上下文标记

Secure Private Access 插件根据用户会话上下文(如设备平台和操作系统、已安装的软件、地理位置)提供对 Web 或 SaaS 应用程序的上下文访问(智能访问)。

管理员可以将带有上下文标签的条件添加到访问策略中。 Secure Private Access 插件上的上下文标记是指应用到经过身份验证的用户的会话的 NetScaler Gateway 策略(会话、预身份验证、EPA)的名称。

Secure Private Access 插件可以作为标头(新逻辑)或通过对网关进行回调来接收智能访问标签。 有关详细信息,请参阅 智能访问标签.

注意:

Secure Private Access 插件仅支持可在 NetScaler Gateway 上配置的经典网关预身份验证策略。

使用 GUI 配置自定义标记

配置上下文标记涉及以下高级步骤。

- 配置经典网关预身份验证策略

- 将经典预身份验证策略绑定到网关虚拟服务器

配置经典网关预身份验证策略

-

导航到 NetScaler 网关 > 政策 > 预身份验证 ,然后单击 加.

- 选择现有策略或为策略添加名称。 此策略名称用作自定义标签值。

-

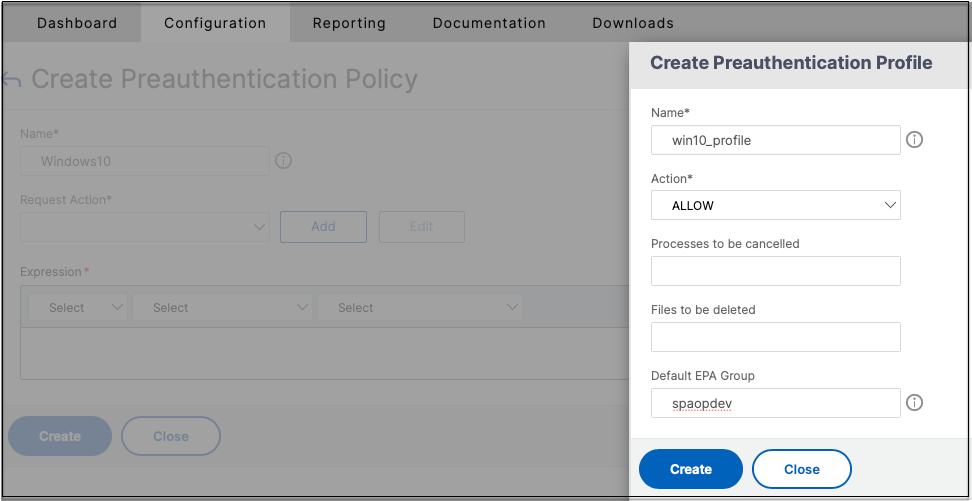

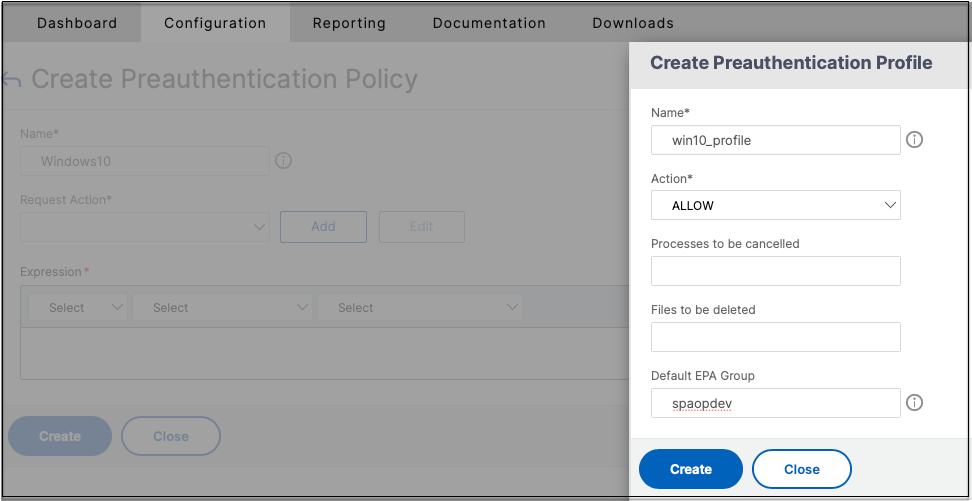

在 请求操作点击 加 以创建操作。 您可以对多个策略重复使用此操作,例如,使用一个操作允许访问,使用另一个操作拒绝访问。

- 在必填字段中填写详细信息,然后单击 创造.

-

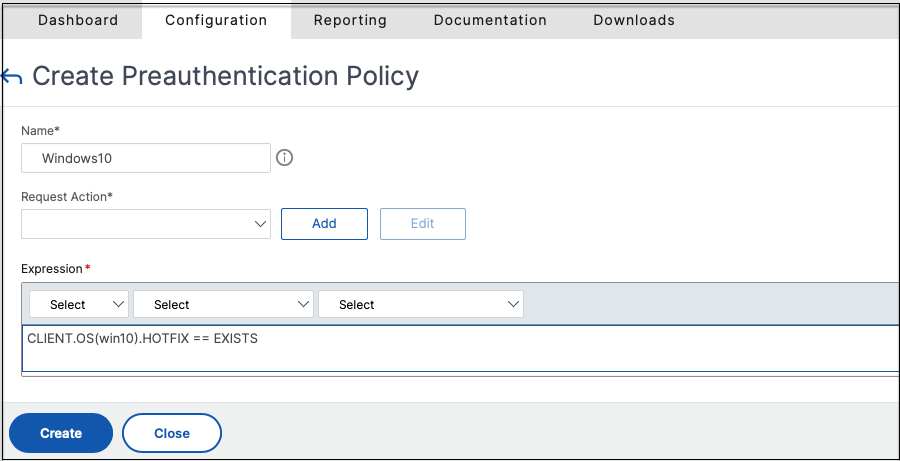

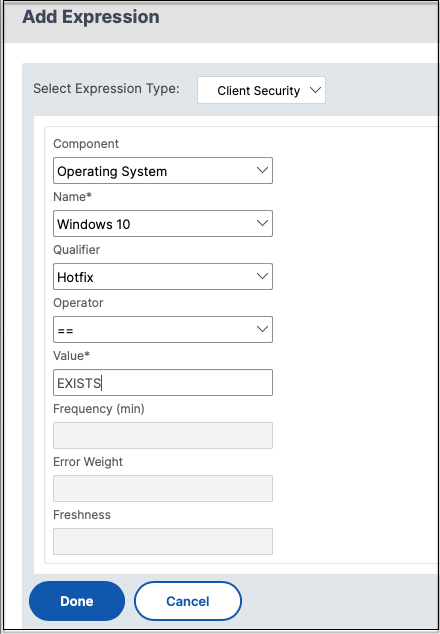

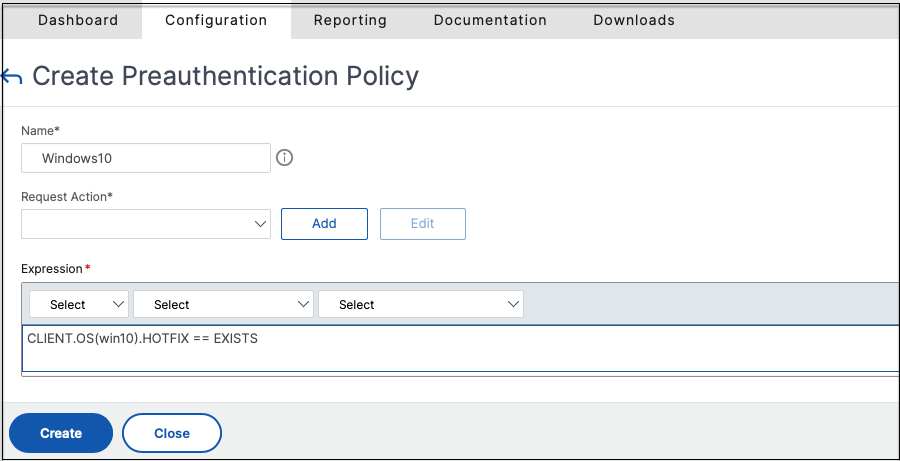

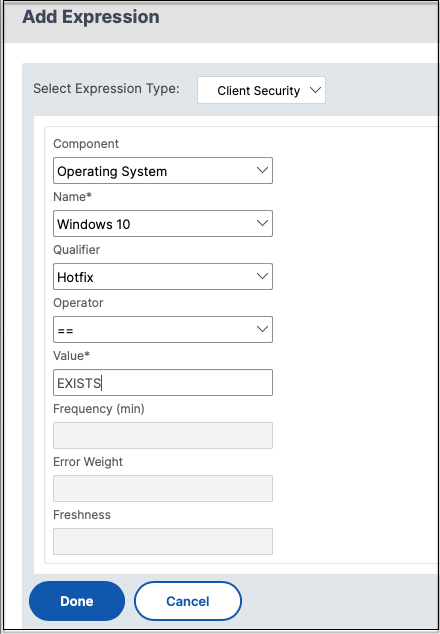

在 表达,请手动输入表达式或使用表达式编辑器为策略构建表达式。

下图显示了为检查 Windows 10 操作系统而构建的示例表达式。

- 单击 “ 创建”。

将自定义标记绑定到 NetScaler Gateway

- 导航到 NetScaler Gateway > 虚拟服务器。

- 选择要为其绑定预身份验证策略的虚拟服务器,然后单击 编辑.

- 在 政策 部分中,单击 + 以绑定策略。

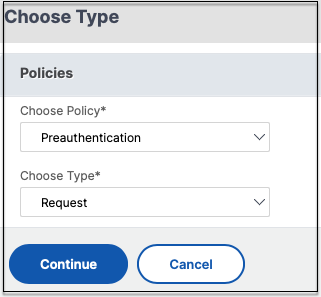

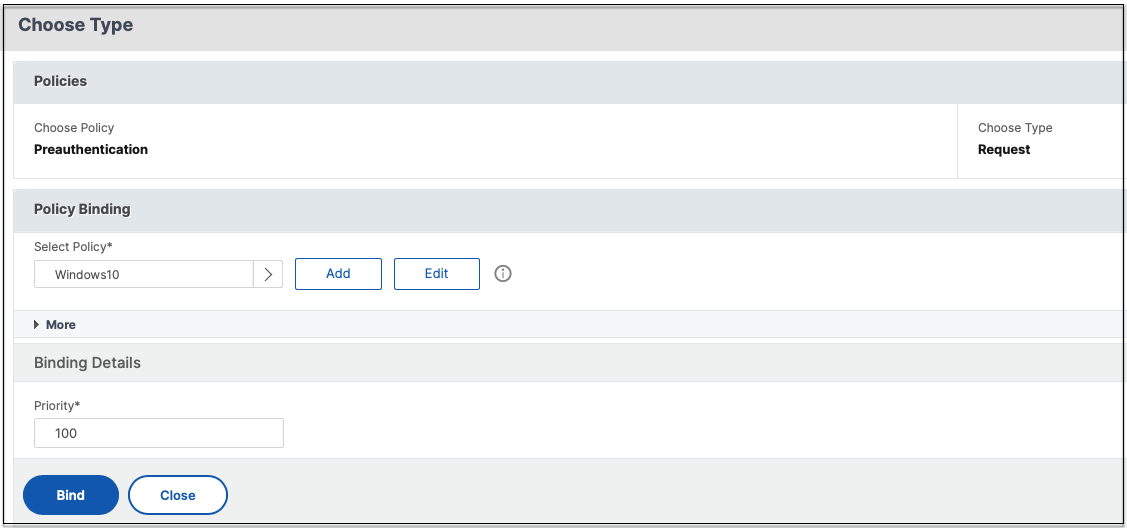

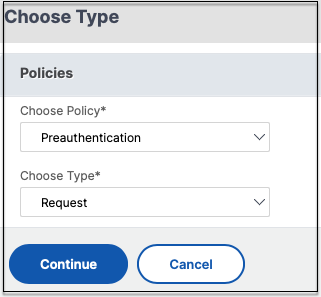

-

在 选择 Policy (策略),选择预身份验证策略,然后选择 请求 在 选择 Type (类型).

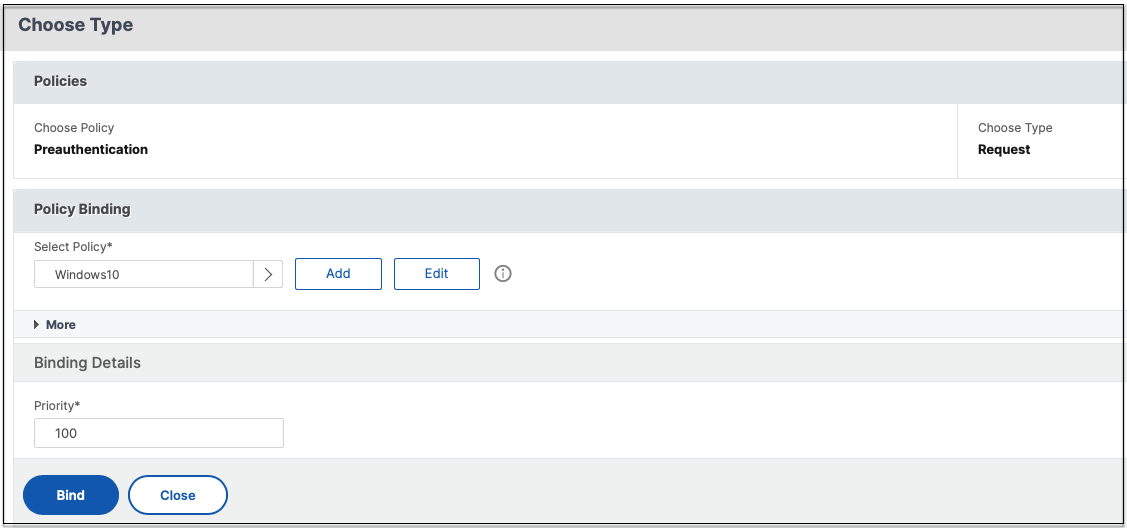

- 选择策略名称和策略评估的优先级。

-

单击绑定。

使用 CLI 配置自定义标签

在 NetScaler CLI 上运行以下命令以创建和绑定预身份验证策略:

示例:

add aaa preauthenticationaction win10_prof ALLOWadd aaa preauthenticationpolicy Windows10 "CLIENT.OS(win10) EXISTS" win10_profbind vpn vserver _SecureAccess_Gateway -policy Windows10 -priority 100

添加新的上下文标签

- 打开 Secure Private Access 管理控制台,然后单击 访问策略.

- 创建新策略或选择现有策略。

- 在 如果满足以下条件 部分中,单击 添加条件 并选择 上下文标签, 匹配所有,然后输入上下文标签名称(例如

Windows10 操作系统).

有关发送到 Secure Private Access 插件的 EPA 标记的说明

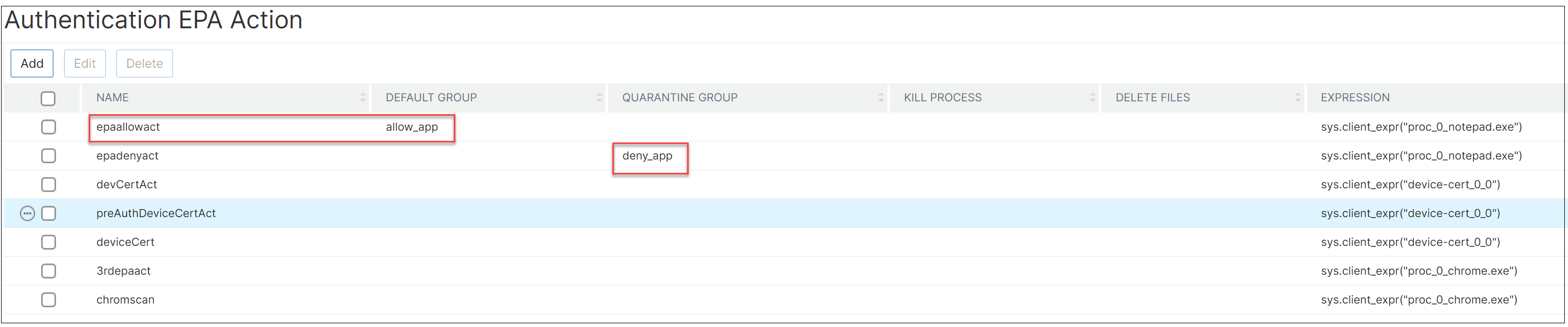

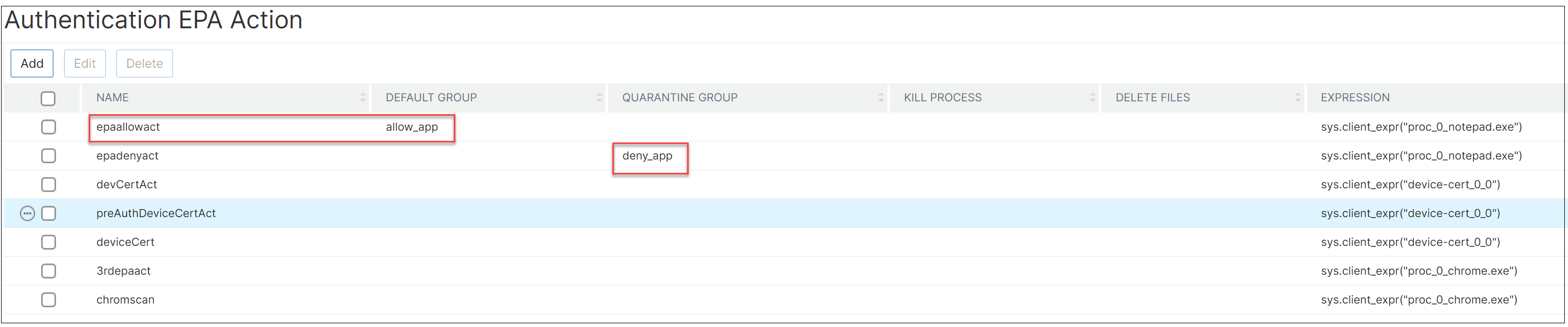

在 nFactor EPA 策略中配置的 EPA 操作名称以及作为 Secure Private Access 插件的智能访问标签的关联组名称。 但是,发送的标签取决于 EPA 行动评估的结果。

- 如果 nFactor EPA 策略中的所有 EPA 操作都导致操作 否认 在最后一个操作中配置了隔离组,则隔离组名称将作为智能访问发送。

- 如果 nFactor EPA 策略中的 EPA 操作导致操作 允许,则与操作关联的 EPA 策略名称和默认组名称(如果已配置)将作为智能访问标记发送。

在此示例中,当操作被拒绝时, deny_app 作为智能访问标签发送到 Secure Private Access 插件。 允许操作时, EPAALLOWACT 和 allow_app将作为智能访问标签发送到 Secure Private Access 插件。

引用

本内容的正式版本为英文版。部分 Cloud Software Group 文档内容采用了机器翻译,仅供您参考。Cloud Software Group 无法控制机器翻译的内容,这些内容可能包含错误、不准确或不合适的语言。对于从英文原文翻译成任何其他语言的内容的准确性、可靠性、适用性或正确性,或者您的 Cloud Software Group 产品或服务沿用了任何机器翻译的内容,我们均不作任何明示或暗示的保证,并且适用的最终用户许可协议或服务条款或者与 Cloud Software Group 签订的任何其他协议(产品或服务与已进行机器翻译的任何文档保持一致)下的任何保证均不适用。对于因使用机器翻译的内容而引起的任何损害或问题,Cloud Software Group 不承担任何责任。

DIESER DIENST KANN ÜBERSETZUNGEN ENTHALTEN, DIE VON GOOGLE BEREITGESTELLT WERDEN. GOOGLE LEHNT JEDE AUSDRÜCKLICHE ODER STILLSCHWEIGENDE GEWÄHRLEISTUNG IN BEZUG AUF DIE ÜBERSETZUNGEN AB, EINSCHLIESSLICH JEGLICHER GEWÄHRLEISTUNG DER GENAUIGKEIT, ZUVERLÄSSIGKEIT UND JEGLICHER STILLSCHWEIGENDEN GEWÄHRLEISTUNG DER MARKTGÄNGIGKEIT, DER EIGNUNG FÜR EINEN BESTIMMTEN ZWECK UND DER NICHTVERLETZUNG VON RECHTEN DRITTER.

CE SERVICE PEUT CONTENIR DES TRADUCTIONS FOURNIES PAR GOOGLE. GOOGLE EXCLUT TOUTE GARANTIE RELATIVE AUX TRADUCTIONS, EXPRESSE OU IMPLICITE, Y COMPRIS TOUTE GARANTIE D'EXACTITUDE, DE FIABILITÉ ET TOUTE GARANTIE IMPLICITE DE QUALITÉ MARCHANDE, D'ADÉQUATION À UN USAGE PARTICULIER ET D'ABSENCE DE CONTREFAÇON.

ESTE SERVICIO PUEDE CONTENER TRADUCCIONES CON TECNOLOGÍA DE GOOGLE. GOOGLE RENUNCIA A TODAS LAS GARANTÍAS RELACIONADAS CON LAS TRADUCCIONES, TANTO IMPLÍCITAS COMO EXPLÍCITAS, INCLUIDAS LAS GARANTÍAS DE EXACTITUD, FIABILIDAD Y OTRAS GARANTÍAS IMPLÍCITAS DE COMERCIABILIDAD, IDONEIDAD PARA UN FIN EN PARTICULAR Y AUSENCIA DE INFRACCIÓN DE DERECHOS.

本服务可能包含由 Google 提供技术支持的翻译。Google 对这些翻译内容不做任何明示或暗示的保证,包括对准确性、可靠性的任何保证以及对适销性、特定用途的适用性和非侵权性的任何暗示保证。

このサービスには、Google が提供する翻訳が含まれている可能性があります。Google は翻訳について、明示的か黙示的かを問わず、精度と信頼性に関するあらゆる保証、および商品性、特定目的への適合性、第三者の権利を侵害しないことに関するあらゆる黙示的保証を含め、一切保証しません。

ESTE SERVIÇO PODE CONTER TRADUÇÕES FORNECIDAS PELO GOOGLE. O GOOGLE SE EXIME DE TODAS AS GARANTIAS RELACIONADAS COM AS TRADUÇÕES, EXPRESSAS OU IMPLÍCITAS, INCLUINDO QUALQUER GARANTIA DE PRECISÃO, CONFIABILIDADE E QUALQUER GARANTIA IMPLÍCITA DE COMERCIALIZAÇÃO, ADEQUAÇÃO A UM PROPÓSITO ESPECÍFICO E NÃO INFRAÇÃO.