Habilitar TLS/DTLS em VDAs

Habilite conexões TLS entre o aplicativo Citrix Workspace™ e os Virtual Delivery Agents (VDAs) concluindo as seguintes tarefas:

- Instale certificados nos VDAs. Para obter detalhes, consulte solicitar e instalar um certificado.

- Configure o TLS nas máquinas onde os VDAs estão instalados. (Para sua conveniência, referências futuras a máquinas onde os VDAs estão instalados são simplesmente chamadas de “VDAs”). É altamente recomendável usar o script PowerShell fornecido pela Citrix para configurar TLS/DTLS. Para obter detalhes, consulte Configurar TLS em um VDA usando o script PowerShell. No entanto, se você quiser configurar TLS/DTLS manualmente, consulte Configurar TLS manualmente em um VDA.

- Configure o TLS nos Delivery Groups que contêm os VDAs executando um conjunto de cmdlets PowerShell no Studio. Para obter detalhes, consulte Configurar TLS em Delivery Groups.

Requisitos e considerações:

- Configure o TLS nos Delivery Groups e nos VDAs depois de instalar os componentes, criar um Site, criar catálogos de máquinas e criar Delivery Groups.

- Para configurar o TLS nos Delivery Groups, você deve ter permissão para alterar as regras de acesso do Controller. Um Administrador Completo tem essa permissão.

- Para configurar o TLS nos VDAs, você deve ser um administrador do Windows na máquina onde o VDA está instalado.

- Em VDAs agrupados que são provisionados por Machine Creation Services™ ou Provisioning Services, a imagem da máquina VDA é redefinida na reinicialização, fazendo com que as configurações TLS anteriores sejam perdidas. Execute o script PowerShell toda vez que o VDA for reiniciado para reconfigurar as configurações de TLS.

Um Delivery Group não pode ter uma mistura de alguns VDAs com TLS configurado e alguns VDAs sem TLS configurado. Antes de configurar o TLS para um Delivery Group, certifique-se de que você já configurou o TLS para todos os VDAs nesse Delivery Group.

Ao configurar o TLS em VDAs, as permissões no certificado TLS instalado são alteradas, concedendo ao Serviço ICA® acesso de leitura à chave privada do certificado e informando ao Serviço ICA o seguinte:

-

Qual certificado no armazenamento de certificados usar para TLS.

-

Qual número de porta TCP usar para conexões TLS.

O Firewall do Windows (se habilitado) deve ser configurado para permitir conexão de entrada nesta porta TCP. Essa configuração é feita para você quando você usa o script PowerShell.

-

Quais versões do protocolo TLS permitir.

Importante:

A Citrix recomenda usar TLS 1.2 ou superior. SSL e versões mais antigas do TLS são obsoletas.

As versões do protocolo TLS suportadas seguem uma hierarquia (do mais baixo ao mais alto): SSL 3.0, TLS 1.0, TLS 1.1, TLS 1.2 e TLS 1.3. Especifique a versão mínima permitida; todas as conexões de protocolo usando essa versão ou uma versão superior são permitidas.

Por exemplo, se você especificar TLS 1.1 como a versão mínima, então as conexões de protocolo TLS 1.1, TLS 1.2 e TLS 1.3 serão permitidas. Se você especificar SSL 3.0 como a versão mínima, então as conexões para todas as versões suportadas serão permitidas. Se você especificar TLS 1.3 como a versão mínima, apenas conexões TLS 1.3 serão permitidas.

-

Quais conjuntos de cifras TLS permitir.

Um conjunto de cifras seleciona a criptografia que é usada para uma conexão. Clientes e VDAs podem suportar diferentes conjuntos de cifras. Quando um cliente (aplicativo Citrix Workspace) se conecta e envia uma lista de conjuntos de cifras TLS suportados, o VDA corresponde um dos conjuntos de cifras do cliente com um dos conjuntos de cifras em sua própria lista de conjuntos de cifras configurados e aceita a conexão. Se não houver conjunto de cifras correspondente, o VDA rejeita a conexão.

O VDA suporta três conjuntos de cifras (também conhecidos como modos de conformidade): GOV(ernment), COM(mercial) e ALL. Os conjuntos de cifras aceitáveis também dependem do modo Windows FIPS; consulte http://support.microsoft.com/kb/811833 para obter informações sobre o modo Windows FIPS. A tabela a seguir lista os conjuntos de cifras em cada conjunto:

Conjunto de Cifras ALL COM GOV ALL COM GOV Modo FIPS Desligado Desligado Desligado Ligado Ligado Ligado TLS_AES_256_GCM_SHA384 X X X X TLS_AES_128_GCM_SHA256 X X X TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 X X X X TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 X X X X TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA X X X X Nota:

O VDA não suporta ciphersuites DHE (por exemplo, TLS_DHE_RSA_WITH_AES_256_GCM_SHA384, TLS_DHE_RSA_WITH_AES_256_CBC_SHA, TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 e TLS_DHE_RSA_WITH_AES_128_CBC_SHA). Se selecionado pelo Windows, a conexão falhará.

Se você estiver usando um NetScaler Gateway, consulte a documentação do NetScaler para obter informações sobre o suporte a ciphersuite para comunicação de back-end. Para obter informações sobre o suporte a ciphersuite TLS, consulte Ciphers available on the Citrix ADC appliances. Para obter informações sobre o suporte a ciphersuite DTLS, consulte DTLS cipher support.

Solicitar e instalar um certificado

Para usar o TLS, você deve instalar um certificado cujo Nome Alternativo inclua o FQDN do VDA. O certificado deve ser confiável para quaisquer clientes que se conectam diretamente ao VDA (não via Citrix Gateway). Para permitir que dispositivos não gerenciados, onde você não pode implantar certificados facilmente, se conectem ao VDA, considere implantar um NetScaler® Gateway.

Criar certificado usando a Autoridade de Certificação Microsoft

Se seus clientes e VDAs estiverem em uma floresta confiável e ela tiver uma Autoridade de Certificação Microsoft, você poderá adquirir um certificado do assistente de Registro de Certificados do snap-in MMC de Certificados.

- No VDA, abra o console MMC e adicione o snap-in Certificados. Quando solicitado, selecione Conta de computador.

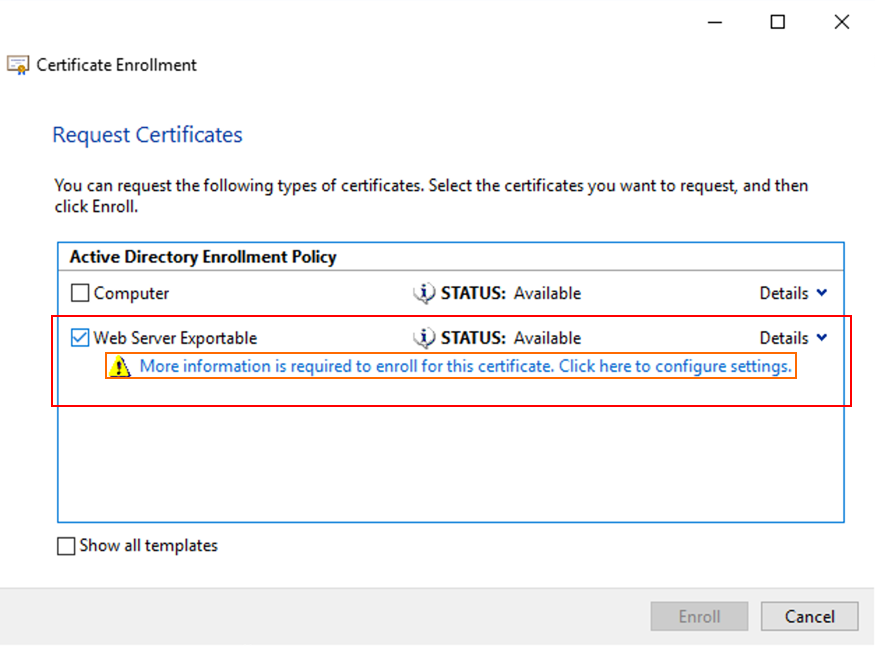

- Expanda Pessoal > Certificados, em seguida, use o comando do menu de contexto Todas as Tarefas > Solicitar Novo Certificado.

- Clique em Avançar para começar e Avançar para confirmar que você está adquirindo o certificado do registro do Active Directory.

-

Selecione o modelo para o certificado de Autenticação de Servidor. Ambos os padrões do Windows Computador ou Servidor Web Exportável são aceitáveis. Se o modelo foi configurado para fornecer automaticamente os valores para Assunto, você pode clicar em Registrar sem fornecer mais detalhes.

-

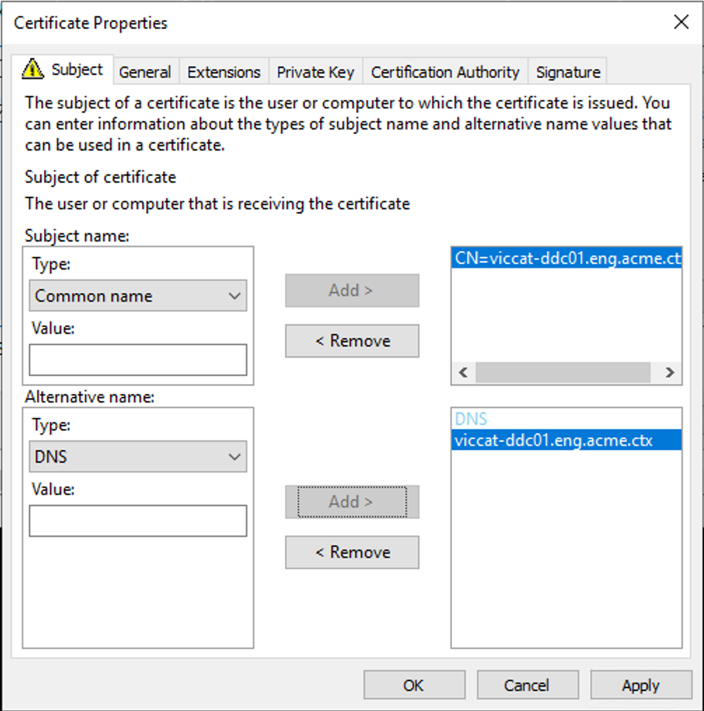

Para fornecer mais detalhes para o modelo de certificado, clique em Detalhes e configure o seguinte:

Nome do assunto — selecione o tipo Nome comum e adicione o FQDN do VDA

Nome alternativo — selecione o tipo DNS e adicione o FQDN do VDA

Nota:

Use o Registro Automático de Certificados dos Serviços de Certificados do Active Directory para automatizar a emissão e implantação de certificados nos VDAs. Isso é descrito em Habilitar registro automático de certificado).

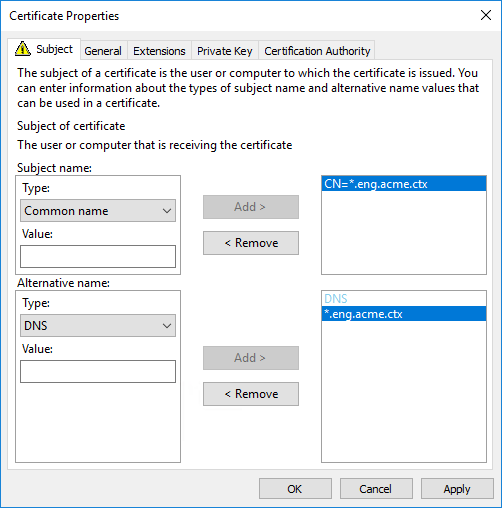

Você pode usar certificados curinga para permitir que um único certificado proteja vários VDAs:

Nome do assunto — selecione o tipo Nome comum e insira o *.domínio.primário dos VDAs

Nome alternativo — selecione o tipo DNS e adicione o *.domínio.primário dos VDAs

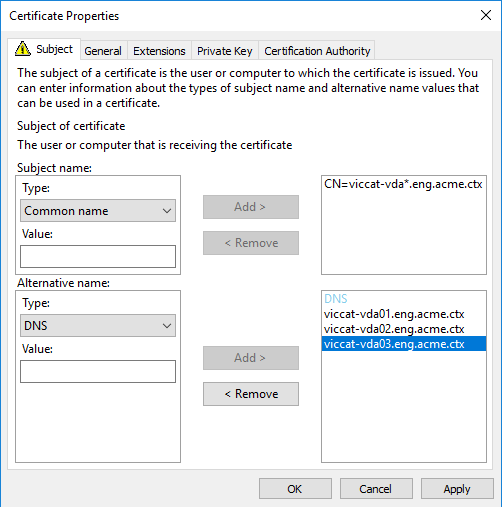

Você pode usar certificados SAN para permitir que um único certificado proteja vários VDAs específicos:

Nome do assunto — selecione o tipo Nome comum e insira uma string para ajudar a identificar o uso do certificado

Nome alternativo — selecione o tipo DNS e adicione uma entrada para o FQDN de cada VDA. Mantenha o número de Nomes Alternativos no mínimo para garantir a negociação TLS ideal.

Nota:

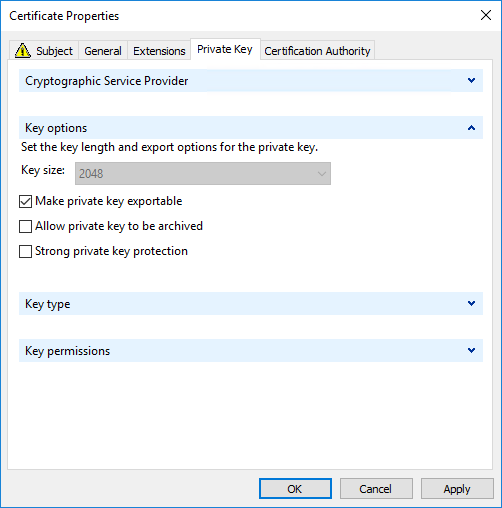

Ambos os certificados curinga e SAN exigem que Tornar a chave privada exportável na guia Chave Privada seja selecionada:

Configurar TLS em um VDA usando o script PowerShell

Instale o Certificado TLS na área Computador Local > Pessoal > Certificados do armazenamento de certificados. Se mais de um certificado residir nesse local, forneça a impressão digital do certificado ao script PowerShell.

Nota:

A partir do XenApp e XenDesktop 7.15 LTSR, o script PowerShell encontra o certificado correto com base no FQDN do VDA. Você não precisa fornecer a impressão digital quando apenas um único certificado está presente para o FQDN do VDA.

O script Enable-VdaSSL.ps1 habilita ou desabilita o listener TLS em um VDA. Este script está disponível na pasta Support > Tools > SslSupport na mídia de instalação.

Quando você habilita o TLS, os conjuntos de cifras DHE são desabilitados. Os conjuntos de cifras ECDHE não são afetados.

Quando você habilita o TLS, o script desabilita todas as regras existentes do Firewall do Windows para a porta TCP especificada. Em seguida, adiciona uma nova regra que permite que o Serviço ICA aceite conexões de entrada apenas nas portas TCP e UDP TLS. Ele também desabilita as regras do Firewall do Windows para:

- Citrix ICA (padrão: 1494)

- Citrix CGP (padrão: 2598)

- Citrix WebSocket (padrão: 8008)

O efeito é que os usuários só podem se conectar usando TLS ou DTLS. Eles não podem usar ICA/HDX, ICA/HDX com Confiabilidade de Sessão ou HDX sobre WebSocket, sem TLS ou DTLS.

Nota:

DTLS não é suportado com Áudio ICA/HDX sobre Transporte em Tempo Real UDP ou com ICA/HDX Framehawk.

Consulte Portas de rede.

O script contém as seguintes descrições de sintaxe, além de exemplos extras; você pode usar uma ferramenta como o Notepad++ para revisar essas informações.

Importante:

Especifique o parâmetro Enable ou Disable e o parâmetro CertificateThumbPrint. Os outros parâmetros são opcionais.

Sintaxe

Enable-VdaSSL {-Enable | -Disable} -CertificateThumbPrint "<thumbprint>" [-SSLPort <port>] [-SSLMinVersion "<min-ssl-version>"] [-SSLCipherSuite"\<suite>"]

| Parâmetro | Descrição |

|---|---|

| Enable | Instala e habilita o listener TLS no VDA. Este parâmetro ou o parâmetro Disable é obrigatório. |

| Disable | Desabilita o listener TLS no VDA. Este parâmetro ou o parâmetro Enable é obrigatório. Se você especificar este parâmetro, nenhum outro parâmetro será válido. |

| CertificateThumbPrint “ |

Impressão digital do certificado TLS no armazenamento de certificados, entre aspas. O script usa a impressão digital especificada para selecionar o certificado que você deseja usar. Se este parâmetro for omitido, um certificado incorreto será selecionado. |

| SSLPort |

Porta TLS. Padrão: 443 |

| SSLMinVersion “ |

Versão mínima do protocolo TLS, entre aspas. Valores válidos: SSL_3.0, TLS_1.0 (padrão), TLS_1.1, TLS_1.2 e TLS_1.3. TLS_1.3 requer Windows 11 ou Windows Server 2022 ou superior. |

| SSLCipherSuite “ |

Conjunto de cifras TLS, entre aspas. Valores válidos: “GOV”, “COM” e “ALL” (padrão). |

Exemplos

O script a seguir instala e habilita o valor da versão do protocolo TLS. A impressão digital (representada como “12345678987654321” neste exemplo) é usada para selecionar o certificado a ser usado.

Enable-VdaSSL -Enable -CertificateThumbPrint "12345678987654321"

O script a seguir instala e habilita o listener TLS e especifica a porta TLS 400, o conjunto de cifras GOV e um valor mínimo do protocolo TLS 1.2. A impressão digital (representada como “12345678987654321” neste exemplo) é usada para selecionar o certificado a ser usado.

Enable-VdaSSL -Enable

-CertificateThumbPrint "12345678987654321"

-SSLPort 400 -SSLMinVersion "TLS_1.2"

-SSLCipherSuite "All"

O script a seguir desabilita o listener TLS no VDA.

Enable-VdaSSL -Disable

Configurar TLS manualmente em um VDA

Ao configurar o TLS manualmente em um VDA, você concede acesso de leitura genérico à chave privada do certificado TLS para o serviço apropriado em cada VDA: NT SERVICE\PorticaService para um VDA para SO de sessão única do Windows ou NT SERVICE\TermService para um VDA para SO de várias sessões do Windows. Na máquina onde o VDA está instalado:

ETAPA 1. Inicie o console de gerenciamento da Microsoft (MMC): Iniciar > Executar > mmc.exe.

ETAPA 2. Adicione o snap-in Certificados ao MMC:

- Selecione Arquivo > Adicionar/Remover Snap-in.

- Selecione Certificados e clique em Adicionar.

- Quando solicitado com “Este snap-in sempre gerenciará certificados para:”, escolha “Conta de computador” e clique em Avançar.

- Quando solicitado com “Selecione o computador que você deseja que este snap-in gerencie”, escolha “Computador local” e clique em Concluir.

ETAPA 3. Em Certificados (Computador Local) > Pessoal > Certificados, clique com o botão direito do mouse no certificado e selecione Todas as Tarefas > Gerenciar Chaves Privadas.

ETAPA 4. O Editor de Lista de Controle de Acesso exibe “Permissões para chaves privadas (FriendlyName)” onde (FriendlyName) é o nome do seu certificado TLS. Adicione um dos seguintes serviços e conceda acesso de Leitura:

- Para um VDA para SO de sessão única do Windows, “PORTICASERVICE”

- Para um VDA para SO de várias sessões do Windows, “TERMSERVICE”

ETAPA 5. Clique duas vezes no certificado TLS instalado. Na caixa de diálogo do certificado, selecione a guia Detalhes e role até o final. Clique em Impressão digital.

ETAPA 6. Execute regedit e vá para HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\icawd.

- Edite a chave SSL Thumbprint e copie o valor da impressão digital do certificado TLS neste valor binário. Você pode ignorar com segurança itens desconhecidos na caixa de diálogo Editar Valor Binário (como ‘0000’ e caracteres especiais).

- Edite a chave SSLEnabled e altere o valor DWORD para 1. (Para desabilitar SSL posteriormente, altere o valor DWORD para 0.)

-

Se você quiser alterar as configurações padrão (opcional), use o seguinte no mesmo caminho do registro:

SSLPort DWORD – número da porta SSL. Padrão: 443.

SSLMinVersion DWORD – 1 = SSL 3.0, 2 = TLS 1.0, 3 = TLS 1.1, 4 = TLS 1.2, 5 = TLS 1.3. Padrão: 2 (TLS 1.0).

SSLCipherSuite DWORD – 1 = GOV, 2 = COM, 3 = ALL. Padrão: 3 (ALL).

ETAPA 7. Certifique-se de que as portas TCP e UDP TLS estejam abertas no Firewall do Windows se não forem a porta padrão 443. (Ao criar a regra de entrada no Firewall do Windows, certifique-se de que suas propriedades tenham as entradas “Permitir a conexão” e “Habilitado” selecionadas.)

ETAPA 8. Certifique-se de que nenhum outro aplicativo ou serviço (como o IIS) esteja usando a porta TCP TLS.

ETAPA 9. Para VDAs de várias sessões, reinicie a máquina para que as alterações entrem em vigor. (Você não precisa reiniciar máquinas VDA de sessão única.)

ETAPA 10. Modifique a preferência do conjunto de cifras do Windows para que os conjuntos de cifras suportados pelo VDA tenham a maior prioridade, a fim de evitar problemas de conexão.

Importante:

As alterações de Política de Grupo descritas abaixo só entram em vigor após o sistema ser reiniciado.

Se você estiver usando hosts de sessão não persistentes provisionados com MCS ou PVS, deverá aplicar essas configurações na imagem mestra.

Opção 1:

Usando o Editor de Política de Grupo, vá para Configuração do Computador > Políticas > Modelos Administrativos > Rede > Configurações de Configuração SSL > Ordem de Conjunto de Cifras SSL. Certifique-se de que os seguintes conjuntos de cifras estejam no topo da lista:

TLS_AES_256_GCM_SHA384_P384

TLS_AES_256_GCM_SHA384_P256

TLS_AES_128_GCM_SHA256_P384

TLS_AES_128_GCM_SHA256_P256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256

<!--NeedCopy-->

Nota:

TLS_AES_256_GCM_SHA384 e TLS_AES_128_GCM_SHA256 só se aplicam ao Windows 11 e Windows Server 2022 ou mais recente. Se você estiver usando sistemas operacionais mais antigos, não inclua esses conjuntos de cifras em sua lista.

Observe que os conjuntos de cifras listados também especificam a curva elíptica, P384 ou P256, para garantir que “curve25519” não seja selecionado. O Modo FIPS não impede o uso de “curve25519”.

Não é necessário remover nenhum conjunto de cifras da lista. Observe que essas configurações se aplicam a todo o sistema, portanto, se você decidir remover algum conjunto de cifras, deverá garantir que eles não sejam exigidos por nenhum aplicativo ou serviço em execução em seus hosts de sessão.

Opção 2:

Usando o Editor de Política de Grupo, vá para Configuração do Computador > Políticas > Modelos Administrativos > Rede > Configurações de Configuração SSL > Ordem de Conjunto de Cifras SSL. Certifique-se de que os seguintes conjuntos de cifras estejam no topo da lista:

TLS_AES_256_GCM_SHA384

TLS_AES_128_GCM_SHA256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

<!--NeedCopy-->

Nota:

TLS_AES_256_GCM_SHA384 e TLS_AES_128_GCM_SHA256 só se aplicam ao Windows 11 e Windows Server 2022 ou mais recente. Se você estiver usando sistemas operacionais mais antigos, não inclua esses conjuntos de cifras em sua lista.

Não é necessário remover nenhum conjunto de cifras da lista. Observe que essas configurações se aplicam a todo o sistema, portanto, se você decidir remover algum conjunto de cifras, deverá garantir que eles não sejam exigidos por nenhum aplicativo ou serviço em execução em seus hosts de sessão.

Usando o Editor de Política de Grupo, vá para Configuração do Computador > Políticas > Modelos Administrativos > Rede > Configurações de Configuração SSL > Ordem de Curva ECC. Habilite a configuração e inclua as seguintes curvas na lista:

NistP384

NistP256

<!--NeedCopy-->

Nota:

Isso garante que “curve25519” não seja selecionado. O Modo FIPS não impede o uso de “curve25519”.

O VDA seleciona um conjunto de cifras somente se ele aparecer em ambas as listas: a lista de Política de Grupo e a lista para o modo de conformidade selecionado (COM, GOV ou ALL). O conjunto de cifras também deve aparecer na lista enviada pelo cliente (aplicativo Citrix Workspace).

Configurar TLS em Delivery Groups

Conclua este procedimento para cada Delivery Group que contenha VDAs que você configurou para conexões TLS.

- No Studio, abra o console PowerShell.

- Execute Get-BrokerAccessPolicyRule -DesktopGroupName ‘<nome-do-grupo-de-entrega>’ | Set-BrokerAccessPolicyRule -HdxSslEnabled $true.

- Execute Set-BrokerSite -DnsResolutionEnabled $true.

Habilitando SSL para VDAs em pool usando registro automático

Ao usar VDAs em pool, se você adicionar um certificado à imagem mestra, todos os VDAs compartilharão a mesma imagem. Você pode usar um certificado curinga, mas uma desvantagem é que se algum dos VDAs for comprometido, este certificado todo-poderoso significaria que as conexões HDX™ pertencentes a todos os VDAs estariam em risco.

Em vez disso, uma alternativa segura é aproveitar os Serviços de Certificados do Active Directory da Microsoft para provisionar certificados automaticamente usando a política de grupo. Você pode usar um script de inicialização no VDA para provisionar dinamicamente um certificado novo e habilitar o SSL para o VDA.

Observe que essa abordagem só funcionará para VDAs de Desktop de sessão única. Para VDAs de várias sessões, o listener ICA é ativado muito cedo durante o processo de inicialização, antes que os certificados possam ser provisionados automaticamente.

Como os Serviços de Certificados do Active Directory usam uma Autoridade de Certificação Corporativa interna, ela não será automaticamente confiável por todas as instalações do Windows. Se os clientes forem gerenciados pela corporação e fizerem parte de uma floresta de domínio, os certificados CA confiáveis poderão ser distribuídos automaticamente usando a política de grupo. Para BYOD e outros dispositivos não ingressados no domínio, você precisa distribuir os certificados CA confiáveis aos seus usuários por algum outro mecanismo (como oferecer um link de download) ou usar um gateway NetScaler.

Habilitar registro automático de certificado

Primeiro, certifique-se de que você tenha a função Serviços de Certificados do Active Directory instalada em um servidor na floresta de domínio do VDA, fornecendo uma CA Corporativa, caso contrário, o registro automático não será possível.

Observe que isso pode colocar uma carga consideravelmente maior do que o normal na sua CA Corporativa, pois os VDAs estarão enviando uma solicitação de certificado em cada inicialização. Certifique-se de alocar CPU e memória suficientes no servidor CA para lidar com a carga e, como sempre, teste a escalabilidade da implantação em um ambiente de laboratório antes de migrar para a produção.

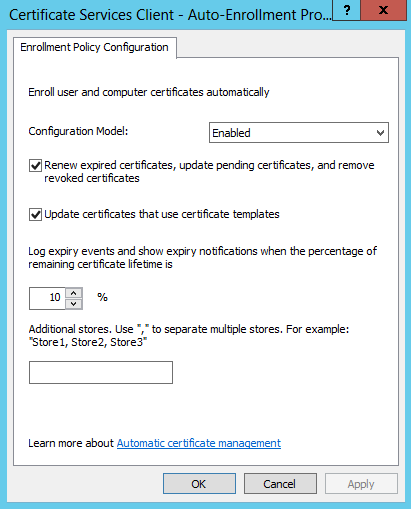

No Editor de Gerenciamento de Política de Grupo, crie uma nova política que se aplique à Unidade Organizacional que conterá seus VDAs em pool com SSL habilitado da seguinte forma:

- Expanda Configuração do Computador -> Políticas -> Configurações do Windows -> Configurações de Segurança -> Políticas de Chave Pública

- Edite as propriedades do objeto ‘Cliente dos Serviços de Certificados – Política de Registro Automático’

- Configure conforme mostrado na captura de tela abaixo.

- Clique com o botão direito do mouse no contêiner Solicitação Automática de Certificado e selecione Novo -> Solicitação Automática de Certificado…

- No Assistente de Configuração de Solicitação Automática de Certificado, clique em Avançar

- Certifique-se de que o modelo de certificado Computador esteja selecionado, clique em Avançar

- Clique em Concluir

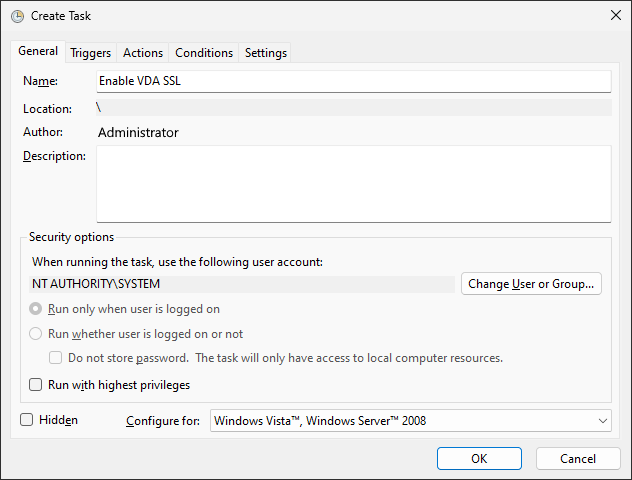

Preparando a imagem mestra do Windows

Copie o script Enable-VdaSsl.ps1 da mídia de instalação do produto na pasta Support\Tools\SslSupport para a imagem mestra do VDA. Observe que a imagem mestra não deve conter nenhum certificado a ser usado para conexões HDX SSL. Os certificados serão provisionados quando o catálogo de máquinas MCS ou PVS for criado. Agora crie uma nova tarefa agendada da seguinte forma (não execute a tarefa agendada agora):

-

Abra o Agendador de Tarefas.

-

No painel Ações, pressione Criar Tarefa…

-

Na guia geral:

-

Insira um Nome como

Enable VDA SSL -

Clique em Alterar Usuário ou Grupo… e na caixa de diálogo Selecionar Usuário ou Grupo, insira

SYSTEMe clique em OK

-

-

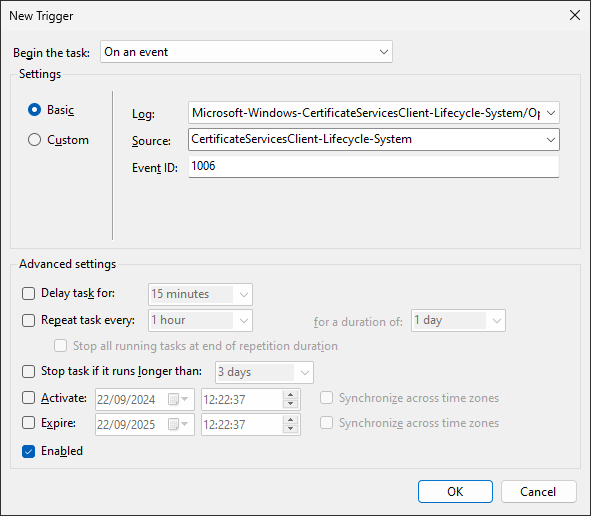

Selecione a guia Gatilhos

-

Clique em Novo…. Na caixa de diálogo Novo Gatilho:

-

Defina Iniciar a tarefa como Em um evento

-

Defina Log como Microsoft-Windows-CertificateServicesClient-Lifecycle-System/Operational

-

Defina Origem como Microsoft-Windows-CertificateServicesClient-Lifecycle-System

-

Defina ID do Evento como

1006 -

Clique em OK para salvar o gatilho

-

-

Selecione a guia Ações

-

Clique em Novo…

-

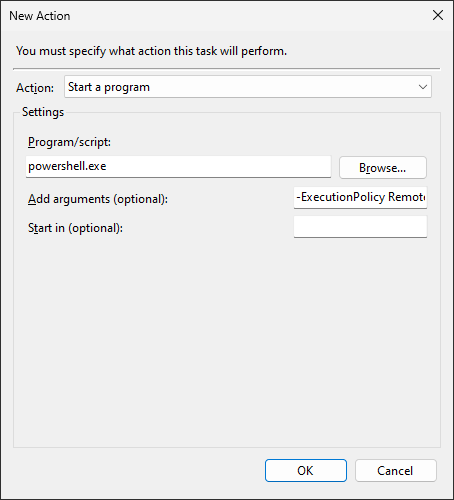

Na caixa de diálogo Nova Ação:

-

Defina Ação como Iniciar um programa

-

No campo Programa/script, insira

powershell.exe -

No campo Adicionar argumentos, insira

-ExecutionPolicy RemoteSigned Enable-VdaSsl.ps1 -Enable -Confirm:$False, incluindo o caminho para o script powershell. -

Pressione OK para salvar a ação

-

-

Pressione OK para salvar a tarefa

Solução de problemas

Se ocorrer um erro de conexão, verifique o log de eventos do sistema no VDA.

Ao usar o aplicativo Citrix Workspace para Windows, se você receber um erro de conexão que indique um erro TLS, desabilite o Desktop Viewer e tente se conectar novamente. Embora a conexão ainda falhe, uma explicação do problema TLS subjacente pode ser fornecida. Por exemplo, você especificou um modelo incorreto ao solicitar um certificado da autoridade de certificação.)

A maioria das configurações que usam o HDX Adaptive Transport funcionam com sucesso com DTLS, incluindo aquelas que usam as versões mais recentes do aplicativo Citrix Workspace, Citrix Gateway e VDA. Algumas configurações que usam DTLS entre o aplicativo Citrix Workspace e o Citrix Gateway, e que usam DTLS entre o Citrix Gateway e o VDA, requerem ação adicional.

Ação adicional é necessária se:

- a versão do Citrix Receiver suporta HDX Adaptive Transport e DTLS: Receiver para Windows (4.7, 4.8, 4.9), Receiver para Mac (12.5, 12.6, 12.7), Receiver para iOS (7.2, 7.3.x) ou Receiver para Linux (13.7)

e qualquer um dos seguintes também se aplica:

-

a versão do Citrix Gateway suporta DTLS para o VDA, mas a versão do VDA não suporta DTLS (versão 7.15 ou anterior),

-

a versão do VDA suporta DTLS (versão 7.16 ou posterior), mas a versão do Citrix Gateway não suporta DTLS para o VDA.

Para evitar que as conexões do Citrix Receiver™ falhem, faça uma das seguintes ações:

- atualize o Citrix Receiver para a versão 4.10 ou posterior do Receiver para Windows, versão 12.8 ou posterior do Receiver para Mac ou versão 7.5 ou posterior do Receiver para iOS; ou,

- atualize o Citrix Gateway para uma versão que suporte DTLS para o VDA; ou,

- atualize o VDA para a versão 7.16 ou posterior; ou,

- desabilite o DTLS no VDA; ou,

- desabilite o HDX Adaptive Transport.

Nota:

Uma atualização adequada para o Receiver para Linux ainda não está disponível. O Receiver para Android (versão 3.12.3) não suporta HDX Adaptive Transport e DTLS via Citrix Gateway e, portanto, não é afetado.

Para desabilitar o DTLS no VDA, modifique a configuração do firewall do VDA para desabilitar a porta UDP 443. Consulte Portas de rede.

TLS e redirecionamento de vídeo HTML5 e redirecionamento de conteúdo do navegador

Você pode usar o redirecionamento de vídeo HTML5 e o redirecionamento de conteúdo do navegador para redirecionar sites HTTPS. O JavaScript injetado nesses sites deve estabelecer uma conexão TLS com o Serviço de Redirecionamento de Vídeo HTML5 Citrix HDX em execução no VDA. Para conseguir isso, o Serviço de Redirecionamento de Vídeo HTML5 gera dois certificados personalizados no armazenamento de certificados no VDA. Parar o serviço remove os certificados.

A política de redirecionamento de vídeo HTML5 está desabilitada por padrão.

O redirecionamento de conteúdo do navegador está habilitado por padrão.

Para obter mais informações sobre o redirecionamento de vídeo HTML5, consulte Configurações de política multimídia.

Neste artigo

- Solicitar e instalar um certificado

- Configurar TLS em um VDA usando o script PowerShell

- Configurar TLS manualmente em um VDA

- Configurar TLS em Delivery Groups

- Habilitando SSL para VDAs em pool usando registro automático

- Solução de problemas

- TLS e redirecionamento de vídeo HTML5 e redirecionamento de conteúdo do navegador