Abilitare TLS / DTLS sui VDA

Abilitare le connessioni TLS tra l’app Citrix Workspace™ e i Virtual Delivery Agent (VDA) completando le seguenti attività:

- Installare i certificati sui VDA. Per i dettagli, vedere richiesta e installazione di un certificato

- Configurare TLS sulle macchine in cui sono installati i VDA. (Per comodità, i riferimenti successivi alle macchine in cui sono installati i VDA sono semplicemente chiamati “VDA”). Si raccomanda vivamente di utilizzare lo script PowerShell fornito da Citrix per configurare TLS/DTLS. Per i dettagli, vedere Configurare TLS su un VDA utilizzando lo script PowerShell. Tuttavia, se si desidera configurare TLS/DTLS manualmente, vedere Configurare manualmente TLS su un VDA.

- Configurare TLS nei Delivery Group contenenti i VDA eseguendo una serie di cmdlet PowerShell in Studio. Per i dettagli, vedere Configurare TLS sui Delivery Group.

Requisiti e considerazioni:

- Configurare TLS nei Delivery Group e sui VDA dopo aver installato i componenti, creato un Sito, creato cataloghi di macchine e creato Delivery Group.

- Per configurare TLS nei Delivery Group, è necessario disporre dell’autorizzazione per modificare le regole di accesso del Controller. Un Amministratore Completo dispone di questa autorizzazione.

- Per configurare TLS sui VDA, è necessario essere un amministratore Windows sulla macchina in cui è installato il VDA.

- Sui VDA in pool forniti da Machine Creation Services™ o Provisioning Services, l’immagine della macchina VDA viene ripristinata al riavvio, causando la perdita delle impostazioni TLS precedenti. Eseguire lo script PowerShell ogni volta che il VDA viene riavviato per riconfigurare le impostazioni TLS.

Un Delivery Group non può avere un mix di VDA con TLS configurato e VDA senza TLS configurato. Prima di configurare TLS per un Delivery Group, assicurarsi di aver già configurato TLS per tutti i VDA in quel Delivery Group.

Quando si configura TLS sui VDA, le autorizzazioni sul certificato TLS installato vengono modificate, concedendo al servizio ICA® l’accesso in lettura alla chiave privata del certificato e informando il servizio ICA di quanto segue:

-

Quale certificato nell’archivio certificati utilizzare per TLS.

-

Quale numero di porta TCP utilizzare per le connessioni TLS.

Il Firewall di Windows (se abilitato) deve essere configurato per consentire le connessioni in entrata su questa porta TCP. Questa configurazione viene eseguita automaticamente quando si utilizza lo script PowerShell.

-

Quali versioni del protocollo TLS consentire.

Importante:

Citrix raccomanda di utilizzare TLS 1.2 o superiore. SSL e le versioni precedenti di TLS sono deprecate.

Le versioni del protocollo TLS supportate seguono una gerarchia (dalla più bassa alla più alta): SSL 3.0, TLS 1.0, TLS 1.1, TLS 1.2 e TLS 1.3. Specificare la versione minima consentita; tutte le connessioni di protocollo che utilizzano quella versione o una versione superiore sono consentite.

Ad esempio, se si specifica TLS 1.1 come versione minima, sono consentite le connessioni di protocollo TLS 1.1, TLS 1.2 e TLS 1.3. Se si specifica SSL 3.0 come versione minima, sono consentite le connessioni per tutte le versioni supportate. Se si specifica TLS 1.3 come versione minima, sono consentite solo le connessioni TLS 1.3.

-

Quali suite di cifratura TLS consentire.

Una suite di cifratura seleziona la crittografia utilizzata per una connessione. Client e VDA possono supportare diversi set di suite di cifratura. Quando un client (app Citrix Workspace) si connette e invia un elenco di suite di cifratura TLS supportate, il VDA abbina una delle suite di cifratura del client con una delle suite di cifratura nel proprio elenco di suite di cifratura configurate e accetta la connessione. Se non c’è una suite di cifratura corrispondente, il VDA rifiuta la connessione.

Il VDA supporta tre set di suite di cifratura (noti anche come modalità di conformità): GOV(ernment), COM(mercial) e ALL. Le suite di cifratura accettabili dipendono anche dalla modalità FIPS di Windows; vedere http://support.microsoft.com/kb/811833 per informazioni sulla modalità FIPS di Windows. La seguente tabella elenca le suite di cifratura in ogni set:

Suite di cifratura ALL COM GOV ALL COM GOV Modalità FIPS Disattivata Disattivata Disattivata Attivata Attivata Attivata TLS_AES_256_GCM_SHA384 X X X X TLS_AES_128_GCM_SHA256 X X X TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 X X X X TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 X X X X TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA X X X X Nota:

Il VDA non supporta le suite di cifratura DHE (ad esempio, TLS_DHE_RSA_WITH_AES_256_GCM_SHA384, TLS_DHE_RSA_WITH_AES_256_CBC_SHA, TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 e TLS_DHE_RSA_WITH_AES_128_CBC_SHA). Se selezionate da Windows, la connessione fallirà.

Se si utilizza un NetScaler Gateway, fare riferimento alla documentazione di NetScaler per informazioni sul supporto delle suite di cifratura per la comunicazione back-end. Per informazioni sul supporto delle suite di cifratura TLS, vedere Cifre disponibili sugli appliance Citrix ADC. Per informazioni sul supporto delle suite di cifratura DTLS, vedere Supporto cifratura DTLS.

Richiesta e installazione di un certificato

Per utilizzare TLS, è necessario installare un certificato il cui Nome Alternativo includa l’FQDN del VDA. Il certificato deve essere considerato attendibile da qualsiasi client che si connette direttamente al VDA (non tramite un Citrix Gateway). Per consentire ai dispositivi non gestiti, dove non è possibile distribuire facilmente i certificati, di connettersi al VDA, considerare la distribuzione di un NetScaler® Gateway.

Creare un certificato utilizzando Microsoft Certificate Authority

Se i client e i VDA si trovano in una foresta attendibile e questa dispone di una Microsoft Certificate Authority, è possibile acquisire un certificato dalla procedura guidata di registrazione certificati dello snap-in MMC Certificati.

- Sul VDA, aprire la console MMC e aggiungere lo snap-in Certificati. Quando richiesto, selezionare Account computer.

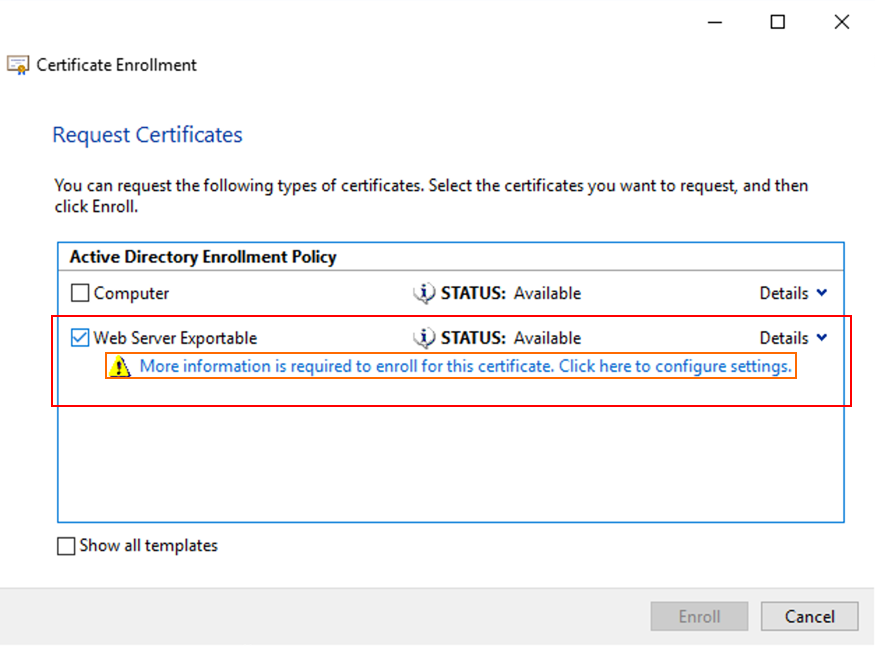

- Espandere Personale > Certificati, quindi utilizzare il comando del menu contestuale Tutte le attività > Richiedi nuovo certificato.

- Fare clic su Avanti per iniziare e su Avanti per confermare che si sta acquisendo il certificato dalla registrazione di Active Directory.

-

Selezionare il modello per il certificato di Autenticazione server. Sono accettabili sia il valore predefinito di Windows Computer che Server Web esportabile. Se il modello è stato configurato per fornire automaticamente i valori per l’Oggetto, è possibile fare clic su Registra senza fornire ulteriori dettagli.

-

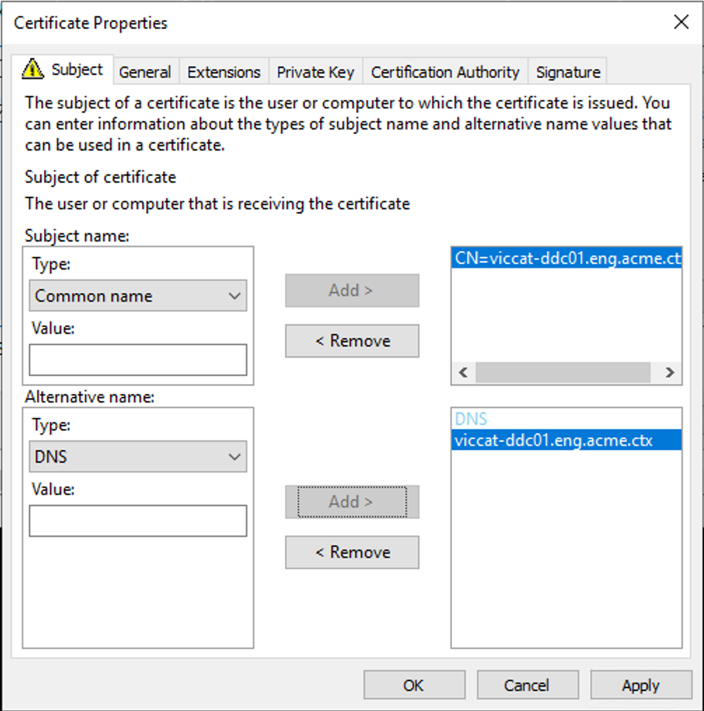

Per fornire ulteriori dettagli per il modello di certificato, fare clic su Dettagli e configurare quanto segue:

Nome oggetto — selezionare il tipo Nome comune e aggiungere l’FQDN del VDA

Nome alternativo — selezionare il tipo DNS e aggiungere l’FQDN del VDA

Nota:

Utilizzare la registrazione automatica dei certificati di Active Directory Certificate Services per automatizzare l’emissione e la distribuzione dei certificati ai VDA. Questo è descritto in Abilitare la registrazione automatica dei certificati).

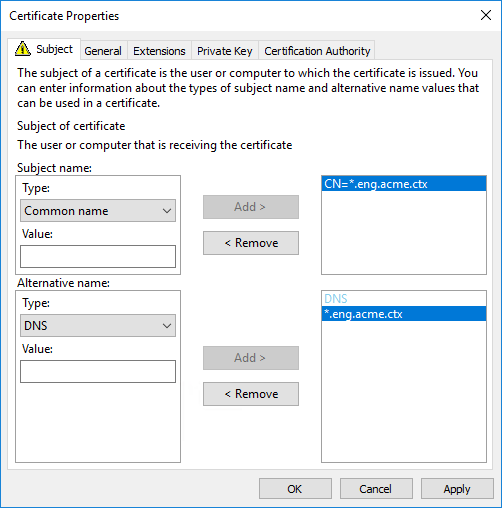

È possibile utilizzare certificati wildcard per consentire a un singolo certificato di proteggere più VDA:

Nome oggetto — selezionare il tipo Nome comune e inserire il *.primary.domain dei VDA

Nome alternativo — selezionare il tipo DNS e aggiungere il *.primary.domain dei VDA

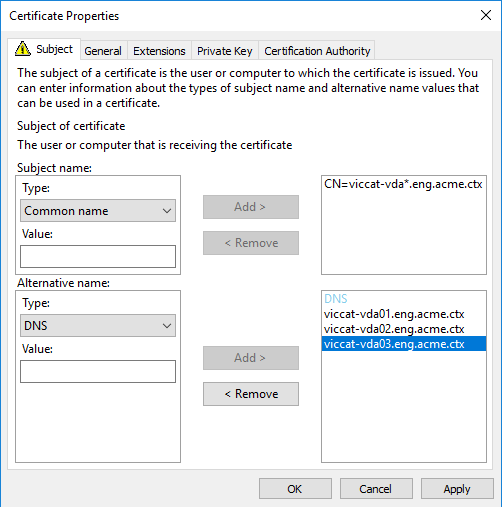

È possibile utilizzare certificati SAN per consentire a un singolo certificato di proteggere più VDA specifici:

Nome oggetto — selezionare il tipo Nome comune e inserire una stringa per aiutare a identificare l’utilizzo del certificato

Nome alternativo — selezionare il tipo DNS e aggiungere una voce per l’FQDN di ciascun VDA. Mantenere il numero di nomi alternativi al minimo per garantire una negoziazione TLS ottimale.

Nota:

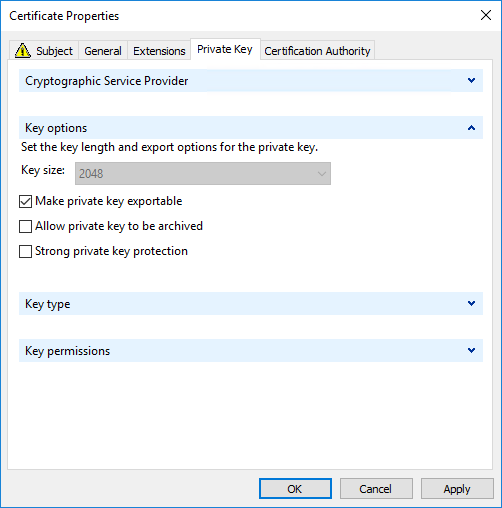

Sia i certificati wildcard che i certificati SAN richiedono che sia selezionata l’opzione Rendi esportabile la chiave privata nella scheda Chiave privata:

Configurare TLS su un VDA utilizzando lo script PowerShell

Installare il certificato TLS nell’area Computer locale > Personale > Certificati dell’archivio certificati. Se in quella posizione risiede più di un certificato, fornire l’identificazione personale del certificato allo script PowerShell.

Nota:

A partire da XenApp e XenDesktop 7.15 LTSR, lo script PowerShell trova il certificato corretto in base all’FQDN del VDA. Non è necessario fornire l’identificazione personale quando è presente un solo certificato per l’FQDN del VDA.

Lo script Enable-VdaSSL.ps1 abilita o disabilita il listener TLS su un VDA. Questo script è disponibile nella cartella Support > Tools > SslSupport sul supporto di installazione.

Quando si abilita TLS, le suite di cifratura DHE vengono disabilitate. Le suite di cifratura ECDHE non sono interessate.

Quando si abilita TLS, lo script disabilita tutte le regole esistenti del Firewall di Windows per la porta TCP specificata. Aggiunge quindi una nuova regola che consente al servizio ICA di accettare connessioni in entrata solo sulle porte TCP e UDP TLS. Disabilita anche le regole del Firewall di Windows per:

- Citrix ICA (predefinito: 1494)

- Citrix CGP (predefinito: 2598)

- Citrix WebSocket (predefinito: 8008)

L’effetto è che gli utenti possono connettersi solo utilizzando TLS o DTLS. Non possono utilizzare ICA/HDX, ICA/HDX con Session Reliability o HDX su WebSocket, senza TLS o DTLS.

Nota:

DTLS non è supportato con ICA/HDX Audio su UDP Real-time Transport o con ICA/HDX Framehawk.

Vedere Porte di rete.

Lo script contiene le seguenti descrizioni della sintassi, più esempi aggiuntivi; è possibile utilizzare uno strumento come Notepad++ per rivedere queste informazioni.

Importante:

Specificare il parametro Enable o Disable e il parametro CertificateThumbPrint. Gli altri parametri sono facoltativi.

Sintassi

Enable-VdaSSL {-Enable | -Disable} -CertificateThumbPrint "<thumbprint>" [-SSLPort <port>] [-SSLMinVersion "<min-ssl-version>"] [-SSLCipherSuite"\<suite>"]

| Parametro | Descrizione |

|---|---|

| Enable | Installa e abilita il listener TLS sul VDA. È richiesto questo parametro o il parametro Disable. |

| Disable | Disabilita il listener TLS sul VDA. È richiesto questo parametro o il parametro Enable. Se si specifica questo parametro, nessun altro parametro è valido. |

| CertificateThumbPrint “ |

Identificazione personale del certificato TLS nell’archivio certificati, racchiusa tra virgolette. Lo script utilizza l’identificazione personale specificata per selezionare il certificato che si desidera utilizzare. Se questo parametro viene omesso, viene selezionato un certificato errato. |

| SSLPort |

Porta TLS. Predefinito: 443 |

| SSLMinVersion “ |

Versione minima del protocollo TLS, racchiusa tra virgolette. Valori validi: SSL_3.0, TLS_1.0 (predefinito), TLS_1.1, TLS_1.2 e TLS_1.3. TLS_1.3 richiede Windows 11 o Windows Server 2022 o superiore. |

| SSLCipherSuite “ |

Suite di cifratura TLS, racchiusa tra virgolette. Valori validi: “GOV”, “COM” e “ALL” (predefinito). |

Esempi

Il seguente script installa e abilita il valore della versione del protocollo TLS. L’identificazione personale (rappresentata come “12345678987654321” in questo esempio) viene utilizzata per selezionare il certificato da utilizzare.

Enable-VdaSSL -Enable -CertificateThumbPrint "12345678987654321"

Il seguente script installa e abilita il listener TLS e specifica la porta TLS 400, la suite di cifratura GOV e un valore minimo del protocollo TLS 1.2. L’identificazione personale (rappresentata come “12345678987654321” in questo esempio) viene utilizzata per selezionare il certificato da utilizzare.

Enable-VdaSSL -Enable

-CertificateThumbPrint "12345678987654321"

-SSLPort 400 -SSLMinVersion "TLS_1.2"

-SSLCipherSuite "All"

Il seguente script disabilita il listener TLS sul VDA.

Enable-VdaSSL -Disable

Configurare manualmente TLS su un VDA

Quando si configura TLS su un VDA manualmente, si concede l’accesso in lettura generico alla chiave privata del certificato TLS per il servizio appropriato su ciascun VDA: NT SERVICE\PorticaService per un VDA per sistema operativo Windows a sessione singola, o NT SERVICE\TermService per un VDA per sistema operativo Windows a sessione multipla. Sulla macchina in cui è installato il VDA:

FASE 1. Avviare la console di gestione Microsoft (MMC): Start > Esegui > mmc.exe.

FASE 2. Aggiungere lo snap-in Certificati alla MMC:

- Selezionare File > Aggiungi/Rimuovi snap-in.

- Selezionare Certificati e quindi fare clic su Aggiungi.

- Quando richiesto con “Questo snap-in gestirà sempre i certificati per:”, scegliere “Account computer” e quindi fare clic su Avanti.

- Quando richiesto con “Selezionare il computer che si desidera gestire con questo snap-in”, scegliere “Computer locale” e quindi fare clic su Fine.

FASE 3. In Certificati (Computer locale) > Personale > Certificati, fare clic con il pulsante destro del mouse sul certificato e quindi selezionare Tutte le attività > Gestisci chiavi private.

FASE 4. L’Editor dell’elenco di controllo degli accessi visualizza “Autorizzazioni per le chiavi private di (Nome descrittivo)” dove (Nome descrittivo) è il nome del certificato TLS. Aggiungere uno dei seguenti servizi e concedergli l’accesso in lettura:

- Per un VDA per sistema operativo Windows a sessione singola, “PORTICASERVICE”

- Per un VDA per sistema operativo Windows a sessione multipla, “TERMSERVICE”

FASE 5. Fare doppio clic sul certificato TLS installato. Nella finestra di dialogo del certificato, selezionare la scheda Dettagli e quindi scorrere fino in fondo. Fare clic su Identificazione personale.

FASE 6. Eseguire regedit e andare su HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\icawd.

- Modificare la chiave Identificazione personale SSL e copiare il valore dell’identificazione personale del certificato TLS in questo valore binario. È possibile ignorare in sicurezza gli elementi sconosciuti nella finestra di dialogo Modifica valore binario (come ‘0000’ e caratteri speciali).

- Modificare la chiave SSLEnabled e cambiare il valore DWORD in 1. (Per disabilitare SSL in seguito, cambiare il valore DWORD in 0.)

-

Se si desidera modificare le impostazioni predefinite (facoltativo), utilizzare quanto segue nello stesso percorso del registro:

SSLPort DWORD – Numero di porta SSL. Predefinito: 443.

SSLMinVersion DWORD – 1 = SSL 3.0, 2 = TLS 1.0, 3 = TLS 1.1, 4 = TLS 1.2, 5 = TLS 1.3. Predefinito: 2 (TLS 1.0).

SSLCipherSuite DWORD – 1 = GOV, 2 = COM, 3 = ALL. Predefinito: 3 (ALL).

FASE 7. Assicurarsi che le porte TCP e UDP TLS siano aperte nel Firewall di Windows se non sono la 443 predefinita. (Quando si crea la regola in entrata nel Firewall di Windows, assicurarsi che le sue proprietà abbiano le voci “Consenti la connessione” e “Abilitato” selezionate.)

FASE 8. Assicurarsi che nessun’altra applicazione o servizio (come IIS) stia utilizzando la porta TCP TLS.

FASE 9. Per i VDA multi-sessione, riavviare la macchina affinché le modifiche abbiano effetto. (Non è necessario riavviare le macchine VDA a sessione singola.)

FASE 10. Modificare la preferenza della suite di cifratura di Windows in modo che le suite di cifratura supportate dal VDA abbiano la massima priorità per evitare problemi di connessione.

Importante:

Le modifiche alla Criteri di gruppo descritte di seguito hanno effetto solo dopo il riavvio del sistema.

Se si utilizzano host di sessione non persistenti forniti con MCS o PVS, è necessario applicare queste impostazioni nell’immagine master.

Opzione 1:

Utilizzando l’Editor Criteri di gruppo, andare su Configurazione computer > Criteri > Modelli amministrativi > Rete > Impostazioni di configurazione SSL > Ordine suite di cifratura SSL. Assicurarsi che le seguenti suite di cifratura siano in cima all’elenco:

TLS_AES_256_GCM_SHA384_P384

TLS_AES_256_GCM_SHA384_P256

TLS_AES_128_GCM_SHA256_P384

TLS_AES_128_GCM_SHA256_P256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256

<!--NeedCopy-->

Nota:

TLS_AES_256_GCM_SHA384 e TLS_AES_128_GCM_SHA256 si applicano solo a Windows 11 e Windows Server 2022 o versioni più recenti. Se si utilizzano sistemi operativi più vecchi, non includere queste suite di cifratura nell’elenco.

Si noti che le suite di cifratura elencate specificano anche la curva ellittica, P384 o P256, per garantire che “curve25519” non venga selezionata. La modalità FIPS non impedisce l’uso di “curve25519”.

Non è necessario rimuovere alcuna suite di cifratura dall’elenco. Si noti che queste impostazioni si applicano all’intero sistema, quindi se si decide di rimuovere delle suite di cifratura, è necessario assicurarsi che non siano richieste da alcuna applicazione o servizio in esecuzione sugli host di sessione.

Opzione 2:

Utilizzando l’Editor Criteri di gruppo, andare su Configurazione computer > Criteri > Modelli amministrativi > Rete > Impostazioni di configurazione SSL > Ordine suite di cifratura SSL. Assicurarsi che le seguenti suite di cifratura siano in cima all’elenco:

TLS_AES_256_GCM_SHA384

TLS_AES_128_GCM_SHA256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

<!--NeedCopy-->

Nota:

TLS_AES_256_GCM_SHA384 e TLS_AES_128_GCM_SHA256 si applicano solo a Windows 11 e Windows Server 2022 o versioni più recenti. Se si utilizzano sistemi operativi più vecchi, non includere queste suite di cifratura nell’elenco.

Non è necessario rimuovere alcuna suite di cifratura dall’elenco. Si noti che queste impostazioni si applicano all’intero sistema, quindi se si decide di rimuovere delle suite di cifratura, è necessario assicurarsi che non siano richieste da alcuna applicazione o servizio in esecuzione sugli host di sessione.

Utilizzando l’Editor Criteri di gruppo, andare su Configurazione computer > Criteri > Modelli amministrativi > Rete > Impostazioni di configurazione SSL > Ordine curve ECC. Abilitare l’impostazione e includere le seguenti curve nell’elenco:

NistP384

NistP256

<!--NeedCopy-->

Nota:

Questo assicura che “curve25519” non venga selezionata. La modalità FIPS non impedisce l’uso di “curve25519”.

Il VDA seleziona una suite di cifratura solo se appare in entrambi gli elenchi: l’elenco dei Criteri di gruppo e l’elenco per la modalità di conformità selezionata (COM, GOV o ALL). La suite di cifratura deve anche apparire nell’elenco inviato dal client (app Citrix Workspace).

Configurare TLS sui Delivery Group

Completare questa procedura per ogni Delivery Group che contiene VDA configurati per le connessioni TLS.

- Da Studio, aprire la console PowerShell.

- Eseguire Get-BrokerAccessPolicyRule -DesktopGroupName ‘<delivery-group-name>’ | Set-BrokerAccessPolicyRule -HdxSslEnabled $true.

- Eseguire Set-BrokerSite -DnsResolutionEnabled $true.

Abilitazione di SSL per i VDA in pool tramite registrazione automatica

Quando si utilizzano VDA in pool, se si aggiunge un certificato all’immagine master, tutti i VDA condividono la stessa immagine. È possibile utilizzare un certificato wildcard, ma uno svantaggio è che se uno qualsiasi dei VDA viene compromesso, questo certificato così potente significherebbe che le connessioni HDX™ appartenenti a tutti i VDA sarebbero a rischio.

Invece, un’alternativa sicura è sfruttare Microsoft Active Directory Certificate Services per il provisioning automatico dei certificati utilizzando i criteri di gruppo. È possibile utilizzare uno script di avvio sul VDA per effettuare il provisioning dinamico di un nuovo certificato e abilitare SSL sul VDA.

Si noti che questo approccio funzionerà solo per i VDA Desktop a sessione singola. Per i VDA multi-sessione, il listener ICA viene avviato troppo presto durante il processo di avvio, prima che i certificati possano essere automaticamente forniti.

Poiché Active Directory Certificate Services utilizza una CA aziendale interna, non sarà automaticamente considerata attendibile da tutte le installazioni di Windows. Se i client sono gestiti dall’azienda e fanno parte di una foresta di dominio, i certificati CA attendibili possono essere distribuiti automaticamente utilizzando i criteri di gruppo. Per i dispositivi BYOD e altri dispositivi non aggiunti al dominio, è necessario distribuire i certificati CA attendibili agli utenti tramite un altro meccanismo (come l’offerta di un link per il download) o utilizzare un gateway NetScaler.

Abilitare la registrazione automatica dei certificati

Innanzitutto, assicurarsi di avere il ruolo Active Directory Certificate Services installato su un server nella foresta di dominio del VDA che fornisce una CA aziendale, altrimenti la registrazione automatica non sarà possibile.

Si noti che ciò potrebbe comportare un carico considerevolmente più elevato del solito sulla CA aziendale, poiché i VDA invieranno una richiesta di certificato ad ogni avvio. Assicurarsi di allocare CPU e memoria sufficienti sul server CA per gestire il carico e, come sempre, testare la scalabilità della distribuzione in un ambiente di laboratorio prima di passare alla produzione.

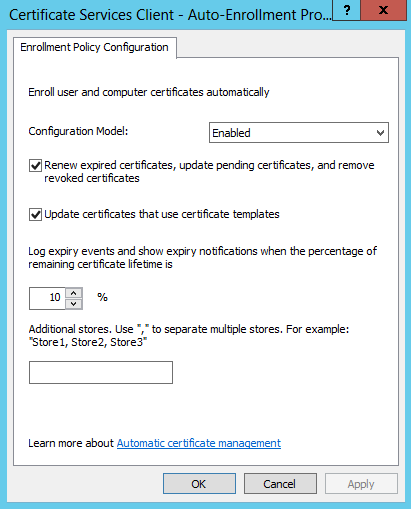

Nell’Editor Gestione Criteri di gruppo, creare un nuovo criterio che si applichi all’Unità Organizzativa che conterrà i VDA in pool con SSL abilitato come segue:

- Espandere Configurazione computer -> Criteri -> Impostazioni di Windows -> Impostazioni di sicurezza -> Criteri chiave pubblica

- Modificare le proprietà dell’oggetto ‘Client Servizi certificati – Criteri di registrazione automatica’

- Configurare come mostrato nello screenshot seguente.

- Fare clic con il pulsante destro del mouse sul contenitore Richiesta certificato automatica e selezionare Nuovo -> Richiesta certificato automatica…

- Nella procedura guidata di configurazione della richiesta certificato automatica, fare clic su Avanti

- Assicurarsi che il modello di certificato Computer sia selezionato, fare clic su Avanti

- Fare clic su Fine

Preparazione dell’immagine master di Windows

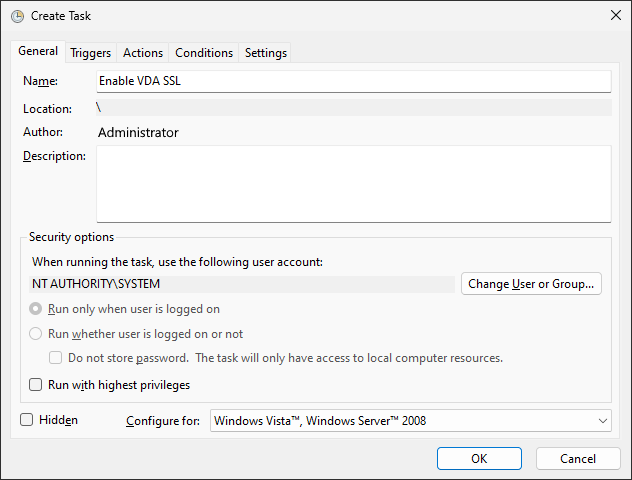

Copiare lo script Enable-VdaSsl.ps1 dal supporto di installazione del prodotto nella cartella Support\Tools\SslSupport nell’immagine master del VDA. Si noti che l’immagine master non deve contenere certificati da utilizzare per le connessioni HDX SSL. I certificati verranno forniti quando viene creato il catalogo macchine MCS o PVS. Ora creare una nuova attività pianificata come segue (non eseguire l’attività pianificata ora):

-

Aprire Utilità di pianificazione.

-

Nel riquadro Azioni, premere Crea attività…

-

Nella scheda Generale:

-

Immettere un Nome come

Abilita VDA SSL -

Fare clic su Cambia utente o gruppo… e nella finestra di dialogo Seleziona utente o gruppo immettere

SYSTEMe fare clic su OK

-

-

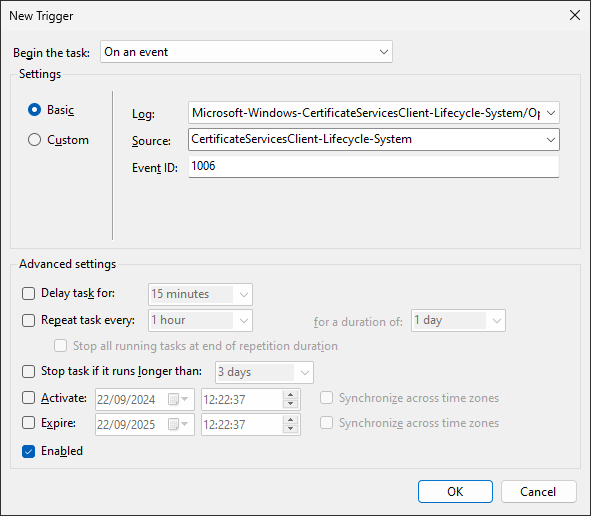

Selezionare la scheda Trigger

-

Fare clic su Nuovo…. Nella finestra di dialogo Nuovo trigger:

-

Impostare Avvia l’attività su In caso di evento

-

Impostare Registro su Microsoft-Windows-CertificateServicesClient-Lifecycle-System/Operational

-

Impostare Origine su Microsoft-Windows-CertificateServicesClient-Lifecycle-System

-

Impostare ID evento su

1006 -

Fare clic su OK per salvare il trigger

-

-

Selezionare la scheda Azioni

-

Fare clic su Nuovo…

-

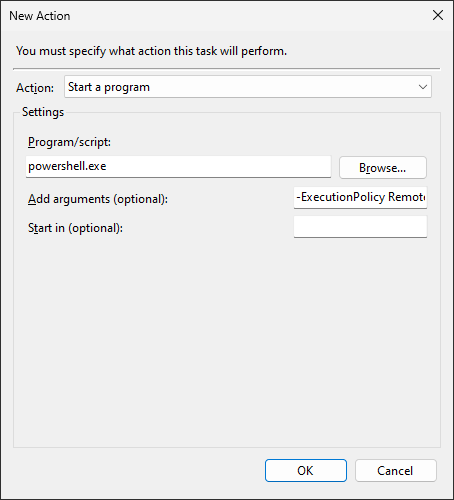

Nella finestra di dialogo Nuova azione:

-

Impostare Azione su Avvia un programma

-

Nel campo Programma/script, immettere

powershell.exe -

Nel campo Aggiungi argomenti, immettere

-ExecutionPolicy RemoteSigned Enable-VdaSsl.ps1 -Enable -Confirm:$False, includendo il percorso dello script powershell. -

Premere OK per salvare l’azione

-

-

Premere OK per salvare l’attività

Risoluzione dei problemi

Se si verifica un errore di connessione, controllare il registro eventi di sistema sul VDA.

Quando si utilizza l’app Citrix Workspace per Windows, se si riceve un errore di connessione che indica un errore TLS, disabilitare Desktop Viewer e quindi provare a connettersi di nuovo. Sebbene la connessione fallisca comunque, potrebbe essere fornita una spiegazione del problema TLS sottostante. Ad esempio, è stato specificato un modello errato durante la richiesta di un certificato all’autorità di certificazione.

La maggior parte delle configurazioni che utilizzano HDX Adaptive Transport funzionano correttamente con DTLS, incluse quelle che utilizzano le ultime versioni di Citrix Workspace app, Citrix Gateway e il VDA. Alcune configurazioni che utilizzano DTLS tra Citrix Workspace app e Citrix Gateway, e che utilizzano DTLS tra Citrix Gateway e il VDA, richiedono un’azione aggiuntiva.

È necessaria un’azione aggiuntiva se:

- la versione di Citrix Receiver supporta HDX Adaptive Transport e DTLS: Receiver per Windows (4.7, 4.8, 4.9), Receiver per Mac (12.5, 12.6, 12.7), Receiver per iOS (7.2, 7.3.x) o Receiver per Linux (13.7)

e si applica anche una delle seguenti condizioni:

- la versione di Citrix Gateway supporta DTLS al VDA, ma la versione del VDA non supporta DTLS (versione 7.15 o precedente),

- la versione del VDA supporta DTLS (versione 7.16 o successiva), ma la versione di Citrix Gateway non supporta DTLS al VDA.

Per evitare che le connessioni da Citrix Receiver™ falliscano, eseguire una delle seguenti operazioni:

- aggiornare Citrix Receiver, alla versione 4.10 o successiva di Receiver per Windows, alla versione 12.8 o successiva di Receiver per Mac, o alla versione 7.5 o successiva di Receiver per iOS; oppure,

- aggiornare il Citrix Gateway a una versione che supporti DTLS al VDA; oppure,

- aggiornare il VDA, alla versione 7.16 o successiva; oppure,

- disabilitare DTLS sul VDA; oppure,

- disabilitare HDX Adaptive Transport.

Nota:

Un aggiornamento adatto per Receiver per Linux non è ancora disponibile. Receiver per Android (versione 3.12.3) non supporta HDX Adaptive Transport e DTLS tramite Citrix Gateway, e quindi non è interessato.

Per disabilitare DTLS sul VDA, modificare la configurazione del firewall del VDA per disabilitare la porta UDP 443. Vedere Porte di rete.

TLS e reindirizzamento video HTML5, e reindirizzamento del contenuto del browser

È possibile utilizzare il reindirizzamento video HTML5 e il reindirizzamento del contenuto del browser per reindirizzare i siti Web HTTPS. Il JavaScript iniettato in tali siti Web deve stabilire una connessione TLS al servizio Citrix HDX HTML5 Video Redirection in esecuzione sul VDA. Per raggiungere questo obiettivo, il servizio HTML5 Video Redirection genera due certificati personalizzati nell’archivio certificati sul VDA. L’arresto del servizio rimuove i certificati.

Il criterio di reindirizzamento video HTML5 è disabilitato per impostazione predefinita.

Il reindirizzamento del contenuto del browser è abilitato per impostazione predefinita.

Per maggiori informazioni sul reindirizzamento video HTML5, vedere Impostazioni dei criteri multimediali.

In questo articolo

- Richiesta e installazione di un certificato

- Configurare TLS su un VDA utilizzando lo script PowerShell

- Configurare manualmente TLS su un VDA

- Configurare TLS sui Delivery Group

- Abilitazione di SSL per i VDA in pool tramite registrazione automatica

- Risoluzione dei problemi

- TLS e reindirizzamento video HTML5, e reindirizzamento del contenuto del browser