-

-

Criar e gerenciar conexões e recursos

-

Pools de identidade de diferentes tipos de junção de identidade de máquina

-

Serviço Cloud Connector Standalone Citrix Secure Ticketing Authority (STA)

-

-

-

-

-

-

Coletar um Rastreamento do Citrix Diagnostic Facility (CDF) na Inicialização do Sistema

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Implantações de cartão inteligente

Os seguintes tipos de implantações de cartão inteligente são suportados por esta versão do produto e por ambientes mistos que contêm esta versão. Outras configurações podem funcionar, mas não são suportadas.

| Tipo | Conectividade do StoreFront™ |

|---|---|

| Computadores ingressados no domínio local | Conectado diretamente |

| Acesso remoto de computadores ingressados no domínio | Conectado por meio do Citrix Gateway |

| Computadores não ingressados no domínio | Conectado diretamente |

| Acesso remoto de computadores não ingressados no domínio | Conectado por meio do Citrix Gateway |

| Computadores não ingressados no domínio e thin clients acessando o site do Desktop Appliance | Conectado por meio de sites do Desktop Appliance |

| Computadores ingressados no domínio e thin clients acessando o StoreFront por meio da URL dos Serviços XenApp® | Conectado por meio de URLs dos Serviços XenApp |

Os tipos de implantação são definidos pelas características do dispositivo do usuário ao qual o leitor de cartão inteligente está conectado:

- Se o dispositivo está ingressado no domínio ou não.

- Como o dispositivo está conectado ao StoreFront.

- Qual software é usado para visualizar desktops e aplicativos virtuais.

Além disso, aplicativos habilitados para cartão inteligente, como Microsoft Word e Microsoft Excel, podem ser usados nessas implantações. Esses aplicativos permitem que os usuários assinem ou criptografem documentos digitalmente.

Autenticação bimodal

Sempre que possível em cada uma dessas implantações, o Receiver oferece suporte à autenticação bimodal, oferecendo ao usuário a escolha entre usar um cartão inteligente e inserir seu nome de usuário e senha. Isso é útil se o cartão inteligente não puder ser usado (por exemplo, o usuário o deixou em casa ou o certificado de logon expirou).

Como os usuários de dispositivos não ingressados no domínio fazem logon no Receiver para Windows diretamente, você pode permitir que os usuários recorram à autenticação explícita. Se você configurar a autenticação bimodal, os usuários serão inicialmente solicitados a fazer logon usando seus cartões inteligentes e PINs, mas terão a opção de selecionar a autenticação explícita se tiverem algum problema com seus cartões inteligentes.

Se você implantar o Citrix Gateway, os usuários farão logon em seus dispositivos e serão solicitados pelo Receiver para Windows a se autenticar no Citrix Gateway. Isso se aplica a dispositivos ingressados no domínio e não ingressados no domínio. Os usuários podem fazer logon no Citrix Gateway usando seus cartões inteligentes e PINs, ou com credenciais explícitas. Isso permite que você forneça aos usuários autenticação bimodal para logons no Citrix Gateway. Configure a autenticação pass-through do Citrix Gateway para o StoreFront e delegue a validação de credenciais ao Citrix Gateway para usuários de cartão inteligente, para que os usuários sejam autenticados silenciosamente no StoreFront.

Considerações sobre várias florestas do Active Directory

Em um ambiente Citrix, os cartões inteligentes são suportados em uma única floresta. Logons de cartão inteligente entre florestas exigem uma confiança de floresta bidirecional direta para todas as contas de usuário. Implantações multifloresta mais complexas envolvendo cartões inteligentes (ou seja, onde as confianças são apenas unidirecionais ou de tipos diferentes) não são suportadas.

Você pode usar cartões inteligentes em um ambiente Citrix que inclui desktops remotos. Esse recurso pode ser instalado localmente (no dispositivo do usuário ao qual o cartão inteligente está conectado) ou remotamente (no desktop remoto ao qual o dispositivo do usuário se conecta).

Política de remoção de cartão inteligente

A política de remoção de cartão inteligente definida no produto determina o que acontece se você remover o cartão inteligente do leitor durante uma sessão. A política de remoção de cartão inteligente é configurada e gerenciada pelo sistema operacional Windows.

| Configuração da política | Comportamento do desktop |

|---|---|

| Nenhuma ação | Nenhuma ação. |

| Bloquear estação de trabalho | A sessão do desktop é desconectada e o desktop virtual é bloqueado. |

| Forçar logoff | O usuário é forçado a fazer logoff. Se a conexão de rede for perdida e essa configuração estiver habilitada, a sessão pode ser encerrada e o usuário pode perder dados. |

| Desconectar se for uma sessão remota de Serviços de Terminal | A sessão é desconectada e o desktop virtual é bloqueado. |

Verificação de revogação de certificado

Se a verificação de revogação de certificado estiver habilitada e um usuário inserir um cartão inteligente com um certificado inválido em um leitor de cartão, o usuário não poderá se autenticar ou acessar o desktop ou aplicativo relacionado ao certificado. Por exemplo, se o certificado inválido for usado para descriptografia de e-mail, o e-mail permanecerá criptografado. Se outros certificados no cartão, como os usados para autenticação, ainda forem válidos, essas funções permanecerão ativas.

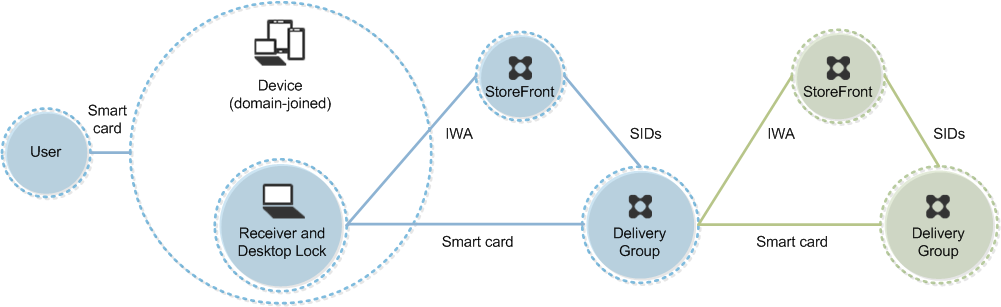

Exemplo de implantação: computadores ingressados no domínio

Esta implantação envolve dispositivos de usuário ingressados no domínio que executam o Desktop Viewer e se conectam diretamente ao StoreFront.

Um usuário faz logon em um dispositivo usando um cartão inteligente e PIN. O Receiver autentica o usuário em um servidor StoreFront usando a Autenticação Integrada do Windows (IWA). O StoreFront passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps ou Citrix Virtual Desktops. Quando o usuário inicia um desktop ou aplicativo virtual, ele não é solicitado a inserir um PIN novamente porque o recurso de logon único está configurado no Receiver.

Esta implantação pode ser estendida para um salto duplo com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro salto pode ser reutilizada no segundo salto ou usada apenas no segundo salto.

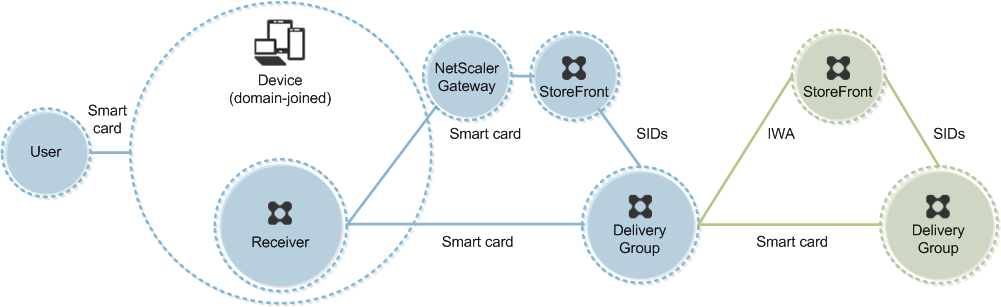

Exemplo de implantação: acesso remoto de computadores ingressados no domínio

Esta implantação envolve dispositivos de usuário ingressados no domínio que executam o Desktop Viewer e se conectam ao StoreFront por meio do Citrix Gateway/Access Gateway.

Um usuário faz logon em um dispositivo usando um cartão inteligente e PIN, e então faz logon novamente no Citrix Gateway/Access Gateway. Este segundo logon pode ser com o cartão inteligente e PIN ou com um nome de usuário e senha, pois o Receiver permite a autenticação bimodal nesta implantação.

O usuário é automaticamente conectado ao StoreFront, que passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps™ ou Citrix Virtual Desktops. Quando o usuário inicia um desktop ou aplicativo virtual, ele não é solicitado a inserir um PIN novamente porque o recurso de logon único está configurado no Receiver.

Esta implantação pode ser estendida para um salto duplo com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro salto pode ser reutilizada no segundo salto ou usada apenas no segundo salto.

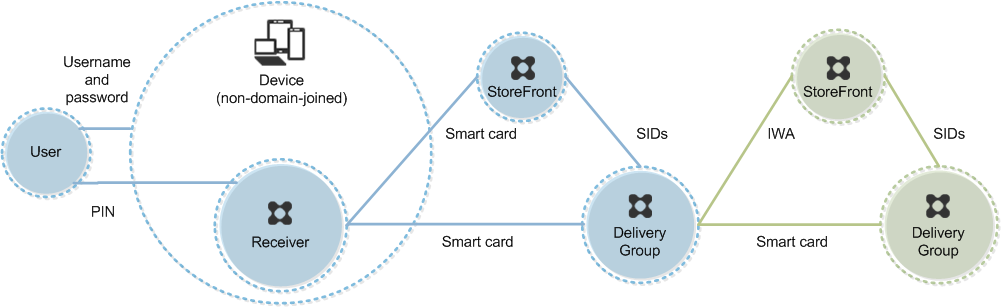

Exemplo de implantação: computadores não ingressados no domínio

Esta implantação envolve dispositivos de usuário não ingressados no domínio que executam o Desktop Viewer e se conectam diretamente ao StoreFront.

Um usuário faz logon em um dispositivo. Normalmente, o usuário insere um nome de usuário e senha, mas, como o dispositivo não está ingressado em um domínio, as credenciais para este logon são opcionais. Como a autenticação bimodal é possível nesta implantação, o Receiver solicita ao usuário um cartão inteligente e PIN ou um nome de usuário e senha. O Receiver então autentica-se no StoreFront.

O StoreFront passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps ou Citrix Virtual Desktops. Quando o usuário inicia um desktop ou aplicativo virtual, ele é solicitado a inserir um PIN novamente porque o recurso de logon único não está disponível nesta implantação.

Esta implantação pode ser estendida para um salto duplo com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro salto pode ser reutilizada no segundo salto ou usada apenas no segundo salto.

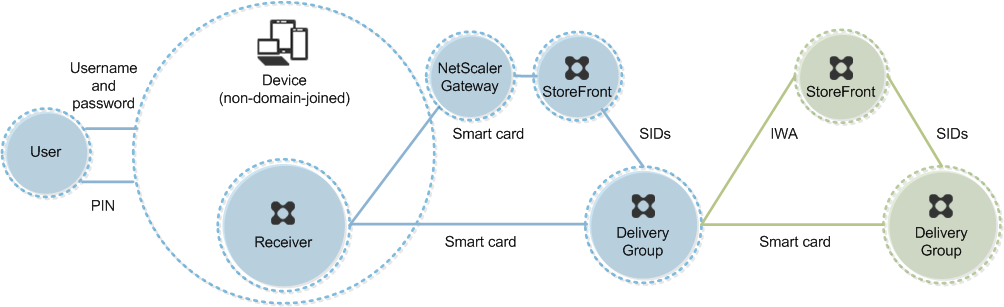

Exemplo de implantação: acesso remoto de computadores não ingressados no domínio

Esta implantação envolve dispositivos de usuário não ingressados no domínio que executam o Desktop Viewer e se conectam diretamente ao StoreFront.

Um usuário faz logon em um dispositivo. Normalmente, o usuário insere um nome de usuário e senha, mas, como o dispositivo não está ingressado em um domínio, as credenciais para este logon são opcionais. Como a autenticação bimodal é possível nesta implantação, o Receiver solicita ao usuário um cartão inteligente e PIN ou um nome de usuário e senha. O Receiver então autentica-se no StoreFront.

O StoreFront passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps ou Citrix Virtual Desktops. Quando o usuário inicia um desktop ou aplicativo virtual, ele é solicitado a inserir um PIN novamente porque o recurso de logon único não está disponível nesta implantação.

Esta implantação pode ser estendida para um salto duplo com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro salto pode ser reutilizada no segundo salto ou usada apenas no segundo salto.

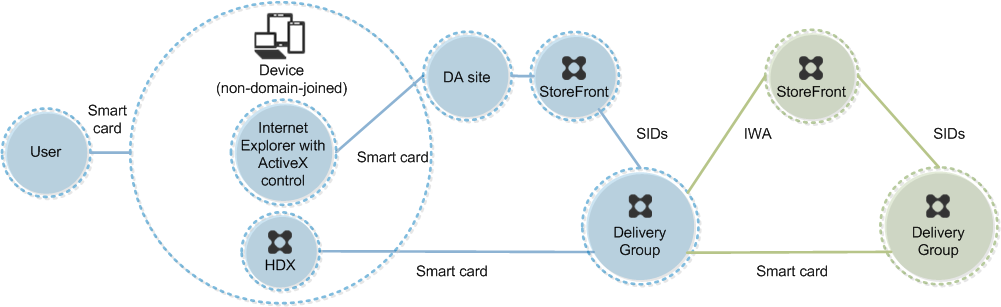

Exemplo de implantação: computadores não ingressados no domínio e thin clients acessando o site do Desktop Appliance

Esta implantação envolve dispositivos de usuário não ingressados no domínio que podem executar o Desktop Lock e se conectar ao StoreFront por meio de sites do Desktop Appliance.

O Desktop Lock é um componente separado que é lançado com o Citrix Virtual Apps, Citrix Virtual Desktops e VDI-in-a-Box. É uma alternativa ao Desktop Viewer e foi projetado principalmente para computadores Windows reaproveitados e thin clients Windows. O Desktop Lock substitui o shell do Windows e o Gerenciador de Tarefas nesses dispositivos de usuário, impedindo que os usuários acessem os dispositivos subjacentes. Com o Desktop Lock, os usuários podem acessar desktops de Máquinas de Servidor Windows e desktops de Máquinas de Desktop Windows. A instalação do Desktop Lock é opcional.

Um usuário faz logon em um dispositivo com um cartão inteligente. Se o Desktop Lock estiver em execução no dispositivo, ele será configurado para iniciar um site do Desktop Appliance por meio do Internet Explorer em Modo Quiosque. Um controle ActiveX no site solicita ao usuário um PIN e o envia ao StoreFront. O StoreFront passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps ou Citrix Virtual Desktops. O primeiro desktop disponível na lista alfabética em um Grupo de Desktops atribuído é iniciado.

Esta implantação pode ser estendida para um salto duplo com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro salto pode ser reutilizada no segundo salto ou usada apenas no segundo salto.

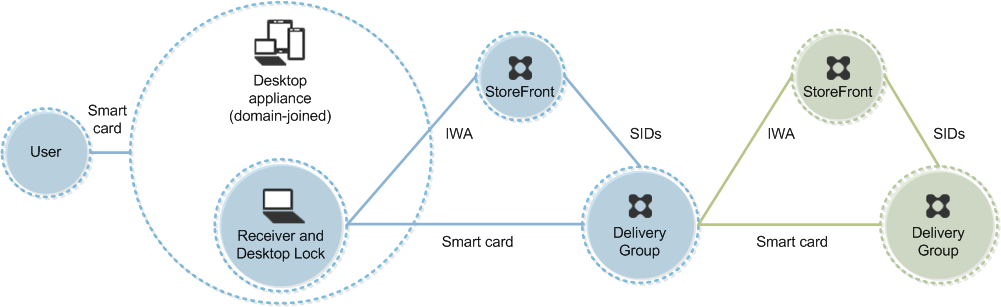

Exemplo de implantação: computadores ingressados no domínio e thin clients acessando o StoreFront por meio da URL dos Serviços XenApp

Esta implantação envolve dispositivos de usuário ingressados no domínio que executam o Desktop Lock e se conectam ao StoreFront por meio de URLs dos Serviços XenApp.

O Desktop Lock é um componente separado que é lançado com o Citrix Virtual Apps, Citrix Virtual Desktops e VDI-in-a-Box. É uma alternativa ao Desktop Viewer e foi projetado principalmente para computadores Windows reaproveitados e thin clients Windows. O Desktop Lock substitui o shell do Windows e o Gerenciador de Tarefas nesses dispositivos de usuário, impedindo que os usuários acessem os dispositivos subjacentes. Com o Desktop Lock, os usuários podem acessar desktops de Máquinas de Servidor Windows e desktops de Máquinas de Desktop Windows. A instalação do Desktop Lock é opcional.

Um usuário faz logon em um dispositivo usando um cartão inteligente e PIN. Se o Desktop Lock estiver em execução no dispositivo, ele autentica o usuário em um servidor StoreFront usando a Autenticação Integrada do Windows (IWA). O StoreFront passa os identificadores de segurança do usuário (SIDs) para o Citrix Virtual Apps ou Citrix Virtual Desktops. Quando o usuário inicia um desktop virtual, ele não é solicitado a inserir um PIN novamente porque o recurso de logon único está configurado no Receiver.

Esta implantação pode ser estendida para um salto duplo com a adição de um segundo servidor StoreFront e um servidor que hospeda aplicativos. Um Receiver do desktop virtual autentica-se no segundo servidor StoreFront. Qualquer método de autenticação pode ser usado para esta segunda conexão. A configuração mostrada para o primeiro salto pode ser reutilizada no segundo salto ou usada apenas no segundo salto.

Compartilhar

Compartilhar

Neste artigo

- Autenticação bimodal

- Considerações sobre várias florestas do Active Directory

- Política de remoção de cartão inteligente

- Verificação de revogação de certificado

- Exemplo de implantação: computadores ingressados no domínio

- Exemplo de implantação: acesso remoto de computadores ingressados no domínio

- Exemplo de implantação: computadores não ingressados no domínio

- Exemplo de implantação: acesso remoto de computadores não ingressados no domínio

- Exemplo de implantação: computadores não ingressados no domínio e thin clients acessando o site do Desktop Appliance

- Exemplo de implantação: computadores ingressados no domínio e thin clients acessando o StoreFront por meio da URL dos Serviços XenApp

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.