-

Installazione e configurazione

-

Pool di identità di diversi tipi di join di identità macchina

-

Servizio Cloud Connector Standalone Citrix Secure Ticketing Authority (STA)

-

-

-

-

-

-

Raccogliere una traccia CDF (Citrix Diagnostic Facility) all'avvio del sistema

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Distribuzioni di smart card

I seguenti tipi di distribuzioni di smart card sono supportati da questa versione del prodotto e da ambienti misti contenenti questa versione. Altre configurazioni potrebbero funzionare ma non sono supportate.

| Tipo | Connettività StoreFront™ |

|---|---|

| Computer aggiunti a un dominio locale | Connessi direttamente |

| Accesso remoto da computer aggiunti a un dominio | Connessi tramite Citrix Gateway |

| Computer non aggiunti a un dominio | Connessi direttamente |

| Accesso remoto da computer non aggiunti a un dominio | Connessi tramite Citrix Gateway |

| Computer non aggiunti a un dominio e thin client che accedono al sito Desktop Appliance | Connessi tramite siti Desktop Appliance |

| Computer aggiunti a un dominio e thin client che accedono a StoreFront tramite l’URL dei servizi XenApp® | Connessi tramite URL dei servizi XenApp |

I tipi di distribuzione sono definiti dalle caratteristiche del dispositivo utente a cui è collegato il lettore di smart card:

- Se il dispositivo è aggiunto a un dominio o non aggiunto a un dominio.

- Come il dispositivo è connesso a StoreFront.

- Quale software viene utilizzato per visualizzare desktop e applicazioni virtuali.

Inoltre, le applicazioni abilitate per smart card, come Microsoft Word e Microsoft Excel, possono essere utilizzate in queste distribuzioni. Tali applicazioni consentono agli utenti di firmare o crittografare digitalmente i documenti.

Autenticazione bimodale

Ove possibile in ciascuna di queste distribuzioni, Receiver supporta l’autenticazione bimodale offrendo all’utente la scelta tra l’utilizzo di una smart card e l’inserimento del proprio nome utente e password. Ciò è utile se la smart card non può essere utilizzata (ad esempio, l’utente l’ha lasciata a casa o il certificato di accesso è scaduto).

Poiché gli utenti di dispositivi non aggiunti a un dominio accedono direttamente a Receiver per Windows, è possibile consentire agli utenti di ricorrere all’autenticazione esplicita. Se si configura l’autenticazione bimodale, agli utenti viene inizialmente richiesto di accedere utilizzando le proprie smart card e PIN, ma hanno la possibilità di selezionare l’autenticazione esplicita in caso di problemi con le smart card.

Se si distribuisce Citrix Gateway, gli utenti accedono ai propri dispositivi e viene loro richiesto da Receiver per Windows di autenticarsi a Citrix Gateway. Ciò si applica sia ai dispositivi aggiunti a un dominio che a quelli non aggiunti a un dominio. Gli utenti possono accedere a Citrix Gateway utilizzando le proprie smart card e PIN, oppure con credenziali esplicite. Ciò consente di fornire agli utenti l’autenticazione bimodale per gli accessi a Citrix Gateway. Configurare l’autenticazione pass-through da Citrix Gateway a StoreFront e delegare la convalida delle credenziali a Citrix Gateway per gli utenti di smart card in modo che gli utenti siano autenticati in modo trasparente a StoreFront.

Considerazioni sulle foreste di Active Directory multiple

In un ambiente Citrix, le smart card sono supportate all’interno di una singola foresta. Gli accessi con smart card tra foreste richiedono un trust bidirezionale diretto tra foreste per tutti gli account utente. Distribuzioni multi-foresta più complesse che coinvolgono smart card (cioè, dove i trust sono solo unidirezionali o di tipi diversi) non sono supportate.

È possibile utilizzare le smart card in un ambiente Citrix che include desktop remoti. Questa funzionalità può essere installata localmente (sul dispositivo utente a cui è collegata la smart card) o in remoto (sul desktop remoto a cui si connette il dispositivo utente).

Criterio di rimozione della smart card

Il criterio di rimozione della smart card impostato sul prodotto determina cosa accade se si rimuove la smart card dal lettore durante una sessione. Il criterio di rimozione della smart card è configurato e gestito dal sistema operativo Windows.

| Impostazione del criterio | Comportamento del desktop |

|---|---|

| Nessuna azione | Nessuna azione. |

| Blocca workstation | La sessione desktop viene disconnessa e il desktop virtuale viene bloccato. |

| Forza disconnessione | L’utente viene forzato a disconnettersi. Se la connessione di rete viene persa e questa impostazione è abilitata, la sessione potrebbe essere disconnessa e l’utente potrebbe perdere dati. |

| Disconnetti se una sessione remota di Terminal Services | La sessione viene disconnessa e il desktop virtuale viene bloccato. |

Controllo della revoca del certificato

Se il controllo della revoca del certificato è abilitato e un utente inserisce una smart card con un certificato non valido in un lettore di schede, l’utente non può autenticarsi o accedere al desktop o all’applicazione correlata al certificato. Ad esempio, se il certificato non valido viene utilizzato per la decrittografia delle e-mail, l’e-mail rimane crittografata. Se altri certificati sulla scheda, come quelli utilizzati per l’autenticazione, sono ancora validi, tali funzioni rimangono attive.

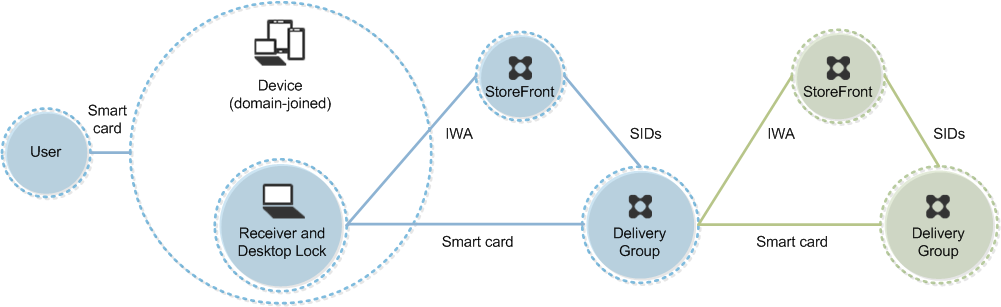

Esempio di distribuzione: computer aggiunti a un dominio

Questa distribuzione coinvolge dispositivi utente aggiunti a un dominio che eseguono Desktop Viewer e si connettono direttamente a StoreFront.

Un utente accede a un dispositivo utilizzando una smart card e un PIN. Receiver autentica l’utente a un server StoreFront utilizzando l’Autenticazione integrata di Windows (IWA). StoreFront passa gli identificatori di sicurezza utente (SID) a Citrix Virtual Apps o Citrix Virtual Desktops. Quando l’utente avvia un desktop o un’applicazione virtuale, non gli viene richiesto nuovamente un PIN perché la funzionalità di single sign-on è configurata su Receiver.

Questa distribuzione può essere estesa a un doppio hop con l’aggiunta di un secondo server StoreFront e un server che ospita applicazioni. Un Receiver dal desktop virtuale si autentica al secondo server StoreFront. Per questa seconda connessione può essere utilizzato qualsiasi metodo di autenticazione. La configurazione mostrata per il primo hop può essere riutilizzata nel secondo hop o utilizzata solo nel secondo hop.

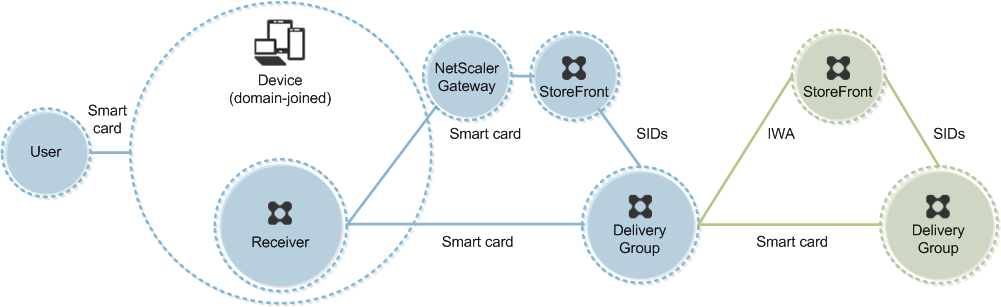

Esempio di distribuzione: accesso remoto da computer aggiunti a un dominio

Questa distribuzione coinvolge dispositivi utente aggiunti a un dominio che eseguono Desktop Viewer e si connettono a StoreFront tramite Citrix Gateway/Access Gateway.

Un utente accede a un dispositivo utilizzando una smart card e un PIN, quindi accede nuovamente a Citrix Gateway/Access Gateway. Questo secondo accesso può avvenire sia con la smart card e il PIN sia con un nome utente e password, poiché Receiver consente l’autenticazione bimodale in questa distribuzione.

L’utente viene automaticamente autenticato a StoreFront, che passa gli identificatori di sicurezza utente (SID) a Citrix Virtual Apps™ o Citrix Virtual Desktops. Quando l’utente avvia un desktop o un’applicazione virtuale, non gli viene richiesto nuovamente un PIN perché la funzionalità di single sign-on è configurata su Receiver.

Questa distribuzione può essere estesa a un doppio hop con l’aggiunta di un secondo server StoreFront e un server che ospita applicazioni. Un Receiver dal desktop virtuale si autentica al secondo server StoreFront. Per questa seconda connessione può essere utilizzato qualsiasi metodo di autenticazione. La configurazione mostrata per il primo hop può essere riutilizzata nel secondo hop o utilizzata solo nel secondo hop.

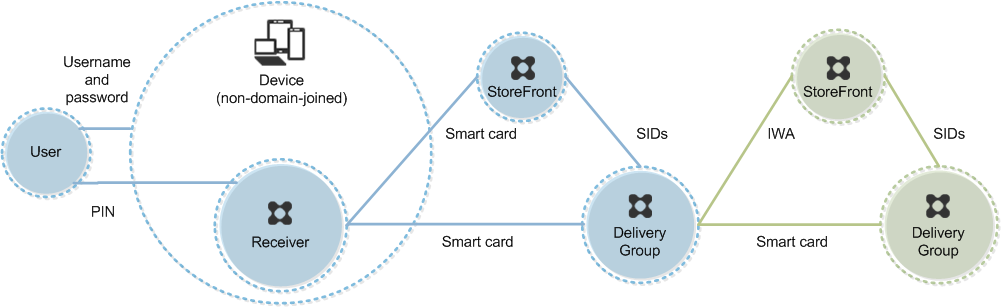

Esempio di distribuzione: computer non aggiunti a un dominio

Questa distribuzione coinvolge dispositivi utente non aggiunti a un dominio che eseguono Desktop Viewer e si connettono direttamente a StoreFront.

Un utente accede a un dispositivo. Tipicamente, l’utente inserisce un nome utente e una password ma, poiché il dispositivo non è aggiunto a un dominio, le credenziali per questo accesso sono opzionali. Poiché l’autenticazione bimodale è possibile in questa distribuzione, Receiver richiede all’utente una smart card e un PIN o un nome utente e una password. Receiver si autentica quindi a StoreFront.

StoreFront passa gli identificatori di sicurezza utente (SID) a Citrix Virtual Apps o Citrix Virtual Desktops. Quando l’utente avvia un desktop o un’applicazione virtuale, gli viene richiesto nuovamente un PIN perché la funzionalità di single sign-on non è disponibile in questa distribuzione.

Questa distribuzione può essere estesa a un doppio hop con l’aggiunta di un secondo server StoreFront e un server che ospita applicazioni. Un Receiver dal desktop virtuale si autentica al secondo server StoreFront. Per questa seconda connessione può essere utilizzato qualsiasi metodo di autenticazione. La configurazione mostrata per il primo hop può essere riutilizzata nel secondo hop o utilizzata solo nel secondo hop.

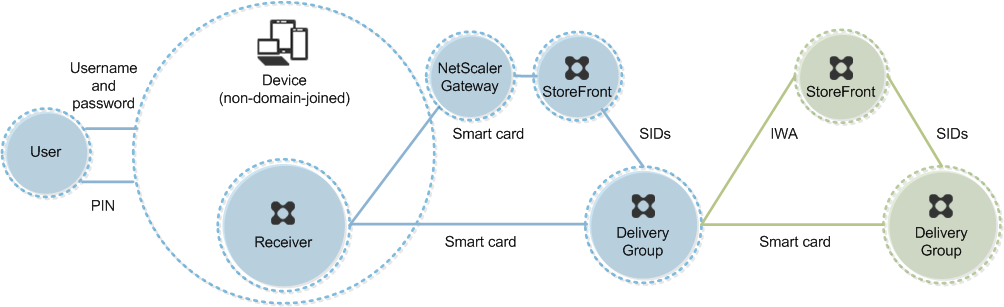

Esempio di distribuzione: accesso remoto da computer non aggiunti a un dominio

Questa distribuzione coinvolge dispositivi utente non aggiunti a un dominio che eseguono Desktop Viewer e si connettono direttamente a StoreFront.

Un utente accede a un dispositivo. Tipicamente, l’utente inserisce un nome utente e una password ma, poiché il dispositivo non è aggiunto a un dominio, le credenziali per questo accesso sono opzionali. Poiché l’autenticazione bimodale è possibile in questa distribuzione, Receiver richiede all’utente una smart card e un PIN o un nome utente e una password. Receiver si autentica quindi a StoreFront.

StoreFront passa gli identificatori di sicurezza utente (SID) a Citrix Virtual Apps o Citrix Virtual Desktops. Quando l’utente avvia un desktop o un’applicazione virtuale, gli viene richiesto nuovamente un PIN perché la funzionalità di single sign-on non è disponibile in questa distribuzione.

Questa distribuzione può essere estesa a un doppio hop con l’aggiunta di un secondo server StoreFront e un server che ospita applicazioni. Un Receiver dal desktop virtuale si autentica al secondo server StoreFront. Per questa seconda connessione può essere utilizzato qualsiasi metodo di autenticazione. La configurazione mostrata per il primo hop può essere riutilizzata nel secondo hop o utilizzata solo nel secondo hop.

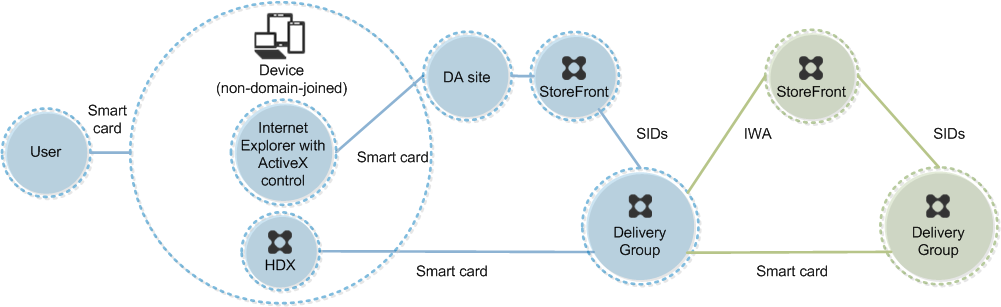

Esempio di distribuzione: computer non aggiunti a un dominio e thin client che accedono al sito Desktop Appliance

Questa distribuzione coinvolge dispositivi utente non aggiunti a un dominio che possono eseguire Desktop Lock e connettersi a StoreFront tramite siti Desktop Appliance.

Desktop Lock è un componente separato rilasciato con Citrix Virtual Apps, Citrix Virtual Desktops e VDI-in-a-Box. È un’alternativa a Desktop Viewer ed è progettato principalmente per computer Windows riutilizzati e thin client Windows. Desktop Lock sostituisce la shell di Windows e Gestione attività in questi dispositivi utente, impedendo agli utenti di accedere ai dispositivi sottostanti. Con Desktop Lock, gli utenti possono accedere a desktop di macchine server Windows e desktop di macchine desktop Windows. L’installazione di Desktop Lock è facoltativa.

Un utente accede a un dispositivo con una smart card. Se Desktop Lock è in esecuzione sul dispositivo, il dispositivo è configurato per avviare un sito Desktop Appliance tramite Internet Explorer in modalità Kiosk. Un controllo ActiveX sul sito richiede all’utente un PIN e lo invia a StoreFront. StoreFront passa gli identificatori di sicurezza utente (SID) a Citrix Virtual Apps o Citrix Virtual Desktops. Viene avviato il primo desktop disponibile nell’elenco alfabetico in un Gruppo di desktop assegnato.

Questa distribuzione può essere estesa a un doppio hop con l’aggiunta di un secondo server StoreFront e un server che ospita applicazioni. Un Receiver dal desktop virtuale si autentica al secondo server StoreFront. Per questa seconda connessione può essere utilizzato qualsiasi metodo di autenticazione. La configurazione mostrata per il primo hop può essere riutilizzata nel secondo hop o utilizzata solo nel secondo hop.

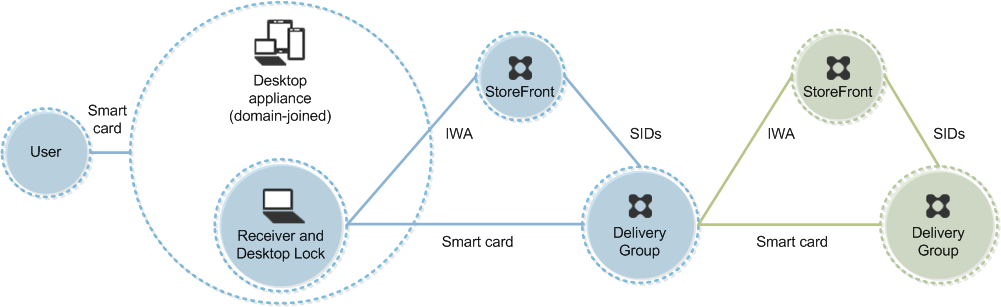

Esempio di distribuzione: computer aggiunti a un dominio e thin client che accedono a StoreFront tramite l’URL dei servizi XenApp

Questa distribuzione coinvolge dispositivi utente aggiunti a un dominio che eseguono Desktop Lock e si connettono a StoreFront tramite URL dei servizi XenApp.

Desktop Lock è un componente separato rilasciato con Citrix Virtual Apps, Citrix Virtual Desktops e VDI-in-a-Box. È un’alternativa a Desktop Viewer ed è progettato principalmente per computer Windows riutilizzati e thin client Windows. Desktop Lock sostituisce la shell di Windows e Gestione attività in questi dispositivi utente, impedendo agli utenti di accedere ai dispositivi sottostanti. Con Desktop Lock, gli utenti possono accedere a desktop di macchine server Windows e desktop di macchine desktop Windows. L’installazione di Desktop Lock è facoltativa.

Un utente accede a un dispositivo utilizzando una smart card e un PIN. Se Desktop Lock è in esecuzione sul dispositivo, autentica l’utente a un server StoreFront utilizzando l’Autenticazione integrata di Windows (IWA). StoreFront passa gli identificatori di sicurezza utente (SID) a Citrix Virtual Apps o Citrix Virtual Desktops. Quando l’utente avvia un desktop virtuale, non gli viene richiesto nuovamente un PIN perché la funzionalità di single sign-on è configurata su Receiver.

Questa distribuzione può essere estesa a un doppio hop con l’aggiunta di un secondo server StoreFront e un server che ospita applicazioni. Un Receiver dal desktop virtuale si autentica al secondo server StoreFront. Per questa seconda connessione può essere utilizzato qualsiasi metodo di autenticazione. La configurazione mostrata per il primo hop può essere riutilizzata nel secondo hop o utilizzata solo nel secondo hop.

Condividi

Condividi

In questo articolo

- Autenticazione bimodale

- Considerazioni sulle foreste di Active Directory multiple

- Criterio di rimozione della smart card

- Controllo della revoca del certificato

- Esempio di distribuzione: computer aggiunti a un dominio

- Esempio di distribuzione: accesso remoto da computer aggiunti a un dominio

- Esempio di distribuzione: computer non aggiunti a un dominio

- Esempio di distribuzione: accesso remoto da computer non aggiunti a un dominio

- Esempio di distribuzione: computer non aggiunti a un dominio e thin client che accedono al sito Desktop Appliance

- Esempio di distribuzione: computer aggiunti a un dominio e thin client che accedono a StoreFront tramite l’URL dei servizi XenApp

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.