Considerações de segurança e melhores práticas

Nota:

Sua organização pode precisar atender a padrões de segurança específicos para satisfazer requisitos regulatórios. Este documento não aborda este assunto, pois tais padrões de segurança mudam com o tempo. Para obter informações atualizadas sobre padrões de segurança e produtos Citrix, consulte o Citrix Trust Center.

Firewalls

Proteja todas as máquinas em seu ambiente com firewalls de perímetro, incluindo nas fronteiras de enclave, conforme apropriado.

Todas as máquinas em seu ambiente devem ser protegidas por um firewall pessoal. Ao instalar componentes principais e VDAs, você pode optar por ter as portas necessárias para a comunicação de componentes e recursos abertas automaticamente se o Serviço de Firewall do Windows for detectado (mesmo que o firewall não esteja habilitado). Você também pode optar por configurar manualmente essas portas de firewall. Se você usar um firewall diferente, deverá configurá-lo manualmente. Para obter mais informações sobre as portas necessárias, consulte Tech Paper: Communication Ports Used by Citrix Technologies.

Se você estiver migrando um ambiente convencional para esta versão, pode ser necessário reposicionar um firewall de perímetro existente ou adicionar novos firewalls de perímetro. Por exemplo, suponha que haja um firewall de perímetro entre um cliente convencional e um servidor de banco de dados no data center. Quando esta versão é usada, esse firewall de perímetro deve ser posicionado de forma que o desktop virtual e o dispositivo do usuário estejam de um lado, e os servidores de banco de dados e os Delivery Controllers no data center estejam do outro lado. Portanto, considere criar um enclave dentro do seu data center para conter os servidores de banco de dados e os Controllers. Considere também ter proteção entre o dispositivo do usuário e o desktop virtual.

Nota:

As portas TCP 1494 e 2598 são usadas para ICA e CGP e, portanto, provavelmente estarão abertas nos firewalls para que os usuários fora do data center possam acessá-las. A Citrix recomenda que você não use essas portas para mais nada, a fim de evitar a possibilidade de deixar inadvertidamente interfaces administrativas abertas a ataques. As portas 1494 e 2598 estão oficialmente registradas na Internet Assigned Number Authority (http://www.iana.org/).

Comunicações seguras com o Delivery Controller™

Criptografando a comunicação usando HTTPS

O StoreFront e o gateway NetScaler se comunicam com o serviço XML em execução no Delivery Controller via HTTP ou HTTPS. Dependendo da configuração, os VDAs podem se comunicar com o Delivery Controller usando WebSocket. O Director se comunica com os dados do monitor usando OData via HTTP ou HTTPS. Recomenda-se que você habilite HTTPS e desabilite HTTP. Isso exige que você Habilite TLS nos Delivery Controllers.

-

Para configurar o StoreFront para conectar usando HTTPS, consulte Adicionar feeds de recursos para Citrix Virtual Apps and Desktops e Adicionar appliance Citrix Gateway.

-

Para configurar um gateway NetScaler para conectar ao Delivery Controller usando HTTPS, consulte Configuring the Secure Ticket Authority on NetScaler Gateway.

Chaves de Segurança

Você pode usar Chaves de Segurança para garantir que apenas servidores StoreFront e NetScaler autorizados possam se conectar ao DaaS via conectores de nuvem. Isso é especialmente importante se você habilitou a confiança XML.

Confiança XML

Por padrão, quando o StoreFront se conecta ao Delivery Controller para ações como enumeração e inicialização, o StoreFront deve passar as credenciais do Active Directory do usuário para que o DaaS possa autenticar o usuário e verificar a associação do usuário ao grupo. No entanto, ao usar outros métodos de autenticação, como pass-through de domínio, smart cards ou SAML, o StoreFront não possui a senha do Active Directory. Neste caso, você deve habilitar a “Confiança XML”. Com a confiança XML habilitada, o Citrix Virtual Apps and Desktops permite que o StoreFront execute ações em nome de um usuário, como enumerar e iniciar aplicativos, sem validar a senha do usuário. Antes de habilitar a confiança XML, use Chaves de Segurança ou outro mecanismo, como firewalls ou IPsec, para garantir que apenas servidores StoreFront confiáveis possam se conectar aos Delivery Controllers.

Use o Citrix Virtual Apps and Desktops PowerShell SDK para verificar, habilitar ou desabilitar a configuração de confiança XML.

- Para verificar o valor atual da configuração de confiança XML, execute

Get-BrokerSitee inspecione o valor deTrustRequestsSentToTheXMLServicePort. - Para habilitar ou desabilitar a confiança XML, execute

Set-BrokerSitecom o parâmetroTrustRequestsSentToTheXmlServicePort.

Comunicação entre VDA e Delivery Controller

Existem dois mecanismos para VDAs se comunicarem com os controllers.

-

Windows Communication Foundation

A proteção em nível de mensagem do Windows Communication Foundation (WCF) protege a comunicação entre o Delivery Controller e o VDA. Isso elimina a necessidade de proteção extra em nível de transporte usando TLS. A porta padrão usada para comunicação entre VDA e Delivery Controller é 80. No entanto, você pode personalizar a porta. Para obter informações, consulte Personalizar um VDA.

Para obter informações sobre segurança de mensagens no WCF, consulte a documentação da Microsoft Message Security in WCF.

A configuração WCF usa Kerberos para autenticação mútua entre o Controller e o VDA. A criptografia usa AES no modo CBC com uma chave de 256 bits. A integridade da mensagem usa SHA-1.

De acordo com a Microsoft, os protocolos de segurança usados pelo WCF estão em conformidade com os padrões da OASIS (Organization for the Advancement of Structured Information Standards), incluindo WS-SecurityPolicy 1.2. Além disso, a Microsoft afirma que o WCF suporta todos os conjuntos de algoritmos listados em Security Policy 1.2.

A comunicação entre o Controller e o VDA usa o conjunto de algoritmos basic256, cujos algoritmos são os mencionados anteriormente.

A configuração WCF usa o protocolo SOAP sobre HTTP juntamente com a criptografia de segurança em nível de mensagem.

-

WebSockets

Este é o substituto moderno para WCF. Ele oferece o benefício de usar apenas a porta TLS 443 para comunicação do VDA para o Delivery Controller. Atualmente, está disponível apenas para máquinas provisionadas por MCS. Para obter mais informações, consulte Comunicação WebSocket entre VDA e Delivery Controller.

Comunicações seguras entre Delivery Controller e License Server

O Delivery Controller se comunica com o License Server via HTTPS. Por padrão, ele usa um certificado autoassinado, mas é recomendável que você o substitua por um certificado emitido por uma autoridade de certificação empresarial ou pública. Para obter mais informações, consulte Manually install a certificate used by the Citrix Licensing Manager and Web Services for Licensing.

Comunicações seguras entre navegadores da web e Web Studio e Director

O Web Studio e o Director podem ser instalados na mesma máquina que o Delivery Controller ou em máquinas separadas. Os usuários se conectam ao Web Studio e ao Director usando um navegador da web. Por padrão, o Web Studio habilita HTTPS usando um certificado autoassinado, enquanto o Director instalado de forma autônoma não configura HTTPS. Recomenda-se que você Habilite TLS no Web Studio e no Director, usando um certificado apropriado.

Protegendo as comunicações ICA®

O Citrix Virtual Apps and Desktops™ oferece várias opções para proteger o tráfego ICA entre o cliente e o VDA. As opções disponíveis são:

- Criptografia básica: A configuração padrão.

- SecureICA: Permite criptografar dados de sessão usando criptografia RC5 (128 bits).

- VDA TLS/DTLS: Permite usar criptografia em nível de rede usando TLS/DTLS.

Criptografia básica

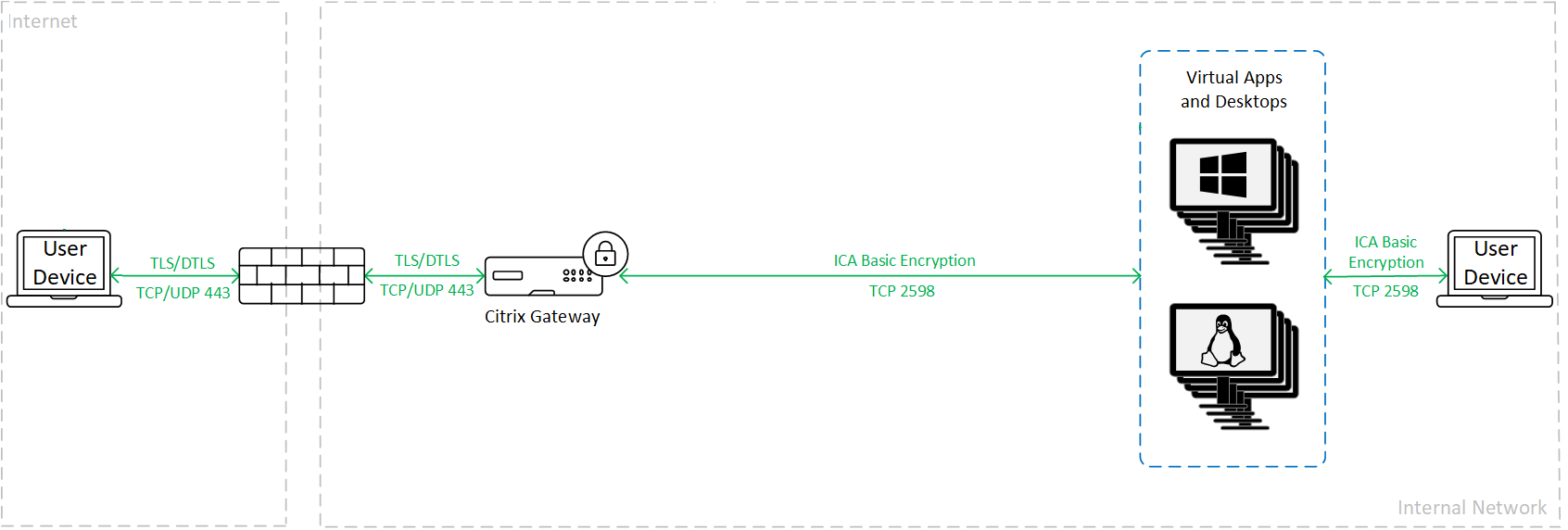

Ao usar a criptografia básica, o tráfego é criptografado conforme mostrado no gráfico a seguir.

SecureICA

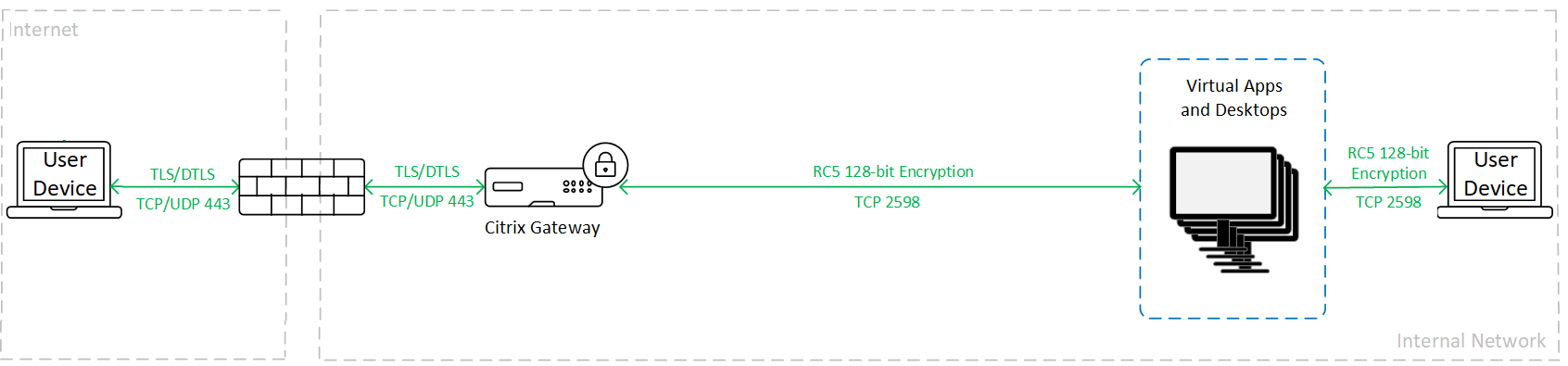

Ao usar o SecureICA, o tráfego é criptografado conforme mostrado no gráfico a seguir.

Para obter mais informações, consulte Configurações de política de segurança

Nota 1:

O SecureICA não é suportado quando o aplicativo Workspace para HTML5.

Nota 2:

O Citrix SecureICA faz parte do protocolo ICA/HDX, mas não é um protocolo de segurança de rede em conformidade com os padrões, como o Transport Layer Security (TLS).

VDA TLS/DTLS

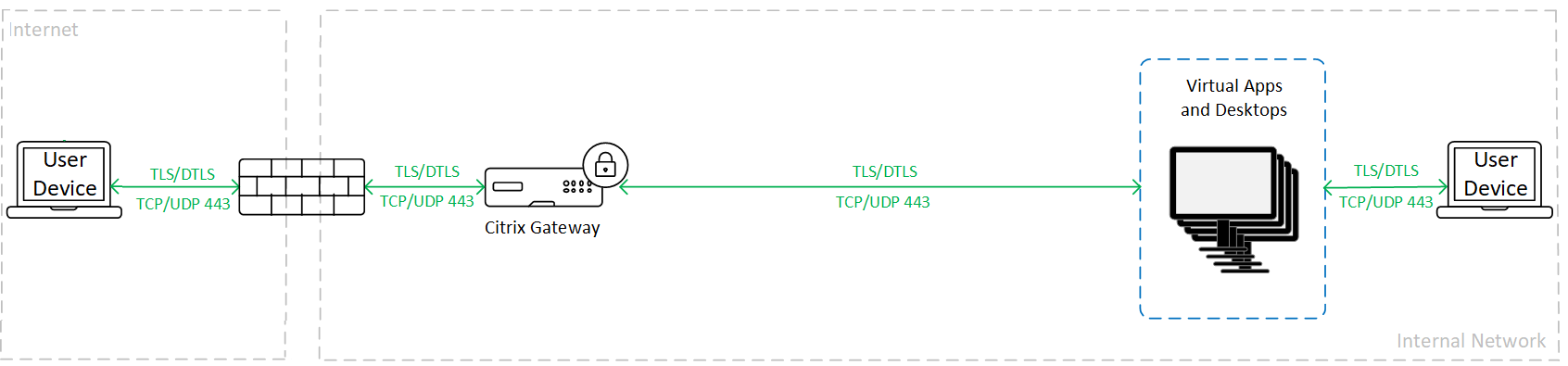

Ao usar a criptografia VDA TLS/DTLS, o tráfego é criptografado conforme mostrado no gráfico a seguir.

Para configurar o VDA TLS/DTLS, consulte Configurações de TLS em VDAs.

Canais virtuais

Use a lista de permissões de canais virtuais para controlar quais canais virtuais não-Citrix são permitidos em seu ambiente.

Comunicações seguras com o servidor de impressão

Você pode habilitar o TLS para conexões baseadas em TCP entre o Virtual Delivery Agent (VDA) e o Universal Print Server. Para obter mais informações, consulte Transport Layer Security (TLS) no Universal Print Server.

Comunicação segura com o banco de dados do site

Para obter informações sobre como habilitar o TLS para o banco de dados do Site, consulte CTX137556.

Segurança da máquina VDA

Recomendações gerais

Certifique-se de que seus VDAs estejam atualizados com as últimas atualizações de segurança do sistema operacional e antivírus.

Segurança de aplicativos

Para evitar que usuários não administradores realizem ações maliciosas, a Citrix® recomenda que você configure regras do Windows AppLocker para instaladores, aplicativos, executáveis e scripts no host VDA.

Nomes de arquivo 8.3

Você pode desabilitar nomes de arquivo 8.3 em VDAs. Consulte a documentação do Microsoft fsutil.

Considerações sobre armazenamento de dados

Seu ambiente de desktop pode consistir em vários tipos de desktops, como desktops agrupados e dedicados. Os usuários nunca devem armazenar dados em desktops compartilhados entre usuários, como desktops agrupados. Se os usuários armazenarem dados em desktops dedicados, esses dados devem ser removidos se o desktop for posteriormente disponibilizado a outros usuários.

Gerenciamento de contas de usuário

Aplique as melhores práticas do Windows para gerenciamento de contas. Não crie uma conta em um modelo ou imagem antes que ela seja duplicada pelo Machine Creation Services ou Provisioning Services. Não agende tarefas usando contas de domínio privilegiadas armazenadas. Não crie manualmente contas de máquina compartilhadas do Active Directory. Essas práticas ajudarão a evitar que um ataque de máquina obtenha senhas de contas persistentes locais e as use para fazer logon em imagens compartilhadas de MCS/PVS pertencentes a outras pessoas.

Conceda aos usuários apenas os recursos de que precisam. Os privilégios do Microsoft Windows continuam sendo aplicados aos desktops da maneira usual: configure privilégios por meio da Atribuição de Direitos de Usuário e associações de grupo por meio da Política de Grupo. Uma vantagem desta versão é que é possível conceder a um usuário direitos administrativos a um desktop sem também conceder controle físico sobre o computador no qual o desktop está armazenado.

Observe o seguinte ao planejar privilégios de desktop:

- Por padrão, quando usuários não privilegiados se conectam a um desktop, eles veem o fuso horário do sistema que executa o desktop em vez do fuso horário de seu próprio dispositivo de usuário. Para obter informações sobre como permitir que os usuários vejam sua hora local ao usar desktops, consulte o artigo Gerenciar Grupos de Entrega.

- Um usuário que é administrador em um desktop tem controle total sobre esse desktop. Se um desktop for um desktop agrupado em vez de um desktop dedicado, o usuário deve ser confiável em relação a todos os outros usuários desse desktop, incluindo usuários futuros. Todos os usuários do desktop precisam estar cientes do risco potencial permanente à segurança de seus dados que essa situação representa. Essa consideração não se aplica a desktops dedicados, que têm apenas um único usuário; esse usuário não deve ser um administrador em nenhum outro desktop.

- Um usuário que é administrador em um desktop pode geralmente instalar software nesse desktop, incluindo software potencialmente malicioso. O usuário também pode potencialmente monitorar ou controlar o tráfego em qualquer rede conectada ao desktop.

Gerenciar direitos de logon

Os direitos de logon são necessários para contas de usuário e contas de computador. Assim como os privilégios do Microsoft Windows, os direitos de logon continuam sendo aplicados aos desktops da maneira usual: configure os direitos de logon por meio da Atribuição de Direitos de Usuário e as associações de grupo por meio da Política de Grupo.

Os direitos de logon do Windows são: fazer logon localmente, fazer logon por meio dos Serviços de Área de Trabalho Remota, fazer logon pela rede (acessar este computador da rede), fazer logon como um trabalho em lote e fazer logon como um serviço.

Para contas de computador, conceda aos computadores apenas os direitos de logon de que precisam. O direito de logon “Acessar este computador da rede” é necessário para as contas de computador dos Delivery Controllers.

Para contas de usuário, conceda aos usuários apenas os direitos de logon de que precisam.

De acordo com a Microsoft, por padrão, o grupo Usuários da Área de Trabalho Remota recebe o direito de logon “Permitir logon por meio dos Serviços de Área de Trabalho Remota” (exceto em controladores de domínio).

A política de segurança da sua organização pode declarar explicitamente que este grupo deve ser removido desse direito de logon. Considere a seguinte abordagem:

- O Virtual Delivery Agent (VDA) para SO multi-sessão usa os Serviços de Área de Trabalho Remota da Microsoft. Você pode configurar o grupo Usuários da Área de Trabalho Remota como um grupo restrito e controlar a associação do grupo por meio de políticas de grupo do Active Directory. Consulte a documentação da Microsoft para obter mais informações.

- Para outros componentes do Citrix Virtual Apps and Desktops, incluindo o VDA para SO de sessão única, o grupo Usuários da Área de Trabalho Remota não é necessário. Portanto, para esses componentes, o grupo Usuários da Área de Trabalho Remota não requer o direito de logon “Permitir logon por meio dos Serviços de Área de Trabalho Remota”; você pode removê-lo. Além disso:

- Se você administra esses computadores via Serviços de Área de Trabalho Remota, certifique-se de que todos esses administradores já sejam membros do grupo Administradores.

- Se você não administra esses computadores via Serviços de Área de Trabalho Remota, considere desabilitar o próprio Serviços de Área de Trabalho Remota nesses computadores.

Embora seja possível adicionar usuários e grupos ao direito de logon “Negar logon por meio dos Serviços de Área de Trabalho Remota”, o uso de direitos de logon de negação geralmente não é recomendado. Consulte a documentação da Microsoft para obter mais informações.

Segurança do Delivery Controller

Serviços do Windows no Delivery Controller

A instalação do Delivery Controller cria os seguintes serviços do Windows:

- Citrix AD Identity Service (NT SERVICE\CitrixADIdentityService): Gerencia contas de computador do Microsoft Active Directory para VMs.

- Citrix Analytics (NT SERVICE\CitrixAnalytics): Coleta informações de uso da configuração do site para uso pela Citrix, se esta coleta tiver sido aprovada pelo administrador do site. Em seguida, envia essas informações à Citrix para ajudar a melhorar o produto.

- Citrix App Library (NT SERVICE\CitrixAppLibrary): Suporta o gerenciamento e provisionamento de AppDisks, integração AppDNA e gerenciamento de App-V.

- Citrix Broker Service (NT SERVICE\CitrixBrokerService): Seleciona os desktops virtuais ou aplicativos que estão disponíveis para os usuários.

- Citrix Configuration Logging Service (NT SERVICE\CitrixConfigurationLogging): Registra todas as alterações de configuração e outras alterações de estado feitas pelos administradores no site.

- Citrix Configuration Service (NT SERVICE\CitrixConfigurationService): Repositório em todo o site para configuração compartilhada.

- Citrix Delegated Administration Service (NT SERVICE\CitrixDelegatedAdmin): Gerencia as permissões concedidas aos administradores.

- Citrix Environment Test Service (NT SERVICE\CitrixEnvTest): Gerencia autotestes dos outros serviços do Delivery Controller.

- Citrix Host Service (NT SERVICE\CitrixHostService): Armazena informações sobre as infraestruturas de hipervisor usadas em uma implantação do Citrix Virtual Apps ou Citrix Virtual Desktops, e também oferece funcionalidade usada pelo console para enumerar recursos em um pool de hipervisor.

- Citrix Machine Creation Services (NT SERVICE\CitrixMachineCreationService): Orquestra a criação de VMs de desktop.

- Citrix Monitor Service (NT SERVICE\CitrixMonitor): Coleta métricas para Citrix Virtual Apps ou Citrix Virtual Desktops, armazena informações históricas e fornece uma interface de consulta para ferramentas de solução de problemas e relatórios.

- Citrix StoreFront Service (NT SERVICE\ CitrixStorefront): Suporta o gerenciamento do StoreFront. (Não faz parte do componente StoreFront em si.)

- Citrix StoreFront Privileged Administration Service (NT SERVICE\CitrixPrivilegedService): Suporta operações de gerenciamento privilegiado do StoreFront. (Não faz parte do componente StoreFront em si.)

- Citrix Config Synchronizer Service (NT SERVICE\CitrixConfigSyncService): Propaga dados de configuração do banco de dados principal do site para o Local Host Cache.

- Citrix High Availability Service (NT SERVICE\CitrixHighAvailabilityService): Seleciona os desktops virtuais ou aplicativos que estão disponíveis para os usuários quando o banco de dados principal do site está indisponível.

A instalação do Delivery Controller também cria os seguintes serviços do Windows. Estes também são criados quando instalados com outros componentes Citrix:

- Citrix Diagnostic Facility COM Server (NT SERVICE\CdfSvc): Suporta a coleta de informações de diagnóstico para uso pelo Suporte Citrix.

- Citrix Telemetry Service (NT SERVICE\CitrixTelemetryService): Coleta informações de diagnóstico para análise pela Citrix, de modo que os resultados da análise e as recomendações possam ser visualizados pelos administradores para ajudar a diagnosticar problemas com o site.

A instalação do Delivery Controller também cria o seguinte serviço do Windows. Este não está sendo usado atualmente. Se tiver sido habilitado, desabilite-o.

- Citrix Remote Broker Provider (NT SERVICE\XaXdCloudProxy)

A instalação do Delivery Controller também cria os seguintes serviços do Windows. Estes não estão sendo usados atualmente, mas devem ser habilitados. Não os desabilite.

- Citrix Orchestration Service (NT SERVICE\CitrixOrchestration)

- Citrix Trust Service (NT SERVICE\CitrixTrust)

Com exceção do Citrix StoreFront™ Privileged Administration Service, esses serviços recebem o direito de logon “Fazer logon como um serviço” e os privilégios “Ajustar cotas de memória para um processo”, “Gerar auditorias de segurança” e “Substituir um token de nível de processo”. Você não precisa alterar esses direitos de usuário. Esses privilégios não são usados pelo Delivery Controller e são automaticamente desabilitados.

Com exceção do serviço Citrix StoreFront Privileged Administration e do Citrix Telemetry Service, os serviços do Windows do Delivery Controller listados anteriormente são configurados para fazer logon como a identidade NETWORK SERVICE. Não altere essas configurações de serviço.

O Citrix Config Synchronizer Service precisa que a conta NETWORK SERVICE pertença ao grupo Administrador Local no Delivery Controller. Isso permite que o Local Host Cache funcione corretamente.

O serviço Citrix StoreFront Privileged Administration é configurado para fazer logon como Sistema Local (NT AUTHORITY\SYSTEM). Isso é necessário para operações do Delivery Controller StoreFront que normalmente não estão disponíveis para serviços (incluindo a criação de sites do Microsoft IIS). Não altere suas configurações de serviço.

O Citrix Telemetry Service é configurado para fazer logon como sua própria identidade específica de serviço.

Você pode desabilitar o Citrix Telemetry Service. Além deste serviço e dos serviços que já estão desabilitados, não desabilite nenhum outro desses serviços do Windows do Delivery Controller.

Gerenciar direitos de logon

As contas de computador dos VDAs devem ter o direito de logon “Acessar este computador da rede”. Consulte Descoberta de Controller baseada em OU do Active Directory.

Acesso do cliente

O acesso do cliente é normalmente fornecido pela implantação do Citrix StoreFront. Para obter mais informações sobre como proteger o StoreFront, consulte a documentação do StoreFront.

Para permitir que usuários remotos se conectem com segurança ao StoreFront e aos VDAs, implante um gateway NetScaler®.

A Citrix recomenda que os clientes se conectem ao StoreFront usando o aplicativo Citrix Workspace. Para obter mais informações, consulte as seções de segurança da documentação do aplicativo Citrix Workspace para cada sistema operacional. Alternativamente, os usuários podem usar um navegador da web para acessar o StoreFront.

Considere fornecer aos usuários thin clients onde os usuários têm capacidade limitada de executar aplicativos que não sejam o aplicativo Citrix Workspace™. Onde os dispositivos são gerenciados por sua organização, você deve implementar políticas para garantir a implantação de atualizações de segurança do sistema operacional e software antivírus. No entanto, em muitos casos, os usuários precisam ser capazes de se conectar de dispositivos não gerenciados fora do controle de sua organização. Considere usar os seguintes recursos:

- Endpoint Analysis para verificar endpoints em busca de informações de segurança, como sistema operacional e antivírus, e negar acesso a clientes que não atendem aos seus requisitos de segurança.

- App Protection bloqueia keyloggers e captura de tela.

Ambientes de versão mista

Ambientes de versão mista, por exemplo, onde os VDAs têm uma versão diferente do Delivery Controller, são inevitáveis durante algumas atualizações. Siga as melhores práticas e minimize o tempo em que componentes Citrix de diferentes versões coexistem. Em ambientes de versão mista, a política de segurança, por exemplo, pode não ser aplicada uniformemente.

Nota:

Isso é típico de outros produtos de software. O uso de uma versão anterior do Active Directory aplica apenas parcialmente a Política de Grupo com versões posteriores do Windows.

O cenário a seguir descreve um problema de segurança que pode ocorrer em um ambiente Citrix de versão mista específico. Quando o Citrix Receiver 1.7 é usado para conectar a um desktop virtual executando o VDA no XenApp e XenDesktop 7.6 Feature Pack 2, a configuração de política Permitir transferência de arquivo entre desktop e cliente é habilitada no Site, mas não pode ser desabilitada por um Delivery Controller executando o XenApp e XenDesktop 7.1. Ele não reconhece a configuração de política, que foi lançada em uma versão posterior do produto. Essa configuração de política permite que os usuários carreguem e baixem arquivos para seu desktop virtual, o que é o problema de segurança. Para contornar isso, atualize o Delivery Controller (ou uma instância autônoma do Studio) para a versão 7.6 Feature Pack 2 e, em seguida, use a Política de Grupo para desabilitar a configuração de política. Alternativamente, use a política local em todos os desktops virtuais afetados.

Considerações de segurança do Remote PC Access

O Remote PC Access implementa os seguintes recursos de segurança:

- O uso de smart card é suportado.

- Quando uma sessão remota se conecta, o monitor do PC do escritório aparece em branco.

- O Remote PC Access redireciona todas as entradas de teclado e mouse para a sessão remota, exceto CTRL+ALT+DEL e smart cards e dispositivos biométricos habilitados para USB.

- O SmoothRoaming é suportado apenas para um único usuário.

- Quando um usuário tem uma sessão remota conectada a um PC de escritório, somente esse usuário pode retomar o acesso local ao PC do escritório. Para retomar o acesso local, o usuário pressiona Ctrl-Alt-Del no PC local e, em seguida, faz logon com as mesmas credenciais usadas pela sessão remota. O usuário também pode retomar o acesso local inserindo um smart card ou utilizando biometria, se o seu sistema tiver integração apropriada de Provedor de Credenciais de terceiros. Este comportamento padrão pode ser substituído habilitando a Troca Rápida de Usuário via Objetos de Política de Grupo (GPOs) ou editando o registro.

Nota:

A Citrix recomenda que você não atribua privilégios de administrador de VDA a usuários de sessão geral.

Atribuições automáticas

Por padrão, o Remote PC Access suporta a atribuição automática de vários usuários a um VDA. No XenDesktop 5.6 Feature Pack 1, os administradores podem substituir esse comportamento usando o script PowerShell RemotePCAccess.ps1. Esta versão usa uma entrada de registro para permitir ou proibir várias atribuições automáticas de PC remoto. Essa configuração se aplica a todo o Site.

Cuidado:

A edição incorreta do registro pode causar problemas sérios que podem exigir a reinstalação do seu sistema operacional. A Citrix não pode garantir que os problemas resultantes do uso incorreto do Editor do Registro possam ser resolvidos. Use o Editor do Registro por sua conta e risco. Certifique-se de fazer backup do registro antes de editá-lo.

Para restringir atribuições automáticas a um único usuário:

Em cada Controller no Site, defina a seguinte entrada de registro:

HKEY_LOCAL_MACHINE\Software\Citrix|DesktopServer

Name: AllowMultipleRemotePCAssignments

Type: REG_DWORD

Data: 0 = Disable multiple user assignment, 1 = (Default) Enable multiple user assignment.

<!--NeedCopy-->

Se houver atribuições de usuário existentes, remova-as usando comandos SDK para que o VDA seja subsequentemente elegível para uma única atribuição automática.

$machine.AssociatedUserNames | %{ Remove-BrokerUser-Name $_ -Machine $machine`

$machine | Remove-BrokerMachine -DesktopGroup $desktopGroup

<!--NeedCopy-->

Reinicie o PC físico do escritório.

Neste artigo

- Firewalls

- Comunicações seguras com o Delivery Controller™

- Comunicações seguras entre Delivery Controller e License Server

- Comunicações seguras entre navegadores da web e Web Studio e Director

- Protegendo as comunicações ICA®

- Canais virtuais

- Comunicações seguras com o servidor de impressão

- Comunicação segura com o banco de dados do site

- Segurança da máquina VDA

- Segurança do Delivery Controller

- Serviços do Windows no Delivery Controller

- Acesso do cliente

- Ambientes de versão mista

- Considerações de segurança do Remote PC Access