Considerazioni sulla sicurezza e best practice

Nota:

La Sua organizzazione potrebbe dover soddisfare specifici standard di sicurezza per conformarsi ai requisiti normativi. Questo documento non tratta tale argomento, poiché gli standard di sicurezza cambiano nel tempo. Per informazioni aggiornate sugli standard di sicurezza e sui prodotti Citrix, consulti il Citrix Trust Center.

Firewall

Protegga tutte le macchine nel Suo ambiente con firewall perimetrali, anche ai confini dell’enclave, se appropriato.

Tutte le macchine nel Suo ambiente devono essere protette da un firewall personale. Quando installa i componenti principali e i VDA, può scegliere di far aprire automaticamente le porte necessarie per la comunicazione dei componenti e delle funzionalità se viene rilevato il servizio Windows Firewall (anche se il firewall non è abilitato). Può anche scegliere di configurare manualmente tali porte del firewall. Se utilizza un firewall diverso, deve configurarlo manualmente. Per maggiori informazioni sulle porte richieste, consulti il Tech Paper: Communication Ports Used by Citrix Technologies.

Se sta migrando un ambiente convenzionale a questa versione, potrebbe essere necessario riposizionare un firewall perimetrale esistente o aggiungere nuovi firewall perimetrali. Ad esempio, supponga che ci sia un firewall perimetrale tra un client convenzionale e un server di database nel data center. Quando viene utilizzata questa versione, quel firewall perimetrale deve essere posizionato in modo che il desktop virtuale e il dispositivo utente si trovino su un lato, e i server di database e i Delivery Controller nel data center si trovino sull’altro lato. Pertanto, consideri di creare un’enclave all’interno del Suo data center per contenere i server di database e i Controller. Consideri anche di avere protezione tra il dispositivo utente e il desktop virtuale.

Nota:

Le porte TCP 1494 e 2598 sono utilizzate per ICA e CGP e sono quindi probabilmente aperte sui firewall in modo che gli utenti esterni al data center possano accedervi. Citrix raccomanda di non utilizzare queste porte per nient’altro, per evitare la possibilità di lasciare inavvertitamente interfacce amministrative aperte agli attacchi. Le porte 1494 e 2598 sono ufficialmente registrate presso l’Internet Assigned Number Authority (http://www.iana.org/).

Comunicazioni sicure con Delivery Controller™

Crittografia della comunicazione tramite HTTPS

StoreFront e NetScaler Gateway comunicano con il servizio XML in esecuzione sul Delivery Controller tramite HTTP o HTTPS. A seconda della configurazione, i VDA possono comunicare con il Delivery Controller utilizzando WebSocket. Director comunica con i dati di monitoraggio utilizzando OData su HTTP o HTTPS. Si raccomanda di abilitare HTTPS e disabilitare HTTP. Ciò richiede di abilitare TLS sui Delivery Controller.

-

Per configurare StoreFront per la connessione tramite HTTPS, consulti Aggiungere feed di risorse per Citrix Virtual Apps and Desktops e Aggiungere l’appliance Citrix Gateway.

-

Per configurare un NetScaler Gateway per la connessione al Delivery Controller tramite HTTPS, consulti Configurazione della Secure Ticket Authority su NetScaler Gateway.

Chiavi di sicurezza

Può utilizzare le chiavi di sicurezza per garantire che solo i server StoreFront e NetScaler autorizzati possano connettersi a DaaS tramite i connettori cloud. Ciò è particolarmente importante se ha abilitato l’attendibilità XML.

Attendibilità XML

Per impostazione predefinita, quando StoreFront si connette al Delivery Controller per azioni come l’enumerazione e l’avvio, StoreFront deve passare le credenziali di Active Directory dell’utente in modo che DaaS possa autenticare l’utente e verificare l’appartenenza al gruppo dell’utente. Tuttavia, quando si utilizzano altri metodi di autenticazione come il pass-through di dominio, le smart card o SAML, StoreFront non dispone della password di Active Directory. In questo caso, è necessario abilitare “XML Trust”. Con l’attendibilità XML abilitata, Citrix Virtual Apps and Desktops consente a StoreFront di eseguire azioni per conto di un utente, come l’enumerazione e l’avvio di applicazioni, senza convalidare la password dell’utente. Prima di abilitare l’attendibilità XML, utilizzi le chiavi di sicurezza o un altro meccanismo come firewall o IPsec per garantire che solo i server StoreFront attendibili possano connettersi ai Delivery Controller.

Utilizzi l’SDK PowerShell di Citrix Virtual Apps and Desktops per controllare, abilitare o disabilitare l’impostazione di attendibilità XML.

- Per controllare il valore corrente dell’impostazione di attendibilità XML, esegua

Get-BrokerSitee ispezioni il valore diTrustRequestsSentToTheXMLServicePort. - Per abilitare o disabilitare l’attendibilità XML, esegua

Set-BrokerSitecon il parametroTrustRequestsSentToTheXmlServicePort.

Comunicazione tra VDA e Delivery Controller

Esistono due meccanismi per la comunicazione dei VDA con i controller.

-

Windows Communication Foundation

La protezione a livello di messaggio di Windows Communication Foundation (WCF) protegge la comunicazione tra il Delivery Controller e il VDA. Ciò elimina la necessità di una protezione aggiuntiva a livello di trasporto tramite TLS. La porta predefinita utilizzata per la comunicazione tra VDA e Delivery Controller è 80. Tuttavia, è possibile personalizzare la porta. Per informazioni, consulti Personalizzare un VDA.

Per informazioni sulla sicurezza dei messaggi in WCF, consulti la documentazione Microsoft Message Security in WCF.

La configurazione WCF utilizza Kerberos per l’autenticazione reciproca tra il Controller e il VDA. La crittografia utilizza AES in modalità CBC con una chiave a 256 bit. L’integrità dei messaggi utilizza SHA-1.

Secondo Microsoft, i protocolli di sicurezza utilizzati da WCF sono conformi agli standard OASIS (Organization for the Advancement of Structured Information Standards), incluso WS-SecurityPolicy 1.2. Inoltre, Microsoft afferma che WCF supporta tutte le suite di algoritmi elencate in Security Policy 1.2.

La comunicazione tra il Controller e il VDA utilizza la suite di algoritmi basic256, i cui algoritmi sono quelli indicati in precedenza.

La configurazione WCF utilizza il protocollo SOAP su HTTP insieme alla crittografia a livello di messaggio.

-

WebSockets

Questo è il moderno sostituto di WCF. Offre il vantaggio di utilizzare solo la porta TLS 443 per la comunicazione dal VDA al Delivery Controller. Attualmente è disponibile solo per le macchine con provisioning MCS. Per maggiori informazioni, consulti Comunicazione WebSocket tra VDA e Delivery Controller.

Comunicazioni sicure tra Delivery Controller e License Server

Il Delivery Controller comunica con il License Server tramite HTTPS. Per impostazione predefinita, utilizza un certificato autofirmato, ma si raccomanda di sostituirlo con un certificato rilasciato da un’autorità di certificazione aziendale o pubblica. Per maggiori informazioni, consulti Installare manualmente un certificato utilizzato da Citrix Licensing Manager e Web Services for Licensing.

Comunicazioni sicure tra browser web e Web Studio e Director

Web Studio e Director possono essere installati sulla stessa macchina del Delivery Controller o su macchine separate. Gli utenti si connettono a Web Studio e Director utilizzando un browser web. Per impostazione predefinita, Web Studio abilita HTTPS utilizzando un certificato autofirmato, mentre Director installato autonomamente non configura HTTPS. Si raccomanda di abilitare TLS su Web Studio e Director, utilizzando un certificato appropriato.

Protezione delle comunicazioni ICA®

Citrix Virtual Apps and Desktops™ offre diverse opzioni per la protezione del traffico ICA tra il client e il VDA. Di seguito sono elencate le opzioni disponibili:

- Crittografia di base: l’impostazione predefinita.

- SecureICA: consente di crittografare i dati della sessione utilizzando la crittografia RC5 (128 bit).

- VDA TLS/DTLS: consente di utilizzare la crittografia a livello di rete tramite TLS/DTLS.

Crittografia di base

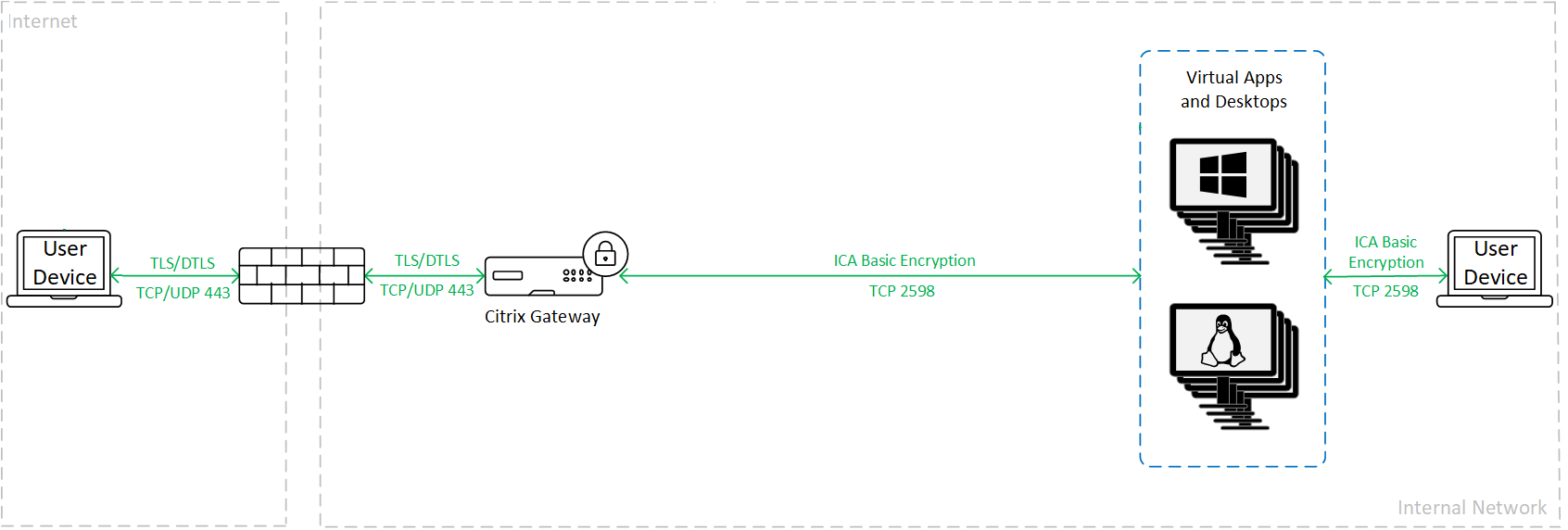

Quando si utilizza la crittografia di base, il traffico viene crittografato come mostrato nella seguente grafica.

SecureICA

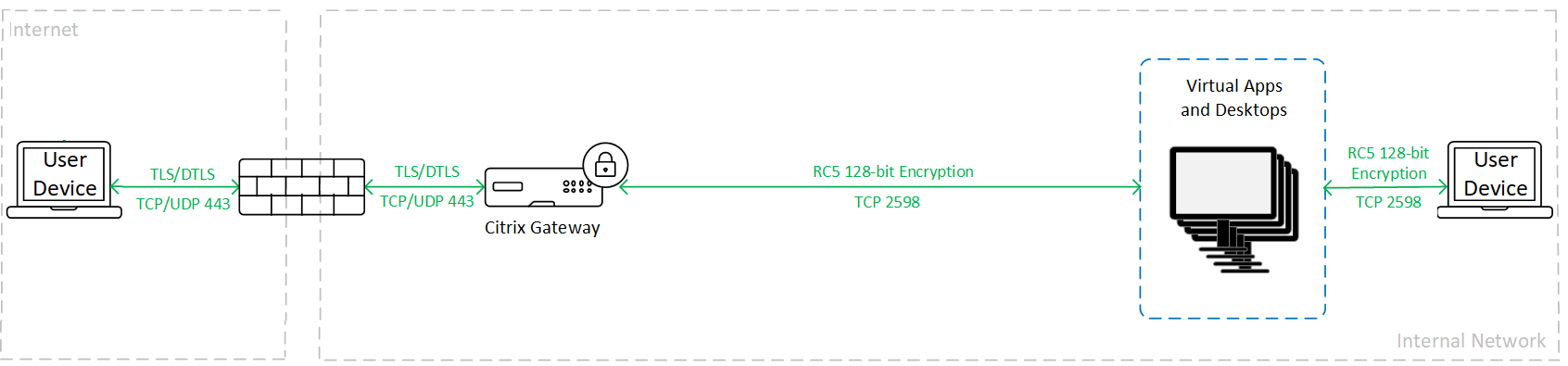

Quando si utilizza SecureICA, il traffico viene crittografato come mostrato nella seguente grafica.

Per maggiori informazioni, consulti Impostazioni dei criteri di sicurezza

Nota 1:

SecureICA non è supportato quando si utilizza l’app Workspace per HTML5.

Nota 2:

Citrix SecureICA fa parte del protocollo ICA/HDX ma non è un protocollo di sicurezza di rete conforme agli standard come Transport Layer Security (TLS).

VDA TLS/DTLS

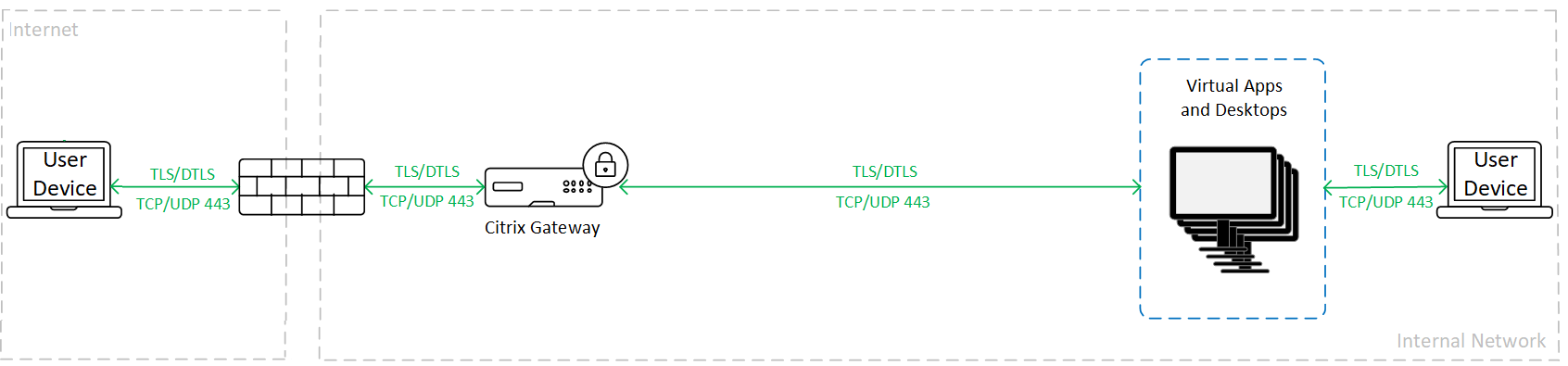

Quando si utilizza la crittografia VDA TLS/DTLS, il traffico viene crittografato come mostrato nella seguente grafica.

Per configurare VDA TLS/DTLS, consulti Impostazioni TLS sui VDA.

Canali virtuali

Utilizzi l’elenco di autorizzazione dei canali virtuali per controllare quali canali virtuali non Citrix sono consentiti nel Suo ambiente.

Comunicazioni sicure con il server di stampa

È possibile abilitare TLS per le connessioni basate su TCP tra il Virtual Delivery Agent (VDA) e l’Universal Print Server. Per maggiori informazioni, consulti Transport Layer Security (TLS) su Universal Print Server.

Comunicazione sicura con il database del sito

Per informazioni sull’abilitazione di TLS al database del sito, consulti CTX137556.

Sicurezza delle macchine VDA

Raccomandazioni generali

Si assicuri che i Suoi VDA siano aggiornati con gli ultimi aggiornamenti di sicurezza del sistema operativo e l’antivirus.

Sicurezza delle applicazioni

Per impedire agli utenti non amministratori di eseguire azioni dannose, Citrix® raccomanda di configurare le regole di Windows AppLocker per installatori, applicazioni, eseguibili e script sull’host VDA.

Nomi di file 8.3

È possibile disabilitare i nomi di file 8.3 sui VDA. Consulti la documentazione Microsoft fsutil.

Considerazioni sull’archiviazione dei dati

Il Suo ambiente desktop potrebbe essere costituito da vari tipi di desktop, come desktop in pool e dedicati. Gli utenti non devono mai archiviare dati su desktop condivisi tra gli utenti, come i desktop in pool. Se gli utenti archiviano dati su desktop dedicati, tali dati devono essere rimossi se il desktop viene successivamente reso disponibile ad altri utenti.

Gestione degli account utente

Applichi le best practice di Windows per la gestione degli account. Non crei un account su un modello o un’immagine prima che venga duplicato da Machine Creation Services o Provisioning Services. Non pianifichi attività utilizzando account di dominio privilegiati archiviati. Non crei manualmente account macchina di Active Directory condivisi. Queste pratiche aiuteranno a prevenire un attacco alla macchina che potrebbe ottenere password di account locali persistenti e quindi utilizzarle per accedere a immagini condivise MCS/PVS appartenenti ad altri.

Conceda agli utenti solo le capacità di cui hanno bisogno. I privilegi di Microsoft Windows continuano ad essere applicati ai desktop nel modo consueto: configuri i privilegi tramite l’assegnazione dei diritti utente e le appartenenze ai gruppi tramite Criteri di gruppo. Un vantaggio di questa versione è che è possibile concedere a un utente diritti amministrativi a un desktop senza concedere anche il controllo fisico sul computer in cui è archiviato il desktop.

Prenda nota di quanto segue quando pianifica i privilegi del desktop:

- Per impostazione predefinita, quando gli utenti non privilegiati si connettono a un desktop, vedono il fuso orario del sistema che esegue il desktop anziché il fuso orario del proprio dispositivo utente. Per informazioni su come consentire agli utenti di vedere l’ora locale quando utilizzano i desktop, consulti l’articolo Gestisci gruppi di consegna.

- Un utente che è amministratore su un desktop ha il controllo completo su quel desktop. Se un desktop è un desktop in pool anziché un desktop dedicato, l’utente deve essere considerato attendibile rispetto a tutti gli altri utenti di quel desktop, inclusi gli utenti futuri. Tutti gli utenti del desktop devono essere consapevoli del potenziale rischio permanente per la sicurezza dei propri dati posto da questa situazione. Questa considerazione non si applica ai desktop dedicati, che hanno un solo utente; quell’utente non dovrebbe essere un amministratore su nessun altro desktop.

- Un utente che è amministratore su un desktop può generalmente installare software su quel desktop, incluso software potenzialmente dannoso. L’utente può anche potenzialmente monitorare o controllare il traffico su qualsiasi rete connessa al desktop.

Gestione dei diritti di accesso

I diritti di accesso sono richiesti sia per gli account utente che per gli account computer. Come per i privilegi di Microsoft Windows, i diritti di accesso continuano ad essere applicati ai desktop nel modo consueto: configuri i diritti di accesso tramite l’assegnazione dei diritti utente e le appartenenze ai gruppi tramite Criteri di gruppo.

I diritti di accesso di Windows sono: accesso locale, accesso tramite Servizi Desktop remoto, accesso tramite la rete (accesso a questo computer dalla rete), accesso come processo batch e accesso come servizio.

Per gli account computer, conceda ai computer solo i diritti di accesso di cui hanno bisogno. Il diritto di accesso “Accesso a questo computer dalla rete” è richiesto per gli account computer dei Delivery Controller.

Per gli account utente, conceda agli utenti solo i diritti di accesso di cui hanno bisogno.

Secondo Microsoft, per impostazione predefinita al gruppo Utenti Desktop remoto viene concesso il diritto di accesso “Consenti accesso tramite Servizi Desktop remoto” (eccetto sui controller di dominio).

La politica di sicurezza della Sua organizzazione potrebbe stabilire esplicitamente che questo gruppo debba essere rimosso da tale diritto di accesso. Consideri il seguente approccio:

- Il Virtual Delivery Agent (VDA) per OS multi-sessione utilizza i Servizi Desktop remoto di Microsoft. È possibile configurare il gruppo Utenti Desktop remoto come gruppo con restrizioni e controllare l’appartenenza al gruppo tramite i criteri di gruppo di Active Directory. Per maggiori informazioni, consulti la documentazione Microsoft.

- Per altri componenti di Citrix Virtual Apps and Desktops, incluso il VDA per OS a sessione singola, il gruppo Utenti Desktop remoto non è richiesto. Pertanto, per tali componenti, il gruppo Utenti Desktop remoto non richiede il diritto di accesso “Consenti accesso tramite Servizi Desktop remoto”; è possibile rimuoverlo. Inoltre:

- Se amministra tali computer tramite Servizi Desktop remoto, si assicuri che tutti tali amministratori siano già membri del gruppo Administrators.

- Se non amministra tali computer tramite Servizi Desktop remoto, consideri di disabilitare i Servizi Desktop remoto stessi su tali computer.

Sebbene sia possibile aggiungere utenti e gruppi al diritto di accesso “Nega accesso tramite Servizi Desktop remoto”, l’uso dei diritti di accesso negati non è generalmente raccomandato. Per maggiori informazioni, consulti la documentazione Microsoft.

Sicurezza del Delivery Controller

Servizi Windows sul Delivery Controller

L’installazione del Delivery Controller crea i seguenti servizi Windows:

- Citrix AD Identity Service (NT SERVICE\CitrixADIdentityService): gestisce gli account computer di Microsoft Active Directory per le VM.

- Citrix Analytics (NT SERVICE\CitrixAnalytics): raccoglie informazioni sull’utilizzo della configurazione del sito per l’uso da parte di Citrix, se questa raccolta è stata approvata dall’amministratore del sito. Quindi invia queste informazioni a Citrix, per aiutare a migliorare il prodotto.

- Citrix App Library (NT SERVICE\CitrixAppLibrary): supporta la gestione e il provisioning di AppDisks, l’integrazione AppDNA e la gestione di App-V.

- Citrix Broker Service (NT SERVICE\CitrixBrokerService): seleziona i desktop virtuali o le applicazioni disponibili per gli utenti.

- Citrix Configuration Logging Service (NT SERVICE\CitrixConfigurationLogging): registra tutte le modifiche di configurazione e altre modifiche di stato apportate dagli amministratori al sito.

- Citrix Configuration Service (NT SERVICE\CitrixConfigurationService): repository a livello di sito per la configurazione condivisa.

- Citrix Delegated Administration Service (NT SERVICE\CitrixDelegatedAdmin): gestisce le autorizzazioni concesse agli amministratori.

- Citrix Environment Test Service (NT SERVICE\CitrixEnvTest): gestisce i test automatici degli altri servizi del Delivery Controller.

- Citrix Host Service (NT SERVICE\CitrixHostService): memorizza informazioni sulle infrastrutture hypervisor utilizzate in una distribuzione di Citrix Virtual Apps o Citrix Virtual Desktops e offre anche funzionalità utilizzate dalla console per enumerare le risorse in un pool hypervisor.

- Citrix Machine Creation Services (NT SERVICE\CitrixMachineCreationService): orchestra la creazione di VM desktop.

- Citrix Monitor Service (NT SERVICE\CitrixMonitor): raccoglie metriche per Citrix Virtual Apps o Citrix Virtual Desktops, memorizza informazioni storiche e fornisce un’interfaccia di query per strumenti di risoluzione dei problemi e di reporting.

- Citrix StoreFront Service (NT SERVICE\ CitrixStorefront): supporta la gestione di StoreFront. (Non fa parte del componente StoreFront stesso.)

- Citrix StoreFront Privileged Administration Service (NT SERVICE\CitrixPrivilegedService): supporta le operazioni di gestione privilegiata di StoreFront. (Non fa parte del componente StoreFront stesso.)

- Citrix Config Synchronizer Service (NT SERVICE\CitrixConfigSyncService): propaga i dati di configurazione dal database principale del sito alla Local Host Cache.

- Citrix High Availability Service (NT SERVICE\CitrixHighAvailabilityService): seleziona i desktop virtuali o le applicazioni disponibili per gli utenti quando il database principale del sito non è disponibile.

L’installazione del Delivery Controller crea anche i seguenti servizi Windows. Questi vengono creati anche quando installati con altri componenti Citrix:

- Citrix Diagnostic Facility COM Server (NT SERVICE\CdfSvc): supporta la raccolta di informazioni diagnostiche per l’uso da parte del supporto Citrix.

- Citrix Telemetry Service (NT SERVICE\CitrixTelemetryService): raccoglie informazioni diagnostiche per l’analisi da parte di Citrix, in modo che i risultati dell’analisi e le raccomandazioni possano essere visualizzati dagli amministratori per aiutare a diagnosticare i problemi con il sito.

L’installazione del Delivery Controller crea anche il seguente servizio Windows. Questo non è attualmente utilizzato. Se è stato abilitato, lo disabiliti.

- Citrix Remote Broker Provider (NT SERVICE\XaXdCloudProxy)

L’installazione del Delivery Controller crea anche i seguenti servizi Windows. Questi non sono attualmente utilizzati, ma devono essere abilitati. Non li disabiliti.

- Citrix Orchestration Service (NT SERVICE\CitrixOrchestration)

- Citrix Trust Service (NT SERVICE\CitrixTrust)

Ad eccezione del Citrix StoreFront™ Privileged Administration Service, a questi servizi vengono concessi il diritto di accesso “Accedi come servizio” e i privilegi “Regola le quote di memoria per un processo”, “Genera audit di sicurezza” e “Sostituisci un token a livello di processo”. Non è necessario modificare questi diritti utente. Questi privilegi non sono utilizzati dal Delivery Controller e sono automaticamente disabilitati.

Ad eccezione del servizio Citrix StoreFront Privileged Administration e del servizio Citrix Telemetry, i servizi Windows del Delivery Controller elencati in precedenza sono configurati per accedere come identità NETWORK SERVICE. Non alteri queste impostazioni del servizio.

Il servizio Citrix Config Synchronizer richiede che l’account NETWORK SERVICE appartenga al gruppo Local Administrator sul Delivery Controller. Ciò consente alla Local Host Cache di funzionare correttamente.

Il servizio Citrix StoreFront Privileged Administration è configurato per accedere come Local System (NT AUTHORITY\SYSTEM). Ciò è richiesto per le operazioni di StoreFront del Delivery Controller che normalmente non sono disponibili per i servizi (inclusa la creazione di siti Microsoft IIS). Non alteri le sue impostazioni del servizio.

Il servizio Citrix Telemetry è configurato per accedere come propria identità specifica del servizio.

È possibile disabilitare il servizio Citrix Telemetry. A parte questo servizio e i servizi già disabilitati, non disabiliti nessun altro di questi servizi Windows del Delivery Controller.

Gestione dei diritti di accesso

Gli account computer dei VDA devono avere il diritto di accesso “Accesso a questo computer dalla rete”. Consulti Rilevamento del Controller basato su OU di Active Directory.

Accesso client

L’accesso client è normalmente fornito tramite la distribuzione di Citrix StoreFront. Per maggiori informazioni sulla protezione di StoreFront, consulti la documentazione di StoreFront.

Per consentire agli utenti remoti di connettersi in modo sicuro a StoreFront e ai VDA, distribuisca un NetScaler® Gateway.

Citrix raccomanda che i client si connettano a StoreFront utilizzando l’app Citrix Workspace. Per maggiori informazioni, consulti le sezioni sulla sicurezza della documentazione per l’app Citrix Workspace per ogni sistema operativo. In alternativa, gli utenti possono utilizzare un browser web per accedere a StoreFront.

Consideri di fornire agli utenti thin client in cui gli utenti hanno una capacità limitata di eseguire applicazioni diverse dall’app Citrix Workspace™. Laddove i dispositivi siano gestiti dalla Sua organizzazione, dovrebbe implementare politiche per garantire la distribuzione degli aggiornamenti di sicurezza del sistema operativo e del software antivirus. Tuttavia, in molti casi gli utenti devono essere in grado di connettersi da dispositivi non gestiti al di fuori del controllo della Sua organizzazione. Consideri l’utilizzo delle seguenti funzionalità:

- Endpoint Analysis per scansionare gli endpoint alla ricerca di informazioni di sicurezza come il sistema operativo e l’antivirus e negare l’accesso ai client che non soddisfano i Suoi requisiti di sicurezza.

- App Protection blocca i key logger e la cattura dello schermo.

Ambienti con versioni miste

Gli ambienti con versioni miste, ad esempio dove i VDA hanno una versione diversa dal Delivery Controller, sono inevitabili durante alcuni aggiornamenti. Segua le best practice e minimizzi il tempo in cui i componenti Citrix di diverse versioni coesistono. Negli ambienti con versioni miste, la politica di sicurezza, ad esempio, potrebbe non essere applicata in modo uniforme.

Nota:

Questo è tipico di altri prodotti software. L’uso di una versione precedente di Active Directory applica solo parzialmente i Criteri di gruppo con versioni successive di Windows.

Il seguente scenario descrive un problema di sicurezza che può verificarsi in un ambiente Citrix specifico con versioni miste. Quando Citrix Receiver 1.7 viene utilizzato per connettersi a un desktop virtuale che esegue il VDA in XenApp e XenDesktop 7.6 Feature Pack 2, l’impostazione del criterio Consenti trasferimento file tra desktop e client è abilitata nel sito ma non può essere disabilitata da un Delivery Controller che esegue XenApp e XenDesktop 7.1. Non riconosce l’impostazione del criterio, che è stata rilasciata nella versione successiva del prodotto. Questa impostazione del criterio consente agli utenti di caricare e scaricare file sul proprio desktop virtuale, il che rappresenta il problema di sicurezza. Per ovviare a ciò, aggiorni il Delivery Controller (o un’istanza autonoma di Studio) alla versione 7.6 Feature Pack 2 e quindi utilizzi i Criteri di gruppo per disabilitare l’impostazione del criterio. In alternativa, utilizzi i criteri locali su tutti i desktop virtuali interessati.

Considerazioni sulla sicurezza di Remote PC Access

Remote PC Access implementa le seguenti funzionalità di sicurezza:

- L’uso di smart card è supportato.

- Quando una sessione remota si connette, il monitor del PC dell’ufficio appare vuoto.

- Remote PC Access reindirizza tutti gli input da tastiera e mouse alla sessione remota, eccetto CTRL+ALT+CANC e smart card e dispositivi biometrici abilitati USB.

- SmoothRoaming è supportato solo per un singolo utente.

- Quando un utente ha una sessione remota connessa a un PC dell’ufficio, solo quell’utente può riprendere l’accesso locale al PC dell’ufficio. Per riprendere l’accesso locale, l’utente preme Ctrl-Alt-Canc sul PC locale e quindi accede con le stesse credenziali utilizzate dalla sessione remota. L’utente può anche riprendere l’accesso locale inserendo una smart card o sfruttando la biometria, se il Suo sistema dispone di un’appropriata integrazione di Credential Provider di terze parti. Questo comportamento predefinito può essere sovrascritto abilitando il cambio rapido utente tramite oggetti Criteri di gruppo (GPO) o modificando il registro.

Nota:

Citrix raccomanda di non assegnare privilegi di amministratore VDA agli utenti di sessione generici.

Assegnazioni automatiche

Per impostazione predefinita, Remote PC Access supporta l’assegnazione automatica di più utenti a un VDA. In XenDesktop 5.6 Feature Pack 1, gli amministratori possono sovrascrivere questo comportamento utilizzando lo script PowerShell RemotePCAccess.ps1. Questa versione utilizza una voce di registro per consentire o proibire più assegnazioni automatiche di PC remoti. Questa impostazione si applica all’intero sito.

Attenzione:

La modifica errata del registro può causare seri problemi che potrebbero richiedere la reinstallazione del sistema operativo. Citrix non può garantire che i problemi derivanti dall’uso errato dell’Editor del Registro di sistema possano essere risolti. Utilizzi l’Editor del Registro di sistema a Suo rischio. Si assicuri di eseguire il backup del registro prima di modificarlo.

Per limitare le assegnazioni automatiche a un singolo utente:

Su ogni Controller nel sito, imposti la seguente voce di registro:

HKEY_LOCAL_MACHINE\Software\Citrix|DesktopServer

Name: AllowMultipleRemotePCAssignments

Type: REG_DWORD

Data: 0 = Disabilita l'assegnazione di più utenti, 1 = (Predefinito) Abilita l'assegnazione di più utenti.

<!--NeedCopy-->

Se esistono assegnazioni utente, le rimuova utilizzando i comandi SDK per il VDA in modo che sia successivamente idoneo per una singola assegnazione automatica.

- Rimuova tutti gli utenti assegnati dal VDA: `$machine.AssociatedUserNames | %{ Remove-BrokerUser-Name $_ -Machine $machine`

- Rimuova il VDA dal gruppo di consegna: `$machine | Remove-BrokerMachine -DesktopGroup $desktopGroup`

<!--NeedCopy-->

Riavvii il PC fisico dell’ufficio.

In questo articolo

- Firewall

- Comunicazioni sicure con Delivery Controller™

- Comunicazioni sicure tra Delivery Controller e License Server

- Comunicazioni sicure tra browser web e Web Studio e Director

- Protezione delle comunicazioni ICA®

- Canali virtuali

- Comunicazioni sicure con il server di stampa

- Comunicazione sicura con il database del sito

- Sicurezza delle macchine VDA

- Sicurezza del Delivery Controller

- Servizi Windows sul Delivery Controller

- Accesso client

- Ambienti con versioni miste

- Considerazioni sulla sicurezza di Remote PC Access