Configurar autenticação de cartão inteligente PIV

Este artigo lista a configuração necessária no Servidor Director e no Active Directory para habilitar o recurso de autenticação de cartão inteligente.

Observação:

A autenticação de cartão inteligente é suportada apenas para usuários do mesmo domínio do Active Directory.

Configuração do servidor Director

Execute as seguintes etapas de configuração no servidor Director:

-

Instale e habilite a Autenticação de Mapeamento de Certificado de Cliente. Siga as instruções de Autenticação de mapeamento de certificado de cliente usando o Active Directory no documento da Microsoft, Autenticação de Mapeamento de Certificado de Cliente.

-

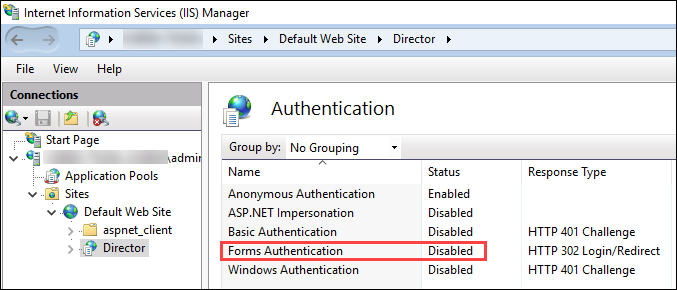

Desabilite a Autenticação de Formulários no site do Director.

Inicie o Gerenciador do IIS.

Vá para Sites > Default Web Site > Director.

Selecione Autenticação.

Clique com o botão direito em Autenticação de Formulários e selecione Desabilitar.

-

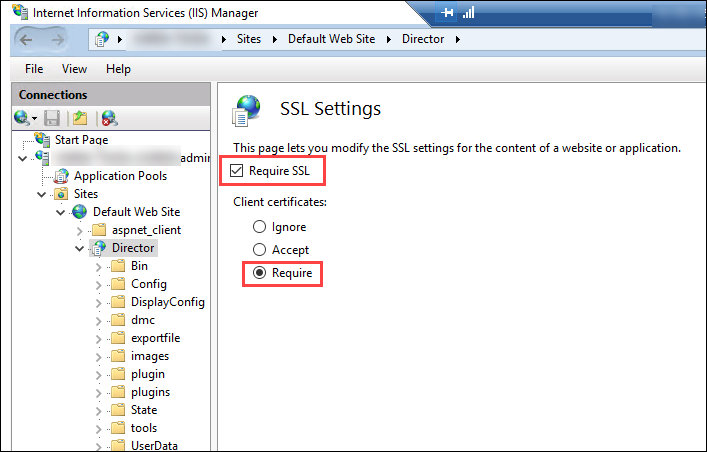

Configure a URL do Director para o protocolo https mais seguro (em vez de HTTP) para autenticação de certificado de cliente.

-

Inicie o Gerenciador do IIS.

-

Vá para Sites > Default Web Site > Director.

-

Selecione Configurações de SSL.

-

Selecione Exigir SSL e Certificados de cliente > Exigir.

-

-

Atualize o web.config. Abra o arquivo web.config (disponível em c:\inetpub\wwwroot\Director) usando um editor de texto.

Sob o elemento pai <system.webServer>, adicione o seguinte trecho como o primeiro elemento filho:

<defaultDocument>

<files>

<add value="LogOn.aspx"/>

</files>

</defaultDocument>

Configuração do Active Directory

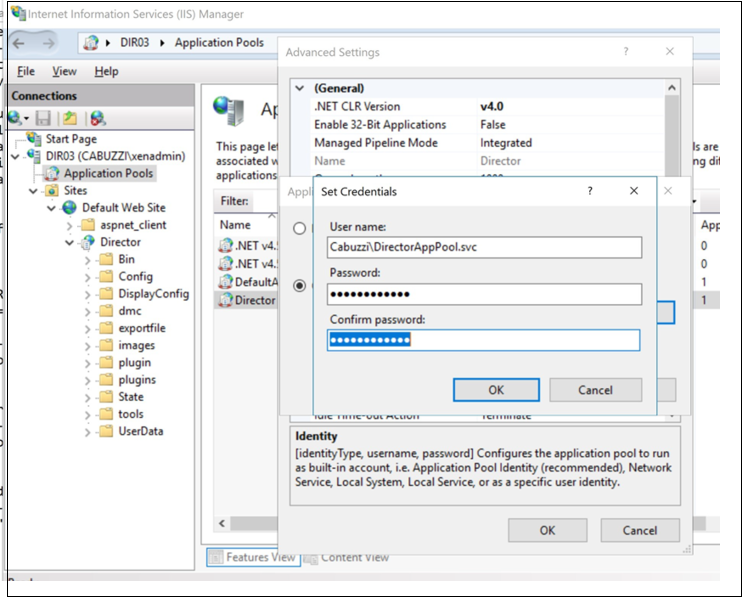

Por padrão, o aplicativo Director é executado com a propriedade de identidade do Pool de Aplicativos. A autenticação de cartão inteligente requer delegação para a qual a identidade do aplicativo Director deve ter privilégios de Trusted Computing Base (TCB) no host do serviço.

A Citrix recomenda que você crie uma conta de serviço separada para a identidade do Pool de Aplicativos. Crie a conta de serviço e atribua privilégios TCB conforme as instruções no artigo MSDN da Microsoft, Protocol Transition with Constrained Delegation Technical Supplement.

Atribua a conta de serviço recém-criada ao pool de aplicativos do Director. A figura a seguir mostra a caixa de diálogo de propriedades de uma conta de serviço de exemplo, Domain Pool.

Configure os seguintes serviços para esta conta:

- Delivery Controller™: HOST, HTTP

- Director: HOST, HTTP

- Active Directory: GC, LDAP

Para configurar,

-

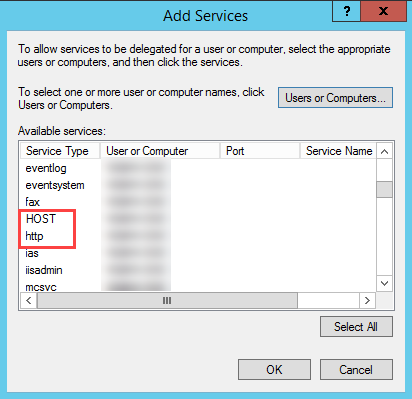

Na caixa de diálogo de propriedades da conta de usuário, clique em Adicionar.

-

Na caixa de diálogo Adicionar Serviços, clique em Usuários ou Computadores.

-

Selecione o nome do host do Delivery Controller.

-

Na lista Serviços disponíveis, selecione HOST e HTTP em Tipo de Serviço.

Da mesma forma, adicione Tipos de Serviço para os hosts Director e Active Directory.

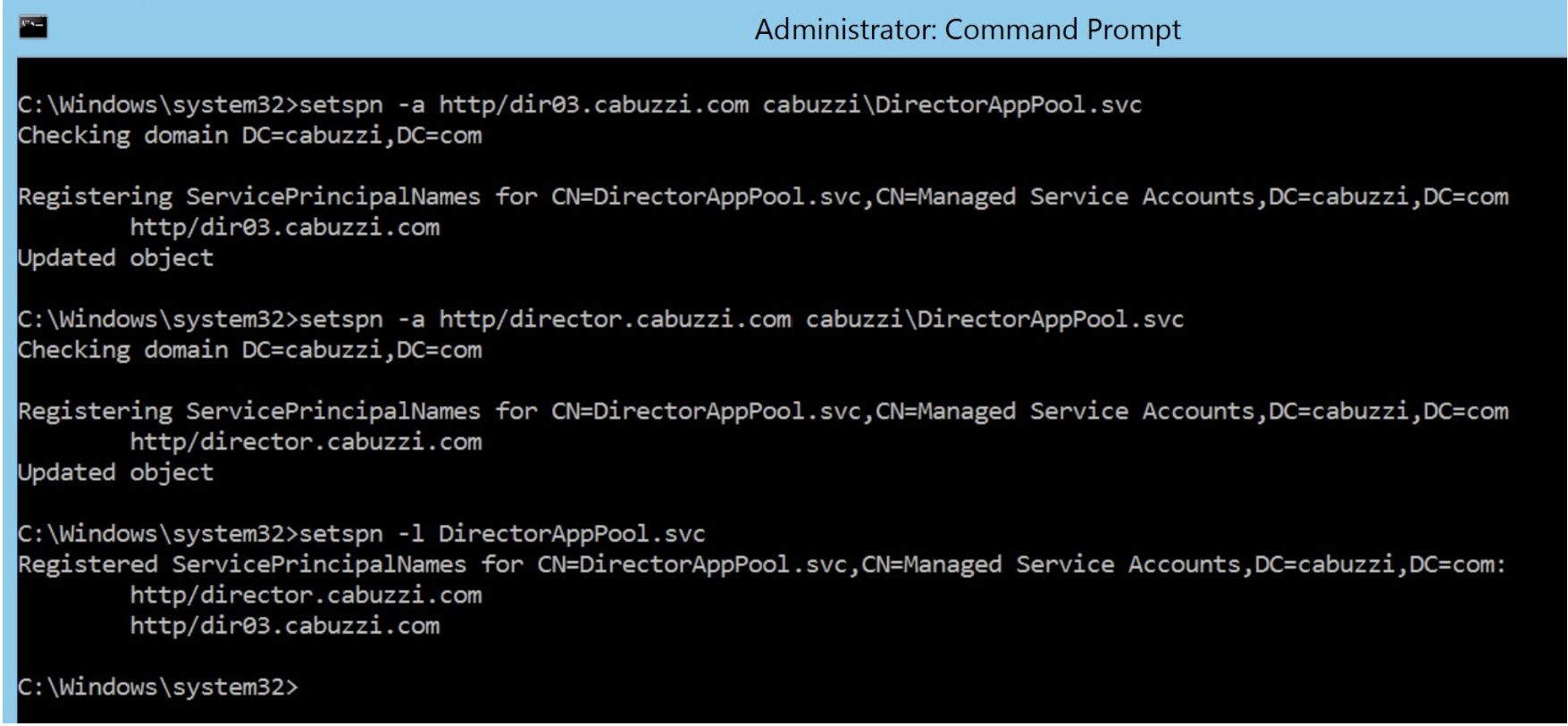

Criar registros de Nome Principal de Serviço

Você deve criar uma conta de serviço para cada servidor Director e IPs Virtuais (VIP) com balanceamento de carga usados para acessar um pool de servidores Director. Você deve criar registros de nome principal de serviço (SPN) para configurar uma delegação para a conta de serviço recém-criada.

-

Use o seguinte comando para criar um registro SPN para um servidor Director:

setspn -a http/<directorServer>.<domain_fqdn> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Use o seguinte comando para criar um registro SPN para um VIP com balanceamento de carga:

setspn -S http/<DirectorFQDN> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Use o seguinte comando para visualizar ou testar os SPNs criados:

setspn –l <DirectorAppPoolServiceAcct> <!--NeedCopy-->

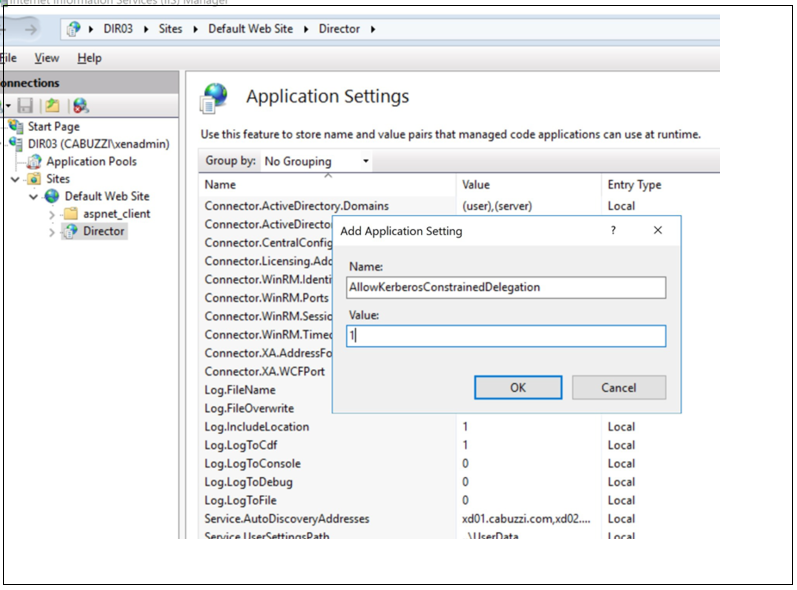

- Selecione o diretório virtual do Director no painel esquerdo e clique duas vezes em Configurações do Aplicativo. Dentro da janela Configurações do Aplicativo, clique em Adicionar e certifique-se de que AllowKerberosConstrainedDelegation esteja definido como 1.

-

Selecione Pools de Aplicativos no painel esquerdo, clique com o botão direito no pool de aplicativos do Director e selecione Configurações Avançadas.

-

Selecione Identidade, clique nas reticências (“…”) para inserir as credenciais de domínio\logon e senha da conta de serviço. Feche o console do IIS.

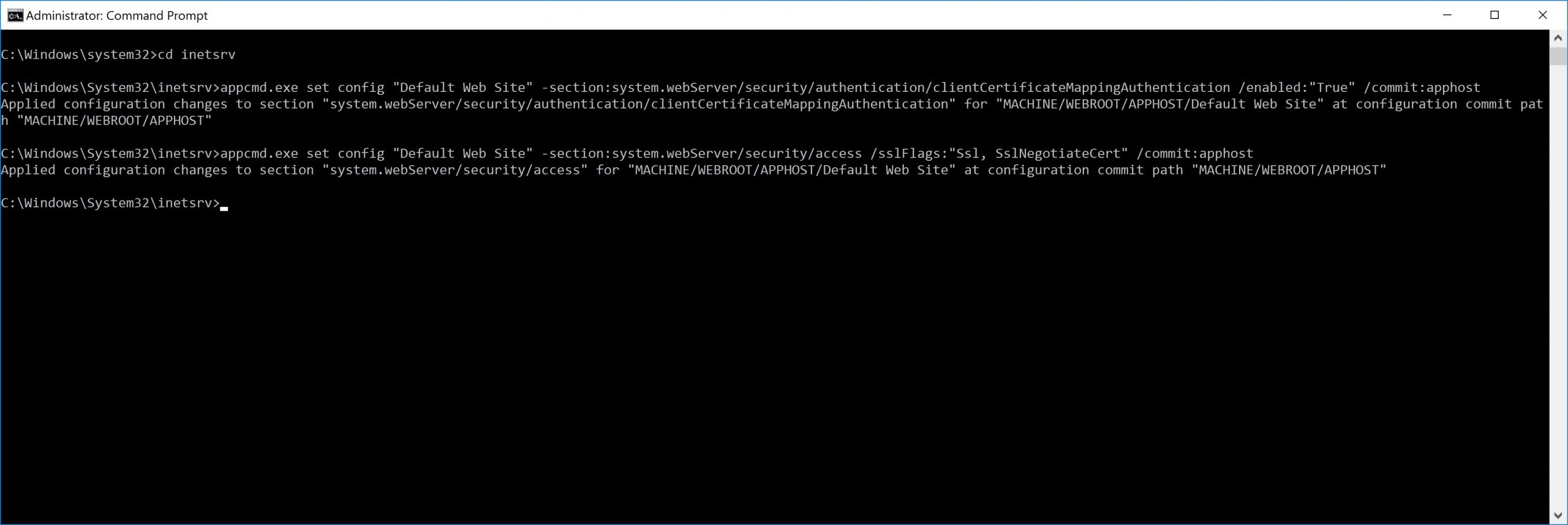

- Em um prompt de comando elevado, altere o diretório para C:\Windows\System32\inetsrv e insira os seguintes comandos:

appcmd.exe set config “Default Web Site” -section:system.webServer/security/authentication/clientCertificateMappingAuthentication /enabled:”True” /commit:apphost

<!--NeedCopy-->

appcmd.exe set config “Default Web Site” -section:system.webServer/security/access /sslFlags:”Ssl, SslNegotiateCert” /commit:apphost

<!--NeedCopy-->

Configuração do navegador Firefox

Para usar o navegador Firefox, instale o driver PIV disponível em OpenSC 0.17.0. Para instruções de instalação e configuração, consulte Instalando o Módulo OpenSC PKCS#11 no Firefox, Passo a Passo. Para obter informações sobre o uso do recurso de autenticação de cartão inteligente no Director, consulte a seção Usar o Director com autenticação de cartão inteligente baseada em PIV no artigo do Director.