Configurare l’autenticazione con smart card PIV

Questo articolo elenca la configurazione richiesta sul server Director e in Active Directory per abilitare la funzionalità di autenticazione con smart card.

Nota:

L’autenticazione con smart card è supportata solo per gli utenti dello stesso dominio Active Directory.

Configurazione del server Director

Eseguire i seguenti passaggi di configurazione sul server Director:

-

Installare e abilitare l’autenticazione con mapping del certificato client. Seguire le istruzioni di autenticazione con mapping del certificato client tramite Active Directory nel documento Microsoft, Autenticazione con mapping del certificato client.

-

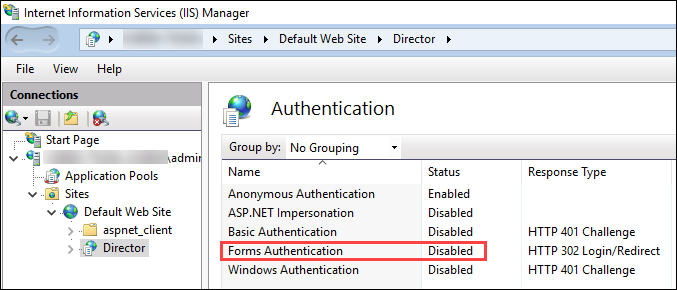

Disabilitare l’autenticazione basata su moduli nel sito Director.

Avviare Gestione IIS.

Andare a Siti > Sito Web predefinito > Director.

Selezionare Autenticazione.

Fare clic con il pulsante destro del mouse su Autenticazione basata su moduli e selezionare Disabilita.

-

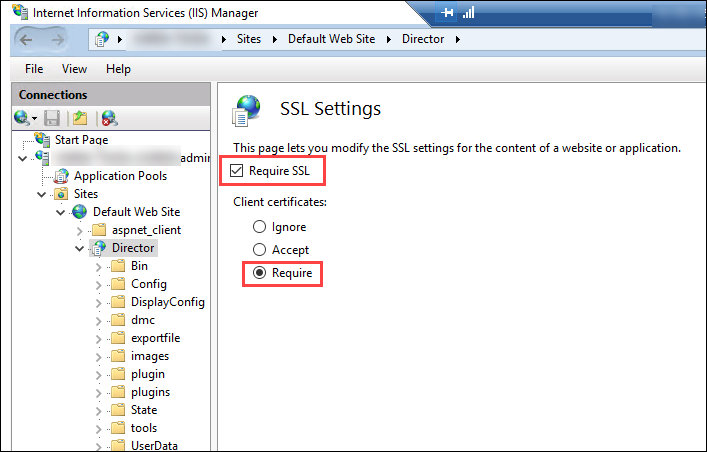

Configurare l’URL di Director per il protocollo https più sicuro (anziché HTTP) per l’autenticazione con certificato client.

-

Avviare Gestione IIS.

-

Andare a Siti > Sito Web predefinito > Director.

-

Selezionare Impostazioni SSL.

-

Selezionare Richiedi SSL e Certificati client > Richiedi.

-

-

Aggiornare web.config. Aprire il file web.config (disponibile in c:\inetpub\wwwroot\Director) utilizzando un editor di testo.

Sotto l’elemento padre <system.webServer>, aggiungere il seguente frammento come primo elemento figlio:

<defaultDocument>

<files>

<add value="LogOn.aspx"/>

</files>

</defaultDocument>

Configurazione di Active Directory

Per impostazione predefinita, l’applicazione Director viene eseguita con la proprietà di identità del Pool di applicazioni. L’autenticazione con smart card richiede la delega, per la quale l’identità dell’applicazione Director deve disporre dei privilegi Trusted Computing Base (TCB) sull’host del servizio.

Citrix consiglia di creare un account di servizio separato per l’identità del Pool di applicazioni. Creare l’account di servizio e assegnare i privilegi TCB come indicato nell’articolo MSDN di Microsoft, Supplemento tecnico sulla transizione di protocollo con delega vincolata.

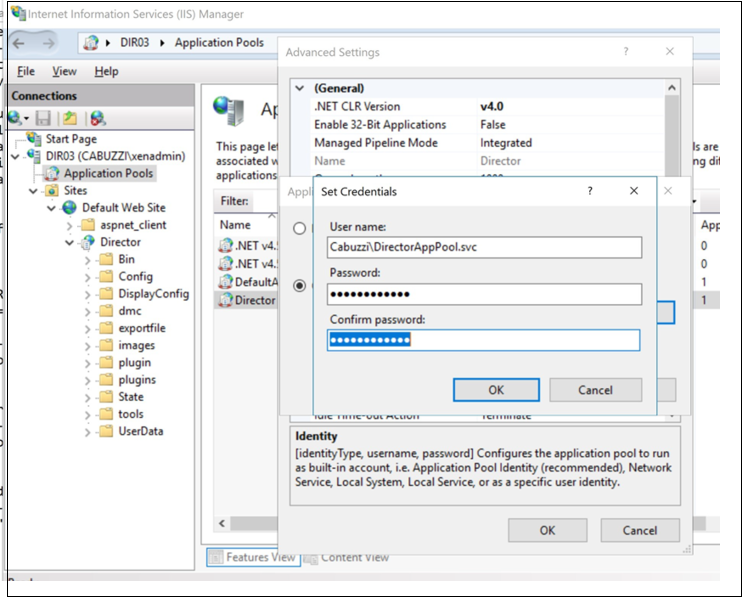

Assegnare l’account di servizio appena creato al pool di applicazioni Director. La figura seguente mostra la finestra di dialogo delle proprietà di un account di servizio di esempio, Domain Pool.

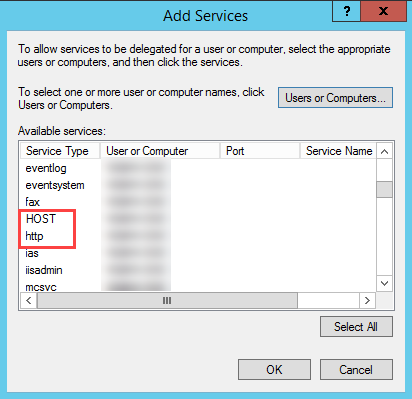

Configurare i seguenti servizi per questo account:

- Delivery Controller™: HOST, HTTP

- Director: HOST, HTTP

- Active Directory: GC, LDAP

Per configurare:

-

Nella finestra di dialogo delle proprietà dell’account utente, fare clic su Aggiungi.

-

Nella finestra di dialogo Aggiungi servizi, fare clic su Utenti o computer.

-

Selezionare il nome host del Delivery Controller.

-

Dall’elenco Servizi disponibili, selezionare HOST e HTTP Tipo di servizio.

Analogamente, aggiungere i tipi di servizio per gli host Director e Active Directory.

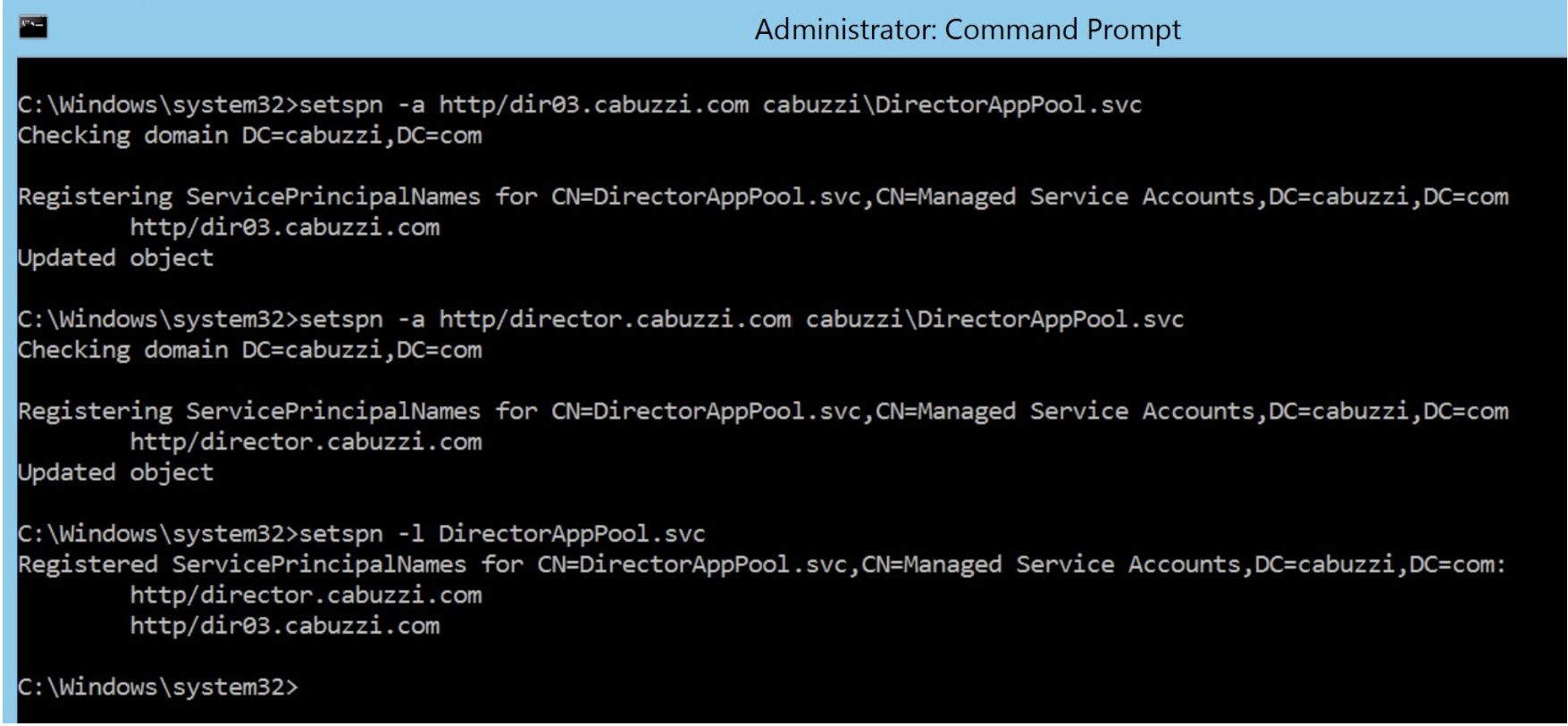

Creare record del nome dell’entità servizio

È necessario creare un account di servizio per ogni server Director e per gli IP virtuali (VIP) con bilanciamento del carico utilizzati per accedere a un pool di server Director. È necessario creare record del nome dell’entità servizio (SPN) per configurare una delega all’account di servizio appena creato.

-

Utilizzare il seguente comando per creare un record SPN per un server Director:

setspn -a http/<directorServer>.<domain_fqdn> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Utilizzare il seguente comando per creare un record SPN per un VIP con bilanciamento del carico:

setspn -S http/<DirectorFQDN> <domain>\<DirectorAppPoolServiceAcct> <!--NeedCopy--> -

Utilizzare il seguente comando per visualizzare o testare gli SPN creati:

setspn –l <DirectorAppPoolServiceAcct> <!--NeedCopy-->

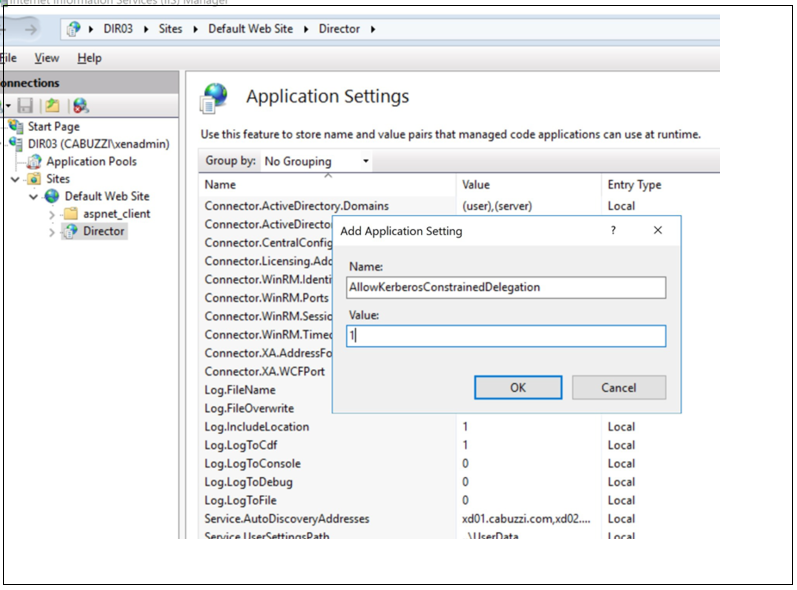

- Selezionare la directory virtuale di Director nel riquadro sinistro e fare doppio clic su Impostazioni applicazione. All’interno della finestra Impostazioni applicazione, fare clic su Aggiungi e assicurarsi che AllowKerberosConstrainedDelegation sia impostato su 1.

-

Selezionare Pool di applicazioni nel riquadro sinistro, quindi fare clic con il pulsante destro del mouse sul pool di applicazioni Director e selezionare Impostazioni avanzate.

-

Selezionare Identità, fare clic sui puntini di sospensione (“…”) per immettere le credenziali di dominio\accesso e password dell’account di servizio. Chiudere la console IIS.

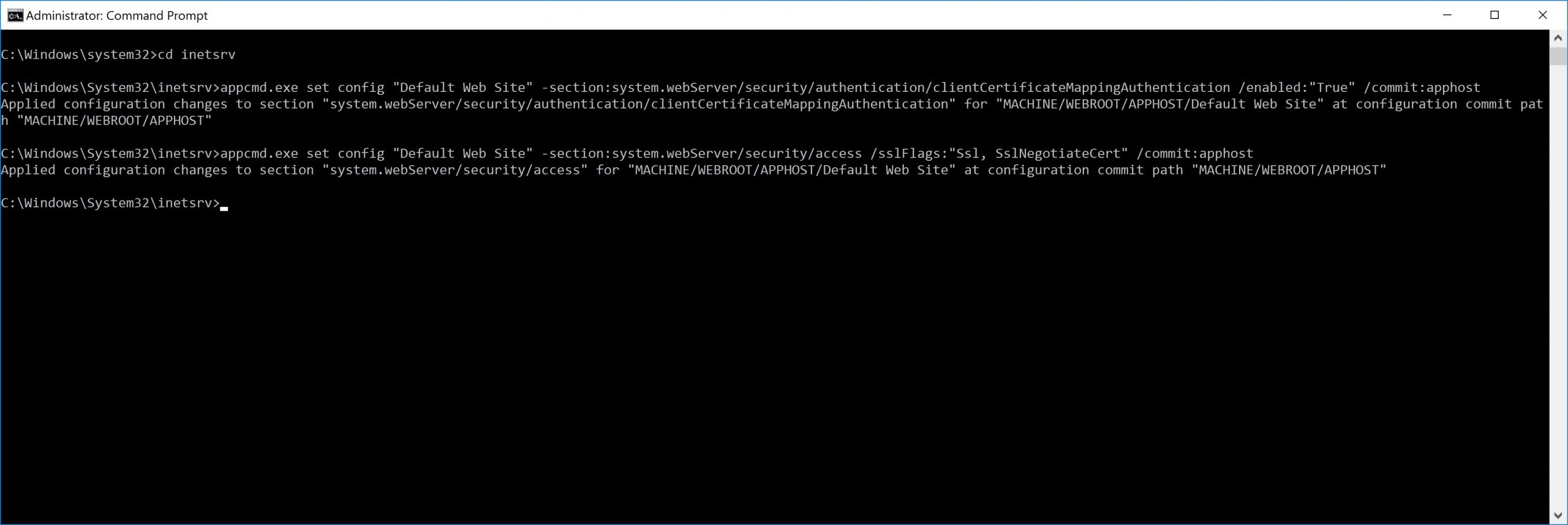

- Da un prompt dei comandi con privilegi elevati, cambiare la directory in C:\Windows\System32\inetsrv e immettere i seguenti comandi:

appcmd.exe set config “Default Web Site” -section:system.webServer/security/authentication/clientCertificateMappingAuthentication /enabled:”True” /commit:apphost

<!--NeedCopy-->

appcmd.exe set config “Default Web Site” -section:system.webServer/security/access /sslFlags:”Ssl, SslNegotiateCert” /commit:apphost

<!--NeedCopy-->

Configurazione del browser Firefox

Per utilizzare il browser Firefox, installare il driver PIV disponibile all’indirizzo OpenSC 0.17.0. Per le istruzioni di installazione e configurazione, vedere Installazione del modulo OpenSC PKCS#11 in Firefox, passo dopo passo. Per informazioni sull’utilizzo della funzionalità di autenticazione con smart card in Director, vedere la sezione Utilizzare Director con l’autenticazione con smart card basata su PIV nell’articolo di Director.