Azure Active Directoryでのシングルサインオン

Citrixフェデレーション認証サービス(FAS)は、ドメイン参加済みVirtual Delivery Agent(VDA)にシングルサインオン(SSO)を提供します。FASは、VDAがActive Directory(AD)に対してユーザーを認証するために使用するユーザー証明書をVDAとともに提供することで、SSOを実現します。VDAセッションにサインオンすると、再認証なしでADリソースにアクセスできます。

Azure Active Directory(AAD)は、ADとAAD間を同期して実装するのが一般的です。これにより、ユーザーとコンピューターの両方のハイブリッドIDが作成されます。この記事では、FASの使用時にVDAセッション内からAADへのSSOを実現するために必要な追加の構成について説明します。これにより、ユーザーは再認証なしでAADで保護されたアプリケーションにアクセスできるようになります。

注:

- AADでSSOを使用するために、FASの特別な構成は必要ありません。

- FASセッション内証明書は必要ありません。

- 任意のバージョンのFASを使用できます。

- FASをサポートする任意のバージョンのVDAを使用できます。

次の表は、AAD SSOの手法の概要を示しています:

| AAD認証の種類 | VDAはドメイン参加済み | VDAはハイブリッド参加済み |

|---|---|---|

| 管理対象 | AADのシームレスなSSOを使用する | AAD証明書ベースの認証を使用する |

| Active Directoryフェデレーションサービス(ADFS)とのフェデレーション | ADFSでWindows認証を有効にする | WS-Trust certificatemixedエンドポイントが有効になっていることを確認する |

| サードパーティのIDプロバイダーとのフェデレーション | サードパーティのソリューションを使用する | サードパーティのソリューションを使用する |

-

管理対象AADドメインは、AADでユーザー認証が行われるドメインであり、ネイティブAAD認証と呼ばれることもあります。

-

フェデレーションAADドメインは、認証を別の場所にリダイレクトするようにAADが構成されているドメインです。たとえば、ADFSまたはサードパーティのIDプロバイダーに対してです。

-

ハイブリッド参加済みVDAは、AD参加済みでAAD参加済みです。

ドメイン参加済みVDA

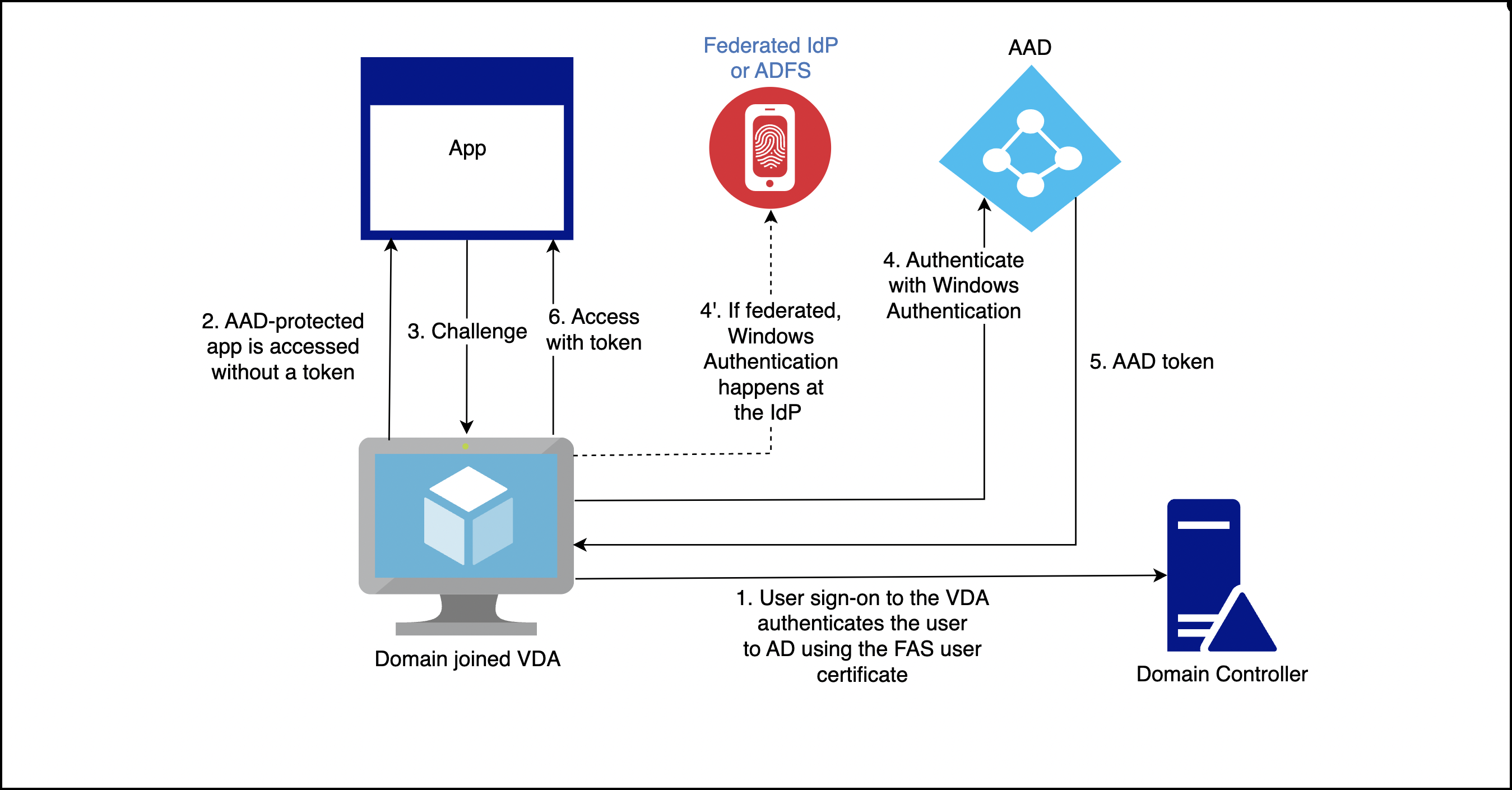

ドメイン参加済みVDAの場合、Windows認証(従来は統合Windows認証(Kerberos)と呼ばれていました)を使用してAADへのSSOを実現します。ユーザーがVDAセッション内からAADで保護されたアプリケーションにアクセスすると、AADへの認証が行われます。次の図は、認証プロセスの概要を示しています。

正確な詳細は、AADドメインが管理対象かフェデレーションかによって異なります。

管理対象AADドメインのセットアップについては、「シームレスシングルサインオン」を参照してください。

ADFSとフェデレーションされたAADドメインの場合、ADFSサーバーでWindows認証を有効にします。

サードパーティのIDプロバイダーとフェデレーションされたAADドメインの場合、同様のソリューションが存在します。ヘルプが必要な場合は、IDプロバイダーにお問い合わせください。

注:

ハイブリッド参加済みVDA用とドメイン参加済みVDA用にリストされているソリューションを使用することもできます。ただし、FASを使用する場合、AADプライマリ更新トークン(PRT)は生成されません。

ハイブリッド参加済みVDA

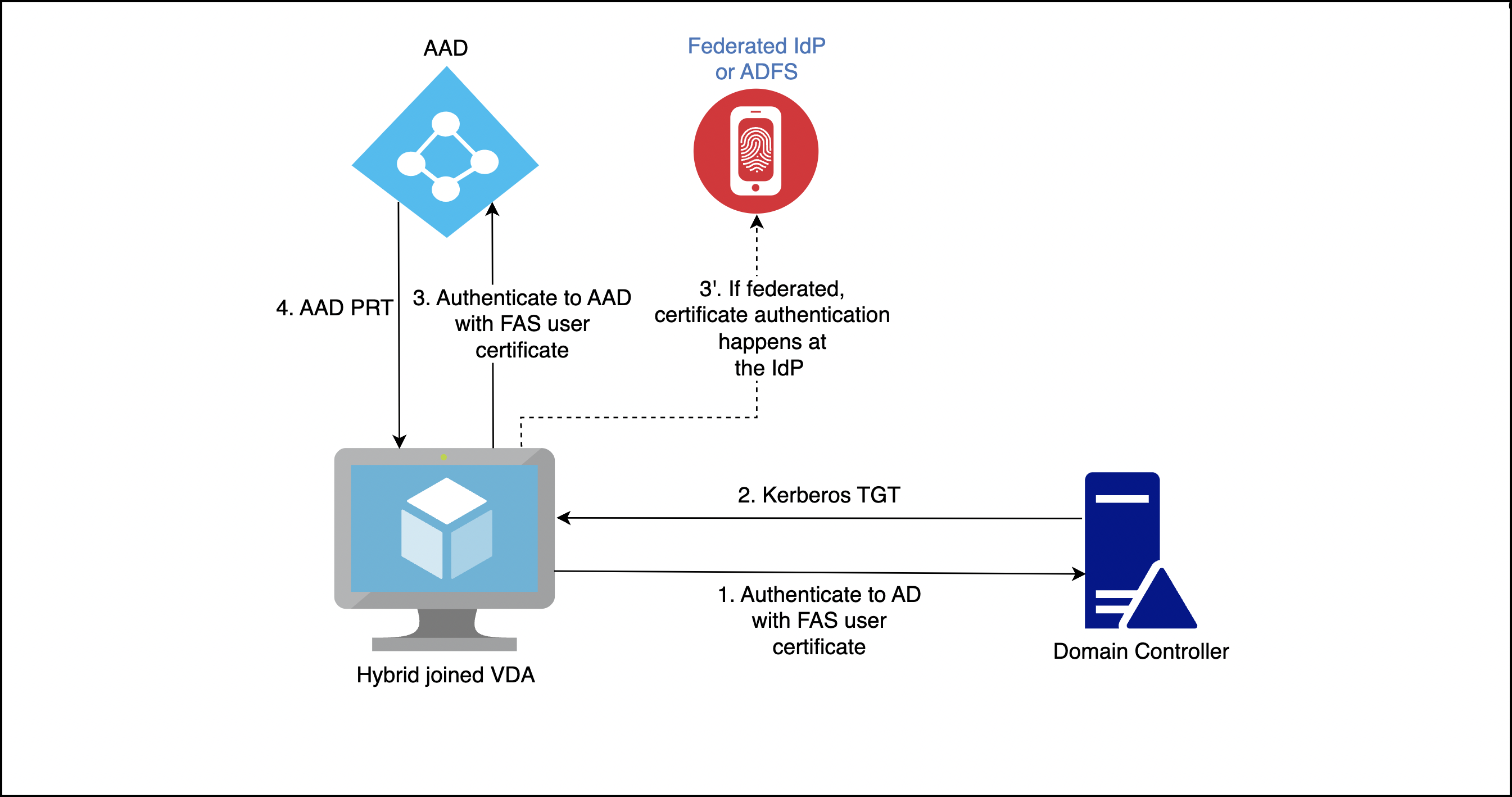

ハイブリッド参加済みVDAは、ADとAADに同時に参加します。ユーザーがVDAにサインインすると、次のアーティファクトが作成されます:

- ADリソースに対して認証するためのKerberos Ticket Granting Ticket(TGT)

- AADリソースに対して認証するためのプライマリ更新トークン(PRT)

PRTには、ユーザーとコンピューターの両方に関する情報が含まれています。この情報は、必要に応じてAAD条件付きアクセスポリシーで使用されます。

FASはVDAに証明書を提供してユーザーを認証するため、AADの証明書ベースの認証が実装されている場合にのみPRTを作成できます。次の図は、認証プロセスの概要を示しています。

正確な詳細は、AADドメインが管理対象かフェデレーションかによって異なります。

管理対象AADドメインの場合は、AAD CBAを構成します。詳しくは、「Azure AD証明書ベースの認証の概要」を参照してください。VDAはAAD CBAを使用し、ユーザーのFAS証明書によってユーザーをAADに認証します。

注:

Microsoftのドキュメントでは、スマートカード証明書を使用したサインインについて説明していますが、基となる手法はFASユーザー証明書を使用してサインインする場合に適用されます。

ADFSにフェデレーションされたAADドメインの場合、VDAはADFSサーバーのWS-Trust certificatemixedエンドポイントを使用して、ユーザーのFAS証明書によってユーザーをAADに認証します。このエンドポイントはデフォルトで有効になっています。

サードパーティのIDプロバイダーにフェデレーションされたAADドメインの場合、同様のソリューションが存在する場合があります。IDプロバイダーは、WS-Trust certificatemixedエンドポイントを実装する必要があります。ヘルプが必要な場合は、IDプロバイダーにお問い合わせください。