TCP/UDP アプリケーション用の NetScaler Gateway 構成

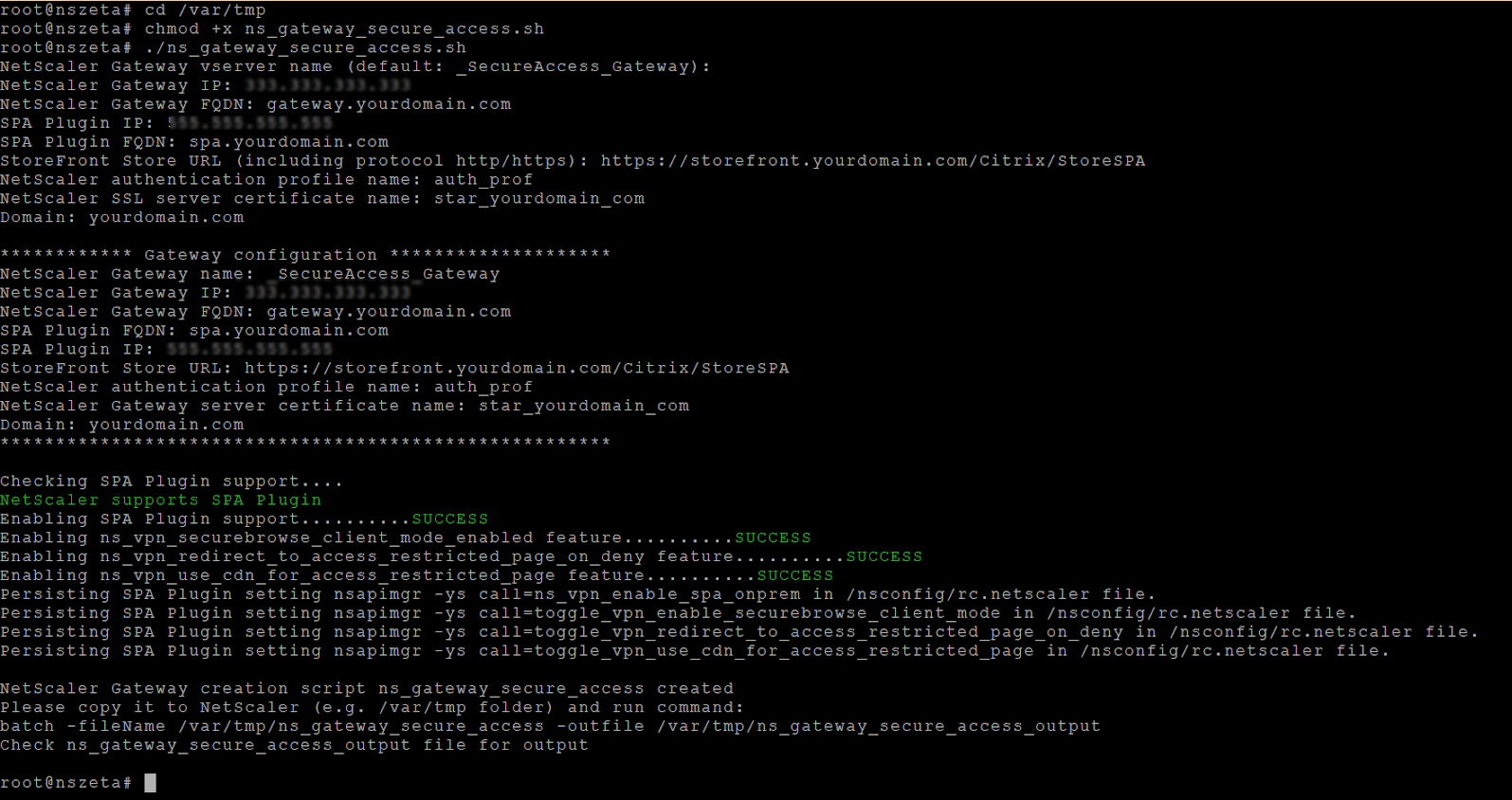

TCP/UDP アプリケーションを構成するには、「 Web/SaaS アプリケーション用の NetScaler Gateway 構成 」で説明されている手順を使用できます。 TCP/UDP アプリケーション用にゲートウェイを構成するには、スクリプトの「 TCP/UDP アプリケーション タイプのサポートを有効にする 」パラメータに「 Y 」と入力して、TCP/UDP サポートを有効にする必要があります。

次の図は、TCP/UDP サポートが有効になっている TCP/UDP アプリ タイプ サポートを有効にする パラメーターを示しています。

TCP/UDPアプリの既存のNetScaler Gateway構成を更新する

以前のバージョンから 2407 に構成を更新する場合は、構成を手動で更新することをお勧めします。 詳細については、 既存の NetScaler Gateway 構成を更新するためのコマンドの例を参照してください。 また、NetScaler Gateway 仮想サーバーとセッションアクション設定を更新する必要があります。

NetScaler Gateway仮想サーバーの設定

既存の NetScaler Gateway 仮想サーバーを追加または更新する場合は、次のパラメータが定義された値に設定されていることを確認してください。 サンプル コマンドについては、 既存の NetScaler Gateway 構成を更新するためのサンプル コマンドを参照してください。 また、NetScaler Gateway 仮想サーバーとセッションアクション設定を更新する必要があります。

仮想サーバーの追加:

- tcpプロファイル名: nstcp_default_XA_XD_profile

- デプロイメントタイプ: ICA_STOREFRONT (

add vpn vserverコマンドでのみ使用可能) - icaのみ: オフ

仮想サーバーを更新します。

- tcpプロファイル名: nstcp_default_XA_XD_profile

- icaのみ: オフ

仮想サーバーのパラメータの詳細については、 vpn-sessionActionを参照してください。

NetScaler Gatewayセッションポリシー設定

セッション アクションは、セッション ポリシーを持つゲートウェイ仮想サーバーにバインドされます。 セッション アクションを作成または更新するときは、次のパラメーターが定義された値に設定されていることを確認します。 サンプル コマンドについては、 既存の NetScaler Gateway 構成を更新するためのサンプル コマンドを参照してください。 また、NetScaler Gateway 仮想サーバーとセッションアクション設定を更新する必要があります。

-

透過インターセプション: オン -

SSO: オン -

ssoCredential: プライマリ -

MIP を使用: NS -

IIP を使用: オフ -

icaProxy: オフ -

クライアントの選択: オン -

ntDomain: mydomain.com - SSO に使用 (オプション) -

デフォルト認証アクション: 許可 -

認可グループ: セキュアアクセスグループ -

クライアントレスVPNモード: オフ -

クライアントレスモード URL エンコーディング: 透過的 -

セキュアブラウズ: 有効

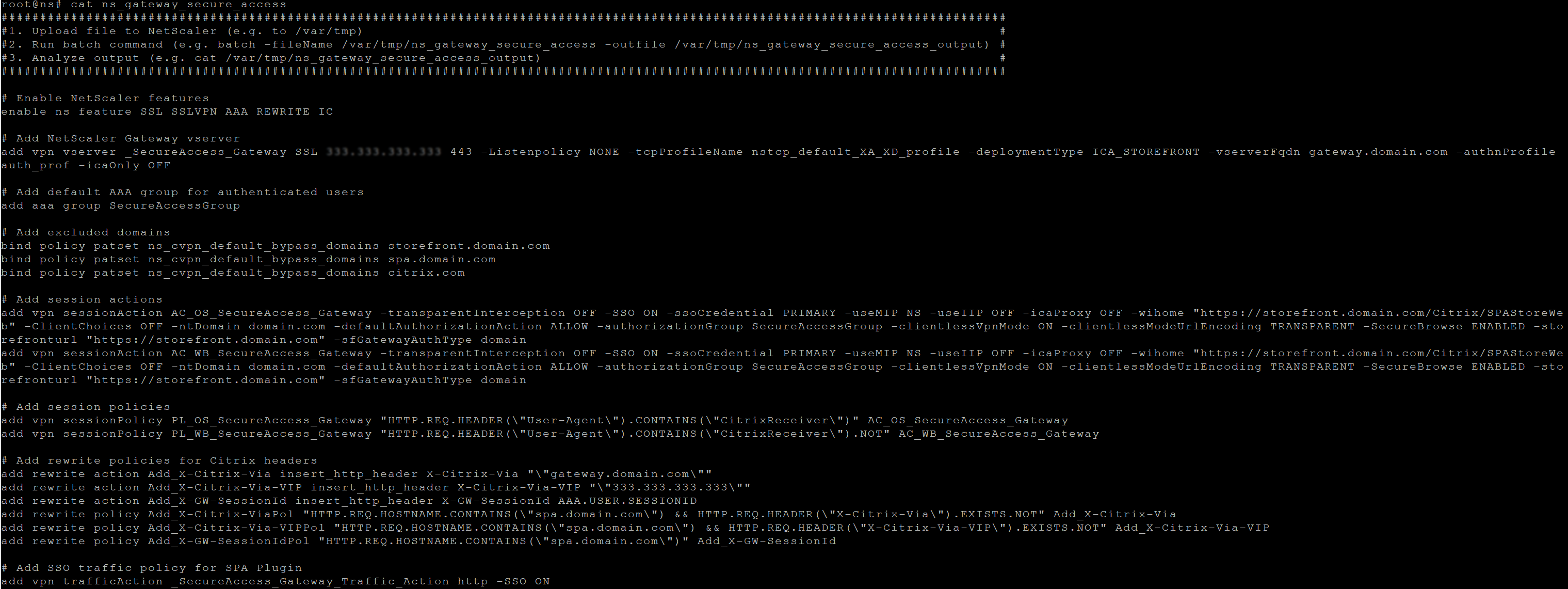

既存の NetScaler Gateway 構成を更新するためのコマンドの例

注意:

既存の構成を手動で更新する場合は、次のコマンドに加えて、コマンド

nsapimgr_wr.sh -ys ns_vpn_enable_spa_tcp_udp_apps=3を使用して /nsconfig/rc.netscaler ファイルを更新する必要があります。

-

Citrix Secure Access ベースの接続をサポートするために、VPN セッション アクションを追加します。

add vpn sessionAction AC_AG_PLGspaonprem -splitDns BOTH -splitTunnel ON -transparentInterception ON -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -ClientChoices ON -ntDomain example.corp -clientlessVpnMode OFF -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -

Citrix Secure Access ベースの接続をサポートするために、VPN セッション ポリシーを追加します。

add vpn sessionPolicy PL_AG_PLUGINspaonprem "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\").NOT && (HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"plugin\") || HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixSecureAccess\"))" AC_AG_PLGspaonprem -

Citrix Secure Access ベースの接続をサポートするには、セッション ポリシーを VPN 仮想サーバーにバインドします。

bind vpn vserver spaonprem -policy PL_AG_PLUGINspaonprem -priority 105 -gotoPriorityExpression NEXT -type REQUEST -

TCP/UDP ベースの接続の承認検証をサポートするために、HTTP コールアウト ポリシーを追加します。

注意:

この手順は、NetScaler Gateway のバージョンが 14.1-29.x より低い場合にのみ必要です。

`add policy httpCallout SecureAccess_httpCallout_TCP -IPAddress 192.0.2.24 -port 443 -returnType BOOL -httpMethod POST -hostExpr "\"spa.example.corp\"" -urlStemExpr "\"/secureAccess/authorize\"" -headers Content-Type("application/json") X-Citrix-SecureAccess-Cache("dstip="+HTTP.REQ.HEADER("CSIP").VALUE(0)+"&sessid="+aaa.user.sessionid) -bodyExpr q/"{"+"\"userName\":\""+aaa.USER.NAME.REGEX_REPLACE(re#\\#,"\\\\",ALL)+"\","+"\"domain\":\""+aaa.USER.DOMAIN+"\","+"\"customTags\":\""+http.REQ.HEADER("X-Citrix-AccessSecurity").VALUE(0)+"\","+"\"gatewayAddress\":\"ns224158.example.corp\","+"\"userAgent\":\"CitrixSecureAccess\","+"\"applicationDomain\":\""+http.REQ.HEADER("CSHOST").VALUE(0)+"\","+"\"smartAccessTags\":\""+aaa.user.attribute("smartaccess_tags")+"\",\"applicationType\":\"ztna\",\"applicationDetails\":{\"destinationIp\":\""+HTTP.REQ.HEADER("CSIP").VALUE(0)+"\",\"destinationPort\":\""+HTTP.REQ.HEADER("PORT").VALUE(0)+"\",\"protocol\":\"TCP\"}}"/ -scheme https -resultExpr "http.RES.HEADER(\"X-Citrix-SecureAccess-Decision\").contains(\"ALLOW\")"`

:

- **192.0.2.24** はSecure Private AccessプラグインのIPアドレスです

- **spa.example.corp** は、Secure Private Access プラグインの FQDN です。

- **ns224158.example.corp** はゲートウェイVPN仮想サーバーのFQDNです

-

TCP/UDP ベースの接続をサポートするための承認ポリシーを追加します。

add authorization policy SECUREACCESS_AUTHORIZATION_TCP "HTTP.REQ.URL.EQ(\"/cs\") && HTTP.REQ.HEADER(\"PRTCL\").EQ(\"TCP\") && sys.HTTP_CALLOUT(SecureAccess_httpCallout_TCP)" ALLOW -

TCP/UDP ベースのアプリケーションをサポートするには、認証および承認グループに承認ポリシーをバインドします。

bind aaa group SecureAccessGroup -policy SECUREACCESS_AUTHORIZATION_TCP -priority 1010 -gotoPriorityExpression END -

Secure Private Access プラグインを VPN 仮想サーバーにバインドします。

bind vpn vserver spaonprem -appController "https://spa.example.corp"

追加情報

セキュア プライベート アクセス用の NetScaler Gateway の詳細については、次のトピックを参照してください。