アダプティブ認証サービスの設定

アダプティブ認証サービスの設定には、次の大まかな手順が含まれます。

前提条件

- アダプティブ認証インスタンスの FQDN を予約します。たとえば

aauth.xyz.com、xyz.comは会社のドメインであると仮定します。この FQDN は、このドキュメントではアダプティブ認証サービス FQDN と呼ばれ、インスタンスのプロビジョニング時に使用されます。FQDN を IdP 仮想サーバーのパブリック IP アドレスにマッピングします。この IP アドレスは、[ 証明書のアップロード ] ステップでプロビジョニングした後に取得されます。 -

aauth.xyz.com の証明書を入手します。証明書には SAN 属性が含まれている必要があります。それ以外の場合、証明書は受け付けられません。

-

アダプティブ認証 UI は、証明書バンドルのアップロードをサポートしていません。中間証明書をリンクするには、「 中間証明書の設定」を参照してください。

-

オンプレミスの AD/RADIUS 接続の接続タイプを選択します。次の 2 つのオプションを使用できます。データセンターの到達可能性を望まない場合は、コネクタ接続タイプを使用します。

- Citrix Cloud Connector -詳細については、「 Citrix Cloud Connector」を参照してください。

- Azure VNet ピアリング -詳細については、「 Azure VNet ピアリングを使用したオンプレミス認証サーバーへの接続のセットアップ」を参照してください。

- タイムスキューを回避するために、ネットワークタイムプロトコル (NTP) サーバーを構成します。詳細については、「 システムクロックをネットワーク上のサーバーと同期させる方法」を参照してください。

注意事項

- Citrix では、アダプティブ認証インスタンスに対してclear configを実行したり、証明書を含むプレフィックス

AA付きの構成(AAuthAutoConfigなど)を変更したりしないことをお勧めします。これにより、アダプティブ認証の管理が中断され、ユーザーアクセスが影響を受けます。回復する唯一の方法は、再プロビジョニングを行うことです。 - アダプティブ認証インスタンスには SNIP やその他のルートを追加しないでください。

- 顧客 ID がすべて小文字でない場合、ユーザー認証は失敗します。IDをすべて小文字に変換し、コマンド

set cloud parameter -customerID <all_lowercase_customerid>を使用してNetScalerインスタンスに設定できます。 - Citrix WorkspaceまたはCitrix Secure Private Accessサービスに必要なnFactor構成は、顧客がインスタンスで直接作成することになっている唯一の構成です。現在のところ、NetScalerには、管理者がこれらの変更を行うことを妨げるチェックや警告はありません。

- すべてのカスタム構成は、アダプティブ認証インスタンスで直接行うのではなく、ユーザーインターフェイスで行うことをお勧めします。これは、インスタンスに加えられた変更がユーザーインターフェイスと自動同期されないため、変更が失われるためです。

- アダプティブ認証インスタンスをランダムな RTM ビルドにアップグレードしないでください。すべてのアップグレードはCitrix Cloud によって管理されます。

- Windows ベースのCloud Connectorのみがサポートされています。このリリースでは、Connector Applianceはサポートされていません。

- Citrix Cloudの既存のお客様で、Azure AD(またはその他の認証方法)をすでに構成している場合、アダプティブ認証(Device Postureチェックなど)に切り替えるには、認証方法としてアダプティブ認証を構成し、アダプティブ認証インスタンスで認証ポリシーを構成する必要があります。詳しくは、「 Citrix Cloud をAzure AD に接続する」を参照してください。

- RADIUSサーバーの展開では、すべてのコネクタ・プライベートIPアドレスをRADIUSサーバー内のRADIUSクライアントとして追加します。

- 現在のリリースでは、外部のADMエージェントは許可されていないため、Citrix Analytics(CAS)はサポートされていません。

- NetScaler Application Delivery Management サービスは、アダプティブ認証インスタンスのバックアップを収集します。ADM からバックアップを抽出するには、ADM サービスをオンボーディングします。詳細については、「 構成のバックアップと復元」を参照してください。Citrix は、アダプティブ認証サービスからバックアップを明示的に取得しません。お客様は、必要に応じて、アプリケーション配信管理サービスから構成のバックアップを取る必要があります。

- 顧客のセットアップでプロキシが設定されている場合、アダプティブ認証インスタンスはトンネルを確立できません。そのため、アダプティブ認証のプロキシ構成を無効にすることをお勧めします。

- SAML などのサードパーティ認証サービスを使用している場合、すべてのクレームが見つからないと認証が失敗することがあります。そのため、すべてのクレームに合格するには、NOAUTH などの要素を 2 要素認証構成に追加することをお勧めします。

- 通常の操作中はデバッグログレベルを無効のままにし、必要な場合にのみ有効にすることをお勧めします。デバッグログレベルが常に有効になっていると、管理 CPU に多大な負荷がかかります。これにより、トラフィック負荷が高いときにシステムがクラッシュする可能性があります。詳しくは、CTX222945を参照してください。

アダプティブ認証サービスの構成方法

アダプティブ認証のユーザーインターフェイスにアクセスする

アダプティブ認証ユーザーインターフェイスには、次のいずれかの方法でアクセスできます。

- URL https://adaptive-authentication.cloud.comを手動で入力します。

-

認証情報を使用してログインし、顧客を選択します。

認証に成功すると、アダプティブ認証ユーザーインターフェイスにリダイレクトされます。

または

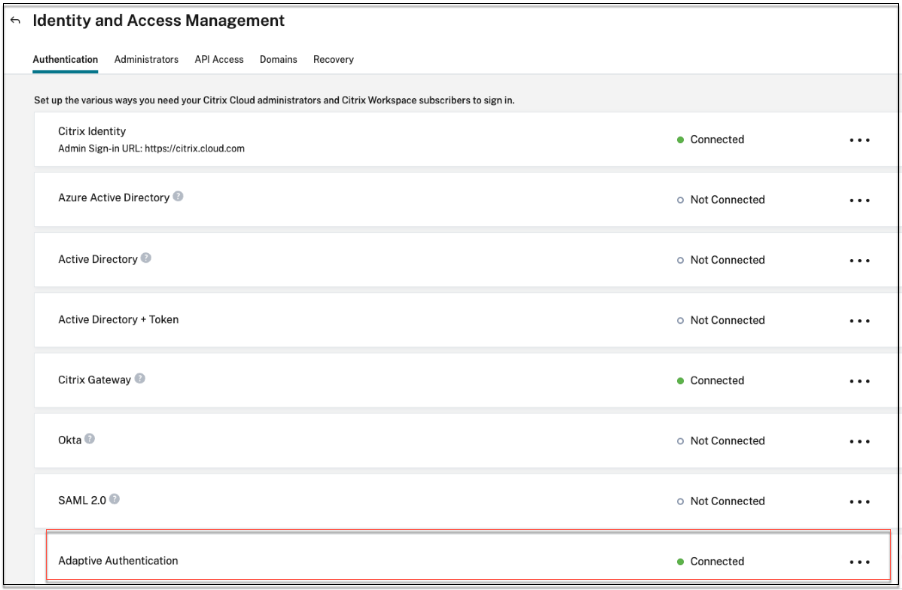

- [ Citrix Cloud]>[IDとアクセス管理]に移動します。

- 「認証」タブの [アダプティブ認証] で、省略記号メニューをクリックし、[管理] を選択します。

アダプティブ認証のユーザーインターフェイスが表示されます。

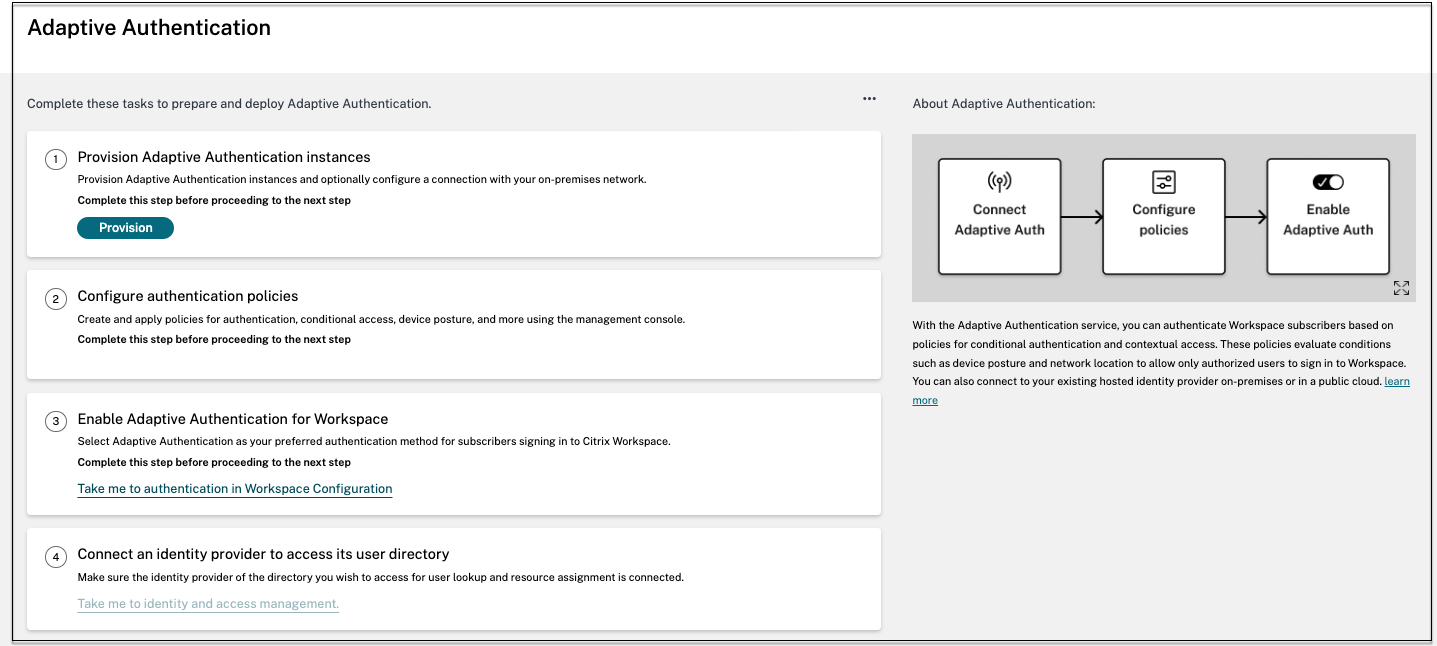

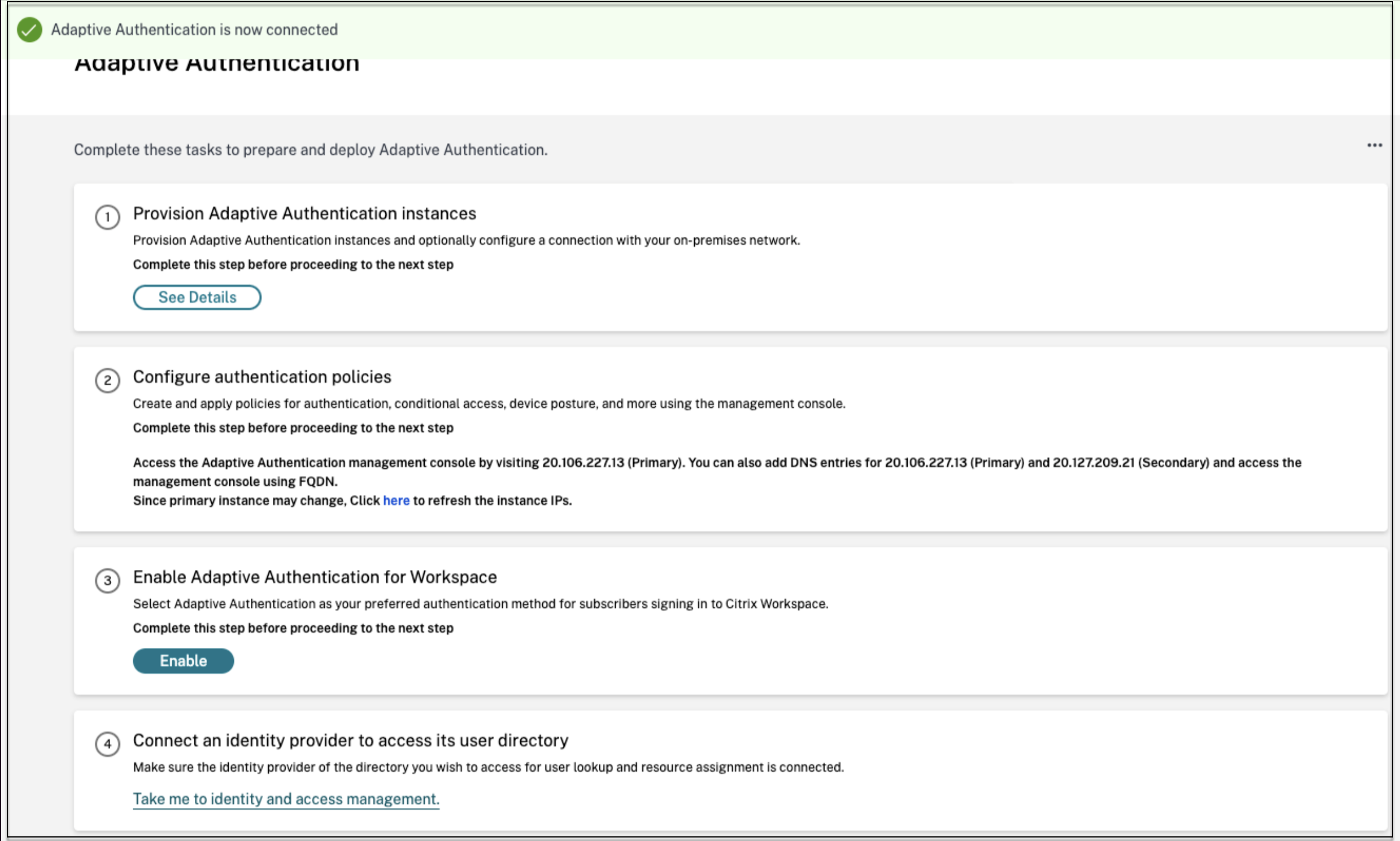

次の図は、アダプティブ認証の構成に関連する手順を示しています。

ステップ 1: アダプティブ認証をプロビジョニングする

重要:

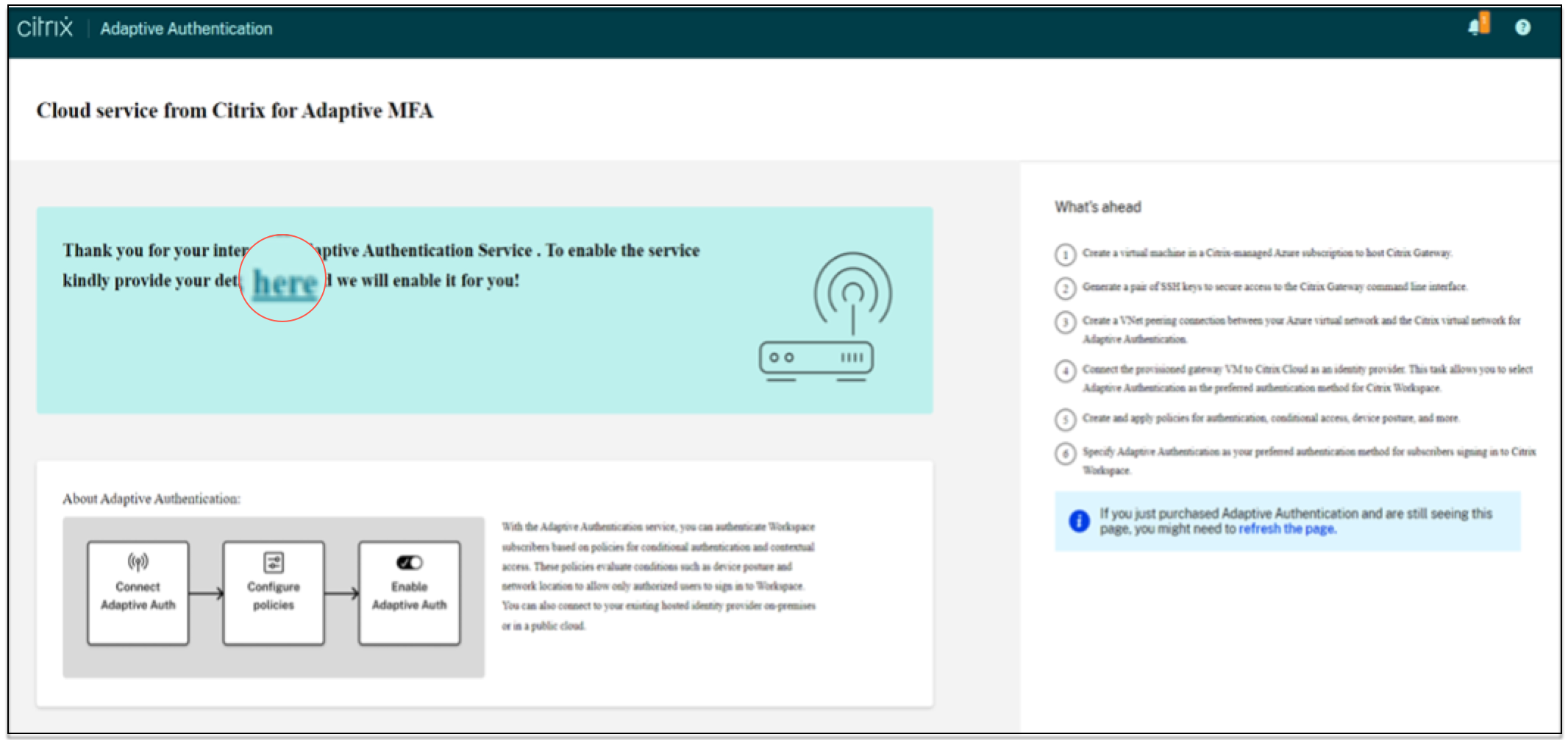

アダプティブ認証サービスに関心のあるお客様は、以下のスクリーンショットに示すリンクをクリックし、Podioフォームに記入する必要があります。その後、Citrix アダプティブ認証チームは、アダプティブ認証インスタンスのプロビジョニングを有効にします。

以下の手順を実行して、アダプティブ認証インスタンスをプロビジョニングします。

- アダプティブ認証 UI で、[ プロビジョニング] をクリックします。

-

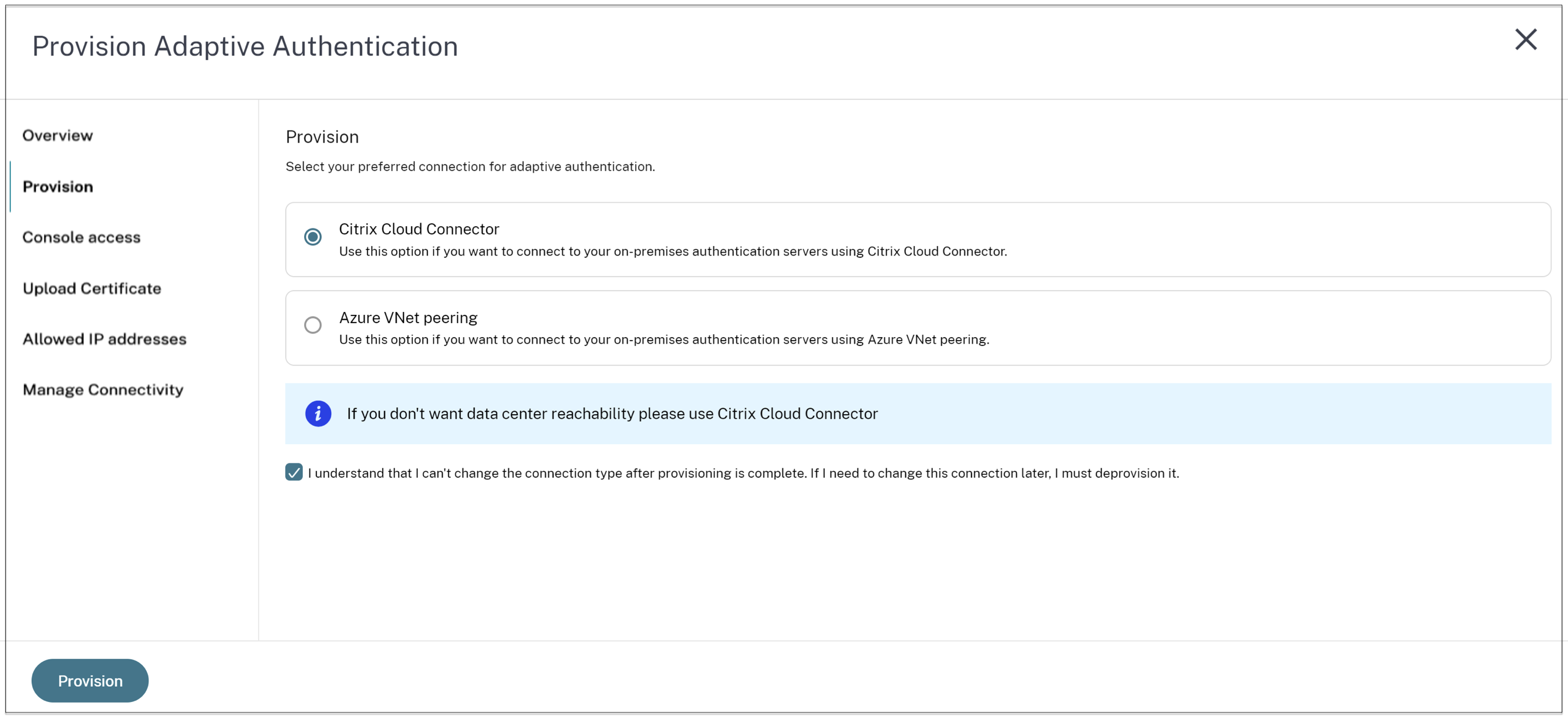

アダプティブ認証の優先接続を選択します。

-

Citrix Cloud Connector: この接続タイプでは、オンプレミスネットワークにコネクタを設定する必要があります。AzureでホストされているCitrix Gatewayへの接続をセットアップするには、環境に少なくとも2つのCitrix Cloud Connectorを展開することをお勧めします。Citrix Cloud Connectorが、アダプティブ認証インスタンス用に予約したドメイン/URLにアクセスすることを許可する必要があります。たとえば、 https://aauth.xyz.com/*を許可します。

Citrix Cloud Connectorについて詳しくは、「 Citrix Cloud Connector」を参照してください。

-

Azure VNet ピアリング -Azure の VNet ピアリングを使用してサーバー間の接続を設定する必要があります。

- 接続をセットアップするための Azure サブスクリプションアカウントがあることを確認します。

- ピアリングされる顧客 VNet には、Azure VPN ゲートウェイがすでにプロビジョニングされている必要があります。詳しくは、https://docs.microsoft.com/en-us/azure/vpn-gateway/tutorial-site-to-site-portalを参照してください。

Citrix Cloud Connectorを優先接続として追加するには:

以下の手順を実行します。

- Citrix Cloud Connectorオプションを選択し 、「エンドユーザー契約」チェックボックスを選択します。

- [ プロビジョニング] をクリックします。プロビジョニングのセットアップには最大 30 分かかる場合があります。

注:

コネクタ接続タイプの場合は、プロビジョニング後にアダプティブ認証 FQDN がコネクタ仮想マシンから到達可能であることを確認してください。

Azure VNet ピアリングを設定するには:

接続として Azure VNet ピアリングを選択した場合は 、アダプティブ認証インスタンスのプロビジョニングに使用する必要があるサブネット CIDR ブロックを追加する必要があります。また、CIDR ブロックが組織の他のネットワーク範囲と重複しないようにする必要があります。

詳しくは、「 Azure VNet ピアリングを使用してオンプレミス認証サーバーへの接続をセットアップする」を参照してください。

-

-

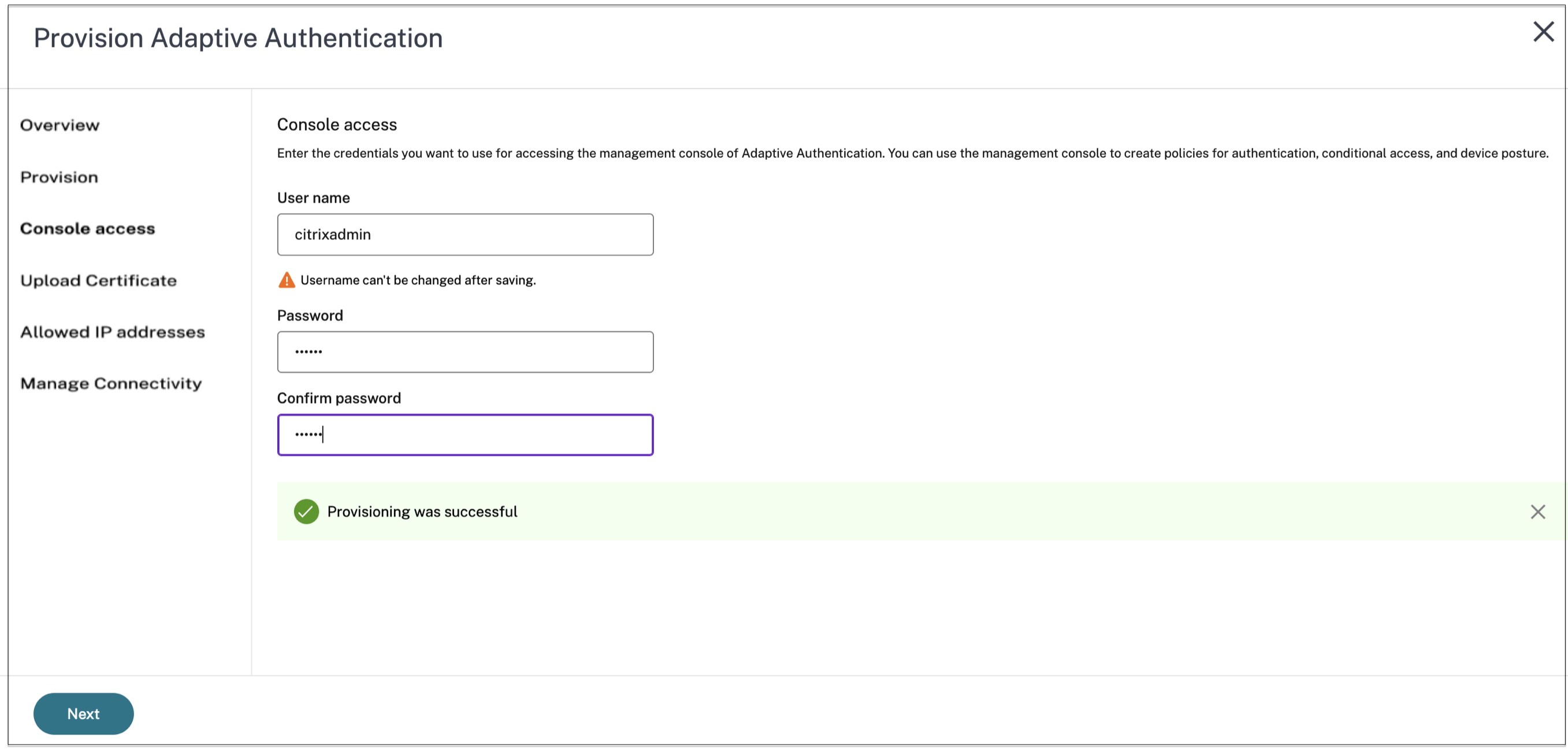

アダプティブ認証を有効にしたインスタンスにアクセスするための認証情報を設定します。認証、条件付きアクセスなどのポリシーを作成するには、管理コンソールアクセスが必要です。

- コンソールアクセス画面で 、ユーザー名とパスワードを入力します。

- [次へ] をクリックします。

注:

コンソールアクセス画面から作成されたユーザーには、シェルアクセス権を持つ 「SuperUser」権限が付与されます。

-

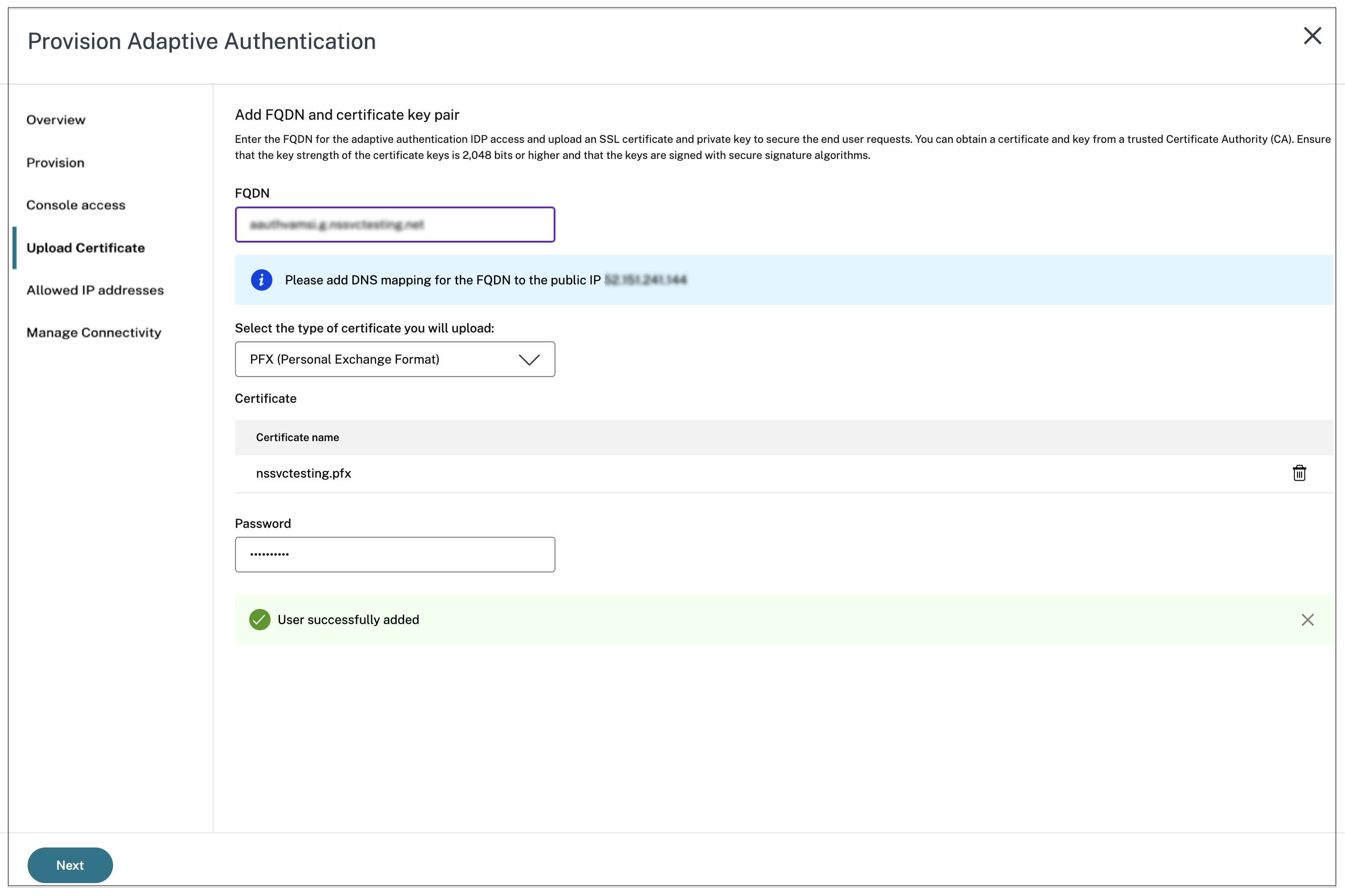

アダプティブ認証サービスの FQDN を追加し、証明書とキーのペアをアップロードします。 パブリックにアクセス可能な認証サーバーに対して、選択したアダプティブ認証サービスの FQDN を入力する必要があります。この FQDN は公に解決可能でなければなりません。

- [ 証明書のアップロード ] 画面で、アダプティブ認証用に予約した FQDN を入力します。

-

証明書の種類を選択します。

- アダプティブ認証サービスは、インスタンスのプロビジョニング用に PFX、PEM、DER タイプの証明書をサポートします。

- 証明書バンドルは PEM タイプの証明書でのみサポートされます。他の種類のバンドルについては、Citrixではルート証明書と中間証明書をインストールし、それらをサーバー証明書にリンクすることをお勧めします。

- 証明書とキーをアップロードします。

注:

-

Adaptive Authentication インスタンスに中間証明書をインストールし、サーバー証明書とリンクします。

1. アダプティブ認証インスタンスにログインします。 1. [ **トラフィック管理] > [SSL**] に移動します。 詳細については、「 [中間証明書を構成する](/en-us/citrix-gateway/current-release/install-citrix-gateway/certificate-management-on-citrix-gateway/configure-intermediate-certificate.html)」を参照してください。 - 公開証明書のみが受け入れられます。プライベート CA または未知の CA によって署名された証明書は受け付けられません。

- 証明書の設定または証明書の更新は、アダプティブ認証 UI のみを使用して行う必要があります。インスタンスで直接変更しないでください。矛盾が生じる可能性があります。

-

証明書とキーをアップロードします。

これで、アダプティブ認証インスタンスが ID およびアクセス管理サービスに接続されました。アダプティブ認証方法のステータスが [ 接続済み] と表示されます。

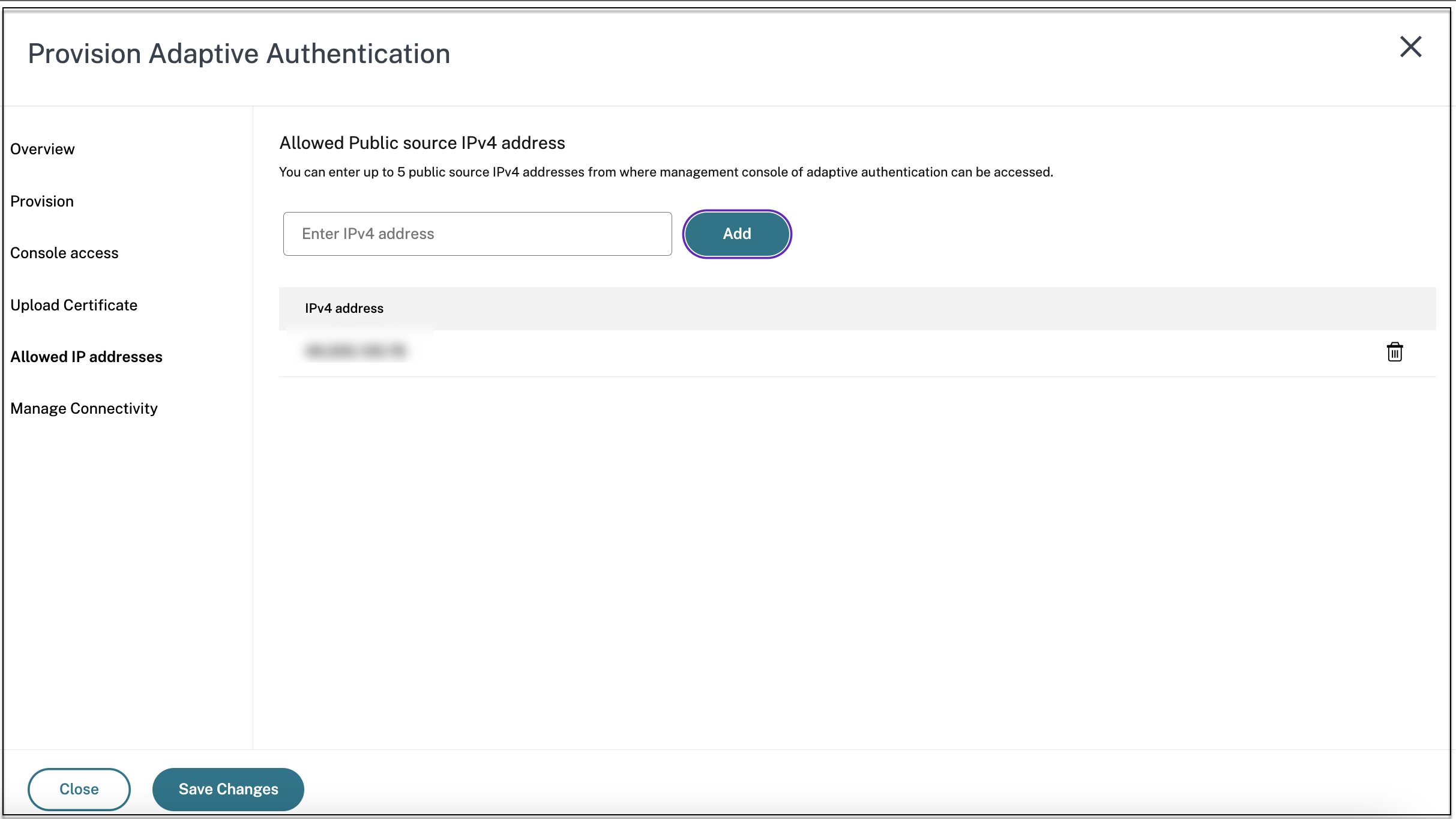

- アダプティブ認証管理コンソールにアクセスするための IP アドレスを設定します。

- [ 許可された IP アドレス ] 画面で、インスタンスごとに、管理 IP アドレスとしてパブリック IP アドレスを入力します。管理 IP アドレスへのアクセスを制限するために、管理コンソールへのアクセスを許可する複数の IP アドレスを追加できます。

- 複数の IP アドレスを追加するには、[ 追加] をクリックし、IP アドレスを入力して、[ 完了] をクリックする必要があります。これはすべての IP アドレスに対して行う必要があります。[ 完了 ] ボタンをクリックしない場合、IP アドレスはデータベースに追加されず、ユーザーインターフェイスにのみ追加されます。

-

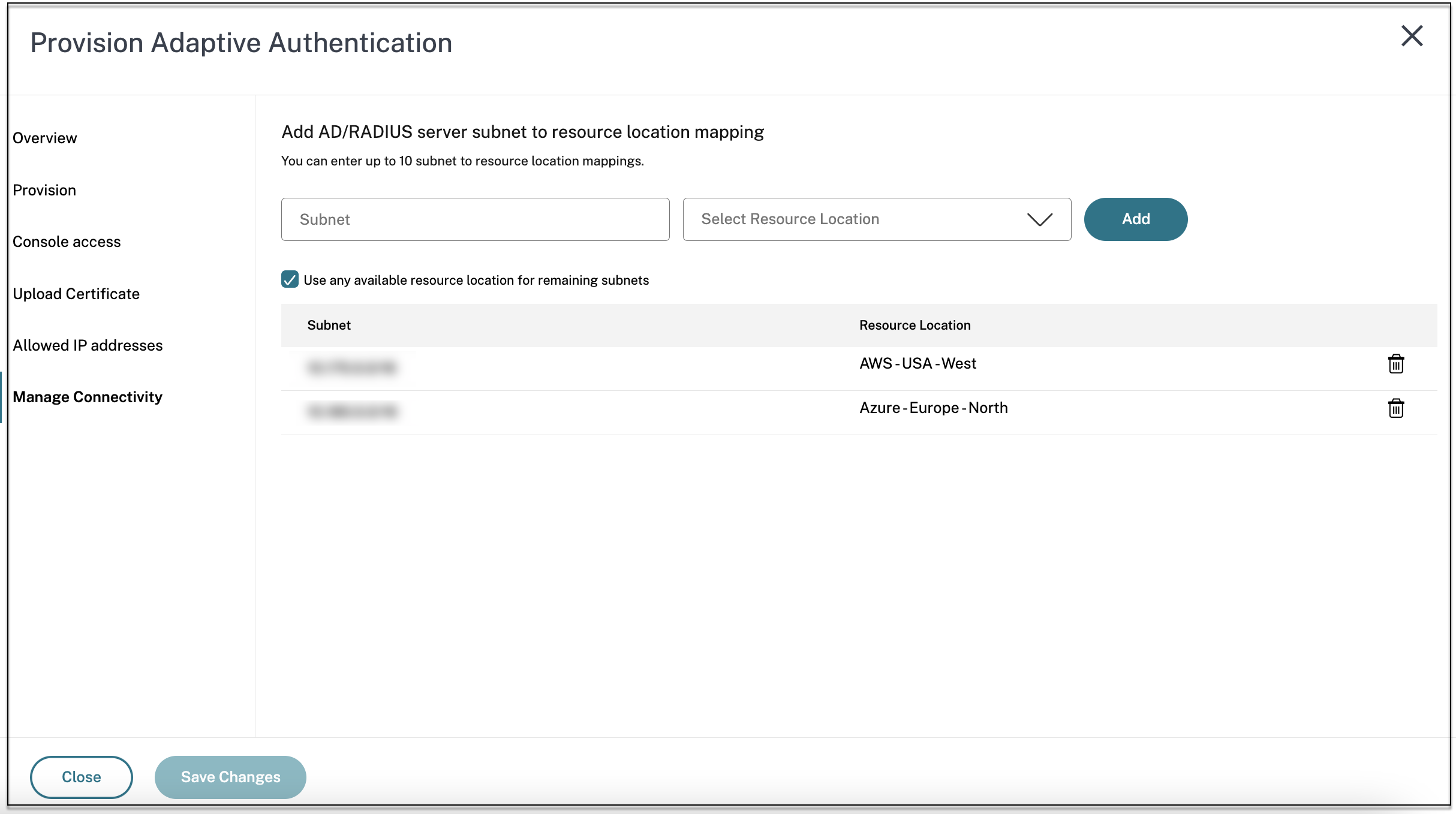

コネクタ接続タイプを使用している場合は、AD または RADIUS サーバーにアクセスできるリソースの場所 (コネクタ) のセットを指定します。VNet ピアリング接続タイプを使用している場合は、この手順を省略できます。

管理者は、バックエンドのADおよびRADIUSサーバーにアクセスするためのコネクタを選択できます。この機能を有効にするには、お客様はバックエンドのAD/RADIUSサーバーのサブネット間のマッピングを設定して、認証トラフィックが特定のサブネットに含まれる場合に、そのトラフィックが特定のリソースの場所に転送されるようにします。ただし、リソースの場所がサブネットにマップされていない場合、管理者はそれらのサブネットにワイルドカードリソースの場所を使用するように指定できます。

以前は、オンプレミスAD/RADIUSのアダプティブ認証トラフィックは、ラウンドロビン方式を使用して使用可能な任意のリソースの場所に転送されていました。これにより、複数のリソースの場所を持つお客様に問題が発生しました。

- アダプティブ認証 UI で、「 接続を管理」をクリックします。

-

サブネットの詳細を入力し、それぞれのリソースの場所を選択します。

注:

[ 残りのサブネットに利用可能なリソースの場所を使用する] チェックボックスをオフにすると、設定されたサブネットに向けられたトラフィックのみがトンネリングされます 。

- [ 追加] をクリックし、[ 変更を保存] をクリックします。

注:

- RFC1918 IP アドレスサブネットのみが許可されます。

- 顧客ごとのサブネットとリソースのロケーションマッピングの数は 10 に制限されています。

- 複数のサブネットを 1 つのリソースの場所にマッピングできます。

- 同じサブネットに重複したエントリは許可されません。

- サブネットエントリを更新するには、既存のエントリを削除してから更新します。

- リソースの場所の名前を変更したり削除したりする場合は、必ずアダプティブ認証ユーザーインターフェースの「 接続管理 」画面からエントリを削除してください。

- 次の CLI コマンドを使用してリソースの場所マッピングに加えられた変更は、ユーザーインターフェイス(アダプティブ認証Provisioning > 接続管理)からプッシュされた変更によって上書きされます。

-

set cloudtunnel parameter -subnetResourceLocationMappings set policy expression aauth_allow_rfc1918_subnets <>set policy expression aauth_listen_policy_exp <>

-

アダプティブ認証のProvisioning が完了しました。

ステップ 2: アダプティブ認証ポリシーを構成する

アダプティブ認証インスタンスに接続する方法:

プロビジョニング後、アダプティブ認証管理 IP アドレスに直接アクセスできます。アダプティブ認証管理コンソールには、FQDN またはプライマリ IP アドレスを使用してアクセスできます。

重要:

- 高可用性セットアップでは、同期プロセスの一環として、証明書も同期されます。そのため、必ずワイルドカード証明書を使用してください。

- ノードごとに固有の証明書が必要な場合は、同期されない任意のフォルダーに証明書ファイルとキーをアップロードし (たとえば、NSConfig/SSL ディレクトリに別のフォルダー (nosync_cert) を作成します)、その証明書を各ノードに一意にアップロードします。

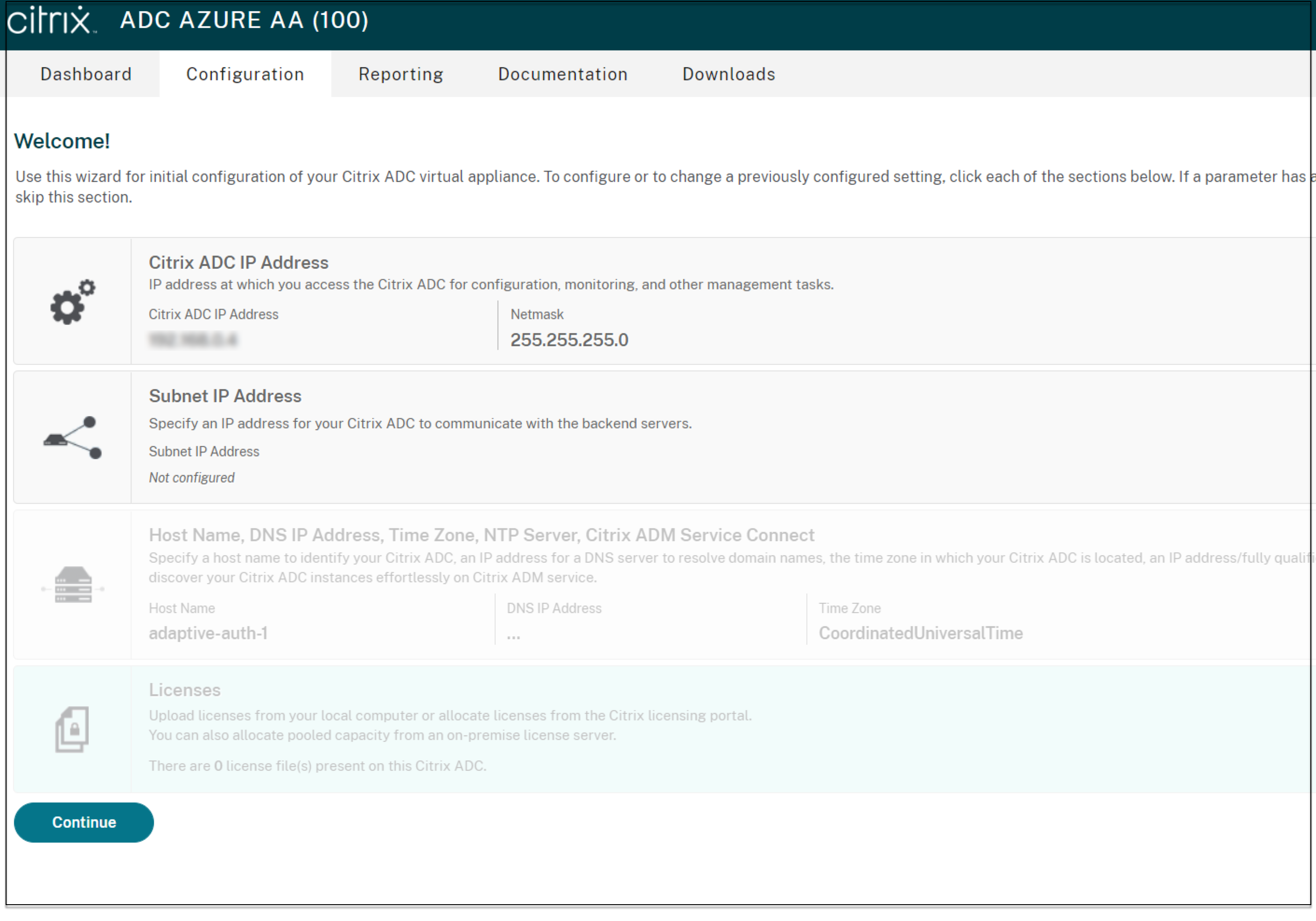

アダプティブ認証管理コンソールにアクセスします。

- FQDN を使用してアダプティブ認証管理コンソールにアクセスするには、「 ADC 管理 UI アクセス用の SSL の設定」を参照してください。

- プライマリアドレスを使用してアダプティブ認証にアクセスするには、次の操作を行います。

- GUI の [ 認証ポリシーの設定 ] セクションからプライマリ IP アドレスをコピーし、ブラウザで IP アドレスにアクセスします。

- プロビジョニング時に入力した認証情報を使用してログインします。

-

[続行] をクリックします。

- 設定 > セキュリティ > AAA-アプリケーショントラフィック > 仮想サーバにナビゲートして下さい。

- 認証ポリシーを追加します。さまざまなユースケースについては、「 認証設定の例」を参照してください。

注:

IP アドレスを使用してアダプティブ認証インスタンスにアクセスすることは信頼できないため、多くのブラウザは警告を表示してアクセスをブロックします。セキュリティ上の障壁を避けるため、アダプティブ認証管理コンソールには FQDN を使用してアクセスすることをお勧めします。Adaptive Authentication 管理コンソール用の FQDN を予約し、プライマリおよびセカンダリの管理 IP アドレスにマッピングする必要があります。

たとえば、アダプティブ認証インスタンスの IP が 192.0.2.0 で、セカンダリ IP が 192.2.2.2 の場合:

- primary.domain.com は 192.0.2.0 にマッピングできます

- secondary.domain.com は 192.2.2.2 にマッピングできます

ステップ 3: Workspace のアダプティブ認証を有効にする

プロビジョニングが完了したら、[Workspace のアダプティブ認証を有効にする] セクションの [ **有効化 ] をクリックして、Workspace の認証を有効にできます** 。

注:

これで、アダプティブ認証の設定は完了です。ワークスペース URL にアクセスすると、アダプティブ認証 FQDN にリダイレクトされる必要があります。