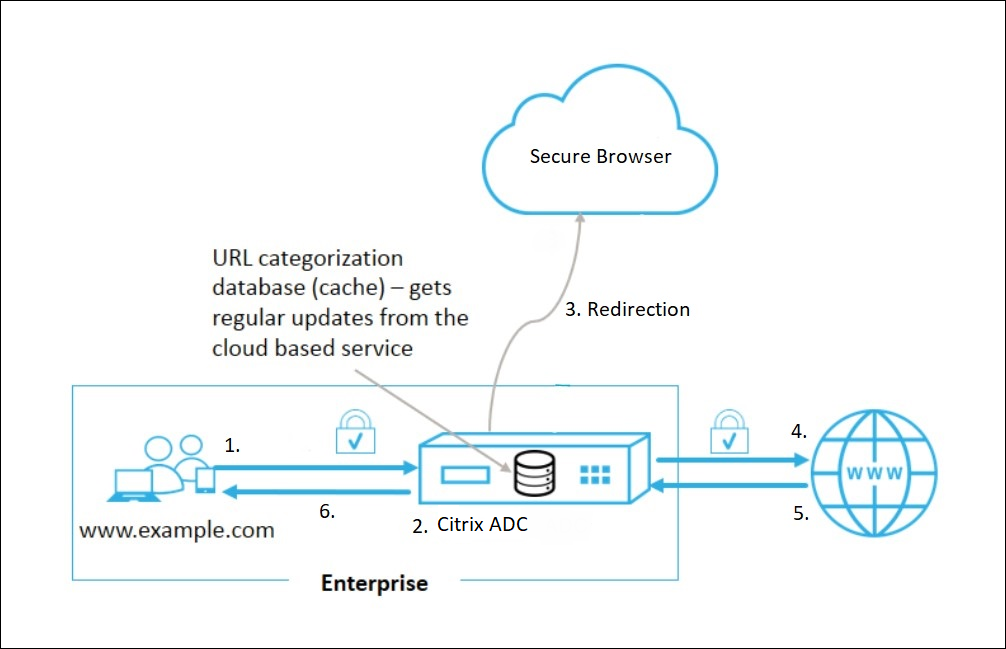

Guide PoC : Redirection d’URL avec Secure Browser et Citrix ADC dans Azure

Vue d’ensemble

Voici les étapes de configuration pour configurer un ADC, configurer SSL Forward Proxy et Interception SSL à l’aide du dernier modèle de marché Citrix ADC. La fonction Redirection d’URL vers Secure Browser de l’ADC permet aux administrateurs de définir automatiquement des catégories de sites Web spécifiques à rediriger du navigateur local vers Secure Browser. Le Citrix ADC agit comme un proxy intermédiaire pour effectuer l’interception entre la navigation locale et Internet, ce qui permet d’isoler le Web et de protéger le réseau d’entreprise. Cette fonctionnalité améliore la sécurité sans compromettre l’expérience utilisateur.

Architecture conceptuelle

Étendue

Ce guide de validation de concept décrit les éléments suivants :

- Obtenir un compte d’évaluation du navigateur sécurisé

- Configurer ADC dans Azure

- Configurer l’appliance Citrix ADC en tant que proxy

- Configurer l’interception SSL

- Configurer la stratégie et les actions de réécriture

Étapes de déploiement

Section 1 : Obtenir un compte d’évaluation sécurisé du navigateur

[Document de référence pour le service Remote Browser Isolation] /en-us/citrix-remote-browser-isolation)

Demander une version d’essai du navigateur sécurisé

-

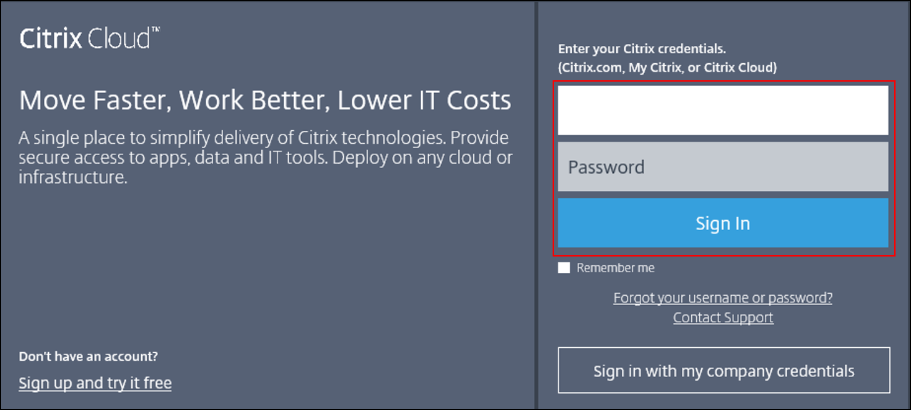

Accédez à votre compte Citrix Cloud et entrez le nom d’utilisateur et le mot de passe

-

Cliquez sur Sign In. Si votre compte gère plus d’un client, sélectionnez le

-

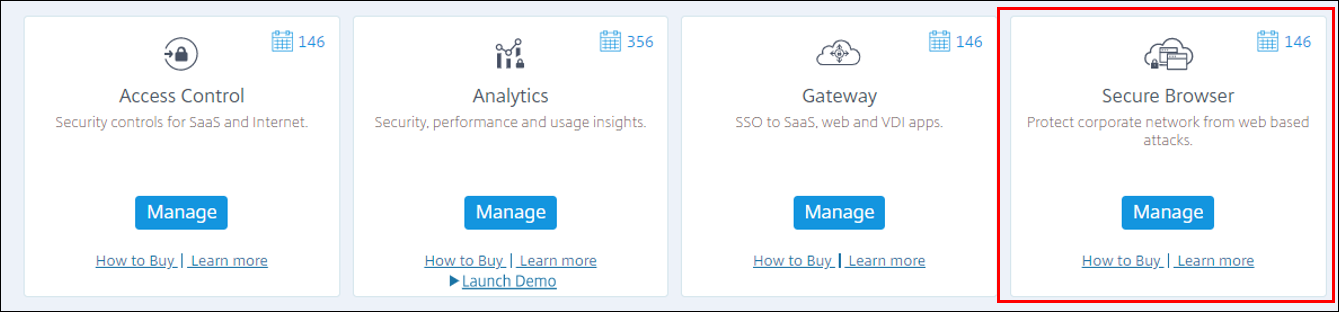

Double-cliquez sur la vignette du navigateur sécurisé.

-

Si vous savez qui est votre équipe de compte, contactez-lui pour obtenir l’évaluation approuvée. Si vous ne savez pas qui est votre équipe de compte, passez à l’étape suivante.

-

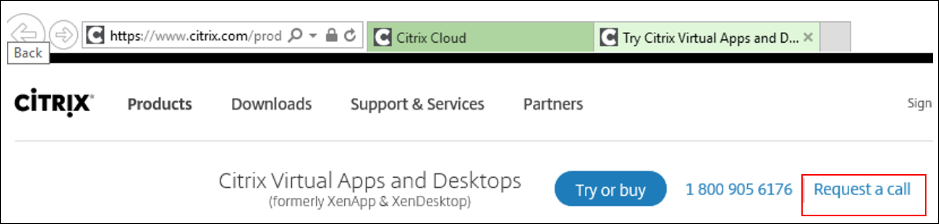

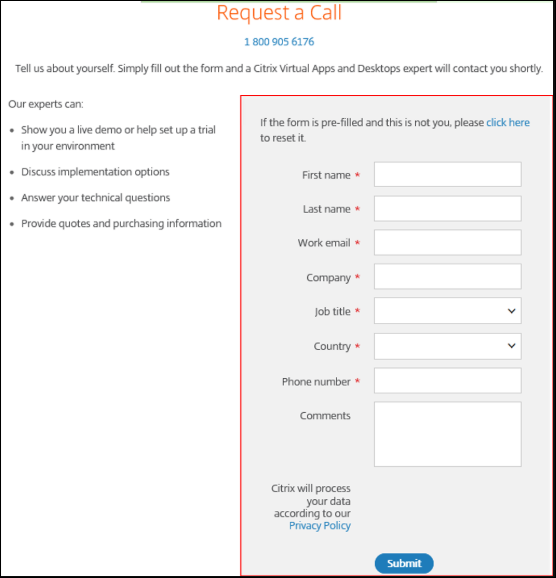

Cliquez sur Demander un appel

-

Entrez vos coordonnées et, dans la section Commentaires, indiquez « Essai du service d’isolation du navigateur à distance ».

-

Cliquez sur Envoyer.

Remarque :

Citrix Sales vous contactera pour vous donner accès au service. Ce n’est pas immédiat, un représentant commercial Citrix contactera

-

Une fois la version d’évaluation de Secure Browser approuvée, consultez la section Publier un navigateur sécurisé du document Citrix pour publier une application Secure Browser.

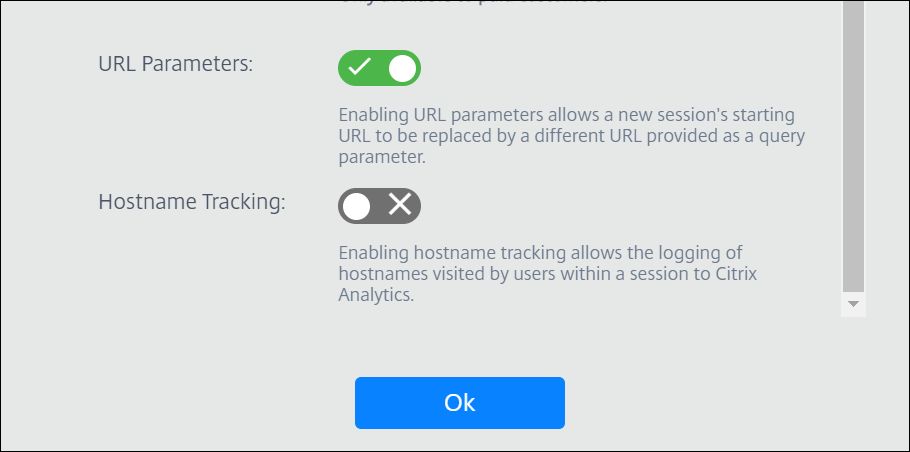

Activer les paramètres d’URL

-

Dans votre abonnement Citrix Cloud, double-cliquez sur la vignette Secure Browser

-

Dans votre navigateur publié, appelé « navigateur » dans cet exemple, cliquez sur les trois points et sélectionnez Stratégies

-

Activer la stratégie Paramètres d’URL sur votre navigateur publié

Section 2 : Configurer ADC dans Azure

L’ADC peut être configuré dans n’importe quel cloud de votre choix. Dans cet exemple, Azure est notre Cloud de choix.

Configurer une instance ADC

-

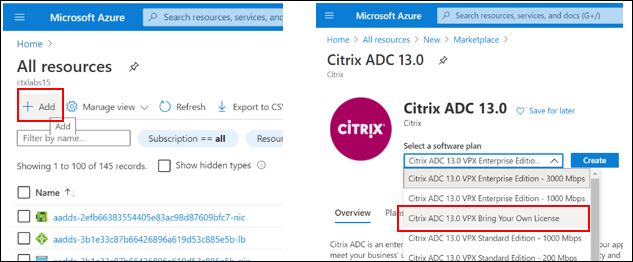

Accédez à Toutes les ressources et cliquez sur + le bouton Ajouter, recherchez Citrix ADC

-

Sélectionner un modèle Citrix ADC

-

Sélectionnez le plan logiciel en fonction de vos besoins (dans cet exemple Bring Your Own License)

-

Cliquez sur Créer.

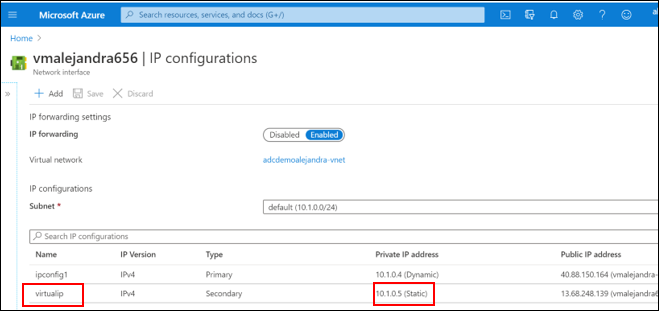

Configurer la carte NIC

-

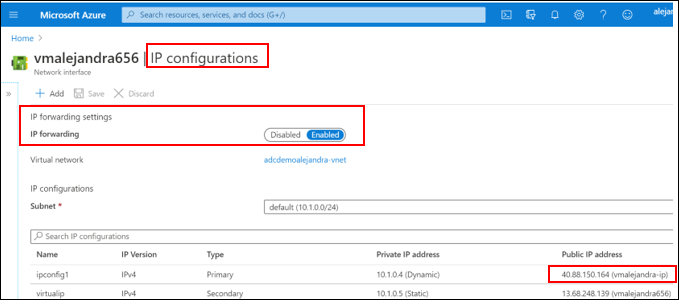

Accédez à Toutes les ressources et sélectionnez la carte NIC pour l’instance ADC

-

Sélectionnez Configurations IP, notez l’ adresse de gestion ADC

-

Activez les paramètres de transfert IP, enregistrez les modifications.

Configurer l’adresse IP virtuelle

-

Cliquez sur Ajouter, définissez

virtualipcomme nom de la nouvelle configuration. -

Sélectionnez Static et ajoutez une nouvelle adresse IP après l’adresse de gestion

-

Activer l’option Adresse publique et créer une nouvelle adresse IP publique

-

Enregistrer les modifications

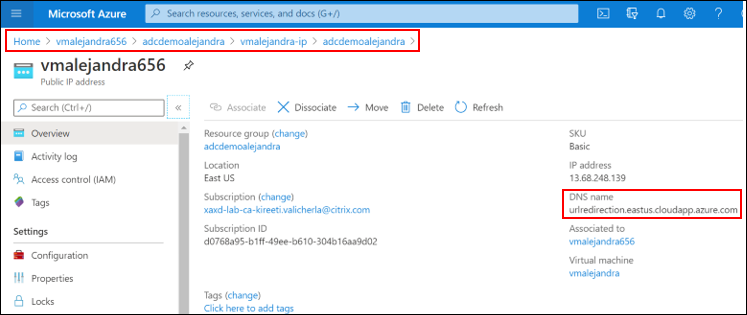

Configurer le nom de domaine complet sur le client

-

Accédez à la ressource Adresse IP publique créée pour la

virtualipconfiguration -

Cliquez sur Configurationet ajoutez une étiquette DNS (dans cet exemple,

urlredirection.eastus.cloudapp.azure.com)

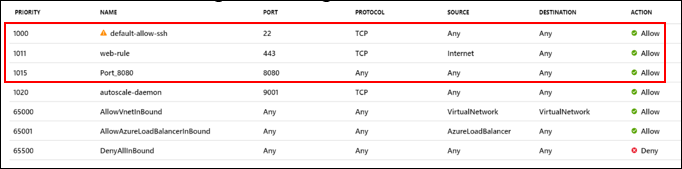

Configurer les règles de mise en réseau

-

Ajouter les règles de mise en réseau suivantes

Remarque :

Vous pouvez choisir de fermer les ports 22 et 443 une fois la configuration terminée, car ces ports ne sont nécessaires qu’à la connexion à la console de gestion à des fins de configuration.

-

À ce stade, l’instance ADC dans Azure est configurée

Section 3 : Configurer l’appliance Citrix ADC en tant que proxy

Configurez l’ADC en tant que proxy pour acheminer le trafic depuis le navigateur client vers Internet.

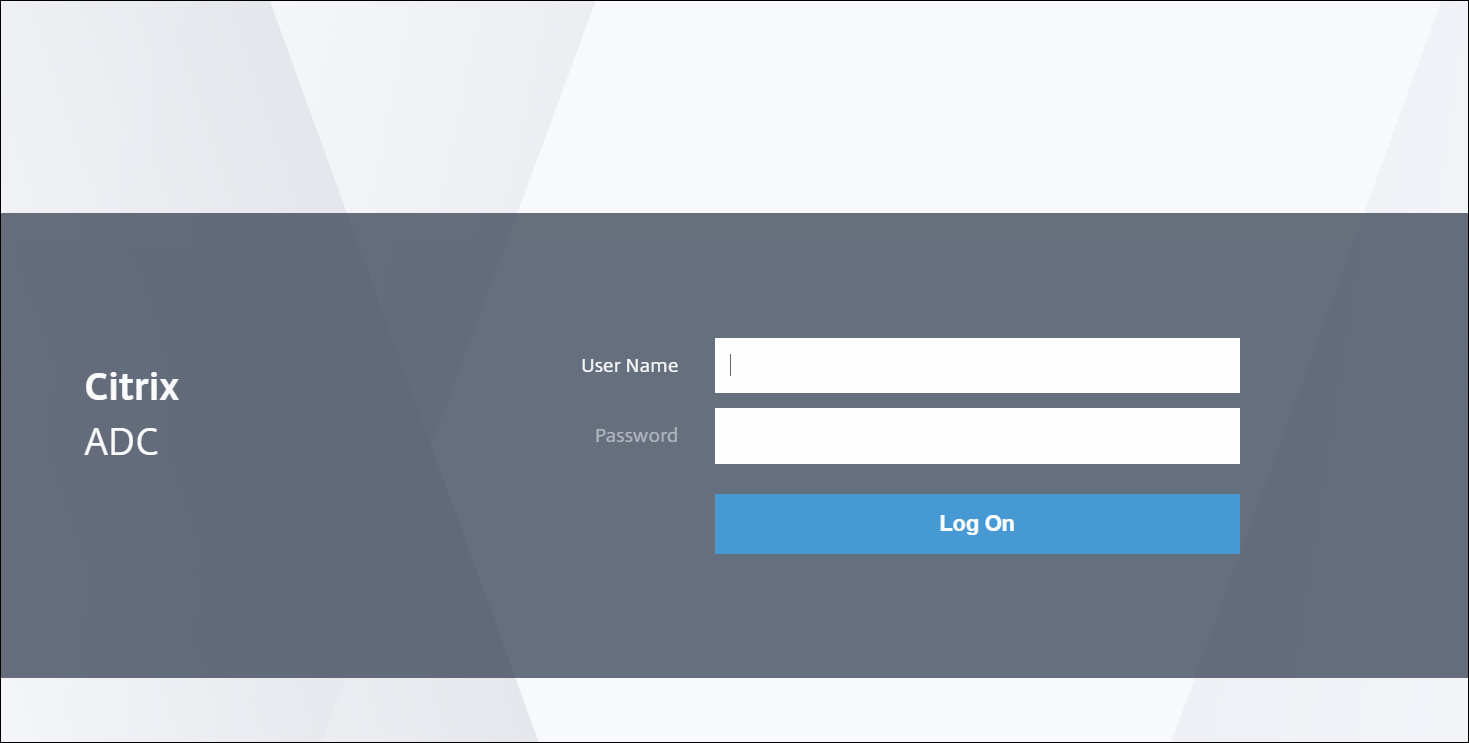

Se connecter à la console de gestion ADC

-

Accédez à la console de gestion Citrix ADC en entrant l’adresse IP publique de l’instance dans la barre de recherche de votre navigateur

Remarque :

Utilisez l’adresse IP de la machine que vous avez provisionnée dans les étapes précédentes, dans cet exemple

https://40.88.150.164/ -

Connectez-vous à la console en saisissant le nom d’utilisateur et le mot de passe que vous avez configurés lors des étapes précédentes

-

Dans l’écran de configuration initiale, cliquez sur Continuer

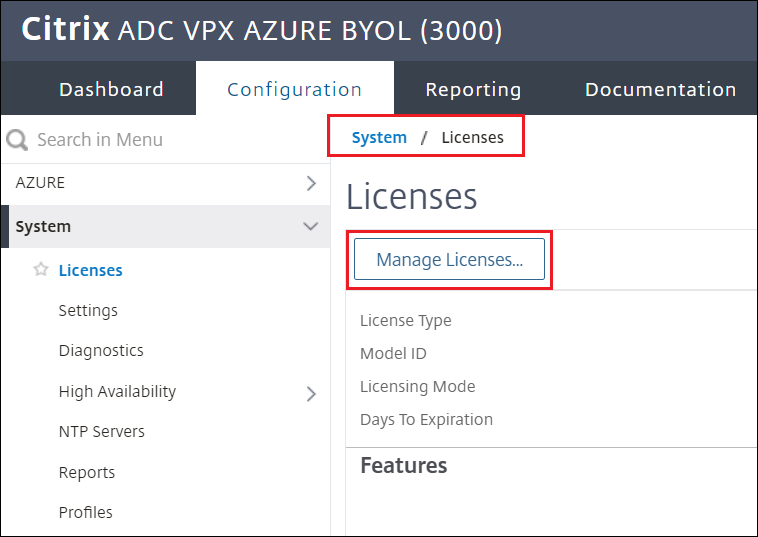

Télécharger les licences

-

Accédez à Système > Licences > Gérer les licences

-

Chargez les licences nécessaires pour ADC.

Remarque :

Les licences que vous apportez doivent prendre en charge les fonctionnalités mises en évidence dans les étapes 11 et 13 sous Configurer les fonctionnalités de base et configurer les fonctionnalités avancées (par exemple CNS_v3000_Server_plt_retail.lic et CNS_webf_sserver_retail.lic)

-

Redémarrez le serveur après avoir téléchargé les deux licences.

-

Après le redémarrage, connectez-vous à nouveau à la gestion

-

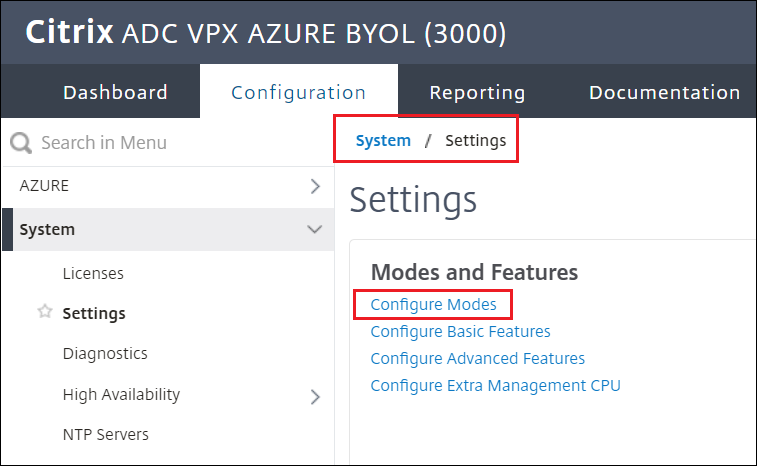

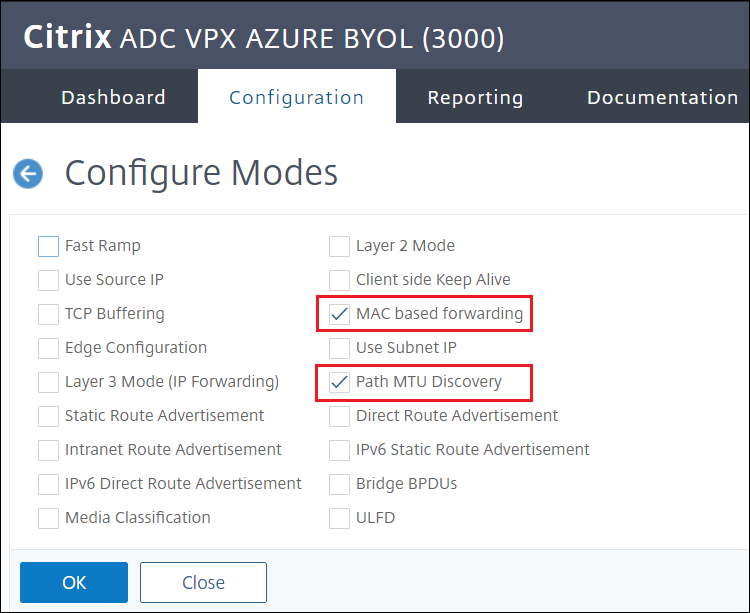

Accédez à Système > Paramètres > Configurer les modes

-

Seules deux options doivent être activées le transfert basé sur Mac et la découverte du MTU de chemin

-

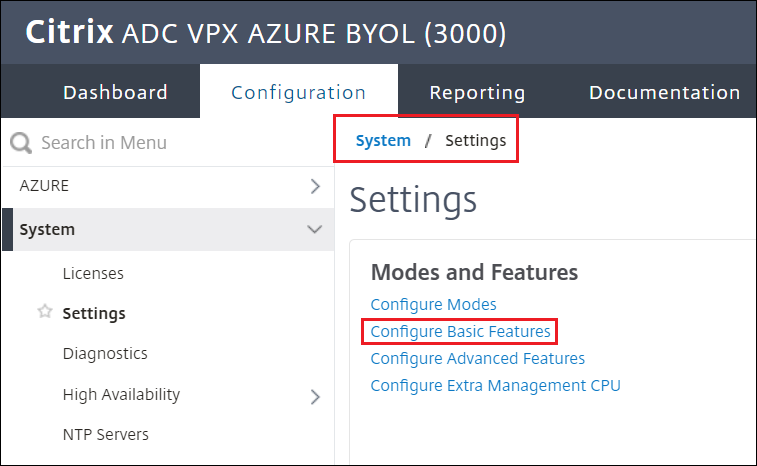

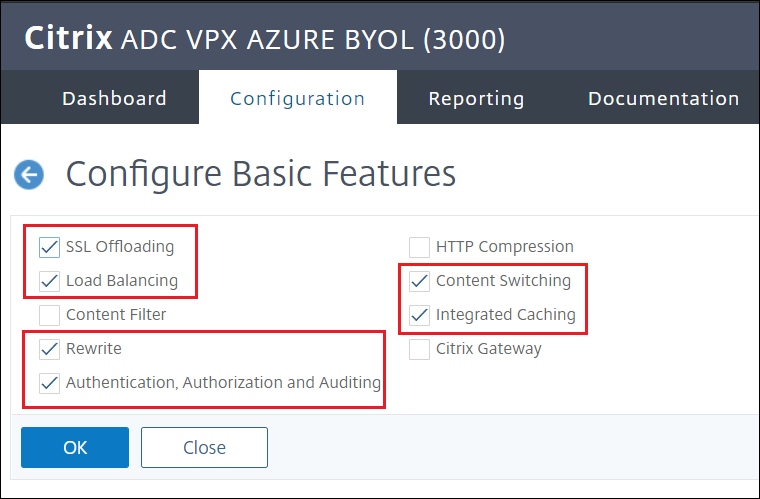

Accédez à Système > Paramètres > Configurer les fonctionnalités de base

-

Sélectionnez :

SSL OffloadingLoad Balancing,RewriteAuthentication, Authorization, and Auditing,Content Switching, etIntegrated Caching

-

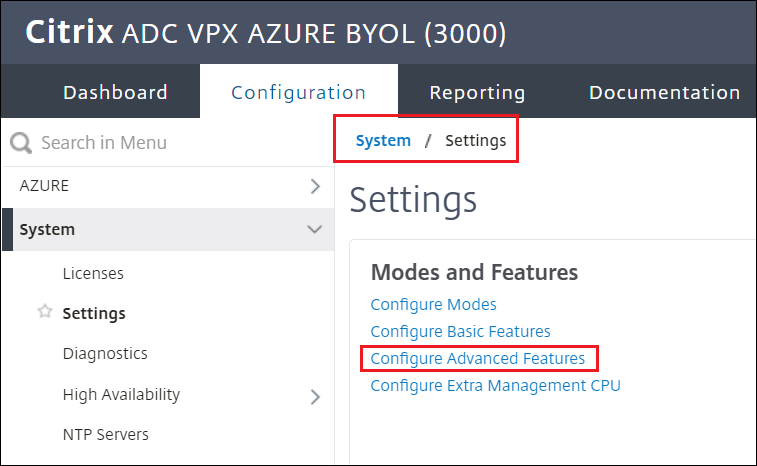

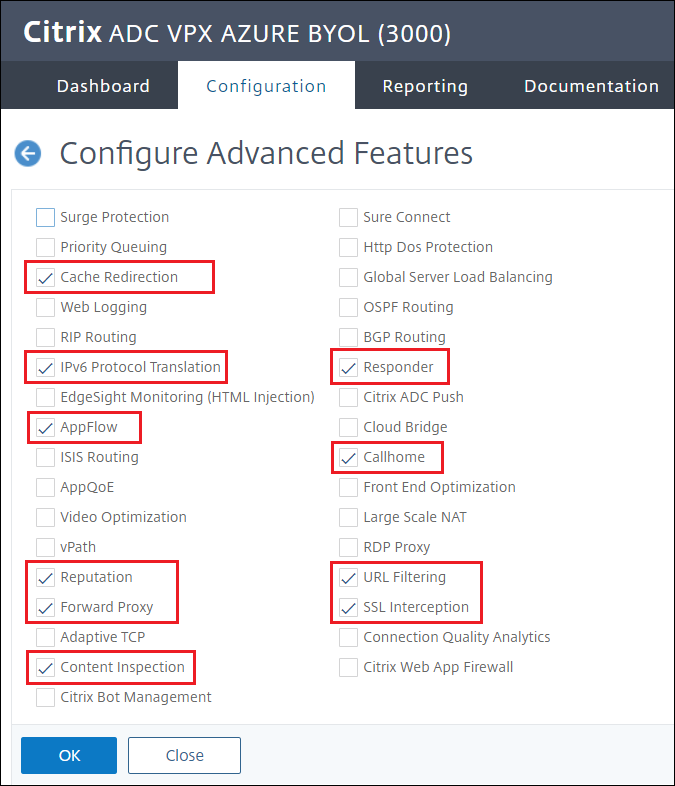

Accédez à Système > Paramètres > Configurer les fonctionnalités avancées

-

Sélectionnez :

Cache Redirection,IPv6 Protocol Translation,AppFlow,Reputation,Forward Proxy,Content Inspection,Responder,URL Filtering, etSSL Interception

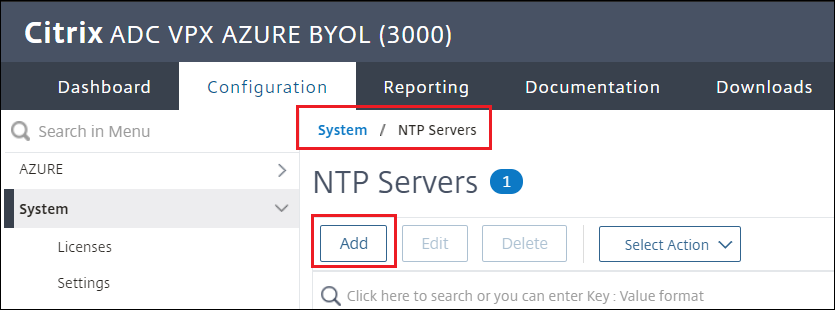

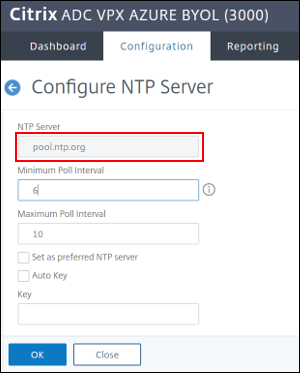

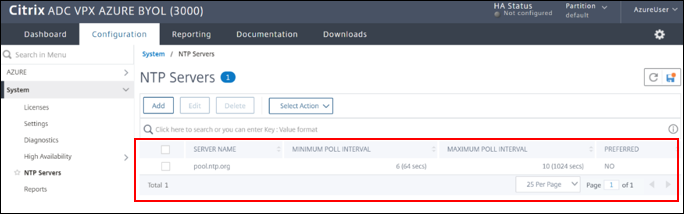

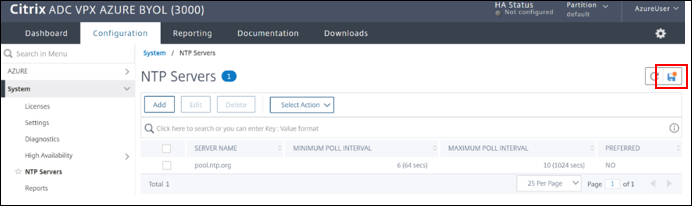

Configurer le serveur NTP

-

Accédez à Système > Serveurs NTP > Ajouter

-

Créer un serveur par exemple

pool.ntp.org

-

Activer NTP lorsque vous y êtes invité et définissez le serveur sur activé

-

Enregistrer la configuration à partir de l’action d’enregistrement du portail de gestion

-

Ouvrez une session SSH à l’adresse de gestion ADC, connectez-vous avec les informations d’identification que vous avez utilisées lors du provisionnement de l’ADC à partir d’Azure

Configurer le profil TCP et vServer

-

Obtenir les étapes

virtualipde la Section 2 et entrer dans la commande (dans cet exemple 10.1.0.5) -

Exécutez les commandes suivantes avec l’

sslproxyadresse, par exemplevirtualip: -

Pour ajouter un profil TCP :

add ns tcpProfile proxy-tcpprofile01 -dynamicReceiveBuffering ENABLED -KA ENABLED -mptcp ENABLED -mptcpDropDataOnPreEstSF ENABLED -mptcpSessionTimeout 360 -builtin MODIFIABLE <!--NeedCopy--> -

Pour ajouter un serveur virtuel

add cs vserver sslproxy01 PROXY 10.1.0.5 8080 -cltTimeout 360 -tcpProfileName proxy-tcpprofile01 -persistenceType NONE bind cs vserver sslproxy01 -lbvserver azurelbdnsvserver add netProfile proxy-netprofile01 -srcIP 10.1.0.5 -srcippersistency ENABLED -MBF ENABLED -proxyProtocol ENABLED -proxyProtocoltxversion V2 set cs vserver sslproxy01 -netProfile proxy-netprofile01 set ssl vserver sslproxy01 -sslProfile ns_default_ssl_profile_frontend save ns config <!--NeedCopy--> -

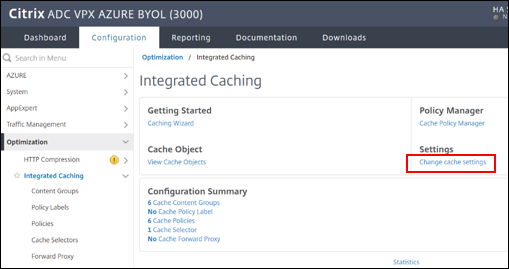

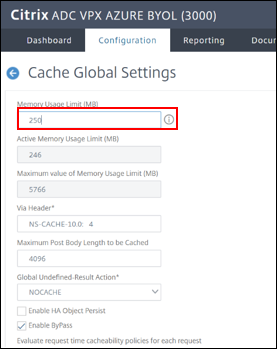

Pour modifier les paramètres du cache, revenez à la session de gestion sur le navigateur

-

Accédez à Optimisation > Mise en cache intégrée

-

Accédez à Paramètres > Modifier les paramètres du cache

-

Définissez la limite d’utilisation de la mémoire sur

250 MBet cliquez sur OK

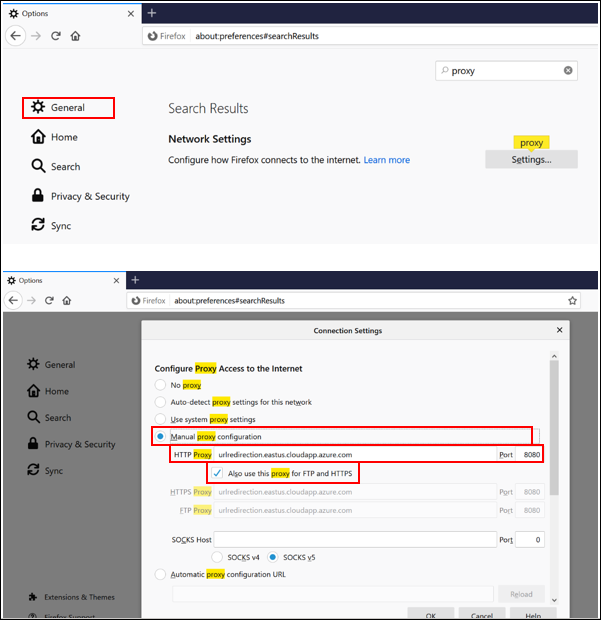

Configurer le client pour la redirection d’URL

-

Sur un client, par exemple Firefox

-

Configurer le proxy de votre navigateur pour

virtualip, IP publique ou nom de domaine complet : 8080 que vous avez configuré dans la Section 2 (par exemple,urlredirection.eastus.cloudapp.azure.com:8080)

-

Maintenant que nous avons un ADC configuré, testez toute connectivité de site Web à partir du navigateur avec l’ADC agissant comme un proxy.

Section 4 : Configurer l’interception SSL

L’interception SSL utilise une stratégie qui spécifie le trafic à intercepter, bloquer ou autoriser. Citrix vous recommande de configurer une stratégie générique pour intercepter le trafic et des stratégies plus spécifiques pour contourner un certain trafic.

Références :

Exemple vidéo de configuration

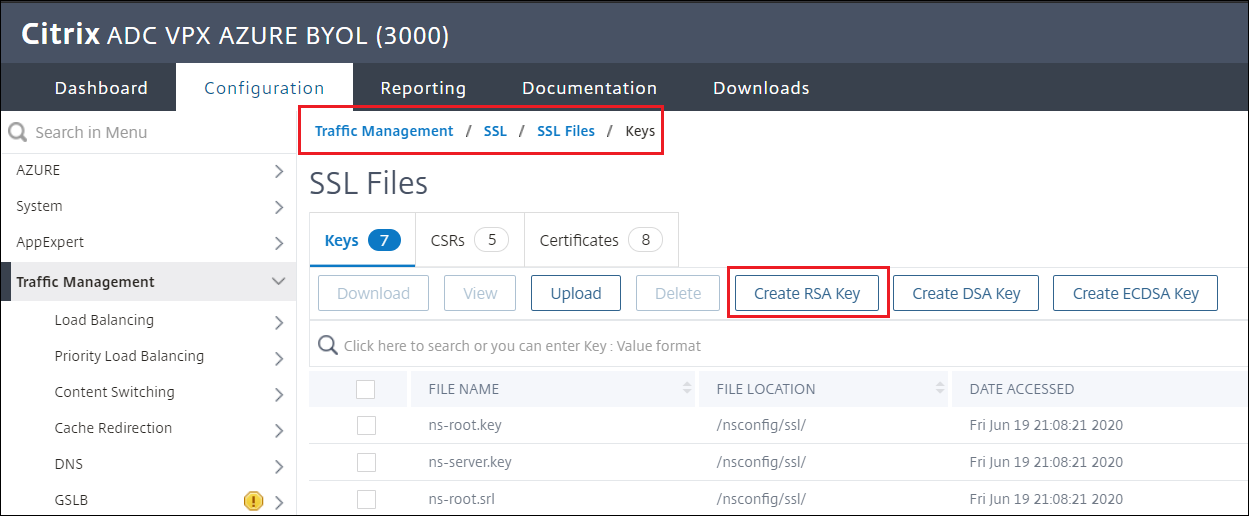

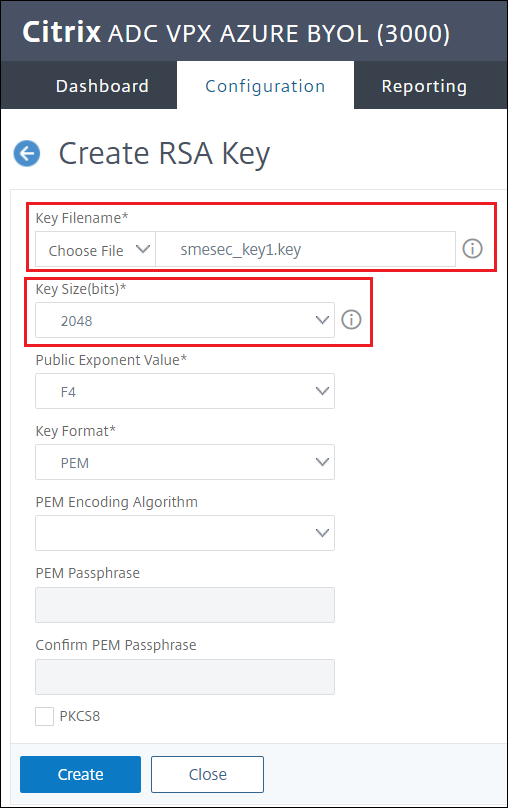

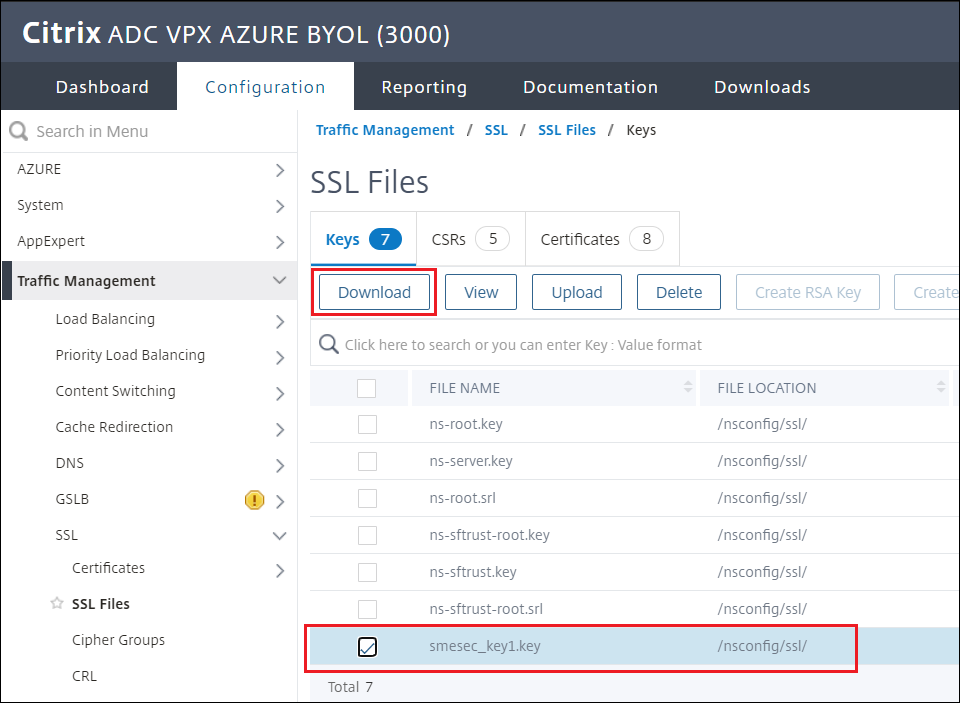

Créer une clé RSA

-

Accédez à Gestion du trafic > SSL > Fichiers SSL > Clés

-

Sélectionnez Créer une clé RSA

-

Sélectionnez le nom du fichier de clé et la taille de clé requise

-

Une fois la clé créée, téléchargez le

.keyfichier pour une utilisation ultérieure

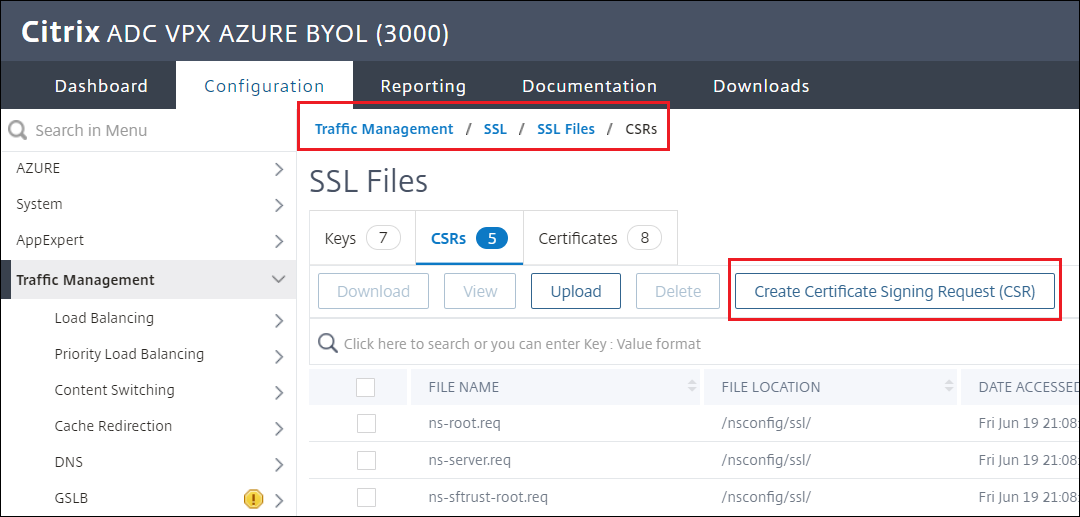

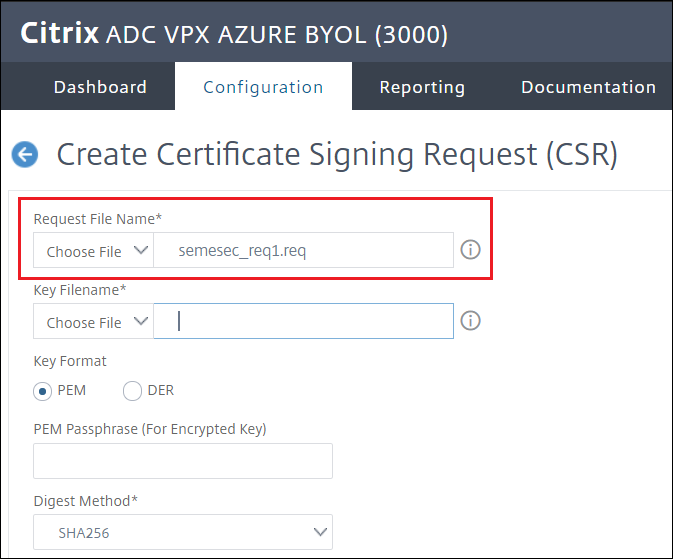

Créer une demande de signature de certificat (CSR)

-

Accédez à Gestion du trafic > SSL > Fichiers SSL > CSR > Créer une demande de signature de certificat (CSR)

-

Nommez le fichier de requête, par exemple

semesec_req1.req

-

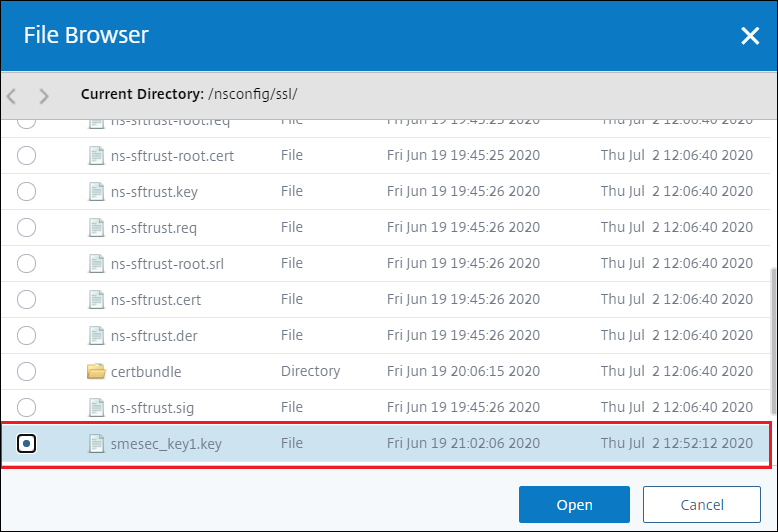

Cliquez sur Nom du fichier de clé > Appliquer le nom du fichier clé est celui créé à l’étape précédente, dans cet exemple

smesec_key1.key

-

Après avoir sélectionné la clé, continuez à remplir les espaces requis : Nom commun, Nom de l’organisation et État ou province

-

Cliquez sur Créer.

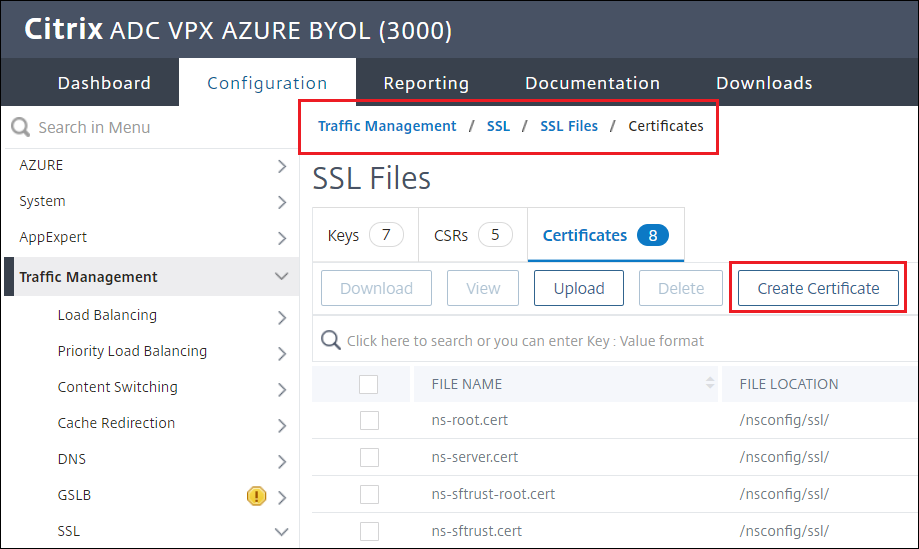

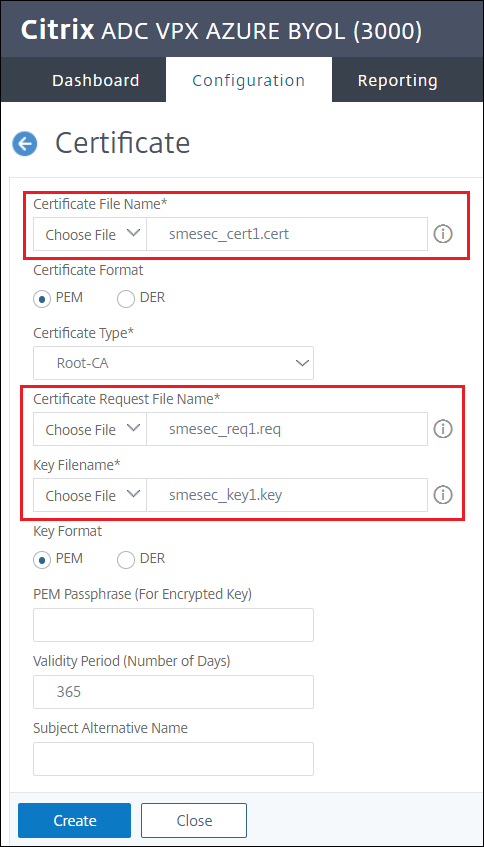

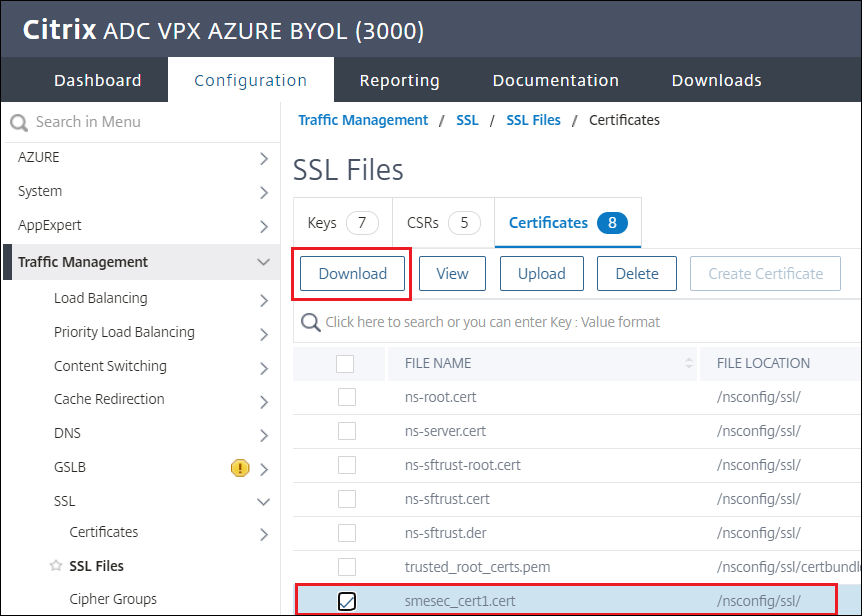

Créer un certificat

-

Accédez à Gestion du trafic > SSL > Fichiers SSL > Certificats > Créer un certificat

-

Donnez un nom au certificat et choisissez le fichier de demande de certificat (

.req) et le nom de fichier de clé (.key) créés lors des étapes précédentes

-

Cliquez sur Créer.

-

Une fois le certificat créé, téléchargez le

.certfichier pour une utilisation ultérieure

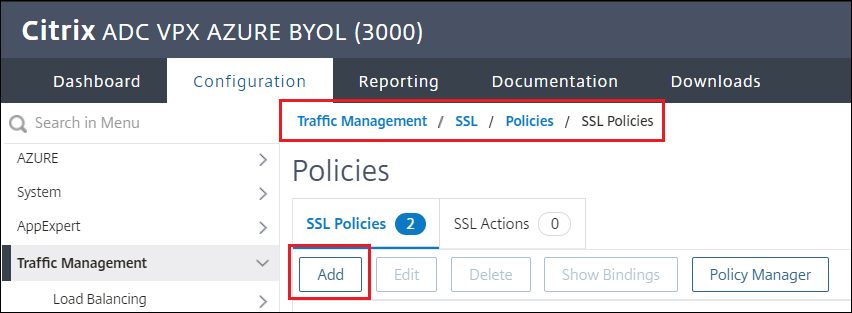

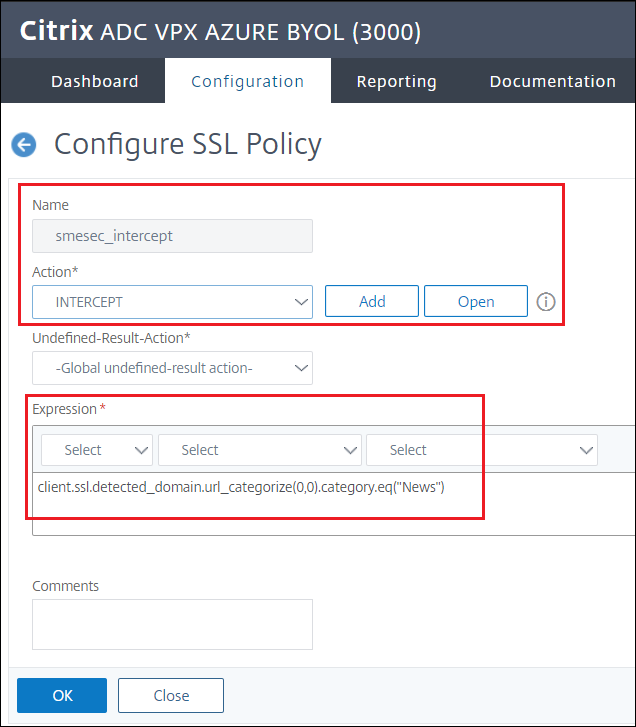

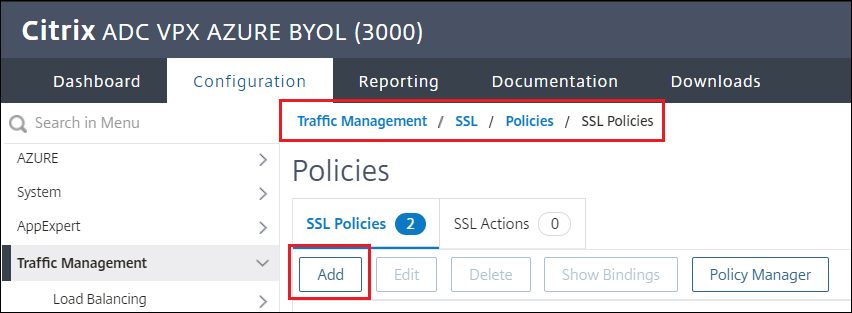

Créer une stratégie SSL INTERCEPT

-

Accédez à Gestion du trafic > SSL > Stratégies

-

Cliquez sur Ajouter.

-

Donnez un nom à la stratégie et sélectionnez l’action INTERCEPT

-

Expression pour intercepter les nouvelles :

client.ssl.detected_domain.url_categorize(0,0).category.eq("News") -

Cliquez sur Créer.

-

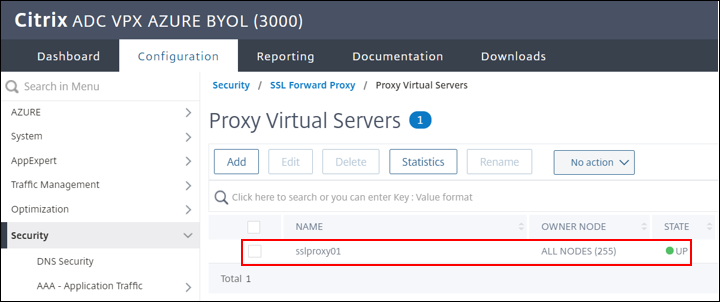

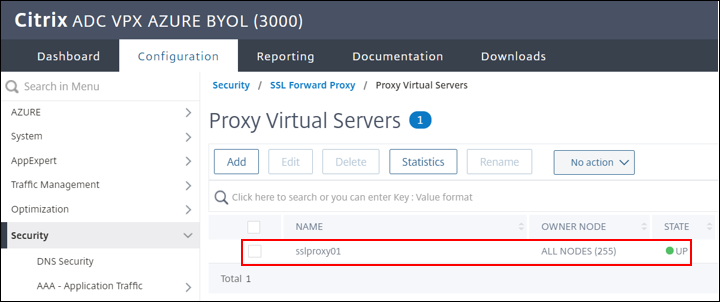

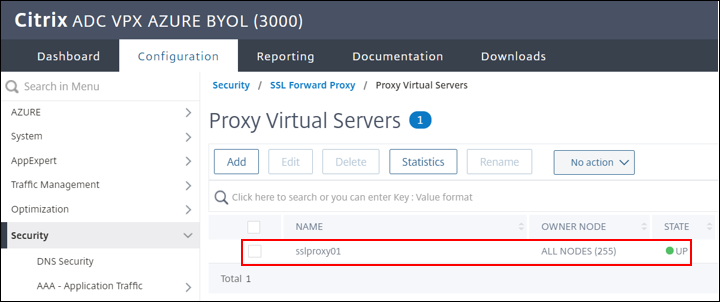

Pour lier la stratégie Interception au serveur virtuel, accédez à Sécurité > Proxy de transfert SSL > Serveurs virtuels proxy

-

Sélectionnez le serveur virtuel, dans cet exemple

sslproxy01 -

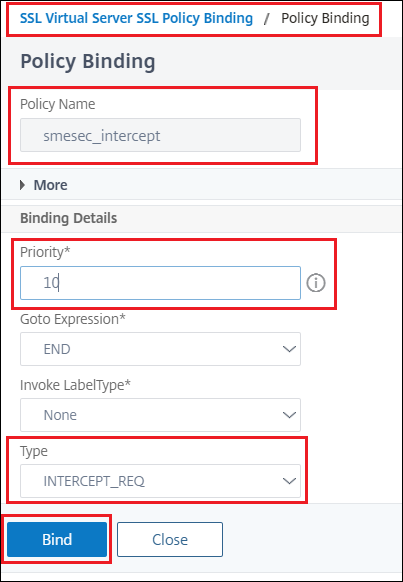

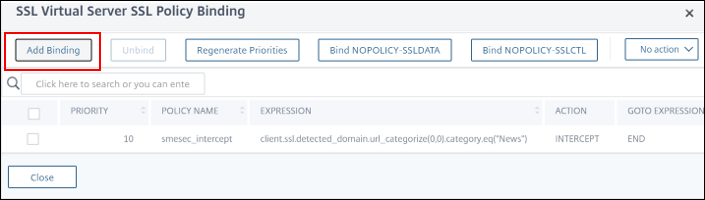

Sélectionnez Ajouter des stratégies SSL et cliquez sur Aucune liaison de stratégie SSL.

-

Liez la stratégie d’interception :

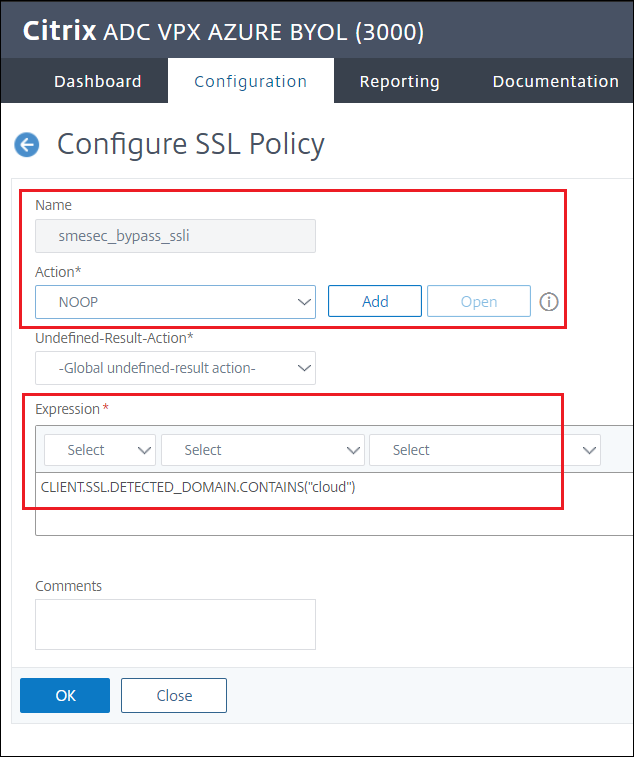

Créer une stratégie de contournement SSL

-

Accédez à Gestion du trafic > SSL > Stratégies

-

Cliquez sur Ajouter.

-

Donnez un nom à la stratégie et sélectionnez l’action NOOP - il n’y a pas d’option BYPASS, voir étape suivante

-

Expression pour contourner la stratégie :

CLIENT.SSL.DETECTED_DOMAIN.CONTAINS("cloud")

-

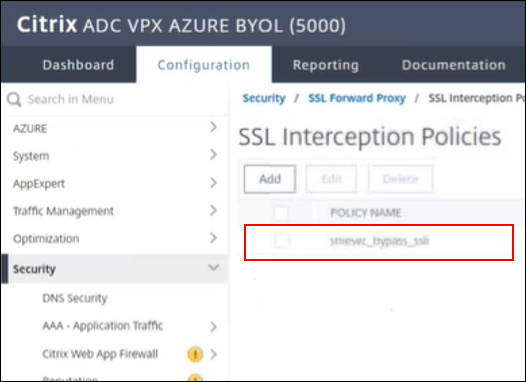

Accédez à Sécurité > Proxy de transfert SSL > Stratégies d’interceptionSSL

-

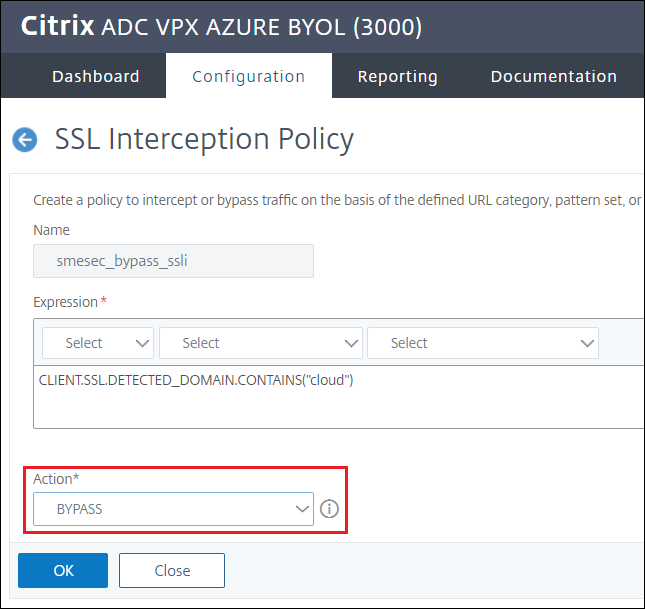

Sélectionnez la stratégie pour la modifier

-

Changer l’action de NOOP à BYPASS

-

Cliquez sur OK.

-

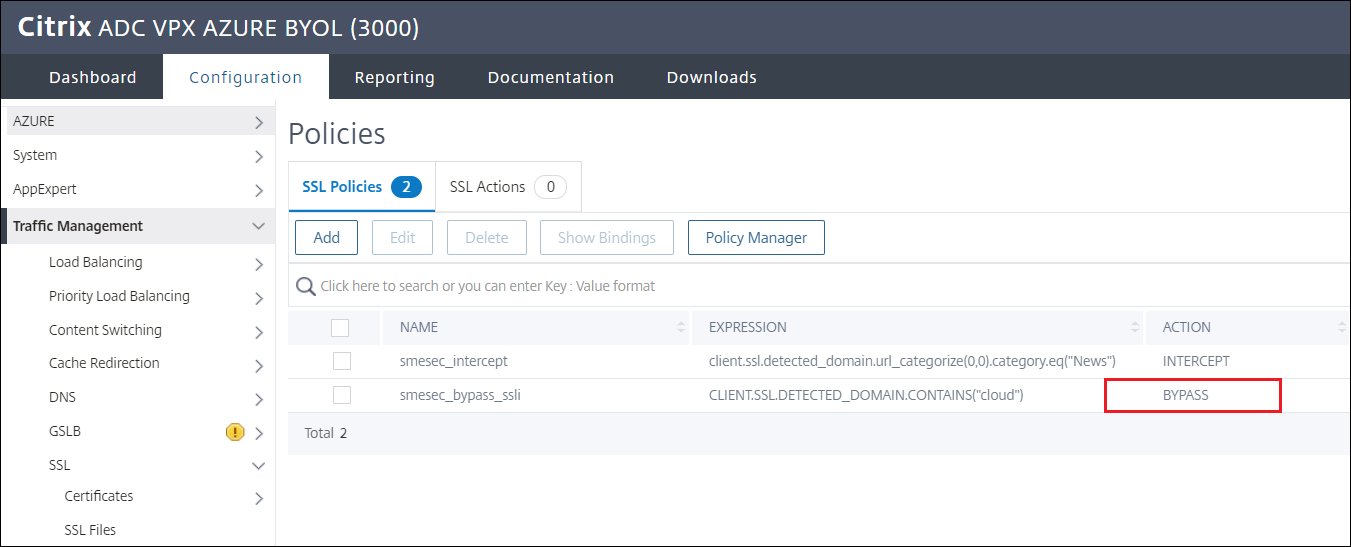

Vérifiez que l’action est maintenant BYPASS

-

Retournez à Gestion du trafic > SSL > Stratégies pour vérifier la modification

-

Pour lier la stratégie de contournement au serveur virtuel, accédez à Sécurité > Proxy de transfert SSL > Serveurs virtuels proxy

-

Double-cliquez sur le serveur virtuel, dans cet exemple

sslproxy01 -

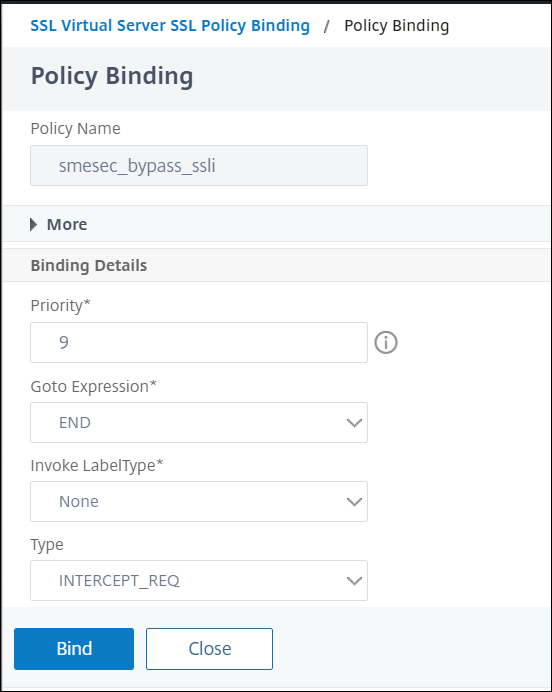

Sélectionnez Ajouter des stratégies SSL et cliquez sur Liaison de stratégie SSL.

-

Liez la stratégie de contournement > Ajouter

-

Cliquez sur Bind

Remarque :

Cette stratégie est créée pour contourner l’interception ADC pour le trafic vers un navigateur sécurisé

launch.cloud.com

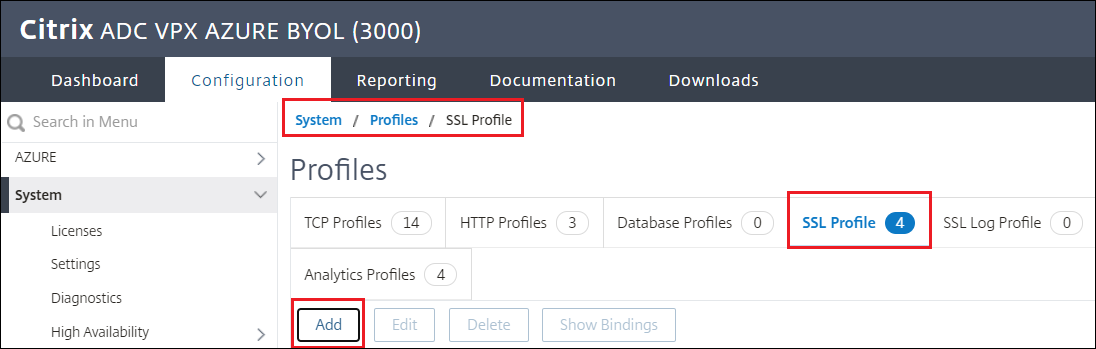

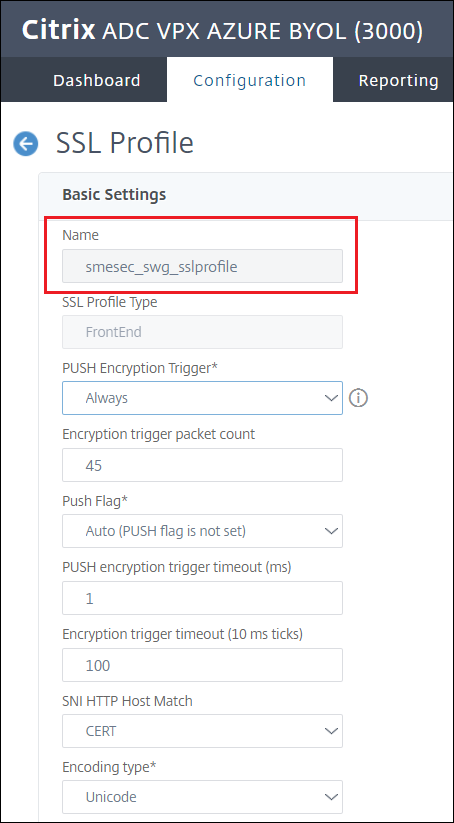

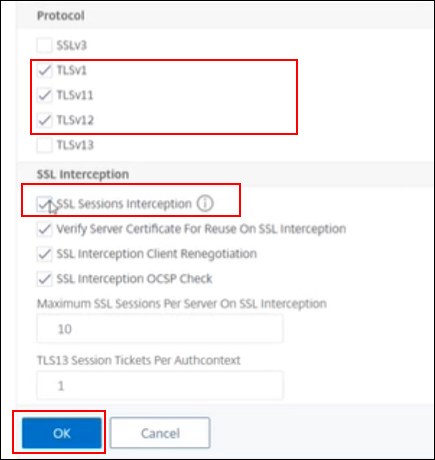

Créer un profil SSL

-

Accédez à Système > Profils > Profil SSL > Ajouter

-

Créez le profil en lui donnant un nom, dans cet exemple

smesec_swg_sslprofile

-

Cochez la case pour activer l’interception des sessions SSL, puis cliquez sur OK.

-

Cliquez sur OK pour créer un profil SSL.

-

Doit installer la paire de clés de certificat

-

Assurez-vous d’avoir un

.pfxformat de la paire de clés cert-clef avant. Reportez-vous à l’étape suivante pour obtenir des instructions sur la façon de générer un.pfxfichier à partir des.keyfichiers.certet que vous avez précédemment téléchargés.

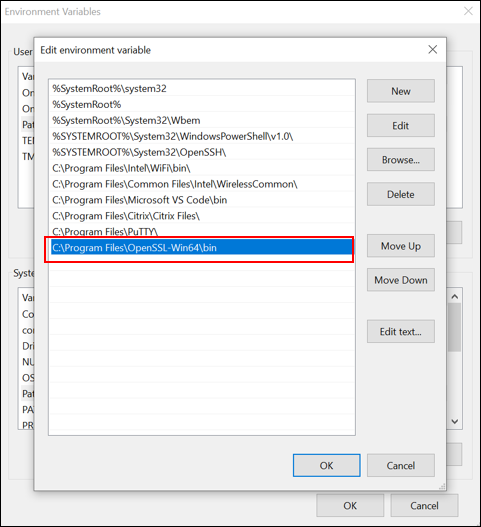

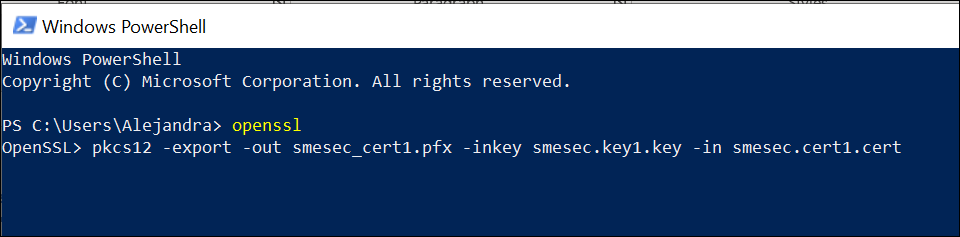

Préparer une paire de clés cert-clé

-

Commencez par installer l’outil SSL

-

Ajouter le chemin

openssld’installation aux variables d’environnement système

-

À partir de PowerShell, exécutez la commande :

openssl pkcs12 -export -out smesec_cert1.pfx -inkey smesec.key1.key -in smesec.cert1.cert

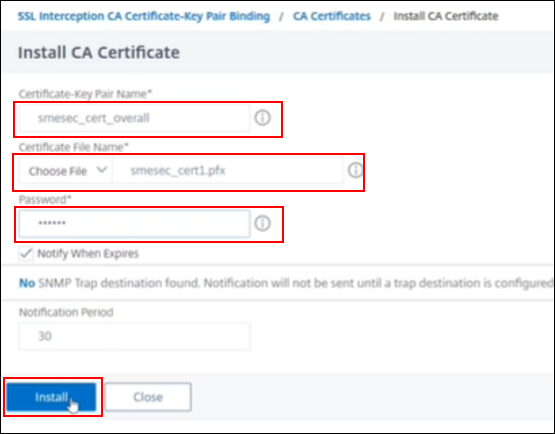

Lier un certificat d’autorité de certification d’interception SSL au profil SSL

-

Accédez à Système > Profils > Profil SSL

-

Sélectionnez le profil créé précédemment

-

Clique+Clé de certificat

-

Cliquez sur Installer

-

Choisissez le fichier .pfx préparé précédemment

-

Créez un mot de passe (vous en aurez besoin plus tard)

-

Cliquez sur Installer

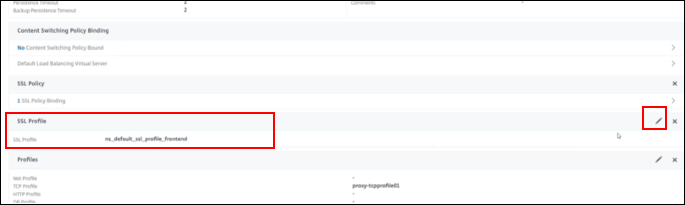

Liez le profil SSL au serveur virtuel

-

Accédez à Sécurité > Proxy de transfert SSL > Serveurs virtuels proxy

-

Sélectionnez le serveur virtuel, dans cet exemple

sslproxy01 -

Cliquez pour modifier le profil SSL

-

Choisissez le profil SSL créé précédemment, dans cet exemple

smesec_swg_sslprofile -

Terminé

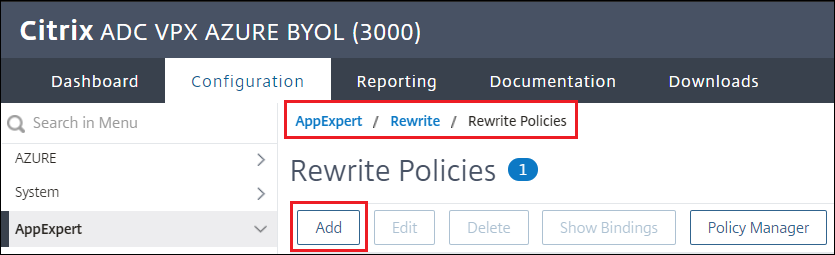

Section 5 : Configurer des stratégies et des actions de réécriture

Une stratégie de réécriture consiste en une règle et une action. La règle détermine le trafic sur lequel la réécriture est appliquée et l’action détermine l’action à entreprendre par Citrix ADC. La stratégie de réécriture est nécessaire pour que la redirection d’URL se produise vers Secure Browser en fonction de la catégorie de l’URL saisie dans le navigateur, dans cet exemple « Actualités ».

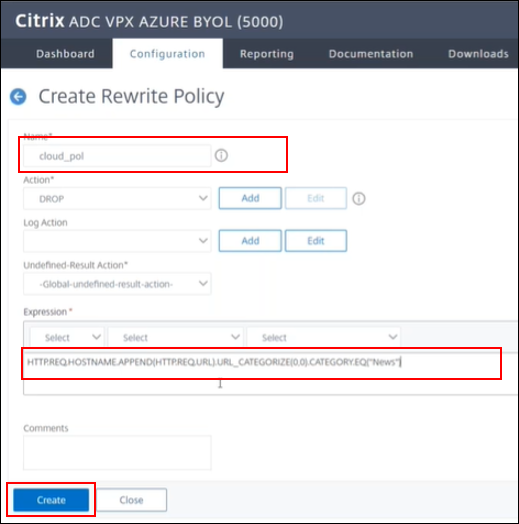

Créer une stratégie et une action de réécriture

-

Accédez à AppExpert > Réécrire > Stratégie

-

Cliquez sur Ajouter.

-

Créez la stratégie en la nommant, cloud_pol dans cet exemple et utilisez l’expression :

HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).CATEGORY.EQ("News") -

Cliquez sur Créer

-

Créer l’action dans PuTTY

-

Exécutez la commande suivante :

add rewrite action cloud_act REPLACE_HTTP_RES q{"HTTP/1.1 302 Found" + "\r\n" + "Location: https://launch.cloud.com/<customername>/<appname>?url=https://" + HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL.PATH) + "\r\n\r\n\" "}Remarque :

dans la commande remplacez

<customername>par votre nom de compte client Citrix Cloud et remplacez par<appname>le nom de l’application publiée Secure Browser pour lequel la stratégie de paramètres d’URL est activée. Se référant à l’application publiée que vous avez créée dans la section 1.

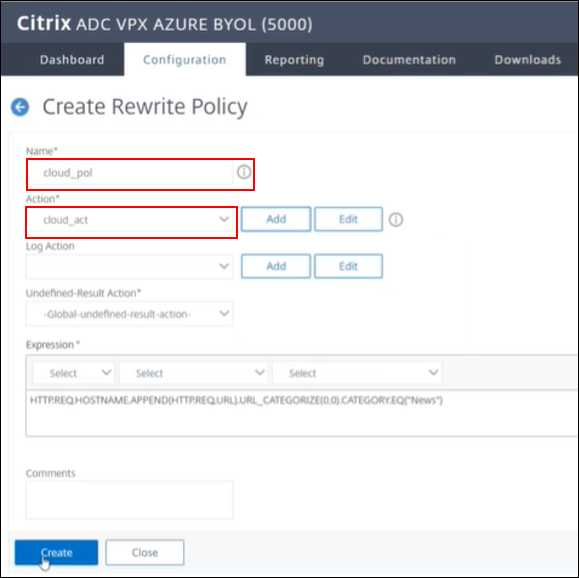

Lier la stratégie de réécriture au serveur virtuel

-

Retour à la console de gestion ADC

-

Accédez à AppExpert > Réécrire > Stratégie

-

Accédez à la stratégie cloud_pol et changez l’action en cloud_act (celle créée précédemment)

-

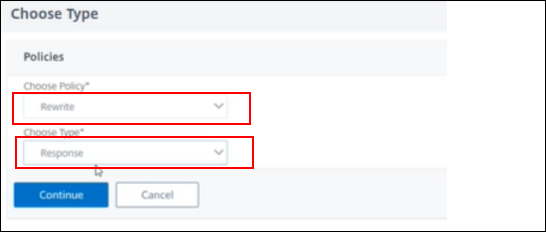

Pour choisir le type de stratégie de réécriture, accédez à Sécurité > Proxy de transfert SSL > Serveurs virtuels proxy

-

Sélectionnez « + Stratégies »

-

Stratégie : Réécrire

-

Type : Réponse

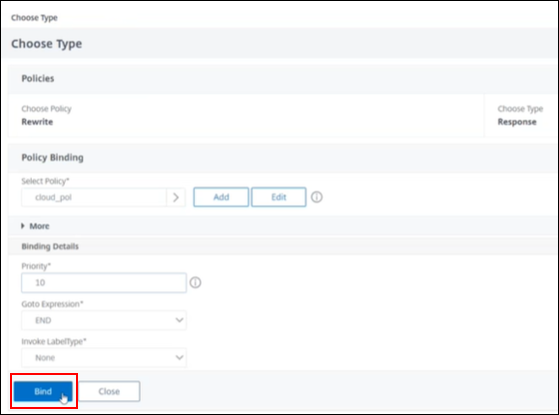

-

Sélectionnez la stratégie créée, dans cet exemple

cloud_pol -

Priorité : 10

-

Lier

-

Cliquez sur Terminé

-

Enregistrer la configuration

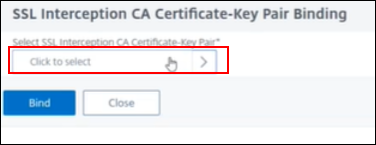

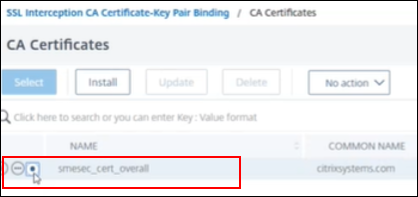

Lier la clé de certificat au profil

-

Accédez à Système > Profils > Profil SSL

-

Sélectionnez le profil créé, par exemple

smesec_swg_sslprofile -

Double-cliquez + Clé de certificat

-

Sélectionnez la clé de certificat, par exemple

smesec_cert_overall

- Cliquez sur Sélectionner

- Cliquez sur Bind

- Cliquez sur OK

- Enregistrer la configuration

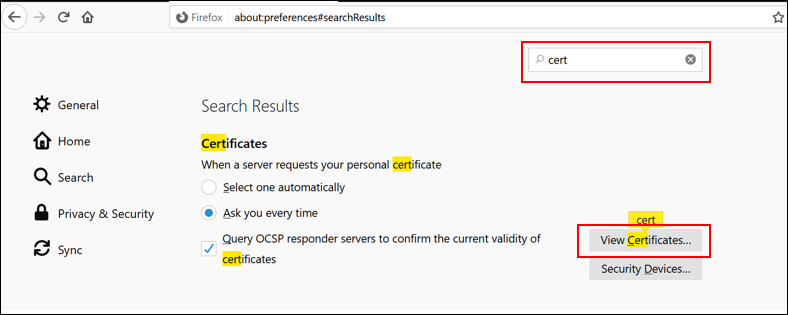

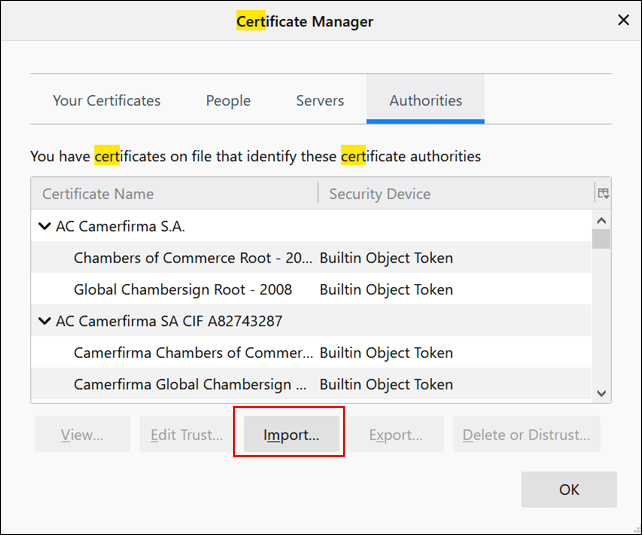

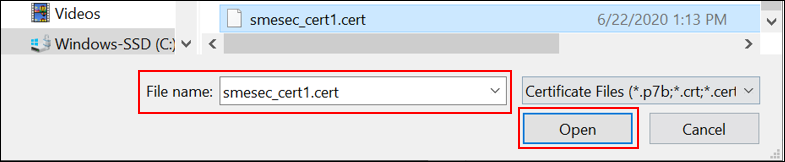

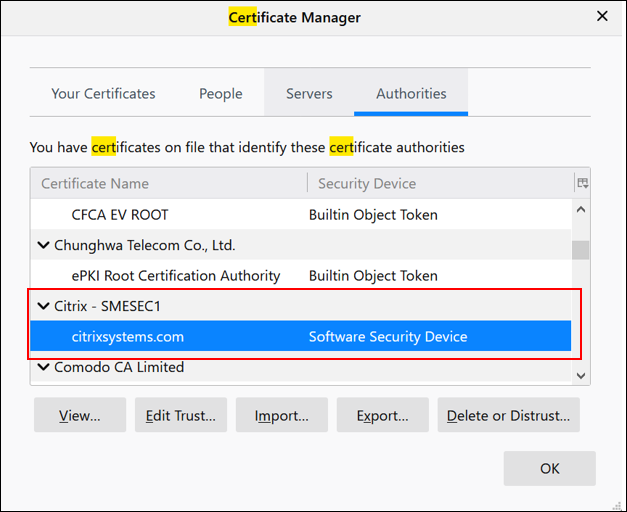

Importer le fichier de certificat dans le navigateur

-

Téléchargez le certificat dans firefox (par exemple avec les sites Web de la catégorie Nouvelles)

-

Accédez à Options dans votre navigateur de choix, Firefox dans cet exemple

-

Rechercher « certs » > cliquez sur « Afficher les certificats »

-

Dans la fenêtre Gestionnaire de certificats, cliquez sur « Importer… »

-

Recherchez votre certificat et cliquez sur Ouvrir,

smesec_cert1.certdans cet exemple

-

Saisissez le mot de passe que vous avez créé lors de la création du certificat

-

Votre autorité de certification doit être installée correctement

Démo

Les sites Web d’actualité du navigateur local sont automatiquement redirigés vers Secure Browser. Voir la démosuivante

Résumé

Dans ce guide de PoC, vous avez appris à configurer Citrix ADC dans Azure et à configurer SSL Forward Proxy et SSL Interception. Cette intégration permet la distribution dynamique des ressources en redirigeant la navigation vers le service Remote Browser Isolation. Ainsi, protéger le réseau de l’entreprise sans sacrifier l’expérience utilisateur.