PoC-Leitfaden: URL-Umleitung mit Secure Browser und NetScaler ADC in Azure

Überblick

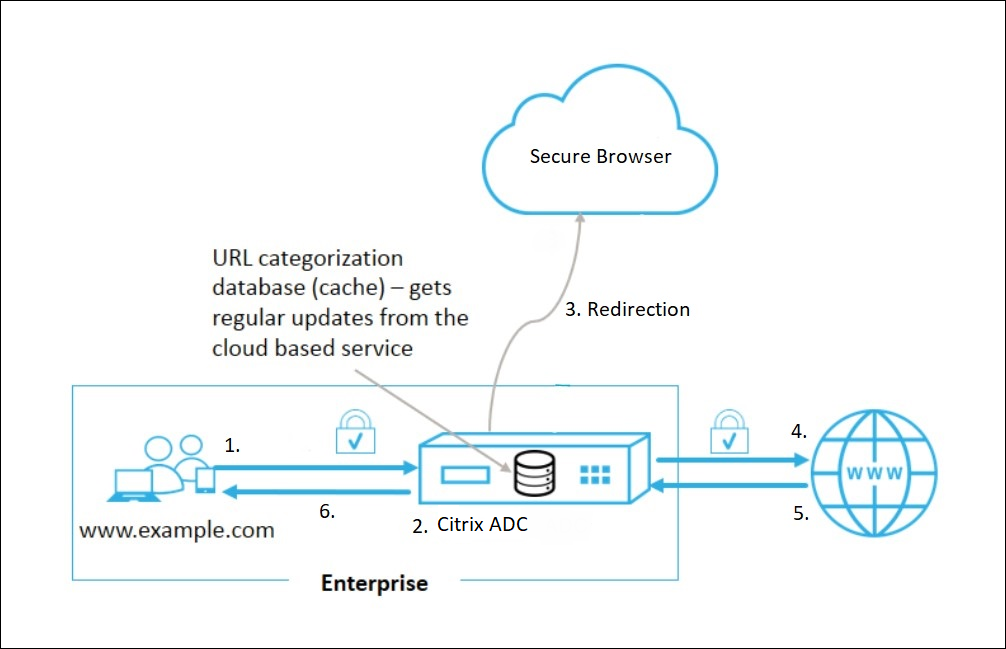

Im Folgenden finden Sie die Konfigurationsschritte für die Einrichtung eines ADC, die Konfiguration von SSL Forward Proxy und SSL Interception mit der neuesten NetScaler ADC Marketplace-Vorlage. Die URL-Umleitung von ADC zu Secure Browser ermöglicht es Administratoren, bestimmte Website-Kategorien zu definieren, die automatisch vom lokalen Browser an Secure Browser umgeleitet werden. Der NetScaler ADC fungiert als Zwischenproxy, um das Abfangen zwischen lokalem Surfen und Internet durchzuführen, wodurch die Webisolierung erreicht und das Unternehmensnetzwerk geschützt wird. Diese Fähigkeit erhöht die Sicherheit, ohne die Benutzererfahrung zu beeinträchtigen.

Konzeptarchitektur

Geltungsbereich

Dieser Leitfaden für den Machbarkeitsnachweis beschreibt Folgendes:

- Secure Browser-Testkonto abrufen

- Einrichten von ADC in Azure

- Richten Sie die NetScaler ADC Appliance als Proxy ein

- Einrichten von SSL Interception

- Einrichten von Rewrite-Richtlinien und -Aktionen

Schritte für die Bereitstellung

Abschnitt 1: Beziehen eines Secure Browser-Testkontos

[Referenzdokument für den Remote Browser Isolation-Dienst] /en-us/citrix-remote-browser-isolation)

Fordern Sie eine Testversion von Sec

-

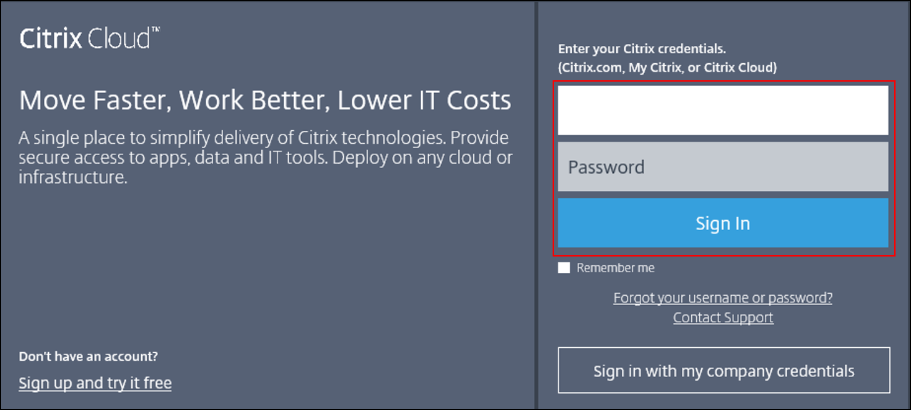

Navigieren Sie zu Ihrem Citrix Cloud-Konto und geben Sie Benutzernamen und Kennwort ein

-

Klicken Sie auf Anmelden. Wenn Ihr Konto mehr als einen Kunden verwaltet, wählen Sie den entsprechenden aus

-

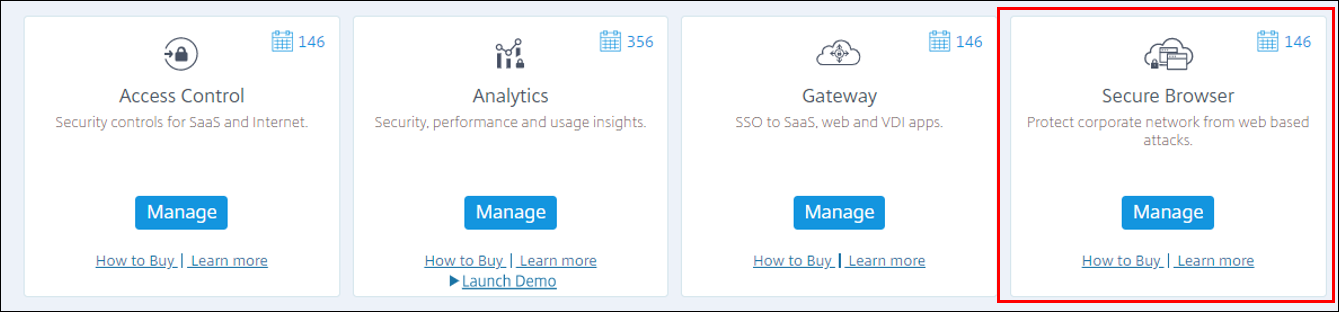

Doppelklicken Sie auf die Kachel Secure Browser

-

Wenn Sie wissen, wer Ihr Account-Team ist, wenden Sie sich an dieses, um die Testversion zu genehmigen. Wenn Sie sich nicht sicher sind, wer Ihr Account-Team ist, fahren Sie mit dem nächsten Schritt fort.

-

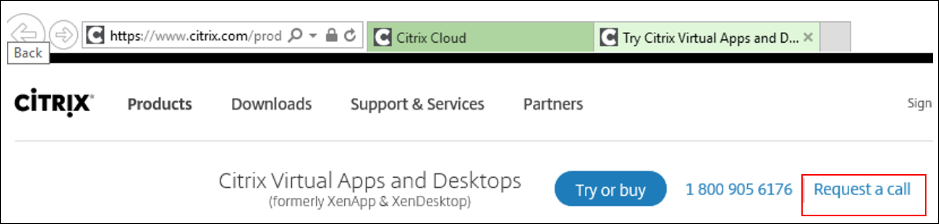

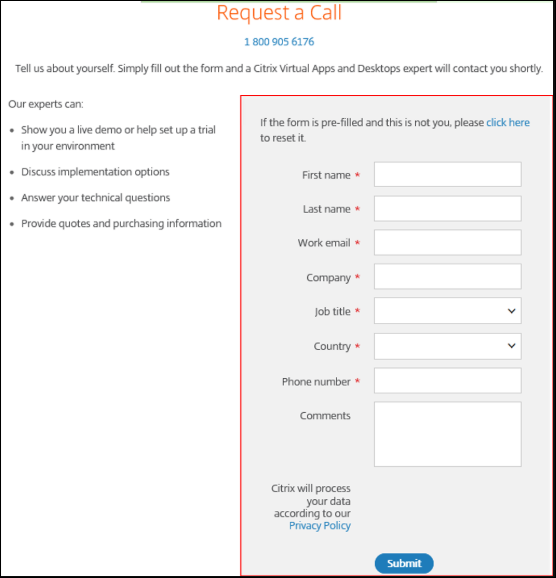

Klicken Sie auf Anruf anfordern

-

Geben Sie Ihre Daten ein und geben Sie im Kommentarbereich„Remote Browser Isolation Service Trial“ an.

-

Klicken Sie auf Submit.

Hinweis:

Citrix Sales wird sich mit Ihnen in Verbindung setzen, um Ihnen Zugriff auf den Service zu geben. Dies ist nicht sofort, ein Citrix Vertriebsmitarbeiter wird sich melden

-

Sobald Sie die Secure Browser-Testversion genehmigt haben, lesen Sie den Abschnitt Einen sicheren Browser veröffentlichen in der Citrix Doc, um eine Secure Browser-App zu veröffentlichen.

URL-Parameter aktivieren

-

Doppelklicken Sie in Ihrem Citrix Cloud-Abonnement auf die Secure Browser-Kachel

-

Klicken Sie in Ihrem veröffentlichten Browser, in diesem Beispiel “Browser” genannt, auf die drei Punkte und wählen Sie Richtlinienaus

-

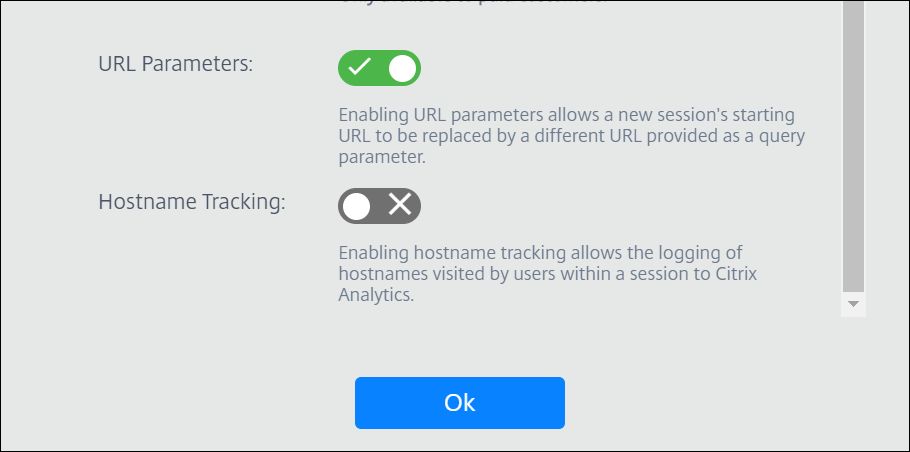

Aktivieren Sie die Richtlinie für URL-Parameter in Ihrem veröffentlichten Browser

Abschnitt 2: Einrichten von ADC in Azure

Der ADC kann in jeder Cloud Ihrer Wahl eingerichtet werden. In diesem Beispiel ist Azure unsere Cloud der Wahl.

Konfigurieren einer ADC-Instanz

-

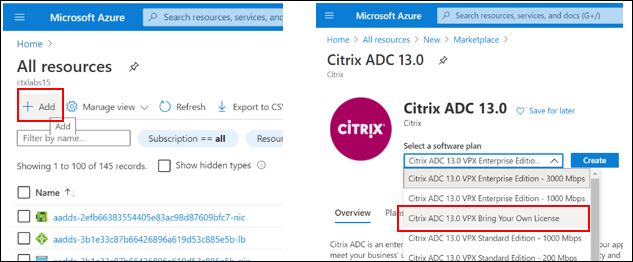

Navigieren Sie zu Alle Ressourcen und klicken Sie auf + Schaltfläche Hinzufügen, suchen Sie nach NetScaler ADC

-

Wählen Sie die NetScaler ADC-Vorlage

-

Wählen Sie den Softwareplan nach Ihren Anforderungen aus (in diesem Beispiel Bring Your Own License)

-

Klicken Sie auf Erstellen.

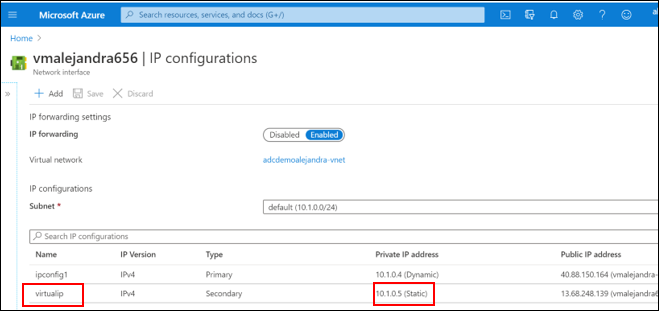

Konfigurieren der NIC-Karte

-

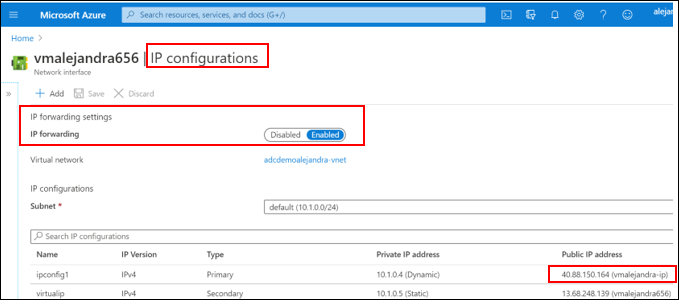

Navigieren Sie zu Alle Ressourcen und wählen Sie die NIC-Karte für die ADC-Instanz

-

Wählen Sie IP-Konfigurationenaus, notieren Sie sich die ADC-Verwaltungsadresse

-

Aktivieren Sie die Einstellungen für die IP-Weiterleitung, speichern Sie die Änderungen.

Konfigurieren virtueller IP

-

Klicken Sie auf Hinzufügen, legen Sie

virtualipals Namen der neuen Konfiguration fest -

Wählen Sie Static aus und fügen Sie nach der Verwaltungsadresse eine neue IP-Adresse hinzu

-

Aktivieren Sie die Option “Öffentliche Adresse” und erstellen Sie eine neue öffentliche IP-Adresse

-

Speichern Sie die Änderungen

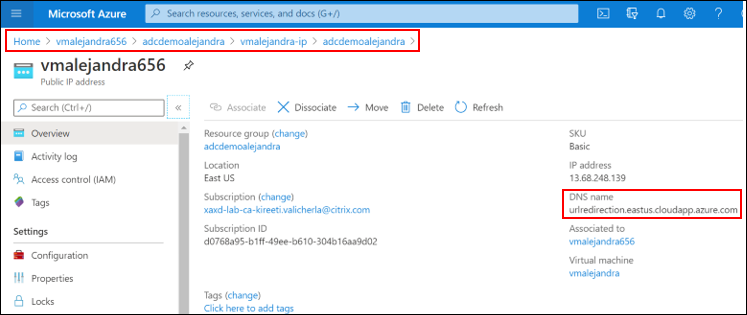

Richten Sie den FQDN auf dem Client ein

-

Navigieren Sie zu der für die

virtualipKonfiguration erstellten Ressource für öffentliche IP-Adressen -

Klicken Sie auf Konfigurationund fügen Sie ein DNS-Label hinzu (in diesem Beispiel

urlredirection.eastus.cloudapp.azure.com)

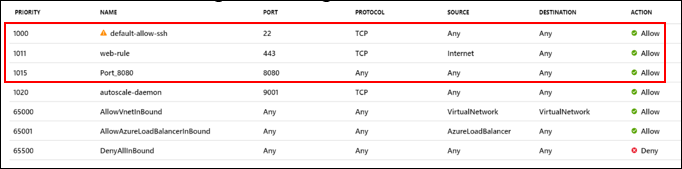

Einrichten von Netzwerkregeln

-

Fügen Sie die folgenden Regeln für Netzwerke hinzu

Hinweis:

Sie können die Ports 22 und 443 nach Abschluss der Konfiguration schließen, da diese Ports nur für die Anmeldung bei der Verwaltungskonsole zu Konfigurationszwecken benötigt werden.

-

Zu diesem Zeitpunkt ist die ADC-Instanz in Azure eingerichtet

Abschnitt 3: Richten Sie die NetScaler ADC Appliance als Proxy ein

Richten Sie den ADC als Proxy ein, um den Datenverkehr vom Clientbrowser zum Internet zu leiten.

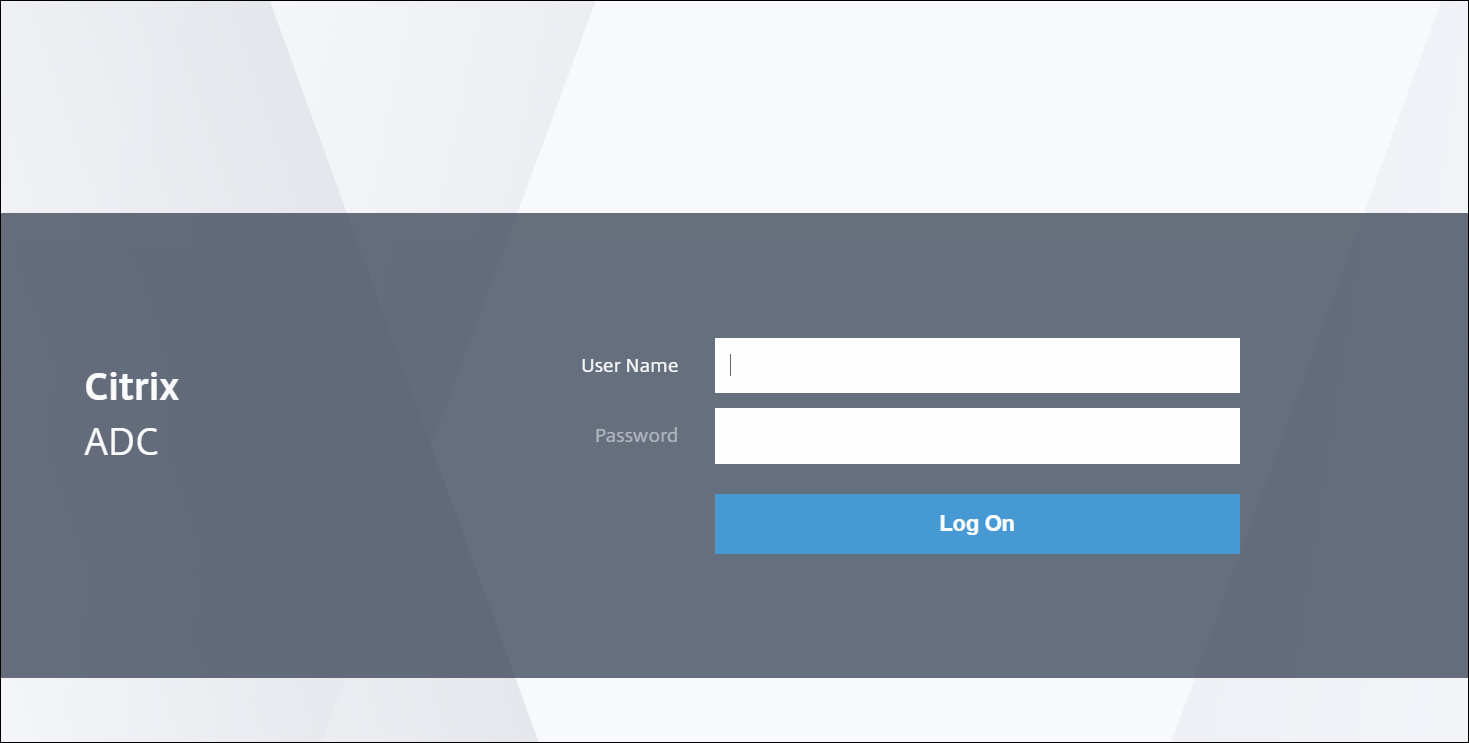

Melden Sie sich bei ADC Management Console an

-

Navigieren Sie zur NetScaler ADC Management Console, indem Sie die öffentliche IP-Adresse der Instanz in die Suchleiste Ihres Browsers eingeben

Hinweis:

Verwenden Sie in diesem Beispiel die IP-Adresse der Maschine, die Sie in den vorherigen Schritten bereitgestellt haben

https://40.88.150.164/ -

Melden Sie sich bei der Konsole an, indem Sie den Benutzernamen und das Kennwort eingeben, die Sie in den vorherigen Schritten eingerichtet haben

-

Klicken Sie auf dem Bildschirm für die Erstkonfiguration auf Weiter

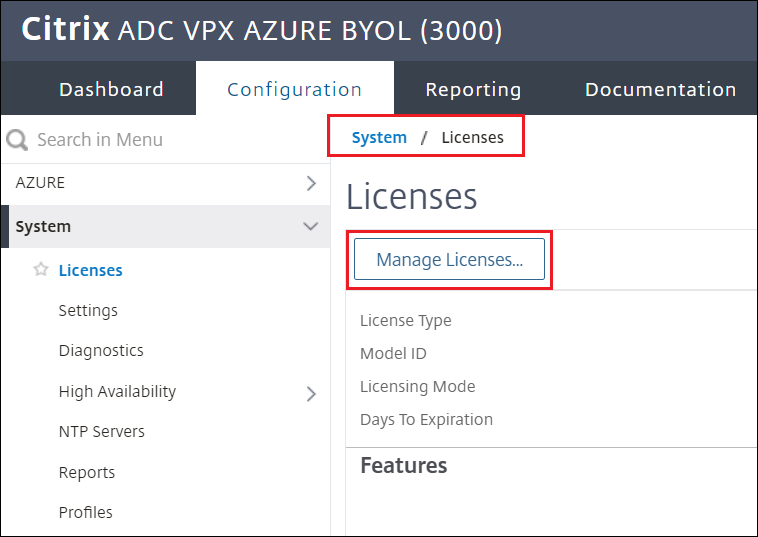

Die Lizenzen hochladen

-

Navigieren Sie zu System > Lizenzen > Lizenzen verwalten

-

Laden Sie die notwendigen Lizenzen für ADC hoch.

Hinweis:

Die von Ihnen mitgetretenen Lizenzen müssen die in den Schritten 11 und 13 unter Configure Basic Features und Configure Advanced Features hervorgehobenen Funktionen unterstützen (z. B. CNS_V3000_SERVER_PLT_Retail.lic und CNS_WEBF_SSERVER_Retail.lic)

-

Starten Sie den Server neu, nachdem Sie beide Lizenzen hochgeladen haben.

-

Melden Sie sich nach dem Neustart erneut bei der Verwaltung an

-

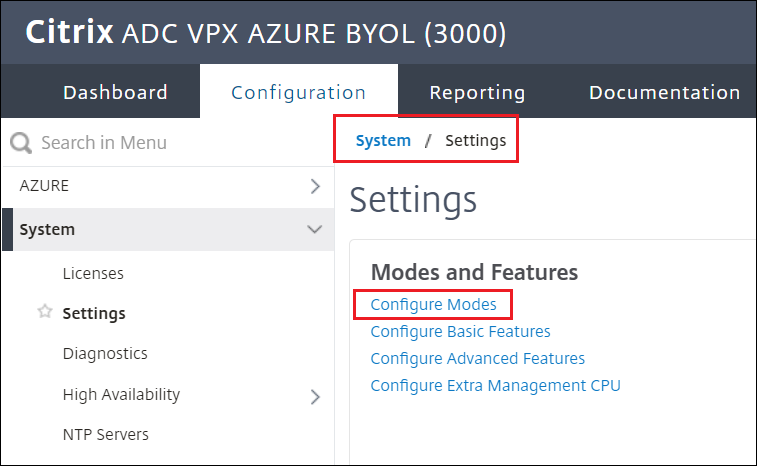

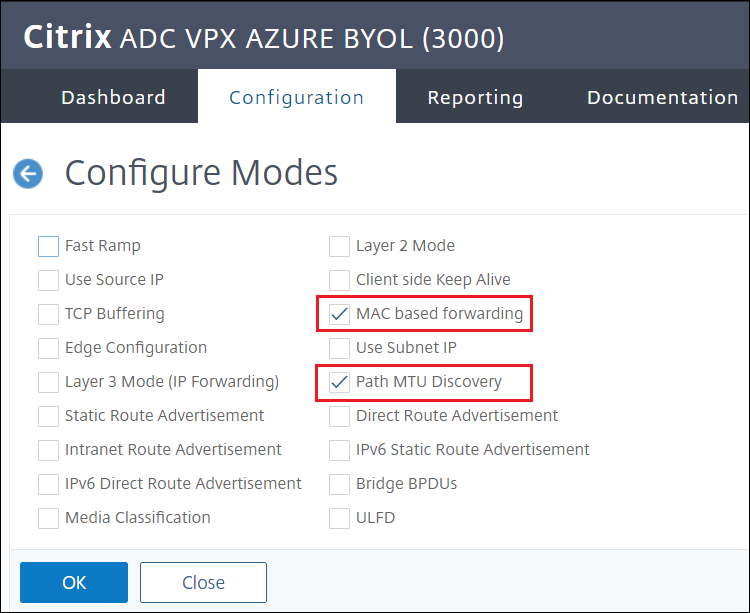

Navigieren Sie zu System > Einstellungen > Modi konfigurieren

-

Es müssen nur zwei Optionen aktiviert werden, die Mac-basierte Weiterleitung und Path MTU Discovery

-

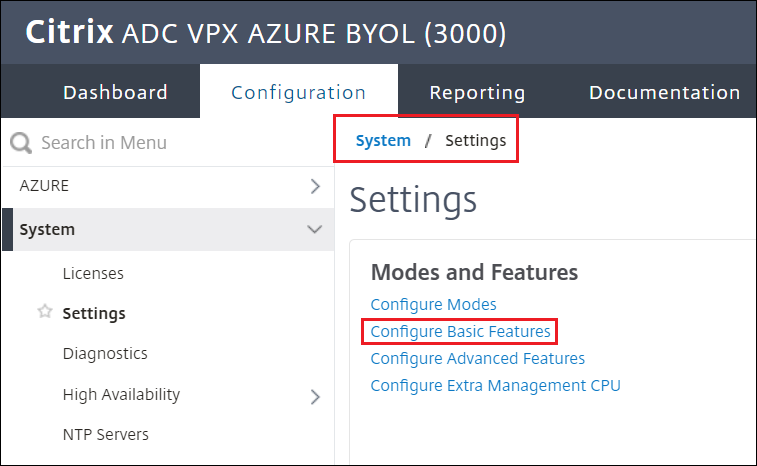

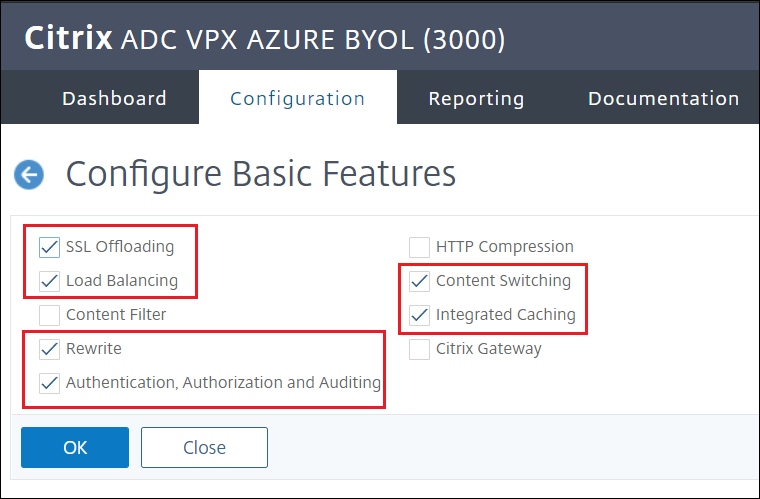

Navigieren Sie zu System > Einstellungen > Basisfunktionen konfigurieren

-

Wählen Sie aus:

SSL OffloadingLoad Balancing,Rewrite,Authentication, Authorization, and Auditing,,Content Switching, undIntegrated Caching

-

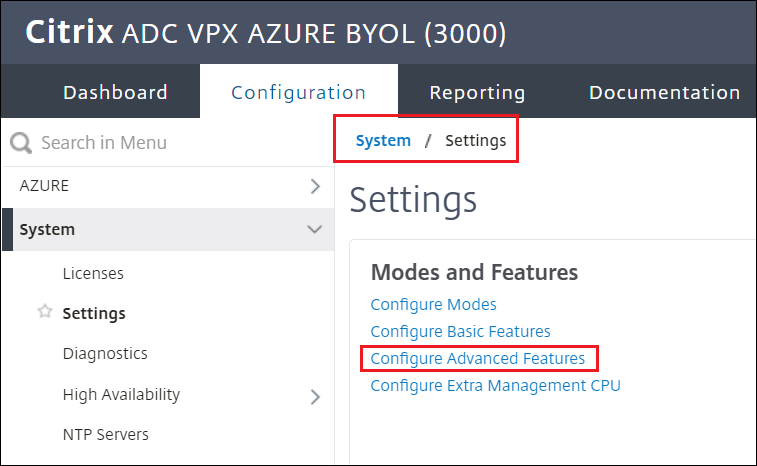

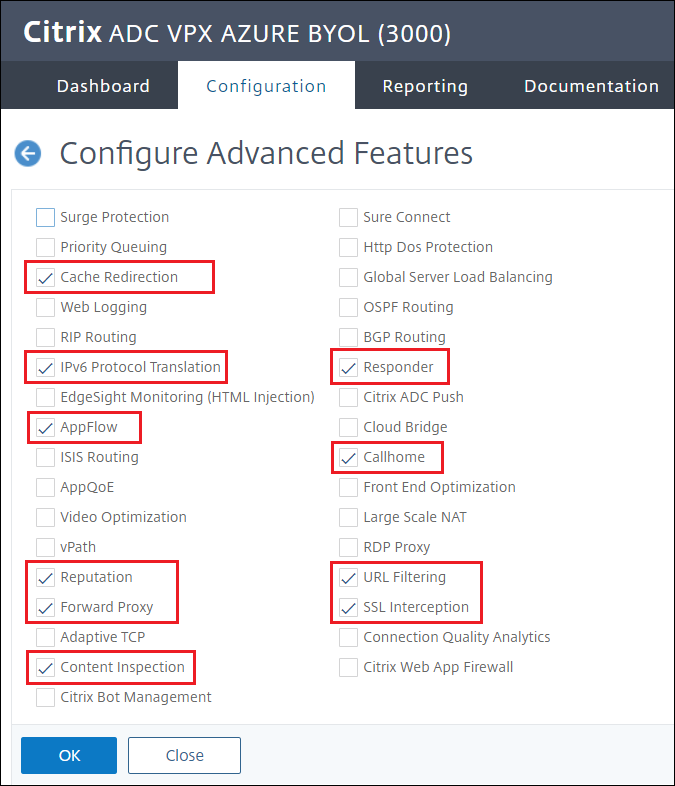

Navigieren Sie zu System > Einstellungen > Erweiterte Funktionen konfigurieren

-

Wählen Sie aus:

Cache RedirectionIPv6 Protocol TranslationAppFlow,Reputation,,Forward Proxy,Content Inspection,Responder,URL Filtering, undSSL Interception

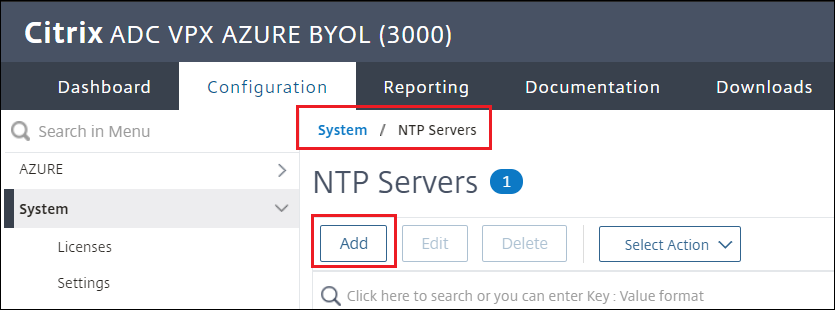

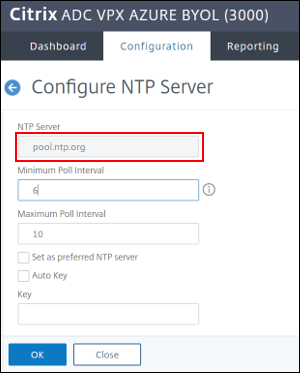

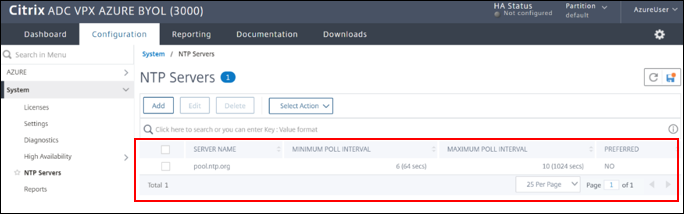

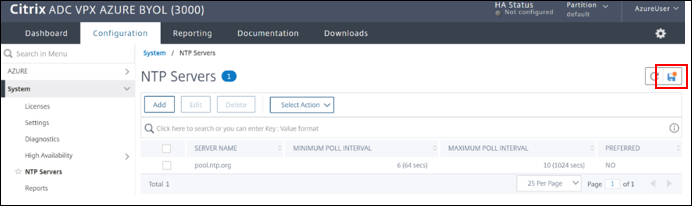

Richten Sie den NTP Server ein

-

Navigieren Sie zu System > NTP Servers > Hinzufügen

-

Erstellen Sie zum Beispiel einen Server

pool.ntp.org

-

Aktivieren Sie NTP bei Aufforderung und setzen Sie den Server auf aktiviert

-

Speichern der Aktion “Speichern” der Konfiguration aus dem Managementportal

-

Öffnen Sie SSH Session to ADC Verwaltungsadresse, melden Sie sich mit Anmeldeinformationen an, die Sie bei der Bereitstellung des ADC von Azure verwendet haben

Einrichten von TCP-Profil und vServer

-

Holen Sie sich das

virtualipaus den Schritten in Abschnitt 2 und geben Sie den Befehl ein (in diesem Beispiel 10.1.0.5) -

Führen Sie zum Beispiel die folgenden Befehle mit der

sslproxyAdresse ausvirtualip: -

So fügen Sie TCP-Profil hinzu:

add ns tcpProfile proxy-tcpprofile01 -dynamicReceiveBuffering ENABLED -KA ENABLED -mptcp ENABLED -mptcpDropDataOnPreEstSF ENABLED -mptcpSessionTimeout 360 -builtin MODIFIABLE <!--NeedCopy--> -

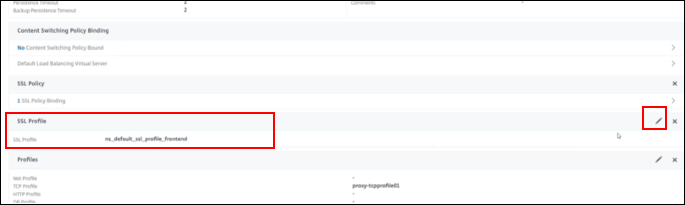

So fügen Sie einen virtuellen Server hinzu

add cs vserver sslproxy01 PROXY 10.1.0.5 8080 -cltTimeout 360 -tcpProfileName proxy-tcpprofile01 -persistenceType NONE bind cs vserver sslproxy01 -lbvserver azurelbdnsvserver add netProfile proxy-netprofile01 -srcIP 10.1.0.5 -srcippersistency ENABLED -MBF ENABLED -proxyProtocol ENABLED -proxyProtocoltxversion V2 set cs vserver sslproxy01 -netProfile proxy-netprofile01 set ssl vserver sslproxy01 -sslProfile ns_default_ssl_profile_frontend save ns config <!--NeedCopy--> -

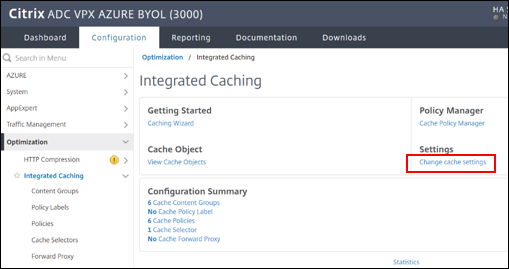

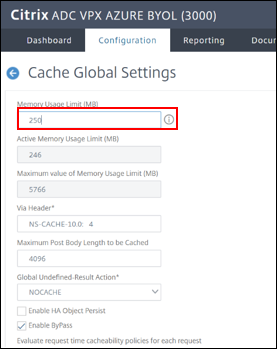

Um die Cache-Einstellungen zu ändern, kehren Sie im Browser zur Verwaltungssitzung zurück

-

Navigieren Sie zu Optimierung > Integriertes Caching

-

Navigieren Sie zu Einstellungen > Cache-Einstellungen ändern

-

Setzen Sie das Speichernutzungslimit auf

250 MBund klicken Sie auf

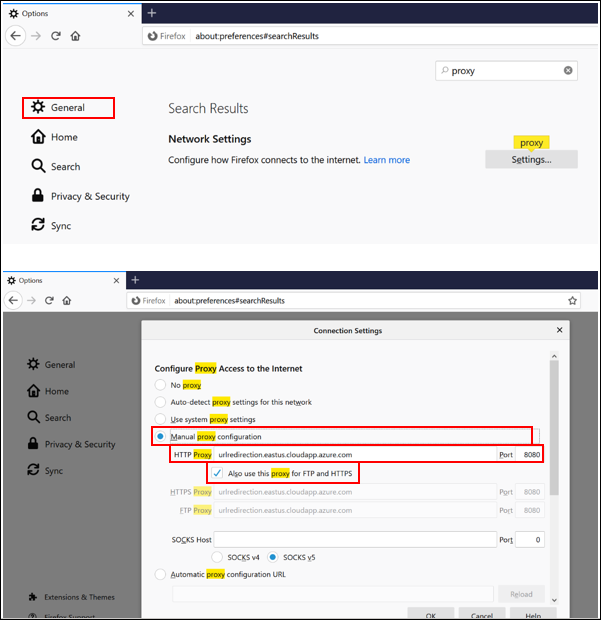

Richten Sie den Client für die URL-Umleitung ein

-

Auf einem Client, zum Beispiel Firefox

-

Konfigurieren Sie Ihren Browser-Proxy für

virtualip, Public IP oder FQDN: 8080, den Sie in Abschnitt 2 konfiguriert haben (z. B.urlredirection.eastus.cloudapp.azure.com:8080)

-

Nachdem wir nun einen ADC eingerichtet haben, testen Sie auf jede Website-Konnektivität des Browsers, wobei der ADC als Proxy fungiert.

Abschnitt 4: Einrichten des SSL-Interception

Beim SSL-Abfangen wird eine Richtlinie verwendet, die festlegt, welcher Datenverkehr abgefangen, blockiert oder zugelassen werden soll. Citrix empfiehlt, dass Sie eine generische Richtlinie zum Abfangen des Datenverkehrs und spezifischere Richtlinien konfigurieren, um einen Teil des Datenverkehrs zu Bypass.

Informationsquellen:

Videobeispiel für die Konfiguration

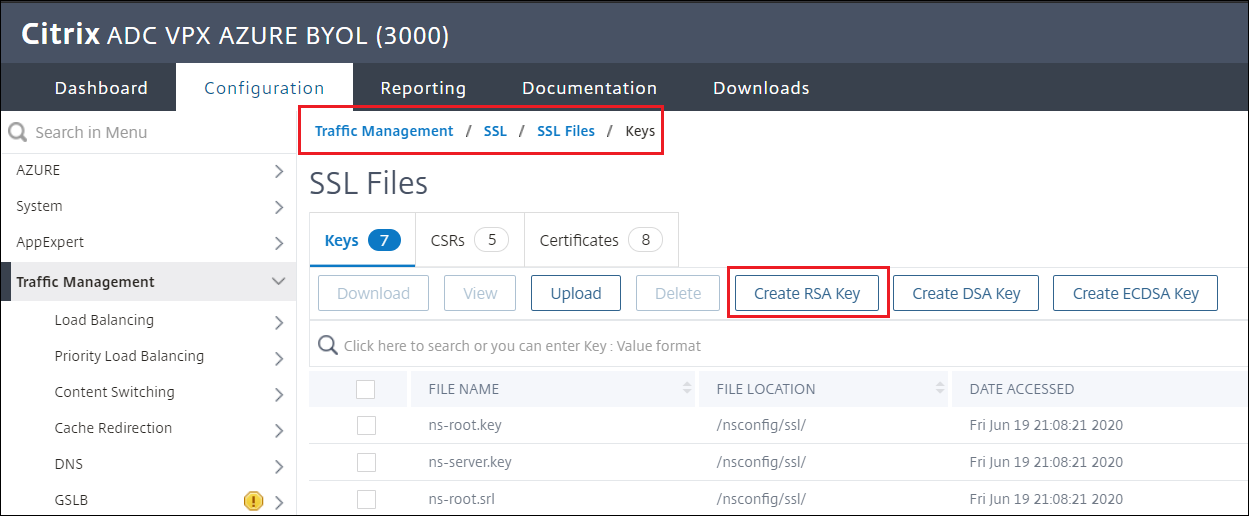

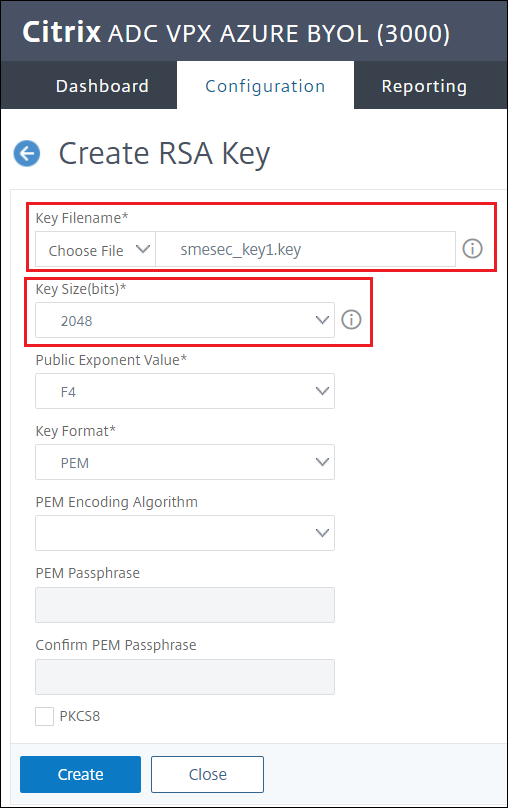

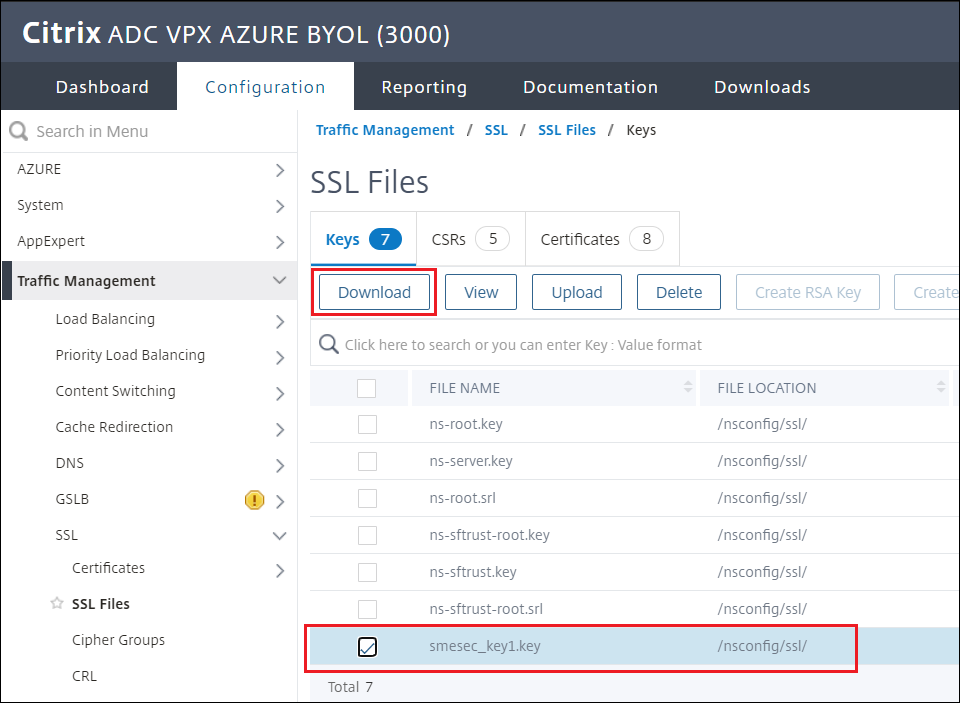

Erstellen Sie einen RSA-Schlüssel

-

Navigieren Sie zu Verkehrsmanagement > SSL > SSL-Dateien > Schlüssel

-

Wählen Sie RSA-Schlüssel erstellen

-

Wählen Sie den Schlüsseldateinamen und die erforderliche Schlüsselgröße aus

-

Sobald der Schlüssel erstellt wurde, laden Sie die

.keyDatei zur späteren Verwendung herunter

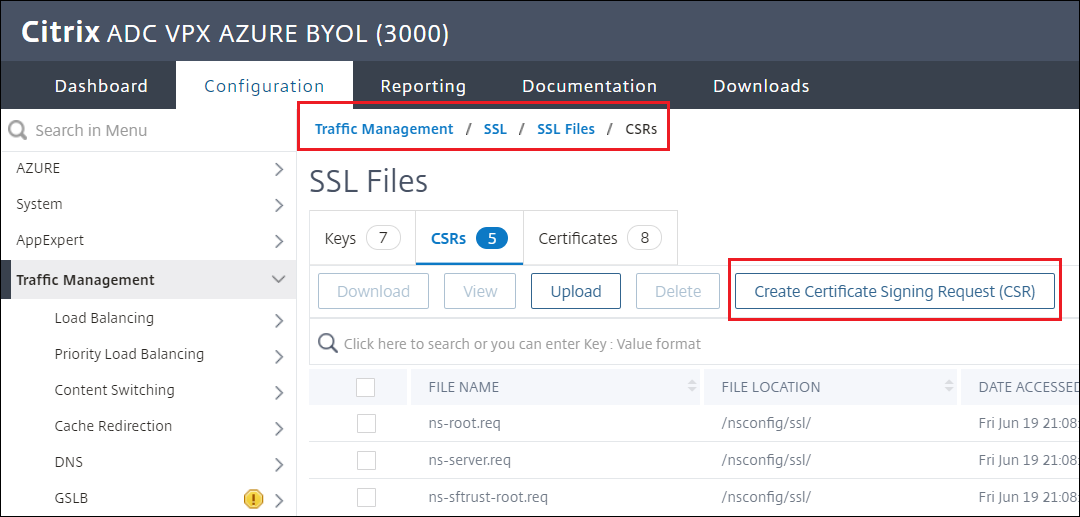

Zertifikatsignieranforderung (CSR) erstellen

-

Navigieren Sie zu Verkehrsmanagement > SSL > SSL-Dateien > CSRs > Zertifikatsignieranforderung erstellen (CSR)

-

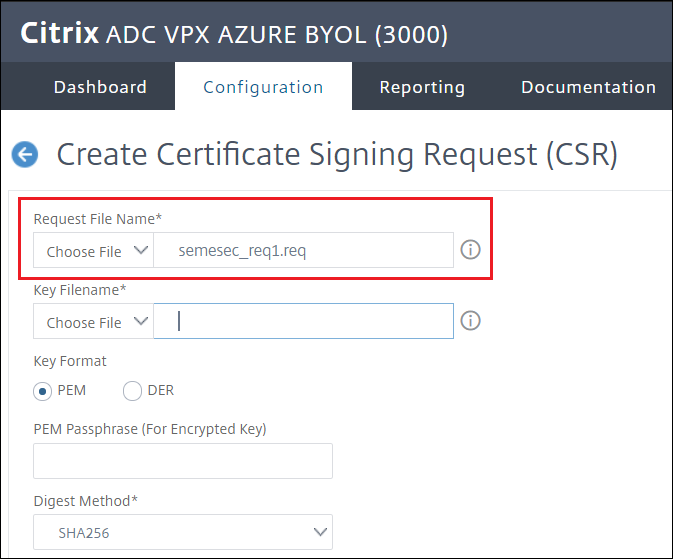

Benennen Sie zum Beispiel die Anforderungsdatei

semesec_req1.req

-

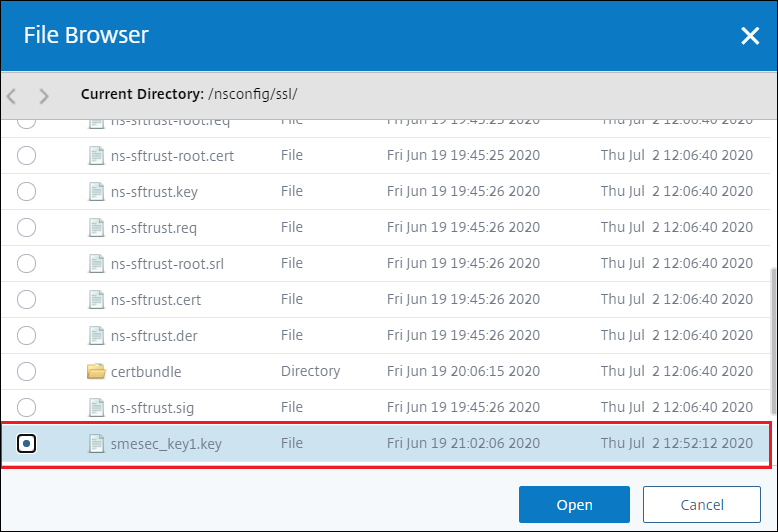

Klicken Sie auf Key Filename > Appliace Der Schlüsseldateiname ist derjenige, der im vorherigen Schritt erstellt wurde, in diesem Beispiel

smesec_key1.key

-

Nach der Auswahl des Schlüssels füllen Sie die erforderlichen Felder weiter aus: Allgemeiner Name, Organisationsname und Bundesland oder Provinz

-

Klicken Sie auf Erstellen.

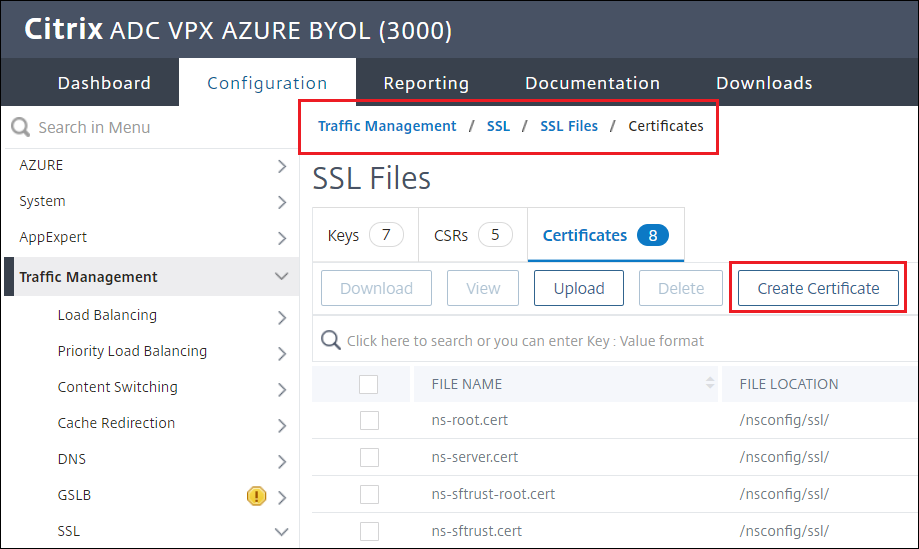

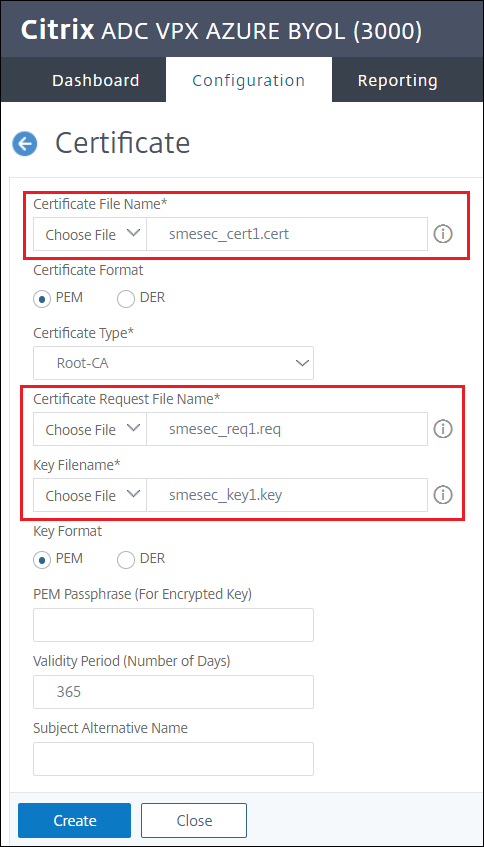

Erstellen Sie ein Zertifikat

-

Navigieren Sie zu Verkehrsmanagement > SSL > SSL-Dateien > Zertifikate > Zertifikat erstellen

-

Geben Sie dem Zertifikat einen Namen und wählen Sie die Zertifikatsanforderungsdatei (

.req) und den in den vorherigen Schritten erstellten Schlüsseldateinamen (.key)

-

Klicken Sie auf Erstellen.

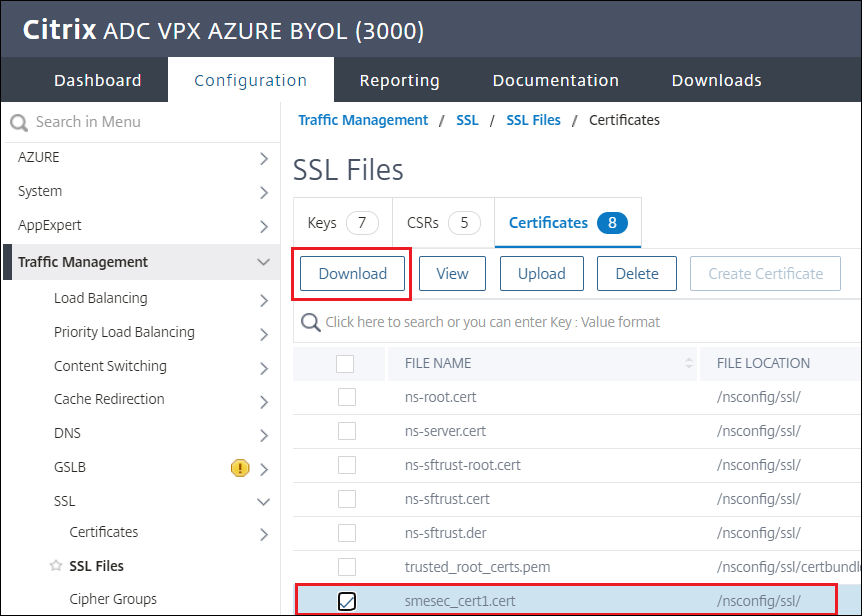

-

Sobald das Zertifikat erstellt wurde, laden Sie die

.certDatei für die spätere Verwendung herunter

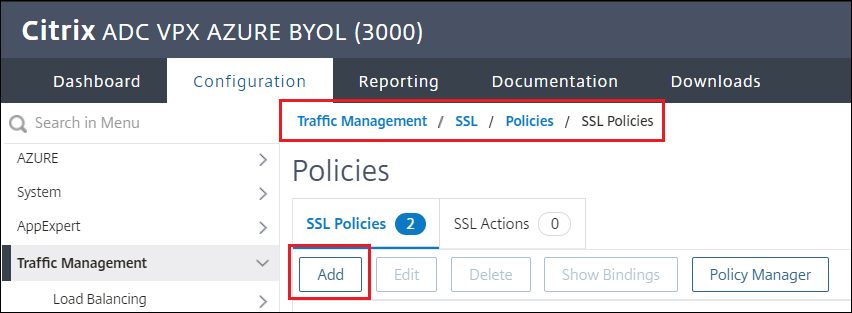

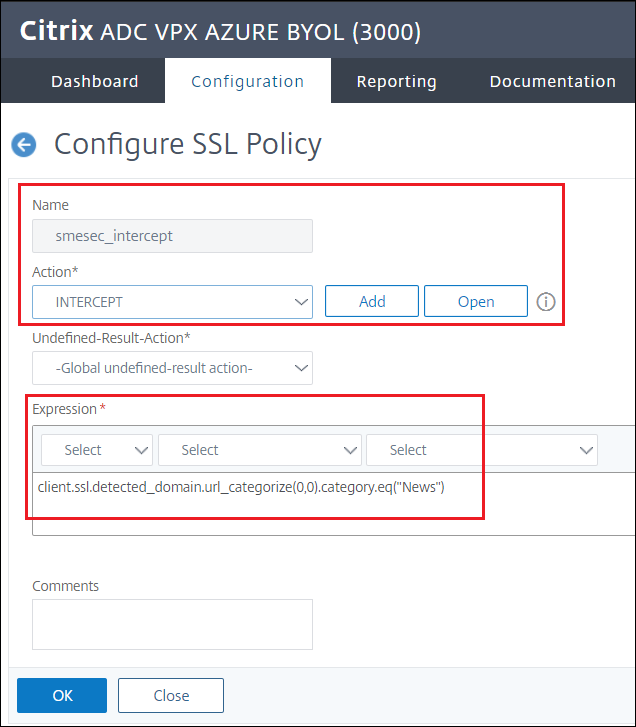

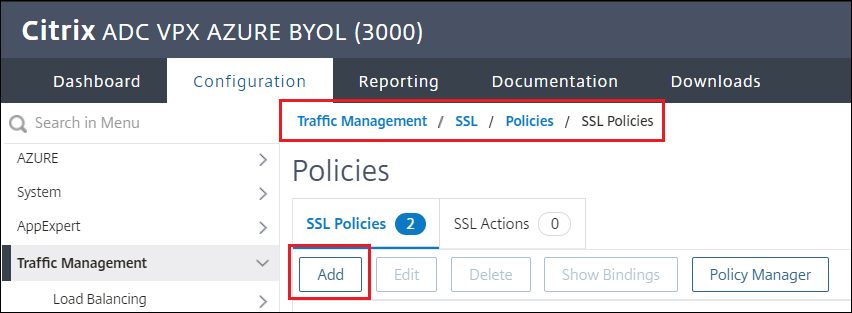

SSL INTERCEPT-Richtlinie erstellen

-

Navigieren Sie zu Verkehrsmanagement > SSL > Richtlinien

-

Klicken Sie auf Hinzufügen.

-

Geben Sie der Richtlinie einen Namen und wählen Sie die INTERCEPT-Aktion

-

Ausdruck zum Abfangen von Nachrichten:

client.ssl.detected_domain.url_categorize(0,0).category.eq("News") -

Klicken Sie auf Erstellen.

-

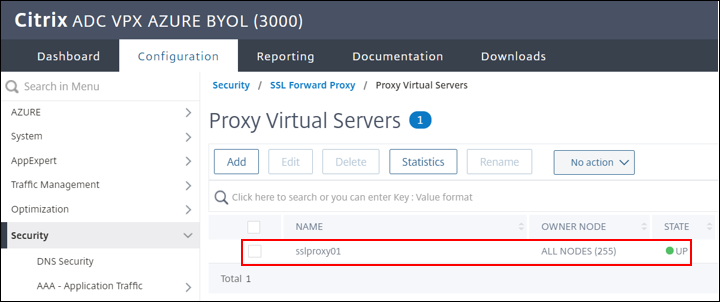

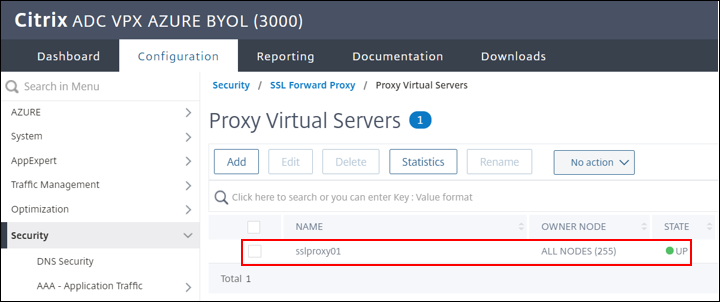

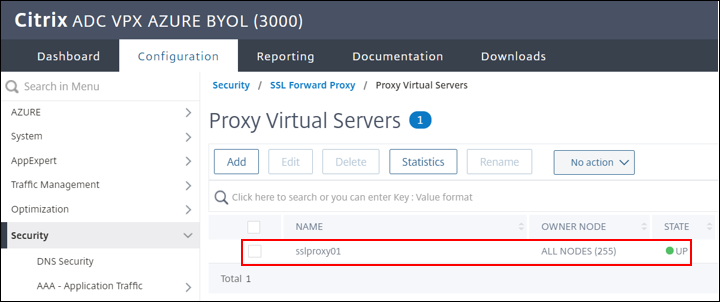

Um die Intercept-Richtlinie an den virtuellen Server zu binden, navigieren Sie zu Sicherheit > SSL Forward Proxy > Proxy Virtual Servers

-

Wählen Sie den virtuellen Server aus, in diesem Beispiel

sslproxy01 -

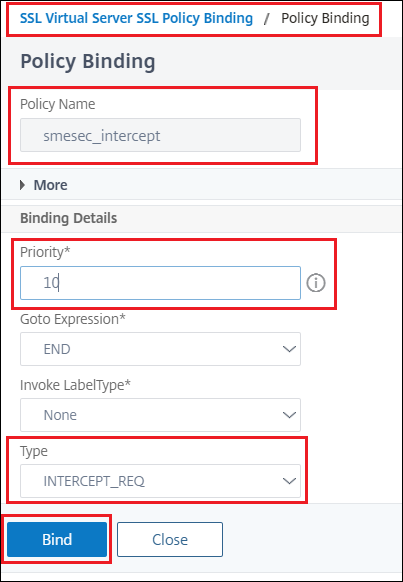

Wählen Sie SSL-Richtlinien hinzufügen aus und klicken Sie auf Keine SSL-Richtlinienbindung

-

Binden Sie die Abfang-Richtlinie:

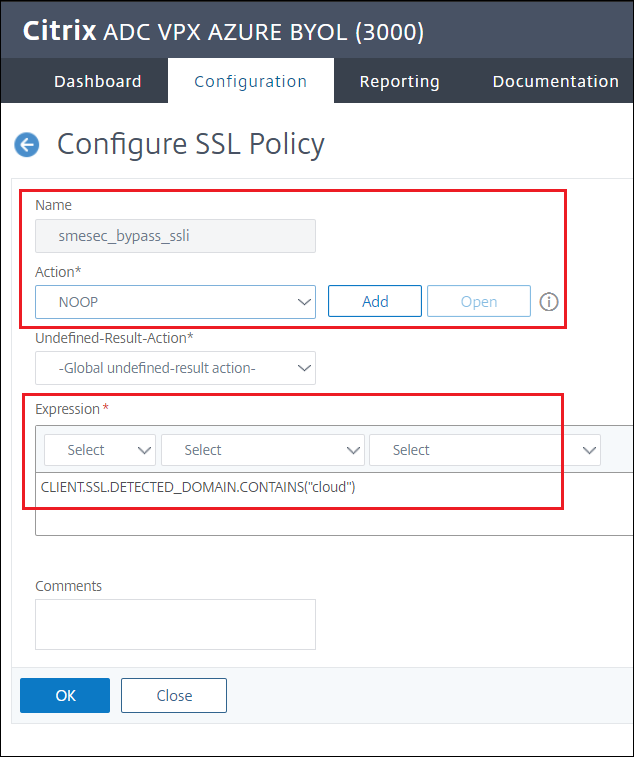

Erstellen einer SSL-BYPASS-Richtlinie

-

Navigieren Sie zu Verkehrsmanagement > SSL > Richtlinien

-

Klicken Sie auf Hinzufügen.

-

Geben Sie der Richtlinie einen Namen und wählen Sie die NOOP-Aktion aus - es gibt keine BYPASS-Option, siehe nächsten Schritt

-

Ausdruck zur Bypass der Richtlinie:

CLIENT.SSL.DETECTED_DOMAIN.CONTAINS("cloud")

-

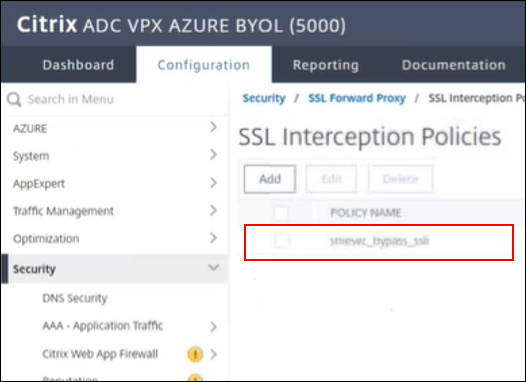

Navigieren Sie zu Sicherheit > SSL Forward Proxy > SSL Interception Policys

-

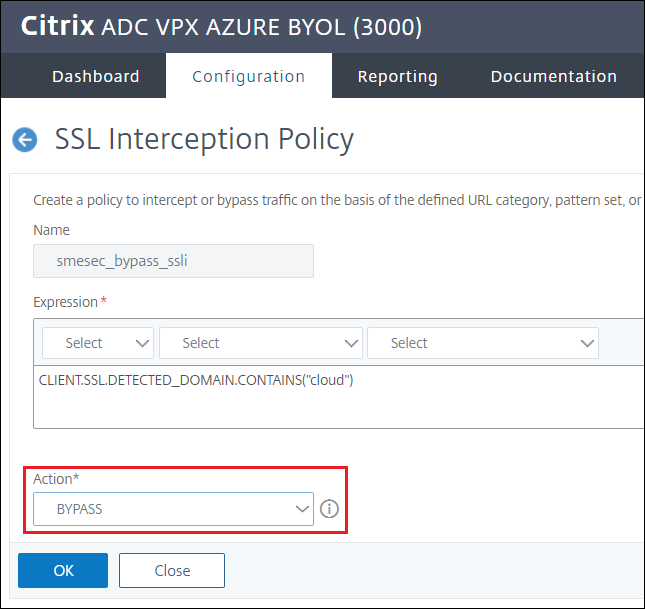

Wählen Sie die Richtlinie aus, um sie zu bearbeiten

-

Aktion von NOOP nach BYPASS ändern

-

Klicken Sie auf OK.

-

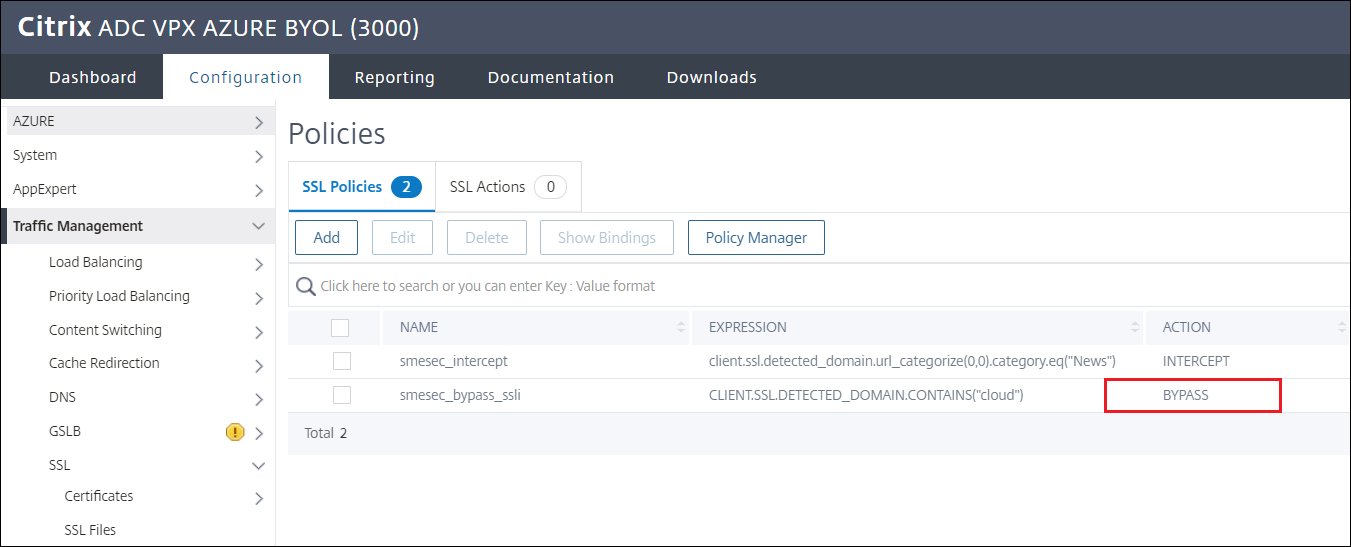

Vergewissern Sie sich, dass die Aktion jetzt BYPASS ist

-

Gehen Sie zurück zu Traffic management > SSL > Richtlinien, um die Änderung zu überprüfen

-

Um die Bypass-Richtlinie an den virtuellen Server zu binden, navigieren Sie zu Sicherheit > SSL Forward Proxy > Proxy Virtual Servers

-

Doppelklicken Sie in diesem Beispiel auf den virtuellen Server

sslproxy01 -

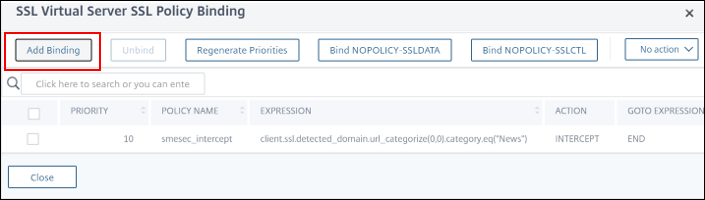

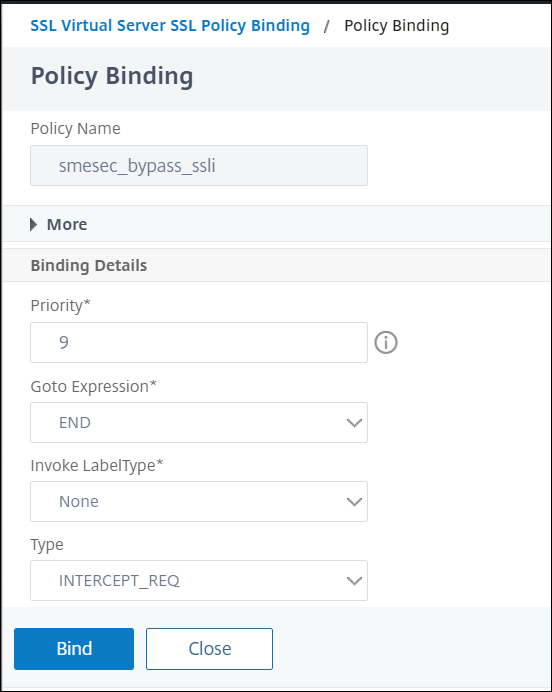

Wählen Sie SSL-Richtlinien hinzufügen aus und klicken Sie auf SSL-Richtlinienbindung

-

Binden Sie die Umgehungsrichtlinie > Hinzufügen

-

Klicken Sie auf Binden

Hinweis:

Diese Richtlinie wird erstellt, um die ADC-Überwachung zu Bypass, damit der Datenverkehr in den sicheren Browser übergeht

launch.cloud.com

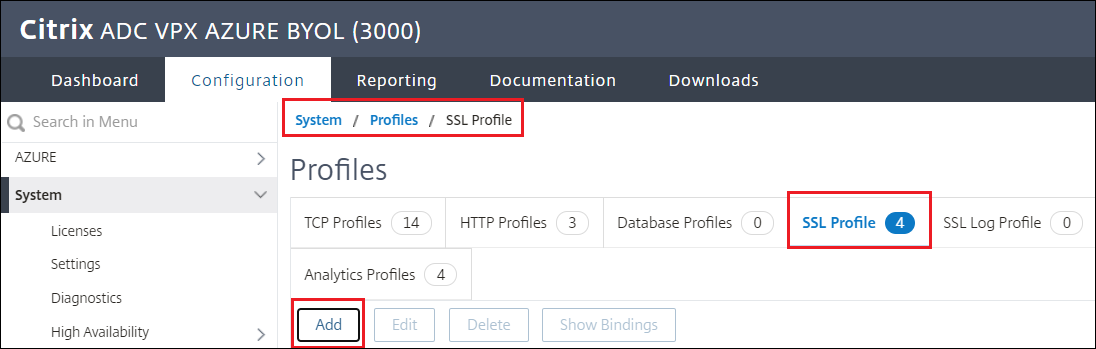

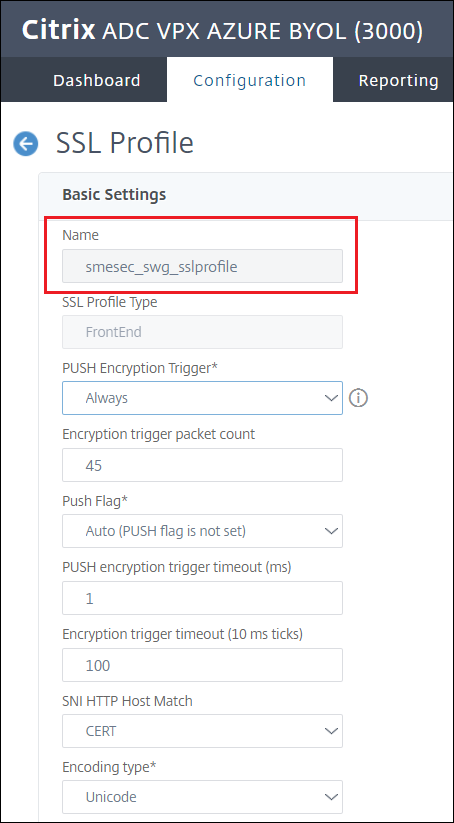

Erstellen eines SSL-Profils

-

Navigieren Sie zu System > Profile > SSL-Profil > Hinzufügen

-

Erstellen Sie das Profil, indem Sie ihm einen Namen geben, in diesem Beispiel

smesec_swg_sslprofile

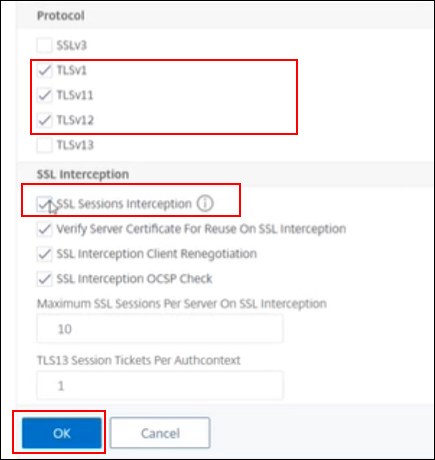

-

Aktivieren Sie das Kontrollkästchen, um SSL Sessions Interception zu aktivieren, und klicken Sie dann auf OK

-

Klicken Sie auf OK um ein SSL-Profil zu erstellen

-

Muss das Cert-Schlüssel-Paar installieren

-

Stellen Sie sicher, dass Sie zuvor ein

.pfxFormat des Zertifikat-Schlüsselpaars haben. Im folgenden Schritt finden Sie Anleitungen zum Generieren einer.pfxDatei aus den.keyDateien.certund, die Sie zuvor heruntergeladen haben.

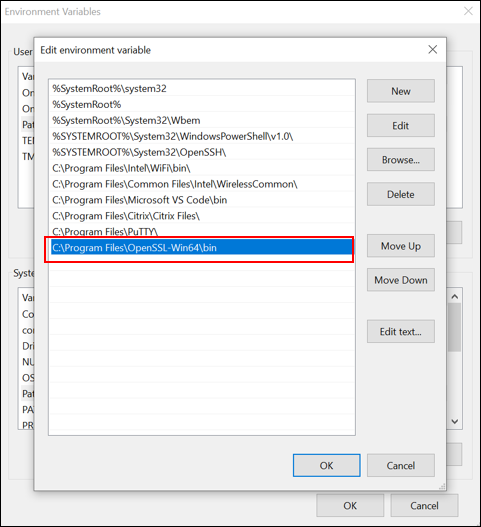

Bereiten Sie Cert-Schlüssel-Paar

-

Installieren Sie zunächst das SSL-Tool

-

Den

opensslInstallationspfad zu den Systemumgebungsvariablen

-

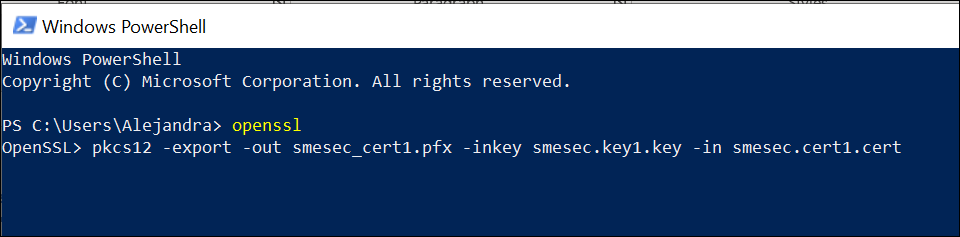

Führen Sie in PowerShell den folgenden Befehl aus:

openssl pkcs12 -export -out smesec_cert1.pfx -inkey smesec.key1.key -in smesec.cert1.cert

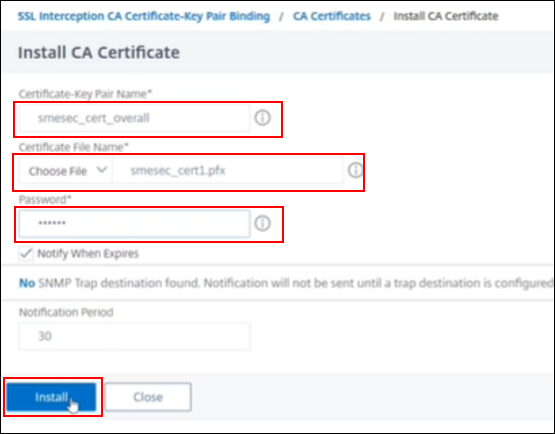

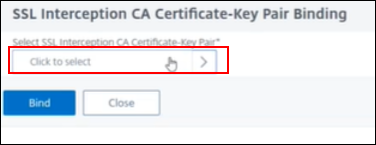

Binden eines SSL Interception CA-Zertifikats an das SSL-Profil

-

Navigieren Sie zu System > Profile > SSL-Profil

-

Wählen Sie das zuvor erstellte Profil aus

-

Klicken Sie auf + Zertifikatschlüssel

-

Klicken Sie auf Installieren.

-

Wählen Sie die zuvor vorbereitete PFX-Datei

-

Erstelle ein Kennwort (du brauchst es später)

-

Klicken Sie auf Installieren.

Binden Sie das SSL-Profil an den virtuellen Server

-

Navigieren Sie zu Sicherheit > SSL Forward Proxy > Proxy Virtual Servers

-

Wählen Sie den virtuellen Server aus, in diesem Beispiel

sslproxy01 -

Klicken Sie hier, um das SSL-Profil zu

-

Wählen Sie in diesem Beispiel das zuvor in erstellte SSL-Profil

smesec_swg_sslprofile -

Fertig

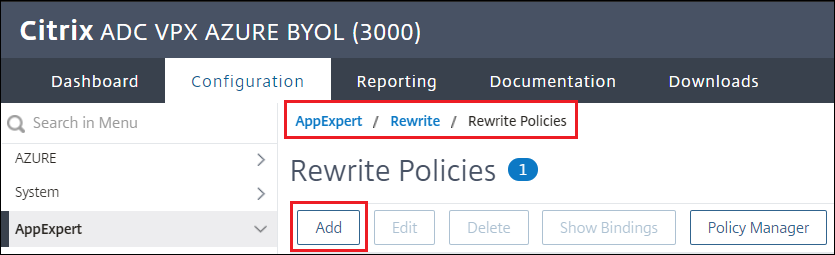

Abschnitt 5: Einrichten von Rewrite-Richtlinien und -Aktionen

Eine Rewriterichtlinie besteht aus einer Regel und einer Aktion. Die Regel bestimmt den Datenverkehr, auf den das Rewrite angewendet wird, und die Aktion bestimmt die vom NetScaler ADC zu ergreifende Aktion. Die Umschreibungsrichtlinie ist erforderlich, damit die URL-Umleitung an Secure Browser basierend auf der im Browser eingegebenen Kategorie der URL, in diesem Beispiel “Nachrichten”, erfolgt.

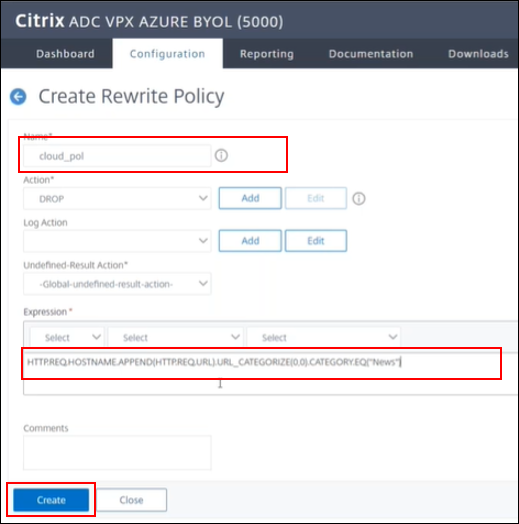

Erstellen von Rewrite-Richtlinien und -Aktionen

-

Navigieren Sie zu AppExpert > Rewrite > Policy

-

Klicken Sie auf Hinzufügen.

-

Erstellen Sie die Richtlinie, indem Sie in diesem Beispiel cloud_pol nennen und den Ausdruck verwenden:

HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).CATEGORY.EQ("News") -

Klicken Sie auf Erstellen

-

Erstellen Sie die Aktion in PuTTY

-

Führen Sie den folgenden Befehl aus:

add rewrite action cloud_act REPLACE_HTTP_RES q{"HTTP/1.1 302 Found" + "\r\n" + "Location: https://launch.cloud.com/<customername>/<appname>?url=https://" + HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL.PATH) + "\r\n\r\n\" "}Hinweis:

Ersetzen Sie im Befehl

<customername>durch den Namen Ihres Citrix Cloud-Kundenkontos und<appname>ersetzen Sie ihn durch den Namen der veröffentlichten Secure Browser-App, für den die Richtlinie für URL-Parameter aktiviert ist. Unter Bezugnahme auf die veröffentlichte App, die Sie in Abschnitt 1 erstellt haben.

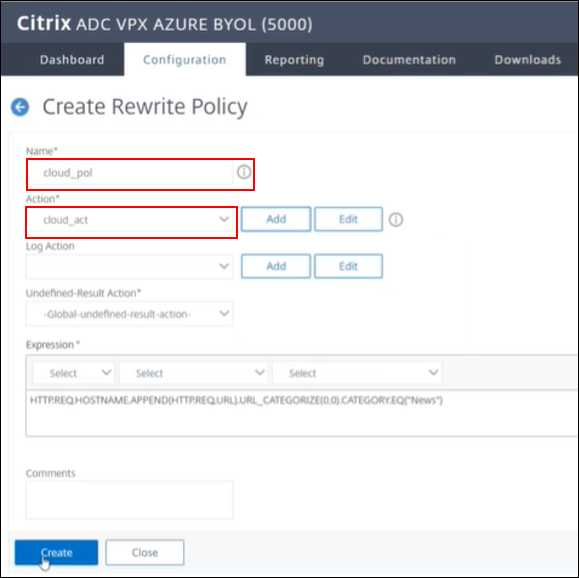

Richtlinie zum Umschreiben an virtuellen Server binden

-

Zurück zur ADC-Management-Konsole

-

Navigieren Sie zu AppExpert > Rewrite > Policy

-

Gehe zur Richtlinie cloud_pol und ändere die Aktion in cloud_act (die zuvor erstellte)

-

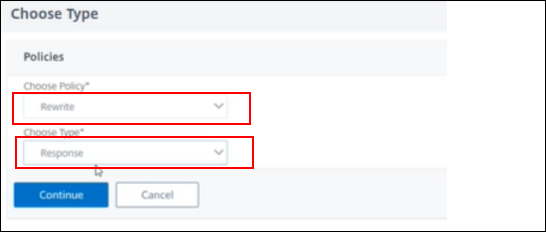

Um den Typ der Umschreibungsrichtlinie auszuwählen, navigieren Sie zu Sicherheit > SSL Forward Proxy > Proxy Virtual Servers

-

Wählen Sie “+ Richtlinien”

-

Richtlinie: Rewrite

-

Typ: Response

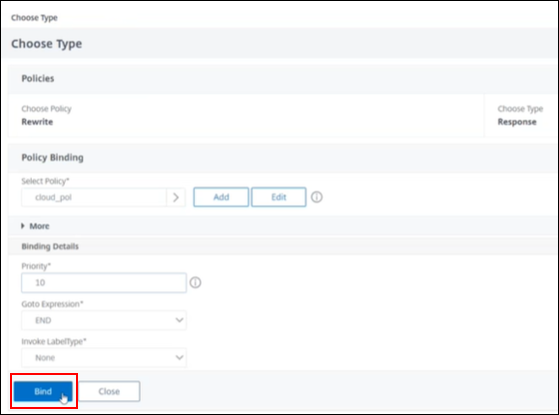

-

Wählen Sie die erstellte Richtlinie aus, in diesem Beispiel

cloud_pol -

Priorität: 10

-

Binden

-

Klicken Sie auf Fer

-

Konfiguration speichern

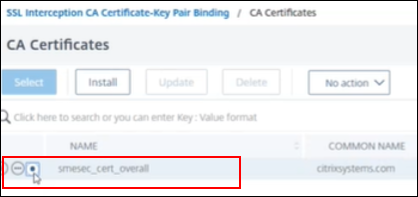

Zertifikatschlüssel an Profil binden

-

Navigieren Sie zu System > Profile > SSL-Profil

-

Wählen Sie das erstellte Profil, zum Beispiel

smesec_swg_sslprofile -

Doppelklicken Sie auf + Zertifikatschlüssel

-

Wählen Sie den Zertifikatschlüssel aus, zum Beispiel

smesec_cert_overall

- Klicken Sie auf Auswählen

- Klicken Sie auf Binden

- Klicken Sie auf Fertig

- Konfiguration speichern

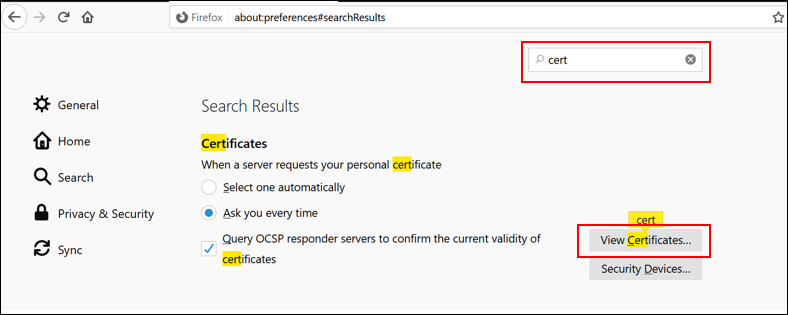

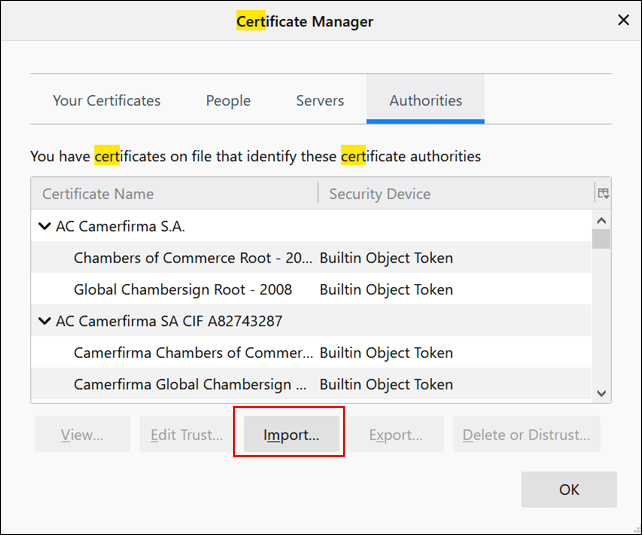

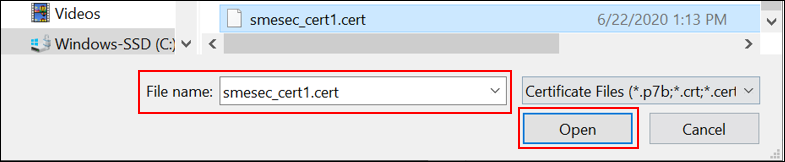

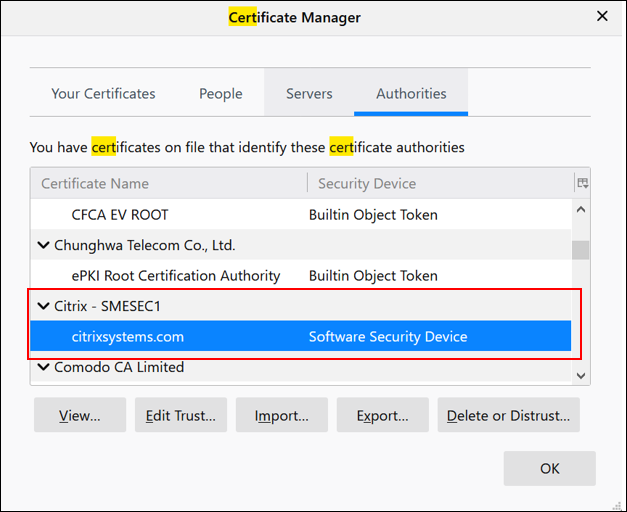

Importieren Sie die Zertifikatsdatei in den Browser

-

Laden Sie das Zertifikat in Firefox hoch (laut unserem Beispiel mit Websites der Nachrichtenkategorie)

-

Gehen Sie in diesem Beispiel zu Optionen in Ihrem bevorzugten Browser, Firefox

-

Suche “Zertifikate” > klicken Sie auf “Zertifikate anzeigen”

-

Klicken Sie im Fenster “Certificate Manager” auf “Importieren…”

-

Suchen Sie nach Ihrem Zertifikat und klicken Sie

smesec_cert1.certin diesem Beispiel auf “Öffnen”

-

Geben Sie das Kennwort ein, das Sie bei der Erstellung des Zertifikats

-

Ihre Zertifizierungsstelle muss ordnungsgemäß installiert sein

Demo

Nachrichtenwebsites aus dem lokalen Browser werden automatisch an Secure Browser umgeleitet. Sehen Sie die folgende Demo

Zusammenfassung

In diesem PoC-Handbuch haben Sie gelernt, wie Sie NetScaler ADC in Azure einrichten und SSL Forward Proxy und SSL Interception konfigurieren. Diese Integration ermöglicht die dynamische Bereitstellung von Ressourcen, indem das Surfen zum Remote Browser Isolation-Dienst umgeleitet wird. So schützt das Firmennetzwerk ohne Einbußen bei der Benutzererfahrung.