Configurer Citrix Gateway

Utilisez Citrix Gateway pour fournir une authentification et un accès à distance à StoreFront et à vos CDA (Virtual Delivery Agent). Citrix Gateway s’exécute sur un matériel ou un logiciel NetScaler ADC.

Pour plus d’informations sur la configuration de votre Gateway, consultez Intégrer NetScaler Gateway à StoreFront.

Vous devez configurer votre passerelle dans StoreFront pour que StoreFront autorise l’accès via cette passerelle.

Afficher les passerelles

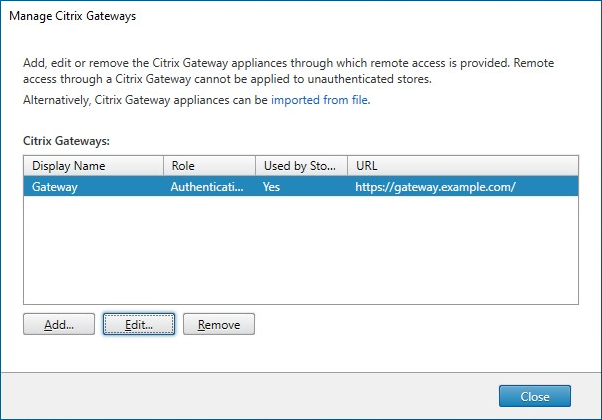

Pour afficher les passerelles configurées dans StoreFront, sélectionnez le nœud Magasins dans le panneau gauche de la console de gestion Citrix StoreFront, puis cliquez sur Gérer Citrix Gateway. La fenêtre Gérer Citrix Gateway s’affiche.

PowerShell

Pour obtenir la liste des passerelles et leur configuration, appelez Get-STFRoamingGateway.

Ajouter Citrix Gateway

-

Dans la fenêtre Gérer Citrix Gateway, cliquez sur Ajouter.

-

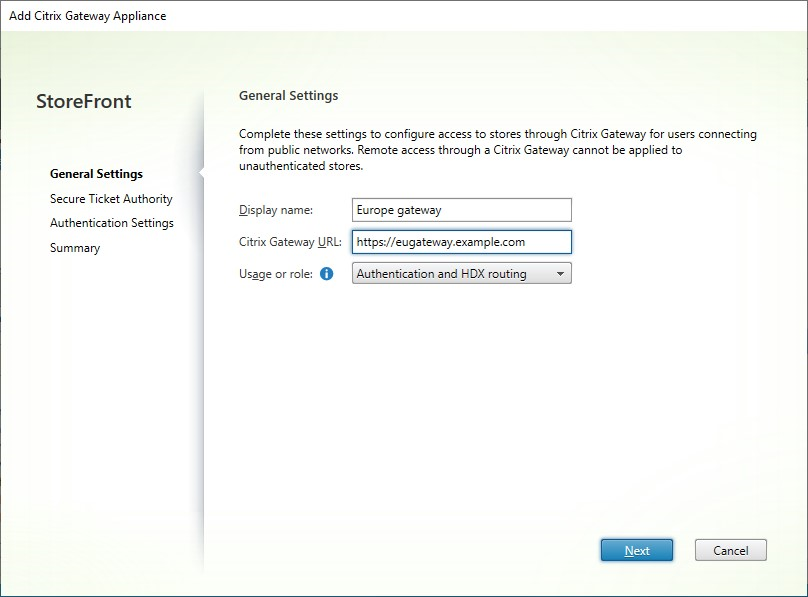

Dans l’onglet Paramètres généraux, entrez les paramètres, puis sélectionnez Suivant.

-

Indiquez un nom d’affichage pour le déploiement Citrix Gateway qui permettra aux utilisateurs de l’identifier.

Les utilisateurs verront alors s’afficher le nom que vous avez saisi dans l’application Citrix Workspace. Par conséquent, il est important d’inclure des informations utiles dans le nom pour aider les utilisateurs à se décider ou non à utiliser ce déploiement. Par exemple, vous pouvez indiquer l’emplacement géographique dans les noms d’affichage de vos déploiements Citrix Gateway pour permettre aux utilisateurs d’identifier facilement le déploiement le plus pratique en fonction de leur situation.

-

Entrez l’URL de la passerelle.

Le nom de domaine complet (FQDN) de votre déploiement StoreFront doit être unique et différent du nom de domaine complet du serveur virtuel Citrix Gateway. L’utilisation d’un même nom de domaine complet pour StoreFront et le serveur virtuel Citrix Gateway n’est pas prise en charge. La passerelle ajoute l’URL à l’en-tête HTTP

X-Citrix-Via. StoreFront utilise cet en-tête pour déterminer quelle passerelle est utilisée.Dans l’interface graphique, il n’est possible d’ajouter qu’une seule URL de passerelle. Si plusieurs URL permettent d’accéder à une passerelle, vous devez ajouter deux fois la même passerelle avec une configuration identique à l’exception de l’URL. Pour simplifier la configuration, vous pouvez configurer une URL secondaire utilisée pour accéder à la passerelle. Cette option n’étant pas disponible dans l’interface graphique, vous devez la configurer à l’aide de PowerShell. Vous devez fermer la console de gestion avant d’exécuter des commandes PowerShell. Par exemple, si vous avez plusieurs passerelles derrière un équilibreur de charge de serveur global, il est généralement utile d’ajouter à la fois l’URL GSLB et une URL qui peut être utilisée pour accéder à chaque passerelle régionale spécifique, par exemple à des fins de test ou de résolution de problèmes. Une fois que vous avez créé la passerelle, vous pouvez ajouter une URL supplémentaire à l’aide de

Set-STFRoamingGateway, en utilisant le paramètre-GSLBurlde l’URL secondaire. Bien que le paramètre soit appeléGSLBurl, il peut être utilisé dans toutes les situations où vous souhaitez ajouter une deuxième URL. Par exemple :Set-STFRoamingGateway -Name "Europe Gateway" -GSLBurl "eugateway.example.com" -GatewayUrl "gslb.example.com" <!--NeedCopy-->Remarque :

Contre toute attente, dans cet exemple, le paramètre

GSLBurlcontient l’URL régionale alors que le paramètreGatewayUrlcontient l’URL GSLB. Dans la plupart des cas, les URL sont traitées de la même manière et, si le magasin n’est accessible que via un navigateur Web, elles peuvent être configurées d’une façon ou d’une autre. Toutefois, lors de l’accès à StoreFront via l’application Citrix Workspace, il lit le contenuGatewayUrlde StoreFront et l’utilise ensuite pour un accès distant. Il est préférable de le configurer pour toujours se connecter à l’URL GSLB.Si vous avez besoin de plus de deux URL, vous devrez les configurer en tant que passerelle distincte.

-

Sélectionnez l’utilisation ou le rôle :

Utilisation ou rôle Description Authentification et routage HDX Utilisez la passerelle à la fois pour fournir un accès distant à StoreFront et pour accéder aux VDA. Authentification uniquement Sélectionnez cette option si la passerelle est utilisée uniquement pour l’accès à distance à StoreFront. Cette option empêche Citrix Workspace Launcher de fonctionner. Par conséquent, si vous devez utiliser des lancements hybrides, choisissez Authentification et routage HDX même lorsque la passerelle ne sera utilisée que pour l’authentification. Routage HDX uniquement Sélectionnez cette option si la passerelle est utilisée uniquement pour fournir un accès HDX aux VDA, par exemple sur un site ne disposant pas d’instance StoreFront.

-

-

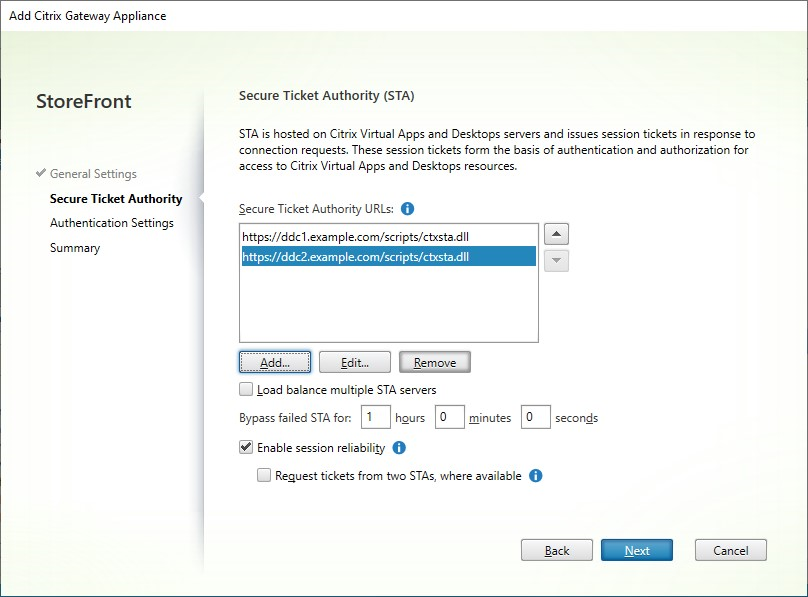

Renseignez les paramètres dans l’onglet Secure Ticketing Authority.

Secure Ticketing Authority émet des tickets de session en réponse aux demandes de connexion. Ces tickets de session constituent la base de l’authentification et de l’autorisation pour la détection des applications Citrix Workspace et l’accès aux VDA.

-

Entrez au moins une URL de serveur Secure Ticket Authority. Si vous utilisez Citrix Virtual Apps and Desktops, vous pouvez utiliser le Delivery Controller comme STA. Si vous utilisez Citrix Desktop as a Service, vous pouvez accéder aux Cloud Connector qui envoient des requêtes par proxy au service STA de Citrix Cloud. Les entrées de cette liste doivent correspondre exactement à la liste configurée dans Citrix Gateway. Il n’est pas possible d’ajouter des clés de sécurité à l’aide de l’interface graphique. Consultez l’étape suivante pour les ajouter à l’aide de PowerShell.

-

Cochez la case Équilibrer la charge des serveurs multiples pour répartir les demandes entre les serveurs STA. Si cette case n’est pas cochée, StoreFront essaiera les serveurs dans l’ordre dans lequel ils sont répertoriés.

-

Si StoreFront ne parvient pas à accéder à un serveur STA, il évite d’utiliser ce serveur pendant un certain temps. Par défaut, il s’agit d’une heure, mais vous pouvez personnaliser cette valeur.

-

Si vous souhaitez que Citrix Virtual Apps and Desktops maintienne les sessions déconnectées ouvertes pendant que l’application Citrix Workspace tente de se reconnecter automatiquement, sélectionnez Activer la fiabilité de session.

-

Si vous avez configuré plusieurs STA et si vous voulez vous assurer que la fiabilité de session est toujours disponible, sélectionnez Demander des tickets de deux STA, si possible.

Lorsque l’option Demander des tickets de deux STA, si possible est sélectionnée, StoreFront obtient des tickets de session de deux STA différentes de façon à ce que les sessions utilisateur ne soient pas interrompues si l’une des STA devenait indisponible au cours de la session. Si pour une raison quelconque, StoreFront ne parvient pas à contacter deux STA, il en utilise une seule.

Une fois que vous avez terminé de remplir les paramètres, sélectionnez Suivant.

-

-

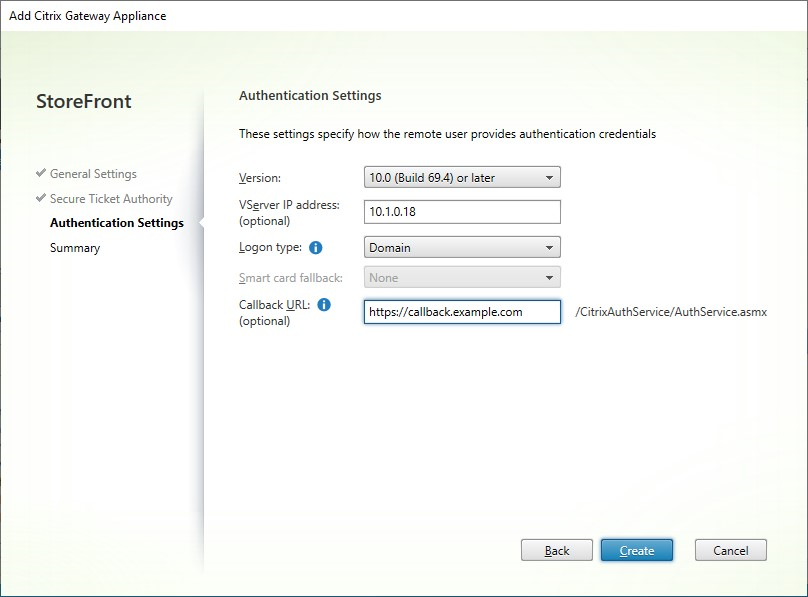

Renseignez les paramètres dans l’onglet Paramètres d’authentification.

-

Choisissez la version de NetScaler.

-

S’il existe plusieurs passerelles avec la même URL (généralement lors de l’utilisation d’un équilibreur de charge de serveur global) et que vous avez saisi une URL de rappel, vous devez saisir l’adresse IP virtuelle de la passerelle. Cela permet à StoreFront de déterminer de quelle passerelle provenait la demande et, par conséquent, quel serveur contacter à l’aide de l’URL de rappel. Sinon, vous pouvez laisser ce champ vide.

-

Sélectionnez dans la liste Type d’ouverture de session la méthode d’authentification que vous avez configurée sur le boîtier pour les utilisateurs de l’application Citrix Workspace.

Les informations que vous fournissez sur la configuration de votre appliance Citrix Gateway sont ajoutées au fichier de provisioning pour le magasin. Ceci permet à l’application Citrix Workspace d’envoyer une demande de connexion appropriée lorsque vous contactez l’appliance pour la première fois.

- Si les utilisateurs sont tenus de saisir leurs informations d’identification de domaine Microsoft Active Directory, sélectionnez Domaine.

- Si les utilisateurs doivent saisir un tokencode obtenu à parmi d’un jeton de sécurité, sélectionnez Jeton de sécurité.

- Si les utilisateurs sont tenus de saisir leurs identifiants de domaine et un tokencode obtenu à partir d’un jeton de sécurité, sélectionnez Domaine et jeton de sécurité.

- Si les utilisateurs sont tenus de saisir un mot de passe ponctuel envoyé par SMS, sélectionnez Authentification SMS.

- Si les utilisateurs sont tenus de présenter une carte à puce et d’entrer un code PIN, sélectionnez Carte à puce.

Si vous configurez l’authentification avec carte à puce avec une méthode d’authentification secondaire sur laquelle les utilisateurs peuvent se rabattre s’ils rencontrent des problèmes avec leur carte à puce, sélectionnez la méthode d’authentification secondaire dans la liste Carte à puce de remplacement.

- Entrez éventuellement l’URL accessible en interne de la passerelle dans la zone URL de rappel. Cela permet à StoreFront de contacter le service d’authentification Citrix Gateway pour vérifier que les requêtes reçues de Citrix Gateway proviennent de cette appliance. Elle est requise pour l’accès intelligent et pour les scénarios d’authentification sans mot de passe tels que la carte à puce ou le SAML, sinon vous pouvez laisser ce champ vide. Si vous avez plusieurs appliances Citrix Gateway avec la même URL, cette URL doit correspondre au serveur de passerelle spécifique.

Une fois que vous avez terminé de remplir les paramètres, sélectionnez Suivant.

-

-

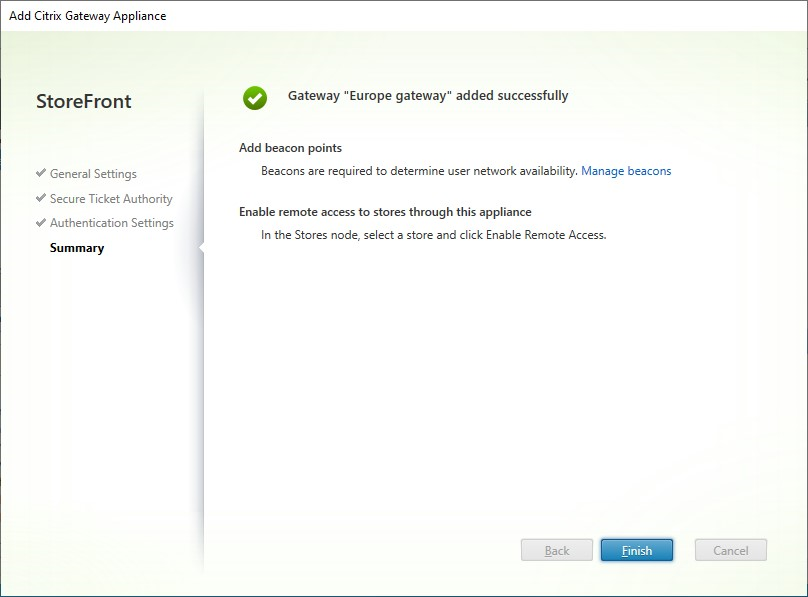

Cliquez sur Créer pour appliquer la configuration.

-

Une fois le déploiement appliqué, cliquez sur Terminer.

-

Si vous avez configuré des clés de sécurité (recommandé), vous devez fermer la console de gestion et les configurer à l’aide de PowerShell. Par exemple :

$gateway = Get-STFRoamingGateway -Name [Gateway name] $sta1 = New-STFSecureTicketAuthority -StaUrl [STA1 URL] -StaValidationEnabled $true -StaValidationSecret [secret] $sta2 = New-STFSecureTicketAuthority -StaUrl [STA2 URL] -StaValidationEnabled $true -StaValidationSecret [secret] Set-STFRoamingGateway -Gateway $gateway -SecureTicketAuthorityObjs $sta1,$sta2 <!--NeedCopy--> -

Pour permettre aux utilisateurs d’accéder à vos magasins via Gateway, configurez l’accès à distance des utilisateurs.

SDK PowerShell

Pour ajouter une passerelle à l’aide du SDK PowerShell, appelez l’applet de commande New-STFRoamingGateway.

Modifier Citrix Gateway

-

Dans la fenêtre Gérer Citrix Gateway, cliquez sur la passerelle que vous souhaitez modifier et sélectionnez Modifier.

Pour obtenir une description des paramètres, consultez Ajouter Citrix Gateway.

-

Sélectionnez Enregistrer pour enregistrer vos modifications.

SDK PowerShell

Pour modifier la configuration de la passerelle à l’aide du SDK PowerShell, appelez l’applet de commande Set-STFRoamingGateway.

Supprimer Citrix Gateway

-

Dans la fenêtre Gérer Citrix Gateway, cliquez sur la passerelle que vous souhaitez modifier et sélectionnez Supprimer.

-

Dans la fenêtre de confirmation, sélectionnez Oui.

SDK PowerShell

Pour supprimer la passerelle à l’aide du SDK PowerShell, appelez Remove-STFRoamingGateway.