Authentification avec Azure Active Directory

Remarque

Cette fonctionnalité n’est disponible que pour les VDA hébergés sur Azure.

En fonction de vos besoins, vous pouvez déployer deux types de Linux VDA dans Azure :

- VM jointes à Azure AD DS. Les machines virtuelles sont jointes à un domaine géré par les services de domaine (DS) Azure Active Directory (AAD). Les utilisateurs utilisent leurs informations d’identification de domaine pour se connecter aux machines virtuelles.

- VM n’appartenant pas à un domaine. Les machines virtuelles s’intègrent au service d’identité AAD pour fournir l’authentification des utilisateurs. Les utilisateurs utilisent leurs informations d’identification AAD pour se connecter aux machines virtuelles.

Pour plus d’informations sur AAD DS et AAD, consultez cet article Microsoft.

Cet article explique comment activer et configurer le service d’identité AAD sur des VDA n’appartenant pas à un domaine.

Distributions prises en charge

- Ubuntu 22.04, 20.04

- RHEL 8.8, 8.6, 7.9

- SUSE 15.4

Pour plus d’informations, veuillez consulter cet article Microsoft.

Problèmes connus et solutions

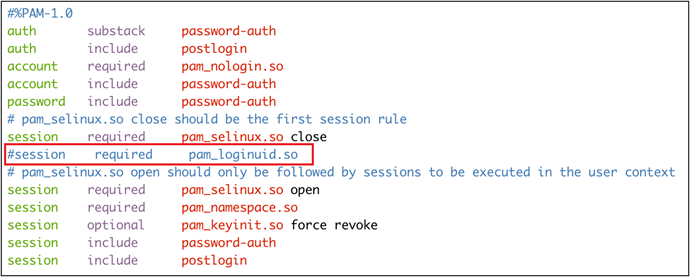

Sur RHEL 7.9, PAM (Pluggable Authentication Module) pam_loginuid.so ne parvient pas à définir loginuid après l’authentification de l’utilisateur AAD. Ce problème empêche les utilisateurs AAD d’accéder aux sessions VDA.

Pour résoudre ce problème, dans /etc/pam.d/remote, commentez la ligne Session required pam_loginuid.so. Reportez-vous à la capture d’écran suivante pour un exemple.

Étape 1 : Créer une VM modèle sur le portail Azure

Créez une VM modèle et installez l’interface de ligne de commande Azure sur la machine virtuelle.

-

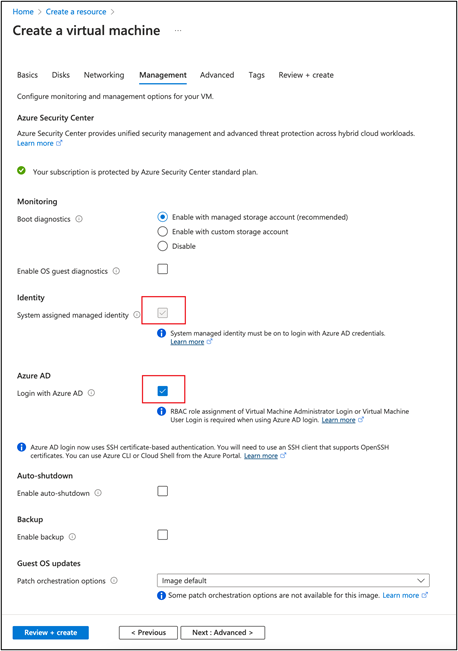

Sur le portail Azure, créez une VM modèle. Assurez-vous de sélectionner Se connecter avec Azure AD dans l’onglet Gestion avant de cliquer sur Examiner et créer.

-

Installez l’interface de ligne de commande Azure sur la VM modèle. Pour plus d’informations, veuillez consulter cet article Microsoft.

Étape 2 : préparer une image principale sur la VM modèle

Pour préparer une image principale, suivez l’étape 3 : Préparer une image principale dans Créer des VDA Linux à l’aide de Machine Creation Services (MCS).

Étape 3 : Définir la VM modèle sur le mode non joint au domaine

Après avoir créé une image principale, procédez comme suit pour définir la machine virtuelle en mode non joint au domaine :

-

Exécutez le script suivant à partir de l’invite de commandes.

Modify /var/xdl/mcs/mcs_util.sh <!--NeedCopy--> -

Localisez la fonction

read_non_domain_joined_info(), puis remplacez la valeur deNonDomainJoinedpar2. Consultez le bloc de code dans l’exemple suivant.function read_non_domain_joined_info() { log "Debug: Enter read_non_domain_joined_info" # check if websocket enabled TrustIdentity=`cat ${id_disk_mnt_point}${ad_info_file_path} | grep '\[TrustIdentity\]' | sed 's/\s//g'` if [ "$TrustIdentity" == "[TrustIdentity]" ]; then NonDomainJoined=2 fi ... } <!--NeedCopy--> -

Enregistrez la modification.

-

Arrêtez la VM modèle.

Étape 4 : Créer les machines virtuelles Linux à partir de la VM modèle

Une fois que la VM modèle n’appartenant pas à un domaine est prête, procédez comme suit pour créer des machines virtuelles :

-

Connectez-vous à Citrix Cloud.

-

Double-cliquez sur Citrix DaaS, puis accédez à la console de gestion Configuration complète.

-

Dans Catalogues de machines, choisissez d’utiliser Machine Creation Services pour créer les machines virtuelles Linux à partir de la VM modèle. Pour plus d’informations, consultez l’article Citrix DaaS Non joint à un domaine.

Étape 5 : Attribuer des comptes utilisateurs AAD aux machines virtuelles Linux

Après avoir créé les machines virtuelles n’appartenant pas à un domaine, attribuez-leur des comptes utilisateur AAD.

Pour attribuer des comptes utilisateur AAD à une machine virtuelle, procédez comme suit :

- Accédez à la machine virtuelle à l’aide d’un compte administrateur.

-

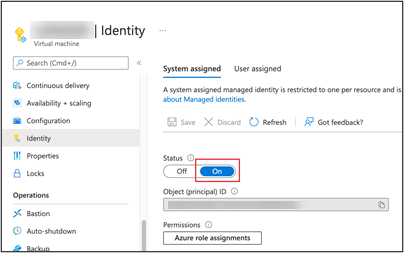

Dans l’onglet Identifier > Attribué par le système, activez Identité système.

-

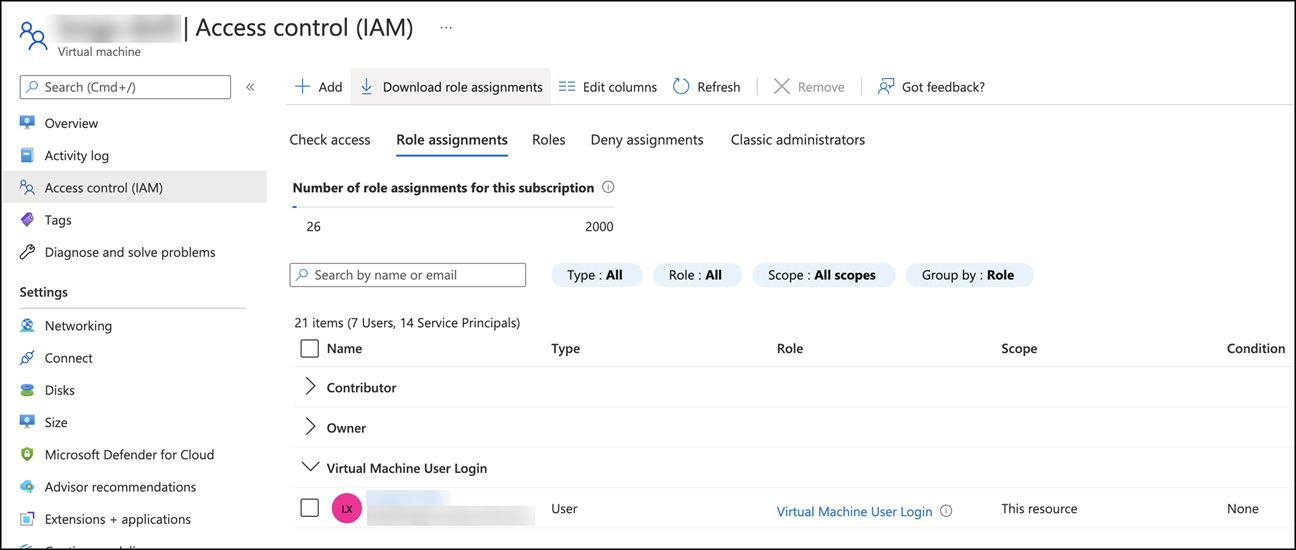

Dans l’onglet Contrôle d’accès (IAM) > Attributions de rôles, recherchez la zone Connexion utilisateur à la machine virtuelle, puis ajoutez les comptes d’utilisateur AAD selon vos besoins.

Se connecter à des VDA n’appartenant pas à un domaine

Les utilisateurs finaux de votre organisation peuvent se connecter à un VDA n’appartenant pas à un domaine de deux manières. Les étapes détaillées sont les suivantes :

- Démarrez l’application Workspace, puis connectez-vous à l’espace de travail en saisissant le nom d’utilisateur et le mot de passe AAD. La page Workspace s’affiche.

-

Double-cliquez sur un bureau n’appartenant pas à un domaine. La page AAD LOGIN s’affiche.

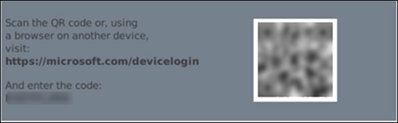

La page varie en fonction du mode de connexion défini sur le VDA : code d’appareil ou compte/mot de passe AAD. Par défaut, les VDA Linux authentifient les utilisateurs AAD à l’aide du mode de connexion Code d’appareil comme suit. En tant qu’administrateur, vous pouvez définir le mode de connexion sur Compte/mot de passe AAD si nécessaire. Consultez la section suivante pour connaître les étapes détaillées.

- Selon les instructions à l’écran, connectez-vous à la session de bureau de l’une des manières suivantes :

- Scannez le code QR et saisissez-le.

- Saisissez le nom d’utilisateur et le mot de passe AAD.

Passer au mode de connexion Compte/mot de passe AAD

Par défaut, les VDA Linux authentifient les utilisateurs AAD avec des codes d’appareil. Consultez cet article Microsoft pour plus de détails. Pour passer au mode de connexion Compte/mot de passe AAD, procédez comme suit :

Exécutez la commande suivante sur le VDA, recherchez la clé AADAcctPwdAuthEnable et remplacez sa valeur par 0x00000001.

/opt/Citrix/VDA/bin/ctxreg create -k "HKLM\System\CurrentControlSet\Services\CitrixBrokerAgent\WebSocket" -t "REG_DWORD" -v "AADAcctPwdAuthEnable" -d "0x00000001" --force

<!--NeedCopy-->

Remarque :

Cette approche ne fonctionne pas avec les comptes Microsoft ou les comptes pour lesquels l’authentification à deux facteurs est activée.

Dans cet article

- Distributions prises en charge

- Étape 1 : Créer une VM modèle sur le portail Azure

- Étape 2 : préparer une image principale sur la VM modèle

- Étape 3 : Définir la VM modèle sur le mode non joint au domaine

- Étape 4 : Créer les machines virtuelles Linux à partir de la VM modèle

- Étape 5 : Attribuer des comptes utilisateurs AAD aux machines virtuelles Linux

- Se connecter à des VDA n’appartenant pas à un domaine