Scénario 1

Ce scénario explique comment activer App Protection pour les utilisateurs externes via Access Gateway.

- Configurez l’accès adaptatif en fonction de l’emplacement de votre réseau.

-

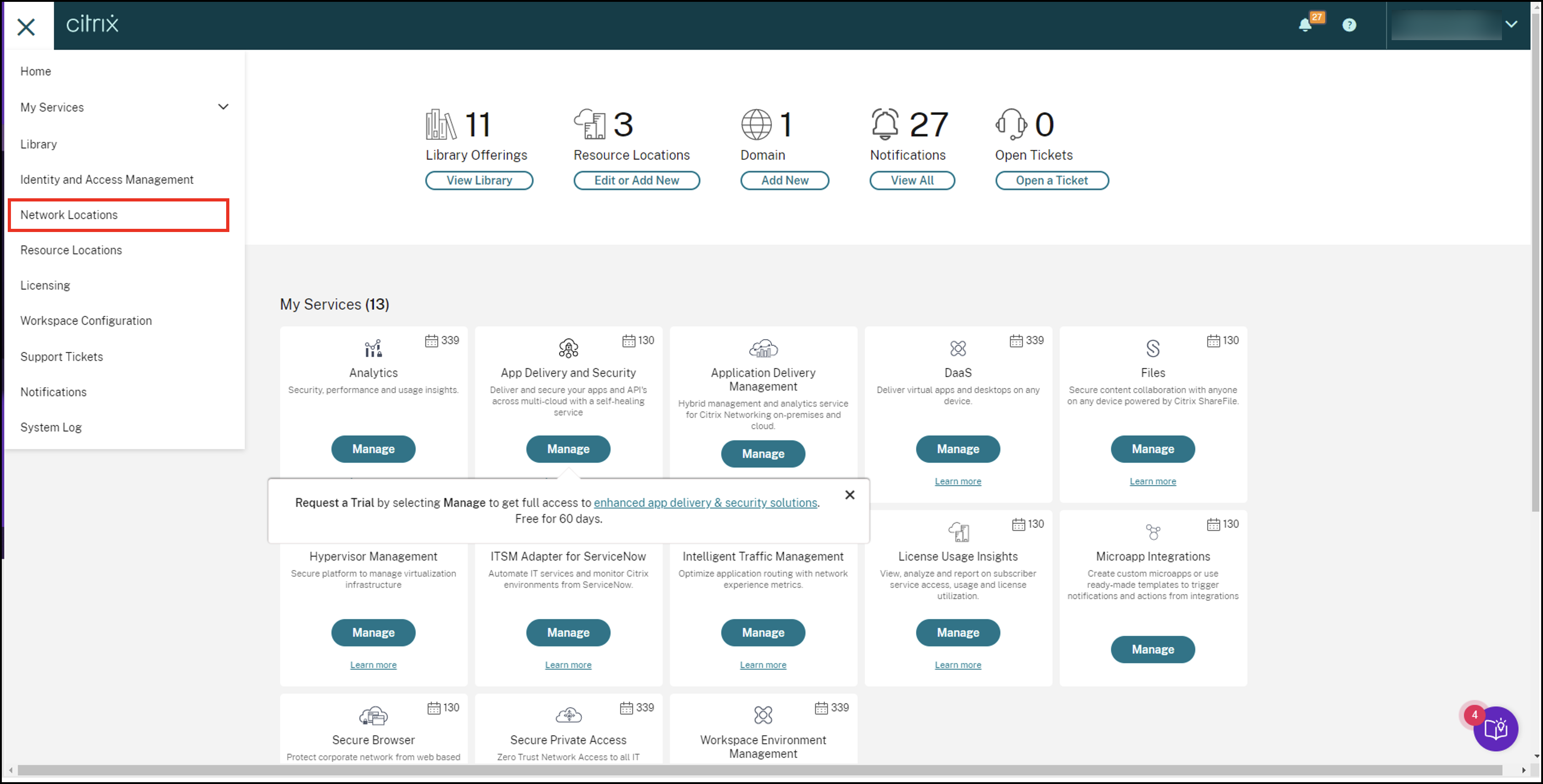

Connectez-vous à Citrix Cloud et cliquez sur Emplacements réseau.

-

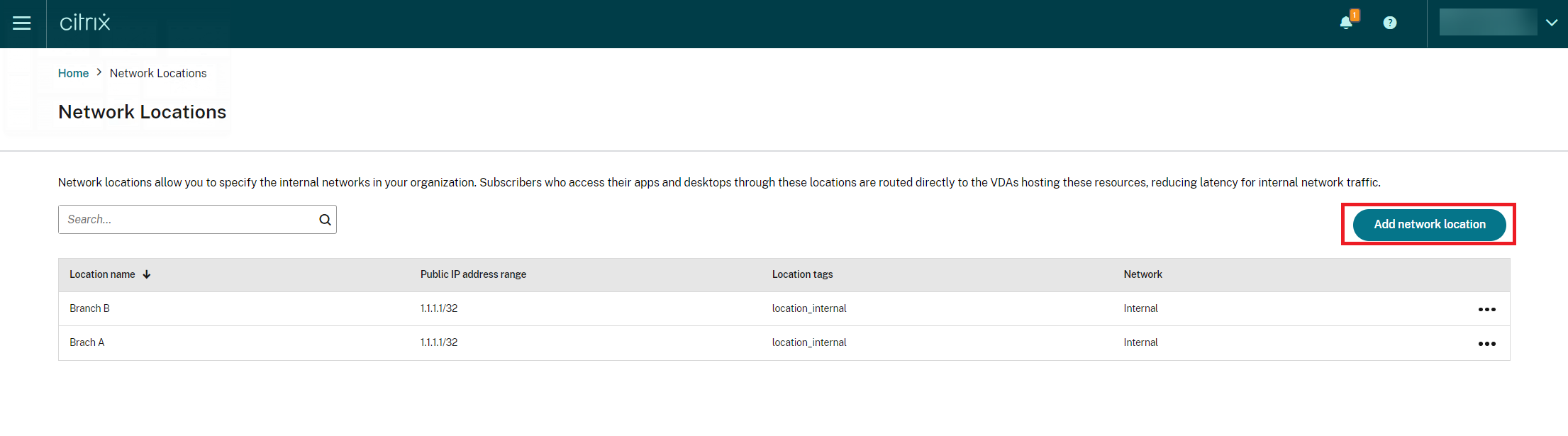

Cliquez sur Ajouter un emplacement réseau.

L’écran Ajouter un emplacement réseau apparaît.

-

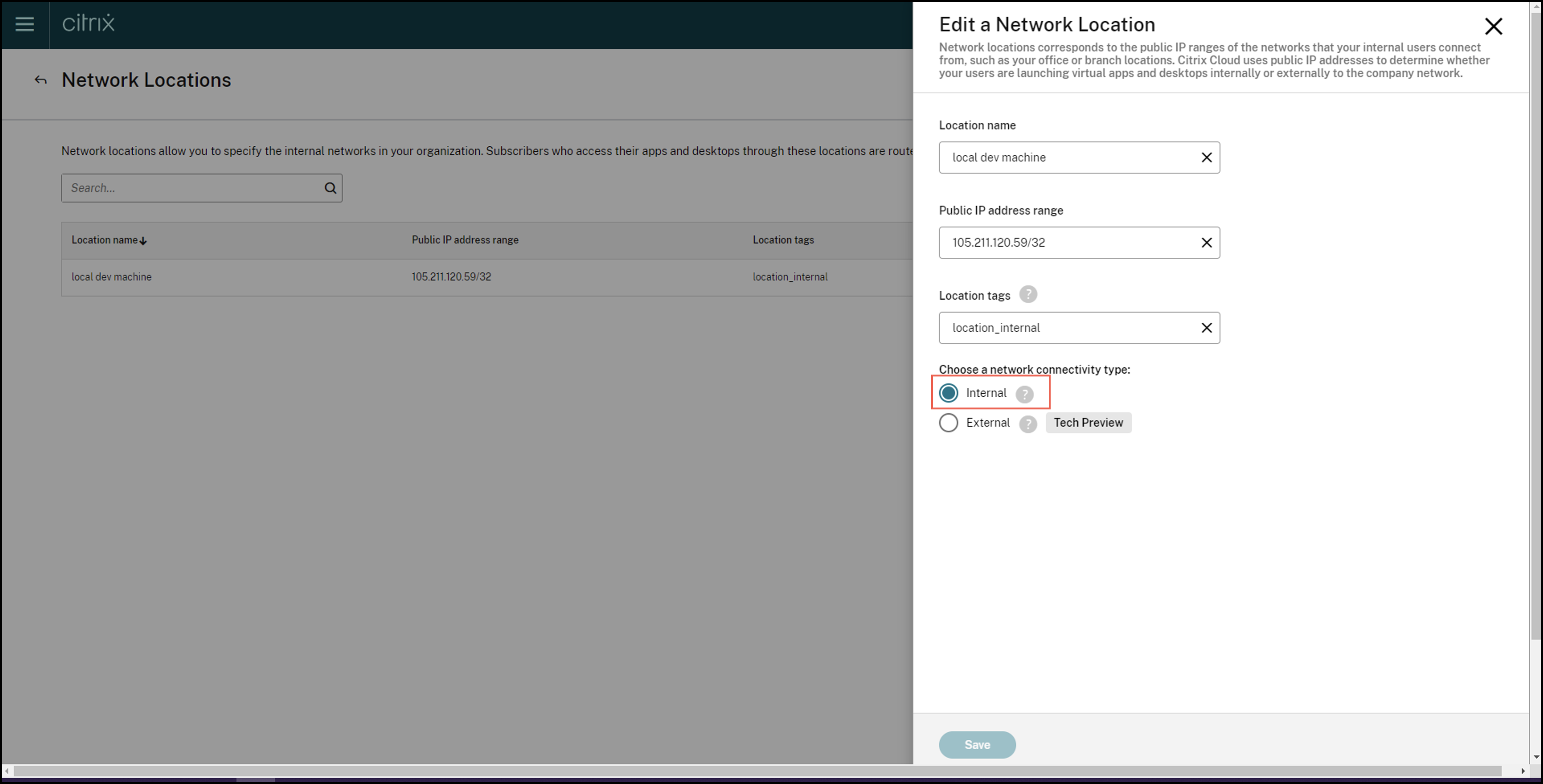

Dans le champ Nom de l’emplacement, indiquez le nom de l’emplacement approprié.

-

Dans le champ Plage d’adresses IP publiques, indiquez l’adresse IP réseau ou le sous-réseau que vous souhaitez considérer comme un réseau interne.

-

Indiquez location_internal dans le champ Balises d’emplacement. Pour en savoir plus sur la balise d’emplacement, consultez la section Balises d’emplacement.

-

Sous Choisir un type de connectivité réseau, sélectionnez Interne.

Si vous vous connectez au Cloud Store à partir d’un appareil dont l’adresse IP est configurée comme interne sous le paramètre Choisir un type de connectivité réseau, la connexion sera considérée comme une connexion interne.

-

-

Configurer les règles de stratégies Broker Access

Pour chaque groupe de mise à disposition, deux stratégies Broker Access sont créées par défaut. L’une des stratégies concerne les connexions passant par Access Gateway et l’autre les connexions directes. Vous pouvez activer App Protection uniquement pour les connexions passant par Access Gateway, c’est-à-dire les connexions externes. Suivez les étapes suivantes pour configurer les règles de stratégies Broker Access :

-

Installez le SDK Citrix PowerShell et connectez-vous à l’API cloud comme expliqué sur la page Citrix Blog Getting started with PowerShell automation for Citrix Cloud.

-

Exécutez la commande

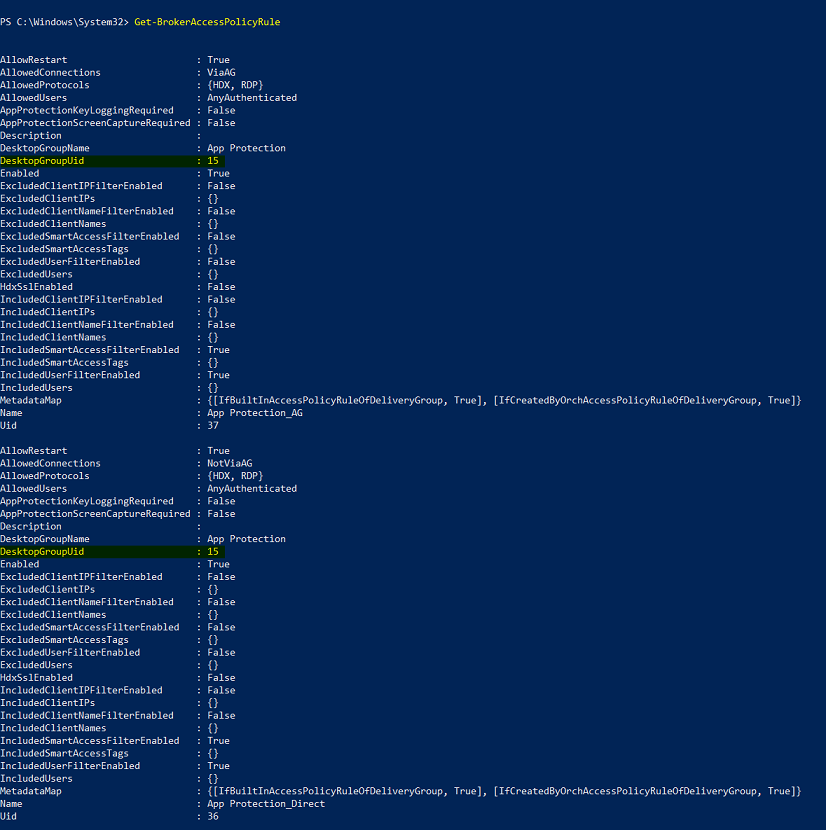

Get-BrokerAccessPolicyRule.Une liste de toutes les stratégies Broker Access pour tous les groupes de mise à disposition présents s’affiche.

-

Recherchez le paramètre DesktopGroupUid pour le groupe de mise à disposition que vous souhaitez modifier.

-

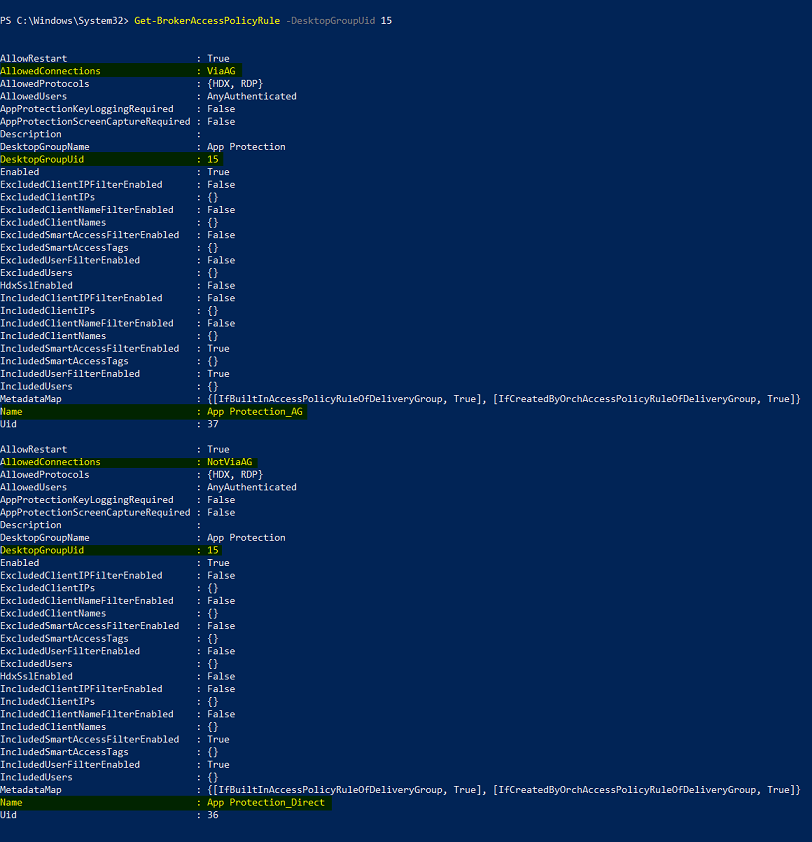

Exécutez la commande suivante à l’aide de DesktopGroupUid pour récupérer les stratégies applicables au groupe de mise à disposition. Il existe au moins deux stratégies, l’une avec le paramètre AllowedConnections défini sur ViaAG et l’autre avec NotViaAG.

Get-BrokerAccessPolicyRule -DesktopGroupUid 15

Sur la capture d’écran, vous pouvez voir deux stratégies :

-

App Protection_AG - AllowedConnections avec ViaAG, qui est la stratégie de connexion via Access Gateway

-

App Protection_Direct — AllowedConnections avec NotViaAG, qui est la stratégie de connexion sans Access Gateway

-

-

-

Activez les stratégies App Protection uniquement pour les connexions externes et désactivez-les pour les connexions internes à l’aide des commandes suivantes :

-

Set-BrokerAccessPolicyRule "App Protection_AG" -IncludedSmartAccessFilterEnabled $true -IncludedSmartAccessTags Workspace:LOCATION_internal -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false -

New-BrokerAccessPolicyRule "App Protection_AG_Exclude" -ExcludedsmartAccessFilterEnabled $true -ExcludedSmartAccessTags Workspace:LOCATION_internal -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true -DesktopGroupUid 15 -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -

Remove-BrokerAccessPolicyRule "App Protection_Direct”

-

-

Vérification :

Déconnectez-vous de l’application Citrix Workspace, puis reconnectez-vous. Lancez la ressource protégée à partir d’une connexion externe. Notez que les stratégies de protection des applications sont appliquées. Lancez la même ressource à partir d’une connexion interne, un appareil appartenant à la plage d’adresses IP configurée lors de la première étape. Notez que les stratégies App Protection sont désactivées.