Prise en charge des applications Web d’entreprise

La diffusion d’applications Web à l’aide du service Secure Private Access permet de diffuser à distance des applications spécifiques à l’entreprise sous la forme d’un service Web. Les applications Web couramment utilisées incluent SharePoint, Confluence, OneBug, etc.

Les applications Web sont accessibles via Citrix Workspace à l’aide du service Secure Private Access. Le service Secure Private Access associé à Citrix Workspace offre une expérience utilisateur unifiée pour les applications Web configurées, les applications SaaS, les applications virtuelles configurées ou toute autre ressource d’espace de travail.

L’authentification unique et l’accès à distance aux applications Web sont disponibles dans le cadre des packages de services suivants :

- Norme d’accès privé sécurisé

- Secure Private Access Advanced

Configuration système requise

Connector Appliance - Utilisez le Connector Appliance avec le service Citrix Secure Private Access pour prendre en charge l’accès sans VPN aux applications Web d’entreprise dans le centre de données des clients. Pour plus de détails, voir Accès sécurisé à l’espace de travail avec Connector Appliance.

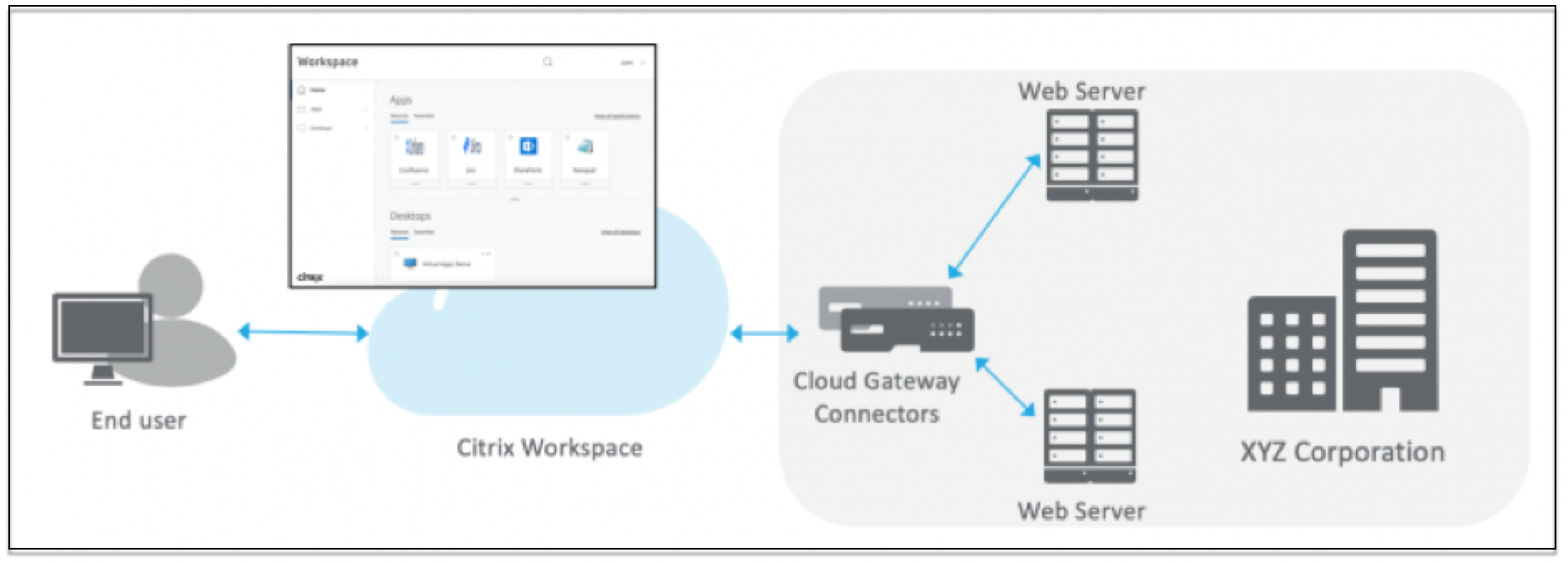

Fonctionnement

Le service Citrix Secure Private Access se connecte en toute sécurité au centre de données local à l’aide du connecteur, qui est déployé sur site. Ce connecteur agit comme un pont entre les applications Web d’entreprise déployées sur site et le service Citrix Secure Private Access. Ces connecteurs peuvent être déployés dans une paire HA et ne nécessitent qu’une connexion sortante.

Une connexion TLS entre le Connector Appliance et le service Citrix Secure Private Access dans le cloud sécurise les applications locales qui sont énumérées dans le service cloud. Les applications Web sont accessibles et diffusées via Workspace à l’aide d’une connexion sans VPN.

La figure suivante illustre l’accès aux applications Web à l’aide de Citrix Workspace.

Configurer une application Web

La configuration d’une application Web implique les étapes de haut niveau suivantes.

- Configurer les détails de l’application

- Définir la méthode de connexion préférée

- Définir le routage des applications

Configurer les détails de l’application

-

Sur la mosaïque Accès privé sécurisé , cliquez sur Gérer.

-

Sur la page d’accueil de Secure Private Access, cliquez sur Continuer puis cliquez sur Ajouter une application.

Remarque

Le bouton Continuer apparaît uniquement la première fois que vous utilisez l’assistant. Dans les utilisations suivantes, vous pouvez accéder directement à la page Applications puis cliquer sur Ajouter une application.

-

Sélectionnez l’application que vous souhaitez ajouter et cliquez sur Ignorer.

-

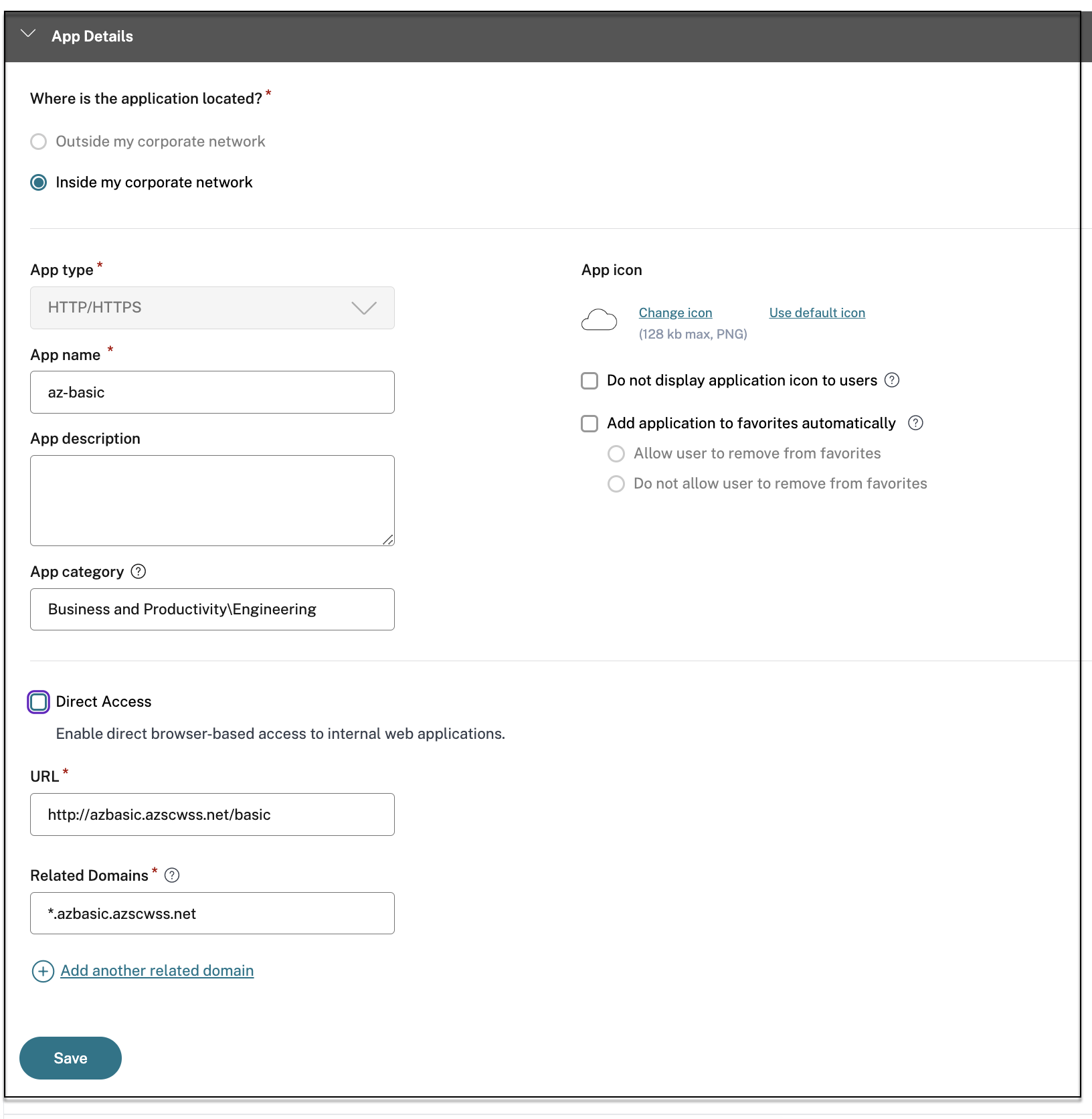

Dans Où se trouve l’emplacement de l’application ?, sélectionnez l’emplacement.

-

Saisissez les détails suivants dans la section Détails de l’application et cliquez sur Suivant.

-

Type d’application – Sélectionnez le type d’application. Vous pouvez sélectionner parmi les applications HTTP/HTTPS ou UDP/TCP .

-

Nom de l’application – Nom de l’application.

-

Description de l’application - Une brève description de l’application. Cette description que vous saisissez ici est affichée à vos utilisateurs dans l’espace de travail.

-

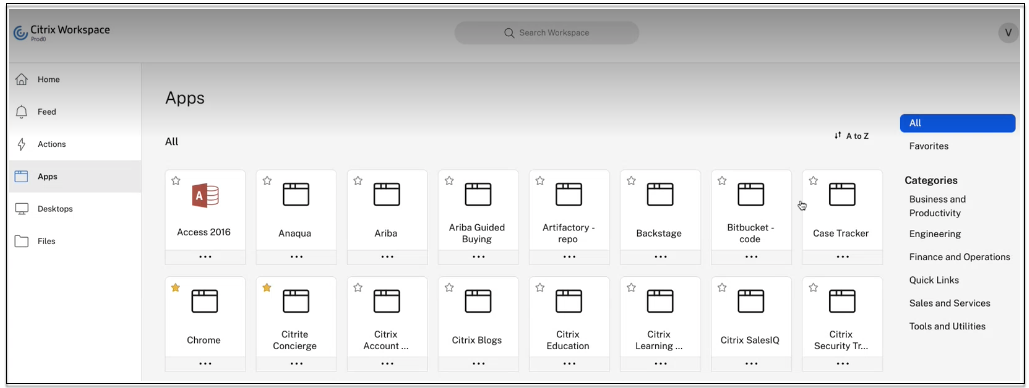

Catégorie d’application - Ajoutez la catégorie et le nom de la sous-catégorie (le cas échéant) sous lesquels l’application que vous publiez doit apparaître dans l’interface utilisateur de Citrix Workspace. Vous pouvez ajouter une nouvelle catégorie pour chaque application ou utiliser des catégories existantes à partir de l’interface utilisateur de Citrix Workspace. Une fois que vous avez spécifié une catégorie pour une application Web ou SaaS, l’application s’affiche dans l’interface utilisateur de l’espace de travail sous la catégorie spécifique.

- Les catégories/sous-catégories sont configurables par l’administrateur et les administrateurs peuvent ajouter une nouvelle catégorie pour chaque application.

- Le champ Catégorie d’application s’applique aux applications HTTP/HTTPS et est masqué pour les applications TCP/UDP.

-

Les noms des catégories/sous-catégories doivent être séparés par une barre oblique inverse. Par exemple, Affaires et productivité\Ingénierie. De plus, ce champ est sensible à la casse. Les administrateurs doivent s’assurer qu’ils définissent la bonne catégorie. S’il existe une incompatibilité entre le nom dans l’interface utilisateur de Citrix Workspace et le nom de catégorie saisi dans le champ Catégorie d’application , la catégorie est répertoriée comme une nouvelle catégorie.

Par exemple, si vous saisissez incorrectement la catégorie Entreprise et productivité comme Entreprise et productivité dans le champ Catégorie d’application , une nouvelle catégorie nommée Entreprise et productivité est répertoriée dans l’interface utilisateur de Citrix Workspace en plus de la catégorie Entreprise et productivité .

-

Icône de l’application – Cliquez sur Modifier l’icône pour modifier l’icône de l’application. La taille du fichier d’icône doit être de 128x128 pixels. Si vous ne modifiez pas l’icône, l’icône par défaut s’affiche.

If you do not want to display the app icon, select **Do not display application icon to users.** -

Sélectionnez Accès direct pour permettre aux utilisateurs d’accéder à l’application directement depuis un navigateur client. Pour plus de détails, voir Accès direct aux applications Web d’entreprise.

-

URL – URL avec votre identifiant client. L’URL doit contenir votre identifiant client (identifiant client Citrix Cloud). Pour obtenir votre identifiant client, consultez S’inscrire à Citrix Cloud. En cas d’échec de SSO ou si vous ne souhaitez pas utiliser SSO, l’utilisateur est redirigé vers cette URL.

**Customer domain name** and **Customer domain ID** - Customer domain name and ID are used to create the app URL and other subsequent URLs in the SAML SSO page. For example, if you’re adding a Salesforce app, your domain name is `salesforceformyorg` and ID is 123754, then the app URL is `https://salesforceformyorg.my.salesforce.com/?so=123754.` Customer domain name and Customer ID fields are specific to certain apps. -

Domaines associés – Le domaine associé est automatiquement renseigné en fonction de l’URL que vous avez fournie. Le domaine associé aide le service à identifier l’URL dans le cadre de l’application et à acheminer le trafic en conséquence. Vous pouvez ajouter plusieurs domaines associés.

-

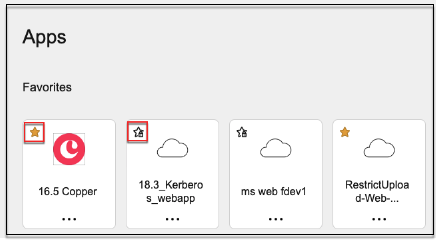

Cliquez sur Ajouter automatiquement l’application aux favoris pour ajouter cette application en tant qu’application favorite dans l’application Citrix Workspace.

- Cliquez sur Autoriser l’utilisateur à supprimer des favoris pour permettre aux abonnés de l’application de supprimer l’application de la liste des applications favorites dans l’application Citrix Workspace. Lorsque vous sélectionnez cette option, une icône en forme d’étoile jaune apparaît dans le coin supérieur gauche de l’application dans l’application Citrix Workspace.

-

Cliquez sur Ne pas autoriser l’utilisateur à supprimer des favoris pour empêcher les abonnés de supprimer l’application de la liste des applications favorites dans l’application Citrix Workspace. Lorsque vous sélectionnez cette option, une icône en forme d’étoile avec un cadenas apparaît dans le coin supérieur gauche de l’application dans l’application Citrix Workspace.

Si vous supprimez les applications marquées comme favorites de la console du service Secure Private Access, ces applications doivent être supprimées manuellement de la liste des favoris dans Citrix Workspace. Les applications ne sont pas automatiquement supprimées de l’application Workspace si elles sont supprimées de la console du service Secure Private Access.

-

-

Cliquez sur Suivant.

Important :

- Pour permettre un accès basé sur la confiance zéro aux applications, l’accès aux applications se voit refuser par défaut. L’accès aux applications est activé uniquement si une politique d’accès est associée à l’application. Pour plus de détails, voir Accès refusé aux applications, par défaut.

- Si plusieurs applications sont configurées avec le même nom de domaine complet ou une variante du nom de domaine complet générique, cela peut entraîner une configuration conflictuelle. Pour plus de détails, voir Configuration conflictuelle pouvant entraîner des problèmes d’accès aux applications.

Définir la méthode de connexion préférée

-

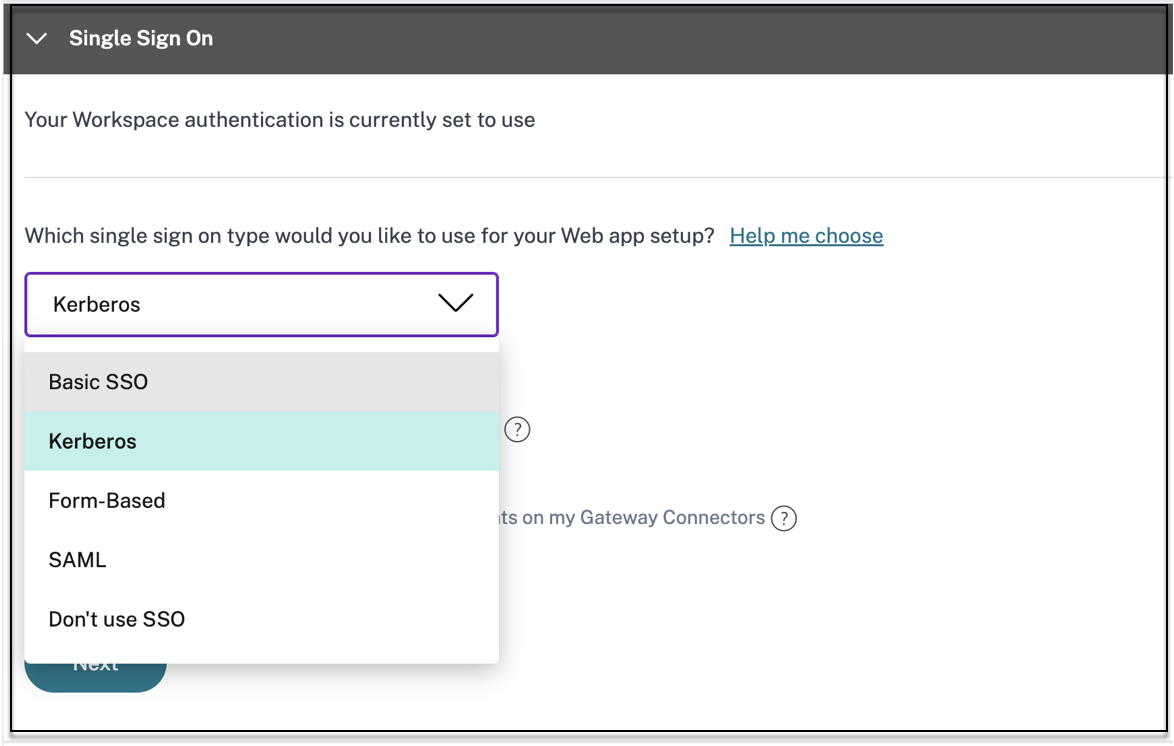

Dans la section Authentification unique , sélectionnez le type d’authentification unique que vous préférez utiliser pour votre application et cliquez sur Enregistrer. Les types d’authentification unique suivants sont disponibles.

- Basic – Si votre serveur back-end vous présente un défi basic-401, choisissez Basic SSO. Vous n’avez pas besoin de fournir de détails de configuration pour le type SSO Basic .

- Kerberos – Si votre serveur back-end vous présente le défi negotiation-401, choisissez Kerberos. Vous n’avez pas besoin de fournir de détails de configuration pour le type SSO Kerberos .

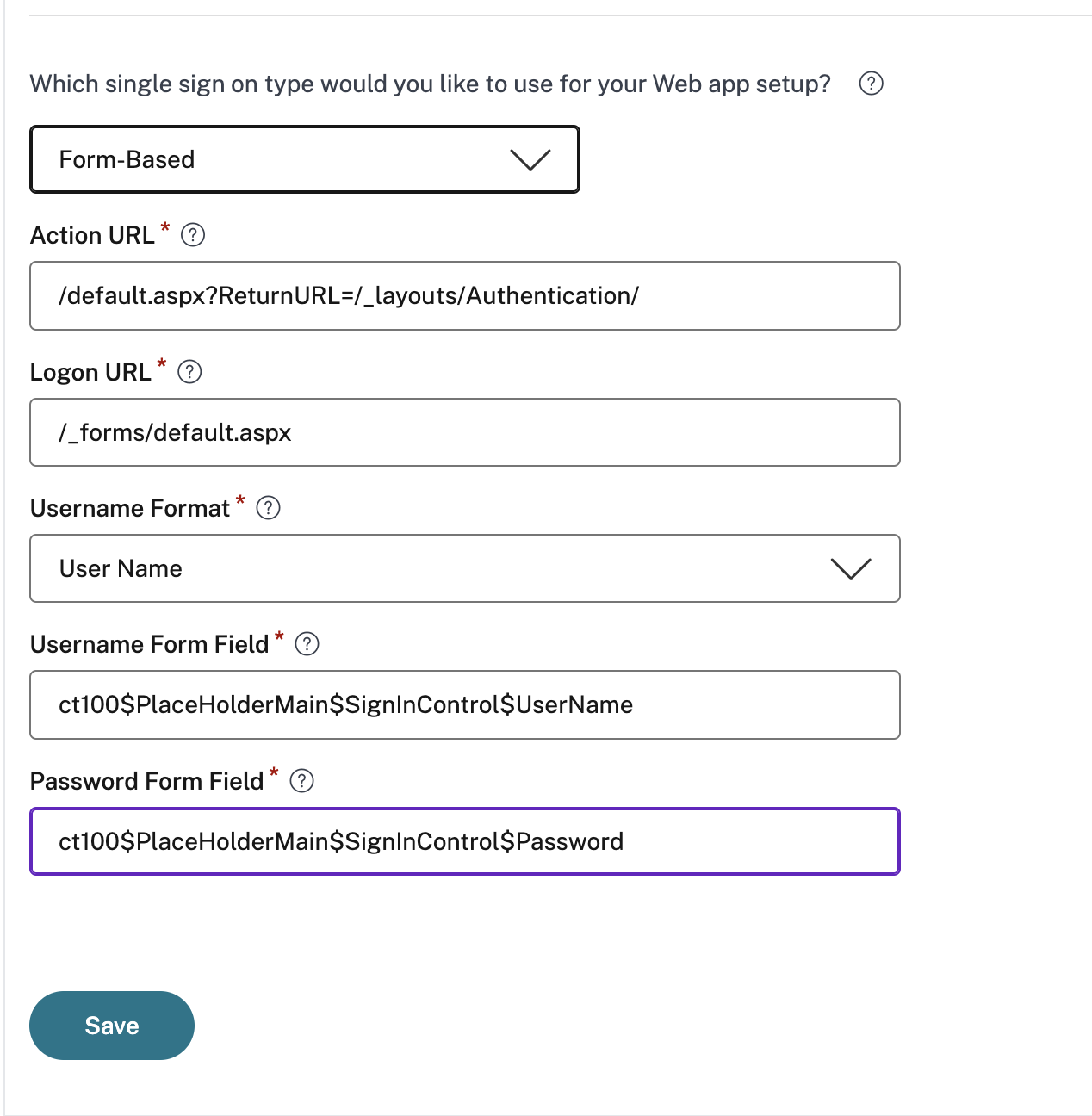

- Basé sur un formulaire – Si votre serveur back-end vous présente un formulaire HTML pour l’authentification, choisissez Basé sur un formulaire. Saisissez les détails de configuration pour le type SSO basé sur un formulaire .

- SAML - Choisissez SAML pour l’authentification unique basée sur SAML dans les applications Web. Saisissez les détails de configuration pour le type SSO SAML .

- Ne pas utiliser SSO – Utilisez l’option Ne pas utiliser SSO lorsque vous n’avez pas besoin d’authentifier un utilisateur sur le serveur principal. Lorsque l’option Ne pas utiliser SSO est sélectionnée, l’utilisateur est redirigé vers l’URL configurée dans la section Détails de l’application .

Détails basés sur le formulaire : saisissez les détails de configuration basés sur le formulaire suivants dans la section Authentification unique et cliquez sur Enregistrer.

- URL d’action - Tapez l’URL à laquelle le formulaire complété est soumis.

- URL du formulaire de connexion – Tapez l’URL sur laquelle le formulaire de connexion est présenté.

- Format du nom d’utilisateur - Sélectionnez un format pour le nom d’utilisateur.

- Champ de formulaire de nom d’utilisateur – Saisissez un attribut de nom d’utilisateur.

- Champ de formulaire de mot de passe – Saisissez un attribut de mot de passe.

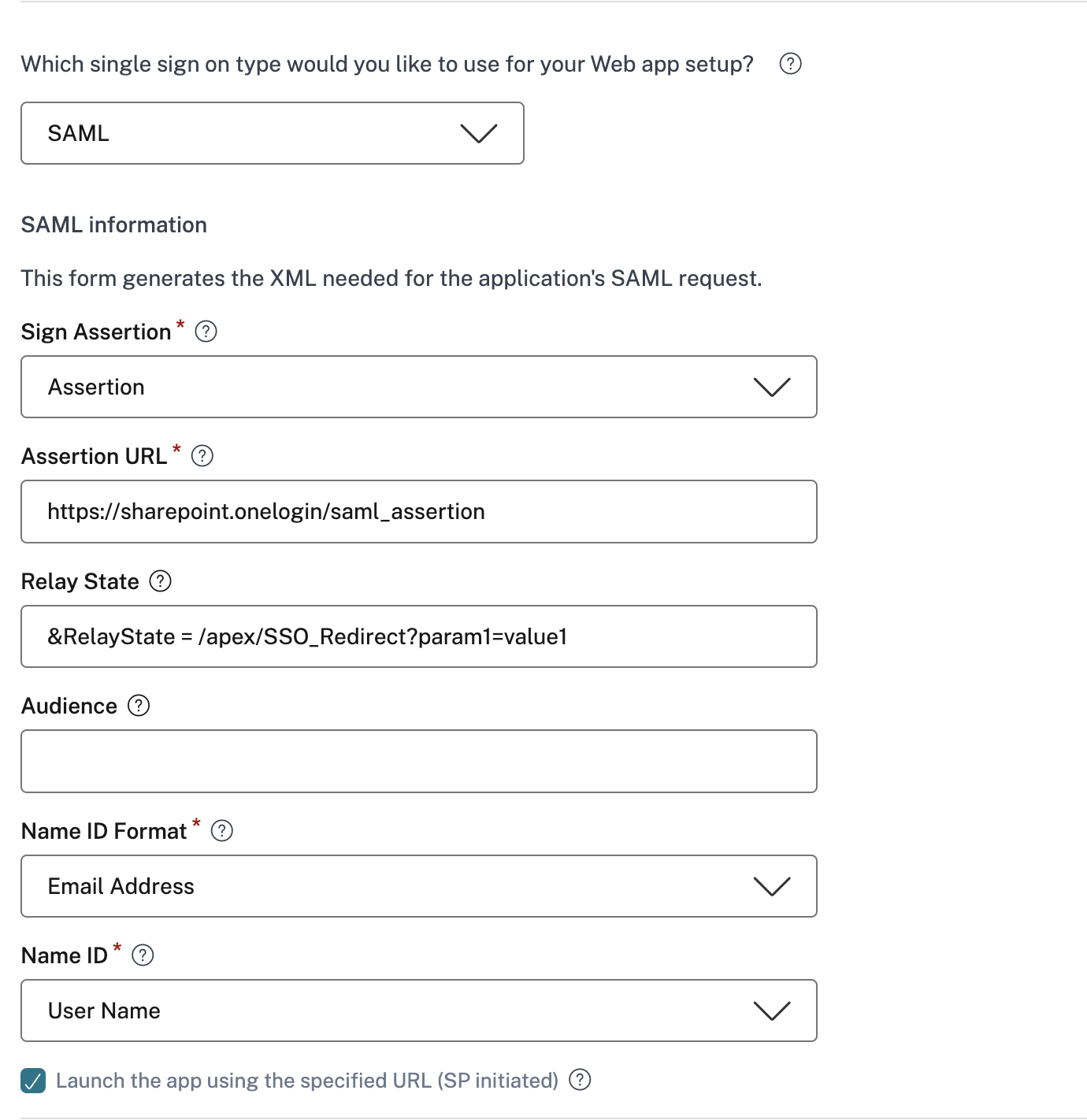

SAML : saisissez les informations suivantes dans la section Se connecter et cliquez sur Enregistrer.

- Assertion de signature - La signature de l’assertion ou de la réponse garantit l’intégrité du message lorsque la réponse ou l’assertion est remise à la partie de confiance (SP). Vous pouvez sélectionner Assertion, Réponse, Les deux, ou Aucun.

- URL d’assertion – L’URL d’assertion est fournie par le fournisseur de l’application. L’assertion SAML est envoyée à cette URL.

- État du relais – Le paramètre État du relais est utilisé pour identifier la ressource spécifique à laquelle les utilisateurs accèdent après s’être connectés et dirigés vers le serveur de fédération de la partie de confiance. Relay State génère une URL unique pour les utilisateurs. Les utilisateurs peuvent cliquer sur cette URL pour se connecter à l’application cible.

- Audience – L’audience est fournie par le fournisseur de l’application. Cette valeur confirme que l’assertion SAML est générée pour l’application correcte.

-

Format d’identifiant de nom – Sélectionnez le format d’identifiant de nom pris en charge.

- ID de nom – Sélectionnez l’ID de nom pris en charge.

-

Dans Attributs avancés (facultatif) ajoutez des informations supplémentaires sur l’utilisateur qui sont envoyées à l’application pour les décisions de contrôle d’accès.

-

Téléchargez le fichier de métadonnées en cliquant sur le lien sous Métadonnées SAML. Utilisez le fichier de métadonnées téléchargé pour configurer SSO sur le serveur d’applications SaaS.

Remarque

- Vous pouvez copier l’URL de connexion SSO sous URL de connexion et utiliser cette URL lors de la configuration de SSO sur le serveur d’applications SaaS.

- Vous pouvez également télécharger le certificat à partir de la liste Certificat et utiliser le certificat lors de la configuration de SSO sur le serveur d’applications SaaS.

- Cliquez sur Suivant.

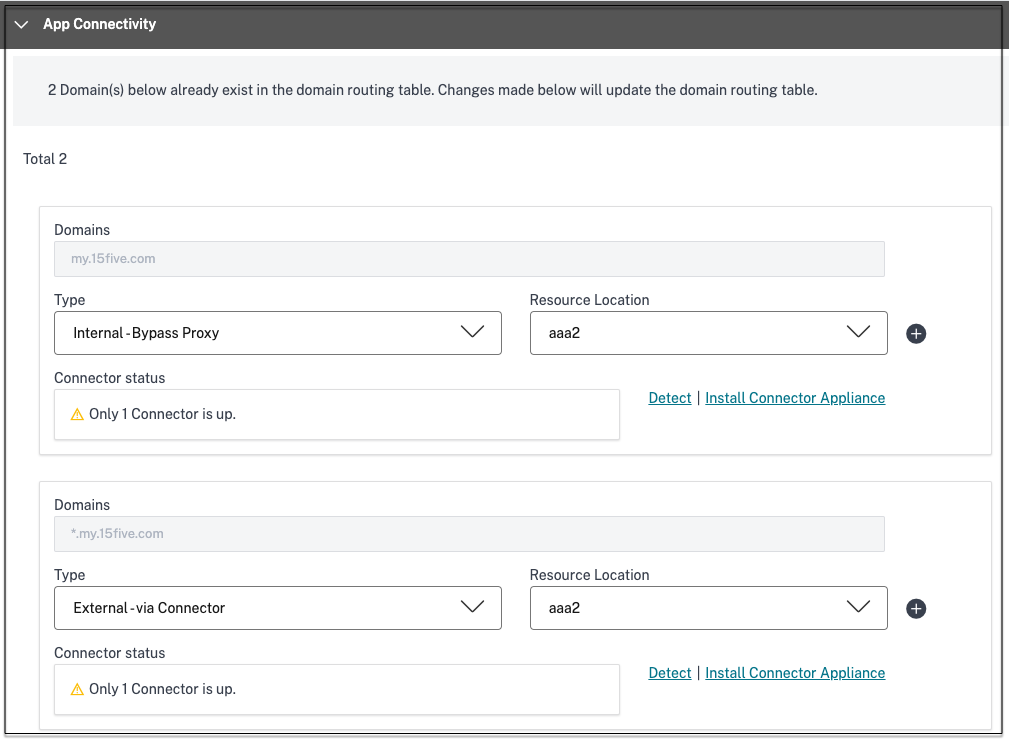

Définir le routage des applications

-

Dans la section App Connectivity , vous définissez le routage pour les domaines associés des applications, si les domaines doivent être routés en externe ou en interne via Citrix Connector Appliance.

- Interne – contourner le proxy - Le trafic du domaine est acheminé via Citrix Cloud Connector, en contournant le proxy Web du client configuré sur l’appliance Connector.

- Interne via le connecteur - Les applications peuvent être externes mais le trafic doit circuler via l’appliance Connector vers le réseau extérieur.

- Externe – Le trafic circule directement vers Internet.

Pour plus de détails, consultez Tables de routage pour résoudre les conflits si les domaines associés dans les applications SaaS et Web sont les mêmes.

-

Cliquez sur Terminer.

Après avoir cliqué sur Terminer, l’application est ajoutée à la page Applications. Vous pouvez modifier ou supprimer une application depuis la page Applications après avoir configuré l’application. Pour ce faire, cliquez sur le bouton points de suspension d’une application et sélectionnez les actions en conséquence.

- Modifier l’application

- Supprimer

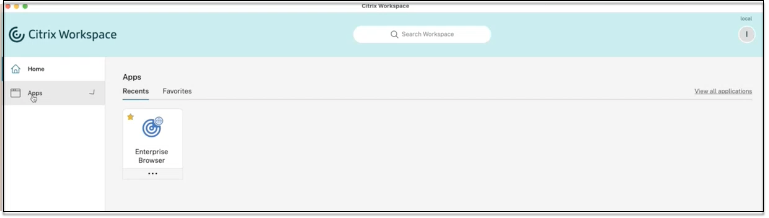

Lorsque vous publiez une application Web ou SaaS à partir du service Secure Private Access et si cette application n’est pas masquée, l’application Citrix Enterprise Browser s’affiche automatiquement dans l’interface utilisateur de Citrix Workspace. De plus, le navigateur Citrix Enterprise est également ajouté comme application favorite, par défaut. Les utilisateurs finaux peuvent lancer le navigateur de l’espace de travail sans URL et accéder aux sites Web internes à l’aide des navigateurs de l’espace de travail.

Important :

- Pour accorder l’accès aux applications aux utilisateurs, les administrateurs doivent créer des politiques d’accès. Dans les politiques d’accès, les administrateurs ajoutent des abonnés aux applications et configurent les contrôles de sécurité. Pour plus de détails, voir Créer des politiques d’accès.