Présentation du service Secure Private Access

Présentation de la solution

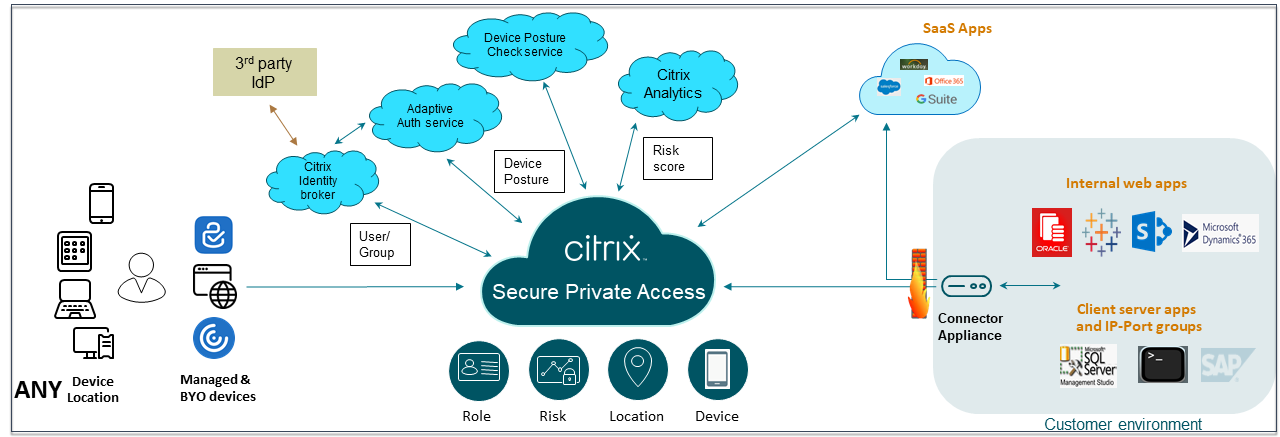

Les solutions VPN traditionnelles nécessitent que les appareils des utilisateurs finaux soient gérés, fournissent un accès au niveau du réseau et appliquent des politiques de contrôle d’accès statiques. Citrix Secure Private Access offre au service informatique un ensemble de contrôles de sécurité pour se protéger contre les menaces provenant des appareils BYO, offrant aux utilisateurs le choix d’accéder à leurs applications approuvées par le service informatique à partir de n’importe quel appareil, qu’il soit géré ou BYO.

Citrix Secure Private Access offre une authentification adaptative, une prise en charge de l’authentification unique et des contrôles de sécurité améliorés pour les applications. Secure Private Access offre également la possibilité d’analyser l’appareil de l’utilisateur final avant d’établir une session à l’aide du service Device Posture. En fonction des résultats de l’authentification adaptative ou de la posture de l’appareil, les administrateurs peuvent définir les méthodes d’authentification pour les applications.

Sécurité adaptative

L’authentification adaptative détermine le flux d’authentification approprié pour la demande en cours. L’authentification adaptative peut identifier la posture de l’appareil, l’emplacement géographique, le segment de réseau et l’appartenance à l’organisation/au service de l’utilisateur. Sur la base des informations obtenues, un administrateur peut définir comment il souhaite authentifier les utilisateurs auprès de ses applications approuvées par le service informatique. Cela permet aux organisations de mettre en œuvre le même cadre de politique d’authentification sur toutes les ressources, y compris les applications SaaS publiques, les applications Web privées, les applications client-serveur privées et les postes de travail en tant que service (DaaS). Pour plus de détails, voir Sécurité adaptative.

Accès aux applications

Secure Private Access peut créer une connexion aux applications Web sur site sans recourir à un VPN. Cette connexion sans VPN utilise un dispositif de connecteur déployé sur site. L’appliance Connector crée un canal de contrôle sortant vers l’abonnement Citrix Cloud de l’organisation. À partir de là, Secure Private Access peut établir des tunnels de connexion vers les applications Web internes sans avoir besoin d’un VPN. Pour plus de détails, voir Accès aux applications.

Single Sign-On

Avec l’authentification adaptative, les organisations peuvent fournir des politiques d’authentification fortes pour aider à réduire le risque de comptes d’utilisateurs compromis. Les fonctionnalités d’authentification unique de Secure Private Access utilisent les mêmes politiques d’authentification adaptative pour toutes les applications SaaS, Web privées et client-serveur. Pour plus de détails, voir Authentification unique.

Sécurité du navigateur

Secure Private Access permet aux utilisateurs finaux de naviguer en toute sécurité sur Internet avec un navigateur d’entreprise géré de manière centralisée et sécurisé. Lorsqu’un utilisateur final lance une application SaaS ou Web privée, plusieurs décisions sont prises de manière dynamique pour décider de la meilleure façon de servir cette application. Pour plus de détails, voir Sécurité du navigateur.

Position de l’appareil

Le service de posture des appareils permet à un administrateur de définir des politiques pour vérifier la posture des appareils terminaux essayant d’accéder aux ressources de l’entreprise à distance. En fonction de l’état de conformité d’un point de terminaison, le service de posture de l’appareil peut refuser l’accès ou fournir un accès restreint/complet aux applications et aux postes de travail de l’entreprise.

Lorsqu’un utilisateur final initie une connexion avec Citrix Workspace, le client Device Posture collecte des informations sur les paramètres du point de terminaison et partage ces informations avec le service Device Posture pour déterminer si la posture du point de terminaison répond aux exigences de la stratégie.

L’intégration du service Device Posture avec Citrix Secure Private Access permet un accès sécurisé aux applications SaaS, Web, TCP et UDP depuis n’importe où, avec la résilience et l’évolutivité de Citrix Cloud. Pour plus de détails, voir Posture de l’appareil.

Prise en charge des applications TCP et UDP

Parfois, les utilisateurs distants ont besoin d’accéder à des applications client-serveur privées dont le front-end se trouve sur le point de terminaison et le back-end dans un centre de données. Les organisations peuvent légitimement appliquer des politiques de sécurité strictes autour de ces applications internes et privées, rendant difficile l’accès des utilisateurs distants à ces applications sans compromettre les protocoles de sécurité.

Le service Secure Private Access répond aux vulnérabilités de sécurité TCP et UDP en permettant à ZTNA de fournir un accès sécurisé à ces applications. Les utilisateurs peuvent désormais accéder à toutes les applications privées, y compris les applications TCP, UDP et HTTPS, soit à l’aide d’un navigateur natif, soit d’une application client native via le client Citrix Secure Access exécuté sur leurs machines.

Les utilisateurs doivent installer le client Citrix Secure Access sur leurs appareils clients.

- Pour Windows, la version client (22.3.1.5 et versions ultérieures) peut être téléchargée à partir de https://www.citrix.com/downloads/citrix-gateway/plug-ins/citrix-secure-access-client-for-windows.html.

- Pour macOS, la version client (22.02.3 et ultérieure) peut être téléchargée depuis l’App Store.

Pour plus de détails, voir Prise en charge des applications client-serveur.

Configurer Citrix Secure Private Access

Activez l’accès réseau Zero Trust aux applications SaaS, aux applications Web internes, aux applications TCP et UDP à l’aide de la console d’administration Secure Private Access. Cette console inclut la configuration de l’authentification adaptative, des applications, notamment l’abonnement utilisateur et les politiques d’accès adaptatif.

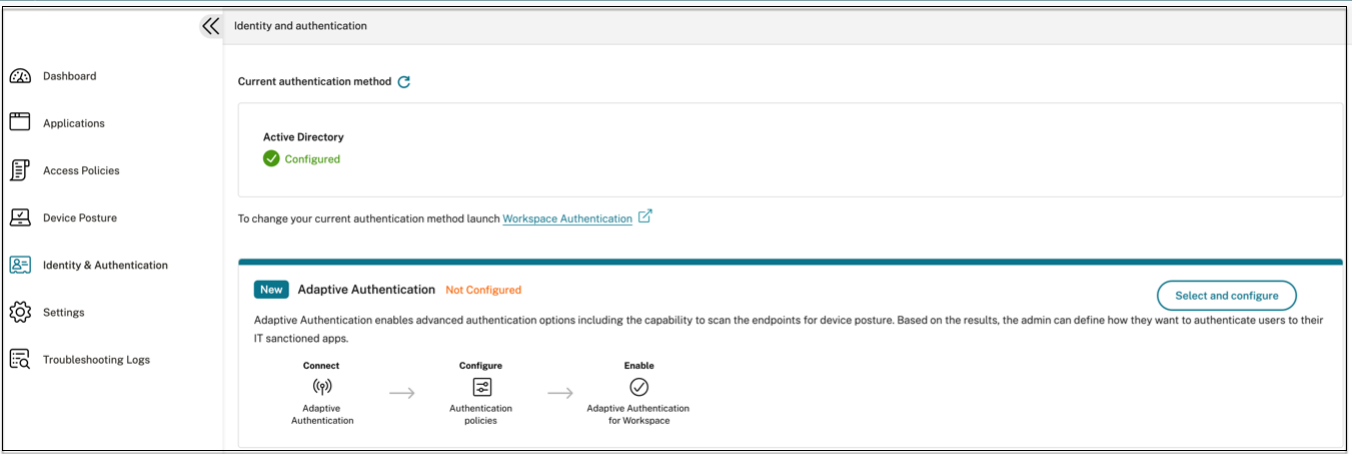

Configurer l’identité et l’authentification

Sélectionnez la méthode d’authentification permettant aux abonnés de se connecter à Citrix Workspace. Authentification adaptative est un service Citrix Cloud qui permet une authentification avancée pour les clients et les utilisateurs qui se connectent à Citrix Workspace.

Pour plus de détails, voir Configurer l’identité et l’authentification.

Énumérer et publier des applications

Après avoir sélectionné la méthode d’authentification, configurez les applications Web, SaaS ou TCP et UDP à l’aide de la console d’administration. Pour plus de détails, voir Ajouter et gérer des applications.

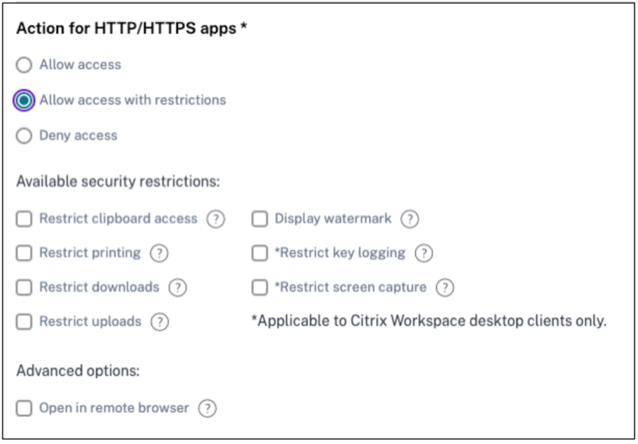

Activer des contrôles de sécurité renforcés

Pour protéger le contenu, les organisations intègrent des politiques de sécurité renforcées au sein des applications SaaS. Chaque politique applique une restriction sur le navigateur Citrix Enterprise lors de l’utilisation de l’application Workspace pour ordinateur de bureau ou sur Secure Browser lors de l’utilisation de l’application Workspace Web ou mobile.

- Restreindre l’accès au presse-papiers: Désactive les opérations couper/copier/coller entre l’application et le presse-papiers du système.

- Restreindre l’impression: désactive la possibilité d’imprimer à partir du navigateur Citrix Enterprise.

- Restreindre les téléchargements: Désactive la capacité de l’utilisateur à télécharger depuis l’application.

- Restreindre les téléchargements: Désactive la capacité de l’utilisateur à télécharger dans l’application.

- Afficher le filigrane: Affiche un filigrane sur l’écran de l’utilisateur affichant le nom d’utilisateur et l’adresse IP de la machine de l’utilisateur.

- Restreindre l’enregistrement des frappes.: Protège contre les enregistreurs de frappe. Lorsqu’un utilisateur tente de se connecter à l’application à l’aide du nom d’utilisateur et du mot de passe, toutes les clés sont cryptées sur les enregistreurs de frappe. De plus, toutes les activités que l’utilisateur effectue sur l’application sont protégées contre l’enregistrement des frappes. Par exemple, si les stratégies de protection des applications sont activées pour Office 365 et que l’utilisateur modifie un document Word Office 365, toutes les frappes au clavier sont chiffrées sur les enregistreurs de frappe.

- Restreindre la capture d’écran: Désactive la possibilité de capturer les écrans à l’aide de l’un des programmes ou applications de capture d’écran. Si un utilisateur tente de capturer l’écran, un écran vide est capturé.

Pour plus de détails, voir Configurer une politique d’accès.

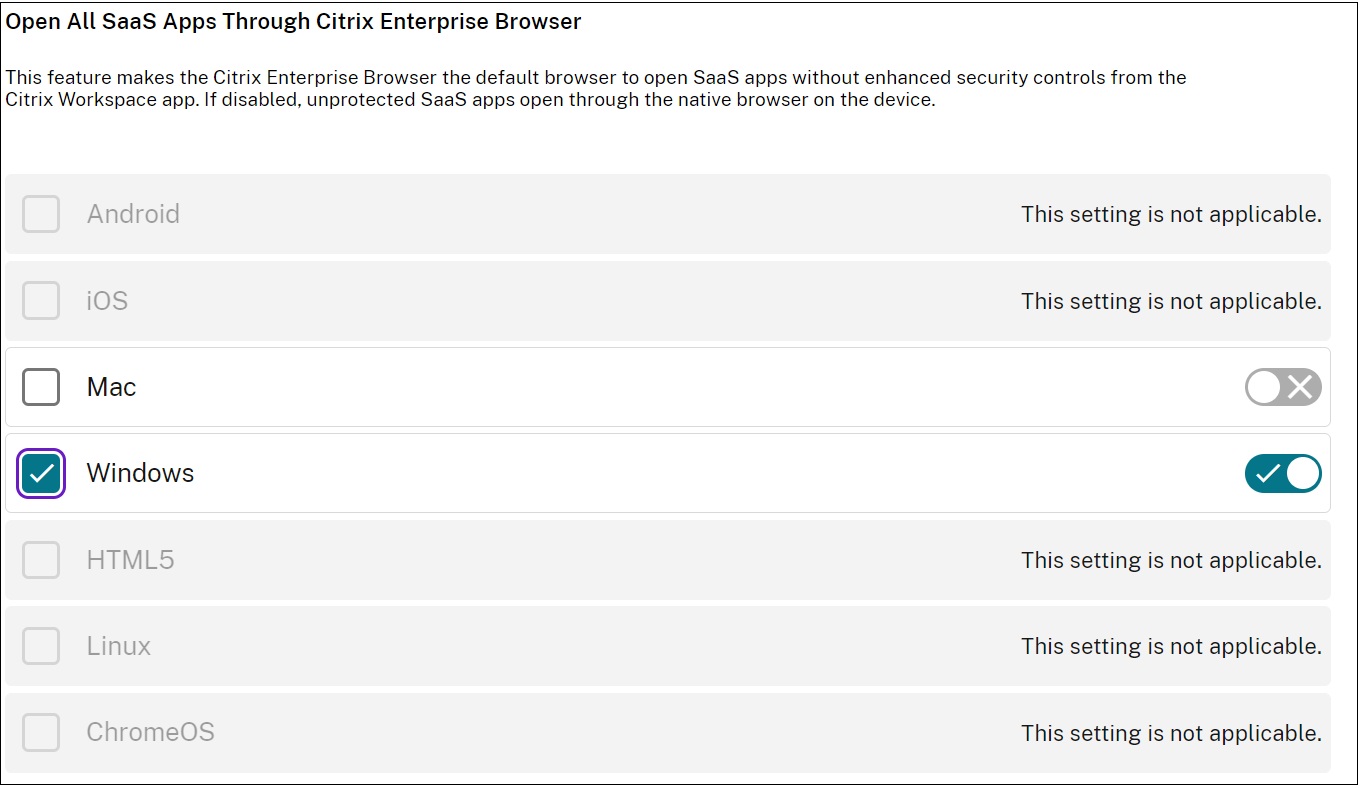

Activer Citrix Enterprise Browser pour les lancements d’applications

Secure Private Access permet aux utilisateurs finaux de lancer leurs applications à l’aide de Citrix Enterprise Browser (CEB). CEB est un navigateur basé sur Chromium intégré à l’application Citrix Workspace qui permet une expérience d’accès transparente et sécurisée pour accéder aux applications Web et SaaS dans Citrix Enterprise Browser.

CEB peut être configuré comme navigateur préféré ou comme navigateur de travail pour toutes les applications Web hébergées en interne ou les applications SaaS avec des politiques de sécurité. CEB permet aux utilisateurs d’ouvrir tous les domaines d’applications SaaS/Web configurés dans un environnement sécurisé et contrôlé.

Activer le navigateur Citrix Enterprise

Les administrateurs peuvent utiliser le service Global App Configuration (GACS) pour configurer Citrix Enterprise Browser comme navigateur par défaut pour lancer des applications Web et SaaS à partir de l’application Citrix Workspace.

Configuration via API:

Pour configurer, voici un exemple de fichier JSON pour activer Citrix Enterprise Browser pour toutes les applications, par défaut :

"settings": [

{

"name": "open all apps in ceb",

"value": "true"

}

]

<!--NeedCopy-->

La valeur par défaut est true.

Configuration via l’interface graphique :

Sélectionnez les appareils pour lesquels CEB doit être défini comme navigateur par défaut pour le lancement de l’application.

Pour plus de détails, voir Gérer Citrix Enterprise Browser via GACS.

Configurer des balises pour un accès contextuel à l’aide de Device Posture

Après la vérification de la posture de l’appareil, l’appareil est autorisé à se connecter et l’appareil est classé comme conforme ou non conforme. Cette classification est mise à disposition sous forme de balises auprès du service Secure Private Access et est utilisée pour fournir un accès contextuel en fonction de la posture de l’appareil.

- Connectez-vous à Citrix Cloud.

- Sur la mosaïque Accès privé sécurisé, cliquez sur Gérer.

- Cliquez sur Stratégies d’accès dans la navigation de gauche, puis cliquez sur Créer une stratégie.

- Saisissez le nom de la politique et la description de la politique.

- Dans Applications, sélectionnez l’application ou l’ensemble d’applications sur lesquelles cette politique doit être appliquée.

- Cliquez sur Créer une règle pour créer des règles pour la politique.

- Saisissez le nom de la règle et une brève description de la règle, puis cliquez sur Suivant.

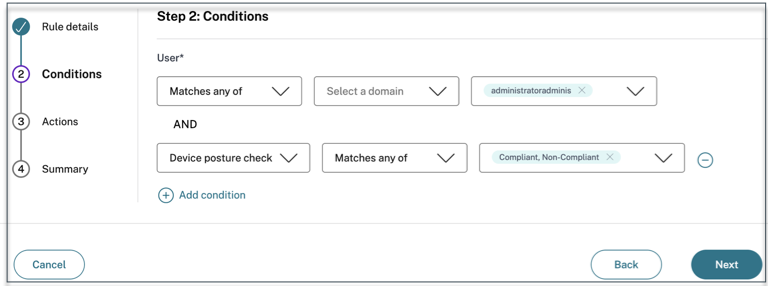

- Sélectionnez les conditions des utilisateurs. La condition Utilisateurs est une condition obligatoire à respecter pour accorder l’accès aux applications aux utilisateurs.

- Cliquez sur + pour ajouter une condition de posture de l’appareil.

- Sélectionnez Vérification de la posture de l’appareil et l’expression logique dans le menu déroulant.

-

Saisissez l’une des valeurs suivantes dans les balises personnalisées :

- Conforme - Pour les appareils conformes

- Non conforme - Pour les appareils non conformes

- Dans Commandes CLI équivalentes, passez en revue les commandes et cliquez sur Suivant.

-

Sélectionnez les actions qui doivent être appliquées en fonction de l’évaluation de la condition, puis cliquez sur Suivant.

La page Résumé affiche les détails de la politique.

- Vérifiez les détails et cliquez sur Terminer.

Remarque

Toute application Secure Private Access qui n’est pas marquée comme conforme ou non conforme dans la politique d’accès est traitée comme l’application par défaut et est accessible sur tous les points de terminaison, quelle que soit la position de l’appareil.

Expérience pour l’utilisateur final

L’administrateur Citrix a le pouvoir d’étendre le contrôle de sécurité à l’aide de Citrix Secure Private Access. L’application Citrix Workspace est un point d’entrée pour accéder à toutes les ressources en toute sécurité. Les utilisateurs finaux peuvent accéder aux applications virtuelles, aux postes de travail, aux applications SaaS et aux fichiers via l’application Citrix Workspace. Avec Citrix Secure Private Access, les administrateurs peuvent contrôler la manière dont une application SaaS est accessible par l’utilisateur final via l’interface utilisateur Web Citrix Workspace Experience ou le client d’application Citrix Workspace natif.

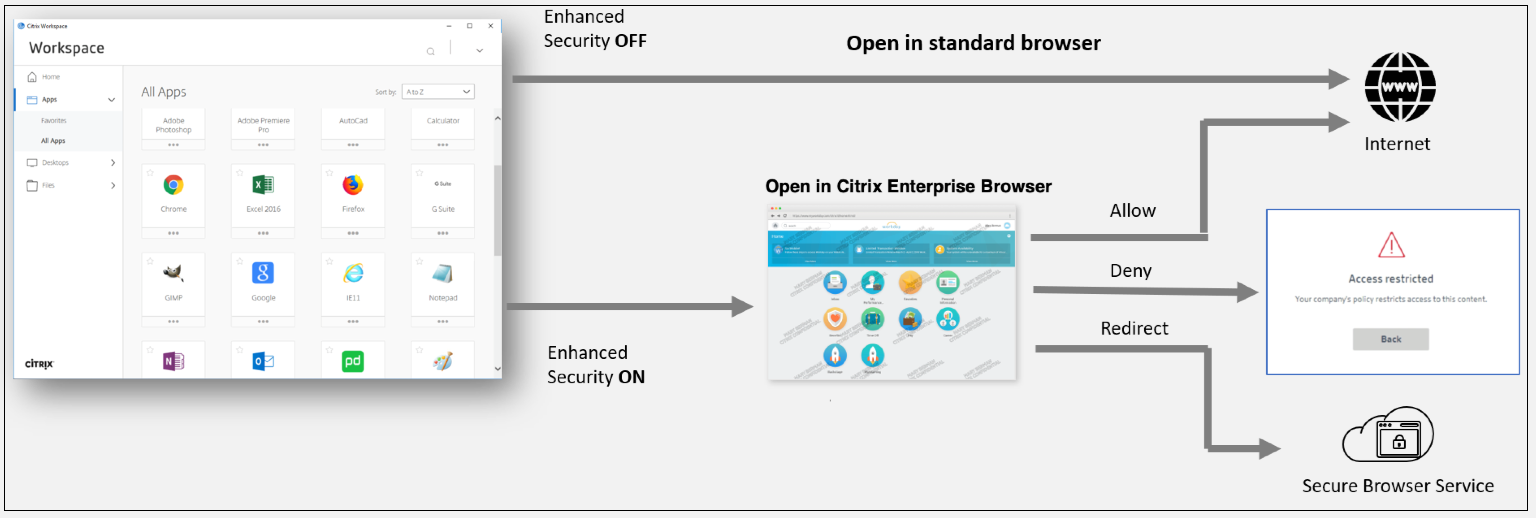

Lorsque l’utilisateur lance l’application Workspace sur le point de terminaison, il voit ses applications, ses bureaux, ses fichiers et ses applications SaaS. Si un utilisateur clique sur l’application SaaS alors que la sécurité renforcée est désactivée, l’application s’ouvre dans un navigateur standard installé localement. Si l’administrateur a activé la sécurité renforcée, les applications SaaS s’ouvrent sur le CEB dans l’application Workspace. L’accessibilité aux hyperliens dans les applications SaaS et les applications Web est contrôlée en fonction des politiques des sites Web non autorisés. Pour plus de détails sur les sites Web non autorisés, consultez Sites Web non autorisés.

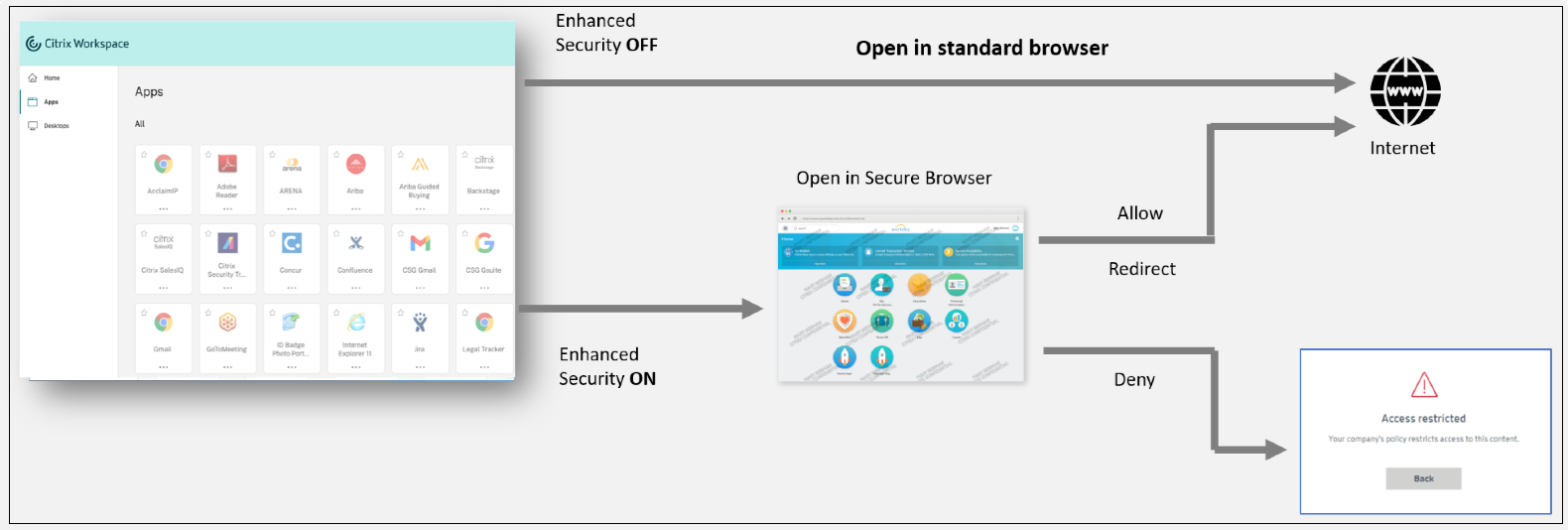

De même, avec le portail Web Workspace, lorsque la sécurité renforcée est désactivée, les applications SaaS sont ouvertes dans un navigateur standard installé nativement. Lorsque la sécurité renforcée est activée, les applications SaaS sont ouvertes dans le navigateur distant sécurisé. Les utilisateurs peuvent accéder aux sites Web dans les applications SaaS en fonction des politiques relatives aux sites Web non autorisés. Pour plus de détails sur les sites Web non autorisés, consultez Sites Web non autorisés.

Tableau de bord d’analyse

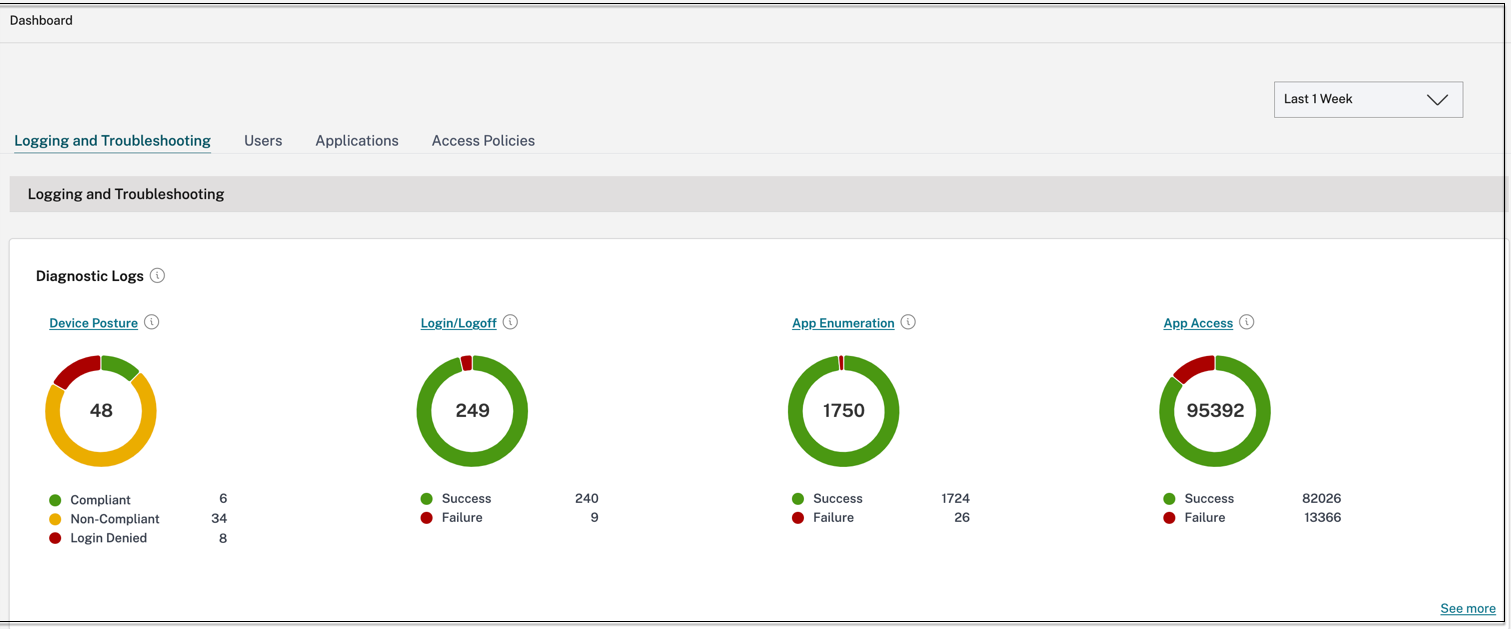

Le tableau de bord du service Secure Private Access affiche les données de diagnostic et d’utilisation des applications SaaS, Web, TCP et UDP. Le tableau de bord offre aux administrateurs une visibilité complète sur leurs applications, leurs utilisateurs, l’état de santé des connecteurs et l’utilisation de la bande passante en un seul endroit pour la consommation. Ces données sont extraites de Citrix Analytics. Les mesures sont généralement classées dans les catégories suivantes.

- Journalisation et dépannage

- Utilisateurs

- Applications

- Politiques d’accès

Pour plus de détails, voir Tableau de bord.

Résoudre les problèmes d’application

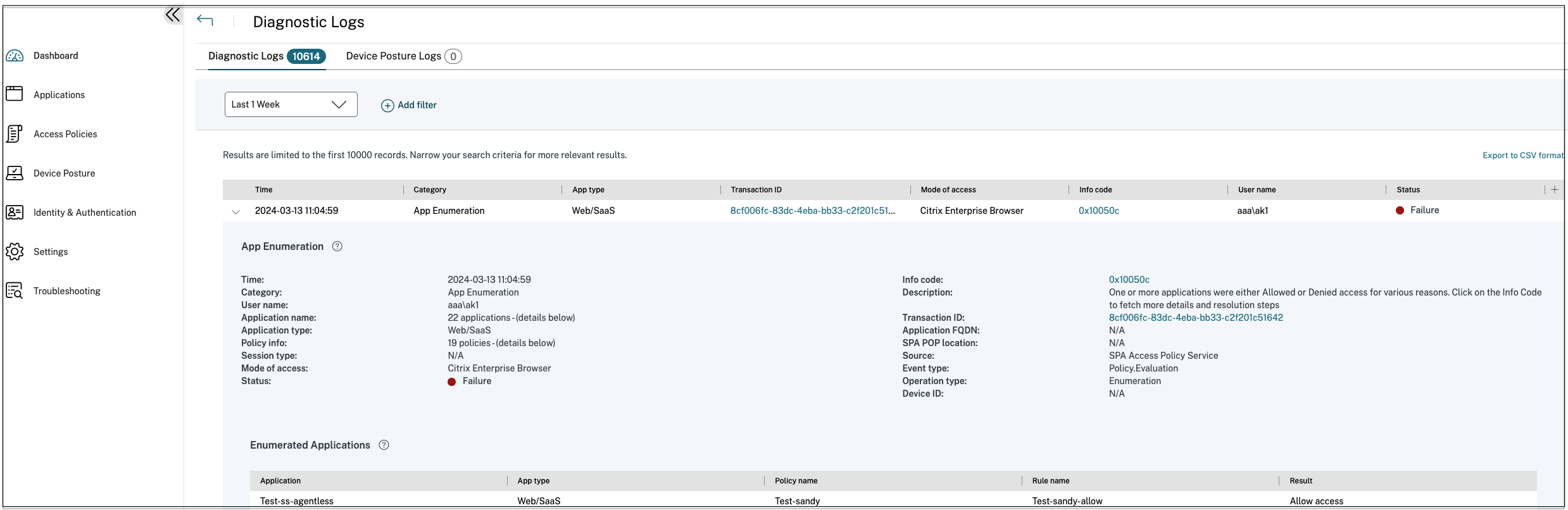

Le graphique Journaux de diagnostic du tableau de bord Secure Private Access offre une visibilité sur les journaux liés à l’authentification, au lancement d’applications, à l’énumération d’applications et aux journaux de posture de l’appareil.

- Code d’information: Certains événements de journal tels que les échecs ont un code d’information associé. Cliquer sur le code d’information redirige les utilisateurs vers les étapes de résolution ou vers plus d’informations sur cet événement.

- ID de transaction: Les journaux de diagnostic affichent également un ID de transaction qui met en corrélation tous les journaux Secure Private Access pour une demande d’accès. Une demande d’accès à une application peut générer plusieurs journaux, à commencer par l’authentification, puis l’énumération des applications dans l’application de l’espace de travail, puis l’accès à l’application elle-même. Tous ces événements génèrent leurs propres journaux. L’ID de transaction est utilisé pour corréler tous ces journaux. Vous pouvez filtrer les journaux de diagnostic à l’aide de l’ID de transaction pour rechercher tous les journaux liés à une demande d’accès à une application particulière. Pour plus de détails, voir Résoudre les problèmes d’accès privé sécurisé.

Exemples de cas d’utilisation

- Accédez aux applications internes (Web/TCP/UDP) à l’aide d’une approche Zero-Trust sans ouvrir le trafic entrant sur le pare-feu

- Passez à une approche Zero Trust en découvrant les applications auxquelles les utilisateurs accèdent

- Restreindre l’accès aux applications SaaS à Citrix Enterprise Browser

- Restreindre l’accès aux applications SaaS aux adresses IP publiques appartenant à l’entreprise

- Sécurité renforcée pour les applications SaaS gérées par Azure

- Sécurité renforcée pour Office 365

- Sécurité renforcée pour les applications Okta

Articles de référence

- Introduction à l’accès privé sécurisé

- Fiche technique

- Architecture de référence

- Citrix Enterprise Browser

- Gérer Citrix Enterprise Browser via GACS

- Flux de travail guidé par l’administrateur pour une intégration et une configuration faciles

Vidéos de référence

- Accès réseau Zero Trust (ZTNA) aux applications

- Accès privé aux applications Web avec Citrix Secure Private Access

- Accès aux applications SaaS publiques avec Citrix Secure Private Access

- Accès privé aux applications client-serveur avec Citrix Secure Private Access

- Protection contre les enregistreurs de frappe avec Citrix Secure Private Access

- Protection du partage d’écran avec Citrix Secure Private Access

- Expérience de l’utilisateur final avec Citrix Secure Private Access

- Expérience de connexion ZTNA versus VPN avec Citrix Secure Private Access

- Analyses de ports ZTNA et VPN avec Citrix Secure Private Access

Quoi de neuf dans les produits associés

- Citrix Enterprise Browser : À propos de cette version

- Citrix Workspace : Quoi de neuf

- Citrix DaaS : Quoi de neuf

- Client Citrix Secure Access Clients NetScaler Gateway