Routage d’applications basé sur le contexte et sélection des emplacements des ressources

Lorsqu’une application est configurée, l’URL de l’application est attribuée à un type de routage et pour chaque URL acheminée en interne, un emplacement de ressource est sélectionné. Les administrateurs n’ont pas la possibilité de modifier le type de routage du domaine ou l’emplacement des ressources une fois qu’une application est publiée. Il peut y avoir des scénarios dans lesquels, pour un ensemble d’utilisateurs :

- Une URL d’application interne doit être acheminée en externe pour empêcher le routage du trafic vers le service Secure Private Access.

- Il est nécessaire de modifier les emplacements des ressources pour acheminer les demandes vers le centre de données optimal afin d’améliorer les performances.

La configuration de routage de domaine dynamique (Exceptions de routage) dans la politique d’accès permet aux administrateurs de modifier le type de routage interne par URL en fonction du contexte de l’utilisateur. Les administrateurs peuvent modifier les emplacements des ressources afin que les demandes des utilisateurs soient acheminées vers le centre de données optimal, garantissant ainsi que les demandes des utilisateurs sont traitées efficacement et que les performances sont optimisées.

Les exemples suivants illustrent les cas d’utilisation de configuration de routage de domaine dynamique.

Cas d’utilisation : routage basé sur le contexte

Scénario:

- Utilisateurs du groupe A : employés de la société ABC qui accèdent à l’application Outlook et à l’application Microsoft Teams via un accès privé sécurisé acheminé en interne.

- Utilisateurs du groupe B : Employés d’une société tierce travaillant avec ABC. Ils accèdent à certaines applications (à l’exception d’Outlook) via Secure Private Access. Ils disposent également de leur propre application Outlook accessible via Internet et ne souhaitent pas acheminer leur trafic Outlook via Secure Private Access.

Problème:

- Les utilisateurs du groupe B se connectent à l’agent d’accès sécurisé pour accéder aux applications ABC.

- Leurs demandes d’accès à Outlook via leur navigateur natif sont acheminées via Secure Private Access, ce qui entraîne un refus d’accès.

- Le domaine de destination de l’application Outlook est le même pour les utilisateurs du groupe A et du groupe B.

- La politique d’accès autorise l’accès uniquement aux utilisateurs du groupe A, ce qui entraîne un refus d’accès pour les utilisateurs du groupe B lorsqu’ils tentent de lancer Microsoft Teams ou Outlook.

- Les utilisateurs du groupe B ne peuvent pas accéder à Outlook de leur entreprise en raison de ce problème de routage.

Solution:

L’administrateur de la société ABC peut apporter les modifications de configuration suivantes pour résoudre ce problème :

- Définissez une nouvelle politique d’accès spécifiquement pour les utilisateurs du groupe B accédant à l’application Office 365.

-

Dans la politique d’accès, activez la configuration de routage de domaine dynamique (Exceptions de routage).

L’administrateur peut afficher la liste de toutes les URL et domaines associés de toutes les applications internes associées à la politique d’accès.

-

Pour toutes les URL d’application Office 365, configurez le routage pour qu’il s’effectue en externe.

Cela garantit que les demandes des utilisateurs du groupe B pour accéder à leur application Outlook sont acheminées via Internet, contournant l’accès privé sécurisé.

En mettant en œuvre ces modifications, les utilisateurs du groupe B peuvent accéder à leur application Outlook d’entreprise via Internet sans être acheminés via Secure Private Access, tout en conservant l’accès à d’autres applications ABC selon les besoins.

Cas d’utilisation : Sélection de l’emplacement des ressources en fonction du contexte utilisateur

Scénarios:

- Société XYZ : Elle dispose de deux groupes d’utilisateurs situés sur la côte Est et la côte Ouest des États-Unis.

- Centres de données : deux centres de données, l’un sur la côte Est et l’autre sur la côte Ouest, tous deux hébergeant la même application Jira.

- Objectif : l’administrateur souhaite acheminer les demandes d’accès des utilisateurs finaux vers les emplacements de ressources sélectionnés en fonction du contexte de l’utilisateur (géolocalisation, emplacement réseau, nom d’utilisateur et groupe d’utilisateurs) afin de garantir des performances et un routage optimaux.

Solution:

- Modifiez la politique d’accès associée à l’application Jira pour prendre en compte les nouvelles exigences de routage.

- Dans la politique d’accès, activez la configuration de routage de domaine dynamique (Exceptions de routage).

- Modifier les emplacements des ressources selon le contexte utilisateur.

L’administrateur peut s’assurer que les demandes des utilisateurs sont acheminées vers le centre de données optimal en fonction de leur contexte, améliorant ainsi les performances et gérant efficacement le routage pour tous les utilisateurs de l’entreprise.

Étapes pour modifier le type de routage ou l’emplacement des ressources

- Créer ou modifier une politique d’accès. Pour plus de détails, voir Créer des politiques d’accès.

-

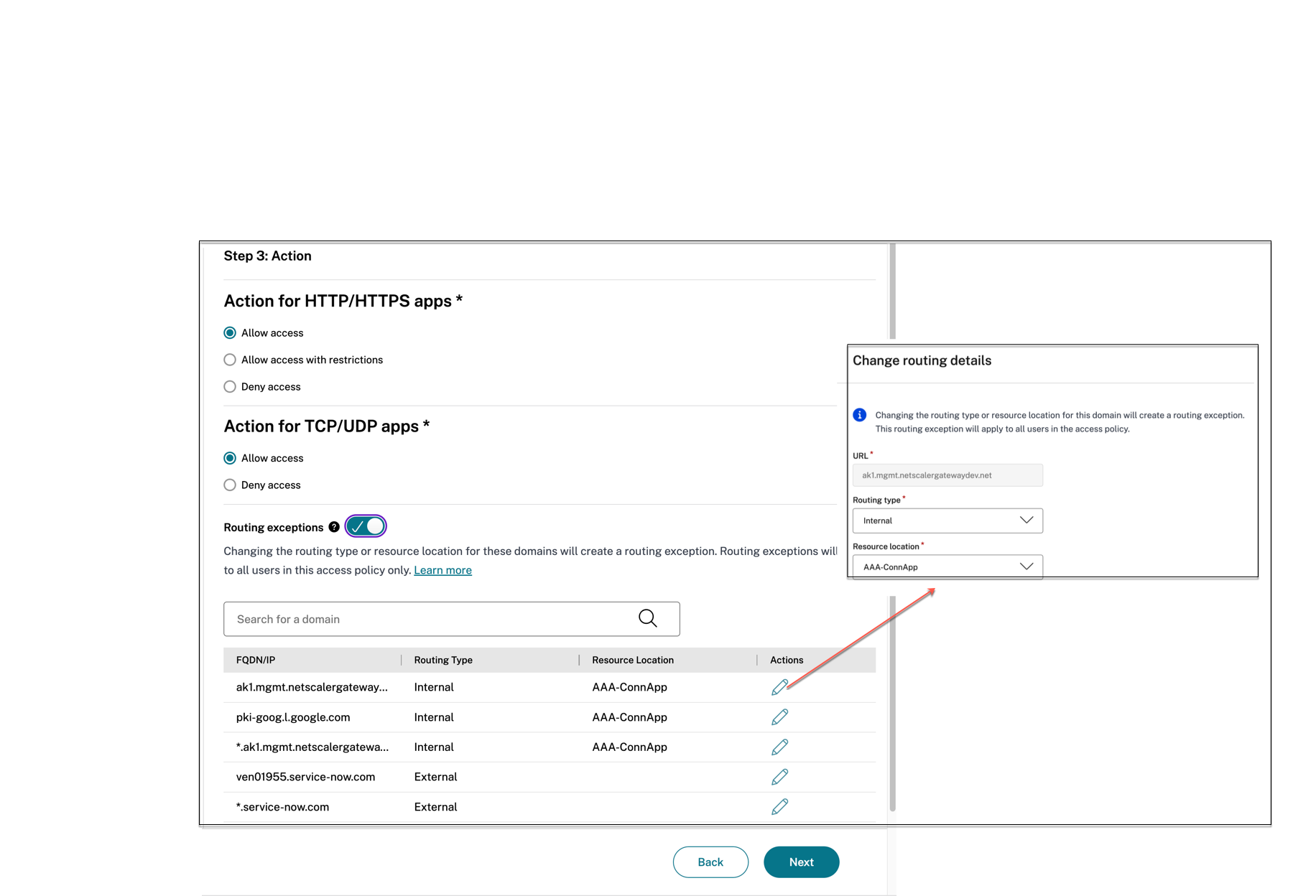

Dans la page Étape 3 : Action , activez la configuration du domaine de routage contextuel en faisant glisser le commutateur à bascule Exceptions de routage .

La bascule Exceptions de routage vous permet de modifier les emplacements des ressources et les informations de routage pour les domaines configurés dans l’application.

- Lorsque le bouton bascule est activé : Une liste de toutes les URL des applications et des domaines associés qui sont acheminés en interne s’affiche sous forme de tableau. Vous pouvez cliquer sur l’icône d’édition à côté d’un domaine pour modifier son emplacement de ressource et son type de routage. Cette exception de routage s’applique uniquement à tous les utilisateurs de la politique d’accès.

- Lorsque la bascule est désactivée : Les exceptions de routage existantes pour les domaines sont supprimées et ne sont pas applicables. Les utilisateurs finaux sont acheminés en fonction de la configuration globale définie lors de la configuration de l’application uniquement. Cette exception de routage s’applique uniquement à tous les utilisateurs de la politique d’accès.

Remarque

La colonne FQDN/ID du tableau répertorie uniquement les noms de domaine complets et les noms d’hôtes et non les adresses IP des applications.

- Cliquez sur l’icône d’édition à côté du domaine pour lequel vous souhaitez modifier le type de routage.

-

Dans Modifier les détails du domaine , sélectionnez le type de routage :

-

Interne : Le trafic circule via l’appareil connecteur.

- Pour une application Web, le trafic circule au sein du centre de données.

- Pour une application SaaS, le trafic est acheminé en dehors du réseau via l’appliance Connector.

- Interne – Contourner le proxy : Le trafic du domaine est acheminé via les appliances Citrix Cloud Connector, en contournant le proxy Web du client configuré sur l’appliance Connector.

- Externe : Le trafic circule directement vers Internet.

-

Interne : Le trafic circule via l’appareil connecteur.

- Modifiez l’emplacement de la ressource, si nécessaire. Cette option s’applique uniquement aux domaines routés en interne.

- Cliquez sur Enregistrer.

Remarque

- Vous pouvez uniquement modifier le routage et l’emplacement des ressources, mais vous ne pouvez pas ajouter ou supprimer de domaine de routage dans la table de routage.

- Si vous supprimez un domaine pour lequel le routage contextuel est activé à partir de la table de routage principale, le domaine n’est pas supprimé de la table Exceptions de routage dans la politique d’accès. Cela signifie que la configuration de routage contextuel pour ce domaine reste intacte dans la politique d’accès.

- Si vous supprimez une application pour laquelle le routage contextuel est activé, le domaine est supprimé de la table Exceptions de routage dans la politique d’accès. Cela signifie que toutes les configurations de routage contextuelles associées à cette application sont supprimées de la politique d’accès.

- Le domaine associé sélectionné remplace le paramètre par défaut lorsque la condition est remplie pour les utilisateurs qui font partie de cette politique d’accès. Sinon, le routage par défaut est appliqué.

- Si le routage n’est pas modifié ou si la fonctionnalité Exceptions de routage n’est pas activée, le routage s’effectue en fonction des paramètres par défaut de la table de routage principale (Paramètres > Domaine d’application).