Flux de travail guidé par l’administrateur pour une intégration et une configuration faciles

Une nouvelle expérience d’administration simplifiée avec un processus étape par étape pour configurer l’accès réseau Zero Trust aux applications SaaS, aux applications Web internes et aux applications TCP est disponible dans le service Secure Private Access. Il comprend la configuration de l’authentification adaptative, des applications incluant l’abonnement utilisateur, les politiques d’accès adaptatif et d’autres au sein d’une seule console d’administration.

Cet assistant aide les administrateurs à obtenir une configuration sans erreur lors de l’intégration ou de l’utilisation récurrente. De plus, un nouveau tableau de bord est disponible avec une visibilité complète sur les mesures d’utilisation globales et d’autres informations clés.

Les étapes de haut niveau comprennent les éléments suivants :

- Choisissez la méthode d’authentification permettant aux abonnés de se connecter à Citrix Workspace.

- Ajoutez des applications pour vos utilisateurs.

- Attribue des autorisations pour l’accès aux applications en créant les politiques d’accès requises.

- Vérifiez la configuration de l’application.

Accéder à l’assistant de flux de travail guidé par l’administrateur Secure Private Access

Procédez comme suit pour accéder à l’assistant.

- Sur la mosaïque de service Accès privé sécurisé , cliquez sur Gérer.

- Dans la page Aperçu, cliquez sur Continuer.

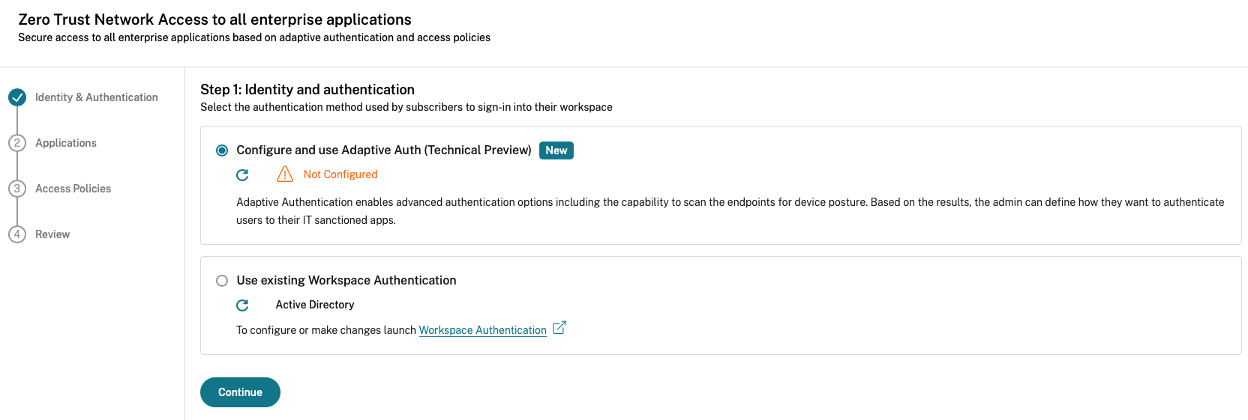

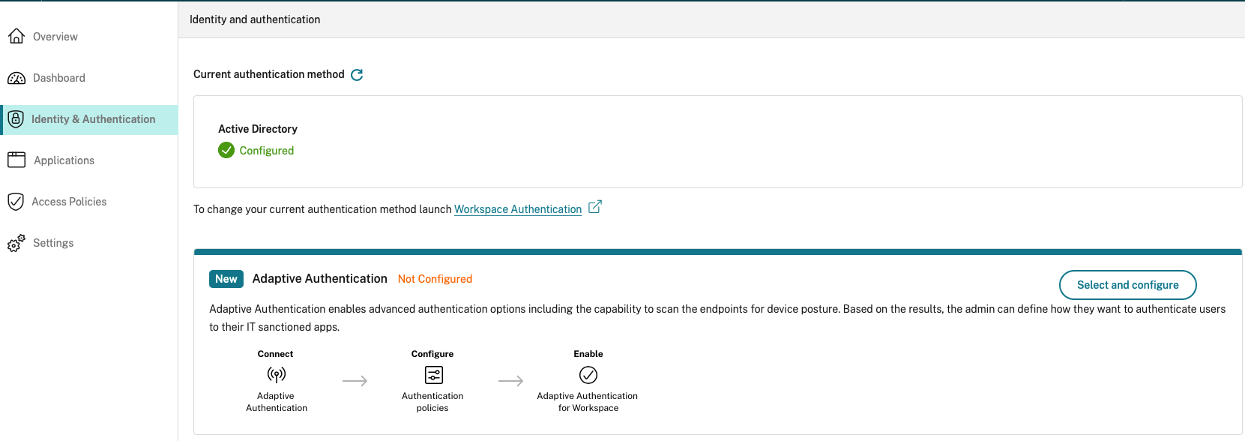

Étape 1 : Configurer l’identité et l’authentification

Sélectionnez la méthode d’authentification permettant aux abonnés de se connecter à Citrix Workspace. Authentification adaptative est un service Citrix Cloud qui permet une authentification avancée pour les clients et les utilisateurs qui se connectent à Citrix Workspace. Le service d’authentification adaptative est un service Citrix ADC hébergé par Citrix, géré par Citrix et hébergé dans le cloud qui fournit toutes les fonctionnalités d’authentification avancées telles que les suivantes.

- Authentification multifacteur

- Scans de posture de l’appareil

- Authentification conditionnelle

-

Accès adaptatif aux applications et postes de travail virtuels Citrix

- Pour configurer l’authentification adaptative, sélectionnez Configurer et utiliser l’authentification adaptative (aperçu technique) , puis terminez la configuration. Pour plus de détails sur l’authentification adaptative, voir Service d’authentification adaptative. Après avoir configuré l’authentification adaptative, vous pouvez cliquer sur Gérer pour modifier la configuration, si nécessaire.

- Si vous avez initialement sélectionné une méthode d’authentification différente et que vous souhaitez passer à l’authentification adaptative, cliquez sur Sélectionnez et configurez , puis terminez la configuration.

Pour modifier la méthode d’authentification existante ou modifier la méthode d’authentification existante, cliquez sur Authentification de l’espace de travail.

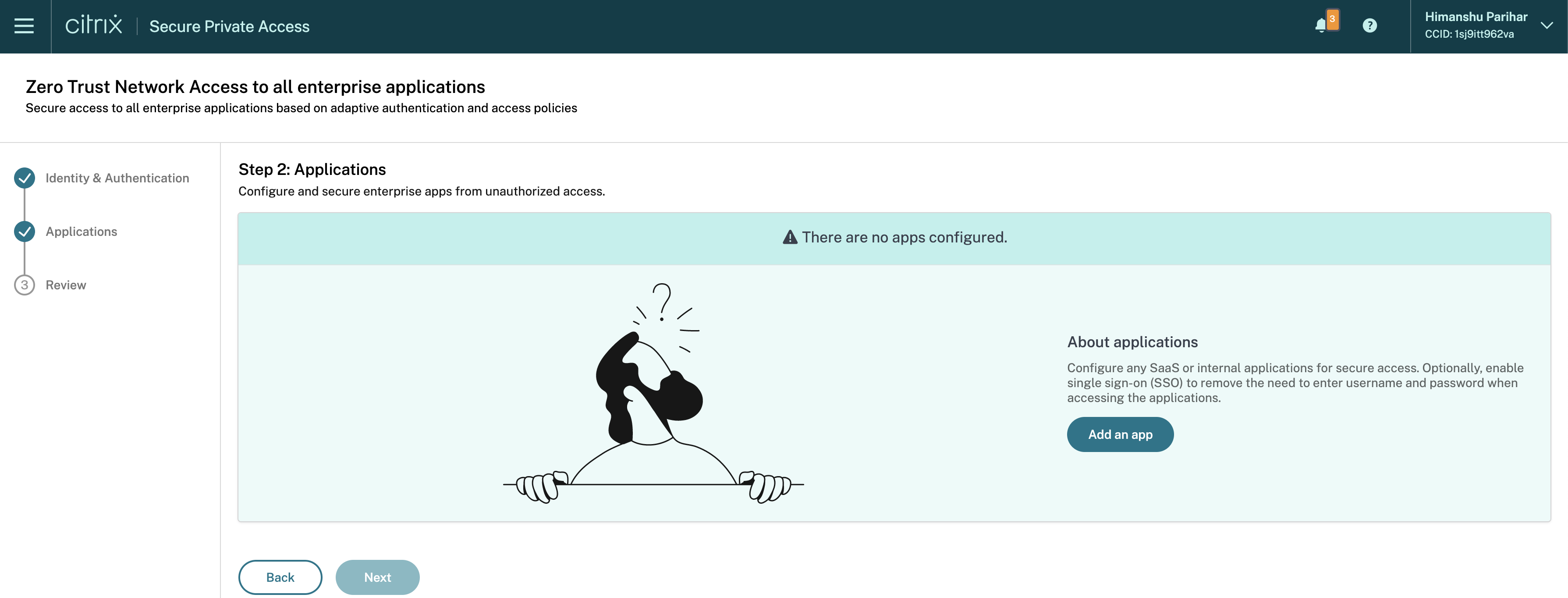

Étape 2 : ajouter et gérer des applications

Après avoir sélectionné la méthode d’authentification, configurez les applications. Pour les nouveaux utilisateurs, la page de destination Applications n’affiche aucune application. Ajoutez une application en cliquant sur Ajouter une application. Vous pouvez ajouter des applications SaaS, des applications Web et des applications TCP/UDP à partir de cette page. Pour ajouter une application, cliquez sur Ajouter une application.

Une fois que vous avez ajouté une application, vous pouvez la voir répertoriée ici.

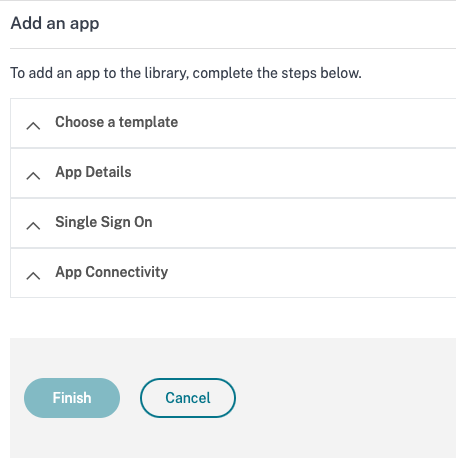

Suivez les étapes affichées dans la figure suivante pour ajouter une application.

- Ajouter une application Web d’entreprise

- Ajouter une application SaaS

- Configurer les applications client-serveur

- Lancer une application

- Activer l’accès en lecture seule pour les administrateurs

Étape 3 : Configurer une politique d’accès avec plusieurs règles

Vous pouvez créer plusieurs règles d’accès et configurer différentes conditions d’accès pour différents utilisateurs ou groupes d’utilisateurs au sein d’une même politique. Ces règles peuvent être appliquées séparément pour les applications HTTP/HTTPS et TCP/UDP, le tout au sein d’une seule politique.

Les politiques d’accès au sein de Secure Private Access vous permettent d’activer ou de désactiver l’accès aux applications en fonction du contexte de l’utilisateur ou de l’appareil de l’utilisateur. De plus, vous pouvez activer l’accès restreint aux applications en ajoutant les restrictions de sécurité suivantes :

- Restreindre l’accès au presse-papiers

- Restreindre l’impression

- Restreindre les téléchargements

- Restreindre les téléchargements

- Afficher le filigrane

- Restreindre l’enregistrement des touches

- Restreindre la capture d’écran

Pour plus d’informations sur ces restrictions, consultez Restrictions d’accès disponibles.

-

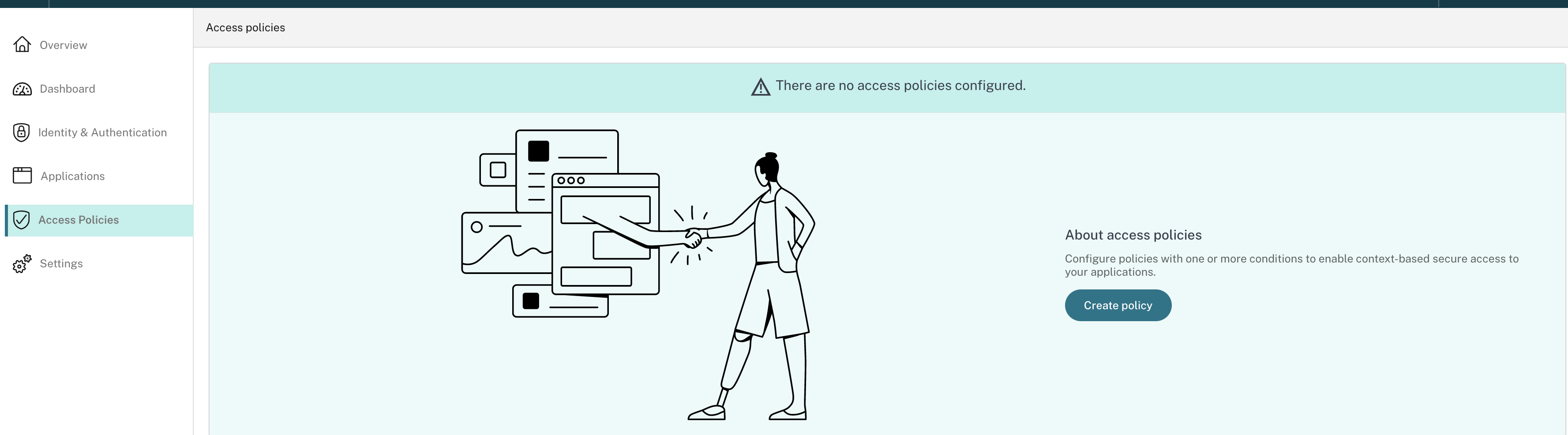

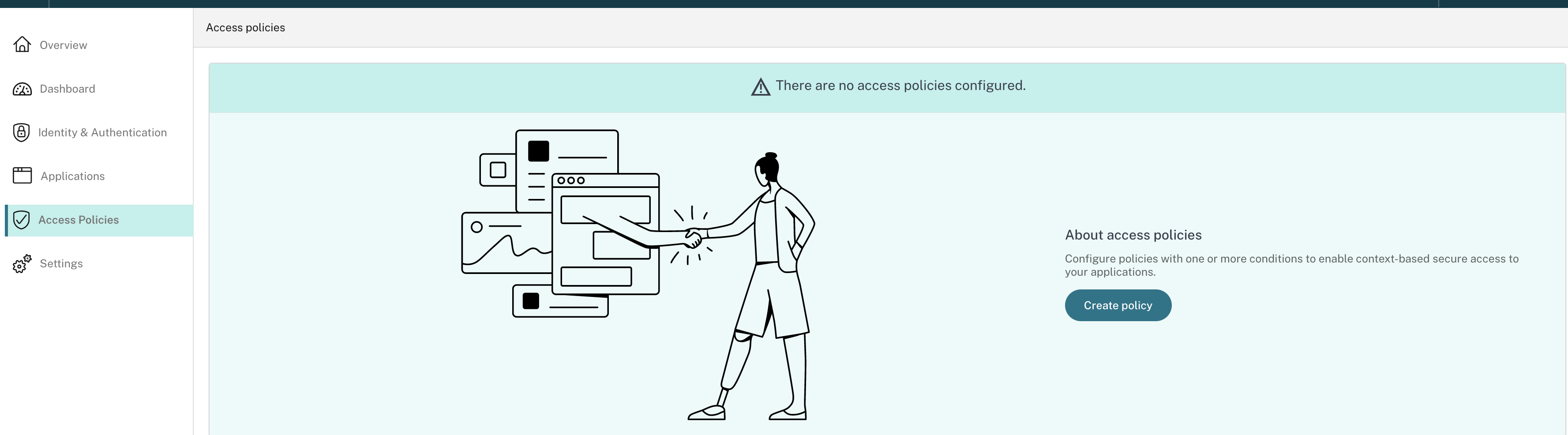

Dans le volet de navigation, cliquez sur Stratégies d’accès puis sur Créer une stratégie.

Pour les nouveaux utilisateurs, la page de destination Politiques d’accès n’affiche aucune politique. Une fois que vous avez créé une politique, vous pouvez la voir répertoriée ici.

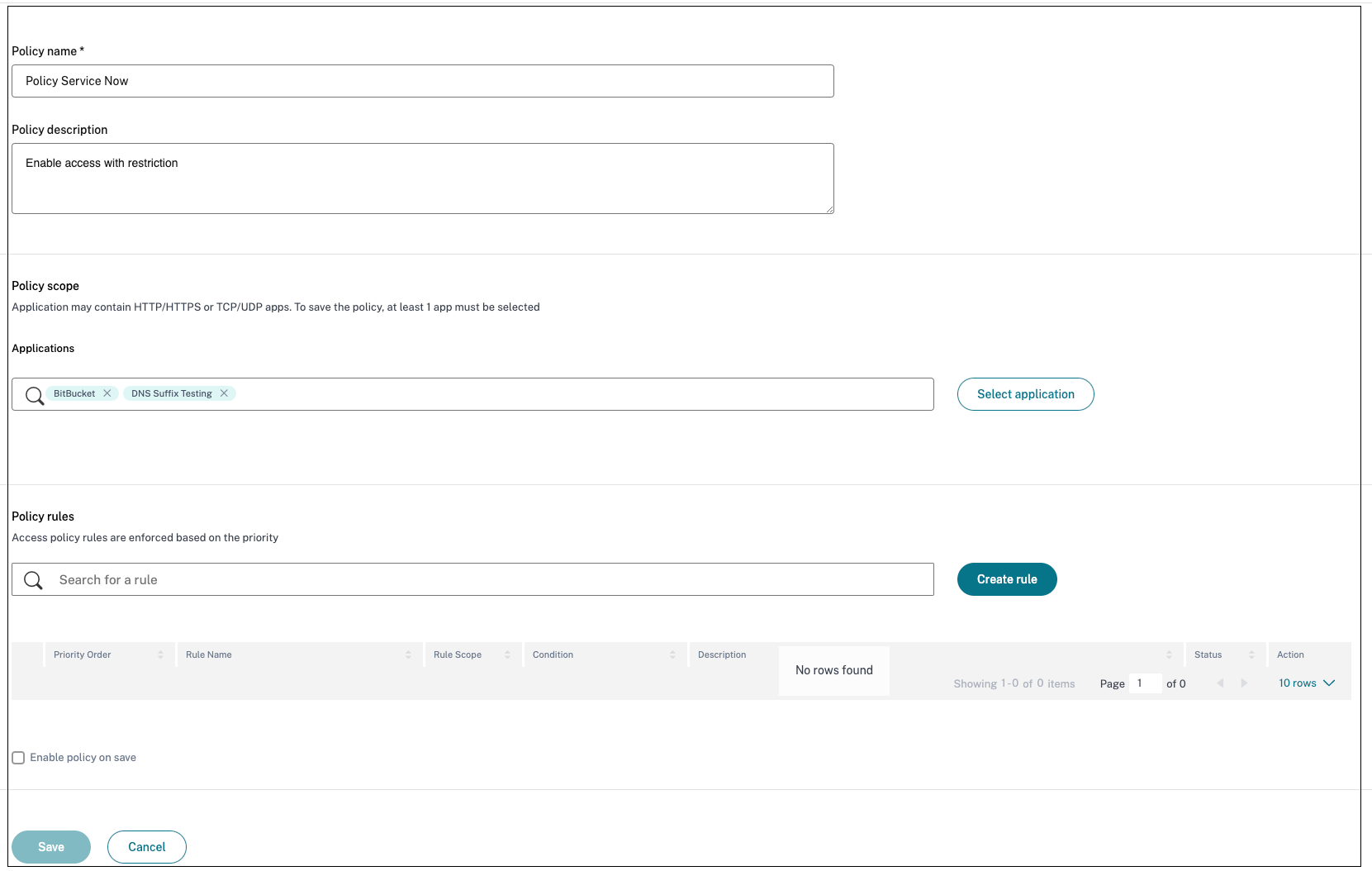

- Saisissez le nom de la politique et la description de la politique.

- Dans Applications, sélectionnez l’application ou l’ensemble d’applications sur lesquelles cette politique doit être appliquée.

-

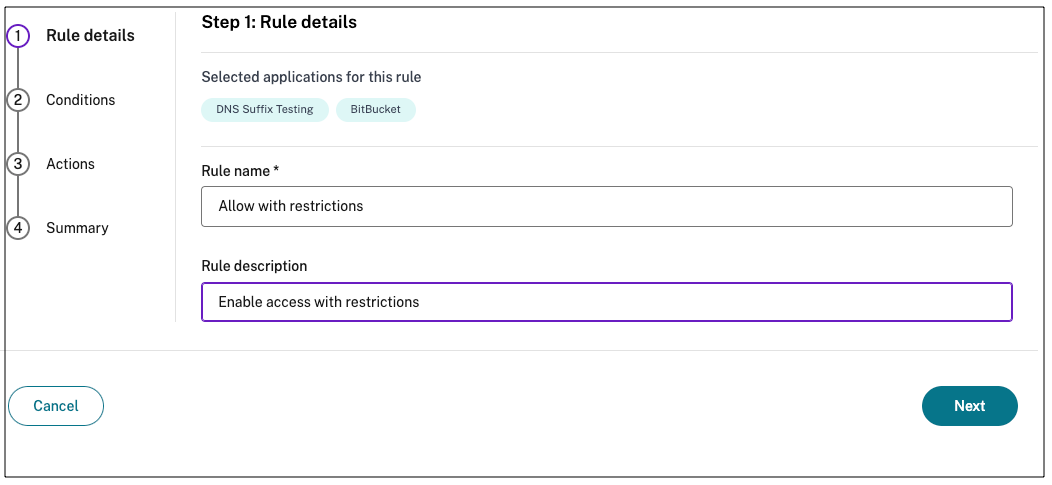

Cliquez sur Créer une règle pour créer des règles pour la politique.

-

Saisissez le nom de la règle et une brève description de la règle, puis cliquez sur Suivant.

-

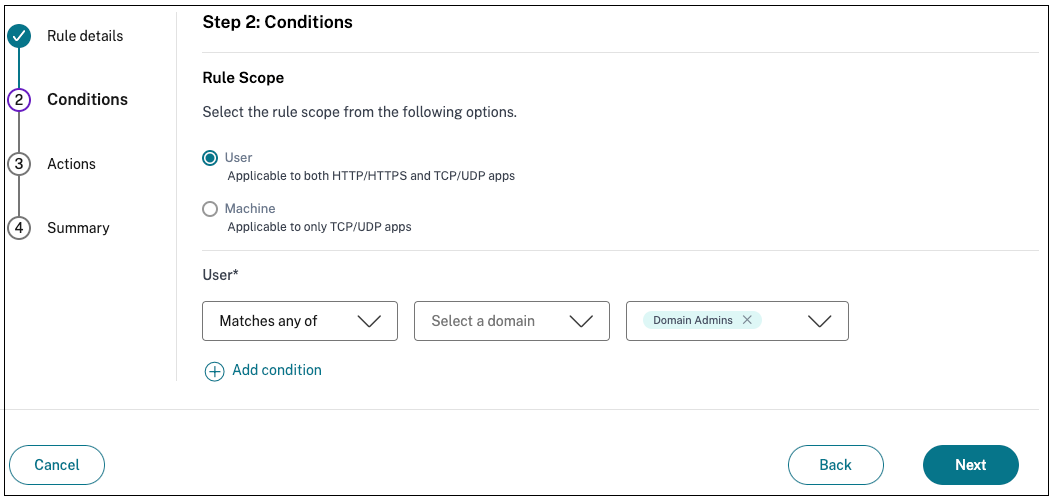

Sélectionnez les conditions des utilisateurs. La condition Utilisateurs est une condition obligatoire à respecter pour accorder l’accès aux applications aux utilisateurs. Sélectionnez l’une des options suivantes :

- Correspond à l’un des – Seuls les utilisateurs ou groupes qui correspondent à l’un des noms répertoriés dans le champ et appartenant au domaine sélectionné sont autorisés à accéder.

- Ne correspond à aucun - Tous les utilisateurs ou groupes, à l’exception de ceux répertoriés dans le champ et appartenant au domaine sélectionné, sont autorisés à accéder.

-

(Facultatif) Cliquez sur + pour ajouter plusieurs conditions en fonction du contexte.

Lorsque vous ajoutez des conditions basées sur un contexte, une opération AND est appliquée aux conditions dans lesquelles la politique est évaluée uniquement si les Utilisateurs et les conditions contextuelles facultatives sont remplies. Vous pouvez appliquer les conditions suivantes en fonction du contexte.

- Bureau ou Appareil mobile – Sélectionnez l’appareil pour lequel vous souhaitez activer l’accès aux applications.

-

Géolocalisation – Sélectionnez la condition et l’emplacement géographique à partir duquel les utilisateurs accèdent aux applications.

- Correspond à l’un des éléments suivants : Seuls les utilisateurs ou les groupes d’utilisateurs accédant aux applications à partir de l’un des emplacements géographiques répertoriés sont autorisés à accéder aux applications.

- Ne correspond à aucun : Tous les utilisateurs ou groupes d’utilisateurs autres que ceux des emplacements géographiques répertoriés ont accès.

-

Emplacement réseau – Sélectionnez la condition et le réseau via lesquels les utilisateurs accèdent aux applications.

- Correspond à l’un des éléments suivants : Seuls les utilisateurs ou les groupes d’utilisateurs accédant aux applications à partir de l’un des emplacements réseau répertoriés sont autorisés à accéder aux applications.

- Ne correspond à aucun : Tous les utilisateurs ou groupes d’utilisateurs autres que ceux des emplacements réseau répertoriés ont accès.

- Vérification de la posture de l’appareil – Sélectionnez les conditions que l’appareil de l’utilisateur doit respecter pour accéder à l’application.

- Score de risque utilisateur – Sélectionnez les catégories de score de risque en fonction desquelles les utilisateurs doivent avoir accès à l’application.

-

URL de l’espace de travail - Les administrateurs peuvent spécifier des filtres en fonction du nom de domaine complet correspondant à l’espace de travail.

- Correspond à l’un des - Autoriser l’accès uniquement lorsque la connexion utilisateur entrante correspond à l’une des URL d’espace de travail configurées.

- Correspond à tout ce qui suit : - Autorise l’accès uniquement lorsque la connexion utilisateur entrante correspond à toutes les URL d’espace de travail configurées.

- Dans Commandes CLI équivalentes, passez en revue les commandes et cliquez sur Suivant.

-

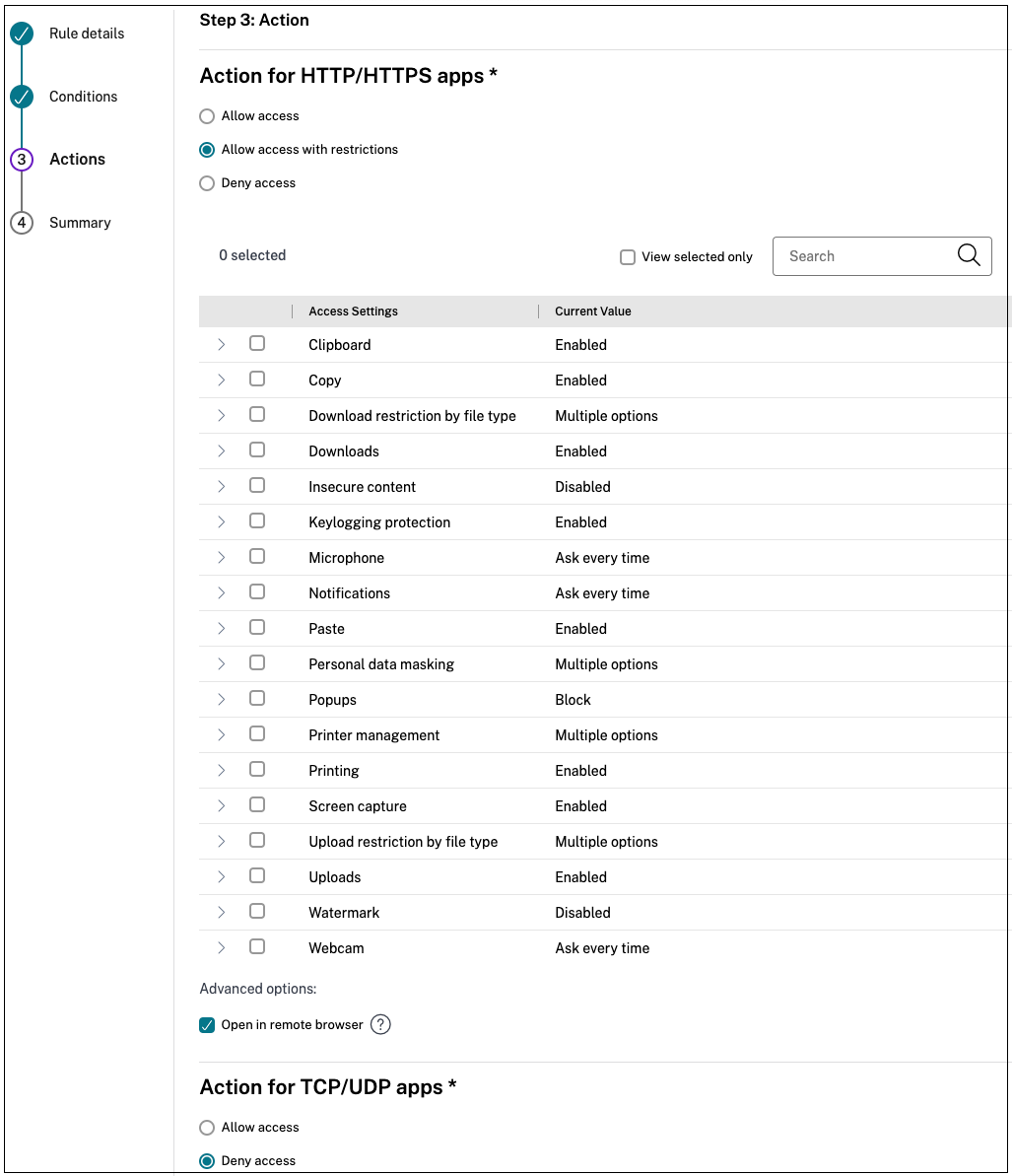

Sélectionnez les actions qui doivent être appliquées en fonction de l’évaluation de la condition.

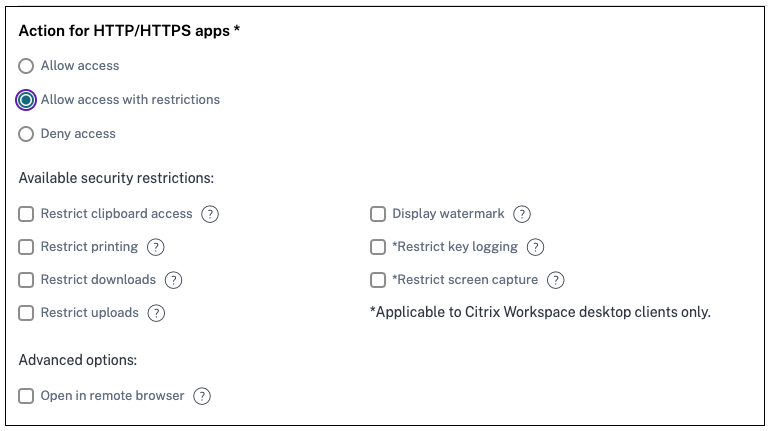

- Pour les applications HTTP/HTTPS, vous pouvez sélectionner les éléments suivants :

- Autoriser l’accès

- Autoriser l’accès avec des restrictions

- Refuser l’accès

- Pour les applications HTTP/HTTPS, vous pouvez sélectionner les éléments suivants :

Remarque

Si vous sélectionnez Autoriser l’accès avec des restrictions, vous devez alors sélectionner les restrictions que vous souhaitez appliquer aux applications. Pour plus de détails sur les restrictions, voir Restrictions d’accès disponibles. Vous pouvez également spécifier si vous souhaitez que l’application s’ouvre dans un navigateur distant ou dans Citrix Secure Browser.

- Pour l'accès TCP/UDP, vous pouvez sélectionner les éléments suivants :

- **Autoriser l'accès**

- **Refuser l'accès**

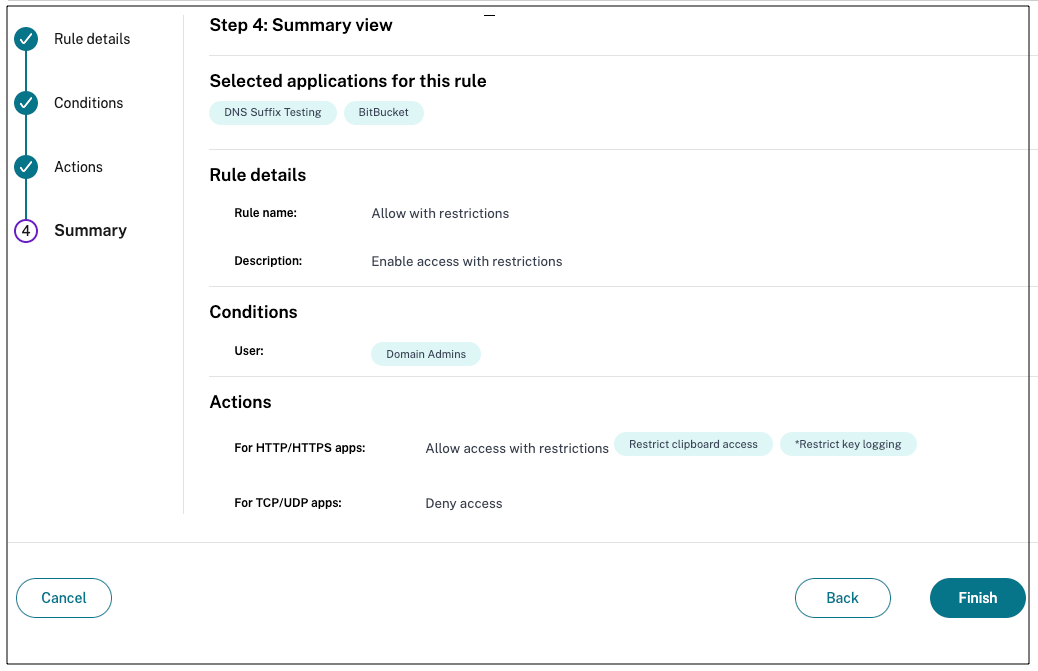

- Dans Commandes CLI équivalentes, passez en revue les commandes et cliquez sur Suivant. La page Résumé affiche les détails de la politique.

-

Vous pouvez vérifier les détails et cliquer sur Terminer.

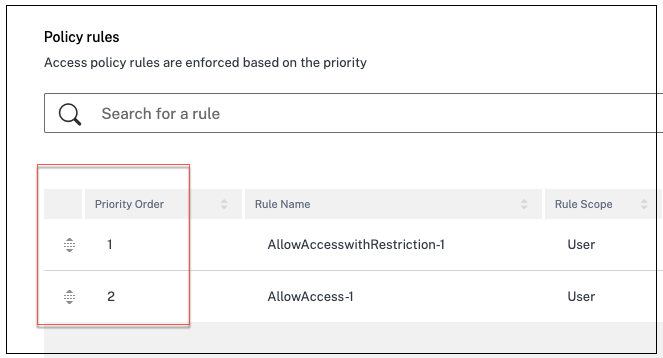

Points à retenir après la création d’une politique

-

La politique que vous avez créée apparaît sous la section Règles de politique et est activée par défaut. Vous pouvez désactiver les règles, si nécessaire. Cependant, assurez-vous qu’au moins une règle est activée pour que la politique soit active.

-

Un ordre de priorité est attribué à la politique par défaut. La priorité avec une valeur inférieure a la préférence la plus élevée. La règle avec le numéro de priorité le plus bas est évaluée en premier. Si la règle (n) ne correspond pas aux conditions définies, la règle suivante (n+1) est évaluée et ainsi de suite.

Exemple d’évaluation de règles avec ordre de priorité :

Considérez que vous avez créé deux règles, la règle 1 et la règle 2. La règle 1 est attribuée à l’utilisateur A et la règle 2 est attribuée à l’utilisateur B, puis les deux règles sont évaluées. Considérez que les deux règles Règle 1 et Règle 2 sont attribuées à l’utilisateur A. Dans ce cas, la règle 1 a la priorité la plus élevée. Si la condition de la règle 1 est remplie, alors la règle 1 est appliquée et la règle 2 est ignorée. Sinon, si la condition de la règle 1 n’est pas remplie, la règle 2 est appliquée à l’utilisateur A.

Remarque

Si aucune des règles n’est évaluée, l’application n’est pas répertoriée auprès des utilisateurs.

Options de restrictions d’accès disponibles

Lorsque vous sélectionnez l’action Autoriser l’accès avec des restrictions, vous devez sélectionner au moins une des restrictions de sécurité. Ces restrictions de sécurité sont prédéfinies dans le système. Les administrateurs ne peuvent pas modifier ou ajouter d’autres combinaisons. Les restrictions de sécurité suivantes peuvent être activées pour l’application. Pour plus de détails, voir Options de restrictions d’accès disponibles.

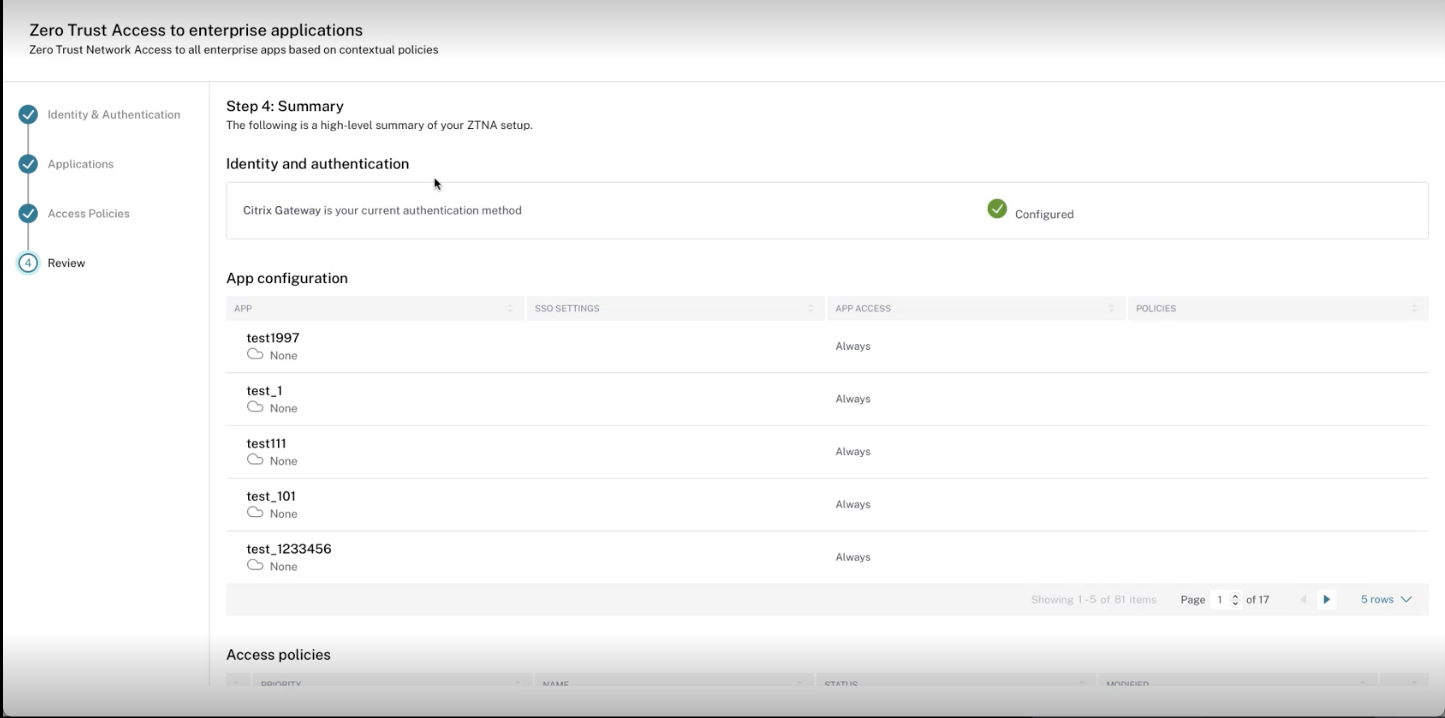

Étape 4 : Examiner le résumé de chaque configuration

Depuis la page d’évaluation, vous pouvez afficher la configuration complète de l’application, puis cliquer sur Fermer.

La figure suivante affiche la page une fois la configuration en 4 étapes terminée.

Important :

- Après avoir terminé la configuration à l’aide de l’assistant, vous pouvez modifier la configuration d’une section en allant directement dans cette section. Vous n’êtes pas obligé de suivre la séquence.

- Si vous supprimez toutes les applications configurées ou les politiques, vous devez les ajouter à nouveau. Dans ce cas, l’écran suivant apparaît si vous avez supprimé toutes les politiques.

Dans cet article

- Accéder à l’assistant de flux de travail guidé par l’administrateur Secure Private Access

- Étape 1 : Configurer l’identité et l’authentification

- Étape 2 : ajouter et gérer des applications

- Étape 3 : Configurer une politique d’accès avec plusieurs règles

- Étape 4 : Examiner le résumé de chaque configuration