Intégration ADFS avec Secure Private Access

Les règles relatives aux réclamations sont nécessaires pour contrôler le flux de réclamations dans le pipeline de réclamations. Les règles de réclamation peuvent également être utilisées pour personnaliser le flux de réclamations pendant le processus d’exécution de la règle de réclamation. Pour plus d’informations sur les revendications, consultez la documentation Microsoft.

Pour configurer ADFS afin qu’il accepte les réclamations de Citrix Secure Private Access, vous devez effectuer les étapes suivantes :

- Ajoutez la confiance du fournisseur de réclamation dans ADFS.

- Terminez la configuration de l’application sur Citrix Secure Private Access.

Ajoutez la confiance du fournisseur de réclamation dans ADFS

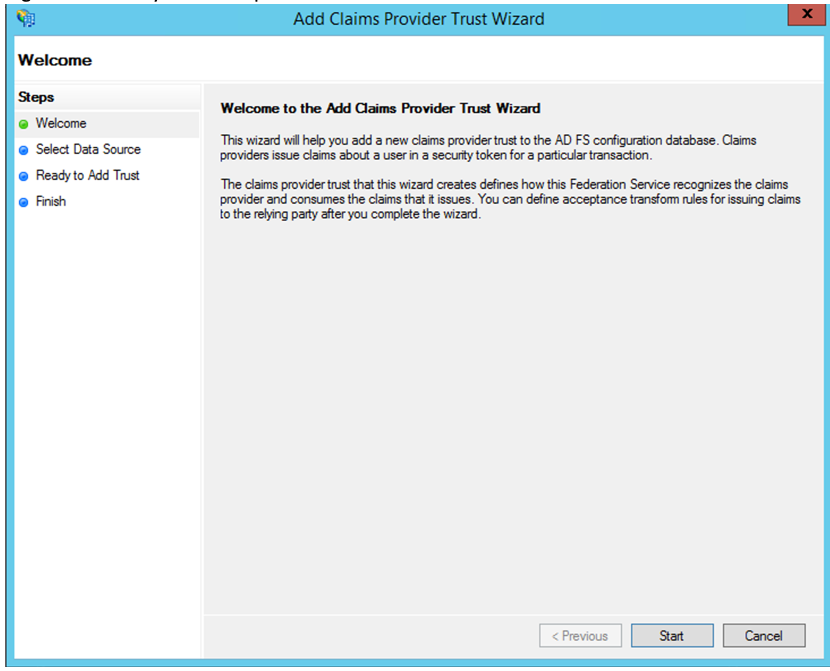

- Ouvrez la console de gestion ADFS. Accédez à ADFS > Relation de confiance > Confiance du fournisseur de réclamation.

-

Cliquez avec le bouton droit de la souris et sélectionnez Ajouter une approbation

-

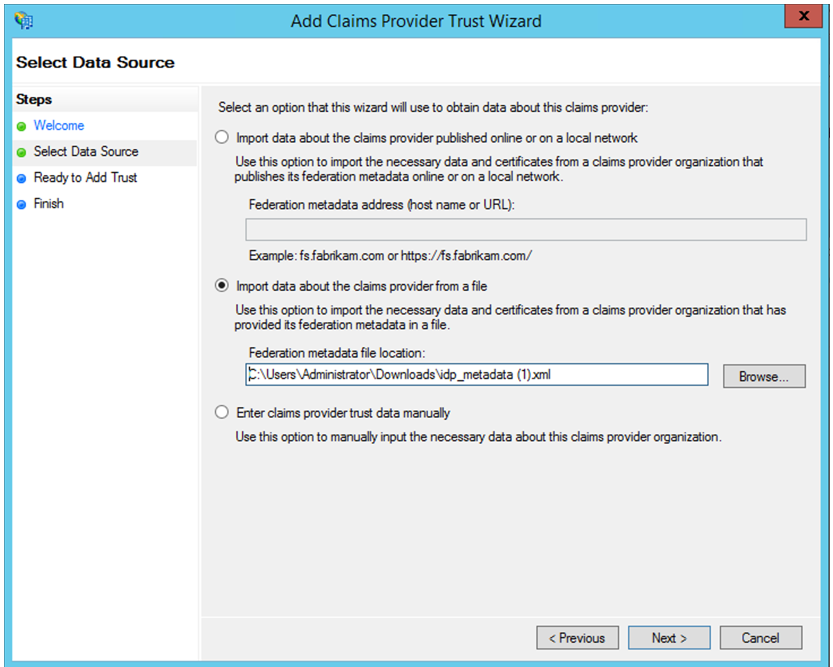

Ajoutez une application dans Secure Private Access qui est utilisée pour fédérer vers ADFS. Pour plus de détails, consultez Configuration de l’application sur Citrix Secure Private Access.

Remarque :

Ajoutez d’abord l’application et, à partir de la section de configuration SSO de l’application, vous pouvez télécharger le fichier de métadonnées SAML, puis importer le fichier de métadonnées dans ADFS.

- Suivez les étapes pour terminer l’ajout de la confiance du fournisseur de réclamations. Une fois que vous avez terminé d’ajouter la confiance du fournisseur de revendications, une fenêtre permettant de modifier la règle de revendication s’affiche.

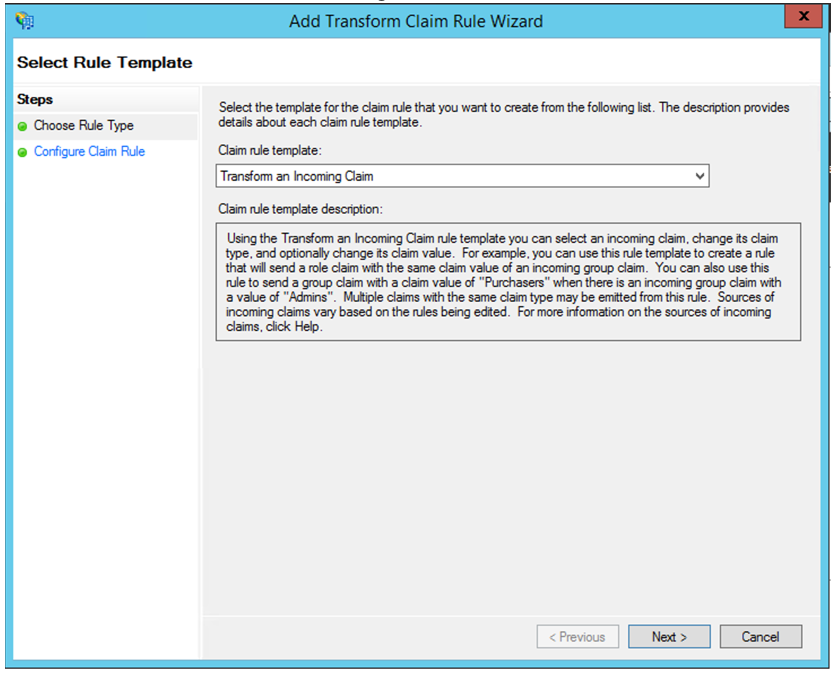

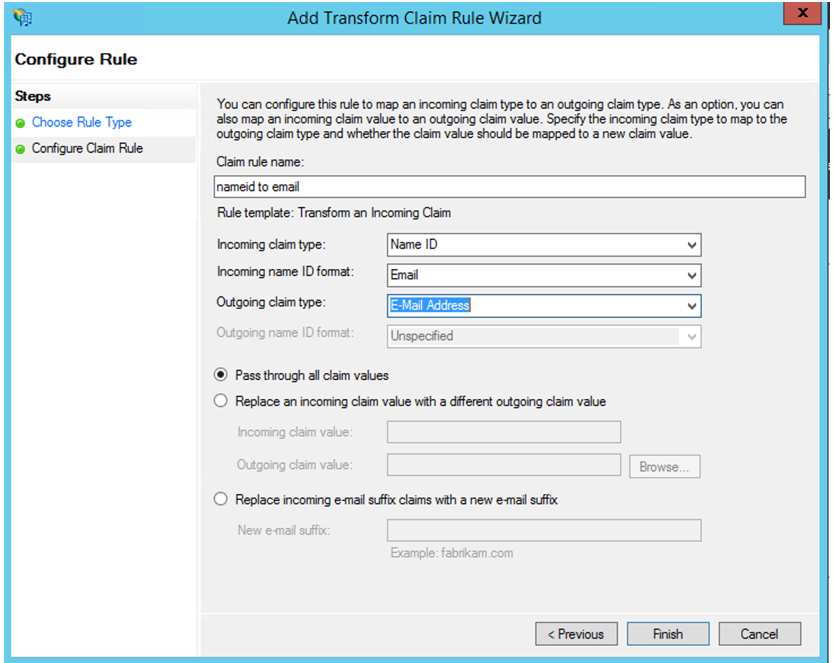

- Ajoutez une règle de réclamation avec Transformer une réclamation entrante.

- Complétez les paramètres comme indiqué dans la figure suivante. Si votre ADFS accepte d’autres revendications, utilisez-les et configurez l’authentification unique dans Secure Private Access également en conséquence.

-

Vous avez maintenant configuré l’approbation du fournisseur de revendications qui confirme qu’ADFS fait désormais confiance à Citrix Secure Private Access pour SAML.

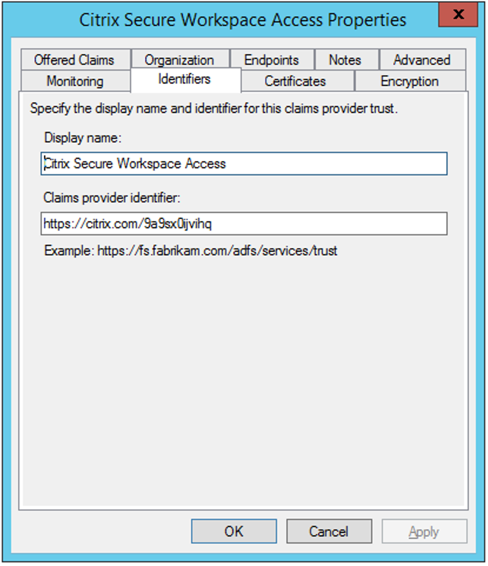

ID de confiance du fournisseur de réclamation

Notez l’identifiant de confiance du fournisseur de réclamation que vous avez ajouté. Vous avez besoin de cet ID lors de la configuration de l’application dans Citrix Secure Private Access.

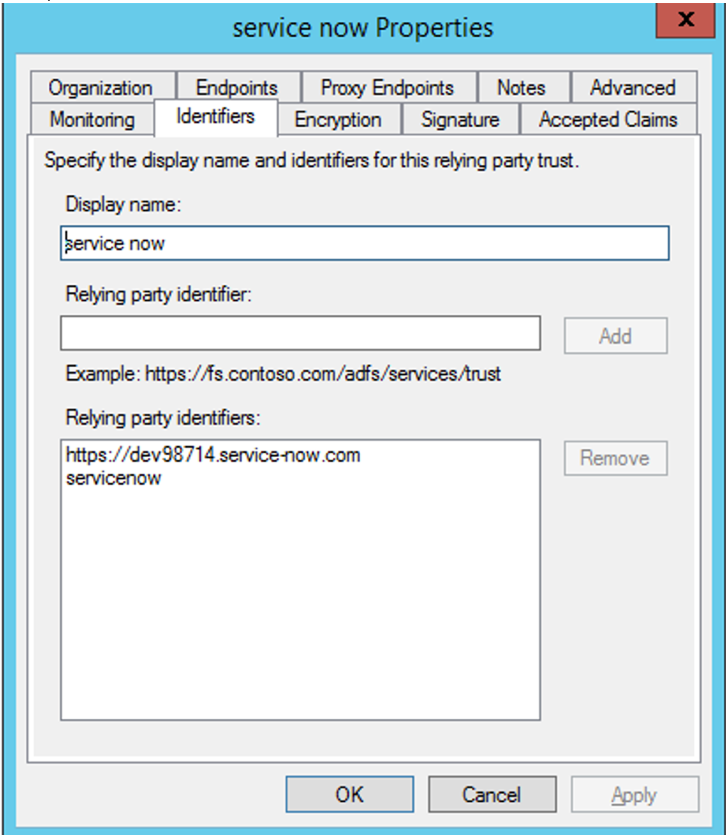

Identifiant de la partie relais

Si votre application SaaS est déjà authentifiée à l’aide d’ADFS, l’approbation de la partie relais doit déjà être ajoutée pour cette application. Vous avez besoin de cet ID lors de la configuration de l’application dans Citrix Secure Private Access.

Activer l’état du relais dans le flux initié par IdP

RelayState est un paramètre du protocole SAML utilisé pour identifier la ressource spécifique à laquelle les utilisateurs accèdent une fois qu’ils sont connectés et dirigés vers le serveur de fédération de la partie de confiance. Si RelayState n’est pas activé dans ADFS, les utilisateurs voient une erreur après s’être authentifiés auprès des fournisseurs de ressources qui en ont besoin.

Pour ADFS 2.0, vous devez installer la mise à jour KB2681584 (correctif cumulatif 2) ou KB2790338 (correctif cumulatif 3) pour fournir la prise en charge RelayState. ADFS 3.0 intègre la prise en charge RelayState. Dans les deux cas, RelayState doit toujours être activé.

Pour activer le paramètre RelayState sur vos serveurs ADFS

- Ouvrez le fichier.

- Pour ADFS 2.0, entrez le fichier suivant dans le bloc-notes : %systemroot%\inetpub\adfs\ls\web.config

- Pour ADFS 3.0, entrez le fichier suivant dans le bloc-notes : %systemroot%\ADFS\Microsoft.IdentityServer.Servicehost.exe.config

- Dans la section Microsoft.IdentityServer.Web, ajoutez une ligne pour UserElyStateForIdpInitiatedSignOn comme suit, et enregistrez la modification :

<microsoft.identityServer.web> ... <useRelayStateForIdpInitiatedSignOn enabled="true" /> ...</microsoft.identityServer.web>- Pour ADFS 2.0, exécutez

IISResetpour redémarrer IIS.

- Pour ADFS 2.0, exécutez

- Pour les deux plates-formes, redémarrez les services de fédération Active Directory

(adfssrv) service.Remarque : Si vous avez Windows 2016 ou Windows 10, utilisez la commande PowerShell suivante pour l’activer.Set-AdfsProperties -EnableRelayStateForIdpInitiatedSignOn $true

Lien vers les commandes - https://docs.microsoft.com/en-us/powershell/module/adfs/set-adfsproperties?view=win10-ps

Configuration de l’application sur Citrix Secure Private Access

Vous pouvez configurer le flux initié par l’IdP ou le flux initié par le SP. Les étapes de configuration du flux initié par l’IdP ou le SP dans Citrix Secure Private Access sont les mêmes, sauf que pour le flux initié par le SP, vous devez cocher la case Lancer l’application à l’aide de l’URL spécifiée (initié par le SP) dans l’interface utilisateur.

Flux initié par l’IdP

- Lors de la configuration du flux initié par l’IdP, configurez les éléments suivants.

-

URL de l’application : utilisez le format suivant pour l’URL de l’application.

https://<adfs fqdn>/adfs/ls/idpinitiatedsignon.aspx?LoginToRP=<rp id>&RedirectToIdentityProvider=<idp id> - FQDN ADFS : nom de domaine complet de votre configuration ADFS.

- ID RP — L’ID RP est l’identifiant que vous pouvez obtenir auprès de votre confiance de partie relais. Il s’agit de la même chose que l’identifiant de la partie relais. S’il s’agit d’une URL, le codage de l’URL se produit.

-

ID du fournisseur d’identité : l’ID du fournisseur d’identité est le même que l’ID d’approbation du fournisseur de réclamation. S’il s’agit d’une URL, le codage de l’URL se produit.

-

URL de l’application : utilisez le format suivant pour l’URL de l’application.

-

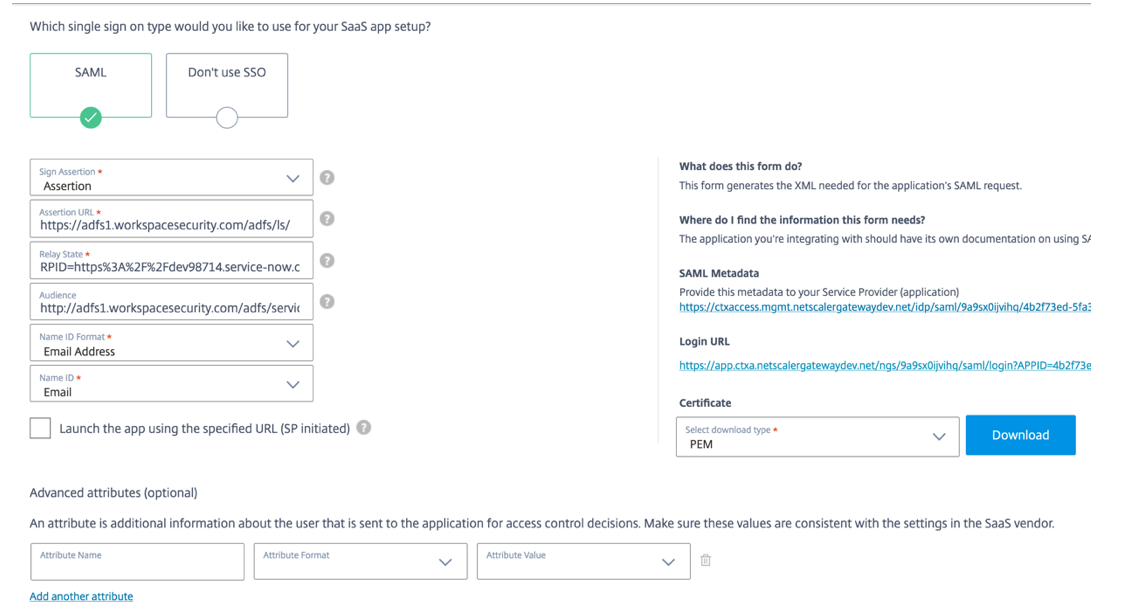

Configuration de l’authentification unique SAML.

Voici les valeurs par défaut du serveur ADFS. Si l’une des valeurs est modifiée, récupérez les valeurs correctes à partir des métadonnées du serveur ADFS. Les métadonnées de fédération du serveur ADFS peuvent être téléchargées à partir de son point de terminaison des métadonnées de fédération, dont le point de terminaison peut être connu sous ADFS > Service > Endpoints.

-

URL d’assertion —

https://<adfs fqdn>/adfs/ls/ -

État du relais — L’état du relais est important pour le flux initié par l’IdP. Suivez ce lien pour le construire correctement -

https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/jj127245(v=ws.10)Exemple : RPID=https%3A%2F%2Fdev98714.service-now.com&RelayState=https%3A%2F%2Fdev98714.service-now.com%2F

-

Public —

http://<adfsfqdn>/adfs/services/trust - Pour les autres paramètres de configuration SSO SAML, reportez-vous à l’image suivante. Pour plus de détails, consultez https://docs.citrix.com/en-us/citrix-secure-private-access/service/support-saas-apps.html

-

URL d’assertion —

- Enregistrez et abonnez l’application à l’utilisateur.

Flux initié par SP

Pour le flux initié par le SP, configurez les paramètres tels qu’ils sont capturés dans la section Flux initié par le fournisseur. En outre, activez la case à cocher Lancer l’application à l’aide de l’URL spécifiée (initiée par le SP) .