Proteger comunicaciones

Para proteger la comunicación entre el sitio y la aplicación Citrix Workspace, se pueden integrar las conexiones de la aplicación Citrix Workspace a través de tecnologías de seguridad como Citrix Gateway.

Nota:

Citrix recomienda usar Citrix Gateway entre los servidores de StoreFront y los dispositivos de los usuarios.

-

Un firewall: Los firewall o servidores de seguridad de red pueden permitir o bloquear los paquetes basándose en la dirección y el puerto de destino. Si usa la aplicación Citrix Workspace a través de un firewall que asigna la dirección IP de red interna del servidor a una dirección de Internet externa (es decir, traducción de direcciones de red, NAT), configure la dirección externa.

-

Servidor de confianza.

-

Solo para implementaciones de Citrix Virtual Apps and Desktops o Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops Service; no se aplica a XenDesktop 7): Un servidor proxy SOCKS o un servidor proxy seguro (también conocido como servidor proxy de seguridad, servidor proxy HTTPS o servidor proxy de túnel Transport Layer Security o TLS). Se pueden usar servidores proxy para limitar el acceso hacia y desde la red, y para gestionar las conexiones entre la aplicación Citrix Workspace y los servidores. La aplicación Citrix Workspace admite protocolos de proxy seguro y SOCKS.

-

Solo para implementaciones de Citrix Virtual Apps and Desktops o Citrix DaaS: Soluciones Citrix Secure Web Gateway o Traspaso SSL con protocolos TLS. Se admite de la versión 1.0 a la versión 1.2 de TLS.

Provisión para administrar varios servidores proxy

Anteriormente, la aplicación Citrix Workspace no admitía el uso de varios servidores proxy. A partir de la versión 2408, puede usar varios servidores proxy que permitan a las sesiones HDX seleccionar los servidores proxy adecuados para acceder a recursos específicos. Esta selección se basa en las reglas de proxy configuradas en el archivo de configuración automática del proxy (PAC). Con este archivo, puede administrar la red mencionando qué tráfico de red debe enviarse a través de un servidor proxy y cuál debe enviarse directamente.

Esta función está inhabilitada de forma predeterminada. Para habilitar esta función, lleve a cabo lo siguiente:

- Vaya al archivo

$HOME/.ICAClient/All_Regions.ini. -

Vaya a la sección

[Network\Proxy]y haga lo siguiente:- Actualice

ProxyTypeaScript. - Actualice

ProxyAutoConfigURLafile://ruta-del-archivo,https://ruta-del-servidorohttp://servidor/ruta-del-archivo.

Debe reemplazar la ruta anterior por la ruta real que desea usar para la conexión.

- Actualice

Cuando se agrega Script como ProxyType, el cliente obtiene un JavaScript basado en el archivo PAC de la URL especificada en la opción de directiva de Direcciones URL de scripts de proxy. El archivo .pac se ejecuta para identificar qué servidor proxy se debe usar para la conexión.

Citrix Gateway

Citrix Gateway (anteriormente Access Gateway) protege las conexiones a los almacenes de StoreFront. Además, permite a los administradores controlar, de manera detallada, el acceso de los usuarios a los escritorios y las aplicaciones.

Para conectarse a escritorios y aplicaciones a través de Citrix Gateway:

-

Especifique la URL de Citrix Gateway que el administrador proporciona de una de las siguientes maneras:

- La primera vez que use la interfaz de usuario de autoservicio, se le solicitará que introduzca la dirección URL en el cuadro de diálogo Agregar cuenta.

- Cuando use posteriormente la interfaz de usuario de autoservicio, para introducir la URL haga clic en Preferencias > Cuentas > Agregar.

- Si quiere establecer una conexión mediante el comando

storebrowse, introduzca la dirección URL en la línea de comandos.

La dirección URL especifica la puerta de enlace y, si quiere, un almacén concreto:

- Para conectar con el primer almacén que encuentre la aplicación Citrix Workspace, use una URL con, por ejemplo, el formato:

https://puerta_de_enlace.empresa.com. - Para conectarse a un almacén específico, use una URL con este formato. Por ejemplo:

https://puerta_de_enlace.empresa.com>?\<<nombre_del_almacén>\. Esta dirección URL dinámica no tiene el formato estándar; no incluya = (el signo igual) en la URL. Si quiere establecer una conexión a unalmacén concreto mediantestorebrowse`, puede que se necesiten comillas alrededor de la dirección URL en el comando storebrowse.

-

Cuando se le solicite, conéctese al almacén (a través de la puerta de enlace) con su nombre de usuario, contraseña y token de seguridad. Para obtener más información sobre este paso, consulte la documentación de Citrix Gateway.

Una vez completado el proceso de autenticación, se muestran los escritorios y las aplicaciones.

Servidor proxy

Los servidores proxy se usa n para limitar el acceso entrante y saliente de la red, y para gestionar conexiones entre la aplicación Citrix Workspace y los entornos de Citrix Virtual Apps and Desktops o Citrix DaaS.

La aplicación Citrix Workspace admite el protocolo SOCKS y HTTPS, junto con lo siguiente:

- Citrix Secure Web Gateway™ y el Traspaso SSL de Citrix, el protocolo de proxy seguro

- Autenticación de desafío/respuesta de Windows NT (NTLM).

Para configurar un proxy de modo que inicie un escritorio con el protocolo SOCKS, haga lo siguiente:

- Vaya al archivo de configuración

~/.ICAClient/All_Regions.ini. -

Actualice estos atributos:

- Actualice

ProxyType. Puede usarSocksV5comoProxyType. -

Actualice

ProxyHost. Puede agregarProxyHosten el siguiente formato:<IP>:<PORT>. Por ejemplo: “10.122.122.122:1080”.

- Actualice

Nota:

- Para usar el proxy, inhabilite EDT. Para inhabilitar EDT, establezca el atributo

HDXoverUDPen off en la sección[Network\UDT]del archivo de configuración~/.ICAClient/All_Regions.ini.- Para garantizar una conexión segura, habilite TLS.

Compatibilidad con el protocolo HTTPS para servidores proxy

Antes, solo podía conectarse a un servidor proxy mediante el protocolo SOCKS. A partir de la versión 2308 de la aplicación Citrix Workspace, también puede conectarse a servidores proxy mediante el protocolo HTTPS.

Para abrir un escritorio mediante un protocolo HTTPS, haga lo siguiente:

- Vaya al archivo de configuración ~/.ICAClient/All_Regions.ini.

- Vaya a la sección [Network\UDT].

-

Defina lo siguiente:

HDXoverUDP=Off <!--NeedCopy--> - Vaya a la sección [Network\Proxy].

-

Actualice estos atributos:

- Actualice ProxyType. Puede usar Secure como ProxyType.

- Actualice ProxyHost. Puede agregar ProxyHost en este formato:

<IP>:<PORT>. Por ejemplo: “192.168.101.37:6153”.

Servidor proxy seguro

La configuración de conexiones para usar el protocolo de proxy seguro también presenta compatibilidad con la autenticación de desafío y respuesta de Windows NT (NTLM). Si este protocolo está disponible, se detectará y se usará en el momento de la ejecución sin ninguna configuración adicional.

Importante:

La compatibilidad con NTLM requiere las bibliotecas OpenSSL 1.1.1d y libcrypto.so. Instale estas bibliotecas en el dispositivo del usuario. Estas bibliotecas se incluyen a menudo en las distribuciones de Linux. También puede descargarlas desde http://www.openssl.org/.

Secure Web Gateway y SSL

Puede integrar la aplicación Citrix Workspace con los servicios Citrix Secure Web Gateway o servicio de Traspaso SSL. La aplicación Citrix Workspace admite el protocolo TLS. TLS (Transport Layer Security) es la versión estándar más reciente del protocolo SSL. La organización Internet Engineering Taskforce (IETF) le cambió el nombre a TLS al asumir la responsabilidad del desarrollo de SSL como un estándar abierto. TLS protege las comunicaciones de datos mediante la autenticación del servidor, el cifrado del flujo de datos y la comprobación de la integridad de los mensajes. Algunas organizaciones, entre las que se encuentran organizaciones del gobierno de los EE. UU., requieren el uso de TLS para las comunicaciones de datos seguras. Estas organizaciones también pueden exigir el uso de cifrado validado, como FIPS 140 (Estándar federal de procesamiento de información). FIPS 140 es un estándar para cifrado.

Secure Web Gateway

Es posible usar Citrix Secure Web Gateway en modo Normal o en modo Relay (Traspaso) para proporcionar un canal de comunicaciones seguro entre la aplicación Citrix Workspace y el servidor. Si usa Secure Web Gateway en modo Normal, no es necesario configurar la aplicación Citrix Workspace.

Si se instala Citrix Secure Web Gateway Proxy en un servidor de una red segura, se puede utilizar Citrix Secure Web Gateway Proxy en modo de traspaso (Relay). Si se usa el modo de traspaso, el servidor de Citrix Secure Web Gateway funciona como un proxy y es necesario configurar la aplicación Citrix Workspace para que use lo siguiente:

- El nombre de dominio completo (FQDN) del servidor de Citrix Secure Web™ Gateway.

- El número de puerto del servidor de Citrix Secure Web Gateway.

Nota:

La versión 2.0 de Citrix Secure Web Gateway no ofrece el modo de traspaso.

El nombre de dominio completo (FQDN) debe tener los siguientes tres componentes, consecutivamente:

- Nombre de host

- Dominio intermedio

- Dominio superior

Por ejemplo: mi_equipo.mi_empresa.com es un nombre de dominio completo (FQDN) porque contiene el nombre de host (mi_equipo), un dominio intermedio (mi_empresa) y un dominio superior (.com). Por lo general, la combinación de nombre de dominio intermedio y dominio superior (mi_empresa.com) se conoce como nombre de dominio.

Traspaso SSL

De forma predeterminada, el Traspaso SSL Citrix usa el puerto TCP 443 en el servidor de Citrix Virtual Apps and Desktops™ o Citrix DaaS para las comunicaciones protegidas con TLS. Cuando el Traspaso SSL recibe una conexión TLS, descifra los datos antes de redirigirlos al servidor.

Si configuró el Traspaso SSL para un puerto de escucha distinto a 443, debe especificar en la aplicación Citrix Workspace ese número de puerto de escucha no estándar.

Puede usar el Traspaso SSL Citrix para proteger las comunicaciones:

- Entre un dispositivo de usuario habilitado con TLS y un servidor

Para obtener más información sobre la configuración y el uso del Traspaso SSL para proteger la instalación, consulte la documentación de Citrix Virtual Apps™.

TLS

Antes, la versión mínima de TLS admitida era 1.0, y la versión máxima de TLS admitida era 1.2. A partir de la versión 2203, la versión máxima de TLS admitida es 1.3.

Puede controlar las versiones del protocolo TLS que se pueden negociar si agrega las siguientes opciones de configuración en la sección [WFClient]:

- MinimumTLS=1.1

- MaximumTLS=1.3

Estos son los valores predeterminados implementados en el código. No obstante, puede ajustarlos según sea necesario.

Notas:

Estos valores se leen en el momento de iniciar los programas. Si los cambia después de haber iniciado self-service o

storebrowse, debe escribir: killall AuthManagerDaemon ServiceRecord selfservice storebrowse.La aplicación Citrix Workspace para Linux no permite usar el protocolo

SSLv3.TLS 1.0/1.1 solo funciona con la versión anterior de VDI o Citrix Gateway que los admitan.

Para seleccionar el conjunto de cifrado, agregue la siguiente opción de configuración en la sección [WFClient]:

- SSLCiphers=GOV

Este es el valor predeterminado. Otros valores reconocidos son COM y ALL.

Nota:

Al igual que con la configuración de la versión de TLS, si cambia esta configuración después de haber iniciado self-service o storebrowse, debe escribir killall AuthManagerDaemon ServiceRecord selfservice storebrowse

Actualización de CryptoKit

La versión 14.2 de CryptoKit está integrada en la versión 1.1.1d de OpenSSL.

Actualización criptográfica

Esta función es un cambio importante en el protocolo de comunicación segura. Los conjuntos de cifrado con el prefijo TLS_RSA_ que no ofrecen confidencialidad directa se consideran débiles.

Los conjuntos de cifrado TLS_RSA_ se han eliminado por completo. En su lugar, se admiten los conjuntos de cifrado avanzados TLS_ECDHE_RSA_.

Si su entorno no está configurado con el conjunto de cifrado TLS_ECDHE_RSA_, los inicios de sesión clientes no se admiten debido a cifrados débiles. Para la autenticación de clientes, se admiten claves RSA de 1536 bits.

Se admiten los siguientes conjuntos de cifrado avanzado:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030)

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028)

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

DTLS v1.0 admite los siguientes conjuntos de cifrado:

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_EMPTY_RENEGOTIATION_INFO_SCSV

DTLS v1.2 admite los siguientes conjuntos de cifrado:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_EMPTY_RENEGOTIATION_INFO_SCSV

TLS 1.3 admite los siguientes conjuntos de cifrado:

- TLS_AES_128_GCM_SHA256 (0x1301)

- TLS_AES_256_GCM_SHA384 (0x1302)

Nota:

A partir de la versión 1903 y posteriores, DTLS está disponible en Citrix Gateway 12.1 y versiones posteriores. Para obtener información sobre los conjuntos de cifrado compatibles con DTLS para Citrix Gateway, consulte Compatibilidad con el protocolo DTLS.

Conjuntos de cifrado

Para habilitar diferentes conjuntos de cifrado, cambie el valor del parámetro SSLCiphers a ALL, COM o GOV. De forma predeterminada, la opción está establecida en ALL en el archivo All_Regions.ini del directorio $ICAROOT/config.

ALL, GOV y COM proporcionan los siguientes conjuntos de conjuntos de cifrado:

- ALL

- Están disponibles los 3 conjuntos de cifrado.

- GOV

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030)

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028)

- COM

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

Para obtener información sobre la solución de problemas, consulte Conjuntos de cifrado.

Los conjuntos de cifrado con el prefijo TLS_RSA_ no ofrecen confidencialidad directa. Estos conjuntos de cifrado ya son obsoletos en la industria. Sin embargo, por compatibilidad con versiones anteriores de Citrix Virtual Apps and Desktops o Citrix DaaS, la aplicación Citrix Workspace dispone de una opción para usar estos conjuntos de cifrado.

Para mayor seguridad, establezca el indicador Enable\_TLS\_RSA\_ en False.

La siguiente es la lista de conjuntos de cifrado retirados:

- TLS_RSA_AES256_GCM_SHA384

- TLS_RSA_AES128_GCM_SHA256

- TLS_RSA_AES256_CBC_SHA256

- TLS_RSA_AES256_CBC_SHA

- TLS_RSA_AES128_CBC_SHA

- TLS_RSA_3DES_CBC_EDE_SHA

- TLS_RSA_WITH_RC4_128_MD5

- TLS_RSA_WITH_RC4_128_SHA

Nota:

Los dos últimos conjuntos de cifrado usan el algoritmo RC4 y se han retirado porque no son seguros. El conjunto de cifrado TLS_RSA_3DES_CBC_EDE_SHA también se puede considerar retirado. Puede usar estos indicadores para aplicar todos estos elementos retirados.

Para obtener información sobre la configuración de DTLS 1.2, consulte la sección Transporte adaptable de la documentación de Citrix Virtual Apps and Desktops.

Requisito previo:

Si usa la versión 1901 o una anterior, siga estos pasos:

Si .ICAClient ya está presente en el directorio de inicio del usuario actual:

- Eliminar el archivo

All\_Regions.ini

O bien,

- Para conservar el archivo

AllRegions.ini, agregue las siguientes líneas al final de la sección [Network\SSL]:- Enable_RC4-MD5=

- Enable_RC4_128_SHA=

- Enable_TLS_RSA_=

Si la carpeta .ICAClient no está presente en la carpeta de inicio del usuario actual, indica una nueva instalación de la aplicación Citrix Workspace. En ese caso, se mantiene la configuración predeterminada de las funciones.

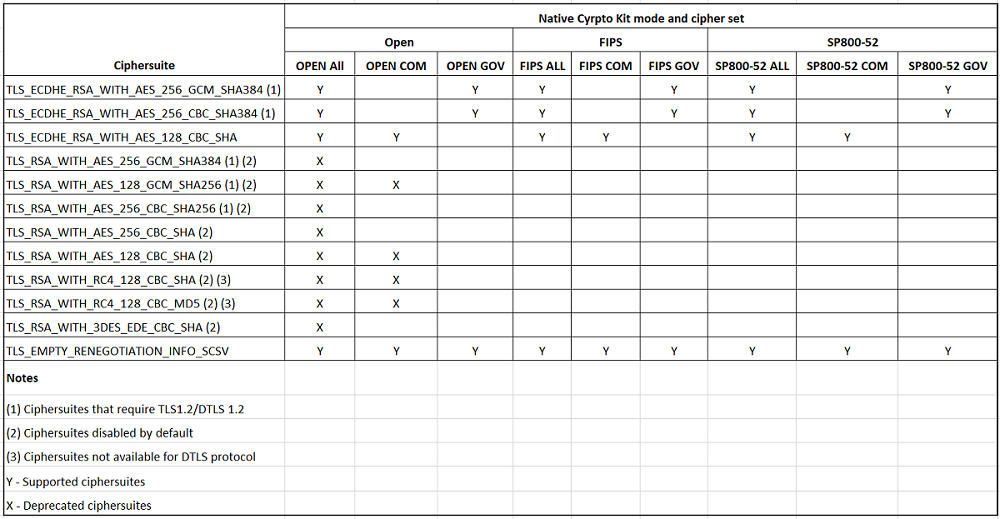

En la tabla siguiente se enumeran los conjuntos de cifrado en cada grupo: Tabla 1: Tabla de compatibilidad de los conjuntos de cifrado

Nota:

Todos los conjuntos de cifrado anteriores cumplen con

FIPSySP800-52. Los dos primeros están permitidos solo para conexiones (D)TLS1.2. Consulte Tabla 1: Tabla de compatibilidad de los conjuntos de cifrado para obtener una representación completa de la compatibilidad con los conjuntos de cifrado.

Certificados

Cuando usa un almacén con autenticación SAML (con el protocolo AUTHv3), se muestra el siguiente mensaje de error: “Unacceptable TLS Certificate”.

El problema se produce cuando se usa la aplicación Citrix Workspace 1906 y versiones posteriores. Para obtener instrucciones sobre la solución de problemas, consulte los siguientes artículos en Knowledge Center.

Si el servidor de StoreFront no consigue proporcionar los certificados intermedios que coincidan con el certificado que está usando, o si instala certificados intermedios para admitir usuarios de tarjetas inteligentes, siga estas instrucciones antes de agregar un almacén de StoreFront:

-

Obtenga uno o varios certificados intermedios por separado en formato PEM.

Sugerencia:

Si no puede encontrar un certificado en formato PEM, use la utilidad

opensslpara convertir un certificado en formato CRT a un archivo PEM. -

Como el usuario que instala el paquete (normalmente root):

-

Copie uno o varios archivos a $ICAROOT/keystore/intcerts.

-

Ejecute el siguiente comando como usuario que instaló el paquete:

$ICAROOT/util/ctx_rehash

-

Si autentica un certificado de servidor emitido por una entidad de certificación, pero que no goza de la confianza de los dispositivos de usuario, siga estas instrucciones antes de agregar un almacén de StoreFront:

- Obtenga el certificado raíz en formato PEM. Sugerencia: Si no puede encontrar un certificado en este formato, use la utilidad

opensslpara convertir un certificado en formato CRT a un archivo PEM. - Mediante la cuenta de usuario con la que instaló el paquete (normalmente root):

-

Copie el archivo en $ICAROOT/keystore/cacerts.

-

Ejecute este comando:

$ICAROOT/util/ctx_rehash

-

Mejora del protocolo HDX™ Enlightened Data Transport (EDT)

En versiones anteriores, cuando HDXoverUDP se establece en Preferido, los datos se transportan por EDT siempre que sea posible y, cuando no sea posible, se recurre a TCP.

A partir de la versión 2103 de la aplicación Citrix Workspace, cuando la fiabilidad de la sesión está habilitada, se intentan EDT y TCP en paralelo en los siguientes casos:

- Conexión inicial

- Reconexión de fiabilidad de la sesión

- Reconexión automática de clientes

Esta mejora reduce el tiempo de conexión cuando se prefiere EDT. No obstante, el transporte UDP subyacente necesario no está disponible y se debe usar TCP.

De forma predeterminada, después de recurrir a TCP, el transporte adaptable vuelve a intentar usar EDT cada cinco minutos.

Detección de MTU en Enlightened Data Transport (EDT)

La aplicación Citrix Workspace versión 2109 permite la detección de unidades de transmisión máxima (MTU) en Enlightened Data Transport (EDT). Aumenta la fiabilidad y la compatibilidad del protocolo EDT y mejora la experiencia de usuario.

Para obtener información, consulte la sección Detección de MTU en EDT de la documentación de Citrix Virtual Apps and Desktops.

Compatibilidad con EDT a través de IPv6

A partir de la versión 2203 de la aplicación Citrix Workspace, está disponible EDT a través de IPv6.

Nota:

IPv6es compatible con TCP y EDT. Sin embargo,IPv6no es compatible con TCP sobre TLS ni con EDT sobre DTLS.

Compatibilidad de UDP a través de IPv6 con DTLS

Anteriormente, las conexiones DTLS entre la aplicación Citrix Workspace para Linux y Virtual Delivery Agents (VDA) solo eran posibles a través de redes IPv4.

A partir de la versión 2311, la aplicación Citrix Workspace admite conexiones DTLS a través de IPv4 e IPv6.

Esta función está habilitada de manera predeterminada.

Cuando se usa una conexión directa DTLS a través de IPv6 con VDA en la aplicación Citrix Workspace para Linux, no se requiere ninguna configuración adicional.

Compatibilidad de TCP a través de IPv6 con TLS

Anteriormente, las conexiones TLS entre la aplicación Citrix Workspace para Linux y Virtual Delivery Agents (VDA) solo eran posibles a través de redes IPv4.

A partir de la versión 2311, la aplicación Citrix Workspace admite conexiones TLS a través de IPv4 e IPv6.

Esta función está habilitada de manera predeterminada.

Cuando se usa una conexión directa TLS a través de IPv6 con VDA en la aplicación Citrix Workspace para Linux, no se requiere ninguna configuración adicional.