Protección

Para proteger la comunicación entre la comunidad de servidores y la aplicación Citrix Workspace, integre las conexiones a la comunidad de servidores con la ayuda de diversas tecnologías de seguridad, incluido Citrix Gateway.

Nota:

Citrix recomienda utilizar Citrix Gateway para proteger las comunicaciones entre los servidores StoreFront y los dispositivos de los usuarios.

-

Un servidor proxy SOCKS o un servidor proxy de seguridad (también conocido como servidor proxy seguro o servidor proxy HTTPS).

Se pueden usar servidores proxy para limitar el acceso hacia y desde la red, y para gestionar las conexiones entre la aplicación Citrix Workspace y los servidores. La aplicación Citrix Workspace admite protocolos de proxy seguro y SOCKS.

-

Secure Web Gateway

Puede utilizar Secure Web Gateway junto con la Interfaz Web para proporcionar un punto de acceso único, seguro y cifrado a Internet para los servidores situados en las redes internas de la organización.

Puede utilizar Secure Web Gateway con Interfaz Web para proporcionar datos únicos, seguros y cifrados. Los servidores de las redes corporativas internas pueden acceder a los datos protegidos a través de Internet.

-

Soluciones de Traspaso SSL con protocolos TLS (Transport Layer Security)

-

Un firewall.

Los firewall o servidores de seguridad de red pueden permitir o bloquear los paquetes basándose en la dirección y el puerto de destino.

Si usa la aplicación Citrix Workspace a través de un firewall que asigna la dirección IP de red interna del servidor a una dirección de Internet externa (es decir, traducción de direcciones de red, NAT), configure la dirección externa.

Compatibilidad con conmutación por error de almacenes de varios sitios según la ubicación geográfica

A partir de la versión 24.12.0, mejora la función de conmutación por error de varios almacenes al ejecutarse la comprobación de la dirección de los almacenes de forma asincrónica y eliminarse las entradas de almacenes obsoletas cuando se detecta una nueva dirección de almacén para la conmutación por error. Cuando se produce la conmutación por error debido a una interrupción, el servicio Global Server Load Balancing (GSLB) redirige al cliente a un nuevo sitio. Esta función garantiza que, al iniciarse un almacén agregado previamente, el detector de Gateway compruebe si la dirección del almacén ha cambiado en función de la ubicación geográfica del usuario. Si se encuentra una nueva dirección, el cliente quita automáticamente la entrada del almacén anterior y agrega la nueva. Este proceso se ejecuta en segundo plano, lo que permite una transición fluida al nuevo almacén sin intervención manual. Tenga en cuenta que esta función se aplica solo a los almacenes locales.

Requisito previo:

El usuario deberá iniciar sesión en el almacén.

Limitación:

Si la cookie de sesión del inicio de sesión caduca, la conmutación por error de varios almacenes no se produce automáticamente porque falla la API para obtener la URL. En este caso, se solicita la página de inicio de sesión.

Compatibilidad con WSUI local mediante puerta de enlace

A partir de la versión 24.12.0, la aplicación Citrix Workspace para iOS admite también la interfaz de usuario web para el almacén local que está detrás de la puerta de enlace. El administrador debe configurar esta función, ya que no está habilitada de forma predeterminada. Para obtener más información sobre la configuración, consulte Nueva interfaz de usuario para almacenes locales (Technical Preview).

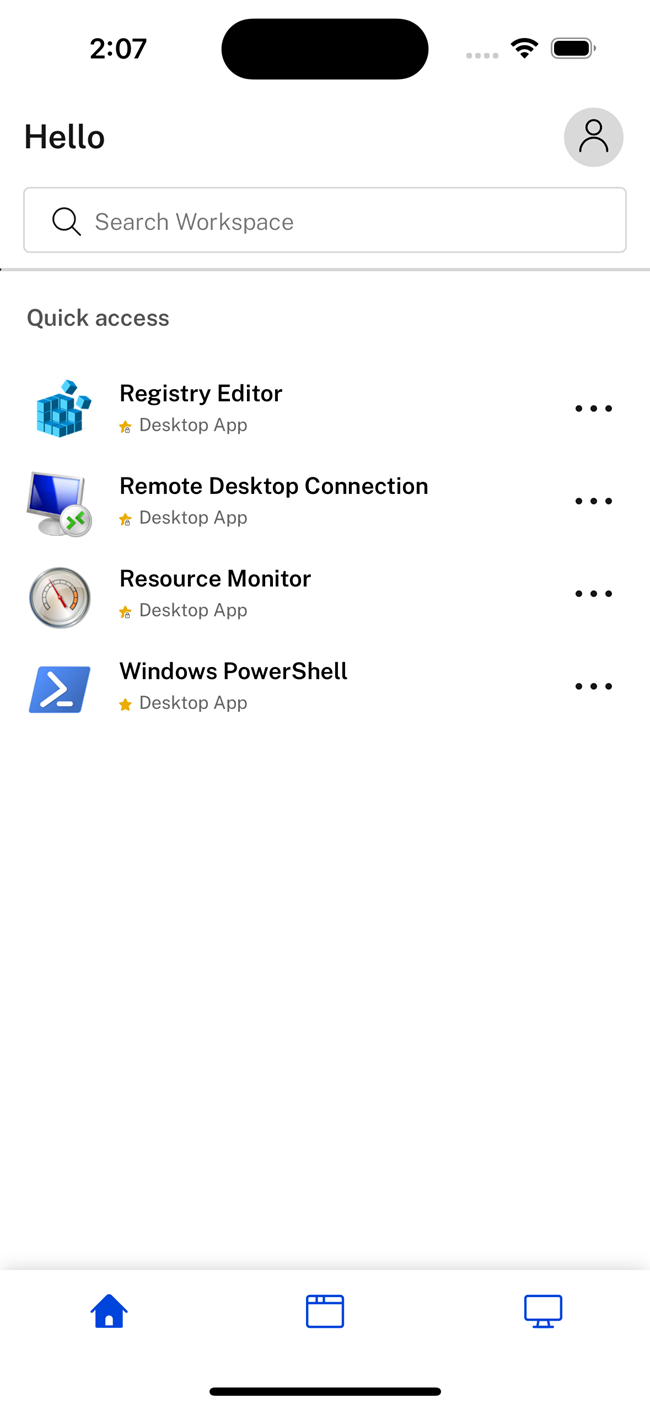

La siguiente imagen muestra la interfaz de usuario actual:

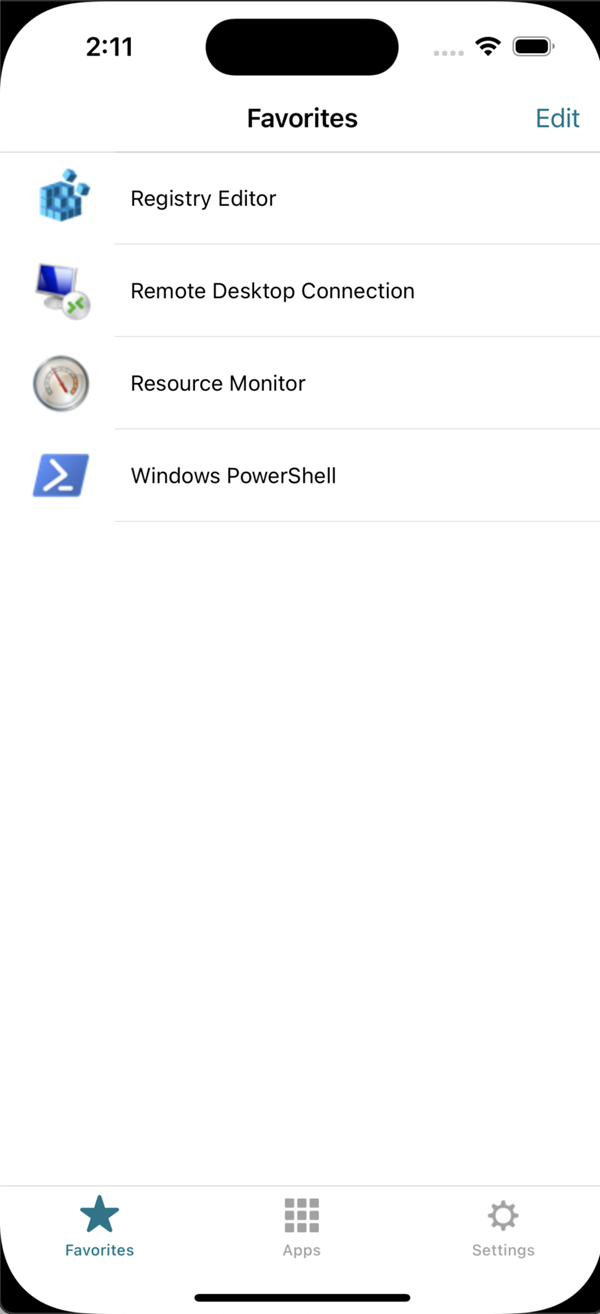

La siguiente imagen muestra la nueva interfaz de usuario:

Citrix Gateway

Para permitir que los usuarios remotos se conecten a su implementación de Citrix Endpoint Management mediante Citrix Gateway, puede configurar los certificados para que funcionen con StoreFront. El método que se debe utilizar para habilitar el acceso depende de la edición de Citrix Endpoint Management existente en la implementación.

Si implementa Citrix Endpoint Management en la red, integre Citrix Gateway con StoreFront para permitir las conexiones de usuarios internos y usuarios remotos a StoreFront a través de Citrix Gateway. Con esta implementación, los usuarios pueden conectarse a StoreFront para acceder a las aplicaciones publicadas desde XenApp y a los escritorios virtuales desde XenDesktop. Los usuarios se pueden conectar mediante la aplicación Citrix Workspace.

Secure Web Gateway

Este tema solo se aplica a entornos donde se usa la Interfaz Web.

Es posible usar Secure Web Gateway en modo Normal o en modo Relay (Traspaso) para proporcionar un canal de comunicaciones seguro entre la aplicación Citrix Workspace y el servidor. Si usa Secure Web Gateway en modo Normal, no es necesario configurar la aplicación Citrix Workspace. Verifique que los usuarios finales se conectan a través de la Interfaz Web.

La aplicación Citrix Workspace usa parámetros que se configuran de forma remota en el servidor de la Interfaz Web para conectarse con los servidores que ejecutan Secure Web Gateway.

Si se instala Secure Web Gateway Proxy en un servidor de una red segura, se puede utilizar Secure Web Gateway Proxy en modo de traspaso (Relay). Si se utiliza el modo de traspaso, el servidor Secure Web Gateway funciona como un proxy y es necesario configurar la aplicación Citrix Workspace para que use lo siguiente:

- El nombre de dominio completo (FQDN) del servidor de Secure Web Gateway.

- El número de puerto del servidor de Secure Web Gateway.

Nota:

La versión 2.0 de Secure Web Gateway no ofrece el modo de traspaso.

El nombre de dominio completo (FQDN) debe tener los siguientes tres componentes, consecutivamente:

- Nombre de host

- Dominio intermedio

- Dominio superior

Por ejemplo, mi_equipo.ejemplo.com es un FQDN porque muestra, en secuencia, un nombre de host (mi_equipo), un dominio intermedio (ejemplo) y un dominio de nivel superior (com). La combinación de dominio de nivel intermedio y superior (ejemplo. com) se denomina nombre de dominio.

Servidor proxy

Los servidores proxy se usan para limitar el acceso hacia y desde una red, y para ocuparse de las conexiones entre la aplicación Citrix Workspace y los servidores. La aplicación Citrix Workspace admite tanto protocolos de proxy seguro como SOCKS.

La aplicación Citrix Workspace usa la configuración del servidor proxy para comunicarse con el servidor de Citrix Virtual Apps and Desktops. Los parámetros del servidor proxy se configuran de forma remota en el servidor de la Interfaz Web.

Cuando la aplicación Citrix Workspace se comunica con el servidor web, utiliza la configuración del servidor proxy. Configure los parámetros del servidor proxy para el explorador web predeterminado en el dispositivo de usuario según corresponda.

Firewall

Los firewall o servidores de seguridad de red pueden permitir o bloquear los paquetes basándose en la dirección y el puerto de destino. Si se utiliza un firewall en el entorno, la aplicación Citrix Workspace debe poder comunicarse a través de este con el servidor web y el servidor Citrix. El firewall debe permitir el tráfico HTTP para la comunicación desde el dispositivo de usuario hacia el servidor Web. Por lo general, el tráfico HTTP se dirige a través del puerto HTTP estándar 80 o 443 si se utiliza un servidor web seguro. Para las comunicaciones del servidor Citrix, el firewall debe permitir el tráfico ICA entrante en los puertos 1494 y 2598.

Si el firewall se ha configurado para la traducción de direcciones de red (NAT), es posible usar la Interfaz Web para definir las asignaciones desde las direcciones internas hacia las direcciones externas y los puertos. Por ejemplo, si el servidor de Citrix Virtual Apps and Desktops y Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops Service) no se ha configurado con una dirección alternativa, puede configurar la Interfaz Web para proporcionar una dirección alternativa a la aplicación Citrix Workspace para iOS. A continuación, la aplicación Citrix Workspace para iOS se conecta con el servidor mediante la dirección externa y el número de puerto.

TLS

La aplicación Citrix Workspace admite el uso de TLS 1.2 y 1.3 con los siguientes conjuntos de cifrado para las conexiones TLS con XenApp y XenDesktop:

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_RC4_128_MD5

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

Nota:

La aplicación Citrix Workspace en iOS 9 y versiones posteriores o la versión 21.2.0 no admiten estos conjuntos de cifrado TLS:

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_RC4_128_MD5

Transport Layer Security (TLS) es la versión estándar más reciente del protocolo TLS. La organización Internet Engineering Taskforce (IETF) le cambió el nombre a TLS al asumir la responsabilidad del desarrollo de TLS como un estándar abierto.

TLS protege las comunicaciones de datos mediante la autenticación del servidor, el cifrado del flujo de datos y la comprobación de la integridad de los mensajes. Algunas organizaciones, entre las que se encuentran organizaciones del gobierno de los EE. UU., requieren el uso de TLS para las comunicaciones de datos seguras. Es posible que estas organizaciones también exijan el uso de cifrado validado, como FIPS 140 (Federal Information Processing Standard). FIPS 140 es un estándar para cifrado.

La aplicación Citrix Workspace admite claves RSA de 1024, 2048 y 3072 bits. También se admiten certificados raíz con claves RSA de 4096 bits.

Nota:

- La aplicación Citrix Workspace usa criptografía de plataforma iOS para las conexiones entre la aplicación Citrix Workspace y StoreFront.

Configurar y habilitar TLS

La configuración de TLS consta de dos pasos:

- Configure el Traspaso SSL en el servidor de Citrix Virtual Apps and Desktops y en el servidor de la Interfaz Web. Obtenga e instale el certificado de servidor necesario.

- Instale el certificado raíz equivalente en el dispositivo de usuario.

Instalación de certificados raíz en los dispositivos de usuario

Para proteger las comunicaciones entre la aplicación Citrix Workspace con TLS y Citrix Virtual Apps and Desktops, necesita un certificado raíz en el dispositivo del usuario. El certificado puede verificar la firma de la entidad de certificación en el certificado del servidor.

iOS viene con cientos de certificados raíz comerciales preinstalados. Si quiere utilizar otro certificado, puede recibir uno de la entidad de certificación e instalarlo en cada dispositivo de usuario.

Según los procedimientos y las directivas de la empresa, puede instalar el certificado raíz en cada dispositivo de usuario en lugar de solicitar a los usuarios que lo instalen. La opción más fácil y segura es agregar los certificados raíz al llavero de iOS.

Para agregar un certificado raíz a las llaves

- Envíese un correo electrónico con el archivo del certificado.

- Abra el archivo del certificado en el dispositivo. Esta acción inicia automáticamente la aplicación Acceso a Llaveros.

- Siga las indicaciones para agregar el certificado.

-

A partir de iOS 10, compruebe que el certificado es confiable yendo a iOS Ajustes > Acerca de > Ajustes de confianza de los certificados.

En Ajustes de confianza de los certificados, consulte la sección “HABILITAR LA CONFIANZA TOTAL PARA LOS CERTIFICADOS RAÍZ”. Asegúrese de que su certificado se haya seleccionado para garantizar la plena confianza.

Se instalará el certificado raíz. Los clientes y otras aplicaciones habilitados para TLS pueden usar el certificado raíz con TLS.

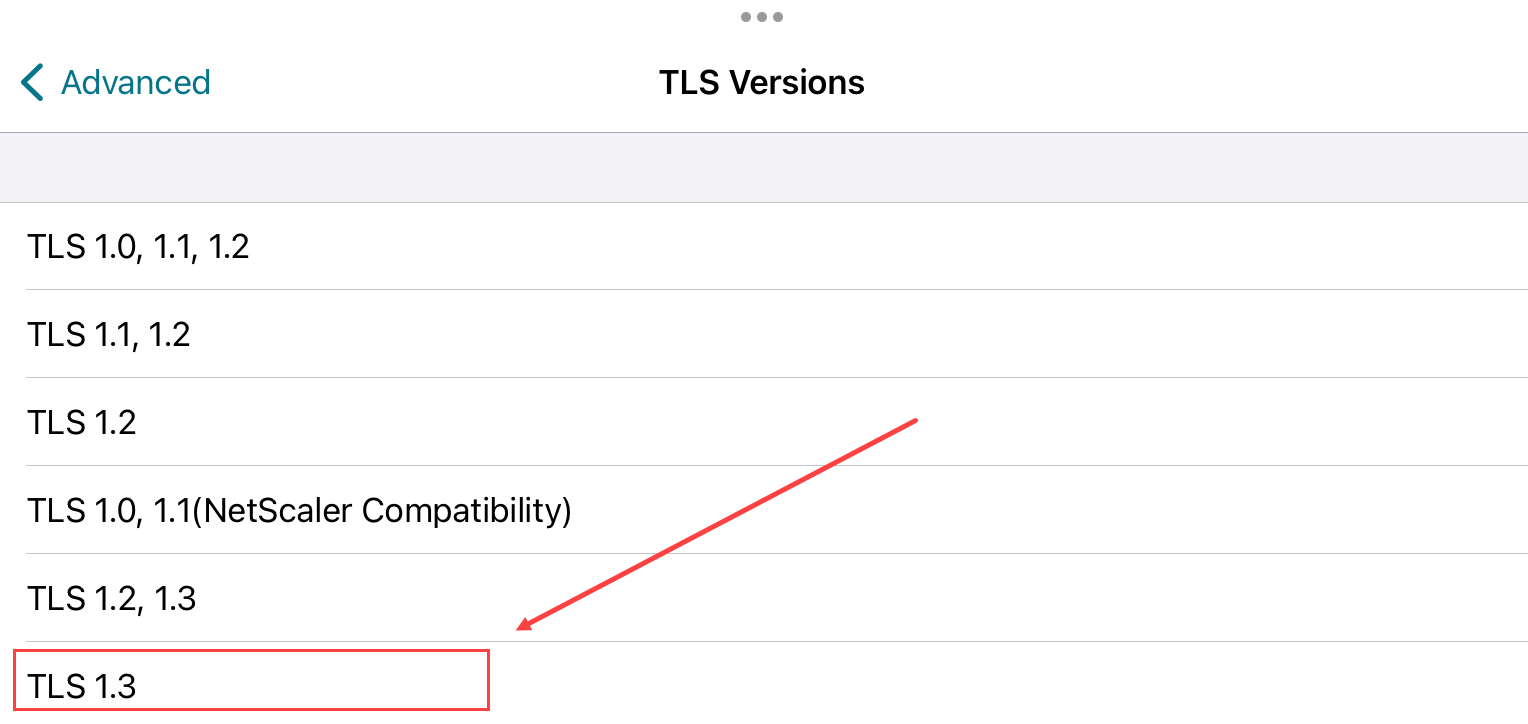

Compatibilidad con Transport Layer Security 1.3

A partir de la versión 23.9.0, la aplicación Citrix Workspace para iOS es compatible con Transport Layer Security (TLS) 1.3, que mejora el rendimiento y la eficiencia. TLS 1.3 proporciona una gran seguridad con sus robustos conjuntos de cifrado y sus claves de sesión de un solo uso.

Los usuarios finales pueden habilitarlo en la aplicación Citrix Workspace para iOS de esta manera:

- Vaya a Parámetros avanzados > Versiones de TLS.

- Seleccione la Versión de TLS 1.3.

Compatibilidad con DTLS 1.2

A partir de la versión 24.7.0, la aplicación Citrix Workspace para iOS admite la versión 1.2 del protocolo DTLS. DTLS 1.2 proporciona optimizaciones y mejoras con respecto a la versión anterior, que incluyen algoritmos de cifrado sólidos, mejores protocolos de enlace y protección contra varios ataques. Este protocolo mejora la seguridad general.

Nota:

Si hay algún problema con la versión 1.2 del protocolo DTLS, la aplicación Citrix Workspace para iOS vuelve sin problemas a las versiones compatibles anteriores.

Compatibilidad con el servicio Citrix Device Posture

A partir de la versión 2402, la aplicación Citrix Workspace para iOS es compatible con el servicio Citrix Device Posture. El servicio Citrix Device Posture es una solución basada en la nube que ayuda a los administradores a hacer cumplir ciertos requisitos que deben satisfacer los dispositivos finales para acceder a los recursos de Citrix DaaS (aplicaciones y escritorios virtuales) o Citrix Secure Private Access.

En el caso de la aplicación Citrix Workspace para iOS, la posición del dispositivo solo admite el escaneo de la versión de la aplicación Citrix Workspace y la versión del sistema operativo del dispositivo iOS.

Para obtener más información, consulte la documentación de Device Posture.

Nota:

Esta función solo es compatible con los almacenes en la nube.

Sitio de XenApp y XenDesktop

Para configurar el sitio de XenApp y XenDesktop:

Importante:

- La aplicación Citrix Workspace usa sitios de XenApp y XenDesktop, que son compatibles con Citrix Secure Gateway 3.x.

- La aplicación Citrix Workspace usa sitios web de Citrix Virtual Apps, que son compatibles con Citrix Secure Gateway 3.x.

- Los sitios de XenApp y XenDesktop solo admiten la autenticación de un factor.

- Los sitios web de Citrix Virtual Apps admiten la autenticación de un factor y de dos factores.

- Todos los exploradores web integrados son compatibles con la Interfaz Web 5.4.

Antes de comenzar esta configuración, instale y configure Citrix Gateway para que funcione con la Interfaz Web. Es posible adaptar estas instrucciones para que se adapten a su entorno específico.

Si utiliza una conexión de Citrix Secure Web Gateway, no configure Citrix Gateway en la aplicación Citrix Workspace.

La aplicación Citrix Workspace usa un sitio de XenApp y XenDesktop para obtener información acerca de las aplicaciones sobre las que tiene derechos un usuario final. En el proceso, la información se presenta a la aplicación Citrix Workspace que se ejecuta en el dispositivo. Del mismo modo, puede usar Interfaz Web para las conexiones tradicionales de Citrix Virtual Apps basadas en SSL. Para la misma conexión basada en SSL, puede configurar Citrix Gateway. Los sitios de XenApp y XenDesktop que se ejecutan en la Interfaz Web 5.x contienen esta capacidad de configuración.

Configure el sitio de XenApp y XenDesktop para que admita conexiones desde una conexión de Citrix Secure Gateway:

- En el sitio de XenApp y XenDesktop, seleccione Administrar el acceso seguro de clientes > Modificar la configuración del acceso seguro de clientes.

- Cambie el método de acceso a Direct con Gateway.

- Escriba el FQDN de Secure Web Gateway.

- Escriba la información de Secure Ticket Authority (STA).

Nota:

Para Citrix Secure Gateway, Citrix recomienda usar la ruta predeterminada de Citrix (//NombreServidorXenApp/Citrix/PNAgent). La ruta predeterminada permite a los usuarios finales especificar el FQDN de la instancia de Secure Web Gateway a la que se conectan. No utilice la ruta completa al archivo config.xml que se encuentra en el sitio de XenApp y XenDesktop. Por ejemplo, (//XenAppServerName/CustomPath/config.xml).

Para configurar Citrix Secure Gateway

-

Utilice el asistente de configuración de Citrix Secure Gateway para configurar la puerta de enlace.

Citrix Secure Gateway admite el servidor de la red segura que aloja el sitio de servicios XenApp.

Después de seleccionar la opción Indirecta, introduzca la ruta del FQDN de su servidor de Secure Web Gateway y continúe con los pasos del asistente.

-

Pruebe la conexión desde un dispositivo de usuario para asegurarse de que Secure Web Gateway está configurado correctamente para la asignación de certificados y red.

Para configurar el dispositivo móvil

- Al agregar una cuenta de Citrix Secure Gateway, introduzca el nombre de dominio completo (FQDN) del servidor de Secure Gateway en el campo Dirección:

- Si ha creado el sitio de XenApp y XenDesktop con la ruta predeterminada (/Citrix/PNAgent), introduzca el FQDN de Secure Web Gateway: FQDNofSecureGateway.companyName.com

- Si personalizó la ruta del sitio de XenApp y XenDesktop, introduzca la ruta completa del archivo config.xml. Por ejemplo: FQDNofSecureGateway.companyName.com/CustomPath/config.xml

- Si configura la cuenta manualmente, desactive la opción de Citrix Gateway en el cuadro de diálogo Nueva cuenta.