Proteger un entorno de Web Studio (opcional)

Al instalar Web Studio junto con un Delivery Controller, el instalador crea un certificado autofirmado, vinculado al puerto 443 del servidor actual. Web Studio y Delivery Controller utilizarán el certificado como certificado TLS. Al acceder desde otra máquina, es posible que no pueda acceder a Web Studio o que aparezca un error en la pantalla de inicio de sesión de Web Studio.

Si quiere acceder a Web Studio desde otra máquina, puede hacer lo siguiente:

-

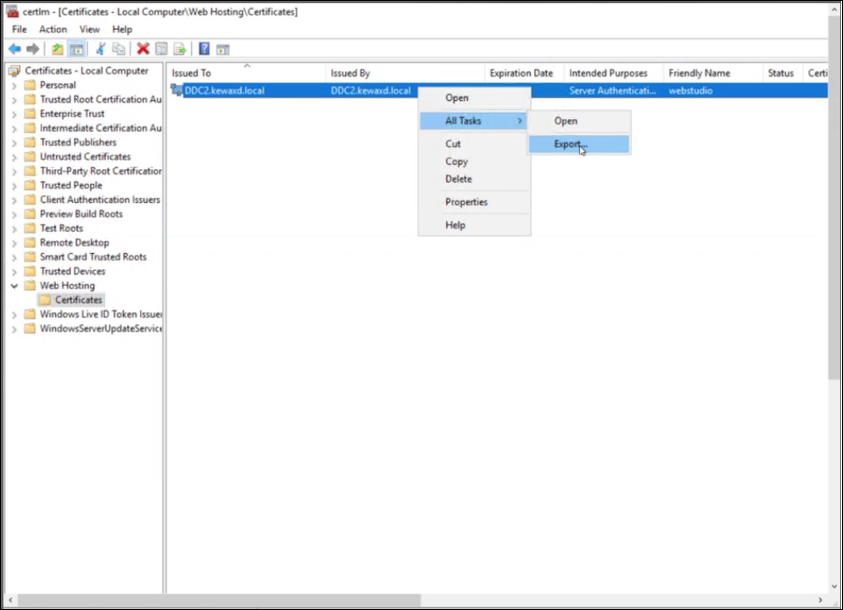

Exporte el certificado autofirmado del Delivery Controller.

-

Para Exportar clave privada, seleccione No, no exportar la clave privada.

-

En Formato del archivo de exportación, seleccione X.509 (.CER) binario codificado en DER.

-

-

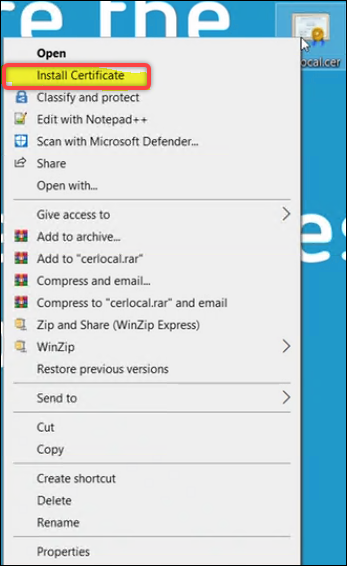

Vaya a la máquina desde la que quiera acceder a Web Studio y, a continuación, instale el certificado.

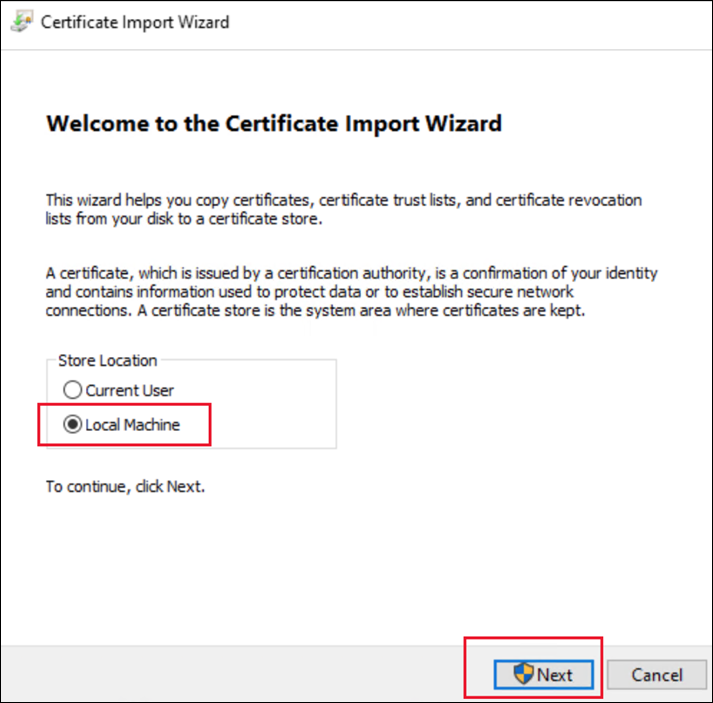

- En Ubicación del almacén, seleccione Máquina local.

Si decide instalar Web Studio en un servidor dedicado que esté alejado del Delivery Controller, debe realizar dos tareas:

-

Tarea 1: Exportar los certificados desde el servidor de Web Studio y el Delivery Controller, respectivamente.

-

Tarea 2: Instalar los dos certificados en la máquina desde la que quiere acceder a Web Studio.

Nota:

Como práctica recomendada, le recomendamos proteger su implementación de Web Studio mediante un certificado público de confianza externo o un certificado de una CA empresarial.

Usar un certificado público de confianza externo

Puede importar un certificado público de confianza externo en el servidor de Web Studio mediante cualquiera de estos tres métodos:

-

Instalar el archivo PFX.

-

Haga doble clic en el archivo PFX.

-

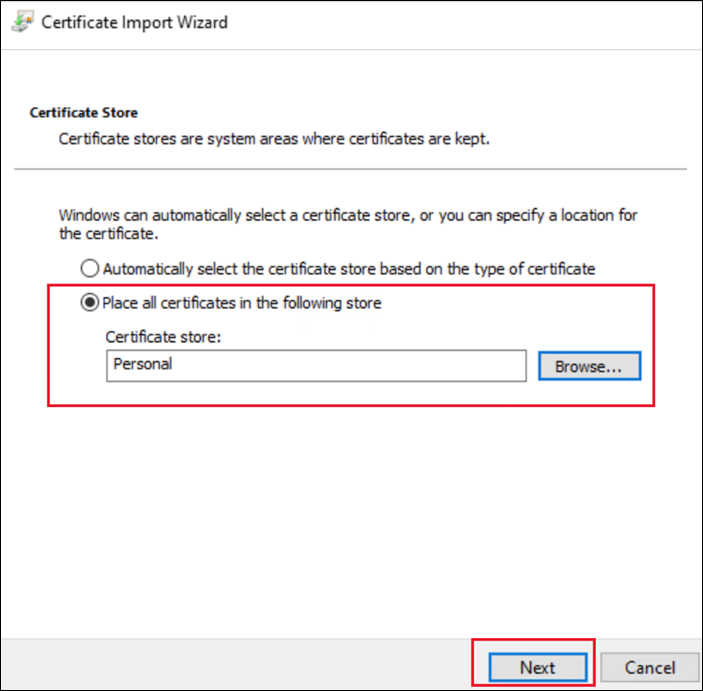

En Ubicación del almacén, seleccione Máquina local.

-

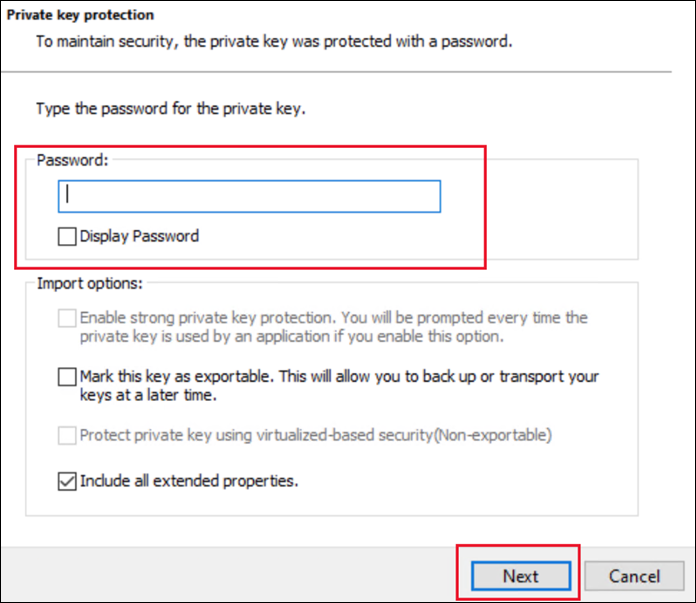

Introduzca la contraseña si es necesario.

-

En Almacén de certificados, seleccione Personal.

-

-

Usar la consola Administrar certificados de equipo.

-

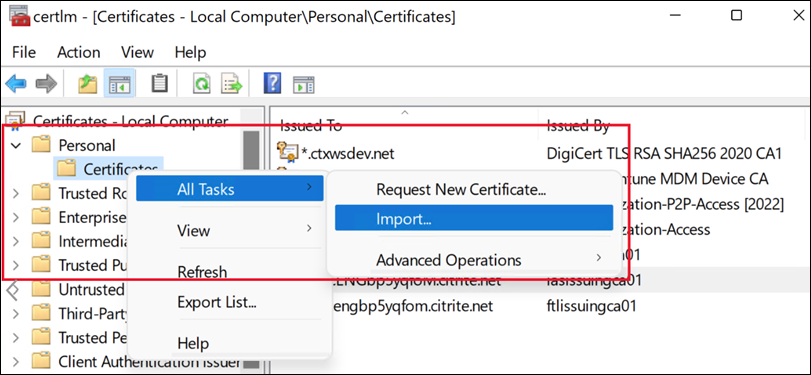

Abra la consola Administrar certificados de equipo y vaya a Personal > Certificados > Todas las tareas > Importar.

-

Seleccione el archivo PFX e introduzca la contraseña si es necesario.

-

-

Utilice PowerShell.

Import-PfxCertificate -Password $(ConvertTo-SecureString -String "123456" -AsPlainText -Force) -CertStoreLocation Cert:\LocalMachine\My\ -FilePath .\Desktop\certificate.pfx <!--NeedCopy-->

A continuación, vincula el certificado al puerto 443. Puede hacerlo antes o después de la instalación o la actualización de la versión. El instalador no hace nada si la vinculación de certificados está configurada para el puerto 443. Para obtener más información, consulte Antes de la instalación o la actualización de versiones.

Usar un certificado de una CA empresarial

Antes de empezar, asegúrese de tener el servidor de la entidad de certificación (CA) empresarial implementado en su dominio.

Para solicitar un certificado, siga estos pasos:

-

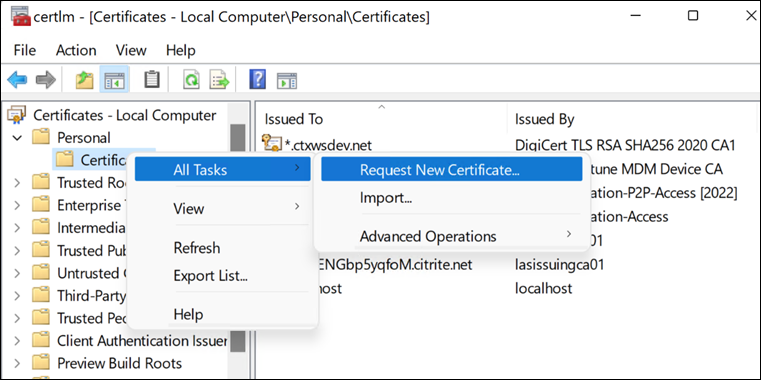

En el servidor, abra la consola Administrar certificados de equipo.

-

Vaya a Personal > Certificados > Todas las tareas > Solicitar un nuevo certificado.

-

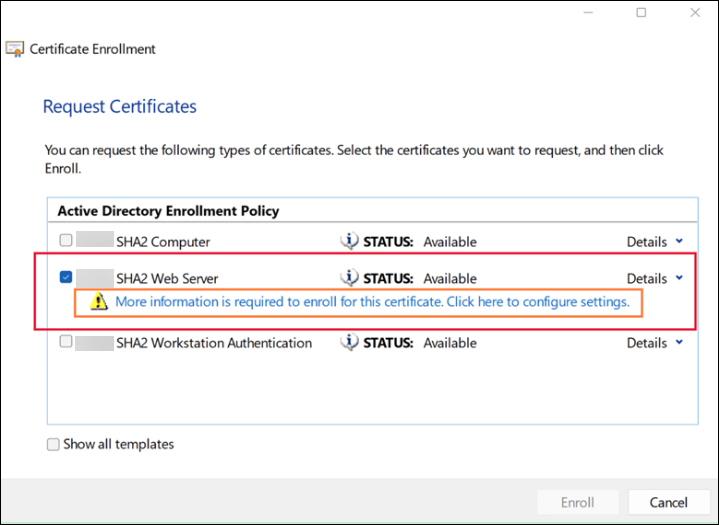

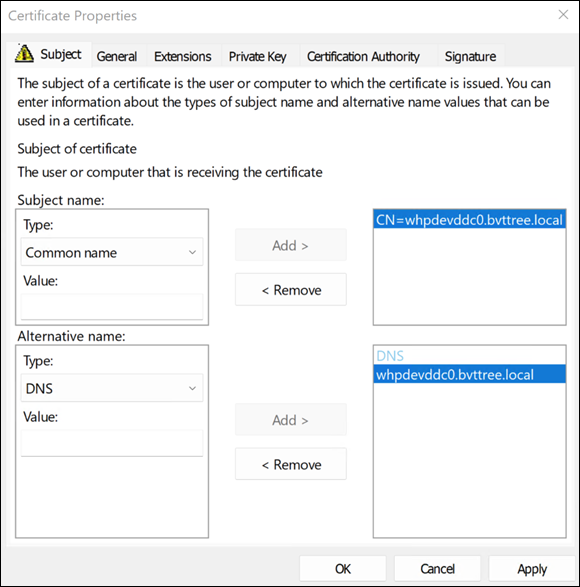

Vaya a Inscripción de certificados, seleccione el servidor web y haga clic en el mensaje de advertencia para rellenar la información necesaria.

-

Seleccione Nombre común como tipo de nombre del asunto e introduzca su FQDN o DNS. Introduzca también el nombre alternativo.

Nota:

Si necesita un certificado comodín, puede introducir

CN=*.bvttree.localpara el nombre del asunto y*.bvttree.local and bvttree.localpara el nombre DNS alternativo.

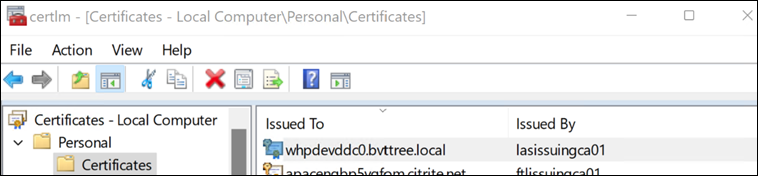

El certificado está disponible en Personal > Certificados.

A continuación, vincula el certificado al puerto 443. Puede hacerlo antes o después de la instalación o la actualización de la versión. El instalador no hace nada si la vinculación de certificados está configurada para el puerto 443.

Antes de la instalación o la actualización de versiones

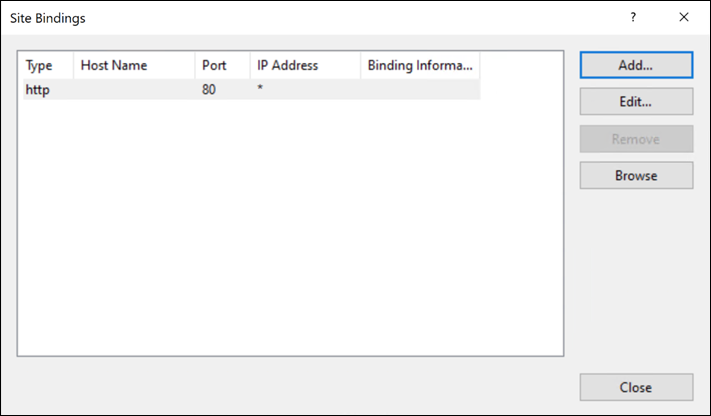

Para vincular el certificado con el puerto 443, siga estos pasos (siempre que la vinculación de certificados aún no esté configurada para el puerto 443 e IIS esté habilitado en el servidor):

-

Inicie sesión en el servidor de Web Studio como administrador.

-

Abra el Administrador de IIS y vaya a Sitios > Sitio web predeterminado > Enlaces.

-

En Enlaces de sitio, haga clic en Agregar.

-

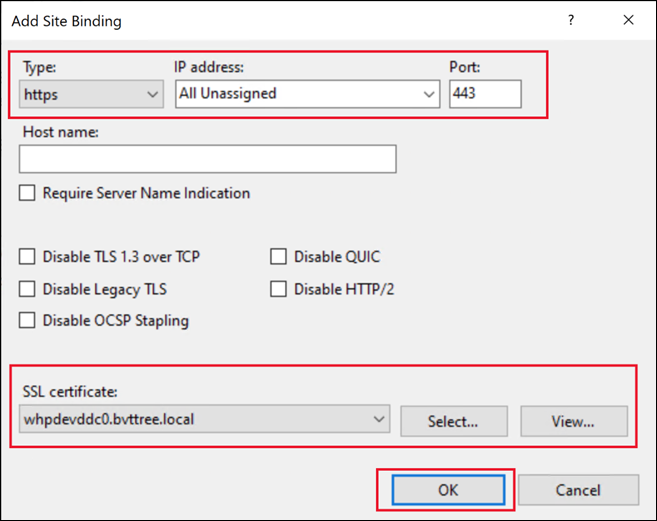

En Agregar enlace de sitio, defina el tipo en

httpsy el puerto en 443, seleccione el certificado SSL que solicitó a la CA y, a continuación, haga clic en Aceptar.

Tras instalar Web Studio, Web Studio y el Delivery Controller se configuran automáticamente para usar el certificado con el fin de proteger las conexiones.

También puede cambiar el certificado mediante PowerShell.

$certSName = 'CN=whpdevddc0.bvttree.local' # The subject name of the certificate

$certificate = Get-ChildItem -Path Cert:\LocalMachine\My\ | ? {$_.Subject -eq $certSName}

netsh http add sslcert ipport=0.0.0.0:443 certhash=$($certificate.Thumbprint) certstorename=My appid="$($(New-Guid).ToString("B"))"

<!--NeedCopy-->

Tras la instalación o la actualización de versiones

Vaya al servidor de Web Studio y cambie el certificado mediante el Administrador de IIS. También puede cambiar el certificado mediante PowerShell.

$certSName = 'CN=whpdevddc0.bvttree.local' # The Enterprise CA certificate subject.

$certificate = Get-ChildItem -Path Cert:\LocalMachine\My\ | ? {$_.Subject -eq $certSName}

netsh http update sslcert ipport=0.0.0.0:443 certhash=$($certificate.Thumbprint)

<!--NeedCopy-->

Usar un nuevo certificado autofirmado

Puede generar un nuevo certificado autofirmado y usarlo para reemplazar el existente. Siga estos pasos:

-

Inicie sesión en el servidor de Web Studio como administrador.

-

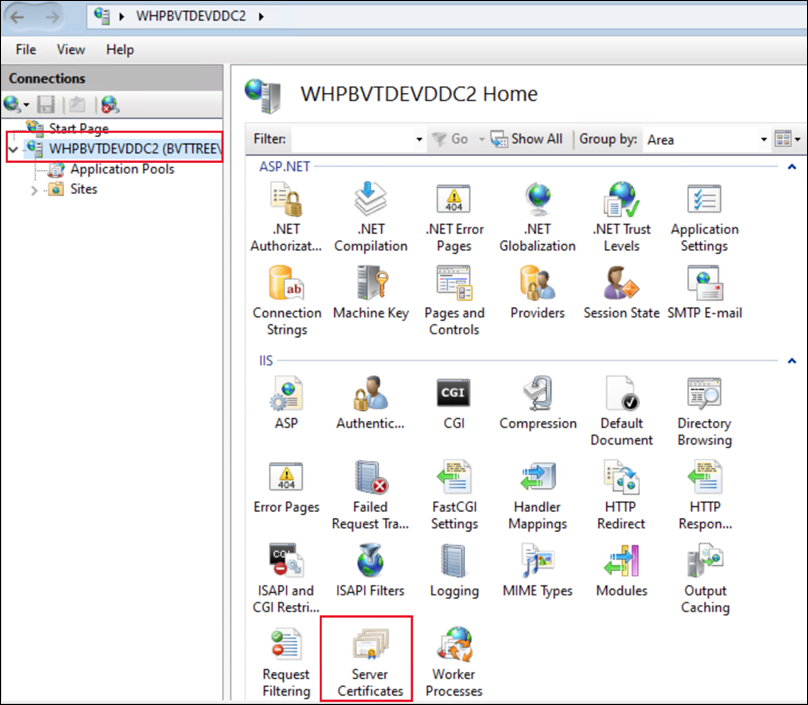

Abra el Administrador de IIS, busque Certificados de servidor y seleccione Crear certificado autofirmado en el panel Acciones.

-

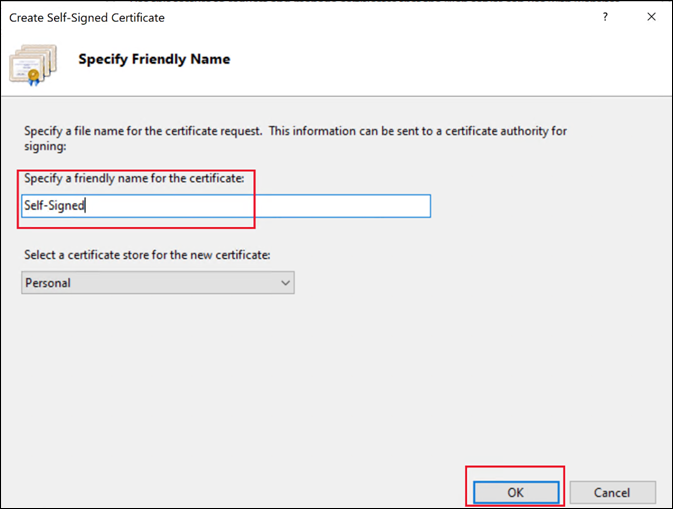

En Crear certificado autofirmado, introduzca el nombre del certificado y haga clic en Aceptar. A continuación, se crea el certificado autofirmado.

-

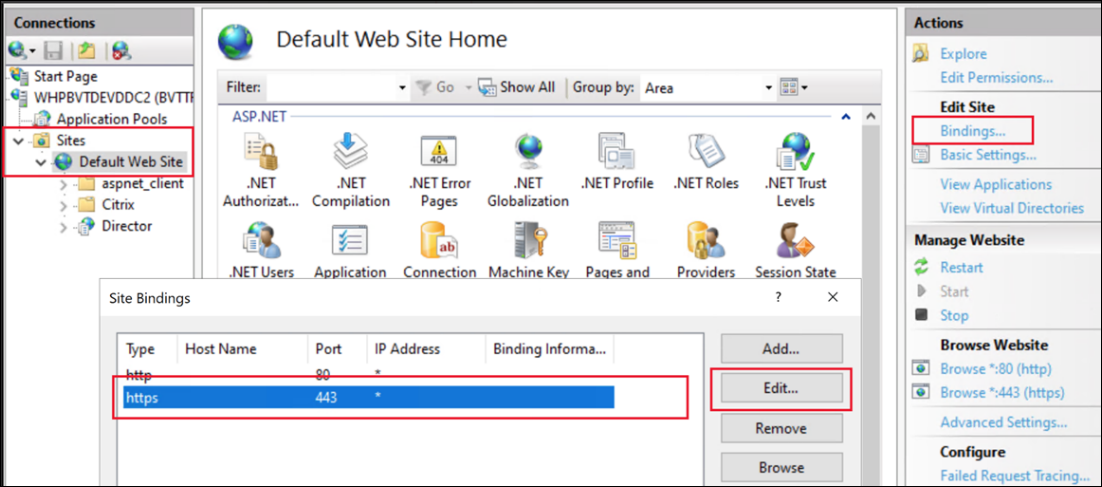

Vaya a Sitios > Sitio web predeterminado, seleccione Enlaces en el panel Acciones, seleccione la entrada

httpsy seleccione Modificar.

-

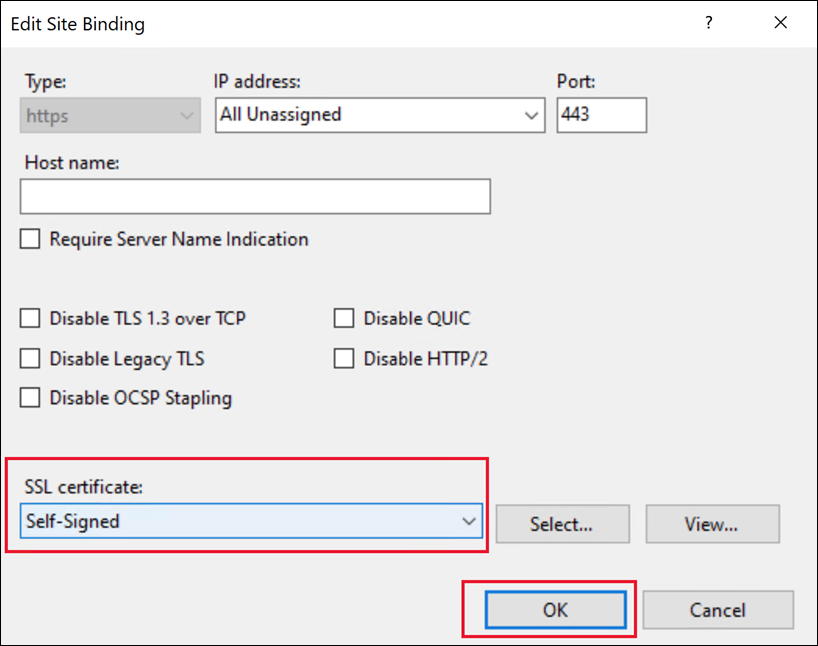

En Modificar enlace de sitios, seleccione el certificado de la lista y haga clic en Aceptar.

Esto completa el cambio del certificado.

También puede cambiar el certificado mediante PowerShell.

$certSubject = "CN=WHPBVTDEVDDC2.BVTTREE.LOCAL" # The FQDN of the server.

$frindlyName = "Self-Signed-3"

$expireYears = 5

## new self-signed certificate under LocalMachine\My

$certificate = New-SelfSignedCertificate -Subject $certSubject -CertStoreLocation "Cert:\LocalMachine\My" -KeyExportPolicy Exportable -KeySpec Signature -KeyLength 2048 -KeyAlgorithm RSA -HashAlgorithm SHA256 -FriendlyName $frindlyName -NotAfter $([System.DateTime]::Now.AddYears($expireYears))

Remove-Item -Path $Env:TEMP\tempCertificate.cer -Force -ErrorAction SilentlyContinue

## Import this certificate into LocalMachine\Root to let this OS trust this certificate

Export-Certificate -Type CERT -Force -Cert $certificate -FilePath $Env:TEMP\tempCertificate.cer -NoClobber

Import-Certificate -FilePath $Env:TEMP\tempCertificate.cer -CertStoreLocation "Cert:\LocalMachine\Root"

## Update bind the 0.0.0.0:443 with this certificate

Invoke-Command -ScriptBlock { Param ($param1) netsh http update sslcert ipport=0.0.0.0:443 certhash=$param1 } -ArgumentList @($certificate.Thumbprint)

<!--NeedCopy-->