Configurar Secure Private Access para implementaciones locales - Legacy

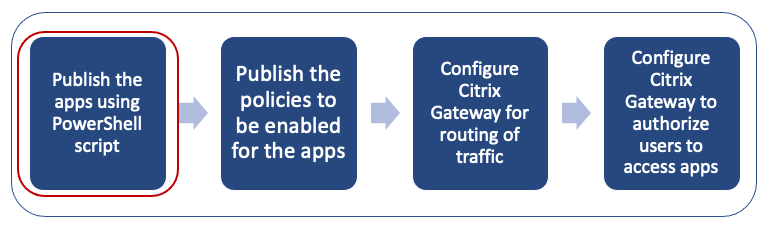

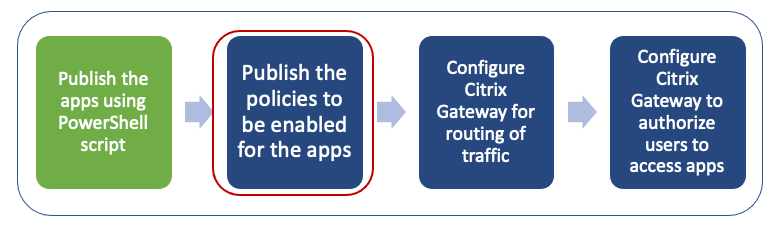

La configuración de la solución de Secure Private Access para instalaciones locales es un proceso de cuatro pasos.

- Publica las aplicaciones

- Publica las directivas de las aplicaciones

- Habilite el enrutamiento del tráfico a través de NetScaler Gateway

- Configurar directivas de autorización

Importante:

Hay una herramienta de configuración disponible para incorporar rápidamente aplicaciones y directivas para las aplicaciones y también para configurar los ajustes de NetScaler Gateway y StoreFront. Sin embargo, tenga en cuenta lo siguiente antes de utilizar la herramienta.

Lea las secciones Publicar las aplicaciones y Publicar directivas para las aplicaciones para asegurarse de que comprende completamente los requisitos de configuración para la configuración de la solución local.

Esta herramienta solo se puede utilizar como complemento de los procedimientos existentes documentados en este tema y no reemplaza la configuración que debe realizarse manualmente.

Para obtener información completa sobre la herramienta, consulte Configurar aplicaciones y directivas mediante la herramienta de configuración de Secure Private Access.

Paso 1: Publica las aplicaciones

Debe usar el script de PowerShell para publicar las URL. Una vez publicada la aplicación, se puede administrar mediante la consola de Citrix Studio.

Puede descargar el script de PowerShell desde https://www.citrix.com/downloads/workspace-app/powershell-module-for-configuring-secure-private-access-for-storefront/configure-secure-private-access-for-storefront.html.

- En la máquina que contiene el SDK de PowerShell, abra PowerShell.

-

Ejecute este comando:

Add-PsSnapin Citrix* $dg = Get-BrokerDesktopGroup –Name PublishedContentApps <!--NeedCopy--> -

Defina las variables de la aplicación web.

$citrixUrl: “<URL of the app>” $appName: <app name as it must appear on Workspace> $DesktopGroupId: 1 $desktopgroupname: <your desktop group name> $AppIconFilePath: <path of the image file> <!--NeedCopy-->Nota:

Asegúrese de actualizar los marcadores marcados con corchetes angulares (< >) antes de ejecutar el comando.

Tras asignar la ubicación y el nombre de la aplicación, ejecute el siguiente comando para publicar la aplicación.

New-BrokerApplication –ApplicationType PublishedContent –CommandLineExecutable $citrixURL –Name $appName –DesktopGroup $dg.Uid

<!--NeedCopy-->

La aplicación publicada aparece en la sección Aplicaciones de Citrix Studio. Ahora puede modificar los detalles de la aplicación desde la propia consola de Citrix Studio.

Para obtener más información sobre cómo publicar la aplicación y cambiar el icono predeterminado de la aplicación publicada, consulte Publicar contenido.

Paso 2: Publicar directivas para las aplicaciones

El archivo de directivas define los controles de enrutamiento y seguridad de cada aplicación publicada. Debe actualizar el archivo de directivas sobre cómo se enruta una aplicación web o SaaS (a través de una puerta de enlace o sin una puerta de enlace).

Para hacer cumplir las directivas de acceso a las aplicaciones, debe publicar las directivas de cada una de las aplicaciones web o SaaS. Para ello, debe actualizar el archivo JSON de la directiva y el archivo Web.config.

-

Archivo JSON de directivas: actualice el archivo JSON de directivas con los detalles de la aplicación y las directivas de seguridad de las aplicaciones. A continuación, el archivo JSON de la directiva debe colocarse en el servidor de StoreFront en

C:\inetpub\wwwroot\Citrix\Store\Resources\SecureBrowser.Nota:

Debe crear las carpetas denominadas Resources y SecureBrowser y, a continuación, agregar el archivo JSON de la directiva a la carpeta SecureBrowser. Para obtener más información sobre las distintas acciones directivas y sus valores, consulte los detalles de la directiva de acceso a la aplicación.

-

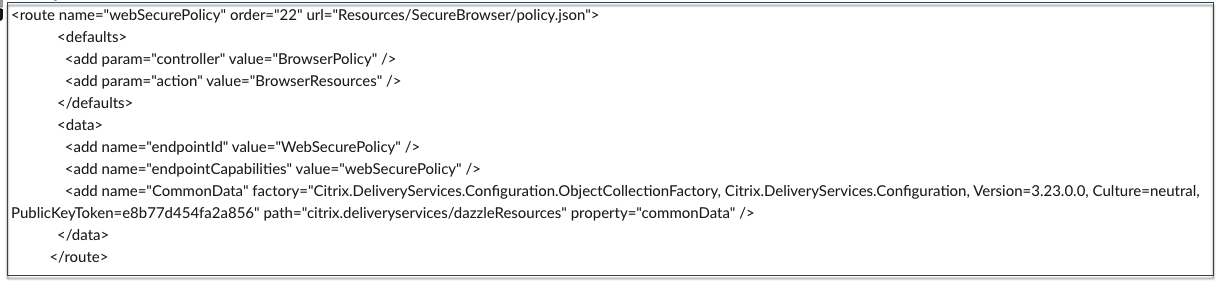

Archivo web.config: Para que los detalles de la nueva directiva estén disponibles para la aplicación Citrix Workspace y Citrix Enterprise Browser, debe modificar el archivo web.config en el directorio de almacenes de StoreFront. Debe modificar el archivo para agregar una nueva etiqueta XML con el nombre route. A continuación, el archivo Web.config debe colocarse en la ubicación C:\inetpub\wwwroot\Citrix\Store1.

Consulte Ejemplo de configuración de extremo a extremo para ver un archivo XML de ejemplo.

Nota:

En la ruta, “store1” hace referencia al nombre especificado para el almacén cuando se creó. Si se utiliza un nombre de almacén diferente, se debe crear una carpeta adecuada.

Se recomienda agregar una nueva ruta al final de las rutas existentes. En caso de agregar una ruta en el medio, debe actualizar manualmente el número de pedido para todas las rutas siguientes.

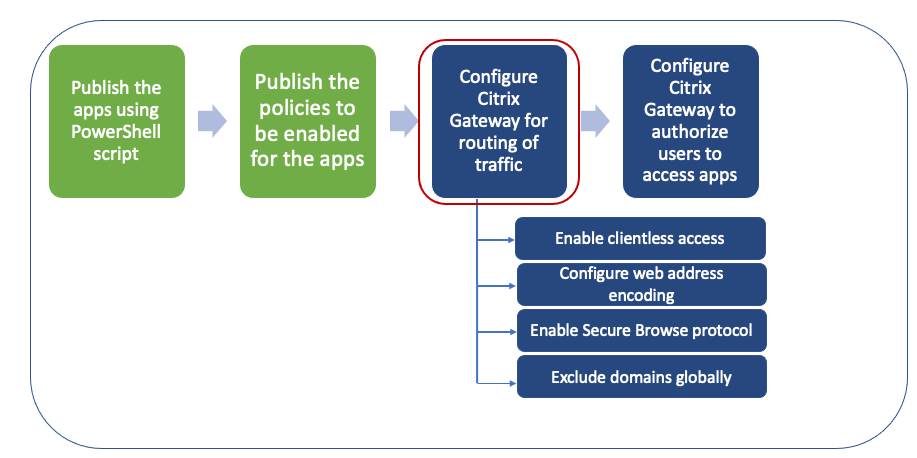

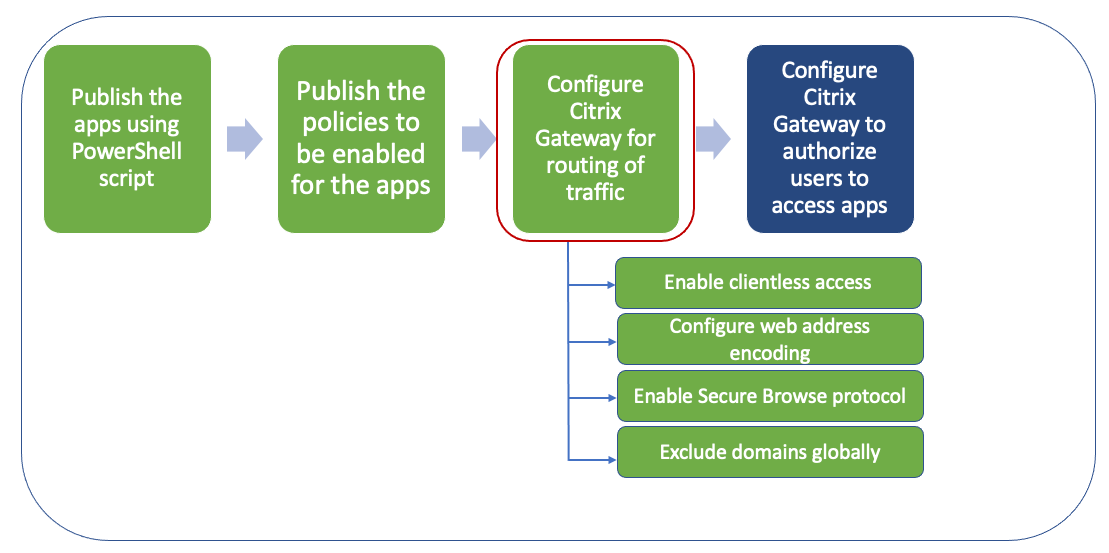

Paso 3: Habilitar el enrutamiento del tráfico a través de NetScaler Gateway

Habilitar el enrutamiento del tráfico a través de NetScaler Gateway implica los siguientes pasos:

- Habilitar el acceso sin cliente

- Habilitar la codificación URL

- Habilitar Secure Browse

- Excluir dominios para que no se reescriban en modo de acceso sin cliente

El acceso sin cliente, la codificación de URL y la navegación segura se pueden habilitar globalmente o mediante una directiva por sesión.

- La configuración habilitada globalmente se aplica a todos los servidores virtuales NetScaler Gateway configurados.

- La configuración de la directiva por sesión se aplica a los usuarios, grupos o servidores virtuales de Gateway.

Habilitar el acceso sin cliente

Para habilitar el acceso sin cliente a nivel mundial mediante la interfaz gráfica de usuario de NetScaler Gateway:

En la ficha Configuración, expanda Citrix Gateway y, a continuación, haga clic en Configuración global. En la página Configuración global, haz clic en Cambiar la configuración global . En la fichaExperiencia del cliente, en Acceso sin cliente, seleccione ACTIVADO y, a continuación, haga clic enAceptar.

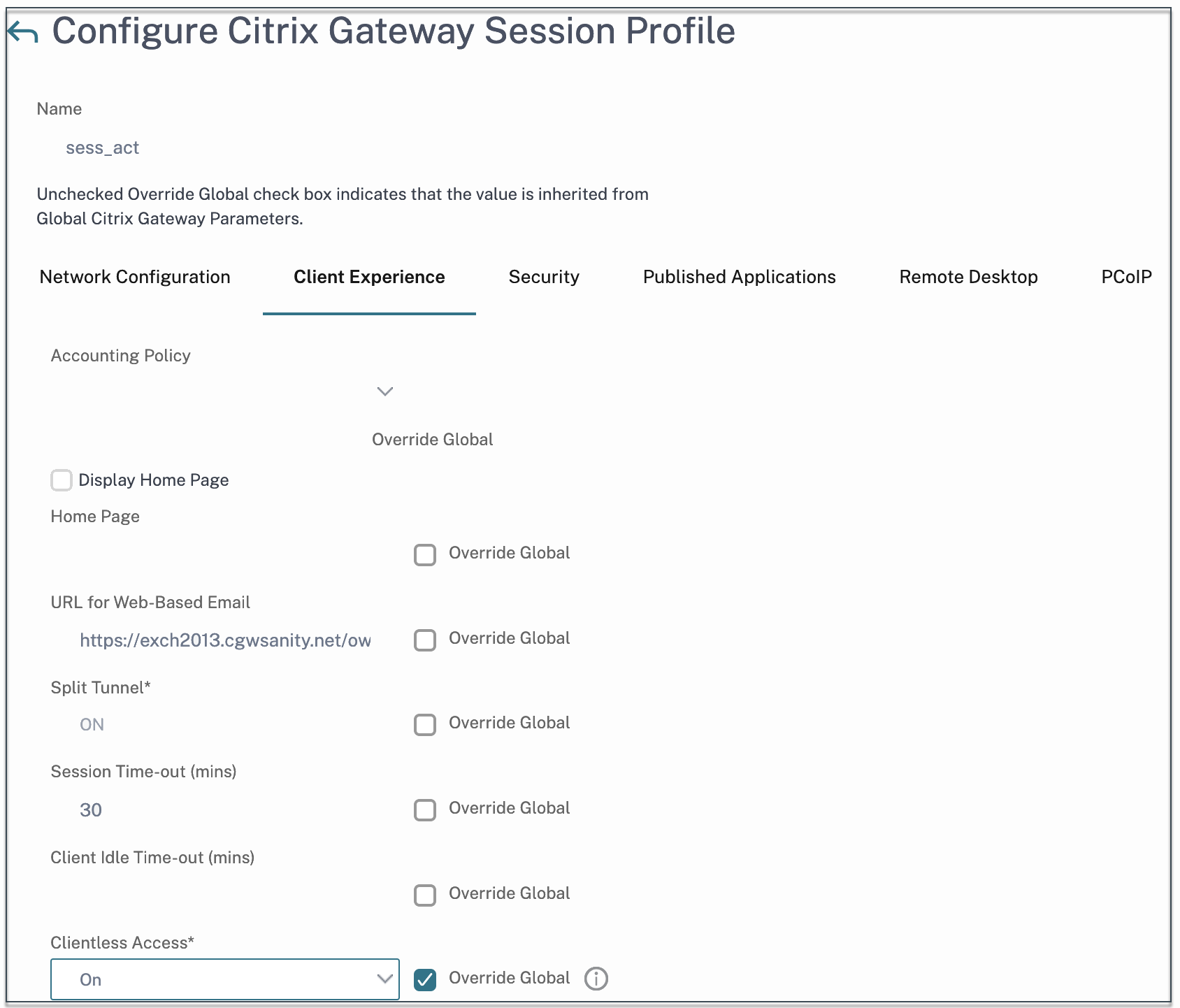

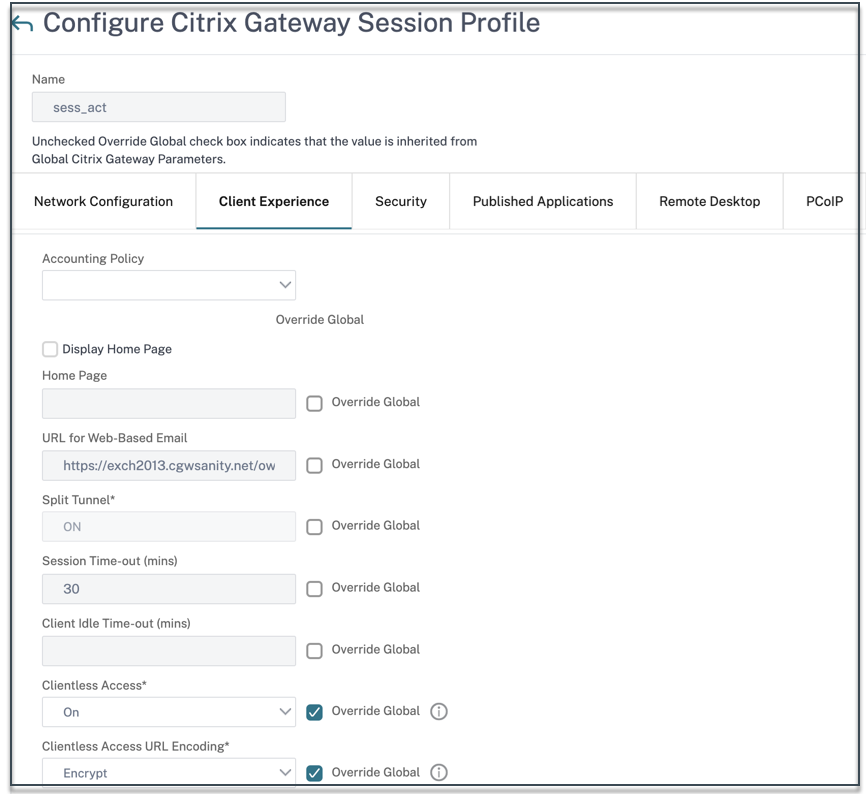

Para habilitar el acceso sin cliente mediante una directiva de sesión mediante la GUI de NetScaler Gateway:

Si quiere que solo un grupo selecto de usuarios, grupos o servidores virtuales utilice el acceso sin cliente, desactive o borre el acceso sin cliente de forma global. A continuación, mediante una directiva de sesión, habilite el acceso sin cliente y vincúlelo a usuarios, grupos o servidores virtuales.

- En la ficha Configuración, expanda Citrix Gateway y, a continuación, haga clic en Directivas > Sesión.

- Haga clic en la ficha Directiva de sesión y, a continuación, en Agregar.

- En Nombre, escriba un nombre para la directiva.

- Junto a Perfil, haga clic en Nuevo.

- En Nombre , escriba un nombre para el perfil.

- En la ficha Experiencia del cliente, junto a Clientless Access, haga clic en Anular global, seleccione Activar y, a continuación, haga clic en Crear.

- En Expresión, escriba

true. Al introducir el valortrue, la directiva siempre se aplica al nivel al que está vinculada. - Haga clic en Crear y, a continuación, en Cerrar .

Para habilitar el acceso sin cliente a nivel mundial mediante la CLI de NetScaler Gateway:

En el símbolo del sistema, ejecute el siguiente comando:

set vpn parameter -clientlessVpnMode On -icaProxy OFF

<!--NeedCopy-->

Para habilitar la directiva de acceso sin cliente por sesión mediante la CLI de NetScaler Gateway:

En el símbolo del sistema, ejecute el siguiente comando:

set vpn sessionAction <session-profile-name> -clientlessVpnMode On -icaProxy OFF

<!--NeedCopy-->

Habilitar la codificación URL

Al habilitar el acceso sin cliente, puede optar por codificar las direcciones de las aplicaciones web internas o dejar la dirección como texto sin cifrar. Se recomienda dejar la dirección web como texto sin cifrar para un acceso sin clientes.

Para habilitar la codificación URL de forma global mediante la interfaz gráfica de usuario de NetScaler Gateway:

- En la ficha Configuración, expanda Citrix Gateway y, a continuación, haga clic en Configuración global.

- En la página Configuración global , haz clic en Cambiar la configuración global .

- En la ficha Experiencia del cliente, en Codificación de URL de acceso sin cliente, seleccione la configuración para codificar la URL web y, a continuación, haga clic en Aceptar.

Para habilitar la codificación de URL a nivel de directiva de sesión mediante la GUI de NetScaler Gateway:

- En la ficha Configuración, expanda Citrix Gateway y, a continuación, haga clic en Directivas > Sesión.

- Haga clic en la ficha Directiva de sesióny, a continuación, en Agregar.

- En Nombre, escriba un nombre para la directiva.

- Junto a Perfil, haga clic en Nuevo.

- En Nombre , escriba un nombre para el perfil.

- En la ficha Experiencia del cliente, junto a Codificación URL de acceso sin cliente, haga clic en Anular global, seleccione el nivel de codificación y, a continuación, haga clic en Aceptar.

- En Expresión, escriba

true. Al introducir el valortrue, la directiva siempre se aplica al nivel al que está vinculada.

Para habilitar la codificación URL de forma global mediante la CLI de NetScaler Gateway:

En el símbolo del sistema, ejecute el siguiente comando:

set vpn parameter -clientlessModeUrlEncoding TRANSPARENT

<!--NeedCopy-->

Para habilitar la directiva de codificación de URL por sesión mediante la CLI de NetScaler Gateway:

En el símbolo del sistema, ejecute el siguiente comando:

set vpn sessionAction <session-profile-name> -clientlessModeUrlEncoding TRANSPARENT

<!--NeedCopy-->

Habilitar Secure Browse

La navegación segura y el acceso sin cliente funcionan en conjunto para permitir las conexiones mediante el modo VPN sin cliente. Debe habilitar el modo de navegación segura para que Citrix Enterprise Browser pueda usar el modo de navegación segura para acceder a las aplicaciones sin la VPN antigua.

Nota:

Cuando el usuario final no tiene instalado Citrix Enterprise Browser, las URL publicadas con la etiqueta SPAEnabled se abren a través del explorador web predeterminado del dispositivo en lugar de hacerlo en Citrix Enterprise Browser. En tal caso, las directivas de seguridad no se aplican. El problema se produce únicamente en las implementaciones de StoreFront.

Para habilitar el modo de navegación segura a nivel mundial mediante la interfaz gráfica de usuario de NetScaler Gateway:

- En la ficha Configuración, expanda Citrix Gateway y, a continuación, haga clic en Configuración global.

- En la página Configuración global, haga clic en Cambiar la configuración global.

- En la ficha Seguridad, en Secure Browse, seleccione ACTIVADO y, a continuación, haga clic en Aceptar.

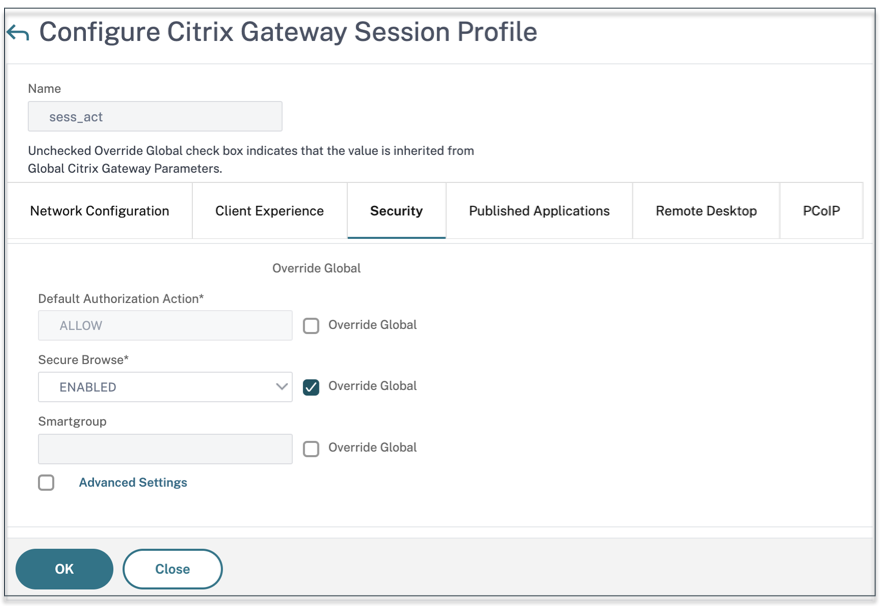

Para habilitar el modo de navegación segura a nivel de directiva de sesión mediante la GUI de NetScaler Gateway:

- En la ficha Configuración, expanda Citrix Gateway y, a continuación, haga clic en Directivas > Sesión.

- Haga clic en la ficha Directiva de sesión y, a continuación, en Agregar.

- En Nombre, escriba un nombre para la directiva.

- Junto a Perfil, haga clic en Nuevo.

- En Nombre , escriba un nombre para el perfil.

- En la ficha Seguridad, haga clic en Anular de forma global y defina Secure Browse como ACTIVADA.

Para habilitar una navegación segura a nivel mundial mediante la CLI de NetScaler Gateway:

En el símbolo del sistema, ejecute el siguiente comando:

set vpn parameter -secureBrowse ENABLED

<!--NeedCopy-->

Para habilitar la directiva de navegación segura por sesión mediante la CLI de NetScaler Gateway:

En el símbolo del sistema, ejecute el siguiente comando:

set vpn sessionAction <session-profile-name> -secureBrowse ENABLED

<!--NeedCopy-->

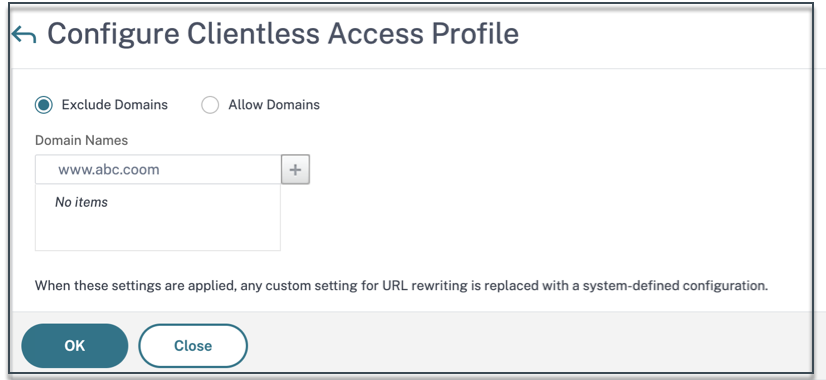

Excluir dominios para que no se reescriban en modo de acceso sin cliente

Debe especificar los dominios para evitar que StoreFront reescriba las URL en el modo de acceso sin cliente. Excluya los FQDN del servidor StoreFront o los FQDN del equilibrador de carga de StoreFront y citrix.com. Esta configuración solo se puede aplicar de forma global.

- Vaya a Citrix Gateway > Configuración global.

- En Acceso sin cliente, haga clic en Configurar dominios para acceso sin cliente.

- Seleccione Excluir dominio.

- En Nombres de dominio, introduzca los nombres de dominio (FQDN del servidor StoreFront o FQDN del equilibrador de carga de StoreFront).

- Haga clic en el signo + y escriba

citrix.com. - Haga clic en Aceptar.

Para excluir dominios mediante la CLI de NetScaler Gateway:

En el símbolo del sistema, ejecute el siguiente comando:

bind policy patset ns_cvpn_default_bypass_domains <StoreFront-FQDN>

bind policy patset ns_cvpn_default_bypass_domains citrix.com

<!--NeedCopy-->

Paso 4: Configurar las directivas de autorización

La autorización especifica los recursos de red a los que tienen acceso los usuarios cuando inician sesión en NetScaler Gateway. La configuración predeterminada de la autorización es denegar el acceso a todos los recursos de red. Citrix recomienda utilizar la configuración global predeterminada y, a continuación, crear directivas de autorización para definir los recursos de red a los que pueden acceder los usuarios.

La autorización se configura en NetScaler Gateway mediante una directiva de autorización y expresiones. Después de crear una directiva de autorización, puede vincularla a los usuarios o grupos que haya configurado en el dispositivo. Las directivas de usuario tienen una prioridad más alta que las directivas vinculadas a grupos.

Directivas de autorización predeterminadas: se deben crear dos directivas de autorización para permitir el acceso al servidor StoreFront y denegar el acceso a todas las aplicaciones web publicadas.

- Allow_StoreFront

- Deny_ALL

Directivas de autorización de aplicaciones web: después de crear las directivas de autorización predeterminadas, debe crear directivas de autorización para cada aplicación web publicada.

Allow_<app1>Allow_<app2>

Para configurar una directiva de autorización mediante la GUI de NetScaler Gateway:

- Vaya a Citrix Gateway > Directivas > Autorización.

- En el panel de detalles, haga clic en Agregar.

- En Nombre, escriba un nombre para la directiva.

- En Acción, selecciona Permitir o Denegar.

- En Expresión, haga clic en Editor de expresiones.

- Para configurar una expresión, haga clic en Seleccionar y elija los elementos necesarios.

- Haga clic en Listo.

- Haga clic en Crear.

Para configurar una directiva de autorización mediante la CLI de NetScaler Gateway:

En el símbolo del sistema, ejecute el siguiente comando:

add authorization policy <policy-name> "HTTP.REQ.HOSTNAME.CONTAINS("<StoreFront-FQDN>")" ALLOW

<!--NeedCopy-->

Para vincular una directiva de autorización a un usuario o grupo mediante la GUI de NetScaler Gateway:

- Vaya a Citrix Gateway > Administración de usuarios.

- Haga clic en Usuarios AAAo Grupos AAA.

- En el panel de detalles, seleccione un usuario o grupo y, a continuación, haga clic en Modificar.

- En Configuración avanzada, haga clic en Directivas de autorización.

- En la página Vinculación de directivas, seleccione una directiva o cree una directiva.

- En Prioridad, defina el número de prioridad.

- En Tipo, seleccione el tipo de solicitud y, a continuación, haga clic en Aceptar.

Para vincular una directiva de autorización mediante la CLI de NetScaler Gateway:

En el símbolo del sistema, ejecute el siguiente comando:

bind aaa group <group-name> -policy <policy-name> -priority <priority> -gotoPriorityExpression END

<!--NeedCopy-->

Ejemplo de configuración de extremo a extremo

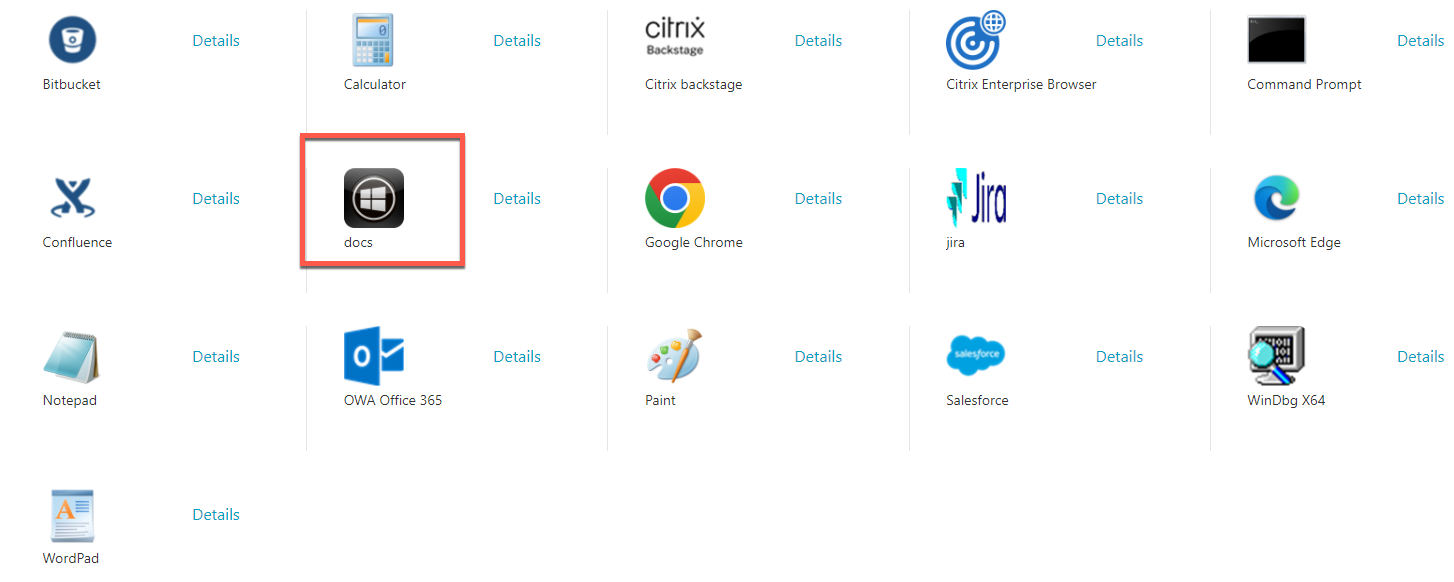

En este ejemplo, se publica en Citrix Workspace una aplicación denominada “Docs” con la URL https://docs.citrix.com.

- En la máquina que contiene el SDK de PowerShell, abra PowerShell.

-

Ejecute el comando siguiente.

Add-PsSnapin Citrix* $dg = Get-BrokerDesktopGroup –Name PublishedContentApps <!--NeedCopy--> -

Agregue los siguientes detalles al cmdlet.

$citrixUrl: “https://docs.citrix.com” $appName: docs $DesktopGroupId: 1 $desktopgroupname: <mydesktop23> <!--NeedCopy--> -

Ejecute el comando siguiente.

New-BrokerApplication –ApplicationType PublishedContent –CommandLineExecutable $citrixURL –Name $appName –DesktopGroup $dg.Uid <!--NeedCopy-->La aplicación ahora está publicada en Citrix Workspace.

-

Actualice el archivo JSON de la directiva con los detalles de la aplicación (“documentos”). Asegúrese de lo siguiente:

- El valor

proxytraffic_v1siempre se establece ensecureBrowse. Esta configuración garantiza que Citrix Enterprise Browser dirija el tráfico a la página web a través de NetScaler Gateway mediante el protocolo de navegación segura. - El valor

browser_v1siempre se establece enembeddedBrowser. Esta configuración solo se aplica cuando Citrix Enterprise Browser (CEB) está configurado como explorador web de trabajo. Si se establece enembeddedBrowser, los enlaces relacionados con los dominios de Secure Private Access configurados se abren en CEB. -

secureBrowseAddressel valor es la URL de NetScaler Gateway.

- El valor

- Coloque el archivo JSON de la directiva en C:\inetpub\wwwroot\Citrix\Store\Resources\SecureBrowser.

-

Modifique el archivo Web.config para que apunte al archivo de directivas que ha actualizado.

-

En su dispositivo local de NetScaler Gateway, haga lo siguiente:

- Habilite el acceso sin cliente a las aplicaciones. Puede habilitar el acceso sin cliente de forma global o a nivel de sesión.

- Habilitar la codificación de direcciones web

- Habilitar el modo Secure Browse

- Excluir dominios para que no se reescriban en modo de acceso sin cliente

Para obtener más información, consulte el paso 3: Habilitar la autenticación y la autorización mediante el NetScaler Gateway local.

Flujo del usuario final

-

Inicie sesión en StoreFront como usuario que puede acceder a las aplicaciones del grupo de entrega PublishedContentApps.

-

Al iniciar sesión, debe ver la nueva aplicación con el icono predeterminado. Puede personalizar el icono según sea necesario. Para obtener información detallada, consulte.https://www.citrix.com/blogs/2013/08/21/xd-tipster-changing-delivery-group-icons-revisited-xd7/

-

Al hacer clic en la aplicación, la aplicación se abre en Citrix Enterprise Browser.

Detalles de la directiva de acceso a la aplicación

La siguiente tabla muestra las opciones de directiva de acceso disponibles y sus valores.

|Nombre de la clave|Descripción de la directiva|Valor| |—|—|—| |screencapture_v1|Habilitar o inhabilitar la función de protección contra capturas de pantalla de la página web|enabled o disabled| |keylogging_v1|Habilitar o inhabilitar la protección contra el registro de tecleo en la página web|enabled o disabled| |watermark_v1|Mostrar o no mostrar la marca de agua en la página web|enabled o disabled| |upload_v1|Habilitar o inhabilitar las cargas en la página web|enabled o disabled| |printing_v1|Habilitar o inhabilitar la impresión desde la página web|enabled o disabled| |download_v1|Habilitar o inhabilitar las descargas desde la página web|enabled o disabled| |clipboard_v1|Habilitar o inhabilitar el portapapeles en la página web|enabled o disabled| |proxytraffic_v1|Determina si Citrix Enterprise Browser canaliza el tráfico a la página web a través de NetScaler Gateway mediante una navegación segura o permite el acceso directo.|direct o secureBrowse| |browser_v1|Aplicable solo cuando Citrix Enterprise Browser está configurado como explorador web de trabajo. Cuando se establece en embeddedBrowser, los enlaces relacionados con los dominios de Secure Private Access configurados se abren en Citrix Enterprise Browser|systemBrowser o embeddedBrowser| |Nombre|Nombre de la Web o de la aplicación SaaS publicada|Se recomienda que utilice el mismo nombre que introdujo al publicar los patrones de la aplicación|Lista de nombres de dominio relacionados con esta aplicación separados por comas. También puede utilizar caracteres comodín. El explorador web Citrix Enterprise Browser utiliza estos nombres de dominio para aplicar directivas a las aplicaciones.|Ejemplos: “.office.com/”, “.office.net/”, “.microsoft.com/“.sharepoint.com/*”|

Nota:

La protección contra el registro de tecleo y las capturas de pantalla, es necesario instalar la función de protección de aplicaciones que viene con la aplicación Citrix Workspace.

En este artículo

- Paso 1: Publica las aplicaciones

- Paso 2: Publicar directivas para las aplicaciones

- Paso 3: Habilitar el enrutamiento del tráfico a través de NetScaler Gateway

- Paso 4: Configurar las directivas de autorización

- Ejemplo de configuración de extremo a extremo

- Flujo del usuario final

- Detalles de la directiva de acceso a la aplicación