StoreFront mit HTTPS schützen

Citrix empfiehlt dringend, die Kommunikation zwischen StoreFront und Benutzergeräten mit HTTPS zu schützen. Dadurch werden Kennwörter und andere Daten, die zwischen dem Client und StoreFront gesendet werden, verschlüsselt. Zudem können einfache HTTP-Verbindungen durch verschiedene Angriffe beeinträchtigt werden, z. B. durch Man-in-the-Middle-Angriffe, insbesondere wenn Verbindungen von unsicheren Orten wie öffentlichen Wi-Fi-Hotspots aus hergestellt werden. Wenn die entsprechende IIS-Konfiguration nicht verfügbar ist, verwendet StoreFront HTTP für die Kommunikation.

Abhängig von Ihrer Konfiguration greifen die Benutzer über ein Gateway oder einen Load Balancer auf StoreFront zu. Sie können die HTTPS-Verbindung am Gateway oder Load Balancer beenden. In diesem Fall empfiehlt Citrix dennoch, die Verbindungen zwischen dem Gateway und StoreFront mit HTTPS zu schützen.

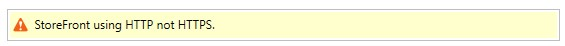

Wenn StoreFront nicht für HTTPS konfiguriert ist, wird die folgende Warnung angezeigt:

Zertifikate erstellen

-

Stellen Sie sicher, dass für den Zugriff auf StoreFront verwendeten FQDNs im DNS-Feld als alternativer Antragstellernamen enthalten sind. Wenn Sie einen Load Balancer verwenden, geben Sie sowohl den FQDN des Servers als auch den Load Balancer-FQDN an.

-

Unterzeichnen Sie das Zertifikat mit einer Drittanbieterzertifizierungsstelle, z. B. Verisign, oder einer Unternehmensstammzertifizierungsstelle für Ihre Organisation.

-

Exportieren Sie das Zertifikat im PFX-Format einschließlich des privaten Schlüssels.

IIS für HTTPS konfigurieren

Konfigurieren von Microsoft Internetinformationsdienste (IIS) für HTTPS auf dem StoreFront-Server:

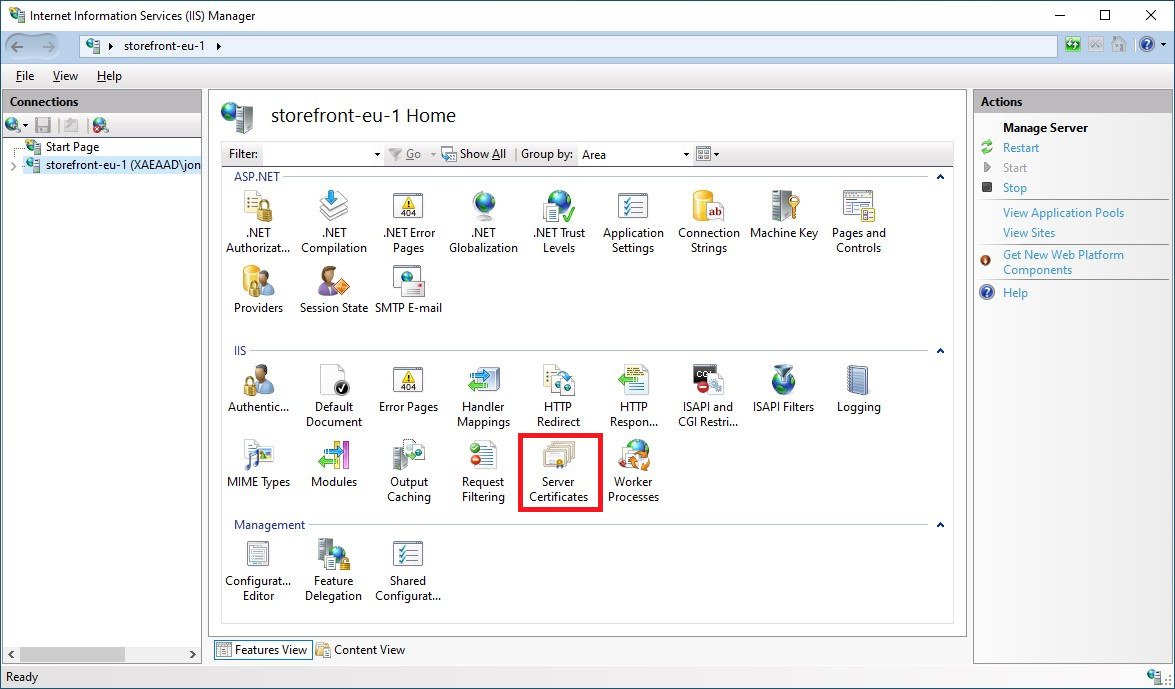

-

Öffnen Sie die IIS-Verwaltungskonsole.

-

Wählen Sie in der Baumstrukturansicht links den Server aus.

-

Doppelklicken Sie im rechten Bereich auf Serverzertifikate.

-

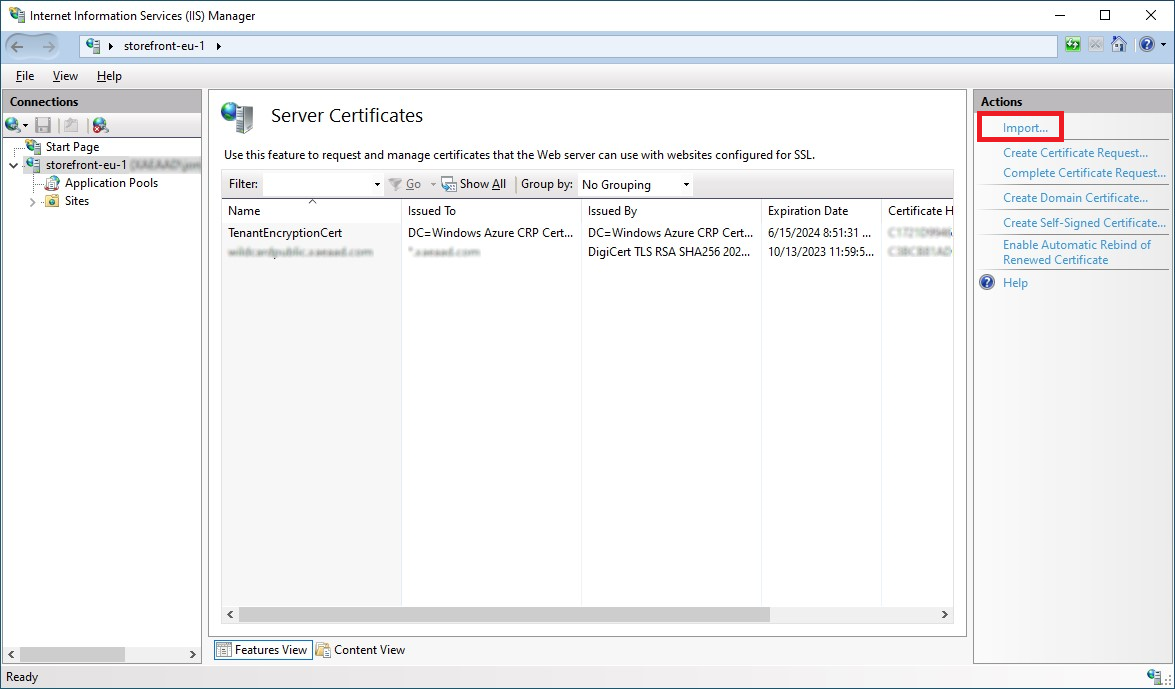

Im Fenster “Serverzertifikate” können Sie ein vorhandenes Zertifikat importieren oder ein neues Zertifikat erstellen.

-

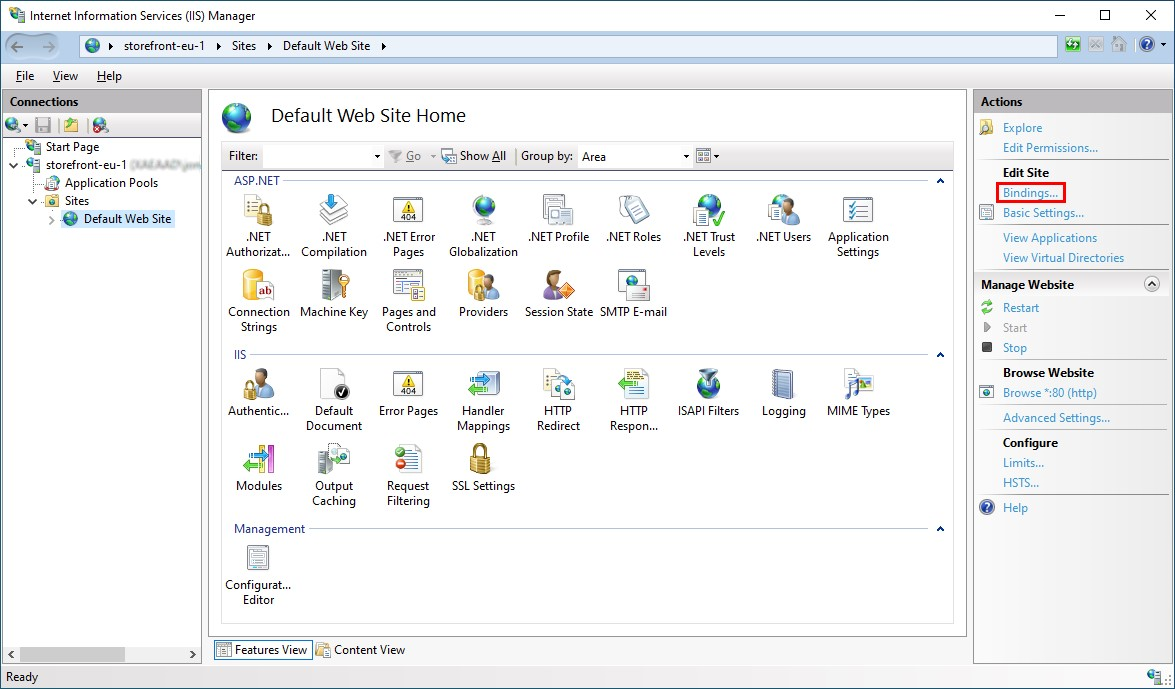

Wählen Sie in der Baumstrukturansicht auf der linken Seite die Option Standardwebsite (oder die entsprechende Website).

-

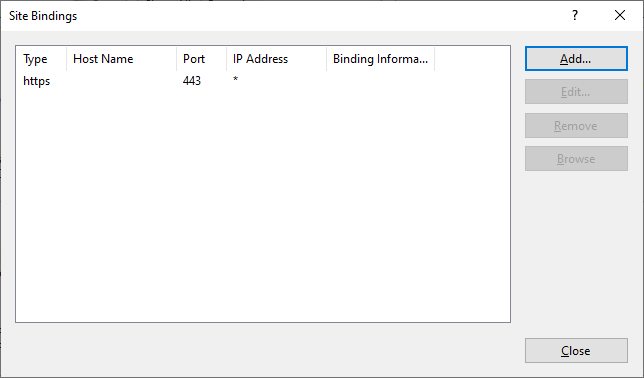

Klicken Sie im Aktionsbereich auf Bindungen.

-

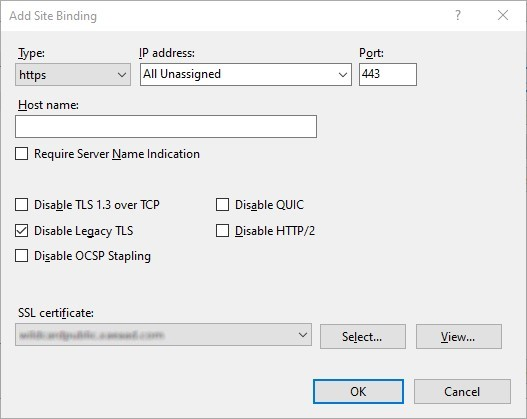

Klicken Sie im Bindungsfenster auf Hinzufügen.

-

Wählen Sie in der Dropdownliste Typ die Option https.

-

Klicken Sie unter Windows Server 2022 oder höher auf Legacy-TLS deaktivieren, um TLS-Versionen zu deaktivieren, die älter als 1.2 sind.

In älteren Windows Server-Versionen können Sie Legacy-TLS-Versionen über die Windows-Registrierung deaktivieren (siehe Windows Server-Dokumentation).

-

Wählen Sie das zuvor importierte Zertifikat aus. Klicken Sie auf OK.

-

Um den HTTP-Zugriff zu entfernen, wählen Sie HTTP und klicken Sie auf Entfernen.

Ändern der Basis-URL des StoreFront-Servers von HTTP in HTTPS

Wenn Sie Citrix StoreFront installieren und konfigurieren, ohne zuvor ein SSL-Zertifikat zu installieren und zu konfigurieren, verwendet StoreFront HTTP für die Kommunikation.

Wenn Sie später ein SSL-Zertifikat installieren und konfigurieren, verwenden Sie das folgende Verfahren, um sicherzustellen, dass StoreFront und StoreFront-Dienste HTTPS-Verbindungen verwenden.

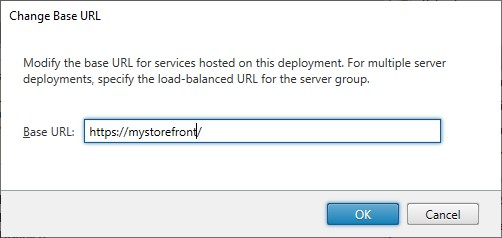

- Klicken Sie in der Citrix StoreFront-Verwaltungskonsole links auf Servergruppe.

- Klicken Sie im Aktionsbereich auf Basis-URL ändern.

-

Aktualisieren Sie die Basis-URL, um

https:zu starten, und klicken Sie auf OK.

HSTS

Das Clientgerät des Benutzers ist anfällig, auch wenn Sie HTTPS auf der Serverseite aktiviert haben. Ein Man-in-the-Middle-Angreifer könnte beispielsweise den StoreFront-Server fälschen und den Benutzer dazu verleiten, über einfaches HTTP eine Verbindung zum Spoof-Server herzustellen. Die Angreifer könnten dann Zugriff auf vertrauliche Informationen wie die Anmeldeinformationen des Benutzers erhalten. Die Lösung besteht darin, sicherzustellen, dass der Browser des Benutzers nicht versucht, über HTTP auf den RfWeb-Server zuzugreifen. Sie können dies mit HTTP Strict Transport Security (HSTS) erreichen.

Wenn HSTS aktiviert ist, teilt der Server den Webbrowsern mit, dass Anfragen an die Website immer nur über HTTPS gestellt werden sollten. Wenn ein Benutzer versucht, über HTTP auf die URL zuzugreifen, wechselt der Browser automatisch zur Verwendung von HTTPS. Dies gewährleistet die clientseitige Validierung einer sicheren Verbindung sowie die serverseitige Validierung in IIS. Der Webbrowser behält diese Validierung für einen konfigurierten Zeitraum bei.

Auf Windows Server 2019 und höher:

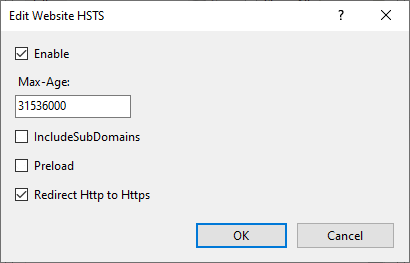

- Öffnen Sie den Internetinformationsdienste (IIS)-Manager.

- Wählen Sie Standardwebsite (oder die entsprechende Website).

- Klicken Sie im Aktionsbereich auf der rechten Seite auf HSTS…

- Aktivieren Sie das Kontrollkästchen für Aktivieren, geben Sie eine Höchstdauer ein (z. B. 31536000 für ein Jahr), und aktivieren Sie HTTP auf HTTPS umleiten.

- Klicken Sie auf OK.

Hinweis:

Die Aktivierung von HSTS wirkt sich auf alle Websites einer Domäne aus. Wenn die Website beispielsweise unter https://www.company.com/Citrix/StoreWeb aufgerufen werden kann, gilt die HSTS-Richtlinie für alle Websites unter https://www.company.com, was möglicherweise nicht erwünscht ist.