Sicherheit

Zum Sichern der Kommunikation zwischen der Serverfarm und der Citrix Workspace-App integrieren Sie Verbindungen zur Serverfarm mit zahlreichen Sicherheitsverfahren, einschließlich Citrix Gateway.

Hinweis

Citrix empfiehlt das Schützen der Kommunikation zwischen StoreFront-Servern und Benutzergeräten mit Citrix Gateway.

-

Ein SOCKS-Proxyserver oder sicherer Proxyserver (auch Sicherheitsproxyserver, HTTPS-Proxyserver).

Mit Proxyservern schränken Sie den eingehenden und ausgehenden Zugriff auf das Netzwerk ein und handhaben Verbindungen zwischen der Citrix Workspace-App und Servern. Die Citrix Workspace-App unterstützt die Protokolle SOCKS und Secure Proxy.

-

Secure Web Gateway.

Secure Web Gateway stellt zusammen mit dem Webinterface einen einzigen sicheren und verschlüsselten Zugangspunkt über das Internet zu Servern in internen Unternehmensnetzwerken bereit.

Sie können Secure Web Gateway mit Webinterface verwenden, um einzelne, sichere und verschlüsselte Daten bereitzustellen. Die Server in internen Unternehmensnetzwerken können über das Internet auf die gesicherten Daten zugreifen.

-

SSL-Relay-Lösungen mit Transport Layer Security (TLS)-Protokollen.

-

Eine Firewall.

Firewalls entscheiden anhand der Zieladresse und des Zielports von Datenpaketen, ob diese Pakete weitergeleitet werden.

Wenn Sie die Citrix Workspace-App mit einer Firewall verwenden, die die interne Netzwerk-IP-Adresse des Servers einer externen Internetadresse zuweist (d. h. Netzwerkadressübersetzung oder NAT), konfigurieren Sie die externe Adresse.

Unterstützung für Failover mit mehreren Stores basierend auf Geolokalisierung

Ab Version 24.12.0 verbessert das Handlingfeature für das Failover mit mehreren Stores diese Funktionalität, indem Store-Adressprüfungen asynchron ausgeführt und veraltete Store-Einträge entfernt werden, wenn eine neue Failoverstore-Adresse erkannt wird. Wenn aufgrund eines Ausfalls ein Failover auftritt, leitet der Global Server Load Balancer (GSLB) den Client auf eine neue Site um. Dieses Feature sorgt dafür, dass beim Starten eines zuvor hinzugefügten Stores der Gateway-Detektor anhand des geografischen Standorts des Benutzers überprüft, ob sich die Adresse des Stores geändert hat. Wird eine neue Adresse gefunden, entfernt der Client automatisch den alten Adresseintrag für den Store und fügt den neuen hinzu. Dieser Prozess läuft im Hintergrund und ermöglicht einen nahtlosen Übergang zum neuen Store ohne manuelles Eingreifen. Beachten Sie, dass dieses Feature nur für lokale Stores gilt.

Voraussetzung:

Der Benutzer muss sich im Store anmelden.

Einschränkung:

Wenn das Cookie der Anmeldesitzung abläuft, erfolgt das Failover mit mehreren Stores nicht automatisch, da die API zum Abrufen der URL fehlschlägt. In diesem Fall wird die Anmeldeseite aufgerufen.

Unterstützung für WSUI vor Ort mithilfe eines Gateways

Ab Version 24.12.0 unterstützt die Citrix Workspace-App für iOS auch die Web-Benutzeroberfläche für den lokalen Store, der sich hinter dem Gateway befindet. Der Administrator muss dieses Feature konfigurieren, da es standardmäßig nicht aktiviert ist. Weitere Informationen zur Konfiguration finden Sie unter Neue Benutzeroberfläche für lokale Geschäfte (Technical Preview).

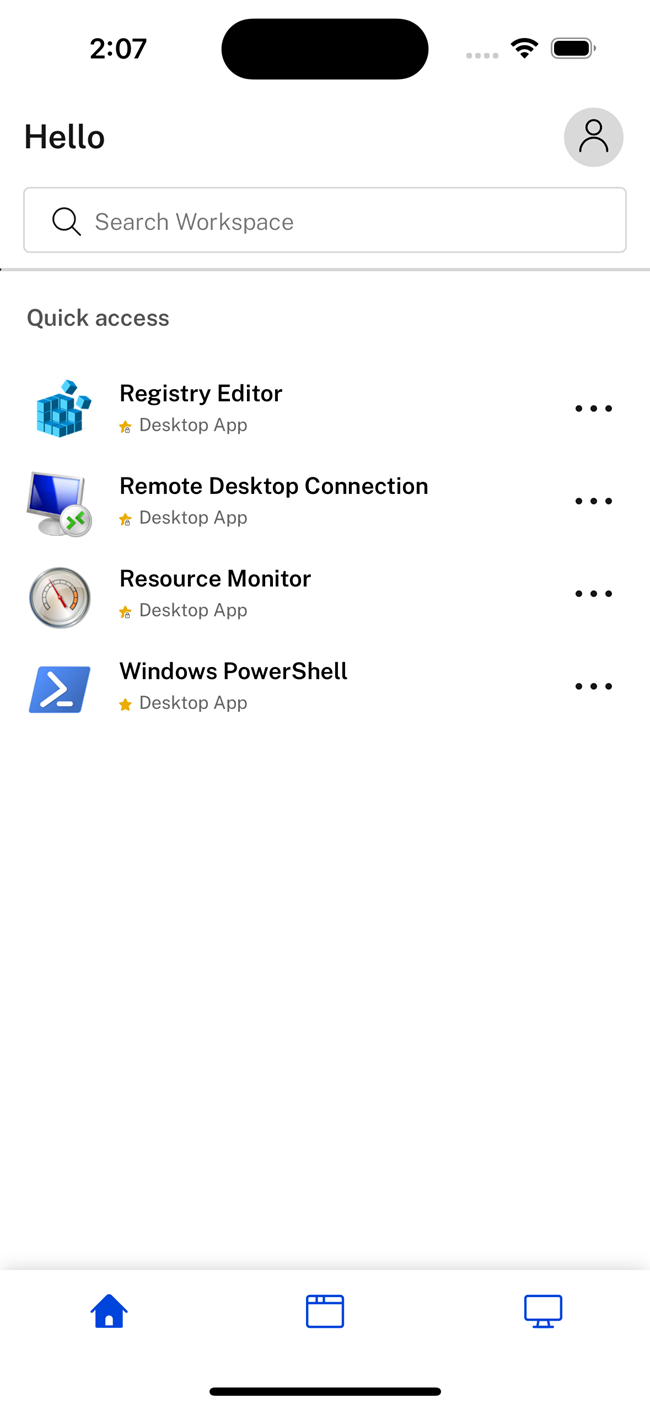

Das folgende Bild zeigt die aktuelle Benutzeroberfläche:

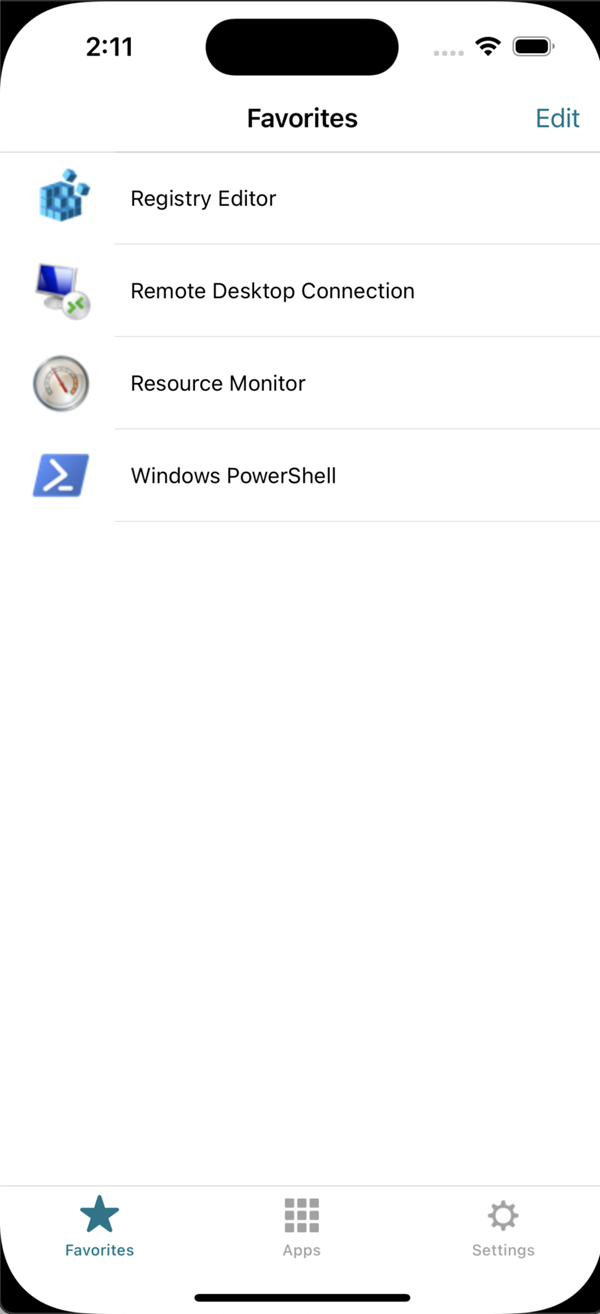

Das folgende Bild zeigt die neue Benutzeroberfläche:

Citrix Gateway

Damit Remotebenutzer sich mit der Citrix Endpoint Management-Bereitstellung über Citrix Gateway verbinden können, konfigurieren Sie Zertifikate für StoreFront. Die Methode für das Aktivieren des Zugriffs hängt von der in der Bereitstellung verwendeten Citrix Endpoint Management-Edition ab.

Wenn Sie Citrix Endpoint Management im Netzwerk bereitstellen, lassen Sie Verbindungen von internen oder Remotebenutzern mit StoreFront über Citrix Gateway zu, indem Sie Citrix Gateway und StoreFront integrieren. In dieser Bereitstellung verbinden sich Benutzer mit StoreFront und greifen auf von XenApp veröffentliche Anwendungen und auf von XenDesktop virtualisierte Desktops zu. Benutzer stellen eine Verbindung über die Citrix Workspace-App her.

Secure Web Gateway

Dieser Abschnitt gilt nur für Bereitstellungen mit dem Webinterface.

Sie können Secure Web Gateway im Modus “Normal” oder “Relay” verwenden, um einen sicheren Kommunikationskanal zwischen der Citrix Workspace-App und dem Server bereitzustellen. Wenn Sie Citrix Secure Web Gateway im Modus Normal verwenden, muss die Citrix Workspace-App nicht konfiguriert werden. Stellen Sie sicher, dass Endbenutzer eine Verbindung über das Webinterface herstellen.

Für Verbindungen mit Secure Web Gateway-Servern verwendet die Citrix Workspace-App Einstellungen, die remote auf dem Webinterface-Server konfiguriert wurden.

Wenn der Secure Web Gateway Proxy auf einem Server im sicheren Netzwerk installiert ist, können Sie den Secure Web Gateway Proxy im Relaymodus verwenden. Wenn Sie den Relaymodus verwenden, fungiert der Secure Web Gateway-Server als Proxy und die Citrix Workspace-App muss Folgendes verwenden:

- Vollqualifizierter Domänenname (FQDN) des Secure Web Gateway-Servers.

- Portnummer des Secure Web Gateway-Servers.

Hinweis

Secure Web Gateway Version 2.0 unterstützt den Relaymodus nicht.

Der FQDN muss der Reihe nach die folgenden Komponenten auflisten:

- Hostname

- Second-Level-Domäne

- Top-Level-Domäne

Beispielsweise ist my_computer.example.com ein FQDN, da er nacheinander einen Hostnamen (my_computer), eine Zwischendomäne (Beispiel) und eine Top-Level-Domain (com) auflistet. Die Kombination aus Intermediate- und Top-Level-Domain (Beispiel. com) wird als Domainname bezeichnet.

Proxyserver

Proxyserver beschränken den eingehenden und ausgehenden Netzwerkzugriff und verwalten Verbindungen zwischen der Citrix Workspace-App und Servern. Die Citrix Workspace-App unterstützt die Protokolle SOCKS und Secure Proxy.

Für die Kommunikation mit dem Citrix Virtual Apps and Desktops-Server verwendet die Citrix Workspace-App die Proxyservereinstellungen. Diese Proxyservereinstellungen werden remote auf dem Webinterface-Server konfiguriert.

Für die Kommunikation mit dem Webserver verwendet die Citrix Workspace-App die Proxyservereinstellungen. Konfigurieren Sie die Proxyservereinstellungen für den Standardwebbrowser entsprechend auf dem Benutzergerät.

Firewall

Firewalls entscheiden anhand der Zieladresse und des Zielports von Datenpaketen, ob diese Pakete weitergeleitet werden. Wenn Sie eine Firewall in der Bereitstellung verwenden, muss die Citrix Workspace-App über die Firewall mit dem Webserver und dem Citrix Server kommunizieren können. Die Firewall muss HTTP-Verkehr für die Kommunikation zwischen Benutzergerät und Webserver zulassen. Bei Verwendung eines sicheren Webservers verläuft der HTTP-Verkehr normalerweise über den HTTP-Standardport 80 oder 443. Für die Kommunikation mit dem Citrix-Server muss die Firewall eingehende ICA-Datenübertragungen an den Ports 1494 und 2598 zulassen.

Wenn die Firewall für die Netzwerkadressenübersetzung konfiguriert ist, verwenden, können Sie im Webinterface Zuordnungen von internen Adressen zu externen Adressen und Ports definieren. Beispiel: Wenn der Citrix Virtual Apps and Desktops- und Citrix DaaS (früher Citrix Virtual Apps and Desktops Service)-Server nicht mit einer alternativen Adresse konfiguriert ist, kann das Webinterface der Citrix Workspace-App für iOS eine alternative Adresse bereitstellen. Die Citrix Workspace-App für iOS stellt dann mit der externen Adresse und der Portnummer eine Verbindung mit dem Server her.

TLS

Die Citrix Workspace-App unterstützt TLS 1.2 und 1.3 mit den folgenden Verschlüsselungssammlungen für TLS-Verbindungen zu XenApp und XenDesktop:

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_RC4_128_MD5

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

Hinweis

Die Citrix Workspace-App, die auf iOS 9 und höher oder Version 21.2.0 ausgeführt wird, unterstützt nicht die folgenden TLS-Verschlüsselungssammlungen:

- TLS_RSA_WITH_RC4_128_SHA

- TLS_RSA_WITH_RC4_128_MD5

TLS (Transport Layer Security) ist die neueste, standardisierte Version des TLS-Protokolls. Die IETF (Internet Engineering Taskforce) hat den Standard zu TLS umbenannt, als diese Organisation die Verantwortung für die Entwicklung von TLS als offenem Standard übernahm.

TLS sichert die Datenkommunikation mit Serverauthentifizierung, Verschlüsselung des Datenstroms und Prüfen der Nachrichtenintegrität. Einige Organisationen, u. a. US-Regierungsbehörden, setzen TLS zum Schutz der Datenkommunikation voraus. Diese Organisationen verlangen ggf. auch die Verwendung überprüfter Kryptografie, wie FIPS 140. FIPS 140 ist ein Standard für die Kryptografie.

Die Citrix Workspace-App unterstützt RSA-Schlüssellängen von 1024, 2048 und 3072 Bits. Darüber hinaus werden Stammzertifikate mit RSA-Schlüsseln von 4096 Bits Länge unterstützt.

Hinweis

- Die Citrix Workspace-App verwendet plattformeigene Kryptografie (iOS) für Verbindungen zwischen der Citrix Workspace-App und StoreFront.

Konfigurieren und Aktivieren von TLS

Das Setup von TLS besteht aus zwei Hauptschritten:

- Setup von SSL-Relay auf dem Citrix Virtual Apps and Desktops-Server und dem Webinterface-Server und Abrufen und Installieren des benötigten Serverzertifikats.

- Installieren Sie das entsprechende Stammzertifikat auf dem Benutzergerät.

Installieren von Stammzertifikaten auf Benutzergeräten

Für das Sichern der Kommunikation zwischen TLS-aktivierter Citrix Workspace-App und Citrix Virtual Apps and Desktops muss auf dem Clientgerät ein Stammzertifikat vorhanden sein. Das Stammzertifikat überprüft die Signatur der Zertifizierungsstelle im Serverzertifikat.

iOS wird mit hunderten kommerziellen Stammzertifikaten geliefert, die vorinstalliert sind. Wenn Sie jedoch ein anderes Zertifikat verwenden möchten, können Sie eines von der Zertifizierungsstelle abrufen und auf jedem Benutzergerät installieren.

Abhängig von den Richtlinien und Abläufen in Ihrem Unternehmen können Sie das Stammzertifikat ggf. auf jedem Benutzergerät installieren und die Installation nicht den Benutzern überlassen. Am einfachsten und sichersten ist es, wenn Sie die Stammzertifikate der iOS-Schlüsselkette hinzufügen.

Hinzufügen eines Stammzertifikats zur Schlüsselkette

- Senden Sie sich selbst eine E-Mail mit der Zertifikatdatei.

- Öffnen Sie die Zertifikatdatei auf dem Gerät. Durch diese Aktion wird die Anwendung für die Schlüsselbundverwaltung automatisch gestartet.

- Folgen Sie die Anweisungen, um das Zertifikat hinzuzufügen.

-

Stellen Sie ab iOS 10 unter iOS Settings > About > Certificate Trust Settingsicher, dass das Zertifikat vertrauenswürdig ist.

Lesen Sie unter Zertifikatsvertrauenseinstellungen den Abschnitt „VOLLES VERTRAUEN FÜR ROOT-ZERTIFIKATE AKTIVIEREN“. Vergewissern Sie sich, dass für Ihr Zertifikat die Option „Volles Vertrauen“ ausgewählt wurde.

Das Stammzertifikat ist installiert. Das Stammzertifikat kann von TLS-fähigen Clients und anderen Anwendungen, die TLS einsetzen, verwendet werden.

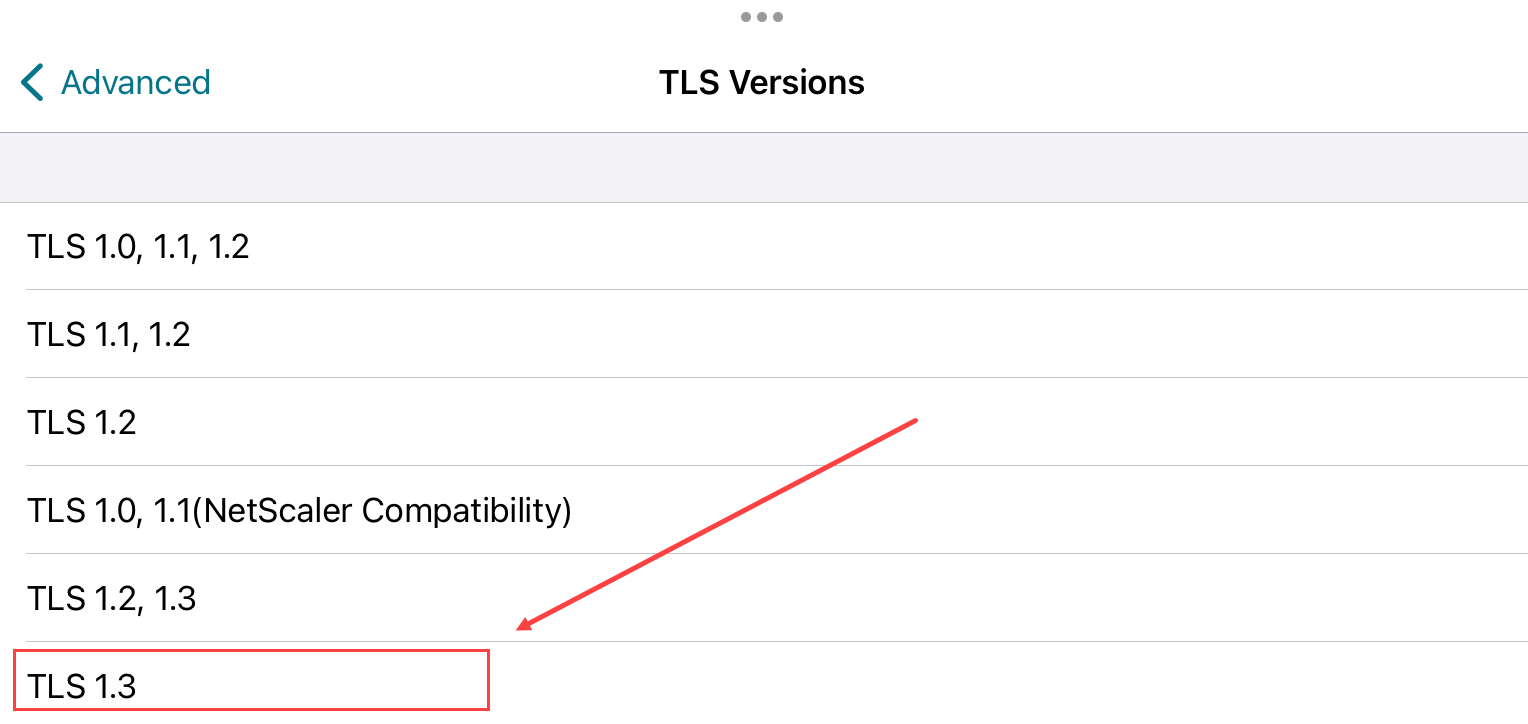

Unterstützung für Transport Layer Security 1.3

Ab der Version 23.9.0 unterstützt Citrix Workspace-App für iOS TLS (Transport Layer Security) 1.3 zur Steigerung von Leistung und Effizienz. Mit seinen starken Verschlüsselungssammlungen und Einmalsitzungsschlüsseln bietet TLS 1.3 robuste Sicherheitsfunktionen.

Endbenutzer können das Feature wie folgt in der Citrix Workspace-App für iOS aktivieren.

- Gehe zu Erweiterte Einstellungen > TLS Versions.

- Wählen Sie Version TLS 1.3.

Unterstützung für DTLS 1.2

Ab Version 24.7.0 unterstützt die Citrix Workspace-App für iOS das DTLS-Protokoll Version 1.2. DTLS 1.2 bietet Verbesserungen und Verbesserungen gegenüber der Vorgängerversion, die robuste Verschlüsselungsalgorithmen, bessere Handshake-Protokolle und Schutz vor verschiedenen Angriffen umfasst. Dieses Protokoll verbessert die allgemeine Sicherheit.

Hinweis

Wenn es ein Problem mit der DTLS-Protokollversion 1.2 gibt, fällt die Citrix Workspace-App für iOS nahtlos auf die zuvor unterstützten Versionen zurück.

Unterstützung für den Citrix Device Posture Service

Ab der Version 2402 unterstützt die Citrix Workspace-App für iOS den Citrix Device Posture Service. Der Citrix Device Posture Service ist eine cloudbasierte Lösung, mit der Administratoren bestimmte Anforderungen durchsetzen können, die Endgeräte erfüllen müssen, um Zugriff auf Citrix DaaS (virtuelle Apps und Desktops) oder Citrix Secure Private Access-Ressourcen zu erhalten.

Für die Citrix Workspace-App für iOS unterstützt der Gerätestatus nur den Scan der Citrix Workspace-App-Version und der Betriebssystemversion des iOS-Geräts.

Weitere Informationen finden Sie in der Device Posture -Dokumentation.

Hinweis:

Diese Funktion wird nur für Cloud-Speicher unterstützt.

XenApp und XenDesktop-Site

So konfigurieren Sie die XenApp und XenDesktop-Site:

Wichtig!

- Die Citrix Workspace-App verwendet XenApp- und XenDesktop-Sites, die Citrix Secure Gateway 3.x unterstützen.

- Die Citrix Workspace-App verwendet Citrix Virtual Apps-Websites, die Citrix Secure Gateway 3.x unterstützen.

- XenApp und XenDesktop-Sites unterstützen nur die einstufige Authentifizierung.

- Citrix Virtual Apps-Websites unterstützen die einstufige und die zweistufige Authentifizierung.

- Alle integrierten Browser unterstützen das Webinterface 5.4.

Installieren und konfigurieren Sie Citrix Gateway für die Verwendung mit dem Webinterface, bevor Sie mit dieser Konfiguration beginnen. Sie können diese Anweisungen an Ihre spezifische Umgebung anpassen.

Konfigurieren Sie keine Citrix Gateway-Einstellungen auf der Citrix Workspace-App, wenn Sie eine Citrix Secure Gateway-Verbindung verwenden.

Die Citrix Workspace-App verwendet eine XenApp und XenDesktop-Site, um Informationen über die Anwendungen abzurufen, für die ein Benutzer Rechte besitzt. Dabei werden die Informationen der Citrix Workspace-App bereitgestellt, die auf Ihrem Gerät ausgeführt wird. In ähnlicher Weise können Sie das Webinterface für herkömmliche SSL-basierte Citrix Virtual Apps-Verbindungen verwenden. Für dieselbe SSL-basierte Verbindung können Sie Citrix Gateway konfigurieren. Diese Konfiguration ist in XenApp und XenDesktop-Sites integriert, die auf einem Server mit dem Webinterface 5.x ausgeführt werden.

Konfigurieren Sie die XenApp und XenDesktop-Site, um Verbindungen von einer Citrix Secure Gateway-Verbindung zu unterstützen.

- Wählen Sie auf der XenApp- und XenDesktop-Site Manage Secure Client Access > Secure Client Access settings bearbeiten.

- Ändern Sie die Zugriffsmethode in Gateway Direct.

- Geben Sie den FQDN von Secure Web Gateway ein.

- Geben Sie die Secure Ticket Authority (STA)-Informationen ein.

Hinweis

Citrix empfiehlt, für Citrix Secure Gateway den Citrix Standardpfad (//XenAppServerName/Citrix/PNAgent) zu verwenden. Der Standardpfad ermöglicht es Endbenutzern, den FQDN des Secure Web Gateway anzugeben, mit dem sie eine Verbindung herstellen. Verwenden Sie nicht den vollständigen Pfad zur Datei config.xml, die sich auf der XenApp und XenDesktop-Site befindet. Zum Beispiel (//XenAppServerName/CustomPath/config.xml).

Konfigurieren von Citrix Secure Gateway

-

Konfigurieren Sie das Gateway mit dem Konfigurationsassistenten von Citrix Secure Gateway.

Das Citrix Secure Gateway unterstützt den Server in dem sicheren Netzwerk, das die XenApp Service-Site hostet.

Nachdem Sie die Option Indirect ausgewählt haben, geben Sie den FQDN-Pfad Ihres Secure Web Gateway-Servers ein und setzen Sie den Assistenten fort.

-

Testen Sie eine Verbindung von einem Benutzergerät aus, um sicherzustellen, dass Netzwerk und Zertifikatzuteilung für Secure Web Gateway richtig konfiguriert sind.

Konfigurieren des Mobilgeräts

- Geben Sie beim Hinzufügen eines Citrix Secure Gateway-Kontos den FQDN des Citrix Secure Gateway-Servers in das Feld Adresse ein:

- Wenn Sie die XenApp und XenDesktop-Site mit dem Standardpfad (/Citrix/PNAgent) erstellt haben, geben Sie den Secure Web Gateway-FQDN ein: FQDNofSecureGateway.companyName.com

- Wenn Sie den Pfad der XenApp und XenDesktop-Site angepasst haben, geben Sie den vollständigen Pfad zur Datei config.xml an, z. B.: FQDNofSecureGateway.companyName.com/CustomPath/config.xml

- Wenn Sie das Konto manuell konfigurieren, deaktivieren Sie die Citrix Gateway-Option Neues Konto.