Kontextbezogene Tags

Das Plug-In „Secure Private Access“ bietet kontextbezogenen Zugriff (Smart Access) auf Web- oder SaaS-Anwendungen basierend auf dem Kontext der Benutzersitzung wie Geräteplattform und Betriebssystem, installierte Software und Geolokalisierung.

Administratoren können der Zugriffsrichtlinie Bedingungen mit kontextbezogenen Tags hinzufügen. Das kontextbezogene Tag auf dem Secure Private Access-Plug-In ist der Name einer NetScaler Gateway-Richtlinie (Sitzung, Vorauthentifizierung, EPA), die auf die Sitzungen der authentifizierten Benutzer angewendet wird.

Das Plug-In „Secure Private Access“ kann Smart Access-Tags als Header (neue Logik) oder durch Rückrufe an das Gateway empfangen. Einzelheiten finden Sie unter Smart-Access-Tags.

Hinweis:

- Ab NetScaler Gateway 14.1-25.x werden nFactor EPA-Richtlinien unterstützt.

- Wenn Ihre NetScaler Gateway-Version niedriger als 14.1-25.x ist, können auf NetScaler Gateway nur klassische Gateway-Vorauthentifizierungsrichtlinien konfiguriert werden.

Konfigurieren Sie benutzerdefinierte Tags mithilfe der GUI

Die Konfiguration kontextbezogener Tags umfasst die folgenden allgemeinen Schritte.

- Konfigurieren einer klassischen Gateway-Vorauthentifizierungsrichtlinie

- Binden Sie die klassische Vorauthentifizierungsrichtlinie an den virtuellen Gatewayserver

Konfigurieren einer klassischen Gateway-Vorauthentifizierungsrichtlinie

-

Navigieren Sie zu NetScaler Gateway > Richtlinien > Vorauthentifizierung und klicken Sie dann auf Hinzufügen.

- Wählen Sie eine vorhandene Richtlinie aus oder fügen Sie einen Namen für die Richtlinie hinzu. Dieser Richtlinienname wird als benutzerdefinierter Tag-Wert verwendet.

-

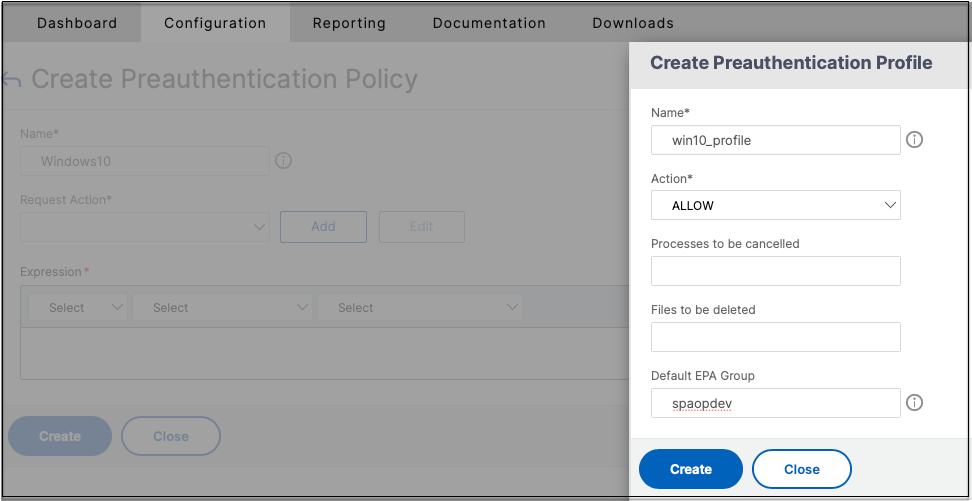

Klicken Sie in Aktion anfordernauf Hinzufügen , um eine Aktion zu erstellen. Sie können diese Aktion für mehrere Richtlinien wiederverwenden; beispielsweise können Sie eine Aktion verwenden, um den Zugriff zu erlauben, und eine andere, um den Zugriff zu verweigern.

- Geben Sie die Details in die erforderlichen Felder ein und klicken Sie auf Erstellen.

-

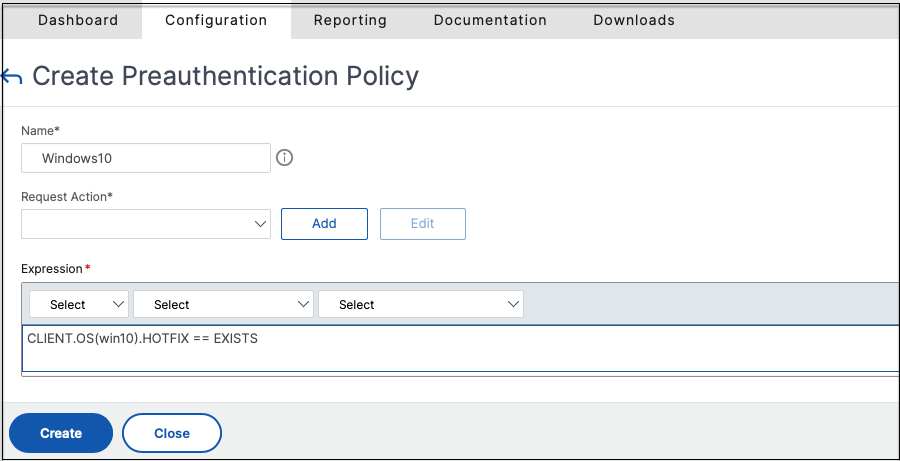

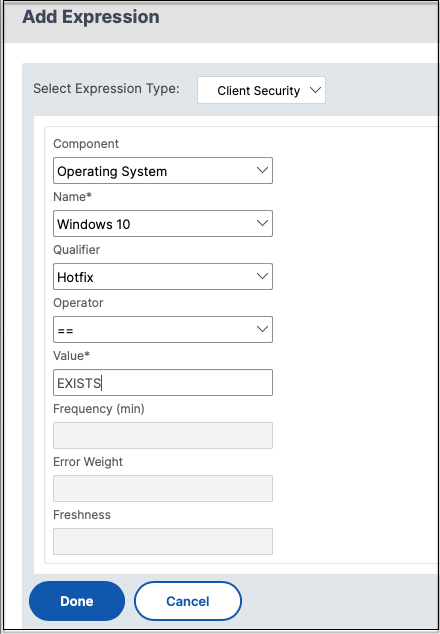

Geben Sie in Ausdruckden Ausdruck manuell ein oder verwenden Sie den Ausdruckseditor, um einen Ausdruck für die Richtlinie zu erstellen.

Die folgende Abbildung zeigt einen Beispielausdruck, der zum Überprüfen des Windows 10-Betriebssystems erstellt wurde.

- Klicken Sie auf Erstellen.

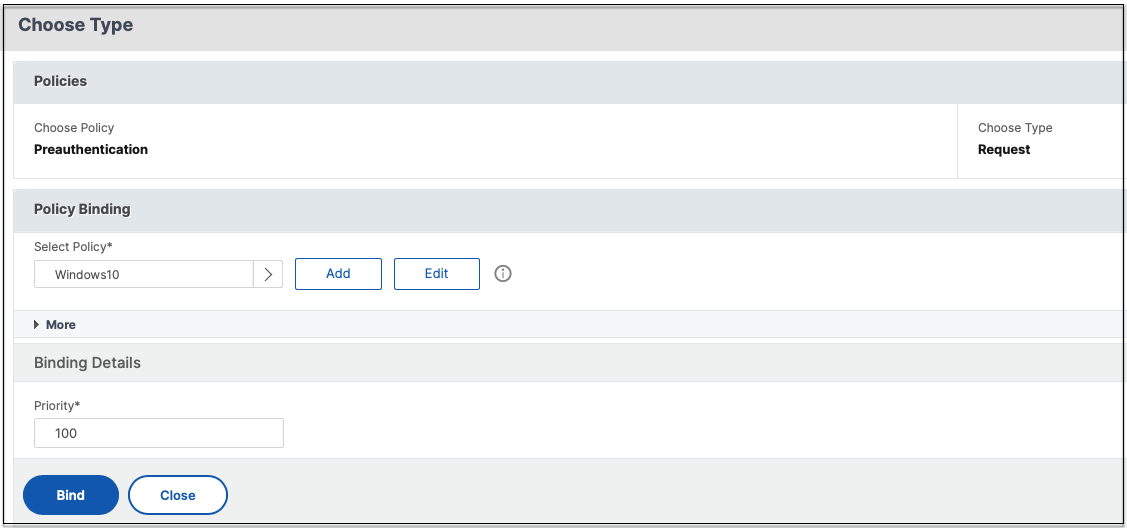

Binden Sie das benutzerdefinierte Tag an NetScaler Gateway

- Navigieren Sie zu NetScaler Gateway > Virtuelle Server.

- Wählen Sie den virtuellen Server aus, für den die Vorauthentifizierungsrichtlinie gebunden werden soll, und klicken Sie dann auf Bearbeiten.

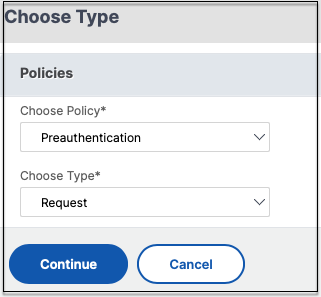

- Klicken Sie im Abschnitt Richtlinien auf + , um die Richtlinie zu binden.

-

Wählen Sie in Richtlinie auswählendie Vorauthentifizierungsrichtlinie aus und wählen Sie Anforderung in Typ auswählenaus.

- Wählen Sie den Richtliniennamen und die Priorität für die Richtlinienauswertung aus.

-

Klicken Sie auf Bind.

Konfigurieren von benutzerdefinierten Tags mithilfe der CLI

Führen Sie die folgenden Beispielbefehle auf der NetScaler-CLI aus, um eine Vorauthentifizierungsrichtlinie zu erstellen und zu binden:

add aaa preauthenticationaction win10_prof ALLOWadd aaa preauthenticationpolicy Windows10 "CLIENT.OS(win10) EXISTS" win10_profbind vpn vserver _SecureAccess_Gateway -policy Windows10 -priority 100

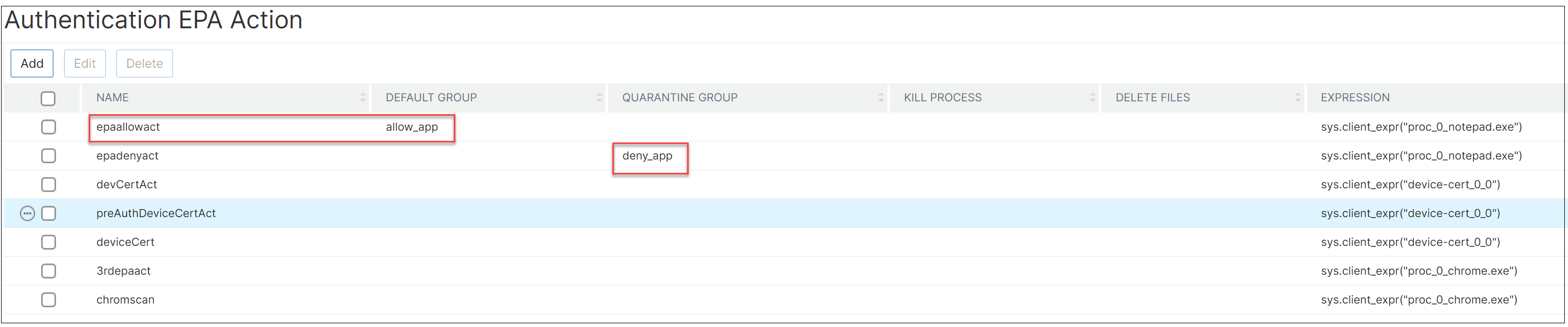

Führen Sie den folgenden Beispielbefehl in der NetScaler-CLI aus, um die nFactor EPA-Richtlinie zu konfigurieren:

add authentication epaAction epaallowact -csecexpr "sys.client_expr(\"proc_0_notepad.exe\")" -defaultEPAGroup allow_app -quarantineGroup deny_appadd authentication Policy epaallow -rule true -action epaallowact

Hinzufügen eines neuen Kontexttags

- Öffnen Sie die Secure Private Access-Administratorkonsole und klicken Sie auf Zugriffsrichtlinien.

- Erstellen Sie eine neue Richtlinie oder bearbeiten Sie eine vorhandene Richtlinie.

- Klicken Sie im Abschnitt Bedingung auf Bedingung hinzufügen und wählen Sie Kontextbezogene Tags, Stimmt mit allem übereinaus und geben Sie dann den Namen des kontextbezogenen Tags ein (z. B.

Windows10).

Hinweis zu EPA-Tags, die an das Secure Private Access-Plugin gesendet werden

Der in der nFactor EPA-Richtlinie konfigurierte EPA-Aktionsname und der zugehörige Gruppenname als Smart Access-Tags für das Secure Private Access-Plug-In. Welche Tags versendet werden, hängt jedoch vom Ergebnis der Maßnahmenbewertung der EPA ab.

- Wenn alle EPA-Aktionen in einer nFactor EPA-Richtlinie zur Aktion DENY führen und in der letzten Aktion eine Quarantänegruppe konfiguriert ist, wird der Name der Quarantänegruppe als Smart Access gesendet.

- Wenn eine EPA-Aktion in einer nFactor EPA-Richtlinie zur Aktion ALLOWführt, werden die mit der Aktion verknüpften EPA-Richtliniennamen und der Standardgruppenname (sofern konfiguriert) als Smart Access-Tags gesendet.

In diesem Beispiel wird, wenn die Aktion abgelehnt wird, deny_app als Smart Access-Tag an das Secure Private Access-Plug-In gesendet. Wenn die Aktion zulässig ist, werden epaallowact und allow_appals Smart Access-Tags an das Secure Private Access-Plug-In gesendet.