Verwandte adaptive Authentifizierungskonfigurationen

Einen FQDN bearbeiten

Sie können einen FQDN nicht bearbeiten, wenn in der Workspace-Konfiguration Adaptive Authentication als Authentifizierungsmethode ausgewählt ist. Um den FQDN zu bearbeiten, müssen Sie zu einer anderen Authentifizierungsmethode wechseln. Sie können das Zertifikat jedoch bei Bedarf bearbeiten.

Wichtig:

- Stellen Sie vor dem Ändern des FQDN sicher, dass der neue FQDN der öffentlichen IP-Adresse des virtuellen IdP-Servers zugeordnet ist.

- Vorhandene Benutzer, die mithilfe von OAuth-Richtlinien mit Citrix Gateway verbunden sind, müssen Ihre Authentifizierungsmethode auf Adaptive Authenticationmigrieren. Weitere Einzelheiten finden Sie unter Migrieren Sie Ihre Authentifizierungsmethode zur adaptiven Authentifizierung.

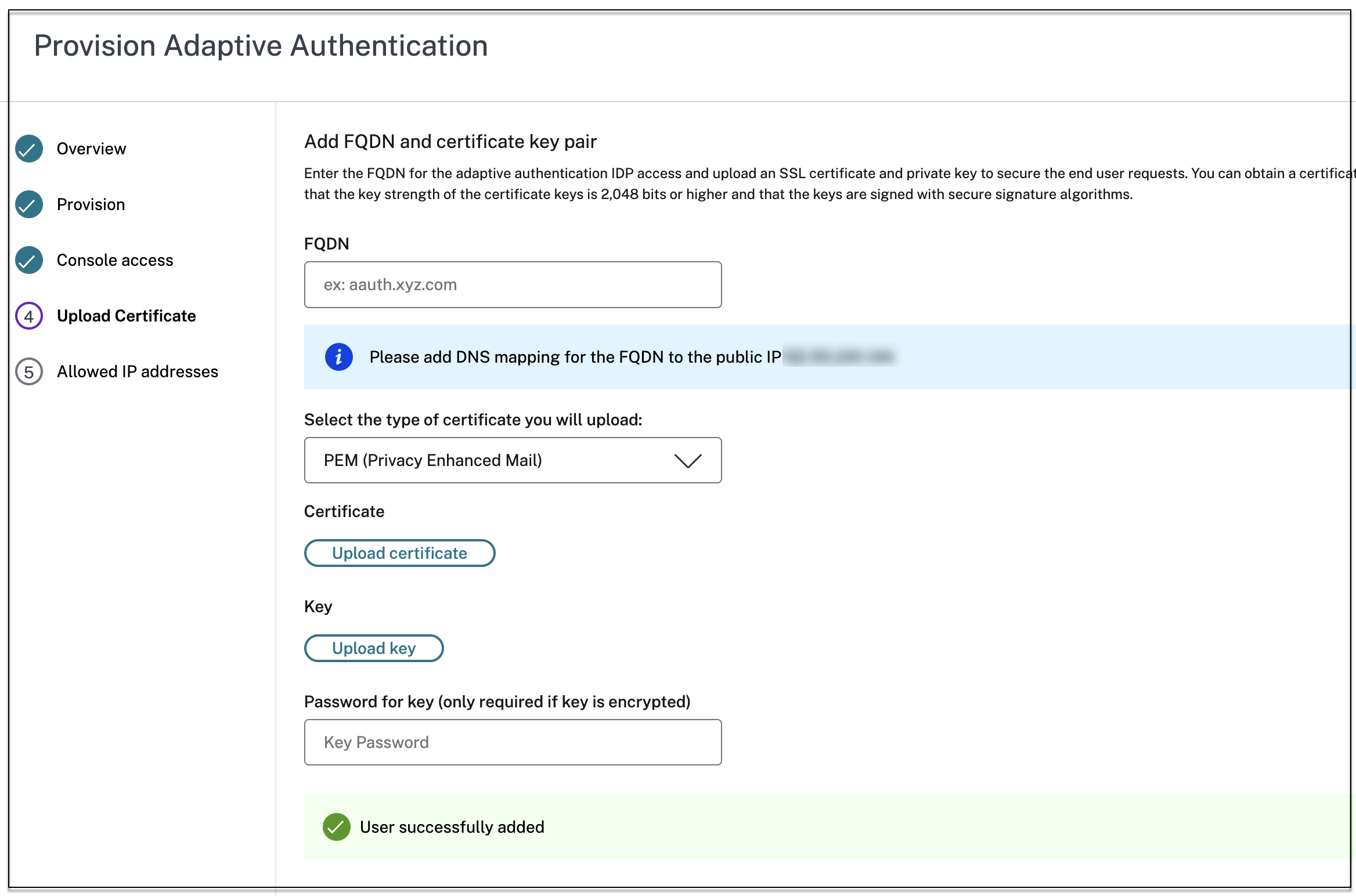

Um einen FQDN zu bearbeiten, gehen Sie wie folgt vor:

-

Wechseln Sie zu einer anderen Authentifizierungsmethode von Adaptive Authentifizierung.

-

Wählen Sie Ich verstehe die Auswirkungen auf das Abonnentenerlebnis, und klicken Sie dann auf Bestätigen.

Wenn Sie auf Bestätigenklicken, wird die Arbeitsbereichsanmeldung für Endbenutzer beeinträchtigt und die adaptive Authentifizierung wird nicht zur Authentifizierung verwendet, bis die adaptive Authentifizierung wieder aktiviert wird. Daher wird empfohlen, den FQDN während eines Wartungsfensters zu ändern.

-

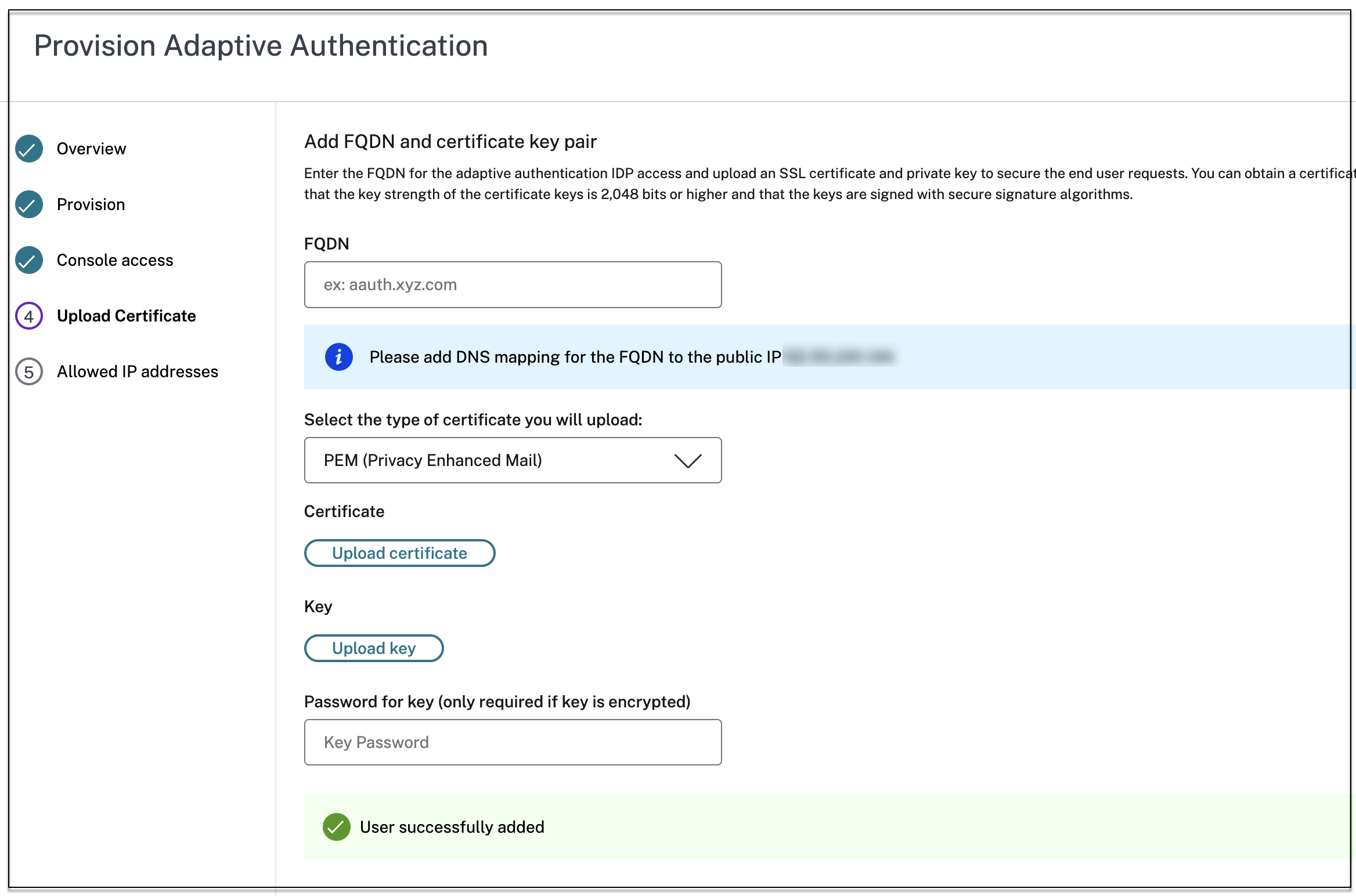

Ändern Sie im Bildschirm „ Zertifikat hochladen “ den FQDN.

-

Klicken Sie auf Änderungen speichern.

Wichtig:

Wenn Sie einen FQDN bearbeiten, müssen Sie das Zertifikat auch erneut hochladen.

-

Aktivieren Sie die Methode der adaptiven Authentifizierung erneut, indem Sie auf der Startseite der adaptiven Authentifizierung auf Aktivieren (Schritt 3) klicken.

-

Klicken Sie auf Aktualisieren.

Benutzerdefinierte Arbeitsbereichs-URL oder Vanity-URL

Mit einer benutzerdefinierten Workspace-URL können Sie über eine Domäne Ihrer Wahl auf Ihren Citrix Workspace Store zugreifen. Benutzer können über die standardmäßige Workspace-URL, die benutzerdefinierte Workspace-URL oder beide auf den Workspace zugreifen.

Um eine benutzerdefinierte Arbeitsbereichs-URL oder Vanity-URL zu konfigurieren, müssen Sie Folgendes tun:

- Konfigurieren Sie Ihre benutzerdefinierte Domäne. Weitere Einzelheiten finden Sie unter Konfigurieren Ihrer benutzerdefinierten Domäne.

-

Konfigurieren Sie ein neues OAuthIDP-Profil mit derselben Client-ID, demselben Geheimnis und derselben Zielgruppe wie Ihr aktuelles oder Standardprofil (AAuthAutoConfig_oauthIdpProf), jedoch mit einer anderen Umleitungs-URL. Einzelheiten finden Sie unter Konfigurieren von OAuth-Richtlinien und -Profilen.

Beispiel:

Aktuelles Profil:

-

add authentication OAuthIDPProfile AAuthAutoConfig_oauthIdpProf -clientID xxxx -clientSecret yyyy -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_07_09_20_09_30 -redirectURL "https://accounts-internal.cloud.com/core/login-cip" -audience zzzz -sendPassword ONadd authentication OAuthIdPPolicy AAuthAutoConfig_oauthIdpPol -rule true -action AAuthAutoConfig_oauthIdpProfbind authentication vserver auth_vs -policy AAuthAutoConfig_oauthIdpPol -priority 100 -gotoPriorityExpression NEXTNeues Profil:

add authentication OAuthIDPProfile AAuthAutoConfig_oauthIdpProf_Custom1 -clientID xxxx -clientSecret yyyy -encrypted -encryptmethod ENCMTHD_3 -kek -suffix 2023_07_09_20_09_30 -redirectURL "https://custom_domain/core/login-cip" -audience zzzz -sendPassword ONadd authentication OAuthIdPPolicy AAuthAutoConfig_oauthIdpPol_Custom1 -rule true -action AAuthAutoConfig_oauthIdpProf_Custom1bind authentication vserver auth_vs -policy AAuthAutoConfig_oauthIdpPol_Custom1 -priority 101 -gotoPriorityExpression NEXT

Wichtig:

- Die OAuth-Richtlinie und das OAuth-Profil werden während der Bereitstellungsphase vom Adaptive Authentication-Dienst erstellt. Daher hat der Citrix Cloud-Administrator keinen Zugriff auf das unverschlüsselte Client-Geheimnis. Sie können das verschlüsselte Geheimnis aus der Datei ns.conf abrufen. Um ein OAuth-Profil zu erstellen, müssen Sie das verschlüsselte Geheimnis verwenden und das Profil nur mithilfe der CLI-Befehle erstellen.

- Sie können mit der NetScaler-Benutzeroberfläche kein OAuth-Profil erstellen.

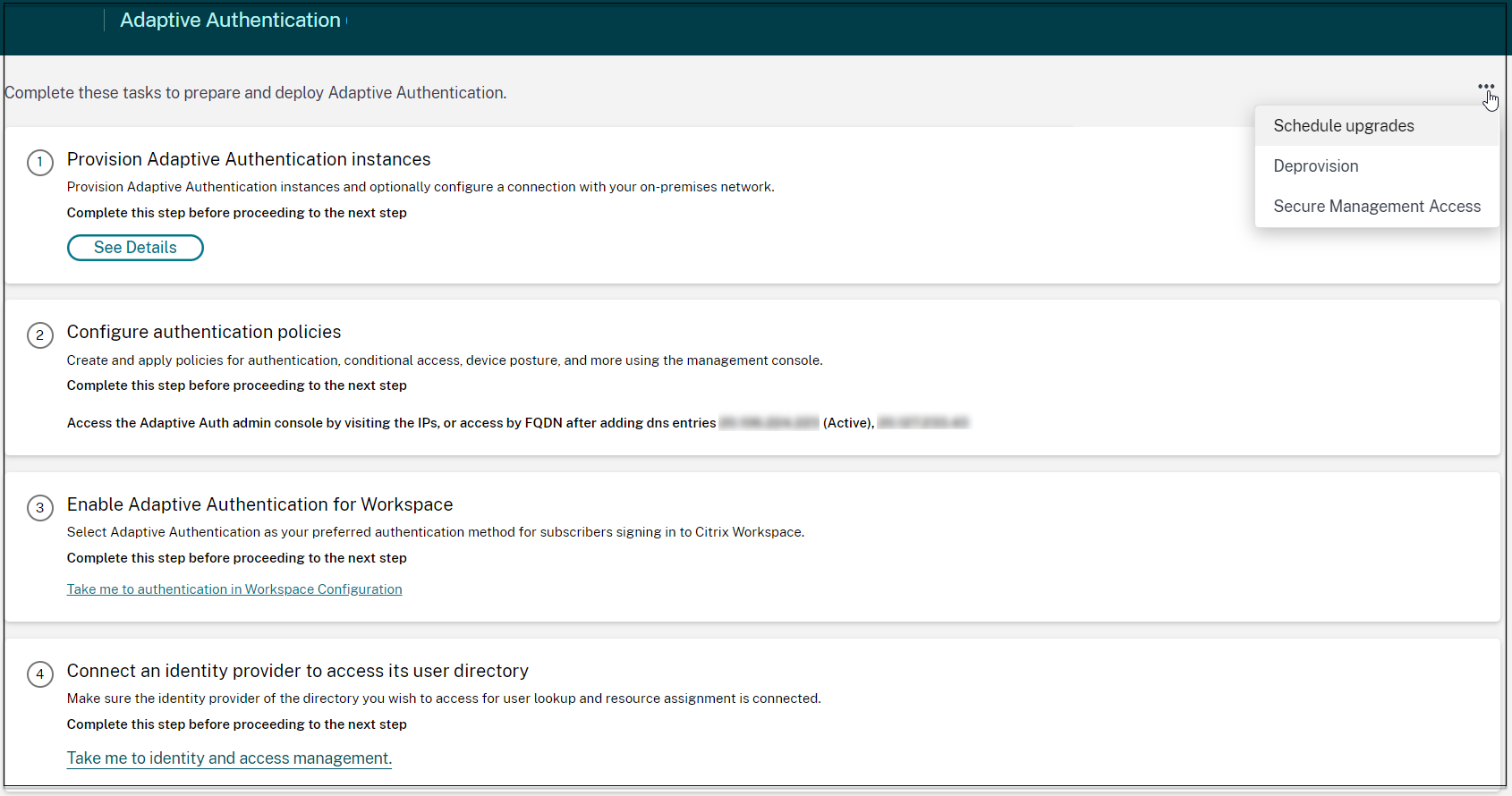

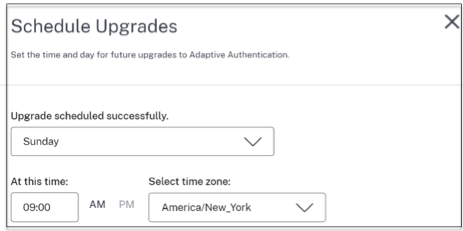

Planen Sie das Upgrade Ihrer Adaptive Authentication-Instanzen

Sie können für die aktuelle Site oder Bereitstellung das Wartungsfenster für das Upgrade auswählen.

Wichtig:

Aktualisieren Sie die Adaptive Authentication-Instanzen nicht auf zufällige RTM-Builds. Alle Upgrades werden von Citrix Cloud verwaltet.

-

Klicken Sie in der Benutzeroberfläche von Adaptive Authentication im Abschnitt Instanzen für Adaptive Authentication bereitstellen auf die Auslassungspunkte-Schaltfläche.

- Klicken Sie auf Upgrades planen.

- Wählen Sie Tag und Uhrzeit für das Upgrade aus.

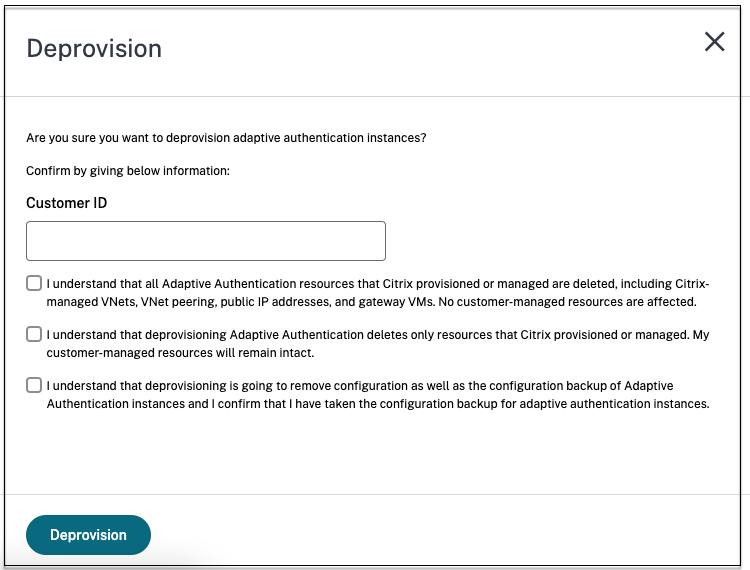

Deprovisionierung Ihrer Adaptive Authentication-Instanzen

Kunden können die Bereitstellung der Adaptive Authentication-Instanzen in den folgenden Fällen und gemäß den Empfehlungen des Citrix-Supports aufheben.

- Auf die Adaptive Authentication-Instanzen kann nicht zugegriffen werden (insbesondere nach einem geplanten Upgrade), obwohl dieses Szenario möglicherweise nicht eintritt.

- Wenn der Kunde vom VNet-Peering-Modus in den Connector-Modus oder umgekehrt wechseln muss.

- Wenn der Kunde beim Bereitstellen des VNet-Peering-Modus ein falsches Subnetz ausgewählt hat (das Subnetz steht in Konflikt mit anderen Subnetzen in seinem Rechenzentrum oder Azure VNet).

Hinweis:

Durch die Deprovisionierung wird auch das Konfigurations-Backup der Instanzen gelöscht. Daher müssen Sie die Sicherungsdateien herunterladen und speichern, bevor Sie Ihre Adaptive Authentication-Instanzen aufheben.

Gehen Sie wie folgt vor, um die Bereitstellung einer Adaptive Authentication-Instanz aufzuheben:

-

Klicken Sie in der Benutzeroberfläche von Adaptive Authentication im Abschnitt Instanzen für Adaptive Authentication bereitstellen auf die Auslassungspunkte-Schaltfläche.

-

Klicken Sie auf Bereitstellung aufheben.

Hinweis:

Vor der Debereitstellung müssen Sie Citrix Gateway von der Workspace-Konfiguration trennen.

- Geben Sie die Kunden-ID ein, um die Bereitstellung der Adaptive Authentication-Instanzen aufzuheben.

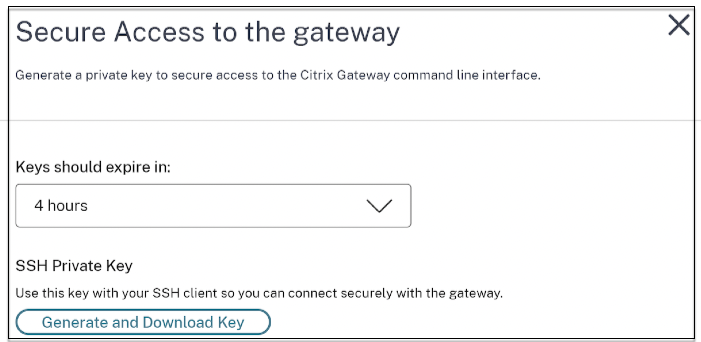

Aktivieren Sie den sicheren Zugriff auf das Gateway

- Klicken Sie in der Benutzeroberfläche von Adaptive Authentication im Abschnitt Instanzen für Adaptive Authentication bereitstellen auf die Auslassungspunkte-Schaltfläche.

-

Klicken Sie auf Sicherer Verwaltungszugriff.

- Wählen Sie unter „Schlüssel sollten inablaufen“ eine Ablaufdauer für den neuen SSH-Schlüssel aus.

-

Klicken Sie auf Schlüssel generieren und herunterladen. Kopieren oder laden Sie den privaten SSH-Schlüssel zur späteren Verwendung herunter, da er nach dem Schließen der Seite nicht angezeigt wird. Mit diesem Schlüssel können Sie sich mit dem Benutzernamen

authadminbei den Adaptive Authentication-Instanzen anmelden.Sie können auf Schlüssel generieren und herunterladen klicken, um ein neues Schlüsselpaar zu erstellen, wenn das vorherige Schlüsselpaar abläuft. Es kann jedoch immer nur ein Schlüsselpaar aktiv sein.

- Klicken Sie auf Fertig.

Wichtig:

Wenn Sie PuTTY unter Windows verwenden, um eine Verbindung zu Adaptive Authentication-Instanzen herzustellen, müssen Sie den heruntergeladenen privaten Schlüssel in PEM konvertieren. Weitere Informationen finden Sie unter https://www.puttygen.com/convert-pem-to-ppk.

Es wird empfohlen, den folgenden Befehl zu verwenden, um über das Terminal vom MAC oder die PowerShell/Eingabeaufforderung von Windows (Version 10) eine Verbindung mit den Adaptive Authentication-Instanzen herzustellen.

ssh -i <path-to-private-key> authadmin@<ip address of ADC>Wenn die AD-Benutzer auf die GUI der adaptiven Authentifizierung zugreifen sollen, müssen Sie sie als neue Administratoren zur LDAP-Gruppe hinzufügen. Weitere Informationen finden Sie unter https://support.citrix.com/article/CTX123782. Für alle anderen Konfigurationen empfiehlt Citrix, die Adaptive Authentication-GUI und nicht die CLI-Befehle zu verwenden.

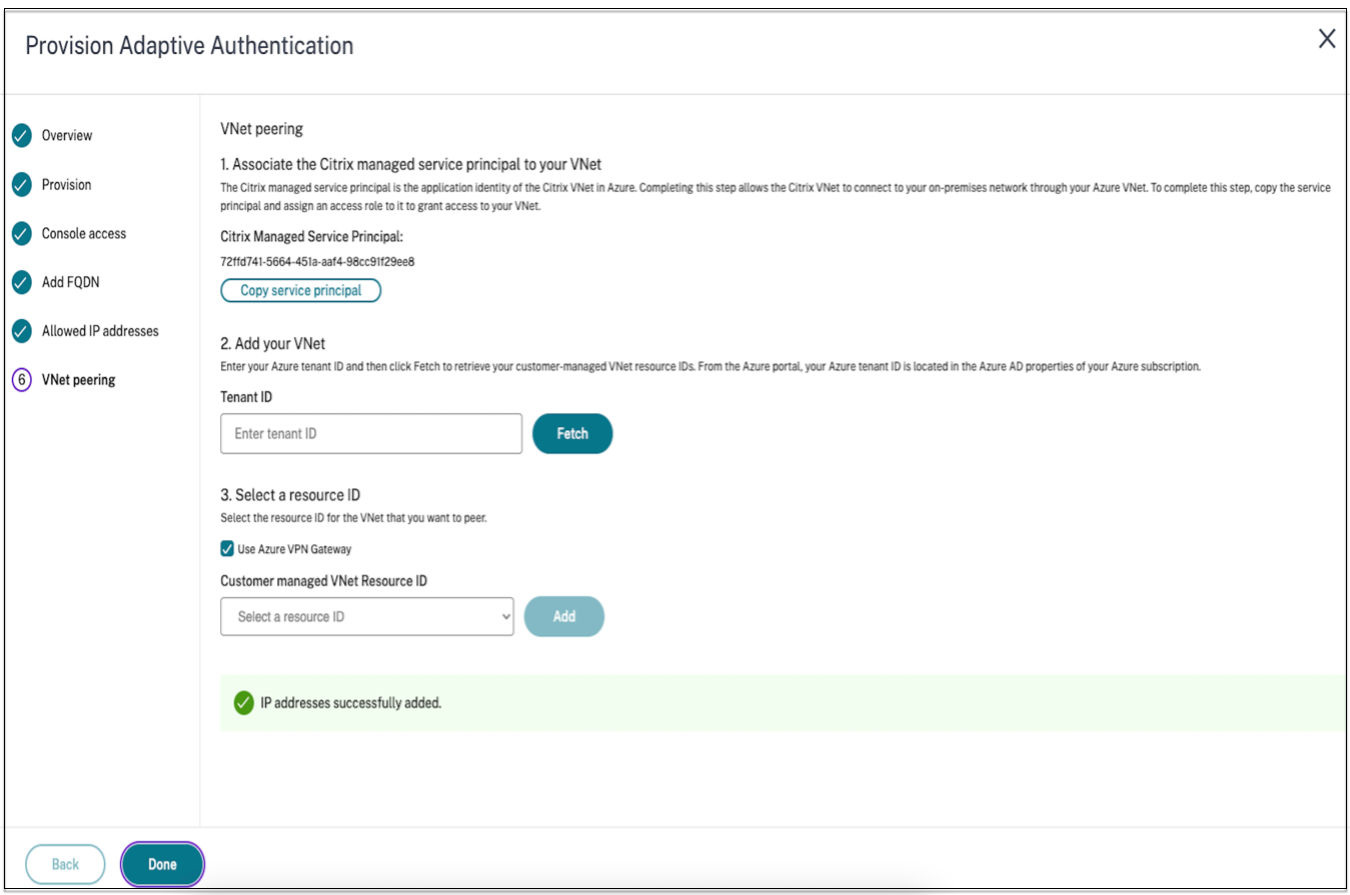

Einrichten der Konnektivität mit lokalen Authentifizierungsservern mithilfe von Azure VNet-Peering

Sie müssen diese Konfiguration nur einrichten, wenn Sie als Verbindungstyp „Azure VNet-Peering“ ausgewählt haben.

Hinweis:

Wenn Sie IDPs von Drittanbietern wie Okta, Azure AD oder Ping verwenden, ist dieser Schritt nicht erforderlich.

-

Klicken Sie in der Connect Adaptive Authentication-Benutzeroberfläche auf Provisionund dann auf Azure VNet Peering.

Das Feld Citrix Managed Service Principal enthält die Anwendungs-ID eines Azure Service Principal, der von Citrix für Ihren Kunden erstellt wurde. Dieser Dienstprinzipal ist erforderlich, damit Citrix ein VNet-Peering zu einem VNet in Ihrem Abonnement und Mandanten hinzufügen kann.

Damit sich dieser Dienstprinzipal beim Kundenmandanten anmelden kann, muss der Administrator auf der Kundensite (globaler Administrator des Mandanten) die folgenden PowerShell-Befehle ausführen, um den SPN zum Mandanten hinzuzufügen. CloudShell kann auch verwendet werden.

Connect-AzureADNew-AzureADServicePrincipal -AppId $App_IDWobei$App_IDeine von Citrix gemeinsam genutzte SPN-Anwendungs-ID ist.

Hinweis:

- Der zuvor erwähnte Befehl gibt einen Dienstprinzipalnamen aus, der für die Rollenzuweisungen verwendet werden muss.

- Damit dieser Dienstprinzipal ein Azure VNet-Peering hinzufügen kann, muss der Administrator auf der Kundensite (nicht beschränkt auf den globalen Administrator) dem VNet die Rolle „Netzwerkmitwirkender“ hinzufügen, das mit dem von Citrix verwalteten VNet verknüpft sein muss.

- SPN ist eine eindeutige Kennung, die zum Zuordnen des virtuellen Citrix-Netzwerks in Azure verwendet wird. Durch die Verknüpfung des SPN mit VNet kann das virtuelle Citrix-Netzwerk über das VNet von Azure eine Verbindung mit dem lokalen Netzwerk des Kunden herstellen.

-

Erstellen Sie ein VNet-Peering.

- Geben Sie die Mandanten-ID ein, für die die vorherigen Schritte ausgeführt wurden, und klicken Sie auf Abrufen.

Dadurch wird die vom Kunden verwaltete VNet-Ressourcen-ID mit den Kandidaten-VNets aufgefüllt, für die die Rolle des Netzwerkmitwirkenden für den SPN hinzugefügt wird. Wenn Ihr VNet nicht angezeigt wird, stellen Sie sicher, dass die vorherigen Schritte korrekt ausgeführt wurden, oder wiederholen Sie die Schritte.

Hinweis:

Einzelheiten zum Suchen Ihrer Mandanten-ID finden Sie unter https://docs.microsoft.com/en-us/azure/active-directory/fundamentals/active-directory-how-to-find-tenant.

- Wählen Sie . Verwenden Sie Azure VPN Gateway , um Ihre lokalen Netzwerke mit Azure zu verbinden.

- Wählen Sie in Vom Kunden verwaltete VNet-Ressourcen-IDdas für das Peering identifizierte VNet aus und klicken Sie auf Hinzufügen. Das VNet wird der Tabelle zunächst mit dem Status In Bearbeitunghinzugefügt. Sobald das Peering erfolgreich abgeschlossen ist, ändert sich der Status zu Fertig.

- Klicken Sie auf Fertig.

- Fahren Sie mit der Konfiguration fort, siehe Schritt 1: Adaptive Authentifizierung bereitstellen.

Wichtig:

- Damit der Datenverkehr zwischen dem von Citrix verwalteten VNet und dem lokalen Netzwerk fließen kann, können die Firewall- und Routingregeln vor Ort geändert werden, um den Datenverkehr an das von Citrix verwaltete VNet umzuleiten.

- Sie können jeweils nur einen VNet-Peer hinzufügen. Mehrere VNet-Peerings sind derzeit nicht zulässig. Sie können je nach Bedarf ein VNet-Peering löschen oder eines erstellen.

Konfiguration sichern und wiederherstellen

Der Application Delivery Management-Dienst führt die Sicherungsverwaltung für die Adaptive Authentication-Instanzen durch. Einzelheiten finden Sie unter Sichern und Wiederherstellen von NetScaler-Instanzen.

- Klicken Sie auf der Kachel Application Delivery Management auf Verwalten.

- Navigieren Sie zu Infrastruktur > Instanzen und greifen Sie auf die Backups zu.

Hinweis:

Wenn der integrierte Dienst nicht angezeigt wird, integrieren Sie den Application Delivery Management-Dienst. Einzelheiten finden Sie unter Erste Schritte.

Beispielkonfiguration für LDAP und LDAPS-Lastausgleich

Die Citrix Adaptive Authentication-Instanz bietet LDAP/LDAPS-Unterstützung mithilfe eines virtuellen Lastausgleichsservers.

Hinweis:

- Wenn Sie keinen Lastenausgleich für LDAP/LDAPS verwenden, vermeiden Sie die Erstellung eines Dienstes oder Servers für einen LDAP-Server, da dies den Tunnel der adaptiven Authentifizierung beschädigen könnte.

- Wenn Sie Lastenausgleich für LDAP verwenden, erstellen Sie eine Dienstgruppe und binden Sie sie an den Lastenausgleichsdienst und nicht an einen eigenständigen Dienst.

- Wenn Sie zur Authentifizierung einen virtuellen Lastausgleichsserver verwenden, stellen Sie sicher, dass Sie in der LDAP-Aktion die IP-Adresse des virtuellen Lastausgleichsservers und nicht die tatsächliche IP-Adresse des LDAP-Servers hinzufügen.

- Standardmäßig ist ein TCP-Monitor an den von Ihnen erstellten Dienst gebunden. Auf den Adaptive Authentication NetScaler-Instanzen wird der Dienst standardmäßig als UP markiert, wenn ein TCP-Monitor verwendet wird.

- Zur Überwachung empfiehlt sich die Verwendung benutzerdefinierter Monitore.

Voraussetzungen

Private IP-Adresse (RFC1918-Adresse) des virtuellen Lastausgleichsservers. Es kann sich um eine Dummy-IP-Adresse handeln, da diese Adresse für die interne Konfiguration verwendet wird.

Lastenausgleich für LDAP-Server

Erstellen Sie zum Lastenausgleich von LDAP-Servern eine Dienstgruppe und binden Sie sie an den virtuellen Lastenausgleichsserver. Erstellen Sie keinen Dienst zum Lastenausgleich von LDAP-Servern.

Konfigurieren Sie LDAP mithilfe der NetScaler-CLI:

Sie können die folgenden CLI-Befehle als Referenz zum Konfigurieren von LDAP verwenden.

add serviceGroup <serviceGroupName> <serviceType>bind servicegroup <serviceGroupName> (<IP> | <serverName>) <port>-

add lb vserver <name> <serviceType> <ip> <port>- Der Port muss 389 sein. Dieser Port wird für die interne Kommunikation verwendet. Die Verbindung zu einem lokalen Server erfolgt über SSL basierend auf dem für die Dienstgruppe konfigurierten Port. bind lb vserver <name> <serviceGroupName>add authentication ldapAction <name> {-serverIP} <ip_addr> | {-serverName <string>}} <lb vserver ip>add authentication policy <ldap_policy_name> -rule <expression> -action <string>bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <ldap_policy_priority> -gotoPriorityExpression NEXT

Konfigurieren Sie LDAP mithilfe der NetScaler-GUI:

- Navigieren Sie zu Verkehrsmanagement > Lastenausgleich und klicken Sie dann auf Virtuelle Server.

-

Erstellen Sie einen virtuellen Server vom Typ TCP und Port 389.

Erstellen Sie keinen virtuellen Lastausgleichsserver vom Typ SSL/SSL_TCP.

- Navigieren Sie zu Verkehrsmanagement > Lastenausgleich und klicken Sie dann auf Servicegruppen.

- Erstellen Sie eine Dienstgruppe vom Typ TCP und Port 389.

- Binden Sie die Dienstgruppe an den virtuellen Server, den Sie in Schritt 1 erstellt haben.

Einzelheiten zu den Verfahren finden Sie unter Einrichten des grundlegenden Lastenausgleichs.

Lastenausgleich für LDAPS-Server

Zum Lastenausgleich von LDAPS-Servern müssen Sie einen virtuellen Lastenausgleichsserver vom Typ TCP erstellen, um eine interne SSL-Verschlüsselung oder -Entschlüsselung in der Adaptive Authentication-Instanz zu vermeiden. Der virtuelle Lastausgleichsserver übernimmt in diesem Fall die TLS-Verschlüsselung/Entschlüsselung. Erstellen Sie keinen virtuellen Lastausgleichsserver vom Typ SSL.

Konfigurieren Sie LDAPS mithilfe der NetScaler-CLI:

Sie können die folgenden CLI-Befehle als Referenz zum Konfigurieren von LDAPS verwenden.

-

add lb vserver <name> <serviceType> <ip> <port>- Der Port muss 636 sein. bind lb vserver <name> <serviceGroupName>add authentication ldapAction <name> {-serverIP} <ip_addr> | {-serverName <string>}} <lb vserver ip>add authentication policy <ldap_policy_name> -rule <expression> -action <string>bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <ldap_policy_priority> -gotoPriorityExpression NEXT

Konfigurieren Sie LDAPS mithilfe der NetScaler-GUI:

- Navigieren Sie zu Verkehrsmanagement > Lastenausgleich und klicken Sie dann auf Virtuelle Server.

-

Erstellen Sie einen virtuellen Server vom Typ TCP und Port 636.

Erstellen Sie keinen virtuellen Lastausgleichsserver vom Typ SSL/SSL_TCP.

- Navigieren Sie zu Verkehrsmanagement > Lastenausgleich und klicken Sie dann auf Service.

- Erstellen Sie einen Dienst vom Typ SSL_TCP und Port 636.

- Binden Sie den Dienst an den virtuellen Server, den Sie in Schritt 1 erstellt haben.

Einzelheiten zu den Verfahren finden Sie unter Einrichten des grundlegenden Lastenausgleichs.

Erstellen Sie benutzerdefinierte Monitore

Erstellen Sie benutzerdefinierte Monitore mithilfe der NetScaler-GUI:

- Navigieren Sie zu Traffic Management > Load Balancing > Monitore .

- Erstellen Sie einen Monitor vom Typ LDAP. Stellen Sie sicher, dass Sie das Monitor-Testintervall auf 15 Sekunden und das Antwort-Timeout auf 10 Sekunden einstellen.

- Binden Sie diesen Monitor an Ihren Dienst.

Weitere Einzelheiten finden Sie unter Benutzerdefinierte Monitore.

Möglichkeit zum Hinzufügen von bis zu 15 Administrator-IP-Adressen

Der Adaptive Authentication-Dienst ermöglicht Ihnen die Eingabe von bis zu 15 öffentlichen IP-Subnetzen und einzelnen IP-Adressen für den Zugriff auf die Adaptive Authentication-Verwaltungskonsole.

Beim Eingeben der IP-Adressen/Subnetze ist folgendes zu beachten:

- Stellen Sie sicher, dass die CIDRs der öffentlichen IP-Subnetze zwischen /20 und /32.B liegen.

- Achten Sie darauf, dass es zu keinen Überschneidungen zwischen den Einträgen kommt.

Beispiele

- 192.0.2.0/24 und 192.0.2.8 werden nicht akzeptiert, da 192.0.2.8 innerhalb von 192.0.2.0/24 liegt.

- Überlappende Subnetze: 192.0.2.0/24 und 192.0.0.0/20 werden nicht akzeptiert, da sich die Subnetze überlappen.

-

Geben Sie beim Eingeben eines Netzwerk-Subnetzwerts die Netzwerk-IP-Adresse als IP-Adresswert ein.

Beispiel:

- 192.0.2.2/24 ist falsch, verwenden Sie stattdessen 191.0.2.0/24

- 192.0.2.0/20 ist falsch, verwenden Sie stattdessen 192.0.0.0/20

Wenden Sie sich an den Citrix Support, um diese Funktion zu aktivieren.

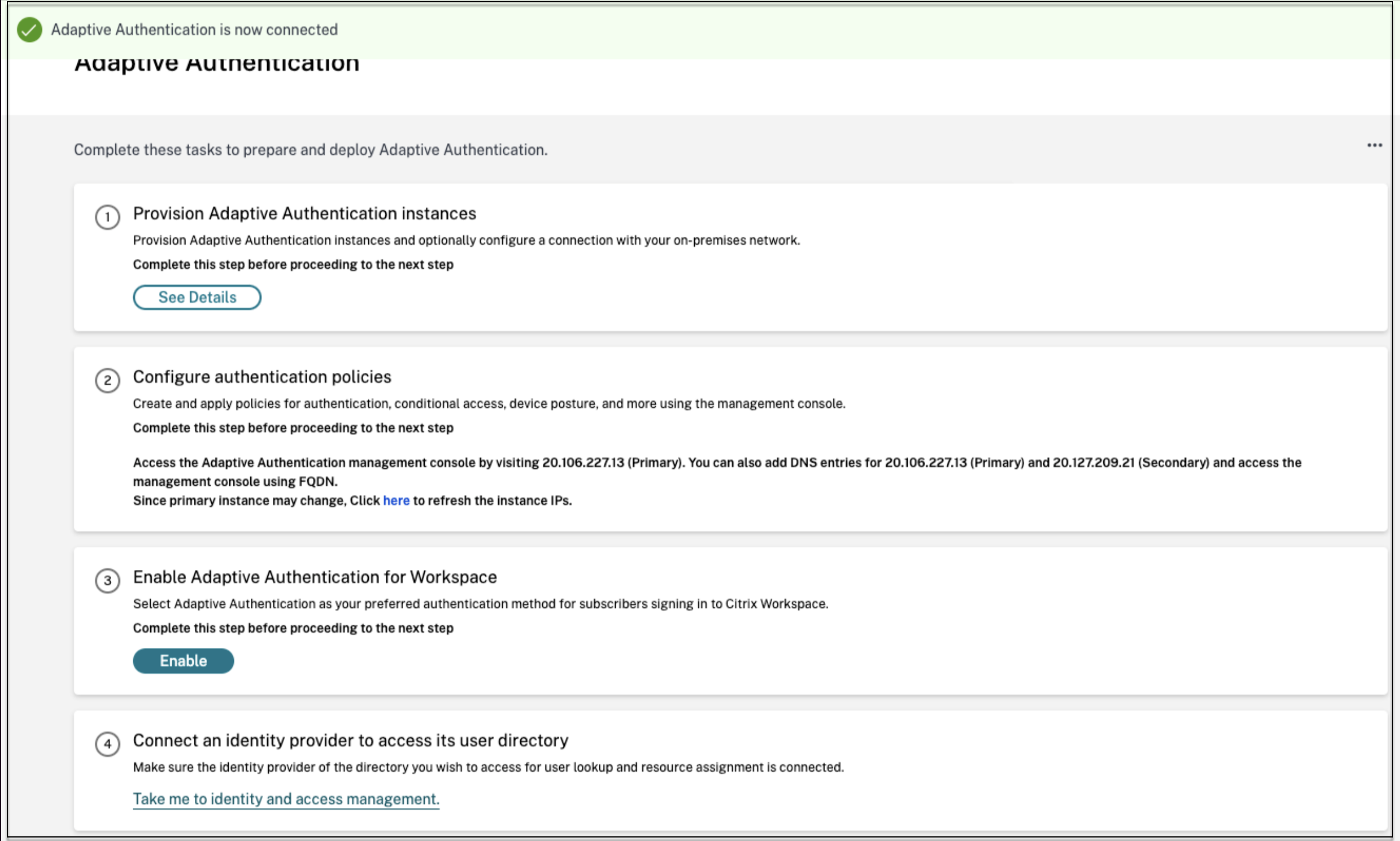

Migrieren Sie Ihre Authentifizierungsmethode zur adaptiven Authentifizierung

Kunden, die bereits Adaptive Authentication mit der Authentifizierungsmethode Citrix Gateway verwenden, müssen Adaptive Authentication migrieren und dann die OAuth-Konfiguration aus der Adaptive Authentication-Instanz entfernen.

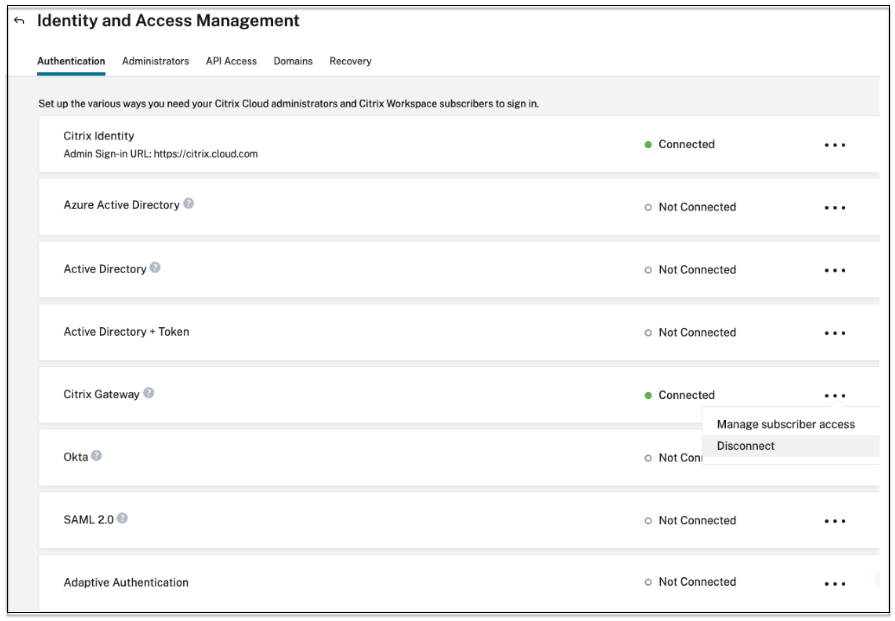

- Wechseln Sie zu einer anderen Authentifizierungsmethode als Citrix Gateway.

-

Klicken Sie in Citrix Cloud > Identity and Access Managementauf die Auslassungspunkte-Schaltfläche für Citrix Gateway und dann auf Trennen.

-

Wählen Sie Ich verstehe die Auswirkungen auf das Abonnentenerlebnisund klicken Sie dann auf Bestätigen.

Wenn Sie auf Bestätigenklicken, wird die Arbeitsbereichsanmeldung für Endbenutzer beeinträchtigt und die adaptive Authentifizierung wird nicht zur Authentifizierung verwendet, bis die adaptive Authentifizierung wieder aktiviert wird.

-

Entfernen Sie in der Verwaltungskonsole der Adaptive Authentication-Instanz die OAuth-bezogene Konfiguration.

Mithilfe der CLI:

unbind authentication vs <authvsName> -policy <oauthIdpPolName> rm authentication oauthIdpPolicy <oauthIdpPolName> rm authentication oauthIdpProfile <oauthIdpProfName> <!--NeedCopy-->Mithilfe der GUI:

- Navigieren Sie zu Sicherheit > AAA - Anwendungsdatenverkehr > Virtuelle Server.

- Heben Sie die Bindung der OAuth-Richtlinie auf.

- Navigieren Sie zu Sicherheit > AAA – Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > OAuth IDP.

- Löschen Sie die OAuth-Richtlinie und das OAuth-Profil.

-

Navigieren Sie zu Citrix Cloud > Identity and Access Management. Klicken Sie auf der Registerkarte „Authentifizierung“ unter „Adaptive Authentifizierung“ auf das Auslassungsmenü und wählen Sie Verwaltenaus.

ODER Zugriff https://adaptive-authentication.cloud.com

- Klicken Sie auf „Details anzeigen“.

- Gehen Sie im Bildschirm Zertifikat hochladen wie folgt vor:

- Fügen Sie den FQDN der adaptiven Authentifizierung hinzu.

- Entfernen Sie die Zertifikate und Schlüsseldateien und laden Sie sie erneut hoch.

Wichtig:

Wenn Sie einen FQDN oder das Zertifikat-Schlüsselpaar direkt bearbeiten, ohne zu Adaptive Authenticationzu migrieren, schlägt die Verbindung zum Identity and Access Management fehl und die folgenden Fehler werden angezeigt. Um diese Fehler zu beheben, müssen Sie zur adaptiven Authentifizierungsmethode migrieren.

- Der ADC-Befehl ist aufgrund eines Fehlers fehlgeschlagen. An die angegebene Priorität ist bereits eine Richtlinie gebunden.

- Der ADC-Befehl ist aufgrund eines Fehlers fehlgeschlagen. Die Bindung einer Richtlinie, die nicht gebunden ist, kann nicht aufgehoben werden.

-

Klicken Sie auf Änderungen speichern.

An diesem Punkt zeigt Identity and Access Management Adaptive Authentication als Connected an und die Instanz von Adaptive Authentication hat das OAuth-Profil automatisch konfiguriert.

Sie können dies über die GUI validieren.

- Greifen Sie auf Ihre Adaptive Authentication-Instanz zu und melden Sie sich mit Ihren Anmeldeinformationen an.

- Navigieren Sie zu Sicherheit > AAA - Anwendungsdatenverkehr > Virtuelle Server. Sie müssen sehen, dass das OAuth-IdP-Profil erstellt wurde.

- Navigieren Sie zu Citrix Cloud > Identity and Access Management. Die adaptive Authentifizierung befindet sich im Status Verbunden .

-

Aktivieren Sie die Methode der adaptiven Authentifizierung erneut, indem Sie auf der Startseite der adaptiven Authentifizierung auf Aktivieren (Schritt 3) klicken.

Dieser Schritt aktiviert die Authentifizierungsmethode als adaptive Authentifizierung in Ihrer Arbeitsbereichskonfiguration.

- Klicken Sie in Schritt 3 auf den Arbeitsbereichslink, nachdem Sie auf Aktivierengeklickt haben. Sie müssen sehen, dass die Authentifizierungsmethode auf Adaptive Authentifizierung geändert wird.

Hinweis:

Neue Benutzer müssen dieselben Schritte ausführen, mit Ausnahme des Schritts zum Entfernen der OAuth-bezogenen Konfiguration.

Beispiele für Authentifizierungskonfigurationen

Kunden können eine Authentifizierungsrichtlinie ihrer Wahl konfigurieren und an den virtuellen Authentifizierungsserver binden. Für den virtuellen Authentifizierungsserver sind keine Authentifizierungsprofilbindungen erforderlich. Es können nur die Authentifizierungsrichtlinien konfiguriert werden. Im Folgenden sind einige der Anwendungsfälle aufgeführt.

Wichtig:

Die Authentifizierungskonfiguration muss nur auf den primären Knoten durchgeführt werden.

Multifaktor-Authentifizierung mit bedingter Authentifizierung

- Zwei-Faktor-Authentifizierung mit LDAP und RADIUS unter Verwendung eines Zwei-Faktor-Schemas (Benutzereingaben werden nur einmal erfasst)

- Authentifizierungs-Anmeldemethode entsprechend der Abteilungen des Benutzers (Mitarbeiter, Partner, Lieferant) in der Organisation mit Dropdown-Menü zur Auswahl der Abteilung

- Authentifizierungs-Anmeldemethode nach Benutzerdomänen mit Dropdown-Menü

- Konfigurieren Sie die Eingabe der E-Mail-ID (oder des Benutzernamens) als ersten Faktor mit bedingtem Zugriff basierend auf der Gruppenextraktion mit der E-Mail-ID als erstem Faktor und geben Sie für jede Gruppe einen anderen Anmeldetyp an.

- Multifaktor-Authentifizierung mit Zertifikatsauthentifizierung für Benutzer mit Benutzerzertifikaten und nativer OTP-Registrierung für Benutzer ohne Zertifikat

- Anderer Authentifizierungstyp mit bedingter Authentifizierung entsprechend der Eingabe des Benutzer-Hostnamens

- Zwei-Faktor-Authentifizierung mit nativer OTP-Authentifizierung

- Google Re-CAPTCHA

Drittanbieterintegration mit Multifaktor-Authentifizierung

- Konfigurieren Sie Azure AD als SAML-IdP (Konfigurieren Sie den nächsten Faktor als LDAP-Richtlinie – NO_AUTH, um das OAuth-Vertrauen herzustellen).

- Bedingte Authentifizierung mit dem ersten Faktor als SAML und dann benutzerdefinierter Anmeldung per Zertifikat oder LDAP basierend auf SAML-Attributen

- Erster Faktor als Webauth-Login, gefolgt von LDAP

Gerätehaltungsscans (EPA)

- Gerätestatusprüfung zur Versionsprüfung, gefolgt von einer benutzerdefinierten Anmeldung für konforme (RADIUS) und nicht konforme Benutzer (LDAP)

- LDAP-Authentifizierung, gefolgt von einem obligatorischen Gerätestatus-Scan

- Gerätestatusprüfung vor und nach AD-Authentifizierung - Pre und Post-EPA als Faktor

- Gerätezertifikat als EPA-Faktor

Verschiedene Szenarien

In diesem Artikel

- Einen FQDN bearbeiten

- Benutzerdefinierte Arbeitsbereichs-URL oder Vanity-URL

- Planen Sie das Upgrade Ihrer Adaptive Authentication-Instanzen

- Deprovisionierung Ihrer Adaptive Authentication-Instanzen

- Aktivieren Sie den sicheren Zugriff auf das Gateway

- Einrichten der Konnektivität mit lokalen Authentifizierungsservern mithilfe von Azure VNet-Peering

- Konfiguration sichern und wiederherstellen

- Beispielkonfiguration für LDAP und LDAPS-Lastausgleich

- Möglichkeit zum Hinzufügen von bis zu 15 Administrator-IP-Adressen

- Migrieren Sie Ihre Authentifizierungsmethode zur adaptiven Authentifizierung

- Beispiele für Authentifizierungskonfigurationen