使用 HTTPS 保护 StoreFront 的安全

Citrix 强烈建议使用 HTTPS 来确保 StoreFront 与用户设备之间的通信安全。这样可以确保在客户端与 StoreFront 之间发送的密码和其他数据经过加密。此外,普通的 HTTP 连接可能会受到各种攻击(例如中间人攻击)的破坏,尤其是在从公共 Wi-Fi 热点等不安全的位置建立连接时。如果没有合适的 IIS 配置,StoreFront 将使用 HTTP 进行通信。

根据您的配置,用户可以通过网关或负载平衡器访问 StoreFront。您可以在网关或负载平衡器上终止 HTTPS 连接。但是,在这种情况下,Citrix 仍然建议您使用 HTTPS 保护网关与 StoreFront 之间的连接安全。

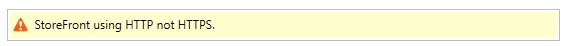

如果没有为 HTTPS 配置 StoreFront,则会显示以下警告:

(状态警告“服务使用 HTTP 而非 HTTPS”)

(状态警告“服务使用 HTTP 而非 HTTPS”)

创建证书

-

请确保用于访问 StoreFront 的 FQDN 作为使用者备用名称 (SAN) 包含在 DNS 字段中。如果您使用的是负载平衡器,则同时包括单个服务器的 FQDN 和负载平衡器 FQDN

-

使用第三方 CA(例如 Verisign)或组织的企业根 CA 对证书进行签名。

-

以 PFX 格式导出证书(包括私钥)。

为 HTTPS 配置 IIS

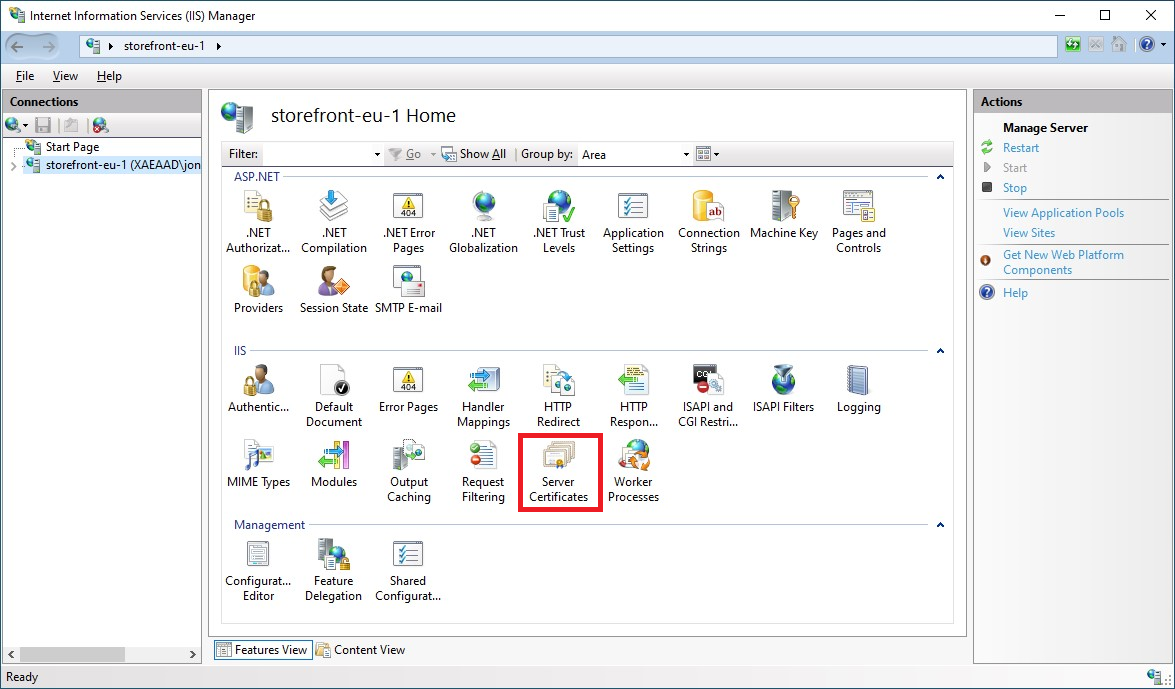

要在 StoreFront 服务器上为 HTTPS 配置 Microsoft Internet Information Services (IIS),请执行以下操作:

-

打开 Internet Information Services (IIS) 管理器模块

-

在左侧的树形视图中,选择服务器。

-

在右侧窗格中,双击服务器证书

-

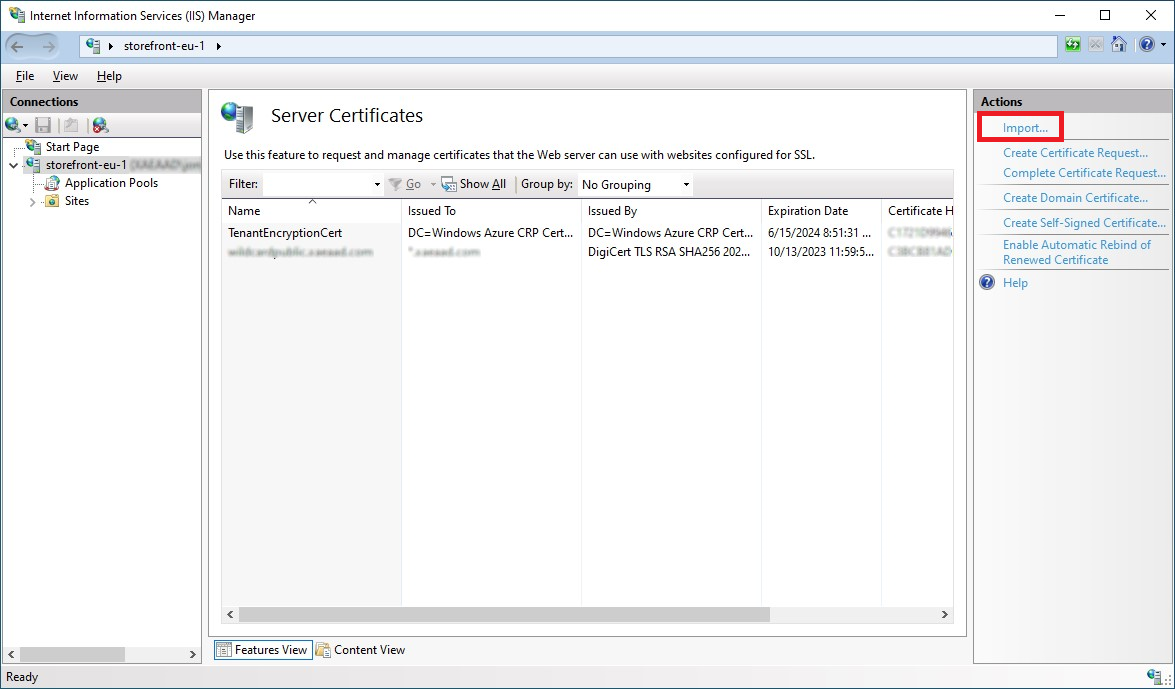

在“服务器证书”屏幕中,您可以导入现有证书或者创建新证书。

-

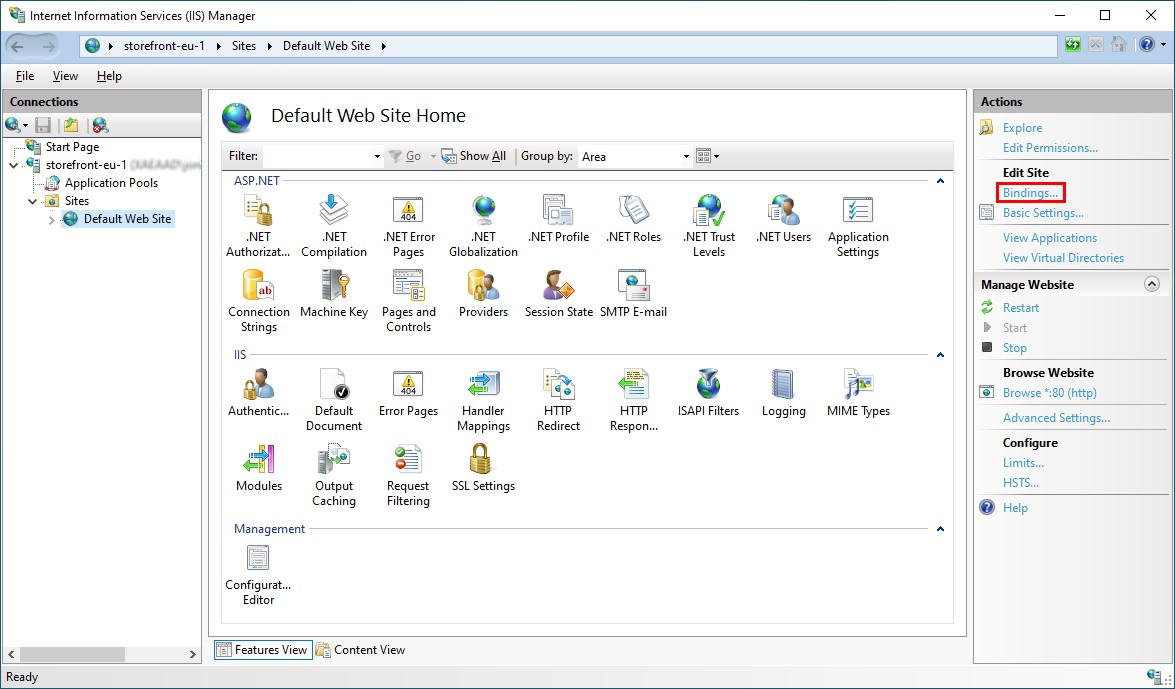

在左侧的树形视图中,选择默认 Web 站点(或相应的 Web 站点)

-

在“操作”窗格中,单击绑定…

-

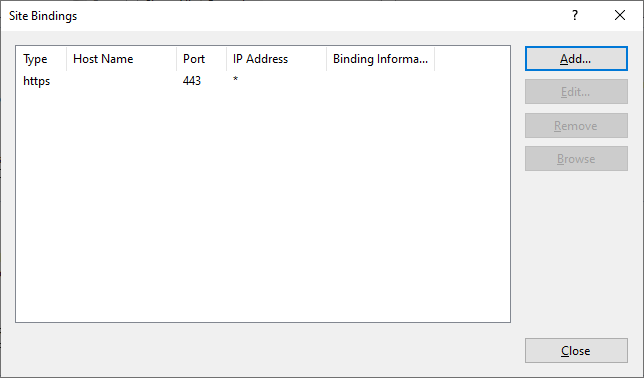

在绑定窗口中,单击添加…

-

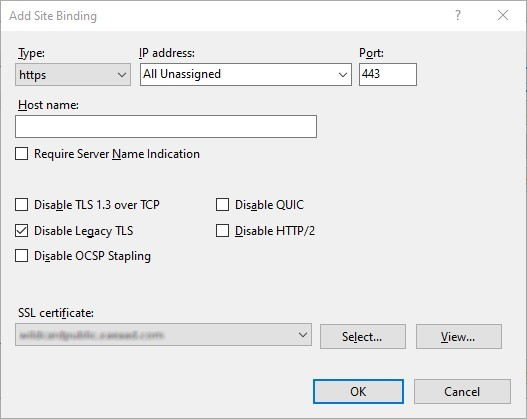

在类型下拉列表中,选择 https

-

在 Windows Server 2022 或更高版本中,单击禁用旧版 TLS 以禁用版本低于 1.2 的 TLS。

在较旧的 Windows Server 版本中,可以使用 Windows 注册表设置禁用旧版 TLS 版本,请参阅 Windows Server 文档。

-

选择之前导入的证书。按确定

-

要删除 HTTP 访问权限,请选择“HTTP”,然后单击删除。

将 StoreFront 服务器基本 URL 从 HTTP 更改为 HTTPS

如果在未首先安装和配置 SSL 证书的情况下安装和配置 Citrix StoreFront,StoreFront 将使用 HTTP 进行通信。

如果稍后安装和配置 SSL 证书,请使用以下过程来确保 StoreFront 及其服务使用 HTTPS 连接。

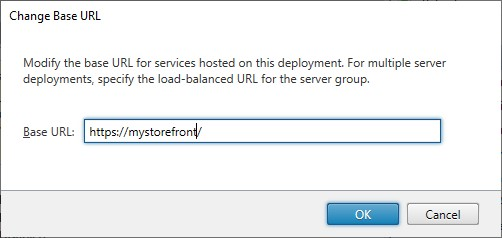

- 在 Citrix StoreFront 管理控制台中,在左侧窗格中选择服务器组。

- 在“操作”窗格中,选择更改基本 URL。

-

更新基本 URL 以启动

https:,然后单击确定。

HSTS

即使您在服务器端启用了 HTTPS,用户的客户端设备也容易受到攻击。例如,中间人攻击者可以欺骗 StoreFront 服务器并诱使用户通过普通 HTTP 连接到欺骗服务器。然后,他们可以访问敏感信息,例如用户的证书。解决方案是确保用户的浏览器不会尝试通过 HTTP 访问 RfWeb 服务器。您可以通过 HTTP 严格传输安全性 (HSTS) 来实现这一点。

启用 HSTS 后,服务器会向 Web 浏览器指示只应通过 HTTPS 向 Web 站点发出请求。如果用户尝试使用 HTTP 访问 URL,浏览器将自动切换到使用 HTTPS。这样可以确保安全连接的客户端验证以及在 IIS 中进行服务器端验证。Web 浏览器将在配置的时间段内保持此验证。

在 Windows Server 2019 及更高版本上:

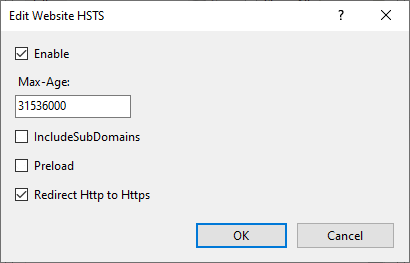

- 打开 Internet Information Services (IIS) 管理器

- 选择默认 Web 站点(或相应的 Web 站点)。

- 在右侧的操作窗格中,单击 HSTS…

- 勾选启用,输入最长保留时间,例如 31536000(表示一年),然后勾选 Redirect HTTP to HTTPS(将 HTTP 重定向到 HTTPS)。

- 按确定

注意:

启用 HSTS 会影响同一域中的所有 Web 站点。例如,如果可以通过 https://www.company.com/Citrix/StoreWeb 访问 Web 站点,则 HSTS 策略将应用到 https://www.company.com 下的所有 Web 站点,这可能并不需要。