Tarefas e considerações do administrador

Este artigo discute as tarefas e considerações relevantes para administradores de aplicativos móveis de produtividade.

Gerenciamento de sinalizadores de recursos

Se ocorrer um problema com um aplicativo móvel de produtividade em produção, podemos desativar uma função afetada no código do aplicativo. Podemos desativar a função para Secure Hub, Secure Mail e Secure Web para iOS e Android. Para fazer isso, usamos sinalizadores de recursos e um serviço de terceiros chamado LaunchDarkly. Você não precisa fazer nenhuma configuração para ativar o tráfego para o LaunchDarkly, exceto quando há um firewall ou proxy bloqueando o tráfego de saída. Nesse caso, você ativa o tráfego para o LaunchDarkly por meio de URLs ou endereços IP específicos, dependendo dos requisitos da sua política. Para obter detalhes sobre o suporte desde a exclusão de domínios do tunelamento, consulte a documentação do MAM SDK.

Você pode ativar o tráfego e a comunicação para o LaunchDarkly das seguintes maneiras:

Ativar tráfego para os seguintes URLs

events.launchdarkly.comstream.launchdarkly.comclientstream.launchdarkly.comfirehose.launchdarkly.com

Criar uma lista de permissões por domínio

Anteriormente, oferecemos uma lista de endereços IP para usar quando suas políticas internas exigem que apenas endereços IP sejam listados. Agora, como a Citrix fez melhorias na infraestrutura, estamos eliminando os endereços IP públicos a partir de 16 de julho de 2018. Recomendamos que você crie uma lista de permissões por domínio, se possível.

Listar endereços IP em uma lista de permissões

Se você precisar listar endereços IP em uma lista de permissões, para obter uma lista de todos os intervalos de endereços IP atuais, consulte esta lista de IPs públicos do LaunchDarkly. Você pode usar essa lista para garantir que suas configurações de firewall sejam atualizadas automaticamente de acordo com as atualizações de infraestrutura. Para obter detalhes sobre o status das alterações de infraestrutura, consulte a página Status do LaunchDarkly.

Nota:

Os aplicativos da loja de aplicativos pública exigem uma nova instalação na primeira vez que você os implanta. Não é possível atualizar da versão preparada corporativa atual do aplicativo para a versão da loja pública.

Com a distribuição da loja de aplicativos pública, você não assina e prepara aplicativos desenvolvidos pela Citrix com o MDX Toolkit. Você pode usar o MDX Toolkit para preparar aplicativos corporativos ou de terceiros.

Requisitos do sistema do LaunchDarkly

- Endpoint Management 10.7 ou posterior.

- Certifique-se de que os aplicativos podem se comunicar com os seguintes serviços se você tiver o túnel dividido no Citrix ADC definido como Desativado:

- Serviço LaunchDarkly

- Serviço de ouvinte de APNs

Lojas de aplicativos com suporte

Os aplicativos móveis de produtividade estão disponíveis na Apple App Store e no Google Play.

Na China, onde o Google Play não está disponível, o Secure Hub para Android está disponível nas seguintes lojas de aplicativos:

Ativar a distribuição na loja de aplicativos pública

- Baixe arquivos .mdx de armazenamento público para iOS e Android na página de downloads do Endpoint Management.

- Carregue os arquivos .mdx para o console do Endpoint Management. As versões da loja pública dos aplicativos móveis de produtividade ainda são carregadas como aplicativos MDX. Não carregue os aplicativos como aplicativos de loja pública no servidor. Para obter etapas, consulte Adicionar aplicativos.

- Altere as políticas padrão com base nas suas políticas de segurança (opcional).

- Envie os aplicativos por push conforme necessário (opcional). Essa etapa requer que seu ambiente esteja ativado para gerenciamento de dispositivo móvel.

- Instale aplicativos no dispositivo da App Store, do Google Play ou da loja de aplicativos do Endpoint Management.

- No Android, o usuário é direcionado para a Play Store para instalar o aplicativo. No iOS, em implantações com MDM, o aplicativo é instalado sem que o usuário seja levado à loja de aplicativos.

- Quando o aplicativo é instalado na App Store ou Play Store, ocorre a seguinte ação. O aplicativo passa a ser um aplicativo gerenciado desde que o arquivo .mdx correspondente tenha sido carregado no servidor. Ao fazer a transição para um aplicativo gerenciado, o aplicativo solicita um PIN da Citrix. Quando os usuários inserem o PIN da Citrix, o Secure Mail exibe a tela de configuração da conta.

- Os aplicativos só poderão ser acessados se você estiver registrado no Secure Hub e o arquivo .mdx correspondente estiver no servidor. Se qualquer uma das condições não for atendida, os usuários poderão instalar o aplicativo, mas o uso do aplicativo será bloqueado.

Se você atualmente usa aplicativos do Citrix Ready Marketplace que estão em lojas de aplicativos públicas, já está familiarizado com o processo de implantação. Os aplicativos móveis de produtividade adotam a mesma abordagem que muitos ISVs usam atualmente. Incorpore o MDX SDK no aplicativo para torná-lo pronto para loja pública.

Nota:

As versões de loja pública do aplicativo Citrix Files para iOS e Android agora são universais. O aplicativo Citrix Files é o mesmo para celulares e tablets.

Notificações por push da Apple

Para obter mais informações sobre como configurar notificações por push, consulte Configuração do Secure Mail para notificações por push.

Perguntas frequentes sobre a loja de aplicativos pública

-

Posso implantar várias cópias do aplicativo da loja pública para diferentes grupos de usuários? Por exemplo, quero implantar políticas diferentes para grupos de usuários diferentes.

Carregue um arquivo .mdx diferente para cada grupo de usuários. Entretanto, nesse caso, um único usuário não pode pertencer a vários grupos. Se os usuários pertencerem a vários grupos, várias cópias do mesmo aplicativo serão atribuídas a esse usuário. Várias cópias de um aplicativo de loja pública não podem ser implantadas no mesmo dispositivo, porque o ID do aplicativo não pode ser alterado.

-

Posso enviar aplicativos da loja pública como aplicativos obrigatórios?

Sim. Enviar aplicativos por push para dispositivos requer o MDM; ele não é compatível com implantações somente de MAM.

-

Devo atualizar alguma política de tráfego ou regra do Exchange Server baseada no agente do usuário?

As cadeias de caracteres para quaisquer políticas e regras baseadas em agente de usuário por plataforma são as seguintes.

Importante:

O Secure Notes e o Secure Tasks atingiram o status de Fim de vida (EOL) em 31 de dezembro de 2018. Para obter mais detalhes, consulte EOL e aplicativos preteridos.

Android

| Aplicativo | Servidor | Cadeia de caracteres do agente do usuário |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | WorxMail | |

| Citrix Secure Tasks | Exchange | WorxMail |

| Citrix Secure Notes | Exchange | WorxMail |

| Citrix Files | Secure Notes |

iOS

| Aplicativo | Servidor | Cadeia de caracteres do agente do usuário |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | com.citrix.browser | |

| Citrix Secure Tasks | Exchange | WorxTasks |

| Citrix Secure Notes | Exchange | WorxNotes |

| Citrix Files | Secure Notes |

-

Posso impedir atualizações de aplicativos?

Não. Quando uma atualização é publicada na loja de aplicativos pública, todos os usuários com as atualizações automáticas ativadas recebem a atualização.

-

Posso impor as atualizações de aplicativos?

Sim, as atualizações são aplicadas por meio da política de Período de tolerância de atualização. Essa política é definida quando o novo arquivo .mdx correspondente à versão atualizada do aplicativo é carregado no Endpoint Management.

-

Como posso testar os aplicativos antes que a atualização chegue aos usuários se não posso controlar os cronogramas de atualização?

Semelhante ao processo do Secure Hub, os aplicativos estão disponíveis para testes no TestFlight para iOS durante o período EAR. Para Android, os aplicativos estão disponíveis por meio do programa beta do Google Play durante o período EAR. Você pode testar atualizações do aplicativo durante esse período.

-

O que acontecerá se eu não atualizar o novo arquivo .mdx antes que a atualização automática chegue aos dispositivos dos usuários?

O aplicativo atualizado permanece compatível com o arquivo .mdx mais antigo. Quaisquer novas funções que dependam de uma nova política não serão ativadas.

-

O aplicativo passará a ser gerenciado se o Secure Hub estiver instalado ou o aplicativo precisa ser registrado?

Os usuários devem estar registrados no Secure Hub para que o aplicativo da loja pública seja ativado como um aplicativo gerenciado (protegido pelo MDX) e possa ser utilizado. Se o Secure Hub estiver instalado, mas não registrado, o usuário não poderá usar o aplicativo da loja pública.

-

Preciso de uma conta de desenvolvedor do Apple Enterprise para os aplicativos da loja pública?

Não. Como a Citrix agora mantém os certificados e perfis de provisionamento para aplicativos móveis de produtividade, uma conta de desenvolvedor do Apple Enterprise não é necessária para implantar os aplicativos para os usuários.

-

O fim da distribuição corporativa se aplica a qualquer aplicativo preparado que eu tenha implantado?

Não, ele se aplica apenas aos aplicativos móveis de produtividade: Secure Mail, Secure Web e Citrix Content Collaboration para Endpoint Management, QuickEdit e ShareConnect. Todos os aplicativos preparados corporativos que você implantou e que foram desenvolvidos internamente ou por terceiros podem continuar a usar a preparação corporativa. O MDX Toolkit continua a oferecer suporte à preparação corporativa para desenvolvedores de aplicativos.

-

Quando instalo um aplicativo do Google Play, recebo um erro do Android com o código de erro 505.

Nota:

O suporte para o Android 5.x terminou em 31 de dezembro de 2018.

Esse é um problema conhecido no Google Play e na versão Android 5.x. Se esse erro ocorrer, você poderá seguir estas etapas para limpar dados desatualizados no dispositivo que impedem a instalação do aplicativo:

-

Reinicie o dispositivo.

-

Limpe o cache e os dados do Google Play nas configurações do dispositivo.

-

Como último recurso, remova e adicione novamente a conta do Google no seu dispositivo.

Para obter mais informações, pesquise neste site usando as seguintes palavras-chave “Corrigir erro 505 do Google Play Store no Android: código de erro desconhecido”

-

Embora o aplicativo no Google Play tenha sido lançado para produção e uma nova versão beta não esteja disponível, por que vejo Beta depois do título do aplicativo no Google Play?

Se você faz parte do nosso programa Versão de acesso antecipado (EAR), sempre verá Beta ao lado do título do aplicativo. Esse nome simplesmente notifica os usuários sobre seu nível de acesso para um aplicativo específico. O nome Beta indica que os usuários recebem a versão mais recente do aplicativo disponível. A versão mais recente pode ser a versão mais recente publicada em uma faixa de produção ou em uma faixa beta.

-

Após instalar e abrir o aplicativo, os usuários veem a mensagem Aplicativo não autorizado, mesmo que o arquivo .mdx esteja no console do Endpoint Management.

Esse problema poderá ocorrer se os usuários instalarem o aplicativo diretamente da App Store ou do Google Play e se o Secure Hub não for atualizado. O Secure Hub deve ser atualizado quando o timer de inatividade expira. As políticas são atualizadas quando os usuários abrem o Secure Hub e se autenticam novamente. O aplicativo será autorizado na próxima vez que os usuários o abrirem.

-

Preciso de um código de acesso para usar o aplicativo? Vejo uma tela solicitando que eu insira um código de acesso quando instalo o aplicativo da App Store ou do Play Store.

Se você vir uma tela solicitando um código de acesso, você não estará registrado no Endpoint Management por meio do Secure Hub. Registre-se no Secure Hub e certifique-se de que o arquivo .mdx do aplicativo esteja implantado no servidor. Certifique-se também de que o aplicativo pode ser usado. O código de acesso é limitado apenas ao uso interno da Citrix. Os aplicativos exigem uma implantação do Endpoint Management para serem ativados.

-

Posso implantar aplicativos da loja pública iOS via VPP ou DEP?

O Endpoint Management é otimizado para distribuição VPP de aplicativos de loja pública que não são ativados para MDX. Embora você possa distribuir os aplicativos da loja pública do Endpoint Management com o VPP, a implantação não será ideal até que façamos mais melhorias no Endpoint Management e na loja do Secure Hub para resolver as limitações. Para obter uma lista de problemas conhecidos com a implantação de aplicativos de armazenamento público do Endpoint Management via VPP, além de possíveis soluções alternativas, consulte este artigo no Citrix Knowledge Center.

Políticas do MDX para aplicativos móveis de produtividade

As políticas do MDX permitem que você configure as configurações que o Endpoint Management aplica. As políticas abrangem autenticação, segurança do dispositivo, requisitos de rede e acesso, criptografia, interação com aplicativos, restrições de aplicativos e muito mais. Muitas políticas do MDX se aplicam a todos os aplicativos móveis de produtividade. Algumas políticas são específicas do aplicativo.

Os arquivos de política são fornecidos como arquivos .mdx para as versões de loja pública dos aplicativos móveis de produtividade. Você também pode configurar políticas no console do Endpoint Management ao adicionar um aplicativo.

Para obter as descrições completas das políticas do MDX, consulte os seguintes artigos nesta seção:

- Resumo das políticas do MDX para aplicativos móveis de produtividade

- Políticas de MDX para aplicativos móveis de produtividade para Android

- Políticas de MDX para aplicativos móveis de produtividade para iOS

As seções a seguir descrevem as políticas do MDX relacionadas às conexões de usuários.

Modo duplo no Secure Mail para Android

Um SDK de gerenciamento de aplicativo móvel (MAM) está disponível para substituir áreas da funcionalidade do MDX que não são cobertas pelas plataformas iOS e Android. A tecnologia de preparação do MDX está programada para atingir o fim da vida útil (EOL) em setembro de 2021. Para continuar gerenciando seus aplicativos empresariais, você deve incorporar o SDK MAM.

A partir da versão 20.8.0, os aplicativos Android são lançados com o MDX e o MAM SDK para se prepararem para a estratégia de EOL do MDX mencionada anteriormente. O modo duplo do MDX tem como objetivo fornecer uma maneira de fazer a transição do MDX Toolkit atual para novos MAM SDKs. Usar o modo duplo permite que você:

- Continue gerenciando aplicativos usando o MDX Toolkit (agora chamado de MDX herdado no console do Endpoint Management)

- Gerencie aplicativos que incorporem o novo MAM SDK.

Nota:

Ao usar o MAM SDK, você não precisa preparar aplicativos.

Não há etapas adicionais necessárias depois de mudar para o MAM SDK.

Para obter mais detalhes sobre o MAM SDK, consulte os seguintes artigos:

- Visão geral do MAM SDK

- Últimos lançamentos do MAM SDK

- Seção Citrix Developer sobre Device Management

- Postagem no blog da Citrix

Pré-requisitos

Para uma implantação bem-sucedida da função de modo duplo, certifique-se do seguinte:

- Atualize seu Citrix Endpoint Management para as versões 10.12 RP2 e posterior, ou 10.11 RP5 e posterior.

- Atualize seus aplicativos móveis para a versão 20.8.0 ou posterior.

- Atualize o arquivo de políticas para a versão 20.8.0 ou posterior.

- Se sua organização usar aplicativos de terceiros, certifique-se de incorporar o MAM SDK em seus aplicativos de terceiros antes de mudar para a opção MAM SDK para seus aplicativos móveis de produtividade da Citrix. Todos os seus aplicativos gerenciados devem ser movidos para o MAM SDK de uma só vez.

Nota:

O MAM SDK é compatível com todos os clientes baseados na nuvem.

Limitações

- O MAM SDK oferece suporte somente a aplicativos publicados na plataforma Android Enterprise em sua implantação do Citrix Endpoint Management. Para os aplicativos recém-publicados, a criptografia padrão é a criptografia baseada em plataforma.

- O MAM SDK oferece suporte somente à criptografia baseada em plataforma, e não à criptografia MDX.

- Se você não atualizar o Citrix Endpoint Management e os arquivos de política estiverem em execução na versão 20.8.0 e posterior para os aplicativos móveis, as entradas duplicadas da política de rede serão criadas para o Secure Mail.

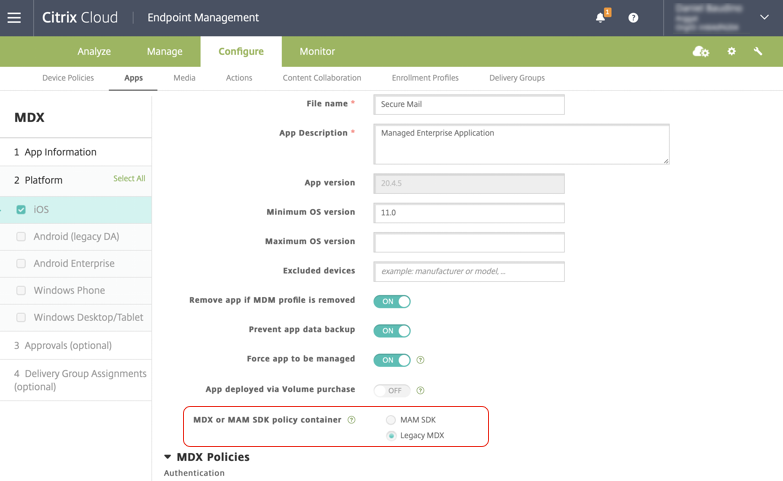

Quando você configura o Secure Mail no Citrix Endpoint Management, a função de modo duplo permite que você continue gerenciando aplicativos usando o MDX Toolkit (agora MDX herdado) ou mude para o novo MAM SDK para gerenciamento de aplicativos. A Citrix recomenda que você mude para o MAM SDK, pois os MAM SDKs são mais modulares e pretendem permitir que você use somente um subconjunto da funcionalidade MDX que sua organização usa.

Você obtém as seguintes opções para configurações de política no Contêiner de política MDX ou MAM SDK:

- MAM SDK

- MDX herdado

Na política Contêiner de política MDX ou MAM SDK, você só pode alterar sua opção de MDX herdado para MAM SDK. A opção de mudar do MAM SDK para o MDX herdado não é permitida e você precisa republicar o aplicativo. O valor padrão é MDX herdado. Certifique-se de definir o mesmo modo de política para o Secure Mail e o Secure Web em execução no mesmo dispositivo. Você não pode ter dois modos diferentes em execução no mesmo dispositivo.

Conexões do usuário com a rede interna

As conexões que fazem o túnel para a rede interna podem usar um túnel VPN completo ou uma variação de uma VPN sem cliente, conhecida como Com túnel – SSO de Web. A política do modo VPN preferencial controla esse comportamento. Por padrão, as conexões usam Com túnel – SSO de Web, que é recomendado para conexões que exigem SSO. A configuração de túnel VPN completo é recomendada para conexões que usam certificados de cliente ou SSL de ponta a ponta para um recurso na rede interna. A configuração lida com qualquer protocolo sobre TCP e pode ser usada com computadores Windows e Mac, e com dispositivos iOS e Android.

A política de alternância de modo Permitir VPN permite a alternância automática entre os modos de túnel VPN completo e Com túnel – SSO de Web, conforme necessário. Por padrão, essa política está desativada. Quando essa política está ativada, uma solicitação de rede que falha devido a uma solicitação de autenticação que não pode ser tratada no modo VPN preferencial é tentada novamente no modo alternativo. Por exemplo, os desafios do servidor para certificados de cliente podem ser acomodados pelo modo de túnel VPN completo, mas não pelo modo Com túnel – SSO de Web. Da mesma forma, os desafios de autenticação HTTP têm mais probabilidade de serem resolvidos com SSO ao usar o modo Com túnel – SSO de Web.

Restrições de acesso à rede

A política de Acesso à rede especifica se as restrições são impostas ao acesso à rede. Por padrão, o acesso ao Secure Mail é irrestrito, o que significa que não há restrições no acesso à rede. Os aplicativos têm acesso irrestrito às redes às quais o dispositivo está conectado. Por padrão, o acesso ao Secure Web é encapsulado na rede interna, o que significa que um túnel VPN por aplicativo de volta para a rede interna é usado para todo o acesso à rede e as configurações de túnel dividido do Citrix ADC são usadas. Você também pode especificar o acesso bloqueado para que o aplicativo opere como se o dispositivo não tivesse conexão de rede.

Não bloqueie a política de acesso à rede se quiser permitir recursos como AirPrint, iCloud e APIs do Facebook e do Twitter.

A política de acesso à rede também interage com a política de Serviços de rede em segundo plano. Para obter detalhes, consulte Integração do Exchange Server ou do IBM Notes Traveler Server.

Propriedades do cliente do Endpoint Management

As propriedades do cliente contêm informações que são fornecidas diretamente ao Secure Hub nos dispositivos do usuário. As propriedades do cliente estão localizadas no console do Endpoint Management em Configurações > Cliente > Propriedades do cliente.

As propriedades do cliente são usadas para configurar configurações como as seguintes:

Cache de senha de usuário

O armazenamento em cache de senhas de usuários permite que a senha do Active Directory dos usuários seja armazenada em cache localmente no dispositivo móvel. Se você ativar o cache de senha do usuário, os usuários serão solicitados a definir um PIN ou código secreto da Citrix.

Timer de inatividade

O temporizador de inatividade define o tempo em minutos que os usuários podem deixar seus dispositivos inativos e acessar um aplicativo sem serem solicitados a fornecer um PIN ou código secreto da Citrix. Para ativar essa configuração para um aplicativo MDX, você deve definir a política de Código secreto do aplicativo como Ativada. Se a política de senha do aplicativo estiver Desativada, os usuários serão redirecionados para o Secure Hub para realizar uma autenticação completa. Quando você altera essa configuração, o valor entra em vigor na próxima vez em que houver solicitação para que os usuários se autentiquem.

Autenticação de PIN da Citrix

O PIN da Citrix simplifica a experiência de autenticação do usuário. O PIN é usado para proteger um certificado de cliente ou salvar credenciais do Active Directory localmente no dispositivo. Se você configurar as configurações de PIN, a experiência de login do usuário será a seguinte:

-

Quando os usuários iniciam o Secure Hub pela primeira vez, eles recebem um prompt para inserir um PIN, que armazena em cache as credenciais do Active Directory.

-

Quando os usuários iniciam um aplicativo móvel de produtividade como o Secure Mail, eles inserem o PIN e fazem login.

Use as propriedades do cliente para habilitar a autenticação do PIN, especificar o tipo de PIN, a intensidade, o comprimento e os requisitos de alteração do PIN.

Autenticação por impressão digital ou Touch ID

A autenticação por impressão digital, também conhecida como autenticação por Touch ID, para dispositivos iOS é uma alternativa ao PIN da Citrix. O recurso é útil quando aplicativos preparados, exceto o Secure Hub, precisam de autenticação offline, como quando o tempo de inatividade expira. Você pode habilitar essa função nos seguintes cenários de autenticação:

- Configuração do PIN da Citrix + certificado do cliente

- Configuração de senha do PIN da Citrix + AD em cache

- Configuração do certificado do PIN da Citrix + cliente e configuração da senha do AD em cache

- O PIN da Citrix está desativado

Se a autenticação de impressão digital falhar ou se um usuário cancelar o prompt de autenticação de impressão digital, os aplicativos preparados retornarão à autenticação de senha do PIN da Citrix ou AD.

Requisitos de autenticação de impressão digital

-

Dispositivos iOS (versão mínima 8.1) que oferecem suporte à autenticação de impressão digital e têm pelo menos uma impressão digital configurada.

-

A entropia de usuário deve estar desativada.

Para configurar a autenticação de impressão digital

Importante:

Se a entropia de usuário estiver ativada, a propriedade Ativar autenticação do Touch ID será ignorada. A entropia de usuário é ativada por meio da chave Criptografar segredos usando o código secreto.

-

No console do Endpoint Management, vá para Configurações > Cliente > Propriedades do cliente.

-

Clique em Add.

-

Adicione a chave ENABLE_TOUCH_ID_AUTH, defina seu Valor como Verdadeiro e então defina o nome da política como Ativar autenticação de impressão digital.

Depois de configurar a autenticação de impressão digital, os usuários não precisam registrar novamente seus dispositivos.

Para obter mais informações sobre a chave Criptografar segredos usando o código secreto e as propriedades do cliente em geral, consulte o artigo do Endpoint Management sobre Propriedadess do cliente.

Google Analytics

O Citrix Secure Mail usa o Google Analytics para coletar estatísticas de aplicativos e dados de análise de informações de uso para melhorar a qualidade do produto. A Citrix não coleta nem armazena nenhuma outra informação pessoal do usuário.

Desativar o Google Analytics

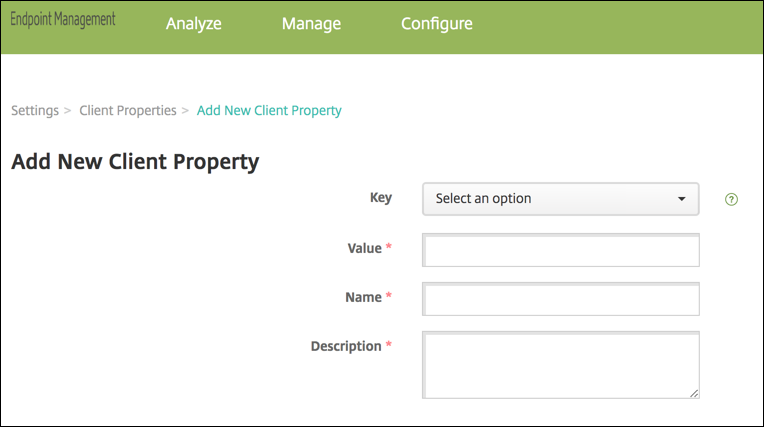

Os administradores podem desativar o Google Analytics configurando a propriedade de cliente personalizada DISABLE_GA. Para desativar o Google Analytics, faça o seguinte:

- Entre no console do Citrix Endpoint Management e navegue até Configurações > Propriedades do cliente > Adicionar nova propriedade do cliente.

- Adicione o valor DISABLE_GA ao campo Chave.

- Defina o valor da propriedade do cliente como true.

Nota:

Se você não configurar o valor DISABLE_GA no console do Citrix Endpoint Management, os dados do Google Analytics ficarão ativos.

Neste artigo

- Gerenciamento de sinalizadores de recursos

- Lojas de aplicativos com suporte

- Notificações por push da Apple

- Perguntas frequentes sobre a loja de aplicativos pública

- Políticas do MDX para aplicativos móveis de produtividade

- Modo duplo no Secure Mail para Android

- Propriedades do cliente do Endpoint Management

- Autenticação por impressão digital ou Touch ID

- Google Analytics