-

-

Criar e gerenciar conexões e recursos

-

Pools de identidade de diferentes tipos de junção de identidade de máquina

-

Serviço Cloud Connector Standalone Citrix Secure Ticketing Authority (STA)

-

-

-

-

-

-

Coletar um Rastreamento do Citrix Diagnostic Facility (CDF) na Inicialização do Sistema

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Gerenciar certificados

O TLS usa certificados para estabelecer confiança entre duas partes. É preciso instalar um certificado adequado em cada servidor que fornece um serviço e garantir que as máquinas que se conectam a esse servidor confiem nesse certificado. Existem as seguintes opções para assinar certificados:

- Certificados autoassinados. Não são recomendados. São difíceis de gerenciar, pois é preciso copiar manualmente esse certificado para qualquer outra máquina que precise confiar nele.

- Autoridade de certificação corporativa. Se você já tem uma PKI implementada, esta é normalmente a opção mais simples para assinar certificados para uso entre dispositivos internos.

- Autoridade de certificação pública. Isso exige que você comprove a propriedade do domínio à autoridade de certificação. Tem a vantagem de que os dispositivos cliente não gerenciados são normalmente pré-configurados para confiar em certificados de grandes autoridades de certificação públicas.

Criar um novo certificado

Siga as políticas e os procedimentos da sua organização para criar certificados.

Criar certificado usando a Autoridade de Certificação da Microsoft

Se a Autoridade de Certificação da Microsoft estiver integrada a um domínio do Active Directory ou à floresta confiável à qual os Delivery Controllers estão conectados, você pode adquirir um certificado do assistente de Registro de Certificado do snap-in Certificados do MMC. A Autoridade de Certificação da Microsoft precisa ter um modelo de certificado publicado adequado para uso por servidores web.

O certificado raiz é implantado automaticamente em outras máquinas no domínio usando a política de grupo. Portanto, todas as outras máquinas no domínio confiam em certificados criados usando a Autoridade de Certificação da Microsoft. Se você tiver máquinas que não estão no domínio, precisará exportar o Certificado da Autoridade de Certificação Raiz e importá-lo para essas máquinas.

-

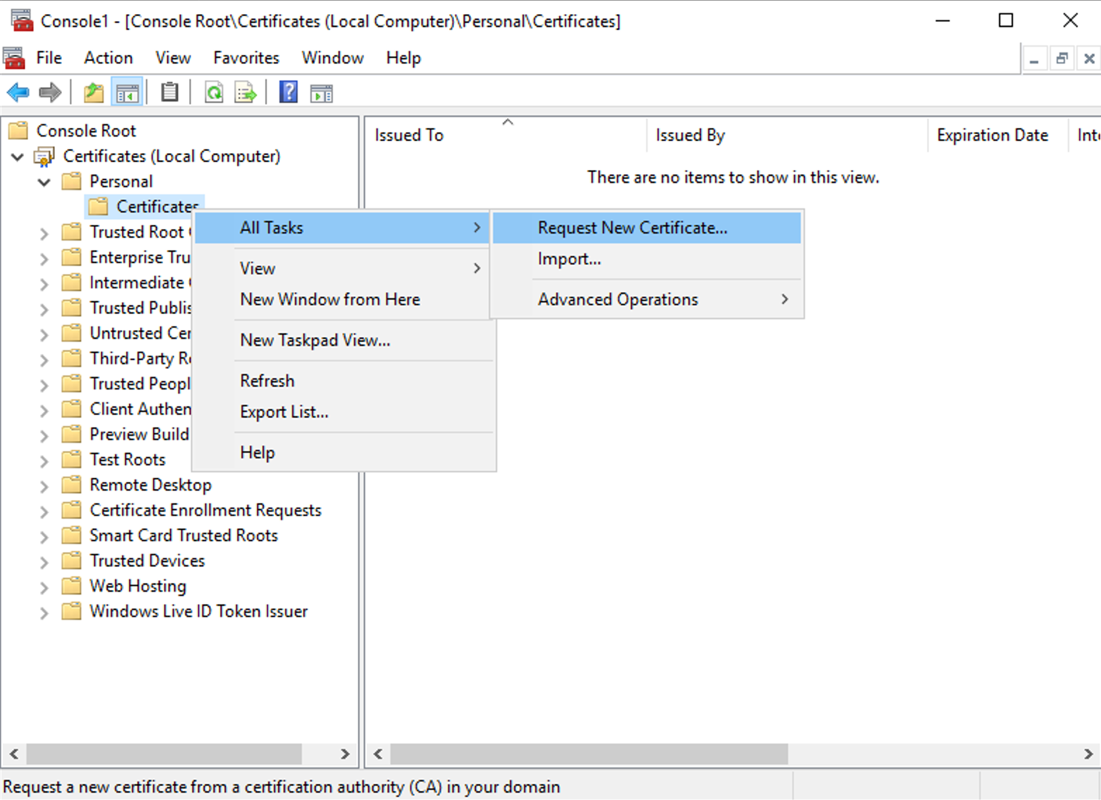

No servidor, abra o console do MMC e adicione o snap-in Certificados. Quando solicitado, selecione Conta de computador.

-

Expanda Pessoal > Certificados, em seguida, use o comando do menu de contexto Todas as Tarefas > Solicitar Novo Certificado.

-

Clique em Avançar para começar e em Avançar para confirmar que você está adquirindo o certificado do registro do Active Directory.

-

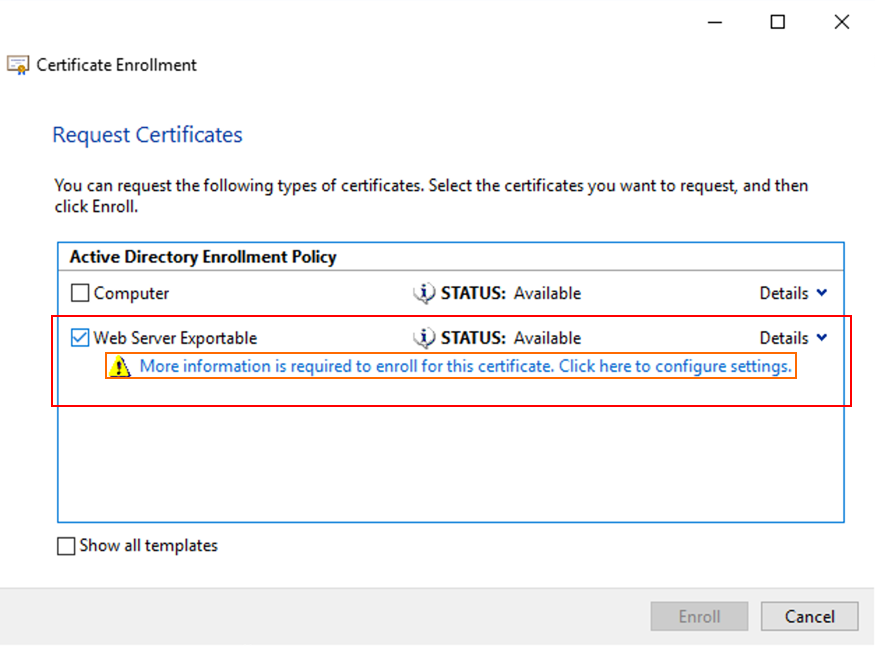

Selecione um modelo adequado, como Servidor Web Exportável. Se o modelo tiver sido configurado para fornecer automaticamente os valores para Assunto, você pode clicar em Registrar sem fornecer mais detalhes. Caso contrário, clique em Mais informações são necessárias para registrar este certificado. Clique aqui para configurar as definições.

-

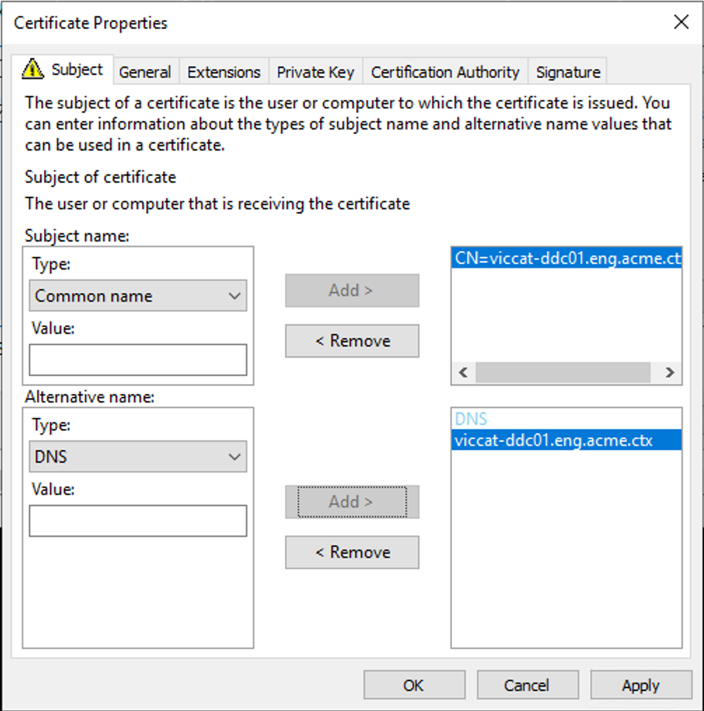

Para fornecer mais detalhes para o modelo de certificado, clique no botão de seta Detalhes e configure o seguinte:

Nome do assunto: selecione Nome Comum e adicione o FQDN do servidor.

Nome alternativo: selecione DNS e adicione o FQDN do servidor.

-

Pressione OK.

-

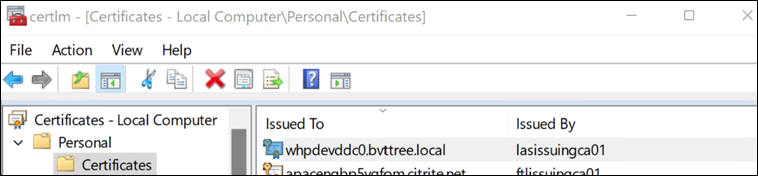

Pressione Registrar para criar o certificado. Ele é exibido na lista de certificados.

Criar uma solicitação de certificado usando o IIS

Se o IIS estiver instalado no servidor, conclua as seguintes etapas:

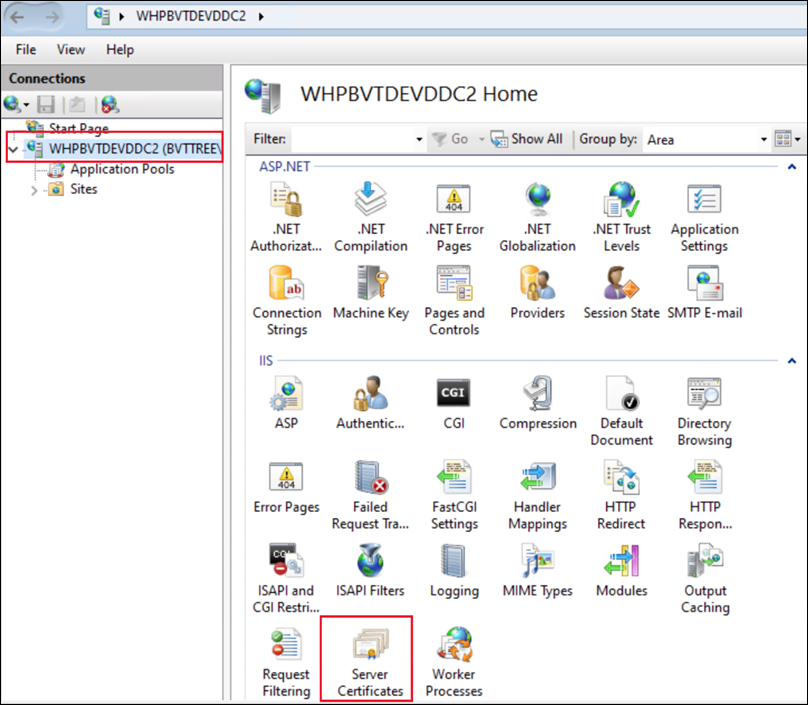

- Abra o Gerenciador do Internet Information Services (IIS)

- Selecione o nó do servidor na lista Conexões.

- Abra Certificados de Servidor.

- No painel Ações, selecione Criar Solicitação de Certificado….

- Insira as Propriedades do nome diferenciado.

- Na tela Propriedades do Provedor de Serviços Criptográficos, deixe o Provedor de serviços criptográficos como padrão. Selecione um tamanho de chave de 2048 ou superior.

- Escolha um nome de arquivo e pressione Concluir.

- Carregue seu CSR para sua autoridade de certificação.

- Depois de receber o certificado, no painel Ações, selecione Concluir Solicitação de Certificado….

- Selecione o certificado, forneça um Nome amigável e pressione OK.

Não há como definir o nome alternativo do assunto. Portanto, o certificado é limitado ao servidor especificado usando o nome comum.

Criar uma solicitação de assinatura de certificado a partir do snap-in de certificados

Dentro do snap-in Certificados do MMC, você pode criar uma solicitação de assinatura de certificado. Isso gera um arquivo que você pode enviar a uma autoridade de certificação, que fornecerá o certificado. Você deve então importar o certificado para combiná-lo com a chave privada local.

-

No servidor, abra o console do MMC e adicione o snap-in Certificados. Quando solicitado, selecione Conta de computador.

- Expanda Pessoal > Certificados

- Selecione Todas as Tarefas > Operações Avançadas > Criar Solicitação Personalizada.

- Em Antes de Começar, selecione Avançar.

- Na tela Selecionar Política de Registro de Certificado, selecione uma política existente adequada ou Continuar sem política de registro.

- Na tela Solicitação personalizada, se estiver usando uma política de registro, escolha um modelo apropriado, se disponível, como Servidor Web Exportável.

- Na tela Informações do Certificado, expanda Detalhes e selecione Propriedades.

- Na janela Propriedades do Certificado, na guia Geral, insira um nome amigável adequado.

-

Na guia Assunto:

- Em Nome do assunto, selecione Nome comum e insira o FQDN do servidor. Você pode inserir um curinga. Selecione Adicionar.

- Em Nome do assunto, adicione valores apropriados para Organização, Unidade Organizacional, Localidade, Estado, País.

- Em Nome alternativo, selecione DNS. Adicione o FQDN do servidor. Você pode adicionar vários FQDNs de servidor ou um FQDN curinga.

-

Na guia Extensões:

- Em Uso da chave adicione Assinatura digital e Criptografia de chave.

- Em Uso de Chave Estendido (políticas de aplicativo), adicione Autenticação de Servidor e Autenticação de Cliente.

-

Na guia Chave Privada.

- Em Selecionar Provedor de Serviços Criptográficos (CSP) escolha um provedor adequado.

- Em Opções de chave, selecione um tamanho de chave adequado. Para provedores RSA, use no mínimo um tamanho de chave de 2048. Para maior segurança, você pode querer escolher 4096, mas isso terá um leve impacto no desempenho.

- Em Opções de chave, selecione Tornar chave privada exportável.

- Selecione OK.

- Selecione Avançar.

- Selecione Procurar e salve sua solicitação.

- Selecione Concluir.

- Carregue seu CSR para sua autoridade de certificação.

- Depois de receber o certificado, importe-o no mesmo servidor para que ele seja vinculado à chave privada.

Criar um novo certificado autoassinado

Um certificado autoassinado é criado durante a instalação de um delivery controller™ e do web studio. Você pode gerar um novo certificado autoassinado e usá-lo para substituir o existente.

Usando o gerenciador do IIS

Se o IIS estiver instalado no servidor, você pode executar as seguintes etapas:

-

Faça logon no servidor como administrador.

- Abra o Gerenciador do IIS

- Abra Certificados de Servidor

-

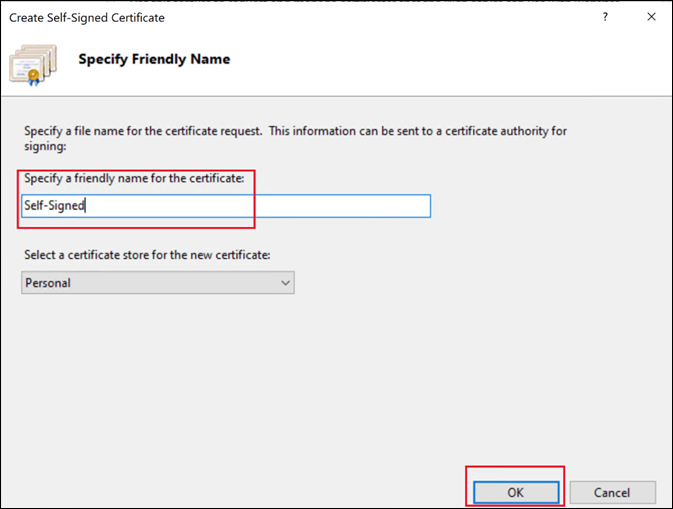

No painel Ações, selecione Criar Certificado Autoassinado.

-

Em Criar Certificado Autoassinado, insira um nome para o certificado e clique em OK. O certificado autoassinado é então criado.

Usando o PowerShell

Você pode usar o PowerShell para criar um certificado autoassinado:

$certSubject = "CN=myddc.example.com" # O FQDN do servidor.

$friendlyName = "Self-Signed-3"

$expireYears = 5

## Criar novo certificado autoassinado em LocalMachine\My

$certificate = New-SelfSignedCertificate -Subject $certSubject -CertStoreLocation "Cert:\LocalMachine\My\" -KeyExportPolicy Exportable -KeySpec Signature -KeyLength 2048 -KeyAlgorithm RSA -HashAlgorithm SHA256 -FriendlyName $friendlyName -NotAfter $([System.DateTime]::Now.AddYears($expireYears))

# Adicionar aos certificados raiz confiáveis

$rootCertStore = Get-Item "Cert:\LocalMachine\Root\"

$rootCertStore.Open([System.Security.Cryptography.X509Certificates.OpenFlags]::ReadWrite)

$rootCertStore.Add($certificate)

<!--NeedCopy-->

Importar certificado existente

Você pode importar um certificado existente para o servidor usando qualquer um dos seguintes métodos.

Assistente de importação de certificado

-

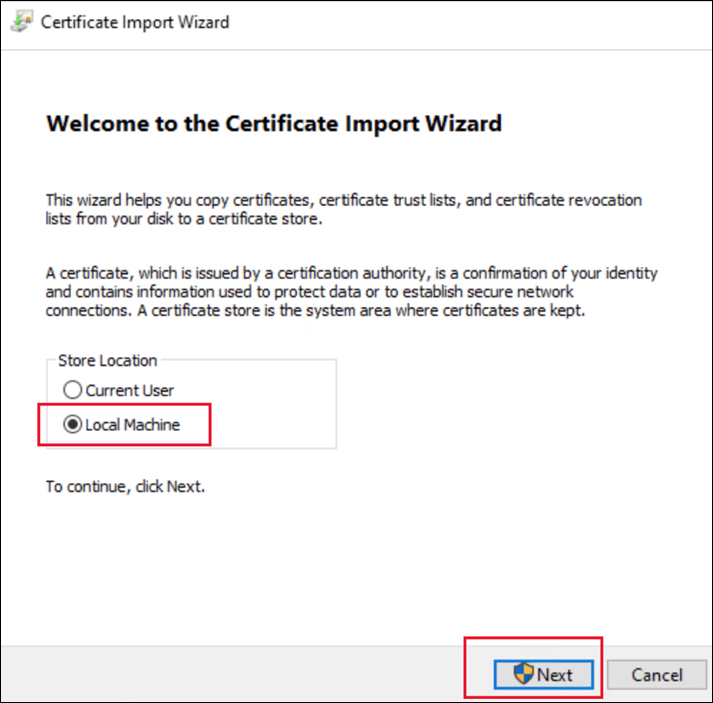

Clique duas vezes no arquivo PFX ou clique com o botão direito do mouse no arquivo e selecione Instalar PFX. Isso abre o Assistente de Importação de Certificado.

-

Para Local do Repositório, selecione Máquina Local.

-

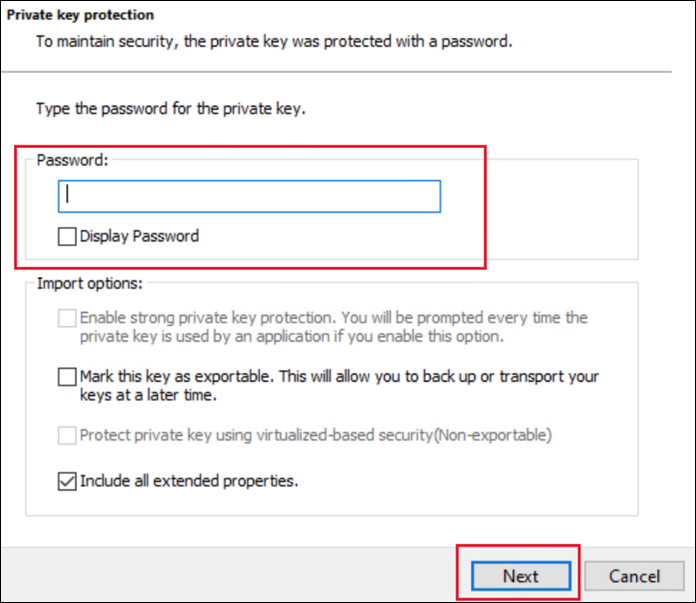

Insira a senha, se necessário.

-

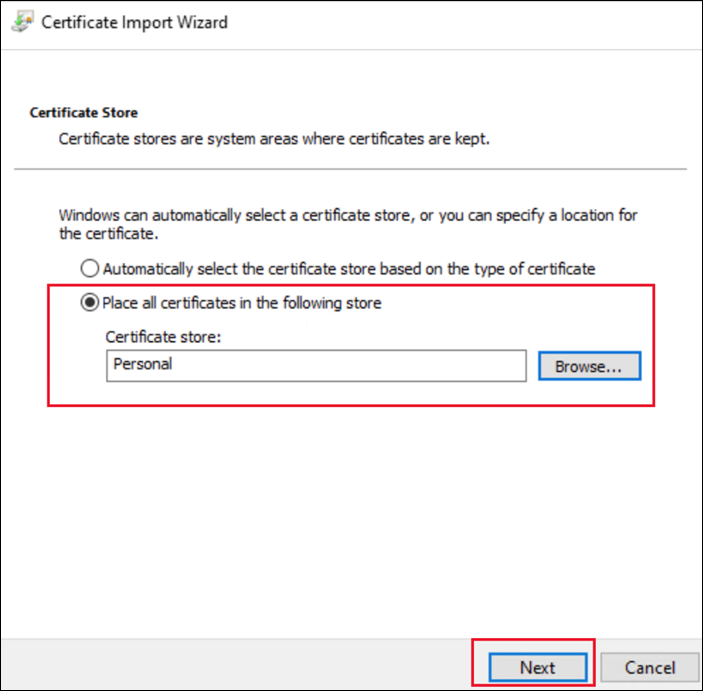

Selecione o Repositório de Certificados. Para certificados de servidor, escolha Pessoal. Se for um certificado raiz ou autoassinado no qual você deseja confiar a partir desta máquina, escolha Autoridades de Certificação Raiz Confiáveis.

Usar o console Gerenciar Certificados do Computador

-

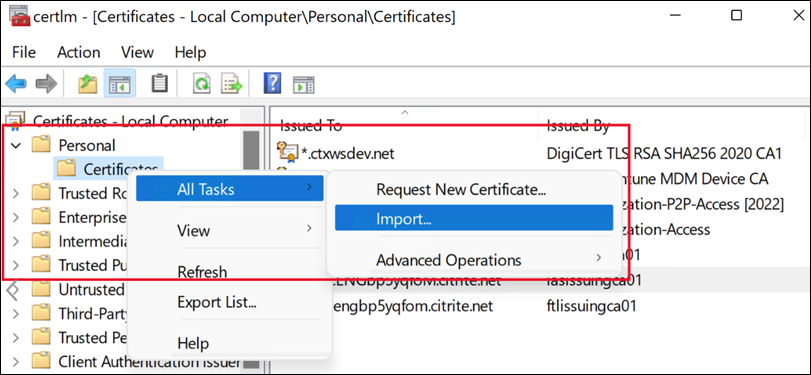

Abra o console Gerenciar Certificados do Computador e navegue até o repositório de certificados apropriado. Para certificados de servidor, este é normalmente Pessoal > Certificados. Para confiar em um certificado raiz ou autoassinado, escolha Autoridades de Certificação Raiz Confiáveis > Certificados.

-

Clique com o botão direito do mouse no certificado e selecione > Todas as Tarefas > Importar….

-

Selecione Procurar… e selecione o arquivo.

-

Insira a senha, se necessário.

Usar o PowerShell

Para importar um certificado, use o cmdlet do PowerShell Import-PfxCertificate. Por exemplo, para importar o certificado certificate.pfx com a senha 123456 para o repositório de certificados pessoal, execute o seguinte comando:

Import-PfxCertificate -Password $(ConvertTo-SecureString -String "123456" -AsPlainText -Force) -CertStoreLocation Cert:\LocalMachine\My\ -FilePath .\Desktop\certificate.pfx

<!--NeedCopy-->

Para importar um certificado raiz confiável, defina o CertStoreLocation como Cert:\LocalMachine\Root\.

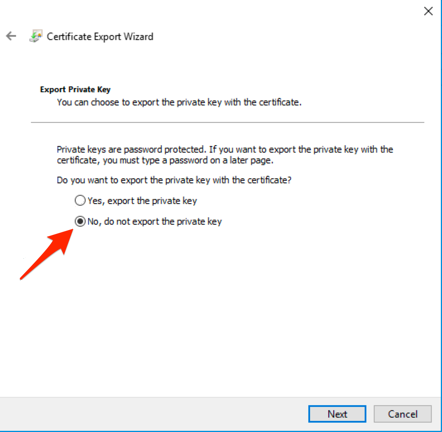

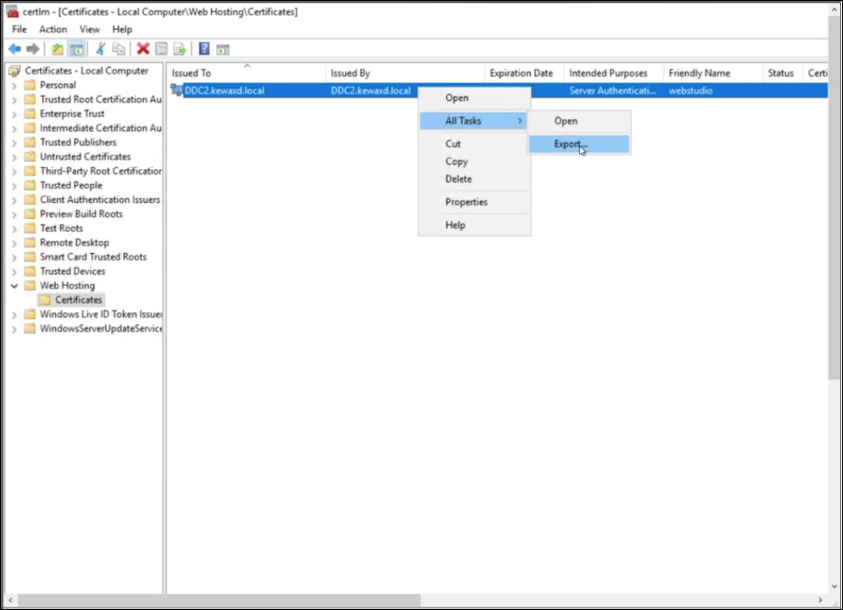

Exportar certificado sem chave privada

Para exportar um certificado para que você possa importá-lo para outros dispositivos para confiar no certificado, você deve excluir a chave privada.

-

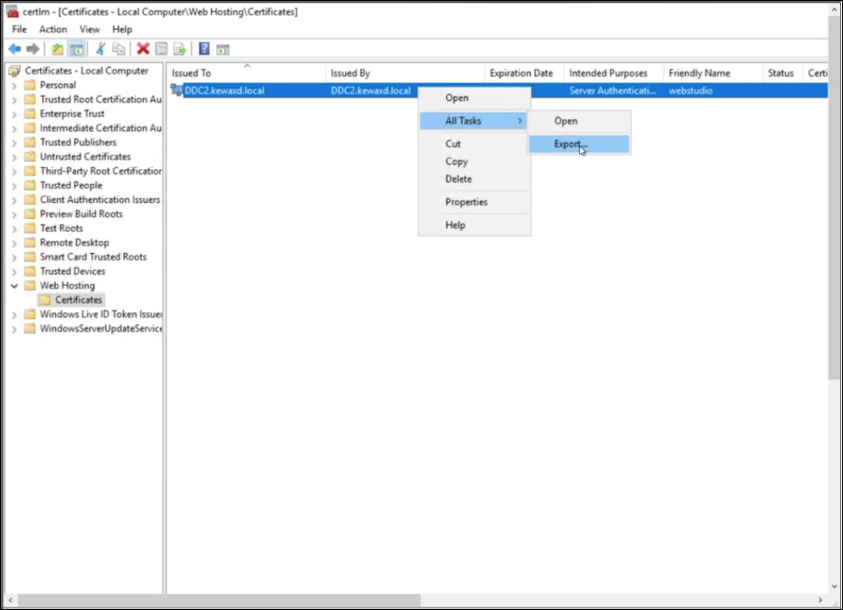

Abra o Gerenciar Certificados do Computador. Navegue até Pessoal > Certificados e selecione o certificado que deseja exportar.

-

No menu Ação, selecione Todas as Tarefas e, em seguida, Exportar.

-

Escolha Não, não exportar a chave privada, e então pressione Avançar.

-

Selecione o formato X.509 binário codificado em DER (.CER) (o padrão) e pressione Avançar.

-

Insira um nome de arquivo e pressione Avançar.

-

Selecione Concluir.

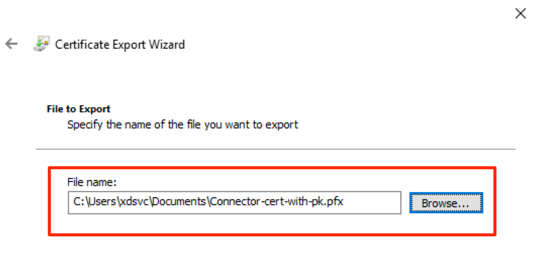

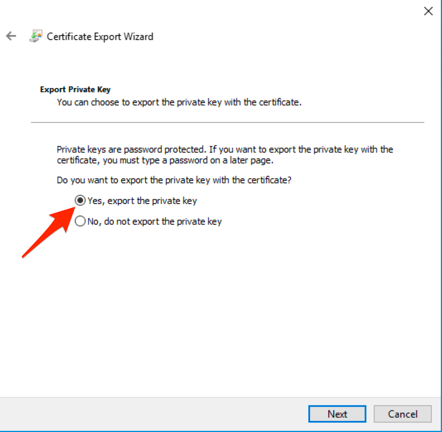

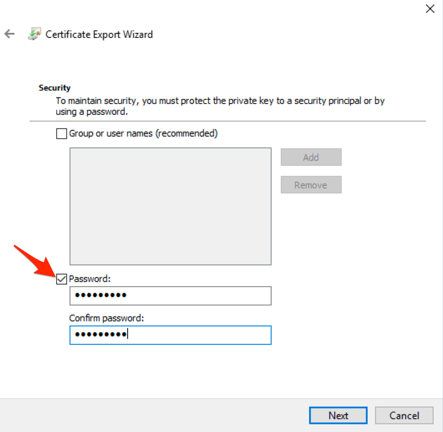

Exportar certificado com chave privada

Para exportar um certificado para que você possa usá-lo em outros servidores, você deve incluir a chave privada.

-

Abra o Gerenciar Certificados do Computador. Navegue até Pessoal > Certificados e selecione o certificado que deseja exportar.

-

No menu Ação, selecione Todas as Tarefas e, em seguida, Exportar.

-

Escolha Sim, exportar a chave privada, e então selecione Avançar.

-

Na guia Segurança, insira uma senha e então selecione Avançar.

-

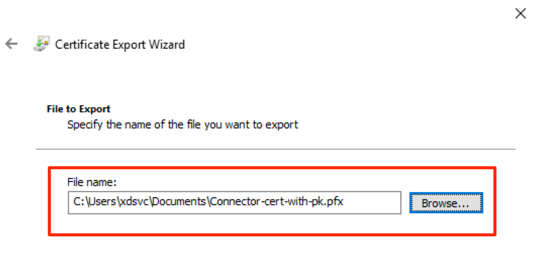

Insira um nome de arquivo e selecione Avançar.

-

Selecione Concluir.

Converter certificado para o formato PEM

Por padrão, o Windows exporta certificados no formato PKCS#12 como um arquivo .pfx que inclui a chave privada. Para usar o certificado em um NetScaler® Gateway ou servidor de licenças, você deve extrair o certificado e as chaves privadas para arquivos separados no formato PEM. Você pode fazer isso usando o openssl.

Para exportar o certificado no formato PEM, execute:

openssl pkcs12 -in name.pfx -clcerts -nokeys -out name.cer

<!--NeedCopy-->

Ele solicitará a senha existente e uma nova frase secreta

Para exportar a chave no formato PEM, execute:

openssl pkcs12 -in name.pfx -nocerts -out name.key

<!--NeedCopy-->

Confiando em certificados

- Se você usa um certificado de uma autoridade de certificação pública, os dispositivos são normalmente pré-configurados com os certificados raiz.

- Se você usa uma autoridade de certificação corporativa, deve implantar o certificado raiz em todos os dispositivos que precisam confiar nesse certificado. Se estiver usando os Serviços de Certificação do Active Directory, os certificados raiz também são implantados em todas as máquinas no domínio usando a Política de Grupo. Você deve importar manualmente o certificado raiz para máquinas não ingressadas no domínio, como seus gateways NetScaler, ou máquinas em outros domínios.

- Se você estiver usando um certificado autoassinado, ele deve ser instalado manualmente em qualquer máquina que precise confiar no certificado.

Para exportar um certificado autoassinado ou raiz confiável do Windows, consulte exportar certificado sem chave privada.

Para que o Windows confie no certificado, você deve importar o certificado para o repositório Autoridades de Certificação Raiz Confiáveis. Se estiver usando o PowerShell, insira o repositório Cert:\LocalMachine\Root\.

Para que o NetScaler confie no certificado, primeiro converta o certificado para o formato PEM, e então instale o certificado raiz.

Compartilhar

Compartilhar

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.