Integrando e implantando o Secure Web

Para integrar e entregar o Secure Web, siga estas etapas gerais:

-

Para ativar o logon único (SSO) na rede interna, configure o Citrix Gateway.

Para tráfego HTTP, o Citrix ADC pode fornecer SSO para todos os tipos de autenticação de proxy com suporte pelo Citrix ADC. Para tráfego HTTPS, a política de cache de senha da Web permite que o Secure Web autentique e forneça SSO ao servidor proxy por meio do MAM SDK. O MSM SDK oferece suporte a apenas autenticação básica, digest e de proxy NTLM. A senha é armazenada em cache usando o MAM SDK e armazenada no cofre compartilhado do Endpoint Management, uma área de armazenamento segura para dados confidenciais de aplicativos. Para obter detalhes sobre a configuração do Citrix Gateway, consulte Citrix Gateway.

- Baixe o Secure Web.

- Determine como você deseja configurar as conexões do usuário com a rede interna.

- Adicione o Secure Web ao Endpoint Management usando as mesmas etapas usadas para outros aplicativos MDX e, em seguida, configure as políticas do MAM SDK. Para obter detalhes sobre políticas específicas do Secure Web, consulte Sobre políticas do Secure Web.

Configurando conexões de usuário

O Secure Web oferece suporte às seguintes configurações para conexões de usuários:

-

Com túnel — SSO de Web: As conexões que fazem o túnel para a rede interna podem usar uma variação de uma VPN sem cliente, chamada Com túnel — SSO de Web.

-

Túnel reverso dividido: no modo REVERSO, o tráfego para aplicativos de Intranet ignora o túnel VPN enquanto o restante do tráfego passa pelo túnel VPN. Esta política pode ser usada para registrar em log todo o tráfego LAN não local.

Túnel dividido

No modo de túnel dividido, o tráfego para os aplicativos de Intranet é roteado por meio de uma VPN, enquanto o restante do tráfego o ignora. Esse recurso melhora o desempenho de aplicativos que não exigem proteção da VPN e também garante a segurança ao acessar recursos internos quando conectado à Internet.

Tanto para Android quanto para iOS, quando o túnel dividido está ativado, você tem duas opções:

-

Definir um intervalo de endereços IP da intranet: permite que você acesse o site da intranet abrindo o Secure Web (com mVPN) e usando o endereço IP que você definir (por exemplo,

https://10.8.0.8). -

Definir aplicativos de intranet que permitem curingas: permite que você acesse o site da intranet abrindo o Secure Web (com mVPN) e usando o endereço de domínio que você definir (por exemplo,

https://abc.example.com).

Etapas de configuração para túnel reverso dividido

Para configurar o modo reverso do túnel dividido no Citrix Gateway, siga estas etapas:

- Navegue até Políticas > Política de sessão.

- Selecione a política Secure Hub e navegue até Experiência do cliente > Túnel dividido.

- Selecione REVERSO.

Política do MDX de lista de exclusão do modo de túnel dividido reverso

Configure a política do Modo de túnel dividido reverso com o Intervalo de exclusão no Citrix Endpoint Management. O intervalo é baseado em uma lista separada por vírgulas de sufixos DNS e FQDN. Esta lista define as URLs para as quais o tráfego deve ser direcionado pela LAN do dispositivo e não enviado ao Citrix ADC.

A tabela a seguir observa se o Secure Web solicita credenciais ao usuário, com base na configuração e no tipo de site:

| Modo de conexão | Tipo de site | Cache de senha | SSO configurado para Citrix Gateway | O Secure Web solicita credenciais no primeiro acesso a um site | O Secure Web solicita credenciais em acessos subsequentes ao site | O Secure Web solicita credenciais após a alteração da senha |

|---|---|---|---|---|---|---|

| Com túnel – SSO de Web | HTTP | Não | sim | Não | Não | Não |

| Com túnel – SSO de Web | HTTPS | Não | sim | Não | Não | Não |

Políticas do Secure Web

Ao adicionar o Secure Web, esteja ciente destas políticas do MAM SDK que são específicas do Secure Web. Para todos os dispositivos móveis com suporte:

Sites permitidos ou bloqueados

O Secure Web normalmente não filtra links da web. Você pode usar esta política para configurar uma lista específica de sites permitidos ou bloqueados. Configure padrões de URL para restringir os sites que o navegador pode abrir, formatados como uma lista separada por vírgulas. Um sinal de mais (+) ou menos (-) precede cada padrão na lista. O navegador comparou um URL com os padrões na ordem listada até que uma correspondência fosse encontrada. Quando uma correspondência é encontrada, o prefixo determina a ação tomada da seguinte forma:

- Um prefixo de menos (-) instrui o navegador a bloquear o URL. Nesse caso, o URL é tratado como se o endereço de servidor da web não pudesse ser resolvido.

- Um prefixo de mais (+) permite que a URL seja processada normalmente.

- Se nenhum + ou - for fornecido com o padrão, + (permitir) será assumido.

- Se o URL não corresponder a nenhum padrão na lista, o URL será permitido

Para bloquear todos os outros URLs, termine a lista com um sinal de menos seguido de um asterisco (-*). Por exemplo:

- O valor da política

+http://*.mycorp.com/*,-http://*,+https://*,+ftp://*,-*permite URLs HTTP no domíniomycorp.com, mas os bloqueia em outros lugares, permite URLs HTTPS e FTP em qualquer lugar e bloqueia todas as outras URLs. - O valor da política

+http://*.training.lab/*,+https://*.training.lab/*,-*permite que os usuários abram qualquer site no domínio Training.lab (intranet) via HTTP ou HTTPS. O valor da política não permite que os usuários abram URLs públicos, como Facebook, Google, Hotmail, independentemente do protocolo.

O valor padrão é vazio (todas as URLs permitidas).

Bloquear pop-ups

Pop-ups são novas guias que os sites abrem sem sua permissão. Esta política determina se o Secure Web permite pop-ups. Se ativado, o Secure Web impede que sites abram pop-ups. O valor padrão é Desativado.

Indicadores pré-carregados

Define um conjunto pré-carregado de indicadores para o navegador Secure Web. A política é uma lista de tuplas separadas por vírgulas que incluem um nome de pasta, um nome amigável e um endereço web. Cada tripleto deve ter o formato pasta, nome, url, onde pasta e nome podem, opcionalmente, ser colocados entre aspas duplas (“).

Por exemplo, os valores da política,"Mycorp, Inc. página inicial",https://www.mycorp.com, "Links MyCorp",Login da conta,https://www.mycorp.com/Accounts "Links MyCorp/Relações com investidores","Fale conosco",https://www.mycorp.com/IR/Contactus.aspx defina três indicadores. O primeiro é um link principal (sem nome de pasta) intitulado “Mycorp, Inc. página inicial”. O segundo link é colocado em uma pasta intitulada “Links MyCorp” e rotulada “Login da conta”. O terceiro é colocado na subpasta “Relações com Investidores” da pasta “Links MyCorp” e exibido como “Fale conosco”.

O valor padrão é vazio.

URL da página inicial

Define o site que o Secure Web carrega quando iniciado. O valor padrão é vazio (página inicial padrão).

Somente para dispositivos Android e iOS compatíveis:

Interface do usuário do navegador

Determina o comportamento e a visibilidade dos controles da interface do usuário do navegador para o Secure Web. Normalmente todos os controles de navegação estão disponíveis. Isso inclui avançar, retroceder, barra de endereços e controles de atualização/parada. Você pode configurar esta política para restringir o uso e a visibilidade de alguns desses controles. O valor padrão é Todos os controles visíveis.

Opções:

- Todos os controles visíveis. Todos os controles são visíveis e os usuários não estão impedidos de usá-los.

- Barra de endereços somente leitura. Todos os controles ficam visíveis, mas os usuários não podem editar o campo de endereço do navegador.

- Ocultar barra de endereços. Oculta a barra de endereços, mas não outros controles.

- Ocultar todos os controles. Suprime toda a barra de ferramentas para proporcionar uma experiência de navegação sem moldura.

Ativar cache de senha da web

Quando os usuários do Secure Web inserem credenciais ao acessar ou solicitar um recurso da Web, esta política determina se o Secure Web armazena silenciosamente a senha no dispositivo. Esta política se aplica a senhas inseridas em caixas de diálogo de autenticação e não a senhas inseridas em formulários da web.

Se Ativado, o Secure Web armazena em cache todas as senhas que os usuários inserem ao solicitar um recurso da web. Se Desativado, o Secure Web não armazena senhas em cache e remove as senhas existentes armazenadas em cache. O valor padrão é Desativado.

Servidores proxy

Você também pode configurar servidores proxy para o Secure Web quando usado no modo Com túnel — SSO de Web. Para obter mais detalhes, consulte esta postagem no blog.

Sufixos DNS

No Android, se os sufixos DNS não estiverem configurados, a VPN poderá falhar. Para obter detalhes sobre como configurar sufixos DNS, consulte Suporte a consultas DNS usando sufixos DNS para dispositivos Android.

Preparando sites de intranet para o Secure Web

Esta seção é para desenvolvedores de sites que precisam preparar um site de intranet para uso com o Secure Web para Android e iOS. Sites de intranet projetados para navegadores de área de trabalho exigem alterações para funcionar corretamente em dispositivos Android e iOS.

O Secure Web conta com o Android WebView e o iOS WkWebView para fornecer suporte à tecnologia da web. Algumas das tecnologias da web com suporte pelo Secure Web são:

- AngularJS

- ASP .NET

- JavaScript

- jQuery

- WebGL

- WebSockets (somente no modo irrestrito)

Algumas das tecnologias da web sem suporte pelo Secure Web são:

- Flash

- Java

A tabela a seguir mostra os recursos e tecnologias de renderização HTML com suporte pelo Secure Web. “X” indica que o recurso está disponível para uma combinação de plataforma, navegador e componente.

| Tecnologia | Secure Web para iOS | Secure Web para Android |

|---|---|---|

| Mecanismo JavaScript | JavaScriptCore | V8 |

| Armazenamento local | X | X |

| AppCache | X | X |

| IndexedDB | X | |

| SPDY | X | |

| WebP | X | |

| srcet | X | X |

| WebGL | X | |

| API requestAnimationFrame | X | |

| API Navigation Timing | X | |

| API Resource Timing | X |

As tecnologias funcionam da mesma forma em todos os dispositivos; no entanto, o Secure Web retorna diferentes sequências de agentes de usuário para diferentes dispositivos. Para determinar a versão do navegador usada no Secure Web, você pode exibir sua sequência de agente de usuário. Você pode verificar o agente de usuário nos logs do Secure Web. Para coletar os logs do Secure Web, navegue até Secure Hub > Ajuda > Notificar problema. Selecione Secure Web na lista de aplicativos. Você recebe um email com os arquivos de log compactados anexados.

Solução de problemas em sites de intranet

Para solucionar problemas de renderização quando seu site de intranet é visualizado no Secure Web, compare como o site é renderizado no Secure Web e em um navegador de terceiros compatível.

Para iOS, os navegadores de terceiros compatíveis para testes são Chrome e Dolphin.

Para Android, o navegador de terceiros compatível para testes é o Dolphin.

Nota:

O Chrome é um navegador nativo do Android. Não o utilize para comparação.

No iOS, certifique-se de que os navegadores tenham suporte a VPN no nível do dispositivo. Você pode configurar esse suporte no dispositivo em Configurações > VPN > Adicionar configuração de VPN.

Você também pode usar aplicativos de cliente VPN disponíveis na App Store, como Citrix Secure Access, Cisco AnyConnect ou Pulse Secure.

- Se uma página da web for exibida da mesma forma nos dois navegadores, o problema está no seu site. Atualize seu site e certifique-se de que ele funciona bem no sistema operacional.

- Se o problema em uma página da Web aparecer apenas no Secure Web, entre em contato com o suporte Citrix para abrir um tíquete de suporte. Forneça as etapas de solução de problemas, incluindo os tipos de navegador e sistema operacional testados. Se o Secure Web para iOS tiver problemas de renderização, você poderá incluir um arquivo da web da página conforme descrito nas etapas a seguir. Isso ajuda a Citrix a resolver o problema mais rapidamente.

Verificar conectividade SSL

Certifique-se de que a cadeia de certificados SSL esteja configurada corretamente. Você pode verificar se há CAs raiz ou intermediárias ausentes que não estejam vinculadas ou instaladas em dispositivos móveis usando o Verificador de certificado SSL.

Muitos certificados de servidor são assinados por diversas Autoridades de Certificação (CA) hierárquicas, o que significa que os certificados formam uma cadeia. Você deve vincular esses certificados. Para obter informações sobre como instalar ou vincular seus certificados, consulte Instalar, vincular e atualizar certificados.

Para criar um arquivo de arquivamento da Web

Ao usar o Safari no macOS 10.9 ou posterior, você pode salvar uma página da Web como um arquivo de arquivamento da Web (chamado de lista de leitura). O arquivo de arquivamento da Web inclui todos os arquivos vinculados, como imagens, CSS e JavaScript.

-

No Safari, esvazie a pasta Lista de leitura: no Finder, clique no menu Ir na barra Menu, escolha Ir para a pasta, digite o nome do caminho ~/Library/Safari/ReadingListArchives/. Agora exclua todas as pastas naquela localização.

-

Na barra Menu, vá para Safari > Preferências > Avançado e ative Mostrar menu Desenvolver na barra de menus.

-

Na barra Menu, vá para Desenvolver > Agente do usuário e insira o agente do usuário do Secure Web: (Mozilla/5.0 (iPad; CPU OS 8_3 como macOS) AppleWebKit/600.1.4 (KHTML, como Gecko) Mobile/12F69 Secure Web/10.1.0 (build 1.4.0) Safari/8536.25).

-

No Safari, abra o site que você deseja salvar como lista de leitura (arquivo de arquivamento da web).

-

Na barra Menu, vá para Indicadores > Adicionar à lista de leitura. Esta etapa pode levar alguns minutos. O arquivamento ocorre em segundo plano.

-

Localize a lista de leitura arquivada: na barra Menu, vá para Exibir > Mostrar barra lateral da lista de leitura.

-

Verifique o arquivo de arquivamento:

- Desative a conectividade de rede do seu Mac.

-

Abra o site na lista de leitura.

O site é renderizado completamente.

-

Compactar o arquivo de arquivamento: no Finder, clique no menu Ir na barra Menu, escolha Ir para a pasta e digite o nome do caminho ~/Library/Safari/ReadingListArchives/. Em seguida, compacte a pasta que tem uma sequência hexadecimal aleatória como nome de arquivo. Este arquivo é o arquivo que você pode enviar ao suporte da Citrix ao abrir um tíquete de suporte.

Recursos do Secure Web

O Secure Web usa tecnologias de troca de dados móveis para criar um túnel VPN dedicado para que os usuários acessem sites internos e externos e todos os outros sites. Os sites incluem sites com informações confidenciais em um ambiente protegido pelas políticas da sua organização.

A integração do Secure Web com o Secure Mail e o Citrix Files oferece uma experiência de usuário perfeita dentro do contêiner seguro do Endpoint Management. Aqui estão alguns exemplos de recursos de integração:

- Quando os usuários tocam nos links Mailto, uma nova mensagem de email é aberta no Secure Mail sem necessidade de autenticação adicional.

-

Permitir que links sejam abertos no Secure Web, mantendo os dados seguros: no Secure Web para Android, um túnel VPN dedicado permite que os usuários acessem sites com informações confidenciais com segurança. Eles podem clicar em links do Secure Mail, do Secure Web ou de um aplicativo de terceiros. O link abre no Secure Web e os dados são armazenados com segurança. Os usuários podem abrir um link interno que possui o esquema ctxmobilebrowser no Secure Web. Ao fazer isso, o Secure Web transforma o prefixo

ctxmobilebrowser://emhttp://. Para abrir um link HTTPS, o Secure Web transformactxmobilebrowsers://emhttps://.No Secure Web para iOS, esse recurso depende de uma política MDX de interação de aplicativo chamada Troca de documentos de entrada. A política é definida como Irrestrito por padrão. Essa configuração permite que URLs sejam abertas no Secure Web. Você pode alterar a configuração da política para que somente os aplicativos incluídos em uma lista de permissão possam se comunicar com o Secure Web.

-

Quando os usuários clicam em um link da intranet em uma mensagem de email, o Secure Web acessa esse site sem necessidade de autenticação adicional.

- Os usuários podem carregar arquivos para o Citrix Files que eles baixam da Web no Secure Web.

Os usuários do Secure Web também podem realizar as seguintes ações:

-

Bloquear pop-ups.

Nota:

Grande parte da memória do Secure Web é usada para renderizar pop-ups, então o desempenho geralmente é melhorado ao bloquear pop-ups nas Configurações.

- Marcar seus sites favoritos como indicadores.

- Baixar arquivos.

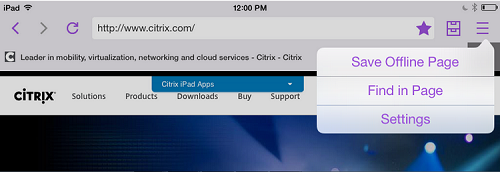

- Salvar páginas offline.

- Salvar senhas automaticamente.

- Limpar cache/histórico/cookies.

- Desativar cookies e armazenamento local HTML5.

- Compartilhar dispositivos com segurança com outros usuários.

- Pesquisar na barra de endereços.

- Permitir que aplicativos Web executados com o Secure Web acessem sua localização.

- Exportar e importar configurações.

- Abrir arquivos diretamente no Citrix Files sem precisar baixar os arquivos. Para ativar esse recurso, adicione ctx-sf: à política de URLs permitidas no Endpoint Management.

- No iOS, use ações do 3D Touch para abrir uma nova guia e acessar páginas offline, sites favoritos e downloads diretamente da tela inicial.

-

No iOS, baixe arquivos de qualquer tamanho e abra-os no Citrix Files ou outros aplicativos.

Nota:

Colocar o Secure Web em segundo plano faz com que o download pare.

-

Pesquisar um termo na exibição de página atual usando Localizar na página.

O Secure Web também tem suporte a texto dinâmico, exibindo a fonte definida pelos usuários em seus dispositivos.

Nota:

- O Citrix Files para XenMobile atingiu o fim da vida útil (EOL) em 1º de julho de 2023. Para obter mais informações, consulte EOL e aplicativos preteridos