S/MIME para Secure Mail

O Secure Mail oferece suporte a Secure/Multipurpose Internet Mail Extensions (S/MIME), permitindo que os usuários assinem e criptografem mensagens para maior segurança. A assinatura garante ao destinatário que o remetente identificado não enviou a mensagem a um impostor. A criptografia garante que apenas os destinatários com um certificado compatível tenham permissão para abrir a mensagem.

Para obter detalhes sobre S/MIME, consulte Microsoft TechNet.

Na tabela a seguir, X indica que o Secure Mail dá suporte a um recurso S/MIME no sistema operacional do dispositivo.

| Recurso S/MIME | iOS | Android |

|---|---|---|

| Integração de provedores de identidade digital: você pode integrar o Secure Mail com um provedor de identidade digital de terceiros compatível. O provedor de identidade host fornece certificados para um aplicativo de provedor de identidade em dispositivos do usuário. Esse aplicativo envia certificados para o cofre compartilhado do Endpoint Management, uma área de armazenamento segura para dados confidenciais de aplicativos. O Secure Mail obtém certificados do cofre compartilhado. Para obter mais informações, consulte a seção Integração com um provedor de identidade digital. | X | |

| Suporte a credenciais derivadas | O Secure Mail dá suporte ao uso de credenciais derivadas como uma fonte de certificado. Para obter mais informações sobre credenciais derivadas, consulte o artigo Credenciais derivadas para iOS na documentação do Citrix Endpoint Management. | |

| Distribuição de certificado por email: A distribuição de certificados por email requer que você crie modelos de certificado e, em seguida, use os modelos para solicitar certificados de usuário. Após instalar e validar os certificados, exporte os certificados de usuário e depois envie-os por email para os usuários. Os usuários então abrem o email no Secure Mail e importam os certificados. Para obter detalhes, consulte a seção Distribuição de certificados por email. | X | X |

| Importação automática de certificados finalidade única: O Secure Mail detecta se um certificado é somente para assinatura ou criptografia e então importa automaticamente o certificado e notifica o usuário. Se um certificado servir para as duas finalidades, os usuários são solicitados para importá-lo. | X |

Integração com um provedor de identidade digital

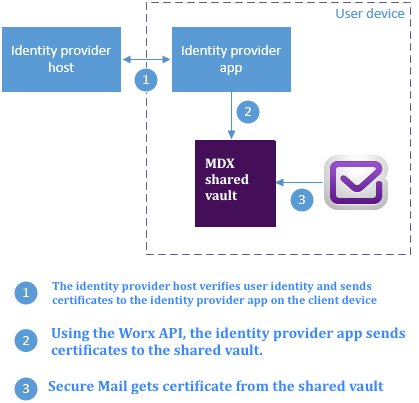

O seguinte diagrama mostra o caminho que um certificado digital faz a partir do host do provedor de identidade para o Secure Mail. Isso ocorre quando você integra o Secure Mail com suporte a um provedor de identidade digital de terceiro.

O cofre compartilhado do MDX é uma área de armazenamento para os dados confidenciais do aplicativo, como certificados. Somente o aplicativo habilitado pelo Endpoint Management pode acessar o cofre compartilhado.

Pré-requisitos

Secure Mail oferece suporte para a integração com Entrust IdentityGuard.

Configuração da integração

- Prepare o aplicativo provedor de identidade e forneça-o aos usuários:

- Entre em contato com a Entrust para obter o .ipa para preparar.

-

Use o MDX Toolkit para preparar o aplicativo.

Se você implantar este aplicativo para os usuários que já têm uma versão do aplicativo fora do ambiente do Endpoint Management, use uma ID exclusiva para este aplicativo. Use o mesmo perfil de provisionamento para este aplicativo e o Secure Mail.

- Adicione o aplicativo ao Endpoint Management e publique-o na loja de aplicativos do Endpoint Management.

-

Informe aos seus usuários que eles devem instalar o aplicativo provedor de identidade no Secure Hub. Forneça instruções, conforme o necessário, sobre as etapas de pós-instalação.

Dependendo de como você configurar as políticas de S/MIME para o Secure Mail na próxima etapa o Secure Mail poderá solicitar aos usuários que instalem certificados ou ativar o S/MIME nas configurações do Secure Mail. As etapas para ambos os procedimentos estão em Ativar S/MIME no Secure Mail para iOS.

-

Ao adicionar o Secure Mail ao Endpoint Management, configure estas políticas:

-

Definir a política de origem de certificado S/MIME como Cofre compartilhado. Esta configuração significa que o Secure Mail usa os certificados armazenados no seu cofre compartilhado pelo seu provedor de identidade digital.

-

Para ativar o S/MIME durante a configuração inicial do Secure Mail, configure a política Ativar S/MIME durante a primeira inicialização do Secure Mail. A política determina se o Secure Mail ativa S/MIME quando houver certificados no cofre de dados compartilhado. Se nenhum certificado estiver disponível, o Secure Mail solicita ao usuário para importar certificados. Se a política não estiver ativada, os usuários podem ativar o controle S/MIME nas configurações do Secure Mail. Como padrão, o Secure Mail não ativa o S/MIME, o que significa que os usuários devem ativar o S/MIME através das configurações do Secure Mail.

-

Uso de credenciais derivadas

Em vez de se integrar a um provedor de identidade digital, você pode permitir o uso de credenciais derivadas.

Ao adicionar o Secure Mail ao Endpoint Management, configure a política de origem de certificado S/MIME para Credenciais Derivadas. Para obter mais informações, consulte Credenciais Derivadas para iOS.

Distribuição de certificados por email

Em vez de integração com um provedor de identidade digital ou usar credenciais derivadas, você pode distribuir certificados para usuários por email. Esta opção requer as seguintes etapas gerais que estão detalhados nesta seção.

-

Use o Gerenciador de Servidor para ativar o registro da web para Serviços de Certificados Microsoft e verificar as configurações de autenticação no IIS.

-

Crie modelos de certificado para assinar e criptografar mensagens de email. Use os modelos para solicitar certificados de usuário.

-

Instale e valide os certificados, exporte os certificados de usuário e depois envie-os por email para os usuários.

-

Os usuários abrem o email do Secure Mail e importam os certificados. Os certificados, portanto, ficam disponíveis somente para o Secure Mail. Eles não serão exibidos no perfil para iOS S/MIME.

Pré-requisitos

As instruções nesta seção são baseadas nos seguintes componentes:

- XenMobile Server 10 e versões posteriores

- Uma versão suportada do Citrix Gateway, anteriormente NetScaler Gateway

- O Secure Mail para iOS (versão mínima 10.8.10); Secure Mail para dispositivos Android (versão mínima 10.8.10)

- Microsoft Windows Server 2008 R2 ou versões posteriores com serviços de certificados Microsoft que atuam como a raiz de autoridade de certificação (CA)

- Microsoft Exchange:

- Atualização cumulativa 4 do Exchange Server 2016

- Atualização cumulativa 15 do Exchange Server 2013

- Exchange Server 2010 SP3 Update Rollup 16

Você deve atender aos pré-requisitos a seguir antes de configurar o controle S/MIME:

- Entregue os certificados raiz e intermediários para os dispositivos móveis manualmente ou por meio de uma política de credenciais de dispositivo no Endpoint Management. Para obter detalhes, consulte Política de credenciais de dispositivo.

- Se você estiver usando certificados de servidor privados para proteger o tráfego do ActiveSync para o Servidor do Exchange, faça o seguinte: instale todos os certificados raiz e intermediários nos dispositivos móveis.

Ativar o registro na web dos serviços de certificado Microsoft

- Vá até Ferramentas administrativas e selecione Gerenciador de servidor.

- Em Serviços de certificados do Active Directory, verifique se o Registro na web da autoridade de certificação está instalado.

- Selecione Adicionar serviços de função para instalar o Registro na web da autoridade de certificação, se necessário.

- Assinale Registro na web de autoridade de certificação e clique em Avançar.

- Clique em Fechar ou Concluir quando a instalação for concluída.

Verificação das suas configurações de autenticação no IIS

- Verifique se o site de inscrição na Web usado para solicitar certificados de usuário (por exemplo,

https://ad.domain.com/certsrv/) está protegido com um certificado de servidor de HTTPS (particular ou público). - O site de inscrição na web deve ser acessado por HTTPS.

- Vá até Ferramentas administrativas e selecione Gerenciador de servidor.

- Em Servidor Web (IIS), procure em Serviços de função. Verifique se a autenticação de mapeamento de certificado de cliente e a autenticação de mapeamento de certificado de cliente IIS estão instalados. Caso não estejam, instale os serviços de função.

- Vá até Ferramentas administrativas e selecione Gerenciador de Serviços de Informações da Internet (IIS).

- No painel esquerdo da janela do gerenciador do IIS, selecione o servidor que está executando a instância de IIS para o registro na web.

- Clique em Autenticação.

- Certifique-se de que a Autenticação de certificado de cliente Active Directory está Habilitado.

- Clique em Sites > Site padrão para Microsoft Internet Information Services > Associações no painel direito.

- Adicione uma associação HTTPS, se ainda não existir.

- Ir para a página inicial do site da web padrão.

- Clique em Configurações de SSL e clique em Aceitar para certificados do cliente.

Criação de novos modelos de certificado

Para assinar e criptografar mensagens de email, a Citrix recomenda que você crie novos certificados nos serviços de certificados do Active Directory da Microsoft. Se você usar o mesmo certificado para as duas finalidades e arquivar o certificado de criptografia, é possível recuperar um certificado de assinatura e permitir assinar por outra pessoa.

O procedimento a seguir duplica os modelos de certificado da Autoridade de Certificação (CA):

- Somente assinatura do Exchange (para assinatura)

- Usuário do Exchange (para criptografia)

-

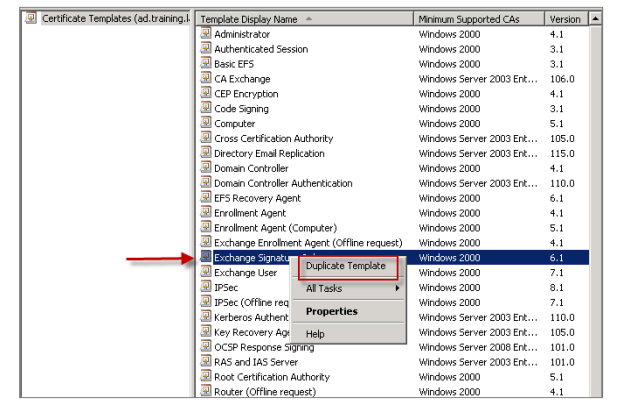

Abrir o snap-in da Autoridade de Certificação.

-

Expanda a autoridade de certificação e vá para Modelos de Certificado.

-

Clique com o botão direito do mouse e, em seguida, clique em Gerenciar.

-

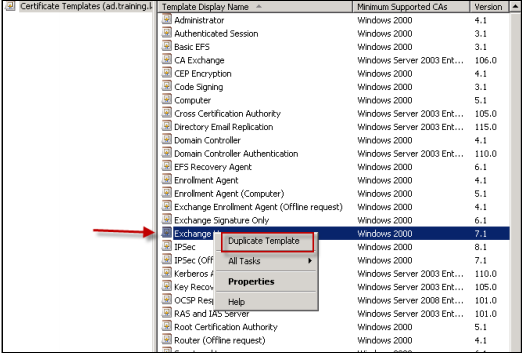

Procure o modelo Somente Assinatura do Exchange, clique com o botão direito no modelo e, em seguida, clique em Duplicar modelo.

-

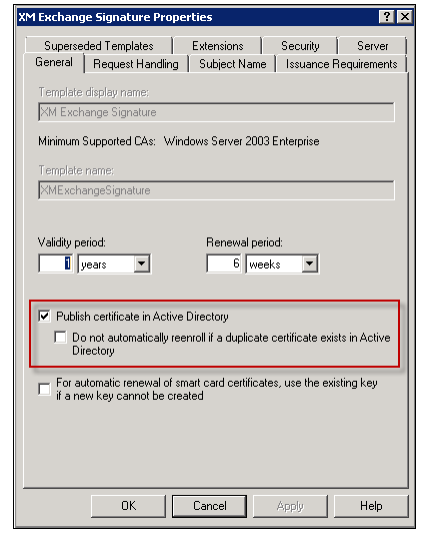

Atribua qualquer nome.

-

Assinale a caixa de seleção Publicar certificado no Active Directory.

Nota:

Se você não marcar a caixa de seleção Publicar certificado no Active Directory, os usuários devem publicar os certificados de usuário (para assinatura e criptografia) manualmente. Eles podem fazer isso por meio de Cliente de email do Outlook > Central de confiabilidade > Segurança de email > Publicar na GAL (lista de endereços Global).

-

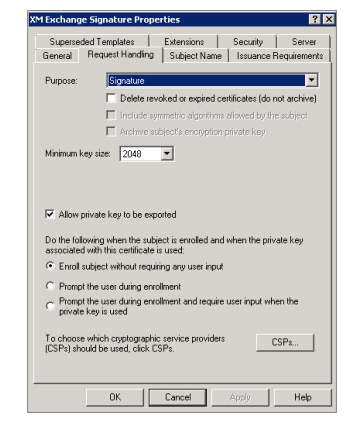

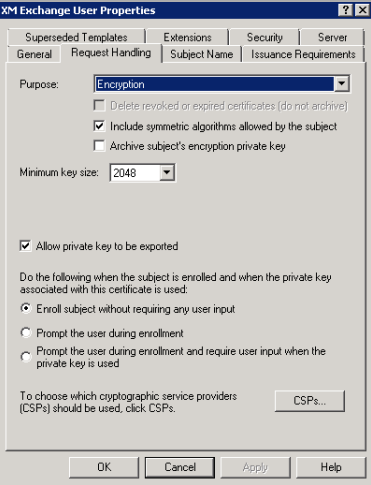

Clique na guia Tratamento de solicitação e defina os seguintes parâmetros:

- Finalidade: assinatura

- Tamanho mínimo da chave: 2048

- Caixa de seleção Permitir que a chave privada seja exportada:selecionada

- Caixa de seleção Registrar requerente sem solicitar entrada do usuário: selecionada

-

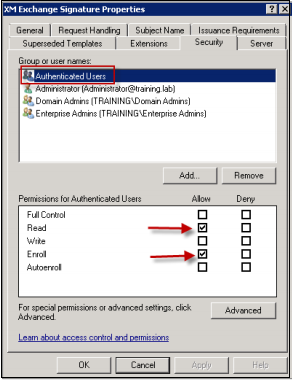

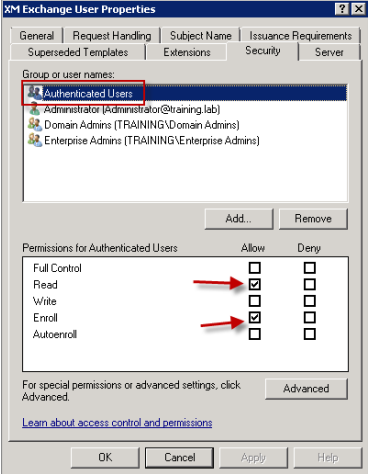

Clique na guia Segurança, em Nomes de usuário ou grupo, verifique se Usuários autenticados (ou outro grupo de segurança de domínio desejado) foi adicionado. Também garanta que em Permissões para usuários autenticados, as caixas de seleção Leitura e Registro estão selecionadas para Permitir.

-

Para todas as outras guias e configurações, deixe as configurações padrão.

-

Em Modelos de certificado, clique em Usuário do Exchange e, em seguida, repita as etapas de 4 até 9.

Para o novo modelo de Usuário do Exchange, use as mesmas configurações padrão para o modelo original.

-

Clique na guia Tratamento de solicitação e defina os seguintes parâmetros:

- Finalidade: criptografia

- Tamanho mínimo da chave: 2048

- Caixa de seleção Permitir que a chave privada seja exportada:selecionada

-

Caixa de seleção Registrar requerente sem solicitar entrada do usuário: selecionada

-

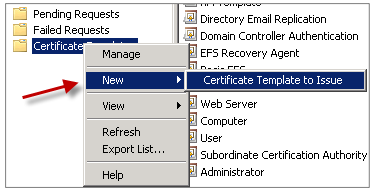

Quando os dois modelos são criados, lembre-se de emitir os dois modelos de certificado. Clique em Novo e, em seguida, clique em Modelo de Certificado a Ser Emitido.

Solicitação de certificados de usuário

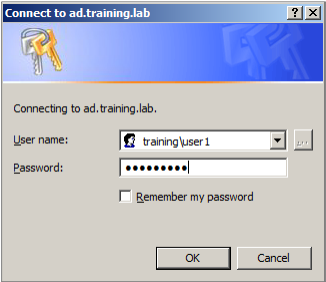

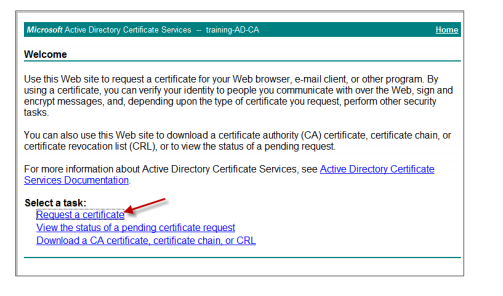

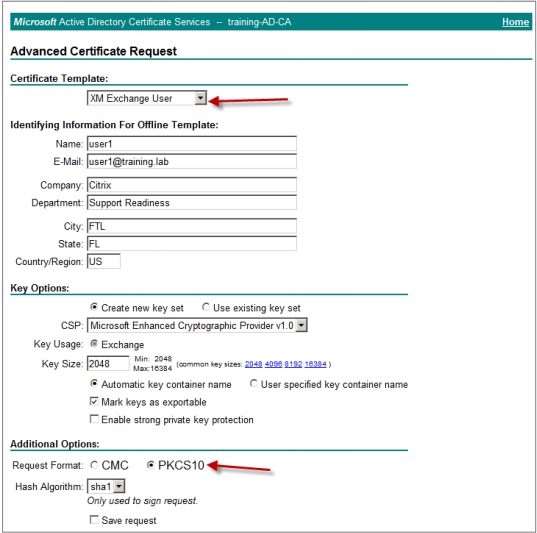

Este procedimento usa “user1” para navegar para a página de inscrição da Web; por exemplo, https://ad.domain.com/certsrv/. O procedimento solicita dois novos certificados de usuário para email seguro: um certificado para assinatura e outro para criptografia. Você pode repetir o mesmo procedimento para outros usuários de domínio que exigem o uso de S/MIME por Secure Mail.

A inscrição manual através do site de registro na web (por exemplo, https://ad.domain.com/certsrv/) em Serviços de Certificados Microsoft para gerar os certificados de usuário para assinatuta e criptografia. Uma alternativa é configurar inscrição automática através de uma Política de Grupo para o grupo de usuários que usariam este recurso.

-

Em um computador com o Windows, abra o Internet Explorer e vá para o site de inscrição para solicitar um novo certificado de usuário.

Nota:

Faça logon com o nome de usuário de domínio correto para solicitar o certificado.

-

Quando conectado, clique em Solicitar um certificado.

-

Clique em Solicitação de certificado avançado.

-

Clique em Criar e enviar uma solicitação a esta autoridade de certificação.

-

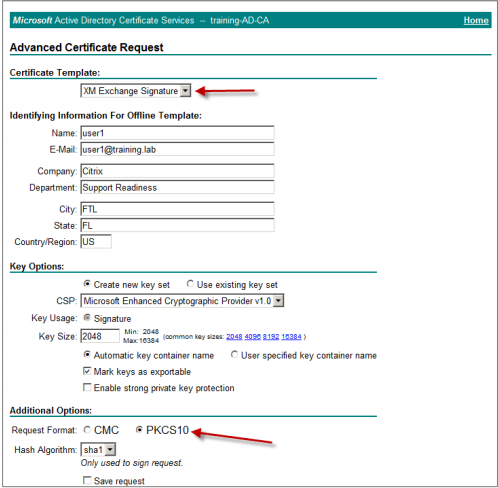

Gere o certificado de usuário para fins de assinatura. Selecione o nome do modelo apropriado nome e digite suas configurações de usuário e, em seguida, próximo a Solicitar formato, selecione PKCS10.

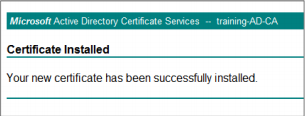

A solicitação foi enviada.

-

Clique em Instalar este certificado.

-

Confirme se o certificado foi instalado com êxito.

-

Repetir o mesmo procedimento, mas agora para criptografar mensagens de email. Com o mesmo usuário conectado ao Web site de registro, vá para o link Página inicial para solicitar um novo certificado.

-

Selecione o novo modelo para a criptografia e digite as mesmas configurações de usuário que você inseriu na etapa 5.

-

Verifique se você instalou o certificado com êxito e repita o mesmo procedimento para gerar um par de certificados de usuário para outro usuário de domínio. Este exemplo segue o mesmo procedimento e gera um par de certificados para “User2”.

Nota:

Esse procedimento usa o mesmo computador com Windows para solicitar o segundo par de certificados para “User2”.

Validação de certificados publicados

-

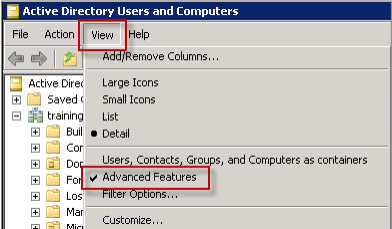

Para garantir que os certificados estão instalados corretamente no domínio perfil de usuário, vá para Usuários e computadores do Active Directory > Exibir > Recursos avançados.

-

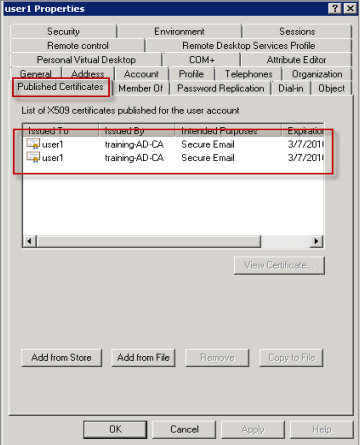

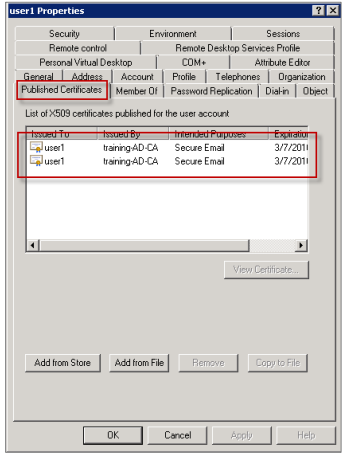

Ir para as propriedades do usuário (User1 neste exemplo) e, em seguida, clique na guia Certificados publicados. Verifique se ambos os certificados estão disponíveis. Você também pode verificar se cada certificado tem um uso específico.

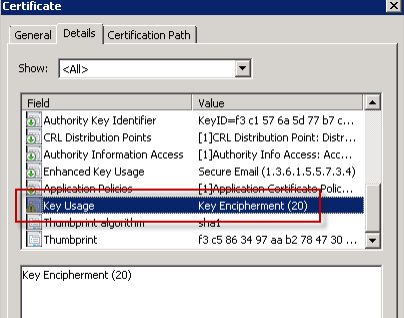

A figura apresenta um certificado para criptografar mensagens de email.

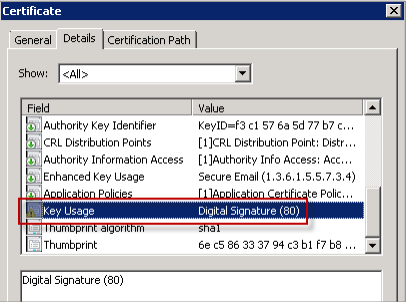

A figura apresenta um certificado para assinar mensagens de email.

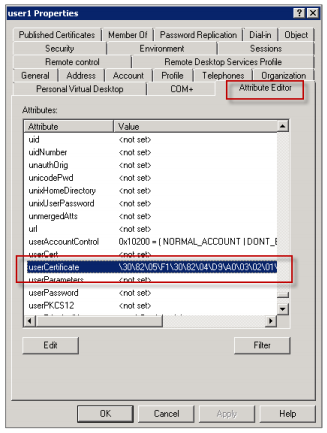

Verifique se o certificado correto criptografado está atribuído ao usuário. Você pode verificar essas informações em Usuários e computadores do Active Directory > Propriedades de usuário.

O modo de funcionamento do Secure Mail é verificando o atributo de objeto de usuário userCertificate por meio de consultas LDAP. Você pode ler o valor na guia Editor de atributos. Se este campo está vazio ou tem o certificado de usuário incorreto para criptografia, o Secure Mail não pode criptografar (ou descriptografar) uma mensagem.

Exportação de certificados de usuário

Este procedimento exporta os pares de certificados “User1” e “User2” no formato .PFX (PKCS#12) com a chave privada. Quando exportados, os certificados são enviados por email ao usuário por meio do Outlook Web Access (OWA).

-

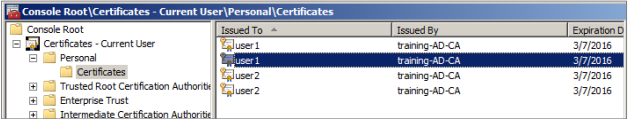

Abra o console do MMC e vá para o snap-in de Certificados - Usuário atual. Você vê dois pares de certificados “User1” e “User2”.

-

Clique com o botão direito do mouse no certificado e, em seguida, clique em Todas as Tarefas > Exportar.

-

Exportar a chave privada selecionando Sim, exportar a chave privada.

-

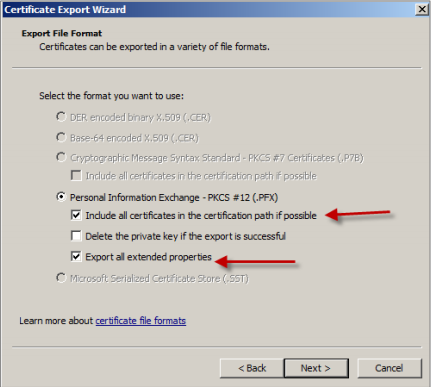

Assinale as caixas de seleção Incluir todos os certificados no caminho de certificação, se possível e Exportar todas as propriedades estendidas.

-

Quando você exportar o certificado, repita o mesmo procedimento para o restante certificados para usuários.

Nota:

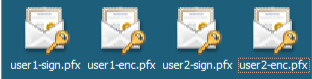

Identifique com clareza qual certificado é o de assinatura e qual é o de criptografia. No exemplo, os certificados estão marcados como userX-sign.pfx and userX-enc.pfx.

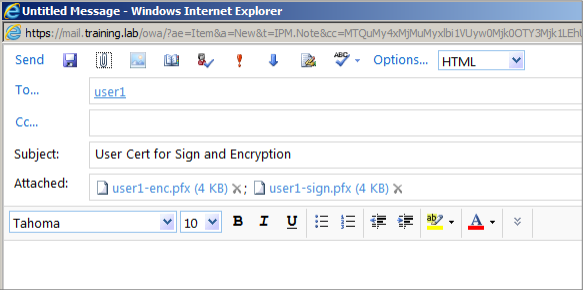

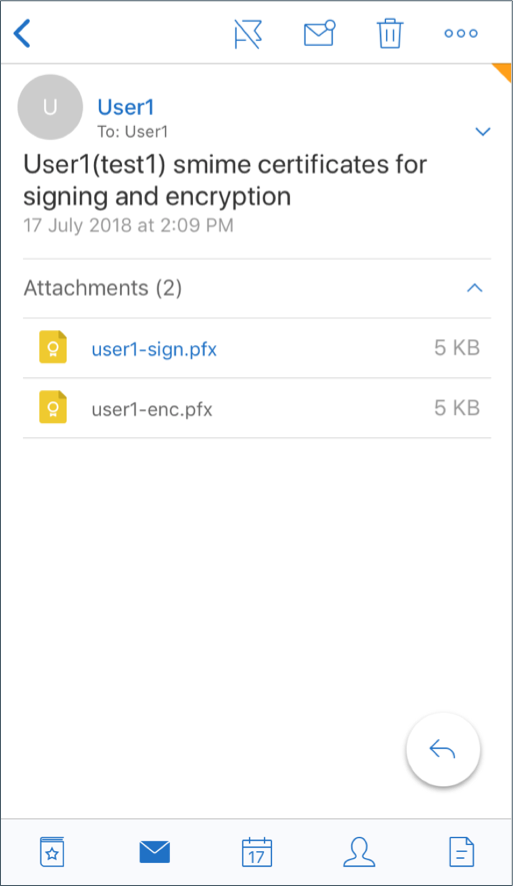

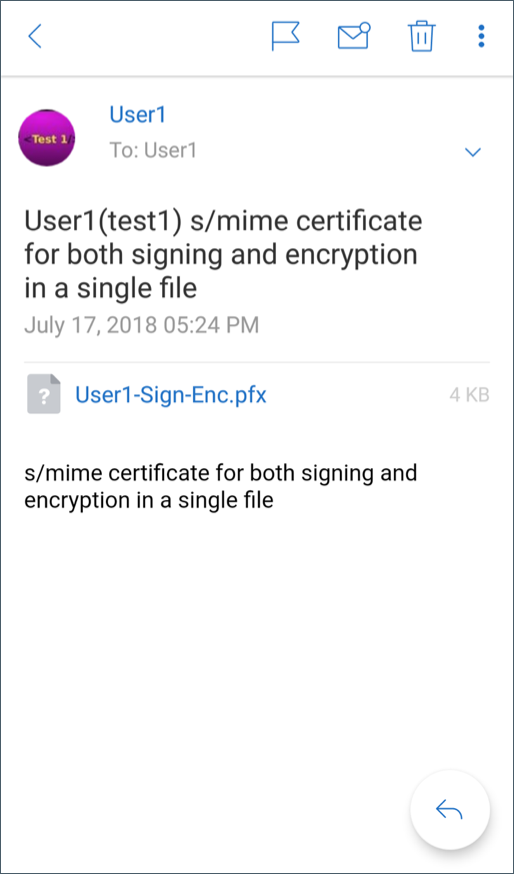

Enviando por meio de certificados

Quando todos os certificados tiverem sido exportados no formato PFX, você poderá usar o Outlook Web Access (OWA) para enviá-los por email. O nome de logon neste exemplo é User1 e o email enviado contém ambos os certificados.

Repetir o mesmo procedimento para User2 ou outros usuários no domínio.

Ativação do controle S/MIME do Secure Mail para iOS e Android

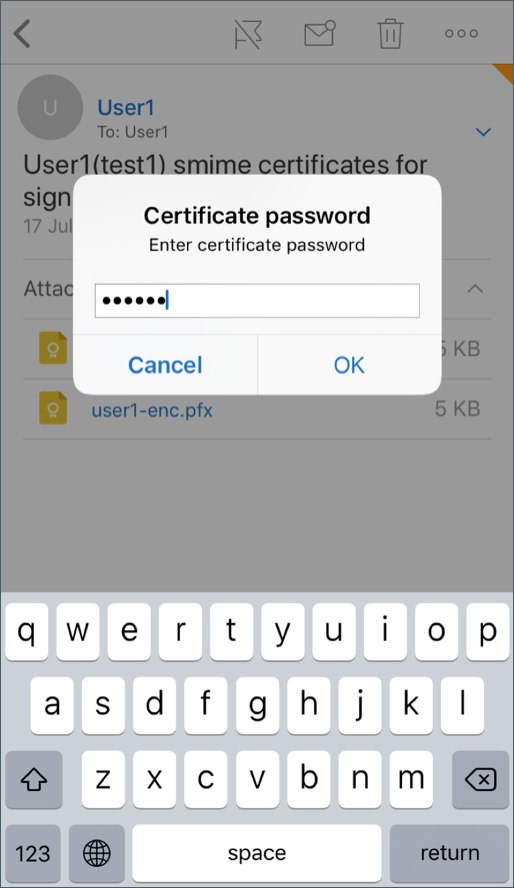

Depois que o email tenha sido entregue, a próxima etapa é abrir a mensagem usando Secure Mail e, em seguida, ativar o controle S/MIME com os certificados apropriados para autenticação e criptografia.

Para habilitar o S/MIME com certificados individuais de assinatura e criptografia

-

Abra o Secure Mail e navegue até o e-mail que contém os certificados S/MIME.

-

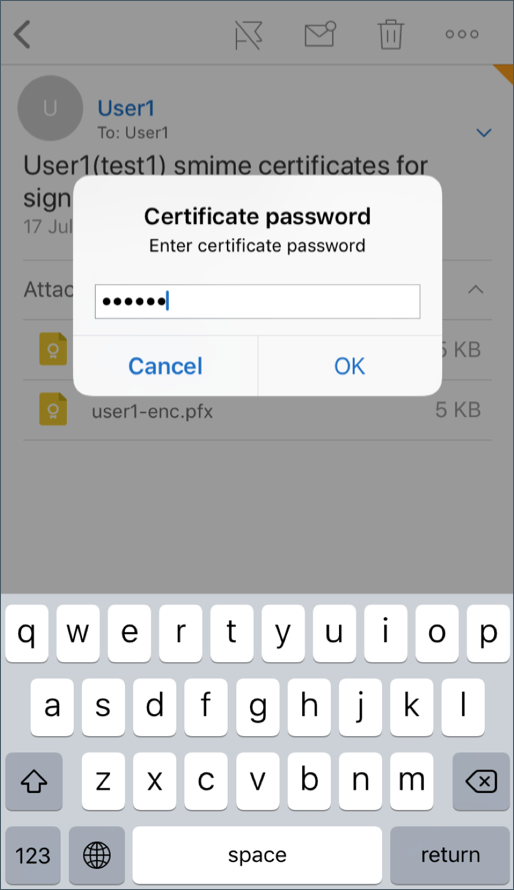

Toque no certificado de assinatura para baixar e importar.

-

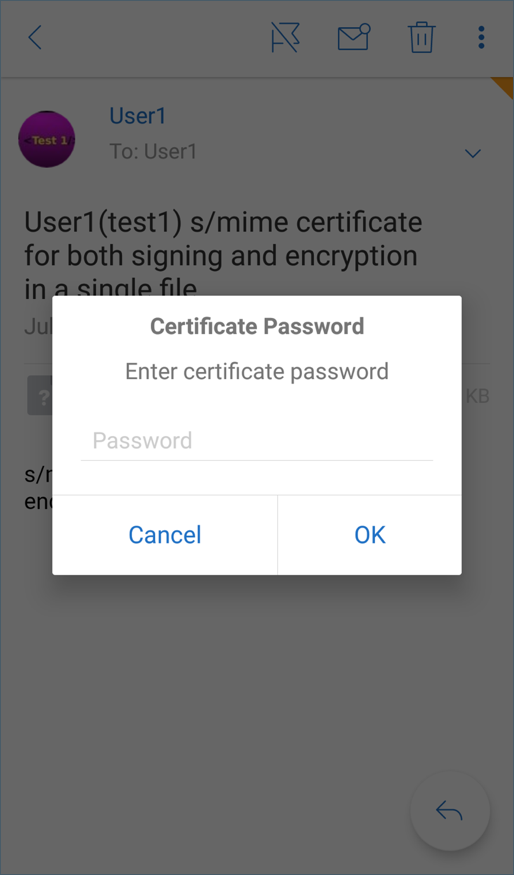

Digite a senha atribuída à chave privada quando o certificado de assinatura foi exportado do servidor.

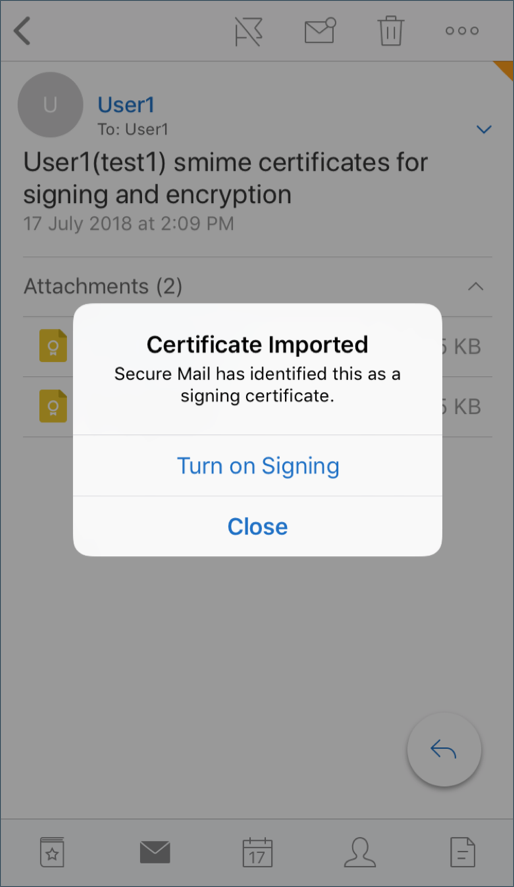

Seu certificado foi importado.

-

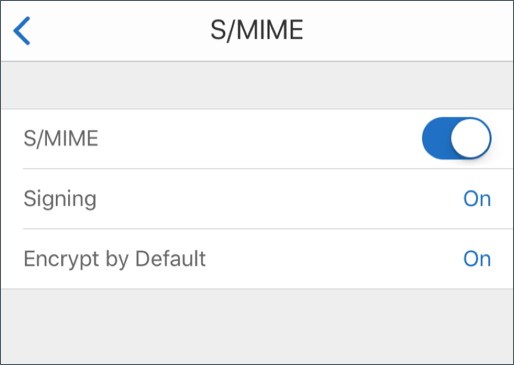

Toque em Ativar a assinatura

-

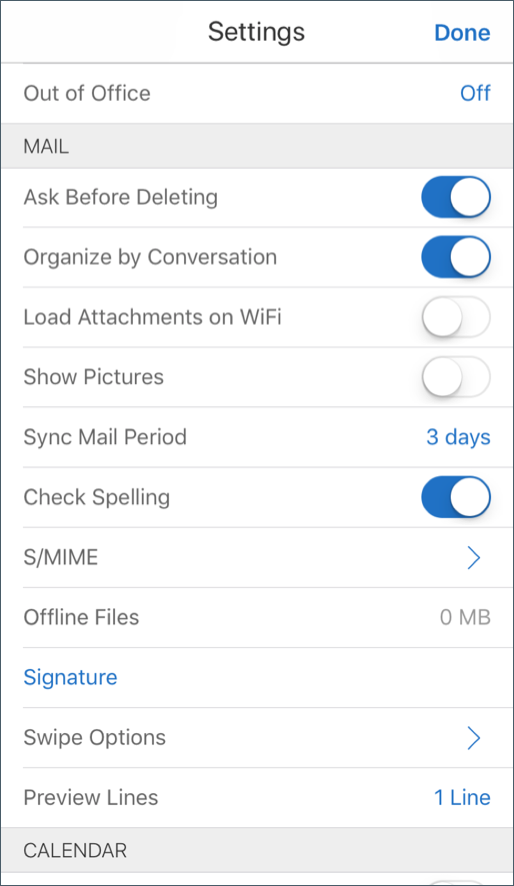

Alternativamente, você pode navegar para Configurações > e S/MIME e tocar em S/MIME para ativar o certificado de assinatura.

-

Na tela Assinatura, verifique se o certificado de assinatura correto foi importado.

-

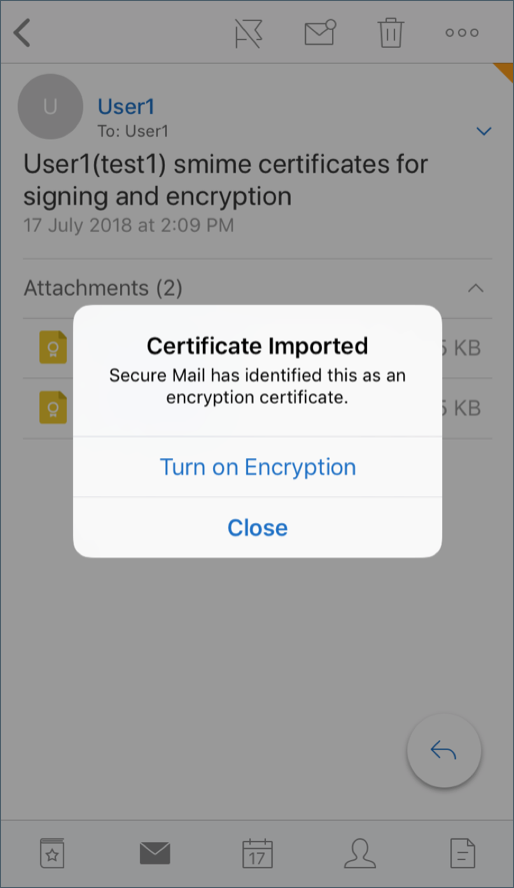

Volte para o email e toque no certificado de criptografia para baixar e importar.

-

Digite a senha atribuída à chave privada quando o certificado de criptografia foi exportado do servidor.

Seu certificado foi importado.

-

Toque em Ativar a criptografia

-

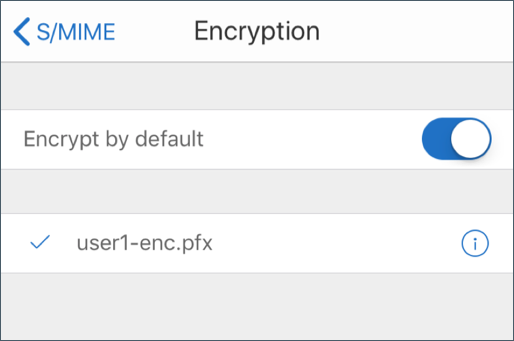

Alternativamente, você pode navegar para Configurações > e S/MIME e tocar em S/MIME para ativar Criprografar como padrão.

-

Na tela Criptografia, verifique se o certificado de criptografia correto foi importado.

Nota:

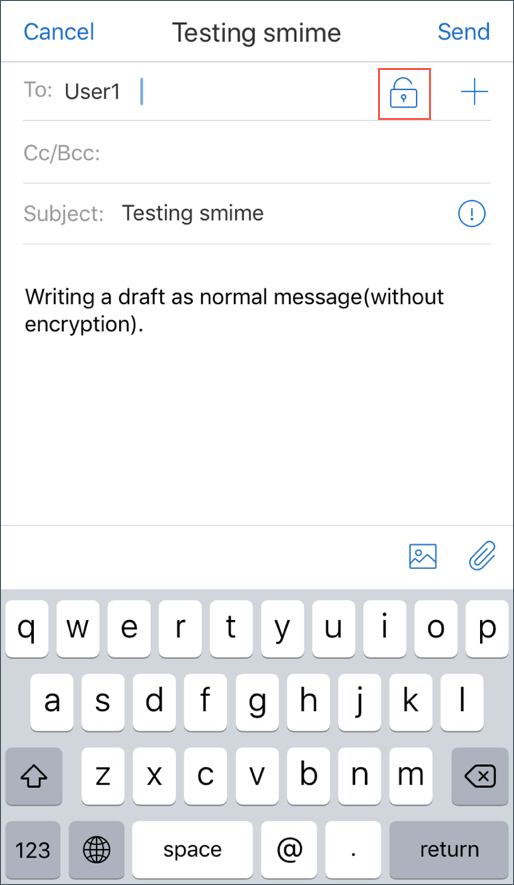

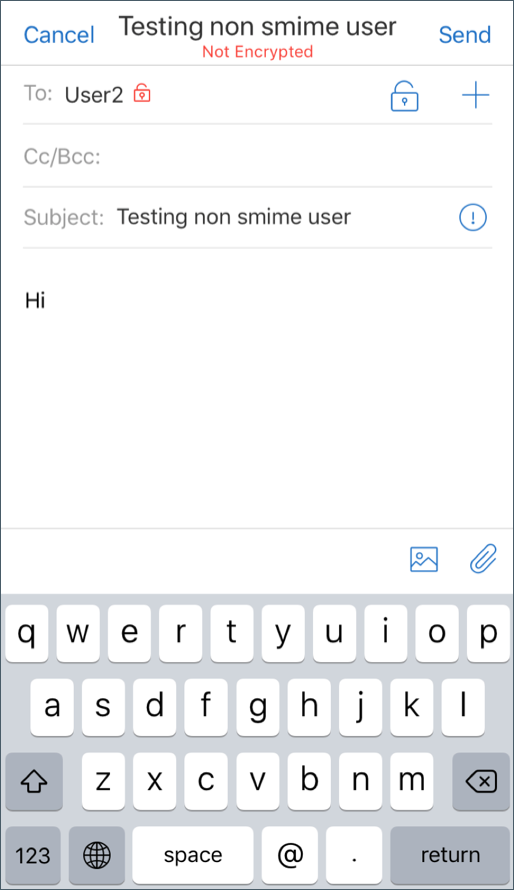

1. Se um email é assinado digitalmente com S/MIME, tem anexos e o destinatário não tem o controle S/MIME ativado, os anexos não serão recebidos. Este comportamento é uma limitação Active Sync. Para receber mensagens S/MIME com eficácia, ative S/MIME nas configurações do Secure Mail. 1. A opção **Criptografar como padrão** permite minimizar as etapas necessárias para criptografar seu email. Se esse recurso estiver ativado, seu email estará no estado criptografado enquanto estiver sendo redigido. Se esse recurso estiver desativado, seu email estará no estado não criptografado ao ser redigido e você precisará tocar no ícone **Bloquear** para criptografá-lo.

Para habilitar o S/MIME com um único certificado de assinatura e criptografia

-

Abra o Secure Mail e navegue até o e-mail que contém o certificado S/MIME.

-

Toque no certificado S/MIME para baixar e importar.

-

Digite a senha atribuída à chave privada quando o certificado foi exportado do servidor.

-

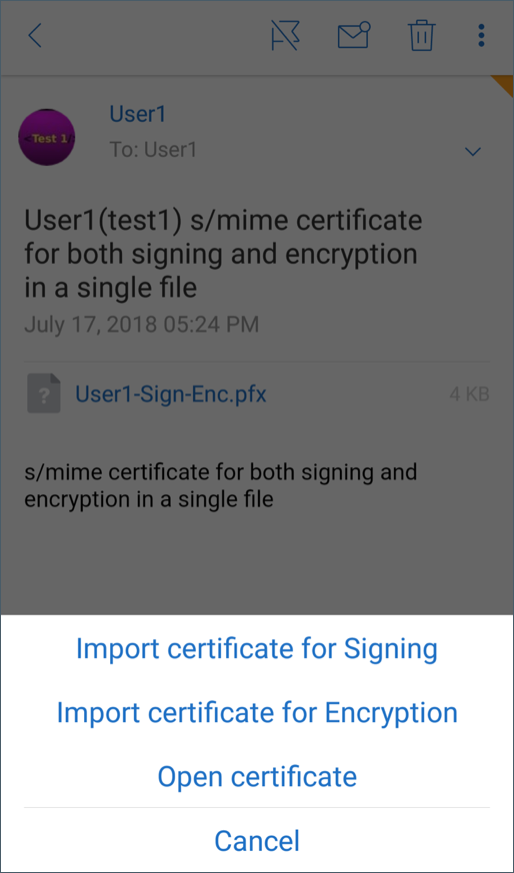

Nas opções de certificado exibidas, toque na opção apropriada para importar certificado de assinatura ou certificado de criptografia. Toque em Abrir certificado para ver detalhes sobre o certificado.

Seu certificado foi importado.

Você pode ver os certificados importados navegando para Configurações > S/MIME

Teste do S/MIME para iOS e Android

Depois de executar as etapas listadas na seção anterior, seu destinatário poderá ler seus emails assinados e criptografados.

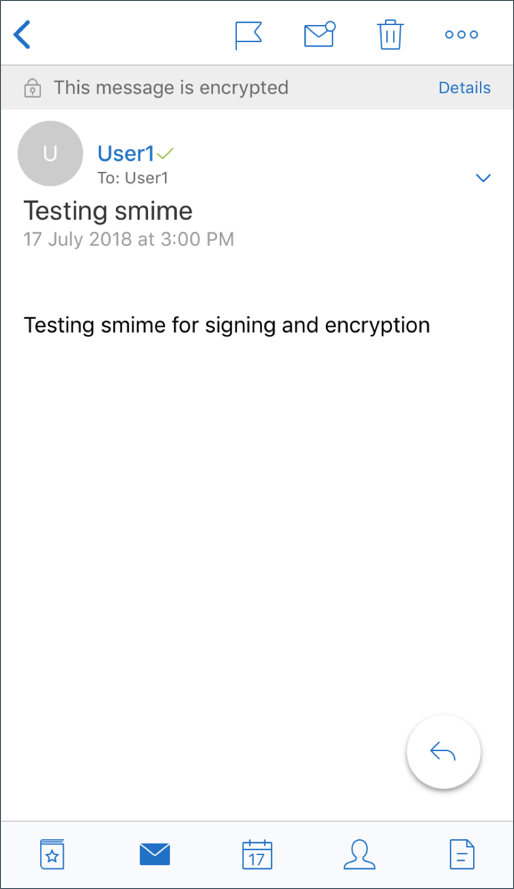

A imagem a seguir mostra um exemplo de uma mensagem criptografada conforme lida pelo destinatário.

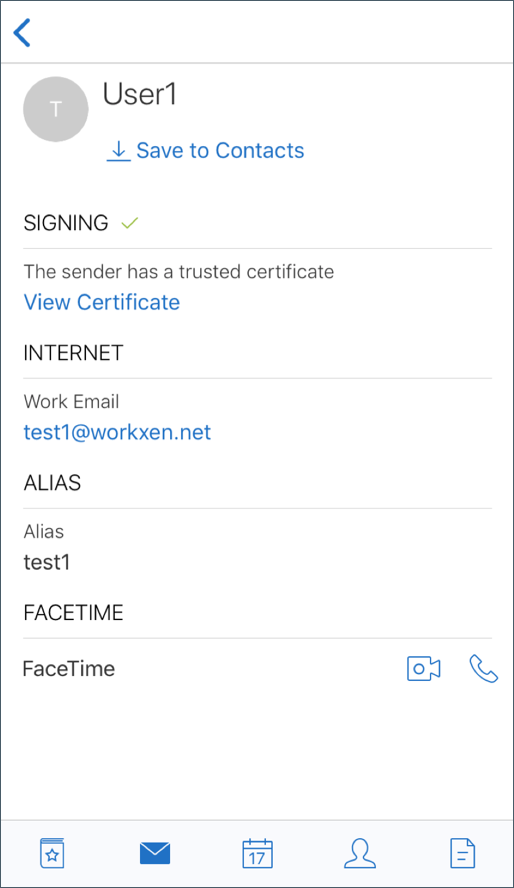

A imagem a seguir mostra um exemplo de verificação de certificado de assinatura confiável.

O Secure Mail pesquisa o domínio do Active Directory em busca de certificados de criptografia pública de destinatários. Se um usuário envia uma mensagem criptografada para um destinatário que não tem uma chave de criptografia pública válida, a mensagem será enviada sem criptografia. Em uma mensagem de grupo, mesmo se apenas um destinatário não tiver uma chave válida, a mensagem será enviada a todos os destinatários sem criptografia.

Configuração de fontes de certificado público

Para usar certificados públicos do S/MIME, configure a origem de certificado público de S/MIME, endereço do servidor LDAP, DN Base de LDAP e políticas de acesso LDAP anônimo.

Além das políticas do aplicativo, faça o seguinte:

- Se os servidores LDAP são públicos, certifique-se de que o tráfego passa diretamente para os servidores LDAP. Para fazer isso, configure a política de rede para o Secure Mail ser Com túnel para a rede interna e configurar o DNS de divisão para o Citrix ADC.

- Se os servidores LDAP em uma rede interna, faça o seguinte:

- Para iOS, você não configura a política de gateway de serviço de rede em segundo plano. Se você configurar a política, os usuários recebem pedidos de autenticação frequentes.

- Para o Android, você deve adicionar o URL do servidor LDAP na lista da política de Gateway de serviço de rede em segundo plano.

Neste artigo

- Integração com um provedor de identidade digital

- Pré-requisitos

- Configuração da integração

- Uso de credenciais derivadas

- Distribuição de certificados por email

- Pré-requisitos

- Ativar o registro na web dos serviços de certificado Microsoft

- Verificação das suas configurações de autenticação no IIS

- Criação de novos modelos de certificado

- Solicitação de certificados de usuário

- Validação de certificados publicados

- Exportação de certificados de usuário

- Enviando por meio de certificados

- Ativação do controle S/MIME do Secure Mail para iOS e Android

- Teste do S/MIME para iOS e Android

- Configuração de fontes de certificado público