관리자 작업 및 고려 사항

이 문서에서는 모바일 생산성 앱의 관리자와 관련된 작업 및 고려 사항에 대해 설명합니다.

기능 플래그 관리

운영 중인 모바일 생산성 앱에서 문제가 발생하는 경우 Citrix에서 앱 코드 내에서 영향을 받는 기능을 사용하지 않도록 설정할 수 있습니다. Citrix에서 iOS 및 Android용 Secure Hub, Secure Mail 및 Secure Web에 대한 기능을 사용하지 않도록 설정할 수 있습니다. 이를 위해 Citrix에서는 기능 플래그와 LaunchDarkly라는 타사 서비스를 사용하고 있습니다. LaunchDarkly로의 트래픽을 사용하도록 설정하기 위해 별도의 구성은 필요 없습니다. 단, 방화벽이나 프록시로 아웃바운드 트래픽을 차단하는 경우에는 별도의 구성이 필요합니다. 위의 두 가지 경우에는 정책 요구 사항에 따라 특정 URL이나 IP 주소를 통해 LaunchDarkly로의 트래픽을 사용하도록 설정해야 합니다. 터널링에서 도메인 제외 지원에 대한 자세한 내용은 MAM SDK 설명서를 참조하십시오.

다음과 같은 방법으로 LaunchDarkly로의 트래픽 및 통신을 사용하도록 설정할 수 있습니다.

다음 URL에 대한 트래픽을 사용하도록 설정

events.launchdarkly.comstream.launchdarkly.comclientstream.launchdarkly.comfirehose.launchdarkly.com

도메인별 허용 목록 만들기

이전에는 내부 정책에 IP 주소만 나열하면 되는 경우 사용할 수 있는 IP 주소 목록을 제공했습니다. 이제 Citrix의 인프라 개선으로 인해 2018년 7월 16일부터 공용 IP 주소가 제공되지 않습니다. 가능한 경우 도메인별 허용 목록을 만드는 것이 좋습니다.

허용 목록에 IP 주소 나열

화이트리스트에 IP 주소를 나열해야 하는 경우 현재의 모든 IP 주소 범위 목록은 이 LaunchDarkly 공용 IP 목록을 참조하십시오. 이 목록을 사용하면 인프라 업데이트에 따라 방화벽 구성을 자동으로 업데이트할 수 있습니다. 인프라 변경 상태에 대한 자세한 내용은 LaunchDarkly Statuspage를 참조하십시오.

참고:

공용 앱 스토어 앱은 처음 배포할 때 새로 설치해야 합니다. 앱의 현재 엔터프라이즈 래핑된 버전에서 공용 스토어 버전으로 업그레이드할 수는 없습니다.

공용 앱 스토어 배포의 경우, Citrix가 개발한 앱을 더 이상 MDX Toolkit으로 서명하고 래핑하지 않습니다. 타사 또는 엔터프라이즈 앱은 MDX Toolkit을 사용하여 래핑할 수 있습니다.

LaunchDarkly 시스템 요구 사항

- Endpoint Management 10.7 이상.

- Citrix ADC에서 분할 터널링이 꺼짐으로 설정되어 있는 경우 앱이 다음 서비스와 통신 가능한지 확인하십시오.

- LaunchDarkly 서비스

- APNs 수신기 서비스

지원되는 앱 스토어

모바일 생산성 앱은 Apple App Store 및 Google Play에서 구할 수 있습니다.

Google Play를 이용할 수 없는 중국에서는 다음 앱 스토어에서 Android용 Secure Hub를 구할 수 있습니다.

공용 앱 스토어 배포 사용

- iOS 및 Android용 공용 스토어 .mdx 파일을 Endpoint Management 다운로드 페이지에서 다운로드합니다.

- Endpoint Management 콘솔에 .mdx 파일을 업로드합니다. 모바일 생산성 앱의 공용 스토어 버전은 여전히 MDX 응용 프로그램으로 업로드되므로 서버에 공용 스토어 앱으로 앱을 업로드하지 마십시오. 단계를 보려면 앱 추가를 참조하십시오.

- 보안 정책에 기반하여 정책을 기본값에서 변경합니다(선택 사항).

- 앱을 필수 앱으로 푸시합니다(선택 사항). 이 단계를 사용하려면 모바일 기기 관리를 사용하도록 환경을 설정해야 합니다.

- 장치에 App Store, Google Play 또는 Endpoint Management 앱 스토어의 앱을 설치합니다.

- Android에서 사용자는 앱을 설치하기 위해 Play Store로 이동됩니다. iOS에서 MDM을 사용하여 배포하는 경우, 사용자가 앱 스토어로 이동하지 않고도 앱이 설치됩니다.

- App Store 또는 Play Store에서 앱을 설치하는 경우 다음 작업이 수행됩니다. 해당하는 .mdx 파일이 서버에 업로드되면 앱이 관리되는 앱으로 전환됩니다. 관리되는 앱으로 전환될 때 앱에서 Citrix PIN을 묻는 메시지가 표시됩니다. 사용자가 Citrix PIN을 입력하면 Secure Mail에 계정 구성 화면이 표시됩니다.

- Secure Hub에 등록되어 있고 해당하는 .mdx 파일이 서버에 있는 경우에만 앱에 액세스할 수 있습니다. 조건 중 어느 한 쪽이 충족되지 않아도 사용자가 앱을 설치할 수 있지만 앱 사용이 차단됩니다.

현재 공용 앱 스토어에 있는 Citrix Ready Marketplace의 앱을 사용하고 있는 경우, 이미 익숙한 배포 프로세스가 진행됩니다. 모바일 생산성 앱에는 여러 ISV가 현재 사용하는 것과 동일한 접근 방법이 사용됩니다. MDX SDK를 앱 내에 포함시켜 앱을 공용 스토어에서 사용 가능하도록 준비합니다.

참고:

iOS 및 Android용 Citrix Files 앱의 공용 스토어 버전은 이제 범용이므로, 스마트폰 및 태블릿용 Citrix Files 앱이 동일합니다.

Apple 푸시 알림

푸시 알림 구성에 대한 자세한 내용은 푸시 알림을 사용하도록 Secure Mail 구성을 참조하십시오.

공용 앱 스토어 FAQ

-

서로 다른 사용자 그룹에 공용 스토어 앱의 여러 복사본을 배포할 수 있습니까? 가령 서로 다른 사용자 그룹에 서로 다른 정책을 배포하고 싶습니다.

각 사용자 그룹에 대해 서로 다른 .mdx 파일을 업로드합니다. 그러나 이 경우 단일 사용자가 여러 그룹에 속할 수는 없습니다. 사용자가 여러 그룹에 속한 경우 동일한 앱의 복사본 여러 개가 해당 사용자에게 할당됩니다. 앱 ID는 변경할 수 없으므로 공용 스토어 앱의 여러 복사본을 동일한 장치에 배포할 수 없습니다.

-

공용 스토어 앱을 필수 앱으로 푸시할 수 있습니까?

예. 앱을 장치로 푸시하려면 MDM이 필요합니다. MAM 전용 배포에 대해서는 지원되지 않습니다.

-

사용자 에이전트 기반의 트래픽 정책 또는 Exchange Server 규칙을 업데이트해야 합니까?

다음은 플랫폼별 사용자 에이전트 기반 정책 및 규칙에 해당하는 문자열입니다.

중요:

Secure Notes 및 Secure Tasks는 2018년 12월 31일에 EOL(수명 종료) 상태에 도달했습니다. 자세한 내용은 EOL 및 사용되지 않는 앱을 참조하십시오.

Android

| 앱 | 서버 | 사용자-에이전트 문자열 |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | WorxMail | |

| Citrix Secure Tasks | Exchange | WorxMail |

| Citrix Secure Notes | Exchange | WorxMail |

| Citrix Files | Secure Notes |

iOS

| 앱 | 서버 | 사용자-에이전트 문자열 |

|---|---|---|

| Citrix Secure Mail | Exchange | WorxMail |

| Lotus Notes Traveler | Apple - iPhone WorxMail | |

| Citrix Secure Web | com.citrix.browser | |

| Citrix Secure Tasks | Exchange | WorxTasks |

| Citrix Secure Notes | Exchange | WorxNotes |

| Citrix Files | Secure Notes |

-

앱이 업그레이드되지 않게 할 수 있습니까?

아니요. 공용 앱 스토어에 업데이트가 게시되면 자동 업데이트를 활성화한 모든 사용자가 업데이트를 받게 됩니다.

-

앱 업그레이드를 적용할 수 있습니까?

예. 업그레이드는 업그레이드 유예 기간 정책을 통해 적용됩니다. 이 정책은 업데이트된 앱 버전에 상응하는 새 .mdx 파일이 Endpoint Management로 업로드될 때 설정됩니다.

-

업데이트 일정을 통제할 수 없는 경우 업데이트가 사용자에게 도달하기 전에 앱을 테스트하려면 어떻게 해야 합니까?

Secure Hub의 프로세스와 유사하게, EAR 기간 동안 iOS용 TestFlight에서 앱을 테스트할 수 있습니다. Android의 경우, EAR 기간 동안 Google Play 베타 프로그램을 통해 앱을 사용할 수 있습니다. 이 기간 중에 앱 업데이트를 테스트할 수 있습니다.

-

자동 업데이트가 사용자 장치에 도달하기 전에 새 .mdx 파일을 업데이트하지 않으면 어떻게 됩니까?

업데이트된 앱은 이전 .mdx 파일과 계속 호환됩니다. 새 정책이 적용되는 새로운 기능은 사용할 수 없습니다.

-

Secure Hub가 설치되어 있으면 앱이 관리되는 앱으로 전환됩니까, 아니면 앱을 등록해야 합니까?

공용 스토어 앱이 관리되는 앱(MDX에 의해 보안됨)으로 활성화되고 사용 가능해지려면 사용자가 Secure Hub에 등록되어야 합니다. Secure Hub가 설치되어 있지만 등록되지 않은 사용자는 공용 스토어 앱을 사용할 수 없습니다.

-

공용 스토어 앱을 위해 Apple Enterprise 개발자 계정이 필요합니까?

아니요. 이제 Citrix에서 모바일 생산성 앱에 대한 인증서 및 프로비저닝 프로필을 유지 관리하므로 앱을 사용자에게 배포하는 데 Apple Enterprise 개발자 계정이 필요하지 않습니다.

-

배포한 모든 래핑된 응용 프로그램에 엔터프라이즈 배포 종료가 적용됩니까?

아니요. 모바일 생산성 앱, 즉 Secure Mail, Secure Web 및 Citrix Content Collaboration for Endpoint Management, QuickEdit 및 ShareConnect에만 적용됩니다. 자체적으로 또는 타사를 통해 개발하여 배포한 모든 엔터프라이즈 래핑된 앱은 계속 엔터프라이즈 래핑을 사용할 수 있습니다. MDX Toolkit은 앱 개발자를 위해 엔터프라이즈 래핑을 계속 지원합니다.

-

Google Play에서 앱을 설치할 때 오류 코드가 505인 Android 오류가 발생합니다.

참고:

Android 5.x에 대한 지원이 2018년 12월 31일에 종료되었습니다.

이는 Google Play 및 Android 5.x 버전의 알려진 문제입니다. 이 오류가 발생하는 경우 장치에서 앱 설치를 막는 오래된 데이터를 몇 가지 단계를 거쳐 삭제할 수 있습니다.

-

장치를 재시작합니다.

-

장치 설정을 통해 Google Play 관련 캐시 및 데이터를 지웁니다.

-

최후의 수단으로 장치에서 Google 계정을 제거했다가 다시 추가합니다.

자세한 내용을 보려면 “Fix Google Play Store Error 505 in Android: Unknown Error Code” 키워드를 사용하여 이 사이트를 검색하십시오.

-

Google Play의 앱이 프로덕션 환경으로 릴리스되었고 사용할 수 있는 새 베타 릴리스가 없는 경우에도 Google Play에서 앱 제목 뒤에 Beta가 표시되는 이유는 무엇입니까?

EAR(Early Access Release) 프로그램에 참여하고 있는 경우 앱 제목 옆에 Beta가 항상 표시됩니다. 이 이름은 단순히 사용자에게 특정 앱에 대한 액세스 수준을 알려 줍니다. 베타라는 이름은 사용자가 사용 가능한 최신 버전의 앱을 받는다는 것을 나타냅니다. 최신 버전이란 프로덕션 트랙에 게시된 최신 버전이거나 베타 트랙에 게시된 최신 버전일 수 있습니다.

-

앱을 설치하고 연 후에 .mdx 파일이 Endpoint Management 콘솔에 있는 경우에도 사용자에게 권한이 부여되지 않은 앱이라는 메시지가 표시됩니다.

이 문제는 사용자가 App Store 또는 Google Play에서 앱을 직접 설치하고 Secure Hub가 새로 고쳐지지 않은 경우에 발생할 수 있습니다. 비활성 타이머가 만료되면 Secure Hub를 새로 고쳐야 합니다. 사용자가 Secure Hub를 열고 재인증하면 정책이 새로 고쳐집니다. 다음에 사용자가 앱을 열 때 앱 권한이 부여됩니다.

-

앱을 사용하려면 액세스 코드가 필요합니까? App Store 또는 Play Store에서 앱을 설치할 때 액세스 코드를 입력하라는 메시지를 표시하는 화면이 나타납니다.

액세스 코드를 요청하는 화면이 표시되는 경우 Secure Hub를 통해 Endpoint Management에 등록하지 않은 것입니다. Secure Hub로 등록한 후 앱의 .mdx 파일이 서버에 배포되어 있는지 확인하십시오. 또한 앱을 사용할 수 있는지 확인해야 합니다. 액세스 코드는 Citrix 내부 용도로만 제한됩니다. 앱을 사용하려면 Endpoint Management 배포를 활성화해야 합니다.

-

VPP 또는 DEP를 통해 iOS 공용 스토어 앱을 배포할 수 있습니까?

Endpoint Management는 MDX가 사용 설정되지 않은 공용 스토어 앱의 VPP 배포용으로 최적화되었습니다. Endpoint Management 공용 스토어 앱을 VPP로 배포할 수는 있지만 Endpoint Management와 Secure Hub 저장소를 향상하여 제한 사항을 처리해야만 배포가 최적화됩니다. VPP를 통한 Endpoint Management 공용 스토어 앱 배포와 관련된 알려진 문제 및 가능한 해결 방법의 목록은 Citrix Knowledge Center의 이 문서를 참조하십시오.

모바일 생산성 앱의 MDX 정책

MDX 정책을 사용하여 Endpoint Management가 적용할 설정을 구성할 수 있습니다. 이 정책에는 인증, 장치 보안, 네트워크 요구 사항과 액세스 권한, 암호화, 앱 상호 작용, 앱 제한 등이 포함됩니다. 대부분의 MDX 정책이 모든 모바일 생산성 앱에 적용되지만, 일부 정책은 특정 앱에만 적용됩니다.

정책 파일은 모바일 생산성 앱의 공용 스토어 버전에 해당하는 .mdx 파일로 제공됩니다. 또한 앱을 추가할 때 Endpoint Management 콘솔에서 정책을 구성할 수도 있습니다.

MDX 정책에 대한 자세한 설명은 이 섹션에서 다음 문서를 참조하십시오.

다음 섹션에서는 사용자 연결과 관련된 MDX 정책에 대해 설명합니다.

Android용 Secure Mail의 듀얼 모드

MAM(모바일 애플리케이션 관리) SDK를 사용하여 iOS 및 Android 플랫폼에서 제공되지 않는 MDX 기능의 영역을 대체할 수 있습니다. MDX 래핑 기술은 2021년 9월에 EOL(수명 종료)에 도달할 예정입니다. 엔터프라이즈 응용 프로그램을 계속 관리하려면 MAM SDK를 포함해야 합니다.

버전 20.8.0에서 Android 앱은 앞서 언급한 MDX EOL 전략에 대비하기 위해 MDX 및 MAM SDK가 포함된 상태로 릴리스됩니다. MDX 듀얼 모드는 현재 MDX Toolkit에서 새 MAM SDK로의 전환 경로를 제공하기 위한 것입니다. 듀얼 모드를 사용하면 다음과 같은 작업이 가능해집니다.

- MDX Toolkit(이제 Endpoint Management 콘솔에서는 레거시 MDX라고 함)을 사용한 지속적인 앱 관리

- 새 MAM SDK를 통합하는 앱을 관리합니다.

참고:

MAM SDK를 사용하면 앱을 래핑할 필요가 없습니다.

MAM SDK로 전환한 후에는 추가 단계가 필요하지 않습니다.

MAM SDK에 대한 자세한 내용은 다음 문서를 참조하십시오.

- MAM SDK Overview(MAM SDK 개요)

- MAM SDK의 최신 릴리스

- 장치 관리에 대한 Citrix Developer 섹션

- Citrix 블로그 게시물

사전 요구 사항

듀얼 모드 기능을 성공적으로 배포하려면 다음을 확인하십시오.

- Citrix Endpoint Management를 버전 10.12 RP2 이상 또는 10.11 RP5 이상으로 업데이트합니다.

- 모바일 앱을 버전 20.8.0 이상으로 업데이트합니다.

- 정책 파일을 버전 20.8.0 이상으로 업데이트합니다.

- 조직에서 타사 앱을 사용하는 경우 Citrix 모바일 생산성 앱에 대한 MAM SDK 옵션으로 전환하기 전에 MAM SDK를 타사 앱에 통합해야 합니다. 관리되는 모든 앱을 한 번에 MAM SDK로 이동해야 합니다.

참고:

MAM SDK는 모든 클라우드 기반 고객을 지원합니다.

제한 사항

- MAM SDK는 Citrix Endpoint Management 배포의 Android Enterprise 플랫폼에 게시된 앱만 지원합니다. 새로 게시된 앱의 경우 플랫폼 기반 암호화가 기본 암호화입니다.

- MAM SDK는 MDX 암호화가 아닌 플랫폼 기반 암호화만 지원합니다.

- Citrix Endpoint Management를 업데이트하지 않고 버전 20.8.0 이상에서 모바일 앱에 대해 정책 파일을 실행하면 Secure Mail에 대한 네트워킹 정책의 중복 항목이 만들어집니다.

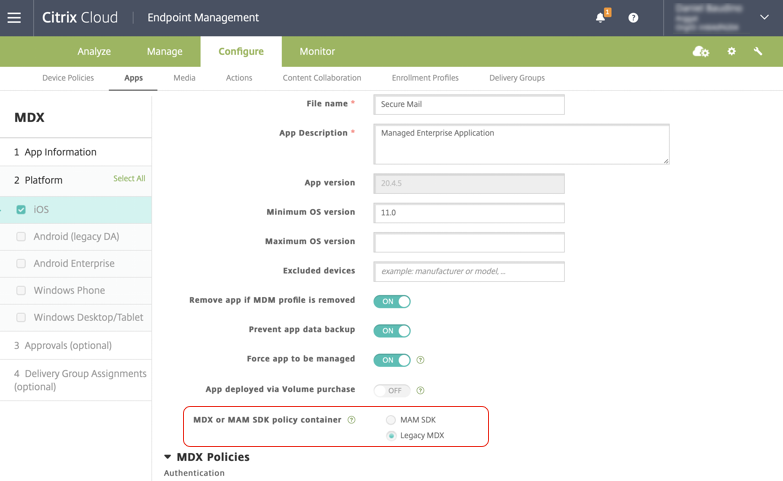

Citrix Endpoint Management에서 Secure Mail을 구성할 때 듀얼 모드 기능을 사용하면 MDX Toolkit(현재의 레거시 MDX)을 사용하여 계속해서 앱을 관리하거나 새로운 MAM SDK로 전환하여 앱을 관리할 수 있습니다. MAM SDK는 모듈식이므로 조직에서 사용하는 MDX 기능의 하위 집합만 사용할 수 있습니다. 따라서 Citrix에서는 MAM SDK로 전환하도록 권장합니다.

MDX 또는 MAM SDK 정책 컨테이너에서 다음과 같은 정책 설정 옵션을 사용할 수 있습니다.

- MAM SDK

- 레거시 MDX

MDX 또는 MAM SDK 정책 컨테이너 정책에서는 레거시 MDX에서 MAM SDK로만 옵션을 변경할 수 있습니다. MAM SDK에서 레거시 MDX로 전환하는 옵션은 허용되지 않으므로 앱을 다시 게시해야 합니다. 기본값은 레거시 MDX입니다. 동일한 장치에서 실행되는 Secure Mail과 Secure Web 모두에 대해 동일한 정책 모드를 설정해야 합니다. 동일한 장치에서 두 개의 서로 다른 모드를 실행할 수 없습니다.

내부 네트워크로의 사용자 연결

내부 네트워크에 터널링되는 연결에서는 전체 VPN 터널을 사용하거나, 터널링됨 – 웹 SSO라고 하는 클라이언트 없는 VPN의 변형을 사용할 수 있습니다. 해당 동작은 기본 설정 VPN 모드 정책에 의해 제어됩니다. 기본적으로 연결 시 SSO를 필요로 하는 연결에 대해 권장되는 터널링됨 – 웹 SSO를 사용합니다. 클라이언트 인증서 또는 종단 간 SSL을 사용하여 내부 네트워크의 리소스로 연결되는 경우 전체 VPN 터널 설정을 사용하는 것이 좋습니다. 이 설정은 TCP 기반의 모든 프로토콜을 처리하고, Windows 및 Mac 컴퓨터뿐 아니라 iOS 및 Android 장치에서도 사용될 수 있습니다.

VPN 모드 전환 허용 정책은 필요에 따라 전체 VPN 터널 모드와 터널링됨 - 웹 SSO 모드 간의 자동 전환을 허용합니다. 기본적으로 이 정책은 꺼져 있습니다. 이 정책이 켜진 경우, 기본 설정 VPN 모드에서 처리할 수 없는 인증 요청으로 인해 실패한 네트워크 요청은 다른 모드에서 다시 시도됩니다. 예를 들어 클라이언트 인증서에 대한 서버 챌린지는 전체 VPN 터널 모드에서 수용될 수 있지만 터널링됨 - 웹 SSO 모드에서는 수용될 수 없습니다. 마찬가지로 HTTP 인증 챌린지는 터널링됨 - 웹 SSO 모드를 사용할 경우에 SSO로 더 쉽게 서비스될 수 있습니다.

네트워크 액세스 제한

네트워크 액세스 정책은 네트워크 액세스에 대한 제한이 적용되는지 여부를 지정합니다. 기본적으로 Secure Mail 액세스는 제한되지 않으므로 네트워크 액세스에 대한 제한이 적용되지 않습니다. 앱은 장치가 연결된 네트워크에 제한 없이 액세스할 수 있습니다. 기본적으로 Secure Web 액세스는 내부 네트워크로 터널링되므로 내부 네트워크로의 응용 프로그램별 VPN 터널이 모든 네트워크 액세스에 사용되고 Citrix ADC 분할 터널링 설정이 사용됩니다. 또한 장치에 네트워크 연결이 없는 것처럼 앱이 작동하도록 차단된 액세스를 지정할 수도 있습니다.

AirPrint, iCloud, Facebook 및 Twitter API 등의 기능을 허용하려는 경우 네트워크 액세스 정책을 차단하지 마십시오.

네트워크 액세스 정책은 백그라운드 네트워크 서비스 정책과 상호 작용합니다. 자세한 내용은 Exchange Server 또는 IBM Notes Traveler 서버 통합을 참조하십시오.

Endpoint Management 클라이언트 속성

클라이언트 속성은 사용자 장치에서 Secure Hub에 직접 제공되는 정보를 포함합니다. 클라이언트 속성은 Endpoint Management 콘솔의 설정 > 클라이언트 > 클라이언트 속성에 있습니다.

클라이언트 속성은 다음과 같은 설정을 구성하는 데 사용됩니다.

사용자 암호 캐싱

사용자 암호 캐싱은 사용자의 Active Directory 암호가 모바일 장치에 로컬로 캐싱될 수 있게 합니다. 사용자 암호 캐싱이 사용되도록 설정하면 Citrix PIN 또는 암호를 설정하라는 메시지가 사용자에게 표시됩니다.

비활성화 타이머

비활성화 타이머는 사용자가 장치를 비활성 상태로 둔 후에 Citrix PIN 또는 암호를 입력하라는 메시지 없이 앱에 액세스할 수 있는 시간(분 단위)을 정의합니다. MDX 앱에 대해 이 설정을 사용되도록 설정하려면 앱 암호 정책을 켜짐으로 설정해야 합니다. 앱 암호 정책이 꺼짐인 경우, 사용자는 전체 인증을 수행하기 위해 Secure Hub로 리디렉션됩니다. 이 설정을 변경하면 다음에 사용자에게 인증하라는 메시지가 표시될 때 값이 적용됩니다.

Citrix PIN 인증

Citrix PIN은 사용자 인증 환경을 간소화합니다. PIN은 클라이언트 인증서를 보안하거나 Active Directory 자격 증명을 장치에 로컬로 저장하는 데 사용됩니다. PIN 설정을 구성한 경우 사용자 로그온 환경은 다음과 같습니다.

-

사용자가 처음으로 Secure Hub를 시작하면 PIN을 입력하라는 메시지가 사용자에게 표시되고, Active Directory 자격 증명이 캐싱됩니다.

-

다음번에 사용자가 Secure Mail과 같은 모바일 생산성 앱을 시작할 때 사용자는 PIN을 입력하고 로그온합니다.

클라이언트 속성을 사용하여 PIN 인증이 사용되도록 설정하고 PIN 유형을 지정하고 PIN 강도, 길이를 지정하고 요구 사항을 변경합니다.

지문 또는 Touch ID 인증

iOS 장치의 지문 인증(Touch ID 인증이라고도 함)은 Citrix PIN의 대안 기능으로, Secure Hub를 제외한 래핑된 앱이 비활성화 타이머가 만료되는 등의 상황에서 오프라인 인증을 필요로 할 경우에 유용합니다. 다음과 같은 인증 시나리오에서 이 기능이 사용되도록 설정할 수 있습니다.

- Citrix PIN + 클라이언트 인증서 구성

- Citrix PIN + 캐싱된 AD 암호 구성

- Citrix PIN + 클라이언트 인증서 구성 및 캐싱된 AD 암호 구성

- Citrix PIN이 꺼짐

지문 인증이 실패하거나 사용자가 지문 인증 프롬프트를 취소하면 래핑된 앱이 Citrix PIN 또는 AD 암호 인증으로 폴백됩니다.

지문 인증 요구 사항

-

지문 인증을 지원하고 최소 1개의 지문이 구성되어 있는 iOS 장치(버전 8.1 이상).

-

사용자 엔트로피가 꺼져 있어야 합니다.

지문 인증을 구성하려면

중요:

사용자 엔트로피가 켜져 있으면 Touch ID 인증 사용 속성이 무시됩니다. 사용자 엔트로피는 Encrypt secrets using Passcode key(암호 키를 사용한 암호 암호화)를 통해 사용 설정합니다.

-

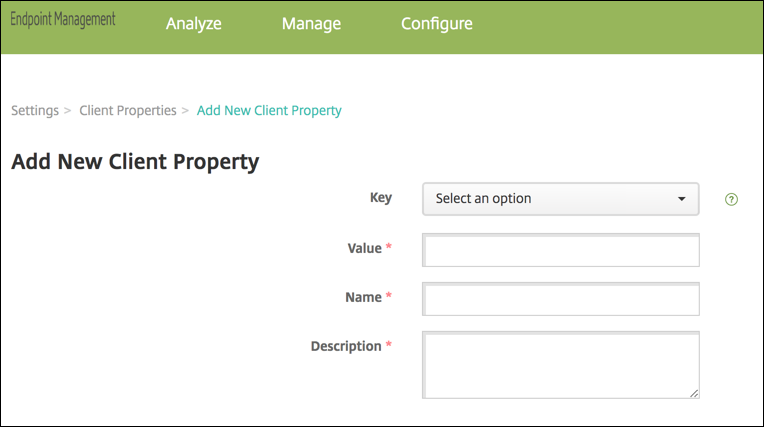

Endpoint Management 콘솔에서 설정 > 클라이언트 > 클라이언트 속성으로 이동합니다.

-

추가를 클릭합니다.

-

ENABLE_TOUCH_ID_AUTH 키를 추가하고 값을 True로 설정하고 정책 이름을 Enable Touch Fingerprint Authentication(지문 인증 사용 설정)으로 지정합니다.

지문 인증을 구성한 후에 사용자가 장치를 다시 등록할 필요가 없습니다.

암호 코드 키 및 클라이언트 속성을 사용한 암호화 암호에 대한 자세한 내용은 Endpoint Management 문서의 클라이언트 속성을 참조하십시오.

Google Analytics

Citrix Secure Mail은 제품 품질을 개선하기 위해 Google Analytics를 사용하여 앱 통계 및 사용 정보 분석 데이터를 수집합니다. Citrix는 다른 개인 사용자 정보를 수집하거나 저장하지 않습니다.

Google Analytics 비활성화

관리자는 사용자 지정 클라이언트 속성 DISABLE_GA를 구성하여 Google Analytics를 비활성화할 수 있습니다. Google Analytics를 비활성화하려면 다음을 수행합니다.

- Citrix Endpoint Management 콘솔에 로그인하고 설정 > 클라이언트 속성 > 새 클라이언트 속성 추가로 이동합니다.

- 키 필드에 DISABLE_GA 값을 추가합니다.

- 클라이언트 속성의 값을 true로 설정합니다.

참고:

Citrix Endpoint Management 콘솔에서 DISABLE_GA 값을 구성하지 않으면 Google Analytics 데이터가 활성화됩니다.