フェデレーション認証サービス

Citrixフェデレーション認証サービス(Federated Authentication Service:FAS)は、Active Directory証明書サービスと統合するように設計されている、権限が付与されたコンポーネントです。Citrix Federated Authentication Serviceではユーザー向けの証明書が動的に発行され、ユーザーはスマートカードを持っている場合と同じようにActive Directory環境にログオンできます。FASにより、StoreFrontでSAML(Security Assertion Markup Language)アサーションなどの広範な認証オプションを使用できます。SAMLは、インターネット上で従来のWindowsユーザーアカウントに代わるものとして一般的に使用されています。

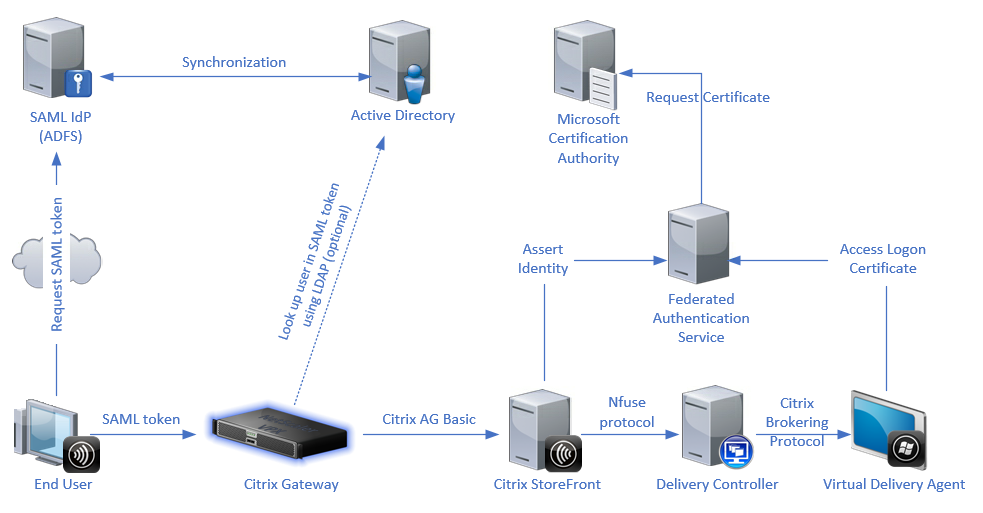

以下の図に、証明機関と統合したフェデレーション認証サービスによる、StoreFrontとXenAppおよびXenDesktop Virtual Delivery Agent(VDA)へのサービスの提供について示します。

ユーザーがCitrix環境へのアクセスを要求すると、信頼済みのStoreFrontサーバーがフェデレーション認証サービス (FAS)にアクセスします。FASは、単一のXenAppまたはXenDesktopセッションがそのセッションの証明書で認証できるようにするチケットを付与します。VDAでユーザーを認証する必要がある場合、VDAはFASにアクセスしてチケットを使用します。FASのみがユーザー証明書の秘密キーにアクセスできます。VDAは、証明書で必要なすべての署名処理および暗号化解除処理を、FASに送信します。

要件

フェデレーション認証サービスはWindowsサーバー(Windows Server 2008 R2以降)でサポートされます。

- FASは、ほかのCitrixコンポーネントを含まないサーバーにインストールすることをお勧めします。

- Windows Serverはセキュリティ保護されている必要があります。Windows Serverには、登録機関の証明書と対応する秘密キーへのアクセス権限があります。これらのアクセスを使用して、ドメインユーザーに証明書を発行します。発行後、サーバーはユーザー証明書と秘密キーにもアクセスできるようになります。

- FAS PowerShell SDKを使用するには、Windows PowerShell 64ビットがFASサーバーにインストールされている必要があります。

- ユーザー証明書を発行するには、Microsoft Enterpriseなどの証明機関、またはCitrix Readyプログラムで検証済みのその他の証明機関が必要です。

-

Microsoft以外の証明機関の場合は、次のことを確認してください:

- 証明機関(CA)は、登録サービスとしてActive Directoryに登録されます。

- CA証明書は、ドメインコントローラーのNTAuthストアにあります。詳しくは、「サード パーティ証明機関(CA)証明書をEnterprise NTAuthストアにインポートする方法」を参照してください。

XenAppまたはXenDesktopのサイトでの要件は次のとおりです:

- Delivery Controllerは、バージョン7.15以降である必要があります。

- VDAは、バージョン7.15以降である必要があります。マシンカタログを作成する前に、必ずFASのグループポリシー構成をVDAに適用してください。詳しくは、「グループポリシーの構成」を参照してください。

- StoreFrontサーバーはバージョン3.12以降である必要があります(XenAppおよびXenDesktop 7.15 ISOは3.12 StoreFrontバージョンをサポートしています)。

このサービスの展開を計画する場合は、「セキュリティに関する注意事項」セクションを参照してください。

参照先ドキュメント:

- Active Directory証明書サービス

- 証明書ログオン用のWindowsの構成

https://support.citrix.com/article/CTX206156

インストールとセットアップの順序

- フェデレーション認証サービスのインストール

- StoreFrontサーバーでのフェデレーション認証サービスプラグインの有効化

- グループポリシーの構成

- フェデレーション認証サービスの管理コンソールを使用した作業:(a)提供されたテンプレートの展開、(b)証明機関のセットアップ、(c)フェデレーション認証サービスへの証明機関の使用権限の付与

- ユーザー規則の構成

フェデレーション認証サービスのインストール

セキュリティ上の理由により、FASは、ドメインコントローラーや証明機関と同様にセキュリティ保護されている専用サーバーにインストールすることをお勧めします。FASは、ISOの挿入時に自動実行されるスプラッシュスクリーンの [フェデレーション認証サービス] ボタンからインストールできます。

このプロセスでは、以下のコンポーネントをインストールします:

- フェデレーション認証サービス

- Federated Authentication Serviceをリモートで構成するPowerShellスナップインコマンドレット

- Federated Authentication Serviceの管理コンソール

- フェデレーション認証サービスのグループポリシーテンプレート(CitrixFederatedAuthenticationService.admx/adml)

- 証明機関の簡易構成用の証明書テンプレートファイル

- パフォーマンスカウンターおよびイベントログ

StoreFrontストアでのフェデレーション認証サービスプラグインの有効化

StoreFrontストアでフェデレーション認証サービスの統合を有効にするには、管理者アカウントで以下のPowerShellコマンドレットを実行します。複数のストアがある場合、またはストアの名前が異なる場合は、以下のパスのテキストが異なる可能性があります。

```

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "FASClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider "FASLogonDataProvider"

<!--NeedCopy--> ```

FASの使用を停止するには、以下のPowerShellスクリプトを使用します:

```

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "standardClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider ""

<!--NeedCopy--> ```

Delivery Controllerの構成

FASを使用するには、FASに接続可能なStoreFrontサーバーを信頼するようにXenAppまたはXenDesktop Delivery Controllerを構成します。PowerShellコマンドレットSet-BrokerSite -TrustRequestsSentToTheXmlServicePort $trueを実行します。

グループポリシーの構成

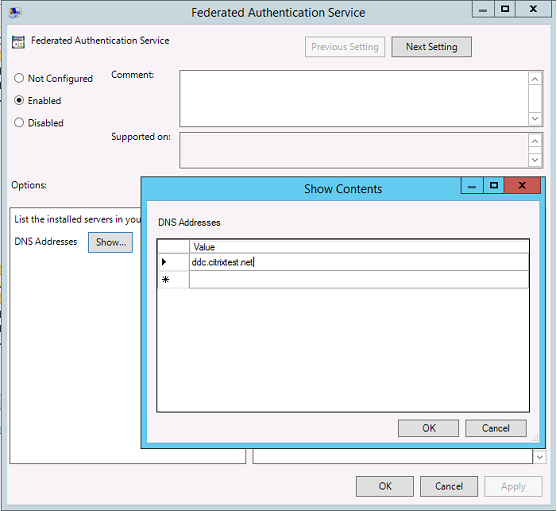

FASのインストール後は、インストールで提供されたグループポリシーテンプレートを使用して、グループポリシー内のFASサーバーの完全なDNSアドレスを指定します。

重要:チケットを要求するStoreFrontサーバーおよびチケットを使用するVDAに、グループポリシーオブジェクトによって適用されるサーバーの自動番号設定を含む、同じDNSアドレス構成を行う必要があります。

以下の例ではすべてのマシンに適用されるドメインレベルで単一のポリシーを構成しています。ただし、StoreFrontサーバー、VDA、およびFAS管理コンソールを実行しているマシンで同じDNSアドレスの一覧が参照されている限り、FASは機能します。グループポリシーオブジェクトによって各エントリにインデックス番号が追加されます。このインデックス番号は、複数のオブジェクトを使用する場合も一致する必要があります。

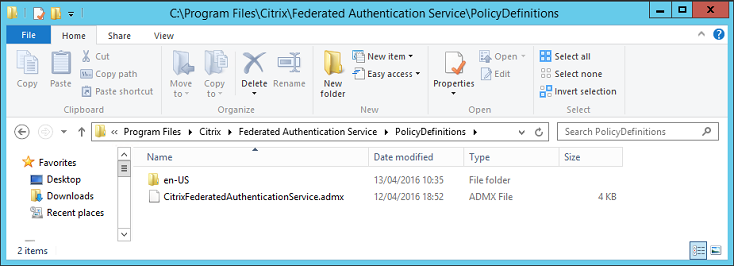

手順1:FASをインストールしたサーバーで、C:\Program Files\Citrix\Federated Authentication Service\PolicyDefinitions\CitrixFederatedAuthenticationService.admxファイルおよびen-USフォルダーを見つけます。

手順2:このファイルとフォルダーをドメインコントローラーにコピーして、C:\Windows\PolicyDefinitionsおよびen-USサブフォルダーに配置します。

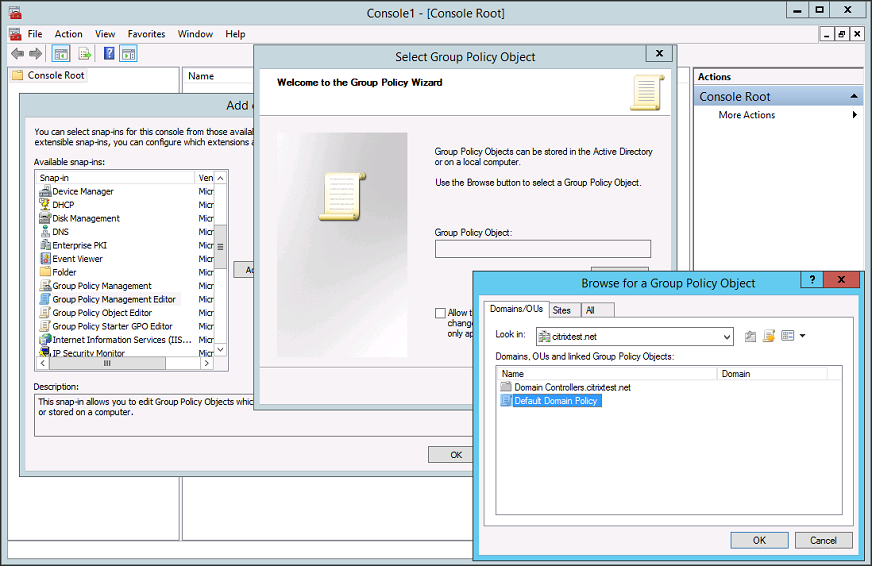

手順3:コマンドラインからMicrosoft管理コンソールを実行します(mmc.exe)。メニューバーから、[ファイル]>[スナップインの追加と削除]の順に選択します。 グループポリシー管理エディターを追加します。

グループポリシーオブジェクトを入力するための画面が開いたら、[参照]を選択してから[既定のドメインポリシー]を選択します。 また、任意のツールを使用して、環境に応じたポリシーオブジェクトを作成して選択することもできます。 このポリシーは、影響を受けるCitrixソフトウェア(VDA、StoreFrontサーバー、管理ツール)を実行しているすべてのマシンに適用する必要があります。

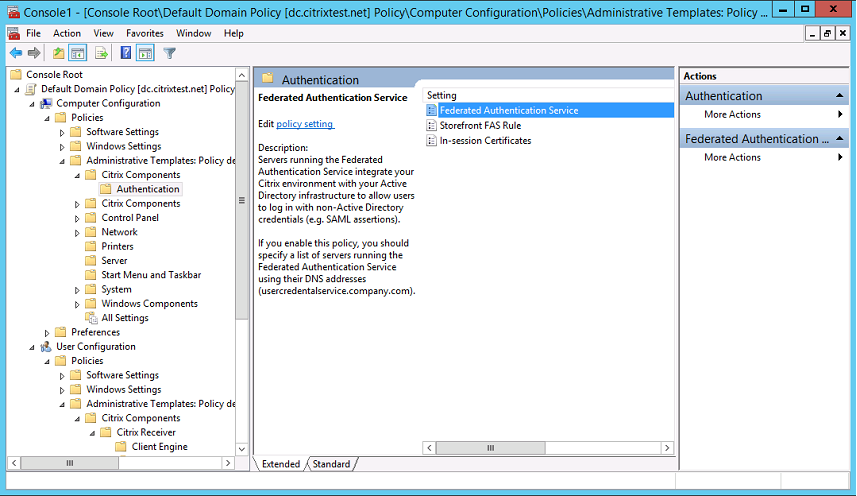

手順4:Computer Configuration/Policies/Administrative Templates/Citrix Components/Authenticationにあるフェデレーション認証サービスポリシーに移動します。

手順5:フェデレーション認証サービスポリシーを開き、[有効]を選択します。このオプションにより、FASサーバーのDNSアドレスを構成する[表示]ボタンを選択できるようになります。

手順6:フェデレーション認証サービスをホストしているサーバーのDNSアドレスを入力します。

注意: 複数のアドレスを入力する場合は、空白や使用しないエントリも含め、StoreFrontサーバーとVDA間で一覧の順番が統一されている必要があります。

手順7:[OK]をクリックしてグループポリシーウィザードを終了し、グループポリシーの変更を適用します。 変更を反映させるには、マシンの再起動(またはコマンドラインからgpupdate /forceの実行)が必要な場合があります。

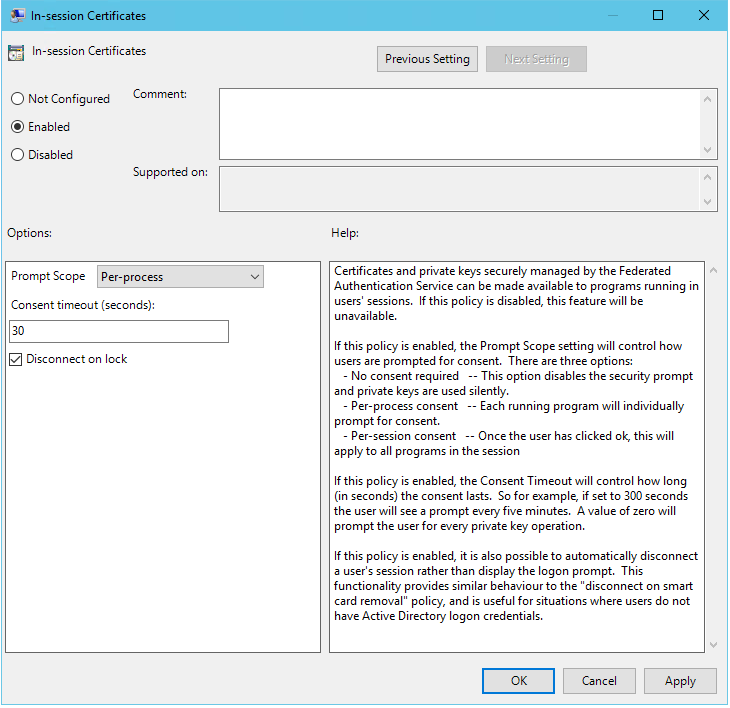

セッション内証明書サポートおよびロック時の切断を有効にする

セッション内証明書サポート

グループポリシーテンプレートには、セッション内証明書についてのシステムの構成のサポートが含まれます。これにより、ログオン後に、アプリケーションが使用できるようにユーザーの個人証明書ストアに証明書が配置されます。たとえば、VDAセッション内でWebサーバーへのTLS認証が必要な場合、Internet Explolerは証明書を使用します。デフォルトで、VDAはログオン後の証明書へのアクセスを許可しません。

ロック時の切断

このポリシーを有効にすると、ユーザーが画面をロックしたときにセッションが自動的に切断されます。この動作は、「スマート カードの取り外し時に切断」ポリシーに似ており、ユーザーがActive Directoryログオン資格情報を持っていない場合に便利です。

注:

ロック時の切断ポリシーは、VDA上のすべてのセッションに適用されます。

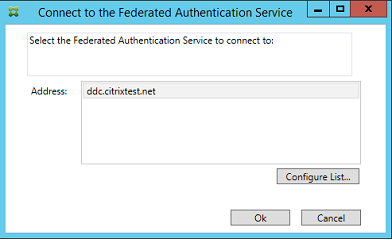

フェデレーション認証サービス管理コンソールの使用

フェデレーション認証サービス管理コンソールは、フェデレーション認証サービスの一部としてインストールされます。[スタート]メニューにアイコン(Citrix Federated Authentication Service)が配置されます。

この管理コンソールは、グループポリシー構成を使用して、環境内のFASサーバーを自動的に検出します。このプロセスに失敗した場合は、「グループポリシーの構成」セクションを参照してください。

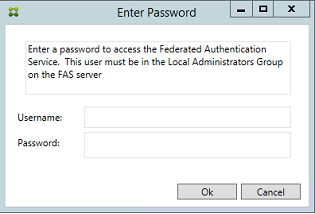

ユーザーアカウントが、フェデレーション認証サービスを実行しているマシンの管理者グループのメンバーでない場合は、資格情報を入力するための画面が開きます。

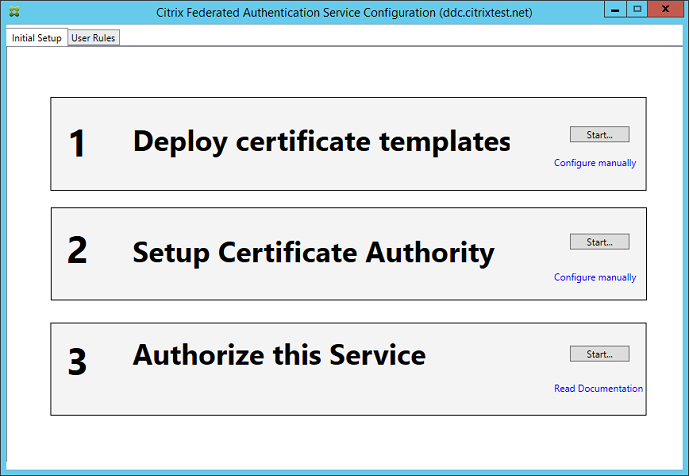

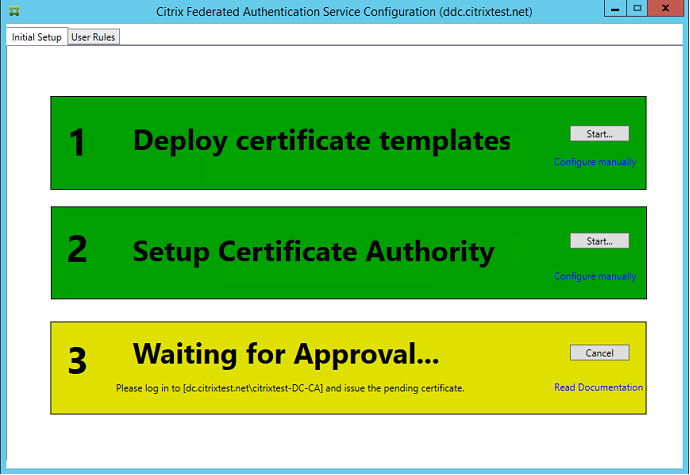

管理コンソールを初めて使用するときは、ガイドに従って以下の3段階のプロセスを実行します:

- 証明書テンプレートを展開する。

- 証明機関を設定する。

- フェデレーション認証サービスによる証明機関の使用を承認する。

OS構成ツールを使用して、一部の手順を手動で完了できます。

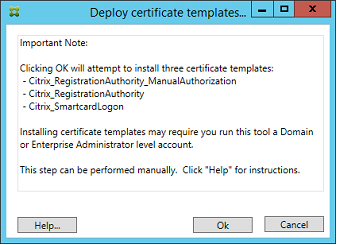

証明書テンプレートの展開

他のソフトウェアとの相互運用性の問題を避けるため、フェデレーション認証サービスでは、独自の目的で使用する3つのCitrix証明書テンプレートが用意されています。

- Citrix_RegistrationAuthority_ManualAuthorization

- Citrix_RegistrationAuthority

- Citrix_SmartcardLogon

これらのテンプレートは、Active Directoryで登録する必要があります。 コンソールでこれらのテンプレートが見つからない場合は、証明書テンプレートの展開ツールでインストールできます。 このツールは、Enterpriseフォレストの管理権限があるアカウントとして実行する必要があります。

テンプレートの構成は、以下のフォルダーにフェデレーション認証サービスと一緒にインストールされた、拡張子「.certificatetemplate」のXMLファイル内にあります。

C:\Program Files\Citrix\Federated Authentication Service\CertificateTemplates

これらのテンプレートファイルをインストールする権限がない場合は、テンプレートファイルをActive Directory管理者に渡してください。

以下のPowerShellコマンドを使用すると、テンプレートを手動でインストールできます。

```

$template = [System.IO.File]::ReadAllBytes("$Pwd\Citrix_SmartcardLogon.certificatetemplate")

$CertEnrol = New-Object -ComObject X509Enrollment.CX509EnrollmentPolicyWebService

$CertEnrol.InitializeImport($template)

$comtemplate = $CertEnrol.GetTemplates().ItemByIndex(0)

$writabletemplate = New-Object -ComObject X509Enrollment.CX509CertificateTemplateADWritable

$writabletemplate.Initialize($comtemplate)

$writabletemplate.Commit(1, $NULL)

<!--NeedCopy--> ```

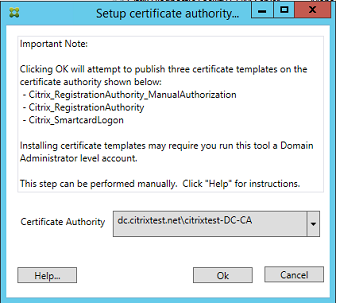

Active Directory証明書サービスのセットアップ

Citrix証明書テンプレートのインストール後は、これらのテンプレートを1つまたは複数の証明機関サーバーで公開する必要があります。Active Directory証明書サービスの展開方法について詳しくは、Microsoft社のドキュメントを参照してください。

どのサーバーでもテンプレートが公開されていない場合は、証明書機関のセットアップツールによって公開できます。このツールは、証明機関の管理権限のあるユーザーとして実行する必要があります。

(証明書テンプレートは、Microsoft証明機関コンソールを使用して公開することもできます。)

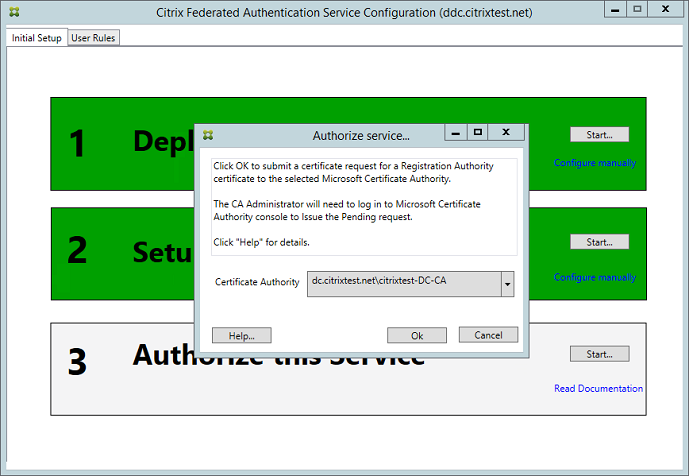

フェデレーション認証サービスへの権限付与

コンソールでの最終セットアップ手順では、フェデレーション認証サービスへの権限付与が開始されます。管理コンソールは、Citrix_RegistrationAuthority_ManualAuthorizationテンプレートを使用して証明書要求を生成します。次に、この要求をテンプレートを公開する証明機関のいずれかに送信します。

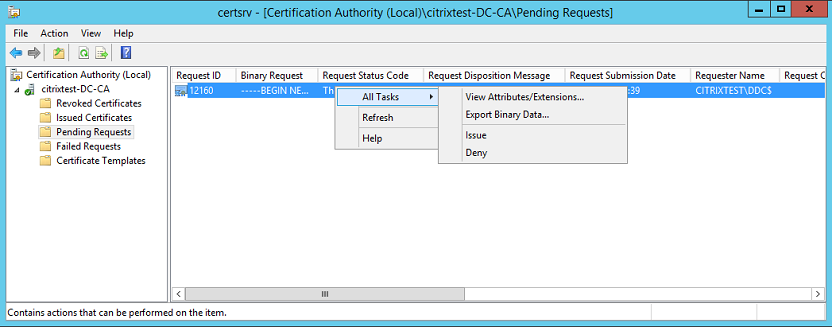

要求は、送信後、Microsoft証明機関コンソールの [保留中の要求] リストに表示されます。フェデレーション認証サービスの構成を続行するには、証明機関の管理者が要求の [発行] または [拒否] を選択する必要があります。承認要求は、FASマシンアカウントからの [保留中の要求] として表示されます。

[すべてのタスク]を右クリックしてから、証明書要求に対して[発行]または[拒否]を選択します。フェデレーション認証サービス管理コンソールにより、このプロセスの完了が自動的に検出されます。この手順には数分かかることがあります。

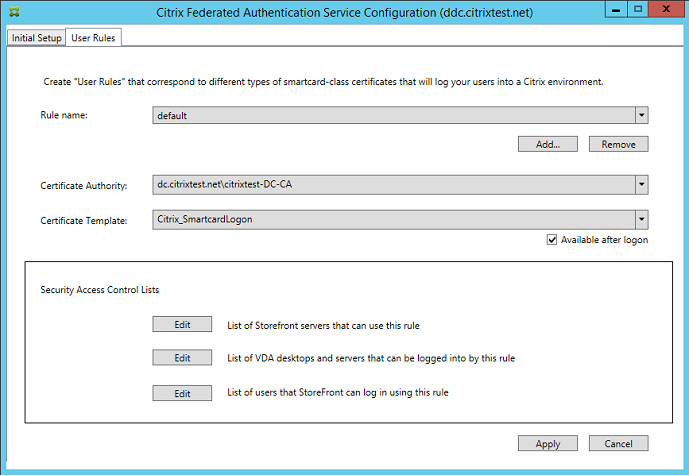

ユーザー規則の構成

ユーザー規則により、StoreFrontの指示に従って、VDAログオンおよびセッション中の使用に関する証明書発行の権限が付与されます。各規則は、以下を指定します:

- 証明書要求で信頼されているStoreFrontサーバー。

- 要求できる証明書を使用するユーザーのセット。

- 証明書の使用を許可されたVDAマシンのセット。

管理者は、フェデレーション認証サービスのセットアップを完了するためにデフォルトの規則を定義する必要があります。 デフォルトの規則を定義するには、FAS管理コンソールの [User Rules] タブに移動し、Citrix_SmartcardLogonテンプレートの公開先となる証明機関を選択し、StoreFrontサーバーの一覧を編集します。デフォルトでは、VDAの一覧には各ドメインコンピューターが含まれ、ユーザーの一覧には各ドメインユーザーが含まれます。デフォルトが適切でない場合は、これらを変更できます。

フィールド:

証明機関および証明書テンプレート:ユーザー証明書の発行に使用される証明書テンプレートおよび証明機関。このテンプレートは、Citrix_SmartcardLogonテンプレートまたはそのコピーを変更したものであり、いずれかの証明機関にはこのテンプレートが公開されている必要があります。

FASでは、フェールオーバーおよび負荷分散のために、PowerShellを使用して複数の証明機関の追加することができます。同様に、コマンドラインと構成ファイルを使用して、より詳細な証明書生成オプションを構成できます。詳しくは、「PowerShell」セクションおよび「ハードウェアセキュリティモジュール」セクションを参照してください。

セッション内証明書:[Available after logon] チェックボックスで、証明書をセッション内証明書としても使用可能かどうかを制御します。 このチェックボックスがオフの場合、証明書はログオンまたは再接続にのみ使用され、ユーザーは認証後、証明書にアクセスできなくなります。

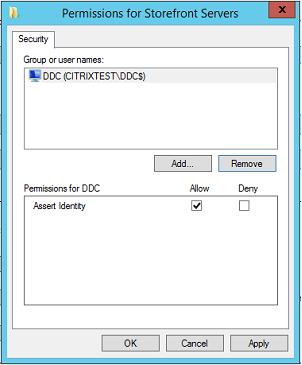

この規則を使用できるStoreFrontサーバーの一覧: ユーザーのログオンまたは再接続用に証明書を要求する権限が付与された、信頼済みStoreFrontサーバーの一覧。この設定はセキュリティ上非常に重要であり、慎重に管理する必要があります。

この規則によってログインできるVDAデスクトップおよびサーバーの一覧:フェデレーション認証サービスシステムを使用してユーザーをログオンさせることができるVDAマシンの一覧。

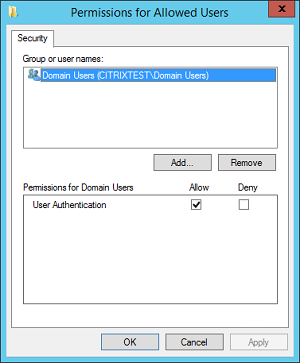

この規則を使用してStoreFrontがログインさせることのできるユーザーの一覧:フェデレーション認証サービスを通じて証明書の発行を受けられるユーザーの一覧。

高度な使用方法

追加の規則を作成して、さまざまな証明書テンプレートおよび証明機関を参照し、各種プロパティや権限が含まれるように構成することができます。これらの規則は、さまざまなStoreFrontサーバーで使用するために構成できます。グループポリシー構成オプションを使用して、カスタム規則を名前で要求できるようにStoreFrontサーバーを構成します。

デフォルトでは、StoreFrontはフェデレーション認証サービスにアクセスするときにデフォルトを要求します。これは、グループポリシー構成オプションを使って変更できます。

証明書テンプレートを作成するには、Microsoft証明機関コンソールでCitrix_SmartcardLogonテンプレートを複製して名前を(Citrix_SmartcardLogon2などに)変更し、必要に応じて変更を加えます。[Add] をクリックして新しい証明書テンプレートを参照し、ユーザー規則を作成します。

アップグレードに関する考慮事項

- インプレースアップグレードを行った場合、フェデレーション認証サービスサーバーの設定はすべて保持されます。

- フェデレーション認証サービスのアップグレードは、XenAppおよびXenDesktopの全製品インストーラーで行ってください。

- フェデレーション認証サービスを7.15 LTSRから7.15 LTSR CU2(またはそれ以降のサポート対象CU)にアップグレードする前に、Delivery ControllerとVDA(およびその他のコアコンポーネント)を所定のバージョンにアップグレードしてください。

- フェデレーション認証サービスのアップグレード前に、フェデレーション認証サービスコンソールを必ず閉じてください。

- 1台以上のフェデレーション認証サービスサーバーを常に利用可能な状態に維持してください。フェデレーション認証サービスに対応したStoreFrontサーバーから到達可能なサーバーがない場合、ユーザーはログオンやアプリケーションの起動を行えなくなります。

セキュリティに関する注意事項

フェデレーション認証サービスには、フェデレーション認証サービスがドメインユーザーのために自律的に証明書を発行できるようにする、登録機関の証明書があります。セキュリティポリシーを作成および実装してFASサーバーを保護し、権限を制限することが重要です。

委任された登録エージェント

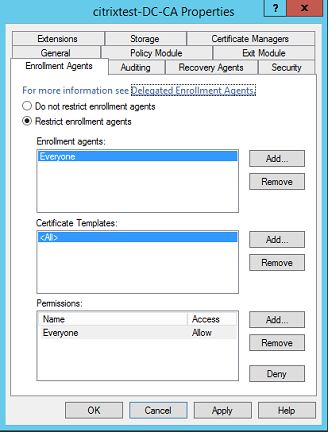

FASは登録エージェントとして機能することによってユーザー証明書を発行します。Microsoft証明機関は、FASサーバーが使用できるテンプレートを管理します。また、FASサーバーが証明書をどのユーザーに発行できるかも決定します。

フェデレーション認証サービスが必要なユーザーにのみ証明書を発行できるように、これらのオプションを構成することを強くお勧めします。たとえば、管理グループまたは保護されたユーザーのグループに属するユーザーにフェデレーション認証サービスが証明書を発行できないようにすることをお勧めします。

アクセス制御リストの構成

「ユーザー規則の構成」セクションで説明しているように、証明書が発行された場合のフェデレーション認証サービスに対するユーザーIDの承認を信頼するStoreFrontサーバーの一覧を構成する必要があります。 同様に、証明書の発行対象となるユーザー、およびユーザーが認証可能なVDAマシンを制限することができます。この手順は、標準で構成を行うActive Directoryまたは証明機関のセキュリティ機能に追加で行います。

ファイアウォールの設定

FASサーバーへのすべての通信では、相互認証されたWindows Communication Foundation(WCF)Kerberosネットワーク接続がポート80で使用されます。

イベントログの監視

フェデレーション認証サービスおよびVDAは、Windowsイベントログに情報を書き込みます。 このログは、情報の監視および監査に使用できます。「イベントログ」セクションに、生成される可能性のあるイベントログの一覧を示します。

ハードウェアセキュリティモジュール

フェデレーション認証サービスによって発行されたユーザー証明書のキーを含むすべての秘密キーは、Network Serviceアカウントによってエクスポート不可の秘密キーとして保存されます。フェデレーション認証サービスは、セキュリティポリシーで暗号化ハードウェアセキュリティモジュールが必要とされる場合、このモジュールの使用をサポートします。

FederatedAuthenticationService.exe.configファイルでは、低レベルの暗号化構成が使用可能です。これらの設定は、秘密キーが最初に作成されたときに適用されます。そのため、登録機関の秘密キー(4096ビット、TPM保護など)およびランタイムのユーザー証明書には異なる設定が使用されることがあります。

| パラメーター | 説明 |

|---|---|

| ProviderLegacyCsp | trueに設定した場合、FASではMicrosoft CryptoAPI(CAPI)が使用されます。 falseに設定した場合、FASではMicrosoft Cryptography Next Generation(CNG)APIが使用されます。 |

| ProviderName | 使用するCAPIまたはCNGプロバイダーの名前。 |

| ProviderType | Microsoft KeyContainerPermissionAccessEntry.ProviderType Property PROV_RSA_AES 24を参照します。CAPIでHSMを使用する場合、およびHSMベンダーで別のタイプを指定されている場合以外は、常に24である必要があります。 |

| KeyProtection | 秘密キーの「エクスポート可能」フラグを制御します。さらに、ハードウェアでサポートされている場合は、トラステッドプラットフォームモジュール(TPM)のキーストレージの使用も許可されます。 |

| KeyLength | RSA秘密キーのキー長。サポートされる値は1024、2048、および4096です(デフォルトは2048です)。 |

PowerShell SDK

シンプルな展開にはフェデレーション認証サービス管理コンソールが適していますが、PowerShellインターフェイスにはより詳細なオプションもあります。 コンソールでは使用できないオプションを使用する場合は、CitrixではPowerShellのみを使用して構成を行うことをお勧めします。

次のコマンドによってPowerShellコマンドレットが追加されます。

Add-PSSnapin Citrix.Authentication.FederatedAuthenticationService.V1

Get-Help <cmdlet name>を使用すると、コマンドレットのヘルプが表示されます。 次の表にいくつかのコマンドの一覧を示します。「*」は標準のPowerShellの動詞を表します(New、Get、Set、Removeなど)。

| Commands | 概要 |

|---|---|

| *-FasServer | 現在の環境のFASサーバーを一覧表示および再構成します。 |

| *-FasAuthorizationCertificate | 登録機関証明書を管理します。 |

| *-FasCertificateDefinition | FASが証明書の生成に使用するパラメーターを制御します。 |

| *-FasRule | フェデレーション認証サービスで構成済みのユーザー規則を管理します。 |

| *-FasUserCertificate | フェデレーション認証サービスによってキャッシュされた証明書を一覧表示および管理します。 |

PowerShellコマンドレットは、FASサーバーのアドレスを指定することによってリモートで使用できます。

FAS PowerShellコマンドレットのすべてのヘルプファイルを含むzipファイルをダウンロードすることもできます。PowerShell SDKの記事を参照してください。

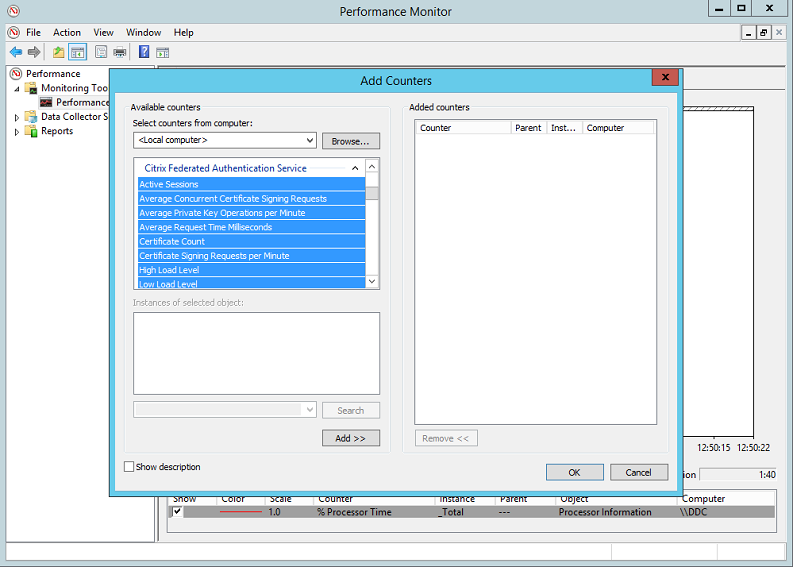

パフォーマンスカウンター

フェデレーション認証サービスには、負荷の追跡用の一連のパフォーマンスカウンターが含まれます。

次の表は、使用可能なカウンターの一覧です。ほとんどのカウンターは、5分間の移動平均値です、

| 名前 | 説明 |

|---|---|

| アクティブなセッション | フェデレーション認証サービスによって追跡される接続の数。 |

| 同時実行CSR数 | 同時に処理される証明書要求の数。 |

| 秘密キーの処理数 | 1分あたりに実行される秘密キー処理の数。 |

| 要求時間 | 証明書の生成および署名にかかる時間の長さ。 |

| Certificate Count | フェデレーション認証サービスでキャッシュされた証明書の数。 |

| 1分あたりのCSR | 1分あたりに処理されるCSRの数。 |

| 低/中/高 | 「1分あたりのCSR」の観点からフェデレーション認証サービスが許容できる負荷の推定値。 「高負荷」しきい値を超過すると、セッションの起動に失敗することがあります。 |

イベントログ

次の表は、フェデレーション認証サービスで生成されるイベントログエントリの一覧です。

管理イベント

[イベントソース:Citrix.Authentication.FederatedAuthenticationService]

これらのイベントは、FASサーバーでの構成の変更に応じて記録されます。

| ログコード |

|---|

| [S001]アクセス拒否:ユーザー[{0}]は管理者グループのメンバーではありません |

| [S002]アクセス拒否:ユーザー[{0}]はロール[{1}]の管理者ではありません |

| [S003]管理者[{0}]はメンテナンスモードを[{1}]に設定しています |

| [S004]管理者[{0}]はCA[{1}]テンプレート[{2} および {3}]で登録しています |

| [S005]管理者[{0}]はCA[{1}]の権限を取り消しています |

| [S006]管理者[{0}]は新しい証明書定義[{1}]を作成しています |

| [S007]管理者[{0}]は証明書定義[{1}]を更新しています |

| [S008]管理者[{0}]は証明書定義[{1}]を削除しています |

| [S009]管理者[{0}]は新しいロール[{1}]を作成しています |

| [S010]管理者[{0}]はロール[{1}]を更新しています |

| [S011]管理者[{0}]はロール[{1}]を削除しています |

| [S012]管理者[{0}]は証明書を作成しています[UPN:{0} SID:{1} ロール:{2}][証明書定義:{3}] |

| [S013]管理者[{0}]は証明書を削除しています[UPN:{0}ロール:{1} 証明書定義:{2}] |

| ログコード |

|---|

| [S401]構成アップグレードを実行中です –[開始バージョン{0}][終了バージョン{1}] |

| [S402]エラー:Citrixフェデレーション認証サービスはNetwork Serviceとして実行する必要があります[現在は{0}として実行中] |

IDアサーションの作成[フェデレーション認証サービス]

これらのイベントは、信頼済みのサーバーがユーザーログオンをアサートすると、ランタイム時にフェデレーション認証サービスサーバーに記録されます。

| ログコード |

|---|

| [S101]サーバー[{0}]にはロール[{1}]のIDをアサートする権限がありません |

| [S102]サーバー[{0}]はUPN[{1}]のアサートに失敗しました(例外:{2}{3}) |

| [S103]サーバー[{0}]はUPN[{1}]、SID {2}を要求しましたが、検索でSID {3}が返されました |

| [S104]サーバー[{0}]はUPN[{1}]のアサートに失敗しました(UPNはロール[{2}]によって許可されていません) |

| [S105]サーバー[{0}]はIDのアサーションを発行しました[UPN:{0}、ロール:{1}、セキュリティコンテキスト:[{2}] |

| [S120][UPN:{0}、ロール:{1}、セキュリティコンテキスト:[{2}]]に対して証明書を発行しています |

| [S121][UPN:{0}、ロール:{1}]に対してアカウント{2}の代わりに証明書を発行しています |

| [S122] 警告:サーバー過負荷です[UPN:{0}、ロール:{1}][1分あたりの要求{2}]。 |

証明書利用者としての機能[フェデレーション認証サービス]

これらのイベントは、VDAにユーザーがログオンすると、ランタイム時にフェデレーション認証サービスサーバーに記録されます。

| ログコード |

|---|

| [S201]証明書利用者[{0}]にはパスワードへのアクセス権がありません。 |

| [S202]証明書利用者[{0}]には証明書へのアクセス権がありません。 |

| [S203]証明書利用者[{0}]にはログオンCSPへのアクセス権がありません |

| [S204]証明書利用者[{0}]がログオンCSPにアクセスしています[操作:{1}] |

| [S205]呼び出しアカウント[{0}]はロール[{1}]の証明書利用者ではありません |

| [S206]呼び出しアカウント[{0}]は証明書利用者ではありません |

| [S207]証明書利用者[{0}]はロール:[{2}]のIDをアサートしています[UPN:{1}] |

| [S208]秘密キーの処理が失敗しました[操作:{0}][UPN:{1}、ロール:{2}、証明書定義{3}][エラー {4} {5}] |

セッション内証明書サーバー[フェデレーション認証サービス]

これらのイベントは、ユーザーはセッション内証明書を使用すると、フェデレーション認証サービスサーバーで記録されます。

| ログコード |

|---|

| [S301]アクセス拒否:ユーザー[{0}]には仮想スマートカードへのアクセス権がありません |

| [S302]ユーザー[{0}]は不明な仮想スマートカードを要求しました[拇印:{1}] |

| [S303]ユーザー[{0}]が仮想スマートカードと一致しません[UPN:{1}] |

| [S304]コンピューター[{3}]でプログラム[{2}]を実行中のユーザー[{1}]は秘密キー処理:[{6}]のために仮想スマートカードを使用しています[UPN:{4}、ロール:{5}] |

| [S305]秘密キーの処理が失敗しました[操作:{0}][UPN:{1}、ロール:{2}、コンテナ名{3}][エラー {4} {5}]。 |

ログオン[VDA]

[イベントソース:Citrix.Authentication.IdentityAssertion]

これらのイベントは、ログオン時にVDAで記録されます。

| ログコード |

|---|

| [S101]IDアサーションログオンに失敗しました。認識できないフェデレーション認証サービス[ID:{0}] |

| [S102]IDアサーションログオンに失敗しました。{0}のSIDが見つかりませんでした[例外:{1}{2}] |

| [S103]IDアサーションログオンに失敗しました。ユーザー{0}のSIDは{1}ですが、想定されたSIDは{2}です |

| [S104]IDアサーションログオンに失敗しました。フェデレーション認証サービスへの接続に失敗しました:{0}[エラー:{1} {2}] |

| [S105]IDアサーションログオン。 [ユーザー名:{0}][ドメイン:{1}]にログインしています |

| [S106]IDアサーションログオン。 [証明書:{0}]にログインしています |

| [S107]IDアサーションログオンに失敗しました。 [例外:{1}{2}] |

| [S108]IDアサーションサブシステム。 ACCESS_DENIED[呼び出し元:{0}] |

セッション内証明書[VDA]

これらのイベントは、ユーザーがセッション内証明書を使用しようとすると、VDAに記録されます。

| ログコード |

|---|

| [S201]仮想スマートカードが認証されました[ユーザー:{0}][PID:{1}、名前:{2}][証明書{3}] |

| [S202]仮想スマートカードサブシステム。セッション{0}で使用可能なスマートカードはありません |

| [S203]仮想スマートカードサブシステム。 アクセスが拒否されました[呼び出し元:{0}、セッション:{1}、予測:{2}] |

| [S204]仮想スマートカードサブシステム。 スマートカードのサポートが無効化されました。 |

証明書要求および生成コード[フェデレーション認証サービス]

[イベントソース:Citrix.TrustFabric]

これらの低レベルイベントは、フェデレーション認証サービスサーバーがログレベルの暗号化操作を実行すると記録されます。

| ログコード |

|---|

| [S0001]TrustArea::TrustArea:証明書チェーンがインストールされました |

| [S0002]TrustArea::Join:信頼されていない証明書がコールバックによって認証されました |

| [S0003]TrustArea::Join:信頼済みサーバーに参加しています |

| [S0004]TrustArea::Maintain:証明書が更新されました |

| [S0005]TrustArea::Maintain:新しい証明書チェーンが取得されました |

| [S0006]TrustArea::Export:秘密キーをエクスポートしています |

| [S0007]TrustArea::Import:信頼領域をインポートしています |

| [S0008]TrustArea::Leave:信頼領域を終了しています |

| [S0009]TrustArea::SecurityDescriptor:セキュリティ記述子を設定しています |

| [S0010]CertificateVerification:新しい信頼済みの証明書をインストールしています |

| [S0011]CertificateVerification:期限の切れた信頼済みの証明書をアンインストールしています |

| [S0012]TrustFabricHttpClient:{0}へのシングルサインオンを試行しています |

| [S0013]TrustFabricHttpClient:{0}に対して指定ユーザー資格情報が入力されました |

| [S0014]Pkcs10Request::Create:PKCS10要求が作成されました |

| [S0015]Pkcs10Request::Renew:PKCS10要求が作成されました |

| [S0016]PrivateKey::Create |

| [S0017]PrivateKey::Delete |

| [S0018]TrustArea::TrustArea:承認待ち |

| [S0019]TrustArea::Join:参加遅延 |

| [S0020]TrustArea::Join: 参加遅延 |

| [S0021]TrustArea::Maintain:証明書チェーンがインストールされました |

| ログコード |

|---|

| [S0101]TrustAreaServer::ルート証明書が作成されました |

| [S0102]TrustAreaServer::Subordinate:参加に成功しました |

| [S0103]TrustAreaServer::PeerJoin:参加に成功しました |

| [S0104]MicrosoftCertificateAuthority::GetCredentials:{0}の使用権限が付与されました |

| [S0104]MicrosoftCertificateAuthority::SubmitCertificateRequest エラー{0} |

| [S0105]MicrosoftCertificateAuthority::SubmitCertificateRequest 証明書{0}が発行されました |

| [S0106]MicrosoftCertificateAuthority::PublishCRL:CRLが公開されました |

| [S0107]MicrosoftCertificateAuthority::ReissueCertificate エラー{0} |

| [S0108]MicrosoftCertificateAuthority::ReissueCertificate 証明書{0}が発行されました |

| [S0109]MicrosoftCertificateAuthority::CompleteCertificateRequest - 承認待機継続中 |

| [S0110]MicrosoftCertificateAuthority::CompleteCertificateRequest - 保留中の証明書が拒否されました |

| [S0111]MicrosoftCertificateAuthority::CompleteCertificateRequest 証明書が発行されました |

| [S0112]MicrosoftCertificateAuthority::SubmitCertificateRequest - 承認待機中 |

| [S0120]NativeCertificateAuthority::SubmitCertificateRequest 証明書{0}が発行されました |

| [S0121]NativeCertificateAuthority::SubmitCertificateRequest エラー |

| [S0122]NativeCertificateAuthority::RootCARollover 新規ルート証明書 |

| [S0123]NativeCertificateAuthority::ReissueCertificate 新規証明書 |

| [S0124]NativeCertificateAuthority::RevokeCertificate |

| [S0125]NativeCertificateAuthority::PublishCRL |

関連情報

- 一般的なFAS環境については、「フェデレーション認証サービスのアーキテクチャの概要」を参照してください。

- 「フェデレーション認証サービスの構成と管理」では「方法」の記事を紹介しています。