導入と構成ガイド-Google CloudでのCitrix 仮想化

注:

このドキュメントの内容は再構成され、 Google Cloud上のCitrix DaaS ソリューションハブに組み込まれています。元の文書の内容は、完全性と参照可能性のために移行中にここに残されます。

はじめに

この導入と構成のステップバイステップガイドは、Google CloudにCitrix インフラストラクチャを展開および管理する技術者を対象としています。このガイドは、Citrix TechZoneでも入手可能な「Citrix Virtualization on Google Cloudリファレンスアーキテクチャ」ドキュメントをダブルクリックすると考えることができます。リファレンスアーキテクチャは、仮想化システムのアーキテクチャを決定するのに役立ちます。この理解の旅をガイドするために、主要な各ステップを目標に分解し、その後に、主要な目標を達成するための1つの方法**、つまりGoogle Cloud上にCitrix 仮想化システムを構築するためのステップバイステップガイドを紹介します**。

あなたが私たちと一緒にこの旅に参加する場合、私たちは途中であなたのコメント、貢献、質問、提案、フィードバックを共有することをお勧めします。Google SMEワーキンググループのCitrix にメールで連絡してください。

Citrixの仮想化とGoogle Cloudに関するトレーニングに興味がある場合は、Citrix が自分のペースで進めるバージョンとインストラクターリードバージョンを提供しています。詳しくは、次のCitrix Education・ウェブサイトの https://training.citrix.com/learningを参照してください。または、Citrix カスタマーサクセスマネージャーに詳細を問い合わせてください。

デプロイの概要

次のリストは、Google Cloud で Citrix 仮想化システムを作成するために必要な目標とタスクの概要を示しています 。

- デプロイアーキテクチャを定義する

- Google Cloud プロジェクトを準備する

- ネットワークサービスを構成する

- 仮想マシンの作成

- 仮想マシンコンソールへのアクセスを構成する

- Active Directory をデプロイする

- Citrix Cloud リソースの場所を作成/初期化します

- Citrix DaaS の設定

- 仮想アプリとデスクトップリソースのテスト起動

1. デプロイアーキテクチャを定義する

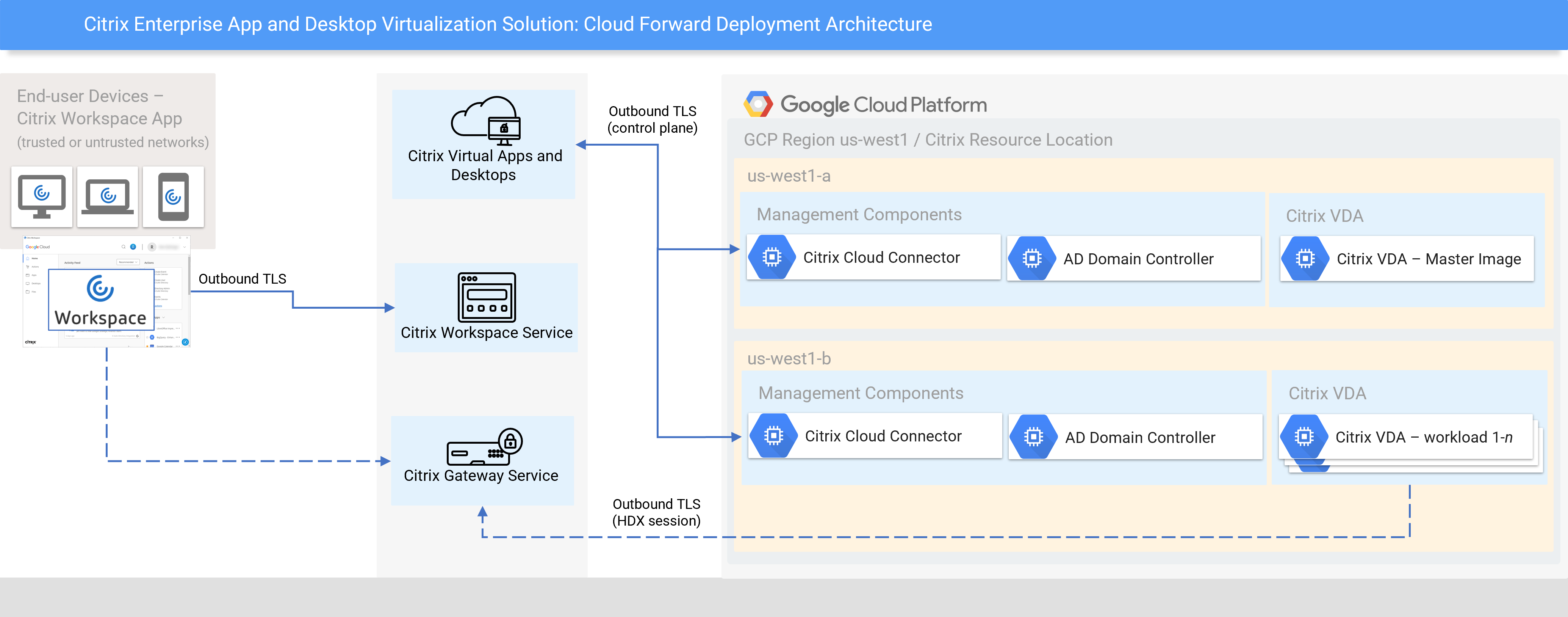

任意のプラットフォームでCitrix 仮想化システムを構築する前に、展開アーキテクチャを把握する必要があります。Citrix テクノロジースタックの柔軟性は難しい場合があります。ただし、 Citrix Virtualization on Google Cloudリファレンスアーキテクチャのドキュメントでは、考慮すべき最も重要な設計上の決定事項を分類しています 。このガイドでは、 図のようにCloud Forward設計に基づいてCitrix ソリューションを構築しています。

2. Google Cloud プロジェクトを準備する

このセクションの目的は、Citrix CloudVirtual Apps and Desktops サービスのリソースの場所として使用されているGoogleCloudプロジェクトを準備することです。新規作成するか、既存の Google Cloud プロジェクトにアクセスできます。

完了すると、次のようになります。

-

Google Cloud の主要コンポーネントの簡単な紹介

-

Google Cloud プロジェクトへのアクセス

-

プロジェクトオーナーの役割をユーザーに割り当てる

-

Google Cloudを準備した

注

このセクションでは、 Google Cloud にリソースの場所を作成するためのウォークスルーを提供します。これらの要件は執筆時点では完全で正確ですが、最新の要件については製品ドキュメントを参照してください。

Google Cloud入門

Google Cloud は、世界中のデータセンターでホストされているサービスとリソースで構成されており、 地域によって異なります。Google Cloud インフラストラクチャサービスは、北米、南米、ヨーロッパ、アジア、オーストラリアの各地で利用できます。これらの場所は地域とゾーンに分かれています。ゾーンは、リージョン内の孤立した場所です。ゾーンは、利用可能なコンピューティングリソースと、データの保存場所とアクセス先を決定します。リージョンは3つ以上のゾーンを持つことができます。たとえば、us-west1 リージョンは、米国西海岸の 3 つのゾーン us-west1-a、us-west1-b、および us-west1-c を持つリージョンを表します。

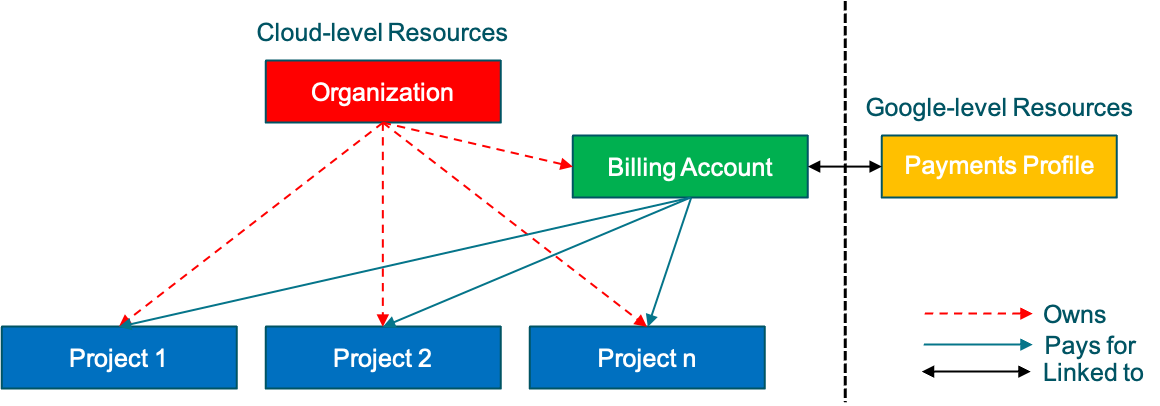

Google 請求先アカウントは 、Google プロジェクトを作成するための前提条件です。Googleの請求は、Googleペイメントプロファイルにリンクされています。GCP 環境では、請求先アカウントを組織と連携する 1 つ以上のプロジェクトにリンクできます。先に進む前に、組織内で適切な請求体系を設定することをお勧めします。GCP での請求は、他のパブリッククラウドベンダーと同様に、使用量に基づいています。Google は、終了状態の仮想マシンに対して課金しません。ただし、Google は、サスペンド状態の仮想マシンの保存状態の保存に対して料金を請求します。Google では、仮想マシンの使用に対して確約利用割引(1 年または 3 年)を提供しています。これは、リソースニーズが予測可能なワークロードに最適です。また、Google では、月に 25% 以上使用されている特定の Compute Engine に自動的に割引を適用する継続利用割引を提供しています。ただし、継続利用割引は E2 および A2 マシンインスタンスには適用されません。Google では、組み込みのインテリジェンスを使用して VM インスタンスのサイジングに関する推奨事項も提供しています。

GCP はリソースをプロジェクトに編成します。すべての GCP プロジェクトは 、デフォルトで 1 人のユーザーのプロジェクト作成者ロールに割り当てられます。追加のプロジェクトメンバーと ID アクセスロールと管理ロールを作成して、GCP プロジェクトへのアクセスを制御します。プロジェクトは、一連のユーザー、一連の API、請求、認証、および API の監視設定で構成されます。GCP プロジェクトには次のコンポーネントがあります。

-

自動的に指定または割り当てられるプロジェクト名

-

プロジェクト ID。 自動的に指定または割り当てることができます 。

-

カスタマイズ不可で自動的に割り当てられるプロジェクト番号

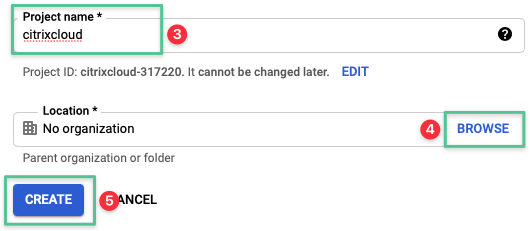

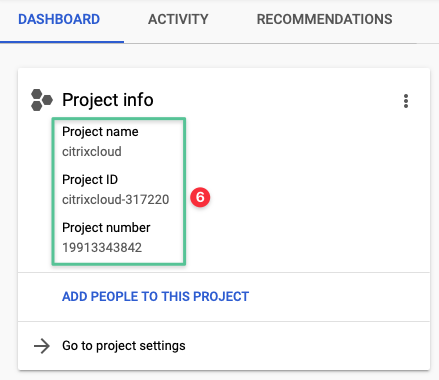

2.1 Google プロジェクトを作成またはアクセスする

このタスクの目的は、Citrix 仮想化資産を含むGoogle Cloud Projectに最終的にアクセスすることです。組織内の他の誰かがプロジェクトの作成を担当している場合、この目標の残りを完了するには、アイデンティティアクセス管理 (IAM) の「所有者」ロールを割り当てる必要があります。プロジェクトを作成する場合は、次の手順に従ってプロセスを進めてください。

Google Cloud コンソール (https://console.cloud.google.com) から次の手順を実行できます。有効なユーザーアカウントでこのコンソールにログインしていることを確認してください。

-

ドロップダウンリストから [ プロジェクトを選択 ] をクリックします

-

「 新規プロジェクト」をクリックします

-

一意のプロジェクト名を入力してください: citrixcloud

-

[ 参照 ] をクリックして、組織を選択します

-

「 作成」をクリックします

-

プロジェクトが正常に作成されたことを検証する

2.2 Google Cloud API を有効にする

Citrix Cloud は、いくつかの異なるAPIを使用してGoogle Cloudプロジェクトと対話します。これらのAPIは必ずしもデフォルトで有効になっているわけではありませんが、Citrix Virtual Delivery Agent(VDA)フリートの作成とライフサイクル管理に必要です。Citrix Cloud が機能するには、プロジェクトで次のGoogle APIを有効にする必要があります。

-

Compute Engine API

-

Cloud Resource Manager API

-

Identity and Access Management(IAM)API

-

Cloud Build API

-

* クラウドドメインネームシステム (DNS) API

注

*クラウド DNS API は、Google Cloud で Active Directory を設定するために必要な、プロジェクトの DNS サービスを設定するために必要です。インフラストラクチャチームが Active Directory と DNS インフラストラクチャコンポーネントを管理している場合は、この手順をスキップできます。他の4つのAPIはCitrix Cloud によって使用され、有効にする必要があります。

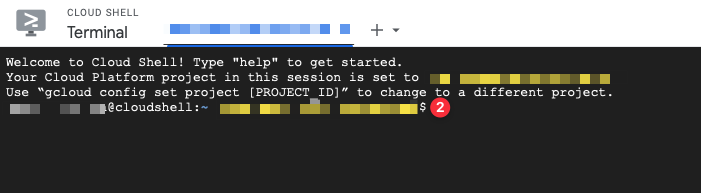

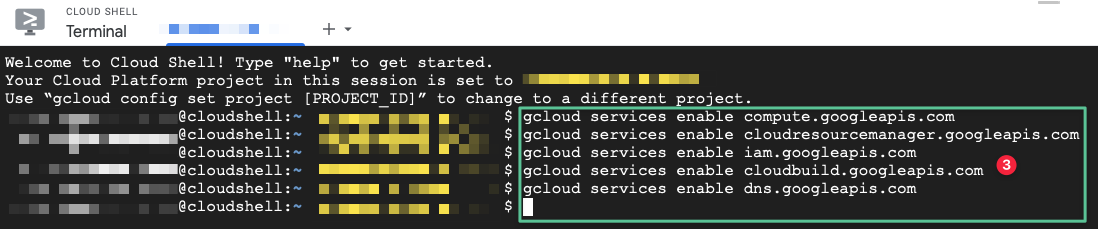

Google API は、グラフィカルコンソールを使用する場合は、 API とサービス/ダッシュボード、または API とサービス/ライブラリ ページから有効にできます。API の有効化は、説明されているように Google Cloud Shell を使用してすばやく完了することもできます 。

-

Google コンソールの右上隅にある Google シェルアイコンをクリックします。

-

Google コンソールには、次のクラウドシェルが表示されます。

-

次の 4 つのコマンドをクラウドシェルに貼り付けます。Cloud Shell のプロンプトが表示されたら、[ Authorize] をクリックします。

gcloud services enable compute.googleapis.comgcloud services enable cloudresourcemanager.googleapis.comgcloud services enable iam.googleapis.comgcloud services enable cloudbuild.googleapis.comgcloud services enable dns.googleapis.com

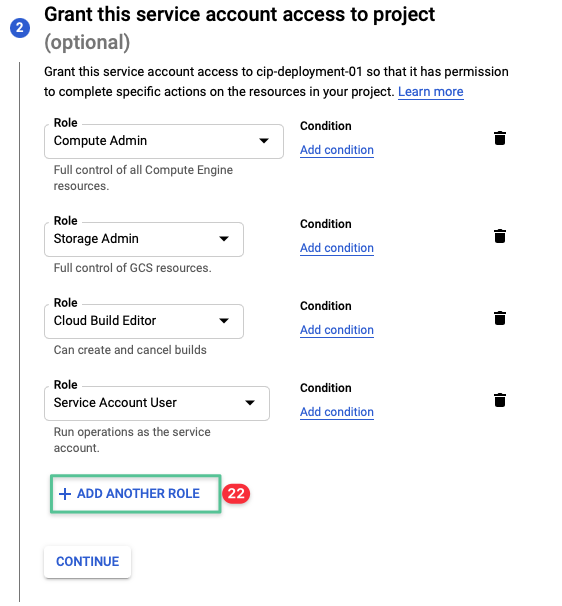

2.3 サービスアカウントの作成/更新

Google Identity and Access Management (IAM) では、特定の GCP リソースへのきめ細かなアクセス権を付与できます。 **WHOはどのリソースにアクセスでき** 、 それらのリソースで何ができるか 。サービスアカウントは、Google Cloud にデプロイする他のリソースと同様に、プロジェクト内に存在します。

Citrix Cloud は、Google Cloudプロジェクト内で2つの個別のサービスアカウントを使用します 。

-

クラウドビルドサービスアカウント — Google API が有効になると自動的にプロビジョニングされます 。Cloud Build サービスアカウントは、プロジェクト ID で始まるメールアドレスで識別できます。例:

<project-id>@cloudbuild.gserviceaccount.com。Cloud Build アカウントには、次の 3 つの役割が必要です。-

Cloud Build サービスアカウント (既定で割り当てられる)

-

コンピューティングインスタンス管理者

-

サービスアカウントユーザー

-

-

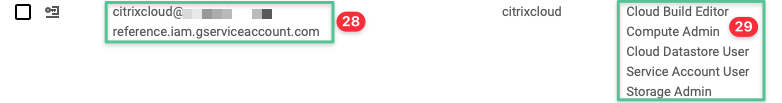

Citrix Cloud サービスアカウント-サービスアカウントは、Citrix Cloud が事前に生成されたキーを使用してGoogle Cloudを認証するために使用されます。サービスアカウントを使用すると、Citrix Cloud はGoogleプロジェクトにアクセスし、マシンをプロビジョニングおよび管理できます。 サービスアカウントは手動で作成され 、メールアドレスで識別できます(例:

<my-service-account><project-id>.iam.gserviceaccount.com)。最小権限の原則を適用することにより、サービスアカウントに次の役割を付与します。-

コンピューティング管理者

-

ストレージ管理者

-

Cloud Buildエディター

-

サービスアカウントユーザー

-

クラウドデータストアユーザー

-

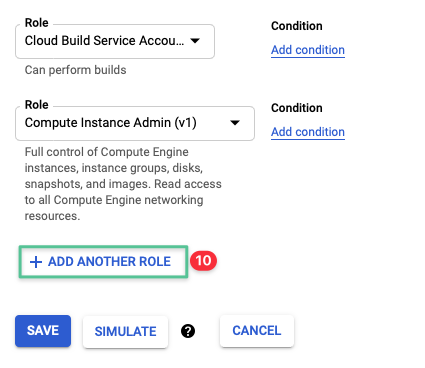

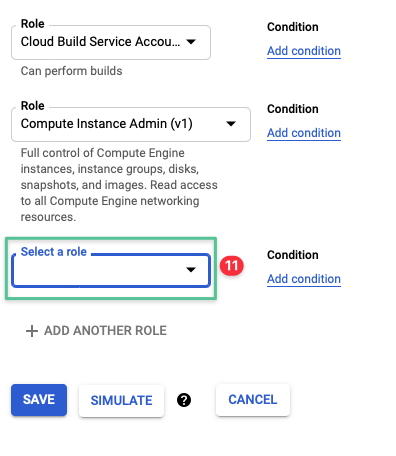

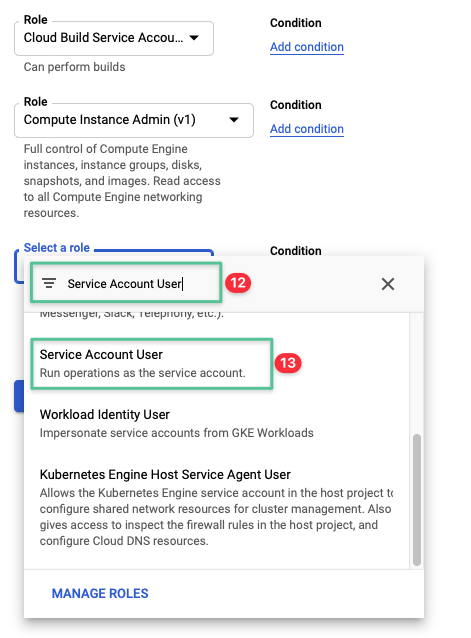

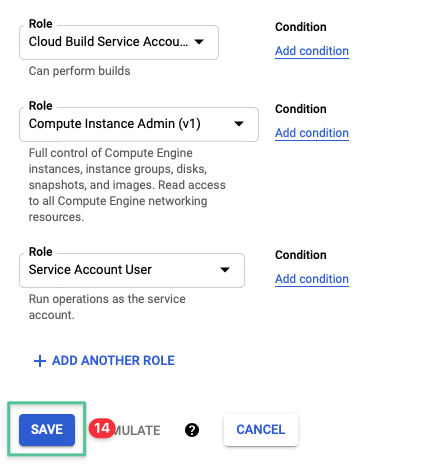

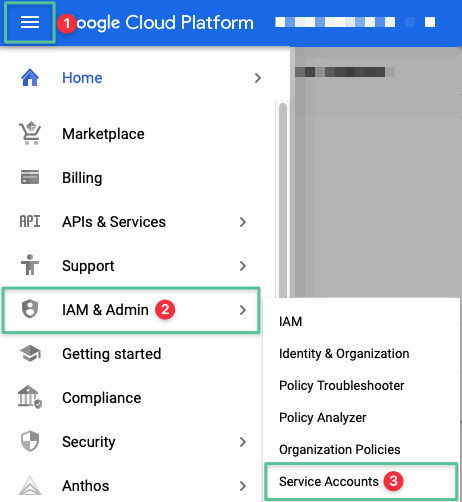

2.3.1 Cloud Build サービスアカウントに割り当てられたロールを更新する

-

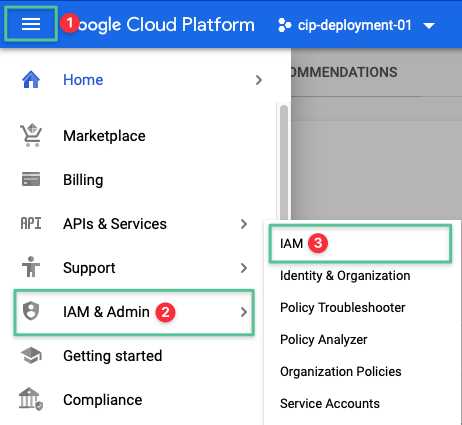

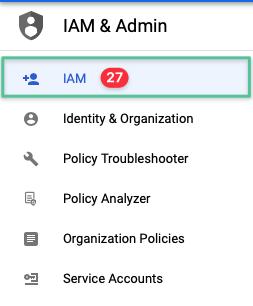

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

[ IAM と管理者]に移動します

-

[ IAM] をクリックします

-

プロジェクト ID で始まるメールアドレスで識別できる Cloud Build サービスアカウントを見つけます(例:

<project-id>@cloudbuild.gserviceaccount.com)。Cloud Build サービスアカウントの役割はデフォルトで適用されます。注

Cloud Build アカウントを表示できない場合は、次の手順で Cloud Build アカウントを手動で有効にする必要があります。

- ハンバーガーメニューをクリック

- CI/CD メニューセクションが見つかるまで下にスクロールします

- 「 Cloud Build」をクリックします

- [ 設定] をクリックします

- サービスアカウントを見つけ、[ステータス] 列でドロップダウンメニューをクリックし、[無効] から [ **有効**] に変更します。

- [IAM と管理] メニューセクションに戻り、Cloud Build サービスアカウントを見つけます。

-

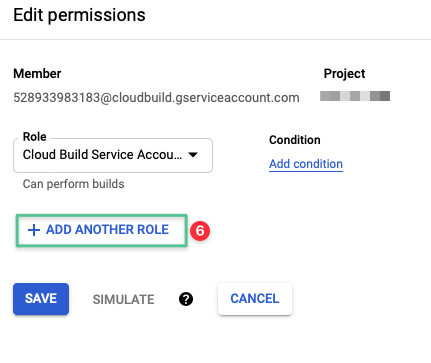

鉛筆アイコンをクリックして Cloud Build アカウントの役割を編集します

-

[ 別のロールを追加] をクリックします

-

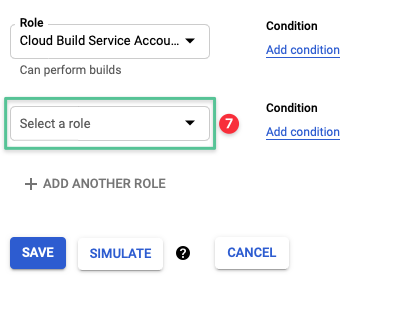

[ 役割を選択 ] ドロップダウンメニューをクリックします

-

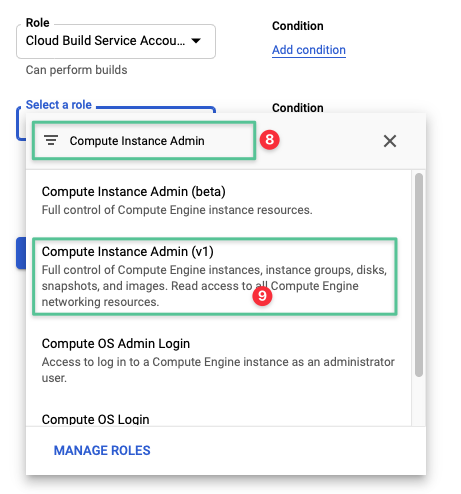

ドロップダウンをクリックし、 Compute Instance Adminと入力します

-

リストから [ コンピュートインスタンス管理者 (v1) ] をクリックします

-

[ 別のロールを追加] をクリックします

-

[ 役割を選択 ] ドロップダウンメニューをクリックします

-

ドロップダウンをクリックし、「 サービスアカウントユーザー」と入力します。

-

リストから [ サービスアカウントユーザー ] をクリックします。

-

[ 保存]をクリックします

-

ロールが正常に割り当てられていることを検証する

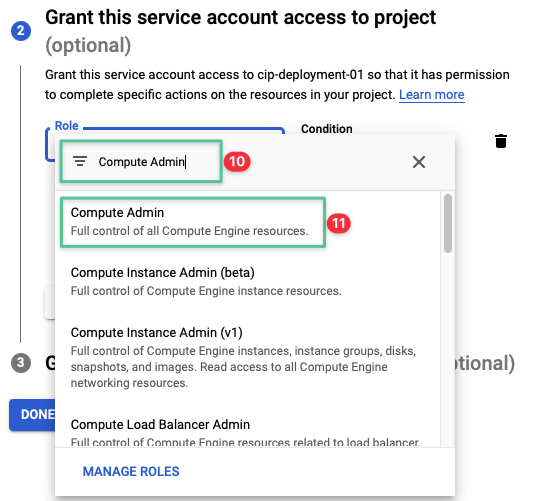

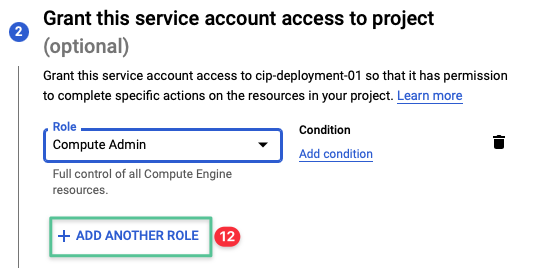

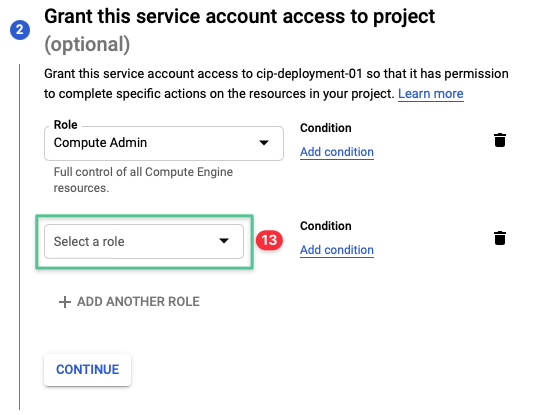

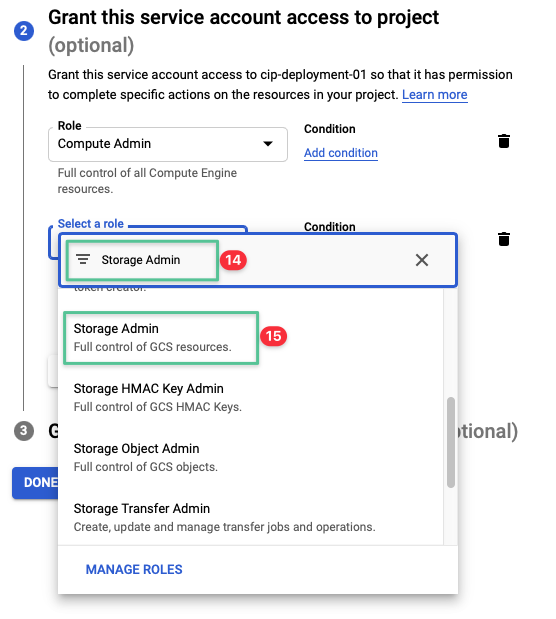

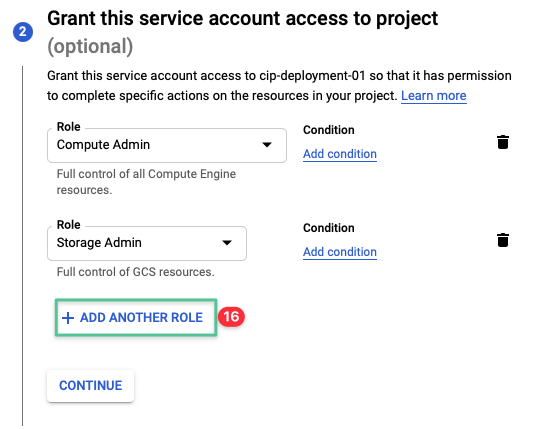

2.3.2 Citrix Cloud サービスアカウントに役割を作成して割り当てる

-

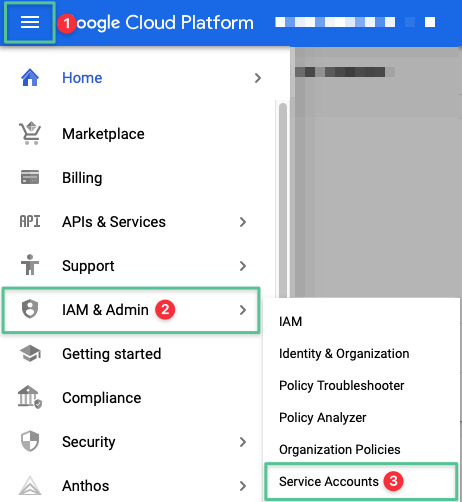

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

[ IAM と管理者]に移動します

-

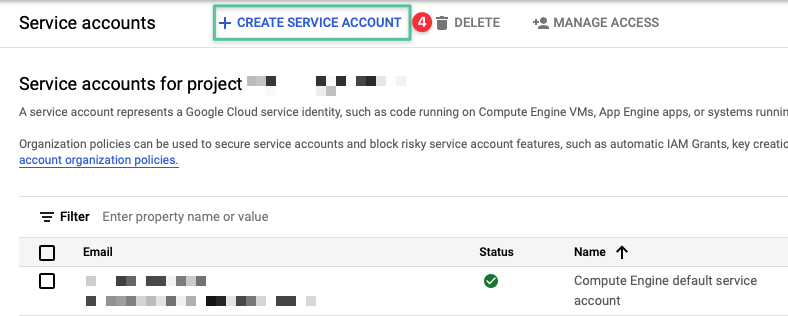

[ サービスアカウント] をクリックします

-

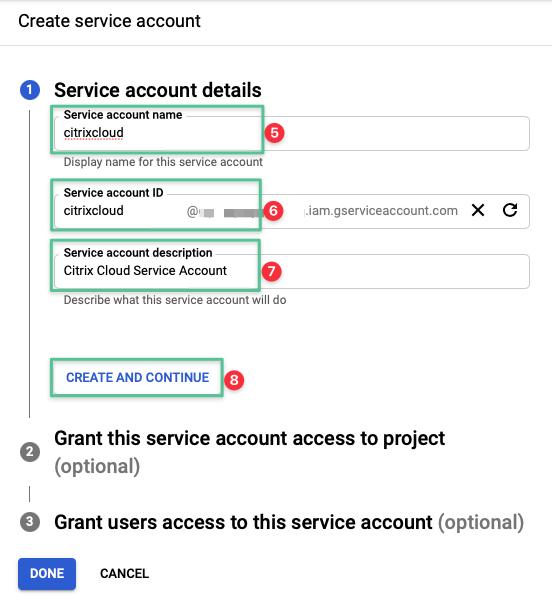

[+ サービスアカウントを作成] をクリックします

-

一意のサービスアカウント名を入力してください: citrixcloud

-

サービスアカウント ID は、入力したサービスアカウント名に基づいて自動的に入力されます。

-

サービスアカウント名の説明を入力します。 Citrix Cloud サービスアカウント

-

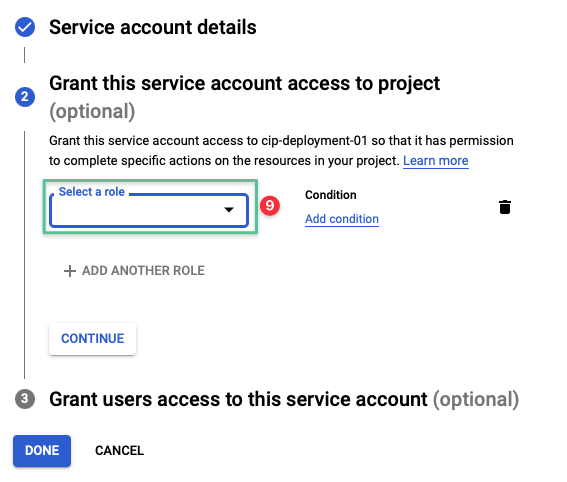

作成して続行をクリックします

-

[ 役割を選択 ] ドロップダウンメニューをクリックします

-

ドロップダウンリストをクリックし、 Compute Adminと入力します。

-

リストから [ コンピュート管理 ] をクリックします

-

[ 別のロールを追加] をクリックします

-

[ 役割を選択 ] ドロップダウンメニューをクリックします

-

ドロップダウンリストをクリックし、 Storage Adminと入力します。

-

リストから [ ストレージ管理者 ] をクリックします

-

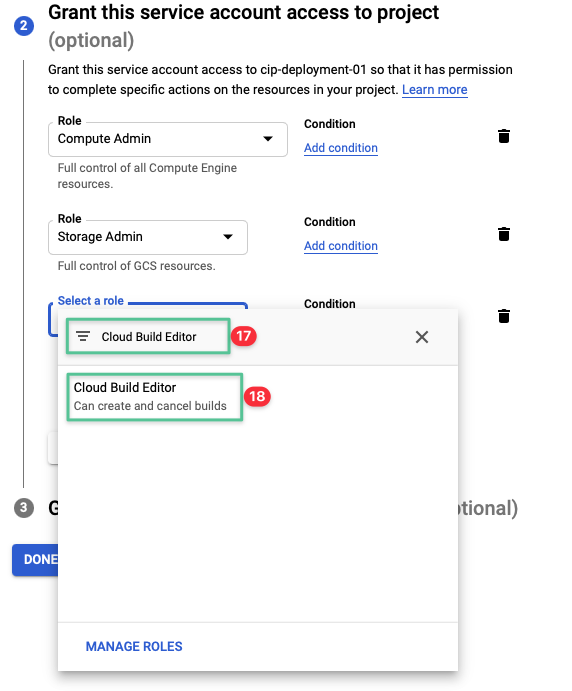

[ 役割を選択 ] ドロップダウンメニューをクリックします

-

ドロップダウンをクリックし、 Cloud Build Editorを入力します

-

リストから [ Cloud Build エディター ] をクリックします。

-

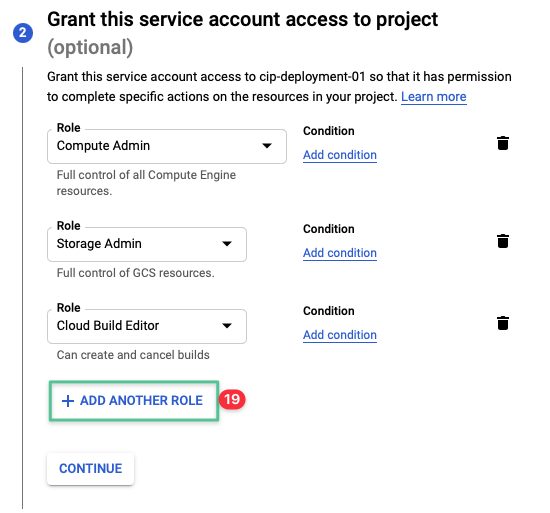

[ 別のロールを追加] をクリックします

-

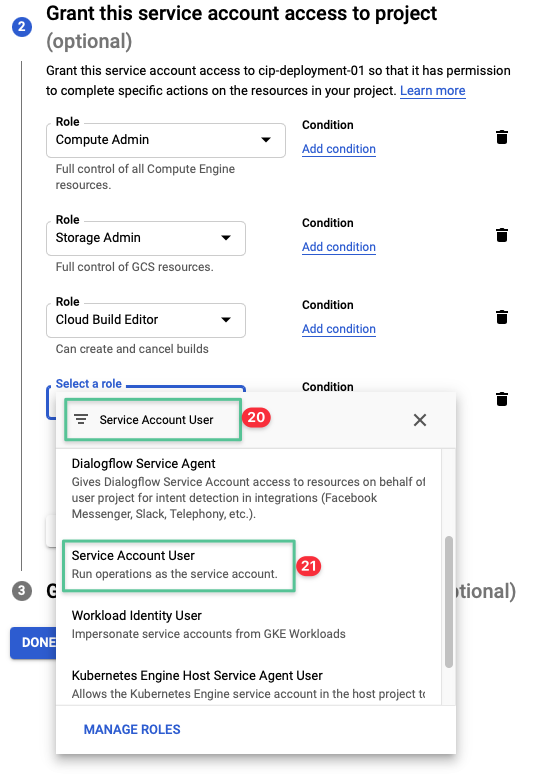

ドロップダウンをクリックし、「 サービスアカウントユーザー」と入力します。

-

リストから [ サービスアカウントユーザー ] をクリックします。

-

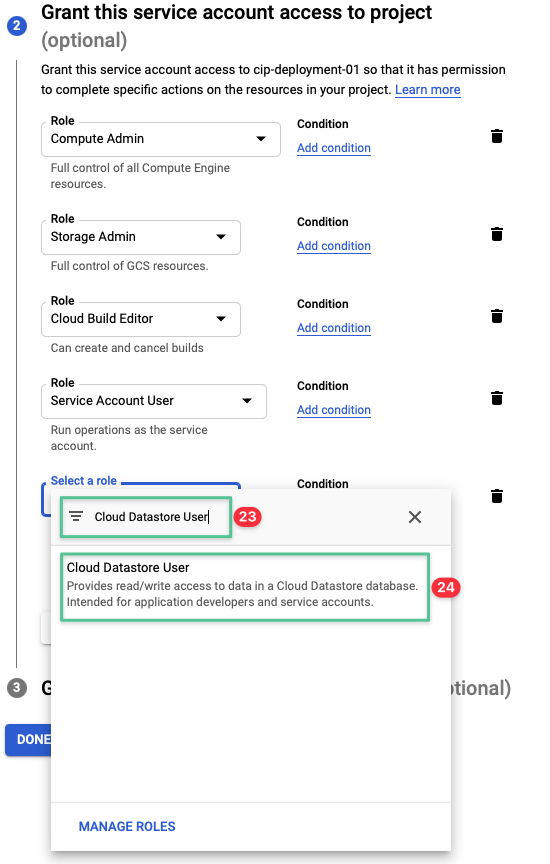

[ 別のロールを追加] をクリックします

-

ドロップダウンをクリックして、 Cloud Datastore Userと入力します。

-

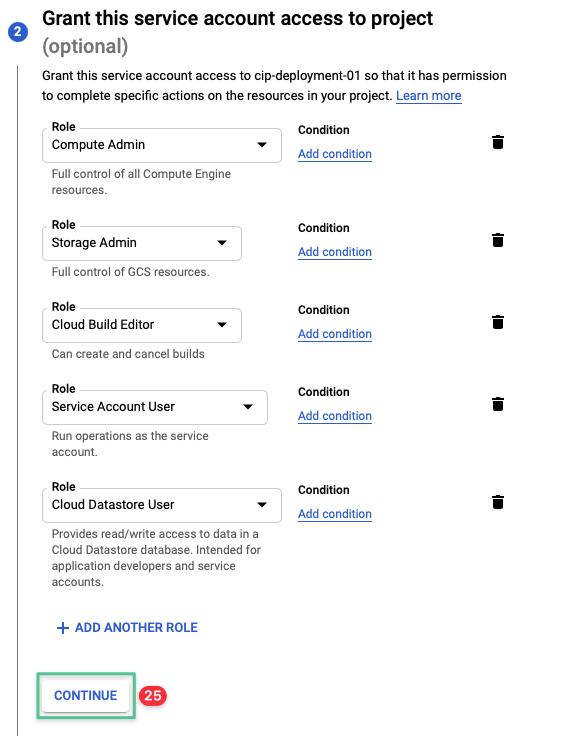

リストから [ クラウドデータストアユーザー ] をクリックします

-

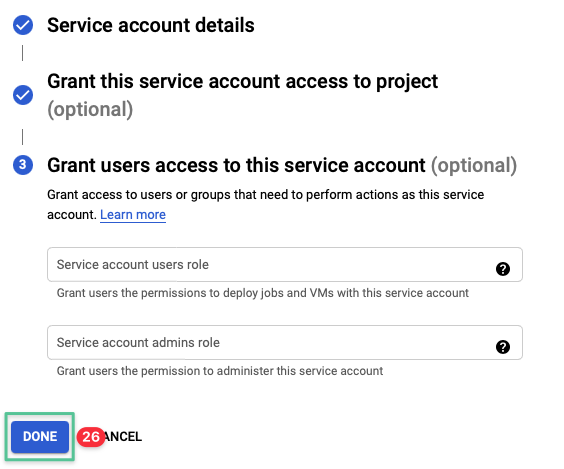

「 続行」をクリックします

-

「完了」をクリックします。

-

IAM メインコンソールに移動します

-

作成したサービスアカウントを特定する

-

5 つのロールが正常に割り当てられていることを検証します

注:

Citrix VDAをGoogle Cloud共有仮想プライベートクラウド(VPC)に展開する予定の場合、Citrix Cloud サービスアカウントに必要な追加の権限がいくつかありますが、 ここでは説明しません 。共有VPCにVDAを展開する準備をするには、「 共有仮想プライベートクラウド」を参照してください。

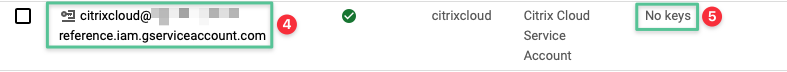

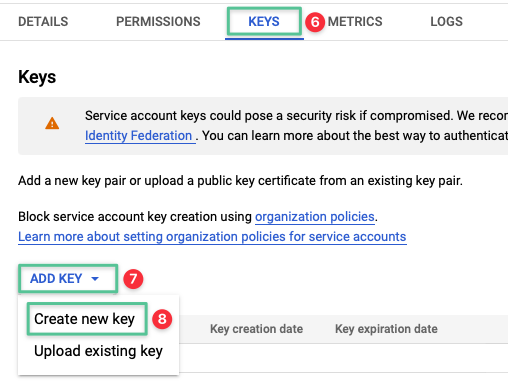

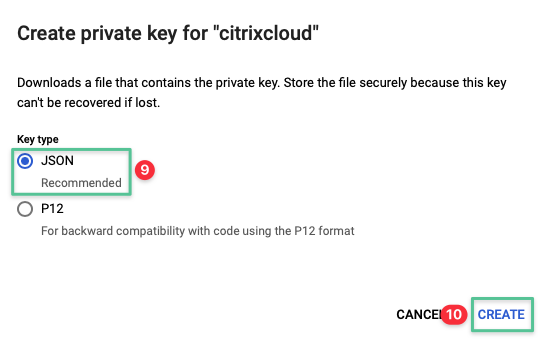

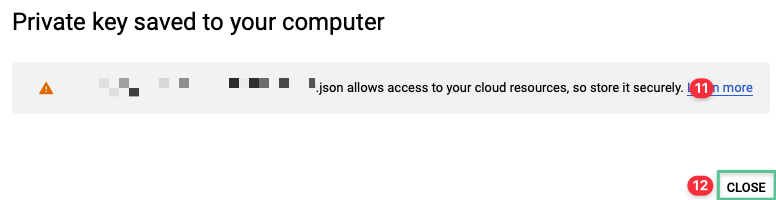

2.3.3 Citrix Cloud サービスアカウントキーを生成して保存する

このタスクでは、サービスアカウントキーを生成してダウンロードします。サービスアカウントキーは、このドキュメントで後述するCitrix Cloud とGoogleの間の接続を確立するために使用されます。 JSON ファイルを安全に扱うようにしてください。

-

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

[ IAM と管理者]に移動します

-

[ サービスアカウント] をクリックします

-

以前に作成したサービスアカウントをクリックします

-

まだキーが作成されていない可能性があります

-

[ キー ] タブをクリックします

-

[ キーを追加] をクリックします

-

[ 新しいキーを作成] を選択します

-

キータイプ JSON を選択 (デフォルト)

-

「 作成」をクリックします

-

JSON プライベートキーが自動的にダウンロードされます。JSONファイルを見つけて安全に保存します。これは、今後の手順でCitrix CloudとGoogle Cloudの間にホスティング接続を作成するときに必要です。

-

[閉じる] をクリックします。

3. ネットワークとネットワークサービスの設定/検証

このセグメントは、Google CloudでCitrix Cloud リソースロケーションをホストするために必要なネットワークサービスを対象としています 。最後の目標を完了すると、Google Cloud上に空のプロジェクトが残り、そこにCitrix 仮想化システムを構築します。このセクションは、私たちの第一の目標を達成するために必要なネットワーク関連のサービスを重ねることを目指しています。 ネットワークの構築と構成は、組織の基盤となるシステム要件の規模に比べて複雑になります。本質的に、Google Cloud 上の Citrix 仮想化システムが機能するには、次のものが必要です。

-

Citrix VDAとCitrix Cloud Connectorを相互接続する仮想プライベートクラウド(VPC) 。

-

Citrix Cloud Connector(およびオプションでVDA)がCitrix Cloudの管理対象Webサービス(API)と対話する方法。どちらもアウトバウンド接続のみを必要とし、これは通常 Google のCloud NATサービスによって提供されます。

-

Citrix CloudConnectorがGoogle Cloud APIと通信するためのメソッド。通信を許可するには、Google プライベートアクセスと呼ばれる Google Cloud VPC 機能を有効にする必要があります。

-

Citrix Cloud ConnectorおよびVDAがActive Directory およびその他のネットワークリソース(インターネットを含む)と通信するための方法。Citrix 仮想化システムでDNSを提供する一般的な方法は、Google Cloud DNSサービスを使用することです。

-

Google VPC ファイアウォールを使用してセキュリティを保護するネットワーク層。

あなたの組織は、ここで説明する必要な機能を展開する別の方法を持つことができます。目標が達成され、機能的に検証されれば、Citrix 仮想化環境の構築に向けて順調に進んでいるはずです。

3.1 VDAとCloud Connectorのネットワークを作成/アクセスする

Google Cloud では、 仮想マシンのリソースに通信用の VPC ネットワークが必要です。VPC は特定の Google Cloud プロジェクト内に存在し、 必要に応じて複数のプロジェクト間でオプションで共有できます 。Googleは後者の機能を共有 VPCと呼んでいます。Citrix Cloud は、 共有VPCネットワークへのCitrix VDAの展開をサポートしています。この簡略化されたガイドでは、セットアップ、および構成については詳しく説明していません。

VPC はプロジェクトのグローバル構造です。つまり、リージョン内のゾーンだけでなく、世界中のリージョンにもまたがることができます。仮想マシンがデプロイされる各リージョンには、少なくとも 1 つのサブネットが必要です。

このデプロイガイドでは、VPC ネットワークを使用して、3 つの Google ゾーン (us-west1-a、us-west1-b、および us-west1-c) 間の内部 (プライベート) 接続を提供します。VPC は、Google ネットワーク内に実装された物理ネットワークの仮想バージョンです。VPC はグローバルリソースと見なされ、Google のリージョンやゾーンには関連付けられません。VPC ネットワークは、自動モードまたはカスタムモードを使用して作成できます。自動モードの VPC ネットワークは、ネットワークの作成時にリージョンごとに 1 つのサブネットを自動的に作成します。新しいリージョンが使用可能になると、それらのリージョンの新しいサブネットが自動モードネットワークに自動的に追加されます。カスタムモードの VPC ネットワークでは、すべてのサブネットを手動で作成する必要があります。また、Google Cloud のトラフィックフローに関連するコストがあることにも注意してください 。VPC の上りトラフィックは無料です。同じゾーン、同じリージョンの別の GCP サービス、および Google 製品への下りトラフィックはすべて無料です。ただし、 同じリージョンまたは米国内のリージョン内のゾーン間の下りトラフィックにはコストがかかります 。

このタスクの目的は、Google Cloud上にCitrix Cloud リソースの場所を構築するために使用される機能的なVPCを作成することです。このタスクは、Citrix Cloud サービスアカウント(以前に作成)が機能しているVPCに仮想マシンを展開できる場合に完了したと見なすことができます。

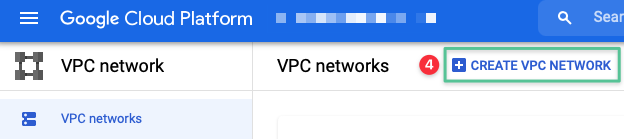

3.1.1 VPC ネットワークとサブネットを作成する

-

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

VPC ネットワークに移動します

-

[ VPC ネットワーク] をクリックします

-

[ VPC ネットワークを作成] をクリックします

-

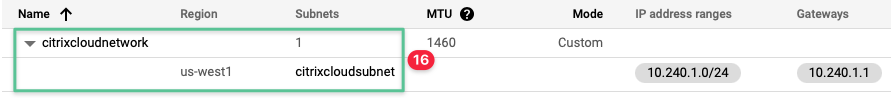

VPC ネットワークの一意の名前を入力します。 citrixcloudnetwork

-

VPC ネットワークの説明を入力します。 Citrix Cloud Network

-

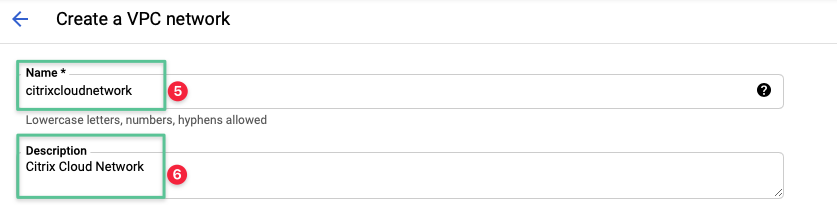

[ カスタム]

-

サブネット名の一意の名前を入力してください: citrixcloudsubnet

-

サブネットの説明を入力します。 Citrix Cloud Infrastructureサブネット

-

us-west1 リージョンを選択

-

次のIPアドレス範囲を入力してください: 10.240.1.0/24

-

[ 非公開 Google アクセス ] セクションで [ オン ] を選択します。Googleのプライベートアクセスにより 、Citrix Cloud ConnectorはGoogle Cloud APIと通信できます。

-

「完了」をクリックします。

-

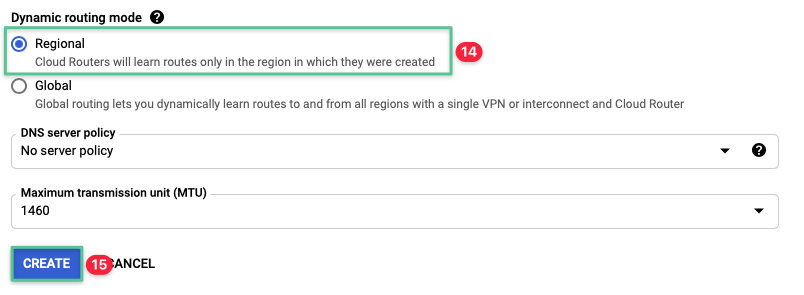

[ 動的ルーティングモード ] セクションで [ 地域 ] を選択します

-

[ Create ] をクリックして VPC ネットワーク作成プロセスを完了します。

-

正常に作成された VPC ネットワークを検証する

3.1.2 Citrix Cloud へのアウトバウンド接続を構成する

Citrix Cloud は、インターネット経由で安全にアクセスできる一連のAPIに基づいて構築されています。Citrix Cloud Connector仮想マシンが機能するには、Citrix Cloud と通信できる必要があります。この目標を達成するにはさまざまな方法がありますが、このガイドでは Google Cloud NATを使用します。クラウドNATサービスは、Citrix CloudとGoogle Cloud間の通信を可能にするために使用されます。Cloud NAT では、外部 IP アドレスを持たない特定のリソースでインターネットへのアウトバウンド接続を作成できます。オンプレミスのデータセンターと GCP の間に接続を確立する必要がある場合、 Cloud Interconnect は低レイテンシーで高可用性の接続を提供します。Cloud Interconnectは内部IPアドレス通信を可能にします。つまり、内部IPアドレスは両方のネットワークから直接アクセスできます。ただし、オンプレミスネットワークと GCP ネットワーク間のトラフィックは、パブリックインターネットを通過しません。オンプレミスのデータセンターと GCP の間の接続を提供するために、専用インターコネクトまたはパートナーインターコネクトのどちらをデプロイするかを選択できます。

Cloud NAT を設定する前に、Cloud NAT が使用するように Cloud Router を設定する必要があります。

注

roles/compute.networkAdmin ロールは、以下を実行する権限を付与します。

- クラウドルーターにNATゲートウェイを作成する

- NAT IP アドレスを予約して割り当てる

- NAT ゲートウェイによるネットワークアドレス変換の使用を許可するサブネットトラフィックを指定する

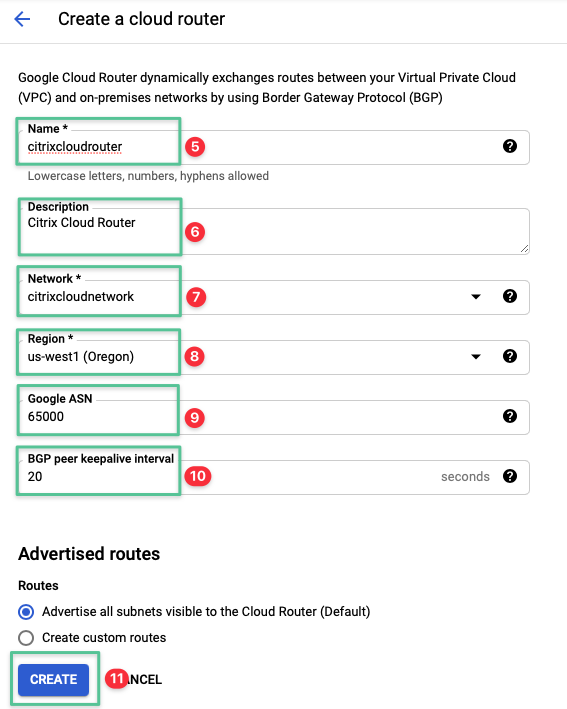

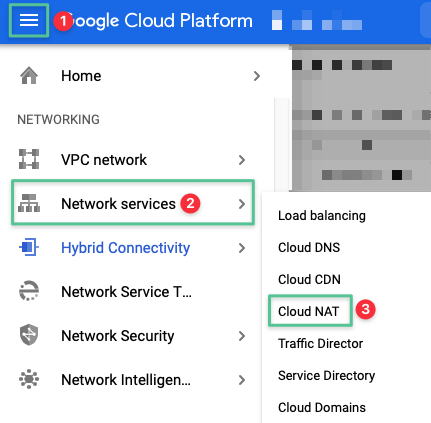

3.1.2.1 ステップ 1: Google Cloudルーターをデプロイする

-

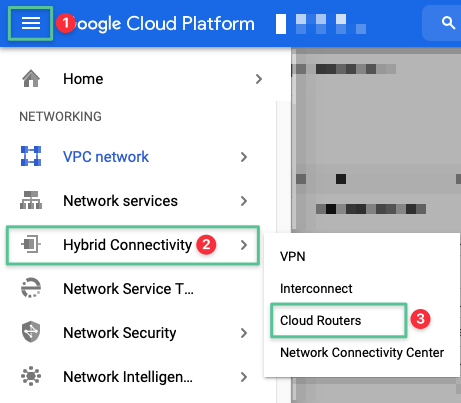

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

[ ハイブリッド接続] に移動します

-

[ クラウドルーター] をクリックします

-

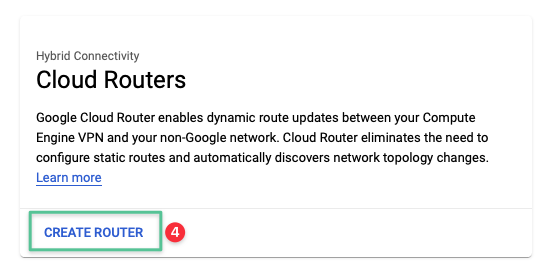

ルーターの作成をクリックします

-

クラウドルーターの一意の名前を入力してください: citrixcloudrouter

-

クラウドルーターの説明を入力します。 Citrix Cloud Router

-

[ 仮想プライベートクラウド ] セクションで作成したネットワークを選択します。 citrixcloudnetwork

-

地域を選択してくださいus-west1

-

Google ASN の値を入力します。任意のプライベート ASN 値 ( 64512 ~ 65534、 4200000000 ~ 4294967294) を使用できます。

-

BGP ピアのキープアライブ間隔値 20 を入力します (デフォルト)

-

[作成] をクリックします。

-

Cloud Router が正常に作成されたことを検証する

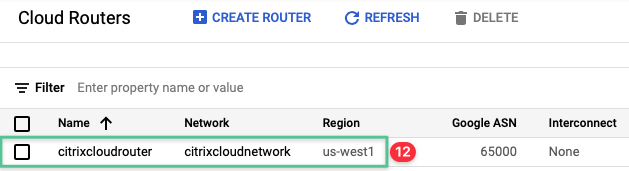

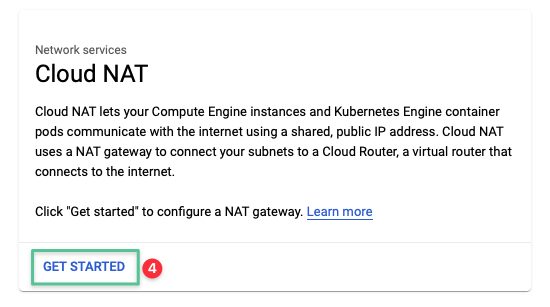

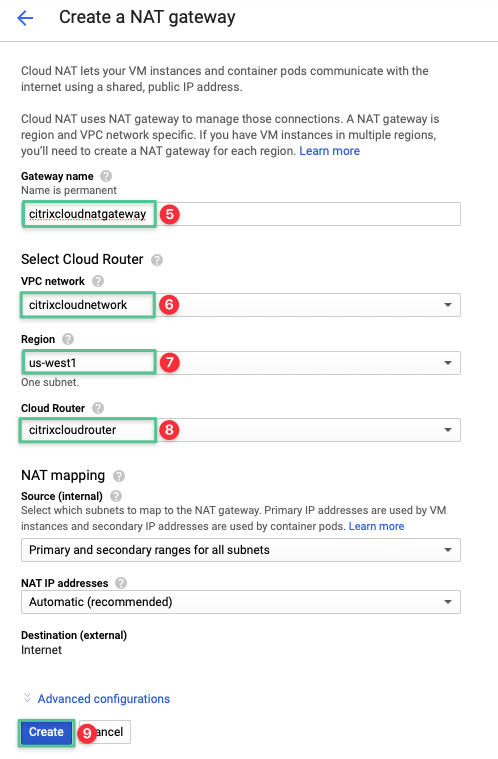

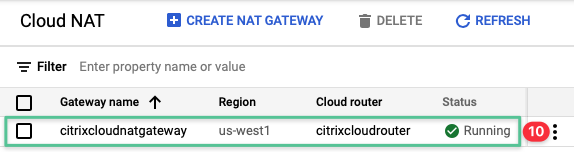

3.1.2.2 ステップ 2: Google Cloud NAT をデプロイする

-

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

ネットワークサービスに移動します

-

[ クラウドNAT] をクリックします

-

「 始めよう」をクリックします

-

クラウドNATの一意の名前を入力してください: citrixcloudnatgateway

-

[ 仮想プライベートクラウド ] セクションで作成した VPC ネットワークを選択します。 citrixcloudnetwork

-

地域を選択してくださいus-west1

-

ステップ 1 でデプロイした Cloud Router を選択します

-

[作成] をクリックします。

-

Cloud NAT が正常に作成されたことを確認する

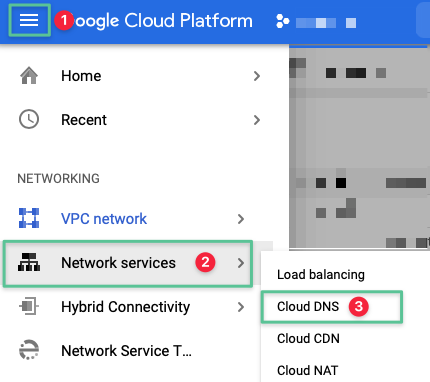

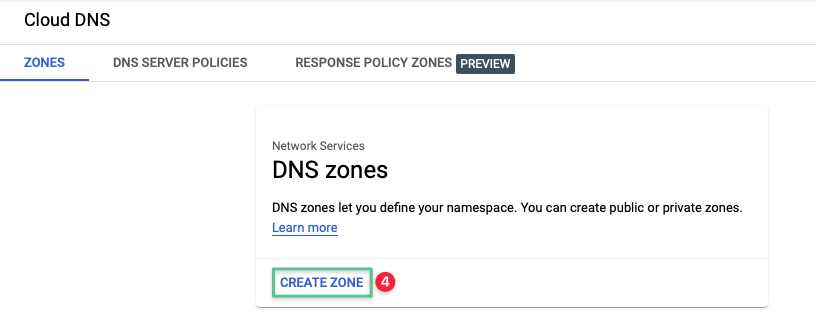

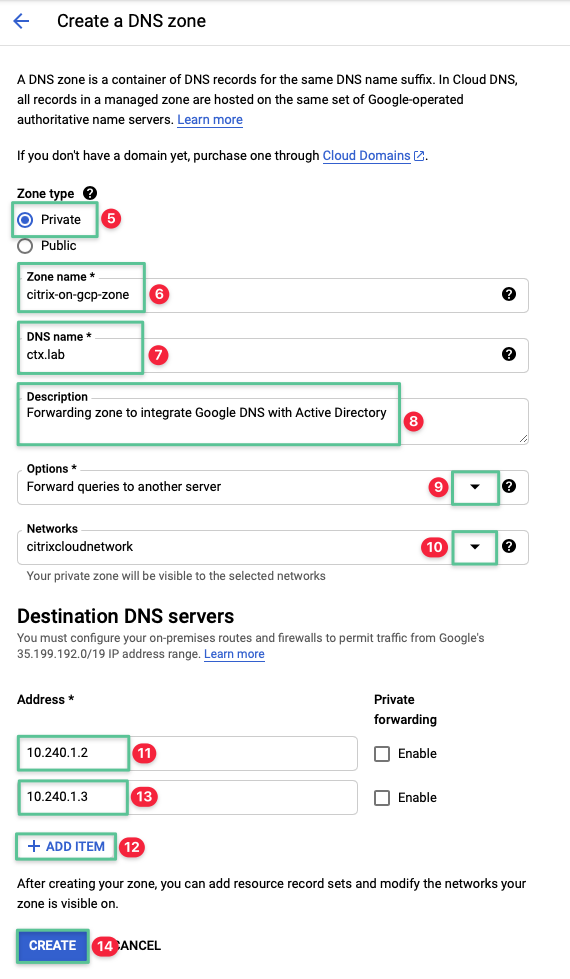

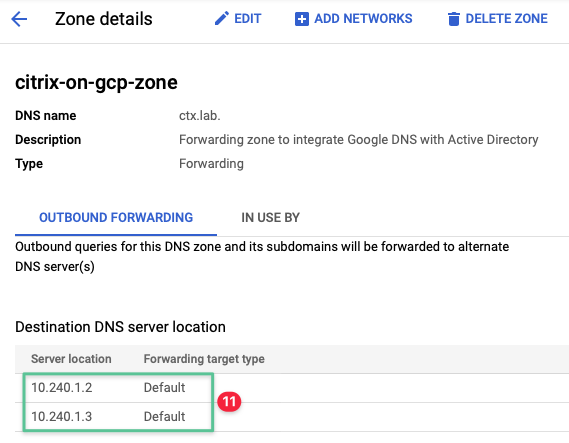

3.1.2.3 Google Cloud DNS 経由で DNS サービスを設定する

ドメインネームシステム (DNS) サービスは、名前解決を提供する接続ネットワークの基本要件であり、Microsoft Active Directory 機能の最小要件です。機能的なCitrix Cloudリソースの場所をサポートするには、Citrix Cloud ConnectorとVDAがActive Directory とCitrix Cloud の両方を見つけて通信する必要があります。Google Cloud DNS は、ドメイン名をグローバル DNS に公開する、高性能で回復力のあるグローバルドメインネームシステム(DNS)サービスです。Cloud DNS は、パブリックゾーンとプライベートマネージド DNS ゾーンで構成されます。パブリックゾーンはパブリックインターネットから表示され、プライベートゾーンはより指定された Virtual Private Cloud (VPC) からのみ表示されます。 プライベート転送ゾーンタイプのctx.labドメインに名前解決を提供するために 、Cloud DNSをデプロイしています。このドキュメントでは、次のプライベート DNS サーバーの IP アドレスが手動で設定されます。

- 10.240.1.2

- 10.240.1.3

-

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

[ ネットワークサービス] に移動します。

-

クラウド DNSをクリックします。

-

[ ゾーンの作成] をクリックします

-

ゾーンタイプで [ プライベート ] を選択します

-

ゾーン名の一意の名前を入力します。 citrix-on-gcp-zone

-

一意のDNS名を入力してください: ctx.lab

-

一意の説明: 転送ゾーンを入力して Google DNS をActive Directory と統合します

-

[オプション] ドロップダウンをクリックし、[ クエリを別のサーバーに転送する] を選択します。

-

[ネットワーク]セクションで、ドロップダウンをクリックし、[ 仮想プライベートクラウド ]セクションで作成したネットワーク: citrixcloudnetworkを選択します。

-

最初のDNS IPアドレスを入力してください: 10.240.1.2

-

[ アイテムを追加] をクリックします

-

2番目のDNS IPアドレスを入力します: 10.240.1.3

-

[作成] をクリックします。

-

正常に作成された DNS ゾーンを検証します

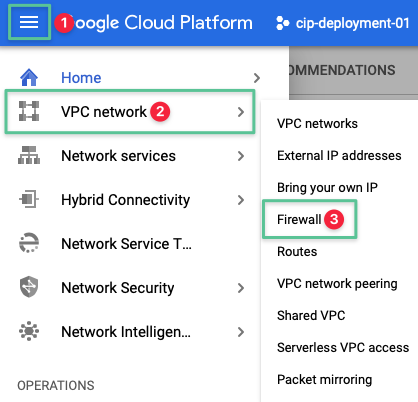

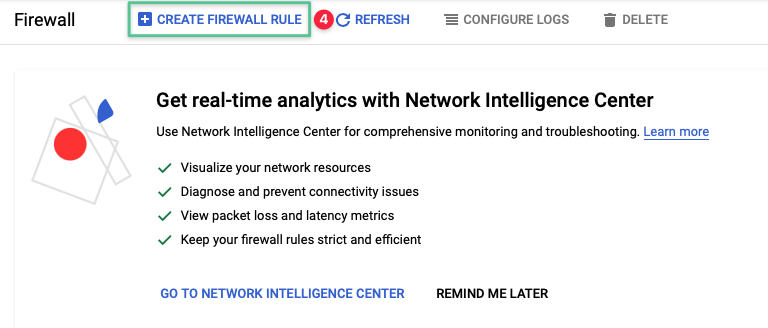

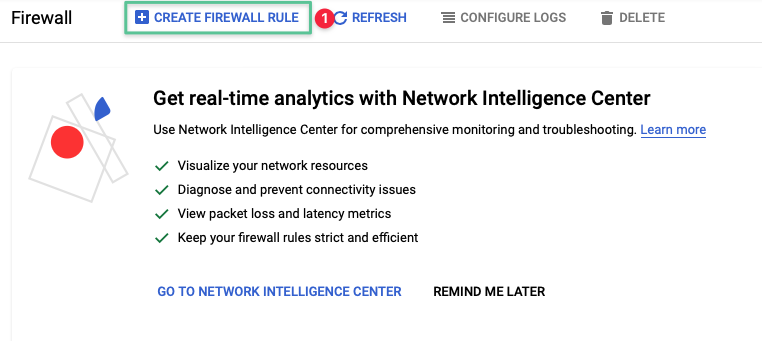

3.2 Google Cloud VPC ファイアウォールを使用してネットワーク層のセキュリティを設定する

明らかな理由から、すべての本番システムやインターネット接続システムには、複数のセキュリティレイヤーを実装する必要があります。VPC ファイアウォールは、Google Cloud が提供する多くのセキュリティ機能の 1 つです。VPC ファイアウォールルールでは、送受信トラフィックを許可または拒否できます。VPC ファイアウォールルールは、定義された一連の柔軟なポリシーに基づいています。VPC ファイアウォールルールは VPC と仮想マシンにアタッチされます。VPC ファイアウォールルールはネットワークレベルで定義され、接続はインスタンスごとに許可または拒否されます。VPC ファイアウォールは、同じ VPC ネットワーク内、およびインスタンスと他の VPC ネットワーク間のインスタンスを保護します。

Citrix Cloud リソースの場所が機能するには、いくつかの基本的なファイアウォールルールが必要です。次の表は、この展開が機能するために必要または許可されるプロトコル、ポート、およびネットワークタグをまとめたものです。以下のタスクは、一致するファイアウォールルールを作成する手順を示しています。

| 説明 | トラフィックフロー | ターゲットネットワークタグ | ソース IP 範囲 | プロトコルとポート |

|---|---|---|---|---|

| ドメインコントローラと他の VM インスタンス間の内部トラフィックを許可する | イングレス | DC | 10.240.1.0/24 | TCP: 88、135、389、445、464、636、3268、3269、5985、9389、49152-65535 UDP: 88、123、389、464 |

| Google DNS からの転送を許可する | イングレス | dns | 35.199.192.0/19 10.240.1.0/24 | TCP: 53 UDP: 53 |

| Cloud Connector からVDAへのトラフィックを許可する | イングレス | vda | 10.240.1.0/24 | TCP: 80、443、1494、2598、8008 UDP: 1494、2598、16500-16509 |

| VDAとCloud Connector からのトラフィックを許可する | イングレス | cc | 10.240.1.0/24 | TCP: 80 |

ターゲットネットワークタグを使用して、このガイドの後半で作成する仮想マシンにこれらのルールを適用します。

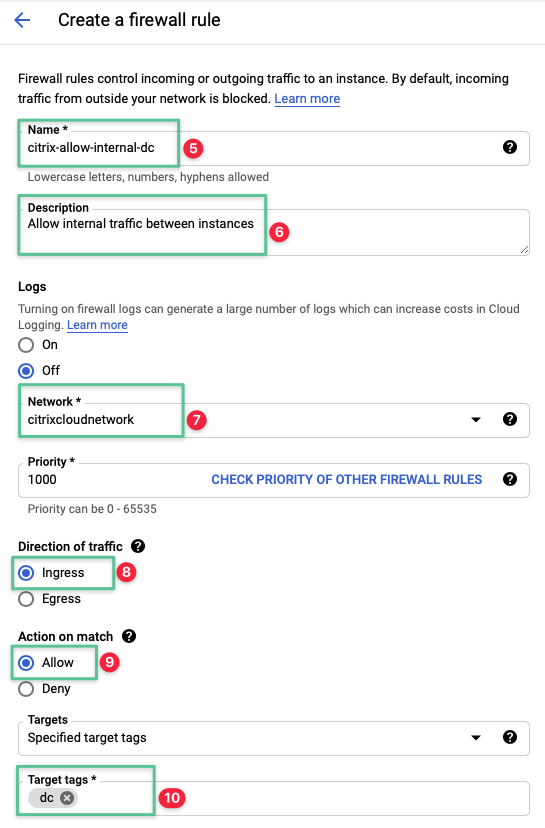

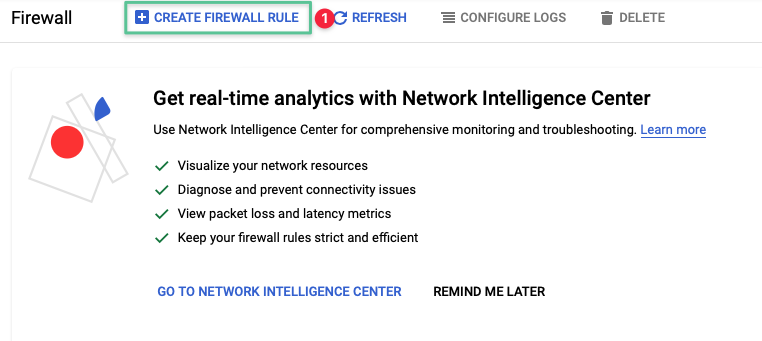

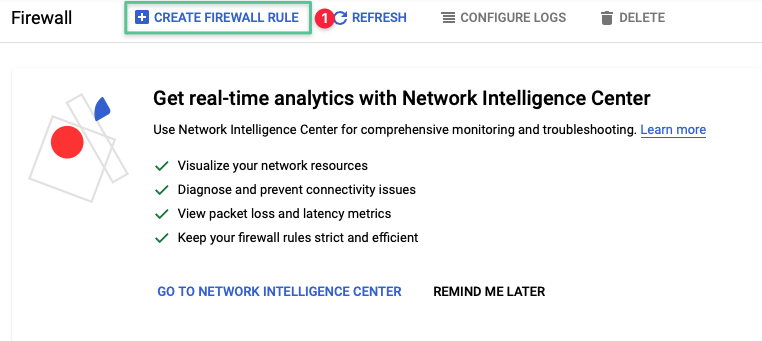

3.2.1.1 Active Directory への内部トラフィックを許可するファイアウォールルールを作成する

-

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

VPC ネットワークに移動します

-

ファイアウォール] をクリックします

-

「 ファイアウォールルールを作成 」オプションをクリックします

-

ファイアウォールルールの一意の名前を入力します。 citrix-allow-internal-dc

-

説明を入力: インスタンス間の内部トラフィックを許可する

-

[ 仮想プライベートクラウド ] セクションで作成したネットワークを選択します 。 citrixcloudnetwork

-

[トラフィックの方向] オプションを [ 進入方向] に設定します。

-

[一致時に許可] オプションを [ 許可] に設定します

-

Google Compute インスタンスのデプロイで設定されているネットワークターゲットタグを入力します。 dc

-

ソースIP範囲を10.240.1.0/24に設定します

-

「 指定されたプロトコルとポート 」オプションを選択します。

-

[ tcp ] チェックボックスをオンにして、許可するポートを入力します。 88、135、389、445、464、636、3268、3269、5985、9389、49152-65535

-

[ udp ] チェックボックスをオンにして、許可されているポートを入力します。 88、123、389、464

-

[作成] をクリックします。

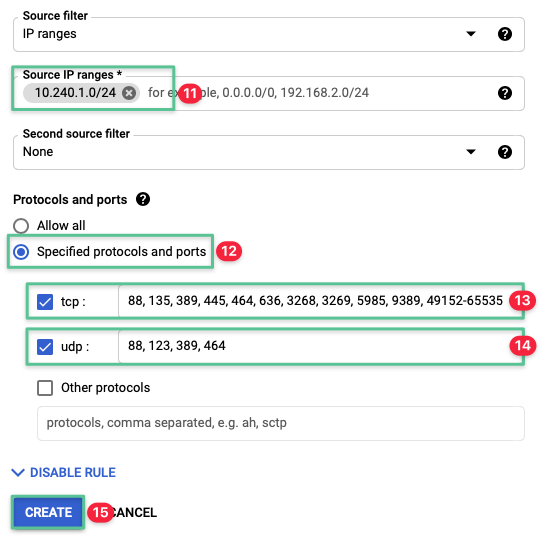

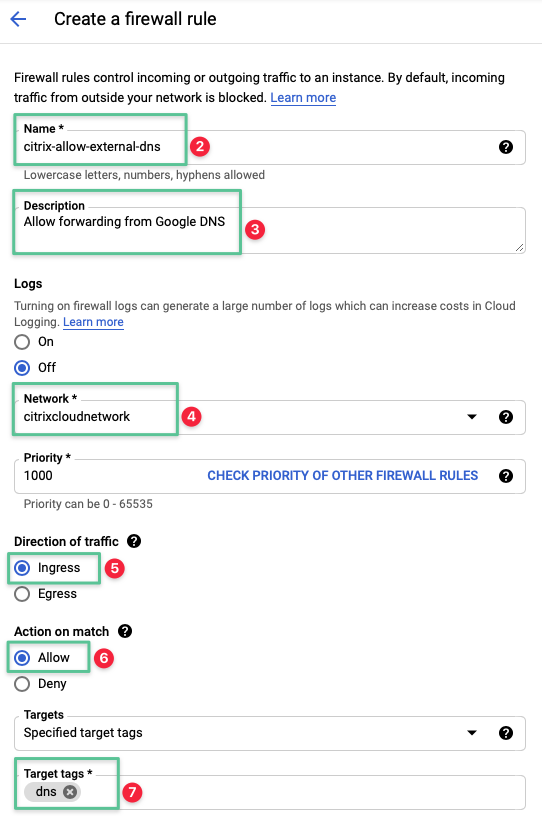

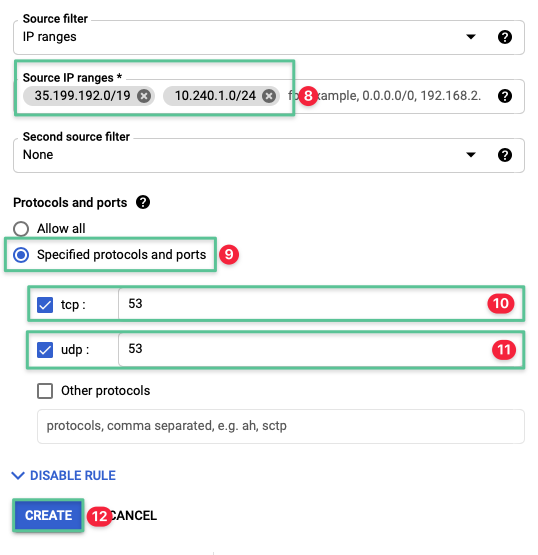

3.2.1.2 Google Cloud DNS からの転送を許可するファイアウォールルールを作成する

-

「 ファイアウォールルールを作成 」オプションをクリックします

-

ファイアウォールルールの一意の名前を入力します。 citrix-allow-external-dns

-

説明を入力: Google DNS からの転送を許可する

-

[ 仮想プライベートクラウド ] セクションで作成したネットワークを選択します 。 citrixcloudnetwork

-

[トラフィックの方向] オプションを [ 進入方向] に設定します。

-

[一致時に許可] オプションを [ 許可] に設定します

-

Google Compute インスタンスのデプロイで設定されているネットワークターゲットタグを入力します。 DNS

-

**ソースIP範囲を35.199.192.0/19と10.240.1.0/24に設定します**

-

「 指定されたプロトコルとポート 」オプションを選択します。

-

[ TCP ] チェックボックスをオンにして、許可するポートを入力します。 53

-

[ udp ] チェックボックスをオンにして、許可するポートを入力します。 53

-

[作成] をクリックします。

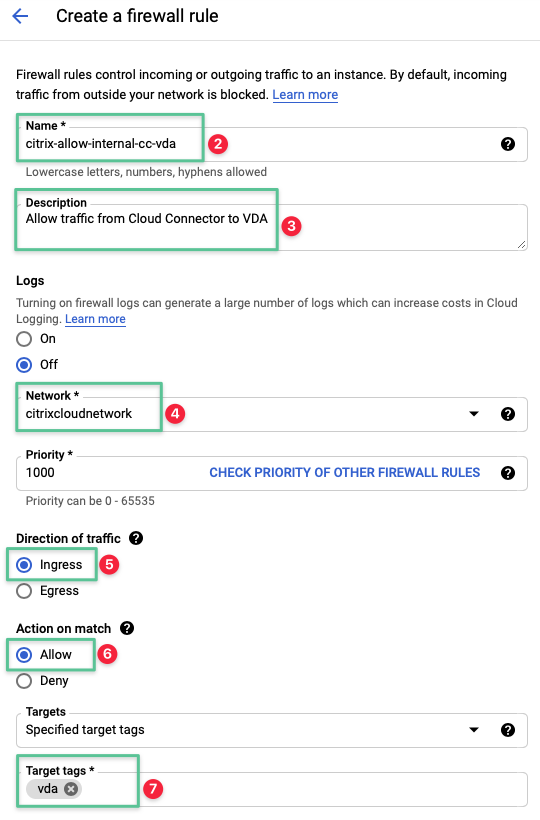

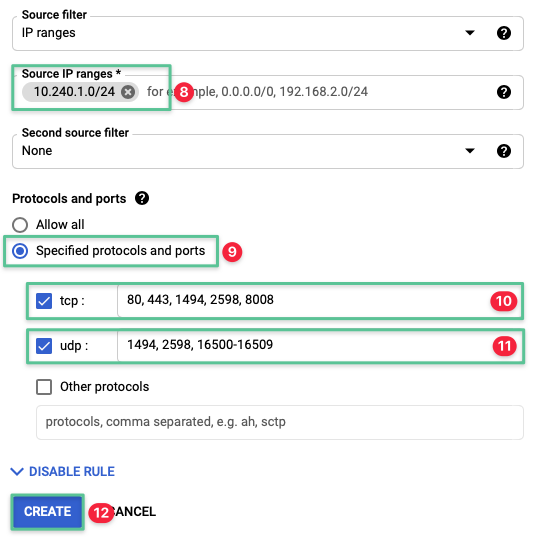

3.2.1.3 Cloud ConnectorからVDAへのトラフィックを許可するファイアウォールルールを作成する

-

[ファイアウォールルールの作成] オプションをクリックします

-

ファイアウォールルールの一意の名前を入力します。 citrix-allow-internal-cc-vda

-

説明を入力: Cloud ConnectorからVDAへのトラフィックを許可する

-

[ 仮想プライベートクラウド ] セクションで作成したネットワークを選択します 。 citrixcloudnetwork

-

[トラフィックの方向] オプションを [ 進入方向] に設定します。

-

[一致時に許可] オプションを [ 許可] に設定します

-

Google Compute インスタンスのデプロイで構成されているネットワークターゲットタグを入力します。 vda

-

ソースIP範囲を10.240.1.0/24に設定します

-

「 指定されたプロトコルとポート」オプションを選択します。

-

[ tcp ] チェックボックスをオンにして、許可されているポートを入力します。 80、443、1494、2598、8008

-

[ udp ] チェックボックスをオンにして、許可されているポートを入力します。 1494、2598、16500-16509

-

[作成] をクリックします。

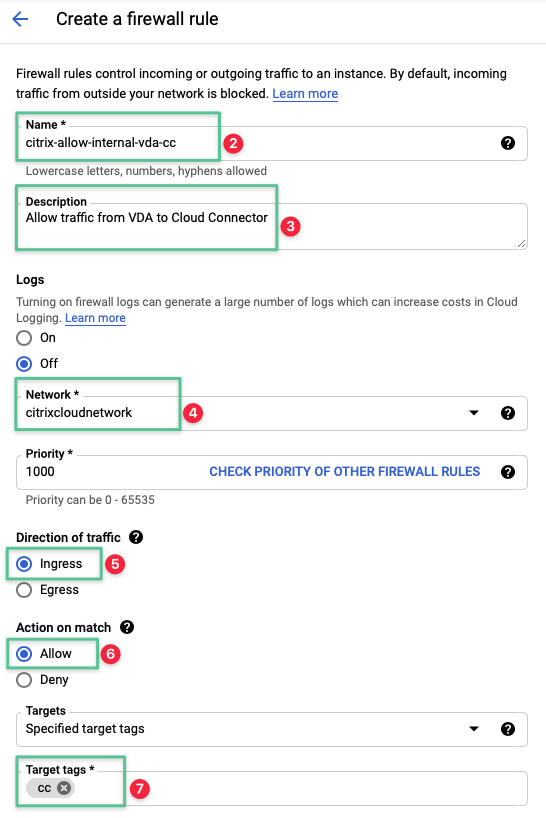

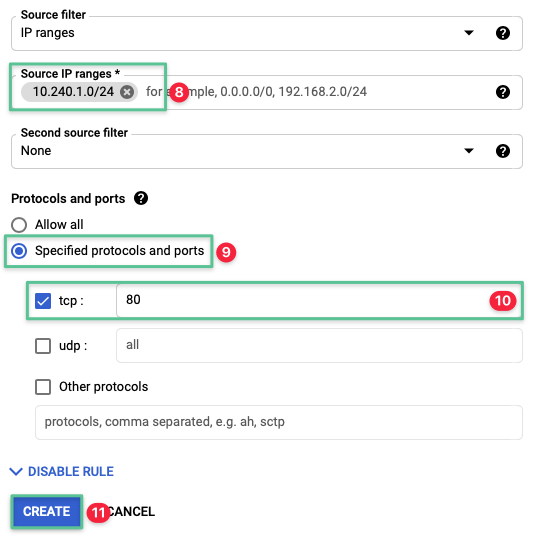

3.2.1.4 VDAからCloud Connectorへのトラフィックを許可するファイアウォールルールを作成する

-

「 ファイアウォールルールを作成」オプションをクリックします

-

ファイアウォールルールの一意の名前を入力します。 citrix-allow-internal-vda-cc

-

説明を入力: VDAからCloud Connectorへのトラフィックを許可する

-

[ 仮想プライベートクラウド ] セクションで作成したネットワークを選択します 。 citrixcloudnetwork

-

[トラフィックの方向] オプションを [ 進入方向] に設定します。

-

[一致時に許可] オプションを [ 許可] に設定します

-

Google Compute インスタンスのデプロイで設定されているネットワークターゲットタグを入力します。 cc

-

ソースIP範囲を10.240.1.0/24に設定します

-

「 指定されたプロトコルとポート」オプションを選択します。

-

[ TCP ] チェックボックスをオンにして、許可するポートを入力します。 80

-

「 作成」をクリックします

4. 仮想マシンの作成

これで、機能的な Google Cloud プロジェクトとコアネットワークサービスが準備できました。次のステップは、Citrix Cloud リソースの場所を機能させるために必要な仮想マシンリソースを作成することです。「 リファレンスアーキテクチャ:Google Cloud上のCitrix Virtualization」で説明されているように、機能的なリソースの場所には以下が必要です。

-

Active Directory ドメインサービス

-

Citrix Cloud Connector

-

1つ以上のCitrix VDA

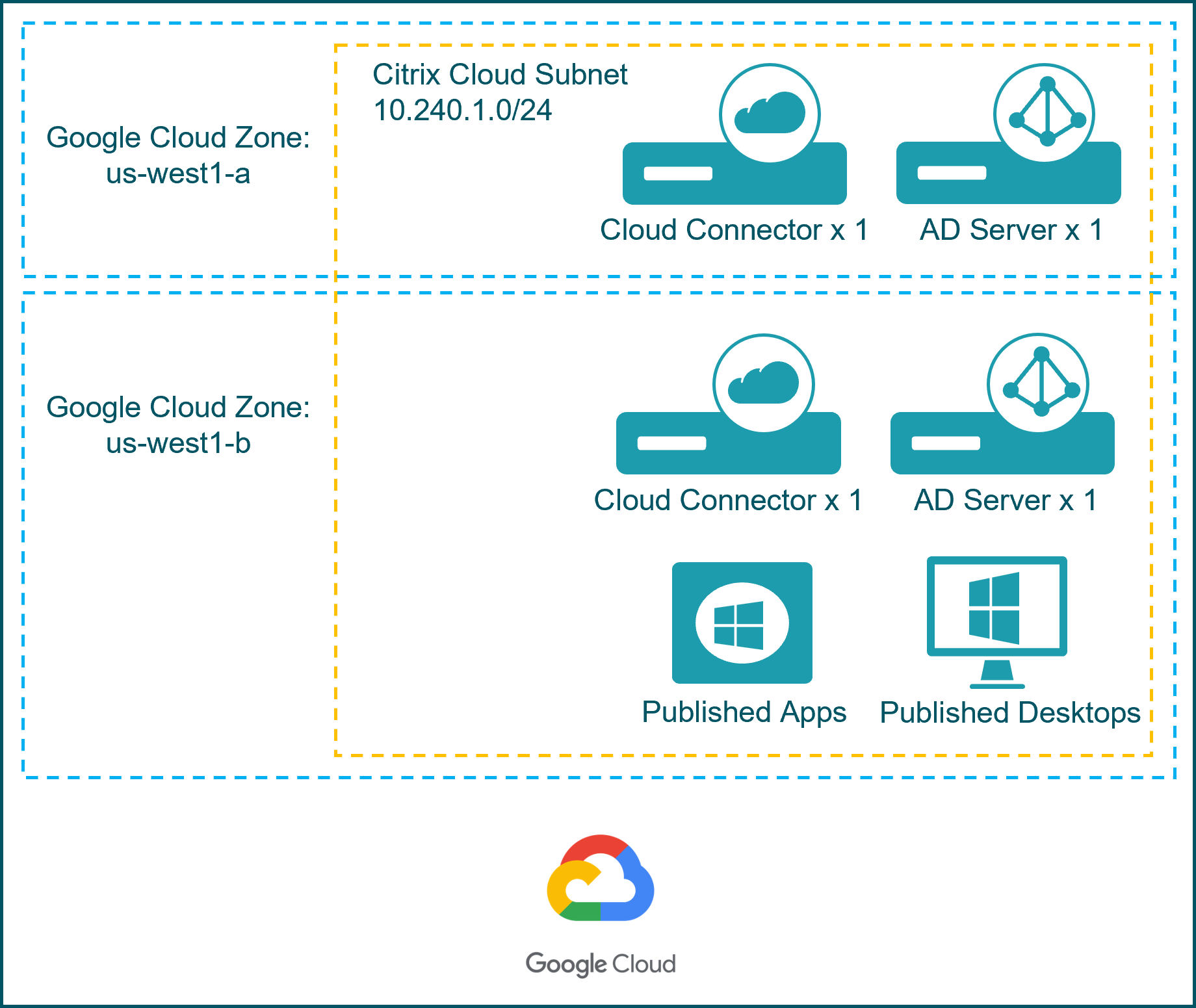

Cloud Forward デザインパターンを適用すると、これらのリソースは VPC にアタッチされた仮想マシンインスタンスにデプロイされます。仮想マシンインスタンスは、リージョン内の Google Cloud ゾーン間で分割することにより、可用性の高い方法でデプロイされます。 ガイドのこのセクションでは、Google Cloud のリソースとサービスタイプに関する追加情報を提供し、続いて仮想マシンインスタンスを作成します。

Google Cloud 仮想マシンリソース Google Cloud は、仮想マシンインスタンスで使用する、信頼性が高く高性能なブロックストレージを提供します。ブロックストレージは、 永続ディスクとして仮想マシンに提示されます。永続ディスク。標準ハードドライブまたはソリッドステートドライブ (SSD) として使用できます。永続ディスクは、インスタンスがデスクトップまたはサーバーの物理ディスクであるかのようにアクセスできる、耐久性のあるネットワークストレージデバイスです。Google Compute Engine インスタンスには、デフォルトで 1 つのオペレーティングシステムを備えた単一のルート永続ディスクがあります。アプリケーションがより多くのローカルストレージを必要とするインスタンスのために、追加のディスクを後で追加できます。ディスク拡張の選択肢は、標準または SSD 永続ディスク、ローカル SSD、および Cloud Storage バケットです。ローカルSSDに保存されているデータは一時的なものであるため、ローカルSSDはCitrix Virtual Appsの展開には推奨されません。永続ディスクは、仮想マシンインスタンスとは独立して配置されます。VM インスタンスが削除された後でもデータを保持するために、永続ディスクを切り離すか移動するかを選択できます。永続ディスクのパフォーマンスは、サイズに応じて自動的に変化します。永続ディスクのサイズを変更するか、インスタンスに永続ディスクを追加して、ストレージ容量の要件に対するパフォーマンスを満たすことができます。永続ディスクには I/O あたりのコストがないため、月間の I/O バジェットは不要です。SSD 永続ディスクの読み取り IOPS は 40,000、書き込み IOPS はインスタンスあたり 30,000 です。読み取り IOPS が 3,000、書き込み IOPS が 15,000 の標準永続ディスクと比較。SSD永続ディスクは、Citrix Virtual Appsワークロードの展開に推奨されます。ストレージ容量を見積もるときは、Virtual Apps and Desktops の展開には、(1) Virtual Apps サーバーとアプリケーション用のストレージ、および (2) ユーザープロファイル用のストレージの 2 つのストレージニーズがあることに注意してください。Virtual Apps サーバーのマスターイメージを展開するには 50 GB のストレージが必要です。これは、インストールされているアプリケーションと Windows Server オペレーティングシステムのバージョンによって異なります。たとえば、Windows Server 2016のOSの起動サイズは50 GBですが、Windows Server 2012のR2は32GBです。既存のオンプレミスイメージを移行する代わりに、必要な容量を最小限に抑えるために、新しいVirtual Appsマスターイメージを作成することをお勧めします。

Google Cloud では、仮想マシンインスタンスを実行するサービスは Google Compute Engine と呼ばれます。Compute Engine は、あらゆる要件に対して事前定義された仮想マシン構成を提供します提供できるのは、小規模なマイクロインスタンスから大容量メモリおよび高CPU構成まで多岐にわたります。次のコンピュートリソースは、GCP 上のすべての Virtual Apps デプロイに関連しています。

-

汎用またはワークロード最適化 -ワークロードの要件に基づいて、汎用またはワークロード最適化のいずれかを選択できます。

-

事前定義されたマシンタイプ — vCPU とメモリの数が事前定義されており、 料金ページに記載されている設定価格で課金されます 。

-

カスタムマシンタイプ — 特定のニーズに合わせてvCPUとメモリを柔軟に構成し、コストを削減できる可能性があります。

Microsoft のライセンスでは 、Citrix Virtual Desktop インスタンスがMicrosoft 以外のパブリッククラウドに展開されていない必要があります。唯一のテナントノード (STN)またはGoogle Cloud VMwareエンジン(GCVE)のいずれかを使用して、GCPにCitrix 仮想デスクトップを実装できます。STNとGCVEは、この導入ガイドの範囲外です。

Microsoftライセンスモビリティにより、既存のMicrosoftライセンスを使用しながら、リモートデスクトップサービス(RDS)などの Windows Server アプリケーション(Citrix Virtual Apps)をGCPに展開できます。この展開を開始する前に、Microsoft とのMicrosoft ライセンス契約を確認することをお勧めします。Microsoft Windows Server インスタンスでは、GCP KMS ホスト kms.windows.googlecloud.com でアクティベートするには、インターネットネットワーク接続が必要です。Windows Server インスタンスが KMS ホストに登録する標準の猶予期間は 30 日間です。30 日後、インスタンスは機能を停止します。または、独自の Windows KMS ライセンスを GCP に持ち込み、必要なライセンスをホストすることもできます。このガイドでは、Microsoft RDS サーバーは展開していません。代わりに、検証には30日間の猶予期間を使用しています。

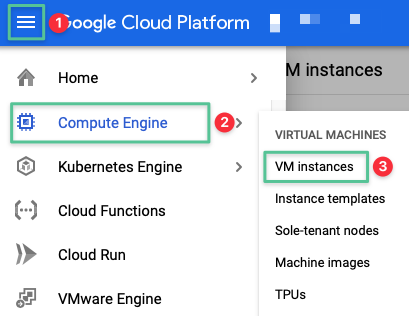

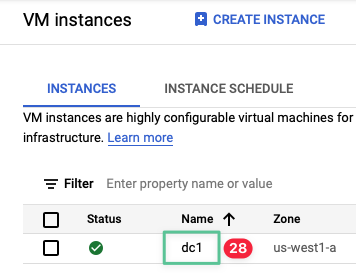

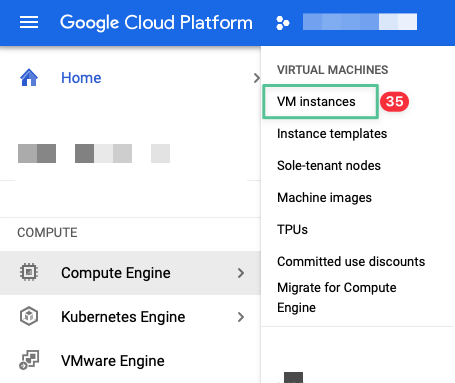

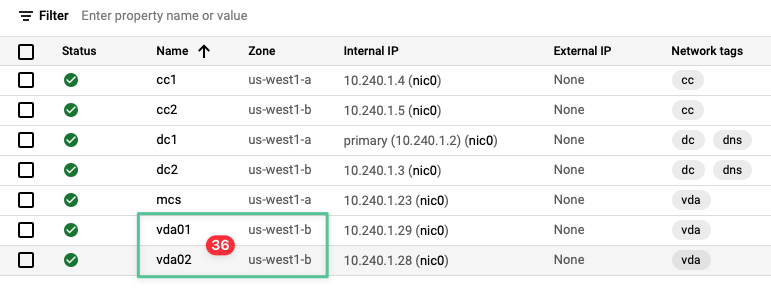

4.1 仮想マシンのインスタンスを作成する

クラウド転送デザインパターンでは、3種類の仮想マシンインスタンス(Active Directory、Citrix Cloud Connector、Citrix VDA)を展開する必要があります。表の詳細を使用して、概説されている手順を繰り返して、各仮想マシンを作成して起動します。完了したら、各仮想マシンインスタンスに初めてログインするための認証情報を生成して保存します。

| VM タイプ | サイジングを計算 | VPC ネットワーク | グーグル・ゾーン | ホスト名 | IPアドレス | ネットワークタグ |

|---|---|---|---|---|---|---|

| Active Directory ドメイン #1 | N1-スタンダード-2 | Citrix Cloud ネットワーク | us-west1-A | dc1.ctx.lab | 10.240.1.2 | DC DNS |

| Active Directory ドメイン #2 | N1-スタンダード-2 | Citrix Cloud ネットワーク | us-west1-B | dc2.ctx.lab | 10.240.1.3 | DC DNS |

| Cloud Connector #1 | N2-スタンダード-4 | Citrix Cloud ネットワーク | us-west1-A | cc1.ctx.lab | 10.240.1.4 | cc |

| Cloud Connector #2 | N2-スタンダード-4 | Citrix Cloud ネットワーク | us-west1-B | cc2.ctx.lab | 10.240.1.5 | cc |

| サーバーVDAマスターイメージ | N2-スタンダード-4 | Citrix Cloud ネットワーク | us-west1-A | mcs.ctx.lab | エフェメラル (自動) | vda |

-

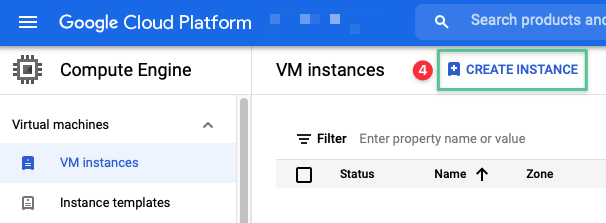

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

コンピュートエンジンに移動します

-

VM インスタンスをクリックします

-

[ インスタンスを作成] をクリックします

-

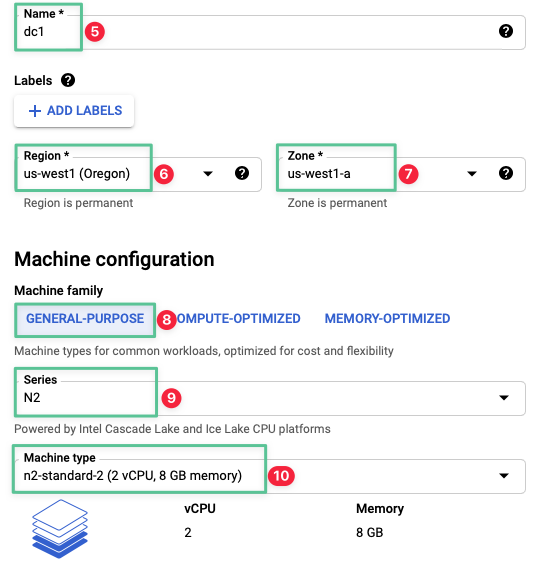

名前を入力: dc1

-

地域を選択してください: us-west1

-

ゾーンを選択してください: us-west1-a

-

[ 汎用 ] タブを選択します

-

N2シリーズを選択

-

n2-standard-2 を選択します (このセクションの冒頭にある表の各仮想マシンの対応するコンピューティングサイジングに従います)。

-

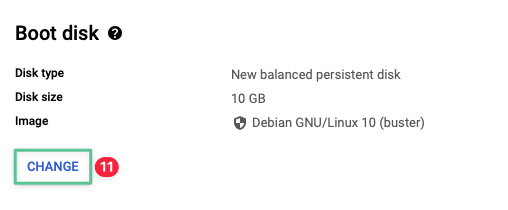

起動ディスクで [ 変更] をクリックします

-

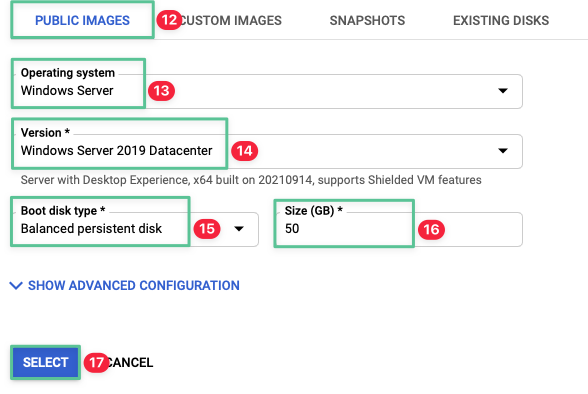

[ パブリックイメージ ] タブをクリックします

-

Windows Server オペレーティングシステムを選択

-

Windows Server 2019 データセンターを選択します (この展開では、評価ライセンスを使用しています)

-

バランスの取れた永続ディスクを選択します

-

必要なサイズ (GB): 50

-

[Select]をクリックします

-

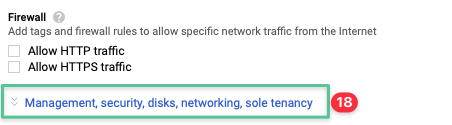

管理、セキュリティ、ディスク、ネットワーキング、唯一のテナンシーブレードを拡張

-

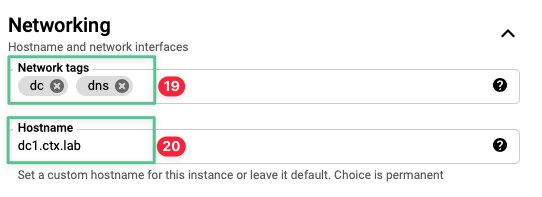

[ ネットワーク ] セクションを展開し、対応する仮想マシンのネットワークタグ [ dc dns] を入力します。

-

このセクションの冒頭にある表にリストされているホスト名を入力します。 dc1.ctx.lab

-

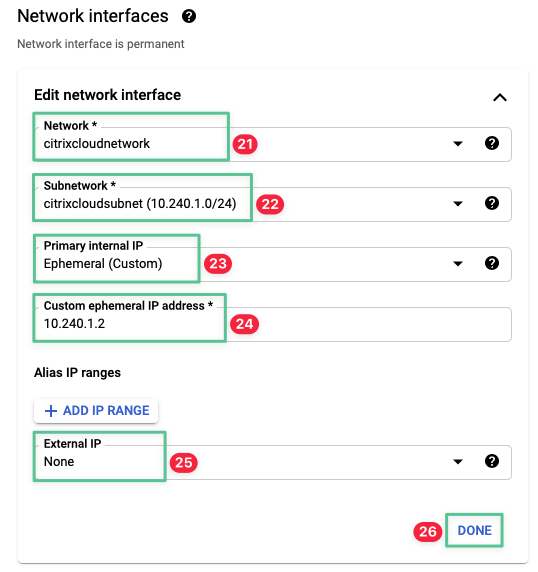

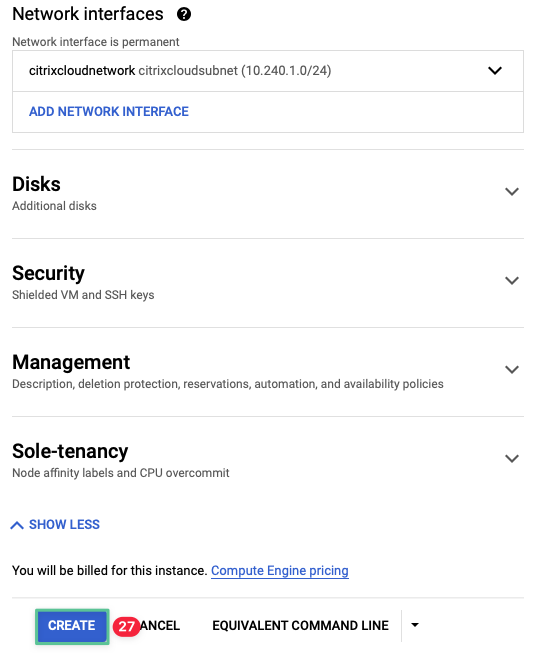

[ 仮想プライベートクラウド ] セクションで作成したネットワークを選択します。 citrixcloudnetwork

-

サブネットワークは自動入力されるはずです

-

[プライマリ内部 IP] セクションで [エフェメラル IP アドレス (カスタム) ] を選択します。

-

カスタムエフェメラルIPアドレスの下にIPアドレス10.240.1.2を入力します

注

サーバーVDAマスターイメージでは、IPアドレスを自動的に割り当てる必要があります。サーバーVDAマスターイメージでIPアドレスを自動的に取得できるようにするには、[エフェメラル(自動)]を選択します。

-

[外部IP] を [なし] に設定します

-

「完了」をクリックします。

-

[作成] をクリックします。

-

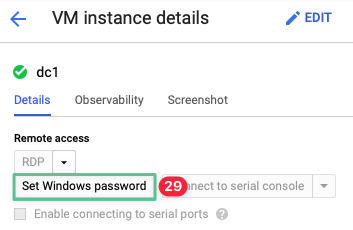

マシンを作成してパワーオンしたら、次のステップはデフォルトのユーザー名とパスワードを作成することです。

注

Google Cloud の [Windows パスワードの設定 ] 機能は、指定したユーザー名を使用して強力なパスワードを設定/リセットします。アカウントが存在する場合、パスワードがリセットされます。存在しない場合、Google Cloud は Windows インスタンスのローカルセキュリティデータベースにユーザーを作成し、パスワードを作成します。Google Cloud が作成 (または更新) するユーザーは、インスタンスのローカル管理者です。

Windowsパスワードの設定機能にアクセスするには複数の方法があります 。ここではそのうちの1つで、VMインスタンスをクリックしてインスタンスの詳細を表示することから始まります。

-

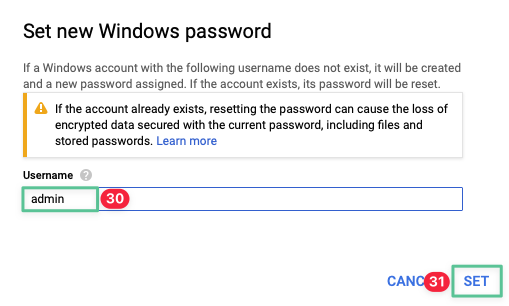

[VM インスタンスの詳細] セクションで、[ Windows パスワードの設定] をクリックします。

-

ユーザー名 adminを入力

-

[ 設定] をクリックします

注

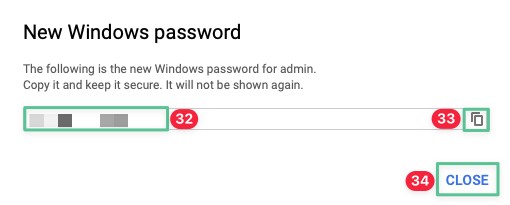

パスワードの作成中に 「Windowsパスワードを設定できませんでした。再試行してください。このインスタンスを作成したばかりの場合は、準備ができるまで 10 分かかります。」、パスワードを作成する前に、推奨される時間を確保することをお勧めします。

-

デフォルトでは、一意の新しいパスワードは Google Cloud によって自動生成され、コンソールから変更することはできません。カスタムパスワードが必要な場合は、Windows オペレーティングシステム内でパスワードを変更する必要があります。

-

手動でコピーするか、コピーアイコンをクリックします。パスワードは、次のセクションで仮想マシンコンソールにログインする必要があるため、安全に保管してください。

-

[閉じる] をクリックします。

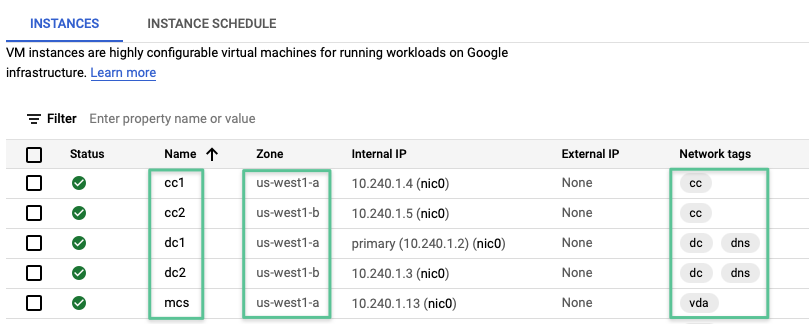

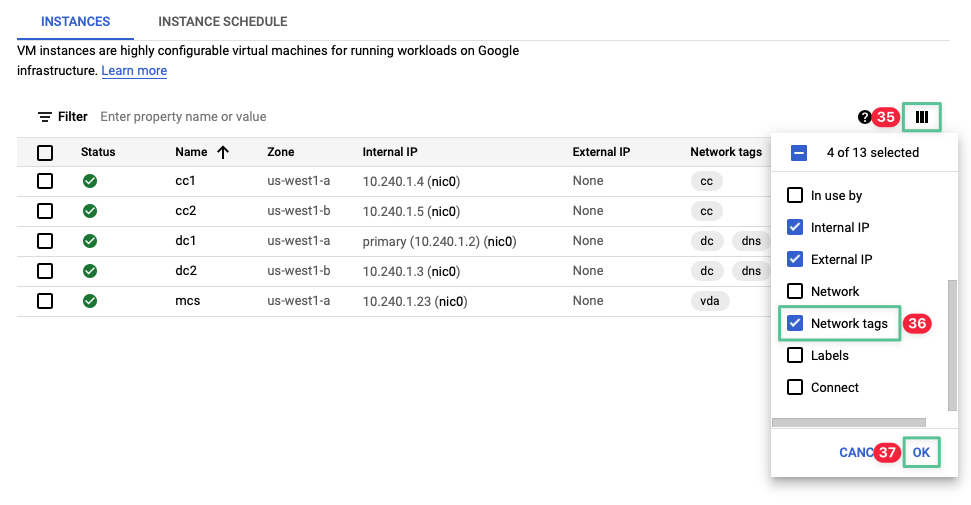

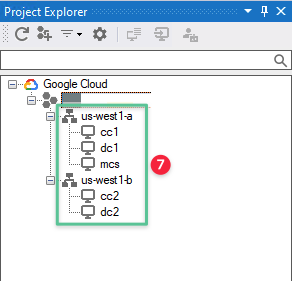

手順 1 ~ 35 を実行して、このセクションの冒頭の表に示すとおりに各 VM を構築します。結果は画像のようになるはずです。

-

[ネットワークタグ] 列が表示されない場合は、列表示オプションアイコンをクリックします。

-

リストから [ ネットワークタグ ] を選択します

-

「OK」をクリックします

5. 仮想マシンコンソールへのアクセスを構成する

これで、Windows 仮想マシンインスタンスを作成するプロセスが完了しました。次のステップは、これらの仮想マシンのコンソールにリモートアクセスして構成する方法を特定することです。Google Cloud は、仮想マシンインスタンスへのネットワーク接続と、仮想マシン内で実行されるリモートコンソールサービスに依存して、リモートコンソールアクセスを処理します。Windows 仮想マシンの場合、これは RDP クライアントを使用して、インスタンス内で実行されている RDP リスナーに接続することを意味します。SSH は Windows 以外のマシンの接続を処理します。

VM コンソールにアクセスするために使用するツールとテクニックは、ワークステーションのオペレーティングシステムとネットワークの場所によって異なる場合があります。また、組織がセキュリティをどのように扱うかによっても異なる場合があります。このセクションの目的は、 Google Cloud プロジェクトの仮想マシンへのリモートコンソール接続を確立できるようにすることです。

リモートコンソールアクセスを確立するための一般的な手法には、次のものがあります。

-

RDP クライアントを使用して、同じネットワーク上の管理ワークステーションと VM 間の直接接続を確立する

-

1つ以上のVMでパブリックIPアドレスを使用し、インターネット経由で管理ワークステーションからパブリックアドレスへのRDP接続を確立する

-

ジャンプボックスまたは踏み台ホストへの接続を確立し、優先 RDP クライアントを使用して Google Cloud プロジェクト内の VM にアクセスします。管理者は多くの場合、外部 IP アドレスを介してジャンプボックスに接続します。

-

Google Cloud Identity認識プロキシ (IAP) の TCP 転送機能と IAP デスクトップなどのツールを使用する

管理ワークステーションがすでに Google Cloud プロジェクトの仮想マシンと同じネットワーク上にある場合は、ファイアウォールルール経由で RDP アクセスを許可していれば、IP アドレスを介して管理ワークステーションに接続できます。管理ワークステーションが同じネットワーク上にない場合は、外部 IP アドレスが割り当てられたジャンプボックスの使用を検討できます。ただし、これを行う場合は、管理ワークステーションのパブリック IP アドレスからのアクセスのみを許可するように、RDP リスナー (TCP 3389) へのアクセスを制限してください。

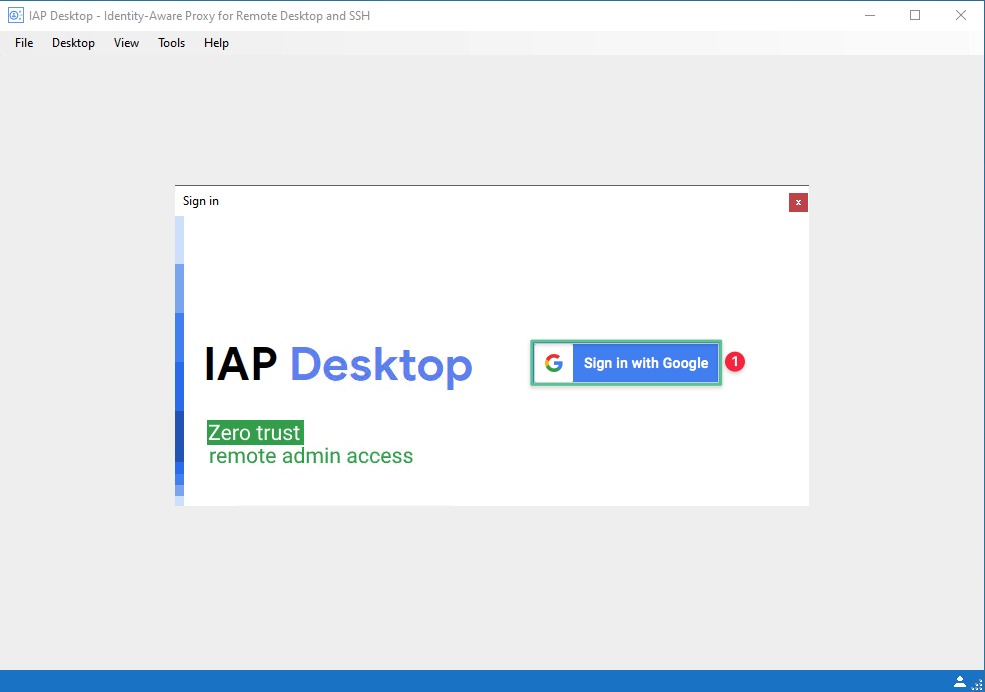

リモートコンソールアクセスを提供する最も安全な方法は、Google Cloud の ID 認識型プロキシ TCP 転送機能と IAP デスクトップを使用することです。Google Cloud Identity Aware Proxy(IAP)の TCP 転送機能を使用すると、パブリックインターネット経由でプロジェクト内の VM に対して SSH や RDP などの管理インターフェイスにアクセスできるユーザーを制御できます。IAP は、これらのサービスがインターネットに直接公開されるのを防ぎます。また、IAP では、アクセスを許可する前に IAP が認証と承認を行うので、Google Cloud IAM の役割に基づいてこれらのサービスにアクセスできるユーザーを制御することもできます。IAPデスクトップは、IAPおよびRDPクライアントの上にユーザーフレンドリーなUIを配置するWindows唯一のオープンソースツールです。

このデプロイガイドでは、IAP サービスと IAP Desktop アプリを使用して、構成のために仮想マシンに安全にアクセスします。Google Cloud SDK と gcloud コマンドを使用して、Windows 以外のエンドポイントで IAP サービスを引き続き使用できますが、このガイドの範囲外です。

Identity Aware Proxy の構成は 3 段階のプロセスです。最初のステップは、Ingress TCP トラフィックを許可するようにファイアウォールを構成し、2 番目のステップは ID 対応プロキシを構成し、3 番目のステップは、リモートコンソールアクセスに IAP Desktop を使用することです。

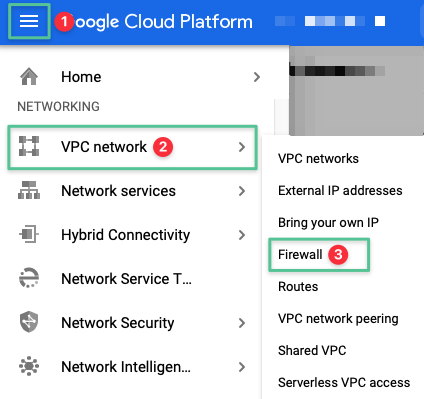

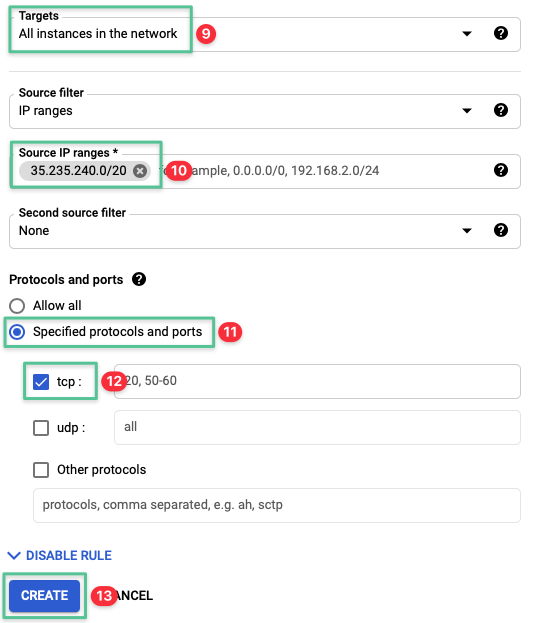

5.1 上りの TCP トラフィックを許可するように Google Cloud ファイアウォールを設定する

-

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

VPC ネットワークに移動します

-

ファイアウォール] をクリックします

-

[ ファイアウォールルールを作成] をクリックします

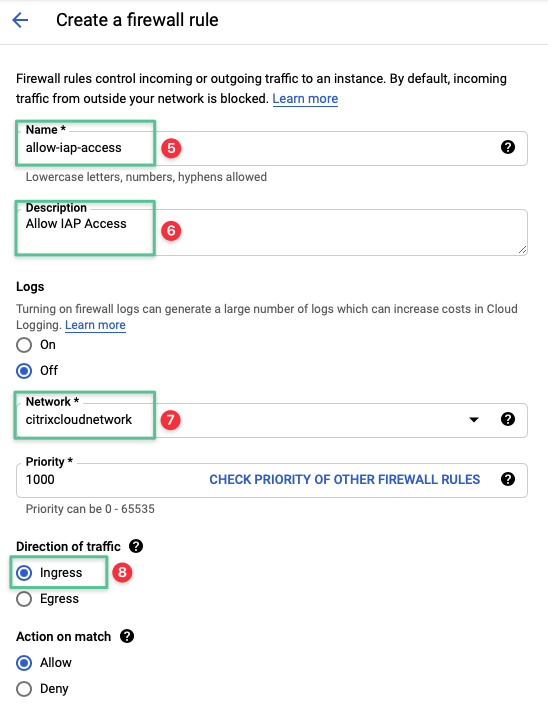

-

ファイアウォールルールの一意の名前を入力してください: allow-iap-access

-

ファイアウォールルールの説明を入力します。 IAP アクセスを許可する

-

[ 仮想プライベートクラウド ] セクションで作成した VPC ネットワークを選択します。 citrixcloudnetwork

-

上りトラフィックを選択

-

[ターゲット] フィールドで、[ ネットワーク内のすべてのインスタンス] を選択します。

-

ソースIP範囲を35.235.240.0/20に設定します

-

[ 指定されたプロトコルとポート] を選択します

-

[ TCP ] チェックボックスをオンにします。

-

[作成] をクリックします。

-

ファイアウォールルールが作成されたことを検証する

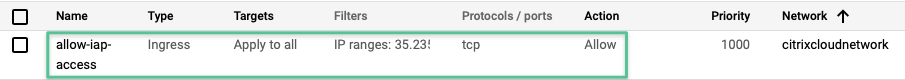

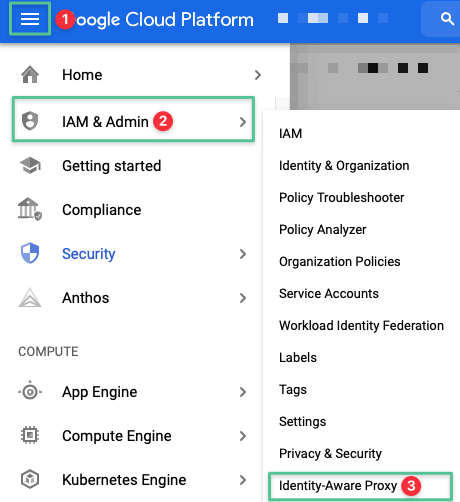

5.2 ID 認識プロキシを有効にして設定する

-

Google Console の左上隅にあるハンバーガーアイコンをクリックします

-

[ IAM と管理者]に移動します

-

[ ID 認識プロキシ] をクリックします

-

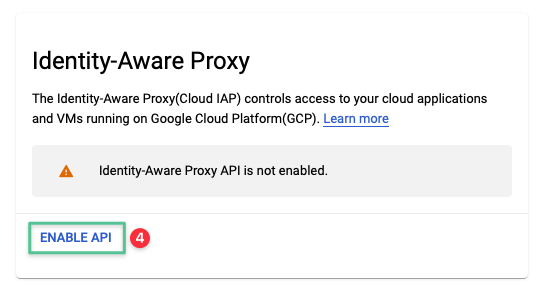

プロンプトが表示されたら、[ API を有効にする]

-

[ ID 認識プロキシに移動] をクリックします

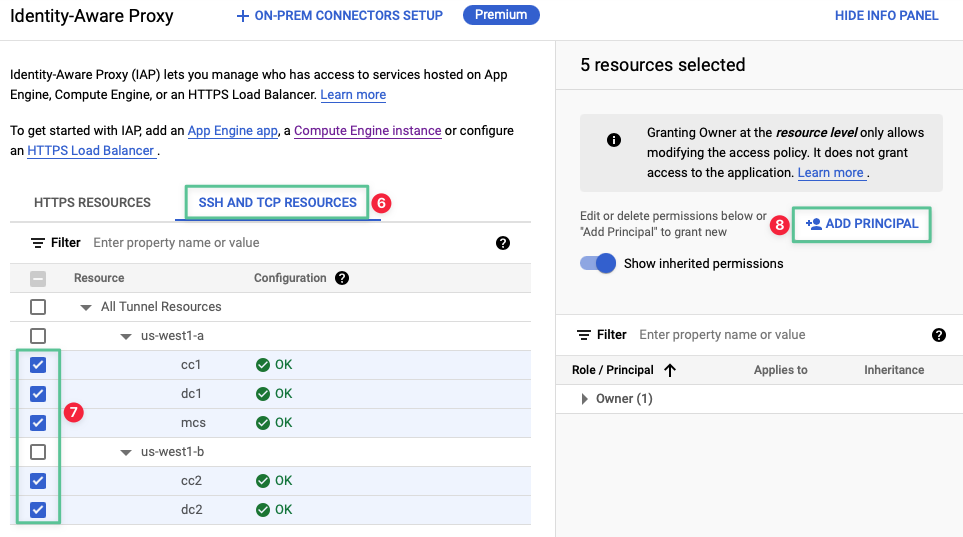

クリックすると、次の画面が表示されます。

-

[ SSH と TCP リソース] タブをクリックします

-

リソースに対するメンバー権限を更新するには、以前に作成したすべての VM インスタンスを選択します。

-

「 主体を追加」

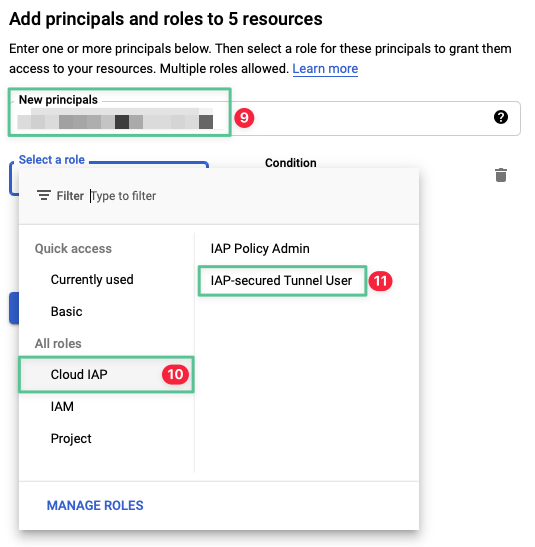

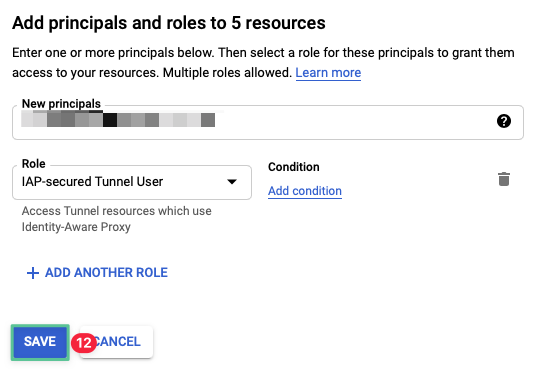

-

ユーザー、グループ、またはサービスアカウントにリソースへのアクセス権を付与するには、[新しいプリンシパル] フィールドにメールアドレスを指定します。この機能をテストしている唯一のユーザーであれば、メールアドレスを入力できます。

-

Cloud IAP TCP 転送機能を使用してリソースへのアクセス権をメンバーに付与するには、[役割 ] ドロップダウンで [Cloud IAP] を選択します。

-

IAPで保護されたトンネルユーザーの選択

-

[ 保存]をクリックします

5.3 リモートコンソールアクセス用に IAP Desktop をインストール、設定、使用する

Identity Aware Proxy が有効になったら、次のステップは、 GitHubで利用可能な IAP Desktop を使用して、デプロイされた仮想マシンインスタンスに接続することです。IAPデスクトップをダウンロードしてインストールしたら、それを起動し、手順に従って構成します。

-

「 Google でサインイン」をクリックします

-

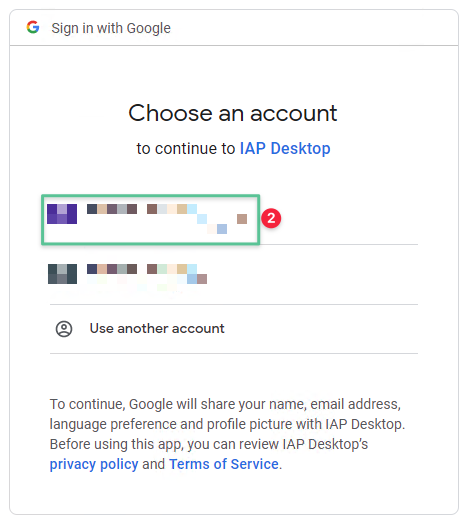

Google Cloud に関連付けられているアカウントを選択します。アカウント設定に応じて、ユーザー名、パスワード、およびトークンを指定する必要があります。

-

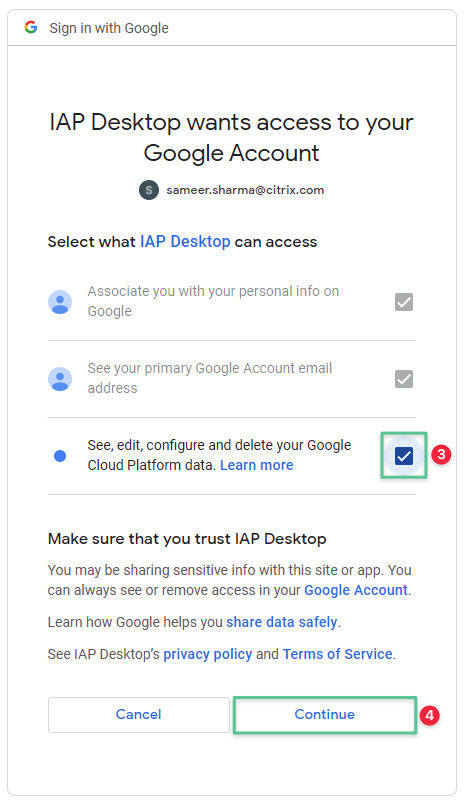

認証が成功すると、次の権限ウィンドウが表示されます。[ Google Cloud Platform のデータを表示、編集、設定、削除する]を選択します。

-

「 続行」をクリックします

-

Google Cloud プロジェクトを選択します

-

「 プロジェクトを追加」をクリックします

-

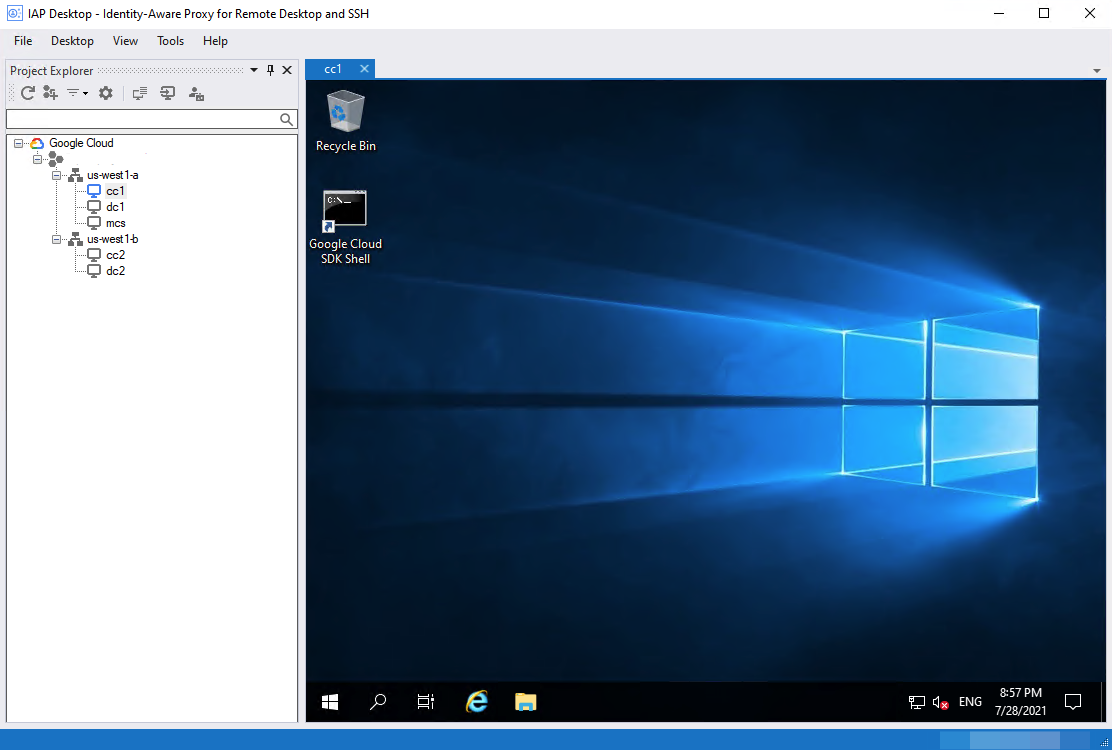

以前に「 Google コンピュートインスタンスのデプロイ 」セクションで作成されたすべてのマシンが列挙されます。

-

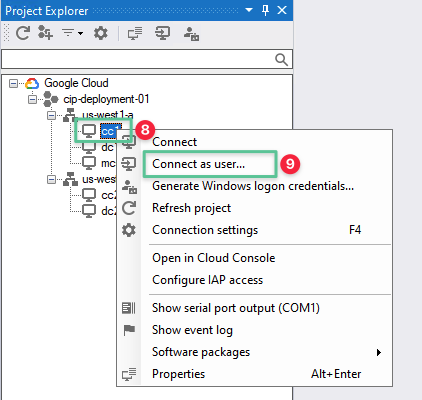

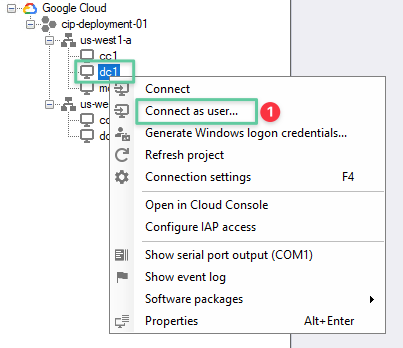

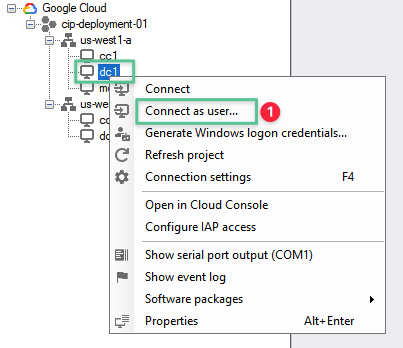

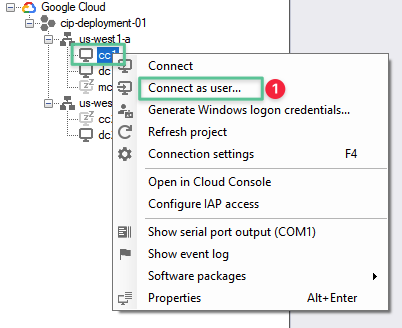

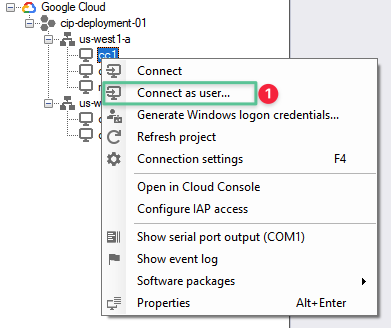

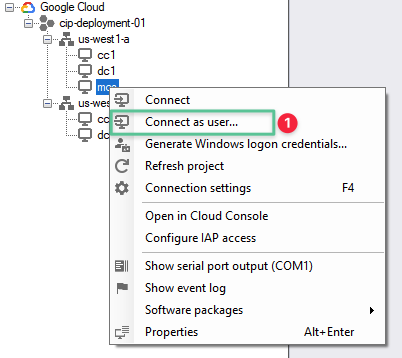

仮想マシンインスタンスにログインするには、ターゲット仮想マシンを右クリックします

-

[ ユーザーとして接続…] を選択します。

-

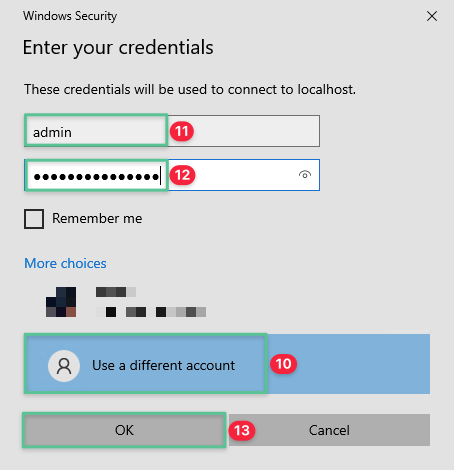

[ 別のアカウントをユーザーにする] をクリックします。

-

ユーザー名 adminを入力してください

-

接続しているマシンに対して以前に自動生成された一意のパスワードを入力してください

-

[OK]をクリックします。

-

認証が成功すると、仮想マシンにログインできます

この目標 (IAP、ジャンプボックス、またはその他の方法を使用して) を完了すると、仮想マシンのリモートコンソールに接続するための機能的な方法が得られます。次のセクションでは、この方法を使用して、仮想マシンを機能するCitrix Cloud リソースの場所に構成します。

6. Google Cloud にActive Directory をデプロイする

リファレンスアーキテクチャで詳しく説明しているように、Microsoft Active Directory Domain Services(ADDS)は、Citrix 仮想化システムをサポートするために必要なコアインフラストラクチャコンポーネントです。Microsoft Active Directory を使用すると、Citrix Cloud ワークロードの認証と承認を管理できます。最適なユーザーエクスペリエンスを得るには、Citrix Cloud ConnectorおよびVDAと同じリージョンにActive Directory toryを展開することを強くお勧めします。

Microsoft Active Directory は、次のような複数の方法で Google Cloud にデプロイできます。

-

Google Cloudに新しいMicrosoft Active Directory をデプロイする

-

Google Cloud上で実行される、可用性が高く、強化されたサービスである Microsoft Active Directory 向けの Google マネージドサービスの使用

このガイドでは、新しいMicrosoft Active Directory をGoogle Cloudにデプロイし、この新しいADインスタンスをCitrix Cloud と統合します。

6.1 Active Directory ドメインサービスの役割をインストールする

注

ステップ 1 ~ 21 は、 DC1 とDC2** の両方の仮想マシンで実行する必要があります。

-

前の手順で生成したローカル管理者の認証情報を使用して DC1 仮想マシンにログインします。

-

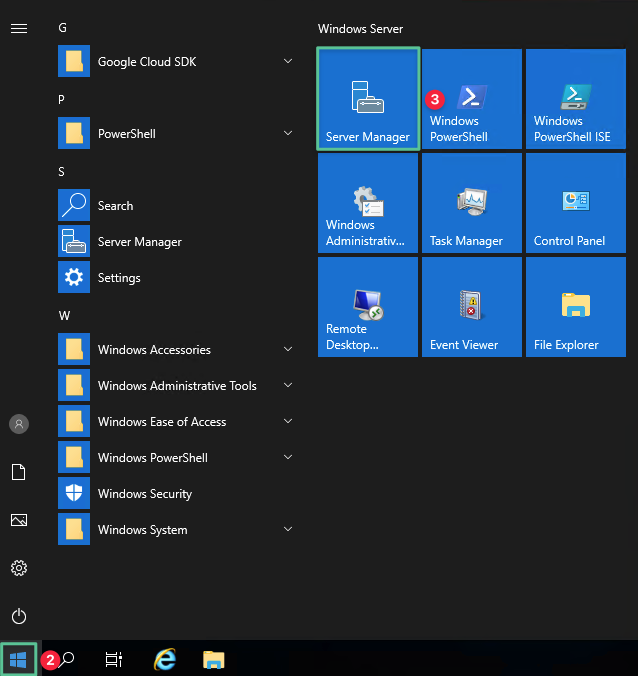

[ スタート ] メニューをクリックします

-

[ サーバーマネージャー] をクリックします

-

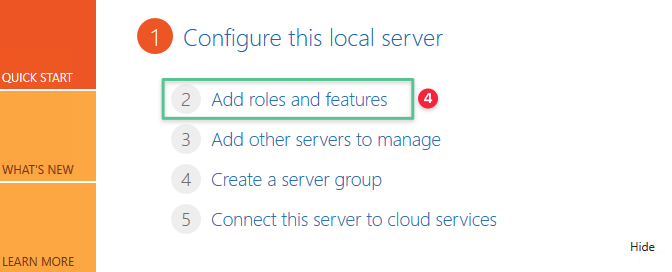

[ 役割と機能を追加] をクリックします

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_before-you-begin.png)

-

デフォルトのオプションを受け入れ、[ 次へ] をクリックします

![[次へ] をクリック](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_select-installation-type.png)

-

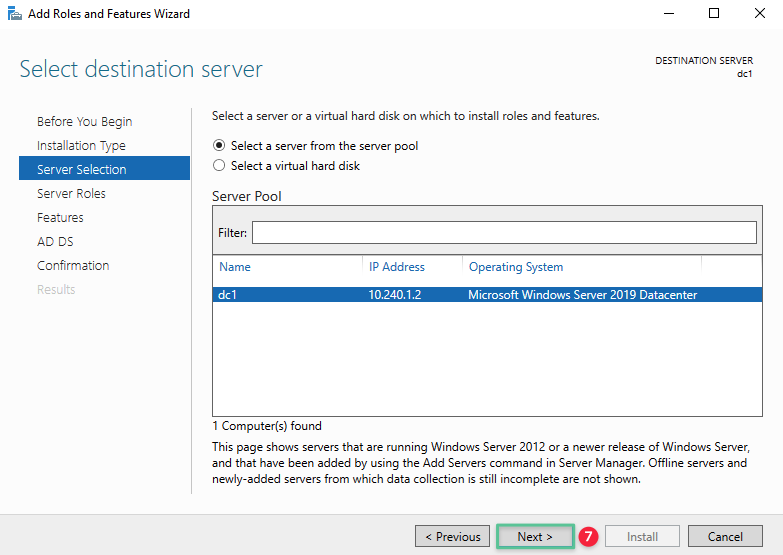

役割がインストールされている展開先サーバーを選択します。表示されているIPアドレスが、選択したサーバーのIPアドレスであることを確認します。それ以外の場合は、サーバーマネージャーを閉じて再試行してください。[次へ] をクリックします。

-

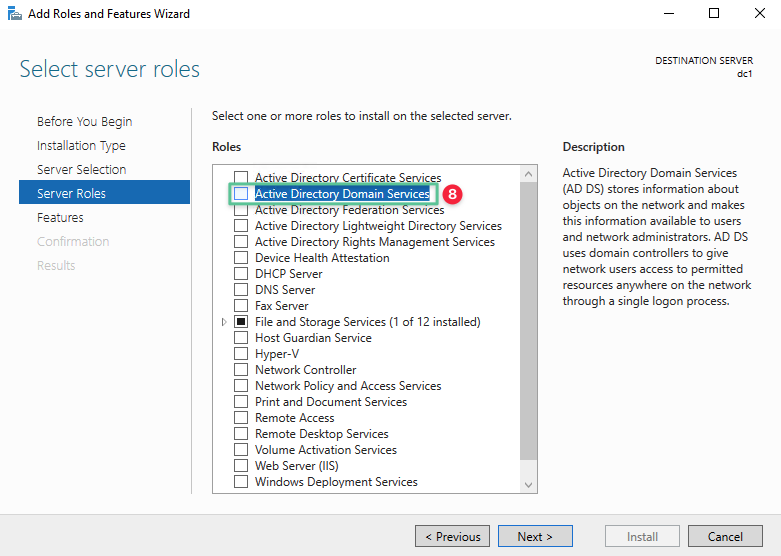

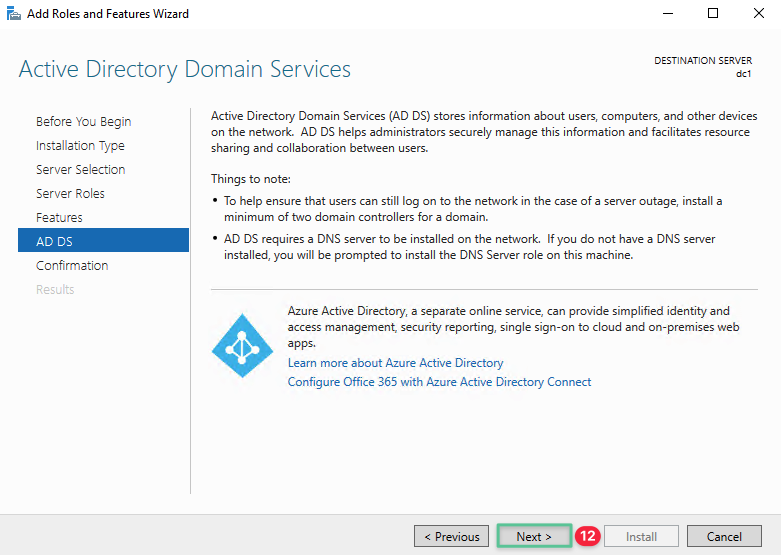

このサーバーをドメインコントローラーに昇格させるための基本的な要件は、Active Directory Domain Services です。

-

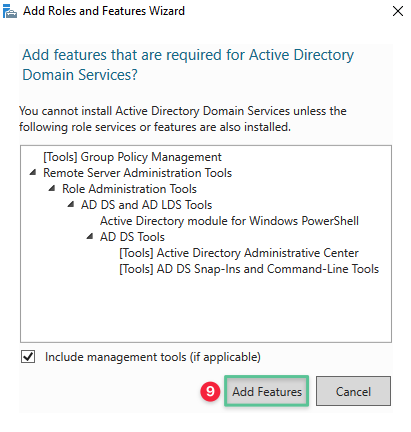

プロンプトが表示されたら、[ 機能の追加] をクリックします

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-server-tools.png)

-

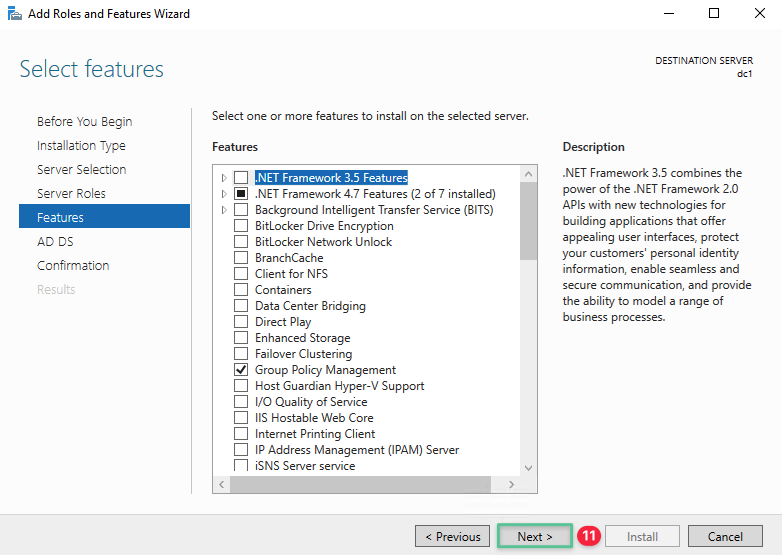

この役割の機能をインストールする準備が整いました。このサービスに必要な基本機能はデフォルトで選択されています。[次へ] をクリックします。

-

[次へ] をクリックして続行します。

-

[ インストール] をクリックします

注:

[必要に応じて移行先サーバーを自動的に再起動する] オプションを選択します。

![[インストール] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_confirm-installation-selection.png)

-

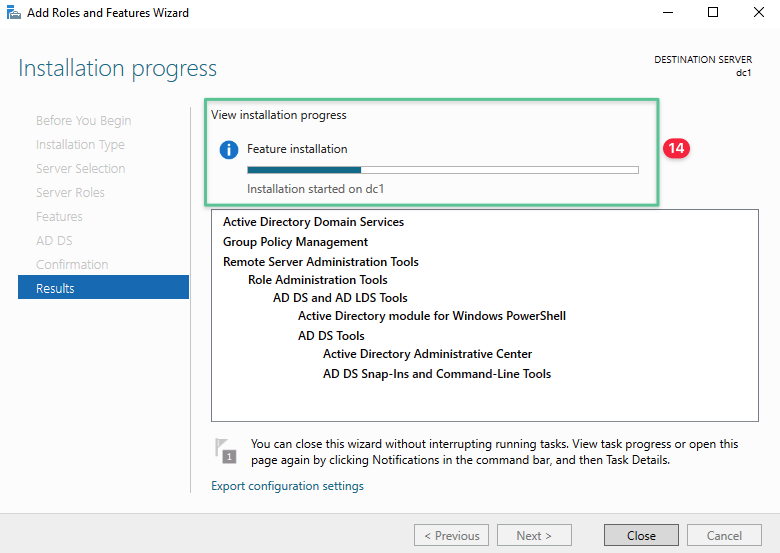

この時点でインストールが開始されます。

-

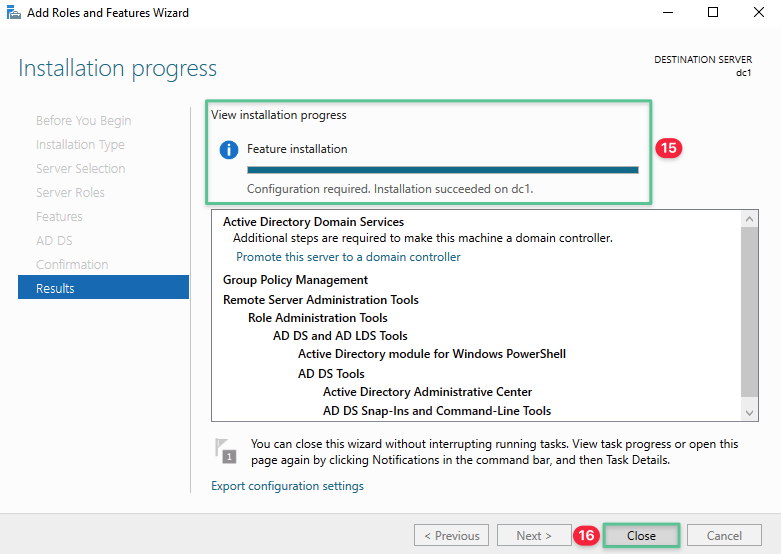

インストールが成功すると、インストールプロセスに「 構成が必要です」と表示されます。dc1 へのインストールが成功しました

-

[閉じる] をクリックして、[ 役割と機能の追加] インストールプロセスを終了します。

-

サーバーをドメインコントローラーに昇格させるプロセスを開始する前に、複雑なローカル管理者パスワードを構成して、パスワードの複雑さの要件を満たす必要があります。

-

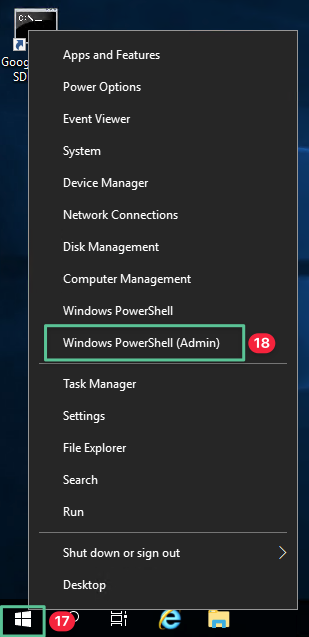

[ウィンドウ] メニューを右クリックし、[ Windows PowerShell (管理者)] を選択します。

-

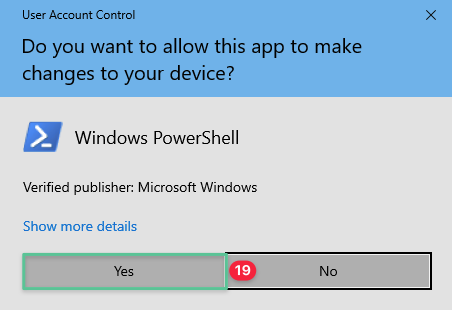

ユーザーアカウント制御で許可を求めるメッセージが表示されたら、[ はい] をクリックします

-

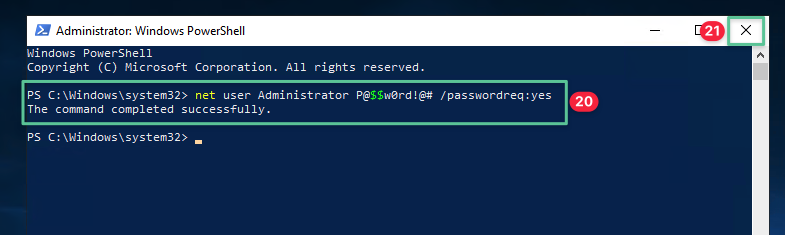

Windows PowerShell コンソールで次のコマンドを入力し、 Enter キーを押してコマンドを実行します。 net user 管理者p@$$w0rd!@# /passwordreq: はい

-

[Windows を閉じる] アイコンをクリックして Windows PowerShell コンソールを終了します。

6.2 プライマリドメインコントローラの設定

-

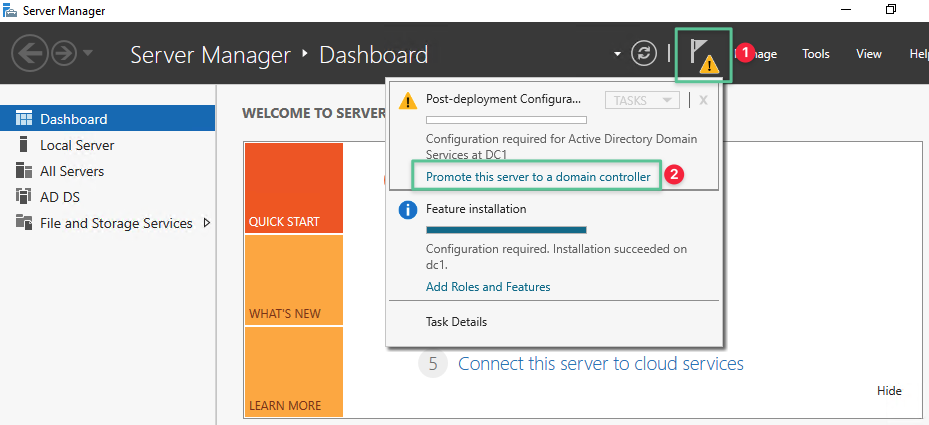

通知アイコンをクリックします

-

[ このサーバーをドメインコントローラーに昇格させる] をクリックします

-

[ 新しいフォレストを追加] を選択します

-

一意のルートドメイン名を入力してください: ctx.lab

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_deployment-configuration.png)

-

Microsoft Windows パスワードの複雑さの要件を満たす新しいディレクトリサービス復元モード (DSRM) パスワードを指定してください: p@$$w0rd!@#

注釈

DSRM モードでは、管理者は Active Directory を修復またはリストアできます。

-

パスワードを繰り返します: p@$$w0rd!@#

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_domain-controller-option.png)

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_dns-option.png)

-

NetBIOS ドメイン名が自動的に入力されます。必要に応じて名前を変更できます

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_additional-options.png)

-

既定のフォルダパスを受け入れ、[ 次へ] をクリックします

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_paths.png)

-

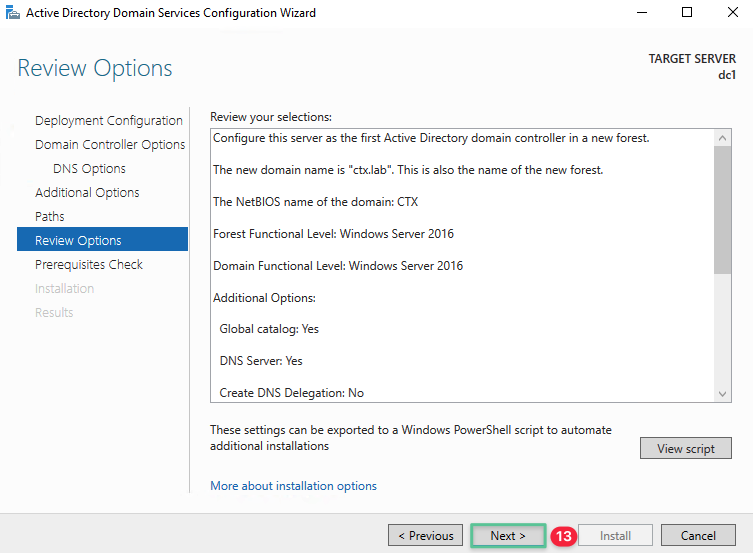

選択内容を確認し、[ 次へ] をクリックします

-

ドメインコントローラの昇格ウィザードは前提条件の検証を行い、成功すると [ すべての前提条件の確認に成功しました] と表示されます。完了したら、[ インストール] をクリックします

-

[ インストール ] をクリックして、ドメインコントローラの昇格プロセスを完了します。

![[インストール] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_prerequistites-check.png)

6.3 セカンダリドメインコントローラの設定

注

セカンダリドメインコントローラの構成に進む前に、「Active Directory Domain Services 役割のインストール」セクションに記載されている手順 1 ~ 21 を完了します 。完了したら、生成されたローカル管理者の認証情報を使用して DC2 仮想マシンに引き続きログインします。

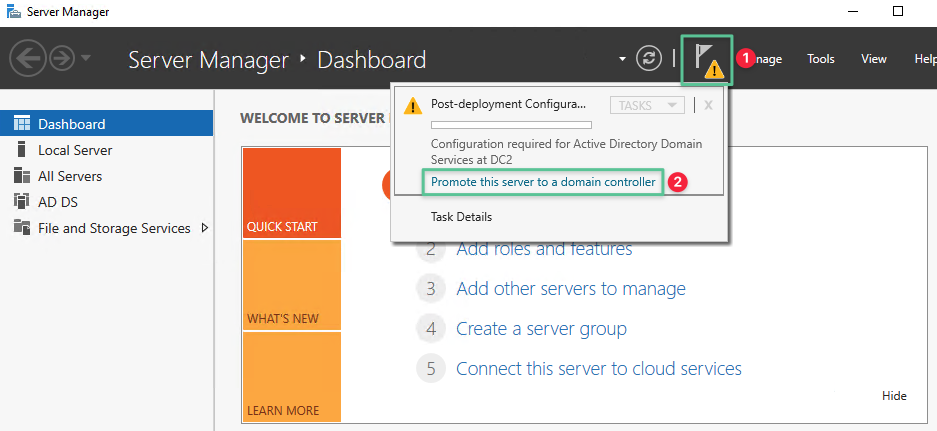

-

通知アイコンをクリックします

-

[ このサーバーをドメインコントローラーに昇格させる] をクリックします

-

[ ドメインコントローラを既存のドメインに追加する] オプションを選択します

-

プライマリドメインコントローラの完全修飾ドメイン名 (FQDN) を入力します。 dc1.ctx.lab

-

[Select]をクリックします

![[選択] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_deployment-configuration-dc2.png)

-

ドメイン管理者のユーザー名を入力してください: ctx\ administrator

-

ドメイン管理者のパスワードを入力してください: p@$$w0rd!@#

-

[OK]をクリックします。

![[OK] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_credentials-for-deployment-operation.png)

-

別のウィンドウがポップアップします。 ctx.labドメインを選択します

-

[OK]をクリックします。

![[OK] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-ctx-lab.png)

-

[展開設定] ページに戻り、[ 次へ] をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_deployment-configuration-click-next.png)

-

Microsoft Windows パスワードの複雑さの要件を満たす新しいディレクトリサービス復元モード (DSRM) パスワードを指定してください: p@$$w0rd!@#

注

DSRM モードは、すべてのドメイン管理者アカウントがアクセスを失った場合や、ドメインコントローラに障害が発生した場合に Active Directory 環境にアクセスするのに役立ちます。

-

パスワードを繰り返します: p@$$w0rd!@#

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_domain-controller-option-click-next.png)

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_dns-option-click-next.png)

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_additional-options-click-next.png)

-

既定のフォルダパスを受け入れ、[ 次へ] をクリックします

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_default-folder-path-click-next.png)

-

選択内容を確認し、[ 次へ] をクリックします

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_review-options-click-next.png)

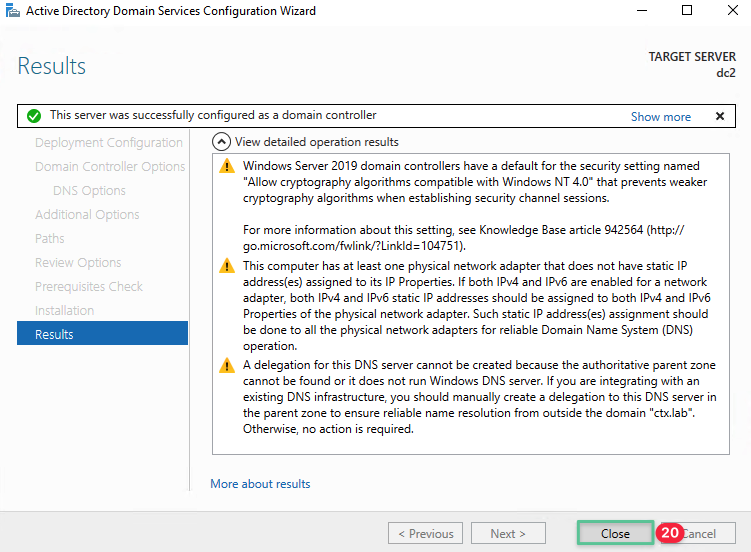

-

ドメインコントローラの昇格ウィザードが前提条件の検証を行い、検証が成功すると、[ すべての前提条件の確認に成功しました] と表示されます。完了したら、[ インストール] をクリックします

![[インストール] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_prerequistites-validation-click-install.png)

-

[ 閉じる ] をクリックしてセカンダリドメインコントローラを再起動し、構成を適用します。

6.4 新しいテスト用ユーザーアカウントを作成する

ドメインユーザーアカウントは、Citrix インフラストラクチャによって公開されたリソースの割り当てと起動に使用することをお勧めします。このステップでは、このドキュメントの後半で説明する目標でシステムをテストするために使用するドメインユーザーアカウントを作成します。

-

次のドメイン認証情報を使用して DC1 仮想マシンにログインします。

ユーザー名:ctx\ 管理者

パスワード:P@$$w0rd!@#

-

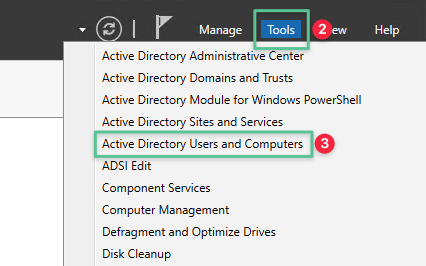

サーバーマネージャーコンソールの右上隅にある [ツール] メニューをクリックします。

-

Active Directory ユーザーとコンピューターを選択する

-

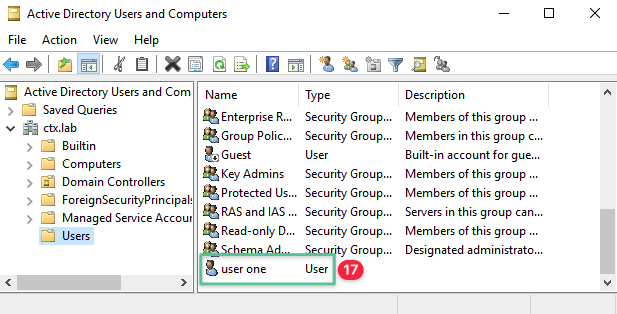

ctx.lab ドメインを展開する

-

ユーザーを選択

-

新規] を選択します

-

[ ユーザ] を選択してクリックします

![[ユーザー] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_select-and-click-user.png)

-

名を入力: user

-

姓を入力: 1

-

ユーザーログオン名を入力: user1

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_user-details-click-next.png)

-

パスワードを入力: p@$$w0rd!@#

-

パスワードを繰り返します: p@$$w0rd!@#

-

[ ユーザーは次回ログオン時にパスワードの変更が必要] のチェックを外します

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_user-login-click-next.png)

-

ユーザーの詳細を確認し、[ 完了] をクリックします

![[完了] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_user-creation-click-finish.png)

-

ユーザー作成が成功したことを確認する

6.5 Active Directory に仮想マシンを追加する

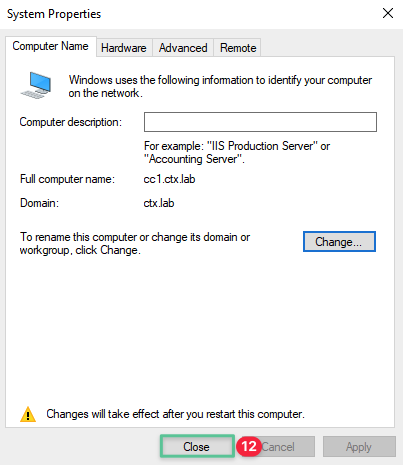

環境内の他の仮想マシンの構成を開始する前に、それらの仮想マシンをActive Directory に参加させる必要があります。Google Cloud プロジェクト内の他の Windows VM インスタンスで手順を繰り返し、さらに設定できるように準備します。

注

手順1〜13は 、 Citrix CloudConnectorサーバーとサーバーVDAマスターイメージマシンの両方で実行する必要があります** 。このドキュメントの前半の命名ガイダンスに従っていると仮定すると、cc1、cc2、および mcs インスタンスでこのプロセスを繰り返すことになります。

-

前の手順で生成したローカル管理者の認証情報を使用して CC1 仮想マシンにログインします。

-

サーバーマネージャーを起動し、[ ローカルサーバー] をクリックします

-

[ ワークグループ] をクリックします

![[ワークグループ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-workgroup.png)

-

[ 変更] をクリックします

![[変更] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-change.png)

-

「 ドメイン 」オプションを選択し、ドメイン名「 ctx.lab」を入力します。

-

[OK]をクリックします。

![[OK] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_select-domain-click-ok.png)

-

ドメイン管理者のユーザー名を入力してください: ctx\ administrator

-

ドメイン管理者のパスワードを入力してください: p@$$w0rd!@#

-

[OK]をクリックします。

![[OK] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_domain-change-click-ok.png)

-

認証が成功すると、ドメインへの参加を歓迎するメッセージが届きます。[OK]をクリックします。

![[OK] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_welcome-message-click-ok.png)

-

OK をもう一度クリックしてコンピュータを再起動します

![[OK] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_restart-computer-clcik-ok.png)

-

[閉じる] をクリックします。

-

今すぐ再起動をクリックします

2つ目のCloud Connector(CC2)とサーバーVDAマスターイメージについて、 手順1から13を繰り返します 。

7. Citrix Cloud リソースの場所を作成して初期化します

このセクションの目的は、Citrix Cloud コンソールにアクセスし、それをGoogle Cloudプロジェクトおよびリソースと統合し、アプリケーションとデスクトップを公開する準備をすることです。

Citrix Cloudは、Citrixサービスをホストし管理するプラットフォームです。選択したクラウドまたはインフラストラクチャ (オンプレミス、パブリッククラウド、プライベートクラウド、またはハイブリッドクラウド)上のコネクタを介してリソースに接続します。単一のコンソールからエンドユーザーに対してアプリおよびデータとともにワークスペースを作成、管理、展開できます。

この導入ガイドでは、有効なDaaSサブスクリプションを持つCitrix Cloudアカウントが必要です。 Citrix Cloudにサインアップすると、コンソール内でCitrixDaaSのサービストライアルをリクエストできます。この目標を達成するには、Citrix Cloud アカウントとアクティブなサブスクリプションの両方が必要です。

Citrix Cloud リソースの場所

リソースの場所には、利用者にクラウドサービスを提供するために必要なリソースが含まれます。これらのリソースは、Citrix Cloudコンソールで管理します。リソースの場所を作成するには、ドメインに少なくとも2つのCloud Connectorをインストールします。リソースの場所は、パブリッククラウドでもプライベートクラウドでも、リソースが存在する場所です。このデプロイガイドの場合、リソースは Google Cloud Platform にあります。加入者またはデータへの近さは、場所の選択に影響します。このガイドでは、単一のサーバーVDAリソースの場所をGoogle Cloudリージョンus-west1に展開します。高可用性を実現するために、単一のCitrix Cloud Connectorがそれぞれus-west1-aゾーンとus-west1-bゾーンにインストールされます。

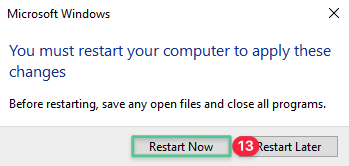

7.1 Citrix Cloud リソースの場所を作成する

この最初のタスクの目的は、Citrix Cloud Connectorをインストールするリソースの場所を作成することです。これらのタスクは、どの Web ブラウザからでも実行できます。

-

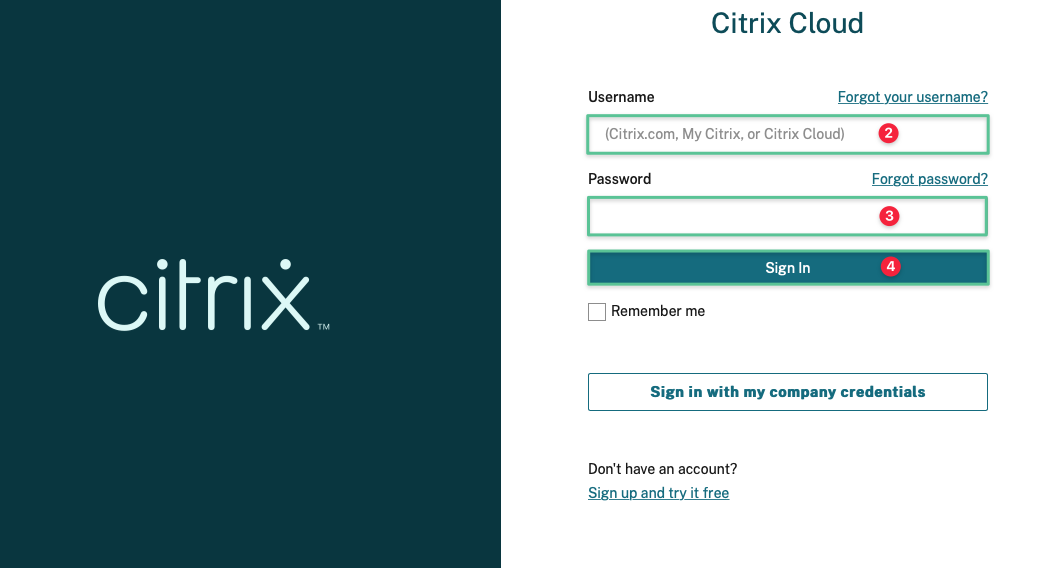

https://cloud.citrix.comに移動します

-

ユーザー名を使用してCitrix Cloud コンソールにログインします

-

パスワードを入力

-

[ サインイン] をクリックします。

-

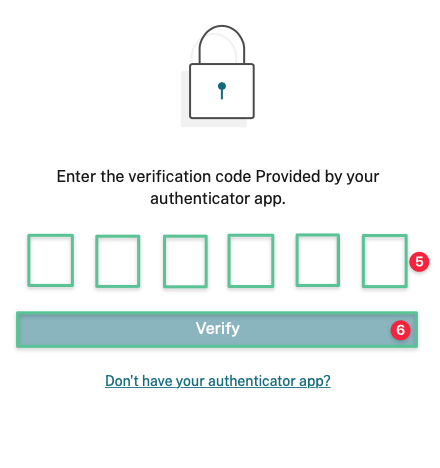

認証アプリから提供された認証コードを入力してください

-

[ 確認] をクリックします

![[確認] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_resource-location-verify.png)

-

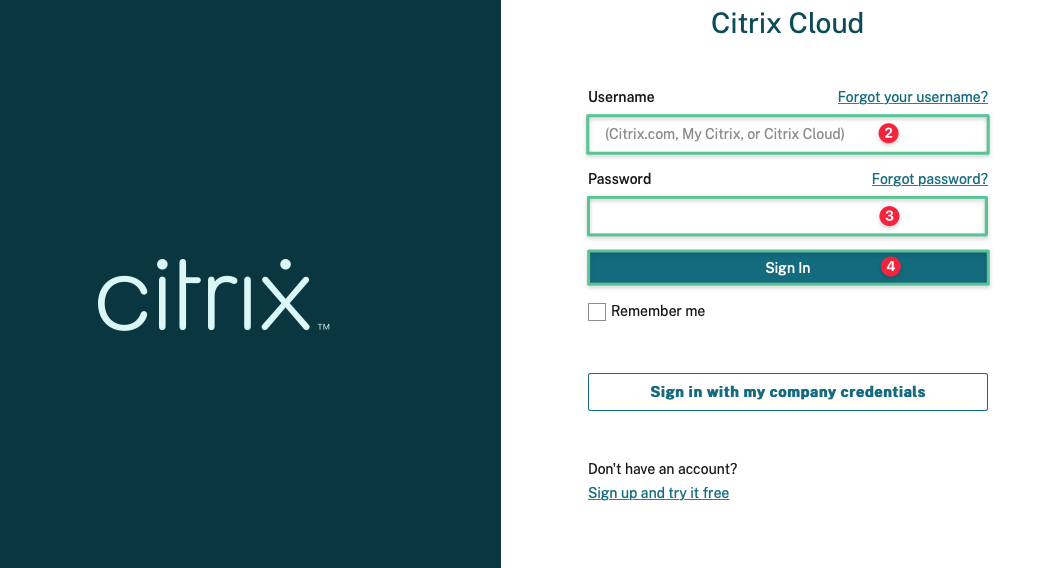

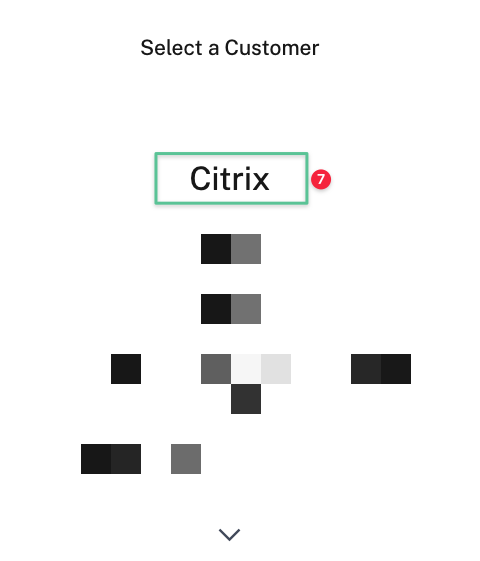

複数のCitrix Cloud テナントの管理者である場合は、プロンプトが表示されたら適切なアカウントを選択します。

-

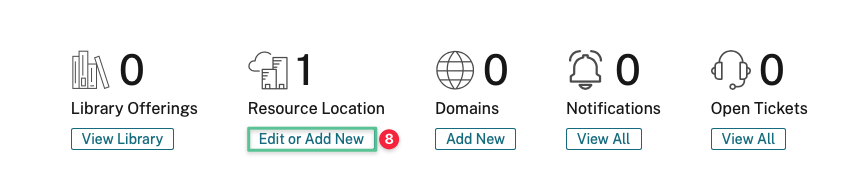

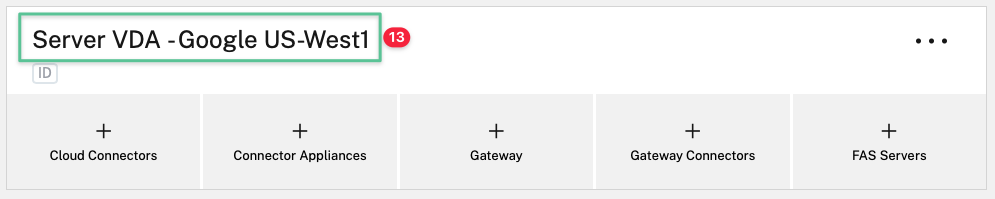

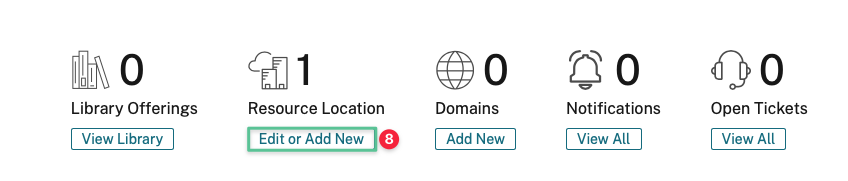

[リソースの場所] セクションの [ 編集] または [新規追加 ] をクリックします。

注

デフォルトで1 つのリソースロケーションが作成されます。

-

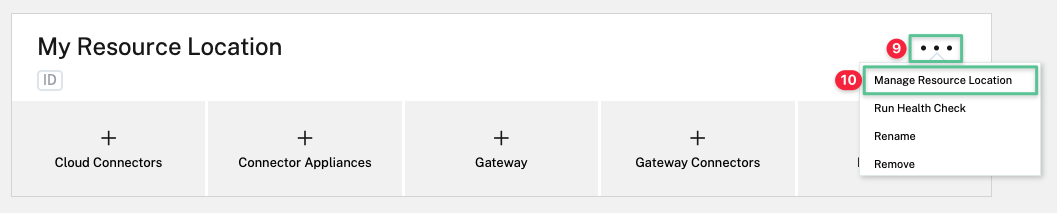

[マイリソースの場所] の左上隅にある 3 つの横の省略記号をクリックします。

-

リソースの場所を管理を選択します

-

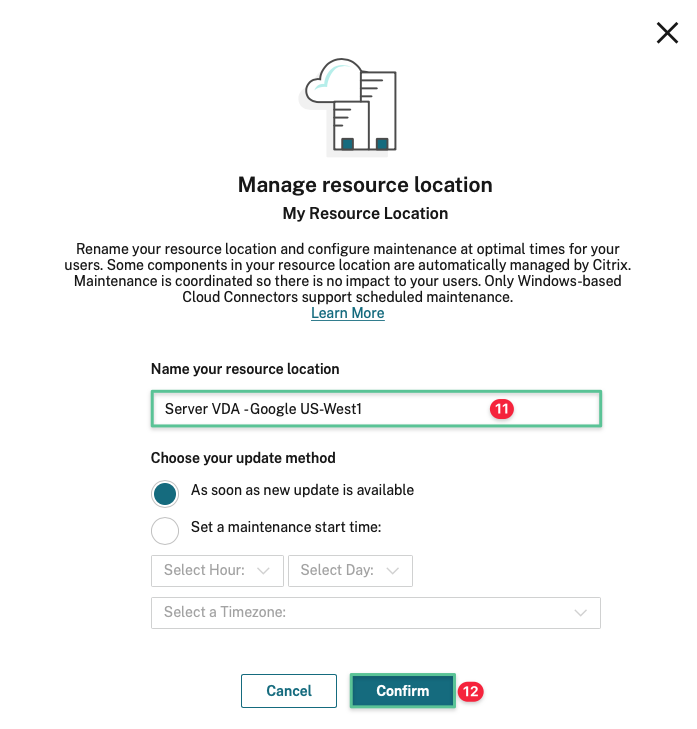

リソースの場所の一意の名前を入力します。 サーバーVDA — Google US-west1

-

[ 確認] をクリックします

注

デフォルトでは、Citrix Cloud は、これらの更新が利用可能になったときに、各コネクタに更新を1つずつインストールします。ユーザーのCitrix Cloud エクスペリエンスに過度に影響を与えずに更新を迅速にインストールするには、これらの更新を任意のスケジュールでスケジュールできます。

-

結果は画像のようになるはずです。

Citrix Cloud Connector

Citrix Cloud Connectorは、Citrix Cloud とリソースの場所の間の通信チャネルとして機能します。Cloud Connectorは、Citrix Cloud とリソースの場所との間のすべての通信を認証および暗号化します。すべてのCloud Connectorの送信専用通信は、標準のHTTPSポート (443) とTCPプロトコルを使用して開始されます。継続的な可用性と負荷の管理のために、Citrix は各リソースの場所で少なくとも2つのCloud Connectorを推奨しています。各Cloud Connectorはステートレスであるため、負荷は使用可能なすべてのCloud Connectorに自動的に分散されます。

7.2 Citrix Cloud コネクタをインストールする

次のステップは、Citrix Cloud ConnectorソフトウェアをクラウドコネクタのVMインスタンスにインストールすることです。Cloud Connectorをリソースの場所にインストールすると、リソースの場所が効果的に初期化され、Citrix Cloud とその関連サービスで使用できるようになります。Cloud Connectorとして使用する予定の各VMインスタンスで、次の手順を実行します。VM インスタンスのローカル管理者であるドメインユーザーアカウントを使用して、各リモートコンソールにログインします。このガイドに従っている場合は、ドメイン資格情報を使用して各Cloud Connector仮想マシンにログインできます。

ユーザー名: ctx\ administrator

パスワード: p@$$w0rd!@#

注

手順1から19は 、 Citrix Cloud Connector仮想マシン ( **CC1とCC2**)の両方で実行する必要があります。

-

提供されたドメイン認証情報を使用して CC1 仮想マシンにログインします。

-

https://cloud.citrix.com に移動し、ユーザー名を使用してCitrix Cloud コンソールにログインします

-

パスワードを入力

-

[ サインイン] をクリックします。

-

認証アプリから提供された認証コードを入力してください

-

[ 確認] をクリックします

-

[お客様の選択] 画面が表示された場合は、Citrix Cloud アカウントを選択します 。

-

[リソースの場所] セクションの [ 編集] または [新規追加 ] をクリックします。

注

デフォルトで1 つのリソースロケーションが作成されます。

-

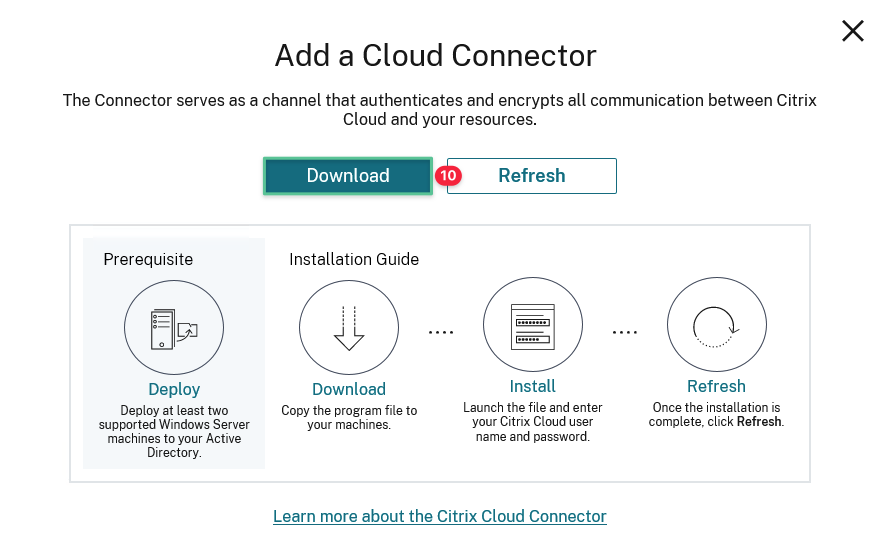

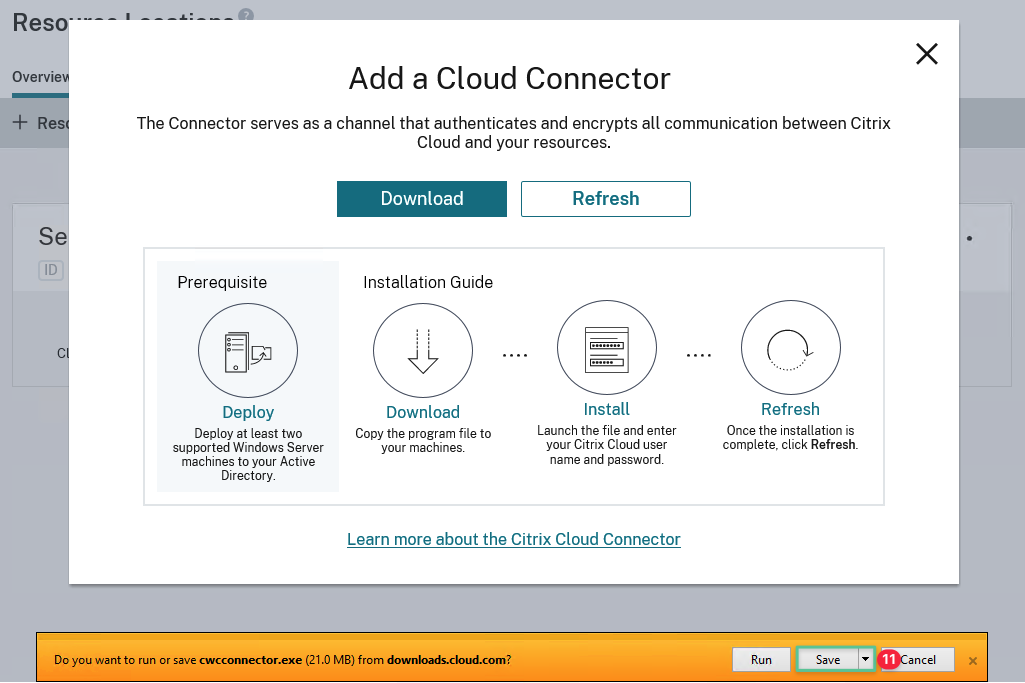

[ Cloud Connector] をクリックします。

-

[ ダウンロード] をクリックします

-

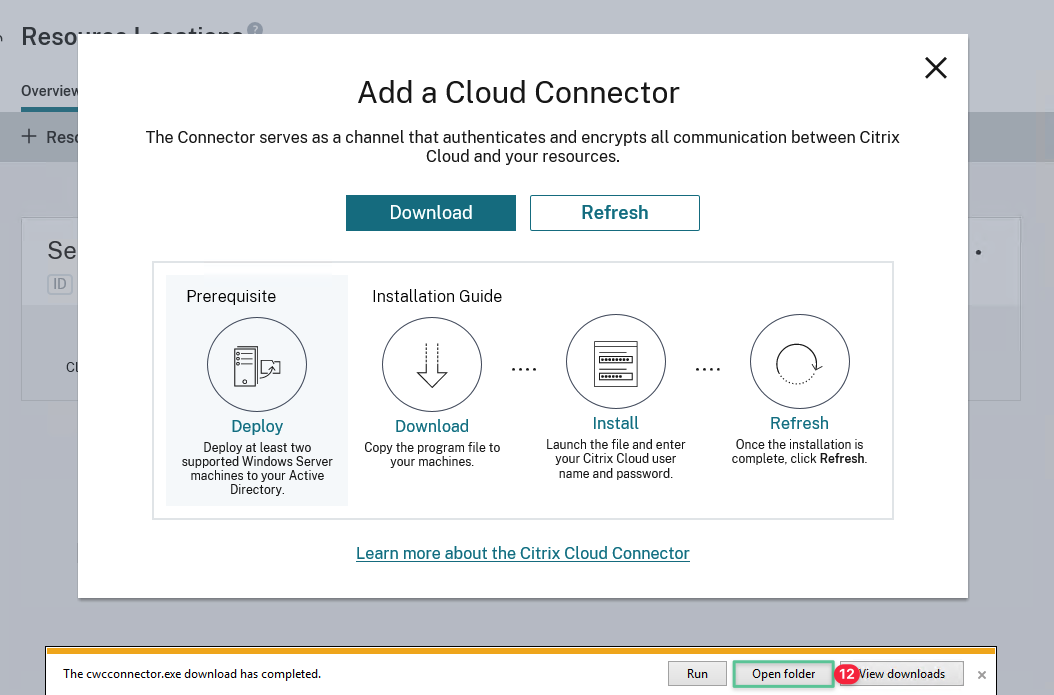

[ 保存]をクリックします

-

[ フォルダを開く] をクリックします

-

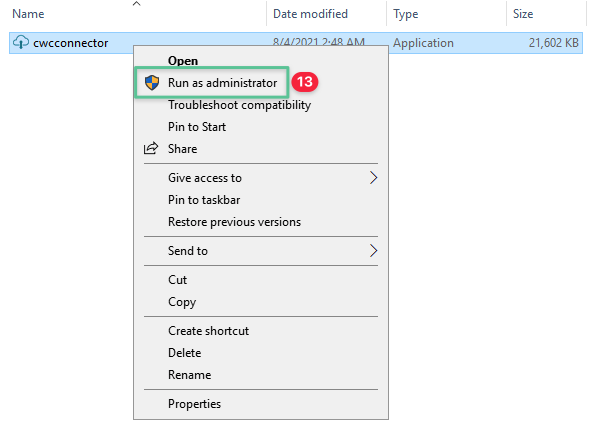

実行ファイルを右クリックし、[ 管理者として実行] を選択します

-

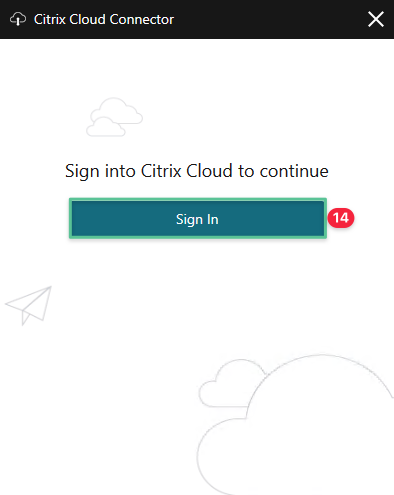

[ サインイン] をクリックし、プロンプトが表示されたらユーザー名とパスワードを入力します

-

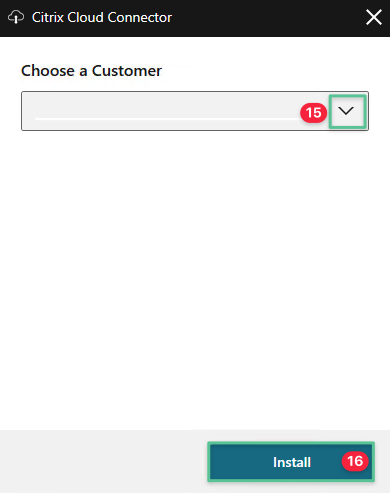

ドロップダウンをクリックして、対応するCitrix Cloud 組織IDを選択します

-

[ インストール] をクリックします

-

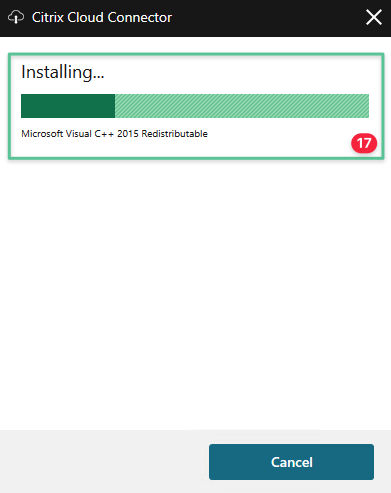

インストールが開始され、進行状況が表示されます

-

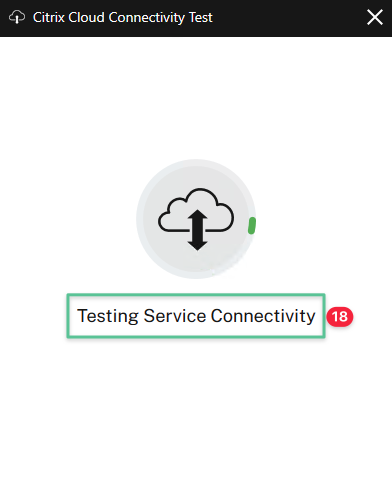

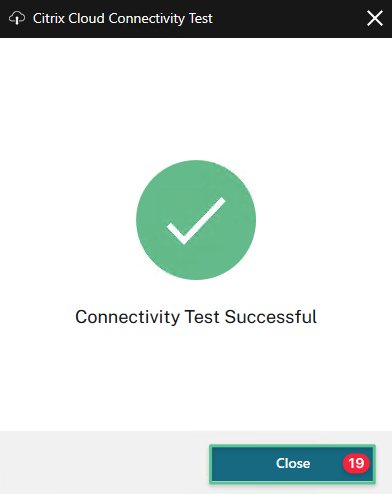

インストールが完了すると、インストーラーは最終的な接続チェックを行い、Cloud ConnectorとCitrix Cloud Cloud間の通信を検証します。

-

接続テストが成功すると、次の画面が表示されます。[閉じる] をクリックします。

2つ目のCloud Connector (CC2) について、 手順1から19を繰り返します 。

7.3 Citrix Cloud リソースの場所を確認する

Citrix Cloud ConnectorをCitrix Cloud テナントにインストールしたら、Virtual Apps and Desktops サービスの構成を開始する準備が整います。CVAD サービスの設定を開始する準備ができているかどうかを確認するには、以下を確認します。

適切なリソースの場所に移動してクリックします。Cloud Connectorが表示され、正しいリソースの場所にリストされ、緑色のステータスが表示されるはずです。

Google CloudでCitrix Cloud リソースの場所を正常に作成して初期化したので、次はVirtual Apps and Desktops サービスを構成します。

8. Citrix DaaS の設定

Citrix DaaSは、クラウドサービスとして提供される仮想アプリケーションおよびデスクトップソリューションを提供します。Citrix DaaSは、IT部門が仮想マシン、アプリケーション、およびセキュリティを制御できるようにすると同時に、あらゆるデバイスからどこからでもアクセスできるようにします。エンドユーザーは、デバイスで動作するオペレーティングシステムやインターフェイスに依存せずにアプリケーションやデスクトップを使用できます。Citrix DaaSは、あらゆるパブリッククラウドやオンプレミスのハイパーバイザーを通じて、安全な仮想アプリケーションとデスクトップを提供します。Citrix DaaSは通常、ゾーンと見なされる1つ以上のリソースロケーションを持つ単一のサイトに導入されます。Citrixは、Citrix Cloudのユーザーアクセスおよび管理サービスとコンポーネントを管理します。ユーザーに配信されるアプリケーションとデスクトップは、1 つ以上のリソースの場所にあるマシン上に存在します。

Citrix DaaSでは、ユーザーへのサービス提供を開始するために少し準備が必要です。このセクションの目的は、CVADS を設定して Google Cloud との接続を確立し、ユーザーに公開アプリケーションとデスクトップを展開することです。

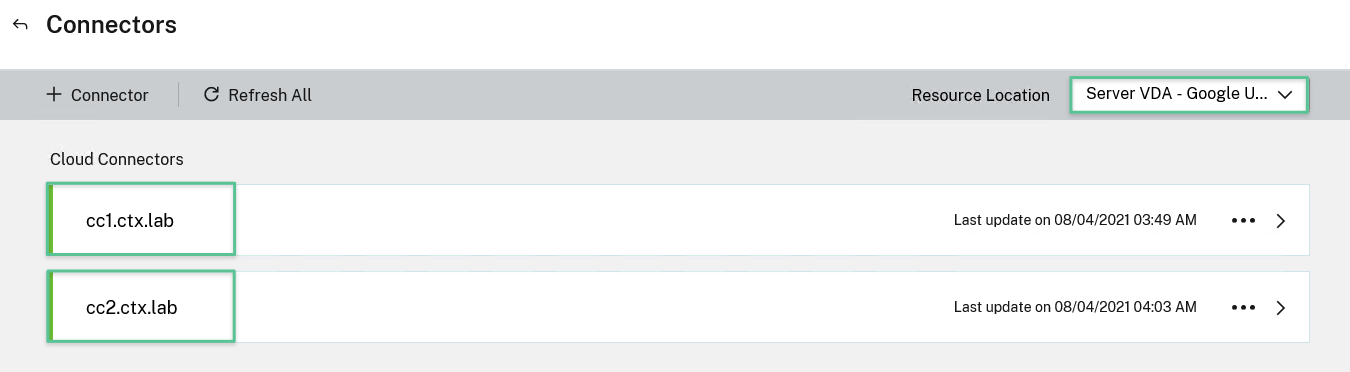

8.1 Virtual Apps and Desktops のサービスコンソールにアクセスする

-

https://cloud.citrix.com に移動し、 **ユーザー名とパスワードを使用してCitrixCloud コンソールにログインします。 **プロンプトが表示されたらトークンを入力してください

-

右上のセクションにあるハンバーガーメニューをクリックします

-

[ マイサービス] を選択します

-

[ Virtual Apps and Desktops] をクリックします

-

[ 管理 ] をクリックして、Virtual Apps and Desktops のサービスコンソールにアクセスします。

-

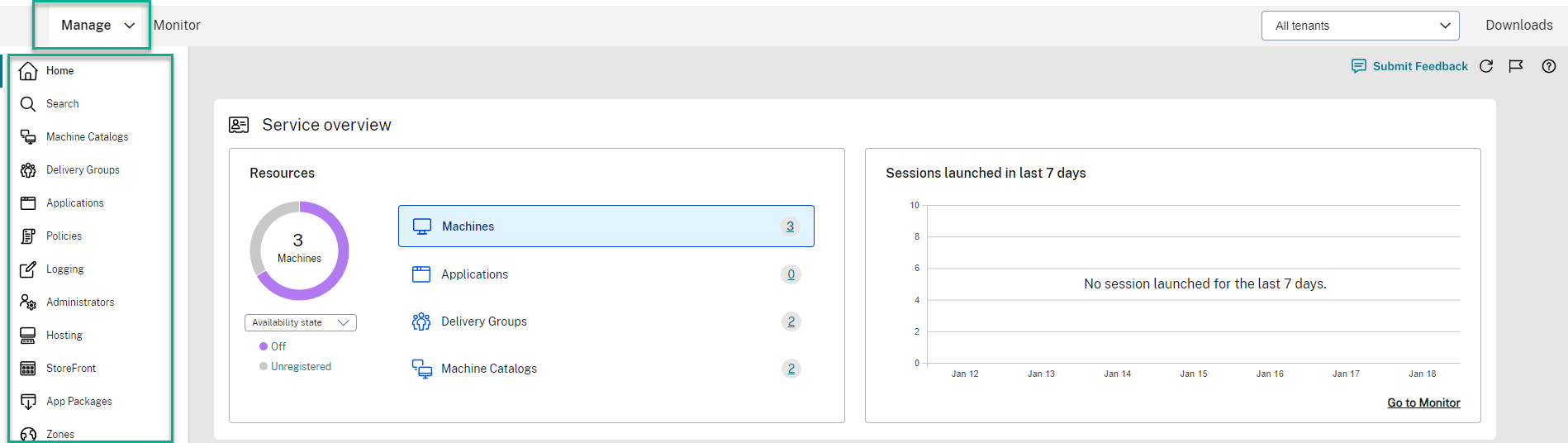

これで、[Virtual Apps and Desktops サービス] オプションを表示できます。

8.2 ホスティング接続とリソースを設定する

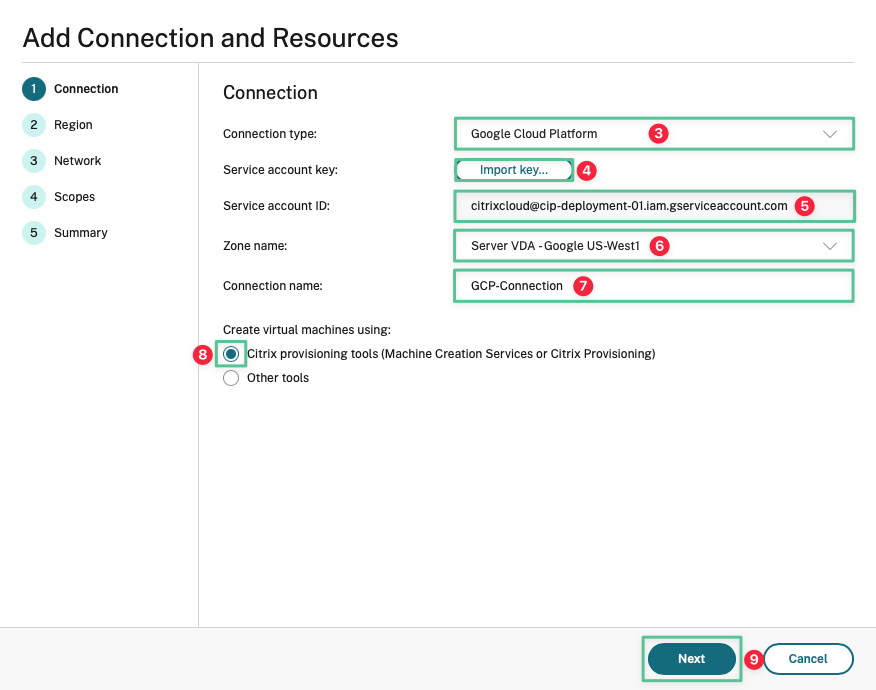

次のステップは、Citrix CloudがGoogle Cloud上のアプリおよびデスクトップリソースを管理できるようにホスティング接続を構成することです。 以前に作成したJSONキーは 、Citrix Cloud とのホスティング接続を確立するために使用されます。ホスティング接続の設定は、CVADS コンソールを使用して完了します。

-

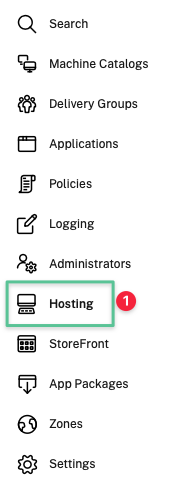

ホスティングをクリックします

-

[接続とリソースを追加] をクリックします

![[接続を追加] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-add-connection-resources.png)

-

ドロップダウンをクリックして [ Google Cloud Platform] を選択します

-

[ キーをインポート ] をクリックし、[JSON キーの生成] セクションで生成した JSON キーを選択します 。

-

キーをインポートすると、[サービスアカウント ID] フィールドが自動的に入力されます

-

ゾーン名を選択します。 サーバーVDA — Google US-West1

-

一意の接続名を入力してください: GCP-Connection

-

Citrix プロビジョニングツール(マシン作成サービスまたはCitrix Provisioning)を選択します

-

[次へ]をクリックします。

-

プロジェクトフィールドのデフォルトは Google プロジェクトです。そうでない場合は、ドロップダウンリストをクリックして、対応する Google プロジェクトを選択します。

-

地域を選択してください: us-west1

-

[次へ]をクリックします。

![[Next12] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next12.png)

-

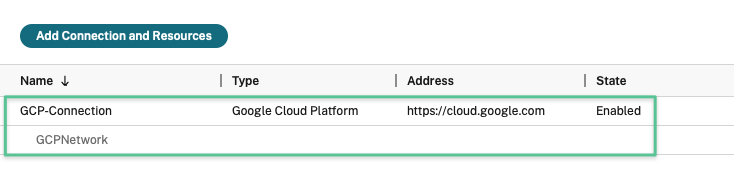

作成するネットワークリソースの一意の名前を入力してください: GCPNetwork

-

[ 仮想プライベートクラウド] セクションで作成した仮想ネットワークを選択します。citrixcloudnetwork

-

サブネットを確認する

-

[次へ]をクリックします。

![[Next16] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next16.png)

-

既定のオプションを受け入れ、[ 次へ] をクリックします。

![[Next17] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next17.png)

-

接続パラメータを確認して確認する

-

[ 完了] をクリックします

![[完了] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-finish.png)

結果は画像のようになるはずです。

ホスト接続が機能するようになったので、次のステップは、ワークロードを実行するためのCitrix Virtual Delivery Agentを準備することです。

8.3 Citrix VDAの最初のカタログ用に「マスターイメージ」を準備する

この導入と構成ガイドでは、最初の非永続的なマルチセッションサーバーOSを構築します。イメージ管理リファレンスアーキテクチャでは 、アプリケーションとデスクトップのワークロードを効率的に提供するためのイメージ管理の機能と設計アーキテクチャの概要について説明します。マシンカタログをプロビジョニングする前に、Virtual Delivery Agent(VDA)ソフトウェアをマスターイメージにインストールする必要があります。VDAソフトウェアを使用すると、マシンとマシンがホストしているリソースをユーザーが使用できるようになります。また、VDAにより、マシンがCitrix Cloud Connectorに登録できるようになります。

-

次のドメイン認証情報を使用して MCS 仮想マシンにログインします

ユーザー名: ctx\ administrator

パスワード: p@$$w0rd!@#

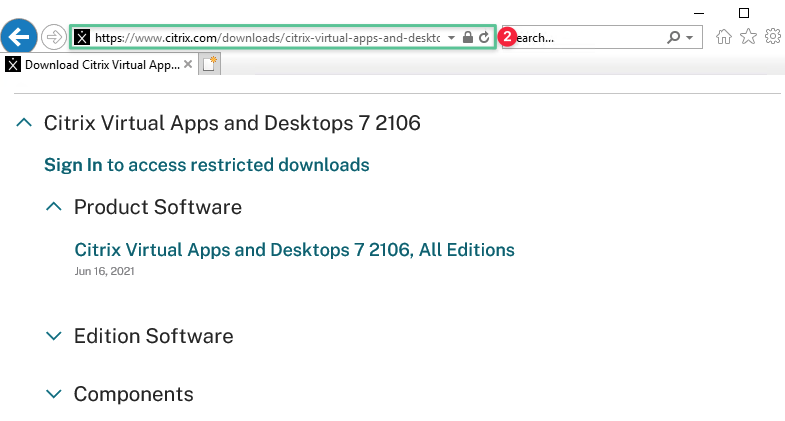

-

-

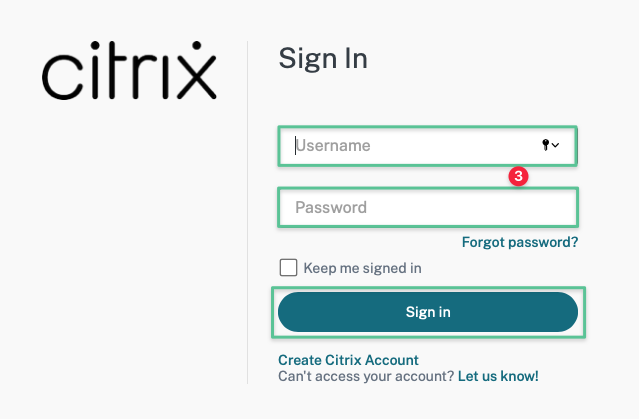

ログインしてマルチセッションOSVirtual Delivery Agent をダウンロードするには、Citrix アカウントが必要です。Citrix アカウントを持っていない場合は、[ Citrix アカウントを作成する]を選択できます

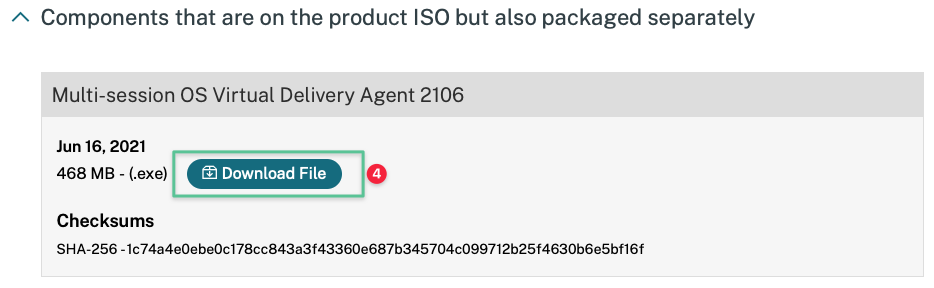

-

ログインに成功したら、マルチセッションOSVirtual Delivery Agent をダウンロードします

-

[ 保存]をクリックします

![[保存] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-save.png)

-

[ フォルダを開く] をクリックします

![[フォルダを開く] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-open-folder.png)

-

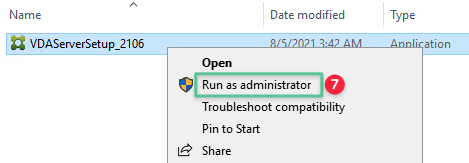

VDAサーバーソフトウェアのインストーラーを右クリックし、[ 管理者として実行]を選択します。

-

[ マスター MCS イメージを作成する] を選択します。

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-3.png)

-

既定のオプションを受け入れ、[ 次へ] をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_accept-default-options-click-next.png)

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-3-11.png)

-

最初のCloud Connector の完全修飾ドメイン名 cc1.ctx.labを入力します。

-

[ 接続のテスト ]をクリックしてVDAとCloud Connector間の通信を検証し、緑色のチェックマークが表示されていることを確認します。

-

[追加] をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-add-8-3-14.png)

-

2つ目のCloud Connector の完全修飾ドメイン名「 cc2.ctx.lab」を入力します。

-

[ 接続のテスト ]をクリックしてVDAとCloud Connector間の通信を検証し、緑色のチェックマークが表示されていることを確認します。

-

[追加] をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-add-8-3-17.png)

-

両方のCloud Connectorが正常に追加されたことを確認します

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-3-19.png)

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-3-20.png)

-

デフォルトのファイアウォール設定を受け入れます。[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-3-21.png)

-

概要画面を確認します。[ インストール] をクリックします

注

インストーラーは複数回再起動する必要があります

![[インストール] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-install.png)

-

[ 診断情報を収集 ] オプションのチェックを外します

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-3-24.png)

-

[完了] をクリックします。インストーラは、インストールプロセスを完了するためにマシンを再起動します。続けてマシンをシャットダウンします。

![[完了] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-finish-8-3-25.png)

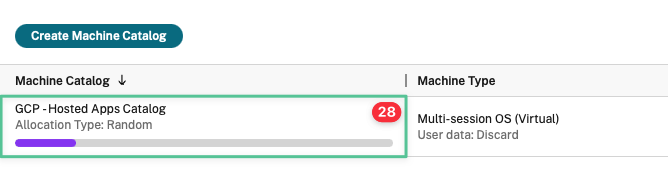

8.4 マシンカタログの作成

-

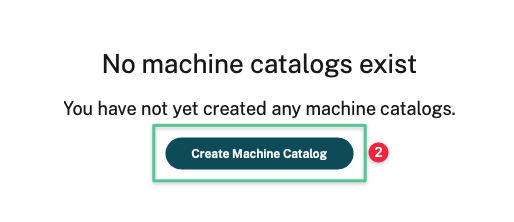

[ マシンカタログ] をクリックします。

![[マシンカタログ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-machine-catalogs.png)

-

[ マシンカタログの作成]をクリックします。

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-3.png)

-

マルチセッションOSを選択

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-5.png)

-

電源管理されているマシン (仮想マシンやブレードPCなど)を選択します

-

Citrix マシン作成サービス (MCS)を選択

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-8.png)

-

マスターイメージをクリックします: mcs

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-10.png)

-

いくつの仮想マシンを作成しますか:2

-

us-west1-bを選択してください

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-13.png)

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-14.png)

-

アカウントの命名スキームを入力してください: VDA##

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-15.png)

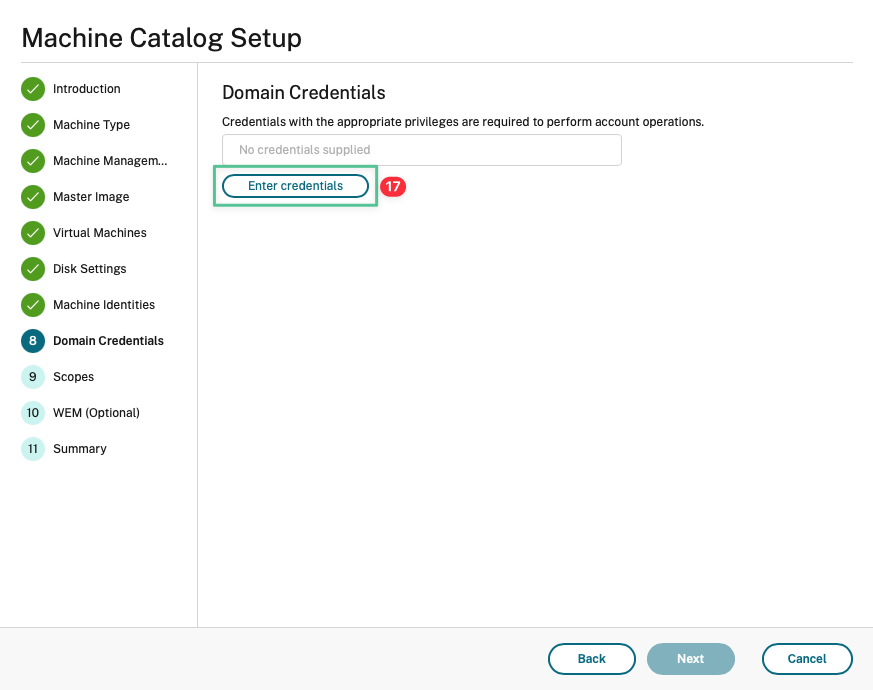

-

[ 認証情報を入力]

-

ユーザー名を入力: ctx\ administrator

-

パスワードを入力: p@$$w0rd!@#

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-18.png)

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-21.png)

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-22.png)

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-23.png)

-

一意のマシンカタログ名を入力してください: GCP — ホスト型アプリケーションカタログ

-

管理者向けの説明を入力します。 Google Cloud のホスト型アプリ

-

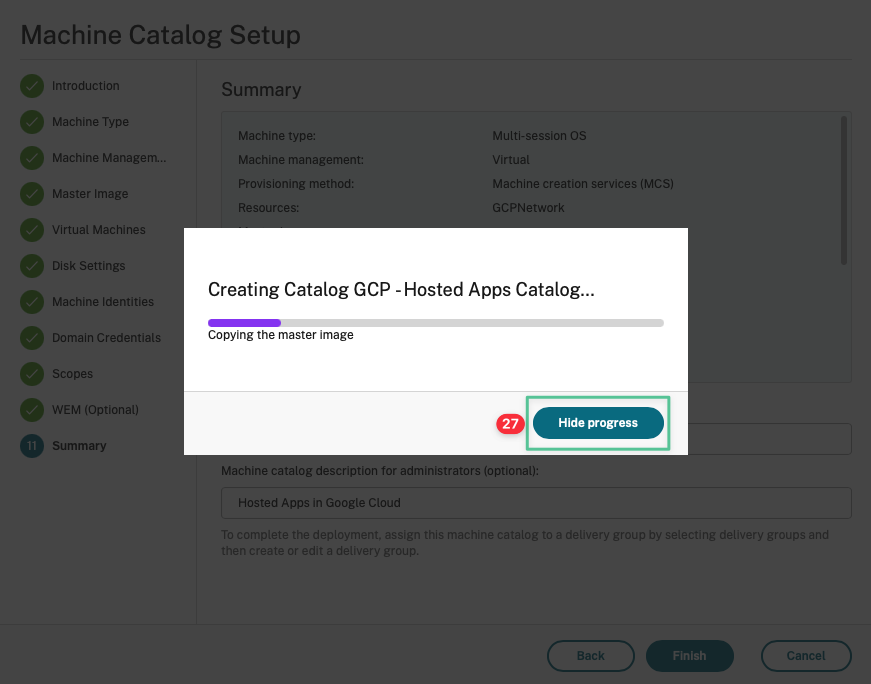

[ 完了] をクリックします

![[完了] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-24.png)

-

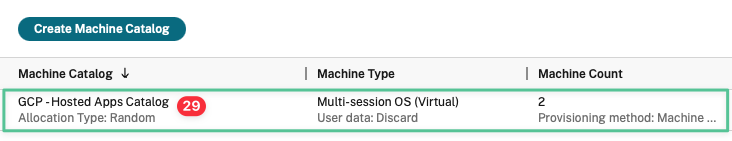

[進行状況を非表示]をクリックして、Citrix Cloud コンソールに戻ります。

-

マシンカタログの作成プロセスを完了させる

-

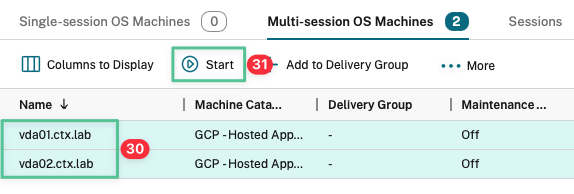

マシンカタログをダブルクリックして仮想マシンを表示します

-

両方の仮想マシンを選択

-

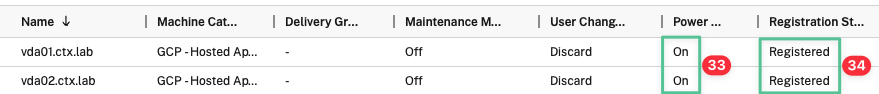

[ 開始 ] をクリックしてマシンの電源を入れます。

-

[ はい] をクリックします

![[はい] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-4-32.png)

-

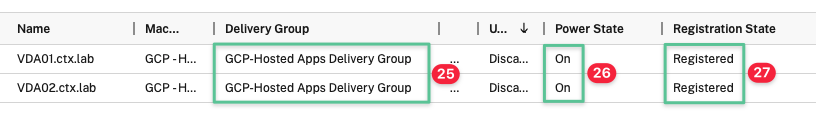

[ 電源状態 ] 列に [ オン] と表示されます。

-

[ 登録状態 ] 列に [ 登録済み

-

Google Cloudコンソールに移動します。 コンピュートエンジンとVM インスタンスを選択する

-

これで、 vda01 および vda02 の仮想マシンが us-west1-b ゾーンに正常に作成されました。

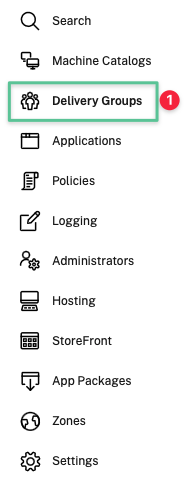

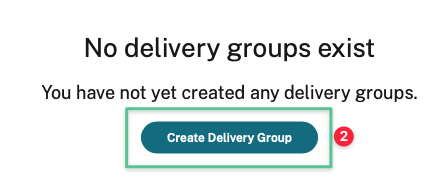

8.5 デリバリーグループの作成

-

デリバリーグループをクリックします

-

デリバリーグループの作成をクリックします

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-5-3.png)

-

値を 2に増やします

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-5-5.png)

-

[ 認証されたユーザーにこのデリバリーグループの使用を許可する ]オプションを選択します。

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-5-7.png)

-

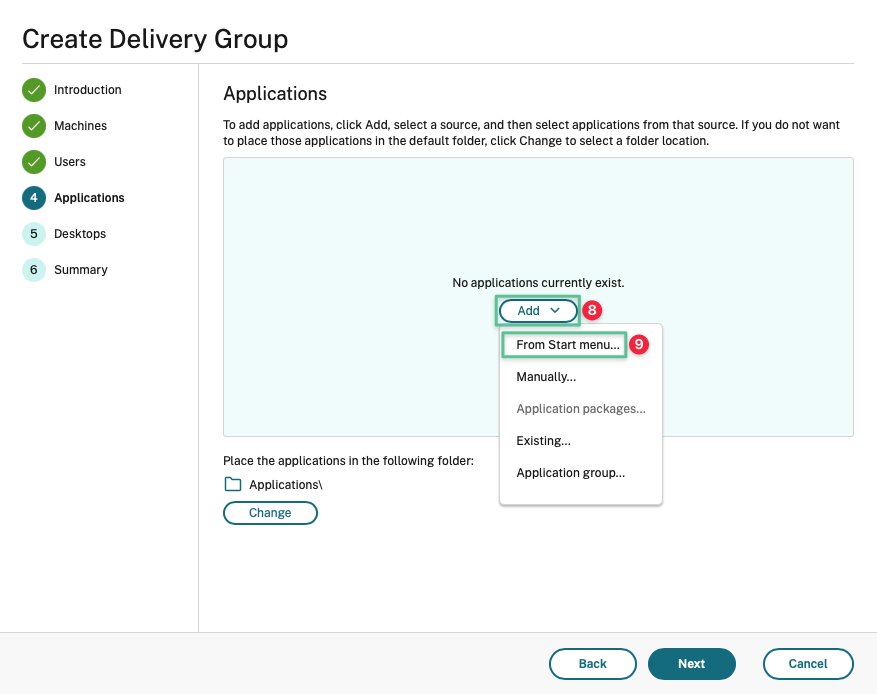

[ 追加 ] ドロップダウンメニューをクリックします

-

[ スタート] メニューから…を選択し、クリックします。

-

サーバーVDAからアプリケーションを列挙できるようにし、 下にスクロールしてメモ帳を選択します

-

[ ペイント] を選択します

-

[OK]をクリックします。

![[OK] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-ok-8-5-12.png)

-

アプリケーションの選択内容を確認する

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next8-5-14.png)

-

[ 追加 ] をクリックして公開デスクトップを構成します

![[追加] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-add-configure-published-desktop.png)

-

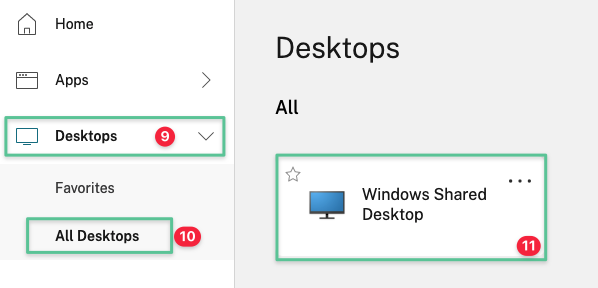

一意の表示名を入力してください: Windows 共有デスクトップ

-

説明を入力: Windows 共有デスクトップテスト

-

[OK]をクリックします。

![[OK] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-ok-8-5-18.png)

-

デスクトップ構成を確認する

-

[次へ]をクリックします。

![[次へ] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-next-8-5-20.png)

-

一意のデリバリーグループ名を入力: GCPホスト型アプリデリバリーグループ

-

デリバリーグループの説明を入力: Google Cloudでホストされているアプリのデリバリーグループ

-

[ 完了] をクリックします

![[完了] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-finish-8-5-23.png)

-

デリバリーグループをダブルクリックして仮想マシンを表示します

-

[デリバリーグループ]列には、構成済みのデリバリーグループ

-

「 電源状態 」列に「オン」と表示されます

-

[ 登録状態 ] 列に [ 登録済み

8.6 Workspace UIとセッションプロキシ設定を構成する

この導入ガイドでは、NetScaler Gateway サービスを使用して、さまざまなIDおよびアクセス管理(iDAM)機能を備えた安全なリモートアクセスを提供します。NetScaler Gateway サービスには、カスタマイズ可能なURLを使用してアクセスします。認証が成功すると、Citrix Workspace Service 介して仮想リソースにアクセスします。Citrix Workspace は、認証が成功すると、起動可能なリソース(アプリとデスクトップ)を提供するサービスです。

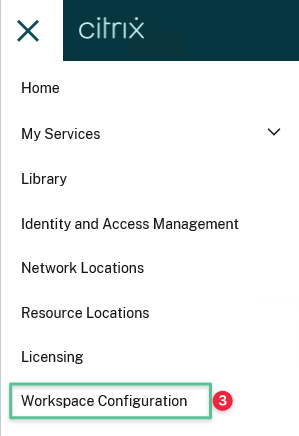

-

https://cloud.citrix.com に移動し、 **ユーザー名とパスワードを使用してCitrixCloud コンソールにログインします。 **プロンプトが表示されたらトークンを入力してください

-

右上のセクションにあるハンバーガーメニューをクリックします

-

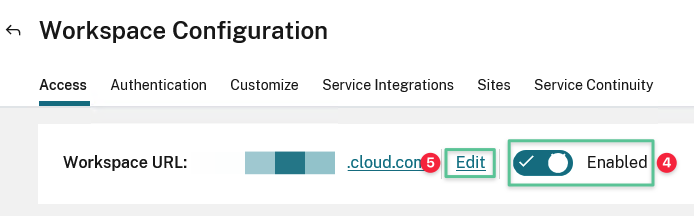

ワークスペース設定を選択

-

無効になっている場合は、[有効] ボタンをオンに切り替えます

-

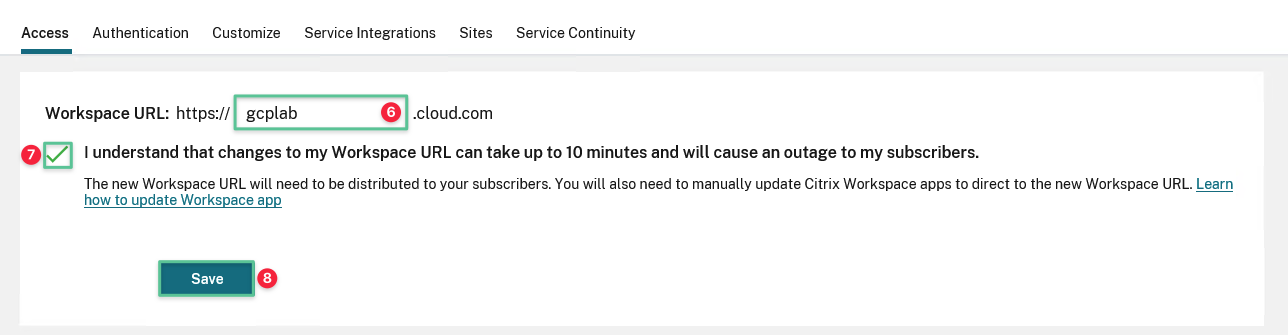

[編集] をクリックして、ワークスペース URL をカスタマイズします。

-

お好きなワークスペース URL を入力してください:gcplab.cloud.com

注

この例に示されている URL は入力しないでください。独自のワークスペースURLを選択すると、Citrix Cloud はそのURLが使用可能かどうかを検証します。

-

変更に同意します。アクセス可能になるまでに最大10分かかる場合があります

-

[ 保存]をクリックします

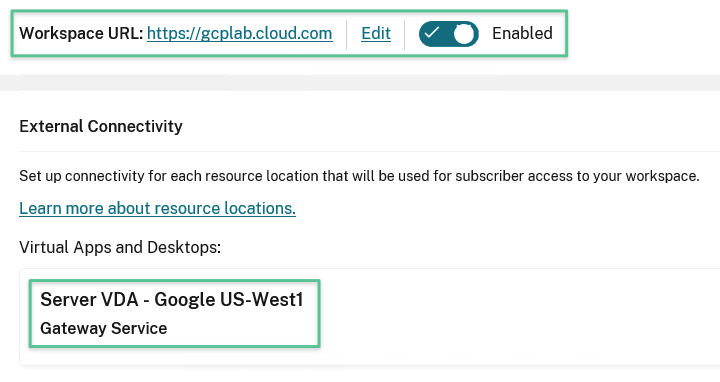

結果は画像のようになるはずです。

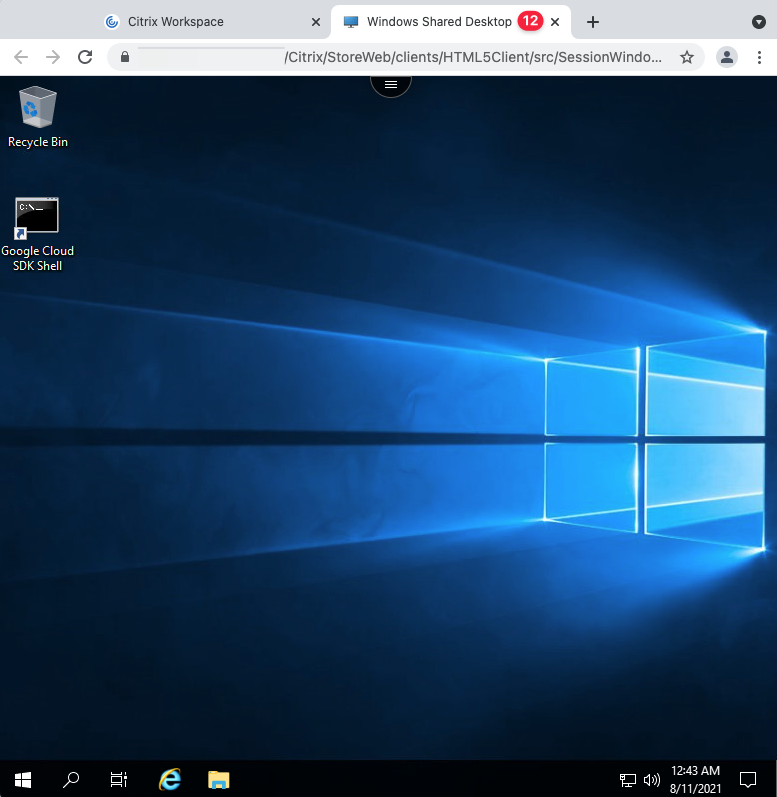

9. 公開リソースの起動をテストする

-

[Citrix Workspaceサービスの構成]セクションでカスタマイズしたワークスペースURLに移動します。ログイン画面でユーザー名を入力します: ctx\ user1

-

パスワードを入力: p@$$w0rd!@#

-

[ ログオン] をクリックします

![[ログオン] をクリックします](/en-us/tech-zone/build/media/deployment-guides_citrix-virtualization-on-google-cloud_click-log-on.png)

-

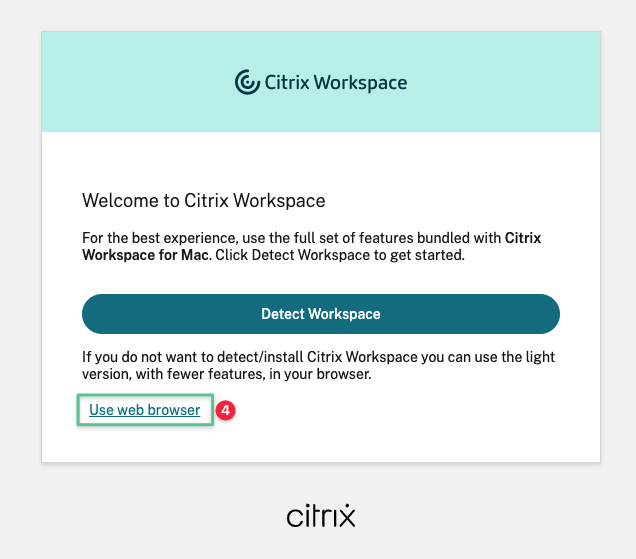

最新のCitrix Workspace アプリをダウンロードしてインストールするか、[ Webブラウザーを使用 ]をクリックしてHTML5を使用して新しいブラウザータブでアプリケーションを起動することをお勧めします。

-

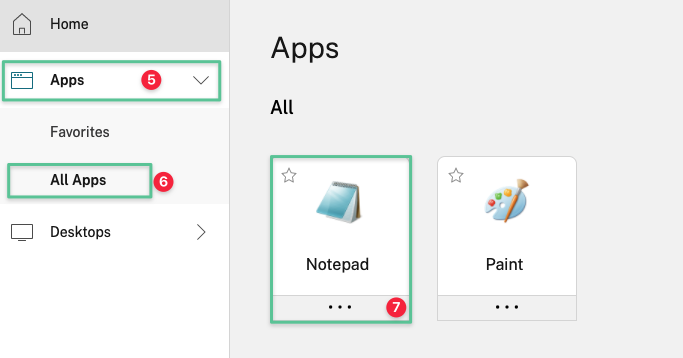

アプリを展開

-

[ すべてのアプリ] をクリックします

-

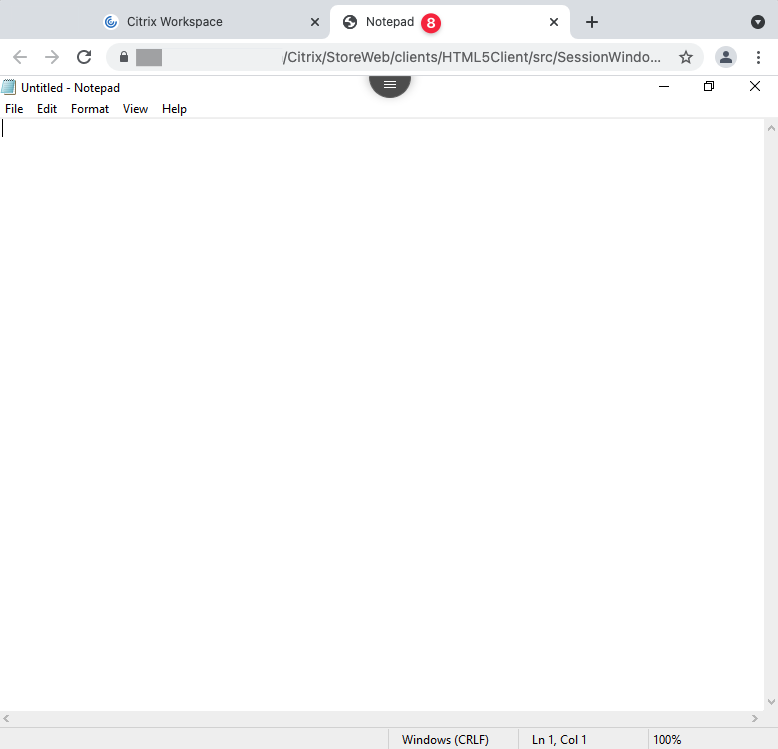

起動するアプリケーション (メモ帳など) を選択します

-

公開アプリケーションは、別のブラウザタブで起動する必要があります

-

デスクトップを展開

-

[ すべてのデスクトップ] をクリックします

-

Windows 共有デスクトップをクリックして起動します

-

公開デスクトップは別のブラウザタブで起動する必要があります