VMwareクラウドおよびパートナーソリューション

Citrix Provisioningは、次のVMware Cloudおよびパートナーソリューションをサポートしています:

注:

VMware Cloudとパートナーソリューションは、Citrix DaaS(旧Citrix Virtual Apps and Desktopsサービス)から、またはハイブリッド権利ライセンスをお持ちの場合にサポートされます。

Azure VMware Solution(AVS)の統合

Citrix Provisioningでは、AVSがサポートされます。AVSでは、Azureインフラストラクチャによって作成されたvSphereクラスターを含むクラウドインフラストラクチャが提供されます。オンプレミス環境でvSphereを使用するのと同じ方法で、Citrix Provisioningを活用してVDAワークロードのプロビジョニングにAVSを使用できます。

AVSクラスターのセットアップ

Citrix ProvisioningでAVSを使用できるようにするには、Azureで次の手順を実行します:

- ホストクォータの要求

- Microsoft.AVSリソースプロバイダーの登録

- ネットワークチェックリスト

- Azure VMware Solutionプライベートクラウドの作成

- Azure VMware Solutionプライベートクラウドへのアクセス

- AzureでのVMwareプライベートクラウドのネットワークの構成

- Azure VMware SolutionのDHCPの構成

- Azure VMware Solutionへのネットワークセグメントの追加

- Azure VMware Solution環境の確認

Azure Enterprise Agreementの顧客のホストクォータの要求

Azure Portalの [Help + Support] ページで [New support request] を選択し、次の情報を含めます:

- Issue type:[Technical]

- Subscription:自分のサブスクリプションを選択する

- Service:[All services] > [Azure VMware Solution]

- Resource:[General question]

- Summary:[Need capacity]

- Problem type:[Capacity Management Issues]

- Problem subtype:[Customer Request for Additional Host Quota/Capacity]

サポートチケットの [Description] で [Details] タブに次の情報を含めます:

- 概念実証または実稼働

- リージョン名

- ホストの数

- その他の詳細

注:

AVSには少なくとも3つのホストが必要です。冗長性のため1つ多くホストを使用することをお勧めします。

サポートチケットの詳細を指定した後、[Review + Create] を選択してAzureに要求を送信します。

Microsoft.AVSリソースプロバイダーの登録

ホストクォータを要求した後、リソースプロバイダーを登録します:

- Azure Portalにサインインします。

- Azure Portalのメニューで、[All services] を選択します。

- [All services] メニューで、サブスクリプションを入力し、[Subscriptions] を選択します。

- サブスクリプション一覧からサブスクリプションを選択します。

- [Resource providers] を選択し、検索バーに 「Microsoft.AVS」 と入力します。

- リソースプロバイダーが登録されていない場合は、[Register] を選択します。

ネットワークに関する考慮事項

AVSでは、特定のネットワークアドレス範囲とファイアウォールポートを必要とするネットワークサービスが提供されます。詳しくは、「Azure VMware Solutionのネットワーク計画のチェックリスト」を参照してください。

Azure VMware Solutionプライベートクラウドの作成

ご使用の環境のネットワーク要件を検討した後、ASVプライベートクラウドを作成します:

- Azure Portalにサインインします。

- [Create a new resource] を選択します。

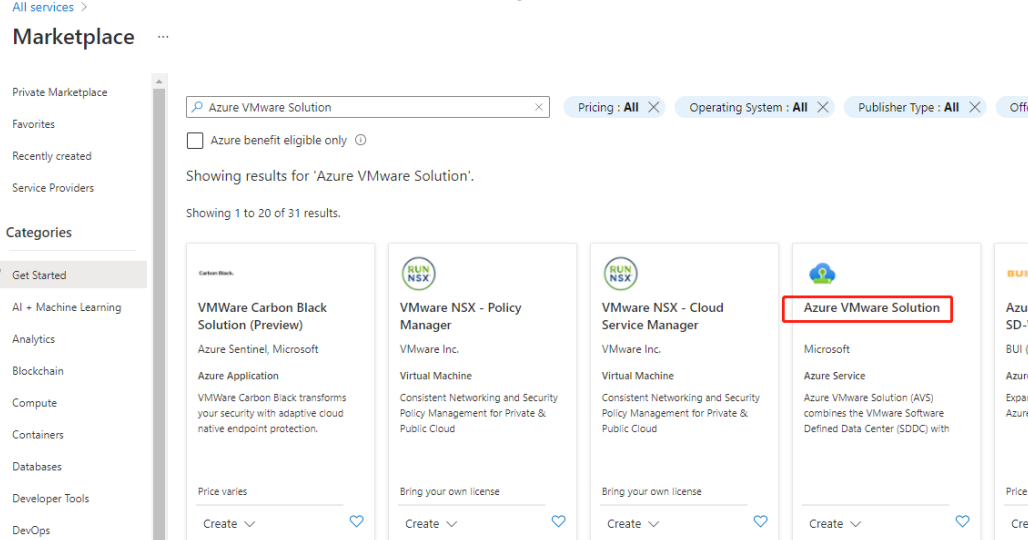

-

[Search the Marketplace]ボックスで、「Azure VMware Solution」と入力し、一覧から [Azure VMware Solution] を選択します。

[Azure VMware Solution] ウィンドウで、次のことを行います:

- [作成] を選択します。

- [Basics] タブをクリックします。

- 以下の表内の情報を使用してフィールドの値を入力します:

| フィールド | 値 |

|---|---|

| Subscription | 環境で使用する予定のサブスクリプションを選択します。Azureサブスクリプション内のすべてのリソースが一緒に請求されます。 |

| リソースグループ | プライベートクラウドのリソースグループを選択します。Azureリソースグループは、Azureリソースが展開され管理される論理コンテナです。または、自分のプライベートクラウド用の新しいリソースグループを作成することもできます。 |

| 場所 | 米国東部など、場所を選択します。これは、計画フェーズで定義したリージョンです。 |

| リソース名 | Azure VMware Solutionプライベートクラウドの名前を入力します。 |

| SKU | AV36を選択します。 |

| ホスト | プライベートクラウドのクラスターに割り当てられているホストの数を示します。デフォルト値は3であり、展開後に増減できます。 |

| Address block | プライベートクラウド用にIPアドレスブロックを提供します。CIDR(クラスレスドメイン間ルーティング)は、プライベートクラウド管理ネットワークを表し、vCenter ServerやNSX-T Managerなどのクラスター管理サービスに使用されます。/22アドレススペースを使用します。たとえば、10.175.0.0/22です。アドレスは一意である必要があり、他のAzure仮想ネットワークやオンプレミスネットワークと重複しないようにする必要があります。 |

| 仮想ネットワーク | Azure VMware Solution ExpressRoute回線は展開後の手順として確立されるので、これは空白のままにします。 |

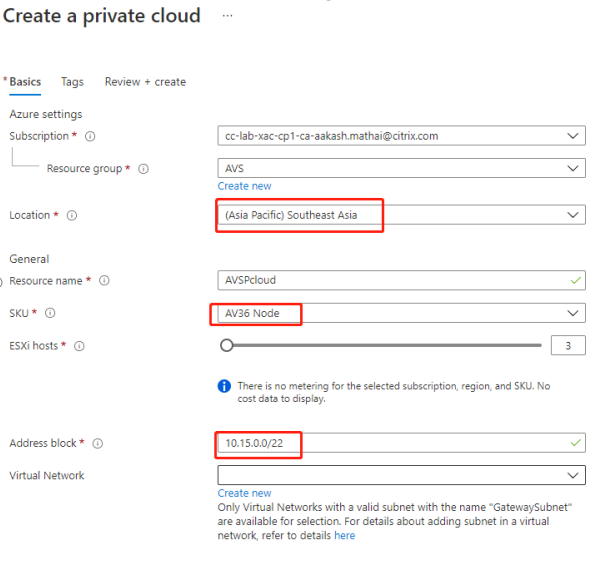

[Create a private cloud] 画面で、次のことを行います:

- [Location] フィールドで、AVSがあるリージョンを選択します。リソースグループのリージョンはAVSリージョンと同じです。

- [SKU] フィールドで、[AV36 Node] を選択します。

- [Address Block] フィールドでIPアドレスを指定します。たとえば、10.15.0.0/22です。

- [Review + Create] を選択します。

- 情報を確認したら、[Create] をクリックします。

ヒント:

プライベートクラウドの作成には3〜4時間かかる場合があります。単一のホストをクラスターに追加するには、30〜45分かかる場合があります。

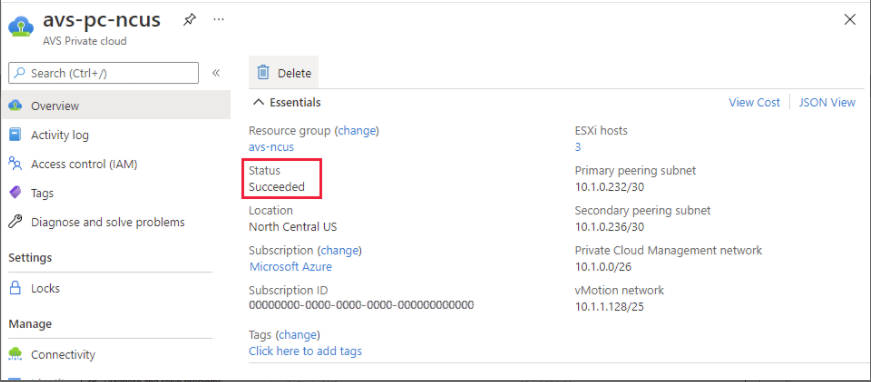

展開が成功したことを確認します。作成したリソースグループに移動し、プライベートクラウドを選択します。[Status] が [Succeeded] になると、展開は完了です。

Azure VMware Solutionプライベートクラウドへのアクセス

プライベートクラウドを作成したら、Windows VMを作成し、プライベートクラウドのローカルvCenterに接続します。

新しいWindows仮想マシンの作成

- リソースグループで、[+ Add] を選択してから、「Microsoft Windows 10/2016/2019」 を検索して選択します 。

- [作成] をクリックします。

- 必要な情報を入力してから、[Review + Create] を選択します。

- 検証に合格したら、[Create] を選択して仮想マシン作成プロセスを開始します。

プライベートクラウドのローカルvCenterへの接続

-

クラウド管理者としてvSphere Client with VMware vCenter SSOにサインインします。

-

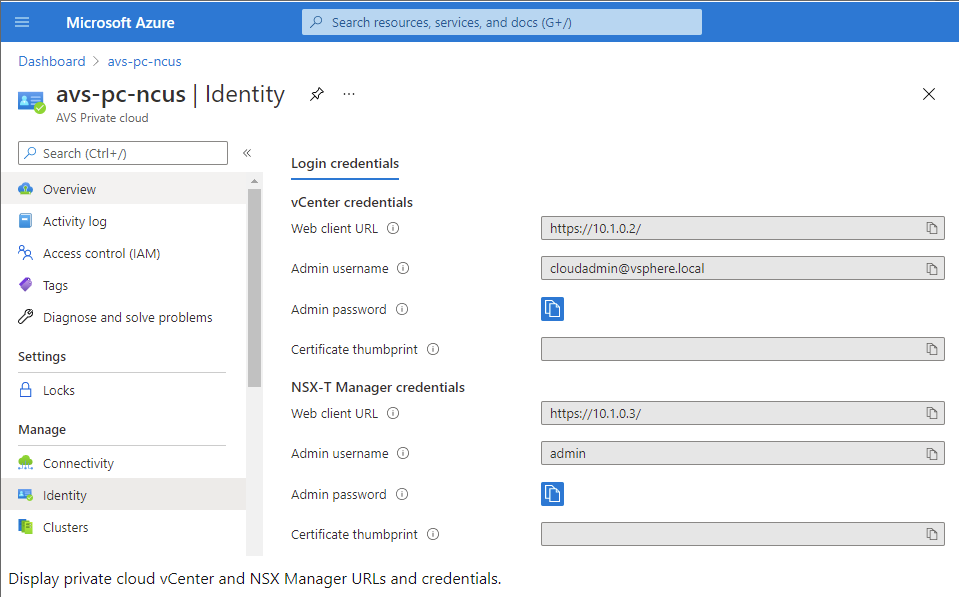

Azure Portalで、プライベートクラウドを選択してから、[Manage]>[Identity] を選択します。

プライベートクラウドのvCenterとNSX-T Managerについて、URL、およびユーザーの資格情報が表示されます:

URLおよびユーザーの資格情報を確認した後、次のことを行います:

-

前の手順で作成したVMに移動し、その仮想マシンに接続します。

-

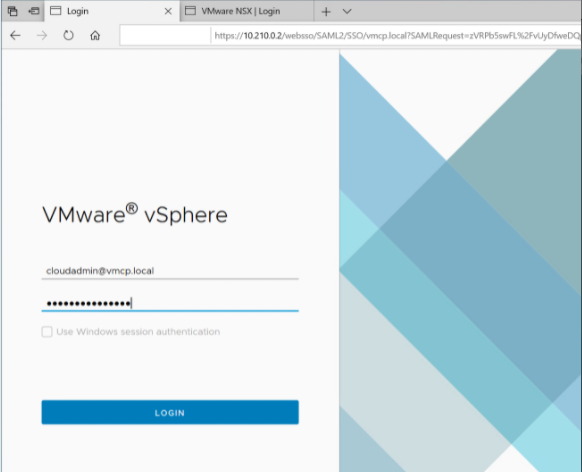

Windows VMで、ブラウザーを開き、2つのブラウザータブでvCenterおよびNSX-T MangerのURLに移動します。[vCenter]タブで、前の手順のユーザー資格情報cloudadmin@vmcp.localを入力します。

AzureでのVMwareプライベートクラウドのネットワークの構成

ASVプライベートクラウドにアクセスした後、仮想ネットワークとゲートウェイを作成することでネットワークを構成します。

仮想ネットワークの作成

- Azure Portalにサインインします。

- 以前に作成したリソースグループに移動します。

- [+ Add] を選択して新しいリソースを定義します。

- [Search the Marketplace] ボックスに 「virtual network」 と入力します。仮想ネットワークリソースを見つけて選択します。

- [Virtual Network] ページで、[Create] を選択してプライベートクラウドの仮想ネットワークをセットアップします。

- [Create Virtual Network] ページで、仮想ネットワークの詳細を入力します。

- [Basics] タブで、仮想ネットワークの名前を入力し、適切なリージョンを選択して、[Next : IP Addresses] をクリックします。

- [IP Addresses] タブで、IPv4アドレススペースの下に、以前に作成したアドレスを入力します。

重要:

プライベートクラウドの作成時に使用したアドレススペースと重複しないアドレスを使用してください。

アドレススペースに入った後、次のことを行います:

- [+ Add subnet] を選択します。

- [Add subnet] ページで、サブネットに名前と適切なアドレス範囲を指定します。

- [追加] をクリックします。

- [Review + create] を選択します。

- 情報を確認し、[Create] をクリックします。展開が完了すると、仮想ネットワークがリソースグループに表示されます。

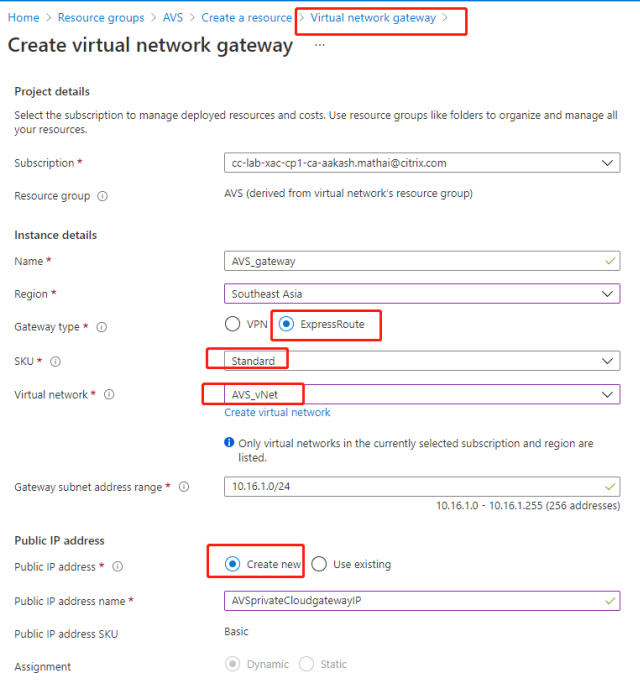

仮想ネットワークゲートウェイの作成

仮想ネットワークを作成したら、仮想ネットワークゲートウェイを作成します。

- リソースグループで、[+ Add] を選択して新しいリソースを追加します。

- [Search the Marketplace] ボックスに 「virtual network gateway」 と入力します。仮想ネットワークリソースを見つけて選択します。

- [Virtual Network gateway] ページで、[Create] をクリックします。

- [Create virtual network gateway] ページの [Basics] タブで、フィールドに値を入力します。

- [Review + create] をクリックします。

仮想ネットワークゲートウェイの構成を確認したら、[Create] をクリックして仮想ネットワークゲートウェイを展開します。 展開が完了したら、ExpressRouteを、Azure AVSプライベートクラウドを含む仮想ネットワークゲートウェイに接続します。

仮想ネットワークゲートウェイへのExpressRouteの接続

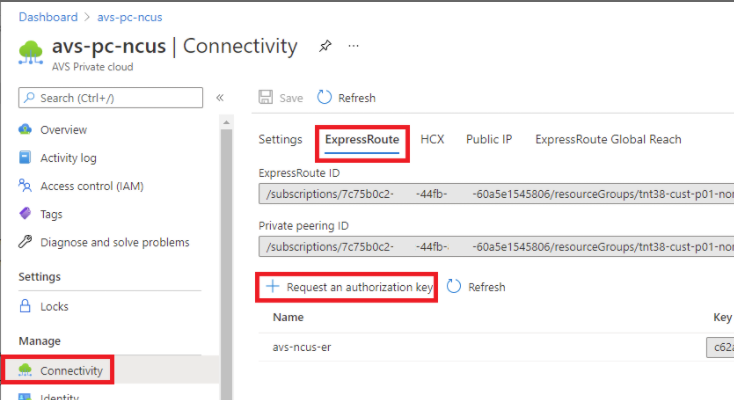

仮想ネットワークゲートウェイを展開した後、仮想ネットワークゲートウェイとAzure AVSプライベートクラウドの間の接続を追加します:

- ExpressRoute承認キーを要求します。

- Azure Portalで、Azure VMware Solutionプライベートクラウドに移動します。[Manage]>[Connectivity]>[ExpressRoute] を選択してから、[+ Request an authorization key]を選択します。

承認キーを要求した後、次のことを行います:

- キーの名前を入力し、[Create] をクリックします。キーの作成には約30秒かかる場合があります。作成されると、新しいキーがプライベートクラウドの承認キーの一覧に表示されます。

- その承認キーとExpressRoute IDをコピーします。ピアリングプロセスを完了するためにそれらが必要になります。表示された承認キーはしばらくすると消えるので、表示されたらすぐにコピーします。

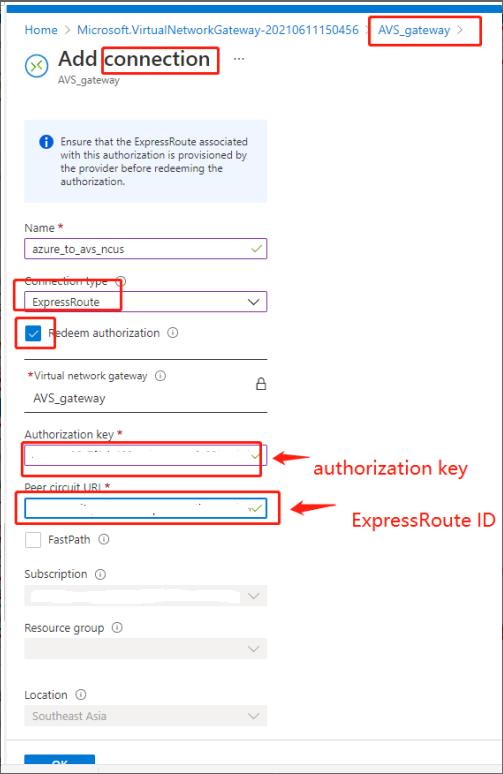

- 使用する予定の仮想ネットワークゲートウェイに移動し、[Connections> + Add] を選択します。

- [Add connection] ページで、フィールドに値を入力し、[OK] を選択します。

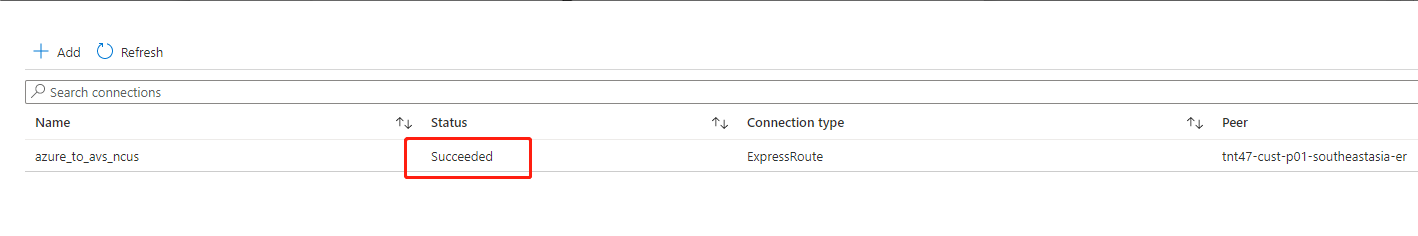

ExpressRoute回線と仮想ネットワークの間に接続が確立されます:

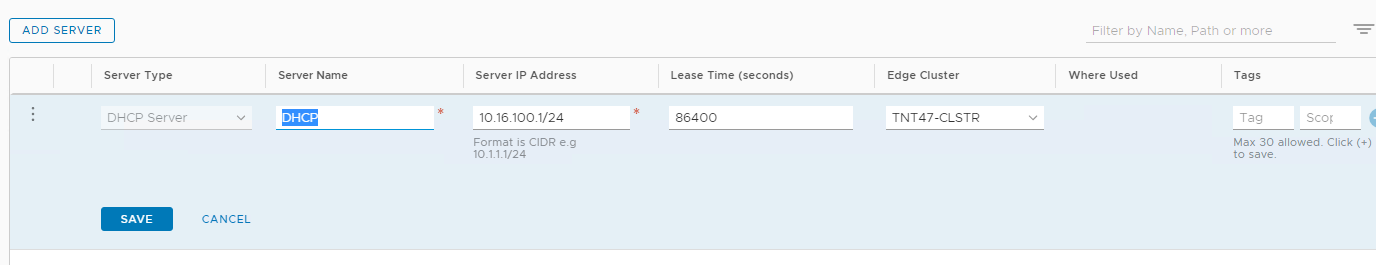

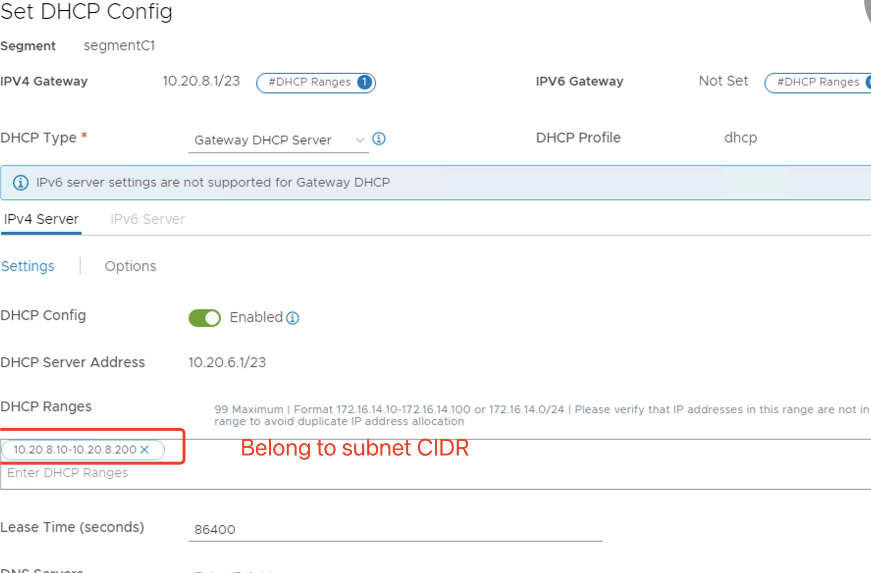

Azure VMware SolutionのDHCPの構成

ExpressRouteを仮想ゲートウェイに接続した後、DHCPを構成します。

NSX-Tの使用によるDHCPサーバーのホスト

NSX-T Managerで、次のことを行います:

- [Networking]>[DHCP] を選択してから、[Add Server] を選択します。

- [Server Type] として [DHCP] を選択し、サーバー名とIPアドレスを入力します。

- [保存] をクリックします。

- [Tier 1 Gateways] を選択し、Tier-1ゲートウェイの縦の省略記号を選択してから、[Edit] を選択します。

- [No IP Allocation Set] を選択してサブネットを追加します。

- [Type] として [DHCP Local Server] を選択します。

- [DHCP Server]で、[Default DHCP] を選択してから、[Save] をクリックします。

- もう一度 [Save] をクリックしてから、[Close Editing] を選択します。

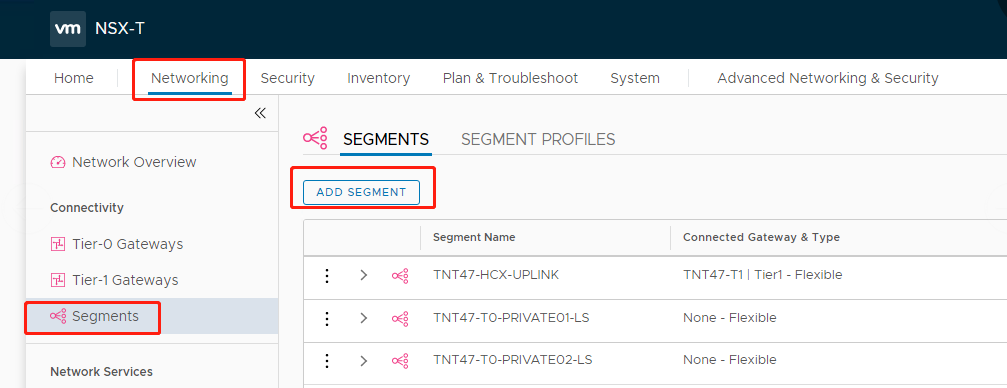

Azure VMware Solutionへのネットワークセグメントの追加

DHCPをセットアップした後、ネットワークセグメントを追加します。

ネットワークセグメントを追加するには、NSX-T Managerで、[Networking]>[Segments] を選択してから[Add Segment] をクリックします。

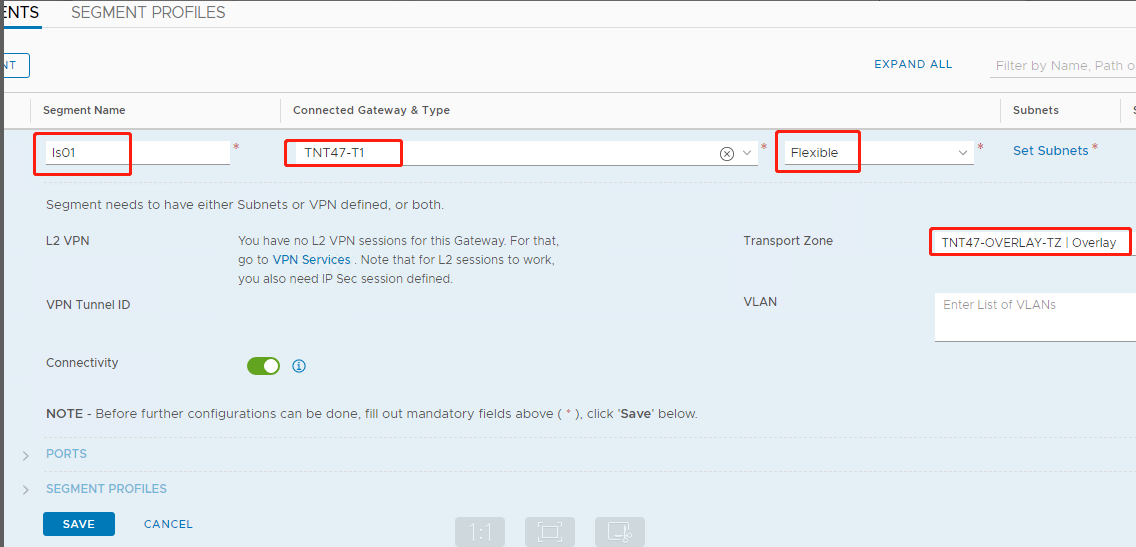

[Segments profile] 画面で、次のことを行います:

- セグメントの名前を入力します。

- [Connected Gateway] として [Tier-1 Gateway (TNTxx-T1)] を選択し、 [Type] を [Flexible] のままにします。

- 事前設定されたオーバーレイ [Transport Zone(TNTxx-OVERLAY-TZ)] を選択します。

- [Set Subnets] をクリックします。

[Azure ASV] セクションで、次のことを行います:

- ゲートウェイのIPアドレスを入力します。

- [Add] を選択します。

重要:

このセグメントIPアドレスは、AzureゲートウェイのIPアドレス(10.15.0.0/22)に属している必要があります。

DHCP範囲は、セグメントIPアドレスに属している必要があります:

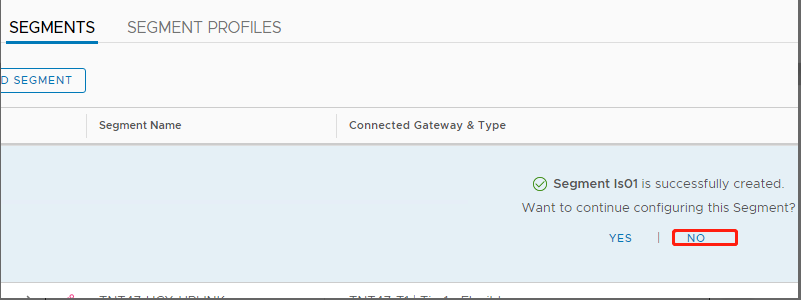

[No] を選択して、セグメントの構成を続行するオプションを拒否します:

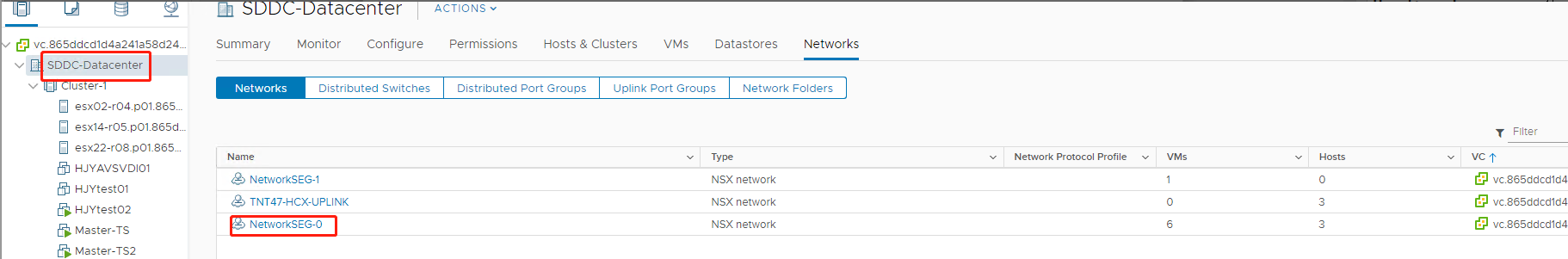

vCenterで、[Networking]>[SDDC-Datacenter] を選択します:

Azure AVS環境の確認

-

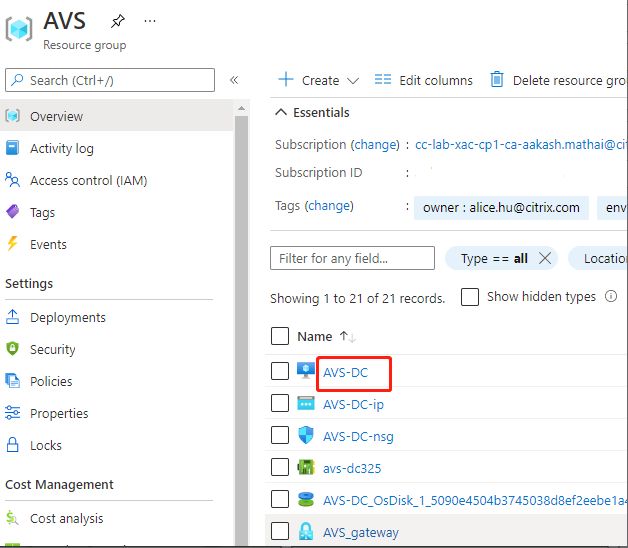

Azureリソースグループで直接接続とコネクタをセットアップします:

-

vCenterの資格情報を使用して接続を確認します。

VMware Cloud on AWS

VMware Cloud on AWSを使用すると、VMwareベースのオンプレミスのCitrixワークロードをAWS Cloudに移行し、コアとなるCitrix Virtual Apps and Desktops環境をCitrix DaaS(旧称Citrix Virtual Apps and Desktopsサービス)に移行できます。

VMwareクラウド環境へのアクセス

- URLを使用して、VMware Cloudサービスにログインします。

- [VMware Cloud on AWS] をクリックします。SDDCページが開きます。

- [OPEN VCENTER] をクリックしてから、[SHOW CREDENTIALS] をクリックします。後で使用するために資格情報をメモしておきます。

- Webブラウザーを開き、vSphere Web ClientのURLを入力します。

- メモした資格情報を入力し、[Login] をクリックします。vSphereクライアントのWebページは、オンプレミス環境に似ています。

VMware Cloud on AWSの詳細および更新情報については、VMware Cloud on AWSドキュメントを参照してください。

VMwareクラウド環境について

vSphereクライアントのWebページには4つのビューがあります。

- Host and Clusterビュー:新しいClusterを作成することはできませんが、クラウド管理者は複数のリソースプールを作成できます。

- VM and Templateビュー:クラウド管理者は多くのフォルダーを作成できます。

- Storageビュー:Citrix Studioにホスティングユニットを追加する場合は、Workload Datastoreにしかアクセスできないため、WorkloadDatastoreストレージを選択します。

- Networkビュー:VMware Cloudネットワークと不透明ネットワークでアイコンが異なります。

VMware Cloud on AWSの詳細および更新情報については、VMware Cloud on AWSドキュメントを参照してください。

VMware Cloud on AWSでCitrix Provisioning環境をセットアップ

- ドメインコントローラーをセットアップするか、ドメインvmconaws.localの資格情報を要求します。

-

既存のテンプレートを使用するか、[Cluster]を右クリックし [New Virtual Machine] を選択して、次の3つのVMを作成します:

- Citrix Provisioningサーバー

- データベースサーバー

- Citrix DaaSに接続するためのCloud Connector

- VMware vSphereオプションを選択して、Citrix Studioでホスト接続を作成し、ストレージとしてWorkloadDatastoreのみを選択します。

Google Cloud Platform(GCP)VMware Engine

Citrix Provisioningで、VMwareベースのオンプレミスのCitrixワークロードをGoogle Cloud VMware Engineに移行できるようになりました。

ここでは、GCP VMware Engineを構成する手順について説明します。

VMware Engineポータルへのアクセス

- Google Cloudコンソールで、ナビゲーションメニューをクリックします。

- [Compute] セクションで、[VMware Engine] をクリックして、新しいブラウザータブでVMware Engineを開きます。

最初のプライベートクラウドの作成

要件

Google Cloud VMware Engine、使用可能なVMware Engineノードクォータ、および適切なIAM役割にアクセスできる必要があります。プライベートクラウドの作成を続行する前に、次の要件を準備してください:

- APIアクセス権とノードクォータを要求します。詳しくは、「APIのアクセス権と割り当てのリクエスト」を参照してください。

- VMware管理アプライアンスとHCX展開ネットワークに使用するアドレス範囲に注意してください。詳しくは、「ネットワーキングの要件」を参照してください。

- VMware Engine Service Admin IAM役割を取得します。

最初のプライベートクラウドの作成

- VMware Engineポータルにアクセスします。

- VMware Engineのホームページで、[Create a private cloud] をクリックします。ホスティングの場所とハードウェアノードの種類が一覧表示されます。

- プライベートクラウドのノード数を選択します。少なくとも3つのノードが必要です。

- VMware管理ネットワークのクラスレスドメイン間ルーティング(CIDR)範囲を入力します。

-

HCX展開ネットワークのCIDR範囲を入力します。

重要:

CIDR範囲は、オンプレミスのサブネットまたはクラウドのサブネットと重複してはいけません。CIDR範囲は、「/27」以上である必要があります。

- [Review and create] を選択します。

- 設定を確認します。設定を変更するには、[Back] をクリックします。

- [Create] をクリックして、プライベートクラウドの作成を開始します。

VMware Engineは、新しいプライベートクラウドを作成するときに、いくつかのVMwareコンポーネントを展開し、プライベートクラウド内のクラスターの初期の自動スケールポリシーを設定します。プライベートクラウドの作成には、30分~2時間かかることがあります。プロビジョニングが完了すると、メールが届きます。

Google Cloud VMware Engine VPN Gatewayのセットアップ

Google Cloud VMware Engineへの初期接続を確立するために、VPNゲートウェイを使用できます。これはOpenVPNベースのクライアントVPNであり、これを使用してSDDCのvCenterに接続し、必要な初期の構成を行うことができます。

VPNゲートウェイを展開する前に、SDDCが展開されているリージョンの [Edge Services] 範囲を構成します。これを行うには、以下の手順に従います:

- Google Cloud VMware Engineポータルにログオンし、[Network]>[Regional Settings] に移動します。[Add Region] をクリックします。

- SDDCが展開されているリージョンを選択し、[Internet Access] と [Public IP Service] を有効にします。

-

計画時にメモした[Edge Services]範囲を指定し、[Submit] をクリックします。これらのサービスを有効にするには、10〜15分かかります。

完了すると、[Regional Settings]ページの[Edge Services]が [Enabled] として表示されます。これらの設定を有効にすると、パブリックIPアドレスをSDDCに割り当てることができます。これは、VPNゲートウェイを展開するための要件です。

VPNゲートウェイを展開するには:

- Google Cloud VMware Engineポータルで、[Network]>[VPN Gateways] に移動します。[Create New VPN Gateway] をクリックします。

- 計画時に用意したVPNゲートウェイとクライアントサブネットの名前を指定します。[次へ] をクリックします。

- VPNアクセスを許可するユーザーを選択します。[次へ] をクリックします。

- VPN経由でアクセスが必要なネットワークを指定します。[次へ] をクリックします。

- 概要画面が表示されます。選択内容を確認し、[Submit] をクリックしてVPNゲートウェイを作成します。[VPN Gateways]ページが表示され、新しいVPNゲートウェイのステータスが [Creating] として表示されます。

- ステータスが [Operational] に変わったら、その新しいVPNゲートウェイをクリックします。

- [Download my VPN configuration] をクリックして、VPNゲートウェイ用に事前構成したOpenVPNプロファイルを含むZIPファイルをダウンロードします。UDP/1194とTCP/443を使用した接続のプロファイルを使用できます。基本設定を選択して、その設定をOpen VPNにインポートし、接続します。

- [Resources] に移動し、SDDCを選択します。

VPNの接続

Azureマシンを介してVPNに接続します:

- Azure PortalでAzureマシンを作成します。

- インストーラーのOpenVPNをダウンロードしてインストールします。

- OpenVPNを開きます。

- VPNファイルをアップロードしてVPNに接続します。

最初のサブネットの作成

VMware EngineポータルからのNSX-T Managerへのアクセス

サブネットを作成するプロセスは、VMware Engineを介してアクセスするNSX-Tで行います。NSX-T Managerにアクセスするには、次の手順を実行します。

- [Google Cloud VMware Engine] ポータルにログオンします。

- メインナビゲーションから、[Resources] に移動します。

- サブネットを作成するプライベートクラウドに対応するプライベートクラウド名をクリックします。

- プライベートクラウドの詳細ページで、[vSphere Management Network] タブをクリックします。

- NSX-T Managerに対応するFQDNをクリックします。

-

プロンプトが表示されたら、サインイン資格情報を入力します。vIDMを設定し、それをActive DirectoryなどのIDソースに接続している場合は、IDソースの資格情報を使用してください。

注意:

生成された資格情報は、プライベートクラウドの詳細ページから取得できます。

サブネットのDHCPサービスのセットアップ

サブネットを作成する前に、DHCPサービスをセットアップします:

NSX-T Managerで、次のことを行います:

- [Networking]>[DHCP] に移動します。ネットワークダッシュボードでは、1つのTier-0ゲートウェイと、1つのTier-1ゲートウェイがサービスによって作成されることが示されます。

- DHCPサーバーのプロビジョニングを開始するには、[Add Server] をクリックします。

- [Server Type] として [DHCP] を選択します。サーバー名とIPアドレスを入力します。

- [Save] をクリックして、DHCPサービスを作成します。

このDHCPサービスを、関連するTier-1ゲートウェイに接続するには、次のことを行います:デフォルトのTier-1ゲートウェイは、サービスによって既にプロビジョニングされています:

- [Tier 1 Gateways] を選択し、Tier-1ゲートウェイの縦の省略記号を選択してから、[Edit] を選択します。

- [IP Address Management] フィールドで、[No IP Allocation Set] を選択します。

- [Type] として [DHCP Local Server] を選択します。

- [DHCP Server] 用に作成したDHCPサーバーを選択します。

- [保存] をクリックします。

- [Close Editing] をクリックします。

これで、NSX-Tでネットワークセグメントを作成できます。NSX-TのDHCPについて詳しくは、DHCPに関するVMwareのドキュメントを参照してください。

NSX-Tでのネットワークセグメントの作成

ワークロードVMの場合、プライベートクラウドのNSX-Tネットワークセグメントとしてサブネットを作成します:

- NSX-T Managerで、[Networking]>[Segments] に移動します。

- [Add Segment] をクリックします。

- セグメントの名前を入力します。

- [Connected Gateway] として [Tier-1] を選択し、[Type]を [Flexible] のままにします。

- [Set Subnets] をクリックします。

- [Add Subnets] をクリックします。

- [Gateway IP/Prefix Length] にサブネット範囲を入力します。最後のオクテットとして「.1」を付けて、サブネット範囲を指定します。例:10.12.2.1/24。

- DHCP範囲を指定し、[ADD] をクリックします。

- [Transport Zone] のドロップダウンリストで [TZ-OVERLAY | Overlay] を選択します。

- [保存] をクリックします。VMを作成する際、vCenterでこのネットワークセグメントを選択できるようになりました。

特定のリージョンでは、プライベートサービスアクセス権を使用して、VMware EngineからVPCネットワークに一意のルートを最大100個設定できます。これには、たとえば、プライベートクラウド管理のIPアドレス範囲、NSX-Tワークロードネットワークセグメント、およびHCXネットワークIPアドレス範囲が含まれます。この制限には、リージョン内のすべてのプライベートクラウドが含まれます。

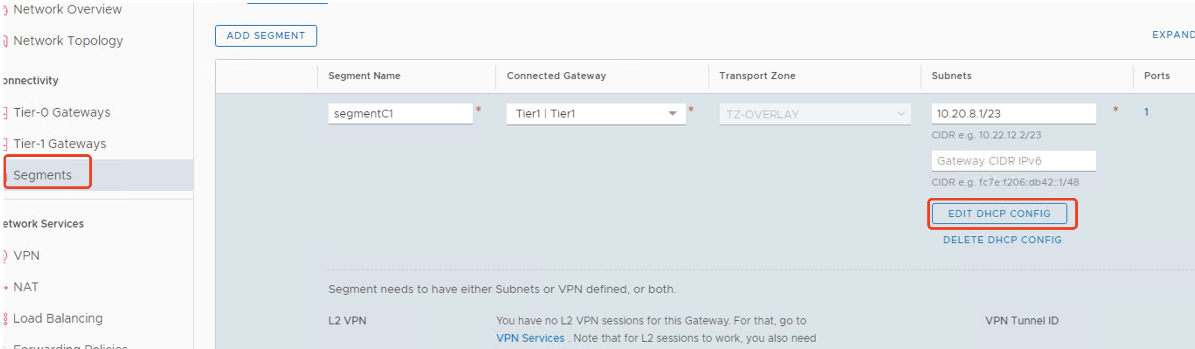

注:

DHCP範囲設定を数回構成する必要があることによる、GCPの構成の問題があります。そのため、必ずGCPを構成した後にDHCP範囲を構成してください。[EDIT DHCP CONFIG] をクリックして、DHCP範囲を構成します。

Google Cloud VMware EngineでCitrix Provisioning環境をセットアップ

- デスクトップVMとサーバーVMをインストールします。両方のVMに対してWindows更新プログラムを実行します。それらをテンプレートに変換します。

- 次のVMを作成します:

- DNSを使用するドメインコントローラー。新しく作成されたドメインに参加するには、必ずこのVMを指す静的DNSを使用してください。

- Citrix Provisioningサーバー

- SQL Server

- コネクタVM

- UEFI PVSターゲットVM

- EFI PVSターゲットVM

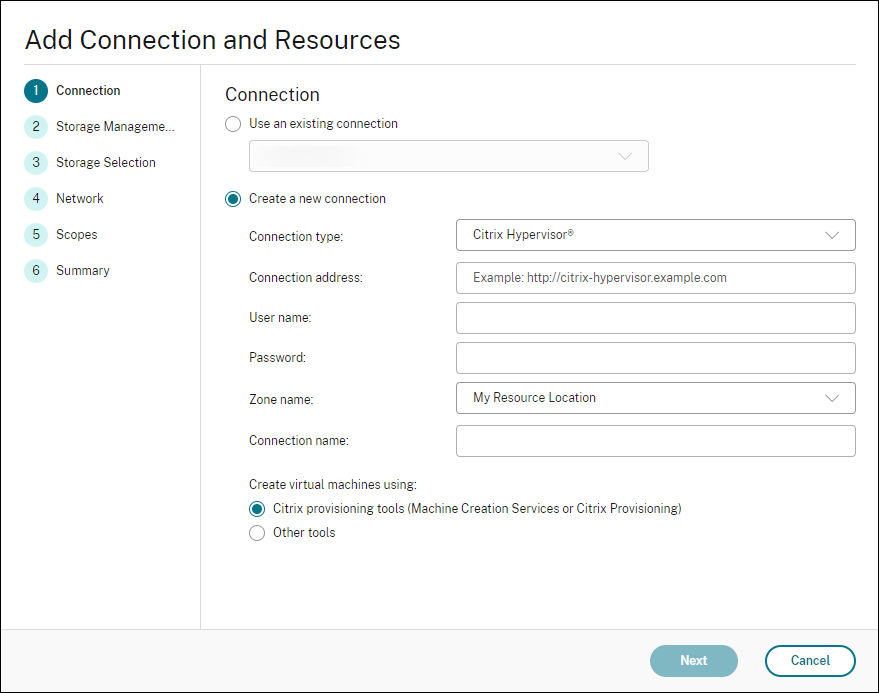

- Citrix Studioでホスト接続を作成します:

- Citrix Studioを起動します。

- ホスティングノードを選択し、[接続およびリソースの追加] をクリックします。

-

[接続] 画面で [新しい接続を作成する] を選択し、次のことを行います:

- [接続の種類] で [VMware vSphere] を選択します。

- [接続アドレス] に、vCenterプライベートIPアドレスを入力します。

- vCenterの資格情報を入力します。

- 接続名を入力します。

- 仮想マシンを作成するツールを選択します。

- [ネットワーク] 画面で、NSX-Tサーバーで作成したサブネットを選択します。

- 画面の指示に従ってウィザードを完了します。