ADFSの展開

はじめに

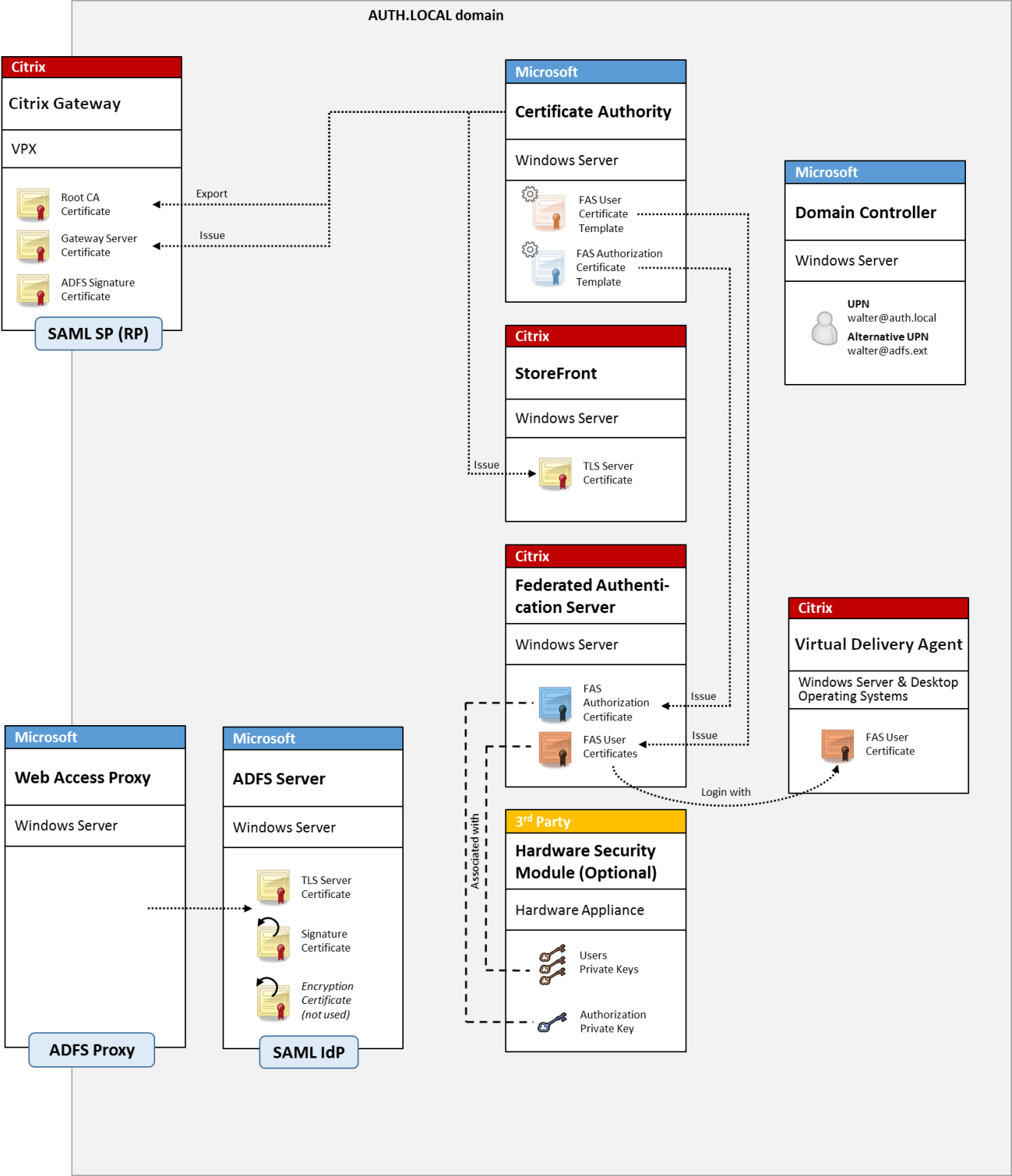

このドキュメントでは、Citrix環境をMicrosoft ADFSと統合する方法について説明します。

ADFSは、多くの組織で単一の認証ポイントが必要なWebサイトへのセキュアなユーザーアクセスを管理するために使用されます。 たとえば、従業員にとって利用可能な追加のコンテンツやダウンロードがある場合、これらの場所は、標準のWindowsログオン資格情報で保護する必要があります。

また、フェデレーション認証サービス(FAS:Federated Authentication Service)では、Citrix GatewayおよびCitrix StoreFrontをADFSのログオンシステムに統合できるため、企業担当者が混乱する可能性が減少します。

この展開で、Citrix GatewayはMicrosoft ADFSの証明書利用者として統合されます。

注:

バックエンドリソースがWindows VDAかLinux VDAのいずれかである場合、違いはありません。

SAMLの概要

SAML(Security Assertion Markup Language:セキュリティアサーションマークアップランゲージ)は、シンプルな「ログオンページへのリダイレクト」を実現する、Webブラウザーのログオンシステムです。 構成には次の項目が含まれます。

リダイレクトURL[シングルサインオンサービスURL]

ユーザー認証の必要があることをCitrix Gatewayが検出すると、NetScalerはユーザーが使用するWebブラウザーに、ADFSサーバー上のSAMLログオンWebページにHTTP POSTを実行するよう指示します。 このURLは通常、次の形式のhttps://アドレスです:https://adfs.mycompany.com/adfs/ls。

このWebページのPOSTには、ログオン完了時にADFSがユーザーを返す「リターンアドレス」などの情報も含まれます。

識別子[発行者名/EntityID]

EntityIdは、Citrix GatewayがADFSに送信するPOSTデータに含まれる一意の識別子です。 EntityIdはADFSに、ユーザーがどのサービスにログオンしようとしているかを知らせ、必要に応じてさまざまな認証ポリシーが適用されるようにします。 発行されると、SAML認証XMLは、EntityIdの識別したサービスへのログオンのみに使用されます。

通常、EntityIDはCitrix GatewayサーバーのログオンページのURLですが、一般的には、Citrix GatewayおよびADFSから認められればどのようなURLも使用できます(例:https://ns.mycompany.com/application/logonpage)。

リターンアドレス[応答URL]

認証に成功すると、ADFSはユーザーのWebブラウザーに、EntityIDで構成された応答URLの1つに、SAML認証XMLをPOSTし返すよう指示します。 このURLは、通常は元のCitrix Gatewayサーバー上での次の形式のhttps://アドレスです:https://ns.mycompany.com/cgi/samlauth。

構成された応答URLアドレスが複数ある場合、Citrix GatewayはADFSへの元のPOST内にある1つを選択できます。

署名証明書[IDP証明書]

ADFSは秘密キーを使用して、SAML認証XML BLOBに暗号で署名します。 この署名を検証するには、Citrix Gatewayを構成し、証明書ファイルに含まれる公開キーを使用して、これらの署名を確認する必要があります。証明書ファイルは、通常、ADFSサーバーから取得されるテキストファイルです。

シングルサインアウトURL[シングルログアウトURL]

ADFSおよびCitrix Gatewayは、「中央ログアウト」システムをサポートしています。 これはCitrix GatewayがポーリングすることがあるURLであり、SAML認証XML BLOBが現在ログオン中のセッションをまだ示していることを確認します。

これは、構成する必要がないオプション機能です。このURLは通常、次の形式のhttps://アドレスです:https://adfs.mycompany.com/adfs/logout。(シングルログオンURLと同じ場合があることに注意してください。)

構成

セクション「Citrix Gatewayの展開」では、Citrix Gatewayをセットアップし、標準的なLDAP認証オプションを処理する方法について説明します。これが正常に完了すると、SAML認証を許可するCitrix Gatewayで、新しい認証ポリシーを作成することができます。 その後、Citrix Gatewayウィザードで使用されたデフォルトのLDAPポリシーを置き換えることができます。

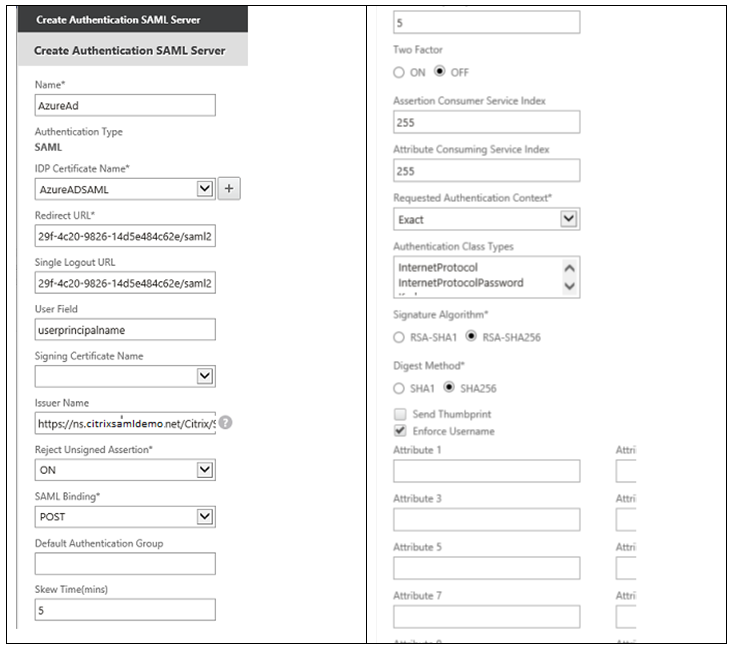

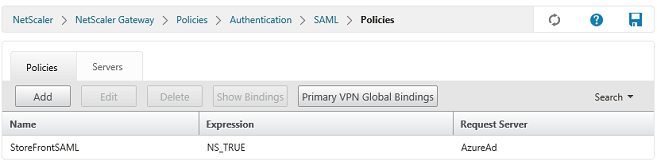

SAMLポリシーの記入

ADFS管理コンソールから前に取得した情報を使用して、新しいSAML IdPサーバーを構成します。このポリシーが適用されると、Citrix GatewayはログオンのためにユーザーをADFS-signedにリダイレクトし、ADFSの署名したSAML認証トークンを代わりに受け取ります。