-

Installazione e configurazione

-

Pool di identità di diversi tipi di join di identità macchina

-

Servizio Cloud Connector Standalone Citrix Secure Ticketing Authority (STA)

-

-

-

-

-

-

Raccogliere una traccia CDF (Citrix Diagnostic Facility) all'avvio del sistema

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Configurare il Controllo applicazioni di Windows Defender (WDAC) relativo all’installazione di VDA

I clienti configurano le impostazioni del Controllo applicazioni di Windows Defender (WDAC) per impedire il caricamento di binari non firmati. I binari non firmati distribuiti tramite i programmi di installazione VDA sono quindi proibiti, il che limita l’installazione di VDA.

Citrix® ora firma tutti i binari generati da Citrix con un certificato di firma del codice Citrix. Inoltre, Citrix firma anche i binari di terze parti distribuiti insieme al nostro prodotto con un certificato che autentica tali binari di terze parti come binari attendibili.

Importante:

L’aggiornamento da un VDA precedente con binari di terze parti non firmati a una versione VDA più recente con binari firmati potrebbe non sempre posizionare i binari firmati sulla macchina aggiornata.

Ciò è dovuto a un meccanismo all’interno del sistema operativo in cui l’aggiornamento del sistema non sostituisce i binari con la stessa versione.

Sebbene i binari di terze parti siano stati firmati, le loro versioni, controllate da terze parti, non possono essere aggiornate da Citrix, con la conseguenza che questi binari non vengono aggiornati. Per evitare questa limitazione:

- Includere i binari in un elenco di elementi consentiti. Ciò elimina la necessità di firmare i binari.

- Disinstallare il VDA precedente e installare il nuovo VDA. Questo assomiglia a una nuova installazione di VDA e verranno installate le versioni firmate.

Creare una nuova policy di base con la procedura guidata

Il WDAC consente di aggiungere binari attendibili da eseguire sul sistema. Dopo l’installazione del WDAC, la Procedura guidata per la policy di Controllo applicazioni di Windows Defender si apre automaticamente.

Per aggiungere i binari, è necessario creare una nuova policy di base WDAC. Le linee guida consigliate da Citrix per la creazione di una policy di base sono fornite in questa sezione.

- Selezionare Modalità firmata e affidabile come modello di base perché autorizza i componenti del sistema operativo Windows, le app installate dal Microsoft Store, tutti i software firmati da Microsoft e i driver di terze parti compatibili con l’hardware Windows.

- Abilitare la modalità di controllo perché consente di testare le nuove policy di Controllo applicazioni di Windows Defender prima di applicarle.

- Aggiungere una Regola personalizzata per le Regole file per specificare il livello in cui le applicazioni vengono identificate e considerate attendibili e fornire un file di riferimento. Selezionando “Editore” come tipo di regola, è possibile selezionare un file di riferimento firmato da uno dei certificati Citrix.

- Dopo aver aggiunto le regole, passare alla cartella in cui sono salvati i file

.XMLe.CIP. Il file.XMLcontiene tutte le regole definite nella policy. Può essere configurato per modificare, aggiungere o rimuovere qualsiasi regola. - Prima di distribuire le policy WDAC, il file

.XMLdeve essere convertito nella sua forma binaria. Il file WDAC converte il file.XMLin un file.CIP. - Copiare e incollare il file

.CIPin: C:\WINDOWS\System32\CodeIntegrity\CiPolicies\Active e riavviare la macchina. La policy generata verrà applicata in modalità di controllo. - Per una procedura dettagliata per creare una policy di base, vedere Creazione di una nuova policy di base con la procedura guidata.

Quando questa policy viene applicata, il WDAC non genera avvisi per i file Citrix firmati dall’editore/autorità di certificazione specificato.

Allo stesso modo, è possibile creare una regola a livello di editore per i file firmati da terze parti.

Verificare la policy applicata

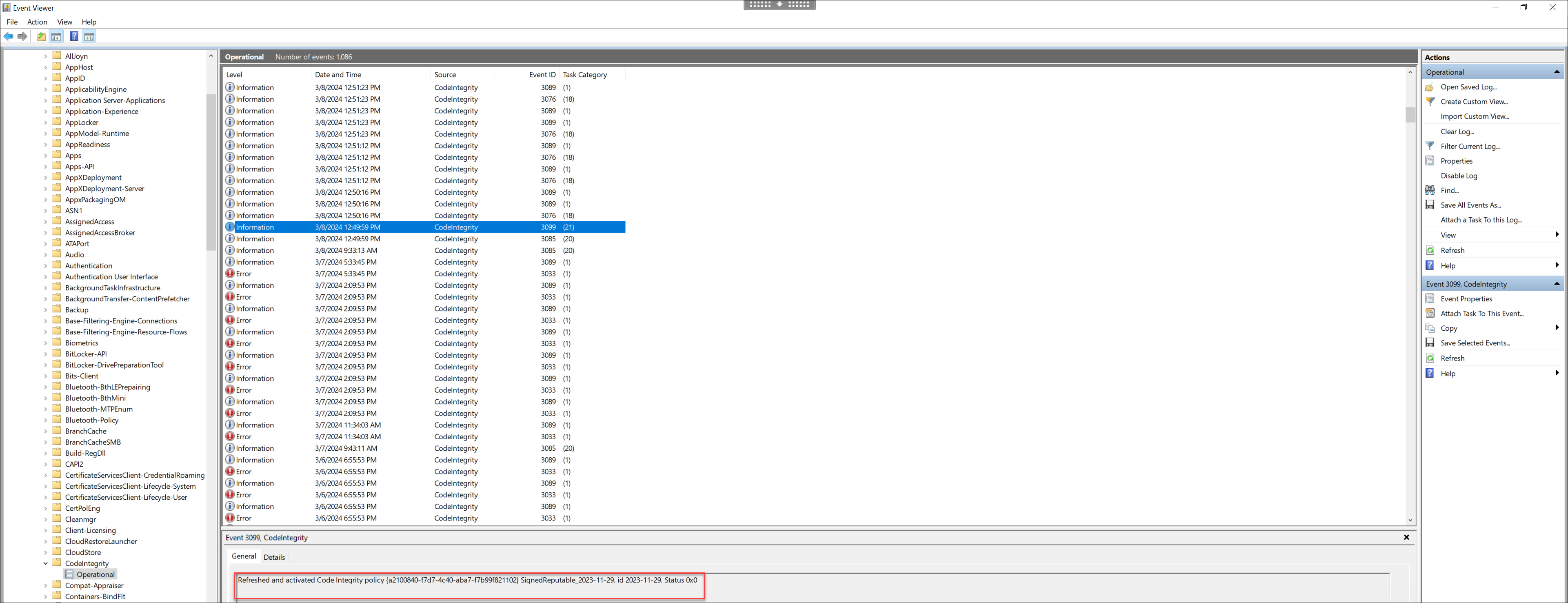

- Dopo il riavvio della macchina, aprire il Visualizzatore eventi e passare a Registri applicazioni e servizi > Microsoft > Windows > CodeIntegrity > Operativo.

-

Assicurarsi che la policy applicata sia attivata.

- Cercare i log che hanno violato la policy e controllare le proprietà di quel file. Innanzitutto, verificare che sia stato firmato. In caso contrario, e se questa macchina ha subito un aggiornamento VDA, è molto probabile che si tratti del caso descritto nella limitazione precedente. Se firmato, questo file è potenzialmente firmato con il certificato alternativo, come descritto in precedenza.

Un esempio di file generato da Citrix firmato con un certificato Citrix è C:\Windows\System32\drivers\picadm.sys.

Un esempio di binario di terze parti firmato con il certificato di terze parti Citrix è C:\Program Files\Citrix\IcaConfigTool\Microsoft.Practices.Unity.dll.

Condividi

Condividi

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.