Configurer l’authentification par carte à puce pour Web Studio

Cet article décrit les étapes nécessaires pour configurer et activer l’authentification par carte à puce pour Web Studio :

Étape 1 : installer le pilote de la carte à puce

Étape 2 : émettre des certificats pour les utilisateurs de cartes à puce

Étape 3 : inscrire des certificats pour les utilisateurs de cartes à puce

Étape 4 : configurer les serveurs IIS de Web Studio

Étape 5 (facultatif) : configurer les délégations d’authentification pour Web Studio

Étape 6 : activer l’authentification par carte à puce pour Web Studio

Remarque:

L’authentification par carte à puce est prise en charge uniquement pour les utilisateurs du même domaine Active Directory avec les serveurs Web Studio.

Étape 1 : installer le pilote de la carte à puce

Installez le pilote de carte à puce sur les machines suivantes :

- Contrôleurs de domaine sur lesquels le service de certificats est installé.

- Serveurs Web Studio

- Machines utilisées par les utilisateurs finaux pour accéder à Web Studio

- Machines utilisées pour inscrire les certificats des utilisateurs de cartes à puce

Les pilotes de carte à puce varient selon le fournisseur. Par exemple, si vous utilisez du matériel de carte à puce fourni par ITS, téléchargez les pilotes SaftNet depuis https://support.globalsign.com/ssl/ssl-certificates-installation/safenet-drivers.

Étape 2 : émettre des certificats pour les utilisateurs de cartes à puce

Remarque:

Les étapes suivantes sont fournies à titre d’exemple pour vous guider tout au long du processus.

Sur le contrôleur de domaine, procédez comme suit pour terminer la tâche :

-

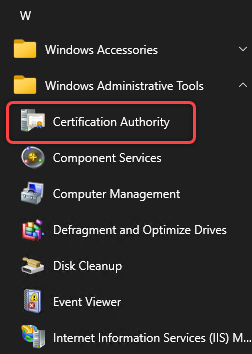

Accédez à votre contrôleur de domaine et ouvrez Autorité de certification.

- Dupliquez le modèle Enrollment Agent. Les étapes détaillées sont les suivantes :

-

Cliquez avec le bouton droit sur Modèles de certificats et sélectionnez Gérer.

- Cliquez avec le bouton droit sur Enrollment Agent et sélectionnez Dupliquer le modèle.

-

Dans l’onglet Cryptographie, sélectionnez Fournisseur de cryptographie de carte à puce de base Microsoft, puis cliquez sur OK. Un modèle nommé Copie d’Enrollment Agent apparaît dans la liste Modèles de certificat.

-

Dans l’onglet Nom du sujet, assurez-vous que Inclure l’e-mail dans le nom du sujet n’est pas sélectionné.

-

- Vérifiez les autorisations du modèle Utilisateur de carte à puce. Les étapes détaillées sont les suivantes :

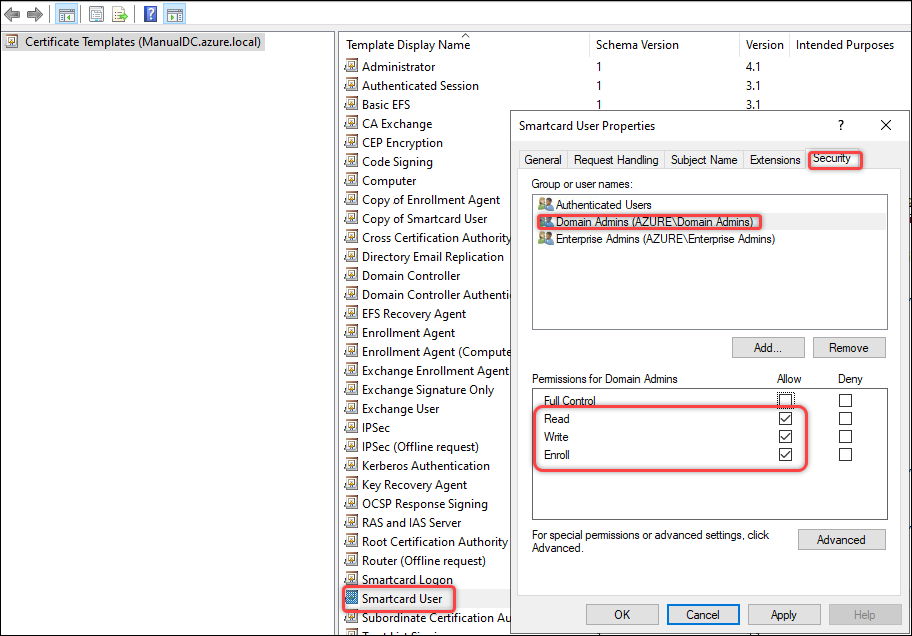

- Cliquez avec le bouton droit sur Modèles de certificats et sélectionnez Gérer.

- Cliquez avec le bouton droit sur Utilisateur de carte à puce, puis sélectionnez Propriétés.

-

Dans l’onglet Sécurité, vérifiez que les Administrateurs du domaine disposent des autorisations suivantes :

- Émettez des certificats pour les cartes à puce. Les étapes détaillées sont les suivantes :

- Cliquez avec le bouton droit sur Modèles de certificats, puis sélectionnez Nouveau > Modèle à publier.

- Sélectionnez Copie d’Enrollment Agent et Utilisateur de carte à puce.

- Cliquez sur OK.

Étape 3 : inscrire des certificats pour les utilisateurs de cartes à puce

Remarque:

Les étapes suivantes sont fournies à titre d’exemple pour vous guider tout au long du processus.

Sur une machine Windows physique joint au domaine, procédez comme suit pour inscrire des certificats pour chaque carte à puce :

- Préparez un ordinateur Windows physique joint à un domaine pour effectuer l’inscription :

- Assurez-vous que le pilote de la carte à puce est installé.

- Insérez une carte à puce dans la machine.

- Ouvrez une session sur la machine utilisant le compte utilisateur que vous souhaitez attribuer à la carte à puce.

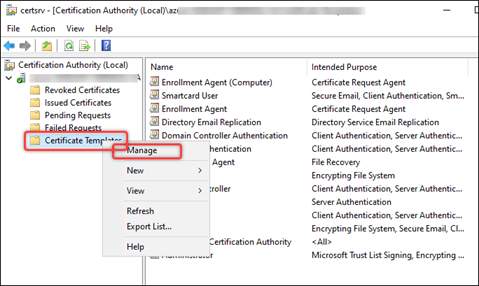

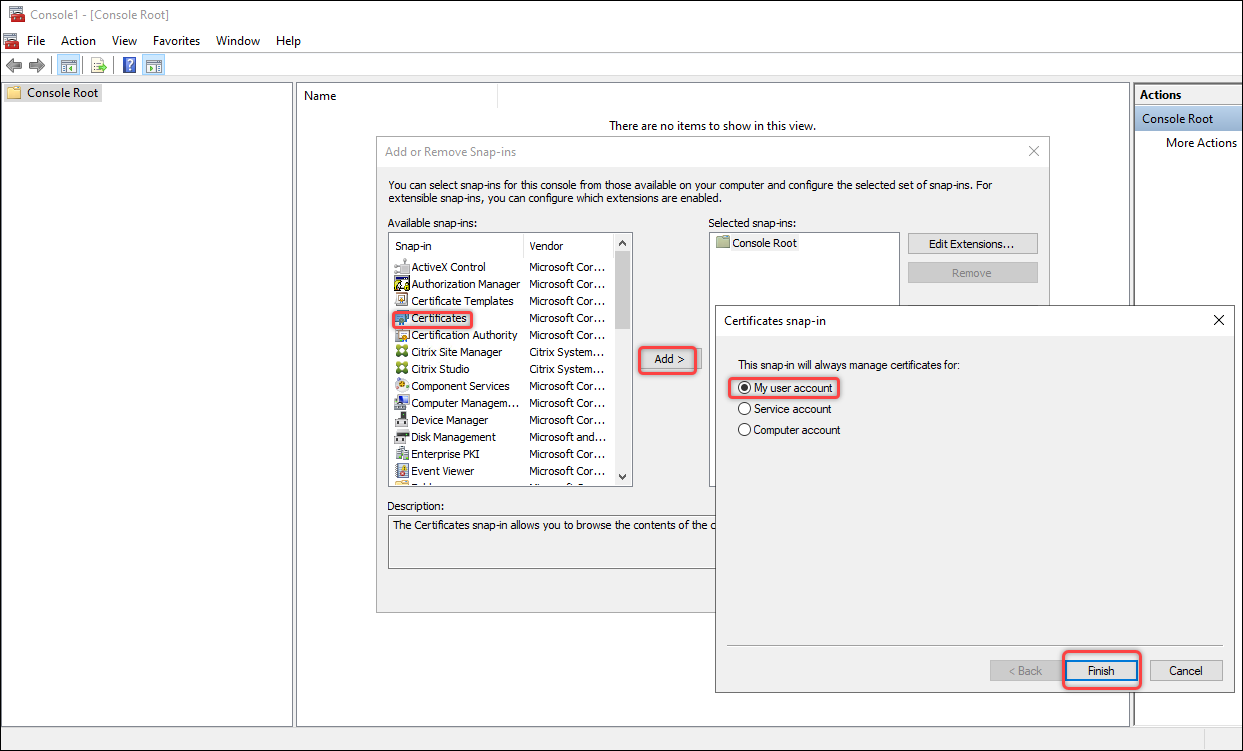

- Ajoutez le composant logiciel enfichable Certificats sur la machine que vous avez préparée à l’étape 1. Les étapes détaillées sont les suivantes :

- Ouvrez mmc.

- Cliquez sur Fichier, puis sur Ajouter/Supprimer un composant logiciel enfichable.

- Dans la fenêtre Ajouter ou supprimer des composants logiciels enfichables qui s’affiche, sélectionnez Certificats, puis cliquez sur Ajouter >.

- Dans la boîte de dialogue qui apparaît, sélectionnez Mon compte utilisateur, puis cliquez sur Terminer.

-

Cliquez sur OK.

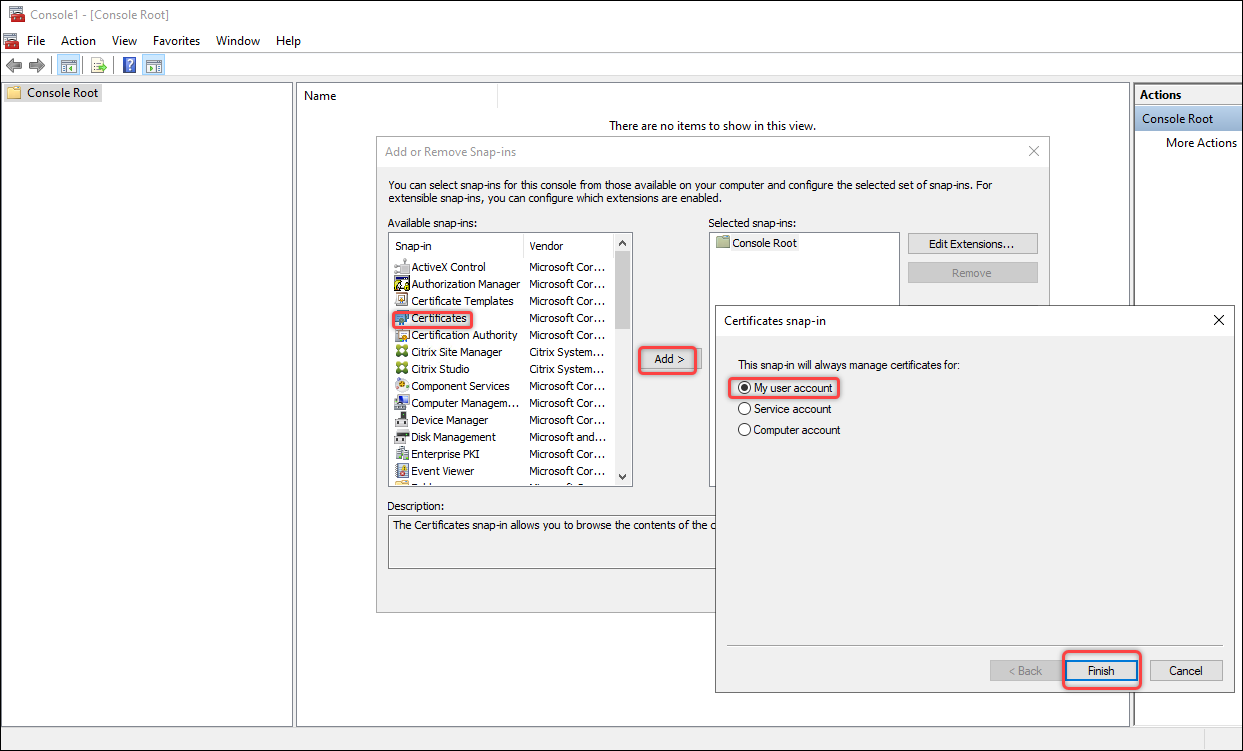

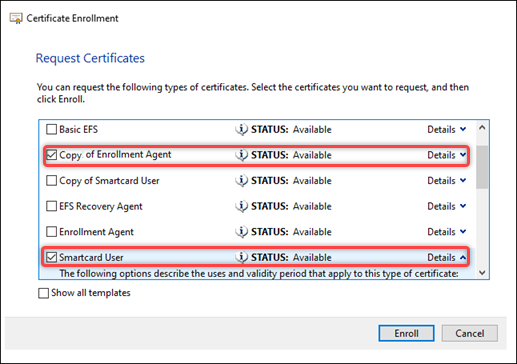

- Demandez de nouveaux certificats pour le composant logiciel enfichable Certificats. Les étapes détaillées sont les suivantes :

-

Accédez à Certificats - Utilisateur actuel > Personnel, cliquez avec le bouton droit de la souris sur Certificats, puis sélectionnez Toutes les tâches > Demander un nouveau certificat.

! [demander un nouveau certificat] (/en-us/citrix-virtual-apps-desktops/media/add-certificate-2.png)

-

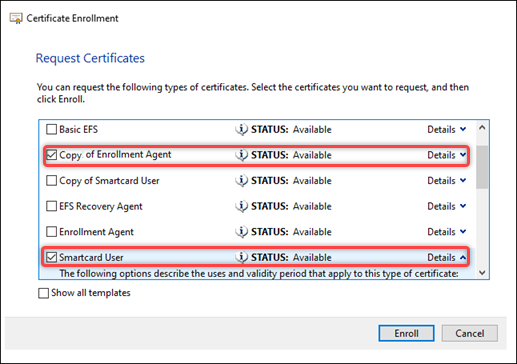

Dans la boîte de dialogue Demander des certificats qui s’affiche, sélectionnez Copie d’Enrollment Agent et Utilisateur de carte à puce.

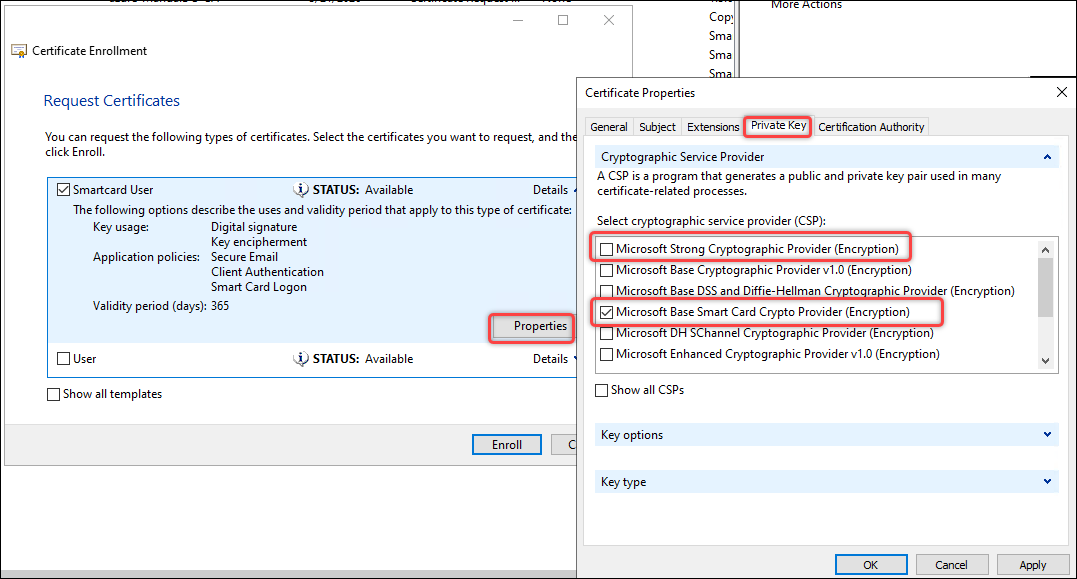

- Dans la boîte de dialogue ci-dessus, cliquez sur Détails pour Utilisateur de carte à puce, puis cliquez sur Propriétés. La boîte de dialogue Propriétés du certificat s’affiche.

- Dans l’onglet Clé privée, développez Fournisseur de service cryptographique, décochez la case Fournisseur de cryptographie forte Microsoft (cryptage), sélectionnez uniquement Fournisseur de cryptographie par carte à puce de base Microsoft (cryptage), puis cliquez sur OK.

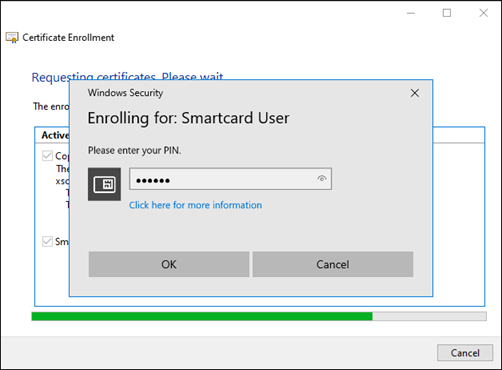

- Cliquez sur Inscrire.

- Dans la boîte de dialogue Sécurité Windows qui s’affiche, entrez le code PIN de la carte à puce, puis cliquez sur OK. Une fois l’inscription terminée, cliquez sur Terminer.

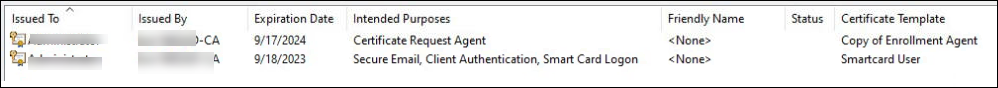

-

Une fois l’inscription réussie, deux certificats apparaissent sous Certificats - Utilisateur actuel -> Personnel -> Certificats, comme indiqué dans la capture d’écran suivante.

Étape 4 : configurer les serveurs IIS de Web Studio

Pour chaque serveur Web Studio, procédez comme suit pour configurer IIS pour l’authentification par carte à puce :

-

Activez l’authentification par mappage de certificat client pour la machine Web Studio**.

L’élément

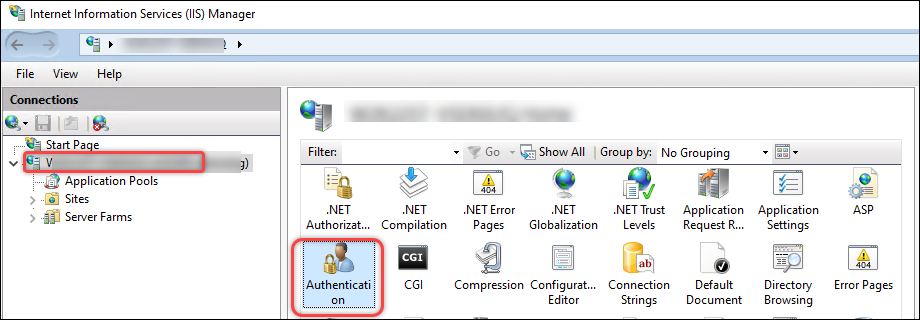

<clientCertificateMappingAuthentication>n’est pas disponible sur l’installation par défaut d’IIS 7 et versions ultérieures. Pour plus d’informations sur l’installation et l’activation, consultez cet article de Microsoft. - Démarrez le Gestionnaire IIS sur la machine Web Studio.

-

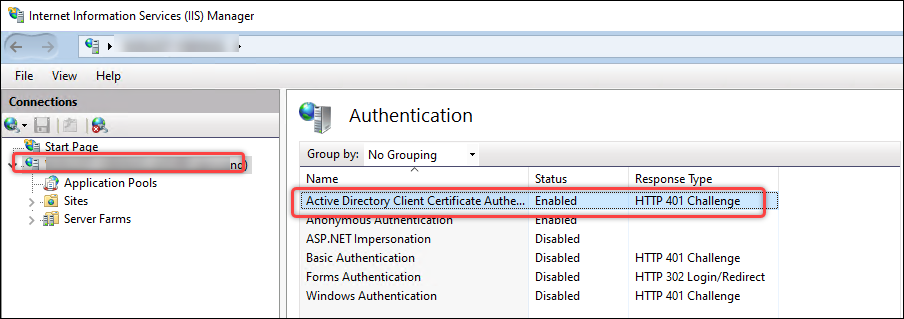

Activer l’option Authentification par certificat client Active Directory pour la machine. Les étapes détaillées sont les suivantes :

-

Sélectionnez la machine dans le panneau de gauche et double-cliquez sur Authentification.

-

Activez l’Authentification du certificat client Active Directory.

-

- Configurez le module principal de Web Studio pour sécuriser le protocole HTTPS avec l’authentification par certificat client :

-

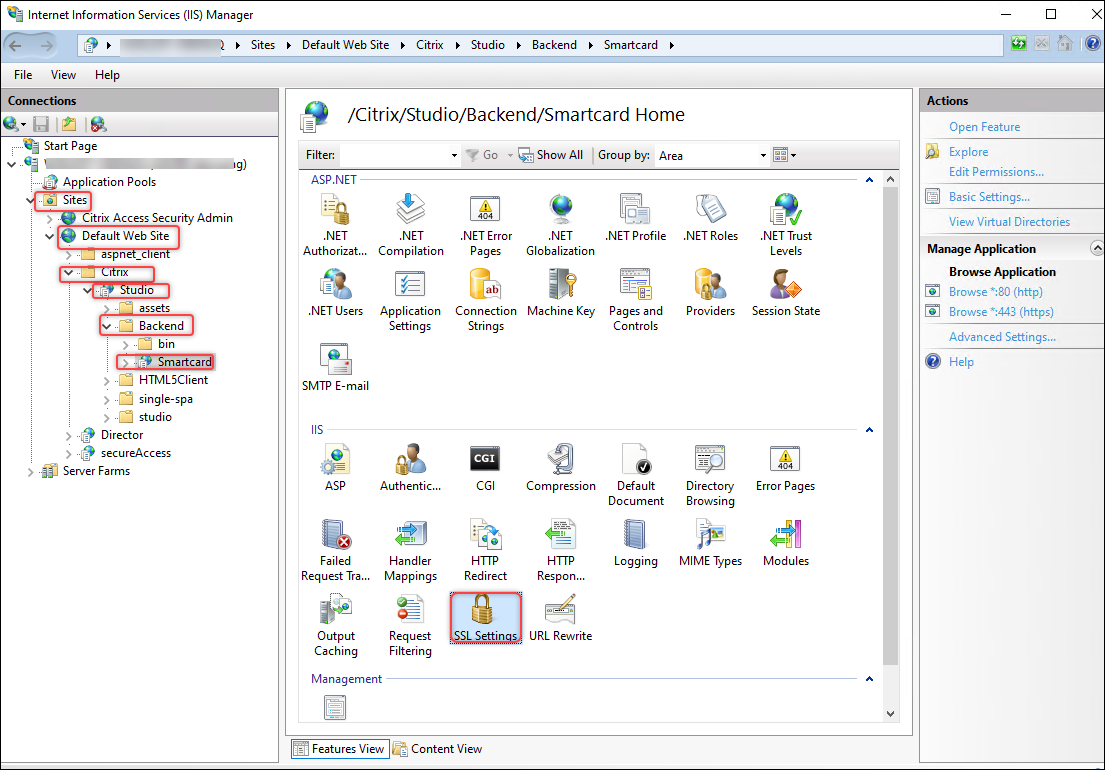

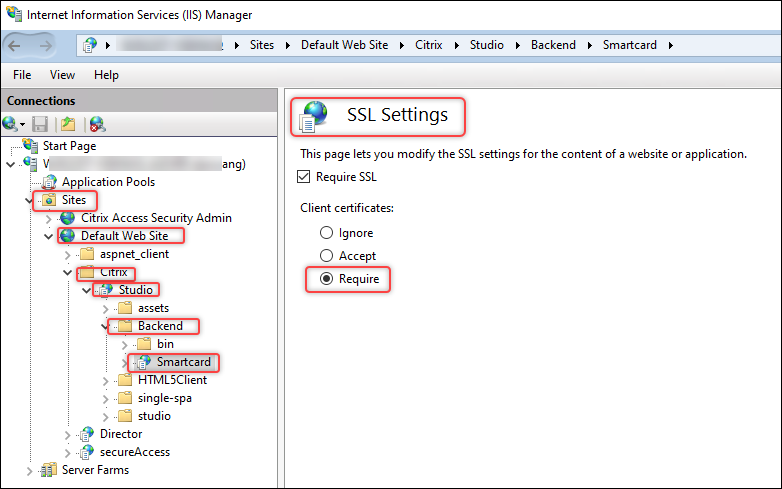

Accédez à Sites > Site Web par défaut > Studio > Backend > Carte à puce, puis double-cliquez sur Paramètres SSL dans la section IIS.

-

Sélectionnez Obligatoire pour Certificats clients.

-

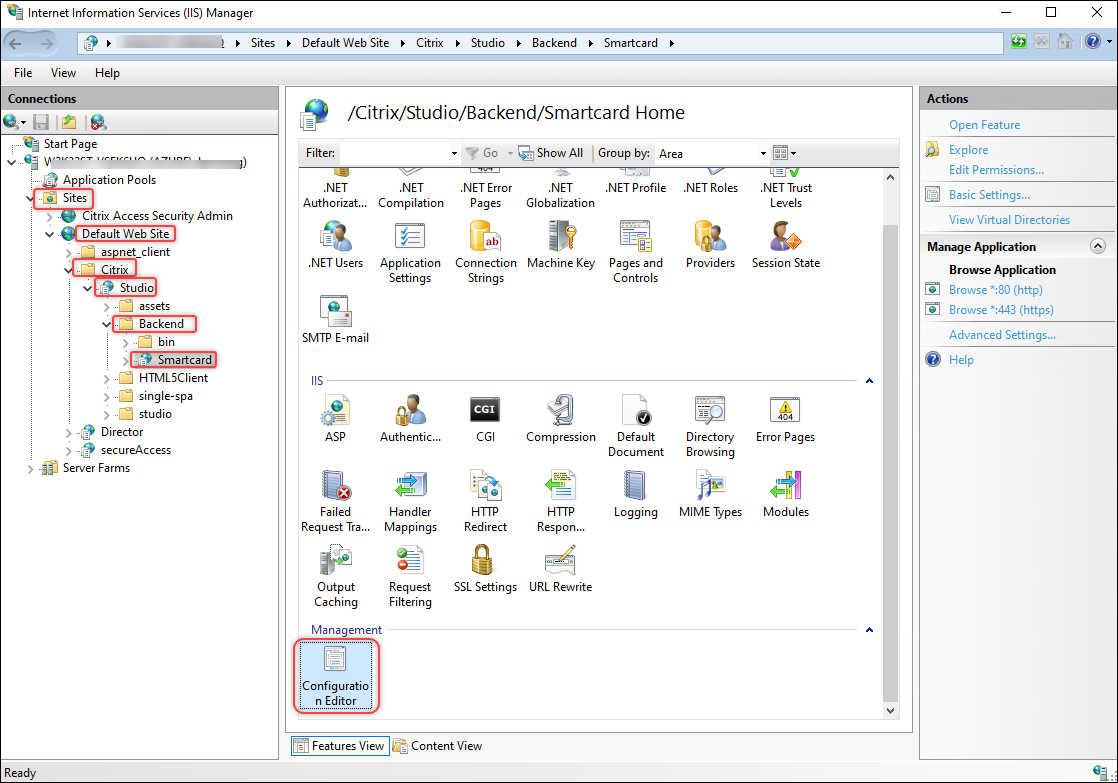

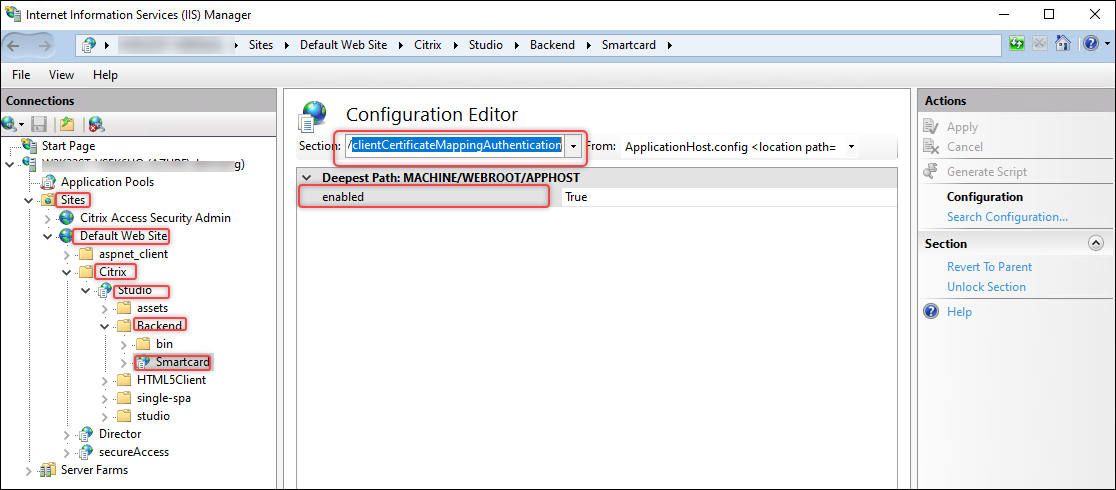

Revenez à Sites > Site Web par défaut > Studio > Backend > Carte à puce, puis double-cliquez sur Éditeur de configuration dans la section IIS.

-

Assurez-vous que /clientCertificateMappingAuthentication est activé.

-

-

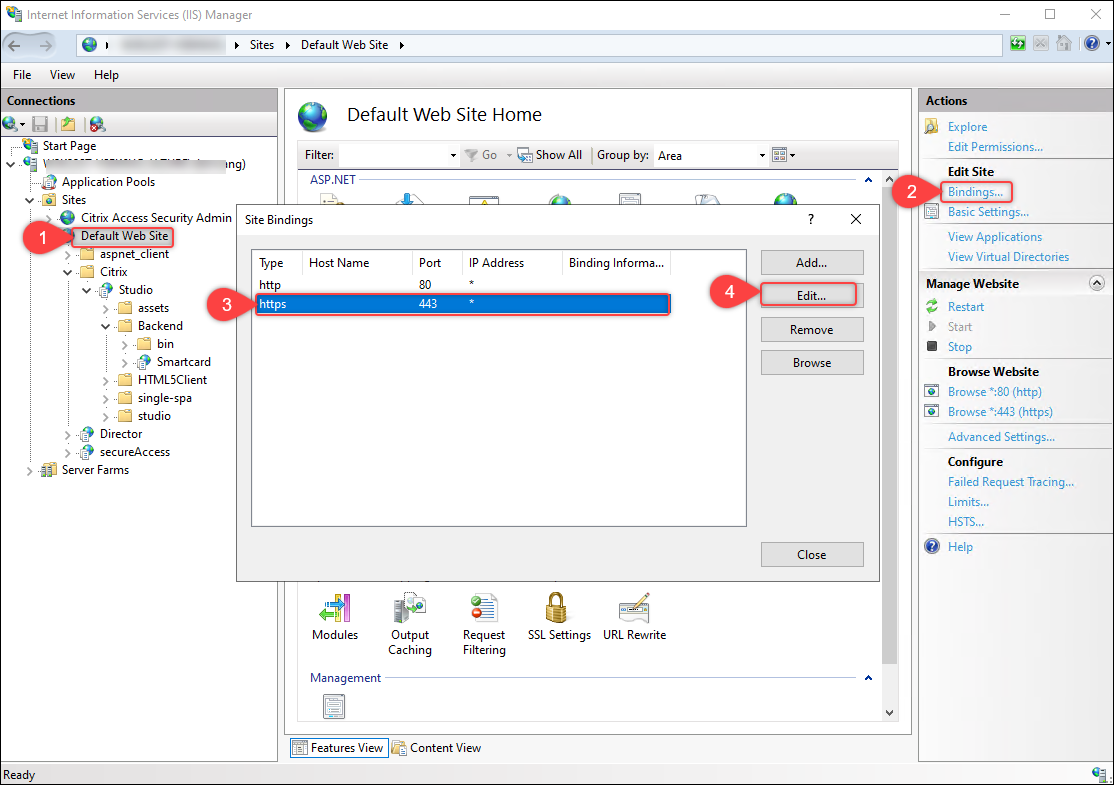

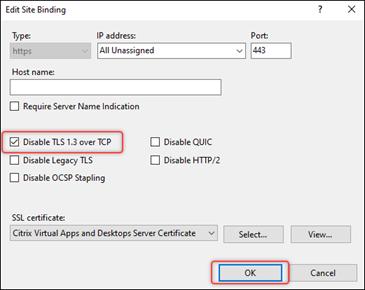

(Windows 2022 uniquement) Désactivez TLS 3.1 via TCP. Les étapes détaillées sont les suivantes :

- Accédez à Sites > Site Web par défaut.

- Cliquez sur Modifier le site > Liaison.

-

Dans la boîte de dialogue Liaisons de site qui s’affiche, sélectionnez l’enregistrement https, puis cliquez sur Modifier.

-

Dans la boîte de dialogue Modifier la liaison de site qui s’affiche, sélectionnez Désactiver TLS 1.3 sur TCP, puis cliquez sur OK.

Bon à savoir :

Web Studio Backend est un module de Web Studio qui propose les fonctions suivantes :

- Authentification par carte à puce.

- Récupération des jetons du porteur FMA à partir d’Orchestration Service avec l’authentification Windows intégrée.

Étape 5 (facultatif) : configurer les délégations d’authentification pour Web Studio

Lorsque Web Studio et les Delivery Controller sont installés sur des serveurs différents, vous devez configurer les délégations pour chaque serveur Web Studio des Delivery Controller pour les services HOST et HTTPS.

Procédez comme suit pour effectuer la tâche pour chaque serveur Web Studio :

- Importer le certificat HTTPS de Delivery Controller Orchestration

- Configurer la délégation pour le serveur Web Studio

- Configurer la délégation pour le compte de service du serveur IIS de Web Studio

Importer le certificat HTTPS de Delivery Controller Orchestration

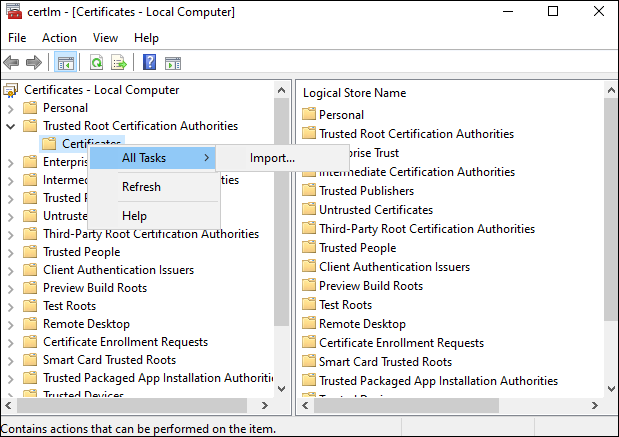

Sur le serveur Web Studio, importez le certificat HTTPS d’orchestration de Delivery Controller vers Autorités de certification racines de confiance. Les étapes détaillées sont les suivantes :

- Démarrez Paramètres > Gérer les certificats d’ordinateur.

-

Cliquez avec le bouton droit de la souris sur Autorités de certification racines de confiance > Certificats, puis sélectionnez Toutes les tâches > Importer.

- Suivez les instructions à l’écran pour importer le certificat HTTPS d’orchestration de Delivery Controller.

Configurer la délégation pour le serveur Web Studio

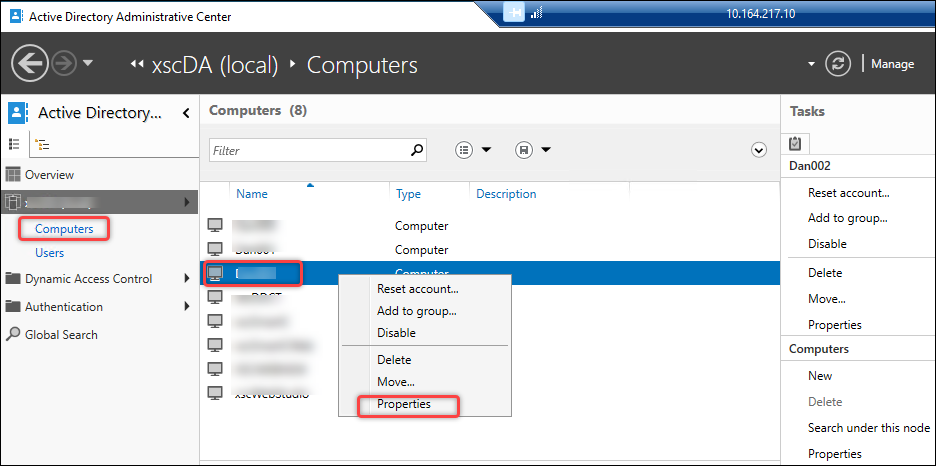

Sur le contrôleur de domaine, configurez la délégation du serveur Web Studio sur Delivery Controller pour les services HOST et HTTP. Pour terminer la tâche, procédez comme suit :

- Sur le contrôleur de domaine, démarrez Centre d’administration Active Directory.

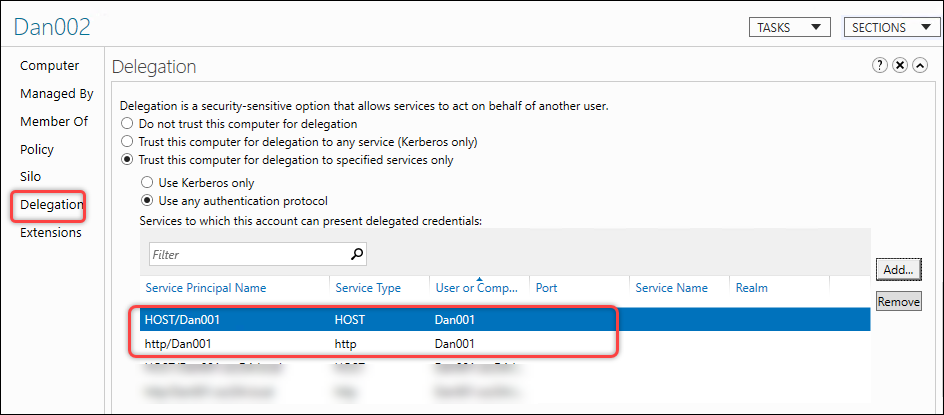

- Localisez le compte ordinateur du serveur Web Studio que vous souhaitez configurer pour la délégation (par exemple, Dan002).

-

Cliquez avec le bouton droit de la souris sur le compte, puis sélectionnez Propriétés.

-

Accédez à l’onglet Délégation.

! [entrer la configuration de la délégation](/en-us/citrix-virtual-apps-desktops/media/ kerbero-delegation-2.png)

- Sélectionnez Faire confiance à cet utilisateur pour la délégation aux services spécifiés uniquement > Utiliser n’importe quel protocole d’authentification.

- Cliquez sur Ajouter pour spécifier à quels services ce compte d’ordinateur peut être délégué.

- Dans la boîte de dialogue Ajouter un service qui s’affiche, cliquez sur Ajouter des utilisateurs ou des ordinateurs pour localiser le nom de l’ordinateur de Delivery Controller (par exemple, Dan001).

- Sélectionnez les services HOST et HTTP, puis cliquez sur OK.

-

Les résultats de la configuration sont affichés dans la capture d’écran suivante.

Configurer la délégation pour le compte de service du serveur IIS de Web Studio

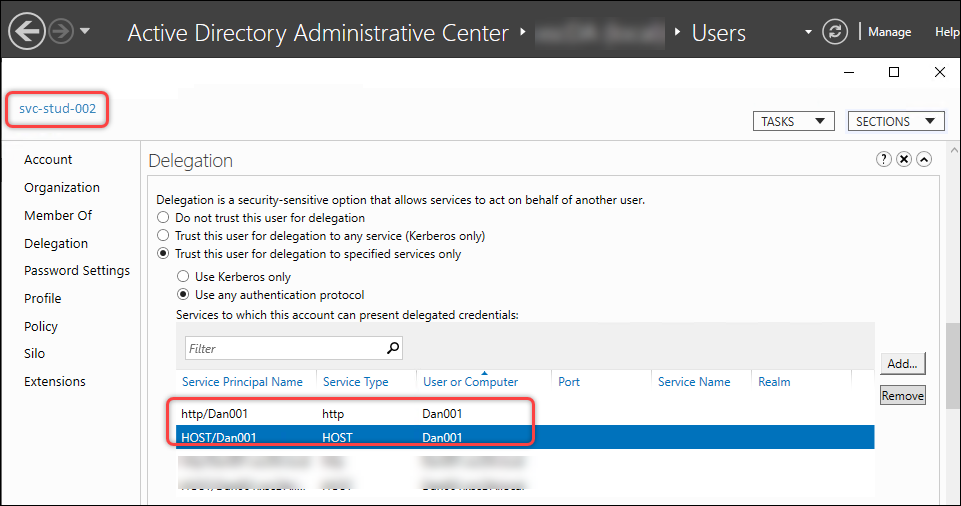

Si vous avez configuré un compte de service pour le serveur IIS de Web Studio, vous devez également configurer la délégation de ce compte de service au Delivery Controller pour les services HOST et HTTP. Une fois cette délégation établie, le serveur Web Studio peut utiliser son compte de service pour emprunter l’identité de l’utilisateur de la carte à puce actuel afin d’accéder aux services HOST et HTTP du groupe de mise à disposition. Pour terminer la configuration, procédez comme suit :

- Sur le contrôleur de domaine, démarrez Centre d’administration Active Directory.

- Recherchez le compte utilisateur que vous souhaitez configurer pour la délégation (par exemple, svr-stud-002).

- Cliquez avec le bouton droit de la souris sur le compte, puis sélectionnez Propriétés.

- Suivez la procédure décrite à l’étape 2 pour déléguer le compte de service du serveur IIS de Web Studio aux services HOST et HTTP du Delivery Controller.

Les résultats de configuration sont présentés dans la capture d’écran suivante.

Étape 6 : activer l’authentification par carte à puce pour Web Studio

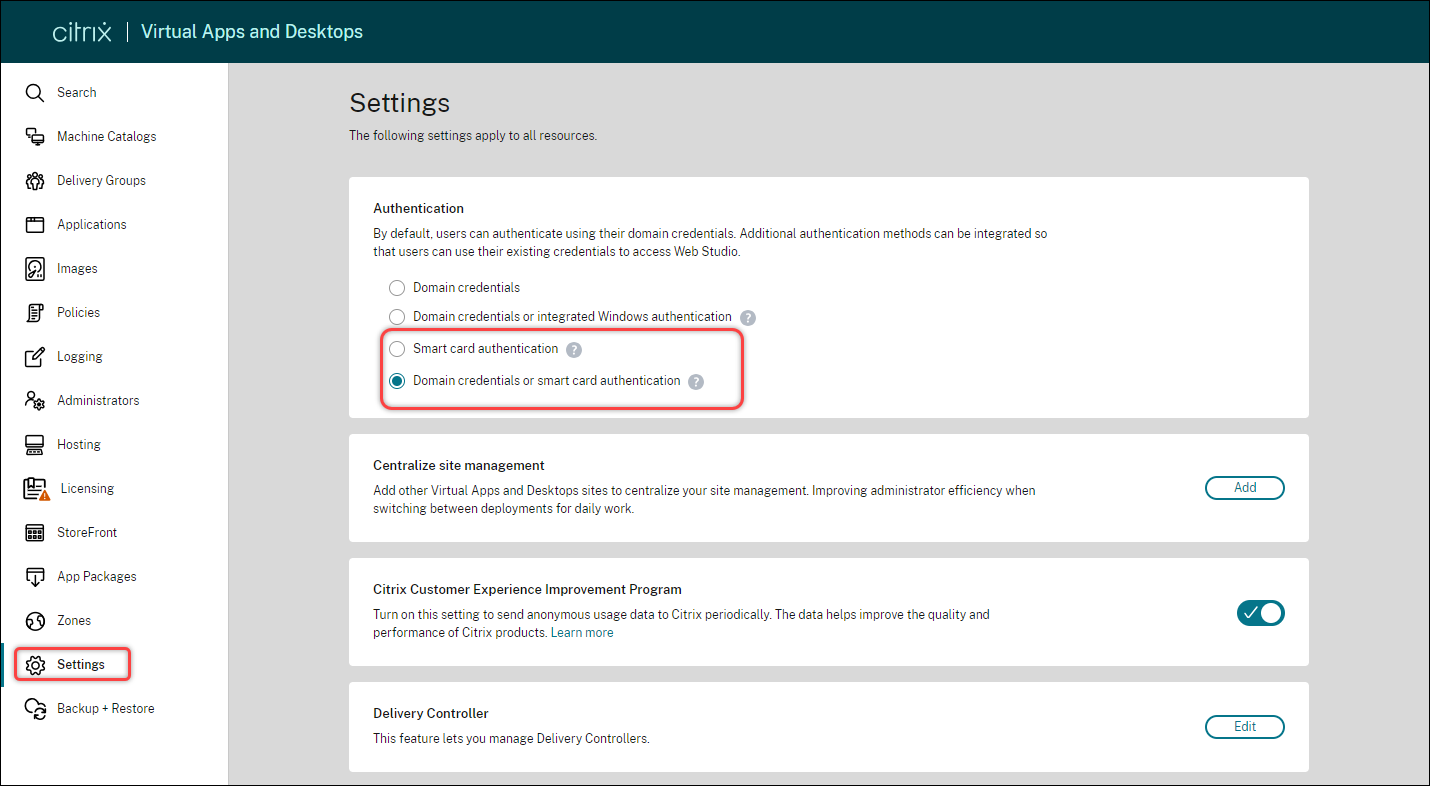

Pour activer l’authentification par carte à puce pour Web Studio, procédez comme suit :

- Connectez-vous à Web Studio, puis sélectionnez Paramètres dans le panneau de gauche.

- Sélectionnez Authentification par carte à puce ou Informations d’identification du domaine + Authentification par carte à puce selon vos besoins.

- Sélectionnez Authentification par carte à puce ou Informations d’identification du domaine ou authentification par carte à puce selon vos besoins.

-

Cliquez sur Appliquer.

Dans cet article

- Étape 1 : installer le pilote de la carte à puce

- Étape 2 : émettre des certificats pour les utilisateurs de cartes à puce

- Étape 3 : inscrire des certificats pour les utilisateurs de cartes à puce

- Étape 4 : configurer les serveurs IIS de Web Studio

- Étape 5 (facultatif) : configurer les délégations d’authentification pour Web Studio

- Étape 6 : activer l’authentification par carte à puce pour Web Studio