Configurer NetScaler Gateway

Important :

nous vous recommandons de créer des instantanés NetScaler ou d’enregistrer la configuration NetScaler avant d’appliquer ces modifications.

-

Téléchargez le script depuis https://www.citrix.com/downloads/citrix-early-access-release/.

Pour créer un nouveau NetScaler Gateway, utilisez ns_gateway_secure_access.sh. Pour mettre à jour un NetScaler Gateway existant, utilisez ns_gateway_secure_access_update.sh.

-

Téléchargez ces scripts sur la machine NetScaler. Vous pouvez utiliser l’application WinSCP ou la commande SCP. Par exemple,

*scp ns_gateway_secure_access.sh nsroot@nsalfa.fabrikam.local:/var/tmp*.Remarque :

- Il est recommandé d’utiliser le dossier NetScaler /var/tmp pour stocker les données temporaires.

- Assurez-vous que le fichier est enregistré avec des fins de ligne LF. FreeBSD ne supporte pas le CRLF.

- Si vous voyez l’erreur

-bash: /var/tmp/ns_gateway_secure_access.sh: /bin/sh^M: bad interpreter: No such file or directory, cela signifie que les fins de ligne sont incorrectes. Vous pouvez convertir le script à l’aide de n’importe quel éditeur de texte enrichi, tel que Notepad++.

- Connectez-vous à NetScaler en SSH et passez au shell (tapez « shell » sur NetScaler CLI).

-

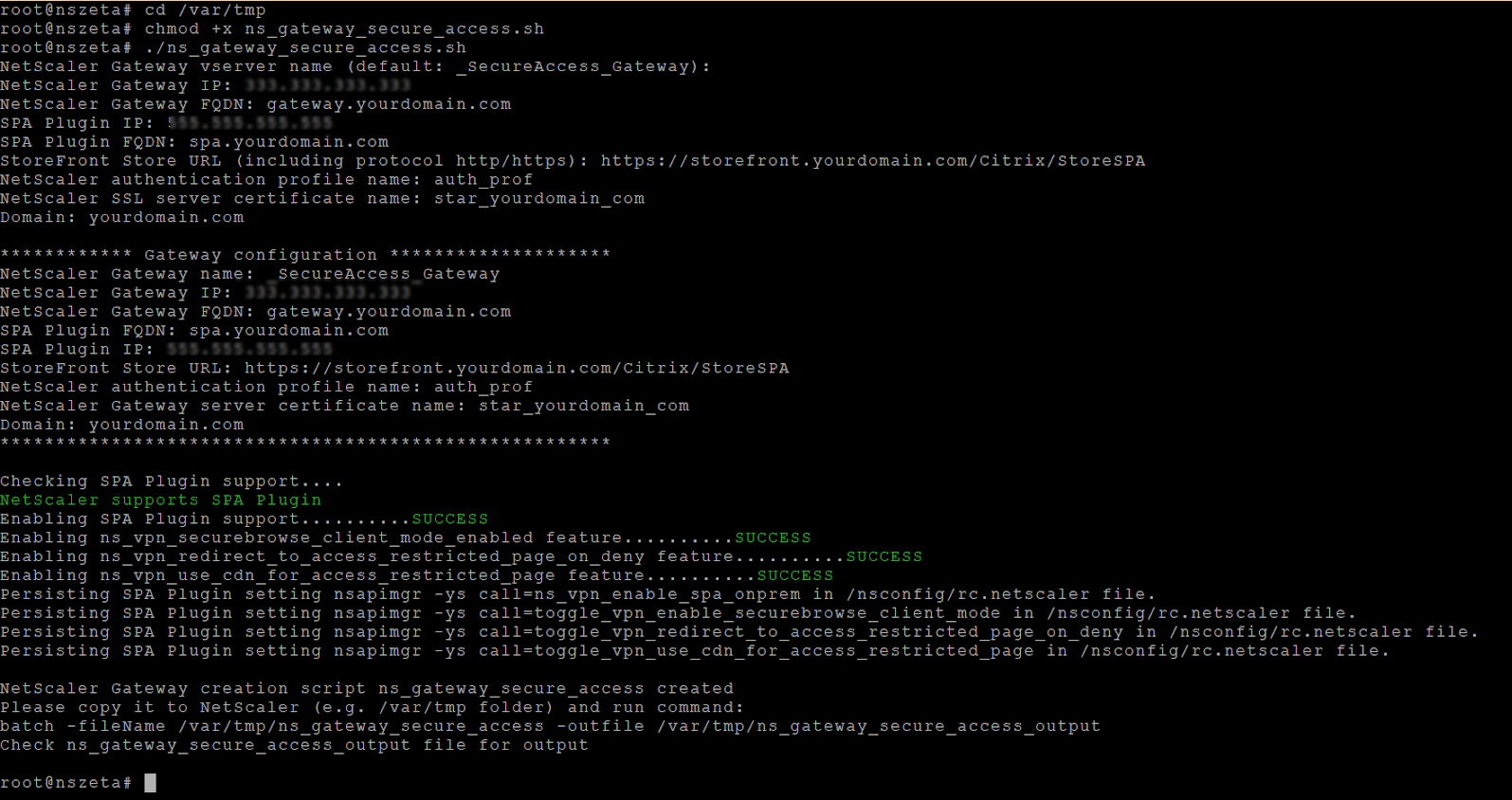

Rendez le script chargé exécutable. Pour ce faire, utilisez la commande chmod.

chmod +x /var/tmp/ns_gateway_secure_access.sh -

Exécutez le script chargé sur le shell NetScaler.

-

Entrez les paramètres requis. Pour la liste des paramètres, consultez la section Prérequis.

Pour le profil d’authentification et le certificat SSL, vous devez fournir des noms sur NetScaler.

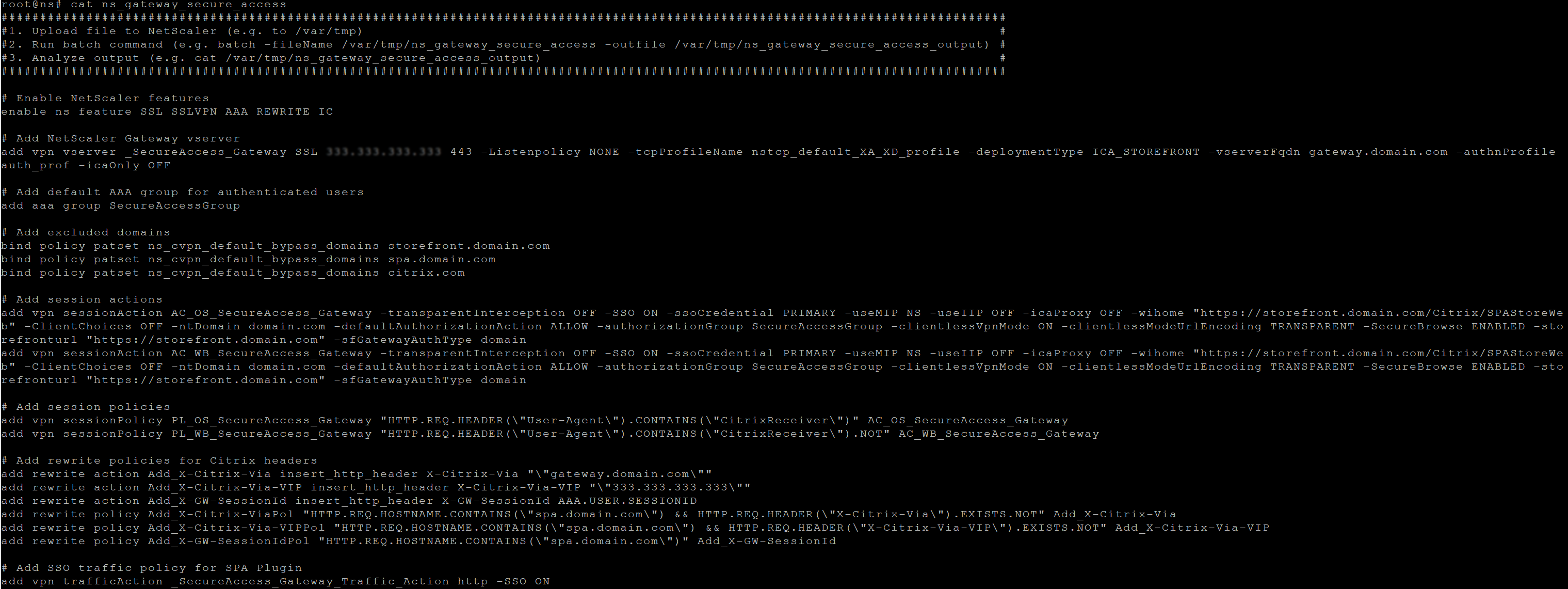

Un nouveau fichier contenant plusieurs commandes NetScaler (la valeur par défaut est var/tmp/ns_gateway_secure_access) est généré.

-

Passez à la CLI NetScaler et exécutez les commandes NetScaler résultantes à partir du nouveau fichier à l’aide de la commande batch. Par exemple,

batch -fileName /var/tmp/ns_gateway_secure_access -outfile /var/tmp/ns_gateway_secure_access_outputNetScaler exécute les commandes du fichier une par une. Si une commande échoue, elle passe à la commande suivante.

Une commande peut échouer si une ressource existe ou si l’un des paramètres saisis à l’étape 6 est incorrect.

- Assurez-vous que toutes les commandes sont correctement exécutées.

Remarque :

en cas d’erreur, NetScaler exécute toujours les commandes restantes et crée/met à jour/lie partiellement les ressources. Par conséquent, si vous constatez une erreur inattendue en raison de l’inexactitude de l’un des paramètres, il est recommandé de recommencer la configuration depuis le début.

Configurer Secure Private Access sur NetScaler Gateway avec la configuration existante

Vous pouvez également utiliser les scripts sur un NetScaler Gateway existant pour prendre en charge Secure Private Access. Toutefois, le script ne met pas à jour les éléments suivants :

- Serveur virtuel NetScaler Gateway existant

- Actions de session existantes et stratégies de session liées à NetScaler Gateway

Assurez-vous de passer en revue chaque commande avant de l’exécuter et de créer des sauvegardes de la configuration de la passerelle.

Paramètres du serveur virtuel NetScaler Gateway

Lorsque vous ajoutez ou mettez à jour le serveur virtuel NetScaler Gateway existant, assurez-vous que les paramètres suivants sont définis sur les valeurs définies.

tcpProfileName: nstcp_default_XA_XD_profile deploymentType: ICA_STOREFRONT icaOnly: OFF

Exemples :

Pour ajouter un serveur virtuel :

`add vpn vserver _SecureAccess_Gateway SSL 333.333.333.333 443 -Listenpolicy NONE -tcpProfileName nstcp_default_XA_XD_profile -deploymentType ICA_STOREFRONT -vserverFqdn gateway.mydomain.com -authnProfile auth_prof_name -icaOnly OFF`

Pour mettre à jour un serveur virtuel :

`set vpn vserver _SecureAccess_Gateway -icaOnly OFF`

Pour plus de détails sur les paramètres du serveur virtuel, consultez VPN-SessionAction.

Actions de session NetScaler Gateway

L’action de session est liée à un serveur virtuel de passerelle avec des stratégies de session. Lorsque vous créez une action de session, assurez-vous que les paramètres suivants sont définis sur les valeurs définies.

-

transparentInterception: OFF -

SSO: ON -

ssoCredential: PRIMARY -

useMIP: NS -

useIIP: OFF -

icaProxy: OFF -

wihome:"https://storefront.mydomain.com/Citrix/MyStoreWeb"- remplacer par l’URL réelle du magasin -

ClientChoices: OFF -

ntDomain: mydomain.com - utilisé pour le SSO -

defaultAuthorizationAction: ALLOW -

authorizationGroup: SecureAccessGroup (assurez-vous que ce groupe est créé, il est utilisé pour lier les stratégies d’autorisation spécifiques à Secure Private Access) -

clientlessVpnMode: ON -

clientlessModeUrlEncoding: TRANSPARENT -

SecureBrowse: ENABLED -

Storefronturl:"https://storefront.mydomain.com" -

sfGatewayAuthType: domain

Exemples :

Pour ajouter une action de session :

add vpn sessionAction AC_OS_SecureAccess_Gateway -transparentInterception OFF -SSO ON -ssoCredential PRIMARY -useMIP NS -useIIP OFF -icaProxy OFF -wihome "https://storefront.mydomain.com/Citrix/MyStoreWeb" -ClientChoices OFF -ntDomain mydomain.com -defaultAuthorizationAction ALLOW -authorizationGroup SecureAccessGroup -clientlessVpnMode ON -clientlessModeUrlEncoding TRANSPARENT -SecureBrowse ENABLED -storefronturl "https://storefront.mydomain.com" -sfGatewayAuthType domain

Pour mettre à jour une action de session :

set vpn sessionAction AC_OS_SecureAccess_Gateway -transparentInterception OFF -SSO ON

Pour plus de détails sur les paramètres d’action de session, consultez https://developer-docs.netscaler.com/en-us/adc-command-reference-int/13-1/vpn/vpn-sessionaction.

Compatibilité avec les applications ICA

La passerelle NetScaler Gateway créée ou mise à jour pour prendre en charge le plug-in Secure Private Access peut également être utilisée pour énumérer et lancer des applications ICA. Dans ce cas, vous devez configurer le Secure Ticket Authority (STA) et le lier à NetScaler Gateway. Remarque : le serveur STA fait généralement partie du déploiement de Citrix Virtual Apps and Desktops DDC.

Pour plus de détails, consultez les rubriques suivantes :

- Configuration de la Secure Ticket Authority sur NetScaler Gateway

- Questions fréquentes : Citrix Secure Gateway/NetScaler Gateway Secure Ticket Authority

Prise en charge des balises d’accès intelligentes

Dans les versions suivantes, NetScaler Gateway envoie les balises automatiquement. Il n’est pas nécessaire d’utiliser l’adresse de rappel de la passerelle pour récupérer les balises d’accès intelligentes.

- 13.1.48.47 et versions ultérieures

- 14.1—4.42 et versions ultérieures

Des balises d’accès intelligentes sont ajoutées en tant qu’en-tête dans la demande de plug-in Secure Private Access.

Utilisez le bouton ns_vpn_enable_spa_onprem ou pour ns_vpn_disable_spa_onprem activer/désactiver cette fonctionnalité sur ces versions de NetScaler.

-

Vous pouvez basculer avec la commande (shell FreeBSD) :

nsapimgr_wr.sh -ys call=ns_vpn_enable_spa_onprem -

Activez le mode client SecureBrowse pour la configuration des légendes HTTP en exécutant la commande suivante (shell FreeBSD).

nsapimgr_wr.sh -ys call=toggle_vpn_enable_securebrowse_client_mode -

Pour désactiver, réexécutez la même commande.

-

Pour vérifier si le bouton est activé ou désactivé, exécutez la commande

nsconmsg. -

Pour configurer les balises d’accès intelligentes sur NetScaler Gateway, consultez la section Configuration de balises personnalisées (balises SmartAccess) sur NetScaler Gateway.

Limitations connues

- NetScaler Gateway existant peut être mis à jour à l’aide d’un script, mais il peut y avoir un nombre infini de configurations NetScaler possibles qui ne peuvent pas être couvertes par un seul script.

- N’utilisez pas de proxy ICA sur NetScaler Gateway. Cette fonctionnalité est désactivée lorsque NetScaler Gateway est configuré.

- Si vous utilisez NetScaler déployé dans le cloud, vous devez apporter certaines modifications au réseau. Par exemple, autorisez les communications entre NetScaler et d’autres composants sur certains ports.

- Si vous activez l’authentification unique sur NetScaler Gateway, assurez-vous que NetScaler communique avec StoreFront à l’aide d’une adresse IP privée. Vous devrez peut-être ajouter un nouvel enregistrement DNS StoreFront à NetScaler avec une adresse IP privée StoreFront.

Télécharger le certificat de passerelle publique

Pour télécharger un certificat de passerelle publique dans la base de données Secure Private Access, effectuez les opérations suivantes :

- Ouvrez PowerShell ou la fenêtre d’invite de commande avec les privilèges d’administrateur.

- Remplacez le répertoire par le dossier Admin\AdminConfigTool dans le dossier d’installation de Secure Private Access (par exemple, cd « C:\Program Files\Citrix\Citrix Access Security\Admin\AdminConfigTool »)

-

Exécutez la commande suivante :

\AdminConfigTool.exe /UPLOAD_PUBLIC_GATEWAY_CERTIFICATE <PublicGatewayUrl> <PublicGatewayCertificatePath>