S/MIME pour Secure Mail

Secure Mail prend en charge le protocole S/MIME (Secure/Multipurpose Internet Mail Extensions), qui permet aux utilisateurs de signer et de chiffrer les messages pour plus de sécurité. La signature certifie au destinataire que le message a bien été envoyé par l’expéditeur identifié et non par un imposteur. Le cryptage autorise uniquement les destinataires dotés d’un certificat compatible à ouvrir le message.

Pour plus d’informations sur S/MIME, consultez Microsoft TechNet.

Dans le tableau suivant, un X indique que Secure Mail prend en charge une fonctionnalité S/MIME sur le système d’exploitation d’un appareil.

| Fonctionnalité S/MIME | iOS | Android |

|---|---|---|

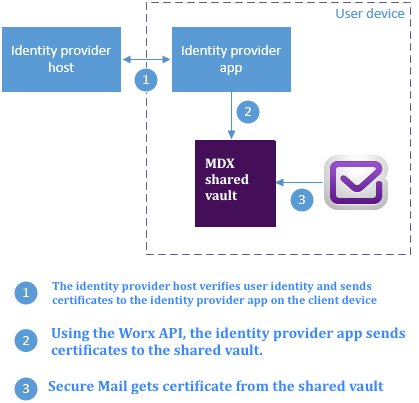

| Intégration d’un fournisseur d’identité numérique : vous pouvez intégrer Secure Mail avec un fournisseur d’identité numérique tiers pris en charge. Votre hôte de fournisseur d’identité fournit les certificats à une application de fournisseur d’identité sur les appareils utilisateur. Cette application envoie les certificats au coffre partagé Endpoint Management, une zone de stockage sécurisée pour les données applicatives sensibles. Secure Mail obtient des certificats à partir du coffre partagé. Pour plus d’informations, consultez la section Intégration avec un fournisseur d’identité numérique. | X | |

| Prise en charge des informations d’identification dérivées | Secure Mail prend en charge l’utilisation des informations d’identification dérivées en tant que source de certificat. Pour plus d’informations sur les informations d’identification dérivées, consultez l’article Informations d’identification dérivées pour iOS dans la documentation Citrix Endpoint Management. | |

| Distribution de certificats par e-mail : la distribution de certificats e-mail nécessite de créer des modèles de certificat et d’utiliser ces modèles pour demander des certificats utilisateur. Une fois les certificats installés et validés, exportez les certificats utilisateur puis envoyez-les aux utilisateurs par courrier électronique. Les utilisateurs ouvrent ensuite l’e-mail dans Secure Mail et importent les certificats. Pour de plus amples informations, consultez Distribution de certificats par e-mail. | X | X |

| Importation automatique de certificats monovalents : Secure Mail détecte si un certificat est uniquement dédié à la signature ou au cryptage, puis importe automatiquement le certificat et notifie l’utilisateur. Si un certificat remplit ces deux rôles, les utilisateurs sont invités à l’importer. | X |

Intégration avec un fournisseur d’identité numérique

Le diagramme suivant illustre le chemin emprunté par un certificat de l’hôte fournisseur d’identité numérique jusqu’à Secure Mail. Cela se produit lorsque vous intégrez Secure Mail avec un fournisseur d’identité numérique tiers pris en charge.

Le coffre partagé MDX est une zone de stockage sécurisée pour les données applicatives sensibles telles que les certificats. Seule une application activée par Endpoint Management peut accéder au coffre partagé.

Logiciels requis

Secure Mail prend en charge l’intégration avec Entrust IdentityGuard.

Configuration de l’intégration

- Préparez l’application de fournisseur d’identité et mettez-la à la disposition des utilisateurs :

- Contactez Entrust afin d’obtenir le fichier .ipa à encapsuler.

-

Utilisez l’outil MDX Toolkit pour wrapper l’application.

Si vous déployez cette application auprès d’utilisateurs qui disposent déjà d’une version de l’application en dehors de l’environnement Endpoint Management, utilisez un ID d’application unique pour cette application. Utilisez le même profil de provisioning pour cette application et Secure Mail.

- Ajoutez l’application à Endpoint Management et publiez-la dans le magasin d’applications Endpoint Management.

-

Faites savoir à vos utilisateurs qu’ils doivent installer l’application de fournisseur d’identité depuis Secure Hub. Fournissez des instructions, le cas échéant, sur les étapes de post-installation.

En fonction de la manière dont vous configurez les stratégies S/MIME pour Secure Mail dans l’étape suivante, Secure Mail peut inviter les utilisateurs à installer des certificats ou activer S/MIME dans les paramètres Secure Mail. Les étapes à suivre pour ces deux procédures sont détaillées dans Activation de S/MIME sur Secure Mail pour iOS.

-

Lorsque vous ajoutez Secure Mail à Endpoint Management, assurez-vous de configurer ces stratégies :

-

Définissez la stratégie Source du certificat S/MIME sur Coffre partagé. Ce paramètre signifie que Secure Mail utilise les certificats stockés dans son coffre partagé par votre fournisseur d’identité numérique.

-

Pour activer S/MIME pendant le démarrage initial de Secure Mail, configurez la stratégie Activer S/MIME lors du premier démarrage de Secure Mail. La stratégie détermine si Secure Mail active S/MIME s’il existe des certificats dans le coffre partagé. Si aucun certificat n’est disponible, Secure Mail invite l’utilisateur à importer des certificats. Si cette stratégie n’est pas activée, les utilisateurs peuvent activer S/MIME dans les paramètres Secure Mail. Par défaut, Secure Mail n’active pas S/MIME, ce qui signifie que les utilisateurs doivent l’activer dans les paramètres Secure Mail.

-

Utilisation d’informations d’identification dérivées

Plutôt que de passer par l’intégration avec un fournisseur d’identité numérique, vous pouvez autoriser l’utilisation d’informations d’identification dérivées.

Lorsque vous ajoutez Secure Mail à Endpoint Management, configurez la stratégie de source de certificat S/MIME sur Informations d’identification dérivées. Pour de plus amples informations, consultez la section Informations d’identification dérivées pour iOS.

Distribution de certificats par e-mail

Plutôt que de passer par l’intégration avec un fournisseur d’identité numérique ou d’utiliser des informations d’identification dérivées, vous pouvez distribuer des certificats aux utilisateurs par e-mail. Cette option requiert les étapes générales suivantes, détaillées dans cette section.

-

Utilisez le Gestionnaire de serveur pour activer l’inscription Web des services de certificats Microsoft et pour vérifier vos paramètres d’authentification dans IIS.

-

Créez des modèles de certificat pour la signature et le cryptage des messages électroniques. Utilisez ces modèles pour demander des certificats utilisateur.

-

Installez et validez les certificats, exportez-les et envoyez-les aux utilisateurs par e-mail.

-

Les utilisateurs ouvrent l’e-mail dans Secure Mail et importent les certificats. Les certificats sont donc uniquement disponibles pour Secure Mail. Ils ne s’affichent pas dans le profil iOS pour S/MIME.

Logiciels requis

Les instructions contenues dans cette section sont basées sur les composants suivants :

- XenMobile Server 10 et version ultérieure

- Une version prise en charge de Citrix Gateway, anciennement NetScaler Gateway

- Secure Mail pour iOS (version minimum 10.8.10) ; Secure Mail pour appareils Android (version minimum 10.8.10)

- Microsoft Windows Server 2008 R2 ou version ultérieure avec les services de certificats Microsoft agissant en tant qu’autorité de certification racine (CA)

- Microsoft Exchange :

- Exchange Server 2016, mise à jour cumulative 4

- Exchange Server 2013, mise à jour cumulative 15

- Exchange Server 2010 SP3 Update Rollup 16

Remplissez les conditions préalables suivantes avant de configurer S/MIME :

- Délivrez les certificats racine et intermédiaires aux appareils mobiles, soit manuellement, soit au moyen d’une stratégie d’informations d’identification dans Endpoint Management. Pour plus de détails, consultez la section Stratégie d’informations d’identification.

- Si vous utilisez des certificats de serveur privé pour sécuriser le trafic ActiveSync vers le serveur Exchange, vous devez avoir installé tous les certificats racine et intermédiaires sur les appareils mobiles.

Activation de l’inscription Web aux Services de certificats Microsoft

- Accédez à Outils d’administration et sélectionnez Gestionnaire de serveur.

- Sous Services de certificats Active Directory, vérifiez que la fonction Inscription de l’autorité de certification via le Web est installée.

- Sélectionnez Ajouter des services de rôle pour installer l’inscription de l’autorité de certification via le Web, le cas échéant.

- Cochez la case Inscription de l’autorité de certification via le Web, puis cliquez sur Suivant.

- Cliquez sur Fermer ou Terminer lorsque l’installation est terminée.

Vérification de vos paramètres d’authentification dans IIS

- Assurez-vous que le site Web d’inscription servant à requérir les certificats utilisateur (par exemple,

https://ad.domain.com/certsrv/) est sécurisé par un certificat de serveur HTTPS (privé ou public). - Le site d’inscription Web doit être accessible via HTTPS.

- Accédez à Outils d’administration et sélectionnez Gestionnaire de serveur.

- Dans Serveur Web (IIS), regardez sous Services de rôle. Vérifiez que les options Authentification par mappage de certificat client et Authentification par mappage de certificat client IIS sont installées. Si ce n’est pas le cas, installez ces services de rôle.

- Accédez à Outils d’administration et sélectionnez Gestionnaire des services Internet (IIS).

- Dans le panneau de gauche de la fenêtre Gestionnaire des services Internet, sélectionnez le serveur qui exécute l’instance IIS pour inscription Web.

- Cliquez sur Authentification.

- Assurez-vous que Authentification du certificat client Active Directory est Activé.

- Cliquez sur Sites > Site par défaut de Microsoft Internet Information Services > Liaisons dans le panneau de droite.

- Si aucune liaison HTTPS n’existe pas, ajoutez-en une.

- Accédez à la page d’accueil du site Web par défaut.

- Cliquez sur Paramètres SSL et cliquez sur Accepter pour les certificats clients.

Création de nouveaux modèles de certificats

Pour signer et crypter des messages électroniques, Citrix vous recommande de créer des certificats dans les services de certificats Active Directory de Microsoft. Si vous utilisez le même certificat pour les deux opérations et archivez le certificat de cryptage, vous pouvez récupérer un certificat de signature et autoriser l’emprunt d’identité.

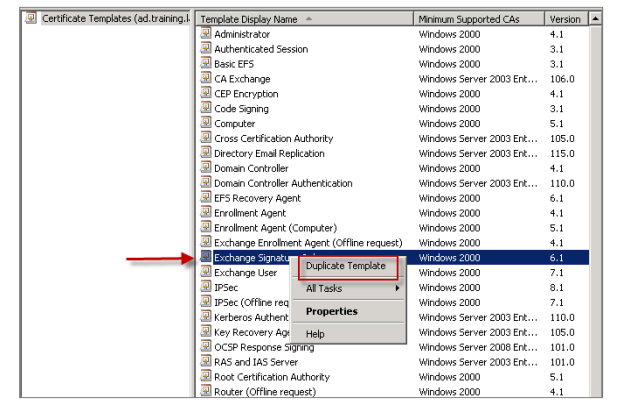

La procédure suivante duplique les modèles de certificat sur le serveur d’autorité de certification (CA) :

- Signature Exchange uniquement (pour la signature)

- Utilisateur Exchange (pour le cryptage)

-

Ouvrez le composant logiciel enfichable Autorité de certification.

-

Développez l’autorité de certification, puis accédez aux modèles de certificats.

-

Cliquez avec le bouton droit, puis cliquez sur Gérer.

-

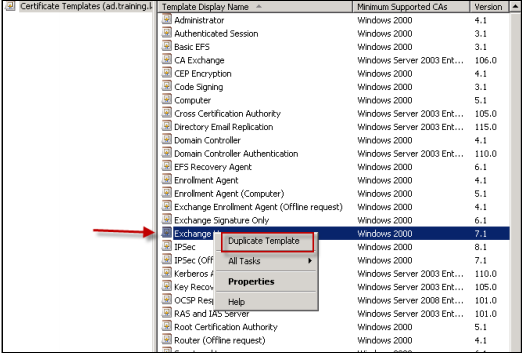

Recherchez le modèle Signature Exchange uniquement, cliquez avec le bouton droit sur le modèle, puis cliquez sur Modèle dupliqué.

-

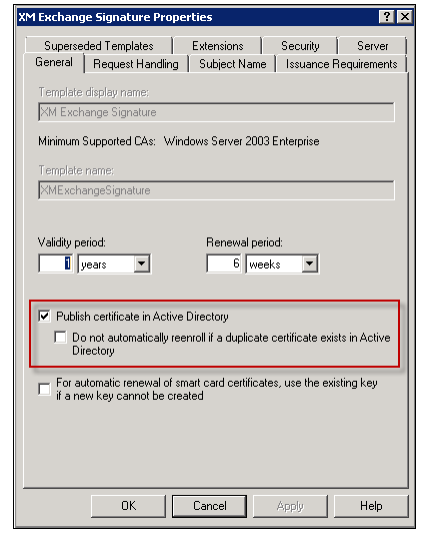

Attribuez un nom.

-

Sélectionnez la case Publier le certificat dans Active Directory.

Remarque :

Si vous ne sélectionnez pas Publier le certificat dans Active Directory, les utilisateurs devront publier les certificats utilisateur (de signature et de cryptage) manuellement. Ils peuvent effectuer ceci via le client de messagerie Outlook > Centre de gestion de la confidentialité > Sécurité de messagerie électronique > Publier vers la liste d’adresses globale (GAL).

-

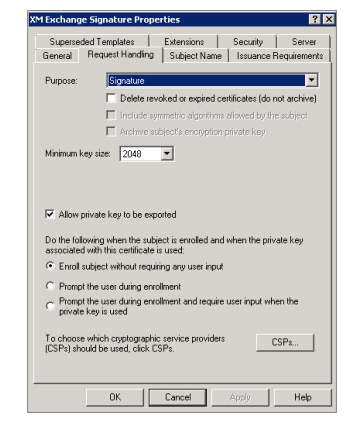

Cliquez sur l’onglet Gestion de la demande, puis entrez les paramètres suivants :

- Objectif : Signature

- Taille de clé minimale : 2048

- Case à cocher Autoriser l’exportation de la clé privée : sélectionnée

- Case à cocher Inscrire le sujet sans exiger une entrée utilisateur : sélectionnée

-

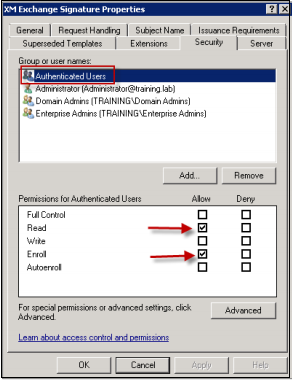

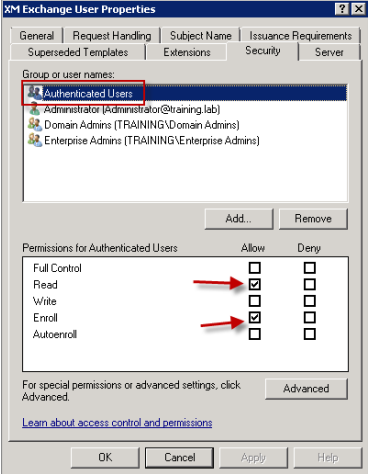

Cliquez sur l’onglet Sécurité et sous Noms de groupes ou d’utilisateurs, assurez-vous que Utilisateurs authentifiés (ou un groupe de sécurité de domaine souhaité) est ajouté. Assurez-vous également que, sous Autorisations pour utilisateurs authentifiés, les cases Lecture et Inscription sont cochées pour Autoriser.

-

Pour tous les autres onglets et paramètres, conservez les paramètres par défaut.

-

Dans les modèles de certificat, cliquez sur Utilisateur Exchange et répétez les étapes 4 à 9.

Pour le nouveau modèle Utilisateur Exchange, utilisez les mêmes paramètres par défaut que le modèle d’origine.

-

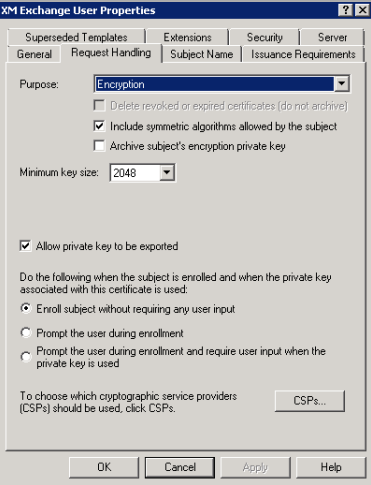

Cliquez sur l’onglet Gestion de la demande, puis entrez les paramètres suivants :

- Objectif : cryptage

- Taille de clé minimale : 2048

- Case à cocher Autoriser l’exportation de la clé privée : sélectionnée

-

Case à cocher Inscrire le sujet sans exiger une entrée utilisateur : sélectionnée

-

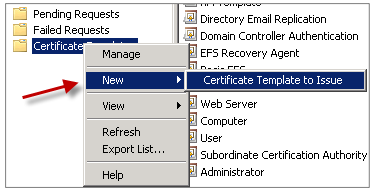

Lorsque les deux modèles sont créés, veillez à émettre les deux modèles de certificat. Cliquez sur Nouveau, puis cliquez sur un modèle de certificat à émettre.

Demande de certificats utilisateur

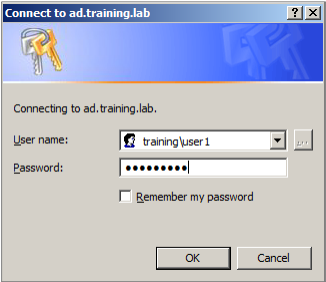

Cette procédure utilise « utilisateur1 » pour accéder à la page d’inscription Web ; par exemple, https://ad.domain.com/certsrv/. La procédure nécessite deux nouveaux certificats utilisateur pour la messagerie sécurisée : un certificat pour la signature et l’autre pour le cryptage. Vous pouvez répéter la même procédure pour d’autres utilisateurs de domaine qui requièrent l’utilisation de S/MIME via Secure Mail.

Une inscription manuelle est utilisée via le site Web d’inscription (par exemple, https://ad.domain.com/certsrv/) sur Microsoft Certificate Services pour générer les certificats utilisateur de signature et de cryptage. Une autre solution consiste à configurer l’inscription automatique au moyen d’une stratégie de groupe pour le groupe d’utilisateurs qui souhaiterait utiliser cette fonction.

-

Sur un ordinateur Windows, ouvrez Internet Explorer, puis accédez au site Web d’inscription pour demander un nouveau certificat utilisateur.

Remarque :

veillez à ouvrir une session avec le bon compte utilisateur de domaine pour la demande de certificat.

-

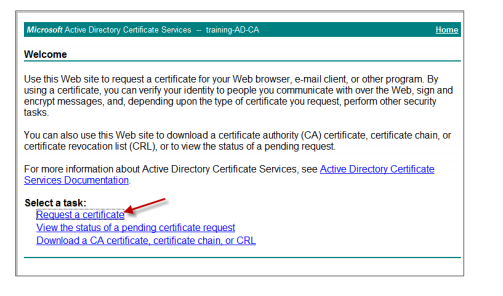

Une fois connecté, cliquez sur Demander un certificat.

-

Cliquez sur Demande de certificat avancée.

-

Cliquez sur Créer et soumettre une demande de requête auprès de cette Autorité de certification.

-

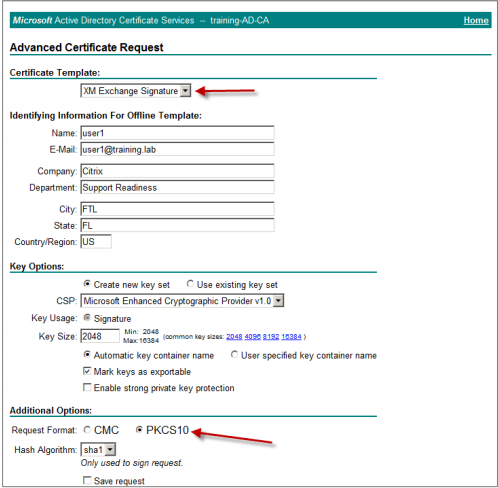

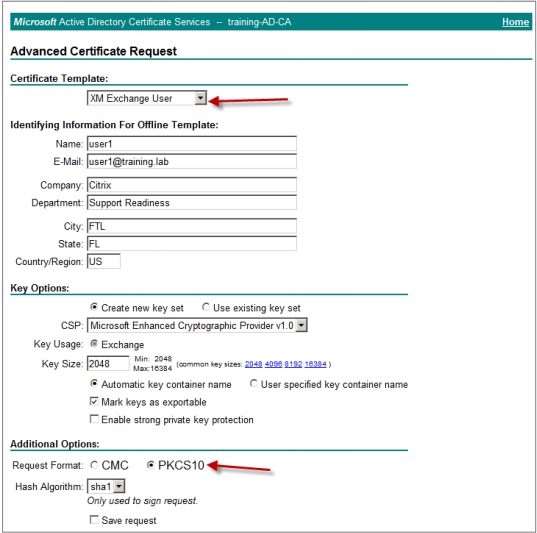

Générez le certificat utilisateur pour la signature. Sélectionnez le nom de modèle approprié et entrez vos paramètres utilisateur, puis sélectionnez PKCS10 à côté de Format de la demande.

La demande a été envoyée.

-

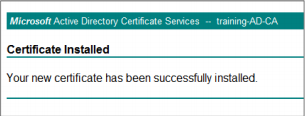

Cliquez sur Installer ce certificat.

-

Vérifiez que le certificat est correctement installé.

-

Répétez la même procédure, mais cette fois pour le cryptage des messages électroniques. Avec le même utilisateur connecté au site Web d’inscription, cliquez sur le lien Page d’accueil pour demander un nouveau certificat.

-

Sélectionnez le nouveau modèle pour le cryptage, puis entrez les mêmes paramètres utilisateur entrés à l’étape 5.

-

Assurez-vous d’avoir installé le certificat avec succès et répétez la même procédure pour générer une paire de certificats utilisateur pour un autre utilisateur de domaine. Cet exemple suit la même procédure et génère une paire de certificats pour l’« Utilisateur2 ».

Remarque :

Cette procédure utilise le même ordinateur Windows pour demander la seconde paire de certificats pour l’« Utilisateur2 ».

Validation des certificats publiés

-

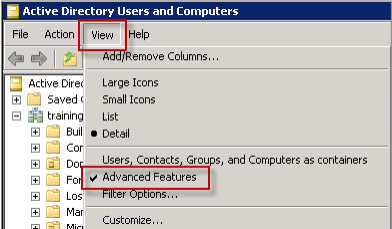

Pour vous assurer que les certificats sont correctement installés dans le profil de l’utilisateur de domaine, allez sur Utilisateurs et ordinateurs Active Directory > Afficher > Fonctionnalités avancées.

-

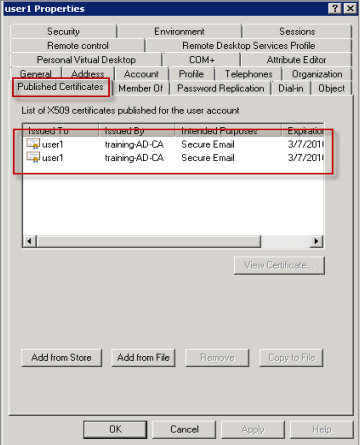

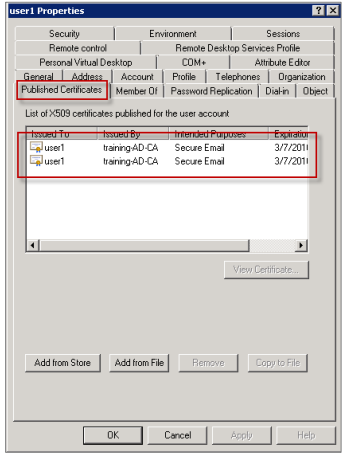

Accédez aux propriétés de l’utilisateur (Utilisateur1 pour cet exemple), puis cliquez sur l’onglet des certificats publiés. Assurez-vous que les deux certificats sont disponibles. Vous pouvez également vérifier que chaque certificat est dédié à un usage spécifique.

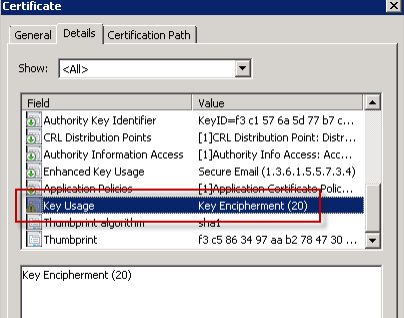

Ce diagramme illustre un certificat réservé au cryptage des messages électroniques.

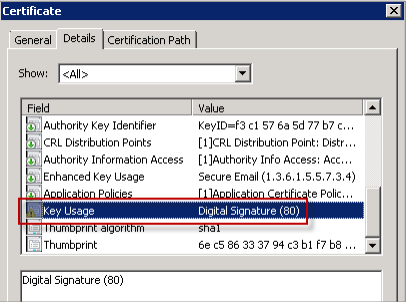

Ce diagramme illustre un certificat réservé à la signature des messages électroniques.

Assurez-vous que le bon certificat de cryptage est attribué à l’utilisateur. Vous pouvez vérifier ces informations dans Utilisateurs et ordinateurs Active Directory > propriétés utilisateur.

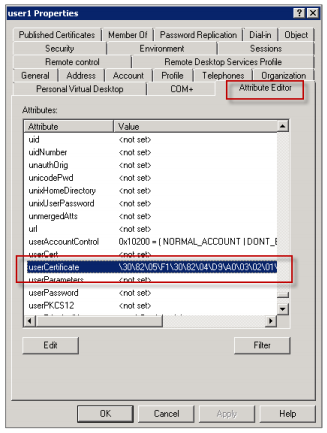

Secure Mail opère en vérifiant l’attribut userCertificate de l’objet utilisateur au moyen de requêtes LDAP. Vous pouvez lire cette valeur dans l’onglet Éditeur d’attributs. Si ce champ est vide ou contient un certificat utilisateur de cryptage erroné, Secure Mail ne pourra pas crypter (ni décrypter) les messages.

Exportation des certificats utilisateur

Cette procédure exporte les deux paires de certificats « Utilisateur1 » et « Utilisateur2 » au format .PFX (PKCS#12) avec la clé privée. Une fois exportés, les certificats sont envoyés par courrier électronique à l’utilisateur à l’aide d’Outlook Web Access (OWA).

-

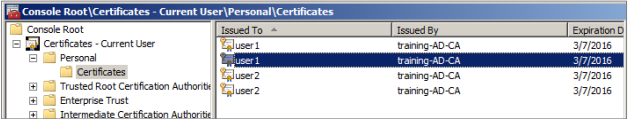

Ouvrez la console MMC et accédez au composant logiciel enfichable Certificats - Utilisateur actuel. Les deux paires de certificats pour les « Utilisateur1 » et « Utilisateur2 » s’affichent.

-

Cliquez avec le bouton droit sur le certificat, puis cliquez sur Toutes les tâches > Exporter.

-

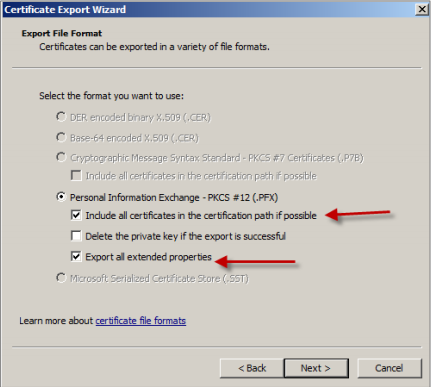

Exportez la clé privée en sélectionnant Oui, exporter la clé privée.

-

Sélectionnez les cases Si possible inclure tous les certificats dans le chemin d’accès de certification si possible et Exporter toutes les propriétés étendues.

-

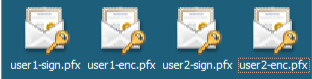

Lorsque vous exportez le premier certificat, répétez la même procédure pour les certificats utilisateur restants.

Remarque :

Identifiez clairement les certificats de signature et de cryptage. Dans l’exemple, les certificats sont nommés « userX-sign.pfx » et « userX-enc.pfx ».

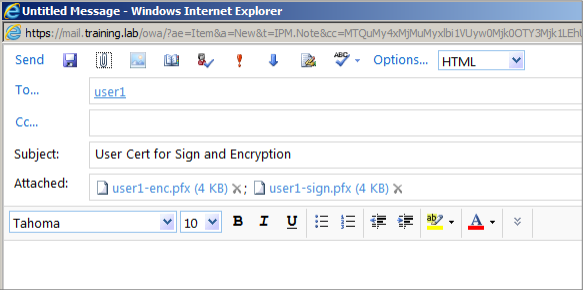

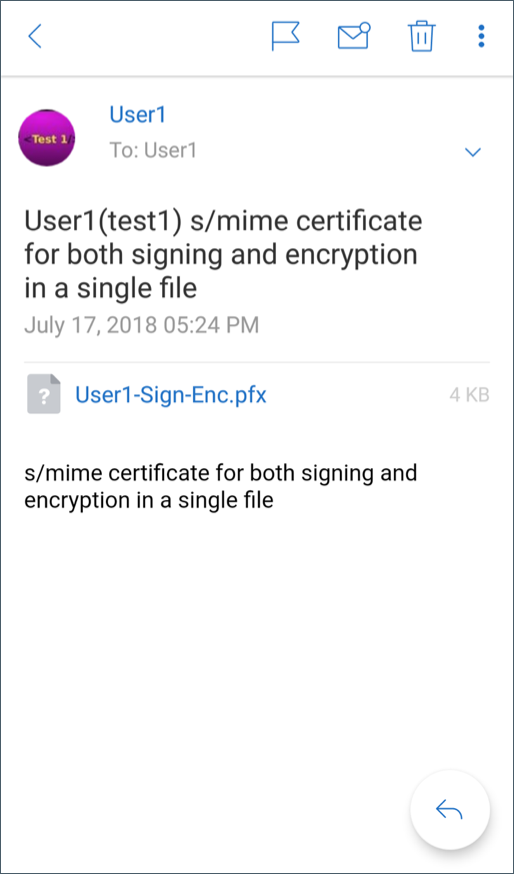

Envoi des certificats par courrier électronique

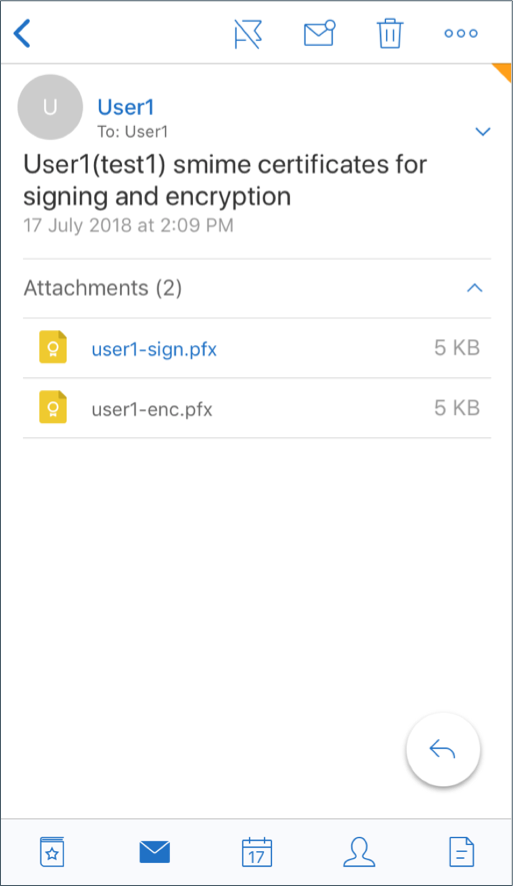

Lorsque tous les certificats sont exportés au format PFX, vous pouvez utiliser Outlook Web Access (OWA) pour les envoyer par courrier électronique. Le nom utilisé pour la connexion dans cet exemple est Utilisateur1, le courrier électronique envoyé contient les deux certificats.

Répétez la même procédure pour l’Utilisateur2 ou d’autres utilisateurs de votre domaine.

Activation de S/MIME sur Secure Mail pour iOS et Android

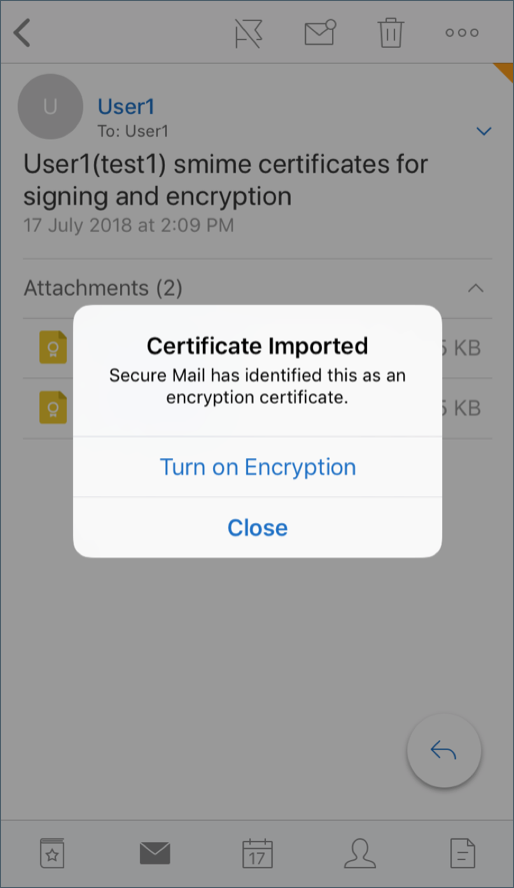

Une fois le message reçu, l’étape suivante consiste à ouvrir le message avec Secure Mail puis à activer S/MIME avec les certificats appropriés pour la signature et le cryptage.

Pour activer S/MIME avec des certificats de signature et de cryptage individuels

-

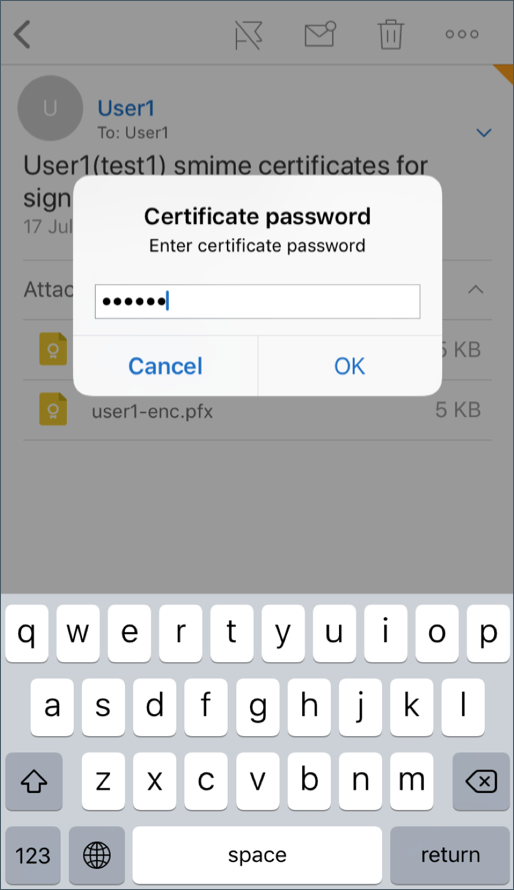

Ouvrez Secure Mail, accédez à l’e-mail contenant les certificats S/MIME.

-

Touchez le certificat de signature à télécharger et importer.

-

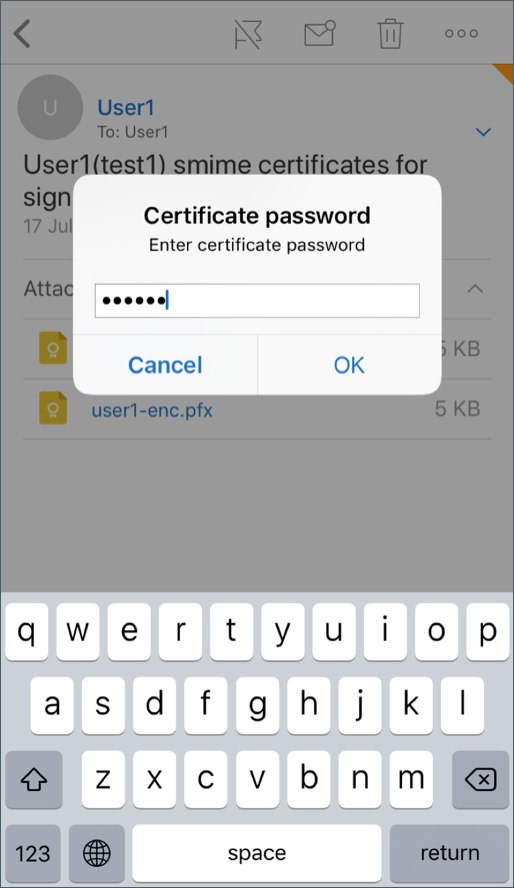

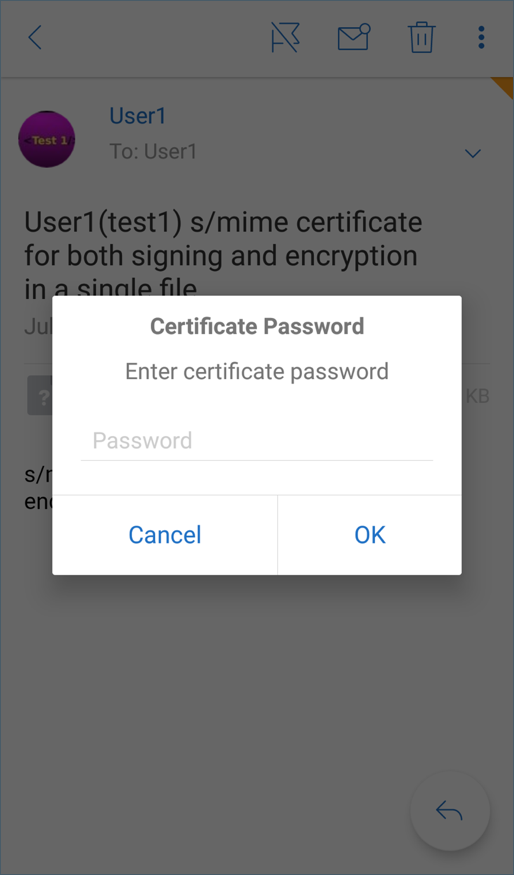

Tapez le mot de passe affecté à la clé privée lorsque le certificat de signature a été exporté depuis le serveur.

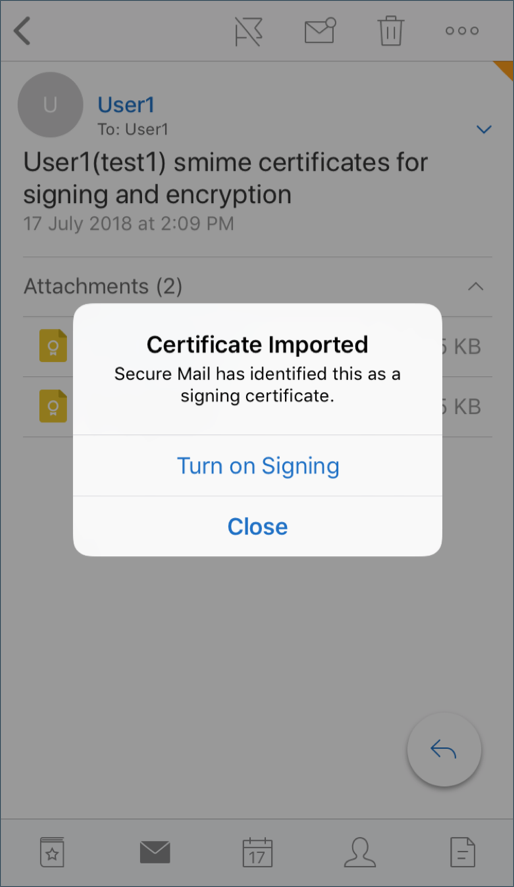

Votre certificat a été importé.

-

Touchez Activer la signature.

-

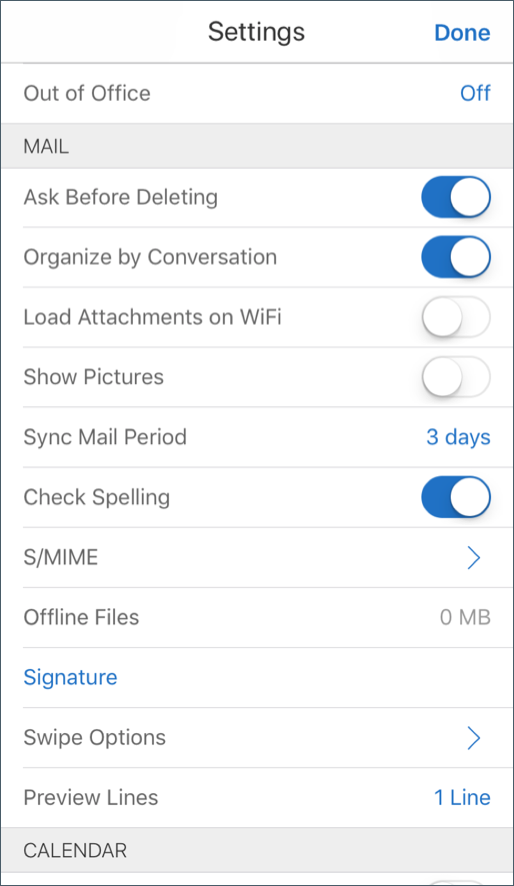

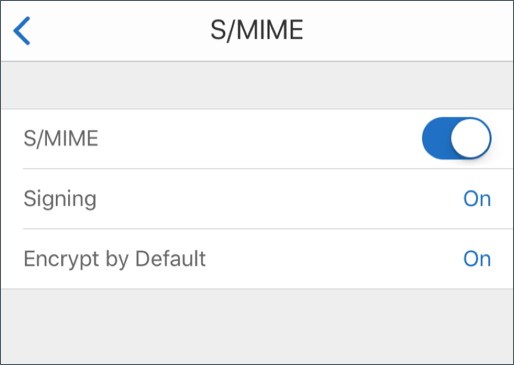

Vous pouvez aussi accéder à Paramètres (ou Réglages) > et S/MIME et toucher S/MIME pour activer le certificat de signature.

-

Dans l’écran Signature, vérifiez que le bon certificat de signature a été importé.

-

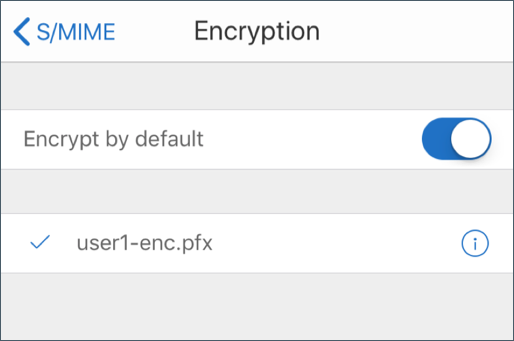

Revenez à l’e-mail et touchez le certificat de cryptage à télécharger et à importer.

-

Tapez le mot de passe affecté à la clé privée lorsque le certificat de cryptage a été exporté depuis le serveur.

Votre certificat a été importé.

-

Touchez Activer le cryptage.

-

Vous pouvez aussi accéder à Paramètres (ou Réglages) > et S/MIME et toucher S/MIME pour activer Crypter par défaut.

-

Dans l’écran Cryptage, vérifiez que le bon certificat de cryptage a été importé.

Remarque :

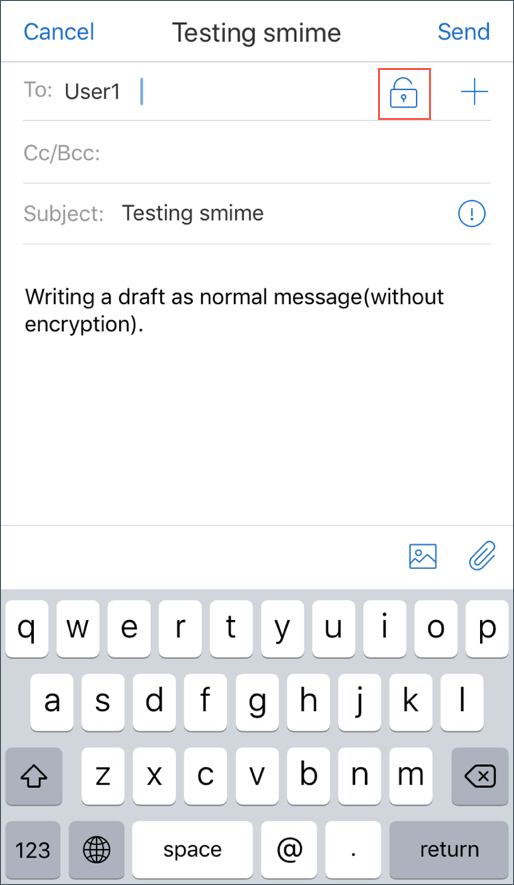

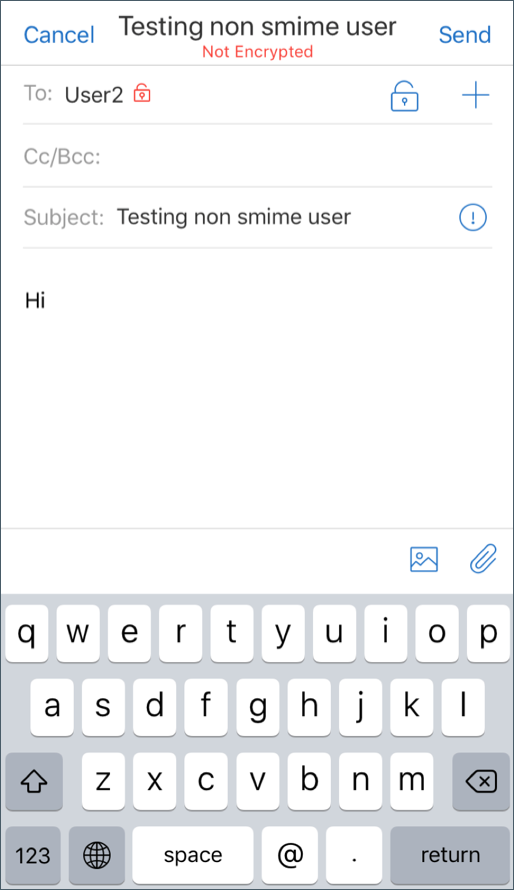

1. Si un e-mail est signé numériquement avec S/MIME, qu’il possède des pièces jointes, et que le destinataire n’a pas activé S/MIME, les pièces jointes ne seront pas reçues. Ce comportement est une limitation d’ActiveSync. Pour recevoir des messages S/MIME, activez S/MIME dans les paramètres de Secure Mail. 1. L'option **Crypter par défaut** vous permet de minimiser les étapes requises pour crypter votre e-mail. Si cette fonctionnalité est activée, votre e-mail sera crypté lors de sa rédaction. Si cette fonctionnalité est désactivée, votre e-mail ne sera pas crypté lors de sa rédaction et vous devez taper sur l'icône **Verrouiller** pour le crypter.

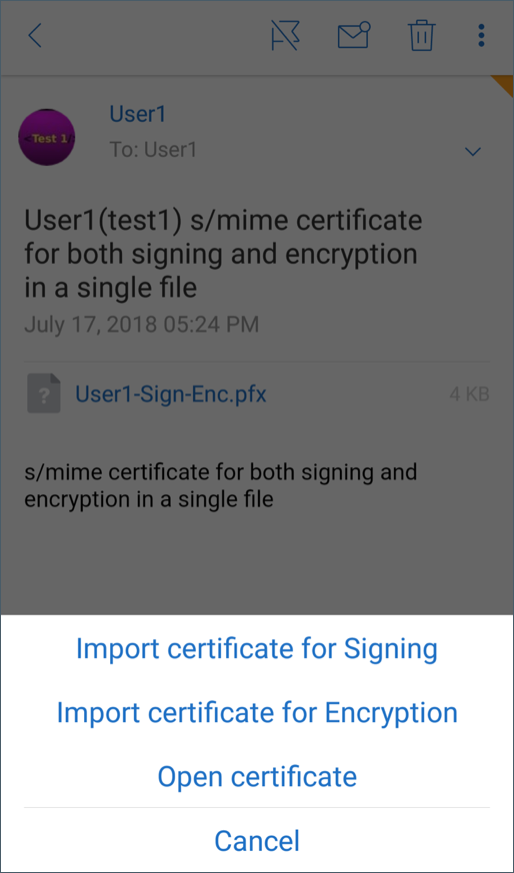

Pour activer S/MIME avec un seul certificat de signature et de cryptage

-

Ouvrez Secure Mail, accédez à l’e-mail contenant le certificat S/MIME.

-

Touchez le certificat S/MIME à télécharger et importer.

-

Tapez le mot de passe affecté à la clé privée lorsque le certificat a été exporté depuis le serveur.

-

Dans les options de certificat qui apparaissent, touchez l’option appropriée pour importer un certificat de signature ou un certificat de cryptage. Appuyez sur Ouvrir certificat pour afficher les détails du certificat.

Votre certificat a été importé.

Vous pouvez afficher les certificats importés en accédant à Paramètres (ou Réglages) > S/MIME

Test de S/MIME sur iOS et Android

Une fois que vous avez exécuté les étapes répertoriées dans la section précédente, votre destinataire peut lire votre e-mail signé et crypté.

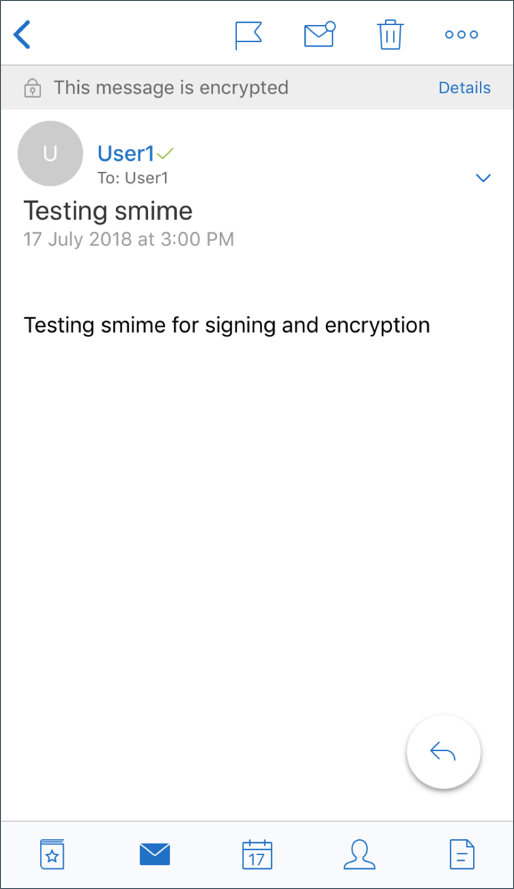

L’image suivante montre un exemple de message crypté lu par le destinataire.

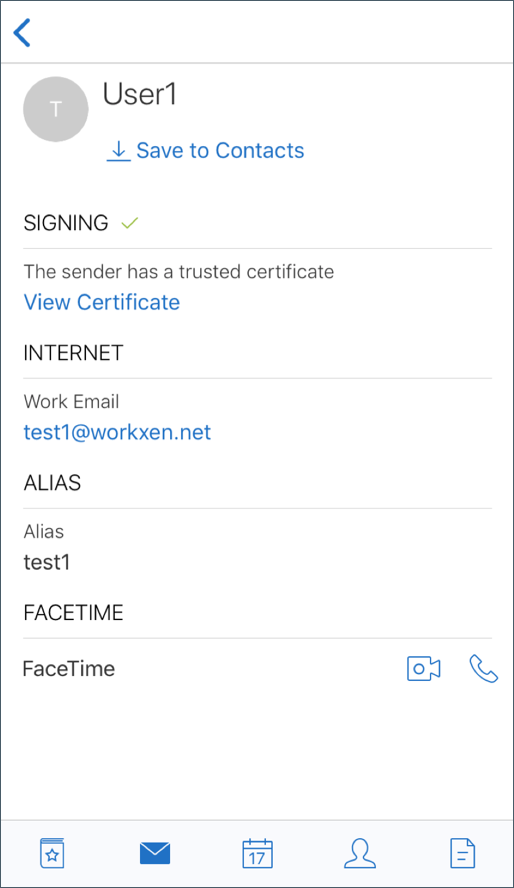

La figure suivante montre un exemple de vérification du certificat de signature approuvé.

Secure Mail recherche dans le domaine Active Directory les certificats de cryptage public des destinataires. Si un utilisateur envoie un message crypté à un destinataire qui ne dispose pas d’une clé de cryptage publique valide, le message n’est pas crypté. Dans un message de groupe, il suffit qu’un seul destinataire ne dispose pas d’une clé valide pour que le message envoyé à tous les destinataires ne soit pas crypté.

Configuration de sources de certificat public

Pour utiliser les certificats publics S/MIME, configurez la source du certificat public S/MIME, l’adresse du serveur LDAP, le nom unique de base LDAP et les stratégies Accès anonyme à LDAP.

En plus des stratégies applicatives, procédez comme suit.

- Si les serveurs LDAP sont publics, assurez-vous que le trafic est directement acheminé aux serveurs LDAP. Pour ce faire, configurez la stratégie réseau de Secure Mail sur Tunnélisé vers le réseau interne et configurez le split DNS pour Citrix ADC.

- Si les serveurs LDAP sont hébergés sur un réseau interne, procédez comme suit :

- Pour iOS, assurez-vous de ne pas configurer la stratégie Passerelle des services réseau d’arrière-plan. Si vous configurez la stratégie, les utilisateurs reçoivent des invites d’authentification fréquentes.

- Pour Android, assurez-vous d’ajouter l’URL du serveur LDAP dans la liste pour la stratégie Passerelle des services réseau d’arrière-plan.

Dans cet article

- Intégration avec un fournisseur d’identité numérique

- Logiciels requis

- Configuration de l’intégration

- Utilisation d’informations d’identification dérivées

- Distribution de certificats par e-mail

- Logiciels requis

- Activation de l’inscription Web aux Services de certificats Microsoft

- Vérification de vos paramètres d’authentification dans IIS

- Création de nouveaux modèles de certificats

- Demande de certificats utilisateur

- Validation des certificats publiés

- Exportation des certificats utilisateur

- Envoi des certificats par courrier électronique

- Activation de S/MIME sur Secure Mail pour iOS et Android

- Test de S/MIME sur iOS et Android

- Configuration de sources de certificat public