Accès intelligent à l’aide de l’authentification adaptative

Les clients Citrix Cloud peuvent fournir un accès intelligent (accès adaptatif) aux ressources Citrix DaaS (applications et bureaux virtuels) ou au service Secure Private Access à l’aide de l’authentification adaptative en tant qu’IdP auprès de Citrix Workspace.

La fonctionnalité Smart Access permet au service d’authentification adaptative de transmettre toutes les informations de stratégie concernant l’utilisateur à Citrix Workspace ou Citrix DaaS. Le service d’authentification adaptative peut fournir la position de l’appareil (EPA), la localisation du réseau (à l’intérieur ou à l’extérieur du réseau de l’entreprise, géolocalisation), les attributs des utilisateurs tels que les groupes d’utilisateurs, l’heure de la journée ou une combinaison de ces paramètres dans le cadre des informations de stratégie. L’administrateur Citrix DaaS peut ensuite utiliser ces informations de stratégie pour configurer l’accès contextuel aux applications et bureaux virtuels. Les applications et bureaux virtuels peuvent être énumérés ou non en fonction des paramètres précédents (stratégie d’accès). Certaines actions de l’utilisateur, telles que l’accès au presse-papiers, la redirection de l’imprimante, le lecteur client ou le mappage USB, peuvent également être contrôlées.

Exemples de cas d’utilisation :

- L’administrateur peut configurer le groupe d’applications pour qu’elles soient affichées ou accessibles uniquement à partir d’emplacements réseau spécifiques tels que le réseau d’entreprise.

- L’administrateur peut configurer le groupe d’applications pour qu’elles soient affichées ou accessibles uniquement à partir des appareils gérés par l’entreprise. Par exemple, les analyses EPA peuvent vérifier si l’appareil est géré par l’entreprise ou s’il s’agit d’un appareil BYOD. Sur la base des résultats de l’analyse EPA, les applications pertinentes peuvent être énumérées pour l’utilisateur.

Conditions préalables

- L’authentification adaptative en tant que fournisseur d’identité doit être configurée pour Citrix Workspace. Pour plus de détails, voir Service d’authentification adaptative.

- Le service d’authentification adaptative avec Citrix DaaS est opérationnel.

- La fonctionnalité Adaptive Access est activée. Pour plus de détails, voir Activer l’accès adaptatif.

Comprendre le flux d’événements pour un accès intelligent

- L’utilisateur se connecte à Citrix Workspace.

- L’utilisateur est redirigé vers le service d’authentification adaptative configuré en tant qu’IdP.

- L’utilisateur est invité à effectuer une pré-authentification (EPA) ou une authentification.

- L’utilisateur est authentifié avec succès.

- Les stratégies d’accès intelligentes sont évaluées en fonction de la configuration et des balises sont associées à la session utilisateur.

- Le service d’authentification adaptative envoie les balises au service Citrix Graph. L’utilisateur est redirigé vers la page d’accueil de Citrix Workspace.

- Citrix Workspace récupère les informations de stratégie pour cette session utilisateur, fait correspondre le filtre et évalue les applications ou les bureaux qui doivent être énumérés.

- L’administrateur configure la stratégie d’accès sur Citrix DaaS afin de restreindre l’accès ICA aux utilisateurs.

Configuration des stratégies d’accès intelligentes sur les instances d’authentification adaptative

La configuration des stratégies d’accès intelligentes sur une instance d’authentification adaptative est un processus en deux étapes :

- Définissez des stratégies d’accès intelligentes à l’aide de balises d’accès intelligentes sur les instances d’authentification adaptative. Par exemple, reportez-vous à l’étape 1.

- Définissez les mêmes balises sur votre DAAS/Secure Private Access pour l’accès aux ressources. Par exemple, reportez-vous à l’étape 2.

Cas d’utilisation 1 : configurer une stratégie d’accès intelligente pour autoriser l’accès aux utilisateurs qui se connectent depuis le navigateur Chrome et leur bloquer l’accès au presse-papiers

Étape 1 : configurer les stratégies d’accès intelligentes avec des balises actives sur l’instance d’authentification adaptative

- Connectez-vous à l’instance Adaptive Authentication.

- Accédez au serveur virtuel d’authentification adaptative (Sécurité > AAA - Trafic des applications > Serveurs virtuels).

- Sélectionnez le serveur virtuel d’authentification, puis cliquez sur Modifier.

- Cliquez sur Stratégies d’accès intelligentes.

- Définissez l’expression de la stratégie en fonction de vos besoins.

- Cliquez sur Add Binding.

- Dans Sélectionner une stratégie, cliquez sur Ajouter.

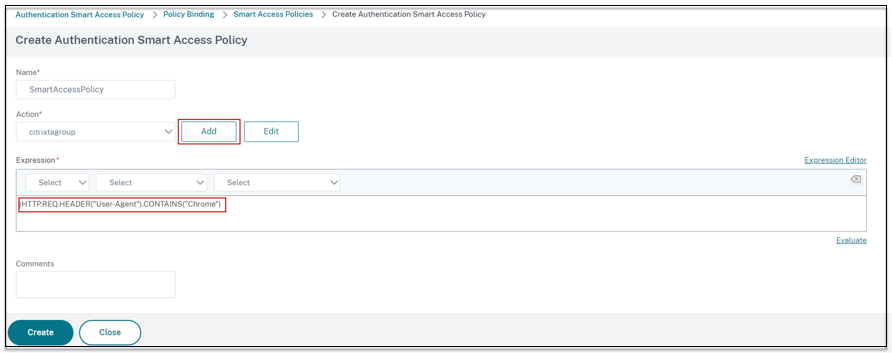

- Entrez un nom pour la stratégie d’accès intelligent.

- Définissez l’expression.

Pour donner l’exemple d’autoriser l’accès aux utilisateurs qui se connectent depuis un navigateur Chrome, entrez l’expression

HTTP.REQ.HEADER("User-Agent").CONTAINS("Chrome")De même, vous pouvez créer des expressions en fonction de l’heure, de la connexion utilisateur, du groupe d’authentification et d’autorisation, ainsi que d’autres options.

-

Créez maintenant des balises actives et liez ces balises à la stratégie d’accès intelligente.

- Dans Action, cliquez sur Ajouter.

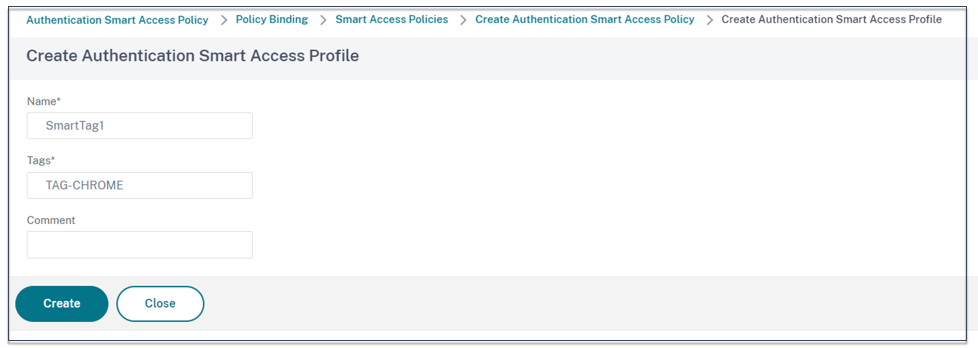

- Dans Nom, tapez un nom pour le profil d’accès intelligent.

- Dans Tags, définissez les balises d’accès intelligentes. Par exemple, TAG-CHROME.

- Cliquez sur Créer.

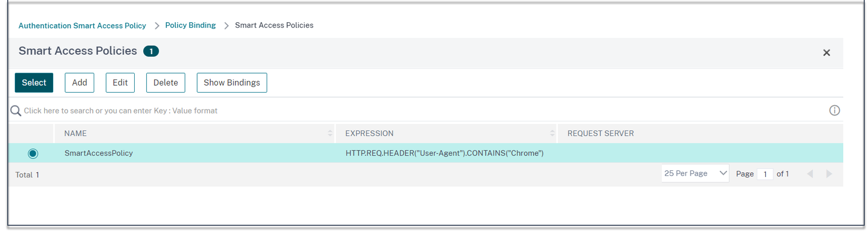

- Sélectionnez la stratégie d’accès intelligente et cliquez sur Ajouter une liaison.

- Liez cette étiquette d’accès intelligent à la stratégie d’accès intelligente créée précédemment.

Remarque :

Vous pouvez également créer une stratégie d’accès intelligente dans Sécurité > AAA - Trafic des applications > Stratégies > Authentification > Stratégies avancées > Accès intelligent > Stratégies, puis la lier au serveur virtuel d’authentification.

Étape 2 : définir des balises d’accès intelligentes dans DaaS Studio

- Ajoutez les stratégies avec la balise intelligente « TAG-CHROME ». Pour plus de détails, consultez la section Définir des balises dans Citrix Studio.

Cas d’utilisation 2 : configurer des stratégies d’accès intelligentes en fonction des résultats de l’EPA, pour la post-authentification

Étape 1 : configurer les stratégies d’accès intelligentes avec des balises actives sur l’instance d’authentification adaptative

Pour un accès intelligent basé sur des conditions telles que l’analyse des points finaux, configurez le flux nFactor, définissez une action EPA, puis ajoutez le groupe par défaut.

Pour configurer l’EPA en tant que facteur dans le flux nFactor, voir Configurer l’EPA en tant que facteur.

Flux logique

- L’utilisateur accède à l’URL de l’espace de travail.

- L’utilisateur est redirigé vers Adaptive Authentication for Authentication/EPA.

- L’analyse du point final est effectuée sur l’utilisateur final et les résultats sont stockés en ajoutant l’utilisateur au groupe par défaut défini.

- L’utilisateur est invité à passer au flux d’authentification suivant.

- Les stratégies d’accès intelligent sont évaluées et les balises d’accès intelligentes sont attribuées à l’utilisateur.

Configuration

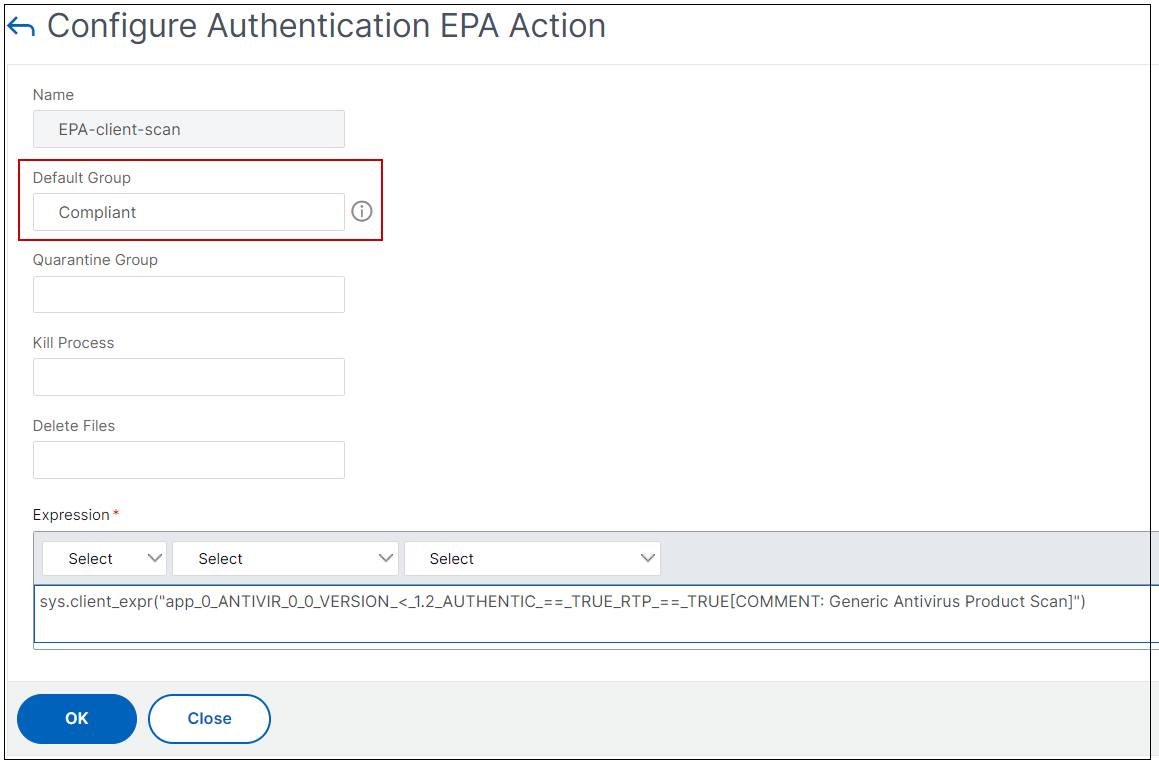

Les utilisateurs accédant à partir d’une machine sur laquelle un antivirus est installé doivent être marqués comme conformes et bénéficier d’un accès complet. Toutefois, les machines utilisateur dépourvues d’antivirus doivent être marquées comme non conformes et bénéficier d’un accès limité.

-

Créez une stratégie nFactor pour l’EPA. Pour plus de détails, voir Configurer l’EPA en tant que facteur.

Dans le flux nFactor, assurez-vous que le premier est un facteur d’authentification de l’utilisateur.

- Sélectionnez l’expression EPA pour vérifier si l’antivirus est présent ou non.

-

Dans l’action EPA, définissez le groupe par défaut.

L’utilisateur est ajouté à ce groupe par défaut si l’EPA s’exécute correctement.

-

Créez maintenant des stratégies d’accès intelligentes

- Connectez-vous à l’instance Adaptive Authentication.

- Accédez au serveur virtuel d’authentification adaptative (Sécurité > AAA - Trafic des applications > Serveurs virtuels).

- Sélectionnez le serveur virtuel d’authentification adaptative et cliquez sur Modifier.

- Cliquez sur Stratégies d’accès intelligentes.

-

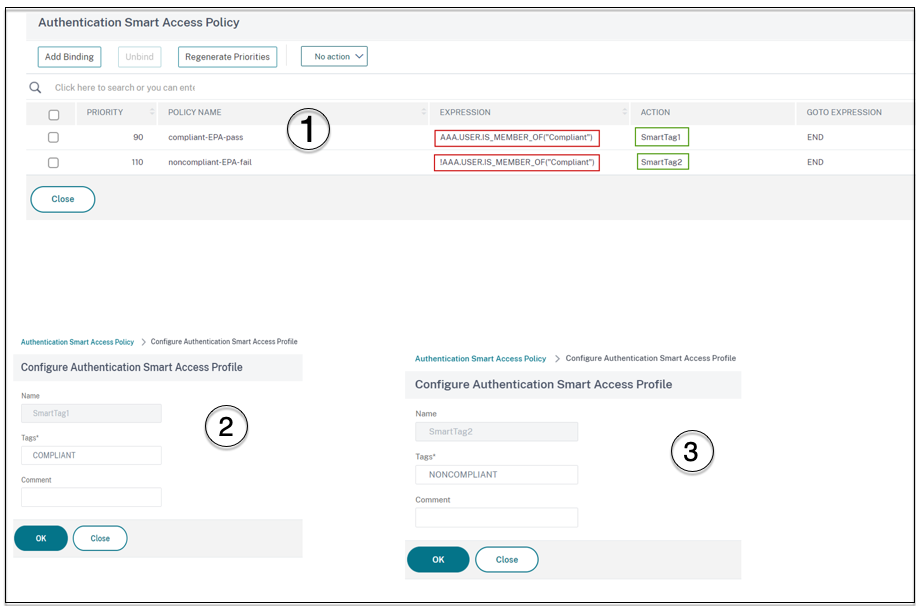

Créez deux stratégies d’accès intelligentes avec les expressions suivantes.

- AAA.USER.IS_MEMBER_OF (« Conforme ») - Pour la condition de réussite EPA de l’utilisateur

- ! AAA.USER.IS_MEMBER_OF (« Conforme ») — Conforme à la condition de défaillance EPA de l’utilisateur

-

Définissez des balises d’accès intelligentes pour ces deux stratégies.

Exemple :

- Nom du tag

SmartTag1avec le tag COMPLIANT pourAAA.USER.IS_MEMBER_OF (“Compliant”) - Nom du tag

SmartTag2avec le tag NON CONFORME pour!AAA.USER.IS_MEMBER_OF (“Compliant”)

- Nom du tag

La configuration de l’instance d’authentification adaptative avec des conditions telles que l’EPA pour l’accès intelligent est désormais terminée.

Vous pouvez configurer les balises et l’expression en fonction de vos besoins.

Étape 2 : configurer les balises d’accès intelligentes dans DaaS Studio

Ajoutez les stratégies avec les balises intelligentes « CONFORME » et « NON CONFORME » dans les groupes de mise à disposition respectifs. Pour plus de détails, consultez la section Définir des balises dans Citrix Studio.

Définition de balises dans DaaS studio

Définissez des balises dans les groupes de mise à disposition afin de restreindre l’énumération des applications pour les utilisateurs.

Exemple : les utilisateurs de BranchOffice doivent voir les applications du groupe Adaptive Access Delivery qui contient toutes les applications. En revanche, les utilisateurs de WorkFromHome doivent voir les applications de WFHDelivery Group.

- Connectez-vous à Citrix Cloud.

- Sélectionnez Mes services > DaaS.

- Cliquez sur Manage.

- Créez des groupes de mise à disposition selon vos besoins. Pour de plus amples informations, consultez la section Créer des groupes de mise à disposition.

-

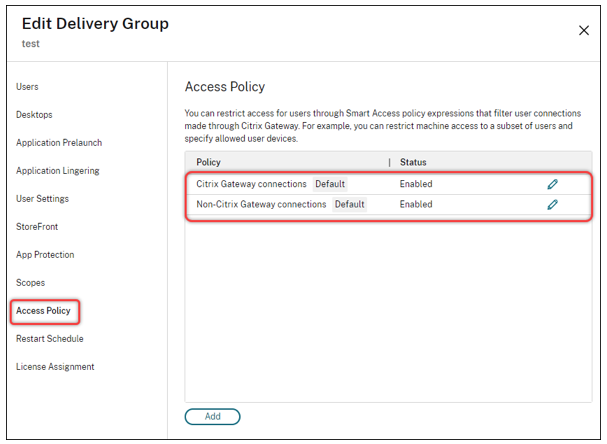

Sélectionnez le groupe de mise à disposition que vous avez créé et cliquez sur Modifier le groupe de mise à disposition.

- Cliquez sur Stratégie d’accès.

-

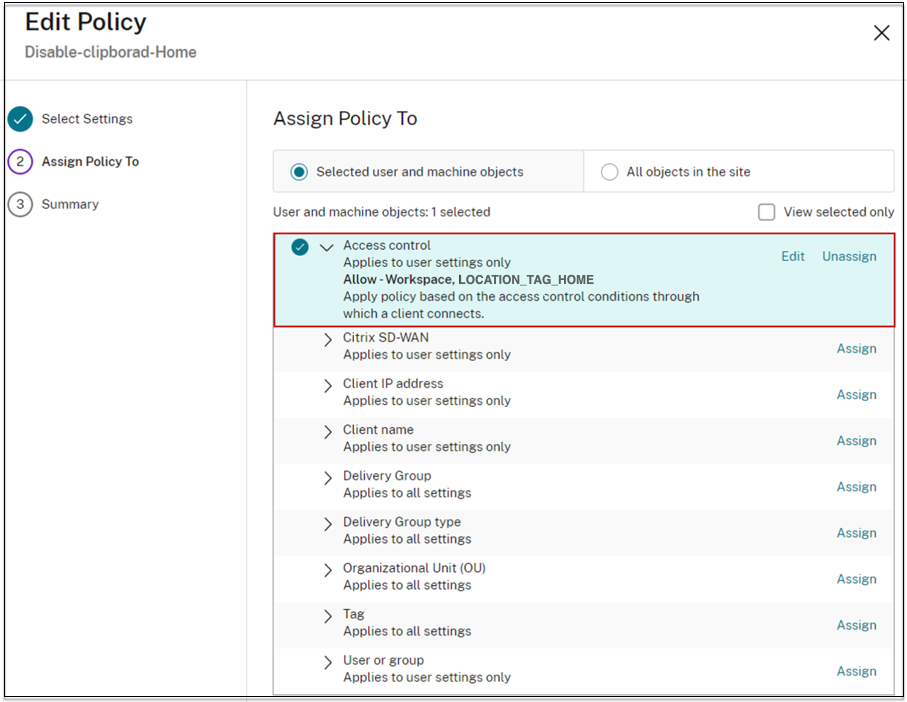

Pour les clients qui utilisent l’accès adaptatif dans la plate-forme Citrix Workspace, procédez comme suit pour restreindre l’accès d’un groupe de mise à disposition aux réseaux internes uniquement :

- Cliquez avec le bouton droit sur le groupe de mise à disposition et sélectionnez Modifier.

- Sélectionnez la stratégie d’accès dans le panneau de gauche.

- Cliquez sur l’icône Modifier pour modifier la stratégie de connexion par défaut de Citrix Gateway.

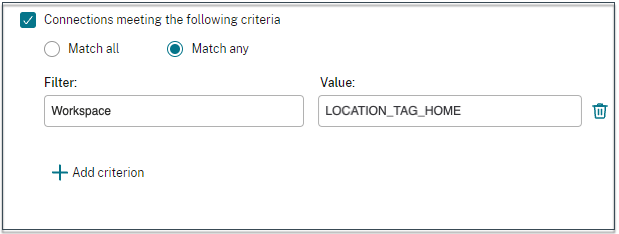

- Sur la page Modifier la stratégie, sélectionnez Connexions répondant aux critères suivants , sélectionnez Toutes lesconnexions, puis ajoutez les critères.

Pour les utilisateurs de WorkFromHome, entrez les valeurs suivantes dans le Delivery Controller correspondant.

Batterie : espace de travail

Filtre : LOCATION_TAG_HOME

Pour les utilisateurs de BranchOffice, entrez les valeurs suivantes dans le Delivery Controller correspondant.

Filtre : espace de travail

Valeur: LOCATION_TAG_BRANCHOFFICE

Vous pouvez désormais utiliser ces balises pour restreindre l’accès à vos applications.

Restreindre le type d’accès pour les applications fournies

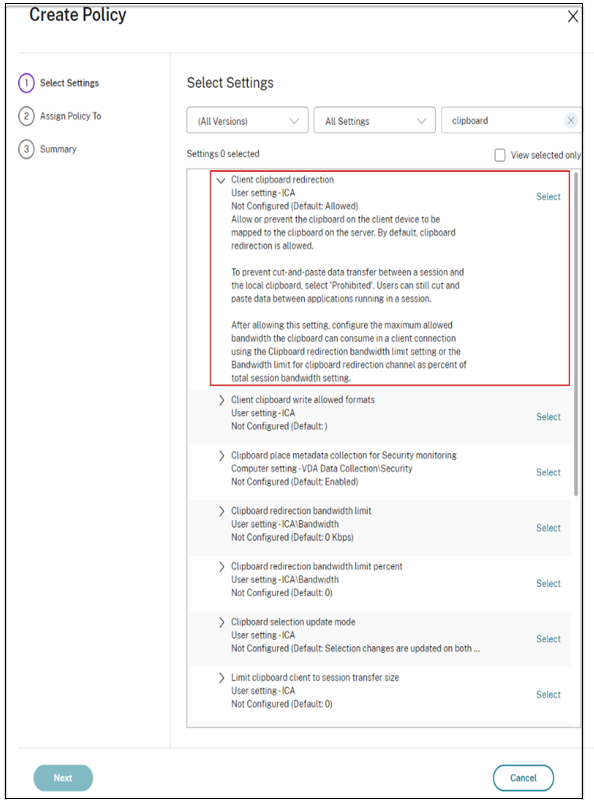

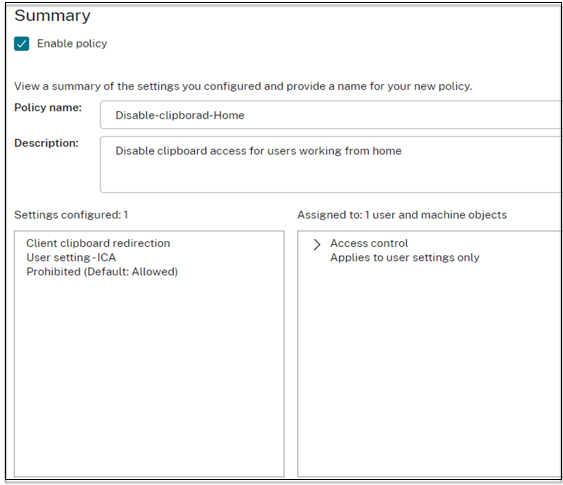

Exemple : les utilisateurs travaillant à domicile ne doivent pas disposer de droits sur le presse-papiers.

- Dans DaaS Studio, accédez à Stratégies et cliquez sur Créer unestratégie.

- Sur la page Créer une stratégie, sélectionnez le paramètre pour lequel vous souhaitez autoriser ou interdire l’accès.

-

cliquez sur Sélectionner.

- Sur la page Modifier les paramètres, cliquez sur Autorisé ou Interdit, puis sur Enregistrer.

- Cliquez sur Suivant.

-

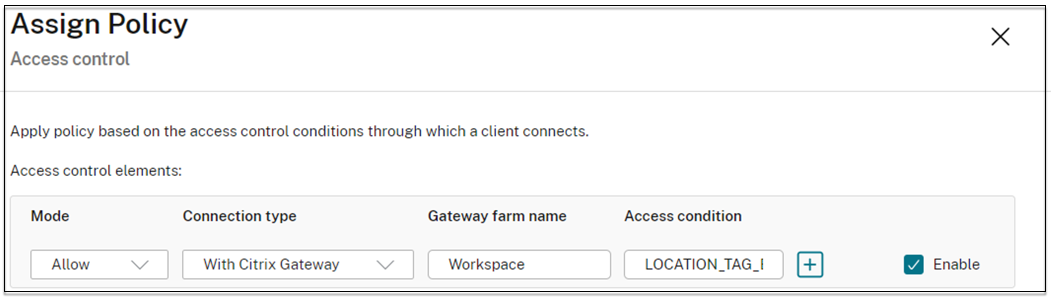

Sur la page Attribuer une stratégie à, sélectionnez Contrôle d’accès, puis cliquez sur Suivant.

- Définissez une stratégie avec les détails suivants :

- Mode : - Autoriser

- Type de connexion : - Avec Citrix Gateway

- Nom de la ferme : - Workspace

- Condition d’accès : LOCATION_TAG_HOME (en majuscules)

- Cliquez sur Suivant et saisissez le nom de la stratégie.

- Cliquez sur Terminer.

Vous êtes maintenant prêt à tester votre accès.

Résolution des erreurs courantes

-

Problème : le message « Impossible de terminer votre demande » s’affiche.

Résolution

- Assurez-vous que l’accès adaptatif est activé. Pour plus de détails, voir Activer l’accès adaptatif.

- Si la fonctionnalité n’est pas activée, contactez le support Citrix.

-

Problème : aucune application ni aucun ordinateur de bureau n’est publié.

Ce problème peut se produire si les balises actives ne sont pas transférées de l’authentification adaptative vers l’espace de travail ou ne sont pas reçues par le DaaS ou Secure Private Access.

Résolution :

- Vérifiez si les stratégies d’accès intelligentes sont touchées. Pour plus d’informations, consultez la section https://support.citrix.com/article/CTX138840.

- Vérifiez si l’instance Citrix Adaptive Authentication est capable de se connecter à

cas.citrix.com. -

Consultez l’instance d’authentification adaptative pour plus de détails sur les balises intelligentes.

- Assurez-vous que dans la commande

set audit syslogParams, le paramètre LogLevel est défini surALLsur toutes les instances. -

Connectez-vous à l’instance principale d’authentification adaptative à l’aide de Putty.

Taper une commande shell

cd /var/logcat ns.log | more or cat ns.log | grep -I “smartaccess”

- Assurez-vous que dans la commande

- Si cela ne permet pas de résoudre le problème, contactez le support Citrix.

Changements de configuration pour une configuration à haute disponibilité

Il peut arriver que la synchronisation des fichiers soit retardée dans une configuration haute disponibilité dans les répertoires suivants. Par conséquent, les clés créées lors de l’enregistrement de Citrix ADM ne sont pas lues à temps.

- /var/mastools/conf/agent.conf

- /var/mastools/trust/.ssh/private.pem

- /var/mastools/trust/.ssh/public.pem

Pour résoudre le problème de synchronisation des fichiers, effectuez les étapes suivantes pour réexécuter la set cloud commande sur le périphérique secondaire.

> shell cat /var/mastools/conf/agent.conf

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<mps_agent>

<uuid>temp_str</uuid>

<url>fuji.agent.adm.cloud.com</url>

<customerid>customer_id</customerid>

<instanceid>instance_id</instanceid>

<servicename>MAS</servicename>

<download_service_url>download.citrixnetworkapistaging.net</download_service_url>

<abdp_url>fuji.agent.adm.cloud.com</abdp_url>

<msg_router_url>fuji.agent.adm.cloud.com</msg_router_url>

</mps_agent> Done

> set cloud param -CustomerID customer_id -InstanceID instance_id -Deployment Production

<!--NeedCopy-->

Dans cet article

- Conditions préalables

- Comprendre le flux d’événements pour un accès intelligent

-

Configuration des stratégies d’accès intelligentes sur les instances d’authentification adaptative

- Cas d’utilisation 1 : configurer une stratégie d’accès intelligente pour autoriser l’accès aux utilisateurs qui se connectent depuis le navigateur Chrome et leur bloquer l’accès au presse-papiers

- Cas d’utilisation 2 : configurer des stratégies d’accès intelligentes en fonction des résultats de l’EPA, pour la post-authentification

- Flux logique

- Configuration

- Définition de balises dans DaaS studio

- Résolution des erreurs courantes

- Changements de configuration pour une configuration à haute disponibilité