Configuration du service d’authentification adaptative

Les étapes de haut niveau suivantes sont nécessaires à la configuration du service d’authentification adaptative.

- Provisionnez une authentification adaptative

- Configuration des stratégies d’authentification adaptative

- Activer l’authentification adaptative pour Workspace

Pré-requis

- Réservez un nom de domaine complet pour votre instance Adaptive Authentication. Par exemple

aauth.xyz.com, en supposant quexyz.comc’est le domaine de votre entreprise. Ce nom de domaine complet est appelé nom de domaine complet du service d’authentification adaptative dans ce document et est utilisé lors du provisionnement de l’instance. Mappez le nom de domaine complet avec l’adresse IP publique du serveur virtuel IdP. Cette adresse IP est obtenue après le provisionnement à l’étape Télécharger le certificat . -

Procurez-vous un certificat pour aauth.xyz.com. Les certificats doivent contenir l’attribut SAN. Sinon, les certificats ne sont pas acceptés.

-

L’interface utilisateur d’authentification adaptative ne prend pas en charge le téléchargement de lots de certificats. Pour lier un certificat intermédiaire, consultez la section Configurer des certificats intermédiaires.

-

Choisissez votre type de connectivité pour la connectivité AD/RADIUS sur site. Les deux options suivantes sont disponibles. Si vous ne souhaitez pas que le centre de données soit accessible, utilisez le type de connectivité du connecteur.

- Citrix Cloud Connector : pour plus de détails, consultez Citrix Cloud Connector.

- Azure VNet peering : pour plus de détails, consultez Configuration de la connectivité aux serveurs d’authentification locaux à l’aide du peering AzureVNet.

- Configurez un serveur NTP (Network Time Protocol) pour éviter les décalages temporels. Pour plus de détails, consultez Comment synchroniser l’horloge système avec les serveurs du réseau.

Points à noter

- Citrix recommande de ne pas exécuter de configuration claire pour toute instance d’authentification adaptative ou de modifier toute configuration avec le préfixe

AA(par exemple, AAuthAutoConfig), y compris les certificats. Cela perturbe la gestion de l’authentification adaptative et l’accès des utilisateurs est impacté. Le seul moyen de récupérer est le reprovisionnement. - N’ajoutez pas SNIP ni aucune route supplémentaire sur l’instance Adaptive Authentication.

- L’authentification de l’utilisateur échoue si l’identifiant du client n’est pas entièrement en minuscules. Vous pouvez convertir votre identifiant en minuscules et le définir sur l’instance NetScaler à l’aide de la commande

set cloud parameter -customerID <all_lowercase_customerid>. - La configuration nFactor requise pour Citrix Workspace ou le service Citrix Secure Private Access est la seule configuration que les clients sont censés créer directement sur les instances. NetScaler ne contient actuellement aucun contrôle ou avertissement empêchant les administrateurs d’apporter ces modifications.

- Il est recommandé que toutes les configurations personnalisées soient effectuées dans l’interface utilisateur et non directement sur les instances d’authentification adaptative. En effet, les modifications apportées aux instances ne sont pas synchronisées automatiquement avec l’interface utilisateur et sont donc perdues.

- Ne mettez pas à niveau les instances Adaptive Authentication vers des versions RTM aléatoires. Toutes les mises à niveau sont gérées par Citrix Cloud.

- Seul un connecteur cloud basé sur Windows est pris en charge. L’appliance Connector n’est pas prise en charge dans cette version.

- Si vous êtes déjà client Citrix Cloud et que vous avez déjà configuré Azure AD (ou d’autres méthodes d’authentification), pour passer à l’authentification adaptative (par exemple, vérification de la posture de l’appareil), vous devez configurer l’authentification adaptative comme méthode d’authentification et configurer les stratégies d’authentification dans l’instance d’authentification adaptative. Pour plus de détails, consultez Connecter Citrix Cloud à Azure AD.

- Pour le déploiement du serveur RADIUS, ajoutez toutes les adresses IP privées du connecteur en tant que clients RADIUS sur le serveur RADIUS.

- Dans la version actuelle, l’agent ADM externe n’est pas autorisé et Citrix Analytics (CAS) n’est donc pas pris en charge.

- Le service NetScaler Application Delivery Management collecte la sauvegarde de votre instance d’authentification adaptative. Pour extraire la sauvegarde d’ADM, intégrez le service ADM. Pour plus de détails, voir Sauvegarde et restauration de la configuration. Citrix ne prend pas les sauvegardes explicitement à partir du service d’authentification adaptative. Les clients doivent effectuer la sauvegarde de leurs configurations à partir du service Application Delivery Management si nécessaire.

- Les instances d’authentification adaptative ne parviennent pas à établir le tunnel si un proxy est configuré dans la configuration du client. Par conséquent, il est recommandé de désactiver la configuration du proxy pour l’authentification adaptative.

- Si vous utilisez des services d’authentification tiers tels que SAML, l’authentification peut échouer si toutes les demandes ne sont pas trouvées. Par conséquent, il est recommandé aux clients d’ajouter un facteur supplémentaire tel que NOAUTH dans la configuration d’authentification multifactorielle pour répondre à toutes les demandes.

- Il est recommandé de garder le niveau du journal de débogage désactivé pendant les opérations normales et de ne l’activer que si nécessaire. Si le niveau du journal de débogage est toujours activé, cela entraîne une charge énorme sur le processeur de gestion. Cela peut entraîner des pannes du système lors de fortes charges de trafic. Pour plus d’informations, veuillez consulter l’article CTX222945.

Comment configurer le service d’authentification adaptative

Accéder à l’interface utilisateur Adaptive Authentication

Vous pouvez accéder à l’interface utilisateur Adaptive Authentication par l’une des méthodes suivantes.

- Saisissez manuellement l’URL https://adaptive-authentication.cloud.com.

-

Connectez-vous à l’aide de vos informations d’identification et sélectionnez un client.

Une fois que vous êtes authentifié avec succès, vous êtes redirigé vers l’interface utilisateur d’authentification adaptative.

OU

- Accédez à Citrix Cloud > Gestion des identités et des accès.

- Dans l’onglet Authentification, dans Authentification adaptative, cliquez sur le menu en ellipse et sélectionnez Gérer.

L’interface utilisateur Adaptive Authentication s’affiche.

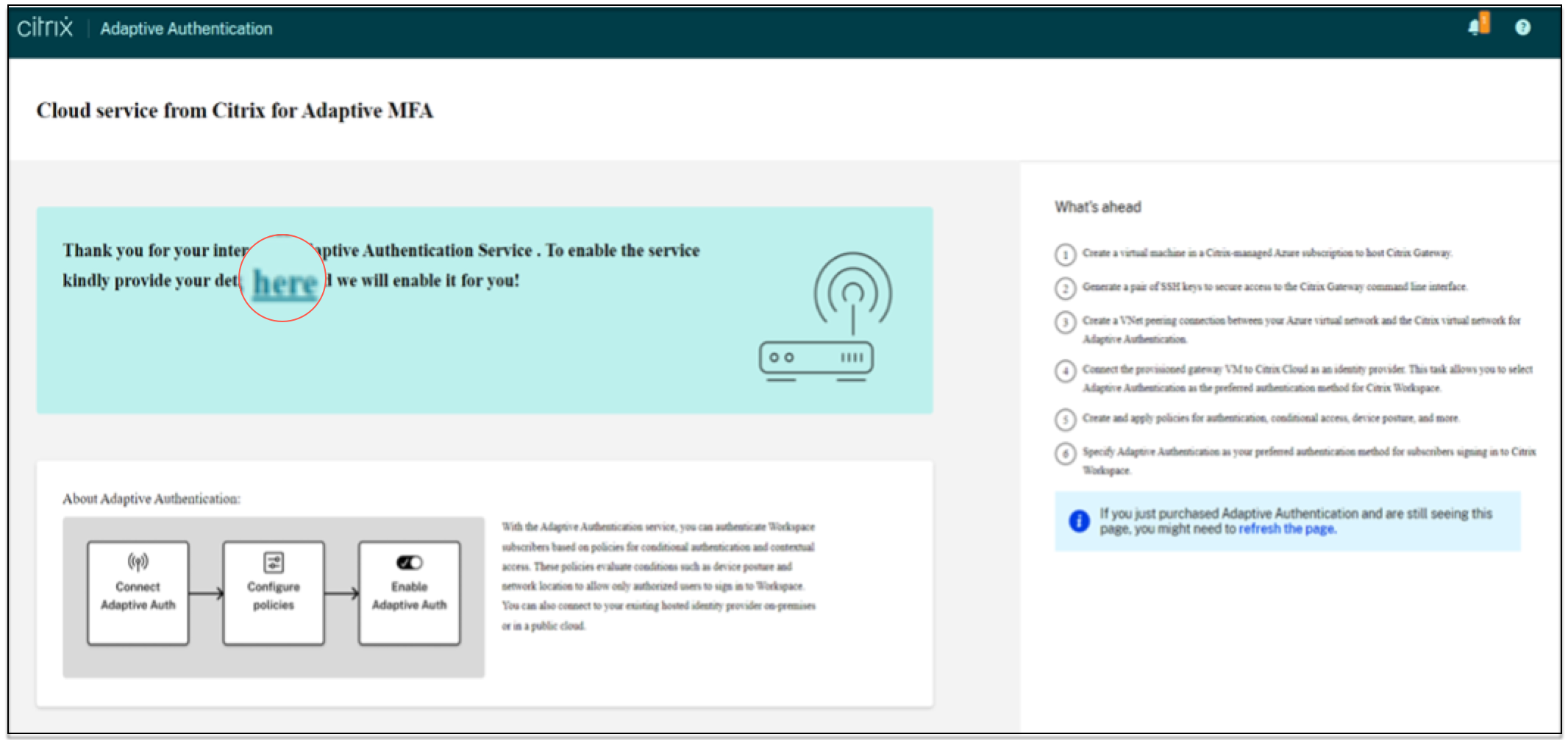

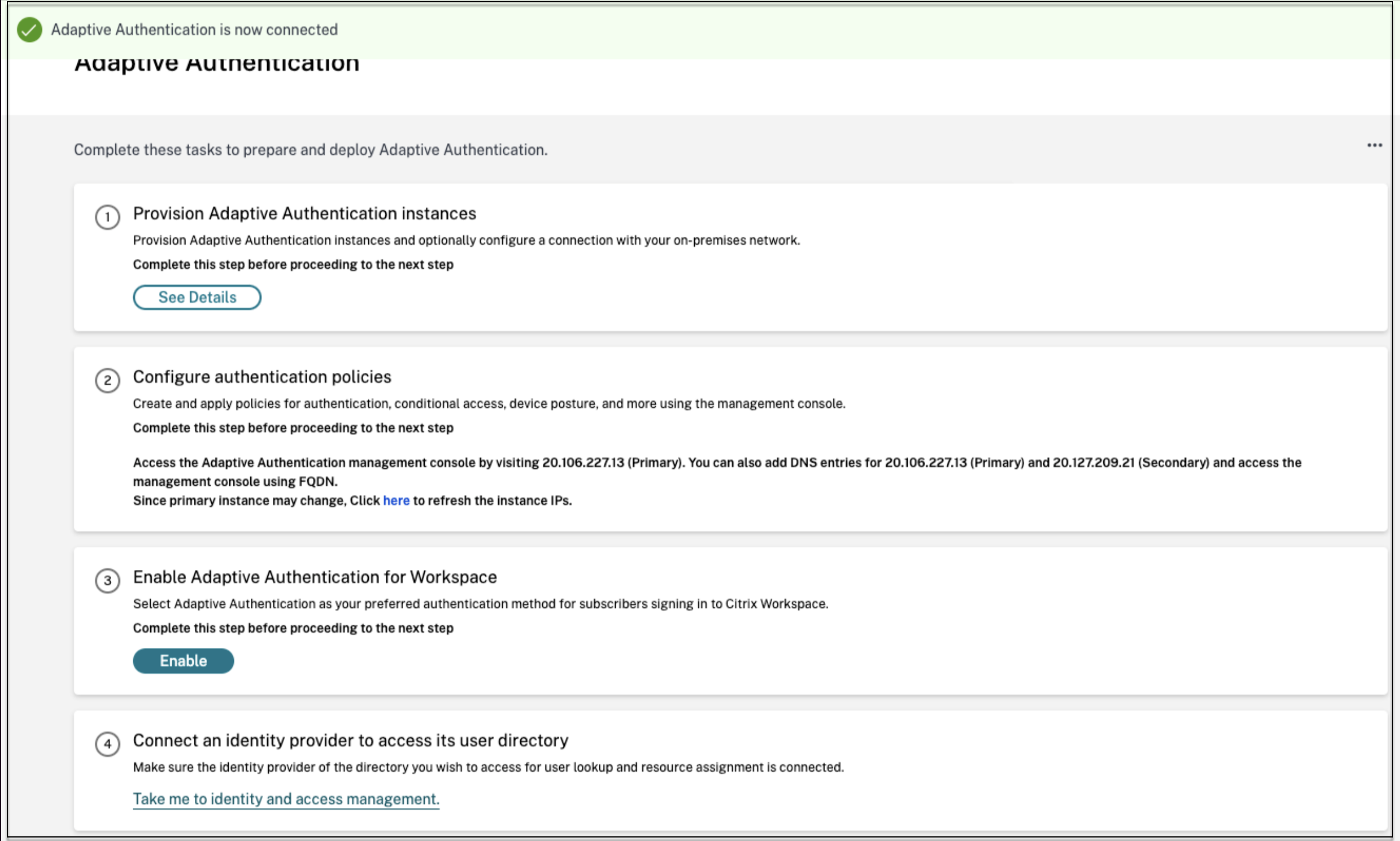

La figure suivante illustre les étapes de configuration de l’authentification adaptative.

Étape 1 : Provisionner l’authentification adaptative

Important :

les clients intéressés par le service d’authentification adaptative doivent cliquer sur le lien illustré dans la capture d’écran suivante et remplir le formulaire Podio. L’équipe Citrix Adaptive Authentication active ensuite le provisionnement des instances d’Authentification adaptative.

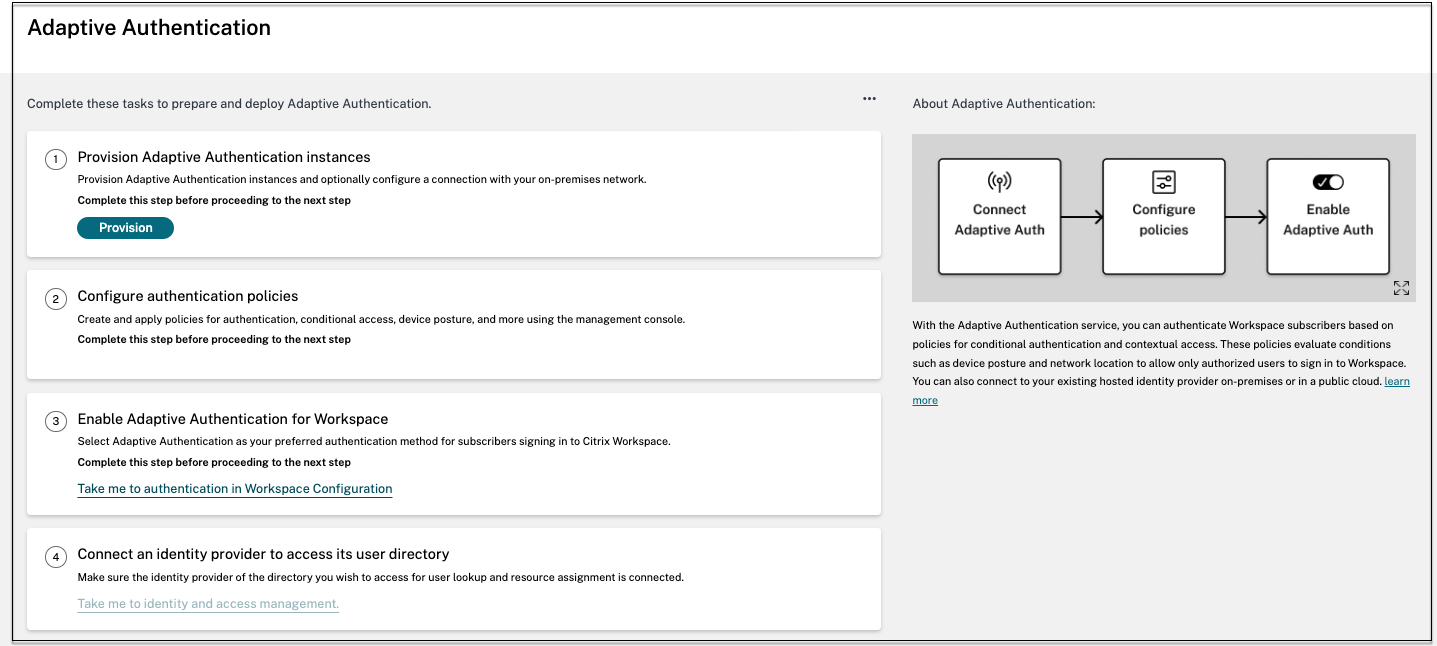

Procédez comme suit pour provisionner l’instance d’authentification adaptative :

- Dans l’interface utilisateur d’authentification adaptative, cliquez sur Provisionner

-

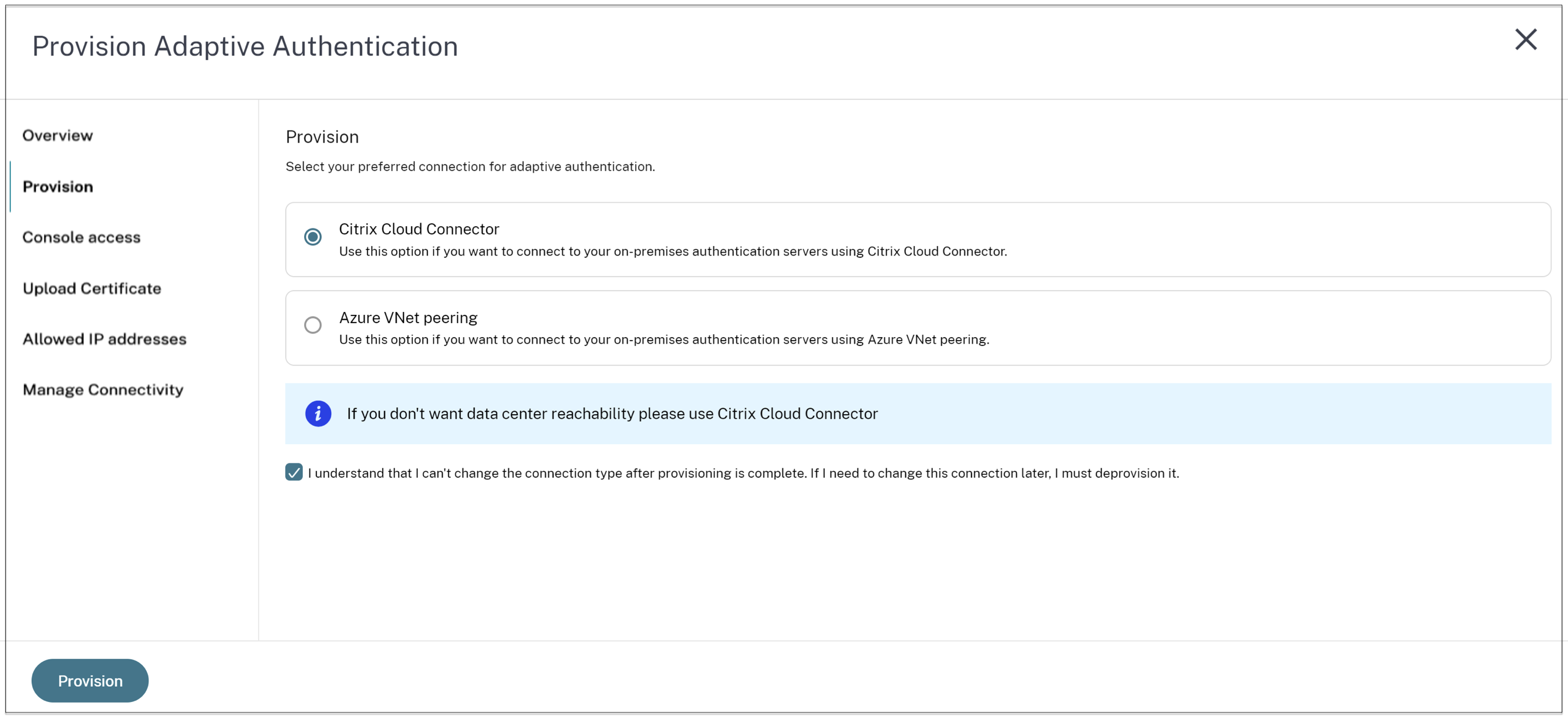

Sélectionnez la connexion préférée pour l’authentification adaptative.

-

Citrix Cloud Connector : pour ce type de connexion, vous devez configurer un connecteur sur votre réseau local. Citrix vous recommande de déployer au moins deux Citrix Cloud Connector dans votre environnement pour configurer la connexion à Citrix Gateway hébergé sur Azure. Vous devez autoriser votre Citrix Cloud Connector à accéder au domaine/URL que vous avez réservé à l’instance d’authentification adaptative. Par exemple, autorisez https://aauth.xyz.com/*.

Pour plus de détails sur Citrix Cloud Connector, consultez Citrix Cloud Connector.

-

Appairage de réseaux virtuels Azure : vous devez configurer la connectivité entre les serveurs à l’aide de l’appairage de réseaux virtuels Azure.

- Assurez-vous de disposer d’un compte d’abonnement Azure pour configurer la connectivité.

- Le réseau virtuel du client qui est appairé doit déjà disposer d’une passerelle VPN Azure provisionnée. Pour plus de détails, consultez https://docs.microsoft.com/en-us/azure/vpn-gateway/tutorial-site-to-site-portal.

Pour ajouter un Citrix Cloud Connector comme connexion préférée :

Effectuez les étapes suivantes.

- Sélectionnez l’option Citrix Cloud Connector, puis cochez la case du contrat utilisateur final.

- Cliquez sur Provisionner. La configuration du provisionnement peut prendre jusqu’à 30 minutes.

Remarque :

pour le type de connectivité du connecteur, assurez-vous que votre nom de domaine complet d’authentification adaptative est accessible depuis la machine virtuelle du connecteur après le provisionnement.

Pour configurer l’appairage de réseaux virtuels Azure :

Si vous sélectionnez l’ appairage de réseau virtuel Azure comme connexion, vous devez ajouter un bloc d’adresse CIDR de sous-réseau qui doit être utilisé pour provisionner l’instance Adaptive Authentication. Vous devez également vous assurer que le bloc d’adresse CIDR ne chevauche pas les autres plages réseau de votre organisation.

Pour plus de détails, consultez Configuration de la connectivité aux serveurs d’authentification locaux à l’aide de l’appairage de réseaux virtuels Azure.

-

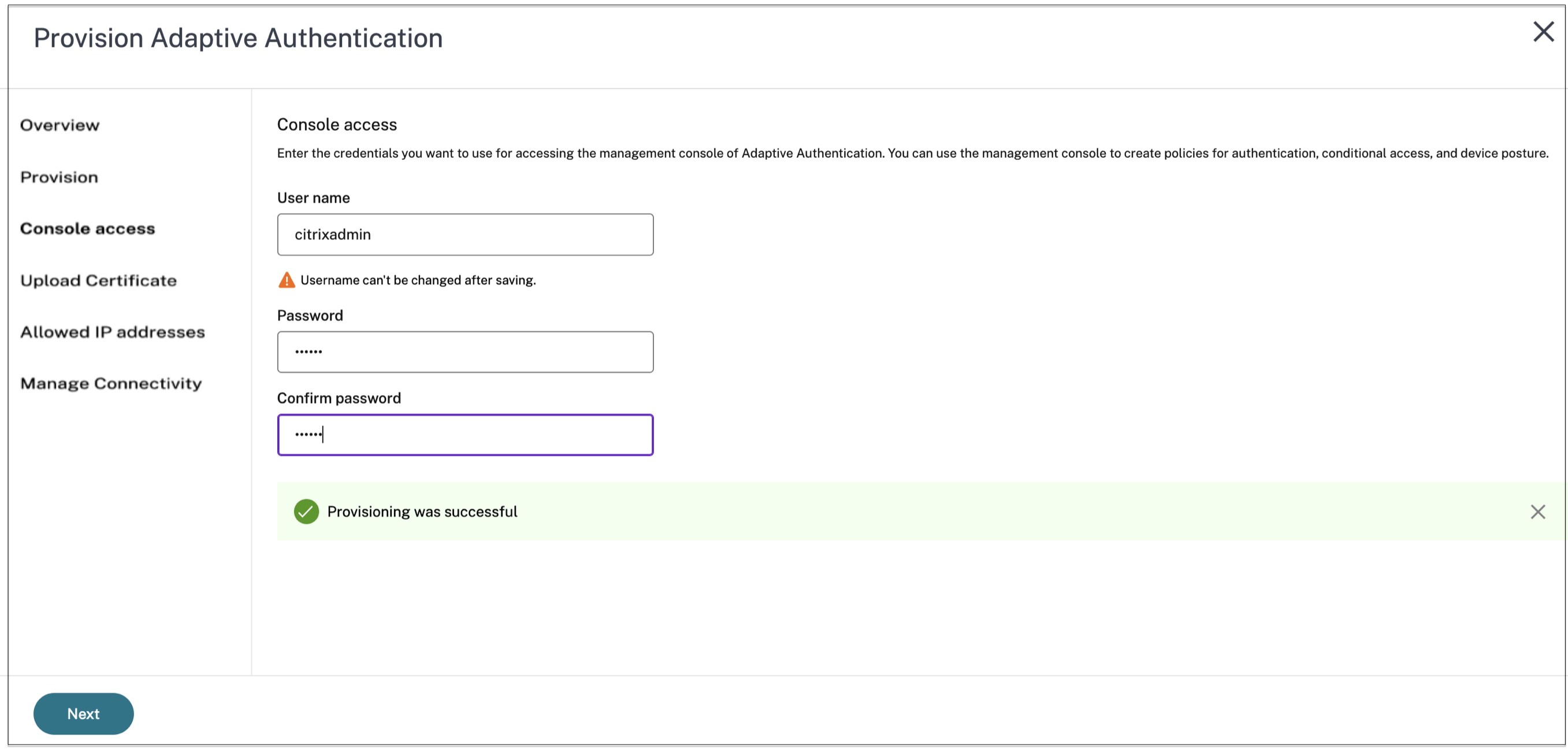

-

Configurez les informations d’identification pour accéder aux instances que vous avez activées pour l’authentification adaptative. Vous avez besoin de l’accès à la console de gestion pour créer des stratégies d’authentification, d’accès conditionnel, etc.

- Dans l’écran d’accès à la console, entrez le nom d’utilisateur et le mot de passe.

- Cliquez sur Suivant.

Remarque :

Les utilisateurs créés à partir de l’écran d’ accès à la console disposent de privilèges de « superutilisateur » qui ont accès au shell.

-

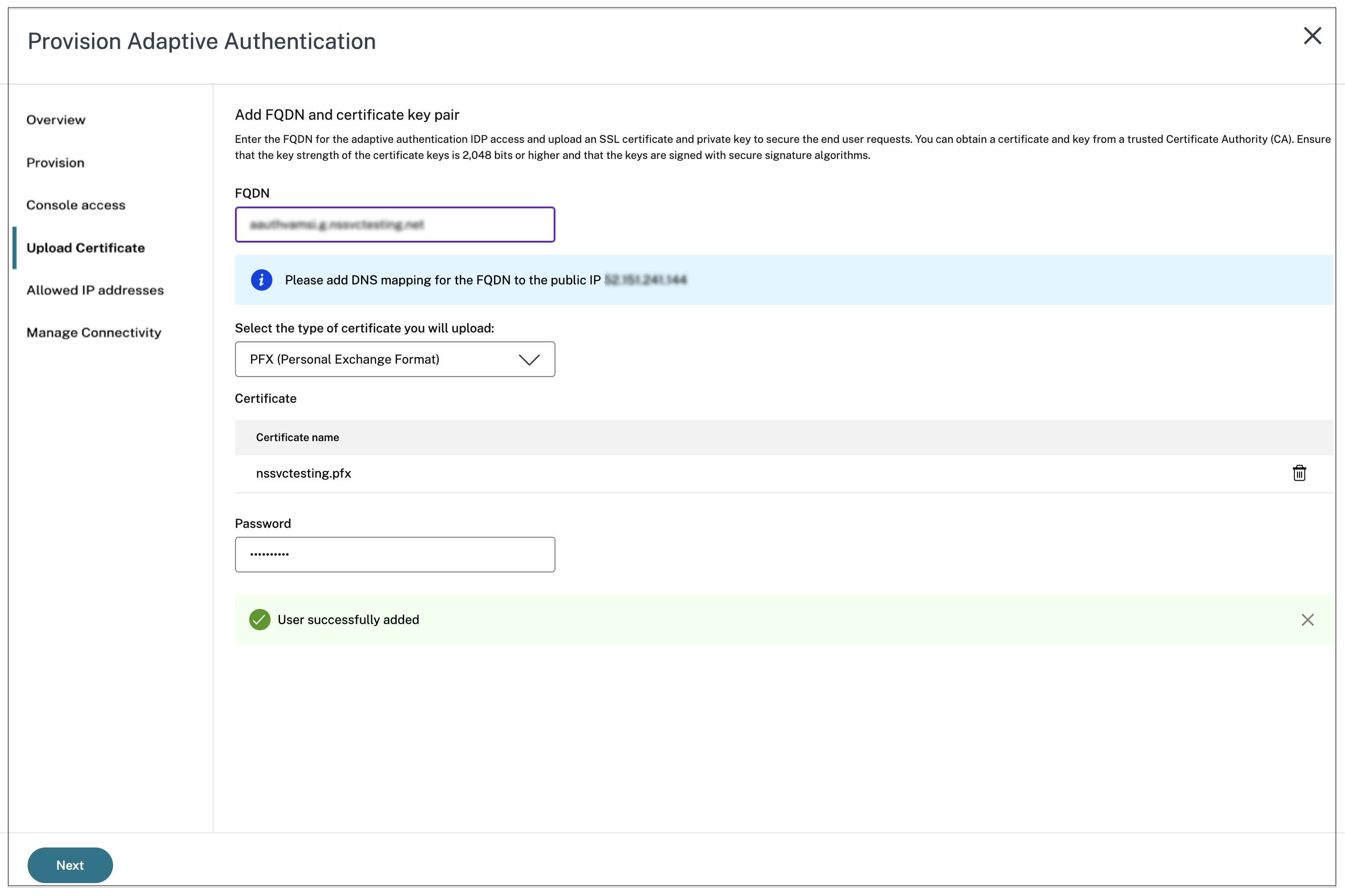

Ajoutez le nom de domaine complet du service Adaptive Authentication et chargez la paire de clés de certificat. Vous devez saisir le nom de domaine complet du service Adaptive Authentication de votre choix pour le serveur d’authentification accessible au public. Ce FQDN doit pouvoir être résolu publiquement.

- Dans l’écran Télécharger le certificat, entrez le nom de domaine complet que vous avez réservé pour l’authentification adaptative.

-

Sélectionnez le type de certificat.

- Le service d’authentification adaptative prend en charge les certificats de type PFX, PEM, DER pour le provisionnement des instances.

- Le bundle de certificats n’est pris en charge que pour les certificats de type PEM. Pour les autres types de bundle, Citrix recommande d’installer les certificats racine et intermédiaire et de les lier au certificat du serveur.

- Téléchargez le certificat et la clé.

Remarque :

-

Installez votre certificat intermédiaire sur l’instance Adaptive Authentication et associez-le au certificat du serveur.

1. Connectez-vous à l'instance Adaptive Authentication. 1. Accédez à **Gestion du trafic > SSL**. Pour plus de détails, consultez la section [Configuration des certificats intermédiaires](/en-us/citrix-gateway/current-release/install-citrix-gateway/certificate-management-on-citrix-gateway/configure-intermediate-certificate.html). - Seuls les certificats publics sont acceptés. Les certificats signés par des autorités de certification privées ou inconnues ne sont pas acceptés.

- La configuration des certificats ou les mises à jour des certificats doivent être effectuées uniquement à l’aide de l’interface utilisateur d’authentification adaptative. Ne le modifiez pas directement sur l’instance car cela pourrait entraîner des incohérences.

-

Téléchargez le certificat et la clé.

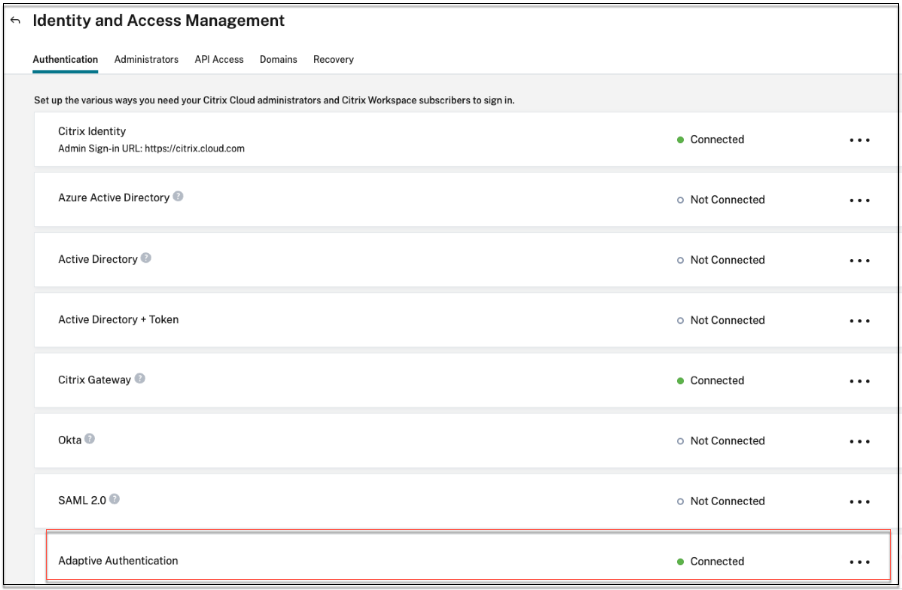

L’instance Adaptive Authentication est désormais connectée au service Identity and Access Management. L’état de la méthode d’authentification adaptative s’affiche comme Connecté.

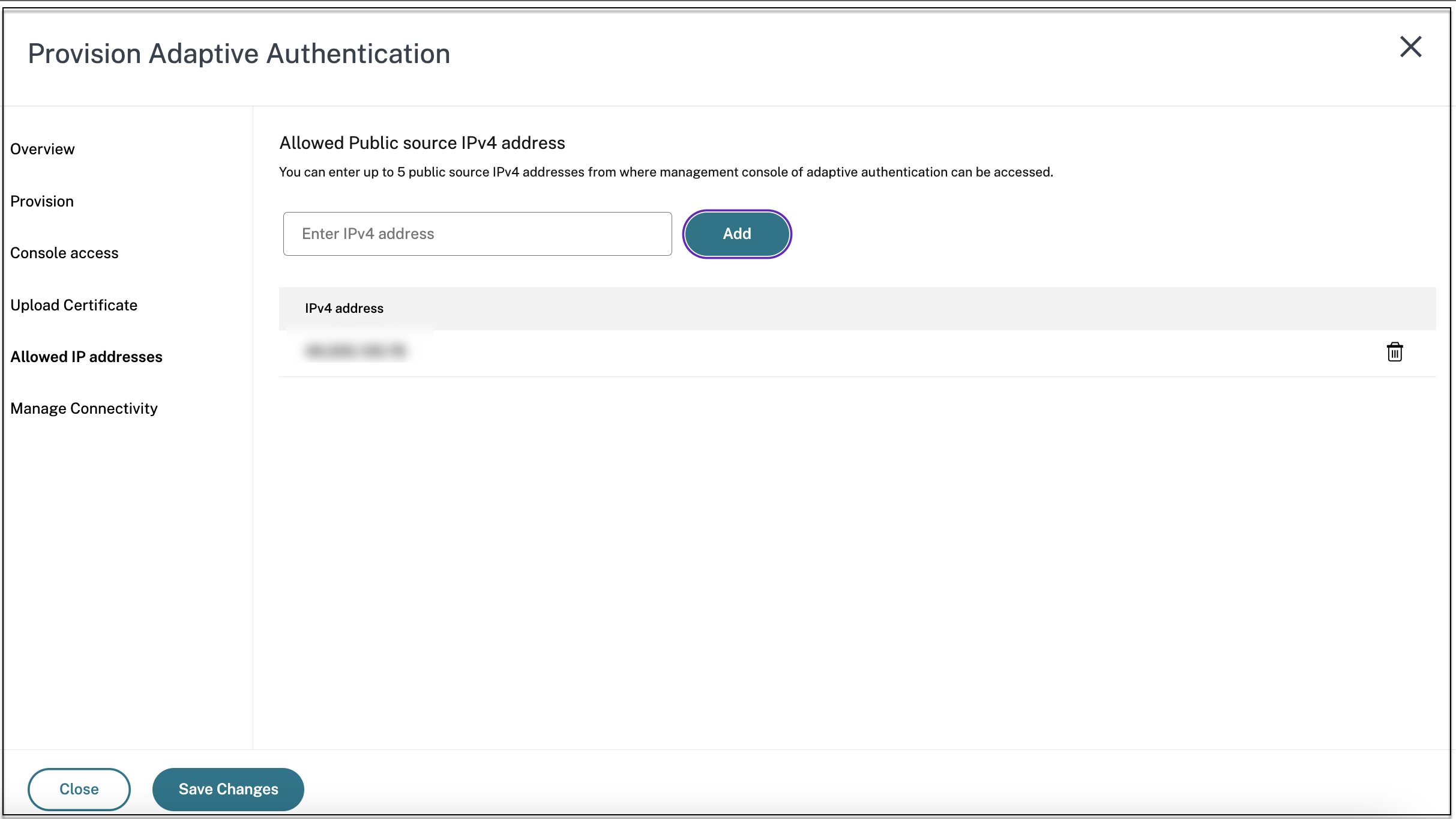

- Configurez une adresse IP permettant d’accéder à la console de gestion de l’authentification adaptative.

- Dans l’écran Adresses IP autorisées, pour chaque instance, entrez une adresse IP publique comme adresse IP de gestion. Pour restreindre l’accès à l’adresse IP de gestion, vous pouvez ajouter plusieurs adresses IP autorisées à accéder à la console de gestion.

- Pour ajouter plusieurs adresses IP, vous devez cliquer sur Ajouter, saisir l’adresse IP, puis cliquer sur Terminé. Cela doit être fait pour chaque adresse IP. Si vous ne cliquez pas sur le bouton OK, les adresses IP ne sont pas ajoutées à la base de données mais uniquement dans l’interface utilisateur.

-

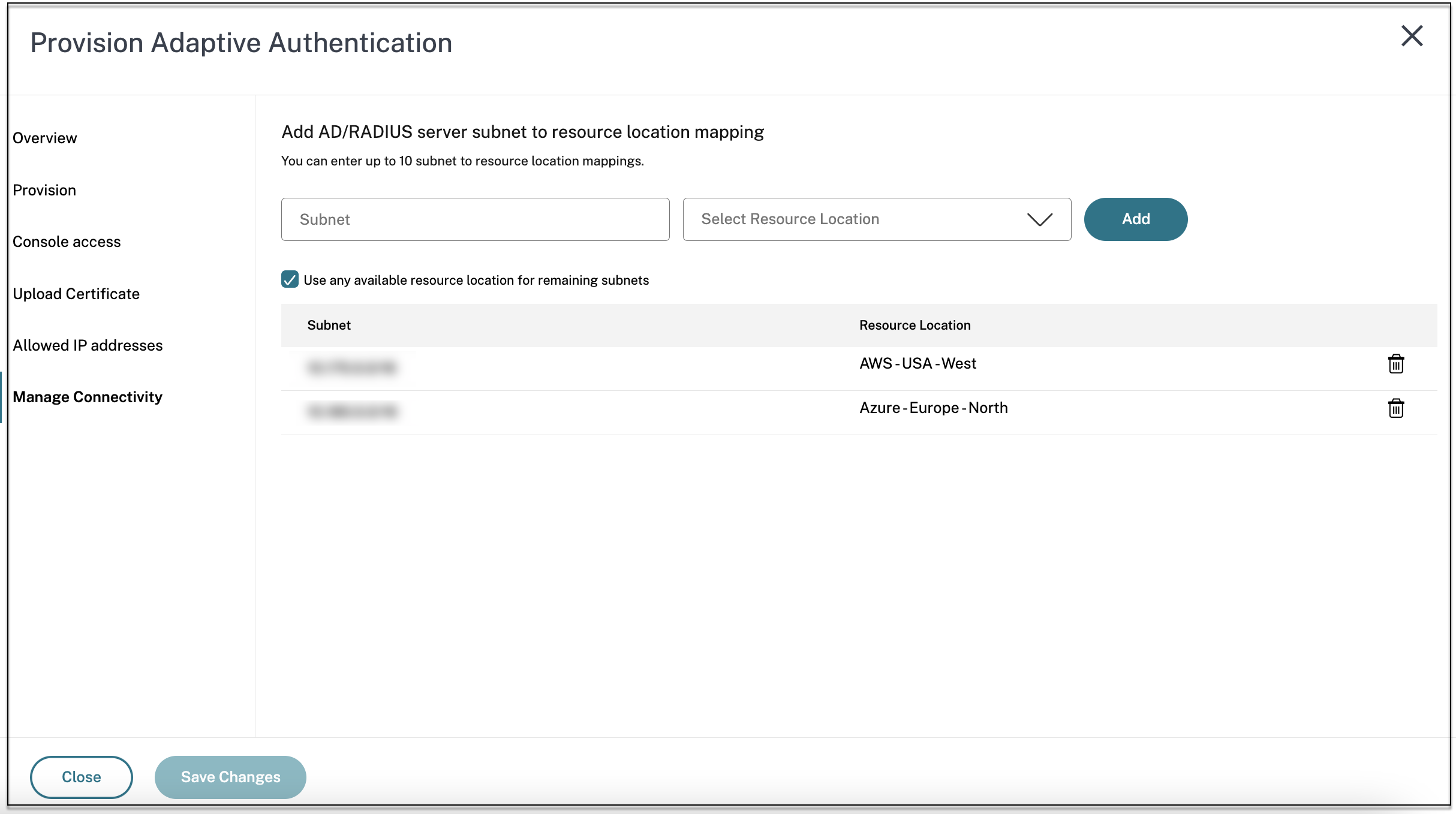

Si vous utilisez le type de connectivité du connecteur, spécifiez un ensemble d’emplacements de ressources (connecteurs) par lesquels les serveurs AD ou RADIUS sont accessibles. Si vous utilisez le type de connectivité d’appairage VNet, vous pouvez ignorer cette étape.

Les administrateurs peuvent choisir les connecteurs par lesquels les serveurs principaux AD et RADIUS doivent être accessibles. Pour activer cette fonctionnalité, les clients peuvent configurer un mappage entre les sous-réseaux de leurs serveurs AD/RADIUS principaux de telle sorte que si le trafic d’authentification relève d’un sous-réseau spécifique, ce trafic soit dirigé vers l’emplacement de ressources spécifique. Toutefois, si un emplacement de ressources n’est pas mappé à un sous-réseau, les administrateurs peuvent spécifier d’utiliser l’emplacement de ressource générique pour ces sous-réseaux.

Auparavant, le trafic d’authentification adaptative pour AD/RADIUS sur site était dirigé vers n’importe quel emplacement de ressources disponible à l’aide de la méthode circulaire. Cela a causé des problèmes aux clients disposant de plusieurs sites de ressources.

- Dans l’interface utilisateur de l’authentification adaptative, cliquez sur Gérer la connectivité.

-

Entrez les détails du sous-réseau et sélectionnez l’emplacement de ressources correspondant.

Remarque :

Si vous désactivez la case à cocher Utiliser n’importe quel emplacement de ressource disponible pour les sous-réseaux restants, seul le trafic dirigé vers les sous-réseaux configurés est tunnelisé.

- Cliquez sur Ajouter, puis sur Enregistrer les modifications.

Remarque :

- Seuls les sous-réseaux d’adresses IP RFC1918 sont autorisés.

- Le nombre de mappages de localisation des ressources du sous-réseau par client est limité à 10.

- Plusieurs sous-réseaux peuvent être mappés vers un seul emplacement de ressources.

- Les entrées dupliquées ne sont pas autorisées pour le même sous-réseau.

- Pour mettre à jour l’entrée du sous-réseau, supprimez l’entrée existante, puis mettez-la à jour.

- Si vous renommez ou supprimez l’emplacement des ressources, veillez à supprimer l’entrée de l’écran Gérer la connectivité de l’interface utilisateur d’authentification adaptative.

- Toute modification apportée au mappage de l’emplacement des ressources à l’aide des commandes CLI suivantes est remplacée par les modifications apportées depuis l’interface utilisateur (Adaptive Authentication Provisioning > Gérerla connectivité).

-

set cloudtunnel parameter -subnetResourceLocationMappings set policy expression aauth_allow_rfc1918_subnets <>set policy expression aauth_listen_policy_exp <>

-

Provisioning de l’authentification adaptative est désormais terminé.

Étape 2 : Configuration des stratégies d’authentification adaptative

Comment se connecter à votre instance d’authentification adaptative :

Après le provisionnement, vous pouvez accéder directement à l’adresse IP de gestion de l’authentification adaptative. Vous pouvez accéder à la console de gestion de l’authentification adaptative à l’aide du nom de domaine complet ou de votre adresse IP principale.

Important :

- Dans une configuration haute disponibilité, dans le cadre du processus de synchronisation, les certificats sont également synchronisés. Veillez donc à utiliser le certificat générique.

- Si vous avez besoin d’un certificat unique pour chaque nœud, chargez les fichiers et les clés du certificat dans n’importe quel dossier qui n’est pas synchronisé (par exemple, créez un dossier distinct (nosync_cert) dans le répertoire NSConfig/SSL), puis chargez le certificat de manière unique sur chaque nœud.

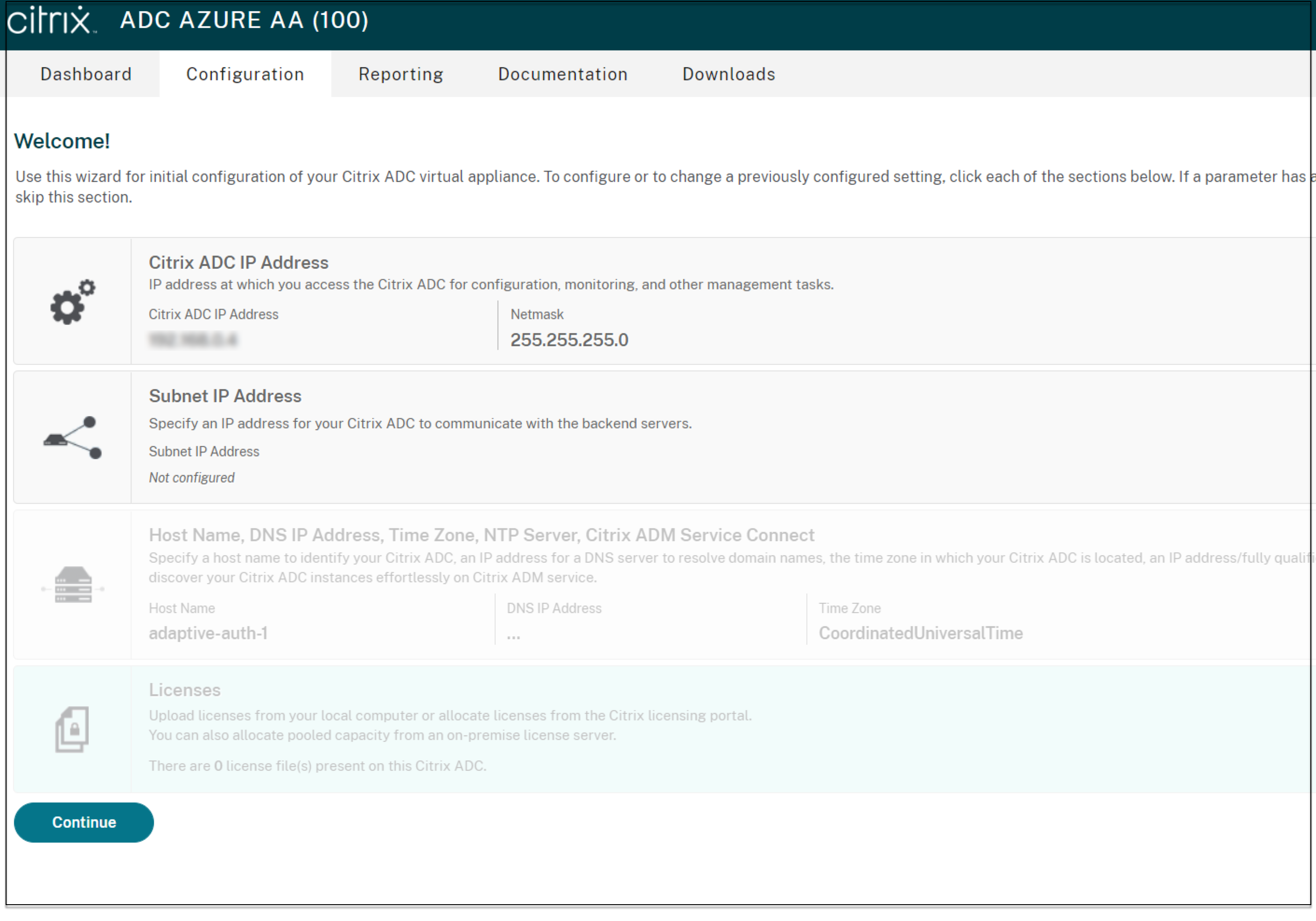

Accédez à la console de gestion de l’authentification adaptative :

- Pour accéder à la console de gestion de l’authentification adaptative à l’aide du nom de domaine complet, voir Configurer SSL pour l’accès à l’interface utilisateur d’ADC Admin.

- Pour accéder à l’authentification adaptative à l’aide de votre adresse principale, procédez comme suit :

- Copiez l’adresse IP principale depuis la section Configurer les stratégies d’authentification de l’interface graphique et accédez à l’adresse IP dans votre navigateur.

- Connectez-vous à l’aide des informations d’identification que vous avez saisies lors de l’approvisionnement.

-

Cliquez sur Continuer.

- Accédez à Configuration > Sécurité > AAA - Trafic des applications > Serveurs virtuels.

- Ajoutez les stratégies d’authentification. Pour différents cas d’utilisation, voir Exemples de configurations d’authentification.

Remarque :

l’accès à l’instance d’authentification adaptative à l’aide de l’adresse IP n’est pas fiable et de nombreux navigateurs bloquent l’accès par des avertissements. Nous vous recommandons d’accéder à la console de gestion de l’authentification adaptative avec le nom de domaine complet pour éviter toute barrière de sécurité. Vous devez réserver le nom de domaine complet pour la console de gestion Adaptive Authentication et le mapper avec l’adresse IP de gestion principale et secondaire.

Par exemple, si l’adresse IP de votre instance d’authentification adaptative est 192.0.2.0 et secondaire : 192.2.2.2, alors ;

- primary.domain.com peut être mappé à 192.0.2.0

- secondary.domain.com peut être mappé à 192.2.2.2

Étape 3 : activer l’authentification adaptative pour Workspace

Une fois le provisionnement terminé, vous pouvez activer l’authentification pour Workspace en cliquant sur Activer dans la section Activer l’authentification adaptative pour Workspace .

Remarque :

La configuration de l’authentification adaptative est ainsi terminée. Lorsque vous accédez à l’URL de votre espace de travail, vous devez être redirigé vers le FQDN d’authentification adaptative.

Références connexes

- Modifier un nom de domaine complet

- Planifier la mise à niveau de vos instances d’authentification

- Déprovisionner vos instances Adaptive Authentication

- Permettre un accès sécurisé à la passerelle

- Configuration de la connectivité aux serveurs d’authentification locaux à l’aide de l’appairage de réseaux virtuels Azure

- URL personnalisée de l’espace de travail ou URL personnalisée

- Sauvegarde et restauration de configuration

- Exemple de configuration LDAPS à charge équilibrée

- Migrez votre méthode d’authentification vers l’authentification adaptative

- Exemples de configurations d’authentification