Diseño de referencia validado de los perfiles SSL de Citrix ADC

Información general

Resumen de Citrix ADC

Citrix ADC es un Delivery Controller de aplicaciones todo en uno que hace que las aplicaciones se ejecuten hasta cinco veces mejor, reduce los costes de propiedad de las aplicaciones, optimiza la experiencia del usuario y garantiza que las aplicaciones estén siempre disponibles mediante:

- Equilibrio de carga y gestión de tráfico avanzados L4-7

- Aceleración de aplicaciones comprobada, como compresión HTTP y almacenamiento en caché

- Un firewall de aplicaciones integrado para la seguridad de las aplicaciones

- Descarga de servidores para reducir significativamente los costes y consolidar servidores

Como líder indiscutible en la prestación de servicios y aplicaciones, Citrix ADC se implementa en miles de redes de todo el mundo para optimizar, proteger y controlar la prestación de todos los servicios empresariales y en la nube. Implementado directamente frente a los servidores web y de bases de datos, Citrix ADC combina el equilibrio de carga de alta velocidad y la conmutación de contenido, la compresión http, el almacenamiento en caché de contenido, la aceleración SSL, la visibilidad del flujo de aplicaciones y un potente firewall de aplicaciones en una plataforma integrada y fácil de usar. El cumplimiento de los SLA se simplifica enormemente con la supervisión integral que transforma los datos de red en inteligencia empresarial procesable. Citrix ADC permite definir y administrar directivas mediante un simple motor de directivas declarativas sin necesidad de experiencia en programación.

Resumen de los perfiles SSL de Citrix ADC

Puede utilizar un perfil SSL para especificar cómo un dispositivo Citrix ADC procesa el tráfico SSL. El perfil es una colección de parámetros SSL para entidades SSL, como servidores virtuales, servicios y grupos de servicios, y ofrece facilidad de configuración y flexibilidad. No se limita a configurar solo un conjunto de parámetros globales. Puede crear varios conjuntos (perfiles) de parámetros globales y asignar diferentes conjuntos a diferentes entidades SSL. Los perfiles SSL se clasifican en dos categorías:

- Perfiles front-end, que contienen parámetros aplicables a la entidad front-end. Es decir, se aplican a la entidad que recibe solicitudes de un cliente.

- Perfiles de fondo, que contienen parámetros aplicables a la entidad de fondo. Es decir, se aplican a la entidad que envía solicitudes de clientes a un servidor.

A diferencia de un perfil TCP o HTTP, un perfil SSL es opcional. Una vez habilitados los perfiles SSL (un parámetro global), todos los puntos finales SSL heredan los perfiles predeterminados. El mismo perfil se puede reutilizar en varias entidades. Si una entidad no tiene un perfil adjunto, se aplican los valores establecidos a nivel global. Para los servicios aprendidos dinámicamente, se aplican los valores globales actuales.

Comparado con la forma alternativa que requiere la configuración de parámetros SSL, cifrados y curvas ECC en dispositivos de punto final SSL individuales, los perfiles SSL en Citrix ADC simplifican la administración de la configuración al actuar como un único punto de configuración SSL para todos los endpoints relacionados. Además, los problemas de configuración, como el reordenamiento de cifrado y el tiempo de inactividad cuando se reordenan los cifrados, se resuelven con el uso de perfiles SSL.

Los perfiles SSL ayudan a configurar los parámetros SSL necesarios y los enlaces de cifrado en aquellos puntos finales SSL en los que tradicionalmente no se podían establecer estos parámetros y enlaces. Los perfiles SSL también se pueden configurar en monitores seguros.

En la siguiente tabla se enumeran los parámetros que forman parte de cada perfil:

| Perfil frontal | Perfil de backend |

|---|---|

| cipherRedirect, cipherURL | denySSLReneg |

| clearTextPort* | encryptTriggerPktCount |

| clientAuth, clientCert | nonFipsCiphers |

| denySSLReneg | pushEncTrigger |

| dh, dhFile, dhCount | pushEncTriggerTimeout |

| dropReqWithNoHostHeader | pushFlag |

| encryptTriggerPktCount | quantumSize |

| eRSA, eRSACount | serverAuth |

| insertionEncoding | commonName |

| nonFipsCiphers | sessReuse, sessTimeout |

| pushEncTrigger | SNIEnable |

| pushEncTriggerTimeout | ssl3 |

| pushFlag | sslTriggerTimeout |

| quantumSize | strictCAChecks |

| redirectPortRewrite | TLS 1.0, TLS 1.1, TLS 1.2 |

| sendCloseNotify | |

| sessReuse, sessTimeout | |

| SNIEnable | |

| ssl3 | |

| sslRedirect | |

| sslTriggerTimeout | |

| strictCAChecks | |

| tls1, tls11, tls12,tls13 |

*El parámetro clearTextPort solo se aplica a un servidor virtual SSL.

Aparece un mensaje de error si intenta establecer un parámetro que no forma parte del perfil (por ejemplo, si intenta establecer el parámetro clientAuth en un perfil back-end).

Algunos parámetros SSL, como el tamaño de la memoria CRL, el tamaño de la caché OCSP, UndefAction Control y UndefAction Data, no forman parte de ninguno de los perfiles anteriores, ya que estos parámetros son independientes de las entidades. Estos parámetros están presentes en Administración del tráfico > SSL > Configuración avanzada de SSL.

Un perfil SSL admite las siguientes operaciones:

-

Agregar: Crea un perfil SSL en Citrix ADC. Especifique si el perfil es frontal o posterior. El front-end es el predeterminado.

-

Definir: Permite modificar la configuración de un perfil existente.

-

Desestablecer: Establece los parámetros especificados en sus valores predeterminados. Si no especifica ningún parámetro, aparece un mensaje de error. Si desactiva un perfil en una entidad, el perfil se separará de la entidad.

-

Eliminar: Permite borrar un perfil. No se puede eliminar un perfil que esté siendo utilizado por ninguna entidad. Al borrar la configuración, se eliminan todas las entidades. Como resultado, los perfiles también se eliminan.

-

Vincular: Enlaza un perfil a un servidor virtual.

-

Desenlazar: Permite desenlazar un perfil de un servidor virtual.

-

Mostrar: Muestra todos los perfiles disponibles en Citrix ADC. Si se especifica un nombre de perfil, se muestran los detalles de ese perfil. Si se especifica una entidad, se muestran los perfiles asociados a esa entidad.

Casos de uso de perfiles SSL

Perfiles predeterminados de SSL

Los dispositivos Citrix ADC vienen con dos perfiles predeterminados integrados:

-

ns_default_ssl_profile_frontend: Perfil front-end predeterminado para todos los servidores virtuales de tipo SSL y los servicios internos.

-

ns_default_ssl_profile_backend: Perfil back-end predeterminado para servicios de tipo SSL, grupos de servicios y monitores seguros.

Cualquier nuevo dispositivo de punto final creado obtiene el correspondiente perfil SSL predeterminado enlazado.

Es posible cambiar los parámetros SSL y los cifrados de los perfiles SSL predeterminados. Esto garantiza que los clientes puedan cambiar la configuración y los enlaces en un punto al que hacen referencia los puntos finales correspondientes.

Importante:

Guarde la configuración antes de actualizar el software y habilite los perfiles predeterminados.

Actualice el software a una compilación que admita la infraestructura de perfiles mejorada y, a continuación, habilite los perfiles predeterminados. Puede adoptar uno de estos dos enfoques en función de su implementación específica. Si la implementación tiene una configuración SSL común en todos los puntos finales, consulte el caso de uso 1. Si la implementación tiene una configuración SSL grande y los parámetros y cifrados SSL no son comunes entre los puntos finales, consulte el caso de uso 2.

Después de actualizar el software, si habilita el perfil, no podrá revertir los cambios. Es decir, el perfil no se puede inhabilitar. Por lo tanto, la única forma de revertir el cambio es reiniciar con la configuración anterior.

Nota: Una única operación (Enable Default Profile o set ssl parameter -defaultProfile ENABLED) habilita (enlaza) tanto el perfil front-end por defecto como el perfil back-end por defecto.

Nota: Los perfiles SSL predeterminados ahora están disponibles para la agrupación en clústeres a partir de la v11.1

Para guardar la configuración mediante la línea de comandos de Citrix ADC, en el símbolo del sistema, escriba:

>save config

>shell

root@ns# cd /nsconfig

root@ns# cp ns.conf ns.conf.NS<currentreleasenumber><currentbuildnumber>

<!--NeedCopy-->

Caso de uso 1

Después de habilitar los perfiles predeterminados, se enlazan a todos los dispositivos de punto final SSL. Los perfiles predeterminados se pueden modificar. Si la implementación utiliza la mayoría de la configuración predeterminada y cambia solo unos pocos parámetros, puede modificar los perfiles predeterminados. Los cambios se reflejan inmediatamente en todos los dispositivos de punto final.

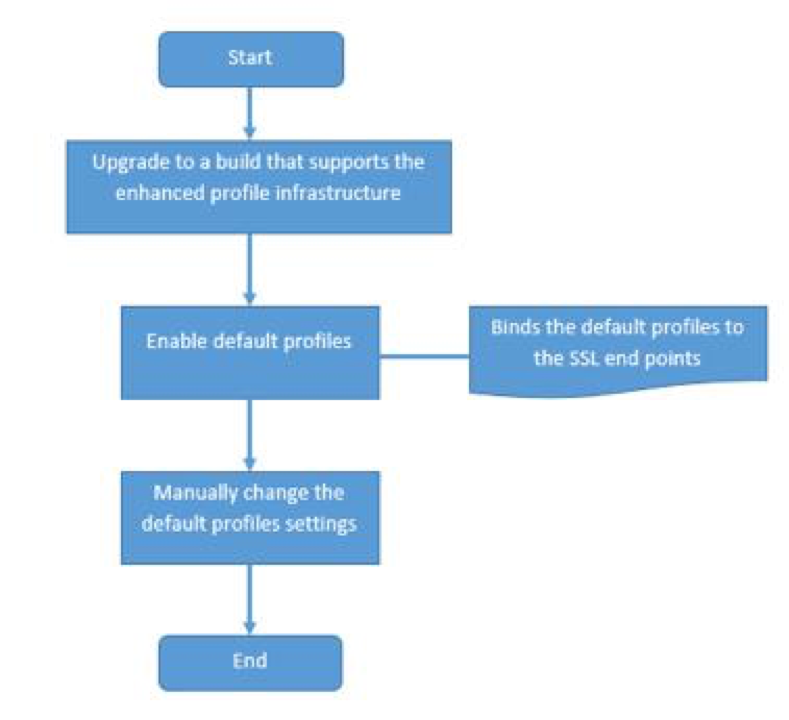

El siguiente diagrama de flujo explica los pasos que debe realizar:

-

Para obtener información sobre la actualización del software, consulte Actualización del software del sistema.

- Habilite los perfiles predeterminados mediante la línea de comandos o la GUI de Citrix ADC.

- En la línea de comandos, escriba: set ssl parameter -defaultProfile ENABLED

- Si prefiere usar la GUI, vaya a Administración del tráfico > SSL > Cambiar la configuración avanzada de SSL, desplácese hacia abajo y seleccione Habilitar perfil predeterminado.

- (Opcional) Cambie manualmente cualquier configuración del perfil predeterminado.

- En la línea de comandos, escriba:

set ssl profile <name>seguido de los parámetros que quiere modificar. - Si prefiere usar la GUI, vaya a Sistema > Perfiles. En Perfiles SSL, seleccione un perfil y haga clic en Modificar.

- En la línea de comandos, escriba:

Caso de uso 2

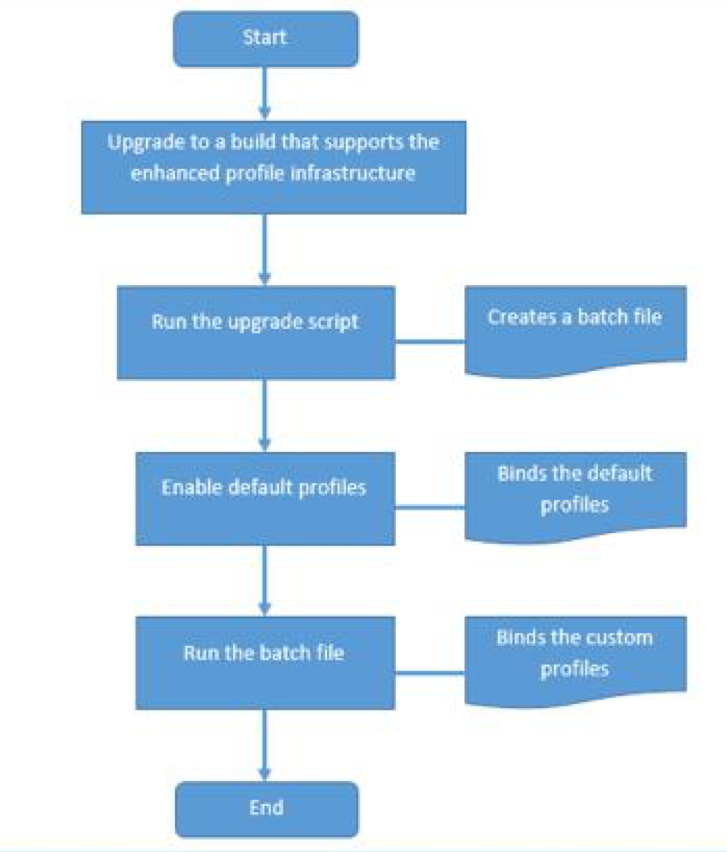

Si su implementación usa una configuración específica para la mayoría de las entidades SSL, puede ejecutar un script que cree automáticamente perfiles personalizados para cada punto final y los vincule al punto final. Utilice el procedimiento detallado en esta sección para conservar la configuración de SSL para todos los puntos finales de SSL de la implementación. Después de actualizar el software, descargue y ejecute un script de migración para capturar los cambios específicos de SSL. La salida de la ejecución de este script es un archivo por lotes. Habilite los perfiles predeterminados y, a continuación, aplique los comandos en el archivo por lotes. Consulte el apéndice para ver un ejemplo de migración de la configuración de SSL después de la actualización.

El siguiente diagrama de flujo explica los pasos que debe realizar:

-

Para obtener información sobre la actualización del software, consulte Actualización del software del sistema.

-

Descargue y ejecute un script para capturar los cambios específicos de SSL. Además de otras actividades de migración, el script analiza el archivo ns.conf anterior y mueve cualquier configuración especial (que no sea la predeterminada) de una configuración de punto final SSL a un perfil personalizado. Debe habilitar los perfiles predeterminados después de la actualización para que se apliquen los cambios de configuración.

Nota:

Al ejecutar el script de migración, puede elegir generar automáticamente los nombres de perfil o solicitar al usuario los nombres de perfil de forma interactiva. El script de migración comprueba lo siguiente y crea archivos pro en consecuencia.

- Puntos finales con la configuración predeterminada y valores de cifrado y grupo de cifrado similares: El script crea un perfil.

- Puntos finales con la configuración predeterminada y con diferentes grupos de cifrado o prioridades diferentes para los grupos de cifrados o cifrados: En cada caso, el script crea un grupo de cifrado definido por el usuario, lo vincula a un perfil y vincula cada perfil a los puntos finales apropiados.

- Puntos finales con la configuración por defecto y los cifrados por defecto: Un perfil por defecto está enlazado al punto final.

To run the script, at the command prompt, type:./default_profile_script /nsconfig/ns.conf -b > <output file name>` <!--NeedCopy-->You must run this command from the folder in which you store the script. -

Habilite los perfiles predeterminados mediante la línea de comandos o la GUI de Citrix ADC.

- En la línea de comandos, escriba:

set ssl parameter -defaultProfile ENABLED - Si prefiere usar la GUI, vaya a Administración del tráfico > SSL > Cambiar la configuración avanzada de SSL, desplácese hacia abajo y seleccione Habilitar perfil predeterminado.

- En la línea de comandos, escriba:

Perfiles SSL personalizados

Además de los perfiles SSL predeterminados, los clientes pueden crear perfiles SSL personalizados de front-end y back-end para casos de uso específicos. Puede haber situaciones en las que diferentes aplicaciones necesiten diferentes cifrados y parámetros SSL. En esos casos, los clientes pueden crear nuevos perfiles y vincularlos a los dispositivos de punto final.

No hay un límite máximo para el número de perfiles personalizados que se pueden crear en un sistema.

Visita la documentación de Perfiles SSL para obtener información sobre cómo habilitar los perfiles SSL y mucho más.

Perfiles front-end SSL

Los perfiles SSL front-end están relacionados con los servidores virtuales de tipo SSL y los servicios internos. Los perfiles front-end se aplican a todos los servidores virtuales de tipo SSL en las categorías de servidor virtual de equilibrio de carga, servidor virtual de conmutación de contenido, servidor virtual AAA-TM y servidor virtual VPN de puerta de enlace.

Los siguientes tipos de servidores virtuales admiten perfiles front-end: SSL, SSL_TCP, SIP_SSL, SSL_FIX y SSL_DIAMETER.

Todos los servicios internos admiten perfiles de front-end.

Perfiles de back-end SSL

Los perfiles de back-end están relacionados con los servicios de tipo SSL, los grupos de servicios y los monitores seguros. Los servicios y grupos de servicios del siguiente tipo admiten perfiles de back-end: SSL, SSL_TCP, SIP_SSL, SSL_FIX, SSL_DIAMETER.

Algunos monitores se pueden configurar para comprobar el estado de los servidores backend a través de conexiones seguras. Los perfiles SSL se pueden vincular a dichos monitores para configurar los parámetros y cifrados SSL. Estos monitores son: HTTP, HTTP-ECV, HTTP-INLINE, TCP y TCP-ECV.