Soluciones de VMware Cloud y de partners

Citrix Provisioning admite estas soluciones VMware Cloud y de partners:

Nota:

Las soluciones de VMware Cloud y de partners son compatibles con Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops Service) o si tiene una licencia de derechos híbridos.

Integración de Azure VMware Solution (AVS)

Citrix Provisioning admite AVS. AVS proporciona una infraestructura de la nube que contiene clústeres de vSphere creados por la infraestructura de Azure. Aproveche Citrix Provisioning para usar AVS en el aprovisionamiento de la carga de trabajo de VDA del mismo modo que utilizaría vSphere en entornos locales.

Configurar el clúster de AVS

Para permitir que Citrix Provisioning use AVS, siga estos pasos en Azure:

- Solicitar una cuota del host

- Registrar el proveedor de recursos Microsoft.AVS

- Lista de comprobación para la red

- Crear una nube privada de Azure VMware Solution

- Acceder a una nube privada de Azure VMware Solution

- Configurar redes para la nube privada de VMware en Azure

- Configurar DHCP para Azure VMware Solution

- Agregar un segmento de red en Azure VMware Solution

- Comprobar el entorno de Azure VMware Solution

Solicitar una cuota del host para clientes del Contrato Enterprise de Azure

En la página Help + Support de Azure Portal, seleccione New support request e incluya esta información:

- Issue type: Technical

- Subscription: Seleccione su suscripción

- Service:All services > Azure VMware Solution

- Resource: General question

- Summary: Need capacity

- Problem type: Capacity Management Issues

- Problem subtype: Customer Request for Additional Host Quota/Capacity

En el campo Description del tíquet de asistencia, incluya esta información en la ficha Details:

- POC or Production

- Region Name

- Number of hosts

- Cualquier otro detalle

Nota:

AVS requiere un mínimo de tres hosts y recomienda utilizar una redundancia de N+1 hosts.

Después de especificar los detalles del tíquet de asistencia, seleccione Review + Create para enviar la solicitud a Azure.

Registrar el proveedor de recursos Microsoft.AVS

Después de solicitar la cuota del host, registre el proveedor de recursos:

- Inicie sesión en Azure Portal.

- En el menú de Azure Portal, seleccione All services.

- En el menú All services, introduzca la suscripción y seleccione Subscriptions.

- Seleccione la suscripción de la lista de suscripciones.

- Seleccione Resource providers e introduzca Microsoft.AVS en la barra de búsqueda.

- Si el proveedor de recursos no está registrado, seleccione Register.

Consideraciones sobre las redes

AVS ofrece servicios de red que requieren intervalos específicos de direcciones de red y puertos de firewall. Consulte Lista de comprobación del planeamiento de red para Azure VMware Solution para obtener más información.

Crear una nube privada de Azure VMware Solution

Después de considerar los requisitos de red de su entorno, cree una nube privada de AVS:

- Inicie sesión en Azure Portal.

- Seleccione Create a new resource.

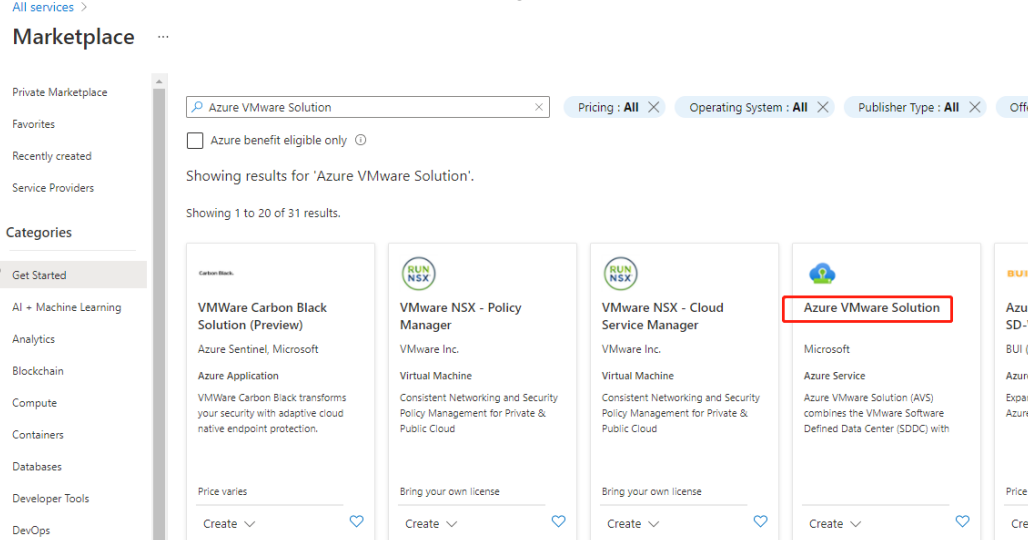

-

En el cuadro de texto Search the Marketplace, escriba Azure VMware Solution y seleccione Azure VMware Solution en la lista.

En la ventana Azure VMware Solution:

- Seleccione Create.

- Haga clic en la ficha Basics.

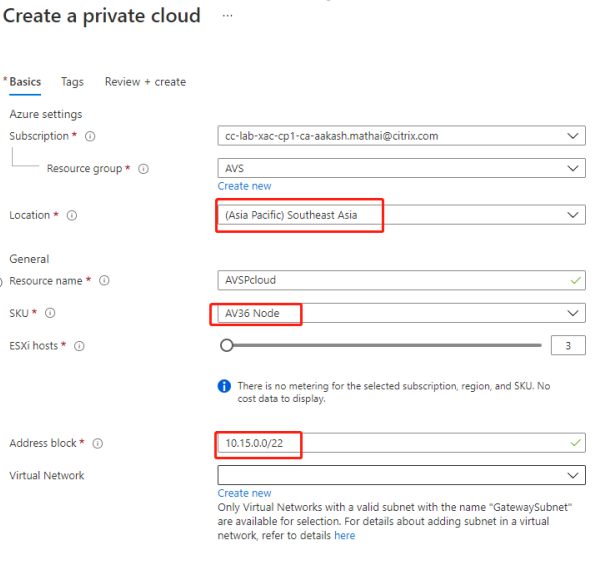

- Introduzca valores para los campos mediante la información de esta tabla:

| Campo | Valor |

|---|---|

| Subscription | Seleccione la suscripción que piensa utilizar para la implementación. Todos los recursos de una suscripción de Azure se facturan juntos. |

| Resource group | Seleccione el grupo de recursos de su nube privada. Un grupo de recursos de Azure es un contenedor lógico en el que se implementan y administran recursos de Azure. Si no, también puede crear otro grupo de recursos para su nube privada. |

| Location | Seleccione una ubicación, como East US. Esta es la región definida durante la fase de planificación. |

| Resource name | Proporcione el nombre de su nube privada de Azure VMware Solution. |

| SKU | Seleccione AV36. |

| Hosts | Muestra la cantidad de hosts asignados al clúster de nubes privadas. El valor predeterminado es 3, que se puede aumentar o reducir después de la implementación. |

| Address block | Proporciona un bloque de direcciones IP para la nube privada. La redirección CIDR representa la red de administración de nubes privadas y se utilizará para los servicios de administración de clústeres, como vCenter Server y NSX-T Manager. Utilice el espacio de direcciones /22; por ejemplo, 10.175.0.0/22. La dirección debe ser única y no solaparse con otras redes virtuales de Azure ni con redes locales. |

| Virtual Network | Deje esto en blanco porque el circuito ExpressRoute de Azure VMware Solution se establece como un paso posterior a la implementación. |

En la pantalla Create a private cloud:

- En el campo Location, seleccione la región que tiene el AVS; la región del grupo de recursos es la misma que la región de AVS.

- En el campo SKU, seleccione AV36 Node.

- Especifique una dirección IP en el campo Address Block. Por ejemplo, 10.15.0.0/22.

- Seleccione Review + Create.

- Tras revisar la información, haga clic en Create.

Sugerencia:

La creación de una nube privada puede tardar entre 3 y 4 horas. Agregar un único host al clúster puede tardar entre 30 y 45 minutos.

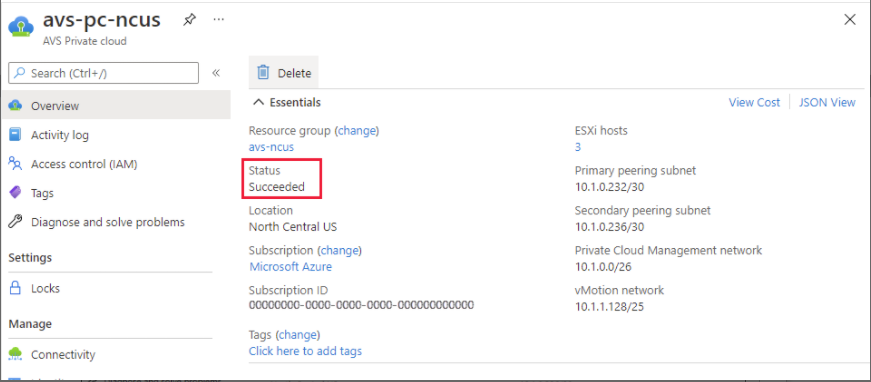

Compruebe que la implementación se haya realizado correctamente. Vaya al grupo de recursos que creó y seleccione su nube privada. Cuando Status pasa a Succeeded, la implementación se ha completado.

Acceder a una nube privada de Azure VMware Solution

Una vez que haya creado una nube privada, cree una máquina virtual de Windows y conéctese al vCenter local de su nube privada.

Crear una máquina virtual de Windows

- En el grupo de recursos, seleccione + Add, busque Microsoft Windows 10/2016/2019 y seleccione esa opción.

- Haga clic en Crear.

- Introduzca la información necesaria y, a continuación, seleccione Review + Create.

- Una vez superada la validación, seleccione Create para iniciar el proceso de creación de máquinas virtuales.

Conectarse al vCenter local de su nube privada

-

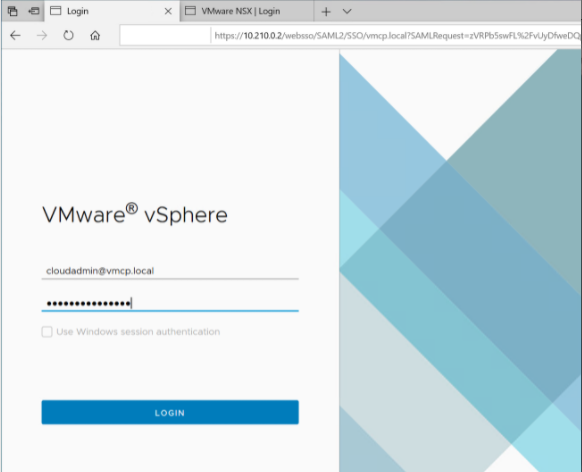

Inicie sesión en vSphere Client con VMware vCenter SSO como administrador de la nube.

-

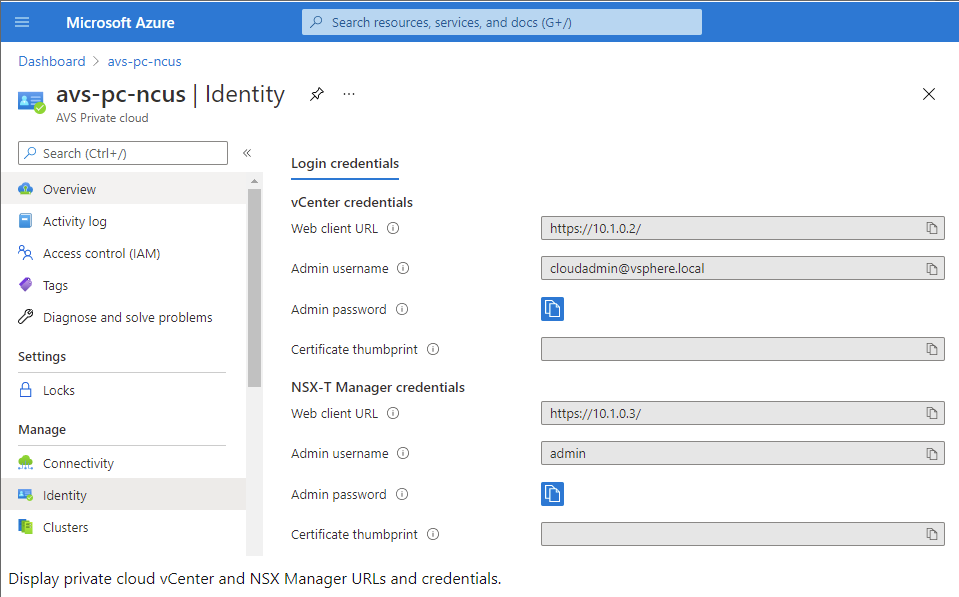

En Azure Portal, seleccione su nube privada y, a continuación, Manage > Identity.

Aparecen las direcciones URL y las credenciales de usuario de vCenter y NSX-T Manager de la nube privada:

Tras confirmar las URL y las credenciales de usuario:

-

Vaya a la máquina virtual que creó en el paso anterior y conéctese a la máquina virtual.

-

En la máquina virtual de Windows, abra un explorador web y vaya a las URL de vCenter y NSX-T Manager en dos fichas del explorador. En la ficha de vCenter, introduzca las credenciales de usuario cloudadmin@vmcp.local del paso anterior.

Configurar redes para la nube privada de VMware en Azure

Después de acceder a una nube privada de AVS, configure la red mediante la creación de una red virtual y una puerta de enlace.

Crear una red virtual

- Inicie sesión en Azure Portal.

- Vaya al grupo de recursos creado anteriormente.

- Seleccione + Add para definir un nuevo recurso.

- En el cuadro de texto Search the Marketplace, escriba virtual network. Busque el recurso de red virtual y selecciónelo.

- En la página Virtual Network, seleccione Create para configurar la red virtual de su nube privada.

- En la página Create Virtual Network, introduzca los detalles de su red virtual.

- En la ficha Basics, introduzca un nombre para la red virtual, seleccione la región adecuada y haga clic en Next: IP Addresses.

- En la ficha IP Addresses, en el espacio de las direcciones IPv4, introduzca la dirección creada anteriormente.

Importante:

Utilice una dirección que no se superponga con el espacio de direcciones que utilizó al crear su nube privada.

Después de introducir el espacio de direcciones:

- Seleccione + Add subnet.

- En la página Add subnet, asigne a la subred un nombre y a un intervalo de direcciones adecuado.

- Haga clic en Add.

- Seleccione Review + Create.

- Compruebe la información y haga clic en Create. Una vez finalizada la implementación, la red virtual aparece en el grupo de recursos.

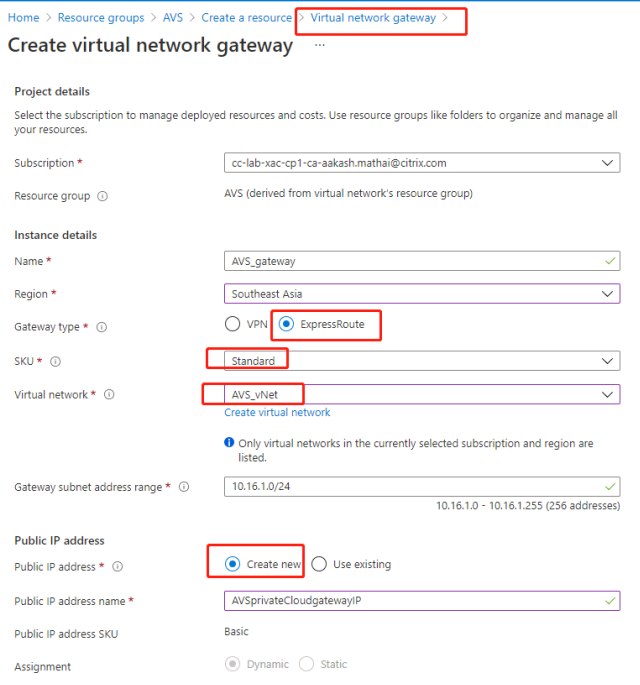

Crear una puerta de enlace de red virtual

Después de crear una red virtual, cree una puerta de enlace de red virtual.

- En el grupo de recursos, seleccione + Add para agregar un nuevo recurso.

- En el cuadro de texto Search the Marketplace, escriba virtual network gateway. Busque el recurso de red virtual y selecciónelo.

- En la página Virtual Network Gateway, haga clic en Create.

- En la ficha Basics de la página Create virtual network gateway, proporcione valores en cada campo.

- Haga clic en Review + Create.

Tras revisar la configuración de la puerta de enlace de red virtual, haga clic en Create para implementar la puerta de enlace de red virtual. Una vez finalizada la implementación, conecte su conexión de ExpressRoute a la puerta de enlace de red virtual que contiene la nube privada de AVS.

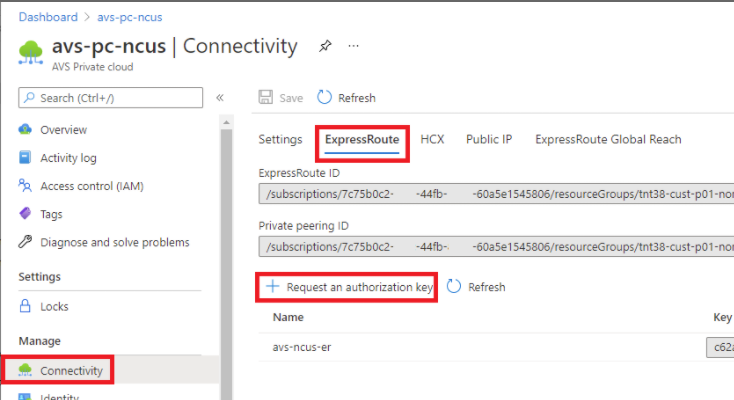

Conectar ExpressRoute a la puerta de enlace de red virtual

Después de implementar una puerta de enlace de red virtual, agregue una conexión entre esta y la nube privada de AVS:

- Solicite una clave de autorización de ExpressRoute.

- En Azure Portal, vaya a la nube privada de Azure VMware Solution. Seleccione Manage > Connectivity > ExpressRoute y, a continuación, seleccione + Request an authorization key.

Después de solicitar una clave de autorización:

- Introduzca un nombre para la clave y haga clic en Create. La creación de la clave puede tardar unos 30 segundos. Una vez creada, la nueva clave aparece en la lista de claves de autorización de la nube privada.

- Copie la clave de autorización y el ID de ExpressRoute. Los necesitará para completar el proceso de emparejamiento. La clave de autorización desaparece después de un tiempo, así que cópiela en cuanto aparezca.

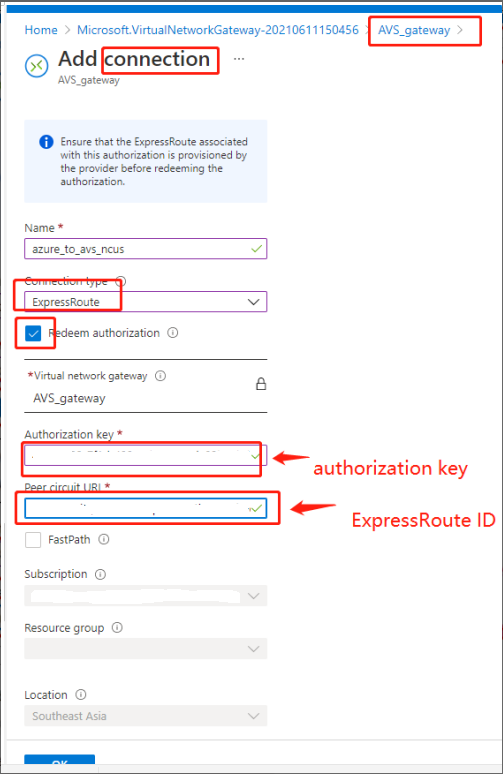

- Vaya a la puerta de enlace de red virtual que piensa utilizar y seleccione Connections > + Add.

- En la página Add connection, proporcione valores en cada campo y seleccione OK.

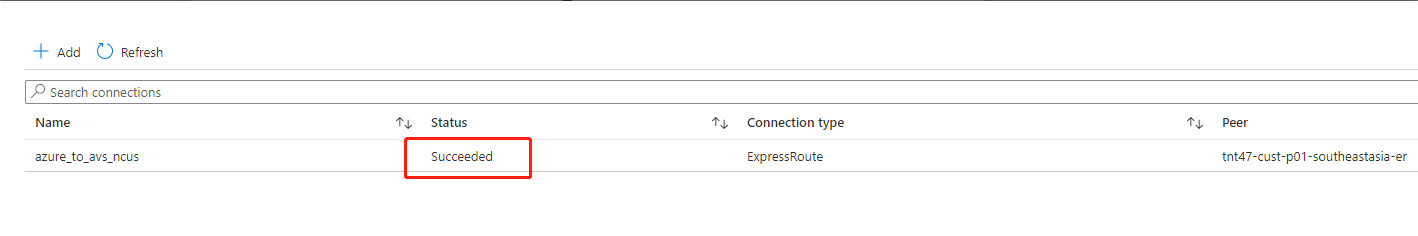

La conexión se establece entre el circuito de ExpressRoute y la red virtual:

Configurar DHCP para Azure VMware Solution

Después de conectar ExpressRoute a la puerta de enlace virtual, configure DHCP.

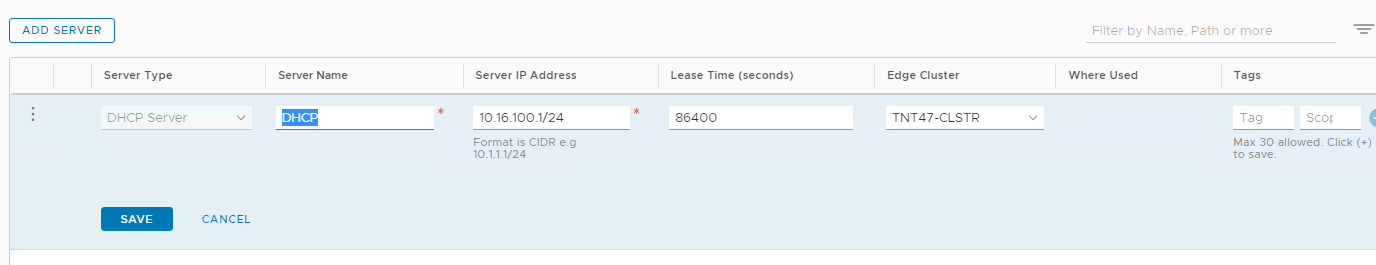

Usar NSX-T para alojar el servidor DHCP

En NSX-T Manager:

- Seleccione Networking > DHCP y, a continuación, seleccione Add Server.

- Seleccione DHCP para Server Type, proporcione el nombre del servidor y la dirección IP.

- Haga clic en Save.

- Seleccione Tier 1 Gateways, seleccione los puntos suspensivos en vertical de la puerta de enlace de nivel 1 y, a continuación, seleccione Edit.

- Seleccione No IP Allocation Set para agregar una subred.

- Seleccione DHCP Local Server para Type.

- Para DHCP Server, seleccione Default DHCP y, a continuación, haga clic en Save.

- Haga clic en Save de nuevo y seleccione Close Editing.

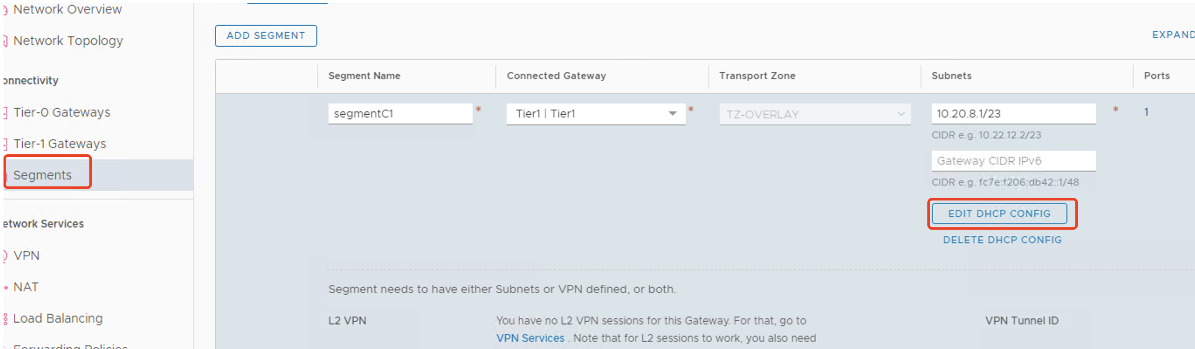

Agregar un segmento de red en Azure VMware Solution

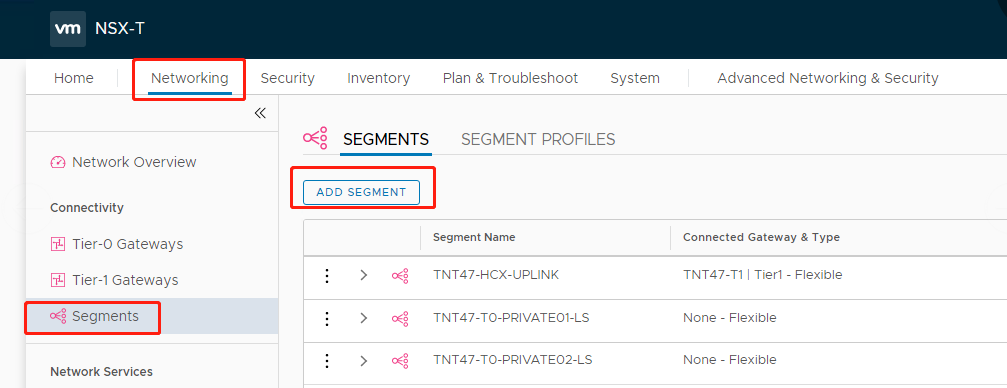

Después de configurar DHCP, agregue un segmento de red.

Para agregar un segmento de red, en NSX-T Manager, seleccione Networking > Segments y, a continuación, haga clic en Add Segment.

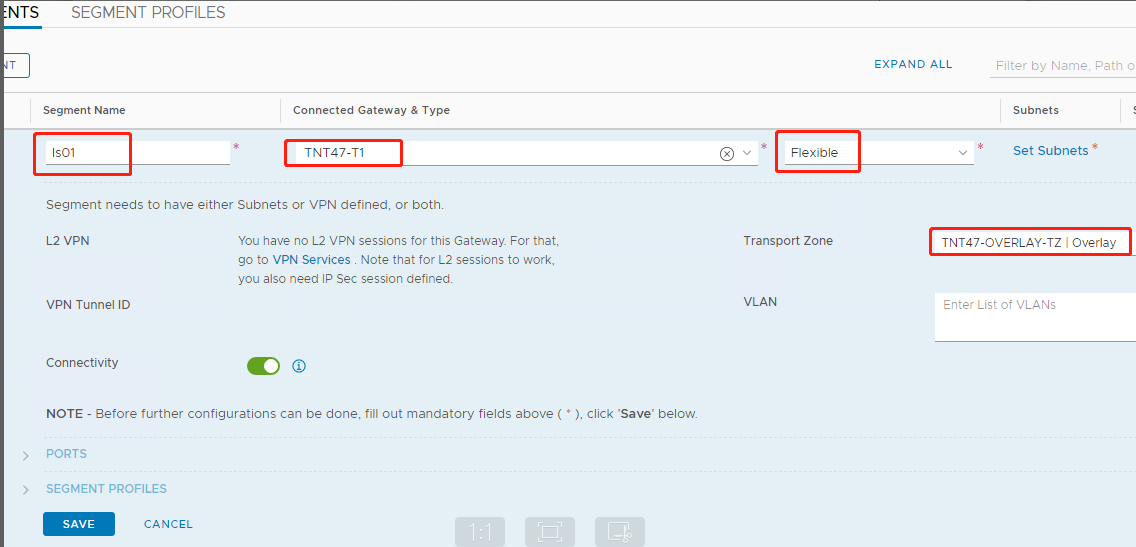

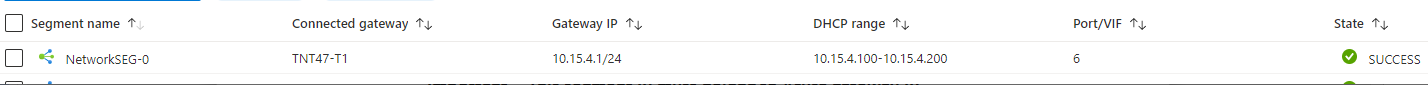

En la pantalla Segments profile:

- Introduzca un nombre para el segmento.

- Seleccione Tier-1 Gateway (TNTxx-T1) como Connected Gateway y deje Type como Flexible.

- Seleccione la superposición preconfigurada Transport Zone(TNTxx-OVERLAY-TZ).

- Haga clic en Set Subnets.

En la sección Subnets:

- Introduzca la dirección IP de la puerta de enlace.

- Seleccione Add.

Importante:

La dirección IP de este segmento debe pertenecer a la dirección IP de la puerta de enlace de Azure, 10.15.0.0/22.

El intervalo de DHCP debe pertenecer a la dirección IP del segmento:

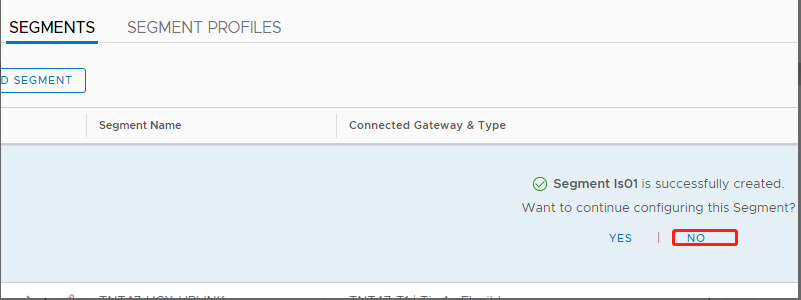

Seleccione No para no seguir configurando el segmento:

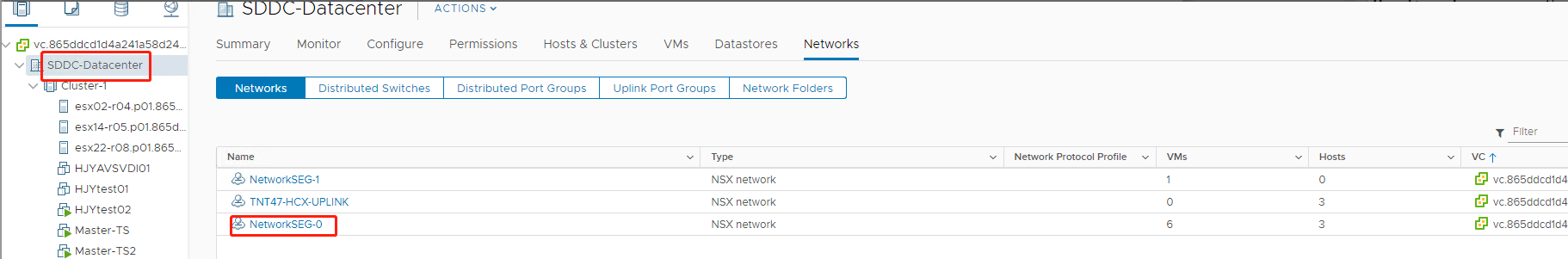

En vCenter, seleccione Networking > SDDC-Datacenter:

Verificar el entorno de AVS

-

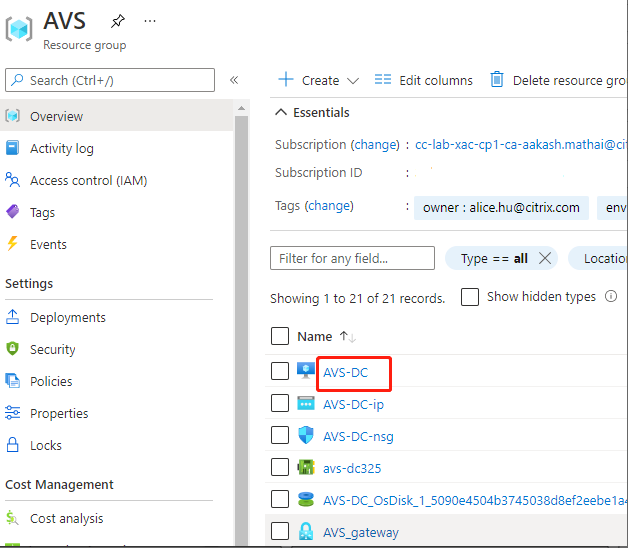

Configure una conexión directa y un conector en el grupo de recursos de Azure:

-

Compruebe la conexión con las credenciales de vCenter.

VMware Cloud on AWS

VMware Cloud on AWS le permite migrar cargas locales de trabajo de Citrix basadas en VMware a la nube de AWS y su entorno principal de Citrix Virtual Apps and Desktops a Citrix DaaS (antes denominado Citrix Virtual Apps and Desktops Service).

Acceder al entorno de VMware Cloud

- Inicie sesión en los servicios de VMware Cloud desde esta URL.

- Haga clic en VMware Cloud on AWS. Aparecerá la página SDDC.

- Haga clic en OPEN VCENTER y, a continuación, en SHOW CREDENTIALS. Anote las credenciales para usarlas más adelante.

- Abra un explorador web e introduzca la URL de vSphere Web Client.

- Introduzca las credenciales anotadas y haga clic en Login. La página web del cliente de vSphere es similar al entorno local.

Para obtener más información actualizada sobre VMware Cloud on AWS, consulte la documentación de VMware Cloud on AWS.

Acerca del entorno de VMware Cloud

Hay cuatro vistas en la página web del cliente de vSphere.

- Vista Host y Cluster: No puede crear clústeres, pero el administrador de la nube puede crear varios grupos de recursos.

- Vista VM y Template: El administrador de la nube puede crear muchas carpetas.

- Vista Storage: Seleccione el almacenamiento WorkloadDatastore cuando agregue la unidad de alojamiento en Citrix Studio porque tiene acceso a Workload Datastore solamente.

- Vista Network: Los iconos son diferentes para las redes de la nube de VMware y las redes opacas.

Para obtener más información actualizada sobre VMware Cloud on AWS, consulte la documentación de VMware Cloud on AWS.

Configurar el entorno de Citrix Provisioning en VMware Cloud on AWS

- Configure un controlador de dominio o solicite credenciales para el dominio vmconaws.local.

-

Use una plantilla existente o haga clic con el botón secundario en Cluster y seleccione New Virtual Machine para crear estas tres máquinas virtuales:

- Servidor de Citrix Provisioning

- Servidor de base de datos

- Cloud Connector para conectarse a Citrix DaaS

- Para crear una conexión de host en Citrix Studio, seleccione la opción VMware vSphere y seleccione solo WorkloadDatastore como Storage.

VMware Engine de Google Cloud Platform (GCP)

Ahora Citrix Provisioning le permite migrar cargas de trabajo locales de Citrix basadas en VMware a VMware Engine de Google Cloud.

En este artículo se describe el procedimiento para configurar VMware Engine de GCP.

Acceder al portal de VMware Engine

- En la consola de Google Cloud, haga clic en el menú de navegación.

- En la sección Compute, haga clic en VMware Engine para abrir VMware Engine en una nueva ficha de explorador.

Crear la primera nube privada

Requisitos

Debe tener acceso a Google Cloud VMware Engine, a la cuota de nodos de VMware Engine disponible y a un rol de IAM apropiado. Prepare los siguientes requisitos antes de seguir creando su nube privada:

- Solicite acceso a la API y a la cuota de nodos. Para obtener más información, consulte Requesting API access and quota.

- Anote los rangos de direcciones que quiere usar con los dispositivos de administración de VMware y la red de implementación de HCX. Para obtener más información, consulte Networking requirements.

- Obtenga el rol de “administrador de servicios de VMware Engine” de IAM.

Crear la primera nube privada

- Acceda al portal de VMware Engine.

- En la página de inicio de VMware Engine, haga clic en Create a private cloud. Se indican la ubicación de alojamiento y los tipos de nodos de hardware.

- Seleccione el número de nodos para la nube privada. Se requieren al menos tres nodos.

- Introduzca un rango de enrutamiento CIDR para la red de administración de VMware.

-

Introduzca un rango de enrutamiento CIDR para la red de implementación de HCX.

Importante:

El rango de enrutamiento CIDR no debe superponerse con ninguna de sus subredes locales o en la nube. El intervalo de redirección CIDR debe ser /27 o superior.

- Seleccione Review and create.

- Revise la configuración. Para cambiar cualquier parámetro, haga clic en Back.

- Haga clic en Create para empezar a crear la nube privada.

A medida que VMware Engine crea su nueva nube privada, implementa varios componentes de VMware y establece directivas de escalabilidad automática iniciales para los clústeres de la nube privada. La creación de una nube privada puede tardar entre 30 minutos y 2 horas. Cuando se complete el aprovisionamiento, recibirá un correo electrónico.

Configurar la puerta de enlace de VPN de Google Cloud VMware Engine

Para establecer una conectividad inicial con Google Cloud VMware Engine, puede usar una puerta de enlace de VPN. Se trata de una VPN cliente basada en OpenVPN con la que puede conectarse a su vCenter del SDDC y realizar cualquier configuración inicial necesaria.

Antes de implementar la puerta de enlace de VPN, configure el rango de servicios perimetrales para la región en la que se implementa el SDDC. Para hacerlo:

- Inicie sesión en el portal de Google Cloud VMware Engine y vaya a Network > Regional Settings. Haga clic en Add Region.

- Elija la región en la que se implementa el SDDC y habilite el acceso a Internet y el servicio de IP pública.

-

Suministre la gama de servicios perimetrales indicada durante la planificación y haga clic en Submit. La activación de estos servicios tarda entre 10 y 15 minutos.

Una vez completado el proceso, los servicios perimetrales se muestran como habilitados en la página Regional Settings. La habilitación de estos parámetros permite asignar direcciones IP públicas al SDDC, que es un requisito para implementar una puerta de enlace de VPN.

Para implementar una puerta de enlace de VPN:

- En el portal de Google Cloud VMware Engine, vaya a Network > VPN Gateways. Haga clic en Create New VPN Gateway.

- Proporcione el nombre de la puerta de enlace de VPN y la subred del cliente reservadas durante la planificación. Haga clic en Next.

- Seleccione usuarios a los que conceder acceso a la VPN. Haga clic en Next.

- Especifique las redes que deben ser accesibles a través de VPN. Haga clic en Next.

- Se muestra una pantalla de resumen. Verifique las opciones seleccionadas y haga clic en Submit para crear la puerta de enlace de VPN. Se muestra la página VPN Gateways con la nueva puerta de enlace VPN con el estado Creating.

- Cuando el estado cambie a Operational, haga clic en la nueva puerta de enlace de VPN.

- Haga clic en Download my VPN configuration para descargar un archivo ZIP que contiene perfiles OpenVPN preconfigurados para la puerta de enlace de VPN. Hay disponibles perfiles para conectarse a través de UDP/1194 y TCP/443. Elija su preferencia e impórtela en Open VPN. A continuación, conéctese.

- Vaya a Resources y seleccione su SDDC.

Conectar la VPN

Conectarse a una VPN a través de una máquina de Azure:

- Cree una máquina de Azure en Azure Portal.

- Descargue e instale el instalador OpenVPN.

- Abra OpenVPN.

- Cargue el archivo VPN y conecte la VPN.

Crear la primera subred

Acceder a NSX-T Manager desde el portal de VMware Engine

El proceso de creación de una subred se produce en NSX-T, al que se accede a través de VMware Engine. Haga lo siguiente para acceder a NSX-T Manager.

- Inicie sesión en el portal de Google Cloud VMware Engine.

- En el menú de navegación principal, vaya a Resources.

- Haga clic en el nombre de la nube privada en la que quiere crear la subred.

- En la página de detalles de la nube privada, haga clic en la ficha vSphere Management Network.

- Haga clic en el nombre de dominio completo correspondiente a NSX-T Manager.

-

Cuando se le indique, introduzca sus credenciales de inicio de sesión. Si configuró vIDM y lo conectó a un origen de identidad, como Active Directory, use sus credenciales de origen de identidad.

Aviso:

Puede recuperar las credenciales generadas en la página de detalles de la nube privada.

Configurar el servicio DHCP para la subred

Antes de crear una subred, configure un servicio DHCP:

En NSX-T Manager:

- Vaya a Networking > DHCP. El panel de mandos de redes muestra que el servicio crea una puerta de enlace de nivel 0 y una de nivel 1.

- Para comenzar a aprovisionar un servidor DHCP, haga clic en Add Server.

- Seleccione DHCP como Server Type. Proporcione el nombre y la dirección IP del servidor.

- Haga clic en Save para crear el servicio DHCP.

Haga lo siguiente para conectar este servicio DHCP a la puerta de enlace de nivel 1 correspondiente. El servicio ya ha aprovisionado una puerta de enlace de nivel 1 predeterminada:

- Seleccione Tier 1 Gateways, seleccione los puntos suspensivos en vertical de la puerta de enlace de nivel 1 y, a continuación, seleccione Edit.

- En el campo IP Address Management, seleccione No IP Allocation Set.

- Seleccione DHCP Local Server para Type.

- Seleccione el servidor DHCP que creó para DHCP Server.

- Haga clic en Save.

- Haga clic en Close Editing.

Ahora puede crear un segmento de red en NSX-T. Para obtener más información sobre DHCP en NSX-T, consulte la documentación de VMware para DHCP.

Crear un segmento de red en NSX-T

Para las VM de carga de trabajo, cree subredes como segmentos de red de NSX-T para su nube privada:

- En NSX-T Manager, vaya a Networking > Segments.

- Haga clic en Add Segment.

- Introduzca un nombre para el segmento.

- Seleccione Tier -1 como Connected Gateway y deje Type como Flexible.

- Haga clic en Set Subnets.

- Haga clic en Add Subnets.

- En Gateway IP/Prefix Length, introduzca el rango de subredes. Especifique el rango de subredes con .1 como último octeto. Por ejemplo, 10.12.2.1/24.

- Especifique los rangos de DHCP y haga clic en ADD.

- En Transport Zone, seleccione TZ-OVERLAY | Overlay en la lista desplegable.

- Haga clic en Save. Ahora puede seleccionar este segmento de red en vCenter al crear una VM.

En una región determinada, puede configurar como máximo 100 rutas únicas desde VMware Engine a su red de VPC mediante el acceso a servicios privados. Esto incluye, por ejemplo, rangos de direcciones IP de administración de nube privada, segmentos de red de carga de trabajo de NSX-T y rangos de direcciones IP de red HCX. Este límite incluye todas las nubes privadas de la región.

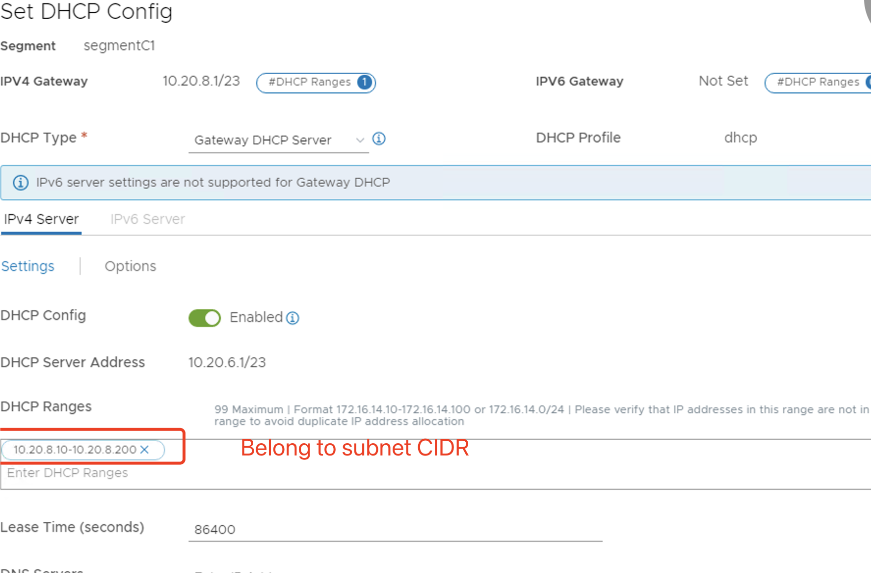

Nota:

Existe un problema de configuración de GCP por el que debe configurar el rango DHCP varias veces. Por lo tanto, asegúrese de configurar el rango DHCP después de la configuración de GCP. Haga clic en EDIT DHCP CONFIG para configurar los rangos DHCP.

Configurar el entorno de Citrix Provisioning en VMware Engine de Google Cloud

- Instale máquinas virtuales de escritorio y servidor. Ejecute actualizaciones de Windows para las dos VM. Conviértalas en plantillas.

- Cree estas VM:

- Controlador de dominio con DNS. Asegúrese de usar un DNS estático que apunte a esta máquina virtual para unirse al dominio recién creado.

- Servidor de Citrix Provisioning

- SQL Server

- VM de conector

- VM de destino de PVS de UEFI

- VM de destino de PVS de EFI

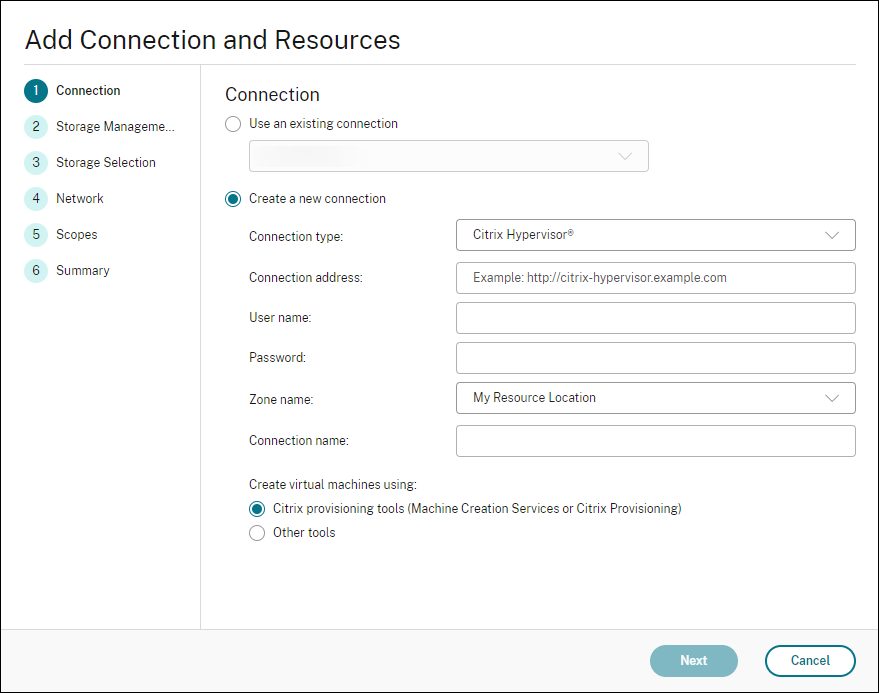

- Cree una conexión de host en Citrix Studio:

- Abra Citrix Studio.

- Seleccione el nodo de alojamiento y haga clic en Agregar conexión y recursos.

-

En la pantalla Conexión, seleccione Crear una nueva conexión y los siguientes detalles:

- Seleccione el Tipo de conexión VMware vSphere.

- En Dirección de la conexión, introduzca la dirección IP privada de vCenter.

- Introduzca las credenciales de vCenter.

- Escriba un nombre para la conexión.

- Elija la herramienta para crear máquinas virtuales.

- En la pantalla Red, seleccione la subred creada en el servidor NSX-T.

- Avance por las pantallas para completar el asistente.