Single Sign-On de Azure Active Directory

Nota:

En julio de 2023, Microsoft cambió el nombre de Azure Active Directory (Azure AD) a Microsoft Entra ID. En este documento, cualquier referencia a Azure Active Directory, Azure AD o AAD ahora hace referencia a Microsoft Entra ID.

El Servicio de autenticación federada (FAS) de Citrix proporciona Single Sign-On (SSO) a Virtual Delivery Agents (VDA) unidos a un dominio. FAS logra el SSO al proporcionar al VDA un certificado de usuario, que el VDA utiliza para autenticar a los usuarios en Active Directory (AD). Una vez que haya iniciado la sesión del VDA, podrá acceder a los recursos de AD sin necesidad de autenticarse de nuevo.

Es habitual implementar Microsoft Entra ID (ME-ID) con sincronización entre AD y Microsoft Entra ID, lo que crea identidades híbridas tanto para los usuarios como para los equipos. En este artículo se describe la configuración adicional necesaria para lograr el SSO en Microsoft Entra ID desde la sesión de VDA al usar FAS, lo que permite a los usuarios acceder a aplicaciones protegidas por Microsoft Entra ID necesidad de autenticarse de nuevo.

Nota:

- No necesita ninguna configuración especial para que FAS utilice SSO para Microsoft Entra ID.

- No necesita los certificados de sesión de FAS.

- Puede utilizar cualquier versión de FAS.

- Puede utilizar cualquier versión de VDA que sea admita FAS.

Las técnicas de SSO de Microsoft Entra ID se resumen en esta tabla:

| Tipo de autenticación de ME-ID | El VDA está unido a un dominio | El VDA está unido de forma híbrida |

|---|---|---|

| Administrado | Usar SSO integrado de ME-ID | Usar la autenticación basada en certificados de ME-ID |

| Federado en los Servicios de federación de Active Directory (ADFS) | Habilitar la autenticación de Windows en ADFS | Asegúrese de que el dispositivo de punto final certificatemixed de WS-Trust esté habilitado |

| Federado en un proveedor de identidades externo | Usar una solución de terceros | Usar una solución de terceros |

-

Un dominio de Microsoft Entra ID administrado es aquel en el que la autenticación de usuarios se realiza en Microsoft Entra ID, a veces denominada autenticación de Microsoft Entra ID nativa.

-

Un dominio de Microsoft Entra ID federado es aquel en el que Microsoft Entra ID está configurado para redirigir la autenticación a otro lugar. Por ejemplo, a ADFS o a un proveedor de identidades externo.

-

Un VDA unido de forma híbrida es un VDA unido a AD y unido a Microsoft Entra ID.

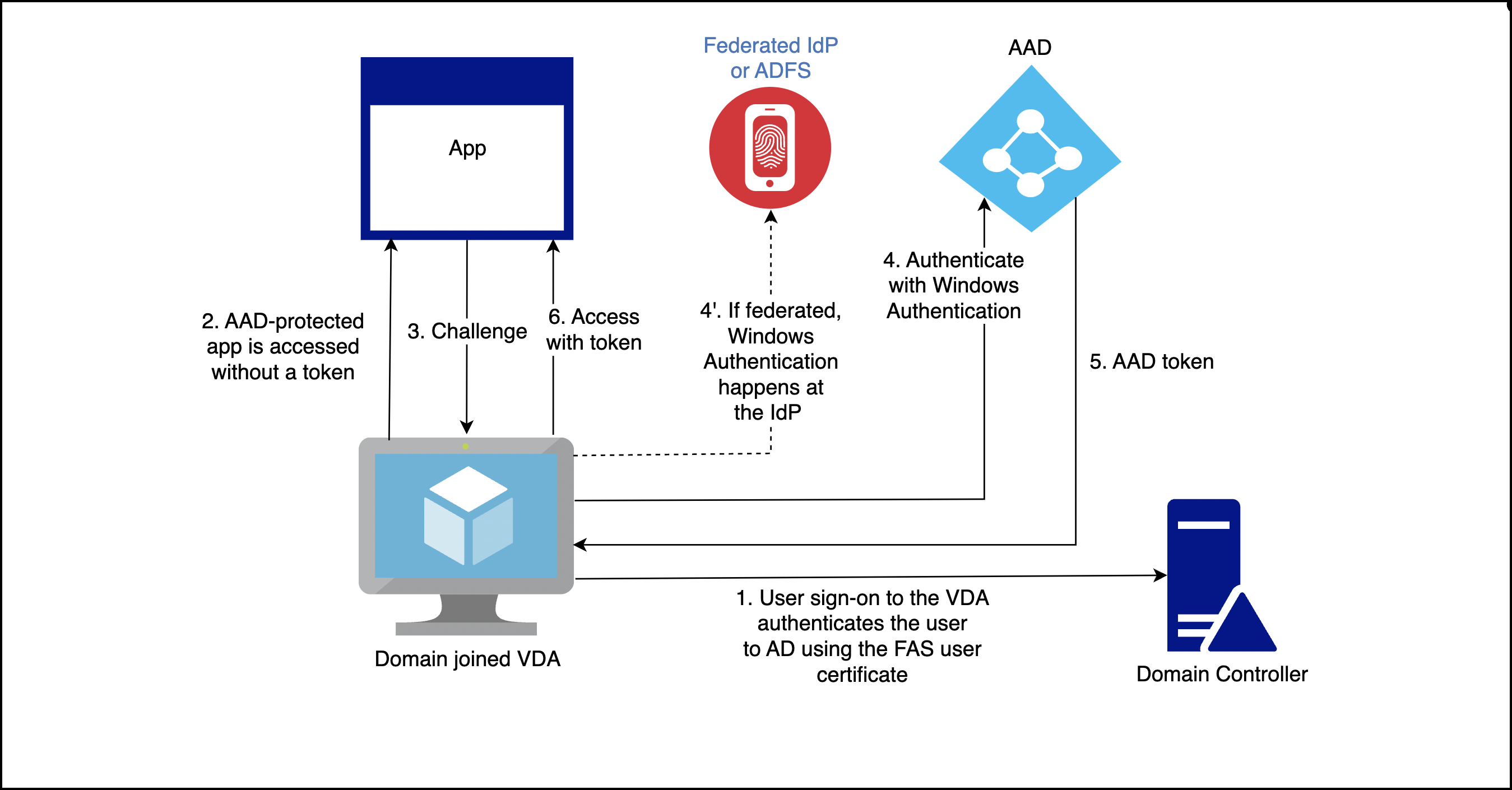

VDA unidos a un dominio

En el caso de los VDA unidos a un dominio, se logra SSO en Microsoft Entra ID mediante la autenticación de Windows (denominada tradicionalmente autenticación integrada de Windows o Kerberos). La autenticación en Microsoft Entra ID se produce cuando el usuario accede a una aplicación protegida por Microsoft Entra ID desde la sesión de VDA. Este diagrama muestra el proceso de autenticación de forma resumida:

Los detalles exactos varían en función de si el dominio de Microsoft Entra ID está administrado o federado.

Para obtener información sobre la configuración del dominio de Microsoft Entra ID administrado, consulte Inicio de sesión único de conexión directa.

En el caso de dominios de Microsoft Entra ID federados en ADFS, habilite la autenticación de Windows en el servidor de ADFS.

En el caso de dominios de Microsoft Entra ID federados en un proveedor de identidades externo, existe una solución similar. Contacte con su proveedor de identidades para obtener ayuda.

Nota:

En el caso de VDA unidos de forma híbrida, también puede utilizar las soluciones enumeradas para VDA unidos a un dominio. Sin embargo, no se genera ningún token de actualización principal (PRT) de Microsoft Entra ID cuando se usa FAS.

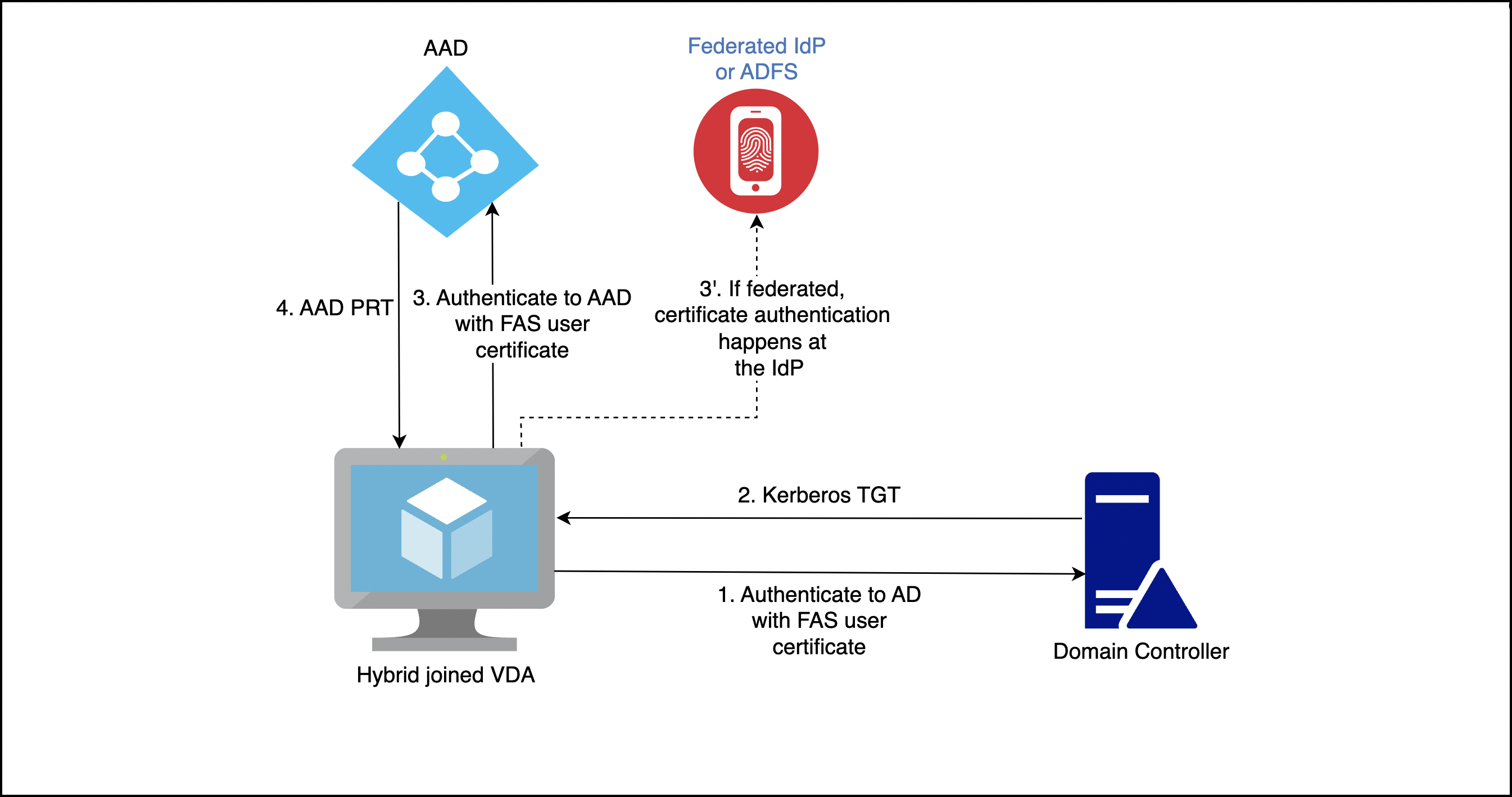

VDA unidos de forma híbrida

Los VDA unidos de forma híbrida están unidos a AD y a Microsoft Entra ID al mismo tiempo. Cuando el usuario inicia sesión en el VDA, se crean estos artefactos:

- Un vale de concesión de vales (TGT) de Kerberos para autenticarse en recursos de AD

- Un token de actualización principal (PRT) para autenticarse en recursos de Microsoft Entra ID

El token PRT contiene información sobre el usuario y el equipo. Esta información se utiliza en una directiva de acceso condicional de la Microsoft Entra ID si fuera necesario.

Como que FAS autentica al usuario mediante el suministro de un certificado al VDA, solo se puede crear un token PRT si se implementa la autenticación basada en certificados para Microsoft Entra ID. Este diagrama muestra el proceso de autenticación de forma resumida:

Los detalles exactos varían en función de si el dominio de Microsoft Entra ID está administrado o federado.

Para un dominio de Microsoft Entra ID administrado, configure la autenticación CBA de Microsoft Entra ID. Para obtener más información, consulte Información general sobre la autenticación basada en certificados de Azure AD. El VDA usa la autenticación CBA de Microsoft Entra ID para autenticar a los usuarios en Microsoft Entra ID con el certificado de FAS de los usuarios.

Nota:

La documentación de Microsoft describe el inicio de sesión con un certificado de tarjeta inteligente, pero la técnica subyacente se aplica cuando se inicia sesión con un certificado de usuario de FAS.

En el caso de dominios de Microsoft Entra ID federados en ADFS, el VDA emplea el dispositivo de punto final certificatemixed de WS-Trust del servidor de ADFS para autenticar a los usuarios en Microsoft Entra ID con el certificado de FAS de los usuarios. Este dispositivo de punto final está habilitado de forma predeterminada.

En el caso de dominios de Microsoft Entra ID federados en un proveedor de identidades externo, podría existir una solución similar. El proveedor de identidades debe implementar un dispositivo de punto final certificatemixed de WS-Trust. Contacte con su proveedor de identidades para obtener ayuda.