Seguridad y configuración de red

El Servicio de autenticación federada (FAS) está estrechamente integrado con Microsoft Active Directory y con la entidad de certificación de Microsoft. Es fundamental asegurarse de que el sistema está administrado y protegido correctamente mediante el desarrollo de una directiva de seguridad del mismo modo que lo haría para un controlador de dominio o para otra parte importante de la infraestructura.

Este documento presenta un resume de las cuestiones de seguridad que se deben tener en cuenta al implementar FAS. También proporciona una visión general de las funciones disponibles que pueden ayudarle a proteger su infraestructura.

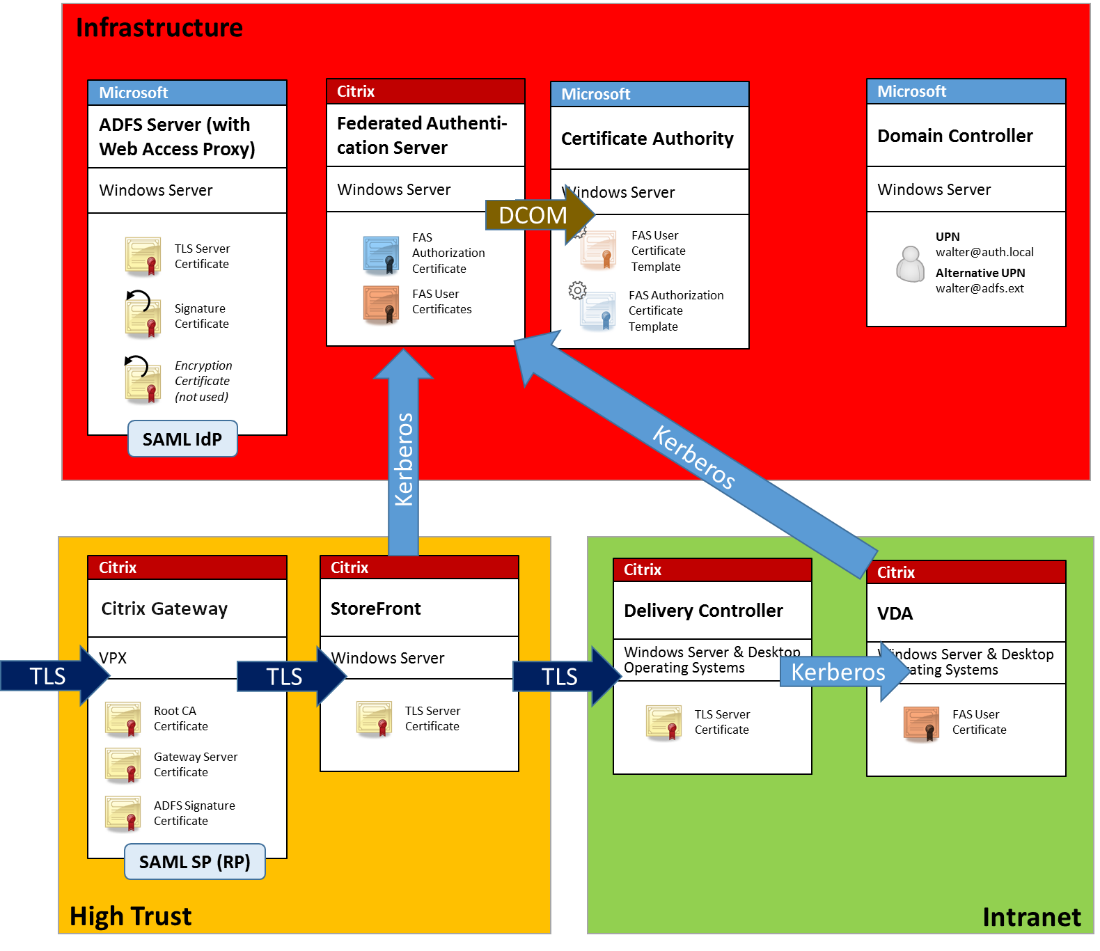

Arquitectura de red

El diagrama siguiente muestra los componentes principales y los límites de seguridad usados en una implementación de FAS.

El servidor de FAS debe tratarse como una parte de la infraestructura fundamental para la seguridad, junto con la entidad de certificación y el controlador de dominio. En un entorno federado, Citrix Gateway y Citrix StoreFront son componentes de confianza para realizar la autenticación de usuarios; otros componentes de Citrix Virtual Apps and Desktops no se ven afectados por la introducción de FAS.

Seguridad de red y firewalls

La comunicación entre Citrix Gateway, StoreFront y los componentes de Delivery Controller debe estar protegida con TLS a través del puerto 443. El servidor de StoreFront realiza únicamente conexiones salientes y Citrix Gateway debe aceptar solo conexiones a través de Internet que usen HTTPS en el puerto 443.

El servidor de StoreFront contacta con el servidor de FAS a través del puerto 80 mediante autenticación mutua con Kerberos. En la autenticación se utiliza la identidad Kerberos HOST/FQDN del servidor de FAS y la identidad Kerberos de la cuenta de máquina del servidor de StoreFront. Eso genera un identificador de credenciales de un solo uso, necesario para que Citrix Virtual Delivery Agent (VDA) inicie la sesión del usuario.

Cuando una sesión HDX se conecta al VDA, el VDA también se comunica con el servidor de FAS en el puerto 80. En la autenticación, se utiliza la identidad Kerberos HOST/FQDN del servidor de FAS y la identidad Kerberos de máquina del VDA. Además, el VDA debe proporcionar el identificador de credenciales para acceder al certificado y la clave privada.

La entidad de certificación de Microsoft acepta la comunicación con DCOM autenticado con Kerberos, que se puede configurar para usar un puerto TCP fijo. La entidad de certificación también requiere que el servidor de FAS proporcione un paquete CMC firmado por un certificado de agente de inscripción de confianza.

| Servidor | Puertos de firewall |

|---|---|

| Servicio de autenticación federada | [entrada] Kerberos por HTTP desde StoreFront y los VDA, [salida] DCOM hacia la entidad de certificación de Microsoft |

| Citrix Gateway | [entrada] HTTPS desde las máquinas cliente, [entrada o salida] HTTPS hacia o desde el servidor de StoreFront, [salida] HDX a VDA |

| StoreFront | [entrada] HTTPS desde Citrix Gateway, [salida] HTTPS a Delivery Controller, [salida] Kerberos HTTP a FAS |

| Delivery Controller | [entrada] HTTPS desde el servidor de StoreFront, [entrada o salida] Kerberos por HTTP desde VDA |

| VDA | [entrada o salida] Kerberos por HTTP desde Delivery Controller, [entrada] HDX desde Citrix Gateway, [salida] Kerberos HTTP a FAS |

| Entidad de certificación de Microsoft | [entrada] DCOM y firmado desde FAS |

Conexiones entre el Servicio de autenticación federada de Citrix y Citrix Cloud

La consola y FAS acceden a estas direcciones con la cuenta del usuario y la cuenta del servicio de red, respectivamente.

- Consola de administración de FAS, bajo la cuenta del usuario

*.cloud.com*.citrixworkspacesapi.net- Direcciones requeridas por un proveedor de identidades tercero, si se utiliza uno en su entorno

- Servicio FAS, en la cuenta del servicio de red:

*.citrixworkspacesapi.net

Nota:

Si se conecta a Citrix Cloud Japan, utilice estas direcciones:

*.citrixcloud.jp*.citrixworkspacesapi.jp

Si su entorno incluye servidores proxy, configure el proxy de usuario con las direcciones de la consola de administración FAS. Además, asegúrese de que la dirección de la cuenta de servicio de red esté configurada mediante “netsh” o una herramienta similar.

Consideraciones sobre seguridad

FAS tiene un certificado de autorización de registro que le permite emitir certificados de forma autónoma en nombre de los usuarios de dominio. Como consecuencia, es muy importante desarrollar e implementar una directiva de seguridad para proteger los servidores de FAS y restringir sus permisos.

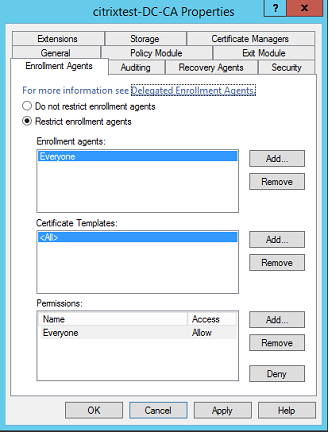

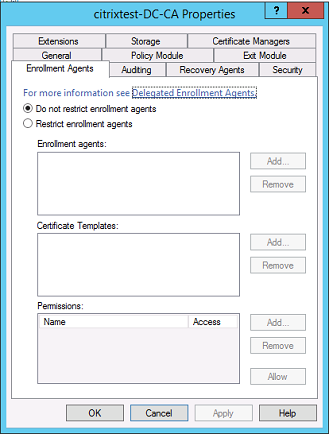

Agentes de inscripción delegada

El servicio FAS emite certificados de usuario y, así, actúa como agente de inscripción. La entidad de certificación de Microsoft permite restringir los agentes de inscripción, las plantillas de certificados y los usuarios para los que los agentes de inscripción pueden emitir certificados.

Puede utilizar este cuadro de diálogo para asegurarse de que:

- La lista Agentes de inscripción contiene solo servidores FAS.

- La lista Plantillas de certificado contiene solo las plantillas FAS.

- La lista Permisos contiene solo los usuarios que tienen permiso para utilizar FAS. Por ejemplo, se recomienda impedir que FAS emita certificados para los usuarios incluidos en un grupo de administración o de usuarios protegidos.

Configurar una lista de control de acceso

Como se describe en la sección Configurar reglas, debe configurar una lista de servidores de StoreFront con la confianza necesaria para la aserción de identidades de usuario de cara a FAS cuando se emiten certificados. Del mismo modo, puede restringir para qué usuarios se pueden emitir certificados y en qué máquinas VDA se pueden autenticar. Esto es adicional a las funciones de seguridad estándar de la entidad de certificación o de Active Directory.

Parámetros de firewall

Todas las comunicaciones con los servidores de FAS usan conexiones de red de Windows Communication Foundation (WCF) a través del puerto 80 mediante autenticación mutua con Kerberos.

Supervisar el registro de eventos

FAS y el VDA escriben información en el registro de eventos de Windows. Esto se puede utilizar para ver información de supervisión y auditoría. En la sección Registros de eventos, se ofrece una lista de las entradas del Registro de eventos que pueden generarse.

Módulo de seguridad de hardware

Todas las claves privadas, incluidas las de los certificados de usuario emitidos por FAS, se almacenan como claves privadas no exportables con la cuenta de Servicio de red. FAS admite el uso de un módulo de seguridad de hardware de cifrado, si su directiva de seguridad así lo requiere.

La configuración criptográfica de bajo nivel está disponible en el archivo FederatedAuthenticationService.exe.config. Estos parámetros se aplican cuando las claves privadas se crean por primera vez. Por lo tanto, se pueden usar parámetros diferentes para las claves privadas de autoridad de registro (por ejemplo, 4096 bits, protegido por TPM) y de los certificados de usuario en tiempo de ejecución.

| Parámetro | Descripción |

|---|---|

| ProviderLegacyCsp | Cuando tiene el valor True, FAS usará CryptoAPI (CAPI) de Microsoft. De lo contrario, FAS usará la API Cryptography Next Generation (CNG) de Microsoft. |

| ProviderName | Nombre del proveedor de CAPI o CNG que se va a usar. |

| ProviderType | Se refiere a Microsoft KeyContainerPermissionAccessEntry.ProviderType Property PROV_RSA_AES 24. Debe ser siempre 24 a menos que esté usando un HSM con CAPI y el proveedor de HSM especifique otra cosa. |

| KeyProtection | Controla la marca “Exportable” de las claves privadas. También permite el uso del almacenamiento de claves TPM (Trusted Platform Module), si lo admite el hardware. |

| KeyLength | Longitud de clave para las claves privadas de RSA. Los valores admitidos son 1024, 2048 y 4096 (predeterminado: 2048). |

Responsabilidades de administración

La administración del entorno se puede dividir en los siguientes grupos:

| Nombre | Responsabilidad |

|---|---|

| Administrador de la organización | Instalar y proteger las plantillas de certificado en el bosque |

| Administrador del dominio | Configurar parámetros de directivas de grupo |

| Administrador de entidades de certificación | Configurar la entidad de certificación |

| Administrador de FAS | Instalar y configurar el servidor de FAS |

| Administrador de StoreFront/Citrix Gateway | Configurar la autenticación de usuarios |

| Administrador de Citrix Virtual Desktops | Configurar los VDA y los Controllers |

Cada administrador controla diferentes aspectos del modelo de seguridad global, lo que permite aplicar un enfoque de defensa en profundidad para proteger el sistema.

Configuración de directivas de grupo

Las máquinas FAS de confianza se identifican en una tabla de búsqueda por “número de índice -> FQDN” configurada mediante Directiva de grupo. Al contactar con un servidor de FAS, los clientes verifican la identidad Kerberos HOST\<fqdn> del servidor de FAS. Todos los servidores que tienen acceso al servidor de FAS deben tener configuraciones idénticas de FQDN con el mismo índice; de lo contrario, StoreFront y los VDA pueden contactar con servidores de FAS distintos.

Para evitar errores de configuración, Citrix recomienda aplicar una única directiva a todas las máquinas del entorno. Ponga cuidado a la hora de modificar la lista de servidores de FAS, especialmente al quitar o reordenar las entradas.

El control de este objeto de directiva de grupo debe estar limitado a los administradores de FAS (y/o los administradores de dominio) encargados de instalar y retirar servidores de FAS. No reutilice nombres de dominio completo (FQDN) de máquinas al poco tiempo de retirar servidores de FAS.

Plantillas de certificado

Si no quiere utilizar la plantilla de certificado Citrix_SmartcardLogon suministrada con FAS, puede modificar una copia de ella. Se admiten las siguientes modificaciones.

Cambiar el nombre de una plantilla de certificado

Si quiere cambiar el nombre de Citrix_SmartcardLogon para que coincida con la nomenclatura de nombramiento de plantillas que estipula la organización, debe:

- Crear una copia de la plantilla de certificado y cambiarle el nombre para que coincida con la nomenclatura de la denominación de la organización.

- Use comandos de PowerShell FAS para administrar FAS, en lugar de la interfaz del usuario administrador. (La interfaz del usuario administrador se diseñó para usarla únicamente con los nombres de plantilla predeterminados de Citrix.)

- Utilice el complemento Plantillas de certificados de MMC de Microsoft o el comando Publish-FasMsTemplate para publicar la plantilla, y

- Utilice el comando New-FasCertificateDefinition para configurar FAS con el nombre de su plantilla.

Modificar propiedades generales

Puede modificar el período de validez de la plantilla de certificado.

No modifique el período de renovación. FAS ignora este parámetro en la plantilla de certificado. FAS renovará automáticamente el certificado a mitad de su período de validez.

Modificar propiedades de gestión de peticiones

No modifique estas propiedades. FAS ignora esta configuración en la plantilla de certificado. FAS siempre desmarca Permitir que la clave privada se pueda exportar y Renovar con la misma clave.

Modificar propiedades de criptografía

No modifique estas propiedades. FAS ignora esta configuración en la plantilla de certificado.

Consulte Protección de claves privadas para conocer los parámetros equivalentes que ofrece FAS.

Modificar propiedades de atestación de clave

No modifique estas propiedades. FAS no admite la atestación de claves.

Modificar propiedades de plantillas reemplazadas

No modifique estas propiedades. FAS no admite la sustitución de plantillas.

Modificar propiedades de extensiones

Puede modificar estas opciones de configuración para que coincidan con la directiva de la organización.

Nota: Una configuración inadecuada de las extensiones puede causar problemas de seguridad o resultar en certificados inutilizables.

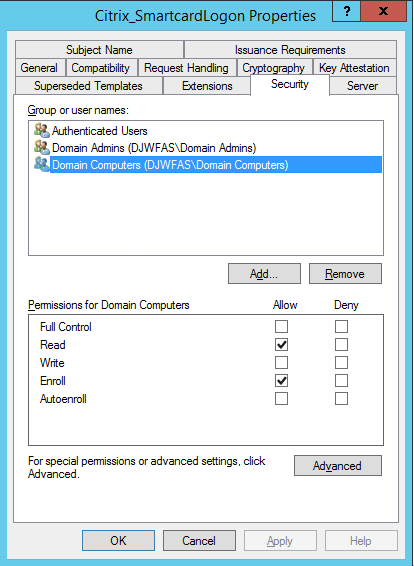

Modificar propiedades de seguridad

Citrix recomienda modificar estas opciones de configuración para conceder los permisos de lectura y de inscripción solo a las cuentas de máquina de los servidores de FAS. El servicio FAS no requiere otros permisos. Sin embargo, al igual que con otras plantillas de certificado, es posible que quiera:

- Conceder a los administradores permisos de lectura o escritura en la plantilla

- Conceder a los usuarios autenticados permisos de lectura en la plantilla

Modificar propiedades de nombre del sujeto

Citrix recomienda no modificar estas propiedades.

La plantilla tiene seleccionada la opción Build from this Active Directory information, lo que hace que la entidad de certificación incluya el SID del usuario en una extensión de certificado. Esto proporciona una asignación sólida a la cuenta de Active Directory del usuario.

Modificar propiedades de servidor

Aunque Citrix no lo recomienda, puede modificar estas opciones de configuración para que coincidan con la directiva de la organización si fuera necesario.

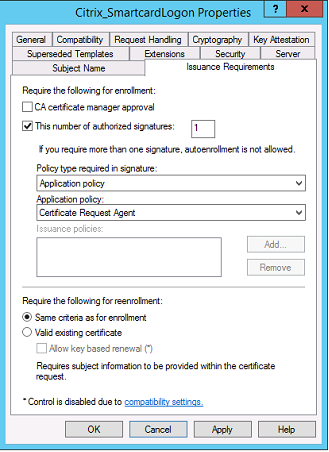

Modificar propiedades de requisitos de emisión

No modifique estos parámetros. Estos parámetros deben ser como se muestra a continuación:

Modificar propiedades de compatibilidad

Puede modificar estos parámetros. El valor debe ser al menos Windows Server 2003 CAs (versión 2 del esquema). Sin embargo, FAS solo admite entidades emisoras de certificados Windows Server 2008 y posterior. Además, como se ha explicado anteriormente, FAS pasa por alto la configuración adicional disponible si se selecciona Windows Server 2008 CAs (versión 3 del esquema) o Windows Server 2012 CAs (versión 4 del esquema).

Administrar la entidad de certificación

El administrador de la entidad de certificación es responsable de la configuración del servidor de la entidad de certificación y de la clave privada de emisión de certificados que se usa.

Publicar plantillas

Para que una entidad de certificación emita certificados basados en una plantilla proporcionada por el administrador de la empresa, el administrador de la entidad de certificación debe elegir publicar esa plantilla.

Una sencilla medida de seguridad consiste en publicar solo las plantillas de autoridad de registro cuando se están instalando los servidores de FAS, o insistir en un proceso de emisión que tenga lugar completamente sin conexión. En ambos casos, el administrador de la entidad de certificación debe mantener el control total de la autorización de las solicitudes de certificados de autoridad de registro, y tener una directiva para autorizar los servidores de FAS.

Parámetros de firewall

Por lo general, el administrador de la entidad de certificación también tiene el control de los parámetros de firewall de red de la entidad de certificación, lo que permite controlar las conexiones entrantes. El administrador de la entidad de certificación puede configurar reglas de firewall y DCOM TCP para que solo los servidores de FAS puedan solicitar certificados.

Inscripción restringida

De forma predeterminada, cualquier titular de un certificado de autoridad de registro puede emitir certificados a cualquier usuario mediante cualquier plantilla de certificado que permita el acceso. Debe restringirse a un grupo de usuarios sin privilegios con la ayuda de la propiedad “Restringir agentes de inscripción” de la entidad de certificación.

Módulos de directiva y auditoría

Para implementaciones avanzadas, se pueden usar módulos de seguridad personalizados con los que se puede hacer un rastreo y vetar la emisión de certificados.

Administrar FAS

FAS tiene varias funciones de seguridad.

Restringir StoreFront, usuarios y VDA mediante una lista de control de acceso

En el centro del modelo de seguridad de FAS está el control del acceso a la funcionalidad para las cuentas de Kerberos:

| Vector de acceso | Descripción |

|---|---|

| StoreFront [IdP] | Estas cuentas de Kerberos son de confianza para declarar que un usuario se ha autenticado correctamente. Si una de estas cuentas está en situación de riesgo, se pueden crear y usar certificados para los usuarios permitidos por la configuración de FAS. |

| VDA [entidad de confianza] | Estas son las máquinas a las que se permite acceder a los certificados y las claves privadas. Se necesita también un identificador de credencial obtenido por el IdP, de modo que una cuenta de VDA de este grupo que esté en situación de riesgo tendrá un ámbito muy limitado para atacar el sistema. |

| Usuarios | Esto controla qué usuarios pueden ser objeto de aserciones de proveedor de identidades (IdP). Tenga en cuenta que esto se solapa con las opciones de configuración de Agente de inscripción restringido (Restricted Enrollment Agent) en la entidad de certificación. En general, se recomienda incluir solo cuentas sin privilegios en esta lista. Esto evita que una cuenta de StoreFront que esté en situación de riesgo pueda aumentar sus privilegios a un nivel administrativo superior. En concreto, las cuentas de administrador de dominio no deben permitirse en esta lista de control de acceso. |

Configurar reglas

Las reglas son útiles cuando hay varias implementaciones de Citrix Virtual Apps o Citrix Virtual Desktops independientes que usan la misma infraestructura de servidor de FAS. Cada regla tiene un conjunto de opciones de configuración aparte; en concreto, las listas de control de acceso (ACL) de Kerberos se pueden configurar de forma independiente.

Configurar la entidad de certificación y las plantillas

Se pueden configurar plantillas de certificados y entidades de certificación diferentes para distintos derechos de acceso. En configuraciones avanzadas, se puede elegir usar certificados más o menos potentes en función del entorno. Por ejemplo, los usuarios identificados como “externos” pueden tener un certificado con menos privilegios que los usuarios “internos”.

Certificados de sesión y de autenticación

El administrador de FAS puede controlar si el certificado usado para autenticar está disponible para su uso también dentro de la sesión del usuario. Por ejemplo, puede tener solo certificados de “firma” disponibles durante la sesión, y usar el certificado más potente de “inicio de sesión” solo para iniciar sesión.

Protección de claves privadas y longitud de las claves

El administrador de FAS puede configurar FAS para almacenar las claves privadas en un módulo de seguridad de hardware (HSM) o en un módulo de plataforma de confianza (TPM). Citrix recomienda que se almacene, por lo menos, la clave privada del certificado de autoridad de registro en un módulo TPM para protegerla; esta opción se ofrece como parte del proceso de solicitud de certificado “sin conexión”.

Del mismo modo, las claves privadas de certificado de usuario se pueden guardar en un módulo TPM o HSM. Todas las claves deben generarse como “no-exportables” y deben tener una longitud mínima de 2048 bits.

Registros de eventos

El servidor de FAS proporciona registros de eventos detallados sobre configuración y tiempo de ejecución, que se pueden utilizar para la auditoría y la detección de intrusiones.

Acceso administrativo y herramientas de administración

FAS incluye herramientas y funciones de administración remota (autenticación mutua con Kerberos). Los miembros del grupo “Administradores locales” tienen control total sobre la configuración de FAS. Esta lista se debe mantener con cuidado.

Administradores de VDA, Citrix Virtual Apps y Citrix Virtual Desktops

En general, el uso de FAS no cambia el modelo de seguridad de Delivery Controller y los administradores de VDA, ya que el “identificador de credenciales” de FAS simplemente reemplaza la “contraseña de Active Directory”. Los grupos de administración de Controller y VDA deben contener solo usuarios de confianza. Deben mantenerse registros de eventos y auditoría.

Seguridad general de los servidores Windows

Todos los servidores deben contar con las revisiones disponibles y tener instalado un software de firewall y antivirus estándar. Los servidores de la infraestructura de importancia crítica para la seguridad deben ubicarse en un lugar protegido físicamente, y hay que poner especial cuidado en las opciones de cifrado de los discos y el mantenimiento de las máquinas virtuales.

Los registros de eventos y auditoría deben almacenarse de forma segura en una máquina remota.

El acceso RDP debe limitarse solo a administradores autorizados. Cuando sea posible, las cuentas de usuario deben requerir el inicio de sesión con tarjeta inteligente, especialmente para las cuentas de administradores de dominio y de entidad de certificación.

Información relacionada

- Instalación y configuración es la referencia principal para la instalación y la configuración de este servicio.

- Las arquitecturas de FAS se presentan en el artículo Arquitecturas de implementación.

- En Configuración avanzada, se presentan otros artículos de “procedimientos”.

En este artículo

- Arquitectura de red

- Seguridad de red y firewalls

- Conexiones entre el Servicio de autenticación federada de Citrix y Citrix Cloud

- Consideraciones sobre seguridad

- Responsabilidades de administración

- Configuración de directivas de grupo

- Plantillas de certificado

- Administrar la entidad de certificación

- Administrar FAS

- Administradores de VDA, Citrix Virtual Apps y Citrix Virtual Desktops

- Seguridad general de los servidores Windows

- Información relacionada